SKS V/1 Informationsaustauschgerät mit Chiffrator; BArch

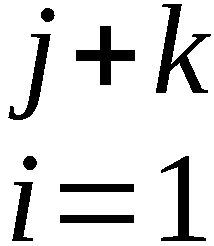

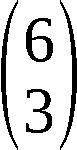

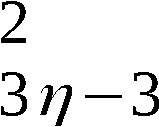

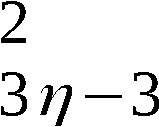

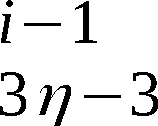

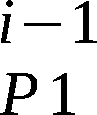

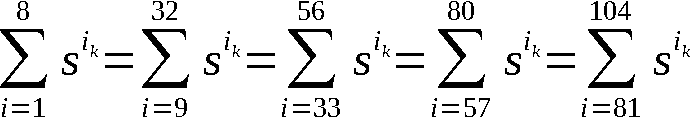

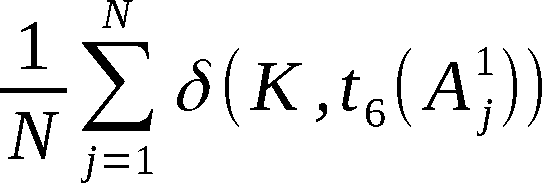

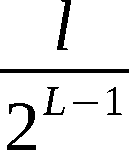

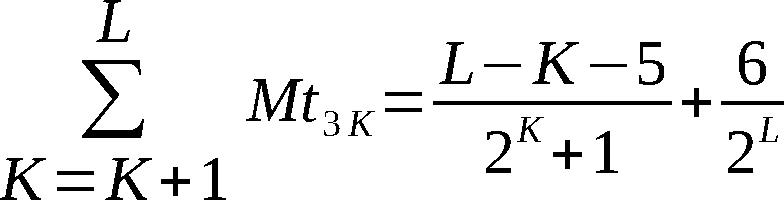

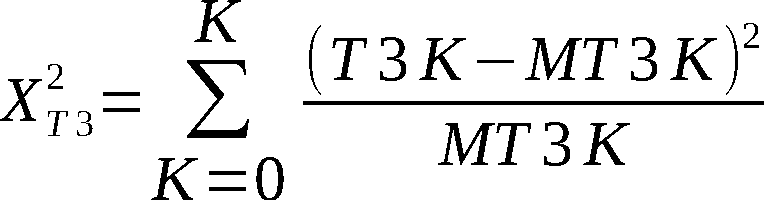

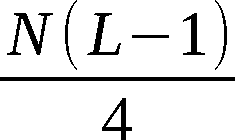

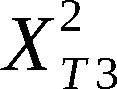

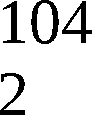

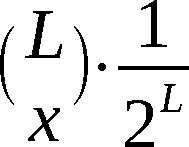

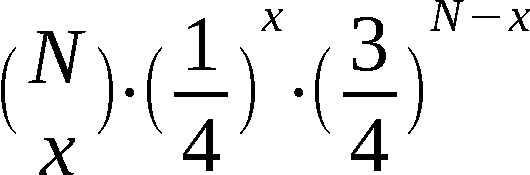

*48,

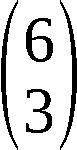

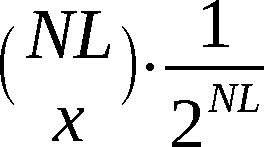

*128,

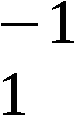

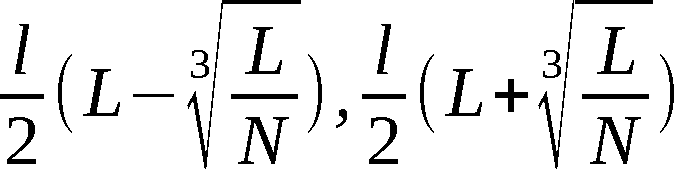

*219

COBEPШEHHO CEKPETHO

Geheime Verschlußsache

MfS 020/747/73

05. Ausfertigung 163 Blatt

Kryptologische Analyse des Chiffrators

des Systems OPERATION

Bestätigt: Leiter des Zentralen Chiffrierorgans

im Ministerium für Staatssicherheit

der Deutschen Demokratischen Republik

Schürrmann

Oberst

INHALT

Einleitung

Kapitel I Chiffrierverbindungen im System OPERATION

§1 Schema der Chiffrierverbindungen

§2 Nachrichten auf dem Übertragungskanal

1. Struktur der Nachrichten

2. Klartexteigenschaften

3. Nachrichtenübertragung

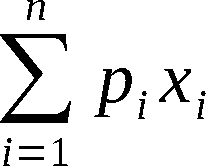

4. Informationsdichte

5. Blendnachrichten

6. Geheimhaltung der Nachrichten

Kapitel II Das Chiffriersystem im System OPERATION

§1 Forderungen an das Chiffriersystem

§2 Konzeption des Chiffriersystems

1. Chiffrierprinzip

2. Synchronisationsprinzip

3. Erzeugung der Additionsreihen

§3 Die Funktionen der Chiffriereinrichtung

1. Schlüsseleingabeeinheit

2. Synchronisationseinheit

3. Chiffrator und Prüf-Chiffrator

4. Steuerung

§4 Die Funktionseinheit einer Dechiffrier-

einrichtung

1. Schlüsseleingabeeinheit

2. Synchronisationseinheit

3. Dechiffrator

4. Steuerung

Kapitel III Die kryptologische Schaltung des Chiffrators

im System OPERATION

§1 Beschreibung der kryptologischen Schaltung

des Chiffrators

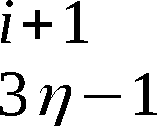

1. Kryptologische Schaltung

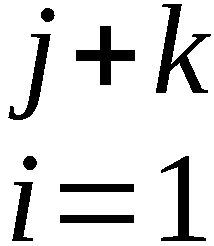

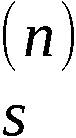

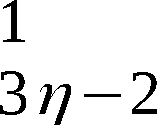

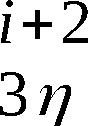

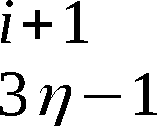

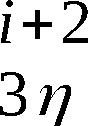

2.Beschreibung der Erzeugung eines Abschnittes

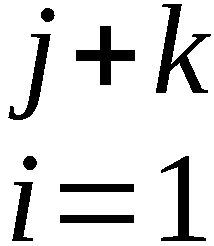

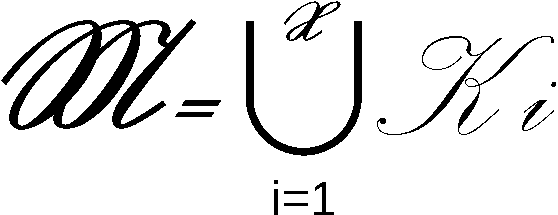

(wi) (k > 76) von W = (wi)

(k > 76) von W = (wi) ,

dessen Anfangsabschnitt (wi)

,

dessen Anfangsabschnitt (wi) als Additionsreihe genutzt wird.

3. Prüfung und Blockierung

§2 Das Schlüsselsystem

1. Kurzzeitschlüssel

2. Langzeitschlüssel

3. Reserveschlüssel

§3 Begründung der kryptologischen Schaltung

1. Ausgangspunkt für die Entwicklung der

kryptologischen Schaltung

2. Festlegung des Schlüsselsystems

3. Grundprinzip der Erzeugung der Folge W

4. Festlegung der Grundstruktur der krypto-

logischen Schaltung II

5. Festlegung der Parameter der kryptolo-

gischen Schaltung II

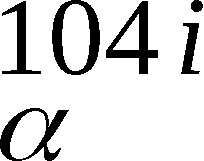

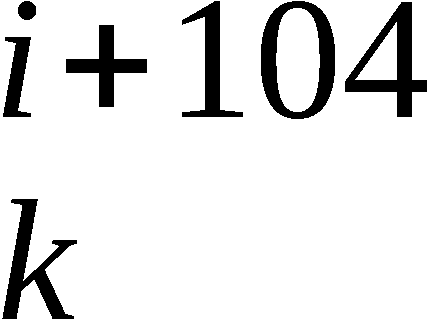

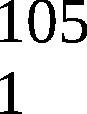

5.1 Anzahl der internen Arbeitstakte T 350 kHz

pro Übertragungstakt TÜi

5.2 Kurzzeitschlüssel

5.3 Zustandsspeicher U

5.4 Realisierung der Überführungsfunktion

5.5 Verarbeitung von FUi, S1 und S2

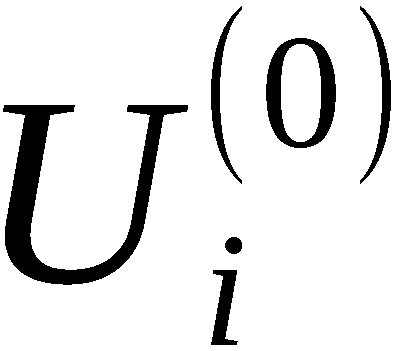

5.6 Einstellung des Anfangszustandes U(0)

5.7 Abgriff der Elemente wi von W

§4 Kryptologische Sicherheit im System OPERATION

§5 Änderungsmöglichkeiten der kryptologischen

Schaltung des Chiffrators

1. Allgemeine Aussagen

2. Änderung der Struktur des Zustandsspeichers

3. Änderung der Funktion x

4. Änderung der Festlegung des Anfangszustan-

des U(0)

Kapitel IV Die Untersuchung der Struktur der Chiffierabbildung

Einführung

§1 Die Abbildung ϕ

1. Definition der Abbildung ϕ

2. Bedingungen für die Eineindeutigkeit von ϕ

2.1 Das grundlegende Gleichungssystem

2.2 Notwendige Bedingungen

2.3 Hinreichende Bedingungen

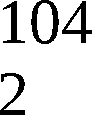

2.4 Die Anzahl der Elemente in PR

3. Fixpunkte

4. Zustandsklassen

4.1 Definition einer Zustandsklasse

4.2 Die Menge {ϕnU}

4.3 Die Mengen {ϕU1 U2} und {ϕ-1ϕU}

5. Der Spezialfall {P0, R0}

§2 Determiniertes Chiffratormodell

1. Definition von Abbildungen

2. Kryptologische Interpretation und elementare

Eigenschaften der Abbildungen

3. Periodizitätseigenschaften

3.1 Periodizität von Folgen

3.2 Die Periode der Folge r

3.3 Die Periode der Folge (Ui)i=0,1,2,…

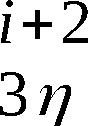

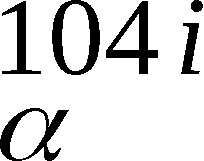

3.4 Die Periode der Folge (

als Additionsreihe genutzt wird.

3. Prüfung und Blockierung

§2 Das Schlüsselsystem

1. Kurzzeitschlüssel

2. Langzeitschlüssel

3. Reserveschlüssel

§3 Begründung der kryptologischen Schaltung

1. Ausgangspunkt für die Entwicklung der

kryptologischen Schaltung

2. Festlegung des Schlüsselsystems

3. Grundprinzip der Erzeugung der Folge W

4. Festlegung der Grundstruktur der krypto-

logischen Schaltung II

5. Festlegung der Parameter der kryptolo-

gischen Schaltung II

5.1 Anzahl der internen Arbeitstakte T 350 kHz

pro Übertragungstakt TÜi

5.2 Kurzzeitschlüssel

5.3 Zustandsspeicher U

5.4 Realisierung der Überführungsfunktion

5.5 Verarbeitung von FUi, S1 und S2

5.6 Einstellung des Anfangszustandes U(0)

5.7 Abgriff der Elemente wi von W

§4 Kryptologische Sicherheit im System OPERATION

§5 Änderungsmöglichkeiten der kryptologischen

Schaltung des Chiffrators

1. Allgemeine Aussagen

2. Änderung der Struktur des Zustandsspeichers

3. Änderung der Funktion x

4. Änderung der Festlegung des Anfangszustan-

des U(0)

Kapitel IV Die Untersuchung der Struktur der Chiffierabbildung

Einführung

§1 Die Abbildung ϕ

1. Definition der Abbildung ϕ

2. Bedingungen für die Eineindeutigkeit von ϕ

2.1 Das grundlegende Gleichungssystem

2.2 Notwendige Bedingungen

2.3 Hinreichende Bedingungen

2.4 Die Anzahl der Elemente in PR

3. Fixpunkte

4. Zustandsklassen

4.1 Definition einer Zustandsklasse

4.2 Die Menge {ϕnU}

4.3 Die Mengen {ϕU1 U2} und {ϕ-1ϕU}

5. Der Spezialfall {P0, R0}

§2 Determiniertes Chiffratormodell

1. Definition von Abbildungen

2. Kryptologische Interpretation und elementare

Eigenschaften der Abbildungen

3. Periodizitätseigenschaften

3.1 Periodizität von Folgen

3.2 Die Periode der Folge r

3.3 Die Periode der Folge (Ui)i=0,1,2,…

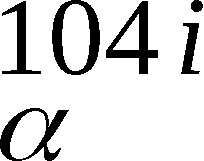

3.4 Die Periode der Folge ( )a i=0,1,2,…

4. Analytische Abhängigkeiten

§3 Äquivalente Schlüssel

1. Grundlegende Definition

2. Äquivalente Schlüssel bezüglich der

Folge (Ui)i=1,2,…

3. Äquivalente Schlüssel bezüglich UN

4. Äquivalente Schlüssel bezüglich der

Folge (

)a i=0,1,2,…

4. Analytische Abhängigkeiten

§3 Äquivalente Schlüssel

1. Grundlegende Definition

2. Äquivalente Schlüssel bezüglich der

Folge (Ui)i=1,2,…

3. Äquivalente Schlüssel bezüglich UN

4. Äquivalente Schlüssel bezüglich der

Folge ( )i=1,2,…

§4 Stochastische Modelle der Chiffrierabbildung

1. Markowsche Kette

2. Ein anderes Modell

3. Experimentelle Untersuchung der statis-

tischen Eigenschaften der Additionsreihe

Kapitel V Einschätzung der Sicherheit des Chiffrators

Einleitung

§1 Methoden der Bestimmung des Schlüssels

§2 Kryptologische Auswirkungen technischer Fehler

1. Allgemeine Aussagen über technische Fehler

2. Technische Fehler im Chiffrator und bei der

Verarbeitung der Folge W

3. Kryptologisch schlechte Folge FU im Chif-

frator

3.1 Technische Fehler bei der Erzeugung von FU

3.2 Wahrscheinlichkeit gleicher F-Folgen-Ab-

schnitte im Ergebnis von Stromunterbrechung

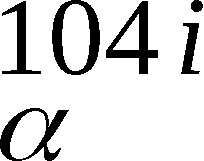

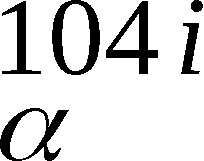

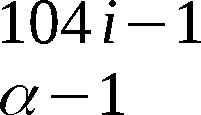

4. Ausfall des Taktes t104 im Chiffrator und

im Prüf-Chiffrator

5. Verarbeitung fehlerhafter Schlüssel S

6. Technische Fehler in den Prüfbaugruppen,

-bausteinen und Baugruppen B1, B2

§3 Bedienungsfehler und deren Einfluß auf die

kryptologische Sicherheit

1. Mehrmalige Verwendung des gleichen Kurz-

zeitschlüssels S

2. Verwendung fehlerhafter Kurzzeitschlüssel S

3. Sonstige Bedienungsfehler

Zusammenfassung

1. Zusammenfassung der Resultate des Kapitels IV

2. Zusammenfassung der Resultate des Kapitels V

3. Das Schlüsselsystem und kryptologische Reserven

4. Richtungen der weiteren Untersuchungen der

kryptologischen Schaltung

Schlußfolgerungen

Literatur

Einleitung

Das System OPERATION wird entwickelt zur weiteren Automatisierung

des Gesamtkomplexes der Peilung von Funkstellen. Das System

OPERATION soll das System KRISTALL_QUARZ, welches auf der stra-

tegischen Ebene (Fernpeilung) eingesetzt wird, auf der taktischen

Ebene (Nah- und Nächstpeilung) ergänzen.

Das System OPERATION besteht aus einer Zentrale mit:

- einer Apparatur des Fahndungsstabes (2 Fahrzeuge)

- der Apparatur einer halbstationären Funkbeobachtungsstelle

mit max. 20 Horchposten (10 Fahrzeuge)

und mehreren (maximal 20) halbstationären und beweglichen

Peilpunkten (je ein Fahrzeug pro Peilpunkt).

Im einzelnen dient das System folgenden Zwecken:

a) in der Zentrale:

- der Eingabe und Aufbereitung von Kommandos zur Peilung

von Funkstationen;

- der automatischen Auswahl, Übernahme und Aufbereitung von

Kommandos, die über das System KRISTALL-QUARZ empfangen

werden;

- der Übertragung der aufbereiteten Kommandos;

b) in den Peilpunkten:

- dem Empfang und der Anzeige der Kommandos.

Der Prozeß der Übertragung und des Empfangs der Kommandos

verläuft nach folgendem Prinzip:

1. Stellt der Horchfunker eine Funkstation fest, tastet er ihr

wichtigstes Merkmal als Zusatzmitteilung ein (ein Merkmal

aus 100 möglichen).

2. Danach löst er über eine Taste die automatische Messung der

Frequenz der festgestellten Funkstation aus.

3. Die gemessene Frequenz wird automatisch an eine Zentralein-

heit übergeben, wo mittels Korrekturfrequenz automatisch die

vollständige Empfangsfrequenz bestimmt wird. Die vollständige

Empfangsfrequenz und die Zusatzmitteilung werden in der Zen-

traleinheit zwischengespeichert.

4. Von der Zentraleinheit wird dieses Kommando an die Einrich-

tungen zur Kodierung und Chiffrierung übergeben, wo die wei-

tere automatische Aufbereitung für die Übertragung erfolgt.

5. Die Kommandos werden 5 s. lang fortwährend wiederholt über-

tragen, sofern keine Unterbrechung erfolgt durch die notwen-

dig werdende Übertragung eines neuen Kommandos.

6. Die Kommandos gelangen über Leitungen, Kurzwellen- oder

Ultrakurzwellenkanäle zu den Empfangseinrichtungen der

Peilstationen. Hier werden sie automatisch dekodiert, de-

chiffriert und angezeigt.

Das System OPERATION ist für 24-Stunden-Betrieb ausgelegt.

Die zu übermittelnden Kommandos haben einen sehr hohen Geheim-

haltungsgrad, der durch das System OPERATION gehörende Chif-

friersystem gewährleistet werden muß.

Das System OPERATION wird in der DDR im Militärbereich des

Instituts für Regelungstechnik Berlin (IfR) entwickelt. Die

Mitarbeiter des IfR haben gewisse Erfahrungen auf dem Gebiet

der Entwicklung von automatisierten Kommandosystemen.

An der Entwicklung des Systems OPERATION arbeitet im IfR etwa

25 Entwicklungsingenieure. Die TTF für das System OPERATION

[1] wurden im Januar 1971 an das IfR übergeben. Der eigentliche

Beginn der Arbeiten im IfR war Herbst 1971. Im Dezember 1972

stand das AF2-Muster des Systems (die wesentlichsten Appara-

turen für eine Zentrale und zwei Peilpunkte) für die Labor-

erprobung bereit. Zum Ende des Jahres 1973 wird das K5-Muster

(die Apparaturen für eine Zentrale und 4 Peilstationen) fertig-

gestellt. Ab März 1974 ist die operative Erprobung des K5-

Musters vorgesehen. Während der Erprobung werden keine opera-

tiven Kommandos verarbeitet.

Das System OPERATION wurde auf der Grundlage der elektronischen

Bausteintechnik SN 54/74 der Firma Texas Instruments entwickelt.

Das AF2-Muster wurde mit diesen Baustein bestückt. Im K5-Muster

werden schon in größeren Umfang Modulbausteine der DDR-Baustein-

serie KME-10 verarbeitet. Diese Technik wird dann auch zum Bau

der Seriengeräte verwendet. Im Militärbereich des IfR arbeitet

eine Gruppe von Mitarbeitern, die vom ZCO der DDR entsprechend

den Bedingungen für das Chiffrierwesen bestätigt sind, an der

Entwicklung des Chiffriersystems für das System OPERATION.

Zu dieser Gruppe gehören 4 Diplomingenieure, 1 Mechaniker und

eine technische Zeichnerin. Zwischen dem ZCO der DDR und dieser

speziellen Gruppe im IfR besteht eine sehr enge Zusammenarbeit.

Die Arbeiten zur Entwicklung des Chiffriersystems im System

OPERATION wurden faktisch erst im November 1971 begonnen. An

der kryptologischen Entwicklung des Chiffriersystems konnten

im wesentlichen nur zwei Mitarbeiter des ZCO der DDR arbeiten.

Die Konzeption für das Chiffriersystem wurde vom ZCO am

20.12.1971 vorgelegt. Die allgemeine Konzeption der kryptolo-

gischen Schaltung für den Chiffrator (s. z. B. [3], Abb. 5)

wurde am 20.01.1972 festgelegt. Die kryptologische Schaltung

für den Chiffrator des AF2-Musters (s. z. B. [3], Abb. 1)

wurde am 25.05.1972 in allen Einzelheiten bestimmt. An der

Analyse des Chiffrators für das AF2-Muster konnten nur

zwei Genossen des ZCO der DDR arbeiten.

Auf der Beratung zwischen Genossen des ZCO der UdSSR und des

ZCO der DDR, die im Rahmen der Beratung zur Vorstellung des

AF2-Musters von der Gruppe der Koordinierung vom 27.02. -

03.03.1973 in Berlin stattfand, wurde eingeschätzt (s. [4]),

daß der Chiffrator des AF2-Musters die geforderte Sicherheit

nicht gewährleistet.

Die aus Sicht des ZCO der DDR notwendig erscheinenden Änderungen

der kryptologischen Schaltung (s.[5]) wurde am 02.04.1973

festgelegt. An der hier vorliegenden Analyse dieser neuen

kryptologischen Schaltung arbeitete im ZCO der DDR eine Gruppe

mit 5 Diplommathematikern und einem Programmierer. An der Pro-

grammierung der statistischen Kontrolle der Additionsreihe

arbeitete zeitweise noch ein zweiter Programmierer. Er ge-

hörte nicht zur Gruppe. Der Leiter der Gruppe hat die Quali-

fikation, Kandidat der Wissenschaften. Zwei der 5 Mathematiker

haben erst im Jahre 1972 ihr Studium beendet. Der Programmierer

der Gruppe hat in der Programmierung des zur Verfügung stehenden

Rechners vom Typ

)i=1,2,…

§4 Stochastische Modelle der Chiffrierabbildung

1. Markowsche Kette

2. Ein anderes Modell

3. Experimentelle Untersuchung der statis-

tischen Eigenschaften der Additionsreihe

Kapitel V Einschätzung der Sicherheit des Chiffrators

Einleitung

§1 Methoden der Bestimmung des Schlüssels

§2 Kryptologische Auswirkungen technischer Fehler

1. Allgemeine Aussagen über technische Fehler

2. Technische Fehler im Chiffrator und bei der

Verarbeitung der Folge W

3. Kryptologisch schlechte Folge FU im Chif-

frator

3.1 Technische Fehler bei der Erzeugung von FU

3.2 Wahrscheinlichkeit gleicher F-Folgen-Ab-

schnitte im Ergebnis von Stromunterbrechung

4. Ausfall des Taktes t104 im Chiffrator und

im Prüf-Chiffrator

5. Verarbeitung fehlerhafter Schlüssel S

6. Technische Fehler in den Prüfbaugruppen,

-bausteinen und Baugruppen B1, B2

§3 Bedienungsfehler und deren Einfluß auf die

kryptologische Sicherheit

1. Mehrmalige Verwendung des gleichen Kurz-

zeitschlüssels S

2. Verwendung fehlerhafter Kurzzeitschlüssel S

3. Sonstige Bedienungsfehler

Zusammenfassung

1. Zusammenfassung der Resultate des Kapitels IV

2. Zusammenfassung der Resultate des Kapitels V

3. Das Schlüsselsystem und kryptologische Reserven

4. Richtungen der weiteren Untersuchungen der

kryptologischen Schaltung

Schlußfolgerungen

Literatur

Einleitung

Das System OPERATION wird entwickelt zur weiteren Automatisierung

des Gesamtkomplexes der Peilung von Funkstellen. Das System

OPERATION soll das System KRISTALL_QUARZ, welches auf der stra-

tegischen Ebene (Fernpeilung) eingesetzt wird, auf der taktischen

Ebene (Nah- und Nächstpeilung) ergänzen.

Das System OPERATION besteht aus einer Zentrale mit:

- einer Apparatur des Fahndungsstabes (2 Fahrzeuge)

- der Apparatur einer halbstationären Funkbeobachtungsstelle

mit max. 20 Horchposten (10 Fahrzeuge)

und mehreren (maximal 20) halbstationären und beweglichen

Peilpunkten (je ein Fahrzeug pro Peilpunkt).

Im einzelnen dient das System folgenden Zwecken:

a) in der Zentrale:

- der Eingabe und Aufbereitung von Kommandos zur Peilung

von Funkstationen;

- der automatischen Auswahl, Übernahme und Aufbereitung von

Kommandos, die über das System KRISTALL-QUARZ empfangen

werden;

- der Übertragung der aufbereiteten Kommandos;

b) in den Peilpunkten:

- dem Empfang und der Anzeige der Kommandos.

Der Prozeß der Übertragung und des Empfangs der Kommandos

verläuft nach folgendem Prinzip:

1. Stellt der Horchfunker eine Funkstation fest, tastet er ihr

wichtigstes Merkmal als Zusatzmitteilung ein (ein Merkmal

aus 100 möglichen).

2. Danach löst er über eine Taste die automatische Messung der

Frequenz der festgestellten Funkstation aus.

3. Die gemessene Frequenz wird automatisch an eine Zentralein-

heit übergeben, wo mittels Korrekturfrequenz automatisch die

vollständige Empfangsfrequenz bestimmt wird. Die vollständige

Empfangsfrequenz und die Zusatzmitteilung werden in der Zen-

traleinheit zwischengespeichert.

4. Von der Zentraleinheit wird dieses Kommando an die Einrich-

tungen zur Kodierung und Chiffrierung übergeben, wo die wei-

tere automatische Aufbereitung für die Übertragung erfolgt.

5. Die Kommandos werden 5 s. lang fortwährend wiederholt über-

tragen, sofern keine Unterbrechung erfolgt durch die notwen-

dig werdende Übertragung eines neuen Kommandos.

6. Die Kommandos gelangen über Leitungen, Kurzwellen- oder

Ultrakurzwellenkanäle zu den Empfangseinrichtungen der

Peilstationen. Hier werden sie automatisch dekodiert, de-

chiffriert und angezeigt.

Das System OPERATION ist für 24-Stunden-Betrieb ausgelegt.

Die zu übermittelnden Kommandos haben einen sehr hohen Geheim-

haltungsgrad, der durch das System OPERATION gehörende Chif-

friersystem gewährleistet werden muß.

Das System OPERATION wird in der DDR im Militärbereich des

Instituts für Regelungstechnik Berlin (IfR) entwickelt. Die

Mitarbeiter des IfR haben gewisse Erfahrungen auf dem Gebiet

der Entwicklung von automatisierten Kommandosystemen.

An der Entwicklung des Systems OPERATION arbeitet im IfR etwa

25 Entwicklungsingenieure. Die TTF für das System OPERATION

[1] wurden im Januar 1971 an das IfR übergeben. Der eigentliche

Beginn der Arbeiten im IfR war Herbst 1971. Im Dezember 1972

stand das AF2-Muster des Systems (die wesentlichsten Appara-

turen für eine Zentrale und zwei Peilpunkte) für die Labor-

erprobung bereit. Zum Ende des Jahres 1973 wird das K5-Muster

(die Apparaturen für eine Zentrale und 4 Peilstationen) fertig-

gestellt. Ab März 1974 ist die operative Erprobung des K5-

Musters vorgesehen. Während der Erprobung werden keine opera-

tiven Kommandos verarbeitet.

Das System OPERATION wurde auf der Grundlage der elektronischen

Bausteintechnik SN 54/74 der Firma Texas Instruments entwickelt.

Das AF2-Muster wurde mit diesen Baustein bestückt. Im K5-Muster

werden schon in größeren Umfang Modulbausteine der DDR-Baustein-

serie KME-10 verarbeitet. Diese Technik wird dann auch zum Bau

der Seriengeräte verwendet. Im Militärbereich des IfR arbeitet

eine Gruppe von Mitarbeitern, die vom ZCO der DDR entsprechend

den Bedingungen für das Chiffrierwesen bestätigt sind, an der

Entwicklung des Chiffriersystems für das System OPERATION.

Zu dieser Gruppe gehören 4 Diplomingenieure, 1 Mechaniker und

eine technische Zeichnerin. Zwischen dem ZCO der DDR und dieser

speziellen Gruppe im IfR besteht eine sehr enge Zusammenarbeit.

Die Arbeiten zur Entwicklung des Chiffriersystems im System

OPERATION wurden faktisch erst im November 1971 begonnen. An

der kryptologischen Entwicklung des Chiffriersystems konnten

im wesentlichen nur zwei Mitarbeiter des ZCO der DDR arbeiten.

Die Konzeption für das Chiffriersystem wurde vom ZCO am

20.12.1971 vorgelegt. Die allgemeine Konzeption der kryptolo-

gischen Schaltung für den Chiffrator (s. z. B. [3], Abb. 5)

wurde am 20.01.1972 festgelegt. Die kryptologische Schaltung

für den Chiffrator des AF2-Musters (s. z. B. [3], Abb. 1)

wurde am 25.05.1972 in allen Einzelheiten bestimmt. An der

Analyse des Chiffrators für das AF2-Muster konnten nur

zwei Genossen des ZCO der DDR arbeiten.

Auf der Beratung zwischen Genossen des ZCO der UdSSR und des

ZCO der DDR, die im Rahmen der Beratung zur Vorstellung des

AF2-Musters von der Gruppe der Koordinierung vom 27.02. -

03.03.1973 in Berlin stattfand, wurde eingeschätzt (s. [4]),

daß der Chiffrator des AF2-Musters die geforderte Sicherheit

nicht gewährleistet.

Die aus Sicht des ZCO der DDR notwendig erscheinenden Änderungen

der kryptologischen Schaltung (s.[5]) wurde am 02.04.1973

festgelegt. An der hier vorliegenden Analyse dieser neuen

kryptologischen Schaltung arbeitete im ZCO der DDR eine Gruppe

mit 5 Diplommathematikern und einem Programmierer. An der Pro-

grammierung der statistischen Kontrolle der Additionsreihe

arbeitete zeitweise noch ein zweiter Programmierer. Er ge-

hörte nicht zur Gruppe. Der Leiter der Gruppe hat die Quali-

fikation, Kandidat der Wissenschaften. Zwei der 5 Mathematiker

haben erst im Jahre 1972 ihr Studium beendet. Der Programmierer

der Gruppe hat in der Programmierung des zur Verfügung stehenden

Rechners vom Typ Siemens 4004/45

noch wenig Erfahrung. Ana-

lysearbeiten von solcher Art und solchem Umfang wie für den

Chiffrator des Systems OPERATION wurde im ZCO der DDR zum

ersten Male durchgeführt. Für die Entwicklung des Chiffrators

und dessen Analyse gab es praktisch keine eigenen Erfahrungen

im ZCO der DDR. Es mußten und konnten dank der Unterstützung

der Genossen des ZCO der UdSSR in großen Umfang sowjetische

Erfahrungen bei der Bearbeitung der Probleme genutzt werden.

Dennoch konnten Arbeiten für die Analyse nicht vollständig aus-

geführt werden, da dafür zu wenig Zeit und zu wenig qualifi-

zierte Kader zur Verfügung standen.

KAPITEL I

Chiffrierverbindungen im System OPERATION

§1. Schema der Chiffrierverbindungen

Das Schema der Chiffrierverbindungen des Systems OPERATION

zeigt Abbildung 1.1.

Die in der Station C (Zentrale) gebildeten Nachrichten

(Kommandos) werden im Simplexbetrieb an alle Stationen E

(Peilpunkt) zugleich übermittelt.

Der Chiffrierverkehr im System OPERATION ist zirkularer

Verkehr. Die zwei Stationen A gehören zum System KRISTALL-

QUARZ. Nachricht der Stationen A, die in der Station

OPERATION über KRISTALL-QUARZ empfangen werden, werden zur

weiteren Übermittlung an die Stationen E in der Station C

neu chiffriert.

§2. Nachrichten auf dem Übertragungskanal

1. Struktur der Nachrichten

Die Übertragung der Nachrichten von der Station C an die

Station E erfolgt nach dem Start-Stop-Prinzip mit In-

formationsblöcken.

Ein Informationsblock besteht aus 77 Bit und setzt sich

zusammen aus dem Startkode mit 16 Bit (für Blocksynchro-

nisation), dem Geheimtextblock mit 47 Bit, einem Kontroll-

bit für die Aussage "Chiffrierung normal" und der Kode-

sicherung 2 mit 13 Bit.

Ein Geheimtextblock besteht aus dem chiffrierten Grund

textblock mit 47 Bit.

Ein Grundtextblock beseht aus dem Klartexblock mit

41 Bit und der Kodesicherung 1 mit 6 Bit.

Ein Klartextblock enthält eine vollständige Nachricht

(ein vollständiges Kommando) und setzt sich wie folgt

zusammen (s. [7], 2.2.8.1):

Lfd. Nr. Information Bit

1. löschen des Kommandos 1

2. Blendkennung 1

3. frei (festliegend) 4

4. Frequenz (6 Dezimalziffern im

BCD-Kode 2421) 24

5. Zusatzmitteilung (2 Dezimal-

ziffern im BCD-Kode 2421) 8

6. SKP 1

7. Station arbeitet 1

8. Parität 1

(In der angegebenen Reihenfolge wird der Klartextblock

in die Chiffriereinrichtung übergeben und chiffriert.)

Die 4 freien Bit (lfd. Nr. 3) waren ursprünglich auch

als echte Informationsträger vorgesehen. Die Verkürzung

der Klartextblöcke auf 37 Bit bedeutet größere tech-

nische Veränderungen. Eine zufallsmäßige Belegung der 4

festen Bit bzw. ihre unchiffrierte Übertragung kann erst

nach der K5-Entwicklung realisiert werden.

2. Klartexteigenschaften

In den Klartextblöcken treten durch die Darstellung der

8 Dezimalziffern im BCD-Kode 2421 und durch die 4 festen

Bit sehr starke Gesetzmäßigkeiten auf. Es können nur

maximal 108 * 23 verschiedene Klartextblöcke von den

241 ≈ 22 * 1012 theoretische möglichen auftreten.

Bei der Information "löschen des Kommandos" tritt ein

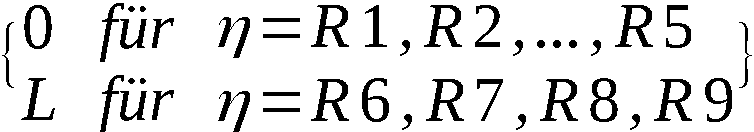

Zeichen von {0, L} häufiger als das andere auf.

3. Nachrichtenübertragung

Zur Senkung der Verlustfehlerwahrscheinlichkeit der

im Simplexbetrieb übertragenen Nachrichten werden

diese mehrfach wiederholt übertragen. Vom Zeitpunkt

der Auslösung einer Nachricht 5 s. lang. Bei den vor-

gesehenen Übertragungsgeschwindigkeiten von 200, 600

und 1200 Bd. bedeutet das die Übertragung von bzw. 13,

39 und 78 unmittelbar aufeinanderfolgenden Informations-

blöcken mit gleichem Grundtextblock. Im System werden

Nachrichten mit drei verschiedenen Rängen übertragen.

Die Übertragung einer Nachricht mit niederem Rang wird

unterbrochen, wenn eine Korrektur der ursprünglichen

Nachricht erfolgt. Die Unterbrechung erfolgt nur am

Ende der Übertragung eines Informationsblockes. Der

erste Informationsblock mit der neuen Nachricht wird

unmittelbar nach dem letzten Informationsblock mit der

alten Nachricht übertragen. Die neue Nachricht wird

wieder 5 s. lang übertragen. Auf dem Nachrichtenkanal

erscheinen nicht die reinen Informationsblöcke.

Zu den je 77 Elementen der Informationsblöcke werden

Bit für Bit addiert mod 2 die Elemente entsprechend

langer Abschnitte einer Synchronisationsfolge F. In

den Zeiten, in denen von der Station C keine Informa-

tionsblöcke übertragen werden, wird nur die Folge F

übertragen.

4. Informationsdichte

Es kann nach den letzten Informationen angenommen werden

(vgl. [8], Pkt. 2.2.3.1), daß die Zeitpunkte der Auslö-

sung einer Nachrichtenübertragung gleichverteilt sind,

wobei folgende Parameter zeitweise gelten:

mittlerer Abstand zwischen zwei Auslösungen 10 s

min Abstand zwischen zwei Auslösungen 1 s

max Abstand zwischen zwei Auslösungen 20 s

5. Blendnachrichten

Zur Verschleierung der Zeitpunkte der Übermittlung

von Nachrichten können im Datensender der Station

C Blendinformationsblöcke gebildet und 5 s lang über-

tragen werden. Die Bildung und Übertragung der Blend-

nachrichten erfolgt automatisch und wird durch Tasten-

druck ausgelöst. Die Blendinformationsblöcke entstehen

aus Blendklartextblöcken analog wie die Informations-

blöcke aus den Klartextblöcken. Ein Blendklartextblock

besteht aus einem Bit Blendkennung und einem Abschnitt

der Länge 40 einer Pseudo-Zufallsfolge B. Blendinfor-

mationsblöcke sind auf dem Kanal nicht von anderen

Informationsblöcken unterscheidbar.

6. Geheimhaltung der Nachrichten

Die Geheimhaltung der übermittelten Nachrichten ist

praktisch für unbegrenzte Zeit zu gewährleisten.

KAPITEL II

Das Chiffriersystem im System OPERATION

§1 Forderungen an das Chiffriersystem

Das Chiffriersystem muß die automatische Chiffrierung bzw.

Dechiffrierung der zu übermittelnden Nachricht gewährleisten.

Chiffrierung und Dechiffrierung müssen innerhalb der insge-

samt zulässigen Übertragungszeit in 0,5 sec erfolgen.

(s. [1] Pkt. 11.1.23, 11.1.24)

Das Chiffriersystem muß die kryptologische Sicherheit der

Nachrichten für praktisch unbegrenzte Zeit gewährleisten,

wobei der Zeitschlüssel nicht mehr als ein bis zwei Mal

täglich gewechselt wird und der Gegner das Chiffriersystem

kennt (s. [2]). Die Vorbereitungszeit für den Schlüssel-

wechsel darf nicht länger als 2 Minuten sein, der Schlüssel-

wechsel selbst muß innerhalb 10 sec erfolgen.

Durch Übermittlung von Blendnachrichten muß es möglich sein,

den Zeitpunkt der Übertragung operativer Nachrichten zu

verschleiern. (s. [4] 4.6.3 u. 11.1.36)

Das Volumen und das Gewicht der Chiffriereinrichtung, be-

sonders die für die Station E, sind möglichst gering zu

halten.

Das Chiffriersystem muß den elektrischen, klimatischen usw.

Forderungen des Gesamtsystems genügen.

§2 Konzeption des Chiffriersystems1)

1) Zur Begründung der Konzeption s. [3], Abschnitt 3.

1. Chiffrierprinzip

In der Station C ist eine Chiffriereinrichtung enthalten.

In jeder Station E ist eine Dechiffriereinrichtung ent-

halten.

Im Chiffriersystem wird ein Additionsverfahren realisiert.

Die Additionsreihen zur Chiffrierung bzw. zur Dechiffrie-

rung werden in der Chiffriereinrichtung und allen Dechif-

friereinrichtungen des Chiffriersystems unter Benutzung

eines Zeitschlüssels S und einer Synchronisationsfolge

F synchron gebildet.

2. Synchronisationsprinzip

In der Chiffriereinrichtung und allen Dechiffriereinrich-

tungen des Chiffriersystems wird ständig im Übertragungs-

takt TÜ = (TÜi) eine rekurrente Folge (fi)

eine rekurrente Folge (fi) (fi ∈ {0,1}, i=1,2,…) Synchron erzeugt. zu diesem Zweck

wird die in der Chiffriereinrichtung erzeugte Folge F

von der Station C ständig an alle Stationen E übermittelt.

In den Zeiten, in denen von der Station C keine Infor-

mationsblöcke übertragen werden, wird die in den Stationen

E empfangene Folge in den Dechiffriereinrichtungen zur

Herstellung bzw. Aufrechterhaltung der Synchronisation

genutzt.

3. Erzeugung der Additionsreihen

Aus der Folge F = (fi)

(fi ∈ {0,1}, i=1,2,…) Synchron erzeugt. zu diesem Zweck

wird die in der Chiffriereinrichtung erzeugte Folge F

von der Station C ständig an alle Stationen E übermittelt.

In den Zeiten, in denen von der Station C keine Infor-

mationsblöcke übertragen werden, wird die in den Stationen

E empfangene Folge in den Dechiffriereinrichtungen zur

Herstellung bzw. Aufrechterhaltung der Synchronisation

genutzt.

3. Erzeugung der Additionsreihen

Aus der Folge F = (fi) und dem Zeitschlüssel S wird

im Übertragungstakt TÜ = (TÜi)

und dem Zeitschlüssel S wird

im Übertragungstakt TÜ = (TÜi) eine Folge

W = (wi)

eine Folge

W = (wi) (wi ∈ {0,1}, i=1,2,…) in Abhängigkeit von den

Chiffrierzeitpunkten (Dechiffrierzeitpunkten) erzeugt.

Zur Chiffrierung der Grundtextblöcke (Dechiffrierung der

Geheimtextblöcke) werden von der Folge W Abschnitte Wi,

Wi+1, …, Wi+46 als Additionsreihen genutzt und mit den

Grundtextblöcken (Geheimtextblöcken) verknüpft.

Die Grundtextblöcke (insbesondere auch gleiche) der auf

dem Übertragungskanal aufeinanderfolgenden Informations-

blöcke werden mit unterschiedlichen Abschnitten der Folge

W (unterschiedlichen Additionsreihen) chiffriert.

Zwischen den jeweils ersten Elementen der Geheimtextblöcke

von zwei unmittelbar aufeinander folgenden Informations-

blöcke besteht ein Abstand von 77 Übertragungstakten.

Wenn der erste Geheimtextblock durch Addition des Grund-

textblockes mit dem Abschnitt Ai = Wi, Wi+, …, Wi+46 von

W entstanden ist, dann ist der folgende Geheimtextblock

durch Addition des gleichen Grundtextblockes mit dem

Abschnitt Ai+77 = Wi+77, Wi+78 … Wi+123 entstanden. Der

Abstand beider W-abschnitte ist 30 Übertragungstakte.

Bei Unterbrechung einer Nachricht durch Übermittlung

einer neuen Nachricht ist der Abstand der jeweils ersten

Elemente des letzten Informationsblöcke mit der alten

Nachricht und des ersten Informationsblockes mit der neuen

Nachricht ebenfalls 77 Übertragungstakte. Entsprechend

ist der Abstand der zur Chiffrierung der aufeinanderfol-

genden unterschiedlichen Grundtextblöcke genutzten Ab-

schnitte von W wiederum 30 Übertragungstakte.

§3 Die Funktionseinheit der Chiffriereinrichtung

1. Schlüsseleingabeeinheit

Der Zeitschlüssel S besteht aus zwei 0,1-Folgen S1 und

S2. Die Schlüsseleingabeeinheit SE besteht aus einem

optoelektronischen Lochkartenleser, zwei Schlüsselspei-

chern SRS1 und SRS2 und Steuer- und Prüfbaugruppen.

Der Zeitschlüssel S ist für die Eingabe auf einer Loch-

karte gespeichert.

Der Zeitschlüssel wird beim Herausziehen der Lochkarte

aus der Eingabeeinheit in die Speicher SRS1 und SRS2

eingelesen.

Wenn der Strom für die Schlüsseleingabeeinheit unter-

brochen wird, werden die Speicher SRS1 und SRS2 gelöscht.

In den Prüfbausteinen der Schlüsseleingabeeinheit werden

die Eingabe des Schlüssels Sund seine Verarbeitung kon-

trolliert. Fehler bei der Eingabe des Schlüssels (Signal

FGSE) werden von Fehlern bei der Verarbeitung des

Schlüssels (M4-SE) unterschieden. Vom Zeitpunkt des Ein-

schaltens des Stromes für die Schlüsseleingabeeinheit oder

vom Zeitpunkt des Beginns der Neueingabe eines Schlüssels

(Schlüsselwechsel) bis zum fehlerfreien Abschluß der Ein-

gabe eines Schlüssels wird das Signal FGSE = 0 erzeugt.

Nur wenn FGSE=L ist (Schlüssel fehlerfrei in SE), kann

das Fehlersignal M4-SE=L erzeugt werden.

In der Steuerbaugruppe der Schlüsseleingabeeinheit wird

aus dem Steuersignal FGFU und dem internen Takt T 350 kHz

der Takt t104 gebildet. Der Takt t104 enthält pro Über-

tratungstakt TUi (i=1,2,…) genau 104 Takte von T 350 kHz.

Mit dem Takt t104 wird die Verarbeitung des Zeitschlüssels S

im Chiffrator und Prüf-Chiffrator gesteuert.

2. Synchronisationseinheit

Die Synchronisationseinheit besteht aus dem F-Generator,

einem Zufallsgenerator, einem Taktgenerator, sowie Steuer-

und Prüfbaugruppen.

Im F-Generator wird die Synchronisationsfolge F = (fi)

(wi ∈ {0,1}, i=1,2,…) in Abhängigkeit von den

Chiffrierzeitpunkten (Dechiffrierzeitpunkten) erzeugt.

Zur Chiffrierung der Grundtextblöcke (Dechiffrierung der

Geheimtextblöcke) werden von der Folge W Abschnitte Wi,

Wi+1, …, Wi+46 als Additionsreihen genutzt und mit den

Grundtextblöcken (Geheimtextblöcken) verknüpft.

Die Grundtextblöcke (insbesondere auch gleiche) der auf

dem Übertragungskanal aufeinanderfolgenden Informations-

blöcke werden mit unterschiedlichen Abschnitten der Folge

W (unterschiedlichen Additionsreihen) chiffriert.

Zwischen den jeweils ersten Elementen der Geheimtextblöcke

von zwei unmittelbar aufeinander folgenden Informations-

blöcke besteht ein Abstand von 77 Übertragungstakten.

Wenn der erste Geheimtextblock durch Addition des Grund-

textblockes mit dem Abschnitt Ai = Wi, Wi+, …, Wi+46 von

W entstanden ist, dann ist der folgende Geheimtextblock

durch Addition des gleichen Grundtextblockes mit dem

Abschnitt Ai+77 = Wi+77, Wi+78 … Wi+123 entstanden. Der

Abstand beider W-abschnitte ist 30 Übertragungstakte.

Bei Unterbrechung einer Nachricht durch Übermittlung

einer neuen Nachricht ist der Abstand der jeweils ersten

Elemente des letzten Informationsblöcke mit der alten

Nachricht und des ersten Informationsblockes mit der neuen

Nachricht ebenfalls 77 Übertragungstakte. Entsprechend

ist der Abstand der zur Chiffrierung der aufeinanderfol-

genden unterschiedlichen Grundtextblöcke genutzten Ab-

schnitte von W wiederum 30 Übertragungstakte.

§3 Die Funktionseinheit der Chiffriereinrichtung

1. Schlüsseleingabeeinheit

Der Zeitschlüssel S besteht aus zwei 0,1-Folgen S1 und

S2. Die Schlüsseleingabeeinheit SE besteht aus einem

optoelektronischen Lochkartenleser, zwei Schlüsselspei-

chern SRS1 und SRS2 und Steuer- und Prüfbaugruppen.

Der Zeitschlüssel S ist für die Eingabe auf einer Loch-

karte gespeichert.

Der Zeitschlüssel wird beim Herausziehen der Lochkarte

aus der Eingabeeinheit in die Speicher SRS1 und SRS2

eingelesen.

Wenn der Strom für die Schlüsseleingabeeinheit unter-

brochen wird, werden die Speicher SRS1 und SRS2 gelöscht.

In den Prüfbausteinen der Schlüsseleingabeeinheit werden

die Eingabe des Schlüssels Sund seine Verarbeitung kon-

trolliert. Fehler bei der Eingabe des Schlüssels (Signal

FGSE) werden von Fehlern bei der Verarbeitung des

Schlüssels (M4-SE) unterschieden. Vom Zeitpunkt des Ein-

schaltens des Stromes für die Schlüsseleingabeeinheit oder

vom Zeitpunkt des Beginns der Neueingabe eines Schlüssels

(Schlüsselwechsel) bis zum fehlerfreien Abschluß der Ein-

gabe eines Schlüssels wird das Signal FGSE = 0 erzeugt.

Nur wenn FGSE=L ist (Schlüssel fehlerfrei in SE), kann

das Fehlersignal M4-SE=L erzeugt werden.

In der Steuerbaugruppe der Schlüsseleingabeeinheit wird

aus dem Steuersignal FGFU und dem internen Takt T 350 kHz

der Takt t104 gebildet. Der Takt t104 enthält pro Über-

tratungstakt TUi (i=1,2,…) genau 104 Takte von T 350 kHz.

Mit dem Takt t104 wird die Verarbeitung des Zeitschlüssels S

im Chiffrator und Prüf-Chiffrator gesteuert.

2. Synchronisationseinheit

Die Synchronisationseinheit besteht aus dem F-Generator,

einem Zufallsgenerator, einem Taktgenerator, sowie Steuer-

und Prüfbaugruppen.

Im F-Generator wird die Synchronisationsfolge F = (fi) (fi ∈ {0,1}, i=1,2,…) erzeugt. F genügt der Rekursion

fi+52 = fi+3 ⊕ fi (i≥1).

Zur Herstellung eines zufälligen Anfangswertes für die

Folge F bei Inbetriebnahme der Chiffriereinrichtung oder

nach Stromausfall wird die Ausgangsfolge Y =

(fi ∈ {0,1}, i=1,2,…) erzeugt. F genügt der Rekursion

fi+52 = fi+3 ⊕ fi (i≥1).

Zur Herstellung eines zufälligen Anfangswertes für die

Folge F bei Inbetriebnahme der Chiffriereinrichtung oder

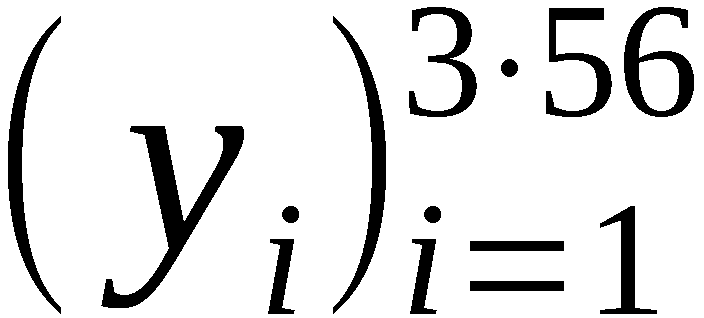

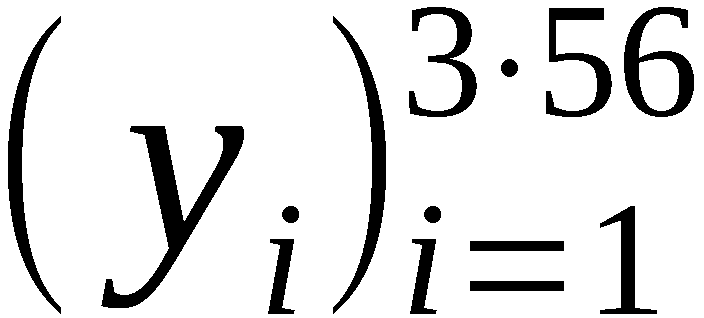

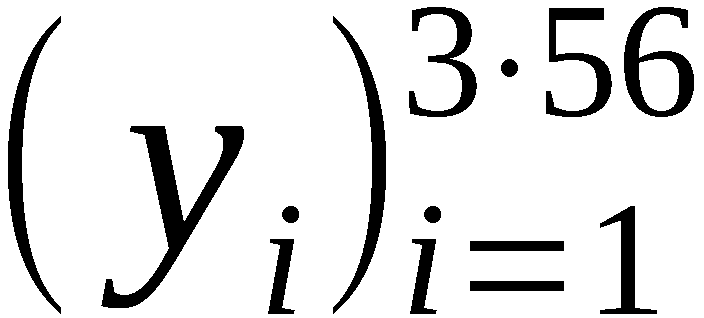

nach Stromausfall wird die Ausgangsfolge Y =  (yi ∈ {0,1}, i=1,2…,3*56) des Zufallsgenerators für

3*56 Übertragungstakte TÜi genutzt:

fi+52 = fi+3 ⊕ fi ⊕ yi (i=1,2, …, 3*56.)

FU = (FUi)

(yi ∈ {0,1}, i=1,2…,3*56) des Zufallsgenerators für

3*56 Übertragungstakte TÜi genutzt:

fi+52 = fi+3 ⊕ fi ⊕ yi (i=1,2, …, 3*56.)

FU = (FUi) abgeleitet. Wenn im Schieberegister des

F-Generators im i-ten Übertragungstakt TÜi (i=1,2,…)

der Abschnitt fifi+1 … fi+51 enthalten ist, so gilt

FUi = (fi+1, fi+2, …, fi+51, fi, fi+1, … fi+51, fi).

Im Taktgenerator wird der interne Takt T 350 kHz erzeugt.

In den Prüfbaugruppen wird die Erzeugung der Folge F

laufende kontrolliert. Während der Erzeugung der zufäl-

ligen Anfangswertes von F wird die Folge

abgeleitet. Wenn im Schieberegister des

F-Generators im i-ten Übertragungstakt TÜi (i=1,2,…)

der Abschnitt fifi+1 … fi+51 enthalten ist, so gilt

FUi = (fi+1, fi+2, …, fi+51, fi, fi+1, … fi+51, fi).

Im Taktgenerator wird der interne Takt T 350 kHz erzeugt.

In den Prüfbaugruppen wird die Erzeugung der Folge F

laufende kontrolliert. Während der Erzeugung der zufäl-

ligen Anfangswertes von F wird die Folge  überprüft.

Durch die Steuerbaugruppen wird die Funktion und das Zu-

sammenwirken der anderen Baugruppen der Synchronisations-

einheit gesteuert. Darüberhinaus wird das Steuersignal

FGFU zur Steuerung der Schlüsseleingabeeinheit erzeugt.

3. Chiffrator und Prüf-Chiffrator

Im Chiffrator wird die Folge W = (wi)

überprüft.

Durch die Steuerbaugruppen wird die Funktion und das Zu-

sammenwirken der anderen Baugruppen der Synchronisations-

einheit gesteuert. Darüberhinaus wird das Steuersignal

FGFU zur Steuerung der Schlüsseleingabeeinheit erzeugt.

3. Chiffrator und Prüf-Chiffrator

Im Chiffrator wird die Folge W = (wi) (wi ∈ {0,1}, i=1,2,…)

im Übertragungstakt TÜ = (TÜi)

(wi ∈ {0,1}, i=1,2,…)

im Übertragungstakt TÜ = (TÜi) erzeugt. Wenn im i-ten

Übertragungstakt TÜi (i=1,2…) das erste Additions-

element der Additionsreiche zur Chiffrierung eines Grund-

textblockes erzeugt werden soll, wird der Chiffrator

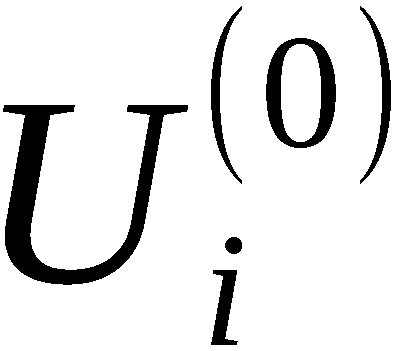

zum Beginn von TÜi in einen festen bestimmten Anfangs-

zustand

erzeugt. Wenn im i-ten

Übertragungstakt TÜi (i=1,2…) das erste Additions-

element der Additionsreiche zur Chiffrierung eines Grund-

textblockes erzeugt werden soll, wird der Chiffrator

zum Beginn von TÜi in einen festen bestimmten Anfangs-

zustand  = U(0) gebracht. Unter Einwirkung des Elements

FUi der Folge FU und des Zeitschlüssels S wird dann im

i-ten Übertragungstakt TÜi das Element wi erzeugt. Der

Chiffrator geht dabei aus dem Zustand

= U(0) gebracht. Unter Einwirkung des Elements

FUi der Folge FU und des Zeitschlüssels S wird dann im

i-ten Übertragungstakt TÜi das Element wi erzeugt. Der

Chiffrator geht dabei aus dem Zustand  in den Zu-

stand

in den Zu-

stand  über.

Unter Einwirkung des Elements FUi+1 der Folge FU und des

Zeitschlüssels S wird dann im (i+1)ten Übertragungstakt

TÜi+1 das Element wi+1 erzeugt. Der Chiffrator geht dabei

aus dem Zustand

über.

Unter Einwirkung des Elements FUi+1 der Folge FU und des

Zeitschlüssels S wird dann im (i+1)ten Übertragungstakt

TÜi+1 das Element wi+1 erzeugt. Der Chiffrator geht dabei

aus dem Zustand  in den Zustand

in den Zustand  über. Und so

weiter bis zum Übertragungstakt Ti+k (k ∈ {77,78,…}),

in dem wiederum das erste Additionselement der Additions-

reihe zur Chiffrierung eines Grundtextblockes erzeugt

werden soll. Parallel zum Chiffrator wird zum Zweck der

Prüfung des Chiffrators im Prüf-Chiffrator die Folge

W = (wi)

über. Und so

weiter bis zum Übertragungstakt Ti+k (k ∈ {77,78,…}),

in dem wiederum das erste Additionselement der Additions-

reihe zur Chiffrierung eines Grundtextblockes erzeugt

werden soll. Parallel zum Chiffrator wird zum Zweck der

Prüfung des Chiffrators im Prüf-Chiffrator die Folge

W = (wi) erzeugt.

Chiffrator und Prüfchiffrator unterscheiden sich nicht.

w1 wird aus U(0) erzeugt (damit die Prüfung nicht zu

Beginn anspricht).

4. Steuerung

Die Steuerung steuert den Datenaustausch der Chiffrier-

einrichtung mit anderen Funktionseinheiten der Station C

und die internen Betriebsabläufe in der Chiffriereinrich-

tung.

Die Klartextblöcke werden seriell im Übertragungstakt TÜ

vom Datensender der Station C an die Steuerung der Chif-

friereinrichtung übergeben. Die Übergabe wird (sofern im

Datensender kein neuer Klartextblock vorliegt) über einen

Zeitraum von 5 s nach jeweils 77 Übertragungstakten wieder-

holt. In der Steuerung werden aus den Klartextblöcken in

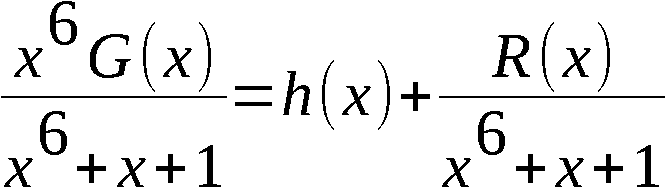

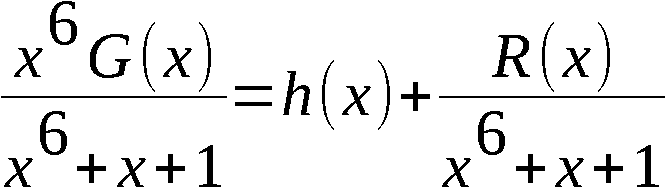

der Kodierung I (zyklischer Kode mit Basispolynom

g(x) = x6+x+I) in die Grundtextblöcke gebildet. Diese

werden dann durch bitweise Addition mod 2 mit der Folge W

zu Geheimtextblöcken verknüpft. Den Geheimtextblöcken wird

am Ende noch ein Prüfbit

erzeugt.

Chiffrator und Prüfchiffrator unterscheiden sich nicht.

w1 wird aus U(0) erzeugt (damit die Prüfung nicht zu

Beginn anspricht).

4. Steuerung

Die Steuerung steuert den Datenaustausch der Chiffrier-

einrichtung mit anderen Funktionseinheiten der Station C

und die internen Betriebsabläufe in der Chiffriereinrich-

tung.

Die Klartextblöcke werden seriell im Übertragungstakt TÜ

vom Datensender der Station C an die Steuerung der Chif-

friereinrichtung übergeben. Die Übergabe wird (sofern im

Datensender kein neuer Klartextblock vorliegt) über einen

Zeitraum von 5 s nach jeweils 77 Übertragungstakten wieder-

holt. In der Steuerung werden aus den Klartextblöcken in

der Kodierung I (zyklischer Kode mit Basispolynom

g(x) = x6+x+I) in die Grundtextblöcke gebildet. Diese

werden dann durch bitweise Addition mod 2 mit der Folge W

zu Geheimtextblöcken verknüpft. Den Geheimtextblöcken wird

am Ende noch ein Prüfbit "Chiffrierung normal" zugeführt.

Die entstehende Datenfolge wird mit einer Verzögerung von

5 1/2 Übertragungstakten von der Steuerung an den Daten-

sender übergeben.

Die in der Synchronisationseinheit erzeugte Folge F wird

über die Steuerung ebenfalls an den Datensender übergeben.

In der Steuerung wird die Erzeugung der Folge W und deren

Verknüpfung mit den Grundtextblöcken, sowie die Erzeugung

der Folge FU und des Steuersignals FGFU auf Fehler geprüft.

In den Baugruppen zur Blockierung werden die Prüfungen

aller Prüfbaugruppen der Chiffriereinrichtung erfaßt und

ausgewertet. Jedes Fehlersignal (M4-… = L, FGSE = 0)

führt zur Blockierung des Geheimtextausganges der Steuerung.

In der Steuerung wird weiter das Fehlersignal M4-CE = M4i-…

gebildet zur Fehlermeldung an den Datensender. Als Folge

von M4-CE = L wird die Übertragung auf dem Übertragungskanal

unterbrochen.

§4 Die Funktionseinheit einer Dechiffriereinrichtung

1. Schlüsseleingabeeinheit

Die Schlüsseleingabeeinheit einer Dechiffriereinrichtung

unterscheidet sich nicht von der Schlüsseleingabeeinheit

der Chiffriereinrichtung.

2. Synchronisationseinheit

In der Synchronisationseinheit wird die Folge F synchron

zu der in der Chiffriereinrichtung des Chiffriersystems

hergestellten Folge F erzeugt. Dazu wir die von der Sta-

tion C empfangene Datenfolge laufend auf Abschnitte der

Länge 108 untersucht, die die Rekursion

fi+52 = fi+3 + fi (i ≥ 1)

genügend. Wenn ein solcher Abschnitt in der Datenfolge

festgestellt wird, wird er zur weiteren Erzeugung von F

genutzt. (Synchronisationsalgorithmus [3], 4.2.)

Aus der Folge F wird ebenso wie in der Synchronisations-

einheit der Chiffriereinrichtung die Folge FU abgeleitet.

Zur Synchronisationseinheit gehört noch ein Taktgenerator

zur Erzeugung des Taktes T 350 kHz.

3. Dechiffrator

Der Dechiffrator der Dechiffriereinrichtung unterscheidet

sich nicht vom Chiffrator der Chiffriereinrichtung.

4. Steuerung

Die Steuerung steuert den Datenaustausch der Dechif-

friereinrichtung mit den anderen Funktionseinheiten der

Station E und die internen Betriebsabläufe in der De-

chiffriereinrichtung.

Die in der Station E empfangene Datenfolge wird seriell

an die Steuerung übergeben. Zu dieser Datenfolge wird die

in der Synchronisationseinheit erzeugte Folge F bit-

weise mod 2 addiert. Die entstehende Datenfolge wird

an den Datenempfänger der Station E übergeben.

Parallel dazu werden die in der entstehenden Datenfolge

(im Datensender) erkannten Geheimtextblöcke in der Steu-

erung dechiffriert, überprüft (Dekodierung 1, Auswertung

des Prüfbit "Chiffrierung normal") und an den Datenem-

pfänger übergeben.

KAPITEL III

Die kryptologische Schaltung des Chiffrators im System OPERATION

(Kryptologische und technische Realisierung des Chiffriersystems)

§1 Beschreibung der kryptologischen Schaltung des Chiffrators

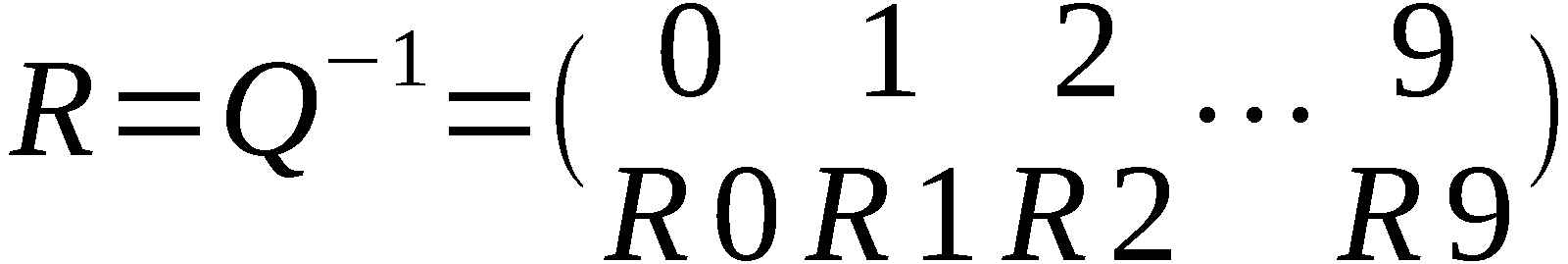

1. Kryptologische Schaltung

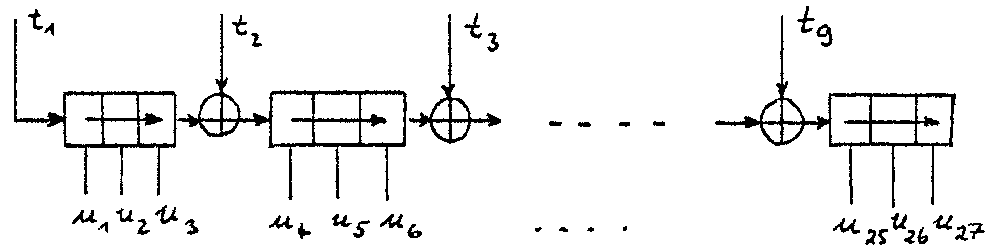

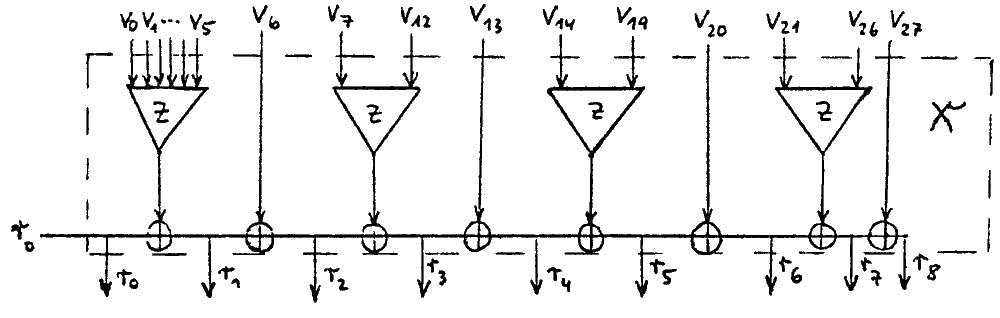

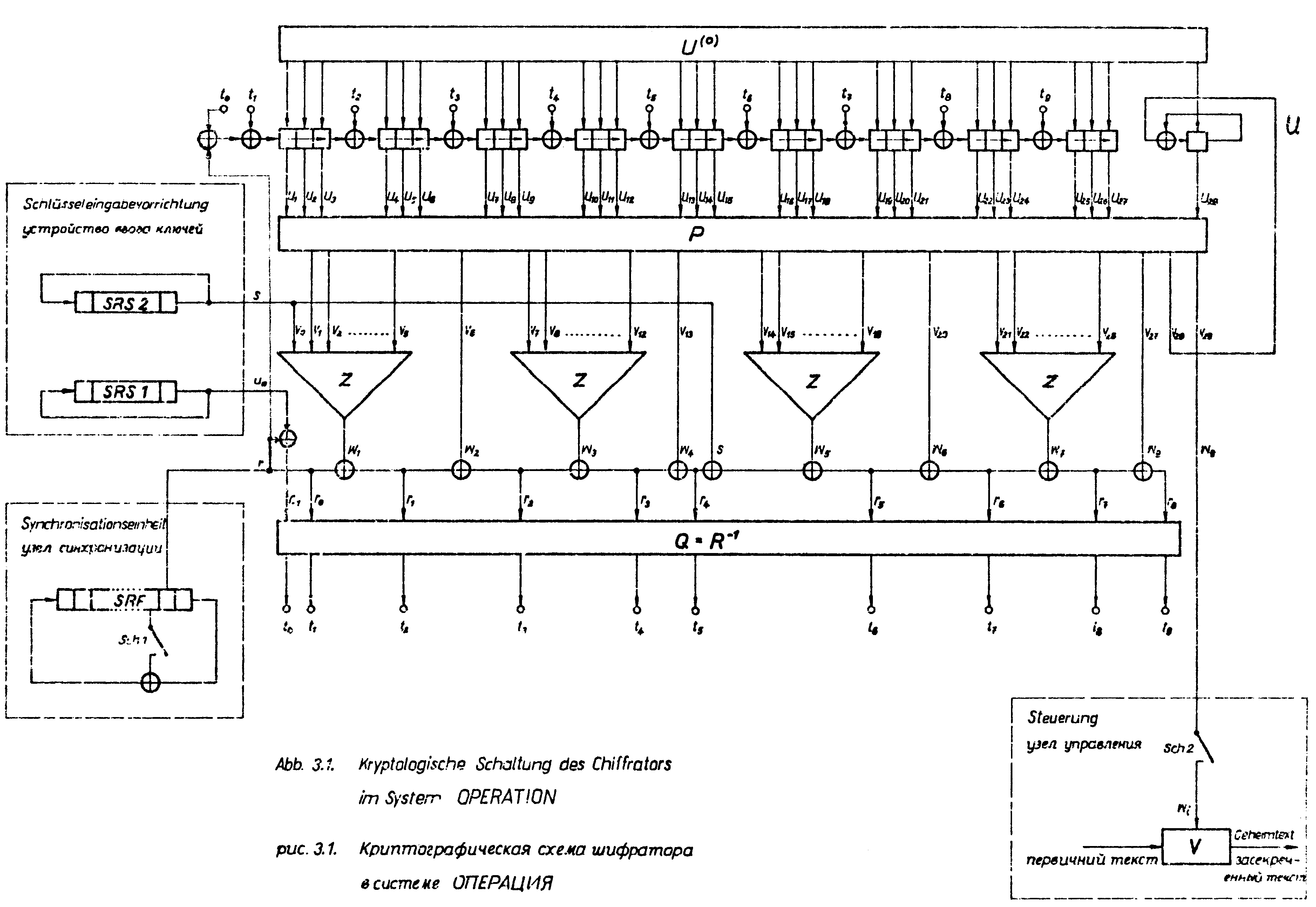

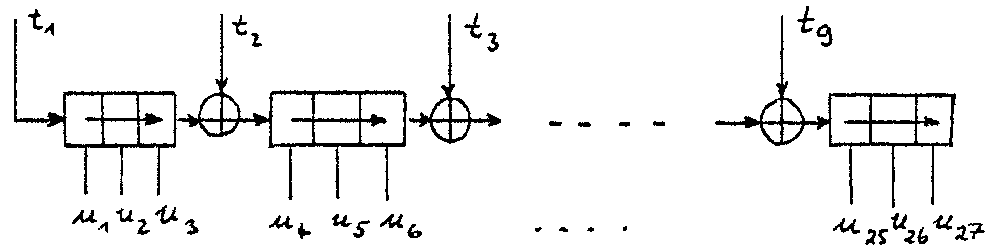

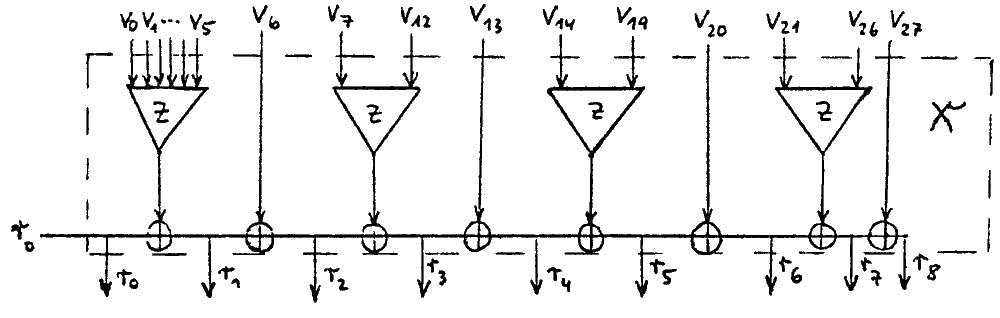

Die kryptologischer Schaltung ist in Abbildung 1 dargestellt.

Zeichenerklärung:

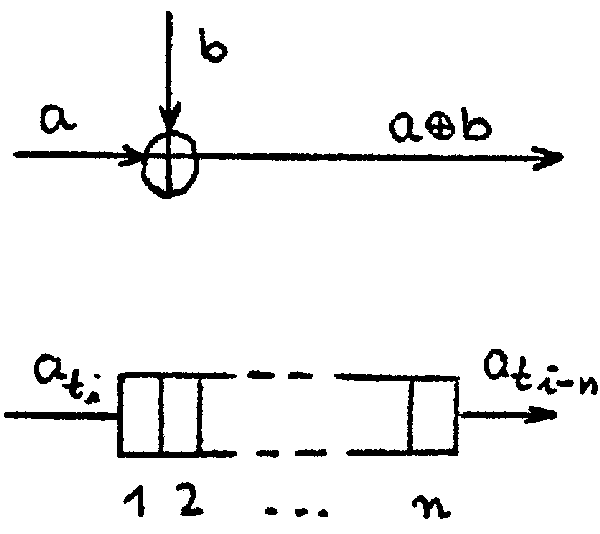

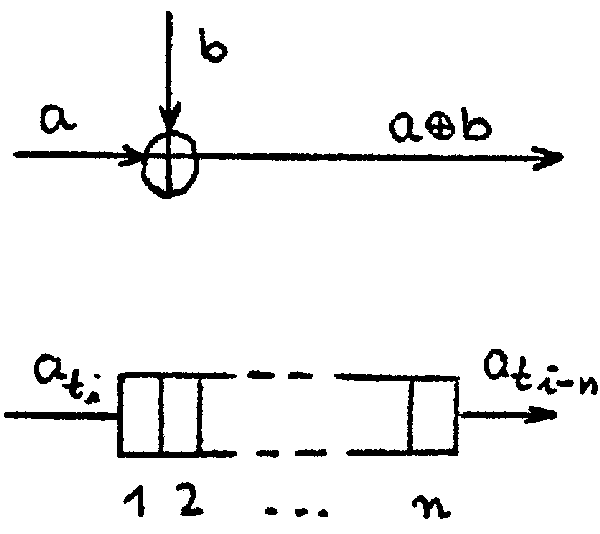

| - Additionselement mod 2 |

| - Speicher der Länge n Verzögerung um n Takte ti |

- U = u1u2…u28 - Zustandsspeicher des Chiffrators

- U(0) - Speicher für den Anfangszustand

U(0) = ( ) ∈ {0,1}28 des Chiffrators

- Z - logische Funktion

Z (e1,e2,…,e6) = 1 ⊕ e1 ⊕ e5 ⊕ e6 ⊕ e14

⊕ e23 ⊕ e25 ⊕ e45 ⊕ e56 ⊕ e134 ⊕ e136

⊕ ⊕ e145 ⊕ e236 ⊕ e246 ⊕ e356 ⊕ e1234

⊕ e1235 ⊕ e1256 ⊕ e2346 ⊕ e12345 ⊕ e13456

(eij…k = ei*ej … ek)

-

) ∈ {0,1}28 des Chiffrators

- Z - logische Funktion

Z (e1,e2,…,e6) = 1 ⊕ e1 ⊕ e5 ⊕ e6 ⊕ e14

⊕ e23 ⊕ e25 ⊕ e45 ⊕ e56 ⊕ e134 ⊕ e136

⊕ ⊕ e145 ⊕ e236 ⊕ e246 ⊕ e356 ⊕ e1234

⊕ e1235 ⊕ e1256 ⊕ e2346 ⊕ e12345 ⊕ e13456

(eij…k = ei*ej … ek)

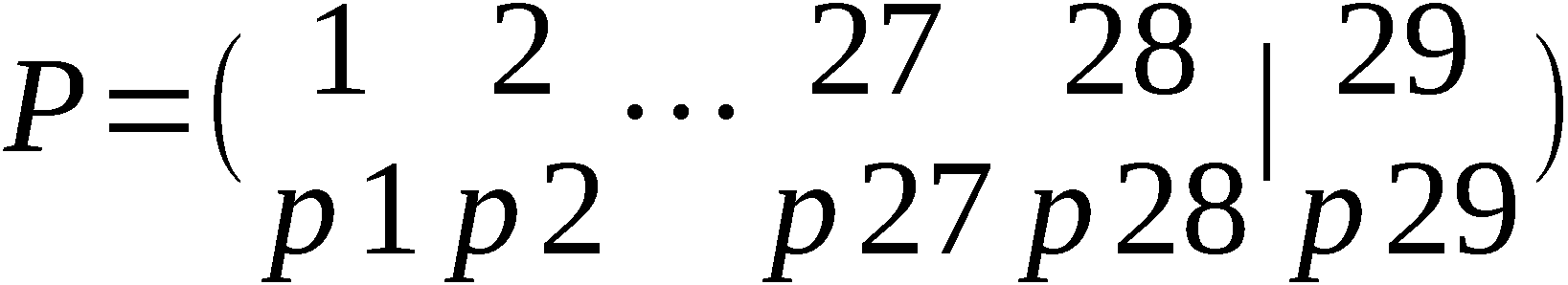

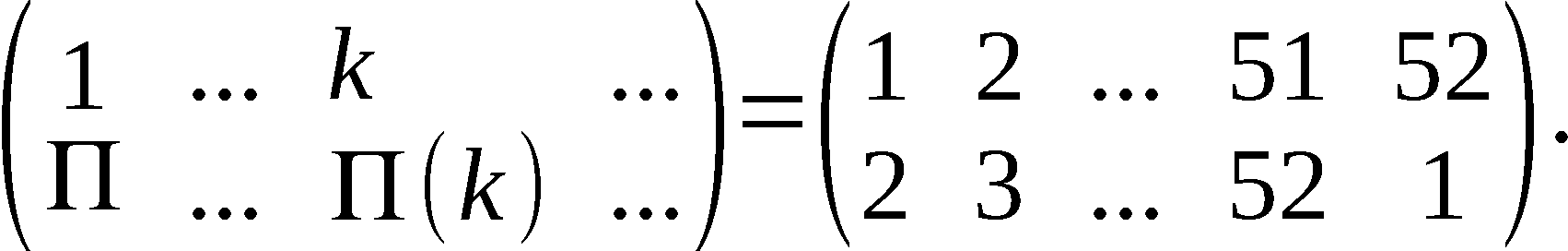

-  - Kommutator

umkehrbar eindeutige Verknüpfung der Ausgänge Vα von P

mit den Eingängen uPα von P (α = 1,2,…,28) und

von V29 mit uP29 (P29 ∈ {1,2,…,28}).

Durch P wird eine Verknüpfung (Abbildung) der Ausgänge

V1, v2, … v29 von P mit den Eingängen u1, u2, …u28

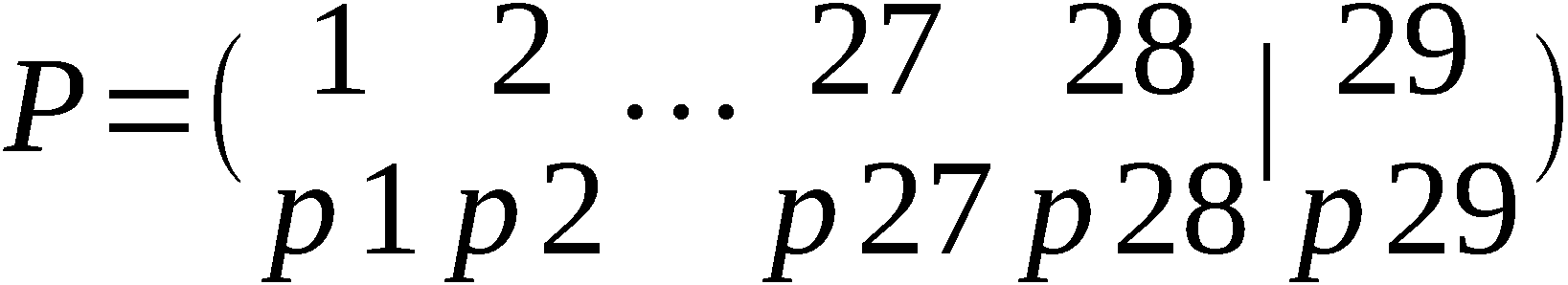

realisiert. Als Abbildung P : {1,2,…,27,28,29} → {1,2,…,28}

hat P folgende Eigenschaften mindestens eine der beiden

Einschränkungen:

P : {1,2,…,27,28} → {1,2,…,28}

P : {1,2,…,27,29} → {1,2,…,28}

von P ist umkehrbar eindeutig.

-

- Kommutator

umkehrbar eindeutige Verknüpfung der Ausgänge Vα von P

mit den Eingängen uPα von P (α = 1,2,…,28) und

von V29 mit uP29 (P29 ∈ {1,2,…,28}).

Durch P wird eine Verknüpfung (Abbildung) der Ausgänge

V1, v2, … v29 von P mit den Eingängen u1, u2, …u28

realisiert. Als Abbildung P : {1,2,…,27,28,29} → {1,2,…,28}

hat P folgende Eigenschaften mindestens eine der beiden

Einschränkungen:

P : {1,2,…,27,28} → {1,2,…,28}

P : {1,2,…,27,29} → {1,2,…,28}

von P ist umkehrbar eindeutig.

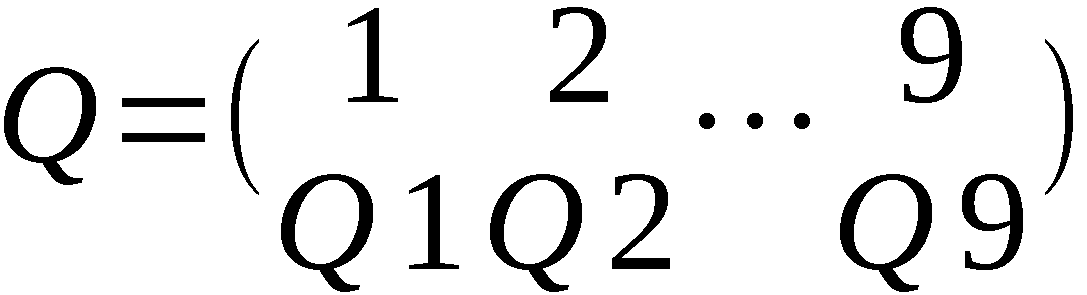

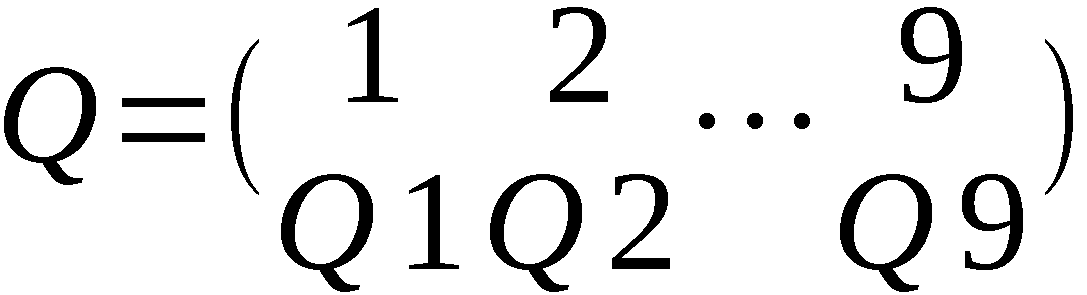

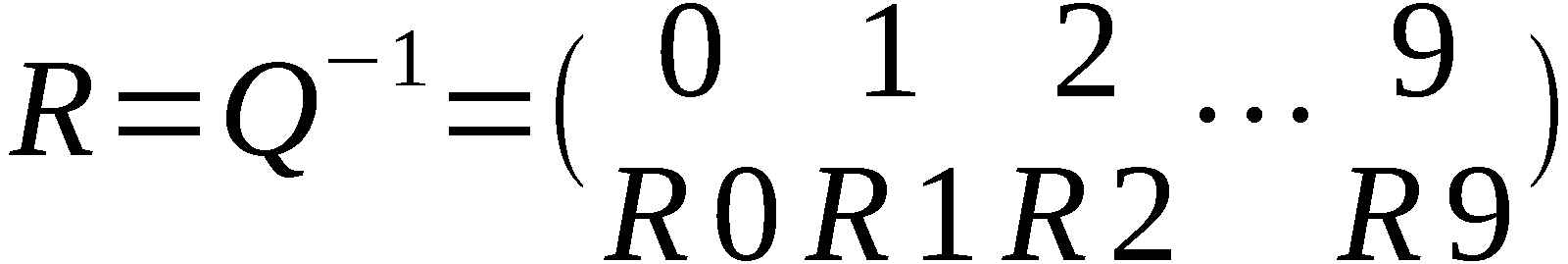

-  - Kommutator (Permutation 10 x 10)

umkehrbar eindeutige Verknüpfung der Ausgänge tɳ mit

den Eingängen rQɳ-1 (ɳ = 0,1,2,…,9);

- Kommutator (Permutation 10 x 10)

umkehrbar eindeutige Verknüpfung der Ausgänge tɳ mit

den Eingängen rQɳ-1 (ɳ = 0,1,2,…,9);

.

.

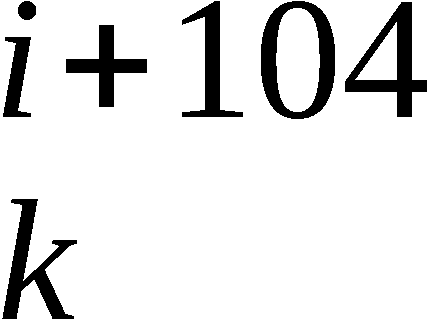

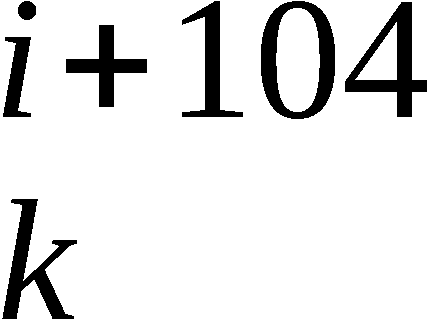

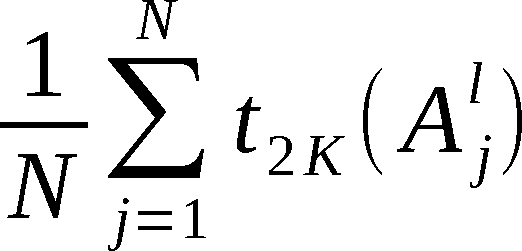

2. Beschreibung der Erzeugung eines Abschnittes

(wi) (k > 76) von W = (wi)

(k > 76) von W = (wi) , dessen Anfangs-

abschnitt (wi)

, dessen Anfangs-

abschnitt (wi) als Additionsreihe genutzt wird.

Das Element wj+m (m=0,1…,k) von W wird im (j+m)-ten Über-

gangstakt TÜj+m (Zeitintervall [tj+m, tj+m+1]) erzeugt. Der

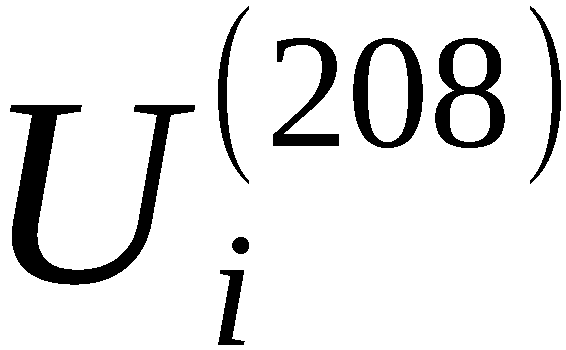

Chiffrator befindet sich zu Beginn von TÜj+m im Zustand U(104*m).

U(0) ist der Anfangszustand des Chiffrators. Zu Beginn der

Erzeugung von (wi)

als Additionsreihe genutzt wird.

Das Element wj+m (m=0,1…,k) von W wird im (j+m)-ten Über-

gangstakt TÜj+m (Zeitintervall [tj+m, tj+m+1]) erzeugt. Der

Chiffrator befindet sich zu Beginn von TÜj+m im Zustand U(104*m).

U(0) ist der Anfangszustand des Chiffrators. Zu Beginn der

Erzeugung von (wi) wird der Chiffrator durch

ein Steuersignal in diesen Zustand gebracht. Im

Speicher SRF des F-Generators ist der Abschnitt (fj+m,

fj+m+1,…,fj+m+51) von F mit fj+μ+52 = fj+μ+3⊕fj+μ

(μ = 0,1,…,m-1; (fj, fj+1,…,fj+51) ∈ {0,1}52 - Anfangs-

abschnitt von F zu Beginn von TÜj) enthalten.

In den Speichern SRS1 und SRS2 sind die Folgen S1 =

wird der Chiffrator durch

ein Steuersignal in diesen Zustand gebracht. Im

Speicher SRF des F-Generators ist der Abschnitt (fj+m,

fj+m+1,…,fj+m+51) von F mit fj+μ+52 = fj+μ+3⊕fj+μ

(μ = 0,1,…,m-1; (fj, fj+1,…,fj+51) ∈ {0,1}52 - Anfangs-

abschnitt von F zu Beginn von TÜj) enthalten.

In den Speichern SRS1 und SRS2 sind die Folgen S1 =  und S2 =

und S2 =  enthalten.

Im Zeitintervall [tj+m, tj+m+1] wird der Chiffrator zusammen

mit den Schieberegistern SRF, SRS1 und SRS2 104 mal im inter-

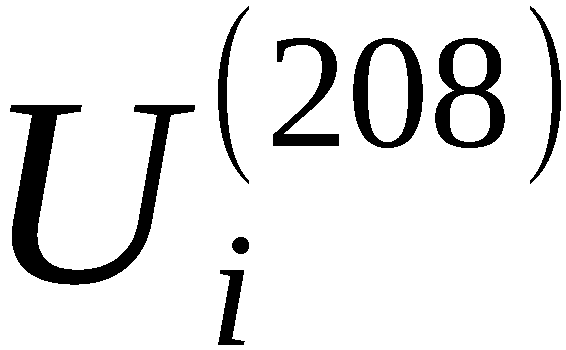

nen Arbeitstakt T 350 kHz getaktet. Der Chiffrator durchläuft

dabei die Zustände U(104m), U(104*m+1), … U(104*m+104).

Der Inhalt U

enthalten.

Im Zeitintervall [tj+m, tj+m+1] wird der Chiffrator zusammen

mit den Schieberegistern SRF, SRS1 und SRS2 104 mal im inter-

nen Arbeitstakt T 350 kHz getaktet. Der Chiffrator durchläuft

dabei die Zustände U(104m), U(104*m+1), … U(104*m+104).

Der Inhalt U des Speicherelements UP29 von U

wird in der Steuerung als Element wj+m von W verarbeitet.

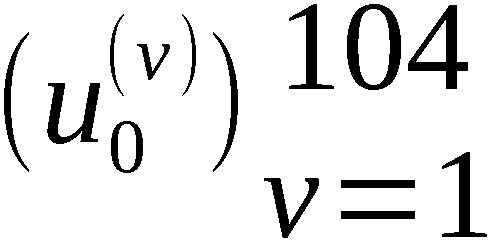

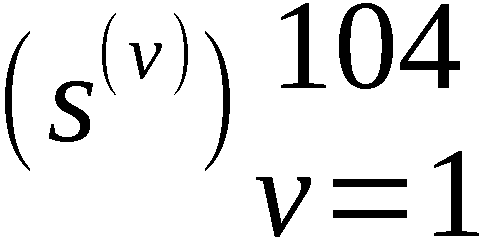

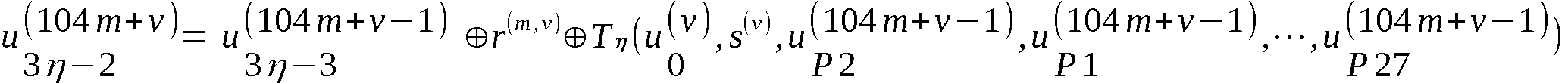

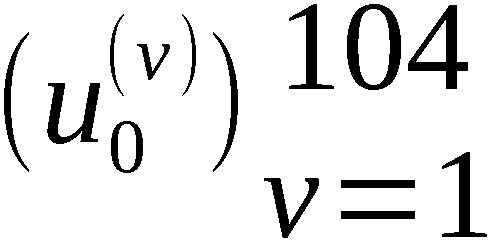

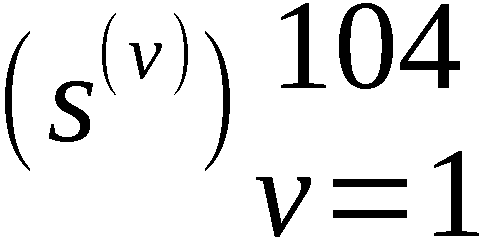

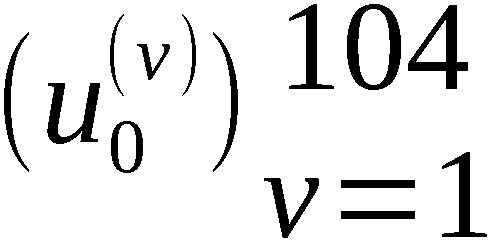

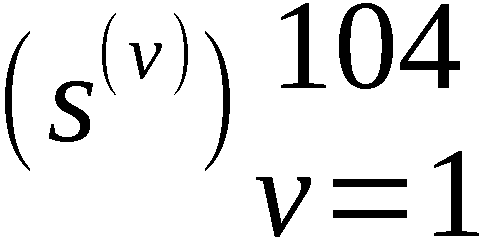

Der Zustand U(104*m+v-1) (m=0,1,…,k; v =1,2,…,104)

des Chiffrators geht unter der Einwirkung der Eingangs-

kombination

(u

des Speicherelements UP29 von U

wird in der Steuerung als Element wj+m von W verarbeitet.

Der Zustand U(104*m+v-1) (m=0,1,…,k; v =1,2,…,104)

des Chiffrators geht unter der Einwirkung der Eingangs-

kombination

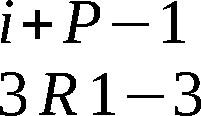

(u , s(v), r(m,v)) (m= 0,1,…,k; v=1,2,…,104)

mit

r(m,v) = r(m,v+52) = fj+m+v (m=0,1,…,k; v=1,2,…,51),

r(m,v) = fj+m (m=0,1,…,k; v=52, 104) j+m (104*m+v)

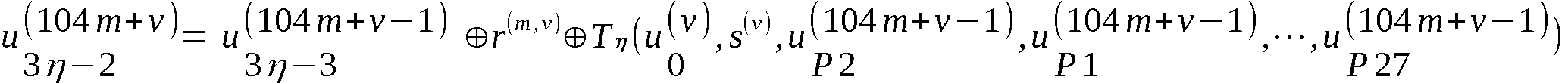

in den Zustand U(104*m+v) über nach folgender Vorschrift: (3.1):

, s(v), r(m,v)) (m= 0,1,…,k; v=1,2,…,104)

mit

r(m,v) = r(m,v+52) = fj+m+v (m=0,1,…,k; v=1,2,…,51),

r(m,v) = fj+m (m=0,1,…,k; v=52, 104) j+m (104*m+v)

in den Zustand U(104*m+v) über nach folgender Vorschrift: (3.1):

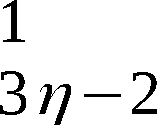

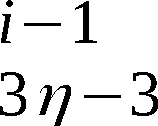

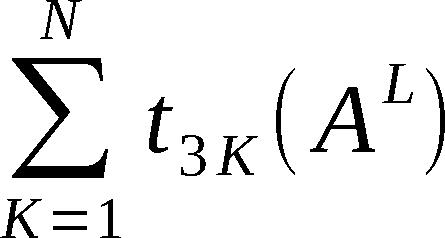

(ɳ=2,3,…,9),

(ɳ=2,3,…,9),

(ɳ=1,2,…,9),

(ɳ=1,2,…,9),

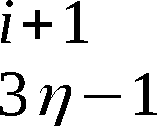

,

,

.

Dabei sind die Tɳ = Tɳ(e0,e1,…e28) (ɳ=0,1,…,9) in

(3.1) logische Funktionen mit

TR0 = e0

TR1 = 0

TR2 = Z(e1,e2,…,e6)

TR3 = TR2 + e7

TR4 = TR3 + Z(e8,e9,…,e13)

TR5 = TR4 + e14

TR6 = TR5 + Z(e15, e16,…,e20) + e1

TR7 = TR6 + e21

TR8 = TR7 + Z(e22, e23,…,e27)

TR9 = TR8 + e28

3. Prüfung und Blockierung

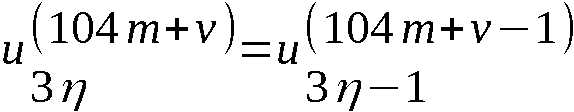

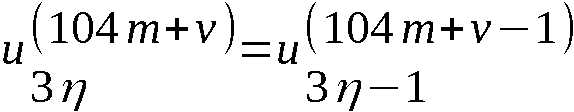

Abbildung 3.2 zeigt das Blockschaltbild der Prüfung und

Blockierung der Chiffriereinrichtung.

In der Baugruppe FG1 wird die Folge F erzeugt im Über-

tragungstakte TÜ und gleichzeitig dazu in die Baugruppe

FG2 eingegeben (Schalter S2 in Stellung 1). Aus dem in

FG2 jeweils gespeicherten Abschnitt von F (i=1,2,…)

wird im Takt T 350 kHz die Folge FUi gebildet (Schalter

S2 Stellung 2). In der Prüfbaugruppe P-ZG/F wird die in

FG1 erzeugte Folge F laufend auf konstante Abschnitte der

Länge 56 überprüft. Im Prüfbaustein P-F werden parallel

die in FG1 und FG2 erzeugten Folgen F verglichen. In den

Prüfbausteinen P-FU und P-FU-P wird überprüft, ob die

Folgen FUi oder FUi-P (i=1,2,…) konstant sind.

.

Dabei sind die Tɳ = Tɳ(e0,e1,…e28) (ɳ=0,1,…,9) in

(3.1) logische Funktionen mit

TR0 = e0

TR1 = 0

TR2 = Z(e1,e2,…,e6)

TR3 = TR2 + e7

TR4 = TR3 + Z(e8,e9,…,e13)

TR5 = TR4 + e14

TR6 = TR5 + Z(e15, e16,…,e20) + e1

TR7 = TR6 + e21

TR8 = TR7 + Z(e22, e23,…,e27)

TR9 = TR8 + e28

3. Prüfung und Blockierung

Abbildung 3.2 zeigt das Blockschaltbild der Prüfung und

Blockierung der Chiffriereinrichtung.

In der Baugruppe FG1 wird die Folge F erzeugt im Über-

tragungstakte TÜ und gleichzeitig dazu in die Baugruppe

FG2 eingegeben (Schalter S2 in Stellung 1). Aus dem in

FG2 jeweils gespeicherten Abschnitt von F (i=1,2,…)

wird im Takt T 350 kHz die Folge FUi gebildet (Schalter

S2 Stellung 2). In der Prüfbaugruppe P-ZG/F wird die in

FG1 erzeugte Folge F laufend auf konstante Abschnitte der

Länge 56 überprüft. Im Prüfbaustein P-F werden parallel

die in FG1 und FG2 erzeugten Folgen F verglichen. In den

Prüfbausteinen P-FU und P-FU-P wird überprüft, ob die

Folgen FUi oder FUi-P (i=1,2,…) konstant sind.

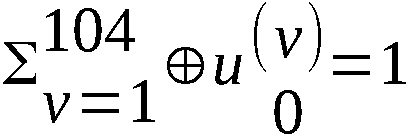

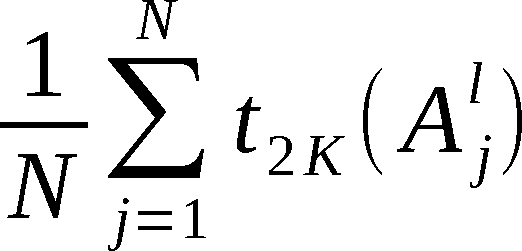

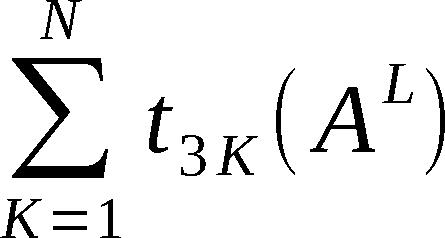

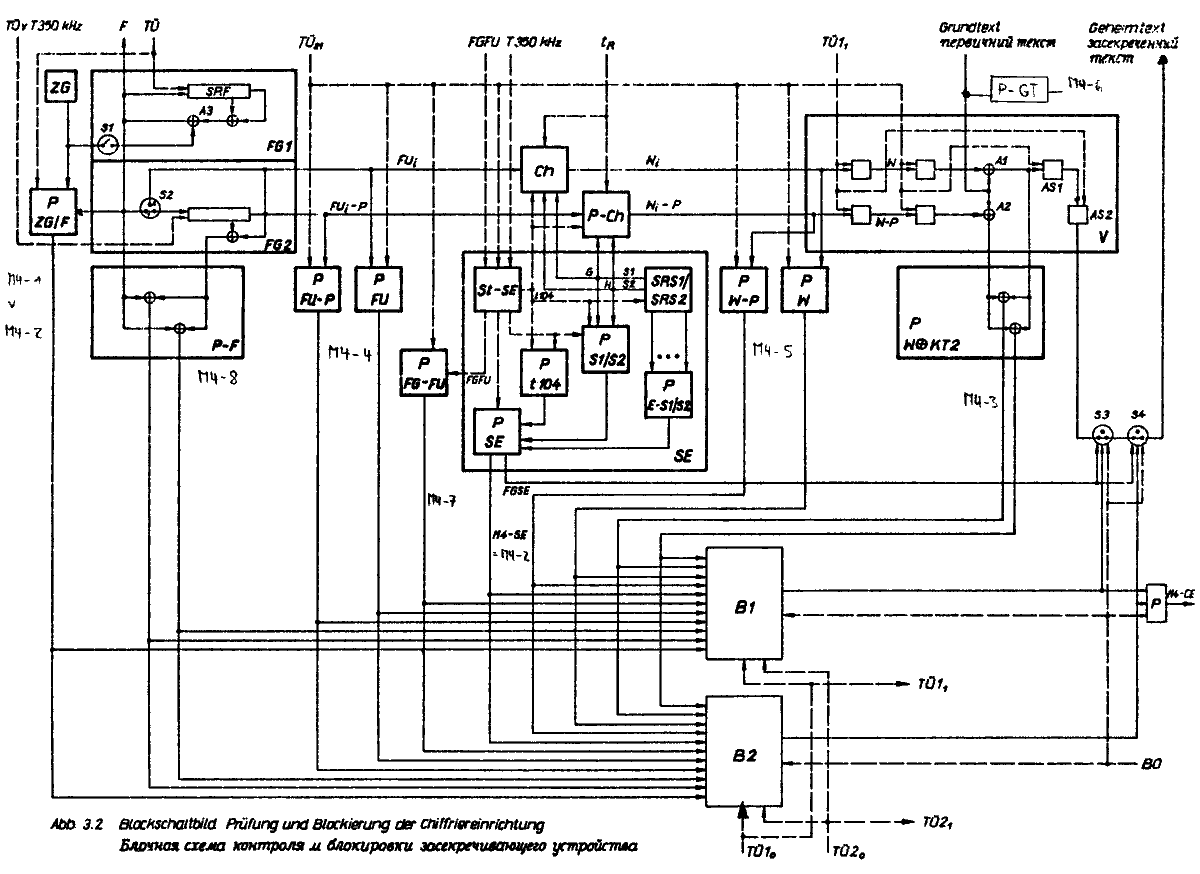

Schalter S1 wird nur unmittelbar nach Einschalten des

Stromes für die Chiffriereinrichtung für genau 168 Takte

(TÜ1) geschlossen. Die im Zufallsgenerator ZG erzeugte

Folge (yi)

geschlossen. Die im Zufallsgenerator ZG erzeugte

Folge (yi) erzeugt im Speicher SRF von FG1 einen zu-

fälligen Anfangswert.

Der Zufallsgenerator wird nur unmittelbar nach dem Ein-

schalten des Stromes in der Prüfbaugruppe P-ZG/F über-

prüft. Die Folge (yi)

erzeugt im Speicher SRF von FG1 einen zu-

fälligen Anfangswert.

Der Zufallsgenerator wird nur unmittelbar nach dem Ein-

schalten des Stromes in der Prüfbaugruppe P-ZG/F über-

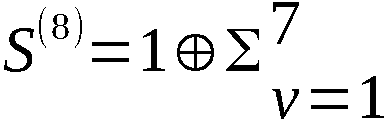

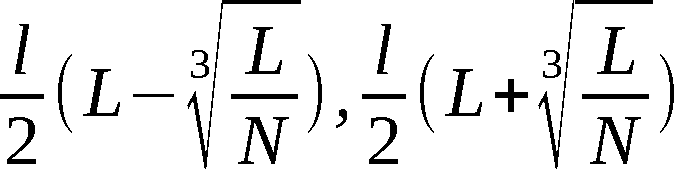

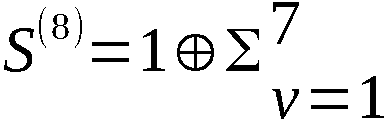

prüft. Die Folge (yi) wird als ausreichend zufällig,

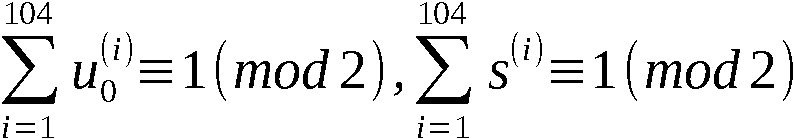

angesehen, wenn gilt

wird als ausreichend zufällig,

angesehen, wenn gilt

Die richtige Funktion von P-ZG/F und vom Additionselement

A3 wird überprüft durch Addition einer konstanten Folge

L≡1 anstelle der Zufallsfolge (yi). Die Addition

von L wird durch Drücken einer entsprechenden Prüftaste

ausgelöst. Im Chiffrator Ch und Prüfchiffrator P-Ch werden

die Signale FU oder FU-P, t104, S=(S1,S2) und tR verarbei-

tet. (tR ist das Steuersignal, mit dem Chiffrator und

Prüf-Chiffrator in den Anfangszustand U(0) gebracht werden)

Der in der Steuerungsbaugruppe St-SE der Schlüsselein-

gabeeinheit aus FGFU und T 350 kHz gebildete Takt t104

wird im Prüfbaustein P-t104 daraufhin überprüft, ob pro

Übertragungstakt TÜi genau 104 Takte von t104 vorhanden

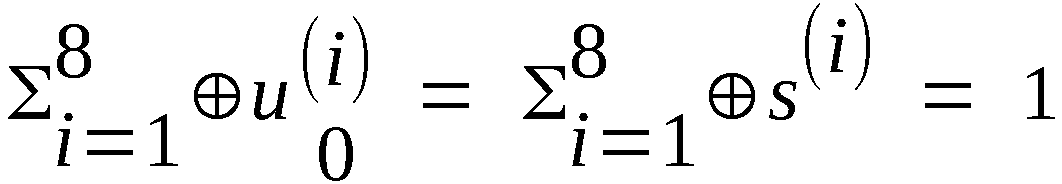

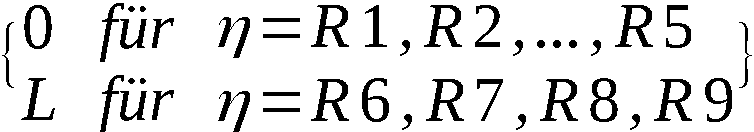

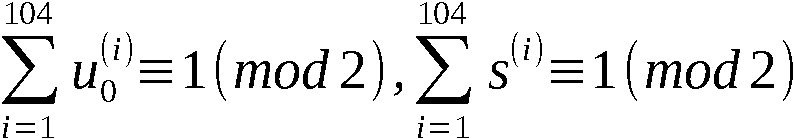

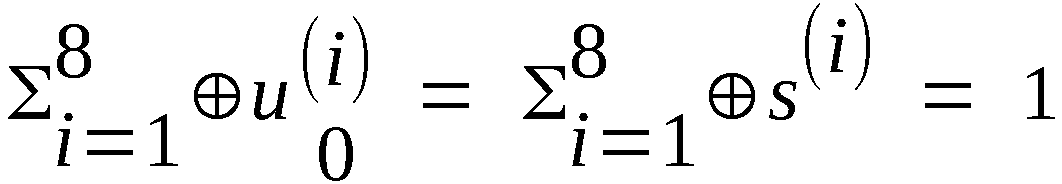

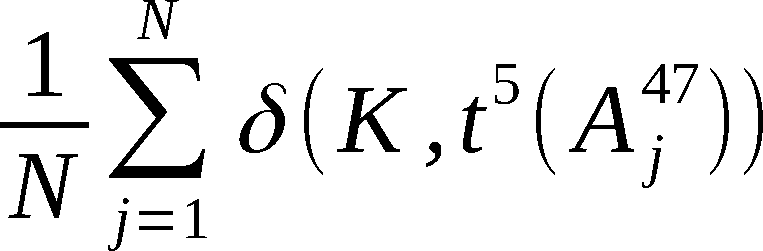

sind. Im Prüfbaustein P-S1/S2 wird überprüft, ob für S1

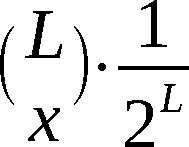

und S2 die Bedingung

,

, erfüllt ist. (s. auch Kap. III, §2.).

Im Prüfbaustein P-E-S1/S2 wird nur bei der Eingabe des

Schlüssels S in SRS1/SRS2 überprüft, ob die Bedingungen

erfüllt ist. (s. auch Kap. III, §2.).

Im Prüfbaustein P-E-S1/S2 wird nur bei der Eingabe des

Schlüssels S in SRS1/SRS2 überprüft, ob die Bedingungen

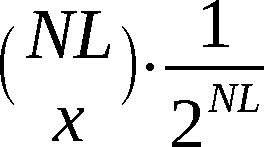

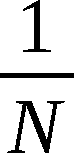

(m = 0, 1, 2, 3)

erfüllt sind.

Im Baustein P-SE werden entsprechend der Eingabesituation

des Schlüssels S (Eingabe richtig abgeschlossen oder nicht)

die Signale FGSE und M4-SE gebildet (s. Kap. II, §3, 1.).

Ein in P-t104 oder P-S1/S2 erkannter Fehler führt immer

entweder zu FGSE = 0 oder M4-SE = L.

Ein in P-E-S1/S2 erkannter Fehler führt immer dazu, daß

FGSE=0 nicht aufgehoben wird.

Im Prüfbaustein P-FGFU wird überprüft, ob pro Übertragungs-

takt ein endliches Freigabesignal übernommen wird.

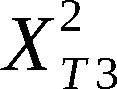

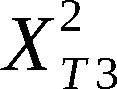

Vom Chiffrator und vom Prüf-Chiffrator werden in jedem

Übertragungstakt FÜ1 (i=1,2,…) die Folgen Wi und Wi-P

der 105 Speicherinhalte des Speicherelements uP29 von U

an die Baugruppe der Steuerung V übergeben. In den Prüf-

bausteinen P-W und P-W-P werden diese Folgen Wi und Wi-P

auf Konstanz überprüft.

Im Prüfbaustein P-W ⊕ KT2 werden die Ausgänge der

Additionselemente A1 und A2 verglichen. (Damit wird auch

das Additionselement A1, in dem der kodierte Klartext

(Grundtextblöcke KT2) mit der Folge W verknüpft wird,

überprüft.)

Die Fehlersignale aller Prüfbaugruppen und -bausteine

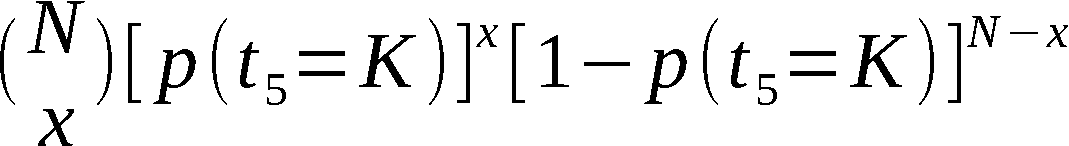

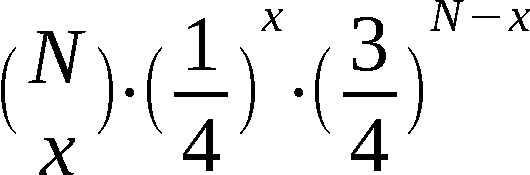

(außer FGSE) werden in den zwei parallelen Baugruppen

B1 und B2 erfaßt. Durch B1 wird der Geheimtextausgang

über den Schalter S2, durch B2 über den Schalter S4 bei

Auftreten eines beliebigen Fehlersignals gesperrt. Das

Fehlersignal FGSE = 0 führt direkt zur Blockierung des

Geheimtextausgangs.

Das Fehlersignal M4-CE führt zur Unterbrechung der Über-

tragung auf dem Kanal.

Die Prüfbaugruppen und -bausteine P-… und B1 und B2

werden durch die Taktsignale TÜ1 und TÜ2 (Übertragungs-

takte) gesteuert.

Durch das Signal B0 (zentral auf Bedienpult auslösbar)

werden die Fehlerspeicher von B1 und B2 (außer bei Feh-

lersignalen von P-ZG/F oder P-SE) zurückgestellt, d. h.

die Blockierung des Geheimtextausganges wird aufgehoben.

Das Signal B0 führt für die Dauer seiner Auslösung in

der Chiffriereinrichtung zur Blockierung des Geheimtext-

ausganges über die Schalter S3 und S4.

§2 Das Schlüsselsystem

1. Kurzzeitschlüssel

Der Kurzzeitschlüssel S = (S1,S2) besteht aus den beiden

Folgen

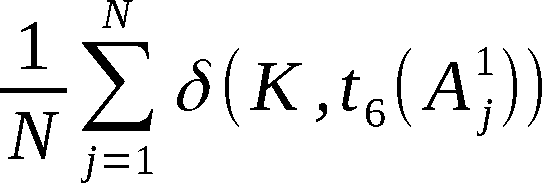

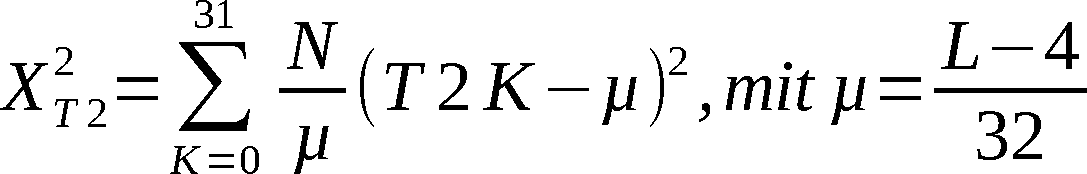

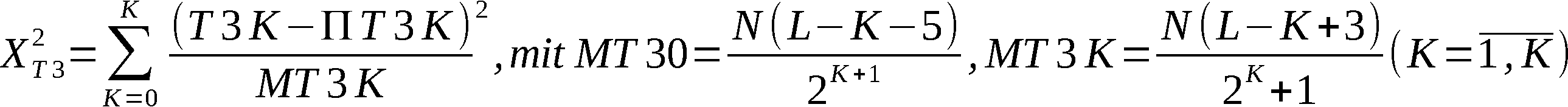

S1 =

(m = 0, 1, 2, 3)

erfüllt sind.

Im Baustein P-SE werden entsprechend der Eingabesituation

des Schlüssels S (Eingabe richtig abgeschlossen oder nicht)

die Signale FGSE und M4-SE gebildet (s. Kap. II, §3, 1.).

Ein in P-t104 oder P-S1/S2 erkannter Fehler führt immer

entweder zu FGSE = 0 oder M4-SE = L.

Ein in P-E-S1/S2 erkannter Fehler führt immer dazu, daß

FGSE=0 nicht aufgehoben wird.

Im Prüfbaustein P-FGFU wird überprüft, ob pro Übertragungs-

takt ein endliches Freigabesignal übernommen wird.

Vom Chiffrator und vom Prüf-Chiffrator werden in jedem

Übertragungstakt FÜ1 (i=1,2,…) die Folgen Wi und Wi-P

der 105 Speicherinhalte des Speicherelements uP29 von U

an die Baugruppe der Steuerung V übergeben. In den Prüf-

bausteinen P-W und P-W-P werden diese Folgen Wi und Wi-P

auf Konstanz überprüft.

Im Prüfbaustein P-W ⊕ KT2 werden die Ausgänge der

Additionselemente A1 und A2 verglichen. (Damit wird auch

das Additionselement A1, in dem der kodierte Klartext

(Grundtextblöcke KT2) mit der Folge W verknüpft wird,

überprüft.)

Die Fehlersignale aller Prüfbaugruppen und -bausteine

(außer FGSE) werden in den zwei parallelen Baugruppen

B1 und B2 erfaßt. Durch B1 wird der Geheimtextausgang

über den Schalter S2, durch B2 über den Schalter S4 bei

Auftreten eines beliebigen Fehlersignals gesperrt. Das

Fehlersignal FGSE = 0 führt direkt zur Blockierung des

Geheimtextausgangs.

Das Fehlersignal M4-CE führt zur Unterbrechung der Über-

tragung auf dem Kanal.

Die Prüfbaugruppen und -bausteine P-… und B1 und B2

werden durch die Taktsignale TÜ1 und TÜ2 (Übertragungs-

takte) gesteuert.

Durch das Signal B0 (zentral auf Bedienpult auslösbar)

werden die Fehlerspeicher von B1 und B2 (außer bei Feh-

lersignalen von P-ZG/F oder P-SE) zurückgestellt, d. h.

die Blockierung des Geheimtextausganges wird aufgehoben.

Das Signal B0 führt für die Dauer seiner Auslösung in

der Chiffriereinrichtung zur Blockierung des Geheimtext-

ausganges über die Schalter S3 und S4.

§2 Das Schlüsselsystem

1. Kurzzeitschlüssel

Der Kurzzeitschlüssel S = (S1,S2) besteht aus den beiden

Folgen

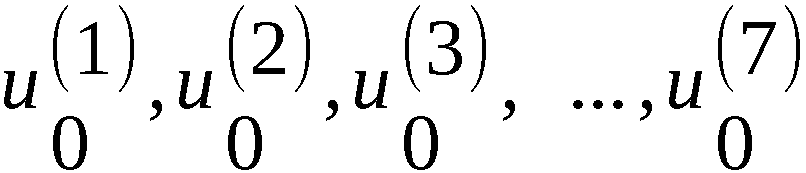

S1 =  ,

S =

,

S =  u

u , S(v) ∈{0,1} , v = 1, 2, …, 104).

Zur Herstellung des Kurzzeitschlüssels werden irreguläre

Dualfolgen verwendet. Die Irregularität der Dualfolge

wird durch Überprüfung mit den Kriterien gesichert, die

auch bei der Herstellung irregulärer Dualfolgen für

Schlüsselverfahren angewendet werden. Unterschiedliche

Schlüssel werden aus voneinander unabhängigen irregulären

Dualfolgen hergestellt.

Als Abschnitte

, S(v) ∈{0,1} , v = 1, 2, …, 104).

Zur Herstellung des Kurzzeitschlüssels werden irreguläre

Dualfolgen verwendet. Die Irregularität der Dualfolge

wird durch Überprüfung mit den Kriterien gesichert, die

auch bei der Herstellung irregulärer Dualfolgen für

Schlüsselverfahren angewendet werden. Unterschiedliche

Schlüssel werden aus voneinander unabhängigen irregulären

Dualfolgen hergestellt.

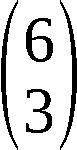

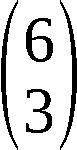

Als Abschnitte

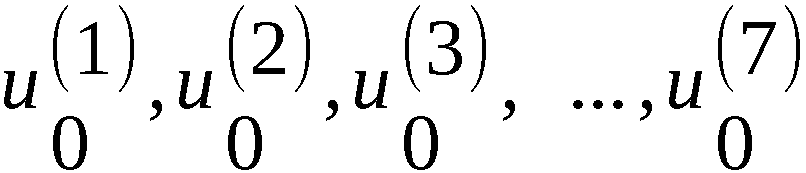

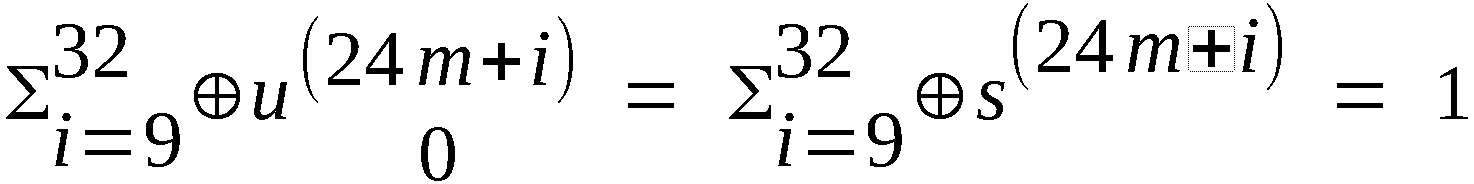

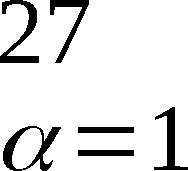

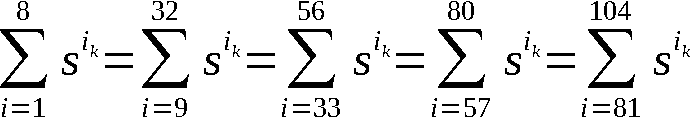

(m = 0, 1, 2, 3),

S(1), S(2), …, S(7).

S(24m+9), S(24m+10), …, S(24m+31) (m = 0, 1, 2, 3),

von S werden aus der irregulären Dualfolge voneinander

unabhängige Abschnitt der Länge 23 bzw. 7 genommen. Die

fehlenden Elemente von S werden gebildet durch die

Vorschrift.

(m = 0, 1, 2, 3),

S(1), S(2), …, S(7).

S(24m+9), S(24m+10), …, S(24m+31) (m = 0, 1, 2, 3),

von S werden aus der irregulären Dualfolge voneinander

unabhängige Abschnitt der Länge 23 bzw. 7 genommen. Die

fehlenden Elemente von S werden gebildet durch die

Vorschrift.

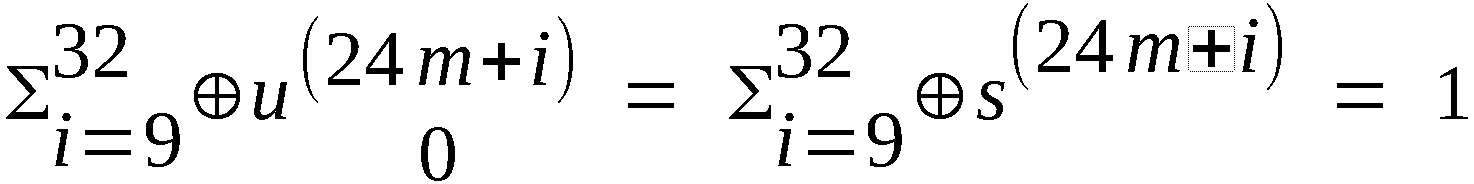

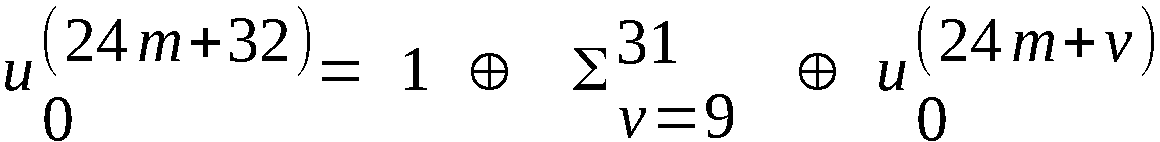

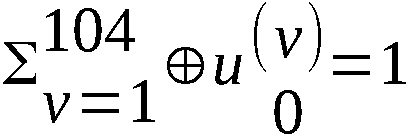

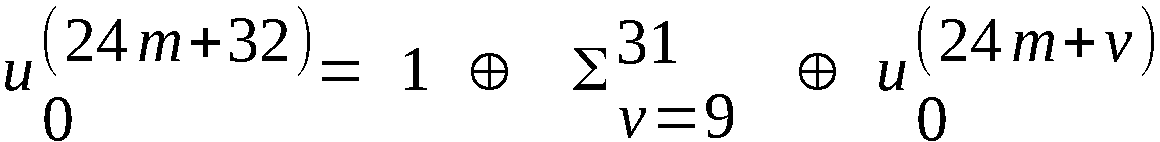

⊕ u

⊕ u

(m = 0, 1, 2, 3)

(m = 0, 1, 2, 3)

⊕ S(v)

⊕ S(v)

⊕ S(24m+v) (m = 0, 1, 2, 3)

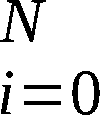

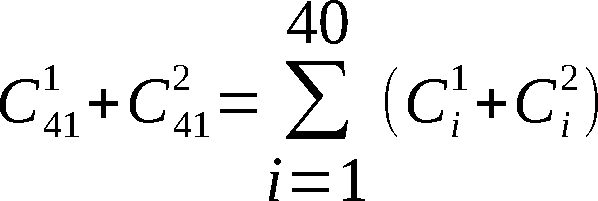

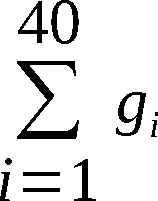

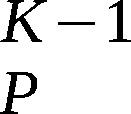

Der Kurzzeitschlüsselvorrat ist 2198 > 1059.

Es ist vorgesehen, den Schlüssel S als Tagesschlüssel

zu benutzen.

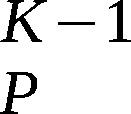

2. Langzeitschlüssel

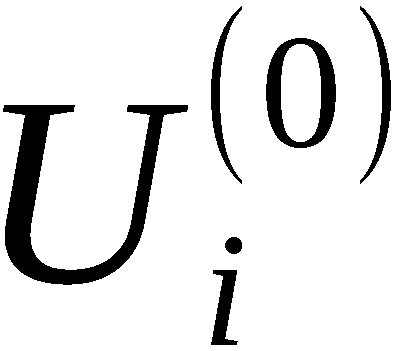

Die Relation P und Q und der Anfangszustand U(0) des

Chiffrators bilden den Langzeitschlüssel (P,Q,U(0)).

Er kann im Ergebnis der kryptologischen Analyse des Chif-

frators für verschiedene Anlagen OPERATION in verschiedenen

Schlüsselbereichen festgelegt werden.

Ein Wechsel des Langzeitschlüssel ist nur in Ausnahme-

fällen (Kompromittierung des Langzeitschlüssels) vorge-

sehen.

Die Relation P ist auf einer Leiterplatte und die Re-

lation Q ist zusammen mit dem Anfangszustand U(0)

auf einer zweiten Leiterplatte durch eingelötete Draht-

brücken realisiert.

3. Reserveschlüssel

Der Langzeitschlüssel oder Elemente des Langzeitschlüssels

können unter Berücksichtigung des technischen Aufwandes

bedingt auch als Kurzzeitschlüssel verwendet werden.

Der Schlüsselvorrat für die Elemente P,Q und U(0) dieses

Reserveschlüssels ist aus kryptologischen und technischen

Gründen beschränkt.

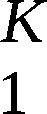

Der Elementevorrat für P ist 28!*28.

Der Elementevorrat für Q ist 10!.

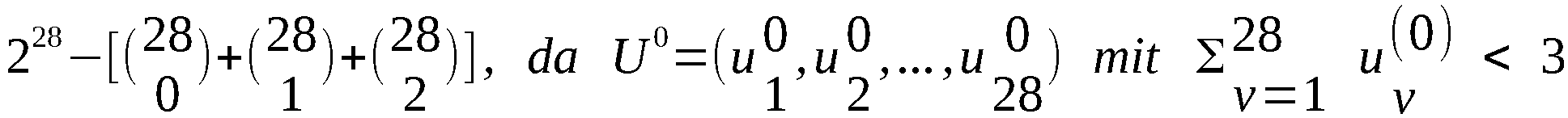

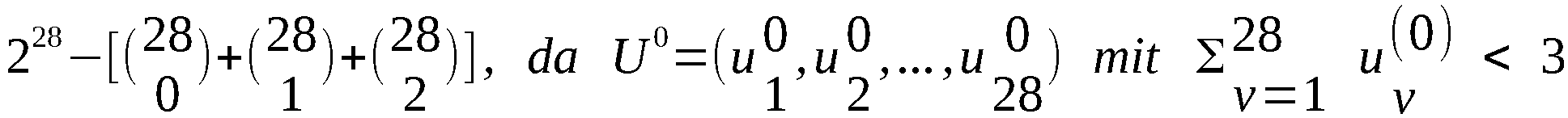

Die Anzahl der technisch möglichen Anfangszustände U(0)

des Chiffrators ist

⊕ S(24m+v) (m = 0, 1, 2, 3)

Der Kurzzeitschlüsselvorrat ist 2198 > 1059.

Es ist vorgesehen, den Schlüssel S als Tagesschlüssel

zu benutzen.

2. Langzeitschlüssel

Die Relation P und Q und der Anfangszustand U(0) des

Chiffrators bilden den Langzeitschlüssel (P,Q,U(0)).

Er kann im Ergebnis der kryptologischen Analyse des Chif-

frators für verschiedene Anlagen OPERATION in verschiedenen

Schlüsselbereichen festgelegt werden.

Ein Wechsel des Langzeitschlüssel ist nur in Ausnahme-

fällen (Kompromittierung des Langzeitschlüssels) vorge-

sehen.

Die Relation P ist auf einer Leiterplatte und die Re-

lation Q ist zusammen mit dem Anfangszustand U(0)

auf einer zweiten Leiterplatte durch eingelötete Draht-

brücken realisiert.

3. Reserveschlüssel

Der Langzeitschlüssel oder Elemente des Langzeitschlüssels

können unter Berücksichtigung des technischen Aufwandes

bedingt auch als Kurzzeitschlüssel verwendet werden.

Der Schlüsselvorrat für die Elemente P,Q und U(0) dieses

Reserveschlüssels ist aus kryptologischen und technischen

Gründen beschränkt.

Der Elementevorrat für P ist 28!*28.

Der Elementevorrat für Q ist 10!.

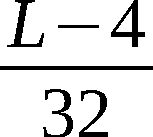

Die Anzahl der technisch möglichen Anfangszustände U(0)

des Chiffrators ist

technisch nicht realisierbar ist.

§3 Begründung der kryptologischen Schaltung

1. Ausgangspunkt für die Entwicklung der kryptologischen Schaltung

Ausgehend von den Forderungen zur Entwicklung eines Chif-

friersystems für das System OPERATION wurde eine krypto-

logische Schaltung I für den Chiffrator entwickelt. Diese

kryptologische Schaltung ist in [3] beschrieben und be-

gründet.

Nach einer ersten vorläufigen Analyse dieser kryptolo-

gischen Schaltung I durch das ZCO der UdSSR (siehe [4])

wurde festgestellt, daß die kryptologische Sicherheit

der Nachrichten bei dieser Schaltung nicht gewährleistet

ist.

Als wesentliche Schwächen wurden erkannt (siehe [4]):

(1) die geringe effektive Schlüsselvorrat;

(2) die ungleichmäßige Mächtigkeit der Klassen äquiva-

lenter Schlüssel;

(3) die Existenz einer großen Anzahl von Schlüsseln, die

inbezug auf die statistischen Eigenschaften der den

Prozeß der Zustandsänderung des Chiffrators beschrei-

benden Markoffschen Kette und damit vermutlich auch

in Bezug auf die statistische Eigenschaften der Ad-

ditionsreihen, schlecht sind.

Die Überwindung dieser schwächen unter Beibehaltung der

wesentlichen Festlegungen der Konzeption des Chiffrier-

systems und des Volumens insbesondere für die Dechif-

friereinrichtung, war der Ausgangspunkt für die Ent-

wicklung der kryptologischen Schaltung des Chiffrators

in der jetzt vorliegenden Gestalt (Schaltung II).

2. Festlegung des Schlüsselsystems

Die gegenwärtig verfügbaren Kommutatoren sind aufgrund

ihrer mechanischen, elektrischen und klimatischen Eigen-

schaften oder aufgrund ihres großen Volumens als Schlüs-

seleingabevorrichtungen für den Einsatz in den Chiffrier-

und Dechiffriereinrichtungen des Systems OPERATION nicht

geeignet.

Es besteht gegenwärtig auch keine Aussicht, einsatzfähige

Kommutatoren in entsprechend kurzer Zeit zu entwickeln.

Kommutatoren sind deshalb im Prinzip zur Zeit nur zur

Realisierung von Langzeitschlüsseln geeignet.

Im Gegensatz dazu war es möglich, in relativ kurzer Zeit

eine optoelektronische Vorrichtung zur Einspeicherung von

0,1-Folgen zu entwickeln, die die Forderungen an eine

Schlüsseleingabevorrichtung im Chiffriersystem von

OPERATION erfüllt.

Ausgehend von diesen technischen Bedingungen wurde fest-

gelegt, 0,1-Folgen als Kurzzeitschlüssel zu benutzen.

Zur Erhöhung der kryptologischen Sicherheit des Chiffrators

erscheint es günstig, diesen Kurzzeitschlüssel mit einem

Langzeitschlüssel, speziell mit einem durch Kommutatoren

realisierten Langzeitschlüssel, zu kombinieren.

3. Grundprinzip der Erzeugung der Folge W

In der vorläufigen Analyse der kryptologischen Schaltung I

wurde festgelegt, daß die in dieser Schaltung realisierte

Umformung der Eingangsfolge FUi (i=1,2,…) hinreichend

kompliziert ist (siehe [4]).

Deshalb konnte bei der Entwicklung der kryptologischen

Schaltung II am Prinzip der Erzeugung der Folge W, wie

es in der Schaltung I realisiert wird, festgehalten

werden: Erzeugung eines Elements wi von W im i-ten

Übertragungstakt durch n-malige rückgekoppelte Umformung

des Inhalts im Zustandsspeicher U des Chiffrators unter

Einwirkung des Abschnittes (fi,fi+1, …, fi+51) von F

und in Abhängigkeit vom Kurzzeitschlüssel S.

4. Festlegung der Grundstruktur der kryptologischen Schaltung II

Ausgehend von der Festlegung des Schlüsselsystems und

der Beibehaltung des Grundprinzips der Erzeugung der

Folge W wurde in Anlehnung an die Struktur der Schaltung I

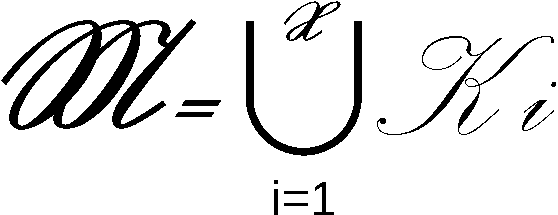

für die kryptologische Schaltung II die in Abb. 3.3 dar-

gestellte Grundstruktur festgelegt.

technisch nicht realisierbar ist.

§3 Begründung der kryptologischen Schaltung

1. Ausgangspunkt für die Entwicklung der kryptologischen Schaltung

Ausgehend von den Forderungen zur Entwicklung eines Chif-

friersystems für das System OPERATION wurde eine krypto-

logische Schaltung I für den Chiffrator entwickelt. Diese

kryptologische Schaltung ist in [3] beschrieben und be-

gründet.

Nach einer ersten vorläufigen Analyse dieser kryptolo-

gischen Schaltung I durch das ZCO der UdSSR (siehe [4])

wurde festgestellt, daß die kryptologische Sicherheit

der Nachrichten bei dieser Schaltung nicht gewährleistet

ist.

Als wesentliche Schwächen wurden erkannt (siehe [4]):

(1) die geringe effektive Schlüsselvorrat;

(2) die ungleichmäßige Mächtigkeit der Klassen äquiva-

lenter Schlüssel;

(3) die Existenz einer großen Anzahl von Schlüsseln, die

inbezug auf die statistischen Eigenschaften der den

Prozeß der Zustandsänderung des Chiffrators beschrei-

benden Markoffschen Kette und damit vermutlich auch

in Bezug auf die statistische Eigenschaften der Ad-

ditionsreihen, schlecht sind.

Die Überwindung dieser schwächen unter Beibehaltung der

wesentlichen Festlegungen der Konzeption des Chiffrier-

systems und des Volumens insbesondere für die Dechif-

friereinrichtung, war der Ausgangspunkt für die Ent-

wicklung der kryptologischen Schaltung des Chiffrators

in der jetzt vorliegenden Gestalt (Schaltung II).

2. Festlegung des Schlüsselsystems

Die gegenwärtig verfügbaren Kommutatoren sind aufgrund

ihrer mechanischen, elektrischen und klimatischen Eigen-

schaften oder aufgrund ihres großen Volumens als Schlüs-

seleingabevorrichtungen für den Einsatz in den Chiffrier-

und Dechiffriereinrichtungen des Systems OPERATION nicht

geeignet.

Es besteht gegenwärtig auch keine Aussicht, einsatzfähige

Kommutatoren in entsprechend kurzer Zeit zu entwickeln.

Kommutatoren sind deshalb im Prinzip zur Zeit nur zur

Realisierung von Langzeitschlüsseln geeignet.

Im Gegensatz dazu war es möglich, in relativ kurzer Zeit

eine optoelektronische Vorrichtung zur Einspeicherung von

0,1-Folgen zu entwickeln, die die Forderungen an eine

Schlüsseleingabevorrichtung im Chiffriersystem von

OPERATION erfüllt.

Ausgehend von diesen technischen Bedingungen wurde fest-

gelegt, 0,1-Folgen als Kurzzeitschlüssel zu benutzen.

Zur Erhöhung der kryptologischen Sicherheit des Chiffrators

erscheint es günstig, diesen Kurzzeitschlüssel mit einem

Langzeitschlüssel, speziell mit einem durch Kommutatoren

realisierten Langzeitschlüssel, zu kombinieren.

3. Grundprinzip der Erzeugung der Folge W

In der vorläufigen Analyse der kryptologischen Schaltung I

wurde festgelegt, daß die in dieser Schaltung realisierte

Umformung der Eingangsfolge FUi (i=1,2,…) hinreichend

kompliziert ist (siehe [4]).

Deshalb konnte bei der Entwicklung der kryptologischen

Schaltung II am Prinzip der Erzeugung der Folge W, wie

es in der Schaltung I realisiert wird, festgehalten

werden: Erzeugung eines Elements wi von W im i-ten

Übertragungstakt durch n-malige rückgekoppelte Umformung

des Inhalts im Zustandsspeicher U des Chiffrators unter

Einwirkung des Abschnittes (fi,fi+1, …, fi+51) von F

und in Abhängigkeit vom Kurzzeitschlüssel S.

4. Festlegung der Grundstruktur der kryptologischen Schaltung II

Ausgehend von der Festlegung des Schlüsselsystems und

der Beibehaltung des Grundprinzips der Erzeugung der

Folge W wurde in Anlehnung an die Struktur der Schaltung I

für die kryptologische Schaltung II die in Abb. 3.3 dar-

gestellte Grundstruktur festgelegt.

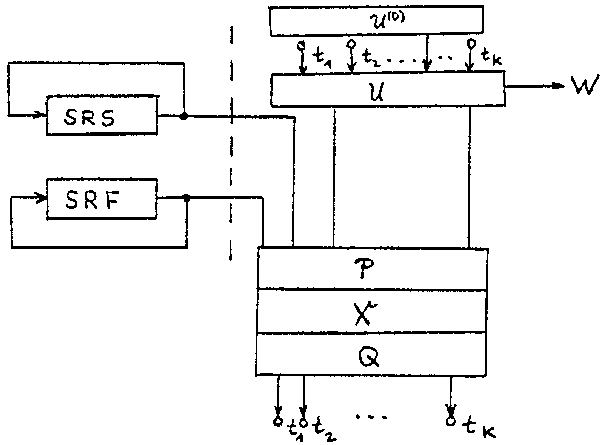

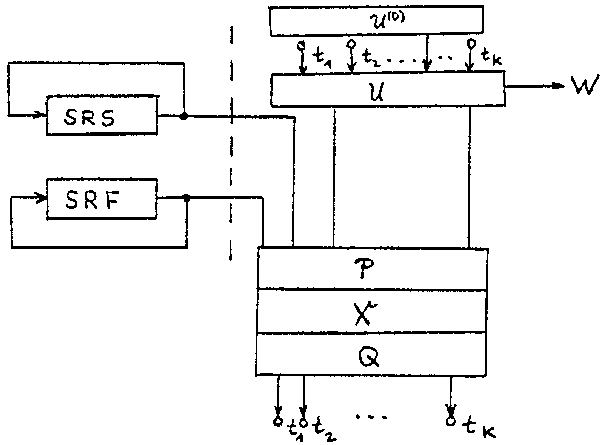

Abb. 3.3 Grundstruktur der kryptologischen Schaltung II

Im Speicher SRS ist der Kurzzeitschlüssel S gespeichert.

Die Kommutatoren P und Q und der Speicher U(0) für den

Anfangszustand U(0) des Chiffrators realisieren

den Langzeitschlüssel (P,Q,U(0)). SRF ist

Speicher des F-Generators. U ist der Zustandsspeicher

des Chiffrators, aus dem auch die Folge W abgeleitet wird.

X ist eine logische Funktion. Der Komplex (P,X,Q) rea-

lisiert die Überführungsfunktion ϕ:ExM→M

( -Zustandsmenge) des Chiffrators, E-Eingabemenge des

Chiffrators) des Chiffrators.

Bei der weiteren Präzisierung der Struktur des Chiffrators

mußte folgende Beschränkungen des Volumens des Chiffrators

beachtet werden:

Zur Realisierung des Chiffrators (U(0),P,Q,U,X) stand der

Platz für 10 Leiterplatten 170x94 mm zur Verfügung.

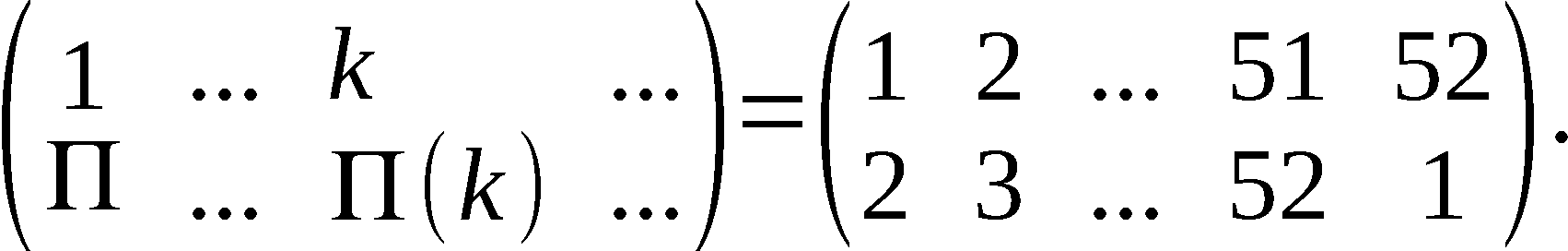

5. Festlegung der Parameter der kryptologischen Schaltung II

5.1 Anzahl der internen Arbeitstakte T 350 kHz pro Übertra-

gungstakt TÜi

Für die Entwicklung der kryptologischen Schaltung II wurde

eine Veränderung der Rekursion fi+52 = fi+3 ⊕ fi für

die Folge F=(fi)

-Zustandsmenge) des Chiffrators, E-Eingabemenge des

Chiffrators) des Chiffrators.

Bei der weiteren Präzisierung der Struktur des Chiffrators

mußte folgende Beschränkungen des Volumens des Chiffrators

beachtet werden:

Zur Realisierung des Chiffrators (U(0),P,Q,U,X) stand der

Platz für 10 Leiterplatten 170x94 mm zur Verfügung.

5. Festlegung der Parameter der kryptologischen Schaltung II

5.1 Anzahl der internen Arbeitstakte T 350 kHz pro Übertra-

gungstakt TÜi

Für die Entwicklung der kryptologischen Schaltung II wurde

eine Veränderung der Rekursion fi+52 = fi+3 ⊕ fi für

die Folge F=(fi) nicht als notwendig angesehen. Damit

bleibt die Begründung für die Wahl von 104 internen Ar-

beitstakten pro Übertragungstakt TÜi (i=1,2,…) die

gleiche wie in der Begründung der Schaltung I (s. [3], Punkt 5.2.3.1).

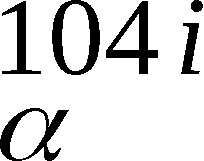

5.2 Kurzzeitschlüssel S

Entsprechend der Wahl von 104 internen Arbeitstakten pro

Übertragungstakt wurde die Länge der 0,1-Folge für den

Kurzzeitschlüssel S auf 104 Elemente bestimmt. Die Ver-

wendung nur einer Folge der Länge 104 als Kurzzeitschlüs-

sel wurde nicht als ausreichend eingeschätzt unter Beach-

tung des gegenwärtigen Standes de Analysearbeiten. Es

wird eingeschätzt, daß die Verwendung von zwei Folgen

S1, S2 mit je 104 Elementen als Kurzzeitschlüssel

S = (S1, S2) mit dem Schlüsselvorrat 2198

ausreicht.

5.3 Zustandsspeicher U

Die Größe des Zustandsspeichers U und seine Struktur haben

Einfluß auf die Kompliziertheit der durch den Chiffrator

realisierten kryptologischen Abbildung Bs mit

Bs(fi,fi+1, …, fi+51) = wi

(i=1,2,…;(fi, fi+1, …, fi+51) ∈ {0,1}52).

Der Zustandsspeicher U in der kryptologischen Schaltung I

hat 17 Speicherelemente. Durch Vergrößerung des Speichers

U wird bei entsprechender Gestaltung der Überführungsfunk-

tion ϕ die Abbildung Bs kryptologisch komplizierter.

Bei einer gewissen Einschränkung des technischen Aufwands

zur Realisierung der logischen Funktion X (s. Pkt. 5.4)

war es möglich, den Zustandsspeicher auf 27 Speicherele-

mente zu vergrößern und 9 Rückführungen t1,t2, …, t9 zu

realisieren (s. Abb. 3.4).

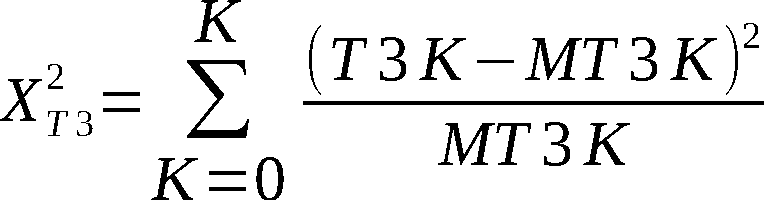

nicht als notwendig angesehen. Damit

bleibt die Begründung für die Wahl von 104 internen Ar-