SKS I/II/III/IV/V Signal-Kommando-System der Raketentruppen mit Chiffrator

Archiv *63, *65, BArch*679

Im Auftrag des Ministerium für Nationale Verteidigung und

der HA III -Funkaufklärung- wurde an das OTS sowie dem ZCO

das Projekt SKS, -Signal-Kommando-System- für die Raketen-

truppen der NVA, in Auftrag gegeben.

Begonnen wurde mit der Realisierung im Jahr 1969, bereits

im Herbst des Jahres 1970 wurde die SKS II im Manöver

WAFFENBRÜDERSCHAFT 70

erprobt.

Dabei wurden auch Erfahrungen gesammelt im Bereich des

elektronischen Kampfes sowie der Funkunterdrückung. Das

zur Weiterentwicklung des System führt.

Das ZCO entwickelte Konzepte und Anlagen, die die Navigations-

daten chiffrierten und der fehlerkorrigierten Übertragung.

Chronologischer Ablauf:

- 1969: SKS I/2

IMPULS II

- 1970: SKS II

- 1970: SKS III

SEESTERN

- 1971: SKS I/c

- 1971: SKS IV

- 1971: SKS V

Die SKS I/2 -Signalcodesystem- wurde von April bis Juni 1971 erprobt,

dabei wurden die Laboraufbauten und die entsprechenden technischen

Verfahren sowie die Übertragung der Informationen über technische

Nachrichtenmittel, unter der Nutzung verschiedenen Übertragungsver-

fahren, getestet.

Zur Übertragung wurden die Trupps/Funkmittel:

· R-118 BM-3,

· R-125 A,

· R-140

verwendet.

Eingebunden war das IfR, das Kommando MB III und das NR-2.

Desweiteren das PR-14, PR-15 sowie die Unteroffiziersschule I und II.

Das Projekt wurde unter der Bezeichnung IMPULS II

geführt.

Bei der SKS III handelt es sich um ein Fernwirksystem für feste See-

zeichen. Das Fernwirksystem dient der Fernsteuerung und Überwachung

der nautischen Ausrüstung SKS III (SEESTERN).

Für die Erprobung wurde ein Netz des Fernwirksystems aufgebaut.

Durch die Volksmarine und in Zusammenarbeit mit der Sowjetarmee.

- Ziel der Erprobung war die Ermittlung der operativ-taktischen

Auswirkungen der Automatisierung der Seezeichen auf die nautisch-

hydrographische Sicherstellung der Handlungen der Volksmarine;

- die Beurteilung der Betriebs- und Funktionssicherheit hinsicht-

lich der seezeichen-technischen Sicherstellung der nationalen

und internationalen Schiffahrt in den Küstengewässern der DDR;

- der Auswirkung auf die Automatisierung der gesamten seezeichen-

technischen Einrichtungen an den Küsten der DDR;

- die Einschätzung der operativ-taktischen Auswirkungen auf die

nautisch-hydrographische Sicherstellung von gemeinsamen Hand-

lungen der Polnischen-, der Sowjetischen Seekriegsflotte und

der Volksmarine;

- eine Einschätzung der gegnerischen Einwirkungen auf die Funk-

tionsfähigkeit des Systems;

- zum internationalen Stand dieser Technik sowie zu den Erfor-

dernissen der Weiterentwicklung auf nationaler Ebene.

Es sind Schlußfolgerungen und Vorschläge für die Erfüllung der

Forderungen der vom Technischen Komitee des VOK bestätigten ETTF

(STUSNO) an dieses System mit Einschätzung der Realisierungsmög-

lichkeiten unter Beachtung der Erprobungsergebnisse.

Im Zeitraum von Januar bis Ende November 1973 wurde das Netz

SKS III getestet. An den Orten: Stralsund/Dähnholm, Leucht-

feuer Darßer Ort, Leuchtfeuer Barhöft, Schaltstelle Seehof

und am Sonderfeuer Prerow/Hohe Düne erfolgte die Erpobung.

Unter Leitung/Mitarbeit durch:

Chef des Stabes der Volksmarine, Chef der Verwaltung Technik

des MfNV, Chef des Seehydrographischen Dienstes der DDR, Mit-

arbeiter des Seehydrographischer Dienst der DDR, Mitarbeiter

des MEE, Mitarbeiter des VEB EAW und Mitarbeiter des VEB GRW.

Ab der SKS III wurde es im internationalen Rahmen ETTF STUSNO

geführt, Sistema Teleparolenija Srestw Nawigazionowo Oborndwanija.

Frei Übersetzt: Fernsteuerungssystem für Navigationsmittel.

Grundlagen LitAuszug aus dem Buch von A. I. Pali, »Funkelektronischer Krieg«,

Verlag des Ministeriums für Verteidigung der UdSSR, Moskau 1974,

Seite 262 bis 268.

In dem Buch des sowjetischen Autors sind die modernen Methoden

der Funkaufklärung und der Funkgegenwirkung dargestellt. Es werden

die Geräte zur Suche, Überwachung, Registratur und Peilung

von Quellen elektromagnetischer Ausstrahlung beschrieben. Große

Aufmerksamkeit wird auch den passiven und den aktiven Funkstörungen

sowie den Mitteln der Funkmeßtarnung gewidmet.

---

A. I. Pali

Funkgegenwirkung

bei der Überwindung

der Raketenabwehr

Das Aufkommen von ballistischen Raketen in den Streitkräften einiger

Länder erforderte es, die Raketenabwehr zu organisieren. In den

USA zum Beispiel wurde das Frühwarn- und Auffassungssystem

(BMEW S ) geschaffen, und man arbeitet an dem Raketenabwehrsystem

»Safeguard«. Grundlage der Raketenabwehr bilden verschiedene

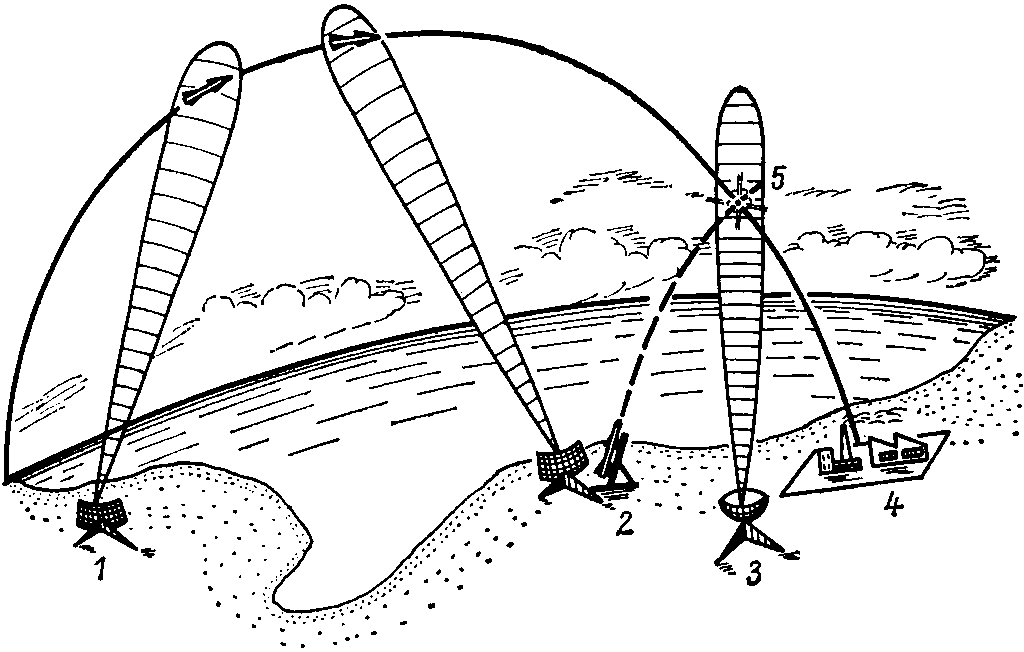

funkelektronische Mittel (Bild 1): Funkmeßstationen für die

Fernauffassung, die Freund-Feind Erkennung, die Zielbegleitung und

die Zielzuweisung an die Raketenabwehr komplexe, die Zielverfolgung

und das Heranleiten von Abwehrraketen sowie Elektronenrechner zur

Datenverarbeitung und Leitung der Raketenabwehrkomplexe.

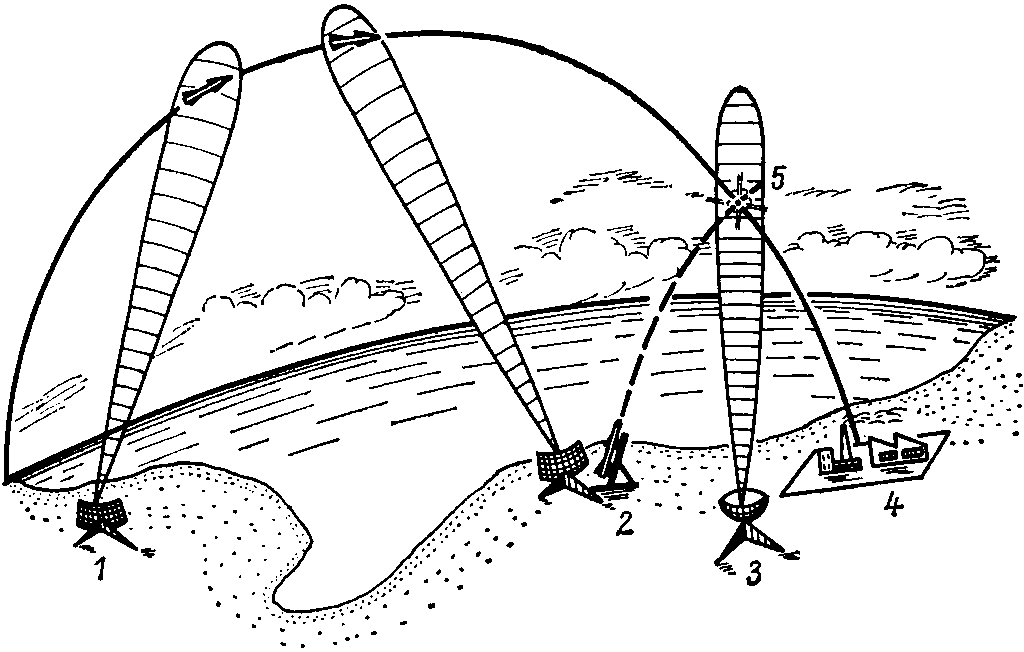

Bild 1 Prinzip der Raketenabwehr: 1- Frühwarnstation;

2 - Fernauffassungsstation,

Zielbegleitung und Zielzuweisung;

3 - Funkmeßstation zur Freund-Feind-Erkennung und

zum Heranleiten der Abwehrrakete;

4 - Ziel;

5 - Abfangpunkt der Angriffsrakete

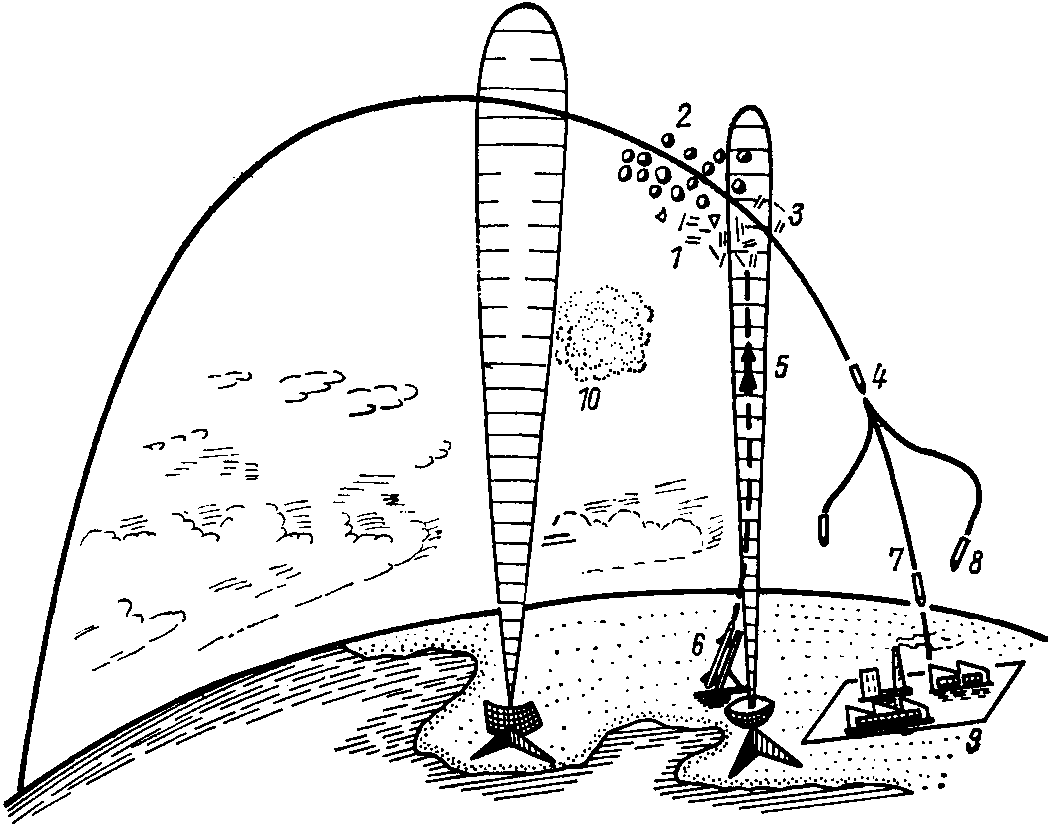

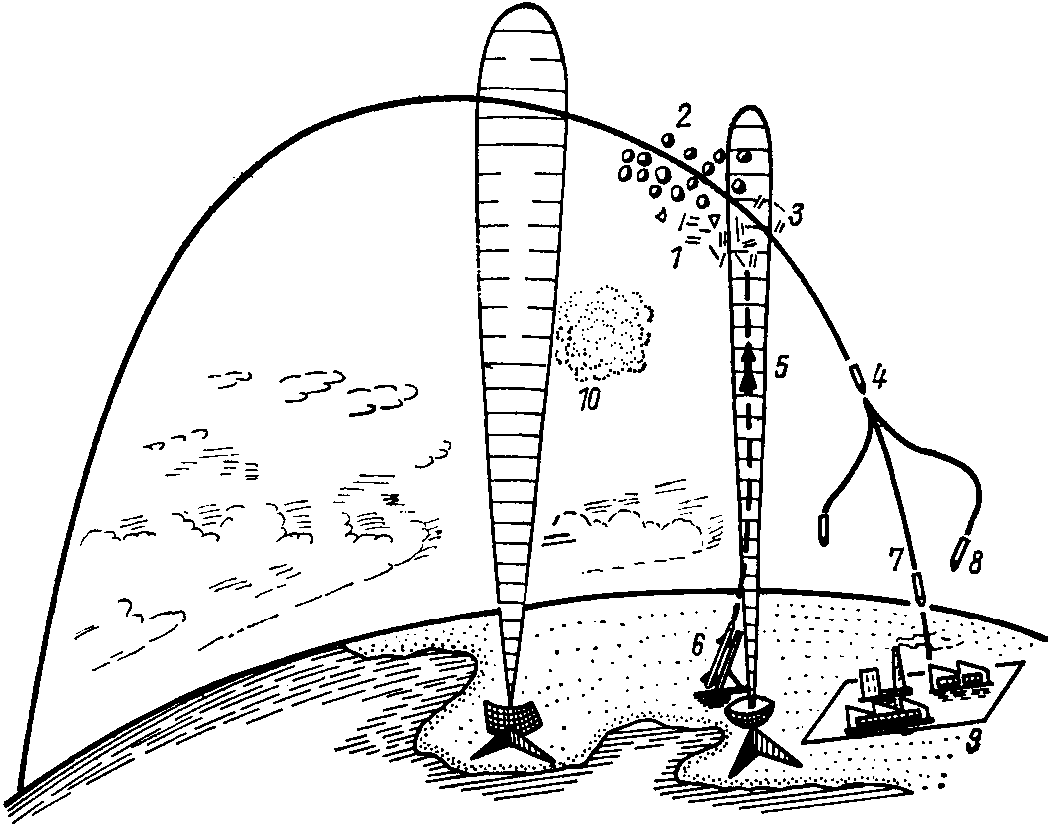

Bild 2 Erläuterung der Organisation der Funkgegenwirkung bei der Überwindung

der Raketenabwehr : 1 - Scheinzielwolke, die den Gefechtskopf begleitet;

2 - aufblasbare Scheinziele;

3 - schwere metallisierte Bänder;

4 - Gefechtskopf mit Funkgegenwirkungsmitteln;

5 - Flugbahn der Abwehrrakete;

6 - Raketenleitstand für die Abwehrrakete;

7 - sich selbst zerlegende und manövrierende Gefechtsköpfe;

8 - veränderte Flugbahnen der Gefechtsköpfe;

9 - Ziel;

10 - Kernwaffendetonation in großer Höhe

Nach den Angaben der Frühwarn - und Auffassungsfunkmeßstationen

wird die Flugrichtung der Raketen eingeschätzt, bestimmt man

die möglichen Gebiete, in denen sie niedergehen können. Die Fernauffassungsstationen

der Raketenabwehr erhalten die Zielzuweisung

für das Auffassen der Gefechtsköpfe der Raketen. Diese Funkmeßstationen

ermitteln die Flugbahnen der Gefechtsköpfe der Raketen

und bestimmen die Punkte, an denen sie niedergehen. Von diesen

Stationen erfolgt die Zielzuweisung für die Abwehrmittel Ziele , die

im Abwehrsektor verbleiben, werden von den dazugehörigen Funkmeßstationen

begleitet. Nach den vorliegenden Funkmaßdaten werden

die Startzeit, die Flugbahn und der Treffpunkt der Abwehrrakete

mit dem Ziel errechnet.

Sobald die Abwehrrakete gestartet ist, bestimmt die Funkmeßstation

die Flugbahn und präzisiert gleichzeitig die Zielkoordinaten.

Ergeben die Messungen Abweichungen, so errechnen die Datenverar-

beitungsanlagen Korrekturkommandos für den Flug der Abwehrrakete,

die von einer Funkmeßstation übertragen werden. Hat sich

die Abwehrrakete dem Ziel auf eine bestimmte Entfernung angenähert,

so wird auf das Kommando »Zündung« der Funkzünder in Tätigkeit

gesetzt.

Den Betrieb funkelektronischer Mittel der Raketenabwehr kann

man nach Meinung ausländischer Spezialisten durch aktive Störungen,

verminderte Reflexionsfähigkeit der Gefechtsköpfe von Raketen sowie

durch den Einsatz von Scheinzielen stören (Bild 2). Als eine Möglichkeit,

Scheinziele zu schaffen, schlugen USA- Spezialisten zum Beispiel

vor, die letzte Stufe der Angriffsrakete nach der Trennung von

dem Gefechtskopf zu sprengen (Bild 3). In großer Höhe, bei stark

verdünnter Atmosphäre, bewegen sich die Splitter, trotz ihrer geringen

Masse, in unmittelbarer Nähe des Gefechtskopfes mit der gleichen

Geschwindigkeit und bilden eine Wolke von Scheinzielen. Die

Splitterwolke kann Ausmaße von einigen hundert Kilometern erreichen.

Die Funkmeßsignale von der Splitterwolke ergeben auf dem

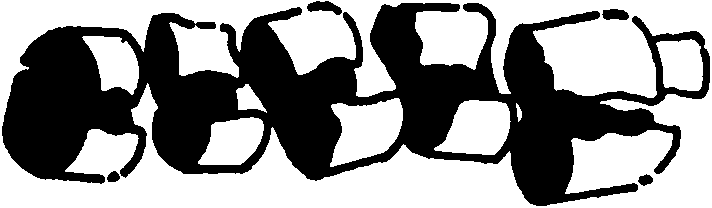

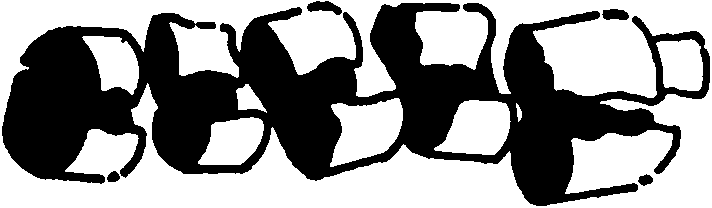

Bild 3 Teile einer zerlegten Raketenstufe, die als Scheinziel dienen

Bildschirm viele Scheinziele, so daß der Gefechtskopf nur schwer zu

bestimmen ist. Man hat festgestellt, daß es trotzdem mit Funkmeßstationen

möglich ist, den Gefechtskopf relativ leicht in der Scheinzielwolke

zu erkennen. Ausgehend davon, begann man im kapitalistischen

Ausland mit Winkel - und Dipolreflektoren sowie aufblasbaren

Ballons spezielle Scheinziele zu entwickeln, darunter auch solche, die

durch Infrarotstrahlung Gefechtsköpfe von Raketen imitieren können.

Beim Eintritt in die dichteren Schichten der Atmosphäre bleiben

jedoch die von ihrem Gewicht her leichten Scheinziele hinter dem

Gefechtskopf der Rakete zurück und verglühen. Aus diesem Grund

ging man in ausländischen Armeen dazu über, schwere Scheinziele

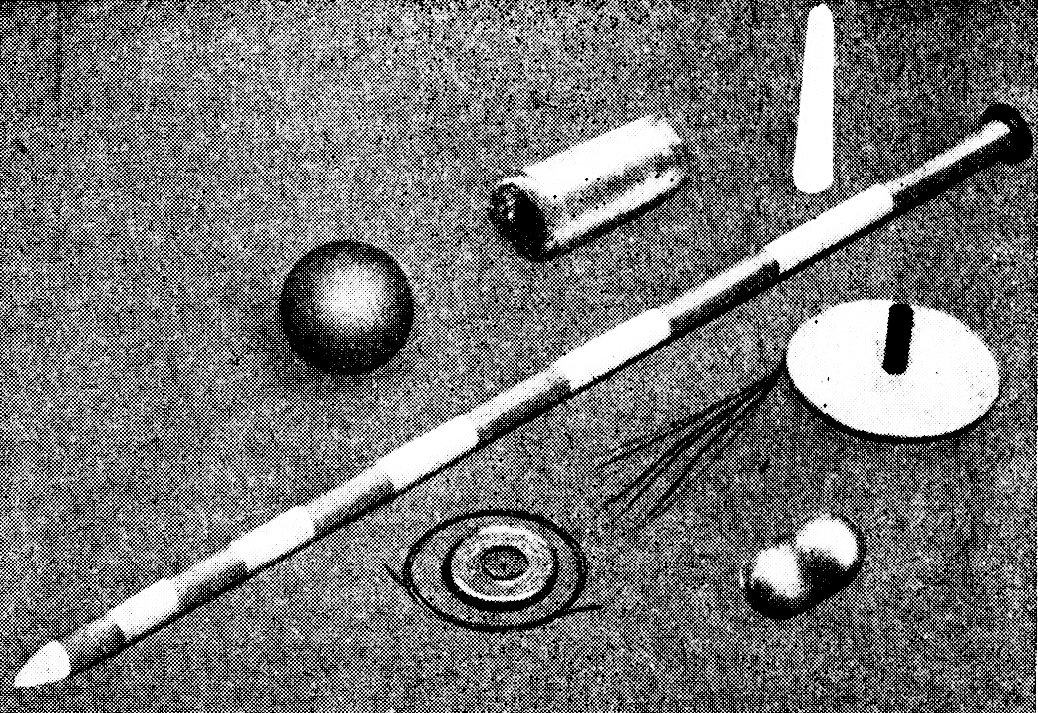

in Form von Pfeilen, Kugeln oder Ringen (Bild 4), die einige Kilogramm

wiegen und mit einem Hitzeschild versehen sind, zu entwickeln.

Nach dem Abtrennen des Gefechtskopfes von der letzten Stufe

der Rakete begleiten solche Scheinziele den Gefechtskopf bis in Höhen

von etwa 15 km.

In den USA gibt es auch aufblasbare Ballons mit einem Metallüberzug,

die auf dem Funkmeßbildschirm als Gefechtsköpfe von

Raketen bestimmt werden können. In einer Rakete können dabei

mehrere aufblasbare Reflektoren enthalten sein, die im kosmischen

Raum die Form des Gefechtskopfes der Rakete annehmen.

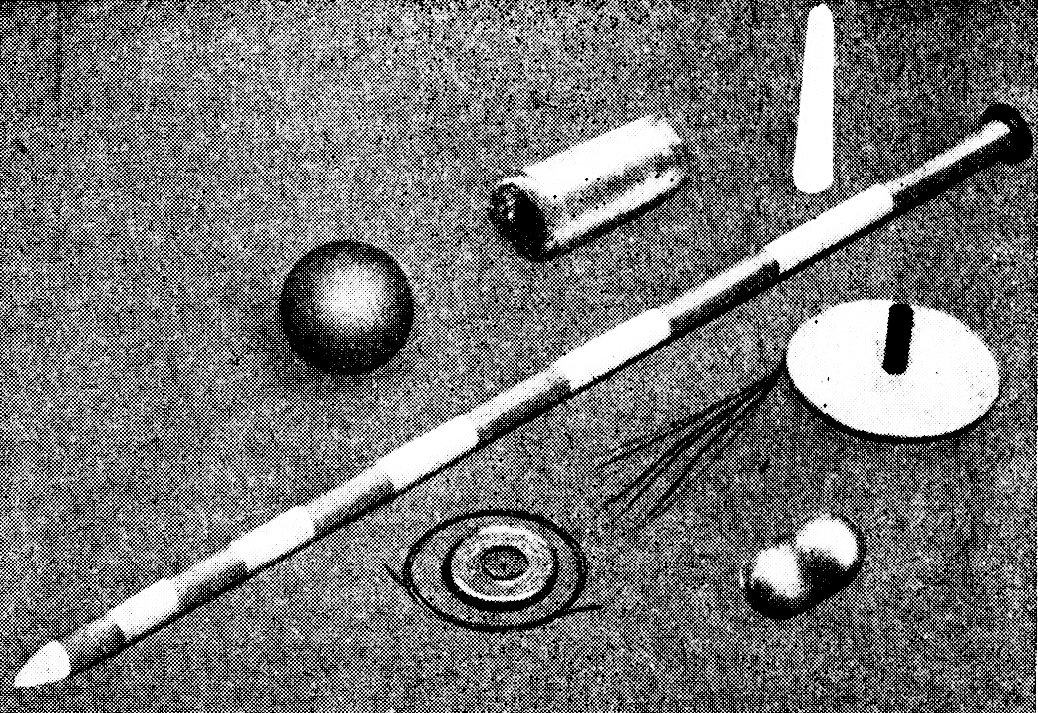

Bild 4 Scheinziele gegen Funkmeßstationen,

die zur Oberwindung der Raketenabwehr dienen

Dipolreflektoren werden aus Metalldraht in Längen hergestellt, die

der halben Wellenlänge der zu störenden Funkmaßstation entsprechen,

oder sie bestehen aus schweren Metallbändern, die in die dichteren

Schichten der Atmosphäre eindringen können.

Scheinziele werden direkt im Gefechtskopf der Rakete oder in der

letzten Stufe untergebracht. Im ersten Fall muß der Schwerpunkt

des Gefechtskopfes nach dem Ausbringen der Scheinziele neu ausgetrimmt

werden. Sind jedoch die Scheinziele in der letzten Stufe

der Rakete untergebracht, kann man, nachdem sie ausgebracht sind,

auch die letzte Stufe, wenn sie sich ausreichend weit vom Gefechtskopf

entfernt hat, zerstören und so mehrere schwere Scheinziele

schaffen.

Mit Scheinzielen zum Einsatz gegen Funkmaßstationen werden zum

Beispiel die amerikanischen Raketen vom Typ Titan, Minuteman,

Polaris und ebenfalls neu entwickelte interkontinentale ballistische

Raketen ausgerüstet. Während der Erprobung des Raketenabwehrkomplexes

Nike Saves waren bis zu 30 Prozent der Atlas-Raketen

mit Scheinzielen ausgestattet.

Die effektive Reflexionsfläche der Gefechtsköpfe von Raketen kann

durch spezielle Formgebung und durch Überzüge mit absorbierenden

Schichten verringert werden (Bild 5).

Bild 5 Gefechtskopfformen und Formen für Scheinziele,

die interkontinentale ballistische Raketen imitieren:

1 - Kopfteil mit Hitzeschild;

2 - Kopfteil mit Hitzebeständigem Oberzug;

3 - einfaches Scheinziel;

4 - aufblasbares Scheinziel

Die geringste effektive Reflexionsfläche weisen lange, konusförmige

Gebilde auf. Wenn sie in die Atmosphäre eintauchen, bildet sich nur

eine schwache Stoßwelle und ein kleiner ionisierter Schweif, der von

den Funkmeßstatwnen geortet werden kann. Die Konusform wird so

berechnet, daß sich das Druckzentrum hinter dem Schwerpunkt befindet

und der Gefechtskopf sich beim Eintauchen in die dichteren

Schichten der Atmosphäre mit der Konusspitze auf die Funkmeßstation

der Raketenabwehr orientiert. Das setzt die Auffassungsentfernung

von Gefechtsköpfen durch Funkmaßstationen bedeutend

herab. Die vorteilhaftesten Formparameter für Raketengefechtsköpfe

bestimmt man ausgehend von den Funkmeß - und aerodynamischen

Kennwerten sowie unter Beachtung der Infrarot- Strahlungsintensität

und der Ultraviolettausstrahlung.

Ein Mittel, die Raketenabwehr zu überwinden, so meinen ausländische

Spezialisten, besteht darin, aktive Störsender einzusetzen. Sie

sollen im Gefechtskopf der Rakete oder an anderer Stelle untergebracht

werden und aktive Scheinziele darstellen. Solche Scheinziele

sind mit leistungsschwachen Antrieben ausgestattet, die eine Lenkung

während des Fluges erlauben.

Die Störsender werden auf die Frequenz der zu störenden Funkmeßstationen

vor dem Start der Rakete oder automatisch abgestimmt,

wenn ein Funksignal vom Suchempfänger im Gefechtskopf aufgefangen

worden ist.

Eines der kompliziertesten Probleme, das heute bei der Projektierung

von Störsendern für Raketen zu lösen ist, ist das Unterdrücken

des Einflusses der Plasmahülle, die sich um den Gefechtskopf beim

Eintritt in die dichteren Schichten der Atmosphäre bildet. Die Plasmahülle

absorbiert die vom Sender ausgestrahlten elektromagnetischen

Wellen. Beim Eintauchen von Objekten mit hoher Geschwindigkeit

in die Atmosphäre beobachtet man die Erscheinung der Umwandlung

kinetischer Energie in Wärmeenergie. Um das Objekt bildet sich eine

Hülle aus ionisiertem Gas und ein Plasmaschweif, an Hand dessen

zum Beispiel der Gefechtskopf einer Rakete geortet werden kann. Um

die Funkmaßortung des Gefechtskopfes zu erschweren, ist man be-

müht, durch Formänderung die ionisierte Hülle zu verringern und

durch spezielle Materialien die Wärmestrahlung beim Eintritt in dichtere

Atmosphärenschichten herabzusetzen. Man versucht sogar, die

sich bildenden Ionen durch entgegengesetzt geladene Gasteilchen zu

neutralisieren. In den USA ist man aber auch gleichzeitig bemüht,

die ionisierte Hülle und den Plasmaschweif von Scheinzielen durch

zusätzliches Einführen von pyrotechnischen Mischungen oder ionisierenden

Metalldämpfen noch zu verstärken. Das setzt die Effektivität

der Reflexion elektromagnetischer Wellen von den Gefechtsköpfen

im Verhältnis zu den Scheinzielen herab und erschwert die genaue

Bestimmung der Gefechtsköpfe.

Außer den aufgezählten Methoden zur Unterdrückung von funktechnischen

Mitteln der Raketenabwehr entwickeln Spezialisten in

den USA manövrierfähige und mit mehreren Ladungen versehene

Gefechtsköpfe von Raketen. Solche Gefechtsköpfe enthalten auch eine

große Anzahl Scheinziele.

Für die Unterdrückung funktechnischer Systeme der Raketenabwehr

plant man in ausländischen Armeen den Einsatz von Kernwaffen

in großen Höhen und Raketen mit Selbstlenk-Gefechtsköpfen

gegen Funkmeßstationen der Raketenabwehr. In den USA entwickelt

man zum Beispiel eine Antifunkmeßrakete, die mit einer Selbstlenkeinrichtung

und einem Störsender ausgerüstet ist.

Um die Wellenlänge der zu vernichtenden Funkmeßstationen zu

bestimmen, wird in der Rakete ein Empfänger eingebaut. Man prüft

auch die Möglichkeit des Einsatzes der Polaris-Rakete von U-Booten

aus als Antifunkmeßrakete.

Unter Beachtung der Möglichkeit, daß Mittel der Funkgegenwirkung

dazu dienen können, die Raketenabwehr zu überwinden, ging

man im Ausland in den letzten Jahren dazu über, Methoden und Mittel

des Schutzes funktechnischer Geräte der Raketenabwehr vor der

Funkgegenwirkung zu entwickeln. Im einzelnen plant man, in die

Auffassungskomplexe der amerikanischen Raketenabwehr spezielle

Funkmeßstationen einzuführen, deren Aufgabe unter anderem auch

darin besteht, die Gefechtsköpfe der Raketen von Scheinzielen zu

unterscheiden. Das Unterscheiden gründet sich darauf, daß die reflektierten

Signale von den Gefechtsköpfen und von den Scheinzielen

unterschiedlich sind. Außerdem beobachtet man die Erscheinungen,

die beim Eintauchen der verschiedenen Objekte in die Atmosphäre

vor sich gehen. Man selektiert darüber hinaus die Flugbahnwerte, wie

Geschwindigkeit und andere Parameter.

Die Struktur reflektierter Signale von Zielen ist von ihrer Form,

den geometrischen Abmessungen und der Bewegungsdynamik im Verhältnis

zum Massezentrum abhängig. Reflektierte Signale von Gefechtsköpfen

und von Scheinzielen unterscheidet man nach der Pola-

risations- und Spektralstruktur und nach der Frequenzverschiebung,

die durch den Dopplereffekt entsteht.

Die Selektion der Gefechtsköpfe aus mehreren Scheinzielen an

Hand der Erscheinungen, die beim Eintauchen in die dichteren Schichten

der Atmosphäre entstehen, gründet sich auf das unterschiedliche

Energiepotential, das von dem Gefechtskopf und von den Scheinzielen

reflektiert wird. Die Selektion nach der Geschwindigkeit der Objekte

ist möglich, da die leichten Scheinziele beim Eintauchen in die dichten

Schichten der Atmosphäre stärker abgebremst werden als der

Gefechtskopf und hinter ihm zurückbleiben. Der Grad der Abbremsung

in der Atmosphäre hängt ab von der Masse und dem Querschnitt

des Objekts. Die Signale von Gefechtsköpfen und von Scheinzielen,

die die Funkmeßstation aufnimmt, werden in einen Elektronenrechner

eingegeben, der sie mit vorher eingegebenen Informationen verschiedener

Ziele vergleicht. Der Elektronenrechner unterscheidet die

Ziele, die die Funkmeßstation aufgefaßt hat, und bestimmt aus den

aufgefaßten Zielen die Gefechtsköpfe von Raketen.

Literatur

[1] Drushinina, IV. W. : Handbuch der Grundlagen der Funkmeßtechnik, Wojenisdat, Moskau 1967

[2] … : Mittel zur Überwindung der Raketenabwehr, Space/Acronautics, Nr. 11, 1964

[3] Anwejew, I. I. : Waffen der Raketen- und kosmischen Abwehr, Wojenisdat, Moskau 1971

Pflichtenheft SKS I/c Auszug

2.3. Übermittlung von Blendtext GVS 593/71

Besonderheiten des Nachrichtenverkehrs wie z. B. Spruchlängen

und Zeitabstände zwischen aufeinanderfolgenden Verbindungsauf-

nahmen gestatten, Aussage über Sprucharten und evtl. Spruchin-

halt mit nichtkryptologischen Mitteln der Fernmeldeaufklärung

zu gewinnen. In Analogie zu der in solchen Fällen üblichen

verfahrensweise ermöglicht SKS-I/c Blendsprüche und, zur Ver-

schleierung tatsächlicher Spruchlängen, Blender im Text.

2.4. Prinzip der Umformung des Grundtextes in Geheimtext

Es wird ein kombiniertes Verfahren angewandt:

Grundtext (GT) - Transposition - Zwischentext (ZT) - Substi-

tution - Geheimtext (CT).

Die Anforderungen an die Sicherheit lassen eine Substitution

als zweckmäßig erscheinen.

Wird die Substitution durch Additionsreihen (AR) realisiert,

was aus technischen Gründen zweckmäßig ist, so folgen aus Aus-

sagen über den Grundtext, die der Dekrypteur unter Ausnutzung

der Eigenschaften des Nachrichtenverkehrs gewinnen kann (z. B.

keine Verwendung von Pseudotetraden), Aussagen über die AR.

Die Möglichkeit, Aussagen über die AR zu gewinnen, verringert

sich durch vorherige Anwendung einer Transposition entscheidend.

Werden Transposition und Substitution unabhängig voneinander

gestaltet, so wird bei Kompromittierung der einen noch eine

gewisse Sicherheit durch die andere gewährleistet. -> siehe T-310/50 ALPHA

Unser derzeitiges Vermögen zur Synthese komplizierter Systeme

und die unzureichenden Möglichkeiten, komplizierte Algorith-

men hinreichend umfassend math.- krypt. zu durchdringen, er-

fordert Lösungen mit mehreren relativ selbständigen Teilen,

die jeder für sich relativ einfach sind, Teilbeiträge zur Ge-

währleistung der geforderten kryptologischen Eigenschaften

liefern und, in geeigneter Weise kombiniert, sich gegenseitig

effektiv ergänzen. Indem die Transposition einen Teilbeitrag

zur kryptologischen Sicherheit übernimmt, aknn die Erzeugung

der AR einfacher gestaltet werden. Dadurch verringert sich die

Wahrscheinlichkeit nichterkannter negativer kryptologischer

Eigenschaften der AR, da eine bessere mathematische Durchdrin-

gung möglich ist.

Obwohl im allgemeinen in elektronischen Schaltungen die Subs-

titution effektiver realisiert werden kann, bietet sich für

unseren Fall eine in verschiedener Hinsicht günstige Lösung

für die Transposition an (vgl.3.3.).

Die Alternative Substitution vor Transposition scheidet aus

technischen Gründen aus (Serien-Parallel- und Parallel- Serien

-Umformungen, Verzögerung der Übermittlung).

2.5. Blockweise Chiffrierung

Ausgehend von der Forderung nach optimaler Anpassung an die

Eigenschaften des Nachrichtenverkehrs im Anwendungsbereich

wurde das System SKS-I/2 so konzipiert, daß jeweils eine be-

stimmte Informationsmenge in einem Block zusammengefaßt wird.

Der Block wird geräteintern und übertragungstechnisch als

eine Einheit behandelt.

Ein Spruch setzt sich aus 1 - 5 Blöcken zusammen.

Die Chiffrierung erfolgt in der Form, daß aus der KG durch

eine fest vorgegebene, schlüsselunabhängige Verknüpfung mit

der Blocknummer BN (Kennzeichnung der Stellung des Blocks im

Spruch) eine Blockkenngruppe BKG gebildet wird. Die BKG wird

zeitschlüsselunabhängig in die AR umgeformt.

So werden nur AR konstanter Länge benötigt, die für den je-

weiligen Block aus der vorgegebenen BKG erzeugt werden.

Die Alternative bestände darin, AR verschiedener Länge für

1 - 5 Blöcke des Spruchs zu erzeugen.

Es wird erwartet, daß bei geeigneter Wahl der Bildungsvor-

schrift der BKG aus KG und BN die AR zu verschiedenen Blöcken

desselben Spruchs für den Dekrypteur in demselben Maße von-

einander unabhängig sind wie die AR zu Blöcken aus verschie-

denen Sprüchen.

Damit ist für den Entwickler ein weiterer Schritt zur Zerle-

gung von SKS-I/c getan. Das Problem Chiffrierung von Sprüchen

verschiedener Längen

wird in die - jedes für sich einfacheren -

Probleme Chiffrierung von Sprüchen gleicher Länge

und Bildung

von BKG

zerlegt.

Bei blockweiser Chiffrierung pflanzt sich ein in der CDE auf-

tretender zufälliger Fehler höchstens bis zum Ende des Blockes

fort. Das gestattet die Anwendung von Schaltungen, die fehler-

fortpflanzend wirken, z. B. Rückkopplungen.

Wiederholungen werden im System so organisiert, daß die zu

wiederholenden Blöcke nochmal chiffriert werden müssen. Bei

blockweiser Chiffrierung müssen nicht die AR für alle Blöcke

des Spruchs noch einmal erzeugt werden, sondern nur die AR für

die zu wiederholenden Blöcke.

Eine evtl. Erhöhung der maximalen Anzahl von Blöcken pro Spruch

erfordert keine Änderung des Algorithmus zur Bildung der AR aus

der BKG,sondern nur eine Änderung des Algorithmus zur Bildung

der BKG.

3. Spezielle Fragen

3.1. Zusammenwirken von Gesamtsystem SKS-I/2 und Teilsystem SKS-I/c

Es wurde folgende Reihenfolge der Etappen der Informationsum-

formung festgelegt:

Eingabe - Speicherung im Spruchspeicher SS - Transposition -

Codierung (Anwendung eines Fehlererkennungs- bzw. Fehlerkor-

rekturcodes) - Überschlüsselung - Modem - Kanal.

Dabei spielten Fragen der Prüfbarkeit der CDE und der Anti-

funkgegenwirkung eine wesentliche Rolle.

Vom kryptologischen Standpunkt hätte die Anordnung der Über-

schlüsselung vor der Codierung den Vorteil, daß kürzere AR

benötigt würden und bezogen auf die Länge der AR ein relativ

größerer ZT-Vorrat vorläge. Die Überschlüsselung der Code-

gruppen bietet hingegen die Möglichkeit, den Geheimtexten

das Aussehen irregulärer Folgen zu vergleichen.

Die Anordnung der Transposition nach dem SS wird vom IfR aus

technischen Gründen der Anordnung vor dem SS vorgezogen,

obwohl letztere Vorteile bezüglich der Prüfung auf fehler-

freie Transposition bietet. Kryptologisch sind beide Varianten

zulässig.

3.2. Zufallsgenerator

Der Zufallsgenerator ZG hat folgende Aufgaben:

- Bildung der KG

- Auffüllung von Freistellen in Blöcken bei bestimmten Infor-

mationsarten, wo die volle Länge des Blockes nicht ausge-

nutzt wird

- Bildung von Blendtext.

Durch die Anwendung des ZG entfällt die manuelle Eingabe von

Blendtext, Auffüllungen und KG bzw. Schlüsselgruppe (vgl. 2.2.3.).

Die Arbeit des Benutzers wird erleichtert, die Qualität des

Zufalls verbessert.

An den ZG werden im Vergleich mit ZG zur Produktion von Schlüs-

selunterlagen geringere Forderungen gestellt. Er muß annähernd

Gleichverteilung von Elementen und Polygrammen bis zur einer

bestimmten Ordnung über einen längeren Zeitraum gewährleisten,

kann aber gewisse Abhängigkeiten in aufeinanderfolgenden Reali-

sierungen zulassen. Damit die Abhängigkeiten keine negativen

Einfluß ausüben können, wurde festgelegt, daß der ZG ununter-

brochen arbeitet, d. h. auch dann, wenn nicht gesendet oder

empfangen wird.

Eine technisch einfache und kryptologisch überschaubare Lösung

bietet sich mit der Verwendung einer linearen rekurrenten

Folge (technisch Realisierung: rückgekoppeltes Schieberegister

SR) mit maximaler Periode an, zu der in Abhängigkeit von ge-

eigneten, in der Anlage SKS-I/2 ständig ablaufenden Prozessen,

in unregelmäßigen Abständen Impulse addiert werden. Wird ein

solcher Prozeß gefunden, so kann die bei ZG übliche Quelle

zufälliges Rauschens mit den dazugehörigen Umformungsgliedern

eingespart werden.

Das SR muß mindestens die gleiche Länge wie die KG haben,

damit die maximal mögliche Anzahl von KG entstehen kann.

Das SR kann gleichzeitig als KG-Speicher dienen, der sowieso

benötigt wird. Die Addition der Impulse zur rekurrenten Folge

muß so häufig erfolgen, daß aus vorhergegangenen KG keine

Berechnung von Auffüllungen und Blendtext möglich ist.

3.3. Transposition

Zu den bereits in 2.4. angeführten Argumenten, die für eine

Transposition sprechen, ist noch zu ergänzen:

Mit hinreichend hoher Ordnung der Transposition ist ein großer

Schlüsselvorrat erreichbar (notwendige Bedingung zum Aus-

schalten der Dekryptiermethode Probieren

).

Die blockweise Chiffrierung stellt eine Orientierung auf die

Chiffrierung kurzer Texte dar. Bei kurzen Texten (Textlänge

in der Größenordnung der Ordnung der Transposition) ist die

Anwendung einer Transposition kryptologisch effektiv.

Da die Transposition das 0:1-Verhältnis nicht verändert,

kann diese zur Prüfung herangezogen werden.

Mit dem Kommutator des Chiffriergerätes FIALKA steht ein

Bauelement zur Verfügung, das folgende Vorteile bietet:

- hohe Ordnung der Transposition (Ordnung 30),

- keine Eingenentwicklung einer Transpositionsschaltung -> der KC 30x30 ist eigentlich eine Substitution

erforderlich, diese wird unter Verwendung von Schieberegister

- geringes Volumen, zur Transposition. Siehe P/D/α T-310/50

- einfacher und schneller Schlüsselwechsel,

- keine Neuentwicklung von Schlüsselunterlagen nötig. -> Die Schlüsselkarten können nicht in der DDR produziert werden.

Nachteilig wirkt sich aus, daß noch verschiedene Informationen

über Einsatzbedingungen fehlen. Evtl. sind zur Anpassung des

Kommutators an das System zusätzliche technische Maßnahmen

erforderlich (z. B. Spannungsumformung 5 V ◄-► 24 V).

Wird je ein Kommutator zur Umformung von GT in ZT und im Pro-

zeß der Bildung der AR aus der BKG benutzt, so beträgt der

erreichbare Schlüsselvorrat (30!)2 > 1064. Wenn der effektive

Schlüsselvorrat nicht wesentlich niedriger liegt, reicht das

aus, um den Schlüsselwechsel nicht wesentlich häufiger als

einmal täglich durchführen zu müssen.

Die elektronische Realisierung einer Transposition höherer

Ordnung erfordert erheblichen technischen Aufwand.

Transpositionen kleiner Ordnung sind kryptologisch wenig

effektiv.

3.4. Antifunkgegenwirkung

Das Gesamtsystem SKS-I/2 soll Schutz gegen gezielte gegnerische

Funkgegenwirkung bieten. Dabei sollen bereits durch die Tech-

nik möglichst viele Desinformationsmöglichkeiten ausgeschal-

tet werden, um das Bedienpersonal von dieser Aufgabe zu ent-

lasten. Neben anderen Maßnahmen werden einige Teilaufgaben

von SKS-I/c übernommen.

Die Erzeugung und Übermittlung der KG durch den Empfänger

verhindert weitgehend, daß der Gegner aufgefangene Geheim-

texte kurze Zeit später, wenn deren Inhalt nicht mehr aktuell

ist, aber derslebe Zeitschlüssel noch gilt, wieder in das

Netz eingibt und die Anzeige eines formal richtigen Spruchs

auslöst. Bei Übermittlung der KG vom Sender würde der Gegner

die ebenfalls aufgefangenen KG dem Geheimtext voranstellen

und damit beim Epfänger den gesamten Organisationsablauf

beim Empfang eines Spruchs automatisch auslösen.

Die Überschlüsselung der Codegruppen bewirkt in Abhängigkeit

von Fehlerkorrektureigenschaften des Codes einen Schutz gegen

die Übermittlung von Zufallstext als Störinformation. Ein

reiner ED-Code bietet den größten Schutz, ein reiner EC-Code

bietet gar keinen Schutz.

Helbig Krey

Ltn. Hptm.

Geheime Verschlußsache

ZCO - Nr.: 080/80

01. Ausf. 7 Blatt

Anlage zur BAST für SKS I/2

Teil III/9

EAST für die Funktionseinheit CDE

1. Allgemeines

2. Funktionelle Forderungen

2.0 Definitionen und Bezeichnungen

2.1 Der Chiffrieralgorithmus

2.2 Zufallsgenerator für die KG

2.3 Zufallsgenerator für Blendungen und Auffüllungen

3. Lösungsvorschlag

3.1 Realisierung des Zufallsgenerators

3.2 Blockbild der CDE

1. Allgemeines

Der unter Pkt. 3 dargelegte Lösungsvorschlag für die CDE

basiert auf dem vom ZOO vorgegebenen Chiffrieralgorithmus.

Die vorgestellte Lösungsvariante wurde vom IfR in enger

Zusammenarbeit mit dem ZOO erarbeitet.

2. Funktionelle Forderungen

2.0 Definition und Bezeichnungen

Ein Informationsblock setzt sich aus

- der Synchronisationsinformation

- der Kennung

- den Informationen

- gerätetechnischen Prüfbits und

- Kontrollbits

zusammen.

Ein Spruch kann aus 1 - 5 Informationsblöcken bestehen.

Logische Grundoperationen:

x · y - logisches Produkt

x v y - logische Summe

x - Negation

x ⊕ y - Addition mod 2

2.1 Der Chiffrieralgorithmus

- Der Schlüssel für die Chiffrierung eines Spruches wird

aus einer vom Empfänger des Spruches bestimmten Kenngruppe KG

KG = k1 k2 … k52, ki ∈{0,L}, i = 1, …, 52

und zwei voneinander unabhängigen Permutationen P1, P2

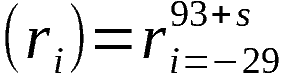

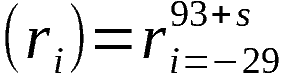

mit ai ∈{0,L} 1 ≤ i ≤ 94 + s,

ai = Y[P2(bi-30 ⊕ ri-30, bi-29 ⊕ ri-29. …, bi-1 ⊕ ri-1)]

i = 1, 2 …, 94 + s,

umgewandelt.

Aus der Folge A geht die Additionsreihe AR

AR = as+1as+2…as+94

hervor. Diese wird mit ZT2 additiv mod 2 zum Geheimtext

CT verknüpft:

CT = c1 c2 … c94

mit ci = ai+s ⊕ zi, i = 1, 2 …, 94.

- Die Dechiffrierung erfolgt im entsprechend umgekehrter

Reihenfolge.

- Der genaue Wert für s wird später festgelegt.

2.2. Zufallsgenerator für die Kenngruppen

Für die Erzeugung der Kenngruppe ist ein Pseudozufalls-

generator zu verwenden, dessen Gleichung lautet:

xn+52 = xn+3 + xn

Außen in den Zeitabschnitten, wo die Register zur Speiche-

rung der KG für einen Spruch verwendet wird, erzeugt das

Register ständig die rekursive Folge.

2.3 Zufallsgenerator für Blendungen und Auffüllungen

Für die Erzeugung der KG ist ein Pseudozufallsgenerator

zu verwenden, dessen Gleichung lautet:

xn+70 = xn+5 + xn+3 + xn+1 + xn

durch mod 2 - Addition der periodisch wiederholten KG

und Ni gebildet.

Die BKG wird seriell auf den Eingang eines 30 - stufigen

Registers gegeben.

Im Register ist nach Übernahme des ersten Bit der BKG

die Folge

b-28 b-27 … b-1 b0 b1 ⊕ r1 = 000L00LL0L0LLLL0000L00LL0L0LL(b1 ⊕ r1)

eingespeichert. Der jeweilige Inhalt des Speichers wird

parallel auf eine Permutationseinrichtung (Zeitschlüssel

P2) gegeben und über die logischen Funktionen R, Y mit

R (x1, x2 … x20) = (x8 x11 v x8 x10 v x9 x10 x11 v x9 x10 x11) ⊕

⊕ (x12 x13 x15 v x12 x13 x15 v x12 x14 x15 v x13 x14 x15) ⊕

⊕ (x17 x18 v x16 x18 x19 v x16 x17 x19 v x16 x17 x19) ⊕

⊕ (x22 x23 v x20 x21 x23 v x20 x21 x23 v x20 x21 x22) ⊕

⊕ (x24 x25 v x24 x26 v x24 x25 x26) ⊕ (x27 x29 v x27 x28 x30 v x2

x28 x29 v x28 x29 x30),

Y (x1 x2 … x30) = (x1 x2 x4 v x1 x2 x4 v x2 x3 x4 v x1 x2 x3) ⊕

⊕ ( x5 x6 v x6 x7) ⊕ R(x1, x2, …, x30),

zu einem Element der Folge  mit ri ∈{0,L}, -29 ≤ i ≤ 93 + s

ri = 0, i ≤ 0

ri = R[P2(bi-30 ⊕ ri-30, bi-29 ⊕ ri-29, …, bi-1 ⊕ ri-1)]

i = 1, 2 … 93 + s

bzw. der Folge A =

mit ri ∈{0,L}, -29 ≤ i ≤ 93 + s

ri = 0, i ≤ 0

ri = R[P2(bi-30 ⊕ ri-30, bi-29 ⊕ ri-29, …, bi-1 ⊕ ri-1)]

i = 1, 2 … 93 + s

bzw. der Folge A =  (mit Grad P1 = 24, Grad P2 = 30) als Zeitschlüssel ge-

bildet. Die Bestimmung der Kenngruppe KG durch den Em-

pfänger erfolgt vor jedem Spruch neu (siehe unter Pkt. 2.2)

- Die Chiffrierung eines Spruches erfolgt blockweise.

- Der Schlüssel für die Chiffrierung des i - ten Blockes

eines Spruches (1 ≤ i ≤ 5) wird aus dem festen i - ten

Blockkennzeichen Ni = n11 … n15, der entsprechenden

Kenngruppe KG und P1, P2 gebildet. Es ist N1 = LLL00,

N2 = LL00L, N3 = L00LL, N4 = 00LLL, N5 = 0LLL0.

- Die Chiffrierung eines Spruchblockes erfolgt in zwei

Etappen:

1. Der Grundtext GT

GT = g1 … g10 … g11 … g70 g71 g72, gi ∈{0,L}

i = 1, …, 72

(Kennung: g1 … g10, Information: g11 … g70,

Prüfung: g71 g72)

wird mittels P1 in einen Zwischentext ZT1 umgeformt:

ZT1 = z1 z2 … z72

mit

zi zi+1 … zi+23 = P1(gi gi+1 … gi+23),

i = 1, 25, 49

In der ZCD werden dem ZT1 die 22 Kontrollbits hinzugefügt.

Es entsteht ein weiterer Zwischentext ZT2.

ZT2 = z1 z2 … z72 z73 … z94, zi ∈{0,L}, 0 < i ≤ 94.

2. Aus der KG und dem entsprechenden Blockkennzeichen Ni

wird die Blockkenngruppe BKG

BKG = b1 b2 … b94+s (30 ≤ s ≤60)

3. Lösungsvorschlag

3.1 Realisierung des Zufallsgenerators für die Kenngruppe.

Der Zufallsgenerator (ZG) soll gleichzeitig, ,neben seiner

Funktion als Kenngruppenerzeuger, als Kenngruppenspeicher

verwendet werden. Aus diesem Grunde hat der ZG zwei Betriebs-

arten:

1. - als Zufallsgenerator zur Kenngruppenerzeugung

2. - als Umlaufregister zur Speicherung und Ausgabe

der intern erzeugten bzw. extern angelieferten KG.

Technische Daten:

Arbeitsfrequenz: 144 kHz

Frequenztoleranz: ∆f/f = ±5 * 10-5

3.2 Blockbild der ODE

Das Blockbild der CDE mit Funktionsbeschreibung ist der

GVS MfS - 020 - 617/71 zu entnehmen.

(mit Grad P1 = 24, Grad P2 = 30) als Zeitschlüssel ge-

bildet. Die Bestimmung der Kenngruppe KG durch den Em-

pfänger erfolgt vor jedem Spruch neu (siehe unter Pkt. 2.2)

- Die Chiffrierung eines Spruches erfolgt blockweise.

- Der Schlüssel für die Chiffrierung des i - ten Blockes

eines Spruches (1 ≤ i ≤ 5) wird aus dem festen i - ten

Blockkennzeichen Ni = n11 … n15, der entsprechenden

Kenngruppe KG und P1, P2 gebildet. Es ist N1 = LLL00,

N2 = LL00L, N3 = L00LL, N4 = 00LLL, N5 = 0LLL0.

- Die Chiffrierung eines Spruchblockes erfolgt in zwei

Etappen:

1. Der Grundtext GT

GT = g1 … g10 … g11 … g70 g71 g72, gi ∈{0,L}

i = 1, …, 72

(Kennung: g1 … g10, Information: g11 … g70,

Prüfung: g71 g72)

wird mittels P1 in einen Zwischentext ZT1 umgeformt:

ZT1 = z1 z2 … z72

mit

zi zi+1 … zi+23 = P1(gi gi+1 … gi+23),

i = 1, 25, 49

In der ZCD werden dem ZT1 die 22 Kontrollbits hinzugefügt.

Es entsteht ein weiterer Zwischentext ZT2.

ZT2 = z1 z2 … z72 z73 … z94, zi ∈{0,L}, 0 < i ≤ 94.

2. Aus der KG und dem entsprechenden Blockkennzeichen Ni

wird die Blockkenngruppe BKG

BKG = b1 b2 … b94+s (30 ≤ s ≤60)

3. Lösungsvorschlag

3.1 Realisierung des Zufallsgenerators für die Kenngruppe.

Der Zufallsgenerator (ZG) soll gleichzeitig, ,neben seiner

Funktion als Kenngruppenerzeuger, als Kenngruppenspeicher

verwendet werden. Aus diesem Grunde hat der ZG zwei Betriebs-

arten:

1. - als Zufallsgenerator zur Kenngruppenerzeugung

2. - als Umlaufregister zur Speicherung und Ausgabe

der intern erzeugten bzw. extern angelieferten KG.

Technische Daten:

Arbeitsfrequenz: 144 kHz

Frequenztoleranz: ∆f/f = ±5 * 10-5

3.2 Blockbild der ODE

Das Blockbild der CDE mit Funktionsbeschreibung ist der

GVS MfS - 020 - 617/71 zu entnehmen.

mit ri ∈{0,L}, -29 ≤ i ≤ 93 + s

ri = 0, i ≤ 0

ri = R[P2(bi-30 ⊕ ri-30, bi-29 ⊕ ri-29, …, bi-1 ⊕ ri-1)]

i = 1, 2 … 93 + s

bzw. der Folge A =

mit ri ∈{0,L}, -29 ≤ i ≤ 93 + s

ri = 0, i ≤ 0

ri = R[P2(bi-30 ⊕ ri-30, bi-29 ⊕ ri-29, …, bi-1 ⊕ ri-1)]

i = 1, 2 … 93 + s

bzw. der Folge A =  (mit Grad P1 = 24, Grad P2 = 30) als Zeitschlüssel ge-

bildet. Die Bestimmung der Kenngruppe KG durch den Em-

pfänger erfolgt vor jedem Spruch neu (siehe unter Pkt. 2.2)

- Die Chiffrierung eines Spruches erfolgt blockweise.

- Der Schlüssel für die Chiffrierung des i - ten Blockes

eines Spruches (1 ≤ i ≤ 5) wird aus dem festen i - ten

Blockkennzeichen Ni = n11 … n15, der entsprechenden

Kenngruppe KG und P1, P2 gebildet. Es ist N1 = LLL00,

N2 = LL00L, N3 = L00LL, N4 = 00LLL, N5 = 0LLL0.

- Die Chiffrierung eines Spruchblockes erfolgt in zwei

Etappen:

1. Der Grundtext GT

GT = g1 … g10 … g11 … g70 g71 g72, gi ∈{0,L}

i = 1, …, 72

(Kennung: g1 … g10, Information: g11 … g70,

Prüfung: g71 g72)

wird mittels P1 in einen Zwischentext ZT1 umgeformt:

ZT1 = z1 z2 … z72

mit

zi zi+1 … zi+23 = P1(gi gi+1 … gi+23),

i = 1, 25, 49

In der ZCD werden dem ZT1 die 22 Kontrollbits hinzugefügt.

Es entsteht ein weiterer Zwischentext ZT2.

ZT2 = z1 z2 … z72 z73 … z94, zi ∈{0,L}, 0 < i ≤ 94.

2. Aus der KG und dem entsprechenden Blockkennzeichen Ni

wird die Blockkenngruppe BKG

BKG = b1 b2 … b94+s (30 ≤ s ≤60)

3. Lösungsvorschlag

3.1 Realisierung des Zufallsgenerators für die Kenngruppe.

Der Zufallsgenerator (ZG) soll gleichzeitig, ,neben seiner

Funktion als Kenngruppenerzeuger, als Kenngruppenspeicher

verwendet werden. Aus diesem Grunde hat der ZG zwei Betriebs-

arten:

1. - als Zufallsgenerator zur Kenngruppenerzeugung

2. - als Umlaufregister zur Speicherung und Ausgabe

der intern erzeugten bzw. extern angelieferten KG.

Technische Daten:

Arbeitsfrequenz: 144 kHz

Frequenztoleranz: ∆f/f = ±5 * 10-5

3.2 Blockbild der ODE

Das Blockbild der CDE mit Funktionsbeschreibung ist der

GVS MfS - 020 - 617/71 zu entnehmen.

(mit Grad P1 = 24, Grad P2 = 30) als Zeitschlüssel ge-

bildet. Die Bestimmung der Kenngruppe KG durch den Em-

pfänger erfolgt vor jedem Spruch neu (siehe unter Pkt. 2.2)

- Die Chiffrierung eines Spruches erfolgt blockweise.

- Der Schlüssel für die Chiffrierung des i - ten Blockes

eines Spruches (1 ≤ i ≤ 5) wird aus dem festen i - ten

Blockkennzeichen Ni = n11 … n15, der entsprechenden

Kenngruppe KG und P1, P2 gebildet. Es ist N1 = LLL00,

N2 = LL00L, N3 = L00LL, N4 = 00LLL, N5 = 0LLL0.

- Die Chiffrierung eines Spruchblockes erfolgt in zwei

Etappen:

1. Der Grundtext GT

GT = g1 … g10 … g11 … g70 g71 g72, gi ∈{0,L}

i = 1, …, 72

(Kennung: g1 … g10, Information: g11 … g70,

Prüfung: g71 g72)

wird mittels P1 in einen Zwischentext ZT1 umgeformt:

ZT1 = z1 z2 … z72

mit

zi zi+1 … zi+23 = P1(gi gi+1 … gi+23),

i = 1, 25, 49

In der ZCD werden dem ZT1 die 22 Kontrollbits hinzugefügt.

Es entsteht ein weiterer Zwischentext ZT2.

ZT2 = z1 z2 … z72 z73 … z94, zi ∈{0,L}, 0 < i ≤ 94.

2. Aus der KG und dem entsprechenden Blockkennzeichen Ni

wird die Blockkenngruppe BKG

BKG = b1 b2 … b94+s (30 ≤ s ≤60)

3. Lösungsvorschlag

3.1 Realisierung des Zufallsgenerators für die Kenngruppe.

Der Zufallsgenerator (ZG) soll gleichzeitig, ,neben seiner

Funktion als Kenngruppenerzeuger, als Kenngruppenspeicher

verwendet werden. Aus diesem Grunde hat der ZG zwei Betriebs-

arten:

1. - als Zufallsgenerator zur Kenngruppenerzeugung

2. - als Umlaufregister zur Speicherung und Ausgabe

der intern erzeugten bzw. extern angelieferten KG.

Technische Daten:

Arbeitsfrequenz: 144 kHz

Frequenztoleranz: ∆f/f = ±5 * 10-5

3.2 Blockbild der ODE

Das Blockbild der CDE mit Funktionsbeschreibung ist der

GVS MfS - 020 - 617/71 zu entnehmen.