T-310 PUMA Prototyp

BArch*1, *15, *17, *59, *61, *78, *109, *129, *131, *166, *168, *215, *216, *335, *382

BArch*399, *430 - *449, *719, *725, *741

Ein Chiffriergerät auf der Grundlage logischer Grundgatter,

Flip-Flops, und Schieberegister in KME-10 Technik, das der TTL-

Technik der D-100 Serie der DDR entapricht.

Entwicklungszeitraum war 1973 bis 1975.

Im Anschluß ist der Algorithmus, Stand September 1975, beschrieben.

Hauptauftragnehmer ist der VEB Steremat Berlin Hermann Schlimme

und ist im VEB Robotron Elektronik Zella Mehlis produziert worden.

Kooperationsvereinbarung zur Sicherung der Produktion mit dem OTS,

der KDfS Treptow wurde für die T-310 im Jahr 1975 abgeschlossen.

Es ist die Nachfolgerentwicklung aus dem SKS V/1 Gerät und es ar-

beitet mit dem bereits im SKS V/1 getesteten modifizierten und ver-

besserten Chiffrieralgorithmus -klasse ALPHA.

Die T-310 ist die konsequente Weiterentwicklung der nationalen Eigen-

entwicklung von Chiffriergeräten. Sowie um eine Unabhängigkeit von der

sowjetischen Technik und der polnischen Technik zu erreichen. Das hatte

ökonomische und politische Hintergründe.

Ein Ergebnis war, durch die politischer Entwicklung in der VR Polen, die

Ablösung der T-352/T-353 DUDEK durch die Eigenentwicklung der T-307 und

der T-310. Sowie die Ergebnisse der Tests (500.000 Gruppen) der Chiffrier-

sicherheit der M-125 Fialka.

Schlüsselunterlagen T-310 PUMA

PUMA ist ein maschinelles Chiffrier-/Dechiffrierverfahren, das

die zu bearbeitenden Informationen auf Lochstreifen (LS) voraus-

setzt.

Chiffriert werden können Texte auf 8- oder 5-Kanal LS. Der chif-

frierte Text wird in beiden Fällen auf 8-Kanal-LS ausgegeben.

Bei der Dechiffrierung entsteht wieder ein 8- oder 5-Kanal-LS.

Erläuterungen:

1. Grundlage des Verfahrens sind 8-Kanal-Schlüssellochstreifen

(SLS), die in durchnumerierte Abschnitte von je 128 Zeichen

mit jeweils 10 Zeichen als Vorspann eingestellt sind. Die

Abschnittsnummer (ANR) ist im Vorspann eines jeden Abschnitts

angegeben.

Struktur des SLS:

2. Ein 8-Kanal- (5-Kanal-) Zeichen wird entsprechend seiner

Lochkombination durch eine dreistellige (zweistellige) Oktal-

zahl mit vorgesetzten Z gekennzeichnet.

Schreibweise für den Vorspann im obigen Muster:

Z000, Z000, Z000, Z000, Z000,

Z377, Z001, Z011, Z005, Z377

Zentrales Chiffrierorgan Geheime Verschlußsache

ZCO-Nr.: 556/75

01. Ausf. 7 Blatt

Algorithmus

für das Spezialsystem

des Gerätes T 310

Berlin, 30. September 1975

1. Schlüsselsystem

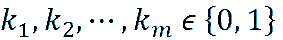

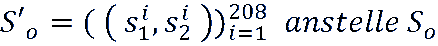

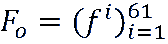

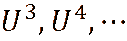

Der Zeitschlüssel  ist eine Binärfolge der Länge 208.

Der Spruchschlüssel

ist eine Binärfolge der Länge 208.

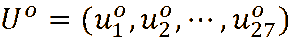

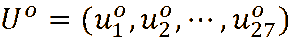

Der Spruchschlüssel  ist eine Binärfolge der Länge 61.

Der Langzeitschlüssel

ist eine Binärfolge der Länge 61.

Der Langzeitschlüssel  ist eine Kombination einer

Permutation P 27. Grades.

ist eine Kombination einer

Permutation P 27. Grades.

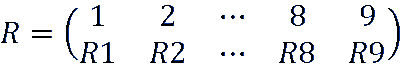

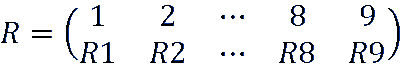

einer Permutation R 9. Grades

einer Permutation R 9. Grades

einer Binärfolge der Länge 27

einer Binärfolge der Länge 27

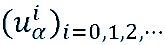

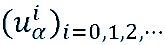

und einer Zahl α aus {1, 2, …, 27}.

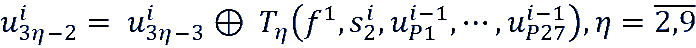

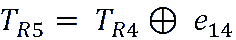

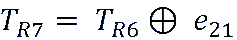

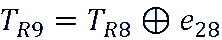

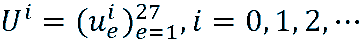

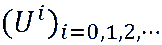

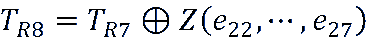

2. Erzeugung der A-Folge

und einer Zahl α aus {1, 2, …, 27}.

2. Erzeugung der A-Folge

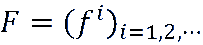

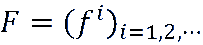

wird verlängert zur Folge

wird verlängert zur Folge

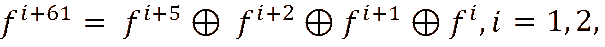

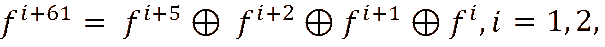

durch

durch

(⊕ - Addition mod 2).

So wird verlängert zur Folge

(⊕ - Addition mod 2).

So wird verlängert zur Folge

.

Aus F und S und in Abhängigkeit von LZS wird die Folge

.

Aus F und S und in Abhängigkeit von LZS wird die Folge  nach folgender Vorschrift erzeugt:

nach folgender Vorschrift erzeugt:

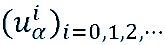

ist das α-te Element der Binärfolge

ist das α-te Element der Binärfolge  .

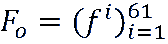

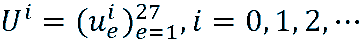

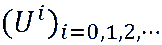

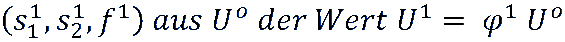

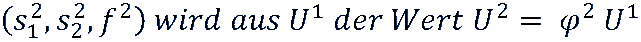

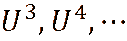

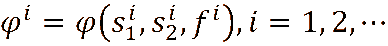

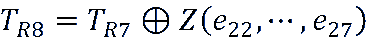

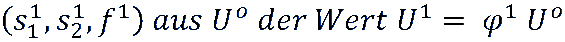

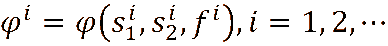

Zur Ereugung der Folge

.

Zur Ereugung der Folge  wird unter Einwirkung von

wird unter Einwirkung von

gebildet.

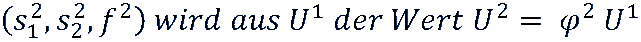

Unter Einwirkung von

gebildet.

Unter Einwirkung von  gebildet usw. für

gebildet usw. für  .

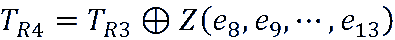

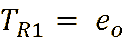

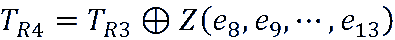

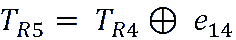

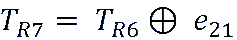

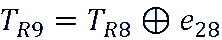

Die Abbildung

.

Die Abbildung  ist bestimmt

durch das System

ist bestimmt

durch das System

.

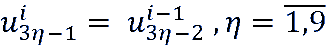

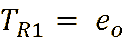

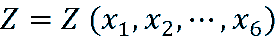

Die Boolesche Funktion Z hat die Gestalt Z = Z(x1,x2, …, x6) = L + 1 + 5 +

+ 6 + 14 + 23 + 25 + 45 + 56 + 134 + 136 + 145 + 236 + 246 + 356 + 1234 +

+ 1235 + 1256 + 2346 + 12345 + 13456.

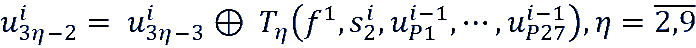

Die Boolesche Funktionen

.

Die Boolesche Funktion Z hat die Gestalt Z = Z(x1,x2, …, x6) = L + 1 + 5 +

+ 6 + 14 + 23 + 25 + 45 + 56 + 134 + 136 + 145 + 236 + 246 + 356 + 1234 +

+ 1235 + 1256 + 2346 + 12345 + 13456.

Die Boolesche Funktionen  , sind bestimmt

durch

, sind bestimmt

durch

mit

mit

.

Aus der Folge

.

Aus der Folge  wird die Folge

wird die Folge  gebildet:

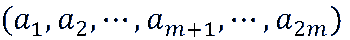

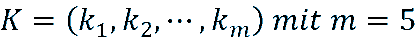

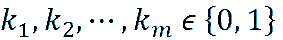

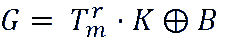

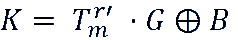

gebildet:  3. Chiffrierung einer Klareinheit

Zur Chiffrierung einer Klareinheit

3. Chiffrierung einer Klareinheit

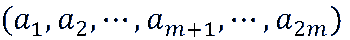

Zur Chiffrierung einer Klareinheit  oder m = 8 (entsprechend 5- oder 8-Kanalkode) und

oder m = 8 (entsprechend 5- oder 8-Kanalkode) und  werden 2 m aufeinanderfolgende Element der A-Folge genutzt.

Sei

werden 2 m aufeinanderfolgende Element der A-Folge genutzt.

Sei  dieser Abschnitt von A. Dann ist

dieser Abschnitt von A. Dann ist

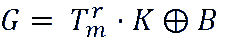

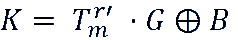

die zugehörige Geheimeinheit, wobei

die zugehörige Geheimeinheit, wobei  mit

mit

bzw.

bzw.

,

,

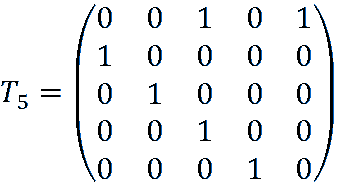

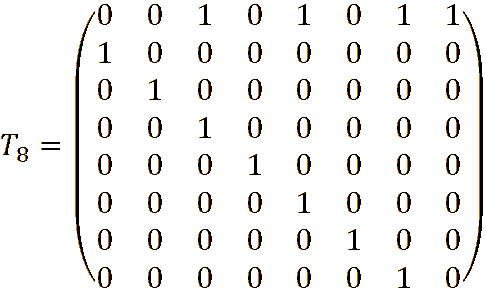

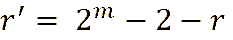

· K das Produkt modulo 2 der Matrizen

· K das Produkt modulo 2 der Matrizen  und K ist und ⊕

hier die komponentenweise Addition modulo 2 darstellt.

Die Dechiffrierung von G erfolgt durch

und K ist und ⊕

hier die komponentenweise Addition modulo 2 darstellt.

Die Dechiffrierung von G erfolgt durch  , wobei

, wobei

.

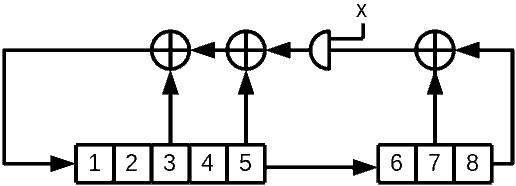

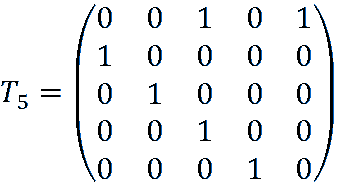

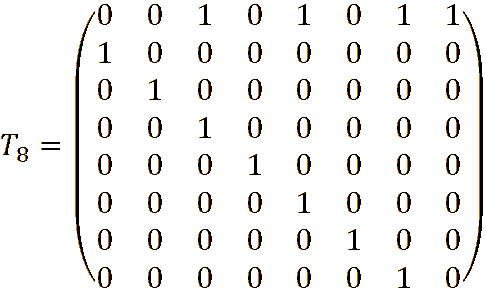

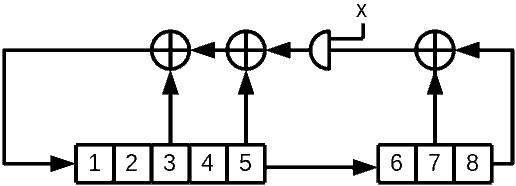

Zur technische Realisierung dieser Variante ist folgende Prinzip-

schaltung auf ihre Zweckmäßigkeit zu prüfen:

.

Zur technische Realisierung dieser Variante ist folgende Prinzip-

schaltung auf ihre Zweckmäßigkeit zu prüfen:

Zur Chiffrierung von K wird k1 in die Speicherzelle 1, k2 in die

Speicherzelle 2, …, km in die Speicherzelle m eingespeichert.

Für m = 5 ist x = 0 und für m = 8 ist x = 1.

Nach der Einspeicherung von K wird das Schieberegister r-mal getaktet.

Danach steht in den Speicherzellen 1 bis m bitweise der Wert

Zur Chiffrierung von K wird k1 in die Speicherzelle 1, k2 in die

Speicherzelle 2, …, km in die Speicherzelle m eingespeichert.

Für m = 5 ist x = 0 und für m = 8 ist x = 1.

Nach der Einspeicherung von K wird das Schieberegister r-mal getaktet.

Danach steht in den Speicherzellen 1 bis m bitweise der Wert

· K.

Zur Erzeugung von G muß zu

· K.

Zur Erzeugung von G muß zu  · K noch B bitweise modulo 2 addiert

werden.

Zur Dechiffrierung von G wird der Wert G ⊕ B bitweise in die

Speicherzelle 1 bis m des Registers eingespeichert und dann das

Register

· K noch B bitweise modulo 2 addiert

werden.

Zur Dechiffrierung von G wird der Wert G ⊕ B bitweise in die

Speicherzelle 1 bis m des Registers eingespeichert und dann das

Register  mal getaktet. In den Speicherzellen 1 bis

m ist danach K bitweise eingespeichert.

4. Veränderbarkeit des Algorithmus

4.1. Der Algorithmus muß zu einem beliebigen Zeitpunkt in folgender Weise

veränderbar sein:

Zeitschlüssel

mal getaktet. In den Speicherzellen 1 bis

m ist danach K bitweise eingespeichert.

4. Veränderbarkeit des Algorithmus

4.1. Der Algorithmus muß zu einem beliebigen Zeitpunkt in folgender Weise

veränderbar sein:

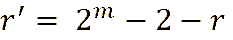

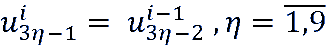

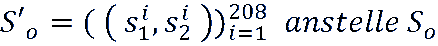

Zeitschlüssel  - Binärfolge der Länge 416.

Verlängerung von

- Binärfolge der Länge 416.

Verlängerung von  mit

mit

für alle i = 1, 2, …

Verarbeitung der s'-Folge im Algorithmus auf dieselbe Weise wie die Ver-

arbetung der S-Folge (vgl. Punkt 2.).

4.2. Einzelne zusätzliche Verdrahtungen zwischen verschiedenen KES müssen

möglich sein.

4.3. Für zusätzliche KES sind 5 freie Plätze vorzusehen.

Die Nachverdrahtung der Plätze für diese KES muß möglich sein.

für alle i = 1, 2, …

Verarbeitung der s'-Folge im Algorithmus auf dieselbe Weise wie die Ver-

arbetung der S-Folge (vgl. Punkt 2.).

4.2. Einzelne zusätzliche Verdrahtungen zwischen verschiedenen KES müssen

möglich sein.

4.3. Für zusätzliche KES sind 5 freie Plätze vorzusehen.

Die Nachverdrahtung der Plätze für diese KES muß möglich sein.

ist eine Binärfolge der Länge 208.

Der Spruchschlüssel

ist eine Binärfolge der Länge 208.

Der Spruchschlüssel  ist eine Binärfolge der Länge 61.

Der Langzeitschlüssel

ist eine Binärfolge der Länge 61.

Der Langzeitschlüssel  ist eine Kombination einer

Permutation P 27. Grades.

ist eine Kombination einer

Permutation P 27. Grades.

einer Permutation R 9. Grades

einer Permutation R 9. Grades

einer Binärfolge der Länge 27

einer Binärfolge der Länge 27

und einer Zahl α aus {1, 2, …, 27}.

2. Erzeugung der A-Folge

und einer Zahl α aus {1, 2, …, 27}.

2. Erzeugung der A-Folge

wird verlängert zur Folge

wird verlängert zur Folge

durch

durch

(⊕ - Addition mod 2).

So wird verlängert zur Folge

(⊕ - Addition mod 2).

So wird verlängert zur Folge

.

Aus F und S und in Abhängigkeit von LZS wird die Folge

.

Aus F und S und in Abhängigkeit von LZS wird die Folge  nach folgender Vorschrift erzeugt:

nach folgender Vorschrift erzeugt:

ist das α-te Element der Binärfolge

ist das α-te Element der Binärfolge  .

Zur Ereugung der Folge

.

Zur Ereugung der Folge  wird unter Einwirkung von

wird unter Einwirkung von

gebildet.

Unter Einwirkung von

gebildet.

Unter Einwirkung von  gebildet usw. für

gebildet usw. für  .

Die Abbildung

.

Die Abbildung  ist bestimmt

durch das System

ist bestimmt

durch das System

.

Die Boolesche Funktion Z hat die Gestalt Z = Z(x1,x2, …, x6) = L + 1 + 5 +

+ 6 + 14 + 23 + 25 + 45 + 56 + 134 + 136 + 145 + 236 + 246 + 356 + 1234 +

+ 1235 + 1256 + 2346 + 12345 + 13456.

Die Boolesche Funktionen

.

Die Boolesche Funktion Z hat die Gestalt Z = Z(x1,x2, …, x6) = L + 1 + 5 +

+ 6 + 14 + 23 + 25 + 45 + 56 + 134 + 136 + 145 + 236 + 246 + 356 + 1234 +

+ 1235 + 1256 + 2346 + 12345 + 13456.

Die Boolesche Funktionen  , sind bestimmt

durch

, sind bestimmt

durch

mit

mit

.

Aus der Folge

.

Aus der Folge  wird die Folge

wird die Folge  gebildet:

gebildet:  3. Chiffrierung einer Klareinheit

Zur Chiffrierung einer Klareinheit

3. Chiffrierung einer Klareinheit

Zur Chiffrierung einer Klareinheit  oder m = 8 (entsprechend 5- oder 8-Kanalkode) und

oder m = 8 (entsprechend 5- oder 8-Kanalkode) und  werden 2 m aufeinanderfolgende Element der A-Folge genutzt.

Sei

werden 2 m aufeinanderfolgende Element der A-Folge genutzt.

Sei  dieser Abschnitt von A. Dann ist

dieser Abschnitt von A. Dann ist

die zugehörige Geheimeinheit, wobei

die zugehörige Geheimeinheit, wobei  mit

mit

bzw.

bzw.

,

,

· K das Produkt modulo 2 der Matrizen

· K das Produkt modulo 2 der Matrizen  und K ist und ⊕

hier die komponentenweise Addition modulo 2 darstellt.

Die Dechiffrierung von G erfolgt durch

und K ist und ⊕

hier die komponentenweise Addition modulo 2 darstellt.

Die Dechiffrierung von G erfolgt durch  , wobei

, wobei

.

Zur technische Realisierung dieser Variante ist folgende Prinzip-

schaltung auf ihre Zweckmäßigkeit zu prüfen:

.

Zur technische Realisierung dieser Variante ist folgende Prinzip-

schaltung auf ihre Zweckmäßigkeit zu prüfen:

Zur Chiffrierung von K wird k1 in die Speicherzelle 1, k2 in die

Speicherzelle 2, …, km in die Speicherzelle m eingespeichert.

Für m = 5 ist x = 0 und für m = 8 ist x = 1.

Nach der Einspeicherung von K wird das Schieberegister r-mal getaktet.

Danach steht in den Speicherzellen 1 bis m bitweise der Wert

Zur Chiffrierung von K wird k1 in die Speicherzelle 1, k2 in die

Speicherzelle 2, …, km in die Speicherzelle m eingespeichert.

Für m = 5 ist x = 0 und für m = 8 ist x = 1.

Nach der Einspeicherung von K wird das Schieberegister r-mal getaktet.

Danach steht in den Speicherzellen 1 bis m bitweise der Wert

· K.

Zur Erzeugung von G muß zu

· K.

Zur Erzeugung von G muß zu  · K noch B bitweise modulo 2 addiert

werden.

Zur Dechiffrierung von G wird der Wert G ⊕ B bitweise in die

Speicherzelle 1 bis m des Registers eingespeichert und dann das

Register

· K noch B bitweise modulo 2 addiert

werden.

Zur Dechiffrierung von G wird der Wert G ⊕ B bitweise in die

Speicherzelle 1 bis m des Registers eingespeichert und dann das

Register  mal getaktet. In den Speicherzellen 1 bis

m ist danach K bitweise eingespeichert.

4. Veränderbarkeit des Algorithmus

4.1. Der Algorithmus muß zu einem beliebigen Zeitpunkt in folgender Weise

veränderbar sein:

Zeitschlüssel

mal getaktet. In den Speicherzellen 1 bis

m ist danach K bitweise eingespeichert.

4. Veränderbarkeit des Algorithmus

4.1. Der Algorithmus muß zu einem beliebigen Zeitpunkt in folgender Weise

veränderbar sein:

Zeitschlüssel  - Binärfolge der Länge 416.

Verlängerung von

- Binärfolge der Länge 416.

Verlängerung von  mit

mit

für alle i = 1, 2, …

Verarbeitung der s'-Folge im Algorithmus auf dieselbe Weise wie die Ver-

arbetung der S-Folge (vgl. Punkt 2.).

4.2. Einzelne zusätzliche Verdrahtungen zwischen verschiedenen KES müssen

möglich sein.

4.3. Für zusätzliche KES sind 5 freie Plätze vorzusehen.

Die Nachverdrahtung der Plätze für diese KES muß möglich sein.

für alle i = 1, 2, …

Verarbeitung der s'-Folge im Algorithmus auf dieselbe Weise wie die Ver-

arbetung der S-Folge (vgl. Punkt 2.).

4.2. Einzelne zusätzliche Verdrahtungen zwischen verschiedenen KES müssen

möglich sein.

4.3. Für zusätzliche KES sind 5 freie Plätze vorzusehen.

Die Nachverdrahtung der Plätze für diese KES muß möglich sein.