BArch*1, *4, *9 - *11 - *13, *14, *24, *25, *ba25 *27, *28, *34, *47, *71, *ba73, *89, *99

BArch*107, *108, *113 - *117, *120, *121, *123, *125, *132,*133, *163, *169, *178, *191

BArch*193, *197, *200, *235, *240, *243, *251, *280, *289, *290, *307, *313, *324, *348

BArch*350, *358, *361, *364, *376, *390, *401, *426, *427, *657

BundeswehrTDV 5810/001-13

Archiv*Kontrollratsgesetz Nr. 43

Lit.*HA III, *90, *91

- Einleitung

- Historie des ZCO

- Gesetzliche Grundlage ZCO, Chiffrierdienste der DDR

- Gesetze, Befehle für das ZCO und die NVA, Chiffrierdienste der DDR

- Lageeinschätzung des ZCO 1960

- Vorschriftenwesen ZCO - ZfCh

- Arbeit der Abt. XI in den BVfS, 1987

- Struktur des ZCO 1988

- Letzte organisatorische Regelungen NVA und dem ZCO

- Chiffriererlaubnis für Außenhandelsvertretungen

- Chiffrierorgan des Außenhandel

- Auslandschiffrierorgan ACO

- Chiffrierorgan der DP CDP

- Verpflichtung Eintritt in den Chiffrierdienst des MfS

- Zusatzverpflichtung Eintritt in den Chiffrierdienst des MfS

- Zusatzverpflichtung Eintritt in den Chiffrierdienst des MfS

- Verpflichtung Austritt in den Chiffrierdienst des MfS

- Verpflichtung Austritt in den Chiffrierdienst des MfS

- Einleitung des Bestätigungsverfahrens für den SAS- und Chiffrierdienst (NVA und Grenztruppen)

- Bestätigung für den Chiffrierdienst für die NVA und Grenztruppen

- Chiffrierstellen der Schiffahrt, der DDR

- Schulen für den SAS- und Chiffrierdienst

- Wartungs- und Reparaturleistung der Abt. XI, 1973

- Transportausweise für VS-Transporte

- Zusammenarbeit mit dem OTS, der KDfS für die Realisierung der wiss.-technischen Aufgabe des ZCO

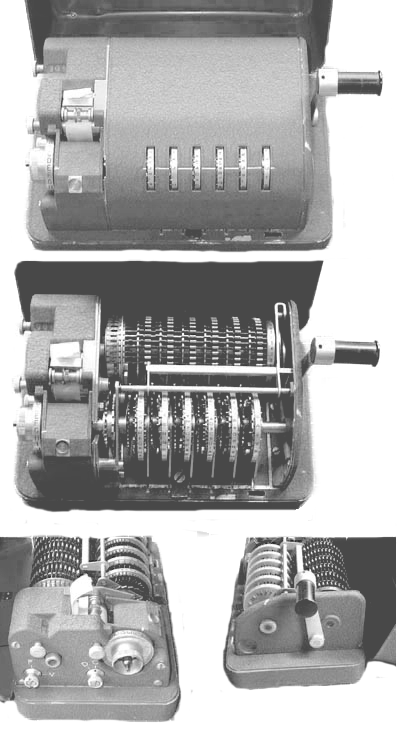

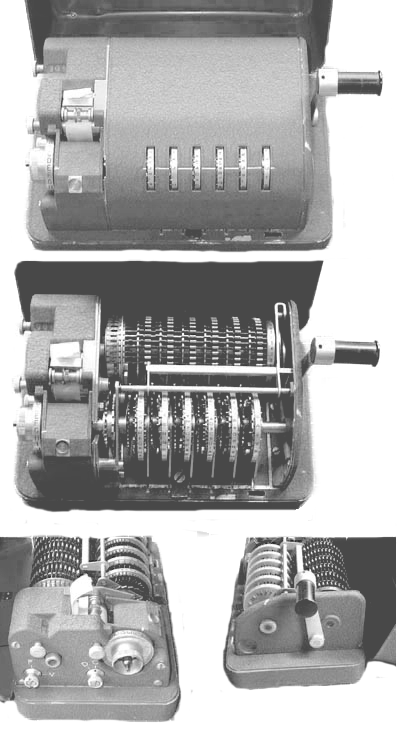

am Beispiel SKS V/1, SKS V/2, T-310 und T 311

- Dokumentierte Kompromittierungen:

- Datennetze

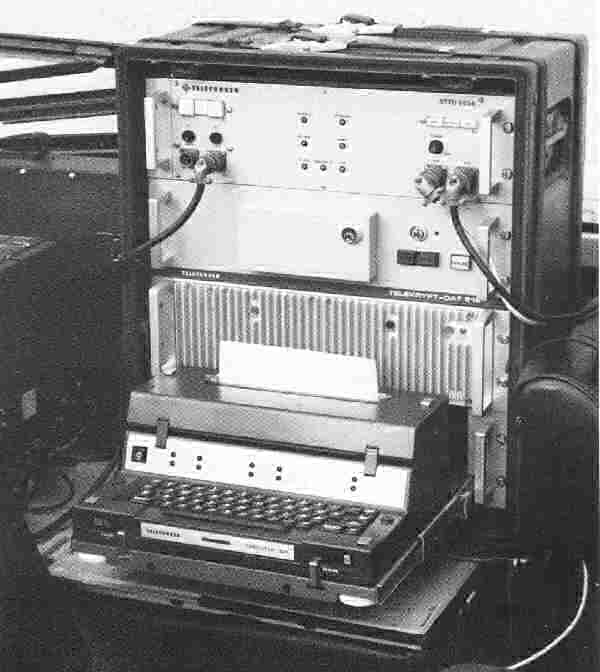

- Telestar 121/122

- RASTER IP, Umgang mit personenbezogenen sensiblen Daten in der BRD

- Kurzinformation

- Erprobung, Rostock, 25. Juli 1984

- Abarbeitung, Magdeburg, 17. August 1984

- Übergabe, HA III/1, 03. Dezember 1984

- Übersicht, HA III/T/1, 23. Januar 1985

- Technologie, HA III/12, 05. März 1986

- Bedienungsanleitung, HA III/T/1, 08. August 1986

- Übersicht, HA III/T/1, 28. August 1986

- Bereitstellung, HA III/12, 30. Dezember 1987

Einleitung

Erich Hüttenhain schrieb im Januar 1970 zur "Einzeldarstellungen aus dem Gebiet

der Kryptologie" (Lit.*Bauer)

Zitat: "Die Erfahrung hat gelehrt, daß diejenigen Staaten, bei denen eine Zentralisierung

des Chiffrierwesens besteht, bessere eigene Geheimschriften verwenden als die-

jenigen Staaten, bei denen diese Zentralisierung nicht besteht."

Diese Erfahrung und dieses Wissen führte in vielen Staaten nach dem 2. Weltkrieg zur Konzentration der

kryptologischen Dienste.

Historie des ZCO

Historie des ZCO

Erste Dokumente des ZCO / MfS Abt XI beginnen ab dem Jahr 1951

und enden mit der DDR im Jahre 1990.

Das Jahr 1951 gilt auch als Gründungsjahr des ZCO.

Die Zentralisierung des Chiffrierorgans ergab sich aus der geschichtlichen

Kenntnis, insbesondere aus dem 2. Weltkrieg. Die Zentralisierung des

Chiffrierorgans wurde in allen Staaten durchgeführt wie der BRD (ZfChi),

der USA (NSA) usw. usf.

Das Kontrollratsgesetz Nr. 43, 1946, regelte das Verbot der Herstellung,

Einfuhr, Ausfuhr, Beförderung und Lagerung von Kriegsmaterial.

Im Artikel III Punkt b): von Chiffriermaschinen und Vorrichtungen

für Verschlüsselungen im behördlichen Dienst und im genehmigten

inneren Sicherheitsdienst.

Am 20. September 1955 wurde es von der Sowjetunion außer Kraft gesetzt.

Für die BRD wurde es von den westlichen Alliierten bereits am 30.März 1950

außer Kraft gesetzt.

Von 1955 bis 1961 wurden im ZCO die wissenschaftlich- mathe-

matischen Grundlagen geschaffen. Siehe auch Studienmaterial.

Umfangreiche Ausrüstung mit Chiffriertechnik und Einführung

von Rechentechnik.

Hier erfolgt eine Liste der Dienstvorschriften und Normen des

Chiffrierdienstes in der DDR.

Gesetzliche Grundlage ZCO, Chiffrierdienste der DDR

Die hier dargestellten Anordnungen des Ministerrates der DDR

stellt förmlich das Gesetzblatt über die Einrichtung, Bildung und

den Betrieb von Chiffrierstellen sowie die Verantwortlichkeiten des

übergeordneten Kontrollorgans dem Zentralen Chiffrierorgan (ZCO) dar.

| von Jahr | Monat | bis Jahr | Monat | Norm / Richtlinie / AO / Weisung / Gesetzblatt | Bestätigt von | Umzusetzen in: | Inhalt |

|---|

| 1951 | März | 1953 | März | Richtlinie für das Chiffrierwesen | Minister für Staatssicherheit Zaiser | MfS, HVA, MfAA, ZK | Sicherheitsfragen, Personal, Räume,

Chiffriermittel |

| 1953 | März | 1957 | März | Richtlinie für das Chiffrierwesen | Ministerpräsident Grotewohl

Minister für Staatssicherheit Zaiser | Ministerien mit Chiffrierdienst | Personal, Räume,

Chiffriermittel, Korrespondenz, Nachweisführung |

| 1957 | März | 1968 | Mai | Arbeitsanweisung Chiffreure | Ministerpräsident Grotewohl

Minister für Staatssicherheit Wollweber | Ministerien mit Chiffrierdienst | Nachweisführung, Behandlung Chiffriermitteln |

| 1959 | März | 1960 | Mai | Richtlinie für das Chiffrierwesen | Ministerpräsident Grotewohl

Minister für Staatssicherheit Wollweber | Ministerien mit Chiffrierdienst | Personal, Räume,

Chiffriermittel, Korrespondenz, Grundsätze Sicherheit und Ordnung |

| 1968 | Mai | | | Beschluß des Ministerrates über das Chiffrierwesen der DDR | Ministerrat | Ministerien mit Chiffrierdienst | Anwendung über das Chiffrierwesen gibt der Vorsitzende des Ministerrates heraus, Gehaltszuschläge |

| 1968 | Mai | 1977 | Mai | Anordnung über das Chiffrierwesen der DDR | Ministerpräsident Stoph | Ministerien mit Chiffrierdienst | Grundsätze der Organisation und Sicherheit |

| 1968 | August | | | Weisung des ZCO Auswahl, Sicherung Räume Einrichtungen des Chiffrierdienstes | Leiter ZCO | | |

| 1968 | August | | | Weisung des ZCO Auswahl Kader, Bearbeitung von Kadern für den Chiffrierdienstes | Leiter ZCO | | |

| 1968 | August | | | Weisung des ZCO Aufbewahrung, Nachweisführung, Vernichtung Beförderung Chiffrierunterlagen | Leiter ZCO | | |

| 1968 | August | | | Weisung des ZCO Durchführung Behandlung Chiffrierkorrespondenz | Leiter ZCO | | |

| 1968 | August | | | Weisung des ZCO Informationstätigkeit | Leiter ZCO | | |

| 1977 | Juni | | | Anordnung über das Chiffrierwesen der DDR | Vorsitzender des Ministerrates Stoph | Ministerien und zentrales Staatsorgane | Grundsätze Organisation und Sicherheit |

| 1977 | Juni | | | 1. Durchführungsbestimmung zur AO | Minister für Staatssicherheit Mielke | Ministerien und zentrales Staatsorgane mit Chiffrierdienst | Regelungen zur Organisation und Sicherheit |

In der Strategie 2000 wurden die Hauptanwender von Chiffriertechnik in der DDR aufgelistet:

- MfS

- MfS Abteilung N

- HA I

- HA II

- HA III

- HA VI

- HV A

- VRD

- ZAIG

- Abt. XII

- Abt. XIII

- Wachregiment

- MfNV

- MdI

- Zollverwaltung

- FDGB

- FDJ

- Staatsorgane

- Staatsrat

- Ministerrat

- Ministerien

- Staatliche Zentralverwaltung für Statistik

- MfAA

- MfA

- MfV

- Bereiche der Volkswirtschaft (Kombinate)

Es umfasste 1600 Chiffrierstellen, außer dem MfS.

Die 1600 Chiffrierstellen hat und dem MfNV, folgende Chiffriertechnik:

- Vorchiffriergeräte, Inland, 5539 (CM-2, M-104, M-105, M-125, M-130, T-3xx)

mechanisch/elektromechanisch

- Vorchiffriergeräte polnischer Produktion, 1431 (TgS-1, T353)

- Vorchiffriergeräte, Ausland, 78 (CM-2, T-301, T-307)

- Kanalfernschreibchiffriergeräte, mit NVA, 2650 (T-206, T-207)

- Kanalfernschreibchiffriergeräte -Import, Regierungsverbindung, 90 (T-206)

- Datenchiffriergeräte, nicht für Staatsgeheimnisse, 408 (T-226)

- Sprachchiffriergeräte -Import, hohe Sicherheit Regierungsverbindung, 256 (WTsch, T-230)

- Sprachchiffriergeräte -Import, eingeschränkte Sicherheit, ca. 1345 (T-217, T-219)

Befehl 35/68 über die Informationstätigkeit des ZCO

Ministerrat

der Deutschen Demokratischen Republik

Ministerium für Staatssicherheit

Der Minister

Berlin, den 15. Nov. 1968

MfS o08 Nr.: 791/68

Ausfertigung

Ausfertigung - Blatt

Befehl-Nr. 35/68

zur politisch-operativen und wissenschaftlich-technischen Aus-

wertungs- und Informationstätigkeit für die Linie XI

Um eine einheitliche Erfassung und Auswertung aller Informationen

und Materialien auf dem Gebiete des Chiffrierwesens zu gewähr-

leisten,

b e f e h l e i c h :

1. Die Auswertung von Informationen auf dem Gebiet des Chif-

frierwesens ist zentral in der Abteilung XI durchzuführen.

Die Grundlage für die Arbeit ist der Befehl Nr. 299/65.

2. Die Abteilung XI hat alle auswertungswürdigen politisch-

operativen und wissenschaftlich-technischen Informationen,

Materialien usw. auf dem Gebiete des Chiffrierwesens syste-

matisch zu erfassen, auszuwerten und ihrem wesentlichen In-

halt nach in zweckmäßigen Formen sichtbar zu machen, um

eine schnelle Nutzung zu ermöglichen.

3. Alle im Katalog des Informationsbedarfs der Linie XI ange-

führten Informationen und Materialien sind direkt an das

Ministerium für Staatssicherheit, Abteilung XI, weiterzu-

leiten. Das Material ist nach Möglichkeit im Original zu

übersenden.

4. Der Befehl tritt mit sofortiger Wirkung in Kraft. Gleich-

zeitig wird der Befehl Nr. 294/56 - GVS 2073/56 - außer

Kraft gesetzt.

Generaloberst

Mielke

Anlage 1 zum Befehl Nr. VVS o08-791/68

Katalog des Informationsbedarfs der Linie XI

1. Feindarbeit (Pläne, Absichten, Maßnahmen, Handlungen)

gegen das Chiffrierwesen der DDR und des sozialistischen Lagers.

Angriffsrichtungen : Einrichtungen (ZCO, Chiffrierdienste),

Personen (Angehörige und Mitarbeiter genannter

Einrichtungen), Chiffrierunterlagen.

1.1. Organisation, Arbeitsmethoden und Ergebnisse der gegen

die Chiffriermittel und Chiffrierverfahren der DDR und des

sozialistischen Lagers gerichteten gegnerischen Fernmelde-

aufklärung und Dekryptierung.

1.2 Kenntnisse des Gegner über das Chiffrierwesen der DDR und

des sozialistischen Lagers einschließlich seiner Mitarbeiter

2. Begünstigende Bedingungen und Umstände für die Organisierung

und Durchführung von feindliche Handlungen gegen das Chiffrierwesen der DDR.

2.1. Kompromittierung und Verlust von Chiffrierunterlagen

(einschließlich Chiffriertechnik).

2.2 Verstöße gegen die Vorschriften auf dem Gebiet des

Chiffrierwesens der DDR.

2.3. Offene Übermittlung bereits chiffrierter übermittelter oder zur

chiffrierten Übermittlung vorgesehener Texte über technische Nachrichtenmittel.

2.4. Anwendung nichtgenehmigter Chiffriermittel.

2.5. Grobe Verstöße der im Chiffrierwesen der DDR

beschäftigten Personen oder ihrer Angehörigen gegen die allgemeinen

Normen des gesellschaftlichen Lebens (unmoralisches Verhalten,

unerlaubte Offenbarung von Dienstgeheimnissen, staats-

feindliche Äußerungen usw.).

3. Chiffrierwesen Westdeutschlands, Westberlins und

des imperialistischen Auslands.

3.1. Allgemeine Informationen und Unterlagen der Kryptologie

(einschließlich kryptologische Literatur), soweit diese

nicht öffentlich herausgegeben wurden.

3.2. Struktur, Organisation, Einrichtungen, Ausrüstung,

Arbeitsmethoden, leitende und wissenschaftliche Mit-

arbeiter der Chiffrier- und Dekryptierdienste.

3.3. Allgemeine und spezielle Vorschriften des Chiffrierwesens.

3.4. Angewandte oder zur Anwendung vorgesehene manuelle

Chiffrierverfahren und Chiffriermittel (einschließlich

Geheimcodes, Tarntafeln, Sprechtafeln).

Zugehörige Unterlagen und Angaben:

3.4.1. Anwendungsvorschriften (Gebrauchsanweisungen, Sicherheits-

bestimmungen, Anwendungsbedingungen)

3.4.2. Schlüsselunterlagen

3.4.3. Entwicklungsunterlagen, Analysen

3.4.4 Produktionsunterlagen, Herstellungstechnik

3.4.5. Einsatzplanung, Einsatzorganisation,

Anwendungsbereiche, In- und Außerkraftsetzung

3.5. Angewandte, zur Anwendung vorgesehene oder in der

Entwicklung, befindliche Chiffriertechnik (auch Teile

davon) zugehörige Unterlagen und Angaben

3.5.1. Anwendungsvorschriften, (Gebrauchsanweisungen

Sicherheitsbestimmungen, Anwendungsbedingungen, Bedienungs-

anleitungen, Wartungsvorschriften)

5.5.2. Schlüsselunterlagen

3.5.3. Planungs-, Entwicklungs- und

Konstruktionsunterlagen, Analysen

3.5.4. Produktionsunterlagen, Hersteller,

Geheimpatente, Lizenzen

3.5.5. Einsatzplanung, Einsatzorganisation,

Anwendungsbereiche, In- und Außerkraftsetzung

3.6 Aufbau von Decknamenverzeichnissen

3.7. Methoden der Kenngruppenbildung

3.8. Grundsätze, Methoden, Vorschriften der Kartencodierung

3.9. Grundsätze, und Vorschriften der gedeckten Führung

3.10. Dekryptiermethoden und Ergebnisse der Dekryptierung

bzw. Dekryptierversuche

3.11. Geheime mathematische, linguistische und technische

Forschungsergebnisse, die für die Kryptologie von Be-

deutung sind,

3.12. Zugelassene öffentliche Codes

Anlage 2 zum Befehl Nr. VVS MfS o08-791/68

Begriffserklärungen

Chiffrierdienst

Einrichtung, deren Aufgabe die Planung, Organisation, Koordinierung,

Sicherstellung, Durchführung und Kontrolle des Chiffrierverkehrs in

einem bestimmten Bereich ist.

Chiffriermittel

Die zur Anwendung eines Chiffrierverfahrens benötigen Mittel, die der

Geheimhaltung unterliegen. Dazu gehören u.a. Schlüsselunterlagen,

Geheimcodes, Chiffriergeräte, Geheimhaltungsunterlagen, Gebrauchsan-

weisungen zu Chiffrierverfahren.

Chiffriertechnik

Gesamtheit der technischen Mittel (Vorrichtungen, Geräte Anlagen usw.),

die für den Einsatz als Chiffriermittel ausgelegt sind.

Chiffrierunterlagen

Alle der Geheimhaltung unterliegenden speziellen Schriftstücke und

des Chiffrierwesens. Dazu gehören im wesentlichen:

- Chiffriermittel

- Angaben über Eigenschaften, Bearbeitung (Entwicklung, Analyse,

Herstellung, Auswertung, Dekryptierung) und Anwendung von

Chiffrierverfahren

- Angaben über Anwendungsbereiche von Chiffrierverfahren

- Chiffrierte Texte und dazugehörige Klartexte

- Angaben über den Inhalt der Chiffrierkorrespondenz

- Richtlinien und Anweisungen für den Chiffrierdienst

- Angaben über die Chiffrierdienste (Struktur,

Organisation, Arbeitsweise, Sieg, Räumlichkeiten,

Personen).

Chiffrierverfahren

System von Vorschriften (Algorithmus), durch das eine

bestimmte Art der Chiffrierung festgelegt ist.

Chiffrierwesen

Gesamteinheit der Einrichtungen, Maßnahmen und Tätigkeiten

auf den Gebieten

- kryptologische Forschung und Entwicklung

- Produktion von Chiffriermitteln

- Planung, Organisation, Koordinierung, Sicherstellung,

Durchführung, Absicherung und Kontrolle von Chiffrierverkehren

- Dekryptierung

Code

1. Allgemein: Zusammenstellung von einander zugeordneten Einheiten

verschiedener Texte

2. In der Kryptologie: Zusammenstellung von einander

zugeordneten Phrasen und Codegruppen, die zur Umwandlung von

Klartext in Codetext und umgekehrt dient.

3. svw. Codeverfahren.

Dekryptierung

Rückverwandlung von Geheimtext in Grundtext durch Personen, die

sich nicht offiziell im Besitz der angewandten Chiffriermittel

befinden.

Fernmeldeaufklärung

Erfassung und Auswertung fremder Fernmeldeverkehre.

Gedeckte Führung

System von Maßnahmen zur Geheimhaltung der Führung, insbesondere

der dabei zu übermittelnden Nachrichten.

Geheimcode

Code, den zum Zweck der Geheimhaltung eines Textes angewandt

wird und selbst der Geheimhaltung unterliegt.

Kartencodierung

Methode zur Verschleierung von Orts- und Geländeangaben

Kenngruppe

Chiffrierte Schlüsselgruppe

Kryptologie

Wissenschaft von den Chiffrierverfahren

öffentlicher Code

Code, der nicht zum Zweck der Geheimhaltung, sondern nur zum Zweck

der Verkürzung eines Textes angewandt wird und selbst nicht der

Geheimhaltung unterliegt.

Schlüssel

Eindeutiges, vollständiges System der zur Anwendung eines Chiffrier-

verfahren notwendigen variablen Vorschriften.

Schlüsselunterlagen

Unterlagen, die Schlüssel oder Teile von Schlüsseln enthalten.

Sprechtafel

Codetafel die zur Verschleierung von Nachrichten und Gesprächen

bei der Übermittlung über technische Nachrichtenmittel dient,

Tarntafel

Tarnmittel in Tafelform

ZCO

Zentrales Chiffrierorgan der DDR (Abteilung XI im MfS).

MINISTERRAT DER DEUTSCHEN DEMOKRATISCHEN REPUBLIK

Ministerium für Staatssicherheit

Der Minister Berlin, den 13. Juni 1969

Geheime Verschlußsache MfS o08 Nr. 267 / 69

Ausfertigungen

73 Ausfertigungen 8 Blatt

D i e n s t v o r s c h r i f t 2/69

Über die Regelung des Chiffrierwesens im Ministerium für Staatssicherheit

(Chiffrierordnung)

Zur Gewährleistung der sicheren Übermittlung geheimzuhaltender

Nachrichten und Durchsetzung einer rationellen Organisation des

Chiffrierwesens wird auf der Grundlage der Anordnung des

Vorsitzenden des Ministerrates der Deutschen Demokratischen Republik

über das Chiffrierwesen der DDR vom 23. Mai 1968 für den Dienstbereich

des Ministeriums für Staatssicherheit und das Wachregiment Feliks Dzierzynski

folgende Ordnung erlassen.

1. Grundsätze

1.1. Die Leiter der Hauptverwaltungen, Hauptabteilungen, selbständigen Abteilungen,

Bezirksverwaltungen, Verwaltungen und Schulen sowie der Kommandeur des Wachregiments

Berlin Feliks Dzierzynski

sind verantwortlich für die Durchsetzung und Einhaltung

dieser Ordnung und aller sonstigen Weisungen auf dem Gebiet des Chiffrierwesens in

ihrem Verantwortungsbereich.

1.2. Geheime Nachrichten, die zur Übermittlung über technische Nachrichtenmittel

vorgesehen sind oder deren sichere Überbringung durch Kuriere nicht gewährleistet ist,

sind zu chiffrieren.

1.3. Es ist verboten, auf chiffriert übermittelte Nachrichten offen in

Schreiben oder über technische Nachrichtenmittel in der Weise Bezug zu

nehmen, daß durch mithörende oder mitlesende dritte Personen auf den

konkreten Inhalt der chiffrierten Nachricht oder die Bedeutung verwendeter

Geheimeinheiten geschlossen werden kann.

1.4. Das Recht zur Einsichtnahme in Chiffriermittel und zum Betreten

bestätigter Räume der Chiffrierdienste haben in der Regel nur folgende

Personen:

a) bestätigte Mitarbeiter des jeweiligen Chiffrierdienstes;

b) kontrollberechtigte Mitarbeiter mit entsprechendem Kontrollausweis;

c) Leiter der jeweiligen Bereiche und unmittelbare Vorgesetzte des

jeweiligen Chiffrierdienstes.

1.5. Die Geschäftsführung der Chiffrierdienste ist von der allgemeinen

Geschäftsführung einschließlich der VS-Nachweisführung getrennt zu halten.

VS- oder Kurierstellen sind nicht berechtigt, Verschlußsachen der Chiffrier-

dienste zu öffnen oder zu kontrollieren

2. Zentrales Chiffrierorgan der DDR (ZCO)

2.1. Die Abteilung XI im MfS ist das Zentrale Chiffrierorgan der DDR

(ZCO) und zugleich die anleitende und koordinierende Diensteinheit für alle

Fragen des Chiffrierwesens im Bereich des MfS.

2.2. Die Abteilung XI ist als ZCO für alle Bereiche der DDR verantwortlich für:

a) materielle Sicherstellung der Chiffrierverkehre durch Entwicklung,

Herstellung, Beschaffung, und Bereitstellung der benötigten Chiffrier-

mittel, deren Bestätigung für den vorgesehenen Einsatz sowie

Wartung und Reparatur der eingesetzten Chiffriertechnik in dem mit den

jeweiligen Chiffrierdiensten vereinbarten Umfang

b) Anleitung der Einrichtungen des Chiffrierwesens in Fragen des

Chiffrierwesens durch Herausgabe grundsätzlicher Weisungen und von

Schulungsunterlagen sowie durch unmittelbare Anleitung und

Schulung der Chiffrier und Dekryptierdienste, Chiffrierleitstellen und

Chiffrierstellen E;

c) Organisation und Durchführung der inneren Abwehr innerhalb der

Chiffrier- und Dekryptierdienste der DDR, deren Nachfolgeeinrichtungen

und bestimmter Nachrichtendienste sowie Koordinierung der

operativen Sicherungsaufgaben mit den für die jeweiligen Bereiche

federführenden Linien;

d) Überprüfung und Bestätigung der für die Chiffrier- und

Dekryptierdienste vorgesehenen Personen, Räume und

Einrichtungen bzw. Zurückziehung erteilter Bestätigungen

bei Notwendigkeit;

--- Ergänzung: S.1. Ergänzung zur DV 2/69 v 13.12.74 ---

e) Kontrolle der Chiffrier- und Dekryptierdienste, Chiffrierleitstellen

und Chiffrierstellen E auf Einhaltung der Vorschriften des Chiffrierwesens;

f) alle Fragen der Forschung auf dem Gebiet des Chiffrierwesens

einschließlich Unterhaltung der dazu erforderlichen Spezialeinrichtungen wie

Spezialbibliothek, Spezialarchiv, Spezialwerkstatt;

g) Erfassung, Auswertung und Bereitstellung aller Informationen und

Materialien auf dem Gebiet des Chiffrierwesens (im MfS auf der Grundlage

meines Befehls Nr. 35/68) und Erteilung von Aufträgen für eine diesbezügliche

zielgerichtete Aufklärung;

h) Erteilung der Genehmigung für

- Eröffnung eines Chiffrier- oder Dekryptierdienstes, einer

Chiffrierleitstelle oder einer Chiffrierstelle E;

- Behandlung oder Darstellung von Fragen des Chiffrierwesens der DDR vor

Nichtangehörigen der Chiffrierdienste, Chiffrierleitstellen oder Chiffrierstellen E;

i) Bearbeitung aller aus gegnerischen Bereichen oder von sonstigen

verdächtigen Personen anfallenden chiffrierten Nachrichten;

j) Anfertigung von Gerichtsgutachten zu Fragen des Chiffrierwesens.

2.3. Die Abteilung XI ist als ZCO im Gesamtbereich der DDR berechtigt:

a) alle Chiffrierstellen, Chiffrier-Bevollmächtigtenstellen und

funktionsgebundene Benutzer von Chiffriermitteln auf Einhaltung der

Vorschriften des Chiffrierwesens zu kontrollieren;

b) die Chiffrierkorrespondenz bestimmter Bereiche mit den zur

chiffriermäßigen Auswertung erforderlichen Unterlagen anzufordern;

e) erteilte Genehmigungen zur Benutzung bestimmter Chiffriermittel

zurückzuziehen.

3. Organisation der Chiffrierarbeit im MfS

3.1. Die Chiffrierarbeit in den Dienstbereichen des MfS

(Hauptverwaltungen, Hauptabteilungen, selbständige Abteilungen,

Bezirksverwaltungen, Verwaltungen, Schulen, Wachregiment Berlin Feliks

Dzierzynski

) ist durch folgende Einrichtungen zu gewährleisten:

umfangreichen Chiffrierverkehr abzuwickeln haben;

c) Chiffrierleitstellen in Dienstbereichen des MfS, die keinen

selbständigen Chiffrierdienst haben, in denen aber

funktionsgebundene Benutzer mit Chiffriermitteln arbeiten;

d) Chiffrierstellen E in Dienstbereichen des MfS, die Chiffrierverkehre

mit IM unterhalten.

3.2. Alle unter 3.1. genannten Einrichtungen arbeiten auf der Grundlage

der Weisungen des ZCO, werden von diesem in chiffriermäßiger Hinsicht

unmittelbar angeleitet und versorgt und sind diesem gegenüber in Fragen

des Chiffrierwesens rechenschaftspflichtig.

3.3. Die Einrichtung oder Auflösung von selbständigen Chiffrierdiensten,

Chiffrierleitstellen oder Chiffrierstellen E erfolgt nur mit Genehmigung des ZCO.

4. Zentraler Chiffrierbetriebsdienst des MfS (ZCD)

Der ZCD ist im Rahmen des Dienst- und Anleitungsbereiches der Abteilung N

(Chiffrierbetriebsdienst in der Abteilung N, Chiffrierbetriebsdienste der

Abteilung N in den Bezirksverwaltungen und Funkerchiffreure in den

Einreisedienststellen) verantwortlich für:

a) chiffriermäßige Organisation und Aufrechterhaltung der

Regierungssonderverbindungen;

b) Zentraler Chiffrierbetriebsdienst des MfS (ZCD) in der Abteilung N;

c) selbständige Chiffrierdienste in Dienstbereichen des MfS, die einen

d) Organisation und Aufrechterhaltung der Chiffrierverbindungen des MfS

zu:

- den Bezirksverwaltungen, Verwaltungen, Kreisdienststellen, Schulen und

sonstigen Objekten im Dienstbereich des MfS;

- anderen staatlichen Organen und gesellschaftlichen Einrichtungen der

DDR, soweit das MfS dafür zuständig ist;

- den Sicherheitsorganen der anderen sozialistischen Länder mit Ausnahme

bestimmter spezieller Verbindungen;

e) Organisation und Aufrechterhaltung von Chiffrierverbindungen des

allgemeinen Zusammenwirkens im Bereich des MfS;

f) Auswahl und Einsatz zweckmäßiger Chiffrierverfahren in Abstimmung mit

dem ZCO;

g) rechtzeitige Anforderung und Bereitstellung benötigter Chiffriermittel;

h) ständige Anleitung und systematische Qualifizierung der Mitarbeiter

des ZCD (einschließlich nachgeordneter Dienststellen) und der

funktionsgebundenen Benutzer von Chiffriermitteln im Dienst

und Anleitungsbereich der Abteilung N;

i) laufende Kontrolle der Einhaltung der Vorschriften des

Chiffrierwesens, der Vollzähligkeit der Chiffrierunterlagen und der

Einsatzbereitschaft der Kräfte und Mittel des ZCD einschließlich der

nachgeordneten Dienststellen im Dienst- und Anleitungsbereich der

Abteilung N.

5. Selbständige Chiffrierdienste des MfS (SCD)

Die SCD sind im Rahmen des jeweiligen Dienst- und Anleitungsbereiches

verantwortlich für:

a) Organisation und Aufrechterhaltung der vom ZCO bestätigten

Chiffrierverbindungen;

b) Auswahl und Einsatz zweckmäßiger Chiffrierverfahren in Abstimmung mit

dem ZCO;

c) rechtzeitige Anforderung und Bereitstellung benötigter Chiffriermittel;

d) ständige Anleitung und systematische Qualifizierung der Mitarbeiter

des SCD und der funktionsgebundenen Benutzer von Chiffriermitteln;

e) laufende Kontrolle der Einhaltung der Vorschriften des

Chiffrierwesens, der Vollzähligkeit der Chiffrierunterlagen und der

Einsatzbereitschaft der Kräfte und Mittel des SCD.

6. Chiffrierleitstellen

Die Chiffrierleitstellen sind im Rahmen des jeweiligen Dienst- und

Anleitungsbereiches verantwortlich für:

a) Organisation und Aufrechterhaltung der vom ZCO bestätigten

Chiffrierverbindungen;

b) Auswahl und Einsatz zweckmäßiger Chiffrierverfahren in Abstimmung mit

dem ZCO;

c) rechtzeitige Anforderung und Bereitstellung benötigter Chiffriermittel;

d) ständige Anleitung und systematische Qualifizierung der Mitarbeiter

der Chiffrierleitstelle und der Chiffrier-Bevollmächtigtenstellen sowie

der funktionsgebundenen Benutzer von Chiffriermitteln;

e) laufende Kontrolle der Einhaltung der Vorschriften des

Chiffrierwesens, der Vollzähligkeit der Chiffrierunterlagen

und der Einsatzbereitschaft der Kräfte und Mittel;

f) Einrichtung von Chiffrier-Bevollmächtigtenstellen in nachgeordneten

Dienstbereichen bei Notwendigkeit.

7. Chiffrierstellen E

Die Chiffrierstellen E sind im Rahmen des jeweiligen Dienst

und Anleitungsbereiches verantwortlich für:

a) Organisation und Aufrechterhaltung der Chiffrierverbindungen mit IM;

b) rechtzeitige Anforderung und Bereitstellung benötigter Chiffriermittel;

e) ständige Anleitung und systematische Qualifizierung der Mitarbeiter

der Chiffrierstelle E und der mit Chiffriermitteln arbeitenden IM;

d) laufende Kontrolle der Einhaltung der Vorschriften des

Chiffrierwesens, der Vollzähligkeit der Chiffrierunterlagen und der

Einsatzbereitschaft der Kräfte und Kittel.

Diese Dienstvorschrift tritt mit Wirkung vom 1.6.1969 in Kraft.

Generaloberst

Mielke

MINISTERRAT

DER DEUTSCHEN DEMOKRATISCHEN REPUBLIK

Der Vorsitzende

Geheime Verschlußsache

B-2-81/76

001 Ausfertigung 12 Blatt

Anordnung

über das Chiffrierwesen der

Deutschen Demokratischen Republik

vom 16. Juni 1976

Grundsätze

§ 1

(1) Diese Anordnung gilt für alle staatlichen und wirtschafts-

leitenden Organe, Kombinate, Betriebe und Einrichtungen (nach-

folgend Organe und Einrichtungen genannt).

(2) Den gesellschaftlichen Organisationen wird empfohlen, in

ihren Zuständigkeitsbereichen das Chiffrierwesen nach den Prin-

zipien dieser Anordnung zu organisieren und zu gestalten.

§ 2

(1) Das Chiffrierwesen ist die Gesamtheit aller wissenschaft-

lichen, technischen, sicherstellenden, organisatorischen und

sicherheitsmäßigen Einrichtungen, Prozesse und Maßnahmen der

Entwicklung, Produktion, Anwendung und Nutzung kryptologischer

Mittel und Verfahren.

(2) Das Chiffrierwesen der Deutschen Demokratischen Republik hat

durch die Anwendung kryptologischer Mittel und Verfahren unter

Ausnutzung der neuesten wissenschaftlich-technischen Erkennt-

nisse, vergegenständlichte und nicht vergegenständlichte Staats-

und Dienstgeheimnisse sowie nichtoffenkundige politische, öko-

nomische, militärische und andere Informationen der Deutschen

Demokratischen Republik und der anderen Länder der sozialisti-

schen Staatengemeinschaft, die über öffentliche oder nicht-

öffentliche Nachrichtenmittel übermittelt oder befördert werden,

vor der Kenntnisnahme bzw. Auswertung durch Unbefugte zu schüt-

zen sowie das Eindringen in wichtige Nachrichtenverbindungen

durch Unbefugte und die Desinformation zu verhindern.

(3) Den Bestimmungen dieser Anordnung unterliegen alle techni-

schen und manuellen Verfahren, die der Umwandlung von Informa-

tionen zum Zwecke der Geheimhaltung dienen (nachfolgend Chiffrier-

verfahren genannt) und zur Chiffrierung von Texten, Gesprächen,

Daten, Bildern und Impulsen (einschließlich zum Betreiben ge-

deckter Nachrichtenverbindungen) Verwendung finden.

§ 3

(1) Der Chiffrierung unterliegen Staats- und Dienstgeheimnisse

entsprechend den Bestimmungen, die für den Schutz von Staats-

und Dienstgeheimnissen durch die zuständigen Minister und Leiter

anderer zentraler staatlicher Organe und Einrichtungen erlassen

wurden.

(2) Nicht als Staats- bzw. Dienstgeheimnis eingestufte Informa-

tionen, die mit technischen Nachrichtenmitteln, insbesondere

drahtlos, übermittelt werden, sind zu chiffrieren, wenn der

Schutz vor unbefugter Auswertung für zweckmäßig erachtet wird.

Zuständigkeit

§ 4

Der Minister für Staatssicherheit ist verantwortlich für

1. die Festlegung einheitlicher Verfahrensweisen und für die

Herausgabe grundsätzlicher Regelungen zur Gewährleistung der

Sicherheit und Ordnung bei der Anwendung von Chiffrierverfahren

in allen Organen und Einrichtungen der Deutschen Demokratischen

Republik;

2. die Festlegung der Verfahrensweise für die Überprüfung, Be-

stätigung und Verpflichtung der Geheimnisträger des Chiffrier-

Wesens und für die Überprüfung und Bestätigung der vom Chif-

frierwesen zu nutzenden Stellen und Räumlichkeiten;

3. die Analyse der Wirksamkeit und des Entwicklungsstandes des

Chiffrierwesens sowie für die Erarbeitung langfristiger Pläne

zur systematischen Vervollkommnung des Chiffrierwesens;

4. die Beratung zentraler staatlicher Organe bei der Organisation

des Chiffrierwesens sowie für die Anleitung und Unterstützung

der Leiter der Chiffrierorgane bei der Einführung von Chif-

frierverfahren und bei der Spezialausbildung der Geheimnis-

träger des Chiffrierwesens;

5. die Koordinierung des Zusammenwirkens der Chiffrierorgane

(Für das, Zusammenwirken im Rahmen der Landesverteidigung gelten

die dafür erlassenen Regelungen.);

6. die Planung, Organisation und Koordinierung der Forschung und

Entwicklung auf dem Gebiet des Chiffrierwesens ;

7. die Instandsetzung und Reparatur von Chiffriertechnik in dem

mit den zentralen staatlichen Organen zu vereinbarenden Umfang

(Für die Chiffriertechnik der Nationalen Volksarmee sind ge-

sonderte Regelungen zu treffen.) ;

8. die Beschaffung von Chiffriertechnik und anderem Chiffrier-

material (Für den Sonderimport von Chiffriertechnik für die

Nationale Volksarmee sind besondere Regelungen zu treffen.);

9. die schwerpunktmäßige Kontrolle des Standes der Einhaltung der

Sicherheitsbestimmungen und die Unterstützung der Chiffrier-

Organe bei der Untersuchung von Verletzungen der Sicherheits-

bestimmungen.

Der Minister für Staatssicherheit kann anweisen, daß bestimmte

oder einzelne Verletzungen von Sicherheitsbestimmungen durch

Organe des Ministeriums für Staatssicherheit untersucht werden.

Die Minister und Leiter anderer zentraler staatlicher Organe

und Einrichtungen sind verpflichtet, den Organen des Ministe-

riums für Staatssicherheit bei derartigen Untersuchungen jede

ihnen mögliche Unterstützung zu gewähren.

§ 5

Die Minister und Leiter anderer zentraler staatlicher Organe und

Einrichtungen sind verantwortlich für

1. die konsequente Durchsetzung dieser Anordnung und auf dieser

Grundlage für die Organisation des Chiffrierwesens;

2. die Herausgabe von Weisungen und anderen Dokumenten für das

Chiffrierwesen in Abstimmung mit dem Ministerium für Staats-

sicherheit und für die Kontrolle ihrer exakten Einhaltung;

3. die Bestimmung der Arten und Kategorien von Informationen,

die über technische Nachrichtenmittel (einschließlich der

Datenübertragungsanlagen) auf der Grundlage der Nomenklaturen

für Staats- und Dienstgeheimnisse und der Regelungen für

nicht eingestufte Informationen chiffriert zu übermitteln

sind;

4. die Informationen an das Ministerium für Staatssicherheit über

die Sicherheitsbedürfnisse bei der Übermittlung geheimzuhal-

tender Nachrichten. Diese Informationen sind vor der Entwick-

lung bzw. dem Einsatz von Fernmelde- und Datenübertragungs-

anlagen zu übergeben;

5. die Festlegung des Personenkreises, der berechtigt ist, zu

chiffrierte Informationen zu unterzeichnen bzw. dechif-

frierte in Empfang zu nehmen sowie Einrichtungen des Chif-

frierwesens zu benutzen;

6. die Gewährleistung der ununterbrochenen Einsatzbereitschaft

des Chiffrierwesens und die Koordinierung mit den verant-

wortlichen Organen für den Geheimnisschutz, das Nachrichten-

wesen und die Datenverarbeitung;

7. die Auswahl politisch zuverlässiger und fachlich geeigneter

Geheimnisträger des Chiffrierwesens und deren zielstrebige

politisch-ideologische Erziehung und fachliche Ausbildung;

8. die materiell-technische Sicherstellung in dem mit dem Mini-

sterium für Staatssicherheit zu vereinbarten Umfang.

§ 6

(1) In den Ministerien und anderen zentralen staatlichen Organen

ist für das Chiffrierwesen das Fachorgan für das Chiffrierwesen

(im weiteren Chiffrierorgan) zuständig.

(2) Die Bildung neuer Chiffrierorgane und die Einführung der not-

wendigen Chiffrierverfahren sind beim Minister für Staatssicherheit

zu beantragen.

(3) In den Ministerien und anderen zentralen staatlichen Organen

und Einrichtungen, in denen keine Chiffrierorgane bestehen bzw.

geschaffen werden, können mit Zustimmung des Ministeriums für

Staatssicherheit deren Aufgaben von den Einrichtungen des Geheim-

nisschutzes mit wahrgenommen werden.

Chiffrierverfahren

§ 7

(1) Von allen Organen und Einrichtungen der Deutschen Demokrati-

schen Republik sind nur solche Chiffrierverfahren anzuwenden

die vom Ministerium für Staatssicherheit zur Verfügung gestellt

oder genehmigt wurden.

Ausgenommen davon sind:

1. Chiffrierverfahren, die im Zusammenwirken mit den Armeen der

Teilnehmerstaaten des Warschauer Vertrages sowie den Organi-

sationen des Rates für gegenseitige Wirtschaftshilfe zur An-

wendung gelangen;

2. Chiffrierverfahren, die im öffentlichen Fernmeldewesen der

Deutschen Demokratischen Republik zur Gewährleistung des Fern-

meldegeheimnisses eingesetzt werden.

Über die Einführung der in den Ziffern 1 und 2 genannten Chif-

frierverfahren ist das Ministerium für Staatssicherheit zu in-

formieren.

Verfahren zur Adressierung, Identifizierung und Signalisation im

Nachrichtenwesen, soweit sie nicht unmittelbar Bestandteil eines

Chiffrierverfahrens sind, unterliegen nicht dieser Anordnung.

(2) Vor Abschluß internationaler Vereinbarungen, die die Einfüh-

rung anderer Chiffrierverfahren zur Folge haben, ist das Ministe-

rium für Staatssicherheit zu konsultieren.

(3) Die Chiffrierverfahren sind entsprechend ihrer kryptologi-

schen Sicherheit zur Chiffrierung von Staats- und Dienstgeheim-

nissen einzustufen. Sie sind zur Chiffrierung lediglich bis zur

jeweils höchsten zugelassenen Geheimhaltungsstufe anzuwenden.

Geheimnisträger des Chiffrierwesens

§ 8

(1) Personen, die im Zusammenhang mit ihrer beruflichen oder

dienstlichen Tätigkeit in den Besitz von Informationen über das

Chiffrierwesen der Deutschen Demokratischen Republik oder Kennt-

nissen über Chiffrierverfahren gelangen, die in der Deutschen

Demokratischen Republik oder in anderen Ländern der sozialisti-

schen Staatengemeinschaft zum Schutz von Staats- und Dienstge-

heimnissen dienen, sind Geheimnisträger des Chiffrierwesens.

Für sie gelten, außer dieser Anordnung, die für den Schutz von

Staats- und Dienstgeheimnissen erlassenen Rechtsvorschriften.

(2) Zugang zu Informationen des Chiffrierwesens dürfen nur dazu

berechtigte Personen erhalten, die diese Informationen zur Erfül-

lung ihrer Aufgaben benötigen.

Dazu gehören:

1. Leiter, denen Einrichtungen des Chiffrierwesens unterstellt

sind oder in deren Verantwortungsbereich Chiffrierverfahren

zur Anwendung gelangen;

2. Personen, die in den Organen und Einrichtungen des Chiffrier-

Wesens tätig sind;

3. Personen, die mit der Anwendung von Chiffrierverfahren beauf-

tragt wurden;

4. Personen, die im Auftrag des Ministeriums für Staatssicherheit

wissenschaftliche, technische oder andere Aufgaben für das

Chiffrierwesen durchführen bzw. an der Entwicklung, Produktion,

Beschaffung oder Instandsetzung von Chiffriertechnik beteiligt

sind.

Einrichtungen des Chiffrierwesens

§ 9

(1) Stellen und Räumlichkeiten, in denen ständig oder zeitweilig

Chiffrierverfahren angewendet bzw. genutzt werden oder die der

Herstellung, Lagerung, Unterbringung und speziellen Bearbeitung

von Chiffriermaterial, der Produktion und Instandsetzung von Chif-

friertechnik, der kryptologischen Forschung und Entwicklung sowie

der Ausbildung von Geheimnisträgern des Chiffrierwesens bzw. der

Erfüllung anderer Aufgaben des Chiffrierwesens dienen (nachfolgend

Einrichtungen des Chiffrierwesens genannt), sind so zu sichern,

daß eine unbefugte Einsichtnahme in Chiffriermaterial bzw. optische

oder akustische Dokumentationen von Chiffriermaterial, dessen Zer-

störung, Beschädigung oder Entwendung die unberechtigte Kenntnis-

nahme von Staats- und Dienstgeheimnissen sowie die auf die krypto-

logische Sicherheit gezielte Auswertung elektromagnetischer Ab-

strahlung verhindert wird.

(2) Die Inbetriebnahme und Nutzung der Einrichtungen des Chif-

frierwesens hat nach den Bestimmungen des Ministeriums für Staats-

sicherheit zu erfolgen.

Sicherheitsbestimmungen

§ 10

(1) In allen Organen und Einrichtungen, in denen Chiffrierver-

fahren zur Anwendung gelangen, sind zielgerichtet Kontrollen

durchzuführen und andere vorbeugende Maßnahmen zur Verhinderung

von Verletzungen der Sicherheitsbestimmungen des Chiffrierwesens

zu treffen sowie Voraussetzungen zu schaffen, die den störungs-

freien Betrieb und den maximalen Schutz des Chiffrierwesens ge-

währleisten.

(2) Veröffentlichungen über das Chiffrierwesen der DDR und ande-

rer Länder der sozialistischen Staatengemeinschaft sind nicht ge-

stattet. Ausnahmen bedürfen der Zustimmung des Ministeriums für

Staatssicherheit.

(3) Für die Gewährleistung der Sicherheit von Institutionen, Ein-

richtungen und Betrieben, die mit der Forschung, Entwicklung,

Produktion und Instandsetzung von Chiffriertechnik beauftragt

sind, gelten die Bestimmungen über die spezielle Produktion und

besondere Regelungen des Ministeriums für Staatssicherheit.

(4) Die zur Geheimhaltung von Patenten, Dissertationen und ande-

ren wissenschaftlichen Arbeiten über das Chiffrierwesen erforder-

lichen Maßnahmen sind zwischen den beteiligten Organen und Ein-

richtungen und dem Ministerium für Staatssicherheit zu verein-

baren.

(5) Verletzungen der Sicherheitsbestimmungen des Chiffrierwesens

sind dem Ministerium für Staatssicherheit unverzüglich zu melden.

Materiell-technische Sicherstellung

und Finanzierung

§ 11

(1) Das vom Ministerium für Staatssicherheit bereitgestellte Chif-

friermaterial wird den Organen und Einrichtungen unbefristet oder

befristet zur Verfügung gestellt,

Dem Ministerium für Staatssicherheit sind die Kosten für das be-

reitgestellte Chiffriermaterial in voller Höhe zurückzuerstatten,

oder es ist eine jährliche Nutzungsgebühr zu entrichten. Ausnahmen

bestimmt der Minister für Staatssicherheit.

(2) Jede befristete oder unbefristete Überlassung von Chiffrier-

technik und anderem Chiffriermaterial an Dritte bedarf der vor-

herigen Zustimmung des Ministeriums für Staatssicherheit.

Schlußbestimmungen

§ 12

(1) Regelungen zur Durchführung dieser Anordnung erläßt in Abstim-

mung mit den Leitern der zuständigen zentralen Organe und Einrich-

tungen der Minister für Staatssicherheit.

(2) über die Organisation der Zusammenarbeit bei der personellen

und materiell-technischen Sicherstellung sowie der Absicherung

spezieller Chiffrierverkehre und Einrichtungen des Chiffrier-

wesens. den Austausch von Informationen und über die gemeinsame

Nutzung von Einrichtungen des Chiffrierwesens sind zwischen dem

Ministerium für Staatssicherheit und den beteiligten Ministerien

und anderen zentralen staatlichen Organen und Einrichtungen Ver-

einbarungen abzuschließen.

(3) Der Minister für Auswärtige Angelegenheiten hat in Abstimmung

mit dem Minister f ü r Staatssicherheit und den beteiligten Minis-

tern und Leitern anderer zentraler staatlicher Organe und Ein-

richtungen die für die Gewährleistung der Sicherheit der Ein-

richtungen des Chiffrierwesens im Ausland erforderlichen Wei-

sungen zu erlassen.

(4) Bei der Anwendung und Nutzung von Chiffrierverfahren inter-

nationaler Organisationen oder solcher Chiffrierverfahren ,die

auf der Grundlage internationaler Vereinbarungen angewandt wer-

den, sind neben dieser Anordnung die dafür speziell erlassenen

Regelungen verbindlich.

§ 13

(1) Diese Anordnung tritt am 1. 12. 1976 in Kraft.

(2) Gleichzeitig tritt die Anordnung des Vorsitzenden des Minister-

trates über das Chiffrierwesen vom 23. Mai 1968 (GVS-B-2-110/68)

außer Kraft.

Berlin, den 16. Juni 1976 Vorsitzender des Ministerrates

GVS B-2-128/77

Blatt 02

Grundsätze

§ 1

(1) Diese Anordnung gilt für alle staatlichen und wirtschafts-

leitenden Organe, Kombinate, Betriebe und Einrichtungen (nach-

folgend Organe und Einrichtungen genannt).

(2) Den gesellschaftlichen Organisationen wird empfohlen, in

ihren Zuständigkeitsbereichen das Chiffrierwesen nach den Prin-

zipien dieser Anordnung zu organisieren und zu gestalten.

§ 2

(1) Das Chiffrierwesen ist die Gesamtheit aller sicherheitsmä-

ßigen, wissenschaftlichen, technischen, sicherstellenden und

organisatorischen Einrichtungen, Prozesse und Maßnahmen der

Entwicklung, Produktion, Anwendung und Nutzung kryptologischer

Mittel und Verfahren.

(2) Das Chiffrierwesen der Deutschen Demokratischen Republik

hat durch die Anwendung kryptologischer Mittel und Verfahren

unter Ausnutzung der neuesten wissenschaftlich-technischen Er-

kenntnisse, vergegenständlichte und nicht vergegenständlichte

Staats- und Dienstgeheimnisse sowie nichtoffenkundige politi-

sche, ökonomische, militärische und andere Informationen der

Deutschen Demokratischen Republik und der anderen Länder der

sozialistischen Staatengemeinschaft, die über öffentliche oder

nicht öffentliche Nachrichtenmittel übermittelt oder befördert

werden, vor der Kenntnisnahme bzw. Auswertung durch Unbefugte

zu schützen sowie das Eindringen in wichtige Nachrichtenver-

bindungen durch Unbefugte und die Desinformation zu verhindern.

(3) Den Bestimmungen dieser Anordnung unterliegen alle techni-

schen und manuellen Verfahren, die der Umwandlung von Informa-

tionen zum Zwecke der Geheimhaltung dienen (nachfolgend Chiffrier-

verfahren genannt) und zur Chiffrierung von Texten, Gesprächen,

Daten, Bildern und Impulsen (einschließlich zum Betreiben ge-

deckter Nachrichtenverbindungen) Verwendung finden.

§ 3

(1) Der Chiffrierung unterliegen Staats- und Dienstgeheimnisse

entsprechend den Bestimmungen, die für den Schutz von Staats-

und Dienstgeheimnissen durch die zuständigen Minister und Leiter

anderer zentraler staatlicher Organe und Einrichtungen erlassen

wurden.

(2) Nicht als Staats- bzw. Dienstgeheimnis eingestufte Infor-

mationen, die mit technischen Nachrichtenmitteln, insbesondere

drahtlos, übermittelt werden, sind zu chiffrieren, wenn der

Schutz vor unbefugter Auswertung für zweckmäßig erachtet wird.

Zuständigkeit

§ 4

Der Minister für Staatssicherheit ist verantwortlich für

1. die Festlegung einheitlicher Verfahrensweisen und für die

Herausgabe grundsätzlicher Regelungen zur Gewährleistung der

Sicherheit und Ordnung bei der Anwendung von Chiffrierver-

fahren in allen Organen und Einrichtungen der Deutschen Demo-

kratischen Republik;

2. die Festlegung der Verfahrensweise für die Überprüfung, Be-

stätigung und Verpflichtung der Geheimnisträger des Chiffrier-

wesens und für die Überprüfung und Bestätigung der vom Chif-

frierwesen zu nutzenden Stellen und Räumlichkeiten;

3. die Analyse der Wirksamkeit und des Entwicklungsstandes des

Chiffrierwesens sowie für die Erarbeitung langfristiger Pläne

zur systematischen Vervollkommnung des Chiffrierwesens;

4. die Beratung zentraler staatlicher Organe bei der Organisation

des Chiffrierwesens sowie für die Anleitung und Unterstützung

der Leiter der Chiffrierorgane bei der Einführung von Chif-

frierverfahren und bei der Spezialausbildung der Geheimnis-

träger des Chiffrierwesens;

5. die Koordinierung des Zusammenwirkens der Chiffrierorgane

(Für das Zusammenwirken im Rahmen der Landesverteidigung gel-

ten die dafür erlassenen Regelungen.);

6. die Planung, Organisation und Koordinierung der Forschung und

Entwicklung auf dem Gebiet des Chiffrierwesens;

7. die Instandsetzung und Reparatur von Chiffriertechnik in dem

mit den zentralen staatlichen Organen zu vereinbarenden Umfang

(Für die Chiffriertechnik der Nationalen Volksarmee sind ge-

sonderte Regelungen zu treffen.);

8. die Beschaffung von Chiffriertechnik und anderer, Chiffrier-

material (Für den Sonderimport von Chiffriertechnik für die

Nationale Volksarmee sind besondere Regelungen zu treffen.);

9. die schwerpunktmäßige Kontrolle des Standes der Einhaltung der

Sicherheitsbestimmungen und die Unterstützung der Chiffrier-

Organe bei der Untersuchung von Verletzungen der Sicherheits-

bestimmungen.

Der Minister für Staatssicherheit kann anweisen, daß bestimmte

oder einzelne Verletzungen von Sicherheitsbestimmungen durch

Organe des Ministeriums für Staatssicherheit untersucht werden.

Die Minister und Leiter anderer zentraler staatlicher Organe

und Einrichtungen sind verpflichtet, den Organen des Ministe-

riums für Staatssicherheit bei derartigen Untersuchungen jede

ihnen mögliche Unterstützung zu gewähren.

§ 5

Die Minister und Leiter anderer zentraler staatlicher Organe und

Einrichtungen sind verantwortlich für

1. die konsequente Durchsetzung dieser Anordnung und auf dieser

Grundlage für die Organisation des Chiffrierwesens;

2. die Herausgabe von Weisungen und anderen Dokumenten für das

Chiffrierwesen in Abstimmung mit dem Ministerium für Staats-

sicherheit und für die Kontrolle ihrer exakten Einhaltung;

3. die Bestimmung der Arten und Kategorien von Informationen,

die über technische Nachrichtenmittel (einschließlich der

Datenübertragungsanlagen) auf der Grundlage der Nomenklatu-

ren für Staats- und Dienstgeheimnisse und der Regelungen für

nicht eingestufte Informationen chiffriert zu übermitteln

sind;

4. die Informationen an das Ministerium für Staatssicherheit über

die Sicherheitsbedürfnisse bei der Übermittlung geheimzuhal-

tender Nachrichten. Diese Informationen sind vor der Entwick-

lung bzw. dem Einsatz von Fernmelde- und Datenübertragungs-

anlagen zu übergeben;

5. die Festlegung des Personenkreises, der berechtigt ist, zu

chiffrierten Informationen zu unterzeichnen bzw. dechif-

frierte in Empfang zu nehmen sowie Einrichtungen des Chif-

frierwesens zu benutzen;

6. die Gewährleistung der ununterbrochenen Einsatzbereitschaft

des Chiffrierwesens und die Koordinierung mit den verant-

wortlichen Organen für den Geheimnisschutz, das Nachrichten-

wesen und die Datenverarbeitung;

7. die Auswahl politisch zuverlässiger und fachlich geeigneter

Personen für das Chiffrierwesen und die zielstrebige poli-

tisch-ideologische Erziehung und fachliche Ausbildung der

Geheimnisträger des Chiffrierwesens;

8. die materiell-technische Sicherstellung in dem mit dem Mini-

sterium für Staatssicherheit zu vereinbarenden Umfang.

§ 6

(1) In den Ministerien und anderen zentralen staatlichen Organen

ist für das Chiffrierwesen das Fachorgan für das Chiffrierwesens

(im weiteren Chiffrierorgan) zuständig.

(2) Die Bildung neuer Chiffrierorgane und die Einführung der not-

wendigen Chiffrierverfahren sind beim Minister für Staatssicher-

heit zu beantragen.

(3) In den Ministerien und anderen zentralen staatlichen Organen

und Einrichtungen, in denen keine Chiffrierorgane bestehen bzw.

geschaffen werden, können mit Zustimmung des Ministeriums für

Staatssicherheit deren Aufgaben von den Einrichtungen des Geheim-

nisschutzes mit wahrgenommen werden.

Chiffrierverfahren

§ 7

(1) Von allen Organen und Einrichtungen der Deutschen Demokrati-

schen Republik sind nur solche Chiffrierverfahren anzuwenden,

die vom Ministerium für Staatssicherheit zur Verfügung gestellt

oder genehmigt wurden.

Ausgenommen davon sind:

1. Chiffrierverfahren, die im Zusammenwirken mit den Armeen der

Teilnehmerstaaten des Warschauer Vertrages sowie den Organi-

sationen des Rates für Gegenseitige Wirtschaftshilfe zur An-

wendung gelangen;

2. Chiffrierverfahren, die im öffentlichen Fernmeldewesen der

Deutschen Demokratischen Republik zur Gewährleistung des

Fernmeldegeheimnisses eingesetzt werden.

Über die Einführung der in den Ziffern 1 und 2 genannten Chif-

frierverfahren ist das Ministerium für Staatssicherheit zu in-

formieren.

Verfahren zur Adressierung, Identifizierung und Signalisation im

Nachrichtenwesen, soweit sie nicht unmittelbar Bestandteil eines

Chiffrierverfahrens sind, unterliegen nicht dieser Anordnung.

(2) Vor Abschluß internationaler Vereinbarungen, die die Einfüh-

rung anderer Chiffrierverfahren zur Folge haben, ist das Mini-

sterium für Staatssicherheit zu konsultieren.

(3) Die Chiffrierverfahren sind entsprechend ihrer kryptologi-

schen Sicherheit zur Chiffrierung von Staats- und Dienstgeheim-

nissen einzustufen. Sie sind zur Chiffrierung lediglich bis zur

jeweils höchsten zugelassenen Geheimhaltungsstufe anzuwenden.

Geheimnisträger des Chiffrierwesens

§ 8

(1) Personen, die im Zusammenhang mit ihrer beruflichen oder

dienstlichen Tätigkeit in den Besitz von Informationen über das

Chiffrierwesen der Deutschen Demokratischen Republik oder Kennt-

nissen über Chiffrierverfahren gelangen, die in der Deutschen

Demokratischen Republik oder in anderen Ländern der sozialisti-

schen Staatengemeinschaft zum Schutz von Staats- und Dienstge-

heimnissen dienen, sind Geheimnisträger des Chiffrierwesens.

Für sie gelten, außer dieser Anordnung, die für den Schutz von

Staats- und Dienstgeheimnissen erlassenen Rechtsvorschriften.

(2) Zugang zu Informationen des Chiffrierwesens dürfen nur dazu

berechtigte Personen erhalten, die diese Informationen zur Er-

füllung ihrer Aufgaben benötigen.

Dazu gehören:

1. Leiter, denen Einrichtungen des Chiffrierwesens unterstellt

sind oder in deren Verantwortungsbereich Chiffrierverfahren

zur Anwendung gelangen;

2. Personen, die in den Organen und Einrichtungen des Chiffrier-

wesens tätig sind;

3. Personen, die mit der Anwendung von Chiffrierverfahren beauf-

tragt wurden;

4. Personen, die im Auftrag des Ministeriums für Staatssicherheit

wissenschaftliche, technische oder andere Aufgaben für das

Chiffrierwesen durchführen bzw. an der Entwicklung, Produktion,

Beschaffung oder Instandsetzung von Chiffriertechnik beteiligt

sind.

Einrichtungen des Chiffrierwesens

§ 9

(1) Stellen und Räumlichkeiten, in denen ständig oder zeitweilig

Chiffrierverfahren angewendet bzw. genutzt werden oder die der

Herstellung, Lagerung, Unterbringung und speziellen Bearbeitung

von Chiffriermaterial, der Produktion und Instandsetzung von

Chiffriertechnik, der kryptologischen Forschung und Entwicklung

sowie der Ausbildung von Geheimnisträgern des Chiffrierwesens

bzw. der Erfüllung anderer Aufgaben des Chiffrierwesens dienen

(nachfolgend Einrichtungen des Chiffrierwesens genannt), sind so

zu sichern, daß eine unbefugte Einsichtnahme in Chiffriermaterial

bzw. optische oder akustische Dokumentationen von Chiffriermate-

rial, dessen Zerstörung, Beschädigung oder Entwendung die unbe-

rechtigte Kenntnisnahme von Staats- und Dienstgeheimnissen sowie

die auf die kryptologische Sicherheit gezielte Auswertung elektro-

magnetischer Abstrahlung verhindert wird.

(2) Die Inbetriebnahme und Nutzung der Einrichtungen des Chif-

frierwesens hat nach den Bestimmungen des Ministeriums für

Staatssicherheit zu erfolgen.

Sicherheitsbestimmungen

§ 10

(1) In allen Organen und Einrichtungen, in denen Chiffrierver-

fahren zur Anwendung gelangen, sind zielgerichtet Kontrollen

durchzuführen und andere vorbeugende Maßnahmen zur Verhinderung

von Verletzungen der Sicherheitsbestimmungen des Chiffrierwesens

zu treffen sowie Voraussetzungen zu schaffen, die den störungs-

freien Betrieb und den maximalen Schutz des Chiffrierwesens ge-

währleisten.

(2) Veröffentlichungen über das Chiffrierwesen der Deutschen

Demokratischen Republik und anderer Länder der sozialistischen

Staatengemeinschaft sind nicht gestattet. Ausnahmen bedürfen

der Zustimmung des Ministeriums für Staatssicherheit.

(3) Für die Gewährleistung der Sicherheit von Institutionen,

Einrichtungen und Betrieben, die mit der Forschung, Entwicklung,

Produktion und Instandsetzung von Chiffriertechnik beauftragt

sind, gelten die Bestimmungen über die spezielle Produktion und

ab besondere Regelungen des Ministeriums für Staatssicherheit.

(4) Die zur Geheimhaltung von Patenten, Dissertationen und ande-

ren wissenschaftlichen Arbeiten über das Chiffrierwesen erfor-

derlichen Maßnahmen sind zwischen den beteiligten Organen und

Einrichtungen und dem Ministerium für Staatssicherheit vereinbaren.

(5) Verletzungen der Sicherheitsbestimmungen des Chiffrierwesens

sind dem Ministerium für Staatssicherheit unverzüglich zu melden.

Materiell-technische Sicherstellung

und Finanzierung

§ 11

(1) Das vom Ministerium für Staatssicherheit bereitgestellte

Chiffriermaterial wird den Organen und Einrichtungen unbefri-

stet oder befristet zur Verfügung gestellt.

Dem Ministerium für Staatssicherheit sind die Kosten für das

bereitgestellte Chiffriermaterial in voller Hohe zurückzuerstat-

ten, oder es ist eine jährliche Nutzungsgebühr zu entrichten.

Ausnahmen bestimmt der Minister für Staatssicherheit.

(2) Jede befristete oder unbefristete Überlassung von Chif-

friertechnik und anderem Chiffriermaterial an Dritte bedarf

der vorherigen Zustimmung des Ministeriums für Staatssicherheit.

Schlußbestimmungen

§ 12

(1) Regelungen zur Durchführung dieser Anordnung erläßt in Ab-

stimmung mit den Leitern der zuständigen zentralen Organe und

Einrichtungen der Minister für Staatssicherheit.

(2) Über die Organisation der Zusammenarbeit bei der personel-

len und materiell-technischen Sicherstellung sowie der Absiche-

rung spezieller Chiffrierverkehre und Einrichtungen des Chif-

frierwesens, den Austausch von Informationen und über die ge-

meinsame Nutzung von Einrichtungen des Chiffrierwesens sind

zwischen dem Ministerium für Staatssicherheit und den beteilig-

ten Ministerien und anderen zentralen staatlichen Organen und

Einrichtungen Vereinbarungen abzuschließen.

(3) Der Minister für Auswärtige Angelegenheiten hat in Abstim-

mung mit dem Minister für Staatssicherheit und den beteiligten

Ministern und Leitern anderer zentraler staatlicher Organe und

Einrichtungen die für die Gewährleistung der Sicherheit der

Einrichtungen des Chiffrierwesens im Ausland erforderlichen

Weisungen zu erlassen.

(4) Bei der Anwendung und Nutzung von Chiffrierverfahren inter-

nationaler Organisationen oder solcher Chiffrierverfahren, die

auf der Grundlage internationaler Vereinbarungen angewandt wer-

den, sind neben dieser Anordnung die dafür speziell erlassenen

Regelungen verbindlich.

§ 13

(1) Diese Anordnung tritt am 01. Juni 1977 in Kraft.

(2) Gleichzeitig tritt die Anordnung des Vorsitzenden des Mi-

nisterrates über das Chiffrierwesen vom 23. Mai 1968

(GVS B-2-110/68) außer Kraft.

Vorsitzender des Ministerrates

Berlin, den 28. März 1977

I

Grundsätze

§ 1

Zentrales Chiffrierorgan

(1) Die im §4 der Anordnung des Vorsitzenden des Ministerrates

über das Chiffrierwesen der Deutschen Demokratischen Republik

vom 28. März 1977 festgelegten Aufgaben werden im Ministerium

für Staatssicherheit vom Zentralen Chiffrierorgan (ZCO) wahr-

genommen.

(2) Der Leiter des ZCO hat auf der Grundlage der Anordnung des

Vorsitzenden des Ministerrates über das Chiffrierwesen in der

Deutschen Demokratischen Republik und dieser Durchführungsbestim-

mung für alle Chiffrierorgane die Anwendung und Nutzung von Chif-

frierverfahren, die Verfahrensweise der Herstellung und Behand-

lung von Chiffriermaterial, die Wartung und Instandsetzung der

Chiffriertechnik sowie die Gewährleistung der Sicherheit des

Chiffrierwesens einheitlich zu regeln.

§ 2

Chiffrierorgane

Die Chiffrierorganen den Ministerien und anderen zentralen

staatlichen Organen sind verantwortlich für

1. die Erarbeitung spezifischer Sicherheitsbestimmungen und Be-

triebsdienstvorschriften für die Organe und Einrichtungen des

Chiffrierwesens im Anleitungsbereich;

2. die Ausarbeitung von Vorschlägen für die Weiterentwicklung

des Chiffrierwesens sowie die Erprobung zweckmäßiger neuer

Chiffrierverfahren in Zusammenarbeit mit dem ZCO;

3. die Erarbeitung von Vorschlägen für die organisatorische

und strukturelle Gestaltung des Chiffrierwesens und für die

materiell-technische, personelle und finanzielle Sicherstellung;

4. die Organisation der Auswahl, Verpflichtung, Ausbildung und

Erziehung des Personals im Chiffrierwesen sowie die Führung

einer lückenlosen Übersicht über die Geheimnisträger des

Chiffrierwesens;

5. die Kontrolle und Anleitung der unterstellten Organe und Ein-

richtungen des Chiffrierwesens zur Durchsetzung der Sicher-

heitsbestimmungen und anderer Weisungen des Chiffrierwesens;

6. die Ermittlung des Bedarfs und Verteilung des benötigten

Chiffriermaterials und die Herstellung manueller Chiffrier-

mittel nach den vom ZCO erlassenen Weisungen;

7. die Analysierung des Standes der Sicherheit und Ordnung im

Chiffrierwesen und auf Weisung der zuständigen Leiter, die

Kontrolle der im Klartext über technische Nachrichtenmittel

übermittelten bzw. zur Übermittlung vorgesehenen Nachrichten

auf Einhaltung der Geheimhaltungsbestimmungen.

§ 3

Allgemeine Sicherheitsbestimmungen

(1) Alle Sicherheitsmaßnahmen im Chiffrierwesen haben dem höchst-

möglichen Schutz der Staats- und Dienstgeheimnisse bei dem Ein-

satz der Chiffrierverfahren zu dienen und sind von allen Organen

und Einrichtungen konsequent einzuhalten.

(2) Die Organisation des Chiffrierwesens, die Herausgabe von

Weisungen und anderen Dokumenten sowie die Festlegung von Maß-

nahmen zur Gewährleistung der Sicherheit des Chiffrierwesens

in den Organen und Einrichtungen hat auf der Grundlage der An-

ordnung des Vorsitzenden des Ministerrates über das Chiffrier-

Wesen in der DDR, der Durchführungsbestimmungen des Ministers

für Staatssicherheit und unter Beachtung der Regelungen und Be-

stimmungen des Leiters des ZCO zu erfolgen.

(3) Die Bezeichnungen, Struktureinheiten und die Planstellen-

bezeichnungen des in den Organen und Einrichtungen des Chif-

frierwesens tätigen Personals dürfen keine konkreten Angaben

über Chiffrierverfahren enthalten.

(4) Die Durchführung von Konsultationen über Fragen des Chif-

frierwesens mit zuständigen Organen und Einrichtungen soziali-

stischer Staaten ist mit dem ZCO abzustimmen. Die Übergabe von

Chiffriermaterial sowie die Aufnahme von grenzüberschreitendem

Chiffrierverkehr bedarf der Zustimmung des ZCO. Ausgenommen

davon ist das Zusammenwirken mit den Armeen der Teilnehmer-

staaten des Warschauer Vertrages durch das Ministerium für Na-

tionale Verteidigung.

II

Geheimnisträger des Chiffrierwesens

§ 4

Allgemeine Bestimmungen

(1) Der Kreis der Geheimnisträger des Chiffrierwesens ist unter

Berücksichtigung der ständigen Einsatzbereitschaft und der zu

erfüllenden Aufgaben auf den unbedingt notwendigen Umfang zu

beschränken.

(2) Personen, denen Informationen über das Chiffrierwesen an-

vertraut wurden, haben diese als Staats- oder Dienstgeheimnisse

zu wahren und gemäß ihrer Zusatzverpflichtung (Anlage 1) zu ge-

währleisten, daß kein Unbefugter davon Kenntnis erlangt.

§ 5

Auswahl

Für die Tätigkeit im Chiffrierwesen sind durch die Leiter Bürger

der Deutschen Demokratischen Republik auszuwählen, die politisch

zuverlässig, wachsam, verschwiegen, ehrlich sowie diszipliniert

sind und deren Verhalten stets von der Treue zur DDR und der

festen Freundschaft zur UdSSR und den anderen Ländern der soziali-

stischen Staatengemeinschaft geprägt ist.

Die Auswahl hat unter Berücksichtigung der fachlichen und gesund-

heitlichen Eignung zu erfolgen. Die ausgewählten Personen sollen

die Gewähr bieten, einen längeren Zeitraum im Chiffrierwesen tätig

zu sein.

Die Fluktuation des Personals im Chiffrierwesen ist aus Sicher-

heitsgründen gering zu halten.

§ 6

Bestätigung

(1) Personen, die als Geheimnisträger des Chiffrierwesens vorge-

sehen sind, dürfen Informationen über das Chiffrierwesen erst

dann zur Kenntnis erhalten, wenn sie dafür bestätigt sind.

In Abhängigkeit von den zu erfüllenden Aufgaben, den spezifi-

schen Bedingungen in den Organen, Einrichtungen, Instituten und

Betrieben sowie den eingesetzten Chiffrierverfahren erfolgt

nach einer mit dem ZCO abgestimmten Nomenklatur die Bestätigung

der Geheimnisträger des Chiffrierwesens durch das Ministerium

für Staatssicherheit.

In die in der Nomenklatur genannten Funktionen dürfen Personen

erst dann eingesetzt werden, wenn dazu eine schriftliche Be-

stätigung des Ministeriums für Staatssicherheit erteilt wurde.

(2) Keiner Bestätigung im Sinne dieser Durchführungsbestimmung

unterliegen:

1. Leiter von Organen und Einrichtungen, denen Organe und Ein-

richtungen des Chiffrierwesens unterstellt sind oder in deren

Verantwortungsbereich Chiffrierverfahren zur Anwendung ge-

langen.

2. Personen, die nur Chiffrierverfahren und Nachrichten zur

Kenntnis erhalten, die als Dienstgeheimnis eingestuft sind.

(3) Die Bestätigung der Geheimnisträger, die nicht in der Nomen-

klatur enthalten sind, hat nach den Regelungen zum Schutz von

Staatsgeheimnissen zu erfolgen.

§ 7

Bestätigungsverfahren

(1) Für die Einleitung des Bestätigungsverfahrens nach § 6 (1)

ist bei den zuständigen Organen des Ministeriums für Staats-

sicherheit ein schriftlicher Antrag zu stellen. Einzelheiten

der Verfahrensweise hat der Leiter des ZCO festzulegen.

(2) Mit der Bestätigung für den Einsatz im Chiffrierwesen erhält

die betreffende Person die Genehmigung für den Zugang zu Infor-

mationen über das Chiffrierwesen. Diese Genehmigung gilt grund-

sätzlich nur für das Organ bzw. die Einrichtung, mit denen ein

Arbeitsrechts- oder Dienstverhältnis besteht und soweit es für

die Erfüllung der funktionellen Pflichten erforderlich ist.

(3) Die Genehmigung zum Zugang zu Informationen über das Chif-

frierwesen ist aufzuheben, wenn

1. für die Person keine sachliche Notwendigkeit mehr für den

Zugang zu Informationen des Chiffrierwesens besteht;

2. die Person nicht mehr den kader- und sicherheitspolitischen

Anforderungen entspricht;

3. die Person aus dem Organ bzw. der Einrichtung ausgeschieden

ist;

4. auf Grund eines Disziplinar- oder Strafverfahrens eine weitere

Tätigkeit im Chiffrierwesen nicht möglich ist.

Die Aufhebung der Genehmigung entbindet nicht von der Verpflich-

tung zur Wahrung der Geheimhaltung. Diese Geheimnisträger sind

von den zuständigen Leitern aktenkundig zu belehren (Anlage 2).

§ 8

Verpflichtung

(1) Leiter von Organen und Einrichtungen, denen Organe und Ein-

richtungen des Chiffrierwesens unterstehen, sind auf der Grund-

lage ihrer Ernennung, Berufung oder ihres Einsatzes zur Wahrung

und Sicherung von Staats- und Dienstgeheimnissen einschließlich

von Informationen über das Chiffrierwesen verpflichtet.

(2) Alle Personen, die ständig oder zeitweilig Zugang zu Infor-

mationen des Chiffrierwesens mit den Geheimhaltungsgraden GVS-p

(GKdos), GVS und VVS haben, sind als Geheimnisträger für Staatsge-

heimnisse schriftlich zu verpflichten. Davon ausgenommen sind

die unter Ziffer (1) genannten Personen.

(3) Soweit Personen auf Grund ihrer beruflichen, dienstlichen

oder gesellschaftlichen Tätigkeit bereits als Geheimnisträger

verpflichtet sind, ist vor dem Zugang zu Informationen des Chif-

frierwesens keine nochmalige Verpflichtung als Geheimnisträger

erforderlich.

(4) Die Personen, für die entsprechend der Nomenklatur eine Be-

stätigung durch das Ministerium für Staatssicherheit notwendig

ist, sind zusätzlich schriftlich zur Geheimhaltung von Informa-

tionen über das Chiffrierwesen zu verpflichten. Die Verpflich-

tung der Leiter der Chiffrierorgane hat in Anwesenheit eines

Vertreters des ZCO zu erfolgen.

(5) Die Zusatzverpflichtungen von allen lt. Nomenklatur bestä-

tigten Personen sind dem Ministerium für Staatssicherheit zu

übergeben.

(6) Für Personen, die Zugang zu Informationen des Chiffrier-

wesens besitzen, gelten hinsichtlich Kontakten und Beziehungen

zu Bürgern und Institutionen nichtsozialistischer Staaten und

Westberlins sowie hinsichtlich außerdienstlicher Ausreisen nach

nichtsozialistischen Staaten und Westberlin die zentralen staat-

lichen Regelungen sowie die dazu von den Leitern der Organe und

Einrichtungen erlassenen Bestimmungen.

§ 9

Unberechtigte Kenntnisnahme

(1) Unbefugte, die Kenntnis von Informationen über das Chiffrier-

wesen erlangten, sind unverzüglich dem ZCO zu benennen. Die Lei-

ter der Organe und Einrichtungen haben Maßnahmen zutreffen, die

eine weitere unbefugte Offenbarung von Informationen über das

Chiffrierwesen ausschließen.

(2) Die betreffenden Personen sind durch den zuständigen Leiter

schriftlich zur Geheimhaltung der über das Chiffrierwesen er-

langten Informationen zu verpflichten und über die aus der Ver-

letzung dieser Verpflichtung sich ergebenden Folgen zu belehren.

(3) Eine Berechtigung für den Zugang zu Informationen über das

Chiffrierwesen ergibt sich aus dieser Verpflichtung nicht.

§ 10

Belehrung

(1) Alle Personen, die vom Ministerium für Staatssicherheit be-

tätigt wurden und eine Zusatzverpflichtung für das Chiffrier-

wesen unterschrieben haben, sind über ihre Pflichten und Aufgaben

zur Wahrung und Sicherung der Geheimhaltung im Chiffrierwesen und

über die aus ihrer Verletzung resultierenden Folgen zu belehren

sowie mit den für sie zutreffenden Sicherheitsbestimmungen und

den entsprechenden Weisungen der Leiter der Organe und Einrich-

tungen des Chiffrierwesens vertraut zu machen.

(2) Die Belehrungen sind halbjährlich zu wiederholen. Die Teil-

nahme an der Belehrung ist aktenkundig zu machen.

§ 11

Schulung und Ausbildung

(1) An Schulungs- und Ausbildungsmaßnahmen über das Chiffrier-

Wesen dürfen nur berechtigte Personen teilnehmen. Schulungs-

und Ausbildungsmaßnahmen sind in speziell dafür vorgesehenen

Räumen oder in anderen Räumlichkeiten durchzuführen, die eine

Kenntnisnahme von Informationen über das Chiffrierwesen durch

Unbefugte ausschließen.

(2) Das für die Anwendung von Chiffrierverfahren bestätigte und

verpflichtete Personal in den Einrichtungen des Chiffrierwesens

bzw. dazu beauftragte Personen sind auf der Grundlage der für

die Anwendung der Chiffrierverfahren geltenden Bestimmungen aus-

zubilden. Liegen nach Abschluß der Ausbildung die erforderlichen

Kenntnisse und Fertigkeiten vor, ist die Berechtigung zur Anwen-

dung der Chiffrierverfahren, bei maschinellen und teilmaschinel-

len Verfahren die Betriebsberechtigung, zu erteilen. Die Bedie-

nung von Chiffriergeräten ohne Betriebsberechtigung ist nicht

gestattet.

III

Anwendung und Nutzung von Chiffrierverfahren

§ 12

Allgemeine Bestimmungen

(1) Die Nutzung von Chiffriertechnik, gedeckten Nachrichtenver-

bindungen, Teilnehmernetzen und -anschlüssen, Datenchiffrier-

verfahren und -geräten und die Anwendung manueller Chiffrier-

verfahren darf nur dann erfolgen, wenn die in den Sicherheits-

bestimmungen festgelegten organisatorischen, personellen und

technischen Voraussetzungen ununterbrochen gewährleistet werden.

Die Verantwortung für die Einhaltung dieser Forderung tragen die

Leiter, denen Einrichtungen des Chiffrierwesens unterstellt sind.

(2) Es ist nicht gestattet, Chiffriertechnik zur Chiffrierung

zu benutzen, deren Kontroll- und Sicherungsvorrichtungen un-

wirksam sind, deren technische Parameter nicht den festgeleg-

ten Bedingungen entsprechen oder anderen Funktionsfähigkeit

sicherheitsgefährdend eingeschränkt ist.

(3) Der Personenkreis, der berechtigt ist, Teilnehmeranschlüsse

von gedeckten Nachrichtenverbindungen zu nutzen, ist vor der

Nutzung mit den Sicherheitsbestimmungen vertraut zu machen.

(4) Für die doppelte Übermittlung ein und derselben Nachricht

sowohl chiffriert als auch offen über technische Nachrichten-

mittel gelten die Regelungen der Gebrauchsanweisung der Chif-

frierverfahren.

(5) Beim Einsatz von Chiffrierverfahren in besonders gefährdeten

Stellen (Flugzeuge, Schiffe, Auslandsdienststellen, im unmittel-

baren Grenzgebiet zu nichtsozialistischen Staaten und Westberlin

u. ä.) ist das Chiffriermaterial auf das notwendige Minimum zu

beschränken. Durch den zuständigen Leiter sind Sicherheitsvor-

kehrungen einschließlich solche für das eingesetzte Personal

entsprechend den örtlichen Gegebenheiten zu treffen.

(6) Das ZCO kann in Abhängigkeit von der kryptologischen Sicher-

heit der Chiffrierverfahren, den Anwendungsbedingungen und den

Abhörmöglichkeiten technischer Nachrichtenmittel Einschränkungen

in der Anwendung und Nutzung von Chiffrierverfahren festlegen

und hat Hinweise für eine Mitwirkung der Einrichtungen des Chif-

frierwesens zur Abwehr der gegnerischen elektronischen und Fern-

meldeaufklärung und zur Erhöhung der Sicherheit im Nachrichten-

wesen zu geben.

(7) Neuerervorschläge zu Chiffrierverfahren sind in Abstimmung

mit dem ZCO zu bearbeiten.

§ 13

Chiffrierkorrespondenz

Die Anfertigung, Einstufung, Nachweisführung, Aufbewahrung,

Weitergabe, Kontrolle und Vernichtung von Chiffrierkorrespon-

denz ist auf der Grundlage der Anordnungen und Bestimmungen

zum Schutz von Staats- bzw. Dienstgeheimnissen durch die Leiter

der Organe und Einrichtungen zu regeln.

IV

Sicherung von Einrichtungen des Chiffrierwesens

§ 14

Allgemeine Bestimmungen

(1) Der Sicherung als Einrichtungen des Chiffrierwesens unter-

liegen:

1. Chiffrierbetriebsstellen

Dazu gehören:

- Chiffrierstellen zur Chiffrierung und Dechiffrierung

schriftlicher Nachrichten (Vor- und Kanalchiffrierstellen);

- Spezielle Nachrichtenzentralen und -stellen sowie Teile

allgemeiner Nachrichtenzentralen, die gedeckte Nachrich-

tenverbindungen betreiben (Kanalchiffrierstellen);

- spezielle Einrichtungen der Datenübertragung, soweit

dabei Chiffriertechnik zum Einsatz gelangt (Datenchif-

frierstellen).

2. Sicherstellende Einrichtungen

Dazu gehören:

- Werkstätten

- Lager, spezielle VS-Stellen, Archive und Garagen

- Ausbildungseinrichtungen

- Einrichtungen zur Herstellung von Chiffriermaterial, mit

Ausnahme der in § 2 Ziffer 6 genannten Verfahren.

3. Einrichtungen der Forschung, Entwicklung und Produktion.

4. Einrichtungen mit speziellen Aufgaben.

(2) Die Sicherung stationärer und mobiler Einrichtungen des

Chiffrierwesens ist mit dem Ziel durchzuführen, das darin

befindliche Chiffriermaterial vor dem Zugang und der Einsicht-

nahme durch Unbefugte zu schützen.

(3) Für Chiffrierbetriebsstellen außerhalb des Territoriums der

DDR gelten besondere Regelungen.

§ 15

Stationäre Einrichtungen

(1) Die Sicherung stationärer Einrichtungen des Chiffrierwesens

hat nach den vom ZCO herauszugebenden Sicherheitsbestimmungen

zu erfolgen.

(2) Die Nutzung stationärer Einrichtungen des Chiffrierwesens

und das Betreiben gedeckter Nachrichtenverbindungen über diese

darf nur erfolgen, wenn die allgemeinen Sicherheitsbestimmungen

eingehalten werden, die Chiffriertechnik, Teilnehmernetze und

-anschlüsse entsprechend den technischen Sicherheitsbestimmungen

installiert und -überprüft wurden und eine schriftliche Genehmi-

gung der zuständigen Organe des Ministeriums für Staatssicher-

heit vorliegt.

(3) Die Genehmigung erfolgt in Form eines Abnahmeprotokolls.

Geplante technische und andere Veränderungen, die den Bedingungen

der Abnahme unterliegen und die Sicherheit genehmigter Einrich-

tungen des Chiffrierwesens beeinflussen oder beeinträchtigen,

sind den zuständigen Organen des Ministeriums für Staatssicher-

heit mitzuteilen.

§ 16

Mobile Einrichtungen

(1) Mobile Einrichtungen des Chiffrierwesens sind in Abhängig-

keit von den örtlichen Bedingungen und der Schutzbedürftigkeit

durch ständige Bewachung, Schaffung von Sperrbereichen, Instal-

lation von technischen Sicherungsanlagen oder andere wirksame