Die Anwendung der Enigma auf dem Gebiet der DDR von 1949 bis 1990 ist

dokumentiert in:

BArch*201, *310, *691, NSA*1

Einleitung zum Thema "Die ENIGMA in der DDR"

Aus den Unterlagen des Bundesarchiv läßt sich grob der Einsatz

der ENIGMA in der DDR ermitteln.

In dem Nachrichtenausbildungszentrum 12 (NAZ-12) bzw. Mili-

tärtechnische Schule MtS(N) in Frankfurt/Oder befand sich bis

1989 in dem Ausstellungsraum historischer Chiffriergeräte die

seit 1949 eingesetzten Chiffrier- und SAS-Geräte. Über den

Verbleib nach 1990 kann nur die Bundeswehr Auskunft gegeben.

Hier befand sich auch eine funktionierende ENIGMA.

Aus den "Erinnerungen" des Fregattenkapitän Riebe ist er-

sichtlich, daß in der Volksmarine 100 ENIGMA eingesetzt waren

und diese neu verdrahtet wurden. Diese kamen aber nur in

stationären Einrichtungen und nicht auf Booten oder Schiffen

zum Einsatz.

Eine Bestätigung ist in den Unterlagen des Bundesarchiv, die

vom BND stammen, zu finden. Dort wird über die Schulung der

Kasernierten Volkspolizei (KVP später NVA) an der ENIGMA

bereits 1952 berichtet.

Im Jahr 1954 stellte Leutnant Weder einen Änderungsvorschlag

zur Nutzung der ENIGMA. Dieser wurde nicht zugelassen, da es

zu umständlich war und das Chiffrierverfahren nicht verbes-

serte.

Aus den Archivunterlagen der NSA ist dokumentiert das bis ins

Jahr 1956 die mit der ENIGMA chiffrierten Funksprüche dekryp-

tiert wurden. Es handelte sich um Funksprüche der Volkspolizei

und der Feuerwehr.

Die aktive Kontrolle des chiffrierten Funkverkehrs mit der

Darstellung eines dekryptierten Funkspruches im Jahr 1961

zeigt, das das ZCO fähig war ENIGMA-Funksprüche zu dekryptieren.

Das Betrifft auch Sprüche aus Länder in denen nach 1945 die

ENIGMA als "Geschenk" für die "Dritte Weltländer" und Israel

übergeben wurden.

Erste Dokumente aus dem Bundesarchiv belegen die mathematisch-

wissenschaftliche Auseinandersetzung mit der ENIGMA.

Auch wird die rechentechnische Bearbeitung von ENIGMA Sprüchen

erwähnt.

Diese endete 1968 mit der Abschlußarbeit der Mathematischen

Darstellung der Chiffrierung und deren Archivierung im ZCO.

Aufgrund der dokumentierten Daten wurde an der ENIGMA I mit

den Walzen I bis VI gearbeitet bzw. waren im Einsatz.

Zum Einsatz kamen Methoden die auch von den polnischen Krypto-

logen Rejewski, Rozycki und Zygalski genutzt wurden.

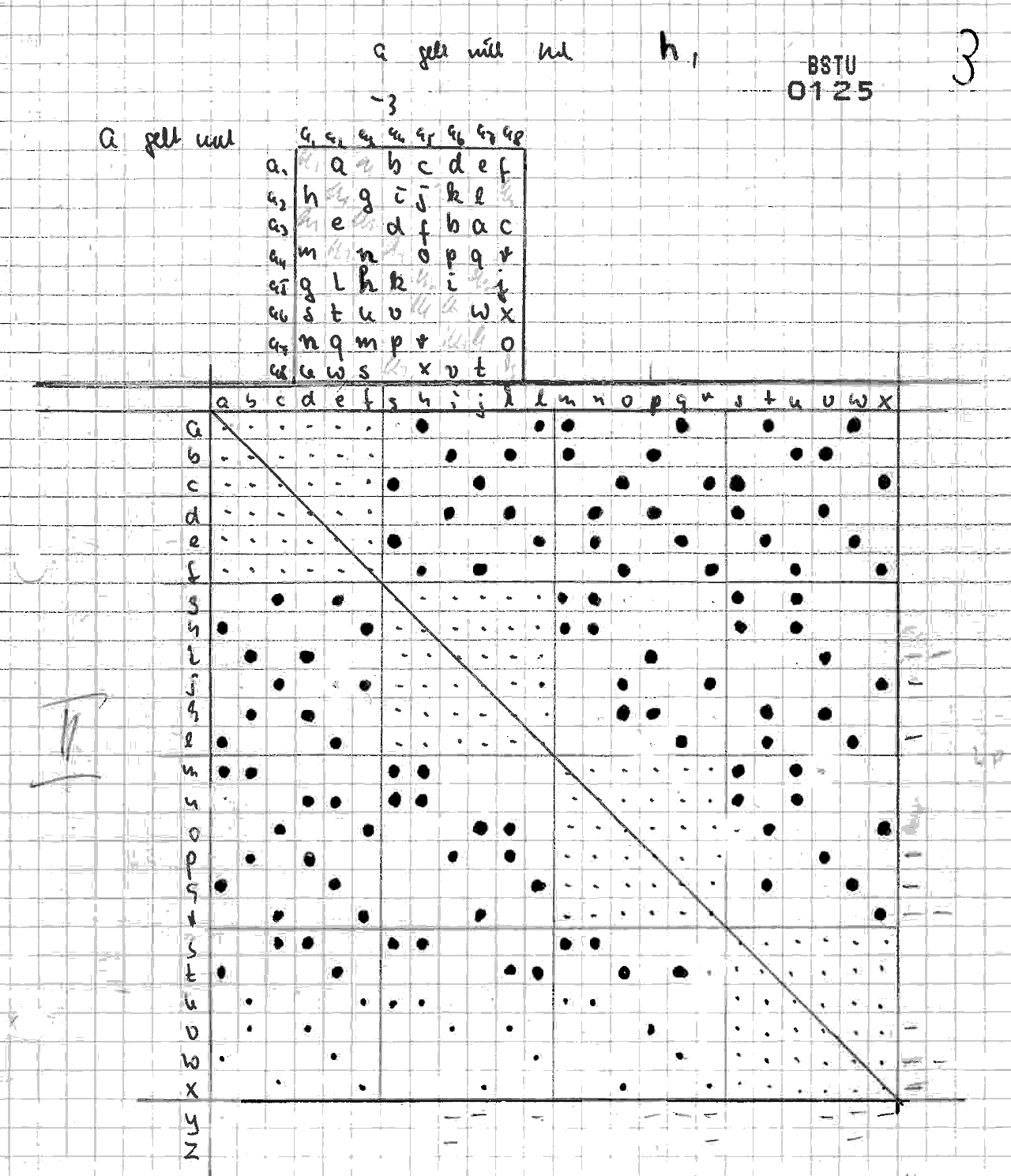

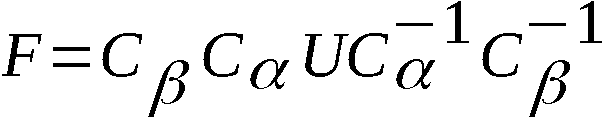

Abb.: Matrizze

Freie Übersetzung des NSA Artikels über die Enigma in der DDR. NSA

Englischer Text.

DOCID: 3101787

William T. Kvetas, Center for Cryptologic History, 972-2893s

Cryptologic-Almanach 50. Jahrestag

Die letzten Tage der Enigma.

Nach dem Hören der vielen interessanten Geschichten über

die Entschlüsselung der Enigmasprüche (der 2. Weltkrieg wurde

mindestens um ein Jahr verkürzt, Erfolge in der Nordatlantik

und bei der Unterstützung im Kampf in Europa), habe Sie sich

schon gefragt wie die Geschichte um die Enigma endet?

Die Geschichte der Enigma begann in den späten 20. und Anfang

der 30. des 20 Jahrhunderts. In diesem Zeitraum wurde die

Enigma Kommerziell genutzt. Die Polen sahen die Bedrohung

durch die Politik Deutschlands und die von der Enigma, die

zu militärischen Zwecken genutzt werden kann. Sie erwarben

und erbeuteten die Enigma. Sie erarbeiteten Wege zur

Dekryptierung. Im Jahr des Überfalls Deutschland auf Polen,

1939, gaben die Polen ihr Wissen an Frankreich und

Großbritannien weiter. Die Briten machten große Erfolge mit

der Brechung der Enigmasprüche und entwickelten die Bombe

weiter. Die Bombe

war ein großes elektromechanisches

Gerät das nach Analyse der Texte die Gültigkeit der

vorgeschlagenen Lösungen prüfte. Die Polen bauten das erste

Gerät das die Briten weiterentwickelten. Die USA verfeinerten

anhand der vorhanden Bombe

das Verfahren. Viele Nachrichten

sind über den weg entschlüsselt worden. Es wurde Maßnahmen

zum Schutz der Information, das die Enigma gebrochen wurde,

ergriffen. Kinofilme und Dokumentationen stellten die gewaltigen

Anstrengungen dar um die Sprüche der Enigma zu knacken und die

Schlüssel zu ermitteln. Maßnahmen zur Ermittlung der Schlüssel

und der modifizierten Enigma waren die Erbeutung von Schiffen

und U-Boote der deutschen Marine.

Das Ende des 2. Weltkrieges war aber nicht das Ende der Enigma.

Sein unsichtbarer Tod in Europa erfolgte im Jahre 1955. Die DDR

verwendeten weiterhin die Enigma, deren Einsatz sich aber

verminderte. Ab 1950 wurde die Enigma nur noch in Berlin genutzt.

Zur Identifikation der Kommunikation wurde ein vorgeschriebenes

System verwendet. Zum Beispiel: GCPB 00101, GC steht für die DDR,

P steht für Polizei, B steht für Handbuch Morse

, 001 ist die

Anzahl der Nachrichtennetze, und 01 der Teilnehmer im Netzwerk.

In diesem Fall ist es das Nachrichtennetz 001, es gab nur das

eine in Ostberlin. Und 01 war die Polizeizentrale in Berlin.

Der Inhalt der Meldungen des letzten Enigmanetzes waren Feuer-

schadensmeldungen, vorbereitende Maßnahmen verschiedener Feuer-

wehren, Polizeiberichte, unbedeutende Festnahmen. Die Meldungen

sind nicht spannend wie die Meldungen im 2. Weltkrieg aber zum

überwachen der DDR war ihre Priorität sehr hoch angesetzt.

Analytiker verstanden nicht warum diese Informationen eine hohe

Priorität erhielten. Der Berliner Tunnel

, in denen die USA

viele Informationen erhielten, war mit den Enigmasprüchen ein

von vielen Puzzle-Steinen die ein Bild von der DDR und der Sowjet-

union lieferten. Inwiefern Georg Blake, vom MI-6, Einfluß auf

die Informationen hat die im Berliner Tunnel

abgefangen wurde

ist nicht bekannt.

Im Jahr 1956 hat Ellie Carmen Klitzke in der Arlington Hall Station,

Leiter der kryptoanalytischen Abteilung für den Bereich der DDR,

Prestion Welch benachrichtigt das die Arbeit auf dem Gebiet der

Enigma beendet werden. Elliot Welch war Kryptoanalytiker und

entwickelte die Menüs

mit dessen Hilfe die Bombe

entsprechend

zur Entschlüsselung der Sprüche eingestellt wurden. Die Menüs

wurde anhand von Schlüsselwörtern erstellt. Pfingstmontag hatte

Preston Welch das letzte Paket für die Menüs

erhalten.

Im National Cryptologic Museum ist eine Bombe

zu sehen.

William T. Kvetas, Zentrum für Cryptologic Geschichte, 972-2893s

Aus dem Original übernommen:

DOCID: 3101787

William T. Kvetas, Center for Cryptologic History, 972-2893s

Cryptologic Almanac 50th Anniversary Series

The Last Days of Enigma

After hearing the many intriguing success stories about the exploitation

of Enigma communications (shortening WII by at least a year, successes

in the battle of North Atlantic, support to battle in Europe), did you

ever wonder how it all ended?

Use of Enigma started modestly in the late 1920s and early 1930s with

the machine being applied to commercial uses. Only the Poles, however,

who were more keenly aware than most of the German threat, saw the

potential dangers of Engima being used for military purposes. They

acquired a machine and started working on ways to exploit the problem.

In 1939 with the German invasion of Poland, the Poles passed their

knowledge to the British and French. The British made great progress

advancing the art of break Enigma, and continued developing the bombe

used in breaking the Enigma message. The bombe was huge electromechanical

device, which could analyz cassumed text and determine the validity of

the proposed solution. The Poles conceived and built the device, and the

British developed its application. The British in turn involved the U.S.,

which refined the bombes′s use in decrypting the Eingma messages.

Volumes have been written about the value of the Enigma decrypts during

WII and the extreme measures taken to protect the successes. Movies havebeen

made depicting the extraordinaty efforts taken to acquire new Enigmamachines

and the keys used. The most popular undertakings were the effortsto capture

German submarintes in order to get the cryptographic materials.

At the end of WW II, contrary to what one might believe, the use of Enigma

did not case in a bunker in Berlin in 1945. It lingered on to an insignificant

demise in 1955. The East Germans continued to use the Enigmaequipment, but its

role diminished, until by the early 1950s they were usingit only in Berlin.

Case notations were used to identify discrete communication sentities so that

one could follow and maintain continuity on a given set of communications.

These designators were assigned according to a prescribed system. For instance,

in GCPB 00101, the GC

denoted East German, The P

indicated Police, and the

B

meant that the mode of communications was Manual Morse. The 001

and 01

signify the number of the network and the net within the network. In this case

we have only one net and that was the East German police in Berlin. GCPB 00101

was the last communications network to carry Enigma trafic, which the U.S.

exploited.

The content of the communications carried on GCPB 00101 could be described as

mundane at best. It contained fire demage reports, state of readiness of varous

fire stations and police reports, mostly regarding insignificant arrests.

This was not ehe exciting content produced during WWII,yet the priority to

intercepting this trafic was extremly high. People working in the traffic

analytic aspects of the problems and those continuing the efforts to read the

message could not understand why the mundane content of the messages would

warrant the high priority afforded this target in the mid-1950s. Obviously

those in the hierarchy at that time knew, but the rest could only speculate.

In retrospect it would appear that, with the famous Berlin Tunnel

operation

under way, the U.S. was most intersted in knowing about any reflection or

knowledge on the part of East German of the tunnel′s construction and activites.

Police and fire reports might just provide such information and hence the high

priority given to GCPB 00101. Litlle did we know at that time that the noted

British traitor, Gerorg Blake from MI-6, in all probability had already had

compromised the tunnel operation.

Then one day in 1956 Ellie Carmen Klitzke, chief of East German cryptanalytic

section located in A Building at Arlingten Hall Station, notified

Preston Welch that the effort on Enigma was to be terminated. Preston was the

cryptanalyst in charge of developing menus

to be run on the bombe. These

menus were short passages of text, which he suspected were in the encrypted

message. The menus were run on the bomb and, if the guess were correct, the

bomb would yield the setting for that message so that it and other messages

could be read.

Whit a modest degree of fan fare, Preston held up a package and announced that

it contained the last menus to be run on the bombe. He handed the package to a

cryptanalytic intern who caught the shuttle bus from Arlington Hall Station to

the Naval Security Station and delivered the menus to the Navy Waves who ran

the bombe. They in turn ran the machine for the last time. By way of footnote,

one of the last bombes used is on display at the National Cryptologic Museum.

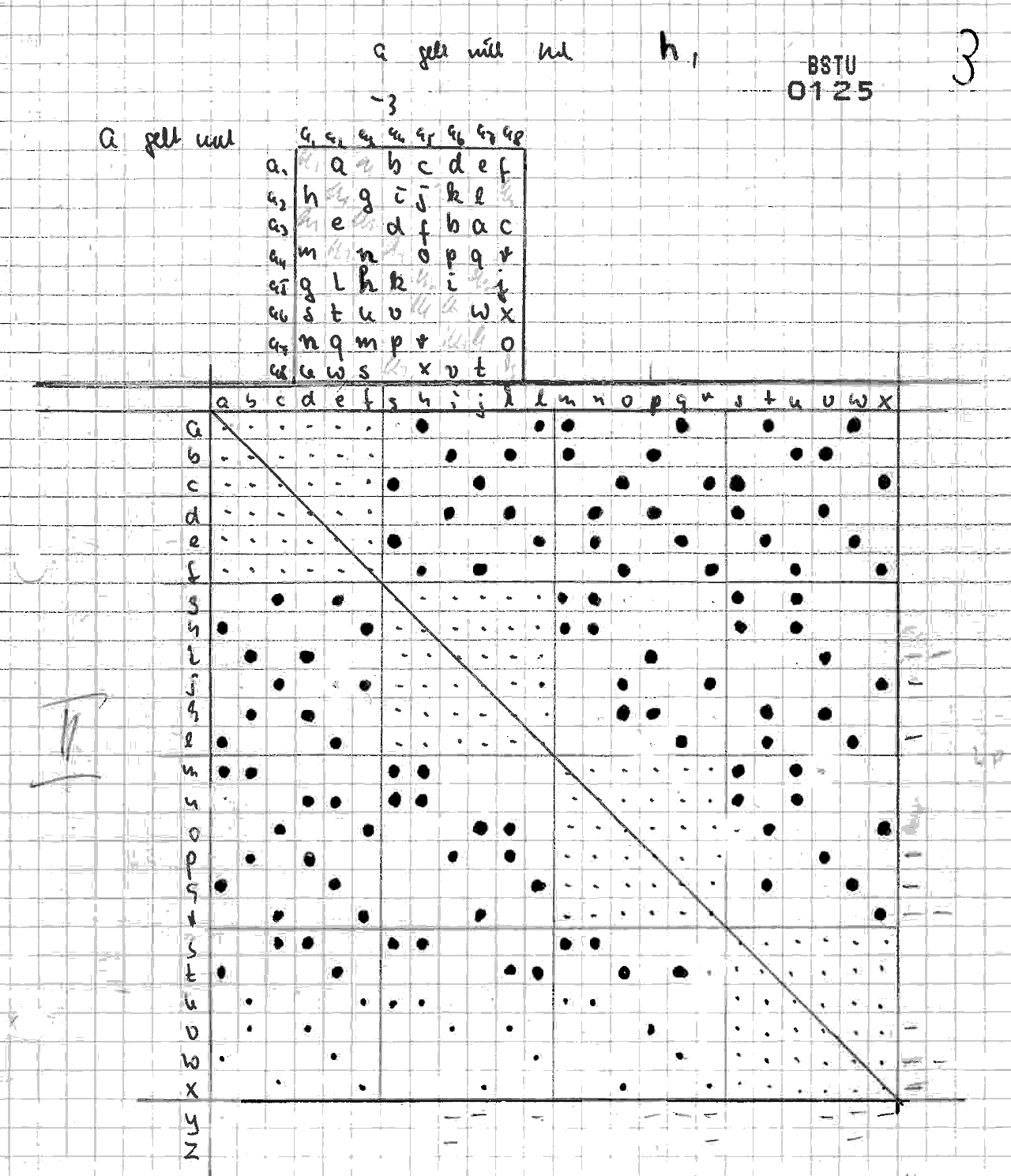

Wissensspeicher des ZCO Akte ENIGMA; 1950 … 1961

VVS 1069/59/721 1959

1. Ausfertigung 8 Blatt

Az.: G604

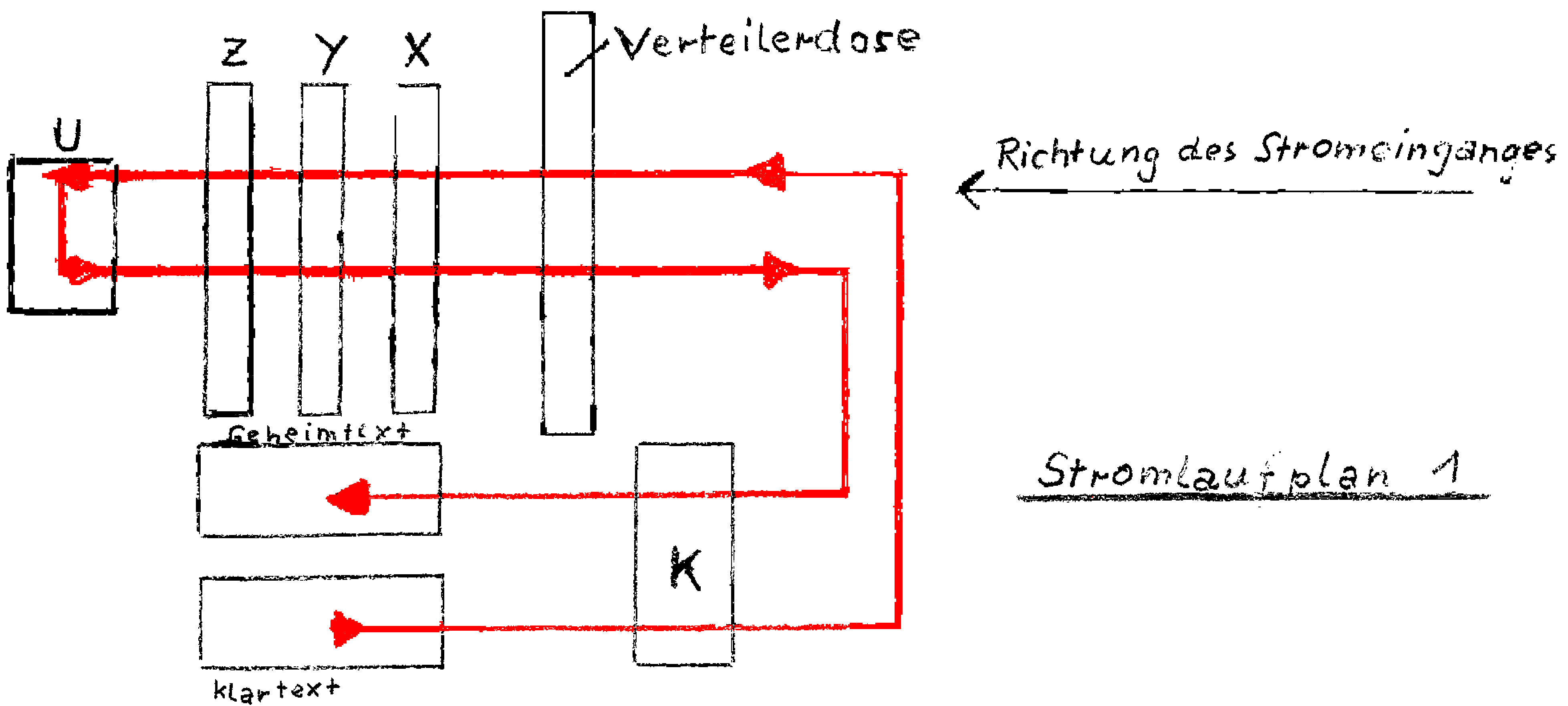

Zur Enigma:

1) Aufstellung der Strukturformel:

a) Schlüsselelemente sind: 3 bewegliche Walzen X, Y, Z;

Umkehrwalze U; Steckerverbindung K.

b) Schrittschaltwerk: Jede Tastung bewegt die erste Walze X

um einen Schritt vorwärts. Die 26. Tastung bewirkt die

Fortschaltung der zweiten Walze Y um einen Schritt, wonach

diese wieder solange in Ruhe bleibt, bis die Walze X

wiederum den 26. Schritt vollführt. Die Walze Z wird erst

dann um einen Schritt fortbewegt, nachdem die zweite Walze

Y den 26. Schritt vollführt hat etc. -> Korrektur in Stellungnahme

Der tatsächliche Fortschaltrhytmus wird - obwohl periodisch -

druch die an den Walzen angebrachten Schrittschaltkerben

geregelt.

c) Die Bewegungsrichtung des Schrittschaltwerkes ist:

in Richtung des Stromeingangs gegen den Uhrzeigersinn zu

rechnen.

Die Permutationen in den Walzen X, Y, Z sind in Richtung

des Stromeingangs betrachtet im Uhrzeigersinn angeordnet,

d. h. die alphabetische Anordnung der oberen Zeile der

Permutationen

verläuft auf der Seite der Kontaktplättchen im Uhrzeiger-

sinn, hingegen auf der Seite der Kontaktstifte gegen den

Uhrzeigersinn.

d) Jedes Schlüsselelement wird, wenn der Stromlaufplan vom Klar-

textteil aus verfolgt wird, mit Ausnahme von U zweimal

durchlaufen, wobei durch U die Umkehr erfolgt. Die Schlüs-

selelemente X, Y, Z und K werden somit nach U invers durch-

laufen.

Auf Grund dessen kann der Stromlaufplan 1 auch durch folgende

Skizze ersetzt werden:

Stromlaufplan 2

Zwischen K - X, X - Y, y - Z und Z - U ergeben sich durch

die Schleifkontakte bestimmte Übergangspermutationen Ti, die

sich auf Grund der Beweglichkeit von X, Y, Z nach jedem

Schritt ändern. Da die Fortschaltung in Einzelschritten

erfolgt, haben alle Übergangspermutationen den Charakter

zyklischer Permutationen.

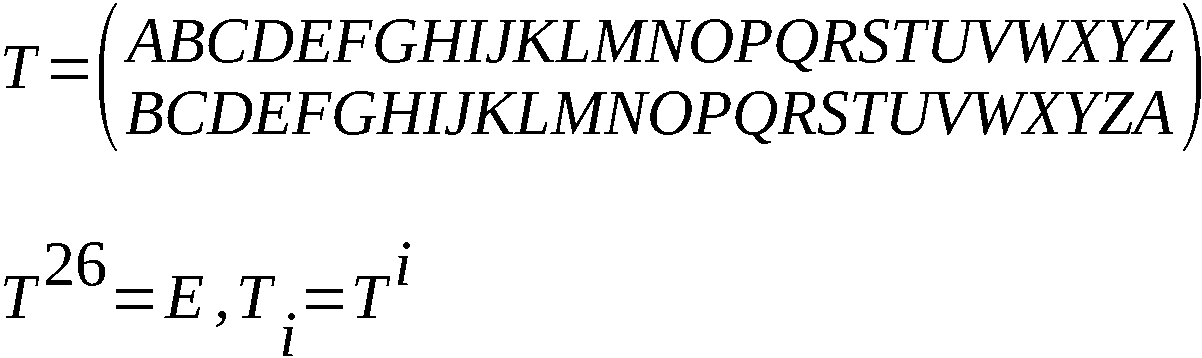

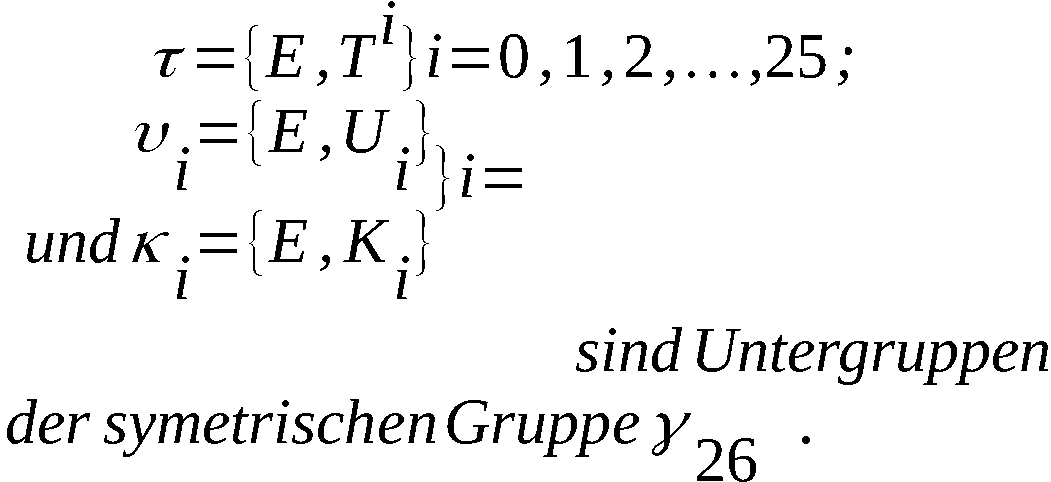

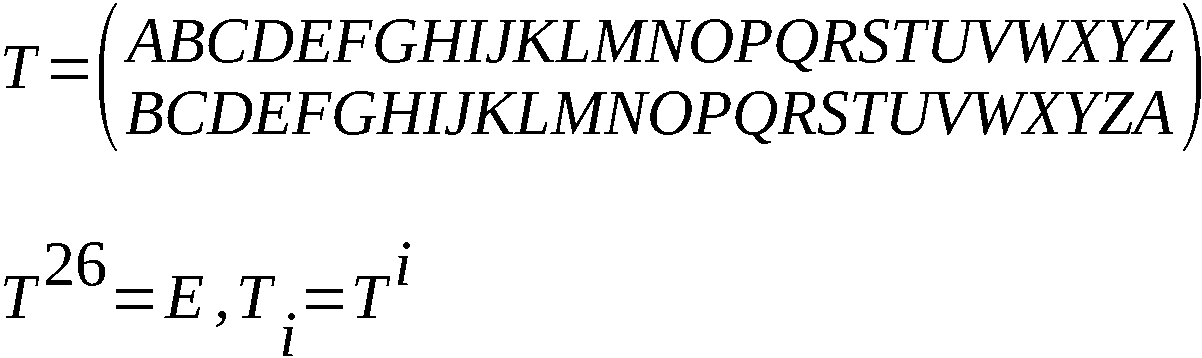

Sämtliche Ti werden durch Potenzen der erzeugenden Rela-

tionen

dargestellt. i = Anzahl der Schritte

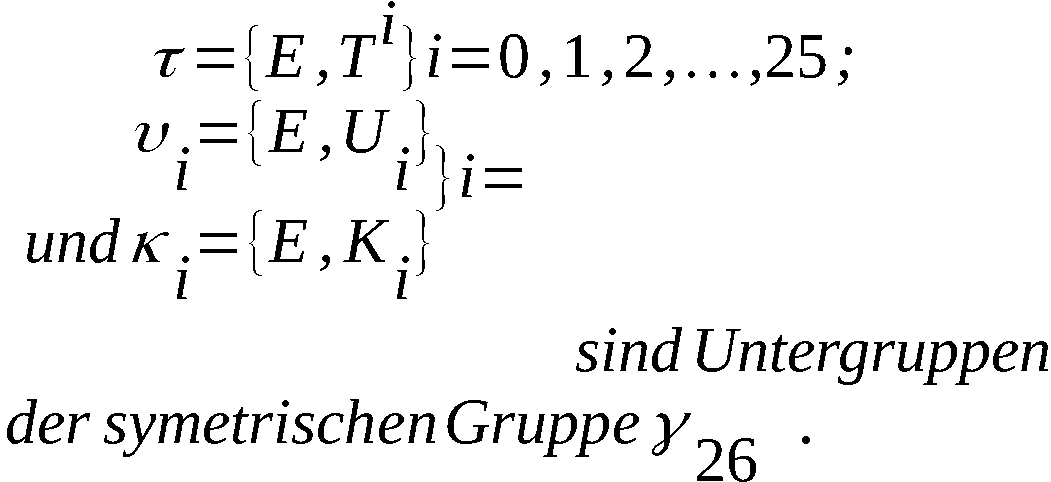

Die Ti, i = 0, 1, 2, 3, …, 25 bilden eine reguläre Permu-

tationsgruppe Ƭ, deren Ordnung und Grad gleich 26 ist.

Überdies haben die Permutationen U und K die Ordnung 2.

Sie zerfallen in 13 elementfremden Zweierzyklen. Es gibt

U2 = E. K2 = E.

Die Gruppen

Seien K > l > m bezüglich einer Ausgangslage (einheitliche

Lage der Transportkerben) die Anzahl der Schritte, welche

die Walzen X, Y, Z erlitten haben, dann hat die Walze X

gegenüber der festbleibenden Verteilerdose K Schritte Fort-

schaltung erfahren.

Die Walze Y ist aber (da diese nur um l schritte fortbewegt

wurde) gegenüber der Walze X um K - l Schritte im Rückstand.

Schließlich hat sich die Walze Z gegenüber der festbleibenden

Umkehrwalze U um m Schritte fortbewegt.

Dies läßt sich an folgender Skizze klarmachen:

Die Exponenten der Übergangspermutationen werden in Richtung

gegen den Uhrzeigersinn positiv und in Richtung mit dem Uhr-

zeigersinn negativ gerechnet, so daß also die Exponenten

der Übergangspermutation für die Walzen eingangsseitig

positiv und ausgangsseitig negativ gerechnet werden.

Es ist also auf die Ausgangslage der Verteilerdose bezogen

die Übergangspermutation von Verteilerdose auf Walze X → Tk,

Walze X Walze Y → T-k

Verteilerdose Walze Y → Tl

Walze Y Walze Z → T-l

Verteilerdose Walze Z → Tm

Walze Y Walze U → T-m

Wobei die Y, Z die Walzen in der Ausgangsstellung

bezeichnen sollen.

Die direkten Übergangspermutationen sind somit gegeben

durch:

Übergangspermutation von Verteilerdose auf Walze X → Tk

Walze X Walze Y → T-k+l

Walze Y Walze Z → T-l+m

Walze Z Walze U → T-m

Diese Übergangspermutationen werden auf dem Rückweg (also

nach U) invers durchlaufen.

Man bekommt bei jeder Tastung für das Klaralphabet eine

Substitution S (Geheimalphabet), die durch folgende Ver-

knüpfung (nach Stromlaufplan 2) gegeben ist:

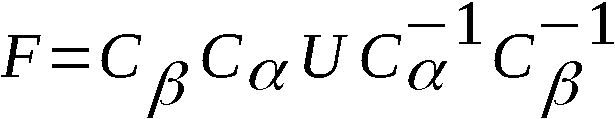

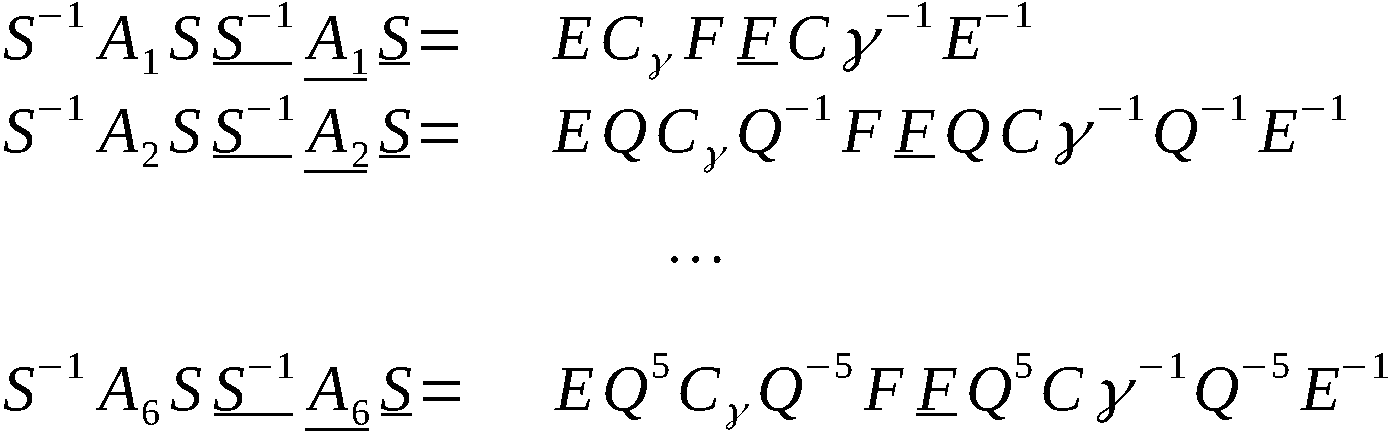

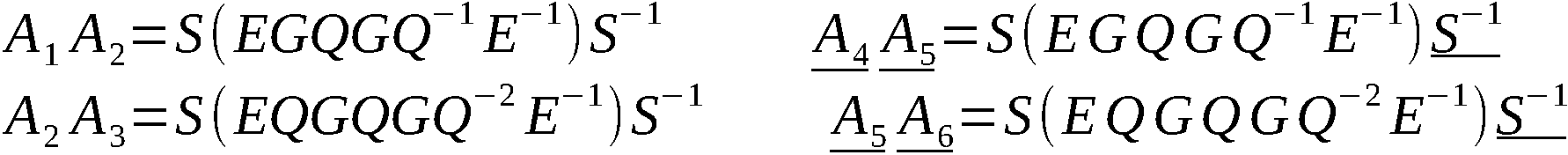

S = K·Tk·X·T-k+l·Y·T-l+m·Z·T-m·U·TmZ-1·T-m+l·Y-1·T-l+k·X-1·T-k·K-1

oder umgeformt:

S = K·(Tk·X·T-k)·(Tl·Y·T-l)·(Tm·Z·T-m)·U·(Tm·Z-1·T-m)·(Tl·Y-1·T-l)·(Tk·X-1·T-k)·K-1

mit S2 = E

für X = Y = Z = E wird S zu

S = K·U·K-1 = K·U·K, weil K-1 = K

Da während der Chiffrierung K, U = constant sind, so folgt

daraus S = constant; d. h. es ergibt sich ein monoalphabe-

tisch einfaches Chiffrierverfahren für diese spezielle Vor-

aussetzungen.

Für X = Y = Z = E und K = U ergibt sich wegen

K2 = E und U2 = E

für S die Beziehung

S = U,

ebenfalls ein monoalphabetisch einfaches Chiffrierverfahren.

Die konstante Substitution S entspricht in beiden speziellen

Fällen einem Chiffrieralphabet, in dem zwischen Klar- und

Chiffrierkomponente eine reziproke Zuordnung besteht.

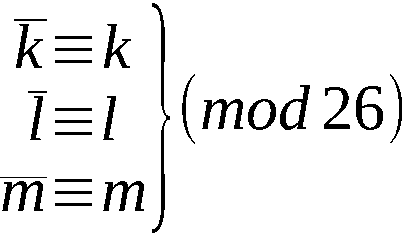

Für die Exponenten k, l, m gilt überdies

Das folgt aus den Eigenschaften der Permutation Ti; denn

es ist T26 = E.

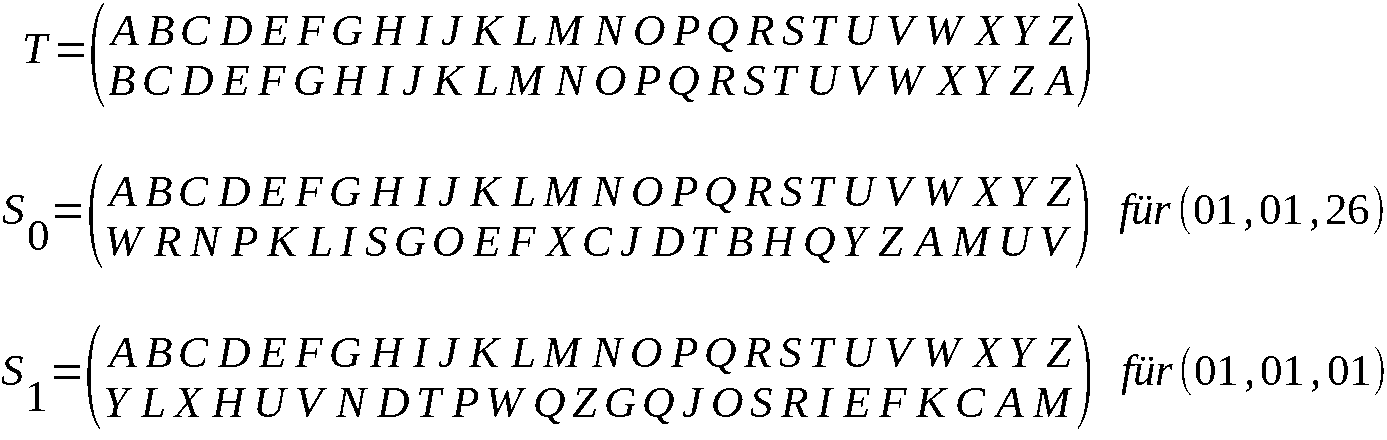

2) Rekonstruktion der Permutation der Walze X:

Seinen X, Y, Z die den Walzen zugrundeliegenden Permutationen

und U die Permutation der Umkehrwalze, die als unbekannt vor-

rausgesetzt werden, Die Maschine arbeitet ohne die Steckerver-

bindung K.

Gegeben sei lediglich die durch irgendeine Einstellung bewirkte

Ausgangssubstitution S0 und die durch Fortschaltung der

Walze X (um einen Schritt) bewirkte nachfolgende Substitution S1.

Also

( 1 ) S0 = X·Y·Z·U·Z-1·Y-1·X-1

S1 = T·X·T-1·Y·U·Z-1·Y-1·T·X-1·T-1

Für die Ausgangslage kann willkürlich k = l = m = 0 gesetzt

werden. T ist von vornherein bekannt. Aus den beiden gegebenen

Substitutionen läßt sich die Walzenpermutation ermitteln, aller-

dings nur relativ in ihrer Lage zum Ziffernring der Walze.

Aus beiden Gleichungen von ( 1 ) wird U eliminiert. Man

erhält zunächst U = Z-1·Y-1·X-1·S0·X·Y·Z.

Das eingesetzt in die zweite Gleichung ergibt

S1 = T·X·T-1·X-1·S0·X·T·X-1·T-1

oder umgeformt

(X·T·X-1)·(T-1·S1·T) = S0·(X·T·X-1)

oder P·R = S0·P

mit P = X·T·X-1 und R = T-1·S1·T ( 2 )

Überdies ist unter anderem P2 = X·T2·X-1 und

allgemein Pi = X·Ti·X-1 I = 1, 2, …, 25, P0 = E

Aus P = X·T·X-1 folgt, da P und T konjugierte Elemente sind, daß

P die gleichen Eigenarten aufweist wie T, also alle zu einer

Gruppe Ƥ gehörenden Elemente P zyklisch sind (aus nur einem Zyklus der

Länge 26 bestehend), daß Grad und Ordnung übereinstimmen und

demzufolge alle Elemente Ƥ durch Potenzen des erzeugenden

Elementes P darstellbar sind. Insgesamt besteht Ƥ aus 26 Elementen.

Dieselbe Überlegung kann für R = P-1·S0·P angestellt werden.

R und S0 sind zueinander konjugierte Elemente.

Demzufolge kann P aus S0 und R durch Erprobung nach endlich

vielen Schritten rekonstruiert und gefunden werden. S0 und

R = T-1·S1·T sind oben die als bekannt vorausgesetzten

Substitutionen.

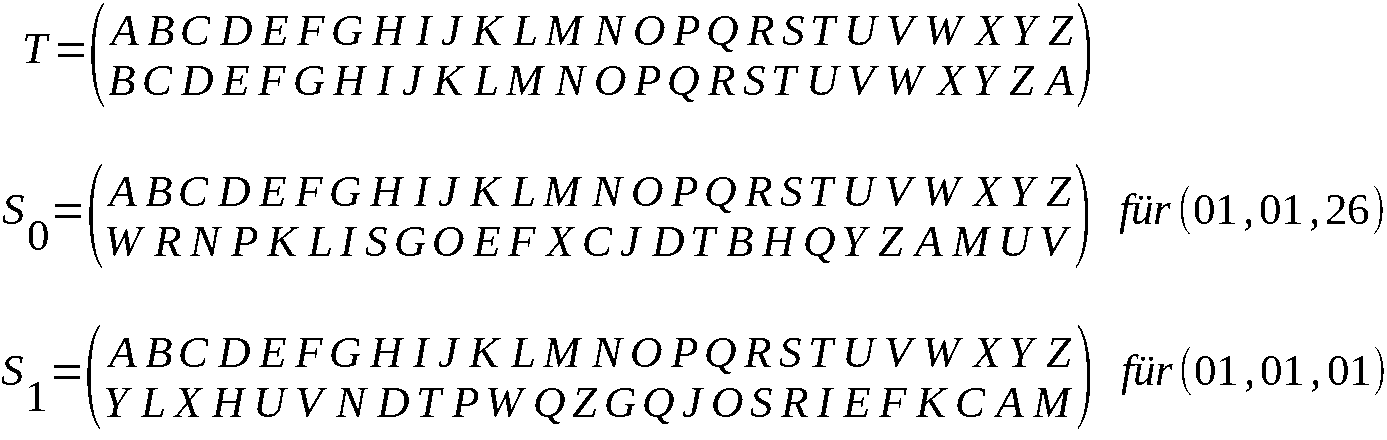

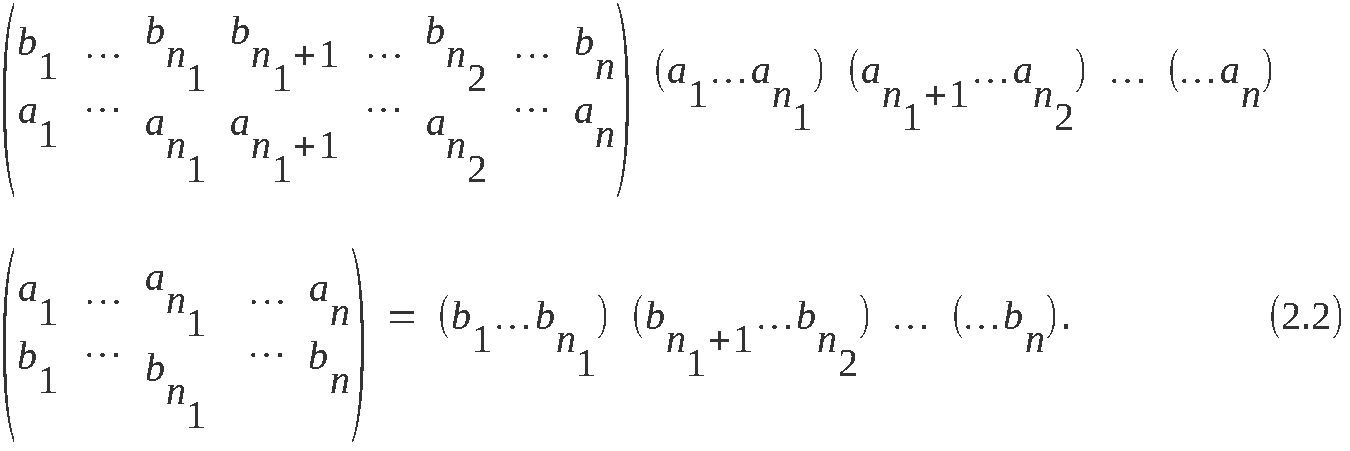

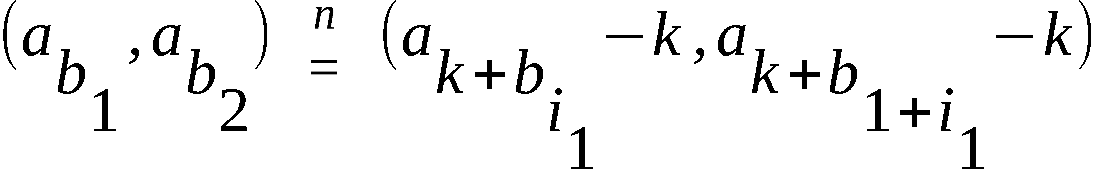

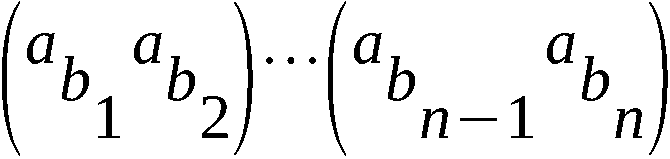

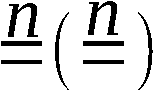

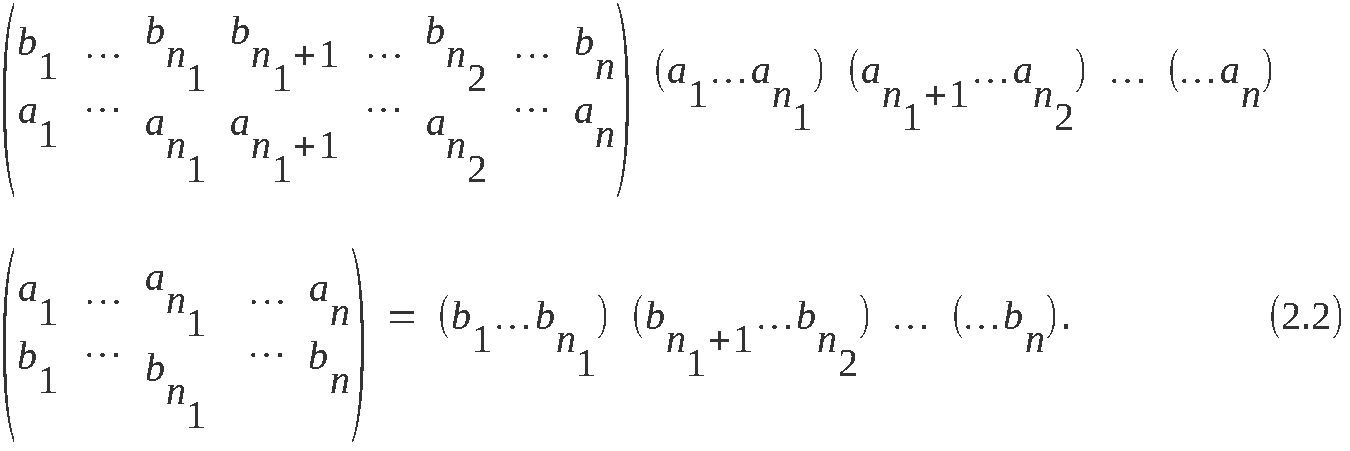

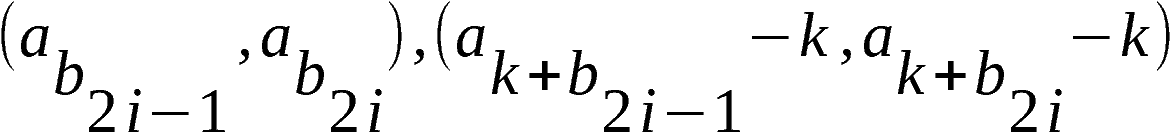

P wird gefunden, indem S0 als obere Zeile und R als untere

Zeile der Permutation P eingesetzt wird. Symbolisch dargestellt

etwas durch

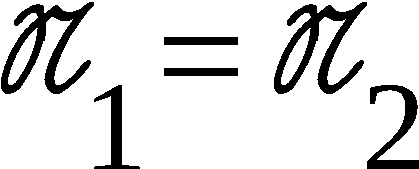

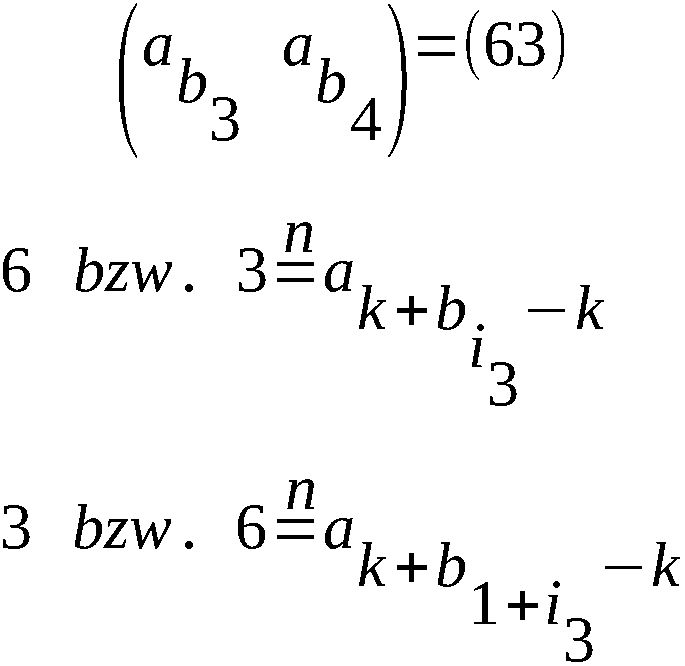

wobei für S0 und R die Zyklendarstellung einzusetzen ist.

S0 und R zerfallen auf Grund ihrer Eigenschaften stets in 13

zueinander elementfremde Zweierzyklen. Von P ist nur bekannt,

daß es aus einem einzigen Zyklus der Länge 26 besteht.

Durch Permutation der Zweierzyklen von R und ihrer Zuordnung

zu den als feststehend zu betrachtenden Zweierzyklen von S0 und

durch zyklische Vertauschung der Elemente in den Zyklen von R,

kann P gefunden werden.

Die gefundene Permutation muß sich als ein Zyklus der Länge

26 darstellen lassen. Unter allen diesen Permutationen befindet

sich P.

Beispiel:

Es seien zum Zwecke der Überprüfung auch die als unbekannt

anzusehenden Permutationen angegeben.

Bekannt sind:

und damit auch

Als unbekannt sei noch angeführt

Es galt also

Die Zyklendarstellung von S0 und R sind

S0 = (AW)(BR)(CN)(DP)(EK)(FL)(GI)(HS)(JO)(MX)(QT)(UY)(VZ)

R = (AN)(BZ)(CM)(DY)(EI)(FV)(GW)(HO)(JU)(KQ)(LX)(PR)(ST)

somit ist zunächst

welches mit dem oben als noch unbekannt aufgeführten P überein-

stimmt, denn auf die Reihenfolge der Zuordnungspaare kommt es

in einer Permutation nicht an.

Überdies ist dieses P tatsächlich durch einen einzigen Zyklus

der Länge 26 darstellbar.

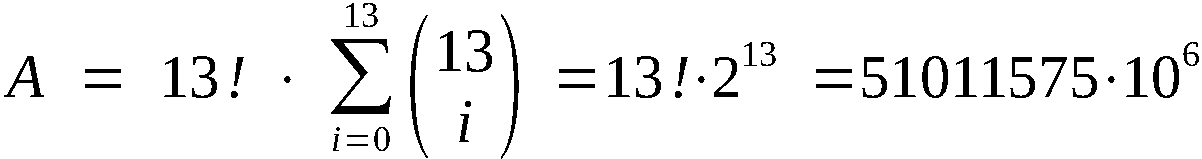

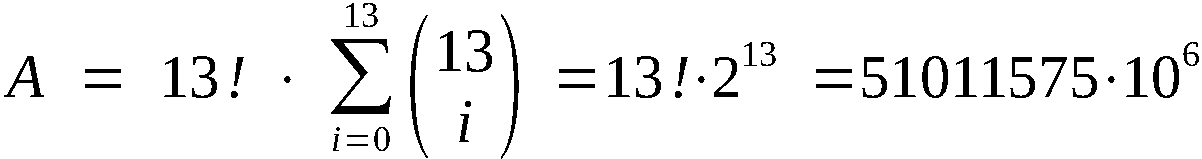

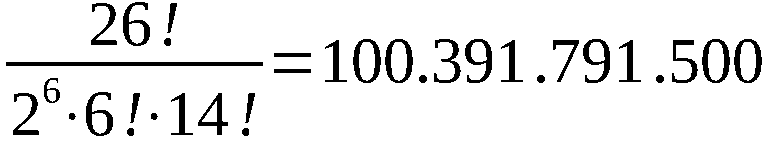

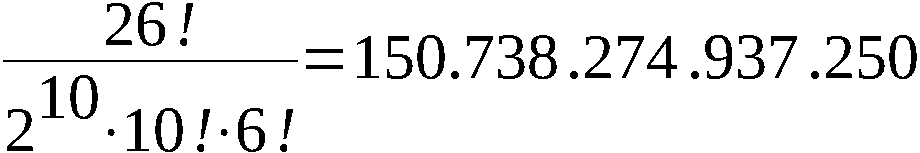

Insgesamt lassen sich auf diese Weise, um P zu finden

Permutationen bilden, unter denen die wenigsten einen ein-

gliedrigen Zyklus darstellen.

Allgemein gilt für diese Permutationsgewinnung, wenn die Aus-

gangspermutationen (sinngemäß dann S0, R) in ein Produkt von

Zyklen verschiedener Länge zerfallen, die Cauchysche Formel

Ist nun auf diese Art P gefunden worden, so läßt sich ver-

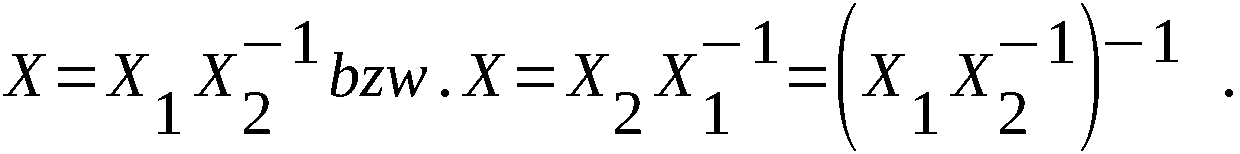

hältnismäßig leicht X finden. Das Verfahren ist dasselbe, wie

das, um P zu finden. Die Anzahl A der möglichen permutativen

Darstellungen, aus denen X zu finden ist, ist aber wesentlich

geringer.

Es ist A = 261·1! = 26, weil nur 1 Zyklus der Länge 26.

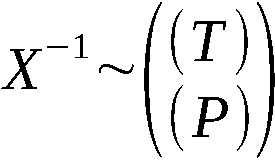

Ausgegangen wird von der Beziehung

P = X·T·X-1 oder X-1·P = T·X-1

man hat dann wiederum

anzusetzen.

Fortführung des Beispiels:

was mit dem im Beispiel bereits angegebenen, aber als unbe-

kanntes X vorausgesetzt, übereinstimmt.

Information aus dem Arbeitgebiet Dekryptierung

Am 25.9.1961 fielen folgende Texte an:

1. AN ANKER VON PUDEL

MASCHINENSCHLUESSEL VON HEUTE UEBERPRUEFEN:

2. AN ALLE VON ANKER

DIE WALZEN NR PKT DES MASCHINENSCHLUESSELS FUER DEN

25.9.61 IST IN WALZEN NR PKT IV UMZUAENDERN.

NICHT WIE ANGEGEBEN VI.

Die folgenden Daten der ENIGMA entsprechen denen der ENIGMA I

mit der Umkehrwalze UKW-B.

Wobei Walze X, Y, Z == I, II sowie III sind.

Verdrahtung der Umkehrwalze:

(AY)(BR)(CU)(DH)(EQ)(FS)(GL)(IP)(JX)(KN)(MO)(TZ)(VW)

Verdrahtung der Walze X:

(AE)(BK)(CM)(DF)(EL)(FG)(GD)(HQ)(IV)(JZ)(KN)(LT)(MO)(NW)(OY)(PH)(QX)(RU)(SS)(TP)(UA)(VI)(WB)(XR)(YC)(ZJ)

Verdrahtung der Walze Y:

(AA)(BJ)(CD)(DK)(ES)(FI)(GR)(HU)(IX)(JB)(KL)(LH)(MW)(NT)(OM)(PC)(QQ)(RG)(SZ)(TN)(UP)(VY)(WE)(XV)(YO)(ZE)

Verdrahtung der Walze Z:

(AB)(BD)(CF)(DH)(EJ)(FL)(GC)(HP)(IR)(JT)(KX)(LV)(MZ)(NN)(OY)(PE)(QI)(RW)(SG)(TA)(UK)(VM)(WU)(XS)(YQ)(ZO)

Steckerverbindungen:

Q↔P T↔V

A↔S G↔H

W↔Y Z↔B

E↔X U↔N

D↔F J↔K

R↔C I↔M

O↔L

Daten der Walze V des alten Walzensatzes

Transportkerbe 08

01-22 08-25 15-12 22-15

02-26 09-21 16-24 23-06

03-02 10-16 17-01 24-05

04-18 11-19 18-23 25-03

05-07 12-04 19-13 26-11

06-09 13-14 20-10

07-20 14-08 21-17

Arbeitsgebiet 11 Geheime Verschlußsache

MfS 049 Nr. 5364/62

2. Ausfertigung 25 Blatt

Az.: G 604

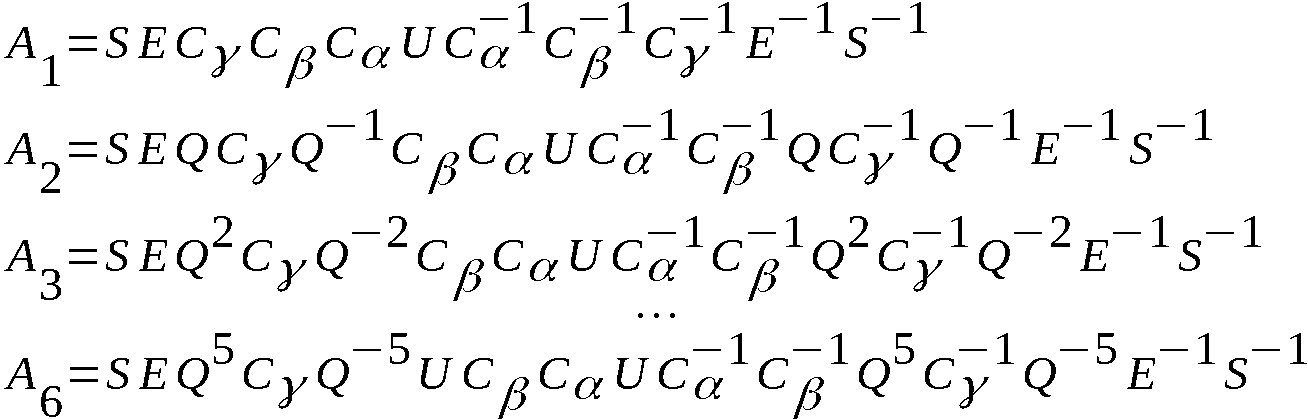

TEILANALYSE DES VERFAHRENS

ENIGMA

Berlin, den 2. Juli 1962

Ky

Arbeitsgebiet 11

Teilanalyse des Verfahrens ENIGMA

1 Beschreibung des Verfahrens und Aufgabenstellung

1.1 Das vorliegende Verfahren ist ein reinperiodisches Addi-

tionsverfahren mit der sehr großen Periode 262·25 = 16 900

Die Chiffrierung geschieht maschinell auf elektrischer Basis

mittels einer Vielfachwegschalters (Chiffrierwalzenpaket).

Die wesentlichen Bestandteile der Maschine sind:

Tastatur Ta mit den 26 Buchstaben des dt. Alphabets.

Steckerverbindung St, mit ihr kann der Stromlauf

verändert werden.

Chiffrierwalzenpaket: Drei Walzen X, Y, Z sind gegenein-

ander drehbar auf einer Achse gelagert. Beide Seiten jeder

Walze weisen je 26 Kontaktstellen auf, die im Inneren paar-

weise miteinander verbunden sind. Sie können für unsere

Betrachtungen als Permutationen 26-ter Ordnung angesehen

werden (ebenso wie die Steckerverbindungen St).

Umkehrwalze U: Nicht drehbar gelagerte Walze, die

nur auf einer Seite 26 Kontaktstellen aufweist, die paar-

weise miteinander verbunden sind. Diese Walze wendet den

Stromweg. Sie kann als Permutation 26. Ordnung angesehen

werden, die in 13 Zweierzyklen zerfällt.

Die Walzen X, Y, Z und Ũ sind auswechselbar.

Glühlampenfeld Gl: Hier wird der jeweils beleuchtete Buch-

stabe als Chiffreeinheit abgelesen.

Der Stromverlauf (wenn irgendeine Taste der Tastatur ge-

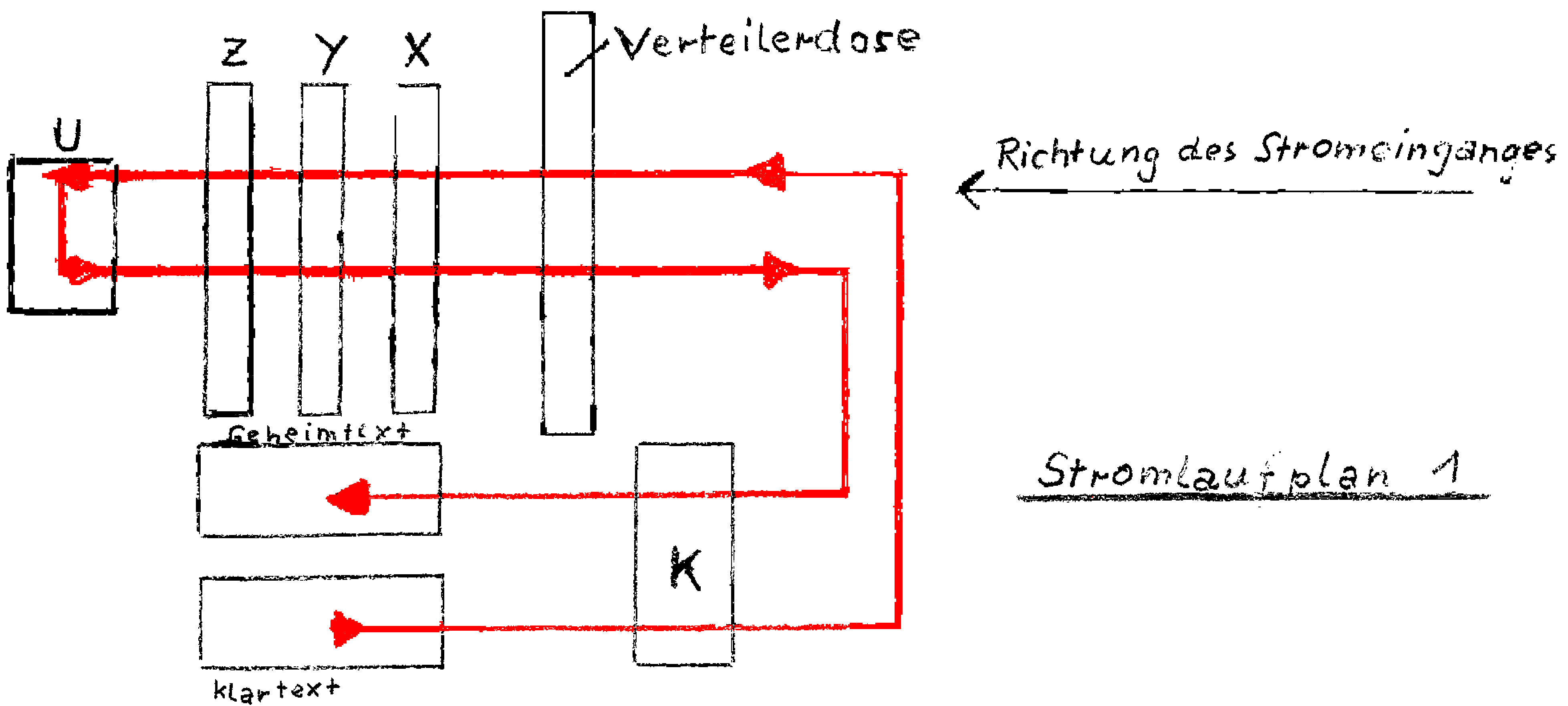

drückt ist) ist folgender:

Ta → St → X → Y → Z → U → Z-1 → Y-1 → X-1 → St-1 → Gl. (1.1)

1.2 In der Teilanalyse dient als mathematisches Hilfswerk die

Theorie der Permutationen. In diesem Punkt sollen die

wichtigsten Formeln sowie ständig benutzte Bezeichnungen

erläutert werden.

Da das Produkt nicht kommutativ ist, muß von Fall zu Fall

erläutert werden, wie es gebildet wird. Eine Permutation

kann als eineindeutige Abbildung einer Menge auf sich

selbst aufgefaßt werden. Unter dem Produkt zweier Permu-

tationen AB verstehen wir die zusammengesetzte Abbildung,

in welcher zuerst A und dann B auftritt, z. B.

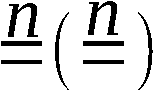

Mit n bezeichnen wir immer die Ordnung der Permutationen;

n wird - wenn es von Bedeutung ist - stets als gerade vor-

ausgesetzt da uns der Fall n = 26 interessiert.

Wir benutzen folgende Bezeichnungen:

Wir verwenden weiterhin die Zyklenschreibweise:

Zur Konjugiertenberechnung B-1AB bzw. BAB-1 leistet folgende

offensichtliche Formel oft gute Dienste:

Eine weitere mögliche Schreibweise für  ist folgende:

A:ai→bi (i = 1, 2, i… , n).

Mitunter ist es zweckmäßig, eine Permutation als einein-

deutige Abbildung der Menge der Restklassen (im zahlen-

theoretischen Sinne) modulo n auf sich anzusehen. Es wird

wie folgt verfahren:

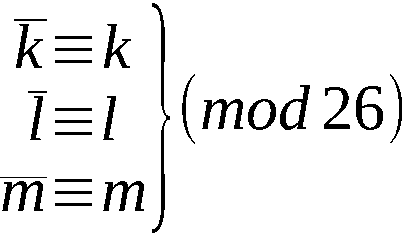

Wir lassen als Indexe der Elemente ai sowie als Elemente

selber alle ganzen Zahlen zu und identifizieren

ai + tn (-∞ < t < +∞, 1 ≤ i ≤ n) bzw.

ai + tn (-∞ < t < +∞, 1 ≤ ai ≤ n) mit ai.

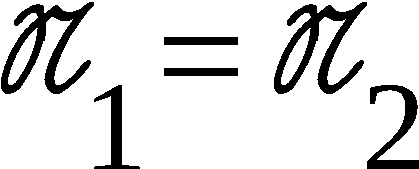

Wenn in einer Relation zwischen Permutationen oder deren

Elemente als Elemente außer 1, 2, …, n auch andere

ganze Zahlen auftreten oder auftreten können, so gebrauchen

wir das Zeichen

ist folgende:

A:ai→bi (i = 1, 2, i… , n).

Mitunter ist es zweckmäßig, eine Permutation als einein-

deutige Abbildung der Menge der Restklassen (im zahlen-

theoretischen Sinne) modulo n auf sich anzusehen. Es wird

wie folgt verfahren:

Wir lassen als Indexe der Elemente ai sowie als Elemente

selber alle ganzen Zahlen zu und identifizieren

ai + tn (-∞ < t < +∞, 1 ≤ i ≤ n) bzw.

ai + tn (-∞ < t < +∞, 1 ≤ ai ≤ n) mit ai.

Wenn in einer Relation zwischen Permutationen oder deren

Elemente als Elemente außer 1, 2, …, n auch andere

ganze Zahlen auftreten oder auftreten können, so gebrauchen

wir das Zeichen  , wenn es sich um Permutationen han-

delt, und die Kongruenzschreibweise der Zahlentheorie oder

das Zeichen

, wenn es sich um Permutationen han-

delt, und die Kongruenzschreibweise der Zahlentheorie oder

das Zeichen  , wenn es sich um Elemente handelt. Wenn

von 1, 2, …, n verschiedene Indexe auftreten, so

behalten wir die gewöhnliche Schreibweise bei.

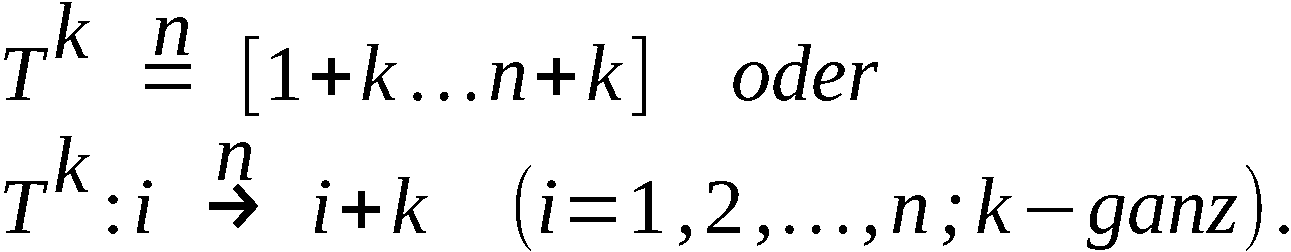

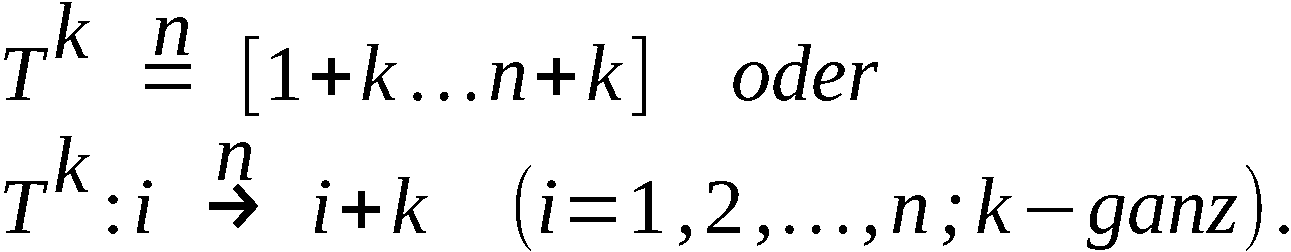

Im folgenden wird ist T stets die Permutation

, wenn es sich um Elemente handelt. Wenn

von 1, 2, …, n verschiedene Indexe auftreten, so

behalten wir die gewöhnliche Schreibweise bei.

Im folgenden wird ist T stets die Permutation

bezeichnet. Es ist dann

U bedeutet stets eine nur aus Zweierzyklen zusammengesetzte

Permutation.

1.3 Das Schema (1.1) für den Stromverlauf führt zu einer Formel

für die jeweilige Substitution S. Es ist

Skji = St · TkXT-k·U·TkX-1T-k·St-1, (3.1')

mit U = TjYT-j·TiZT-i·Ũ·TiZ-1T-i·TjY-1T-j. (3.1´)

Die Potenz Tk, T-k usw. treten wegen der

Verdrehbarkeit der Chiffrierwalzen gegeneinander auf.

Die Indexe k, j und i geben an, wie weit die Walzen X,

Y und Z gegenüber der Grundstellung verdreht sind.

1.4 Aufgabenstellung

Es ist zu klären, unter welchen Bedingungen gleiche Sub-

stitutionen auftreten können.

Mit anderen Worten: Wann gilt die Gleichen

Sk´j´i´ = Sk´´j´´i´´, (3.2)

wenn nicht gleichzeitig

k´ = k´´, j´ = j´´, i´ = i´´ ? (3.3)

In dieser Form ist das Problem ein rein mathematisches

und soll auch als solches behandelt werden.

Es wurden bisher nur Teilfragen gelöst. Eine umfassende

Antwort auf die aufgeworfene Frage zeichnet sich noch

nicht ab.

2 Vereinfachungen

2.1 Wir setzen St = E = [1 2 … n]. Wegen (3.1) ist bei

festem St genau dann S´ = S´´, wenn St-1S´St = St-1S´´St.

2.2 Wir betrachten in der Teilanalyse nur den Sonderfall

Y = Z = E.

Das Problem lautet dann: Wann gilt die Gleichung

TpXT-p·U·TpX-1T-p = TqXT-q·U·TqX-1T-q ? (4.1)

Diese Gleichung besitzt für beliebige X, p und q immer die

Lösung X = Tr (r - ganz), Umformungen sind also zulässig.

Da gemeinsam mit X auch TrX (r - ganz). die Gleichung löst,

genügt es, die Differenz q-p zu betrachten.

Multiplizieren wir (4.1) von links mit T-p und von rechts

mit Tp, so erhalten wir die Gleichung

X·T-pUTp·X-1 = Tq-pXT-(q-p)·T-p·Tq-pX-1T-(q-p)

Diese Gleichung untersuchen wir in Punkt 3, wo wir aus

Gründen der Zweckmäßigkeit

X durch X-1, T-pUTp durch U, q-p durch k

ersetzen.

Eine andere Gleichung erhalten wir, wenn wir (4.1) von links

mit T-p und von rechts mit Tq multiplizieren:

X·T-pUTp·X-1Tiq-p = T1-pXT-(q-p)·T-p·UTp·Tq-pX-1.

Multiplizieren wir nun von links mit X-1 sowie von

rechts mit XT-(q-p):

T-pUTp·X-1Tq-pXT-(q-p) = X-1Tq-pXT-(q-p)·T-pUTp

Diese Gleichung wird in Punkt 4 untersucht. Es wird

T-pUTp durch U und q-p durch k

ersetzt.

2.3. Wir betrachten nur K = 1, 2, …, n-1, denn es ist

Tk+rn = Tk für r - ganz

sowie

T0 = Tn = E

(in diesem Fall ist die Gleichung (4.1) immer richtig).

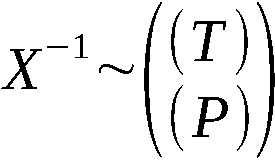

3 Untersuchung der Gleichung X-1 UX = (TkXT-k)-1U(TkXT-k)

3.1 Grundlegende Sätze

Wir betrachten die Gleichung

X-1 UX = (TkXT-k)-1U(TkXT-k). (5.1)

Sie X = [a1a2…an], U = (b1b2)…(bn-1bn), 1 ≤ k ≤ n-1.

Sowohl X als auch U als auch k können als zu bestimmende

Unbekannte angesehen werden.

O.B.d.A. können wir, wenn es sinnvoll ist, a1 = 1 setzen. Denn

zugleich mit X sind alle XTr (r - ganz) Lösungen von (5.1),

wie man durch unmittelbares Einsetzen erkennt. Ebenso können

wir o.B.d.A. b1 = 1 setzen.

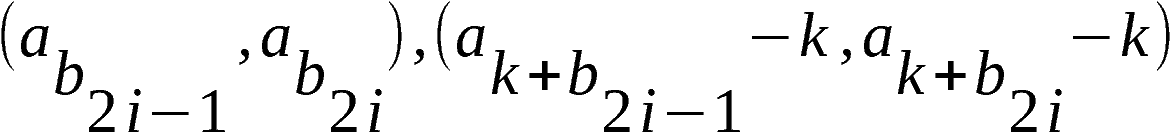

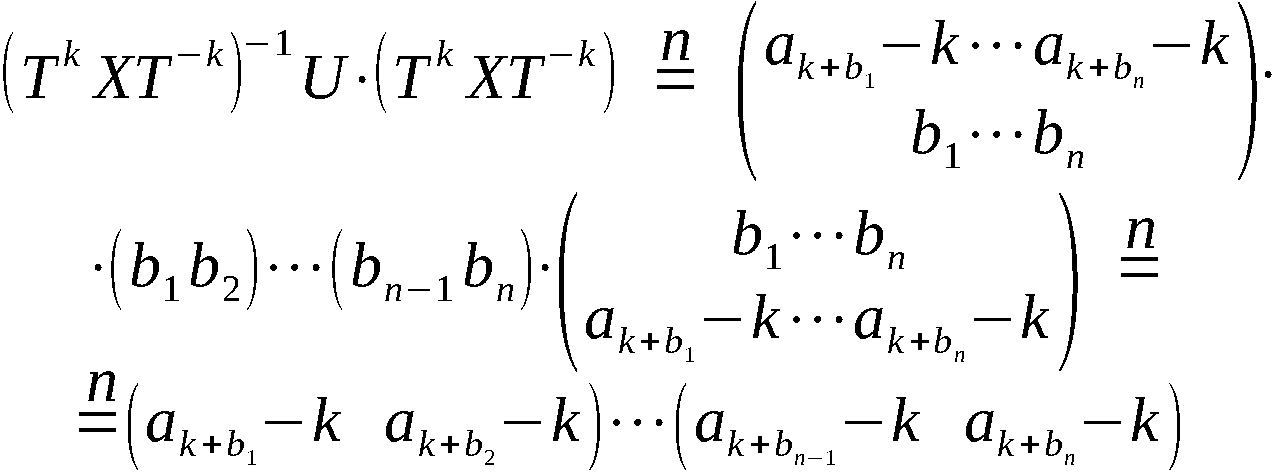

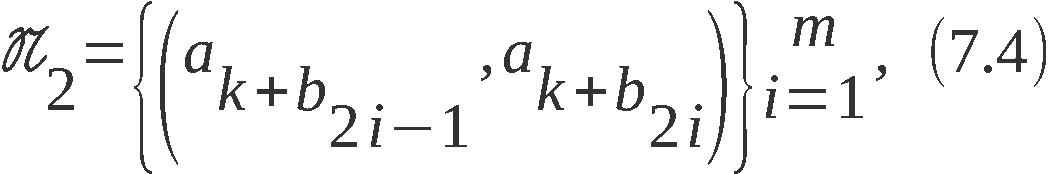

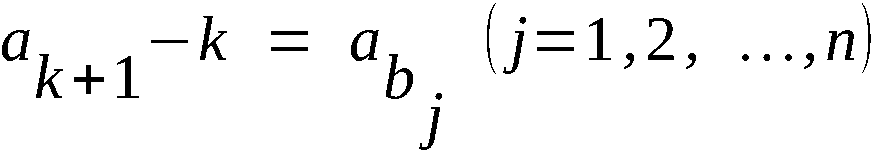

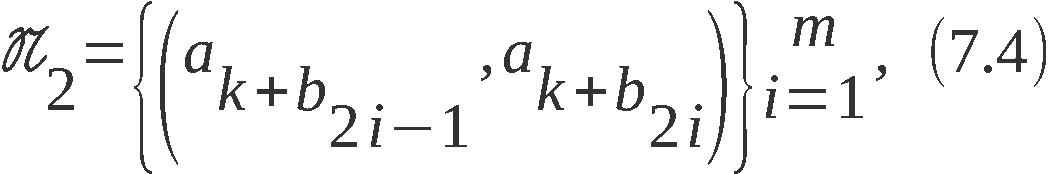

Die Paare

betrachten wir für i = 1, 2, …, m = n/2 als Elemente der Mengen

Zwei Paare (a´, a´´) und (a´´, a´) seien gleich, d. h. die

Anordnung innerhalb der Paare möge keine Rolle spielen.

Zwei Mengen nennen wir gleich wenn ihre Elemente zusammen-

fallen.

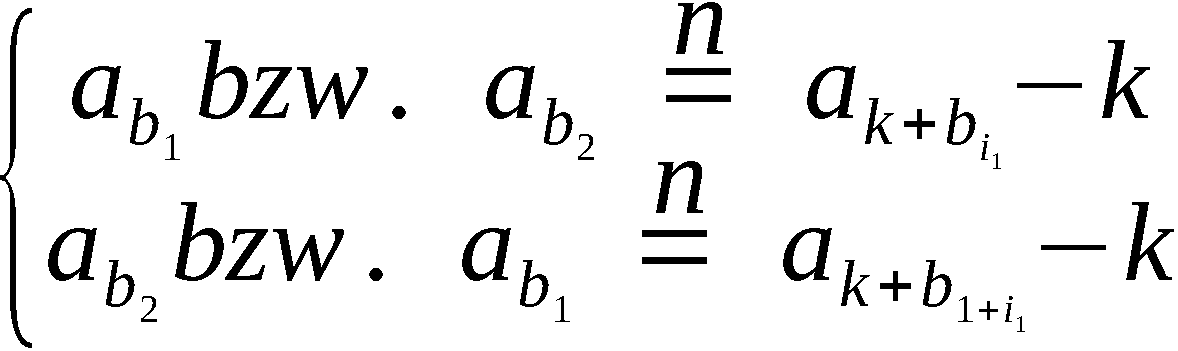

Es gilt folgender Satz:

S a t z I

Irgendwelche konkreten X, u und k erfüllen genau dann die

Gleichung (5.1) wenn

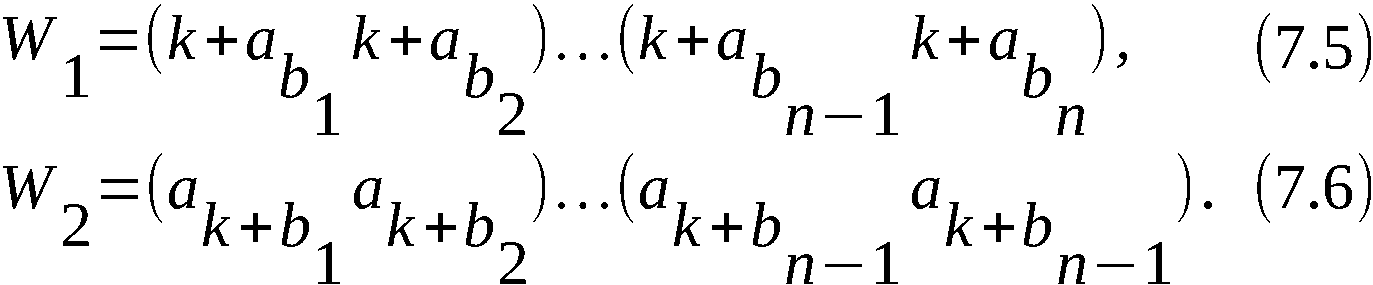

Bilden wir die Permutationen

(5.2)

(5.2)

(5.3)

(5.3)

so können wir folgenden Satz formulieren:

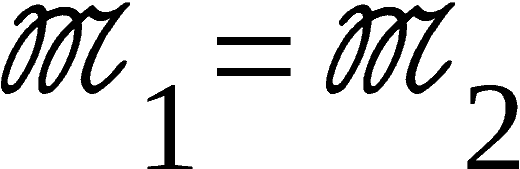

S a t z I´

Irgendwelche konkreten X, U und k erfüllen genau dann die

Gleichung (5.1) wenn  .

Wir zeigen zunächst die Äquivalenz beider Sätze.

S a t z II

.

Wir zeigen zunächst die Äquivalenz beider Sätze.

S a t z II  genau dann, wenn

genau dann, wenn  .

Beweis: Zwei Mengen sind gleich, wenn sie elementweise zusam-

menfallen. Die "Mengengleichung"

.

Beweis: Zwei Mengen sind gleich, wenn sie elementweise zusam-

menfallen. Die "Mengengleichung"  ist also äquivalent

dem Gleichungssystem

ist also äquivalent

dem Gleichungssystem

(6.1)

(6.1)

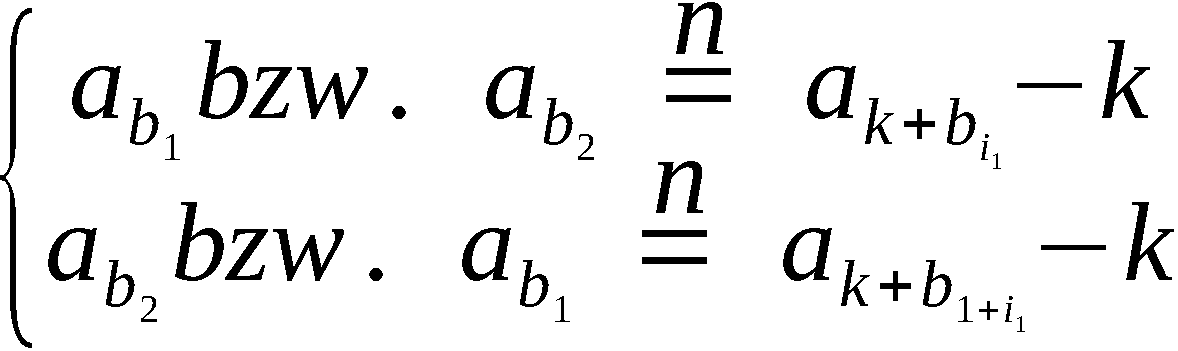

wobei i1, i3, …, in-1 eine Permutation der Zahlen 1, 3, …, n-1

bilden.

Wenn das Gleichungssystem gilt, so gilt auch  -

man braucht nur die jeweiligen Zyklen gleichzusetzen.

Umgekehrt, ist

-

man braucht nur die jeweiligen Zyklen gleichzusetzen.

Umgekehrt, ist  , so gilt auch (6.1) - ev. bilden die

i1, i3, … eine von der obigen verschiedene Permutation; denn

wenn zwei Permutationen gleich sind, so sind auch ihre

einzelnen Zyklen gleich.

Wir beweisen nun Satz I: Wegen Satz II ist dann auch Satz I

bewiesen.

Beweis:

a) Betrachten wir zunächst TkXT-k. Es ist

, so gilt auch (6.1) - ev. bilden die

i1, i3, … eine von der obigen verschiedene Permutation; denn

wenn zwei Permutationen gleich sind, so sind auch ihre

einzelnen Zyklen gleich.

Wir beweisen nun Satz I: Wegen Satz II ist dann auch Satz I

bewiesen.

Beweis:

a) Betrachten wir zunächst TkXT-k. Es ist

b) Es ist X:1 → ai oder auch X:bi→ . Unter Ausnutzung

der Formel (2.2) erhalten wir folgnde Beziehung:

. Unter Ausnutzung

der Formel (2.2) erhalten wir folgnde Beziehung:

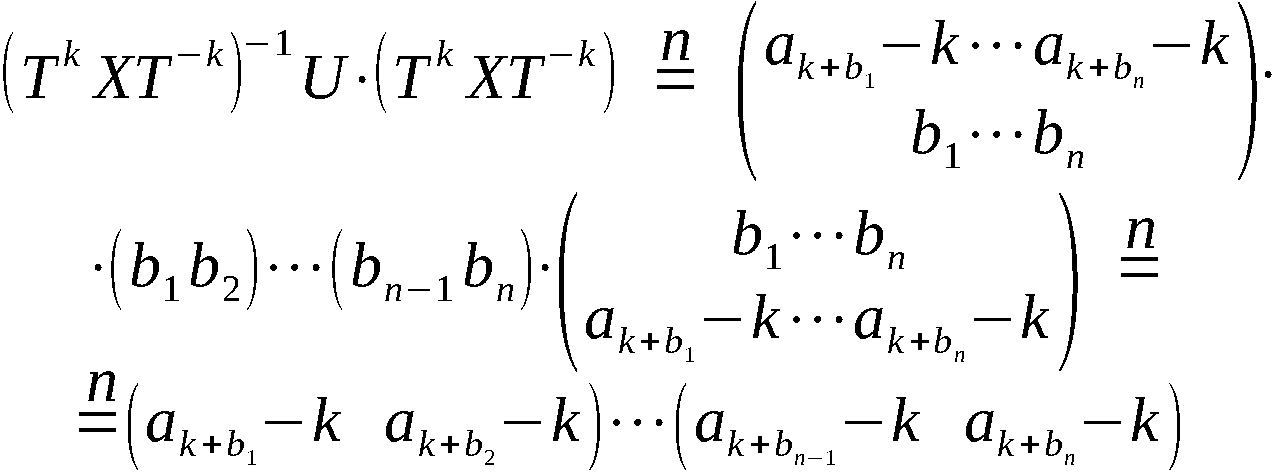

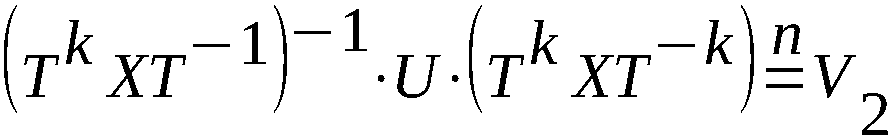

Wegen (5.2) ist also

X-1UX = V1. (7.1)

c) Unter Ausnutzung von a) und wiederum der Formel (2.2)

erhalten wir:

Wegen (5.3) gilt also die Beziehung

(7.2)

(7.2)

d) Die Formeln (7.1) und (7.2) zeigen die Richtigkeit der

zu beweisenden Behauptung.

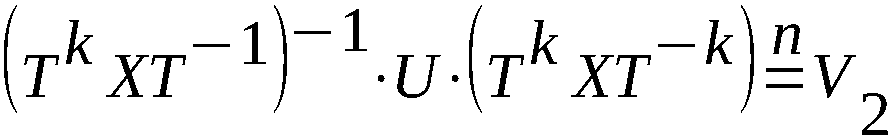

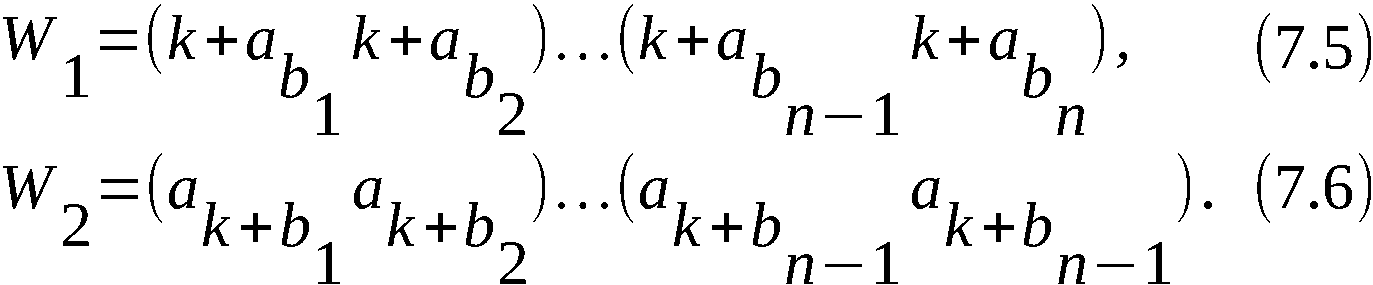

Im weiteren benötigen wir noch die Mengen

sowie die Permutationen

S a t z III

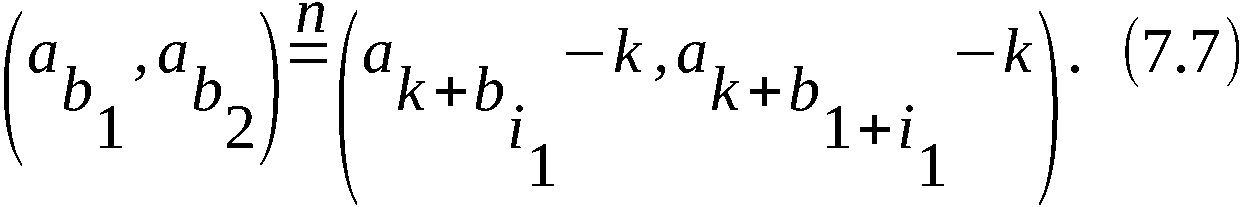

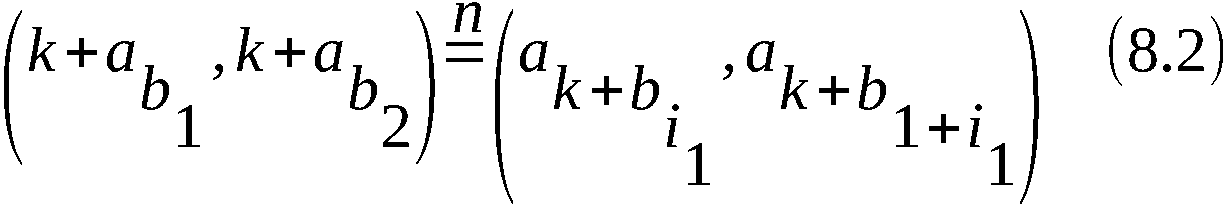

Beweis: Wir betrachten wieder das Gleichungssystem (6.1) und

in ihm (z. B.) die erste Gleichung

Diese Beziehung ist gleichbedeutend mit

Auf beiden Seiten einer Kongruenz kann man gleiche Zahlen

addieren. Das tun wir in (8.1) mit dem Summanden "+k". Dann

sehen wir, daß die Kongruenzen (8.1) gleichbedeutend sind

mit der Beziehung

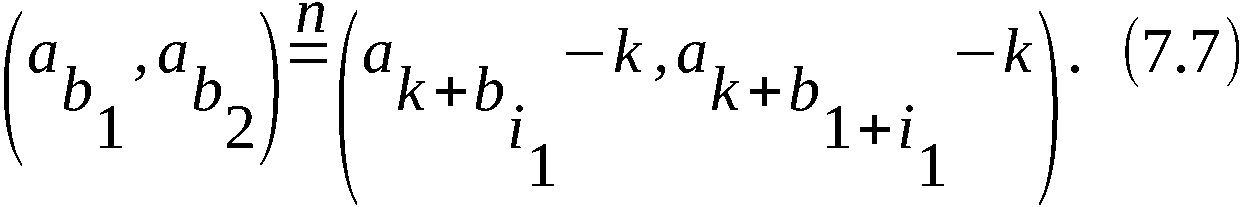

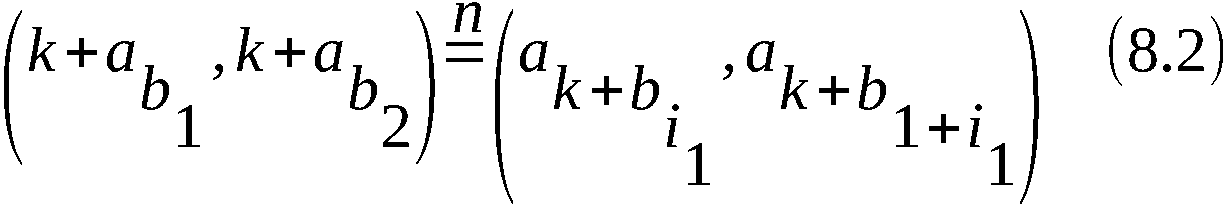

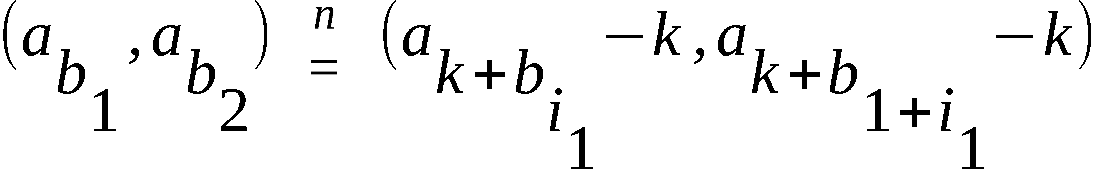

(7.7) und (8.2) sind also äquivalent.

Auf die gleiche Art und Weise lassen sich die anderen Glei-

chungen des Systems (6.1) umformen. Damit ist der Satz im

wesentlichen bewiesen. Der Rest folgt nach der Linie des

Beweises zu Satz II.

Die in diesem Punkt bewiesenen Sätze gestatten die Angabe

von Algorithmen zur Bestimmung der Lösung der Gleichung

(5.1). Bevor wir hierzu übergehen, fassen wir noch einmal

zusammen:

S a t z IV

folgende Aussagen sind gleichbedeutend:

1. Die Gleichung (5.1) ist erfüllt,

2.  ,

3.

,

3.  ,

4.

,

4.  ,

5.

,

5.  .

3.2 Ein Algorithmus zur Bestimmung lösender k

Wir geben nun einen Algorithmus an, der es gestattet, bei

festen U und X eventuell vorhandene lösende K der Gleichung

(5.1) zu finden. Wir stützen uns dabei auf die Sätze I und II

und gehen vom Gleichungssystem (6.1) aus. Für n führt

der Algorithmus vermutlich schneller zum Ziel als direktes

Einsetzen aller k in (5.1) und Ausrechnen. Ein erläuterndes

Beispiel folgt im Anschluß an die Darlegung.

Die Frage, ob sich aus dem vorliegenden Algorithmus weitere

Gesetzmäßigkeiten über die Lösung der Gleichung (5.1)

gewinnen lassen, wurde aus Zeitmangel offengelassen. Sie

verdient meines Erachtens Aufmerksamkeit.

Kommen wir nun zum Algorithmus selber, der in m Schritte

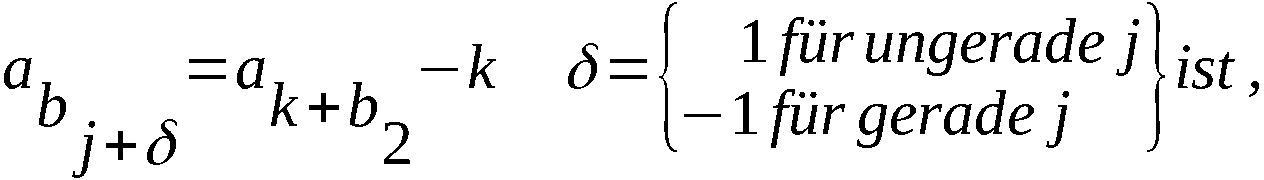

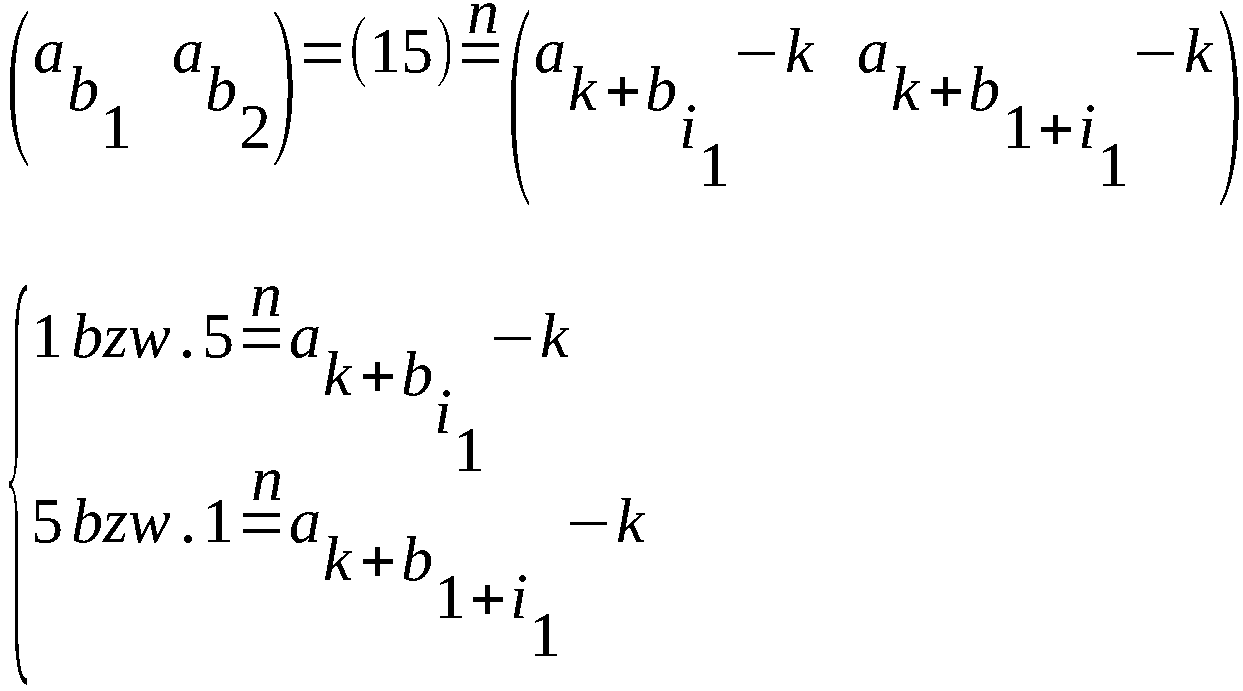

zerfällt:

1.) Die erste Gleichung des Systems (6.1) lautet

.

3.2 Ein Algorithmus zur Bestimmung lösender k

Wir geben nun einen Algorithmus an, der es gestattet, bei

festen U und X eventuell vorhandene lösende K der Gleichung

(5.1) zu finden. Wir stützen uns dabei auf die Sätze I und II

und gehen vom Gleichungssystem (6.1) aus. Für n führt

der Algorithmus vermutlich schneller zum Ziel als direktes

Einsetzen aller k in (5.1) und Ausrechnen. Ein erläuterndes

Beispiel folgt im Anschluß an die Darlegung.

Die Frage, ob sich aus dem vorliegenden Algorithmus weitere

Gesetzmäßigkeiten über die Lösung der Gleichung (5.1)

gewinnen lassen, wurde aus Zeitmangel offengelassen. Sie

verdient meines Erachtens Aufmerksamkeit.

Kommen wir nun zum Algorithmus selber, der in m Schritte

zerfällt:

1.) Die erste Gleichung des Systems (6.1) lautet

(9.1)

(9.1)

Diese Gleichung ist äquivalent dem System

in welchem die linken Seiten bekannt sind, da laut Voraus-

setzung U und X fest vorgegeben sind.

Wir probieren nun zunächst in der ersten Gleichung dieses

Systems alle zugelassenen i1 und k der Reihe nach durch.

Ist die Gleichung nicht erfüllt, so können diese Werte keine

Lösung ergeben - ist sie erfüllt, so ist die zweite

Gleichung nachzuprüfen.

Unsere Ergebnisse fixieren wir in einer Tabelle:

| i1\ | k | 1 | 2 | … | n-1 |

| 1 | x | x | … | + |

| 3 | + | x | … | x |

| … | … |

| n-1 | x | x | … | x |

| Tab. 1 "+" lösend; "x" nicht lösend |

Nach Auffüllung der Tab. 1 gehen wir zum nächsten Schritt

über

2.) Wir verfahren wie eben, nur nehmen wir anstelle der

ersten Gleichung des Systems (6.1) und die zweite.

Es ergeben sich jetzt einige Vereinfachungen:

a) In der Tab. 2 können wir die Spalte weglassen,

welche in der vorherigen Tabelle nur Kreuze (x)

enthalten. Denn ein solches k kann eine Lösung der

Gleichung (5.1) sein, weil es kein i1 gibt, welches

es Gleichung (9.1) löst.

b) In Tab. 2 können wir in die Felder sofort ein Kreuz

eintragen, welche in Tab. 1 ein "+" enthalten.

Denn i1 = i3 bei gleichem k ist nicht zulässig, da

die i1, i3, …, in-1

eine Permutation der Zahlen 1, 3, …, n-1 bilden.

Siehe Punkt 5

……

m) Der m.Schritt (m=n/2) ist der letzte.

Die zu lösende k sind aus Tabelle m zu ersehen. Es

sind diejenigen, die in der betreffenden Spalte ein "+"

aufweisen.

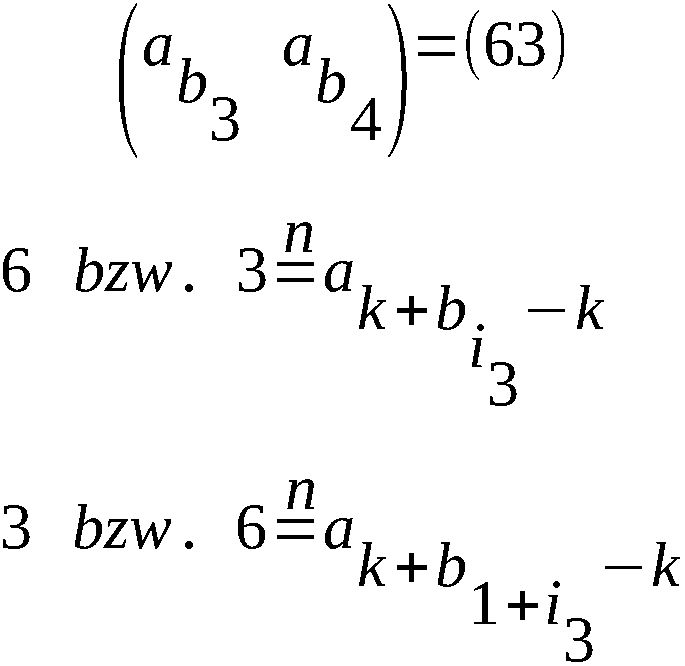

Beispiel: U = (14)(26)(35) ≡ (b1b2)(b3b4)(b5b6);

X = [164523] ≡ [a1a2a3a4a5a6]

| i1\ | k | 1 | 2 | 3 | 4 | 5 |

| 1 | + | x | x | x | x |

| 3 | x | x | + | + | x |

| 5 | x | x | x | x | x |

| Tab. 1 |

1.)

| i1 | bi1 | k | k+bi1 = j | aj | aj-k | // | 1+i1 | b1+i1 | k+b1+i1 = l | al | al-k |

|---|

| 1 | 1 | 1 | 2 | 6 | 5 | | 2 | 4 | 5 | 2 | 1 |

| | 2 | 3 | 4 | 2 | | | | | |

| | 3 | 4 | 5 | 2 | | | | | |

| | 4 | 5 | 2 | 4 | | | | | |

| | 5 | 6 | 3 | 4 | | | | | |

| 3 | 2 | 1 | 3 | 4 | 3 | | | | | |

| | 2 | 4 | 5 | 3 | | | | | |

| | 3 | 5 | 2 | 5 | 4 | 6 | 3 | 4 | 1 |

| | 4 | 6 | 3 | 5 | 4 | 6 | 4 | 5 | 1 |

| | 5 | 1 | 1 | 2 | | | | | |

| 5 | 3 | 1 | 4 | 5 | 4 | | | | | |

| | 2 | 5 | 2 | 6 | | | | | |

| | 3 | 6 | 3 | 6 | | | | | |

| | 4 | 1 | 1 | 3 | | | | | |

| | 5 | 2 | 6 | 1 | 6 | 5 | 4 | 5 | 6 |

2.)

| i3\ | k | 1 | 3 | 4 |

| 1 | x | x | x |

| 3 | + | x | x |

| 5 | x | + | + |

| Tab. 2 |

| i3 | bi3 | k | k+bi3 = j | aj | aj-k | // | 1+i3 | b1+i3 | k+b1+i3 = l | al | al-k |

|---|

| 1 | 1 | 3 | 4 | 5 | 2 | | | | | | |

| | 4 | 5 | 2 | 4 | | | | | |

| 3 | 2 | 1 | 3 | 4 | 3 | 4 | 6 | 1 | 1 | 6 |

| 5 | 3 | 1 | 4 | 5 | 4 | | | | | |

| | 3 | 6 | 3 | 6 | 6 | 5 | 2 | 6 | 3 |

| | 4 | 1 | 1 | 3 | | | 3 | 4 | 6 |

3.)

| i3\ | k | 1 | 3 | 4 |

| 1 | x | x | x |

| 3 | x | x | x |

| 5 | + | x | x |

| Tab. 3 |

| i5 | bi5 | k | k+bi5 = j | aj | aj-k | // | 1+i5 | b1+i5 | k+b1+i5 = l | al | al-k |

|---|

| 1 | 1 | 3 | 4 | 5 | 2 | | 2 | 4 | 1 | 1 | 4 |

| | 4 | 5 | 2 | 4 | | | 2 | 6 | 2 |

| 5 | 3 | 1 | 4 | 5 | 4 | 6 | 5 | 6 | 3 | 2 |

Die Gleichung (5.1) ist also für k = 1, 3, 4 erfüllt.

3.3 Über die Bestimmung lösender X der Gleichung (5.1)

Wir halten nun U und k fest und suchen die Gleichung (5.1)

lösende X.

Wie in 3.1 gezeigt wurde, ist die Gleichung (5.1) genau dann

gelöst, wenn

bzw.

Es muß also das Gleichungssystem

erfüllt sein, wobei i1, i3, …, in-1 irgend eine Permutation

der Zahlen 1, 3, …, n-1 bilden.

Betrachten wir wieder als Beispiel die erste Gleichung

des Systems (12.1). Für jedes i1, i3, …, in-1 gibt es zwei

Möglichkeiten:

Diese Gleichungen stellen Beziehungen zwischen verschiedenen

a aus X = a1 … an dar, denen X genügen muß, um Lösung zu sein.

Jede der m Gleichungen des Systems (12.1) liefert zwei Paar

solcher Beziehungen, von denen ein Paar erfüllt sein muß. Bei

fester Permutation i1, …, in-1 liefert !2.1) also 2m

Gleichungssysteme n-ter Ordnung mit den Unbekannten a1, …, an

(die nicht unbedingt alle in jedem System aufzutreten brauchen).

Da es m! verschiedene Permutationen der i1, …, in-1

gibt, gälte es,

m! * 2m

Gleichungssysteme n-ter Ordnung mit n Unbekannten zu lösen.

Wenn die Gleichung (5.1) erfüllt ist, so ist auch eines dieser

Systeme erfüllt und umgekehrt: Ist eines dieser Systeme erfüllt

und gehören alle Lösungen voneinander verschiedenen Restklassen

mod n an, so ist auch (5.1) erfüllt.

Die Untersuchung dieser Systeme mit Methoden der in der Mathe-

matik weitverbreiteten und verzweigten Matrizentheorie wurde

aus zeitlichen Gründen nicht vorgenommen. Sie würde sicher-

lich interessante Resultate zeigen. Eine Vereinfachung besteht

darin, daß - bei beliebigem n - in jeder Zeile der Matrix des

Systems nur ein oder zwei von 0 (Null) verschiedene Elemente

auftreten.

3.4 Ein Algorithmus zur Bestimmung lösender X

Von (12.1) ausgehend, läßt sich auch hier wieder ein Al-

gorithmus angeben. Verglichen mit 3.2, wo sich die Rechnung

von Schritt zu Schritt vereinfachte, ist es hier umgekehrt.

Die Anzahl der lösenden X ist im allgemeinen bedeutend

größer als die der lösenden k.

1.) Wir nehmen wieder die erste Gleichung des Systems (12.1)

her, aus der wir 2m Gleichungspaare der Art 12.2) bzw.

(12.3) erhalten. Wir suchen die Paare, welche einen

Widerspruch aufweisen, und schließen sie aus der weiteren

Betrachtung aus. n

(Z. B. wäre die Gleichung k+a2 = a2 ein Widerspruch, da

wir nur k = 1, 2, …, n-1 betrachten).

2.) Aus der zweiten Gleichung des Systems (12.1) erhalten wir

wiederum 2m Gleichungspaare. Zuerst untersuchen wir die

Paare auf Widerspruchsfreiheit und werfen die widersprüch-

lichen fort. Dann kombinieren wir die Paare mit den aus 1.)

übriggebliebenen zu Systemen 4. Ordnung - die Anzahl der

Kombinationen ist wegen i1 ≠ i3 höchstens gleich 2m*2(m-1)

und untersuchen diese auf Widerspruchsfreiheit. Dazu sind

paarweise die Gleichungen, die wir aus der zweiten Glei-

chung des Systems (12.1) erhielten, mit den Gleichungen,

die wir aus der ersten Gleichung erhielten, zu verglei-

chen. Das erfordert 4 Vergleiche in jedem der Systeme

4. Ordnung.

3.) Aus der dritten Gleichung des Systems (12.1) erhalten

wir erneut 2m Gleichungspaare, von denen wir die wider-

sprüchlichen entfernen. Dann kombinieren wir die Paare

aus den aus 2.) übriggeblieben Systemen 4. Ordnung zu

Systemen 6. Ordnung. Die Anzahl der Kombinationen ist

wegen i1 ≠ i3 ≠i5 ≠i1 höchstens gleich 23*m(m-1)(m-2). Die

Systme 6. Ordnung untersuchen wir auf Widerspruchsfreiheit,

indem wir paarweise die Gleichungen, die wir aus der

dritten Gleichung des Systems (12.1) erhielten, mit den

Gleichungen, die wir aus 2.) erhielten, vergleichen. Das

erfordert 8 Vergleiche in jedem der Systeme.

……

m.) der m. Schritt ist der letzte.

Für die Charakterisierung der Güte des Algorithmus von

Bedeutung ist die Frage nach einer Abschätzung der Anzahl

der in jedem Schritt wegen Widersprüchlichkeit fortfallenden

Systeme. Diese Frage ist nicht untersucht worden. Eine

brauchbare Antwort ist vermutlich nicht leicht zu finden.

3.5 Ebenso wie in 3.2 und 3.4 ließe sich vielleicht auch ein

Algorithmus zur Bestimmung lösender U der Gleichung (5.1)

bei festen X und k finden. Diese Frage wurde nicht betrachtet.

Es ist vorstellbar, daß für bestimmte U und X die Gleichung

(5.1) keine lösenden k besitzt (das hieße, die Gleichung

(4.1) wäre nicht lösbar). Ein Herangehen an das Problem von

dieser Seite mittels des in 3.2 aufgezeigten Algorithmus

oder auf anderem Wege verdient eventuell Beachtung.

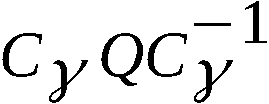

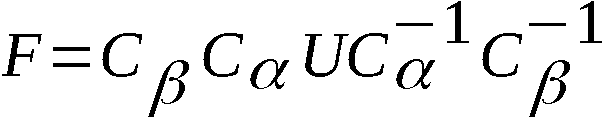

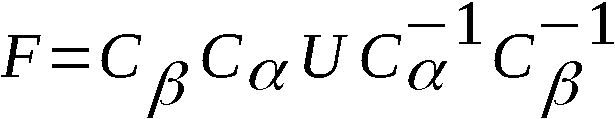

4 Untersuchung der Gleichung X-1TkTX-k·U = U·X-1TkXT-k

In diesem Punkt untersuchen wir die Gleichung

FU = UF (15.1)

mit F = Fk(X) = X-1TkXT-k (15.2)

Diese Gleichung ist - ebenso wie die im vorigen Punkt unter-

suchte - äquivalent der Gleichung (4.1). Trotz gegenteiliger

Vermutungen erbrachte die Untersuchung der Gleichung (15.1)

jedoch weniger Resultate als die Gleichung (5.1).

4.1 H i l f s s a t z Seien A und B zwei beliebige vertauschbare

Permutationen,d. h.

AB = BA.

Dann sind auch Ar (r-ganz) und Bs (s-ganz) vertauschbar:

ArBs = BsAr.

Dieser Fakt hat Allgemeingültigkeit sogar in der Gruppen-

theorie und wird deshalb nicht bewiesen. Als Beweismittel

dient die mathematische Induktion in der Gleichung B = A-1BA,

zunächst in r bei s = 1, dann in s bei festem r.

Es ergeben sich hieraus einige Schlußfolgerungen für die

Gleichung (15.1). Bemerken wir zuvor noch, daß

U-1 = U und U2 = E

gilt, da U nur aus Zweierzyklen besteht.

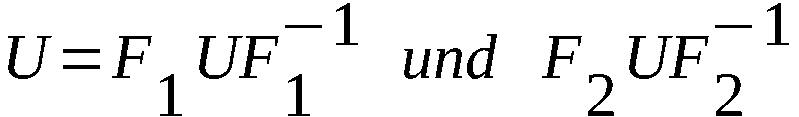

S a t z I Die Gleichung (15.1) ist genau dann erfüllt, wenn

TkX-1T-kXU = UTkX-1T-kX.

Beweis: Es ist

F-1 = (X-1)TkXT-k)-1 = TkX-1T-kX.

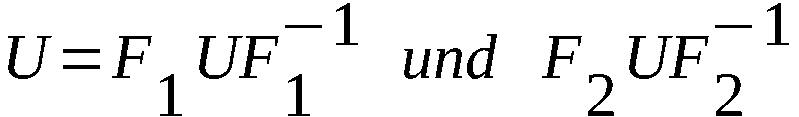

S a t z II Seien F1 und F2 Lösungen der Gleichungen (15.1)

bei festem U. Dann sind alle Elemente der von F1 und F2

erzeugten Untergruppe ebenfalls Lösungen der Gleichung (15.1).

Beweis: Die Elemente der Untergruppe habe die Form

r und s - ganz, i - nat. Zahl.

Laut Voraussetzung gilt

O.B.d.A. (wegen i < ∞) führen wir den Beweis für das Element

Der Fall q ≤ 0 ist entsprechend zu behandeln.

Bemerkung: Der Satz läßt sich auf offensichtliche Art und

Weise verallgemeinern, wenn die Gleichung (15.1) bei festem

U die Lösungen F1, F2, …, Fj (j - nat. Zahl) besitzt.

S a t z III Seien U1, U2, …, Uj - Lösungen der Gleichung

(15.1) bei festem F. Dann sind alle Elemente der von U1, …, Uj

erzeugten Untergruppe ebenfalls Lösungen.

Der Beweis verläuft wie in Satz II, wobei zu bemerken ist, daß

wegen U2 = E - die Elemente der Untergruppe die Form haben

wo alle r nur die Werte 0 oder 1 annehmen können.

4.2 S a t z IV Alle Lösungen der Gleichung XTk = TkX sind

auch Lösungen der Gleichung (15.1) für beliebiges U.

Beweis: Es ist

F = X-1TkXT-k = X-1XTkT-k = E.

Über die Gleichung XTk = TkX wird demnächst eine Wissen-

schaftliche Abhandlung des Verfassers der Teilanalyse beendet.

In ihr werden u. a. Algorithmen zur Lösung dieser Gleichung

angegeben.

Bemerkung 1: Alle Lösungen der Gleichung XTk = TkX sind für

beliebiges U Lösungen der Gleichung (q - ganz)

Fqk(X)U = UFqk(X).

Das folgt aus dem Hilfssatz (4.1) und Satz IV.

Folgerung 2: Alle Lösungen der Gleichung XTk = TkX sind für

beliebiges U Lösungen der Gleichung Fz(X)U = UFz(X), wenn

ein solches q- ganz existiert, daß

z ≡ qk (mod n) (17.1)

Beweis: (17.1) heißt: Es existiert ein t - ganz mit

z+tn = qk (17.2)

Nun ist aber

Tz = Tz+tn = Tqk

und es bleibt Folgerung 1 anzuwenden.

Offenbar ist

Z ≡ 0 (mod d),

wobei d = (n,k) der größte gemeinsame Teiler der Zahlen n und k

sein möge. Das folgt aus (17.2).

4.3 S a t z V Löst X die Gleichung (15.1), so löst auch alle TrX

(r - ganz) diese Gleichung.

Beweis: Es ist

Fk(TrX) = Fk(X),

wie man aus (15.2) erkennt.

Sei Hk(X) = X-1TkX = Fk(X)Tk.

Wenn X alle n! Permutationen durchläuft, so durchläuft Hk(X)

Permutationen mit der gleichen Zyklenstruktur wie Tk.

Es gibt also X' ≠ X'' mit

Hk(H') = Hk(H'').

Das gilt z. B. für X und TrX. Berechnungen im Falle n = 6

zeigten, daß es auch noch andere solche Paare gibt.

Die Frage kann man auch in folgender Form stellen:

Es sind die Lösungen der Gleichung

X-1TkX = Y

bei fest vorgegebenen k und Y zu finden. Das Problem wurde

nicht näher betrachtet. Es stellt eine Verallgemeinerung

des Problems dar, die Lösungen der Gleichung XTk = TkX

zu finden.

Interessant ist hier folgendes: Die Gleichung

ist genau dann erfüllt, wenn die Gleichung XTk = TkX gilt

für

4.4 Man kann zeigen, daß die Permutationen F immer gerade sind.

Der Beweis benutzt elementare Begriffe der Theorie der Per-

mutationen und soll hier nicht angeführt werden, da diese

Eigenschaft von F für uns nur von geringem Interesse ist.

Wir skizzieren nur kurz die Idee: Zunächst wird gezeigt, daß

X-1TkX genau dann gerade bzw. ungerade ist, wenn Tk gerade

bzw. ungerade ist. Weiter läßt sich nachweisen, daß Tk und T-k

gleichzeitig gerade bzw. ungerade sind. Und schließlich ist

das Produkt zweier gerader bzw. ungerader Permutationen

immer gerade.

4.5 Für N = 6 wurden alle möglichen F berechnet und untersucht,

für welche U sie Lösungen darstellen. Es zeigte sich eine

Reihe von Gesetzmäßigkeiten, die nicht allgemein bewiesen

werden konnten. Wir führen einige der wichtigsten an:

a) Wenn F ≠ E für irgendein U Lösung der Gleichung (15.1)

ist, so tritt es für insgesamt genau drei verschiedene

U als Lösung auf.

b) Ist Fk(X) - lösend, so ist Fk(X-1) ebenfalls lsöend,

aber für andere U.

c) Ist Fk(X) - lösend, so ist Fn-k(X) ebenfalls lösend,

aber für andere U.

d) Für K = n/2 gibt es zu jedem X ein U, so daß (15.1) erfüllt

ist; für alle k ≠ n/2 gibt es eine Reihe von X, die für kein

U die Gleichung (15.1) erfüllen.

e) Löst X (15.1) für bestimmte k und U, so löst es auch die

Gleichung für n-k (wobei die U andere sind).

f) Löst X (15.1) für bestimmte k und U, so löst X-1 die

Gleichung für dieselben k (wobei die U andere sind).

g) Die verschiedenen U, die (15.1) bei festen X und k lösen,

zeigen gewisse gemeinsame Merkmale bezüglich der Anzahl

und Art der auftretenden Sequenzen.

Es wurde versucht, mit einfachen Methoden der Gruppentheorie

Ergebnisse zu erzielen. Das führte zu keinem Erfolg.

4.6 Einige prinzipielle Aussagen über Gleichungen der Art (15.1)

werden in der bereits erwähnten Wissenschaftlichen Abhandlung

enthalten sein.

5 Der allgemeine Fall Y ≠ E, Z ≠ E

Das Problem in der allgemeinen Form, wie es in 1.4 formu-

liert wurde, ist nicht untersucht worden. Meiner Ansicht

nach unterscheidet es sich von dem "eindimensionalen"

Fall (Y=Z=E) nur quantitativ, jedoch nicht qualitativ.

Setzen wir in (3.1')

sowie in (3.1) St = E, so sehen wir, daß die Art der Abhän-

gigkeit der Substitution Skji in (3.1) von den Argumenten

X, k, U dieselbe ist wie die der Permutation U in (3.1') von

den Argumenten Y, j, U'. Alle Gesetzmäßigkeiten bezüglich (3.1)

sind auch Gesetzmäßigkeiten bezüglich (3.1').

6 Korrektur eines Fehlers

Beim Überprüfen wurde in dem in 3.2 angegebenen Algorithmus,

Bemerkung b) zum 2. Schritt (siehe 3.2), folgender Fehler

festgestellt, der aber keinen prinzipiellen Einfluß auf die

Durchführbarkeit des Algorithmus hat:

Die angeführte Vereinfachung ist nur zulässig, wenn in der

gegebenen Spalte der Tab. 1 nur ein "+" enthalten ist.

Im gegenteiligen Fall sind alle Kombinationsmöglichkeiten

zu betrachten, wobei nur i1 ≠ i3 beachtet werden muß.

Krey

Ultn.

Arbeitsgebiet II Berlin, den 05.09.1962

Hü, - Anhang I zu

GVS 5384/62

Stellungnahme zur Teilanalyse des Verfahrens ENIGMA

Mit den Ausführungen der Teilanalyse einverstanden.

Der in 3.2 angegebene Algorithmus zur Bestimmung der die

Gleichung

X-1 UX = (TkXT-k)U(TkXT-k).

bei festem X und U lösenden k kann vereinfacht werden.

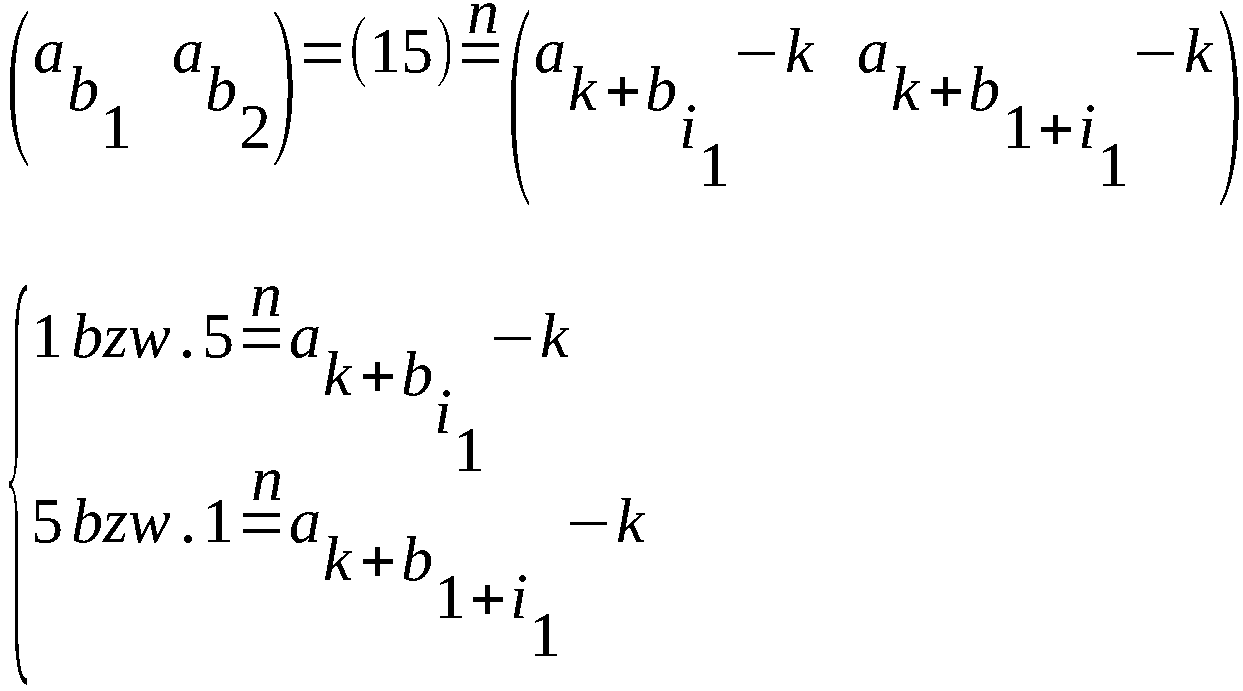

Da X und U bekannt sind, sind auch  bekannt.

Man benutzt nun die rechte Seite der ersten Gleichung des

Systems (6.1) und setzt o.B.d.A. i1 = 1, d. h. b1.

Man erhält

bekannt.

Man benutzt nun die rechte Seite der ersten Gleichung des

Systems (6.1) und setzt o.B.d.A. i1 = 1, d. h. b1.

Man erhält

Für beliebiges k gilt nun  .

Wenn für das gleiche k

.

Wenn für das gleiche k

dann kann k eine Lösung (5.1) sein. Ist dies nicht der Fall,

so ist dieses k keine Lösung.

Dies führt man für alle k = 1, 2, …, n-1 durch. Für die nach diesem

Schritt noch möglichen k rechnet man das gleiche mit i1=3 durch.

Ergeben sich hier für irgendwelche dieser k keine Lösungen, so

scheiden diese dann für die weiteren Betrachtungen aus. Für die

danach verbliebenen k wird dann i1=5 gesetzt usw.

Die nach n/2-1 Schritten verbliebenen k sind Lösungen der Gleichung

(5.1).

Beispiel:

U = (14)(26)(35)

X = [134526]

X-1·U·X = (15)(24)(36)

1 2 3 4 5

i1 1 (21) (24) (24) (45) (16)

3 x (31) (51) x x

Als Lösung der Gleichung 5.1 ergibt sich in diesem Beispiel

k = 3.

Hübler

Ltn.

Arbeitsgebiet 1A5 Berlin, den 08.03.1968

Az.: G 604

Tgb.Nr. 1219/68

Chiffriergeräte ENIGMA

Mathematische Darstellung der Chiffrierung

1. Bibliografie

(1) Teilanalyse ENIGMA, 1959, 8 Blatt

(2) Teilanalyse ENIGMA, 2.7.1962, 21 Blatt, GVS 5384/62

(3) Wissenschaftliche Abhandlung Nr. 21 (Leitfaden), 1959.

2. Aufgabenstellung

Das Chiffriergerät ENIGMA ist kryptologisch der Vorläufer

verschiedener in der Gegenwart in Gebrauch befindlicher

Chiffriertechnik des soz. und des kap. Lagers. Analysen

dieser Geräte bauen auf den Analysen von ENIGMA auf.

(Daraus folgt die Notwendigkeit der Geheimhaltung tief-

gründiger analytischer Untersuchungen zu ENIGMA).

Bisher wurden im ZCO nur Einzeluntersuchungen zu ENIGMA

durchgeführt, vgl. Bibliografie. Es erfolgte aber noch

keine systematische mathematisch - kryptologische Beschrei-

bung und Untersuchung von ENIGMA. Das soll mit dem vorlie-

gendem Schriftstück eingeleitet werden.

Das Endziel ist die kryptoanalytische Beherrschung der mo-

dernen Geräte, die aus ENIGMA hervorgegangen sind.

3. Algorithmus

3.1 Mathematische Grundlagen

Mathematisches Hilfsmittel ist die Theorie der endlichen Per-

mutationen und Permutationsgruppen, deren Grundlage im weiteren

vorausgesetzt werden.

Mit n bezeichnen wir die Ordnung der Permutation, mit Sy(n)

die symmetrische Gruppe n-ten Grades aller Permutationen n-ter

Ordnung. n ist eine natürliche Zahl (n = 1, 2, 3, …). Wo es von

Bedeutung ist, wird n stets stillschweigen als gerade vorausge-

setzt, wenn nicht ausdrücklich das Gegenteil festgelegt wird.

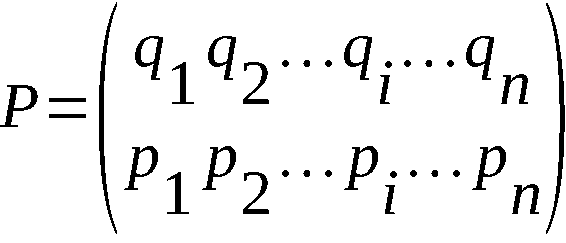

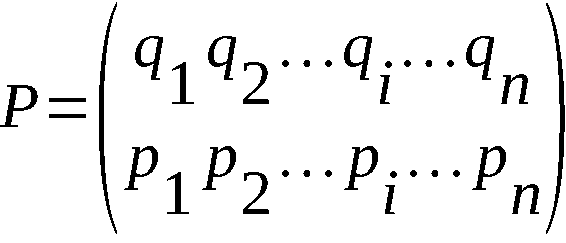

Wir benutzen folgende Bezeichnungen zur Darstellung einer

Permutation: Für die allgemeine Darstellung

schreiben wir auch

P: qi → pi.

Für P: i → pi schreiben wir auch

P = ((p1 p2 … pi … pn))

Und schließlich wird die Zyklenschreibweise benutzt (jedes

der n Elemente von P tritt in allen Zyklen zusammengenommen

genau einmal auf):

Sei mit R(n) der Restklassenring modulo n mit den Zahlen 1,2, …

…, n als Elementen (n als Nullelement des Rings) bezeichnet.

Betrachten wir die Permutationen als eineindeutige Abbildung

von R (n) auf sich, so führt die folgende Verfahrensweise zu

Vereinfachungen: Als Indexe der Elemente pi sowie alle Elemente

selber lassen wir alle ganzen Zahlen zu und identifizieren

pi-tn = pi + tn = pi

(-∞ < t < +∞, 1 ≤ i ≤n, 1 ≤pi ≤ n).

3.2 Algorithmus

Wir geben hier eine vollständige Beschreibung eines Algorithmus

in abstrakter Form. Im weiteren wird gezeigt, daß bestimmte

Varianten von ENIGMA diesen Algorithmus realisieren.

Die völlige Formalisierung ermöglicht die mathematische Formu-

lierung und Behandlung der kryptologischen Probleme einschließ-

lich der Benutzung elektronischer Rechentechnik.

In unserer Formulierung des Begriffs Algorithmus stützen wir

uns auf das Mathematische Wörterbuch, Berlin - Leipzig, 1961.

Danach ist ein ein Algorithmus in einer Menge von Zeichenreihen

aus gegebenen Grundzeichen als ein Verfahren definiert, mit

dessen Hilfe eine effektive (schrittweise) Umformung der Zeichen-

reihen in endlich vielen Schritten feststellen kann, ob sie

aus einen gegebenen Zeichenreihe durch Anwendung des Algorithmus

erhalten werden kann oder nicht.

Wir geben uns als Grundmenge R(26) vor und betrachten belie-

bige Folgen beliebiger (endlicher) Länge

K = {k1, k2, …. kj, … km};

m ist die Länge der Folge (m = 1, 2, 3, …); kj ∈ R(26) für alle

j = 1, 2, …, m.

Auf R(26) betrachten wir die Permutationsgruppe Sy(26) und

geben uns sechs Elemente T, U, V, X, Y, Z aus dieser Gruppe

mit folgenden Eigenschaften vor:

T: → i+1;

U - beliebig aus Zweierzyklen bestehend;

V - beliebig aus Einer- und Zweierzyklen bestehend;

X, Y, Z - beliebig.

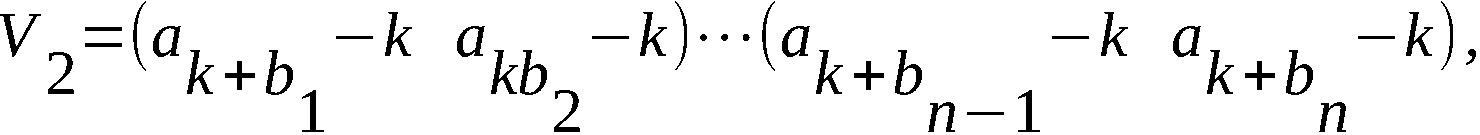

Unter Benutzung dieser Permutationen erfolgt die Umformung

von K in eine gleichlange Folge C:

C = {c1, c2, …, cj, …, cm};

cj ∈ R(26) für alle j = 1, 2, …, m; auf die folgende Weise:

1) Die Umformung von kj in cj (j = 1, 2, …, m) erfolgt mit Hilfe

einer Permutation S ∈ Sy(26), S: qi → pi. Dabei ist kj eines

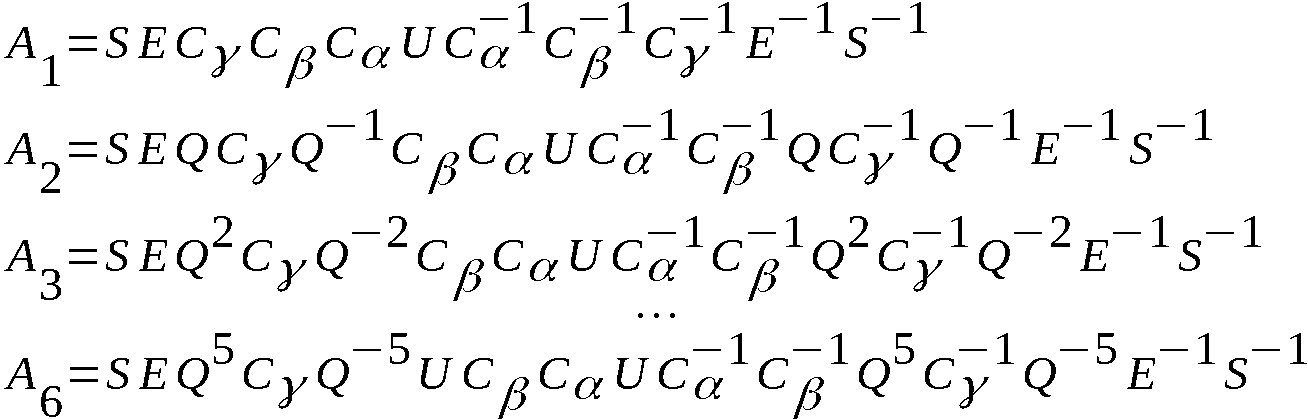

der qi und cj das entsprechende pi. S hat die Gestalt

S = VTxXTy-xYTz-yZT-zUTzZ-1Ty-zY-1Tx-yX-1T-xV-1.

Dabei ist x, y, z ∈ R(26).

2) Die Umformung beginnt mit k1, wobei x = x1, y = y1, z = z1

vorgegeben sind. Ist kj mittels x, y, z umgeformt, dann wird kj+1

(j = 1, 2, …, m-1) mittels x', y', z' umgeformt, wobei folgende

Beziehungen bestehen; y und x sind vorgegeben:

x ≠ x, y ≠ y,: x' = x + 1, y' = y, z' = z + 1;

x = x, y ≠ y,: x' = x + 1, y' = y + 1, z' = z;

y = y: x' = x + 1, y' = y + 1, z' = z + 1;

Damit ist der Algorithmus vollständig beschrieben.

4. Nachweis, daß ENIGMA den Algorithmus realisiert, und dessen

kryptologische Deutung

Wir zeigen nun, daß die Variante von ENIGMA mit Steckerverbindung

und drei Walzen den beschriebenen Algorithmus realisiert.

R(26) entspricht dem Grundbereich, seine Elemente (Grundeinheiten)

sind die 26 Buchstaben A, B, C, …, Y, Z. Grundbereich und Ge-

heimbereich fallen zusammen.

K entspricht dem Grundtext und C dem Geheimtext.

X, Y, Z entsprechenden drei beweglichen Walzen, U der Umkehr-

walze und V der Steckerverbindung.

Eine ausführliche Herleitung der Formel für S findet man be-

reits in (1). S ist kryptologisch eine Substitution. Der Algo-

rithmus beschreibt ein Substitutionsverfahren (kein Additions-

verfahren !) und zwar ein Spaltenverfahren, da verschiedene S

auftreten können.

Die Beschreibung des Schrittschaltwerks in (1) ist unkorrekt bzw.

unvollständig, wir geben eine umfassende Darstellung.

Jeder Tastendruck löst eine Bewegung des Walzensatzes aus, die

im einzelnen wie folgt abläuft: Alle Walzen drehen in gleicher

Richtung jeweils max. einen Schritt. In der Regel wird lediglich

die rechte Walze um einen Schritt weiterbewegt. Die Fortschaltung

ist jedoch von der eines allgemein üblichen Zählers verschieden.

Jede Walze besitzt eine ausgezeichnete Stellung. Wird diese

nach einer bestimmten Anzahl Drehungen (Schritten) erreicht

oder war sie mit dem Anfangswert vorgegeben, so wird im näch-

sten Schritt gleichzeitig mit dieser Walze auch die links (be-

trifft die rechte und mittlere Walze) und rechts (betrifft

mittlere Walze) von ihr befindliche Walze weiterbewegt. (Bei

einem Zählwerk mit drei Zählrädern wird die linke Walze nur

bewegt, wenn die mittlere und die rechte Walze die

ausgezeichnete Stellung - beim Zählen die Ziffer 9 - erreicht

haben).

Dieser Sachverhalt widerspiegelt sich im Algorithmus, wenn

man Z als linke, Y, als die mittlere und X als die rechte Wal-

ze ansieht; x ist die ausgezeichnete Stellung von X und y die

ausgezeichnete Stellung von Y. Die Umkehrwalze befindet sich

links vom Walzensatz.

x1, y1, z1 entsprechen der Anfangseinstellung der Walzen (An-

fangswert), die im allgemeinen den Spruchschlüssel darstellt.

5. Elementare Eigenschaften des Algorithmus und ihre krypto-

logische Deutung

5.1 Eigenschaften der Permutation S

S ist zu U konjugiert. Somit besteht S ebenfalls nur aus Zwei-

erzyklen, da bei der Konjugiertenbildung Anzahl und Längen der

Zyklen invariant bleiben. Es gilt S2 = E (identische Permutation),

S-1 = S.

S stellt kryptologisch eine reziproke Substitution dar. Die

Chiffrierung erfolgt genauso wie die Dechiffrierung (ohne Um-

schalten).

Es ist immer kj ≠ cj (Ansatzpunkt für Dekryptierversuche).

Die bei beliebigen U, V, X … maximal mögliche Anzahl

von Substitutionen S beträgt

(Anzahl aller zweizyklischen Permutationen 26. Ordnung).

Für beliebige ganze Zahlen s und t ist Ts+26t = Ts. Also be-

sitzt T nur 26 verschiedene Potenzen. Daraus folgt, daß bei

festen U, V, X, Y, Z höchstens 263 = 17576 verschiedene

Substitutionen möglich sind.

5.2 Permutationsfolgen

Für analytische Untersuchungen erscheint es zweckmäßig, meh-

rere verschiedene Folgen zu betrachten. Wir nehmen an, daß

U, V, X, Y, Z, x, y fixiert seien.

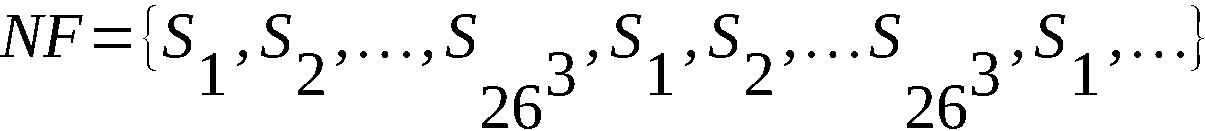

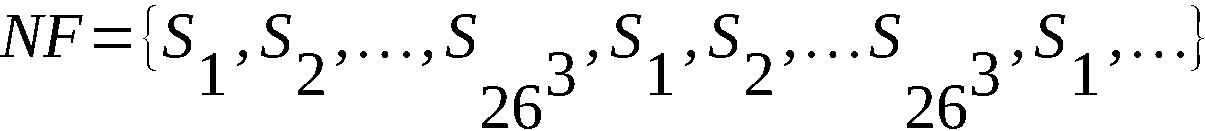

(NF) die "natürliche Folge"

ist unendlich mit der Periode 263. Hier ist für i = 1, 2, …, 263

Si = S(x, y, z), i = x + (y-1)·25 + (z-1)·262

also z. B. S1 = S(1, 1, 1), S2 = S(1, 1, 1), S27 = S(1, 2, 1).

NF enthält alle Permutationen, die bei irgendeinem Anfangswert

auftreten können, in einer vom mathematischen Standpunkt na-

türlichen Reihenfolge, die Gesetzmäßigkeiten vielleicht am

ehesten erkennen läßt. Die Zuordnung i ←→ (x, y, z) ist ein-

eindeutig.

(SF) Mit S(j) bezeichnen wir die Permutation S, die kj in cj

überführt (j = 1, 2, …, m), und mit SF die vom Al-

gorithmus abgearbeitete Folge

SF = {S(1), S(2), …, S(j), …, S(m)}.

SF ist kryptologisch die Substitutionsreihe zur Chiffrierung

des Grundtextes K, z. B. ist S(1) = S(x1, y1, z1). SF ist im

Gegensatz zu NF verschieden für verschiedene Anfangswerte

x1, y1, z1. Entsprechend den verschiedenen Möglichkeiten für

die Anfangswerte sind bei beliebigem, aber festem m 263

verschiedene SF möglich.

Zwei verschiedene SF sind bei hinreichender Länge stets phasen-

gleich.

Wie sich aus dem Algorithmus erkennen läßt, treten nicht alle

für NF definierten Si (i = 1, 2, …, 263) in jeder hin-

reichend langen Folge SF auf. Einige können nur S(1) oder S(2)

sein. Letztere wollen wir als singuläre Permutationen bezeich-

nen, erstere als reguläre. Es gibt 262 singuläre Permutationen

und entsprechend 25·262 reguläre. Die singulären Permutationen

sind

S(x + 1, y + 1, z), S(x ≠ x + 1 , y, z).

Es ergibt sich, daß SF bei hinreichend großem m eine Periode

der Länge 25·262 besitzt, die entweder mit S(1) oder mit S(2)

oder mit S(3) beginnt. SF besteht, ev. mit Ausnahme von S(1)

bzw. S(1) und S(2), aus regulären Permutationen.

(VF) Die "vollständige" Folge VF wird gebildet, indem irgend-

ein SF mit allen singulären Permutationen aufgefüllt und ins

Unendliche fortgesetzt wird. Die singulären Permutationen

werden so eingefügt, daß, wären sie S(1), die nächstfolgende

Permutation S(2) wäre. (Explizite Darstellung von VF siehe

Blatt 7, daraus ist u. a. die Verteilung der singulären Subs-

titution in VF ersichtlich).

VF hat eine Periode der Länge 263. Alle Permutationsfolgen

SF mit beliebigen Anfangswerten und beliebiger Länge sind

endliche, nicht zusammenhängende (bei hinreichender Länge)

Teilfolge der unendlichen periodischen Permutationsfolge VF.

Kryptologisch bedeutet das, daß alle Substitutionsreihen SF

phasenähnlich VF sind.

5.3 Gleiche Permutationen

Die kryptologische Sicherheit ist, abgesehen von anderen

Faktoren, um so höher, je mehr voneinander verschiedene

Substitutionen in VF auftreten. Wann ist

S(x', y', z') = S(x'', y'', z''),

wenn nicht gleichzeitig x'=x'', y'=y'', z'=z'' ?

Eine hinreichende Bedingung für Gleichheit ist die Erfüllung

folgender Gleichungen durch X, Y, Z:

Tx'X = XTx' Ty'Y = YTy' Tz'Z = ZTz'

Tx''X = XTx'' Ty''Y = YTy'' Tz''Z = ZTz''

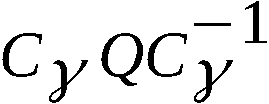

Hieraus folgt, daß es zweckmäßig ist, die Permutationen in

den Walzen so zu wählen, daß sie für kein k Lösungen der

Gleichung TkP = PTk sein können.

Es ist denkbar, daß auch in anderen Fällen gleiche Substitu-

tionen auftreten können.

5.4 Darstellung der Folge VF

… (x + 2 y z + 1)

(x y z ) x + 3 y + 1 z + 2

(x + 1 y + 1 z + 1) …

x + 2 y + 1 z + 1 x + 25 y + 1 z + 2

(x + 2 y z ) (x + 25 y z + 1)

x + 3 y + 1 z + 1 x y + 1 z + 2

(x + 3 y z ) x + 1 y + 2 z + 2

x + 4 y + 1 z + 1 …

… x y + 2 z + 2

x + 25 y + 1 z + 1 …

(x + 25 y z ) x + 1 y + 25 z + 2

x y + 1 z + 1 …

x + 1 y + 2 z + 1 x y + 25 z + 2

x + 2 y + 2 z + 1 x + 1 y z + 2

… (x y z + 2)

x + 25 y + 2 z + 1 (x + 1 y + 1 z + 3)

x y + 2 z + 1 x + 2 y + 1 z + 3

x + 1 y + 3 z + 1 …

… x y + 25 z

x y + 3 z + 1 x + 1 y + 25 z

… (x y z )

x + 1 y + 25 z + 1 (x + 1 y + 1 z + 1)

… x + 2 y + 1 z + 1

x y + 25 z + 1 …

x + 1 y z + 1

(x y z + 1)

(x + 1 y + 1 z + 2)

x + 2 y + 1 z + 2

Die singulären Permutationen sind in Klammern gesetzt.

6. Aufgaben für weitere Untersuchungen

6.1 Gruppeneigenschaften der Permutationen: Bilden die S

eine Gruppe?

Wenn nicht, wie sieht die kleinste sie enthaltende

Gruppe aus?

Usw.

6.2 Sammlung aller Eigenschaften konjugierter Permutationen

und konjugierter Elemente in Gruppen.

6.3 Untersuchung der Gleichung in Permutationen TkP = PTk.

6.4 Beziehungen innerhalb der Folgen NF, SF, VF:

Beziehungen zwischen aufeinanderfolgenden Permutationen.

Anzahl der tatsächlich verschiedenen Permutationen. Häufig-

keitsverteilung in den Folgen. Existenz von Unterperioden.

Parallelstellen.

Beziehungen zwischen NF und VF.

6.5 Beziehungen zwischen NF und zwischen VF bei Vertauschung

der Reihenfolge der Walzen.

6.6 Dekryptiermethoden.

6.7 Ist die vereinfachende Voraussetzung x = y = 16 zulässig?

6.8 Effektiver Schlüsselvorrat, äquivalente und ähnliche Schlüssel.

Krey

Oltn.

E N I G M A

=============

Kurzgefaßte Darstellung

der Auflösungsmethoden.

Inhaltsverzeichnis

1. Einleitung

2. Die Anfänge

3. Zyklentheorie

4. Zwei wichtige Schriftstücke

5. Substitutionentheorie

6. Substitution E

7. Die Substitution S

8. Einige Ziffern

9. Auffindung der Spruchschlüssel

10. Methode der charakteristischen Schlüssel

11. Die statistische Methode

12. Methode ungleicher Buchstaben

13. Bestimmung der rechten Walze

14. Der Rost

15. Der Katalog F

16. Der Zyklometer

17. Grundstellung und Ringstellung

18. Einige Bemerkungen

19. Neue Netze. Beständige Änderungen

20. Umkehrwalze B

21. Neue Chiffrierwalzen

22. Änderung des Chiffriersystems

23. Auffindung der Walzenlage

24. Bomben

25. Die Netze

26. Die Warschauer Konferenz

27. Kriegsaufbruch. Vignolles

28. Methode Knox

29. Kataloge zu den Netzen

30. Methode Herivel

31. Drittes Schlüsselverfahren

32. Chronologische Übersicht über die Änderungen des

Schlüsselverfahrens im Heer und in der Luftwaffe

33. Das Funknetz des Sicherheitsdienstes

34. Die Schlüsselverfahren der deutschen Kriegsmarine

vor Einführung der Enigma

35. Die Marine-Chiffriermaschine mit 29 Tasten

36. Die Anwendung in der deutschen Kriegsmarine der

Enigma-Chiffriermaschine mit 26 Tasten

37. Chronologische Übersicht über die Anwendung von

Enigma-Chiffriermaschinen in der deutschen Kriegsmarine

38. Teilnahme der drei Staaten an der Lösung der Enigma

1. Einleitung

Bereits wenige Jahre nach Beendigung des Weltkrieges begann // Erster Weltkrieg

die deutsche Wehrmacht zur Verschlüsselung von Nachrichten,

die auf dem Funkwege übersandt werden sollten, sich der

"Enigma-Chiffriermaschine" zu bedienen.

Als erste führte, wie es scheint, die deutsche Kriegsmarine

dieses Schlüsselverfahren bei sich ein. Jedenfalls ist gewiß,

daß sie es bereits im Jahre 1926 benutzte, während seine An-

wendung im deutschen Heer erst ab 15. Juli 1928 festgestellt

wurde.

Am 1. August 1935 folgte dann mit der Einführung der Enigma

die deutsche Luftflotte, vom September 1937 ab bediente sich

ihrer der Sicherheitsdienst, auch von der Polizei wurde sie

benutzt. Während sich so der Gebrauch der Enigma in der deu-

tschen Wehrmacht immer mehr verbreitete, begannen andere

Schlüsselmethoden, wie z.B. Doppelwürfelverfahren, allmählich

zu verschwinden, so daß bereits eine gewisse Zeit vor Beginn

des Deutsch-Polnischen Krieges 1939 beinahe alles, was von der

deutschen Institutionen militärischen oder halbmilitärischen

Charakters dem Funkwege anvertraut wurde, mit der Enigma-

Maschine verschlüsselt war. Die Lösung dieses Schlüsselverfah-

rens bildete daher für die Generalstäbe Polens, Frankreichs

und Großbritannien ein Problem von erstklassiger Bedeutung.

Im Laufe der Jahre wurde der Typ der Maschine mehrfach geändert.

Vor Einführung der Enigma "M" mit Steckerverbindung, die noch

heute im Gebrauch ist, benutzte das deutsche Heer in der Zeit

vom 15. Juli bis 31. Mai 1930 die Enigma "G" mit Stöpselstellung. // Fernmeldeklinken-Stecker

Bei den Wehrkreiskommandos bediente man sich eine Zeit lang

einer selbstschreibenden Maschine, der sogenannten "Enigma II",

die jedoch anscheinend als unpraktisch bald aus dem Verkehr

gezogen wurde. Die deutsche Kriegsmarine wiederum wandte bis

September 1934 einen Maschinentyp mit 29 statt mit 26 Tasten

an und ging erst ab Oktober 1934 zum Gebrauch derselben Maschine

wie die deutsche Heer über. Übrigens bewahrte die deutsche Kriegs-

marine auch späterhin eine gewisse Selbstständigkeit, indem sie

in gewissen Zeiträumen eine größere Anzahl von Schlüsselwalzen

benutzte als die übrigen Formationen. Grundsätzlich kann man

jedoch sagen, das ab Oktober 1934 bis heute nur ein Maschinen-

typ gebraucht wird, derselbe, dessen sich das deutsche Heer

seit 1. Juli 1930 bedient.

Im folgendem wird skizziert, auf welche Weise dem Schlüssel-

dienst des polnischen Generalstabes gelang, den oben angeführ-

ten Typ der Enigma wiederherzustellen und welche Verfahren

weiterhin ausgedacht wurden, um das eingehende Chiffriermate-

rial fast stets laufend zu lösen, trotz sämtlicher Verände-

rungen und Verbesserungen, die andauernd vom deutschen Schlüs-

seldienst eingeführt wurden, um das Verfahren absolut unlösbar

zu machen. Es wird auch dargestellt werden, von wie großer

Trägheit die Zusammenarbeit der Generalstäbe Polens, Frank-

reichs und Großbritannien sich in dieser Hinsicht erwies.

2. Die Anfänge

Noch mehrere Jahre nach Gründung des polnischen Schlüssel-

dienstes konnte aus Personalmangel dem einlaufenden Schlüssel- // chiffrierte Texte

material der deutschen Kriegsmarine keine Beachtung geschenkt

werden. Daher wurde das Erscheinen der Enigma erst in dem Au-

genblick bemerkt, als sich ihrer das deutsche Heer zu bedienen

begann, d.h. im Jahre 1928.

Unter den einlaufenden Sprüchen, die von deutschen Militärfunk-

stationen aufgegeben wurden, zeigten sich damals neben solchen,

die wie bisher nach dem Doppelwürfelverfahren geschlüsselt

waren, auch andere, die zweifellos den Charakter eines Substi-

tutionverfahrens aufwiesen. Man begann sich mit ihnen zu be-

schäftigen und stellte leicht fest, daß die sechs ersten Buch-

staben eines jeden Spruches eine besondere Bedeutung hatten

und wahrscheinlich den Schlüssel des gegebenen Spruches dar-

stellten. Gleichzeitig gelang es dem polnischen Nachrichten-

dienst, in dem Besitz mehrerer kleiner Schriftstücke zu

kommen, aus denen hervorging, daß vom 15. Juli 1928 ab im

deutschen Heer neben den bisherigen Schlüsselverfahren als

neues das "Maschinenschlüsselverfahren Enigma G" in Kraft

trat, daß bei der Enigma eine Stöpselstellung (während bei

dem späteren Typ eine Steckerverbindung) vorhanden war, und

daß jede Dienststelle in gewissen Zeitabständen eine Anzahl

von Schlüsseln zugeteilt bekommt, von denen aus drei Zahlen

nicht größer als 26 besteht.

Es war nunmehr klar, daß das neue Schlüsselverfahren, das man

entdeckt hatte, identisch mit dem Enigmaschlüsselverfahren war.

Um das Studium dieses Verfahrens zu erleichtern, wurde vom

polnischen Generalstab eine Enigma vom Handelstypus angekauft,

bei der selbstverständlich die Walzen ganz andere Schaltungen

hatten, als bei der Dienste des Heeres stehende Maschine, die

sich aber auch sonst noch, wie sich später herausstellte, in

mehrerer Hinsicht stark von der letzteren unterschied.

Die Untersuchungen dieses Schlüsselverfahrens wollten jedoch

nicht recht von der Stelle rücken und wurden nach einiger

Zeit abgebrochen.

3. Zyklentheorie // = Kettenkomplex

Die Wiederaufnahme der Arbeiten erfolgte im Jahre 1932. Man

unterzog die ersten 6 Buchstaben der Sprüche einer erneuten

Untersuchung und stellte dabei folgendes fest: Für jeden Tag

wird eine gewisse Stellung der Walzen, eine und dieselbe für

sämtliche Schlüssler, festgesetzt. Daraufhin wählt sich jeder // Schlüssler = Chiffreur

Schlüssler drei beliebige Buchstaben, schlüsselt sie zweimal

hintereinander ausgehend von der für diesen Tag festgesetzten

Stellung der Walzen und setzt die so erhaltenen 6 Buchstaben

in den Anfang des Spruches ein.

Auf diese Weise entstehen zwischen dem 1. und 4., bzw. 2. und

5., bzw. 3. und 6. Buchstaben der Sprüche gewisse Beziehungen,

die eine rein mathematische Behandlungsweise gestatteten und

die Grundlage der späteren Wiederherstellung der Enigma bil-

deten.

Man verfährt folgendermaßen: Man nimmt irgendeinen Spruch,

schreibt dessen ersten Buchstaben und rechts davon vierten

Buchstaben auf. Dann sucht man einen Spruch, in dem der zu-

letzt aufgeschriebene Buchstabe als erster Buchstabe auftritt

und schreibt recht vom dessen vierten Buchstabe auf. So ver-

fährt man weiter, bis man zum ersten Buchstabe zurückkehrt.

Das erhaltene Ergebnis nennt man einen Zyklus. Man kann fol-

gende Sätze beweisen:

1) Zyklen derselben Länge treten stets in gerader Zahl auf.

2) Buchstaben eines Zyklus werden durch Buchstaben hervorge-

rufen, die in einem anderen, gleichlangen Zyklus auftreten.

3) Wird eine Buchstabe X durch einen Buchstaben Y hervorgeru-

fen, so wird der rechts von X stehende Buchstabe durch den

links von Y stehenden Buchstabe hervorgerufen.

Diese drei Sätze lösten teilweise die Aufgabe, die Spruch-

schlüssel zu rekonstruieren, und bestimmt hätte man schon

damals dieses Problem vollständig gelöst, wenn nicht gerade

in diesem Augenblick Hilfsmittel zur Verfügung gestellt worden

wären, die Arbeiten in andere Bahnen lenkten.

4. Zwei wichtige Schriftstücke

In dieser Zeit gelangte nämlich die polnische Schlüsselstelle // Chiffrierbüro

in den Besitz zweier Schriftstücke von außerordentlicher Be-

deutung. Das erste dieser beiden Schriftstücke trug die Über-

schrift: "Anleitung zum Maschinenschlüsselverfahren", während

das andere die sogenannten Tagesschlüssel zur Enigma für die

Monate Oktober und Dezember 1931 enthielt. Diese Schriftstücke

erhielt die polnische Schlüsselstelle vom französischen Ge-

neralstab, der in ihren Besitz durch seinen Nachrichtendienst

gelang war. Es muß betont werden, daß der Besitz dieser

Schriftstücke und zwar besonders der Tagesschlüssel entschei-

dend den Fortgang der Arbeiten beeinflußt hat. Ohne diese

Dokumente wäre die Lösung des Enigmaschlüsselverfahrens zu-

mindest um Jahre verzögert worden. Andererseits mag jedoch

auch festgestellt werden, daß es weder der französischen noch

der englischen Schlüsselstelle gelungen war, das Verfahren zu

lösen, trotzdem beide Stellen im Besitz dieser Schriftstücke

waren. Übrigens wird weiter unten eine Methode angegeben wer-

den, die eventuell auch ohne den genannten Schriftstücken zum

Ziele geführt haben würde.

Aus dem ersten der genannten Dokument ging hervor, daß ab

1. Juni 1930 an Stelle der bisherigen Enigma mit Stöpselstel-

lung eine neue Enigma mit Steckerverbindung trat. Weiter er-

fuhr man noch folgendes:

1) Die Maschine enthält 3 Schlüsselwalzen, deren Lage ver-

ändert werden kann. Änderung der Walzenlage erfolgt alle

drei Monate.

2) Die Umkehrwalze ist fest (im Gegensatz zur Enigma-Handels-

maschine).

3) Die Schlüsselwalzen sind mit einem Zahlen-, bzw. Buchstaben-

ring versehen. Änderung der Ringstellung erfolgt täglich.