The Codebreakers

Dr. Sorge funkt aus Tokyo

An geheimer Front

Statistisches Jahrbuch des Deutschen Reichesgebildet wurden

1a. Die Substitutionstabelle:

| Kennwort | S | U | B | W | A | Y |

| Substitut | 0 | 82 | 87 | 91 | 5 | 97 |

| Klartext | C | D | E | F | G | H |

| Substitut | 80 | 83 | 3 | 92 | 95 | 98 |

| Klartext | I | J | K | L | M | N |

| Substitut | 1 | 84 | 88 | 93 | 96 | 7 |

| Klartext | O | P | Q | R | T | V |

| Substitut | 2 | 85 | 89 | 4 | 6 | 99 |

| Klartext | X | Z | • | / | ||

| Substitut | 81 | 86 | 90 | 94 | ||

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| s | i | o | e | r | a | t | n | |||

| 8 | c | x | u | d | j | p | z | b | k | q |

| 9 | • | w | f | l | / | g | m | y | h | v |

| A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | • | / |

| 5 | 87 | 80 | 83 | 3 | 92 | 95 | 98 | 1 | 84 | 88 | 93 | 96 | 7 | 2 | 85 | 89 | 4 | 0 | 6 | 82 | 99 | 91 | 81 | 97 | 86 | 90 | 94 |

DAL (Dalny

Wostok

= Ferner Osten Absender-Ort)

1c. ausgeführte Substitution:

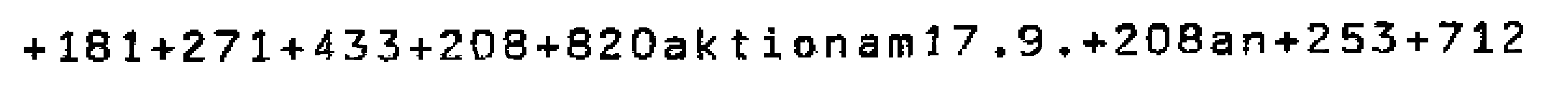

| DAL | .DE | R/SO | WJE | TISC | HE/ | FERN | E/OS | TEN/ | KANN | /AL | S/SI | CHE | R/V | OR/E | INEM | /ANG | RIF | F/J | APA | NS/E | RACH | TET/ | WER | DEN. | RAM | SAY | • |

| 83593 | 90833 | 49402 | 91843 | 61080 | 98394 | 92347 | 39420 | 63794 | 88577 | 94593 | 09401 | 80983 | 49499 | 24943 | 17396 | 94579 | 54192 | 92948 | 45855 | 70943 | 45809 | 86369 | 49134 | 83379 | 04596 | 05979 | 0 |

1d. aussuchen der Schlüsselgruppen aus dem Handbuch:

Seite 193 Zeile 7 Spalte 5 ist der Beginn (19375)

1.e Addition OHNE Übertrag des Substitut mit dem Schlüssel:

| 83593 | 90833 | 49402 | 91843 | 61080 | 98394 | 92347 | 39420 | 63794 | 88577 | 94593 | 09401 | 80983 | 49499 | 24943 | 17396 | 94579 | 54192 | 92948 | 45855 | 70943 | 45809 | 86369 | 49134 | 83379 | 04596 | 05979 |

| 35635 | 51303 | 24932 | 10010 | 78191 | 12106 | 21169 | 41861 | 76147 | 10589 | 66984 | 85249 | 50397 | 01471 | 03330 | 91929 | 56622 | 01806 | 15112 | 84112 | 13865 | 86318 | 09150 | 65213 | 43724 | 43839 | 92727 |

| 18128 | 41136 | 63334 | 01853 | 39171 | 00490 | 13406 | 70281 | 39831 | 98056 | 53477 | 84640 | 30270 | 40860 | 27273 | 08215 | 40191 | 55998 | 07050 | 29967 | 83708 | 21117 | 85419 | 04347 | 26093 | 26093 | 97696 |

| ==== | ==== | |||||||||||||||||||||||||

| 4. Gruppe | 3 letzte Gruppe | |||||||||||||||||||||||||

| 4.Gruppe: | 01853 |

| 3.letzte Gruppe: | + 26093 |

| Seite/Zeile/Spalte: | + 19375 |

| Schlüsselgruppe = | 36111 |

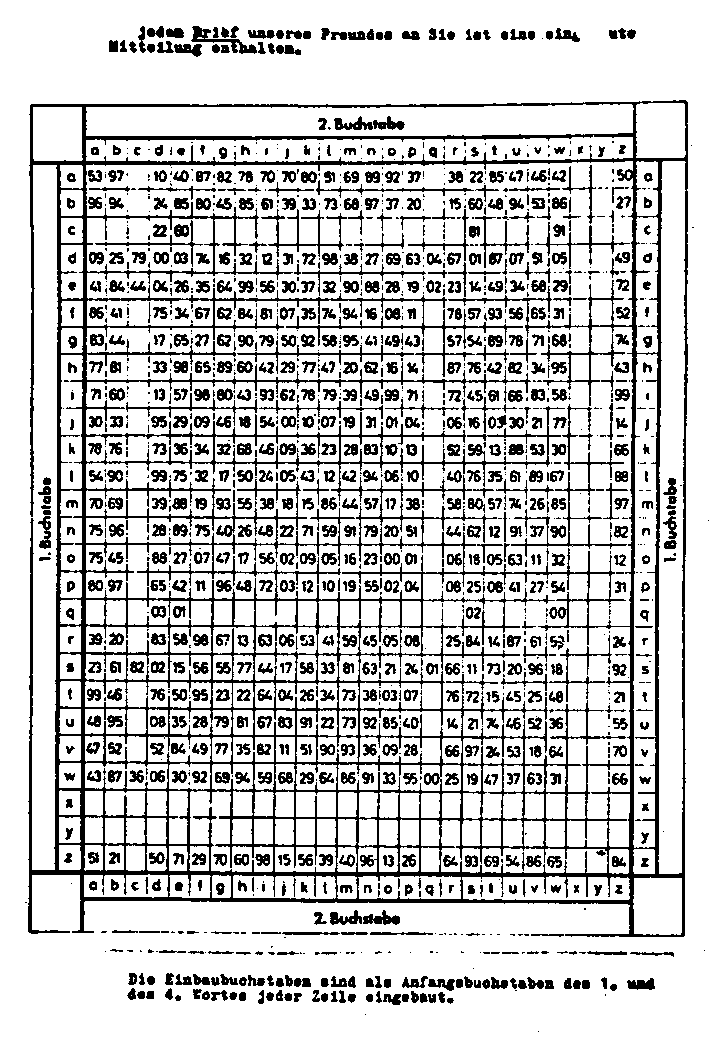

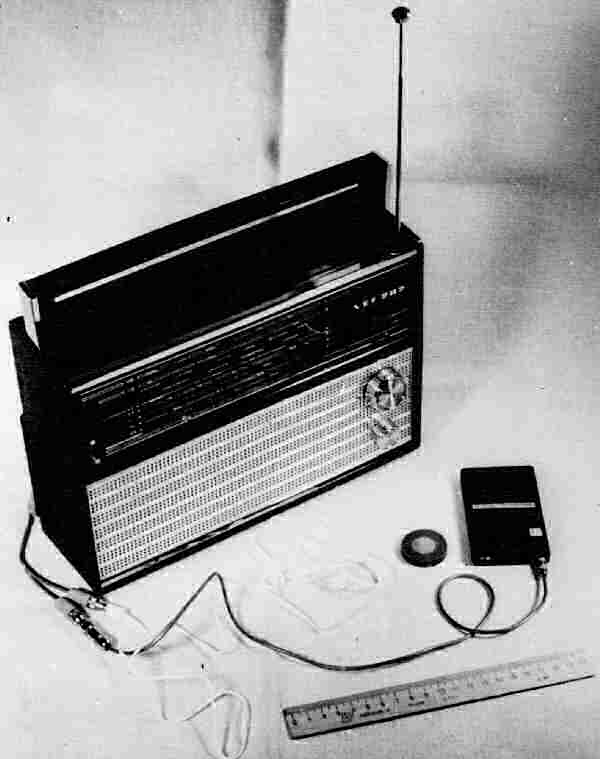

In der ungekürzten FassungSonjas Rapportbeschreibt Ruth Werner, daß die Chiffrierung und Dechiffrierung der Zifferntexte nicht der entspricht wie von Max Christiansen-Clausen beschrieben ist. Siehe vorherige Beschreibung. Die Klartexte, die nach der Substitution in Zifferntexte umgewandelt wurden, sind mit einem Buchschlüssel chiffriert worden. Aus einem vereinbarten Buch werden diese Texte mit einer Substitu- tionstabelle, die in Zifferntexte gewandelt, mit dem Klar-Ziffern- text modular 10 addiert. Ob für die Buchschlüssel eine gesonderte Substitutionstabelle oder die gleiche Substitutionstabelle verwendet wurde ist nicht derzeit nicht bekannt. Sandor Rado beschreibt in seinem BuchDORA meldet: Die Zentrale legte fest das die Sprüche in deutscher Sprache abzuhalten sind. Die Chiffrierung erfolgte mittels einer Substitutionstabelle und einem Buchschlüssel. In der Literatur zum Rote Frontkämpfer Bund wird ein Buchverfahren erwähnt das der Beschreibung von Sandor Rado sehr nahe kommt.

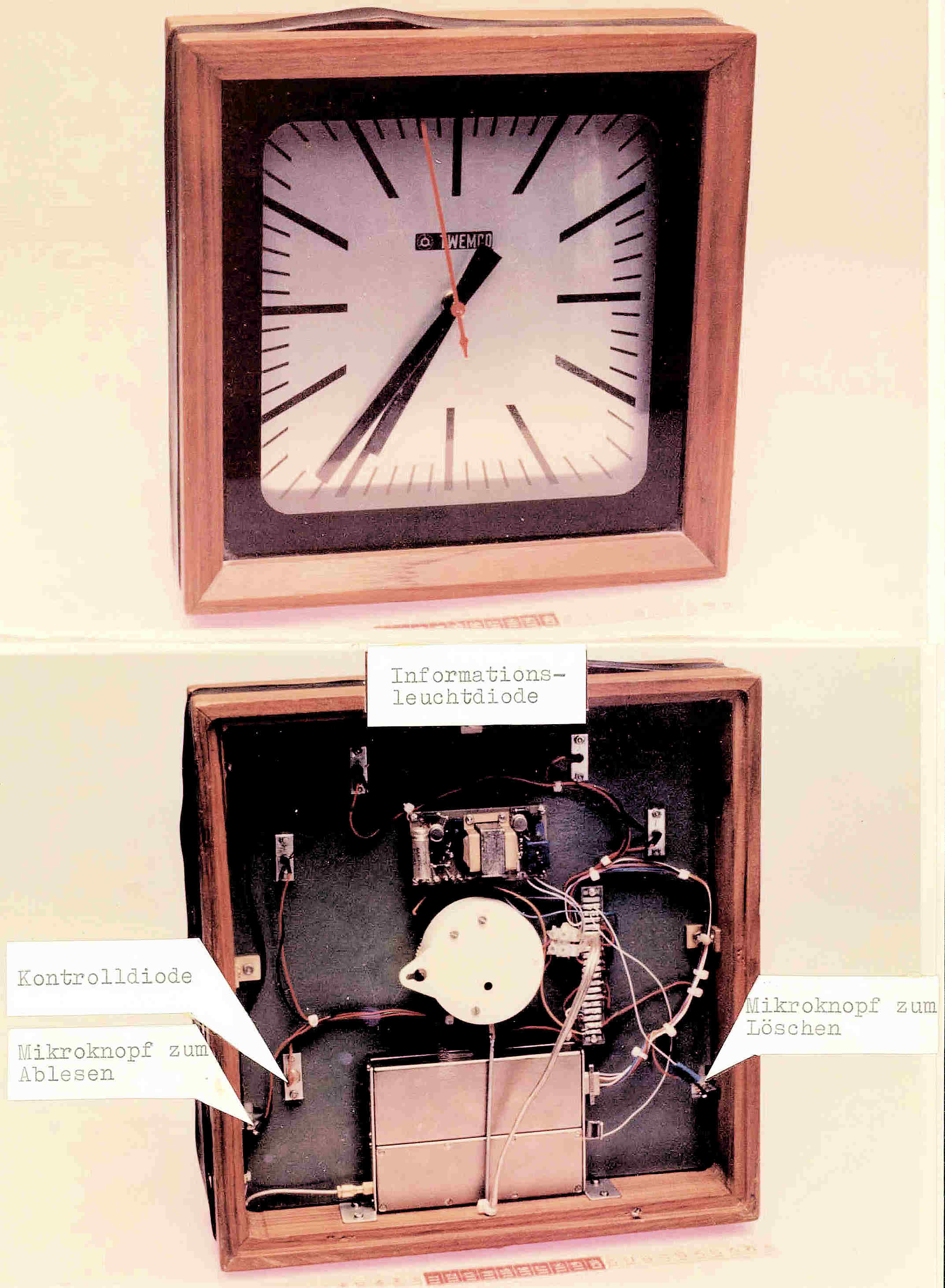

Achtung Spione!, MHM DresdenSammler*133

| JFM | Bemerkung, | FTH-Pl. 44 332 |

| FTH- | zum Zahlenschlüssel | Name: Mg Datum: |

| Gesamtplanung | Ug/Mö. 25. 6.44 |

Geheim!

1. Dies ist ein Staatsgeheimnis im Sinne des § 88 RStGB.

2. Weitergabe nur verschlossen, bei Postbeförderung

als Einschreiben

.

3. Aufbewahrung unter Verantwortung des Empfängers

unter gesichertem Verschluß.

In der Anlage überreichen wir Ihnen Pause … des

Schlüssels 19.32 und 19.33.

Wir machen darauf aufmerksam, dass der Schlüssel nur

mit den im Sonderausschuss F 1 angeschlossenen Firmen

verwendet werden darf.

Die Verschlüsselung ist folgendermaßen gedacht:

Einstellige Zahlen werden z. B. bei Verwendung des

Schlüssels 19.32 mit dem Kennwort Holzbunker,

Zweistellige Zahlen werden z. B. bei Verwendung des

Schlüssels 19.32 mit den Kennwort Muldefisch/Holzbunker.

Dreistellige Zahlen werden z. B. bei Verwendung des

Schlüssels 19.32 mit den Kennwort Blumentopf/Muldefisch/Holzbunker.

konstruiert, so dass die Ziffer " 1 " mit Richard, die

Ziffer 35 mit Ludwig/Ullrich und die Ziffer 859 mit Ullrich/Emil/Otto

angegeben werden müssten.

(Z-Schlüssel 19.32)

Für Monatsangaben gilt der besondere Schlüssel.

Bei Jahreszahlen wird nur die letzte Zahl mit dem jeweils

gültigen Z-Schlüssel verschlüsselt. Bei Monatsreihen ge-

nügt eine einzige Jahresangabe.

z. B.:| 1944 | 1945 | ||||||||

| Monat | 8 | 9 | 10 | 11 | 12 | 1 | 2 | 3 | |

| Soll | 6 | 15 | 25 | 30 | 35 | 40 | 45 | 50 | |

| NK | E | B | M | F | G | R | U | (Jahrestrennstrich fortlassen) | |

| B | MU | UU | LH | LU | DH | DU | MH | ||

Bei sämtlichen Verschlüsselungen ist die jeweils gültige

bezw. benutzte Schlüssel-Nummer

(z. Zt. Z-Schlüssel 19.32 oder Z-Schlüssel 19.33)

anzugeben.

| 19.32 | ab 26. 6.44 | |||||||||||

| Stellenzahl | 6 | 5 | 4 | 3 | 2 | 1 | ||||||

| 1 | B | 1 | T | 1 | S | 1 | F | 1 | M | 1 | R | |

| 2 | R | 2 | O | 2 | A | 2 | P | 2 | U | 2 | E | |

| 3 | A | 3 | L | 3 | L | 3 | O | 3 | L | 3 | K | |

| 4 | U | 4 | I | 4 | Z | 4 | T | 4 | D | 4 | N | |

| 5 | T | 5 | P | 5 | H | 5 | N | 5 | E | 5 | U | |

| 6 | K | 6 | S | 6 | E | 6 | E | 6 | F | 6 | B | |

| 7 | L | 7 | K | 7 | R | 7 | M | 7 | I | 7 | Z | |

| 8 | E | 8 | R | 8 | I | 8 | U | 8 | S | 8 | L | |

| 9 | I | 9 | E | 9 | N | 9 | L | 9 | C | 9 | O | |

| 0 | D | 0 | W | 0 | G | 0 | B | 0 | H | 0 | H | |

| M o n a t e | ||||||||||||

| gültig für | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| beide Schlüssel | G | R | U | A | T | N | S | K | E | B | M | F |

| 19.33 | ab 15. 7.44 | |||||||||||

| Stellenzahl | 6 | 5 | 4 | 3 | 2 | 1 | ||||||

| 1 | G | 1 | E | 1 | W | 1 | H | 1 | N | 1 | T | |

| 2 | U | 2 | V | 2 | E | 2 | C | 2 | E | 2 | S | |

| 3 | R | 3 | I | 3 | R | 3 | L | 3 | C | 3 | R | |

| 4 | K | 4 | T | 4 | K | 4 | I | 4 | K | 4 | U | |

| 5 | E | 5 | K | 5 | S | 5 | M | 5 | A | 5 | W | |

| 6 | N | 6 | U | 6 | C | 6 | R | 6 | R | 6 | K | |

| 7 | S | 7 | D | 7 | H | 7 | E | 7 | S | 7 | C | |

| 8 | A | 8 | O | 8 | U | 8 | U | 8 | U | 8 | O | |

| 9 | F | 9 | R | 9 | T | 9 | A | 9 | L | 9 | L | |

| 0 | T | 0 | P | 0 | Z | 0 | S | 0 | M | 0 | P | |

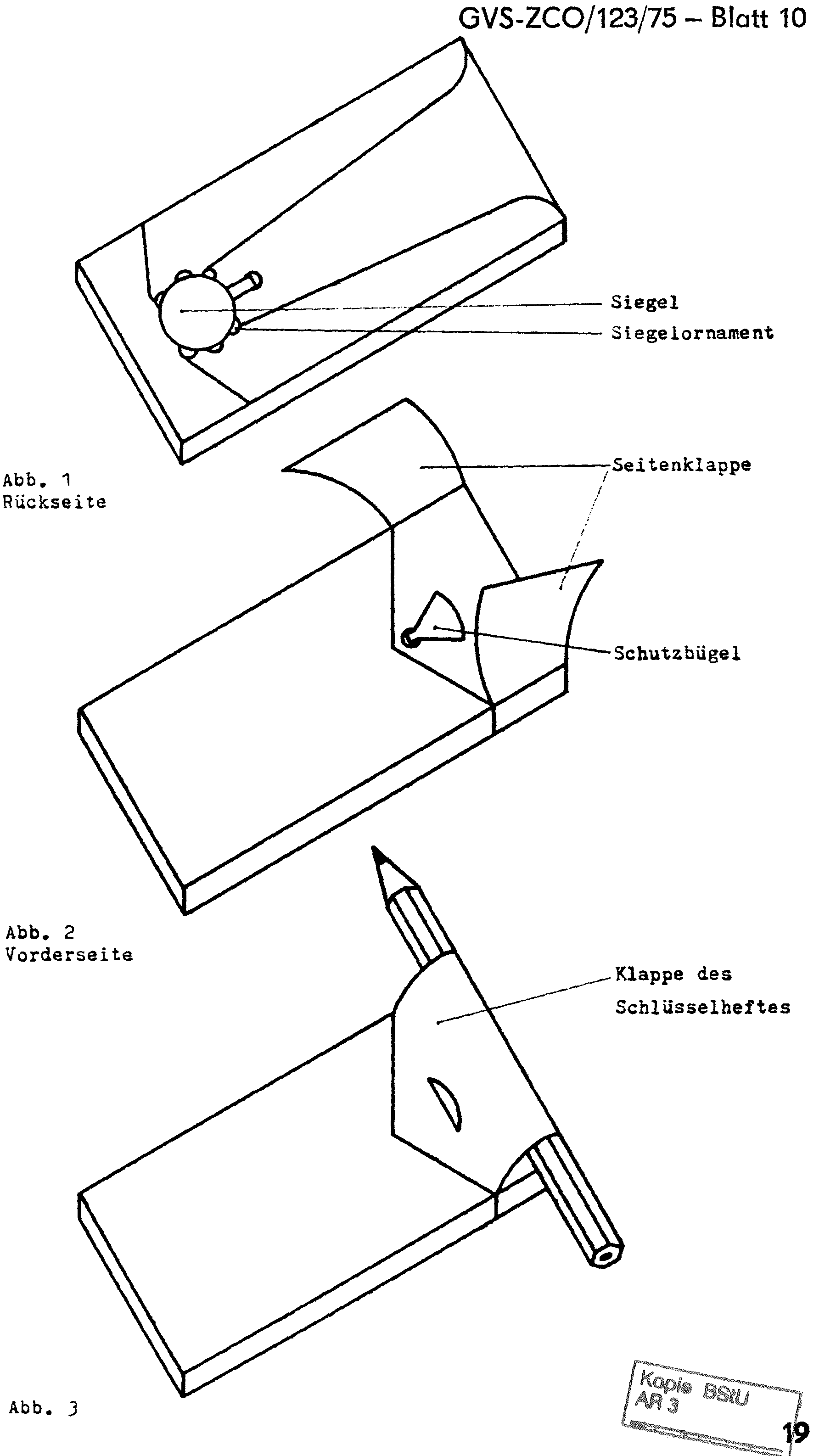

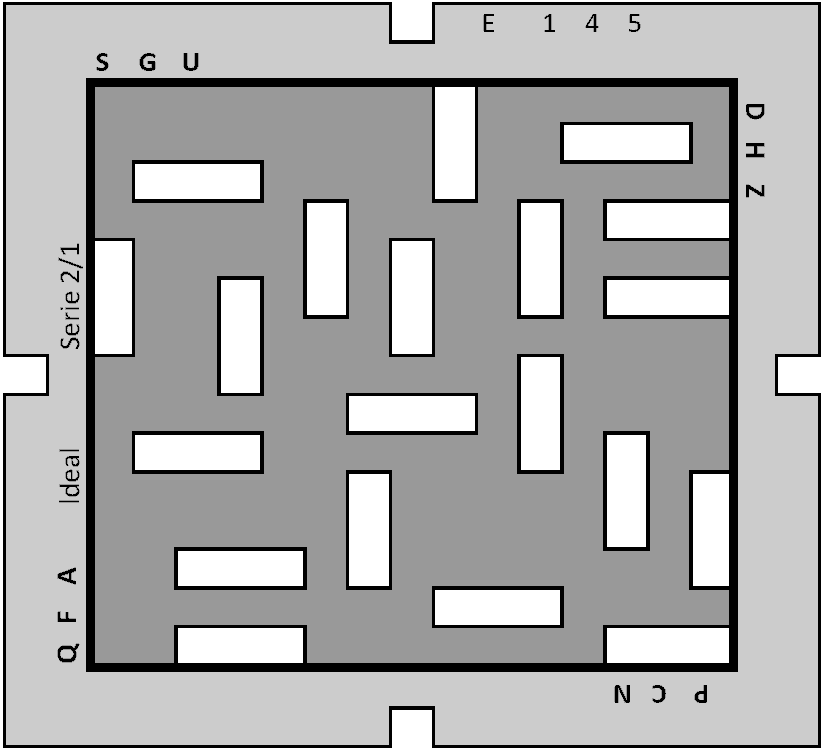

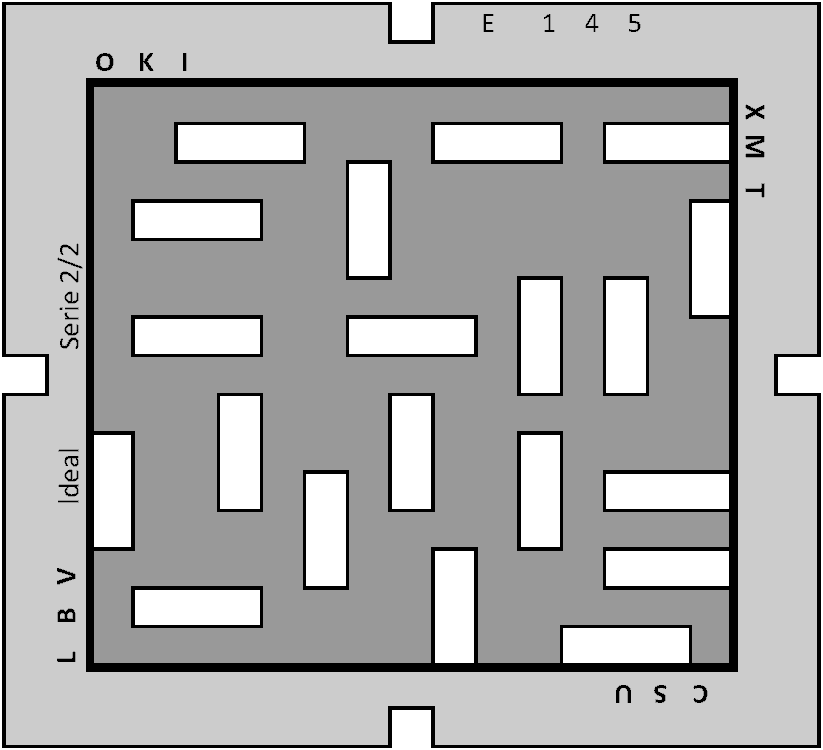

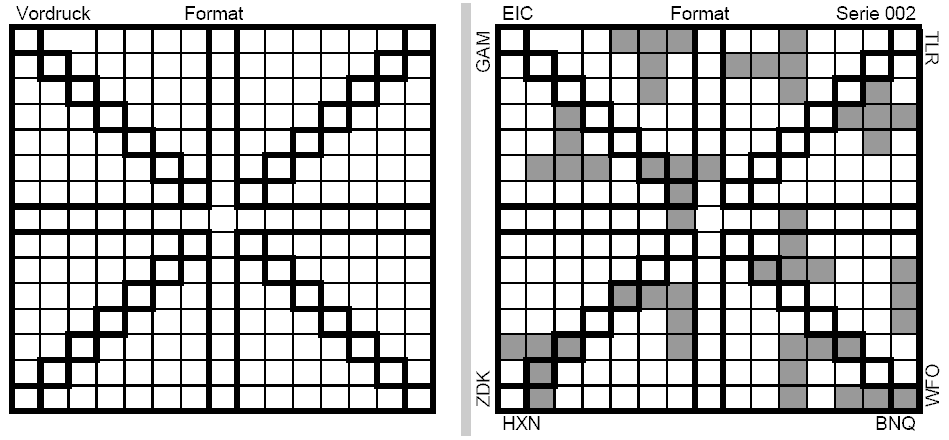

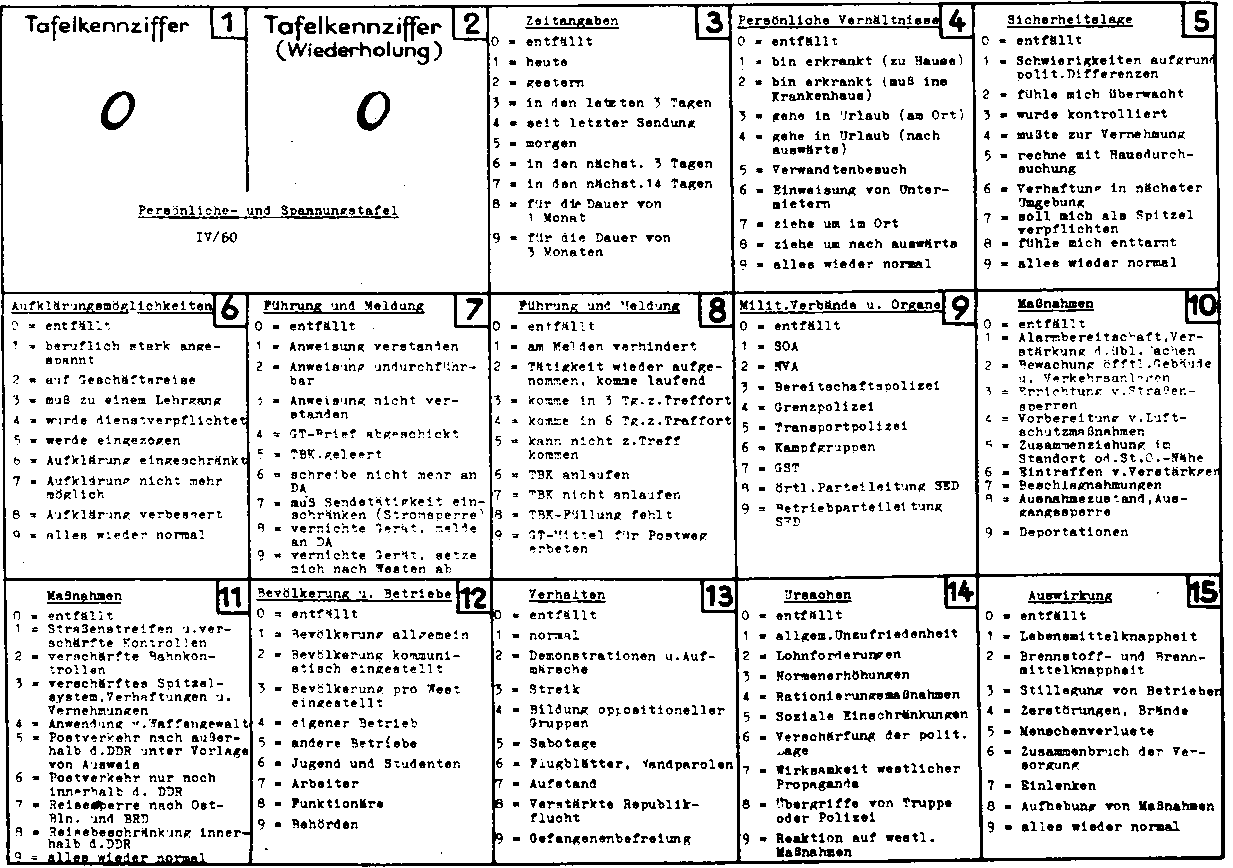

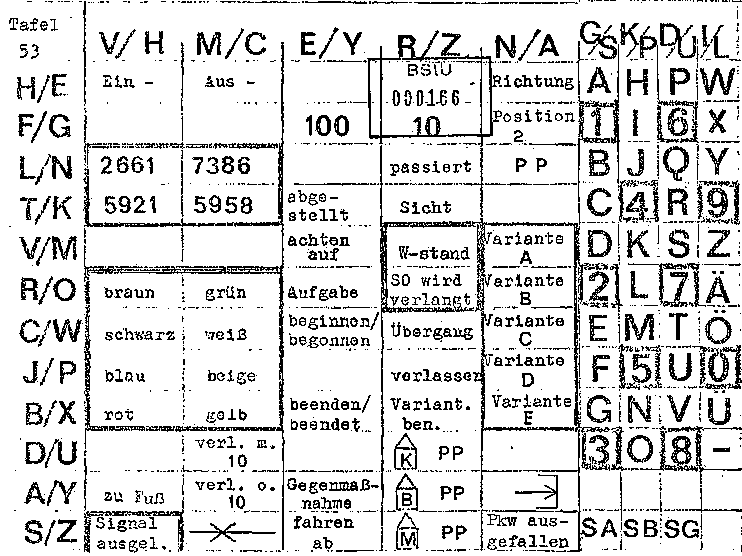

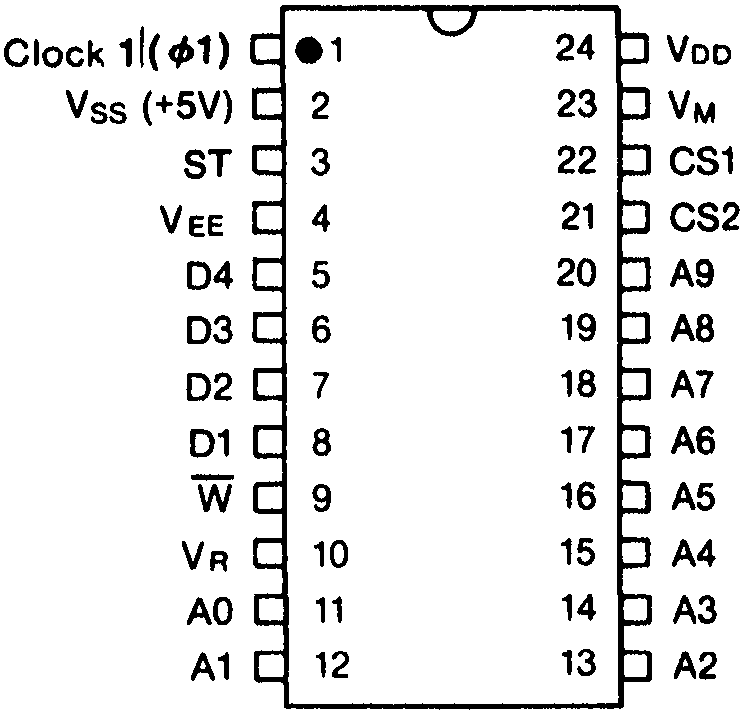

Die Verwendung von KOBRA ist in der DV A 040/1/312 geregelt. Allgemeine Grundsätze der Ziffernadditionsverfahren sind in der vom ZCO festgelegten Normen und weiteren Varianten wie KOBRA, PYTHON oder Code 50010 festgelegt. Grundsätze der Codier- und Verschleierungsverfahren in der DV 040/0/010 und in der DV 040/0/014. Vorlagen (Formblatt 44444) sind zur Vereinfachung und extremen Verkürzung von Meldungen der Kern-, chemischen und bakteriologischen Aufklärung (KCB-Aufklärung). Bereits 1980 wurde es als einheitliches Verfahren für alle Einrichtungen die KCB-Aufklärung verwendet, wie NVA, MfS, Zivilverteidigung, MdI und Kampftruppen. Details sind zu finden in den Kurz- und Dienstvorschrift KOBRA, den Additionsverfahren und PYTHON. Die Dienstvorschrift des MfS entspricht der Dienstvorschrift der NVA sowie der DV A 040/1/312. Die Abbildungen entstammen den der Handbüchern KOBRA der NVA. Sammler*16

In den zahlreichen manuellen Chiffrierverfahren gibt es Unterschiede in der Bildung der Kenngruppen.

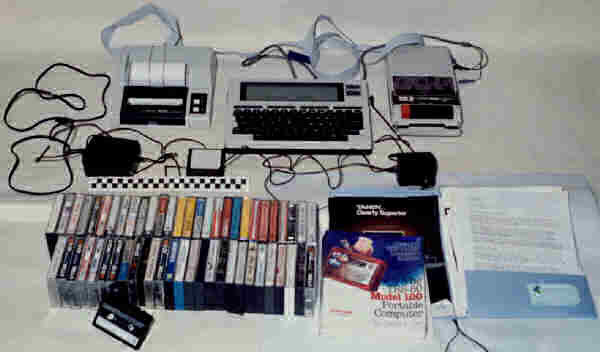

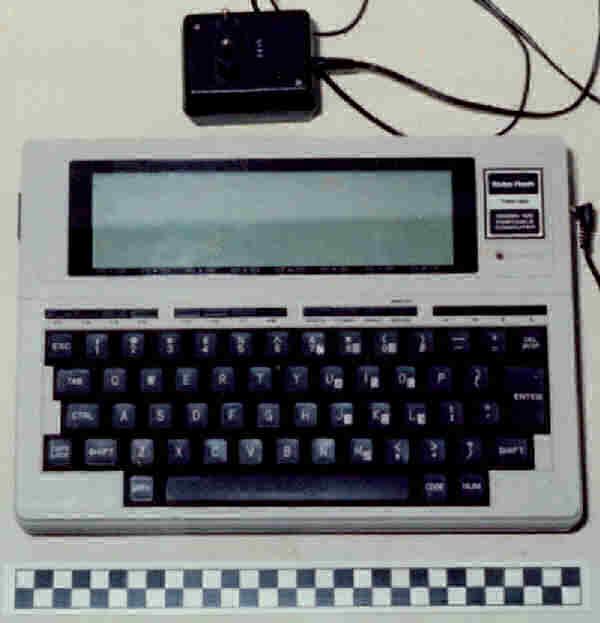

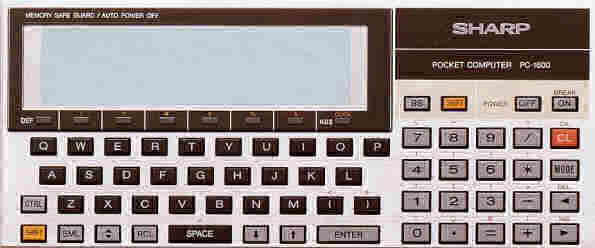

Programm: TAPIR Umsetzung für Windows per Download

Original TAPIR Dokument Sammler*15 Rückseite TAPIR

| A 0 | E 1 | I 2 | N 3 | R 4 | TAPIR VVS-Ex. 03086 | ||||

| B 50 | BE 51 | C 52 | CH 53 | D 54 | DE 55 | F 56 | G 57 | GE 58 | H 59 |

| J 60 | K 61 | L 62 | M 63 | O 64 | 65 | 66 | P 67 | Q 68 | S 69 |

| T 70 | TE 71 | U 72 | UN 73 | V 74 | 75 | W 76 | X 77 | Y 78 | Z 79 |

| WR 80 | Bu 81 | Zi 82 | ZwR 83 | Code 84 | RPT 85 | 86 | 87 | 88 | • 89 |

| : 90 | , 91 | - 92 | / 93 | ( 94 | ) 95 | + 96 | = 97 | " 98 | 99 |

| 0 00 | 1 11 | 2 22 | 3 33 | 4 44 | 5 55 | 6 66 | 7 77 | 8 88 | 9 99 |

| Abb.: TAPIR, Verwendung z.B in der NVA | |||||||||

| A 0 | E 1 | I 2 | N 3 | R 4 | TAPIR VVS-Ex. xxxxx | ||||

| B 50 | BE 51 | C 52 | CH 53 | D 54 | DE 55 | F 56 | G 57 | GE 58 | H 59 |

| J 60 | K 61 | L 62 | M 63 | O 64 | ß 65 | Ä 66 | P 67 | Q 68 | S 69 |

| T 70 | TE 71 | U 72 | UN 73 | V 74 | unv. 75 | W 76 | X 77 | Y 78 | Z 79 |

| wiedh. 80 | Bu 81 | Zi 82 | ZwR 83 | Code 84 | DDR 85 | BRD 86 | WB 87 | Ö 88 | • 89 |

| : 90 | , 91 | - 92 | / 93 | ( 94 | ) 95 | + 96 | = 97 | " 98 | Ü 99 |

| 0 00 | 1 11 | 2 22 | 3 33 | 4 44 | 5 55 | 6 66 | 7 77 | 8 88 | 9 99 |

| Abb.: TAPIR, Verwendung in der HA VII/3, BArch*286 | |||||||||

| NVA 40 652 Ag 117/I/2 3411-6 | ||||||||||||||||||||||||||||||||||||||||||

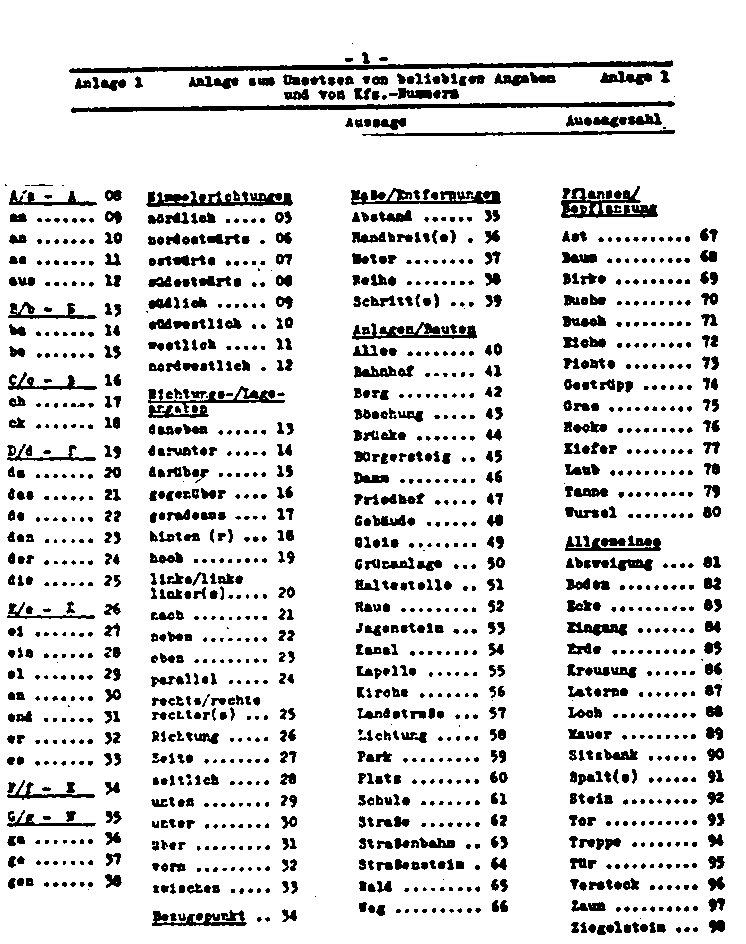

Vereinfachung langer Texte erfolgt mittels eines Codebuches Sammler*16

UEB SNV

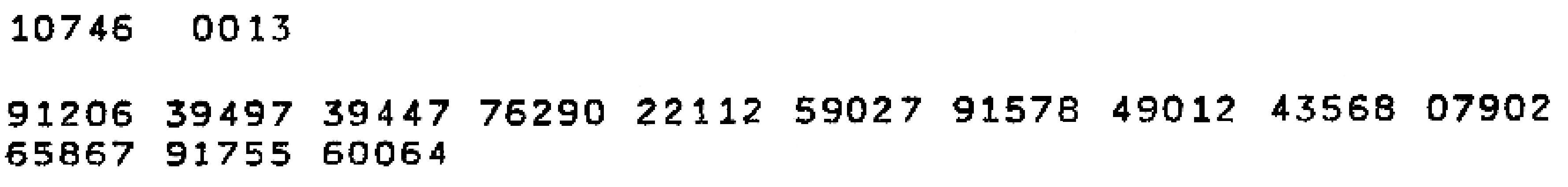

WOSTOK 944UEBUNGSSPRUCH 12

DAS WETTER UM.

SOROKA 944

| UEB | SNV | WO- | STO | Kzi- | 944 | buUE | BUN | GSS | PRU- | CHzi- | 12- | buDA- | SWE- | TTER | UM- | SOR- | OKA- | zi94 | 4__ | |||||||||||||||||||

| 72150 | 69374 | 76646 | 97064 | 61829 | 94444 | 81721 | 50735 | 76969 | 67472 | 53821 | 11228 | 15406 | 97617 | 07014 | 72636 | 96446 | 46108 | 29944 | 44838 |

Die letzte 5er Gruppe muß aufgefüllt werden. Das Verwendete Auffüllzeichen ist gesondert festgelegt. In diesem Beispiel 83.

Jetzt werden die 5er Gruppen mit dem Schlüssel aus dem Schlüsselheft der jeweiligen Verbindung verschlüsselt.

| UEB | SNV | WO- | STO | Kzi- | 944 | buUE | BUN | GSS | PRU- | CHzi- | 12- | buDA- | SWE- | TTER | UM- | SOR- | OKA- | zi94 | 4_ | |||||||||||||||||||

| 72150 | 69374 | 76646 | 97064 | 61829 | 94444 | 81721 | 50735 | 76969 | 67472 | 53821 | 11228 | 15406 | 97617 | 07014 | 72636 | 96446 | 46108 | 29944 | 44838 | |||||||||||||||||||

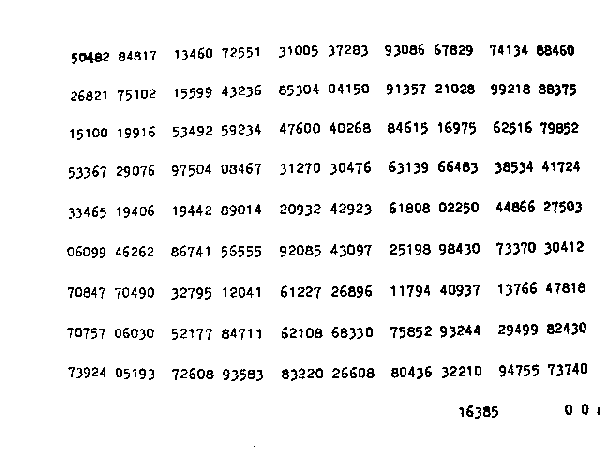

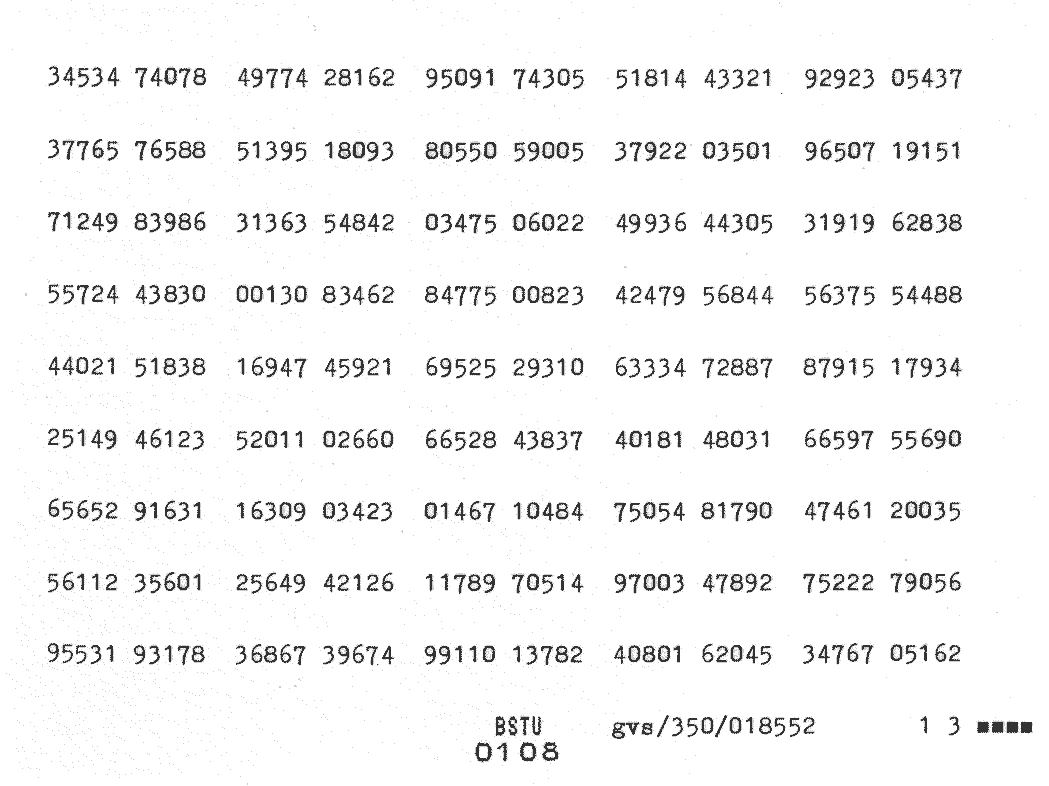

| 50482 | 84817 | 13460 | 72551 | 31005 | 37283 | 93086 | 67829 | 74134 | 88460 | 26821 | 75102 | 15599 | 43236 | 85304 | 04150 | 91357 | 21028 | 99218 | 88375 | |||||||||||||||||||

| 22532 | 43181 | 89006 | 69215 | 92824 | 21627 | 74707 | 17454 | 40093 | 45832 | 79642 | 86320 | 20995 | 30843 | 82318 | 76786 | 87793 | 67126 | 18152 | 22103 |

Jetzt wird dem Spruch nur noch die Verbindungsnummer/Schlüsselheftnummer und die gültige Schlüsselgruppe angehängt.

Bsp.: Verbindungsnummer 50001-39082

der Verwendete Schlüssel aus dem Schlüsselheft mit dem Code: 16385

Da die Schlüssel immer Verbindungsorientiert sind, muß trotzdem das Heft und dieDer Spruch der gesendet wird könnte so aussehen:

Bsp1.: 39082 18732 16385 22532 43181 … 16385 00022

Bsp2.: 18732 16385 22532 43181 … 16385 00021

Die letzten zwei Gruppen ergeben sich aus Schlüsselheft Nr. und der Gruppenanzahl des Spruches

Bsp1.: 00022

Bsp2.: 00021

Oder auch aus dem Datum und der Gruppenanzahl des Spruches

Bsp1.: 29025

Bsp2.: 29024

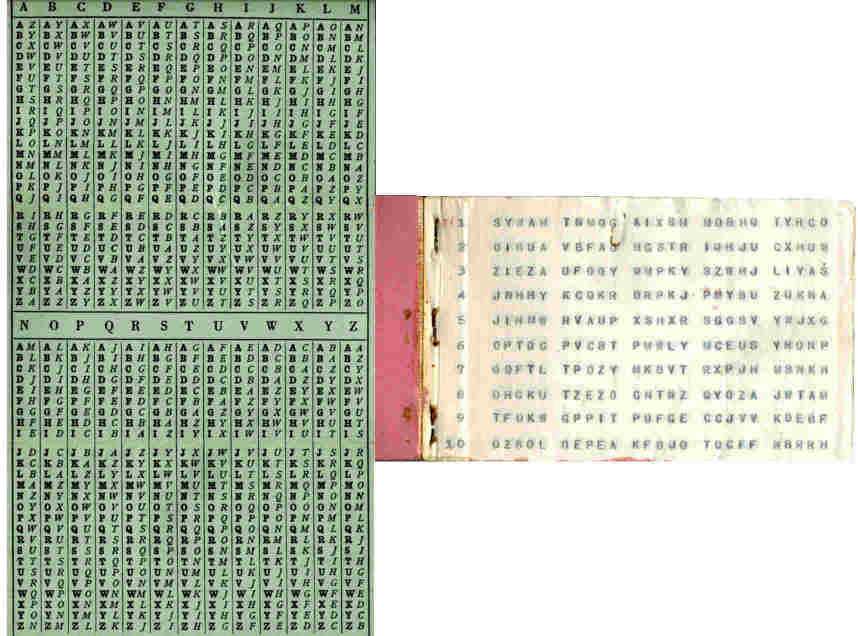

Ein vereinfachtes Verfahren wurde in der HA VII benutzt: BArch*286 Wurmtabellenheft Typ 350:

Abb.: Type 350, Wurmtabellenheft BArch*286 Die erste und letzte Gruppe der Wurmtabellenzeile ist die Kenngruppe: 34534 33037 12219 50627 59205 28518 10613 52265 36751 34534 gefolgt vom chiffrierten Text. Ohne weitere Angaben wie Datum, Länge, Empfänger, Absender oder Verbindung bzw. Teilnehmer. Es handelt sich um eine reine individuelle Chiffrierverbindung.

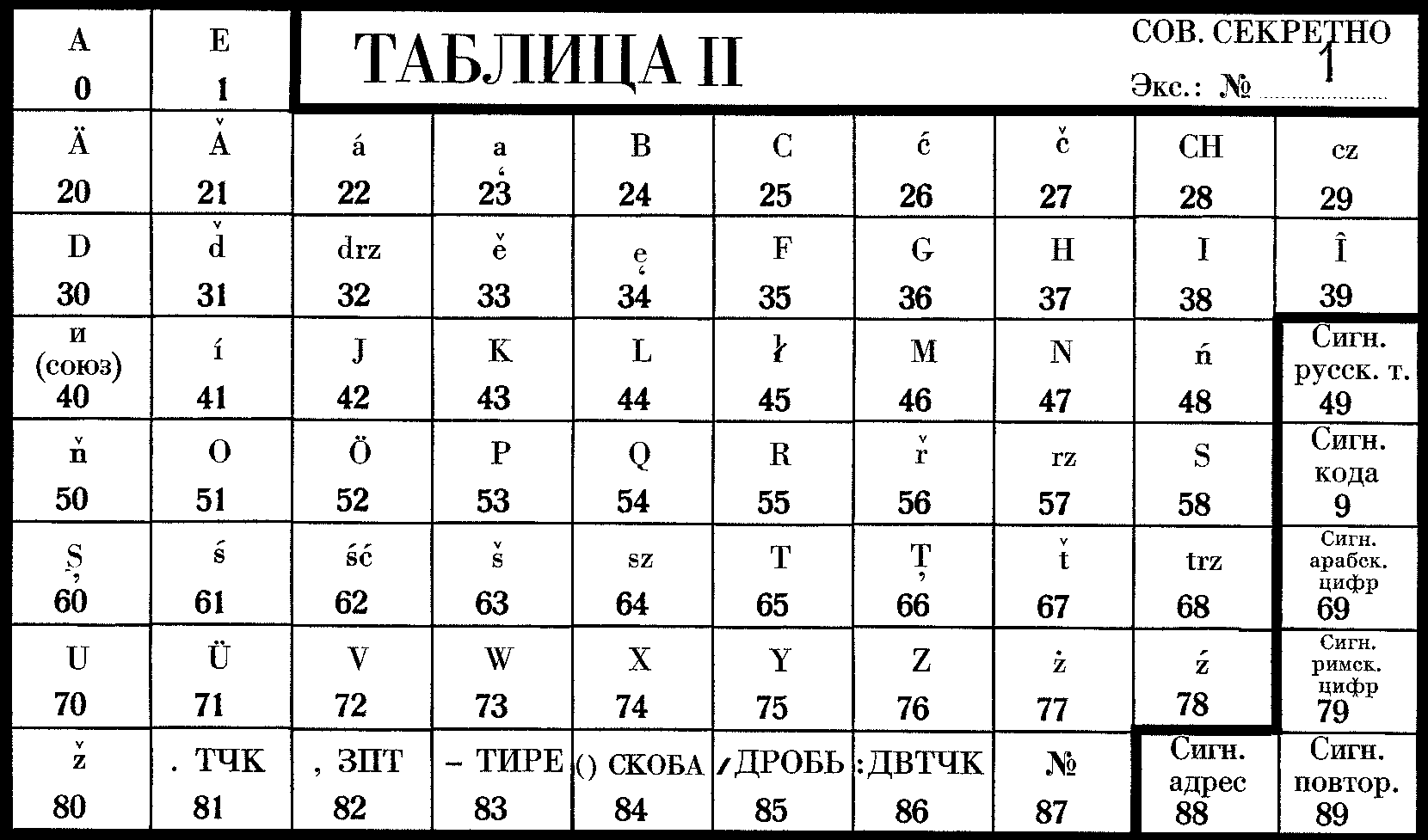

ASTRA Tajne 480/57 ASTER Instrukcja Egz. pojedynczy 1 posługiwania się tablicą sygnalowąDP - 1I. Preznaczenie tablicy sygnalowej i jej budowa Niniejsza tablica sygnałowa przeznaczona jest dla sieci współdziałania i słuźy do kodowania danych pzekazywanych między morską Policją Graniczną Niemieckiej Republiki Demokratycznej a jednostkami mors- kimi Wojsk Chrony Pogranicza Polskiej Rzeczy pospolitej Ludowej. Terminologia tablicy, po wyraźeniu obustronnej zgody, wydrukowana została w językach polskim i niemiechkim. Poszczególne wielkości są jednakowej treści w obydwu językach. Całość dokumentu składa się z dwóch tablic. Pierwsza tablica, posia- jąca częśc specjana i alfabetyczny układ terminologii słuźy do kodo- wania, natomaist druga tablica z wpisanym w kolejności oznaczeniem preznaczona jest do rozkadowania. Część specialna zawiera cyfry, znaki pisarskie, sygnały, alfabet polsko- niemiechki i alfabet roszyjski. W części alfabetycznej znajdują się pojedyncze wyrazy i zdania naj- częściej uźywane w wspomnianej wyźej sieci. Terminologia ułoźona jest w porządku alfabetycznym umoźliwiającym szybkie wyszukanie potrzebnej wielkości. Zarowno w części specjalnej jak i w części alfabetycznej znadjdujie się odpowiendnia ilość wolnych miejsc przeznaczonych dla wpisania braku- jącej terminologii. Wpsianie do tablicy brakujących wielskóści moźe nastąpić po otrzymaniu w tej sprawie zgody drugiej strony. Przy wystrępowaniu z tego rodzaju propozycjami nalezy kazdorazowo dok- ładnie akreślić miejsce, w którym ma być wpisana proponowana wiel- kość z jednoczesnym podaniem daty i godz ny wprowadzenia w źycie dodatkowo ustalonej terminologii. Kaźda wielkość kodowa znajdujaca się zarowno w części specjalnej jak i alfabetycznej posiada trzycyfrowe oznachienie. Równieź miejsca wolne posiadaja odpowiednie oznaczenie, nie powtarzajace się w całości tablicy. II. Kodowanie Tekst preznaczony do kodowania winien zawierać wyrazy i zdania zawarte w tablicy, majac jednak na uwadze, by kodowany tekst nie ulegl zniekształceniu. Kaźda wielkość kodowana jest przy uźyciu calego trzycyfrowego oz- naczenia znajdującego się po lewej stronie danej wielkości. Wpisując oznaczenia na blankiet radigramu naleźy tworzyć grupy trzcyfrowe umoźliwiające - w razie potrzeby - szybkie spradzenie zakodo- wanego tekstu. Podczas kodowania obowiazuja następujace zasady: 1. kodowanie wyrazow i zdań nieznajdujących się w tablicy dozwo- lone jest jedynie w wyjątkowych wypadkach. Wowczas naleźy uźyć zarowno prezd jak i po podaniu brakuiacego tekstu sygnałusylaboziwany tekst niemiecki początek/konieclubsylabizowany tekst polski/początek/koniec. Jeden lub drugi sygnał przekącu- jemy w zaleźnosci od jęcyka, w jakim przekazujemy brakujące wyrazy lub zdania. Przekanie tekstu nieznajdujacego się w tablicy moźe mieć miejsce pod warunkiem, źe osoba nadająca tego rodzaju tekst zna w dostatecznym stopniu jezk adresta, lub jeśli osoba ta jest w stanie wspomniany tekst przetłumanczyć przy uźyciu słownika. 2. Tekst winien być zakodowany całkowicie. Stosowanie tekstu mie- szanego, to cnaczy cześciowo zakodowanego a częciowo odkryte- go jest niediwzolone. Wielkości, ktorych nie ma w tablicy, nie wolno do tekstu dodawać. 3. Znajdujące się w tablicy wielkosci dot. rzeczowników uźytych w liczbie pojedyńczej odnoszą się równieź do odpowiednich zre- czowników liczby mnogiej. W przypadku, gdy z tekstu nie wynika czy dana wielkość oznacza liczbę mnogą, wówczas naleźy podać sygnałpoprzednia prupa liczba mnoga. Przyklad: T e k s t o d k r y t y : Idziemy w kierunku T e k s t z a k r y t y : Ide w kierunku, sygnał:proprzedina prupa liczba mnoga(142 700) 4. Przy kodowaniu wielkości wymagających uzupełnienia odpowiednimi dynami, naleźy przestrzegać taką kolejnosć uzupełnienia, jaka wynika z odnośnej wielkości tablicy. Przyklad: T e k s t o d k r y t y : Pozycja i kurs naszej jednostki: szer.geogr. 54 stopni, 17 minut, dlug.georg.15 stopni, 6 minut kurs 180 stopni. T e k s t z a k r y t y : Pozycja i kurs naszej jednostki: szer.georg. . . . . . . . . dlug.georg. . . . . . . . kurs . . . . . . . . 54 17 15 6 180 (733 524 703 263 582 095 656) Przy podawaniu współrzednych z mapy naleźy posługiwać się właściwymi oznaczeniami określającymi szerokość i długość geo- graficzną (w stopniach i minutach). 5. Wsystkie dane cyfrowe koduje się przy uźyciu tablicy, wielkośći cyfrowe o róźnym znaczeniu naleźy kodować oddzielnie np: go- dziny podjae się w jednej prupie, minuty w drugiej grupie idt. Przyklad: 1 T e k s t o d k r y t y : Dnia 27.03.1957 r. T e k s t z a k r y t y: Dnia 27 03 57 (605 629 656 416 989) Przyklad: 2 T e k s t o d k r y t y : Godzina 3.30 T e k s t z a k r y t y: Godzina 03 30 (511 656 416 839) Kaźdy kodowany tekst musi być powtórnie zaopatrzony kluczem. Kodowany teks nie zaopatrzony kluczen posyłać jest niedozwolone. Uwagi: - Wszelkie uwagi i propozycje odnosace się do tablicy syg- nałowej winny być zgłaszane do vetralnego organu szyfrowego włącznie, - jeden egzemplarz nieniejszeji instrukcj, winien znadować się w kaźdym punkcie kodowym i prechowywany w opieczętowanej kopercie pod zamknięciem, - czasokres uźywalności danej tablicy sygnalowej, wszelkie wnioski i uwagi dotyczacej zarowno samej tablicy jak i spraw odnoszących się do sieci współdziałania w ogole, winny być uzgadniane w trybie roboczym miedzy obu stronami za pośrednictwem centralnych organów szyfrowych NRD i PRL.

CZĘŚĆ DLA KODOWANIA

CODIERTEIL

CZĘŚĆ SPECJALNA

SONDERTEIL

Cyfry

Ziffern

Alfabet polsko-niemiecki

Deutsch-polnische Buchstabiertafel

Alfabet rosyjski

Rusisches Alphabet

Znaki pisarske

Satzzeichen

Sygnaly

Indikatoren

Cyfry: Zahlen

080 1 1

397 2 2

416 3 3

790 4 4

852 5 5

582 6 6

917 7 7

161 8 8

657 9 9

952 10 10

212 11 11

…

656 0 0

989 00 00

466 000 000

Alfabet polsko-niemiecki Deutsch-polnische Buchstabiertafel

199 A A

453 ä ä

613 ą ą

823 B B

…

Alfabet rosyjski - Russisches Alphabet

310 A 882 K 658 X

830 Б 469 Л 577 Ц

707 B 641 M 757 Ч

…

Znaki pisarskie Satzzeichen

349 . (Kropka) · (Punkt)

919 ; (Przecinek) , (Komma)

673 : (Dwukropek) : (Doppelpunkt)

164 ? (Znak zapytania) ? (Fragezeichen)

076 () (Nawias) () (Klammern)

Sygnaly Indikatoren

342 Cyfry początek / koniec Zahl Anfang / Ende

452 Sylabizowany tekst niemiecki Deutscher Text buchstabiert

początek / koniec Anfang / Ende

…

CZĘŚĆ ALFABETYCZNA

ALPHABETISCHER TEIL

280 Ahlbeck Ahlbeck

545 Alarm Alarm

492 Alarm zakonczony Alarm beendet

935 Altwarp Altwarp

990 Amunicja Munition

…

STRENG GEHEIM GVS Nr, 1244

Exempl. Nr. 202

Benutzungsanweisung

1. In die Codeunterlagen dürfen nur Personen Einblick Wörter, Endungen und Satzzeichen, deren Weglassung

erhalten, die ausdrücklich dazu bestimmt sind. den Sinn des Textes nicht verändern oder unver-

Verlust oder Dekonspiration der Codeunterlagen ist ständlich machen, werden nicht mit codiert.

sofort der vorgesetzten Dienststelle zu melden.

Als dekonspiriert gelten die Codeunterlagen, wenn 5. Das Codiersignal Mehrzahl ist nur dann zu setzen,

irgendein Unbefugter Einblick in sie erhält oder be- wenn aus dem Satzzusammenhang nicht erkennbar

gründeter Verdacht dafür besteht. ist, daß die Mehrzahl gesetzt werden muß.

Die Codeunterlagen werden außerhalb des Einsatzes

unter Verschluß aufbewahrt. 6. Die Anschriften befinden sich auf einer Sondertafel.

Beim Codieren muß vor die Anschrift immer ein

2. Beim Codieren werden die einzelnen Phrasen durch Codiersignal Anschrift, welches sich in jeder Tafel im

die dreistelligen Zahlen ersetzt, die aus der zwei- rechten unteren Eckfeld befindet, gesetzt werden.

steht, durch Anfügen der über dem Feld stehen- auf, muß die folgende Gruppe in der Anschriftentafel

den Ziffer gebildet werden. aufgesucht werden.

3. Nicht vorhandene Wörter werden aus vorhandenen 7. Die Anschrift muß an einer willkürlich gewählten

Wortteilen und Buchstaben zusammengesetzt oder, Stelle im Telegramm versteckt werden.

wenn dadurch der Sinn nicht entstellt wird, durch Die Anschrift ständig an die gleiche Stelle zu setzen,

andere, vorhandene Wörter ersetzt. ist verboten!

4. Der Nachrichtentext ist so zu formulieren, daß er 8. Die Phrasentafeln werden zu bestimmten Zeitpunk-

den vorhandenen Phrasen so weit wie möglich an- ten, die von der vorgesetzten Dienststelle angegeben

gepaßt ist. werden ausgewechselt.

| 6 | 5 | 0 | 1 | 7 | 9 | 4 | 3 | 2 | 8 | |

| 85 | Adlershof BP | Ditrichshütte GP | Fürstenberg BP | Halle TP | Löcknitz GP | Perleberg GP | Schwerin BP | Wolgast BP | ||

| 67 | Alt-Reese BP | Dresden BP | Gardelegen GP | … | … | … | … | |||

| 32 | AZKW | Dresden TP | Gera BP | Johannesthal TP | … | … | … |

Aster GVS-Nr. 479/57 Astra Exemplar-Nr. 1 Streng geheim! 1. In die Codeunterlagen dürfen nur die Personen Einblick erhalten, die ausdrücklich dazu bestimmt sind. Verlust oder Dekonspiration der Codeunterlagen ist sofort der zuständigen Dienststelle zu melden. Als dekonspiriert gelten die Codeunterlagen, wenn irgendein Unbefugter Einblick in sie erhält oder begründeter Ver- dacht dafür besteht. Vor und nach dem unmittelbaren Gebrauch müssen die Codeunterlagen im Stahlschrank oder in der Stahl- kassette unter Verschluß gehalten werden. 2. Beim Codieren werden die einzelnen Phrasen durch die drei- stelligen Zifferngruppen (Codegruppen) ersetzt, die links von den Phrasen stehen. 3. Der Klartext ist so herzurichten, daß er den im Code enthaltenen Phrasen angepaßt ist. 4. Wörter, die im Code nicht enthalten sind, können nur in beson- deren Fällen gesendet werden. Solche Wörter müssen in der Sprache des Empfängers buchstabiert werden, d. h. von deutscher Seite müßte der polnische Ausdruck für das entsprechende deutsche Wort buchstabiert und jeder Buchstabe durch die entsprechende Codegruppe ersetzt werden, von polnische Seite müßte das ent- sprechende deutsche Wort buchstabiert werden. Wer die Sprache des Empfängers nicht beherrscht, kann ein Wörterbuch benutzen. Vor und nach dem buchstabierten Wort ist das Codiersignal „Polnischer Text buchstabiert Anfang/Ende“ bzw. „Deutscher Text buchstabiert Anfang/Ende“ zu setzen. 5. Das Codiersignal „Mehrzahl vorige Gruppe“ ist nur dann zu ver- wenden, wenn aus dem Textzusammenhang nicht ersichtlich ist, daß die Mehrzahl gemeint ist. 6. Positionsangaben müssen immer in 4 Codegruppen gegeben werden: 1.Grad/Breite 2.Minuten/Breite 3.Grad/Länge 4.Minuten/Länge. 7. Jeder Klartext muß vollständig codiert werden. Einen Mischtext, d. h. teilweise codierten und teilweise nicht codierten Text, zu senden ist unzulässig. 8. Jeder Codetext muß überschlüsselt werden. einen nicht über- schlüsselten Codetext zu senden ist unzulässig. CODIERTEIL CZĘŚĆ DLA KODOWANIA … SONDERTEIL CZĘŚĆ SPECJALNA Ziffern Cyfry Deutsch-polnische Buchstabiertafel Alfabet polka-niemiecki Russisches Alphabet Alfabet rosyjksi Satzzeichen Znaki pisarskie Indikatoren Sygnaly … ALPHABETISCHER TEIL CZĘŚĆ ALFABETYCZNA 738 Abbrechen Przerwać 833 Abgeschlossen Zestrzelony 981 Ablösung/Veränderung Zmiana …

Die Substitutionstabelle ZEBRA-1 wurde bis ca. 1964 verwendet. Sie dient der Umwandlung von Mischtexten in Zifferntexte. Die Zifferntexte werden mit dem Verfahren 001 chiffriert.

| A 0 | E 1 | I 2 | N 3 | ZEBRA-1 VVS-Ex. 00001 | CODE 9 | ||||

| Ä 40 | AU 41 | B 42 | BE 43 | C 44 | CH 45 | D 46 | DE 47 | DER 48 | ER 49 |

| F 50 | G 51 | GE 52 | H 53 | J 54 | K 55 | L 56 | M 57 | O 58 | Ö 59 |

| P 60 | Q 61 | R 62 | RE 63 | S 64 | SCH 65 | SE 66 | ST 67 | SU 68 | T 69 |

| TE 70 | U 71 | Ü 72 | UNG 73 | V 74 | W 75 | X 76 | Y 77 | Z 78 | ZE 79 |

| • 80 | : 81 | , 82 | - 83 | / 84 | ( 85 | 86 | ) 87 | " 88 | Zi/Bu 89 |

| 0 000 | 1 111 | 2 222 | 3 333 | 4 444 | 5 555 | 6 666 | 7 777 | 8 888 | 9 999 |

Abb.: Substitutionstafel ZEBRA-1

50010 der Grenztruppen der DDRBArch*118

Das manuelle Chiffrierverfahren wurde 1980 in den Grenztruppen der DDR eingeführt. Es besteht aus einem Codebuch sowie einer Substitutionstafel Typ 535.

| A 0 | E 1 | I 2 | N 3 | R 4 | S 5 | Code 535 VVS-Ex. 00944 | CODE 9 | ||

| B 60 | C 61 | D 62 | F 63 | G 64 | H 65 | J 66 | K 67 | L 68 | M 69 |

| O 70 | P 71 | Q 72 | T 73 | U 74 | V 75 | W 76 | X 77 | Y 78 | Z 79 |

| Ä 80 | Ö 81 | Ü 82 | ß 83 | () 84 | : 85 | / 86 | • 87 | , 88 | - 89 |

Abb.: Substitutionstafel 535 Die Klartexte sind mittels des Codebuches in Zifferntexte umzuwandeln. Nicht im Codebuch enthaltene Wörter sind mit der Substitutions- tafel 535 umzuwandeln. Die so erhaltenen Zifferngruppen sind mit dem Verfahren 001 zu chiffrieren. Es dürfen nur chiffrierte Texte gesendet werden.

3.5. Substitutionstabelle JUNO der T-305 BArch*1 *76 Realisiert wurde der Komplex T-305 durch das VEB Kombinat Zentronik, Büromaschinenwerk Sömmerda. Das Pflichtenheft für die T-305 wurde am 11. Mai 1972 festgeschrieben. Die T-305 ist eine maschinelle Buchstabensubstitution - JUNO - und der anschließenden Chiffrierung mit der T-304. Die Substitution JUNO T-305, im zusammenwirken mit dem Chiffriergerät T-304, wurde für die automatisierte Chiffrierung des agenturischen Chiffrierverkehr genutzt. Das Nachfolgegerät T-307/3 wird nachfolgend beschrieben und verwendet das gleiche Chiffrierverfahren.

| Substitutionstabelle JUNO | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| a | e | i | n | r | s | + cs | ||||

| 7 | ä | b | c | d | f | g | h | j | k | l |

| 8 | m | o | ö | p | q | ß | t | u | ü | zs |

| 9 | . | , | - | : | / | v | w | x | y | z |

Besonderheiten: 6 = + = CS (Codesignal) 89 = ZS (Ziffernsignal) Die Zahlen von 0 bis 9 werden als Trigramme abgebildet. 0 = 000, 1 = 111, … 9 = 999

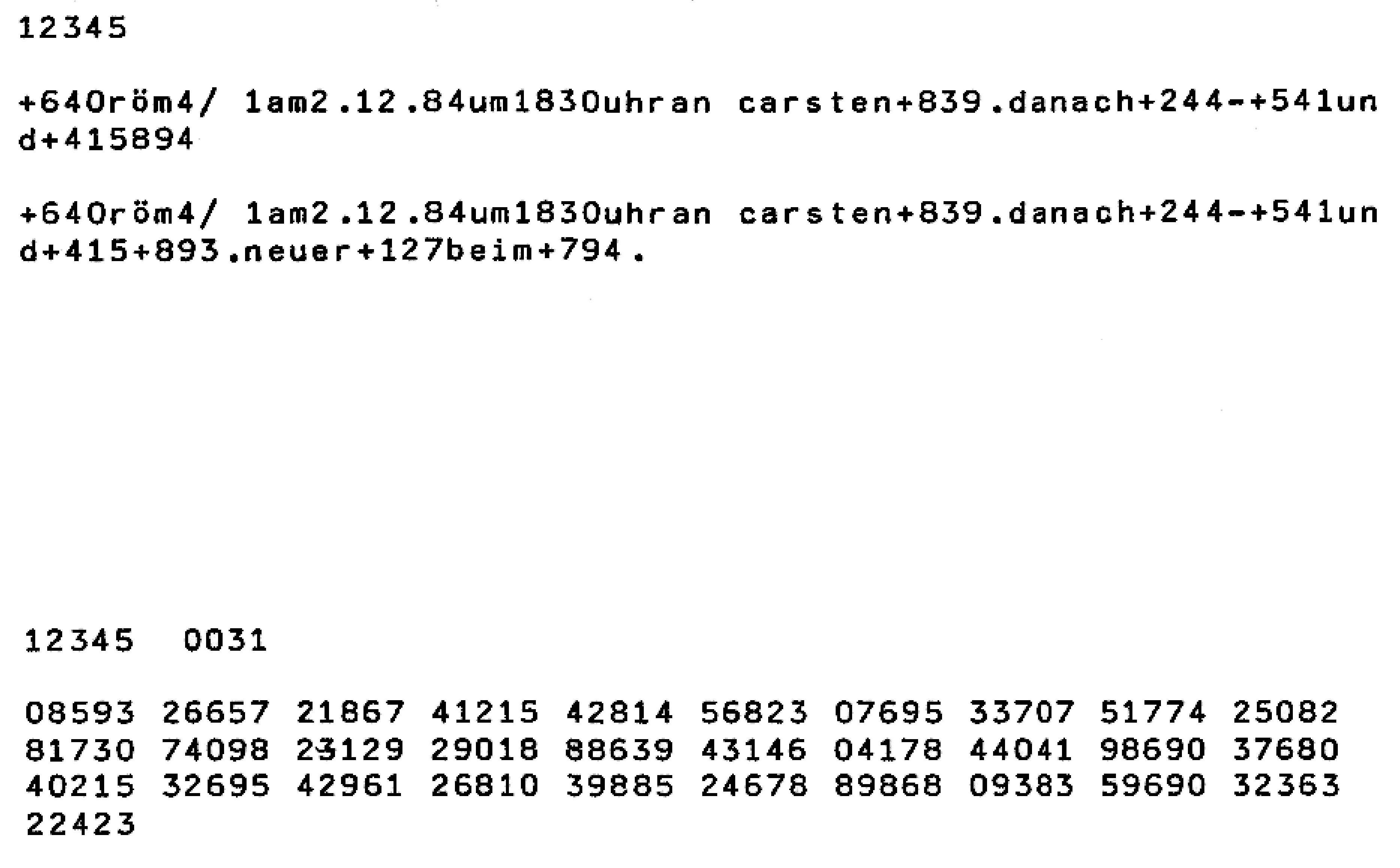

Zur automatischen Chiffrierung im Chiffriergerät T-307/3 implementierte Substitution JUPITER erleichterte die Bearbeitung der agenturischen

Funksprüche der HV A/C. BArch*210 Für den dänischen Sprachraum gab es eine angepaßte JUPITER Substitutionstabelle. BArch*284 Software JUPITER für Windows auf der Freeware Seite.

| A 0 | E 1 | I 2 | N 3 | R 4 | S 5 | Code 6 | |||

| Ä 70 | B 71 | C 72 | D 73 | F 74 | G 75 | H 76 | J 77 | K 78 | L 79 |

| M 80 | O 81 | Ö 82 | P 83 | Q 84 | ß 85 | T 86 | U 87 | Ü 88 | Zahl 89 |

| • 90 | ≠ 91 | ─ 92 | : 93 | () 94 | V 95 | W 96 | X 97 | Y 98 | Z 99 |

| 000 abgesandt | 253 Deckadresse | 505 laufend | 758 Stimmung | |||

| 019 Adresse | 262 Dokument | 514 Legende | 767 TBK | |||

| 028 Änderung | 271 dringend | 523 lesbar | 776 Termin | |||

| 037 Anleg-en/ung | 280 Einsatz, einsetzen | 532 Maßnahme | 785 Treff | |||

| 046 Antwort-en | 299 Einschätz-en/ung | 541 Material | 794 Treff wie vereinbart | |||

| 055 Anweis-en/ung | 307 einverstanden (mit) | 550 Mikrat | 802 Treffart | |||

| 064 Arbeit-en | 316 Empfang-en | 569 Militär-isch | 811 Trefftermin | |||

| 073 Arbeitsstelle | 325 Entleer-en/ung | 578 mitbringen | 820 über | |||

| 082 Aufenthalt | 334 entleert | 587 Mitteil-en/ung | 839 Übergabe, übergeben | |||

| 091 Aufgabe, aufgeben | 343 Ergebnis | 596 Nachricht | 848 Überprüf-en/ung | |||

| 109 Aufklär-en/ung | 352 Erhalt-en/ung | 604 nächst | 857 unbedingt | |||

| 118 Aufnahme, aufgeben | 361 Ermittel-n/ung | 613 negativ | 866 Unterstütz-en/ung | |||

| 127 Auftrag | 370 Erwart-n/ung | 622 normal | 875 Verbind-en/ung | |||

| 136 ausführlich | 389 Feststell-en/ung | 631 notwendig | 884 Vereinbar-en/ung | |||

| 145 Bahnhof | 398 Frequenz | 640 Objekt | 893 Vernicht-en/ung | |||

| 154 Beginn-en | 406 Funk | 659 operativ | 901 voraussichtlich | |||

| 163 Beleg-en/ung | 415 Geheimschreibmittel | 668 Päckchen | 910 Vorbereit-en/ung | |||

| 172 belegt | 424 Grenzübergang | 677 Politik, politisch | 929 vorläufig | |||

| 181 benötigen | 433 Information, informieren | 686 Post | 938 Vorschlag-en | |||

| 190 Beobacht-en/ung | 442 Instrukteur | 695 Post noch nicht erhalten | 947 Westberlin | |||

| 208 Bericht-en | 451 Interesse, interessieren | 703 Reaktion (auf) | 956 Westdeutschland | |||

| 217 Berlin | 460 Karte | 712 Send-en/ung | 965 Wiederholung-en/ung | |||

| 226 Bestätig-en/ung | 479 Kontakt | 721 Sicherheit | 974 Wirtschaft-lich | |||

| 235 Brief | 488 Kontroll-en/ieren | 730 sofort | 983 Zeichen | |||

| 244 Chiffre | 497 Kurier | 749 Spruch | 992 Zentrale | |||

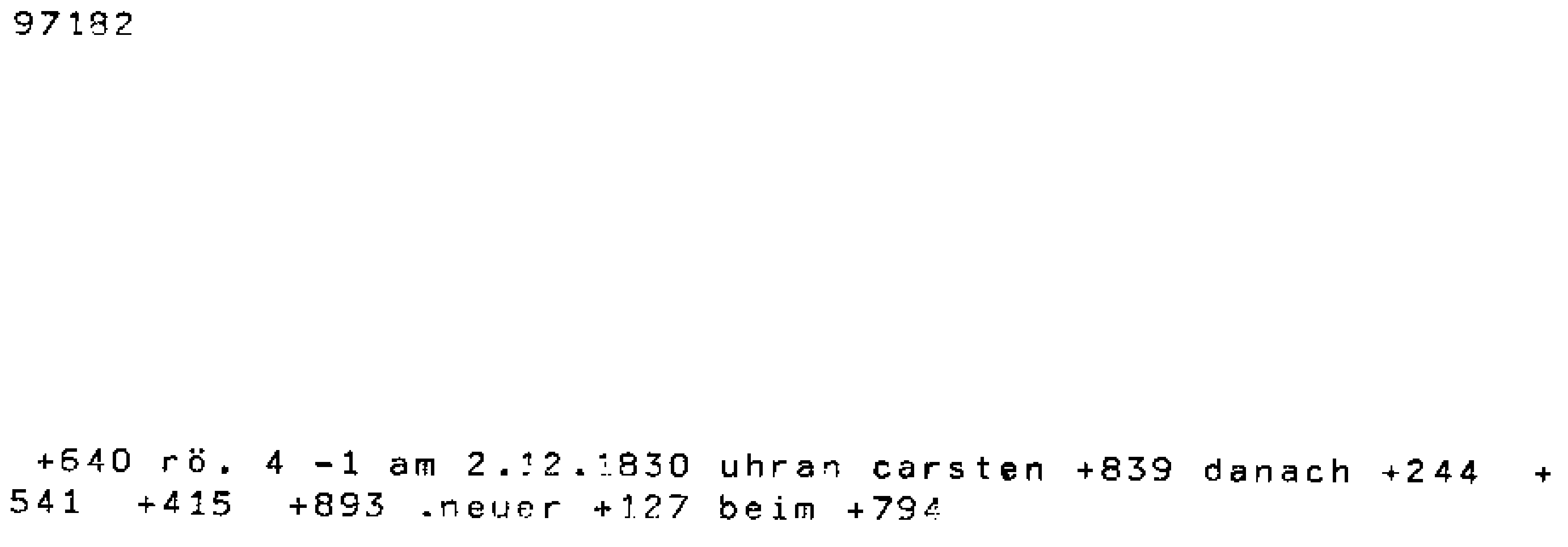

Der Text wird mit der Substitutionstabelle und dem Codebuch umgesetzt. Vor Zahlen und Codes sind die Signale, 6 bzw. 89, zu setzen. Die Zahlen werden durch Verdreifachung codiert. Bsp.: 5 wir zu 555. Die letzte Fünfergruppe wird mit Punkt.aufgefüllt. Siehe auch Spruch an Kurras und Chiffrierunterlagen für IM, sowie der Spruch eines entdecken Agenten der HV A.

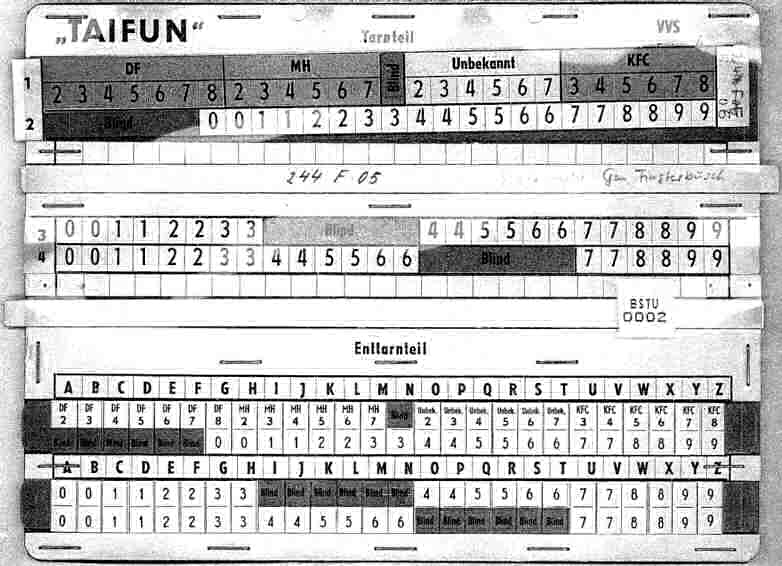

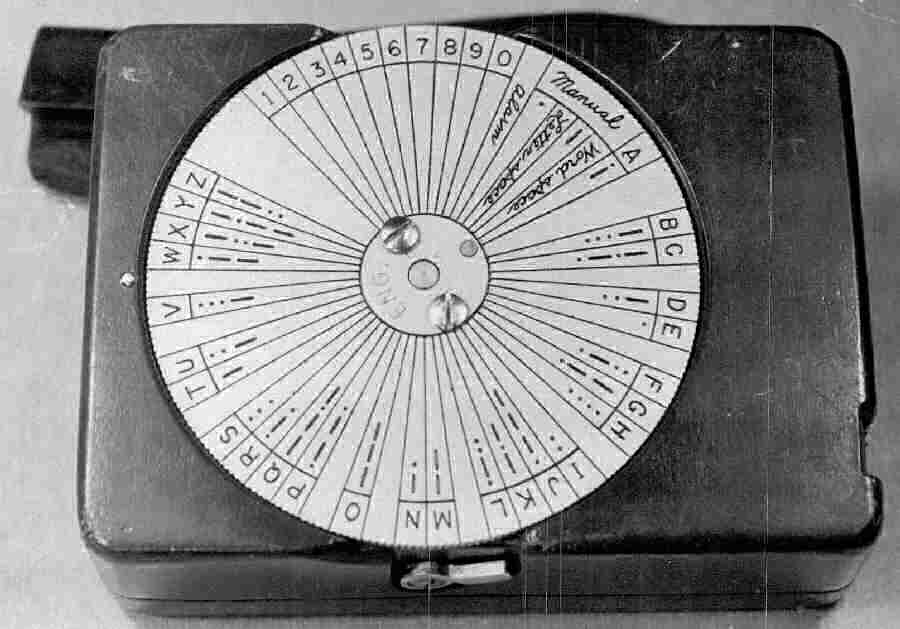

Gebrauchsanweisung

1. Die Tarntafel „TAIFUN“ dient der schnellen Übermittlung

getarnter Kommandos zur Peilung schnell-automatisch ar-

beitender Agentenfunkstationen.

2. Die Kommandos werden nach dem deutschen Buchstabier-

alphabet gesprochen und einmal wiederholt.

3. Tarnung

3.1 Jedes Kommando besteht aus einer Tarngruppe mit 4 Buch-

staben, die folgende Bedeutung haben:

1. Buchstabe: Netzangabe und Tausender der Frequenz

(Nach Zeile 1)

2. Buchstabe: Hunderter der Frequenz (Nach Zeile 2)

3. Buchstabe: Zehner der Frequenz (Nach Zeile 3)

4. Buchstabe: Einer der Frequenz (Nach Zeile 4)

3.2 Jedes Blindkommando besteht aus 4 Buchstaben. Der Tarn-

buchstabe für die Phrase „Blind“ wir an die Stelle des

Kommandos gesetzt, deren Nummer mit der Zeile, aus der

die Phrase „Blind“ genommen wurde, identisch ist. An

die übrigen 3 Stellen werden beliebige 3 Buchstaben gesetzt.

Während der Geltungsdauer eines Schlüssels darf die

Phrase Blind

einer Zeile bis zu dreimal, aber nicht nach-

einander, benutzt werden.

3.3 Nach der unter 3.1 und 3.2 und angegebenen Folge wird jede

Phrase durch einen der zugeordneten Buchstaben aus dem

unmittelbar darunterstehenden Tarnstreifen ersetzt.

Die den einzelnen Phrasen zugeordneten Buchstaben sind

in unregelmäßigen Wechsel zu benutzen.

4. Enttarnung

Die Enttarnung erfolgt im Enttarnteil.

4.1 Die beiden ersten Buchstaben der Tarngruppe werden im

oberen Alphabet aufgesucht, und zwar

- nach dem 1. Buchstaben die Netzangabe und den

Tausender der Frequenz im oberen Teil der Schlüssel-

steine:

- nach dem 2. Buchstaben den Hunderter der Frequenz

im unteren Teil der Schlüsselsteine.

Die beiden letzten Buchstaben der Tarngruppe werden im

unteren Alphabet aufgesucht, und zwar

- nach dem 3. Buchstaben den Zehner der Frequenz im

oberen Teil der Schlüsselsteine;

- nach dem 4. Buchstaben den einer der Frequenz im

unteren Teil der Schlüsselsteine.

4.2 Steht an einer Stelle die Phrase „Blind“, so sind die an-

deren 3 Phrasen ungültig.

Abb.: TAIFUN Schlüsselschieber

| 1. oben | N | I | P | W | V | E | Y | M | F | K | B | C | H | R | S | Q | T | G | X | Z | D | L | O | A | U | J | TAIFUN 000 1. Tag / 1. oben |

| 1. unten | N | H | Z | Y | A | D | S | R | F | M | V | W | C | L | P | K | O | T | G | J | X | Q | E | I | U | B | TAIFUN 000 1. Tag / 1. unten |

| 2. oben | U | V | O | F | X | L | G | B | S | Y | T | N | J | K | P | Q | A | H | W | R | M | I | C | Z | D | E | TAIFUN 000 1: Tag / 2. oben |

| 2. unten | W | K | Y | E | J | P | M | L | A | V | H | Z | X | Q | C | B | U | T | G | R | F | N | I | O | D | S | TAIFUN 000 1. Tag / 2. unten |

Abb.: Tarnstreifen

3.10. Substitutionstabellen der HV A Agenten, eingesetzt ab den 50ern bis 1990 Sammler*12 Erste Substitutionstabellen ab den 50ern bis Ende der 60er.

| 1 | 0 | 2 | 6 | 5 | 8 | 4 | 9 | 7 | 3 | |

| R | I | N | S | T | E | |||||

| 9 | A | Ä | Bericht | B | C | D | F | Information | G | No |

| 4 | H | J | K | L | bestätigen | M | Stimmung | O | Ö | P |

| 7 | benötigen | Ablage | Q | ß | U | Ü | V | Telegramm | W | Post erhalten |

| 3 | X | Y | Z | Treff | zs | • | , | - | : | ( ) |

| 7 | 9 | 8 | 2 | 5 | 4 | 1 | 6 | 3 | 0 | |

| S | E | A | I | T | N | |||||

| 6 | Ä | B | C | erhalten | be- nötigen | D | mitteilen, -ung | F | Tele- gramm | G |

| 0 | H | J | K | L | In- formation | M | O | Ö | P | Q |

| 1 | R | Stim- mung | ß | U | Ü | Bericht | V | W | be- stätigen | X |

| 3 | Y | Z | zs | • | , | - | : | ( ) | TBK | / |

Eines der beiden Tabellen wurde auch von G. Guillaume für den Doppelwürfel später mit Wurmtabellen verwendet.

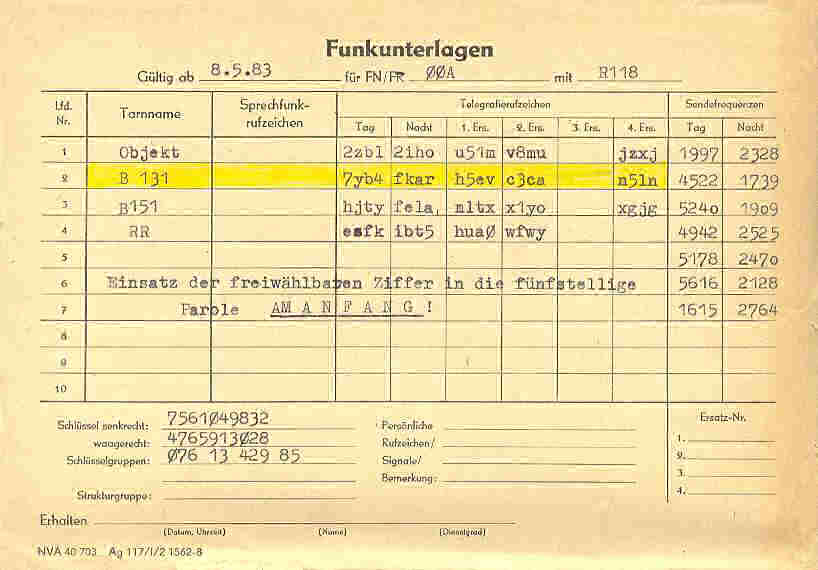

Weitere Fundstellen der Umsetzungstabelle DEIN STAR ist in den Archiven der polnischen und tschechisch-slowakischen Sicherheitsdienste zu finden. Weitere Beschreibung des Chiffrierens und der Funkunterlagen sind in Punkt 14 beschrieben.

3.11.1. Substitutionstabellen der BND Agenten in der DDR Eine Substitutionstabelle die von BND Agenten in der DDR ab 1950 verwendet wurde. BArch*366, 415, 656

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| A0 | E1 | I2 | N3 | R4 | S5 | T6 | ||||

| 7 | B | C | D | F | G | H | J | K7 | L8 | M |

| 8 | O | P | Q | U | V | W | X | Y | Z9 | ● |

| 9 | * | rpt | ** | ? | () | " | / | - | *** | Zi |

Erläuterungen: * = Fortsetzung ** = Wiederholung der Verschlüsselung *** = Absatz Ab dem Jahr 1958 wurde die SubstitutionstabelleDEIN STARverwendet. IMB Prescher hat diese Tabelle 1987 vom BND erhalten.

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| D | E | I | N | S | T | A | R | |||

| 4 | B | C | F | G | H | J | K | L | M | O |

| 5 | P | Q | U | V | W | X | Y | Z | • | , |

Abb.: Umsetztabelle eines BND Schweigefunkers in der DDR. Zahlen werden inYeingefasst und dreifach geschrieben:Y111Yentspricht1.ß=SS, Umlaute werden aufgelöst inAE, OE, UE:=..,?= FRAGE/= BRUCH, z.B.:3/4=Y3BRUCH4Yvollständig:Y333BRUCH444Y-= QQ,Eigennamen=Y Name Name YIn einem Gerichtsgutachten aus dem Jahr 1976 ist folgende Substitu- tionstabelle zu finden:

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 | |

| D | E | I | N | S | T | A | R | |||

| 5 | 2 | 3 | 6 | 7 | 8 | 10 | 11 | 12 | ||

| 6 | 13 | 15 | 16 | 17 | 21 | 22 | 23 | 24 | ||

| 7 | 25 | 26 |

Abb.: Umsetztabelle lt. Gerichtsgutachten. BArch*375

Im Gutachten wurde diese Tabelle als falsch und die weiter o. g.

DEIN STAR-Tabelle als richtig ausgewiesen. Bei genauer Betrachtung

kann man aber die andere Vorgehensweise, des Einprägens der Tabelle,

erkennen:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26

A B C D E F G H I J K L M N O P Q R S T U V W X Y Z

Chiffrierunterlagen aus dem Jahr 1989, 25.9., BArch*375

Liebe Eltern und Brüder.

Ab sofort werden manche meiner Mitteilungen professionell verar-

beitet. Alles andere gilt weiterhin. Von mir erhaltet Ihr zwei

Zahlenfolgen die der Reihe nach abzuarbeiten sind. Eine Zahlen-

folge dient dem Empfang und eine dem Senden.

Jedes Zeichen wird verbal ausgedrückt. z. B. "PKT" statt "."

"UE" statt "Ü" usw.

Zahlen werden direkt geschrieben, eingehüllt in Klammern.

Dann wird jeder Buchstabe in eine Zahl nach festem Schema

umgestellt:

A = 6 E = 7 I = 8 O = 9 U = 0

B = 11 H = 21 N = 31 T = 41 Z = 51

C = 12 J = 22 P = 32 V = 42 ? = 52 (Fragezeichen)

D = 13 K = 23 Q = 33 W = 43 - = 53 (Trennung)

F = 14 L = 24 R = 34 X = 44 ( = 54 (Start Zahl)

G = 16 M = 25 S = 35 Y = 45 ) = 55 (Ende Zahl)

Das entspricht in die Substitutionstabelle eingetragen: (Autor)

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 | |

| A | E | I | O | U | ||||||

| 1 | B | C | D | F | G | |||||

| 2 | H | J | K | L | M | |||||

| 3 | N | P | Q | R | S | |||||

| 4 | T | V | W | X | Y | |||||

| 5 | Z | ? | - | ( | ) | |||||

z. B.:

"Ich kaufe 34 Eier."

I C H K A U F T E ( 3 4 ) E I E R P K T

8 1221236 0 14417 543 4 557 8 7 34 322341

Es sind Fünfer-Gruppen zu bilden, die notfalls mit Nullen

aufgefüllt werden. Eine Gruppe 00000 ist voranzustellen. Das

erleichtert das Finden der ersten Zufallsgruppe beim Decodieren.

00000 81221 23601 44175 43455 78734 32234 10000

Dann wird eine Folge Zufallszahlen hinzuaddiert, wobei über-

trag unberücksichtigt belieben.

00000 81221 23601 44175 43455 78734 32234 10000 ( Text )

+

48599 82344 88100 38484 12394 09234 89930 85758 ( Zufall )

=

48599 63565 01701 72559 55749 77968 11164 95758 ( Ergebnis )

Das Entschlüsseln dürfte kein Problem darstellen. Gegenüber allen

fremden Personen gilt: Mißtrauen kommt nie zu früh aber oft zu

spät.

Erhalt des Briefes: "Sollen wir Dir zu Weihnachten einen Pullover schicken?"

Danke hier 89/9/20 Österreich: -43-

79 = Quittung

"Wir haben wieder eine Katze"

Anmerkung: Bemerkenswert ist das jetzt beim chiffrieren und

dechiffrieren addiert wird.

Auf der Postkarte zur Signalisation des Erhaltes von Nachrichten bzw. Sendungen,

wie die Chiffrierunterlagen, sind diese mit der o. g. Phrase zu bestätigen.

Ob die Katze als Signal 79 - Empfangsquittung als Klartextinformation

auf der zu versendenden Postkarte zu verwendet ist, ist nicht überliefert.

3.11.2. Substitutionstabellen der BND Agenten in der VR Polen

Die BND Agenten in der VR Polen ohne Deutschkenntnisse hatten ein anderes

Merkwort für die Bildung der Substitutionstabelle. Nachzulesen bei Jan Bury

in der Cryptologia 31/2007 S. 343 - 357 Sammler*87.

Das Merkwort wurde ab 1960 verwendet.

Das Merkwort lautete: ZA OWIES. Übersetzt ins deutsche FÜR HAFER

.

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| Z | A | O | W | I | E | S | ||||

| 2 | R | B | C | C | D | E | F | G | H | J |

| 3 | K | L | Ł | M | N | Ń | O | P | R | S |

| 4 | T | W | Y | Z | Ź | • | , | ? | -/ | -// |

3.11.3. Anmerkung zur Substitutionstabelle DEIN STAR In derCryptologia 31Artikel von Jan BuryThe U.S. and West German Agent Radio Cipherswird dargestellt das durch die pol- nischen Sicherheitskräfte von 1959 an bis 1970 zwölf Agenten er- griffen wurden, die für den U.S. Geheimdienst bzw. den BND ge- arbeitet haben. Seit 1959 verwendeten die BND Agenten die SubstitutionstabelleDEIN STAR. Diese Substitutionstabelle wurde bis 1989 nie geändert. Der U.S. Geheimdienst verwendete eine andere Substitution und Chiffrierung, diese ist unter Punkt 9.2 dargestellt. Erwähnenswert ist das imSpektrum der Wissenschaft KryptologieSammler*86 in dem Artikel:Handverfahrenvon Otto Leiberich auf Seite 22f die SubstitutionstabelleSTEIN RADundEI STRANDdargestellt wird. Hierzu auch der Vergleich zuDEIN STAR. STEIN RAD EI STRAND DEIN STAR \ 0 1 2 3 4 5 6 7 8 9 \ 0 1 2 3 4 5 6 7 8 9 \ 0 1 2 3 4 5 6 7 8 9 - S T E I N R A D - E I S T R A N D - D E I N S T A R 5 B C F G H J L M N O 2 B C F G H J L M N O 4 B C F G H J L M N O 6 P Q U V W X Y Z 3 P Q U V W X Y Z 5 P Q U V W X Y Z . , In den Akten des BND, Bundesarchiv*17 ist die dritte Tabelle identisch abgebildet! Des weiteren steht in der Funkbetriebsanweisung unter Abschnitt A) Punkt 4A) KOMMANDOFUNK und SPRUCHDURCHGABE … 4.) Schlüsselanleitung. Zur Verschlüsselung der Kommandos und Aufträge dient die Geheimschrift "IW". Als Schlüsselunterlage wird der (Individueller Wurm) Kommando-Blockschlüssel-Block verwendet. Jeder Schlüssel-Block enthält normalerweise 100 numerierte Seiten mit 42 4Z-Gruppen. (4 Zahlen - Gruppen) Auf der Innenseite des Deckels ist die Umsetztafel "DEIN STAR" eingedruckt. Mit Hilfe der Kommandotafel bzw. Umsetz= tafel wird das Kommando oder der Auftrag in die Ziffern des Zwischentextes, beim Entschlüsseln die Ziffern des Zwischentextes in den Klartext gewandelt. Beim Verschlüsseln wird der Zwischentext unter den Zahlen-Wurm, beim Entschlüsseln der Geheimtext unter den Zahlenwurm geschrieben. Bei Ver- und Entschlüssel werden die jeweils unterein= ander stehenden Ziffern symbolisch subtrahiert. Jede Wurmgruppe des Kommando-Schlüssel-Blocks darf nur einmal benutzt werden. Vollständig benutzte Seiten werden abgerissen und vernichtet. B) RÜCKMELDEFUNK UND SPRUCHDURCHGABE … b) Verkehrsunterlagen. Zu den Verkehrsunterlagen für den Rückmelde-Funkbetrieb gehören die monatlichen Funkpläne mit Verkehrszeiten, Frequenzen und Rufzeichen und die Schlüsselblocks für Rückmeldungen (5Z/IW) (5 Zahlen - Individueller Wurm Gruppen) mit der eingedruckten Umsetztafel "DEIN STAR". Jeder Peiltrupp benutzt je einen Schlüsselblock für abgehende und ankommende Sprüche.

Der dort notierte Geheimtext ergab folgenden Klartext:Nächster am 30.1 um 22:15 Uhr Gruß.undEin Frohes Jahr 1956 wünscht Ihnen allen ZELOT. Nächster Termin 8.1. 15 Uhr Gruß.

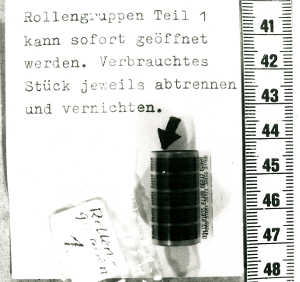

Abb.: BND Schlüsselrolle im Original, DEIN STAR und OTP; BArch*374

In dem folgenden Unterlagen, ist die Haltung des BND zu Wurm-,

Buch- und Doppeltranspositions- Chiffrierverfahren sowie deren

Sicherheit dieser Verfahren dokumentiert.

Streng vertraulich!

36

Tgb. Nr. 757/52

sv 3. Juli 1952

Betr.: Anschaltung selbstschlüsselnder

V-Leute an Afu's (Agenten-Funk)

Bzeug: 1. B/N Nr. 816/52 sv v. 31.5.52

:

:

5. B/N Nr. 842/52 sv. v. 23.6.52

An GV. B nachr. 5 0

Im Zusammenhang mit der Forderung der GV. B, eine "feldverwendungs-

fähige" Form der Schlüsselunterlagen von selbstschlüsselnden Quellen

zu erstellen, nimmt 36 zu diesem Problem noch einmal grundsätzlich

Stellung.

1.) Das einzig beweisbar sichere Schlüsselverfahren ist der soge-

nannte individuelle Wurm (Zahlen oder Buchstaben). Alle ande-

ren Schlüsselverfahren sind bei einem entsprechenden Aufwand

an Zeit, Personal und technischen Mitteln lösbar. Dies betrifft

insbesondere auch diejenigen Verfahren, die an Hand eines im

Gedächtnis zu behaltenden Merksatzes, etwa nach dem Prinzip des

Doppelwürfels abgeleitet werden.

Für die Anwendung des individuellen Wurms muss dem V-Mann

Material mitgegeben werden, entweder in Form von Schlüssel-

blocks oder eines normalen, handelsüblichen Buches.

Die Schlüsselblocks haben den Vorteil einer sehr einfachen Hand-

habung und dementsprechend schneller Abwicklung des Schlüssels-

vorgangs. Der Nachteil liegt in der Belastung, die sie für den

V-Mann darstellen. Um diesen Nachteil soweit als möglich aus-

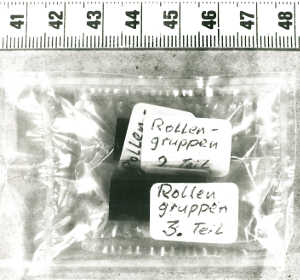

zugleichen, hat 36 die verschiedensten Arten von Unterlagen -

Blocks in allen möglichen Größen, Kleinfotos, Kleinfilme be-

lichtet und unbelichtet pp - sowie von Tarnmaterial (äusse-

re Form der Blocks, Unterbringungsmittel wie Leukoplastdosen,

etc.) entwickelt und bei den Funksachbearbeiterbesprechungen

vorgeführt. Den Funksendebearbeitern wurde immer wieder gesagt,

dass wir besonders dankbar für Vorschläge über Gestaltung der

Schlüsselunterlagen, Tarnmaterial seien. Leider war die

Reaktion auf diese Bitte bisher ziemlich negativ. Kleinere

Zahlen können wir mit der Maschine, die das Schlüsselmaterial

herstellt, aus bestimmten Gründen nicht schreiben. Werden

kleine Zahlen gewünscht, dann können ebenso gut Kleinfotos ge-

nommen werden. Die Forderung, ein Verfahren für unsichtbare Zah-

len- bzw. Buchstabendruck zu entwickeln, so dass die Schlüsselun-

terlagen in Form von normalen Notizblocks ausgegeben werden können,

wurde von 36 bereit vor über einem Jahr an 331 gestellt. Trotz

intensiver Verfolgung dieser Fragen konnten bisher keine wirklich

brauchbaren Ergebnisse erzielt werden. Es wird in dieser Richtung

weitergearbeitet werden. Ob und wann mit Ergebnissen zu rechnen

sein wird, kann jetzt noch nicht gesagt werden.

Mit Mitgabe eines handelsüblichen Buches zur Ableitung eines in-

dividuellen Wurms - eine Möglichkeit, auf die 36 im Schreiben

696/52 sv v. 20.6.1952 bereits hingewiesen hat - ist weniger be-

lastend als die Schlüsselblocks. Die Benutzung von Schlüsselbüchern

im geheimen Meldedienst ist aber allgemein bekannt. Bei Durchsu-

chungen werden daher meist alle Bücher kontrolliert. Erfahrungsge-

mäss machen die V-Leute immer wieder Markierungen in ihren Schlüs-

selbüchern, durch die sie dann verraten werden (siehe auch Fall

"WENSIEN" - Spiegel !). Außerdem ist die Bildung eines Schlüssels

nach einem Buch wesentlich schwieriger und daher zeitraubender als

die Anwendung der Schlüsselblocks. Dazu kommen für die Funküber-

mittlung noch einige Schwierigkeiten, auf die hier nicht näher ein-

gegangen werden kann.

Das alles sind Fakten, an denen nach dem derzeitigen Stand der

Technik keine Macht der Welt etwas ändern kann - auch ein Be-

fehl oder ein "Eingreifen" der taktischen Führung nicht. Diese

muss ihre Führungsmaßnahmen den jeweils gegebenen technischen

Möglichkeiten anpassen. Der Techniker hat selbstverständlich

die Pflicht, die technischen Hilfsmittel der Führung laufend

zu verbessern und auf den neusten Stand zu bringen. Wir sind

auch bemüht, bei den Funksachbearbeiterbesprechungen, die GV'en

mit dem neuesten Stand und den Entwicklungsmöglichkeiten be-

kannt zu machen, müssen dabei leider auch auf die Grenzen

hinweisen, die der Technik nun einmal gesetzt sind.

2.) Die Forderung, dem V-Mann für die Verschlüsselung seiner Nachrich-

ten einen Wurm zu geben, lässt sich durch ein besonderes Verfah-

ren umgehen:

Man gibt dem V-Mann einen einfachen Schlüssel, für den er die Un-

terlagen im Kopf behalten kann. Die damit verschlüsselten Nachrich-

ten gibt er über seinen toten Briefkasten an den Afu, der sie mit

seinem Wurm überschlüsselt und dann durchgibt. Durch die Über-

schlüsselung mit dem Wurm des Afu wird die Nachricht gegen unbefug-

te Entschlüsselung durch den feindlichen Horchdienst gesichert.

Der V-Mann ist auf diese Weise nicht gezwungen kompromittierendes

Material aufzubewahren, seine es Schlüsselblocks oder Schlüssel-

bücher. Da er keine verlierbaren Unterlagen hat, braucht er auch

keinen Notschlüssel.

In der Cryptologia 32/2008 S. 343 - 357, vom Autor Jan Bury unter dem Titel:The U.S. and West German Agent Radio Ciphersbeschreibt er die Verschlüsselung der Nachrichten des BND und des U.S. Geheimdienstes. Die des BND ist bei Punkt 3.6 und 19 zu finden. Diese entsprechen auch denen der in dem BArch gefundenen Dokumenten. Jan Bury beschreibt das U.S. Verfahren wie folgt: Ähnlich wie bei der BND SubstitutionstabelleDEIN STARgab es bei dem U.S.- Verfahren zwei Merkwörter und eine Ziffernfolge zur Bildung der Substitution. Die Merkwörter und die Ziffernfolge wurde individuell für den Agenten erzeugt, das erhöhte die Sicherheit anderer Agenten in der VR Polen. Das erste Merkwort lautete:KARTENund das zweite:KOSAK. Die Ziffernfolge wurde gebildet aus Geburtsdatum der Ehefrau des Agenten. Das Geburtsdatum lautete 14.8.1930. Da dieses zweimal die1beinhaltete wurde die zweite1gestrichen. Somit lautete die Ziffernfolge 148930. Die Ziffernfolge und Merkwörter wurden nun in die Substitutionstabelle eingetragen:

| 1 | 4 | 8 | 9 | 3 | 0 | 2 | 5 | 6 | 7 | |

| K | A | R | T | E | N | |||||

| 7 | O | P | Q | R | S | T | U | V | W | X |

| 6 | S | T | U | V | W | X | Y | Z | A | B |

| 5 | A | B | C | D | E | F | G | H | I | J |

| 2 | K | L | M | N | O | P | Q | R | S | T |

Der Chiffriervorgang ist in Punkt 9.2. beschrieben.Bei den Agenten im Jahr 1962 gefundenen Substitutionstabelle:

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| A | E | И | H | O | C | T | ||||

| 7 | Б | B | Г | Д | Ж | З | Й | K | Л | M |

| 8 | П | P | У | Ф | X | Ц | Ч | Ш | Щ | Ъ |

| 9 | Ы | Ь | Э | Ю | Я | • | Lat | RPT | , | Zi. |

Zahlen: 1 * 1 2 * 2, etc. Englisch ersetzt: A - 01 B - 02 C - 03, etc.Bei den Agenten im Jahr 1972 gefundenen kyrillisch-lateinische Substitutionstabelle:

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| A/A | E/E | И/N | H/R | O/O | C/I | T/T | ||||

| 7 | Б/B | B/C | Г/G | Д/D | Ж/F | З/H | Й/J | K/K | Л/L | M/M |

| 8 | П/P | P/Q | У/S | Ф/U | X/V | Ц/W | Ч/X | Ш/Y | Щ/Z | Ы |

| 9 | Ь | Э | Ю | Я | START | • | , | ? | - | ENDE |

94 - Beginn und 99 - Ende des Signals Kyr.- Lat.- Ziffernregister. Ziffern: 11 - 1, 66 - 6 22 - 2, 77 - 7 33 - 3, 88 - 8 44 - 4, 99 - 9 55 - 5, 00 - 0

Abb.: Subsitutionstabelle TRIGON*10 TV

3.12.3. Substitutionstabellen der U.S. Agenten in der DDR BArch*25| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | 0 | |

| A | N | R | E | I | S | |||||

| 7 | Ä | B | C | D | F | G | H | J | K | L |

| 8 | M | O | Ö | P | Q | T | U | Ü | V | W |

| 9 | X | Y | Z | , | • | ? | ! | ( ) | , | - |

Ziffern: 01 - 1, 02 - 2 03 - 3, 04 - 4 05 - 5, 06 - 6 07 - 7, 08 - 8 09 - 9, 00 - 0 Substitutionstabelle eines weiteren U.S. Agenten des AIS in der DDR 1963; BArch*378

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| A | E | I | N | R | S | T | ||||

| 7 | B | C | D | F | G | H | J | K | L | M |

| 8 | O | P | Q | U | V | W | X | Y | Z | |

| 9 | Rp. | ? | ( ) | " | , | - | Zi. |

Substitutionstabellen eines weiteren U.S. Agenten in der DDR; BArch*375

| 3 | 6 | 4 | 2 | 5 | 8 | 7 | 9 | 1 | 0 | |

| B | A | I | S | K | R | |||||

| 2 | Z | 4 | - | G | • | Q | ? | 5 | : | E |

| 5 | 6 | , | P | 3 | T | ; | H | D | 1 | ! |

| 8 | 0 | 2 | X | W | () | U | 9 | C | Y | 8 |

| 7 | F | = | 7 | V | J | "" | M | N | L | O |

Bei Michael Wasenkow, Deckname Juan Lazaro, wurde im Jahr 2010 das über 60 Jahre alte VIC Chiffrierverfahren entdeckt. Es besteht aus folgender Substitutionstabelle:

| 7 | 2 | 5 | 6 | 1 | 3 | 8 | 9 | 4 | 0 | |

| E | O | T | L | I | N | M | ||||

| 9 | B | D | F | G | H | J | K | • | , | - |

| 4 | P | Q | R | U | V | W | X | Res | Rpt | Zi |

| 0 | C | / | A | Y | Z | S | Nr | " | Ň |

Die folgende Substitutionstabelle wurde im Fall Abel bzw. R. Häyhänen, 1957, aufgefunden:

| 5 | 0 | 7 | 3 | 8 | 9 | 4 | 6 | 1 | 2 | |

| C | H | E | Г | O | П | A | ||||

| 6 | Б | Ж | • | K | № | P | Ф | Ч | Ы | Ю |

| 1 | B | З | , | Л | H/Ц | T | X | Ш | Ь | Я |

| 2 | Д | И | П/Л | M | H/T | У | Ц | Щ | Э | ПBT |

In dem ZDF Dreiteiler:Der Illegalewird folgende Substitutionstabelle dargestellt. Der Film entstand unter Mitwirkung des BfV und dem BKA. Sowie Original Agententechnik.

| 2 | 8 | 9 | 1 | 5 | 6 | 4 | 0 | 7 | 1 | |

| P | A | R | T | E | I | V | ||||

| 0 | Ä | D | H | L | O | S | W | Z | - | C/C |

| 7 | B | F | J | M | Ö | U | X | . | P/P | RPT |

| 1 | C | G | K | N | Q | Ü | V | , | [] | No. |

Substitutionstabelle Ché Guevara, 1967. Lit. *Codebreaker, David Kahn

| Codewort: ESTADOY | geordnet: | |||||||||||||||||||||

| 8 | 2 | 0 | 6 | 4 | 9 | 1 | 3 | 7 | 5 | 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |||

| E | S | T | A | D | O | Y | T | Y | S | D | A | E | O | |||||||||

| 3 | B | C | F | G | H | I | J | . | ; | , | 3 | F | J | C | . | H | , | G | ; | B | I | |

| 7 | K | L | M | N | Ñ | P | Q | Zi. | Bu. | 5 | V | U | X | W | R | Z | ||||||

| 5 | R | U | V | W | X | Z | 7 | M | Q | L | Zi. | Ñ | N | Bu. | K | P | ||||||

Substitutionstabelle Kubanischer Agenten in den USA, 2001. Aufgefunden bei Ana Belen Montes. Laut DIA *11 TV, für die Kodierung von Pager-Nachrichten.

| 4 | 3 | 6 | 7 | 0 | 1 | 8 | |

| A | T | I | L | N | E | S | |

| 2 | B | C | D | F | G | H | J |

| 5 | K | M | Ñ | O | P | Q | R |

| 9 | U | V | W | X | Y | Z |

Aus der statistischen Analyse der Geheimtexte konnte folgende Sub- stitutionstabelle gebildet werden. Die Substitutionstabelle wird gebildet durch den aktuellen Tag der Meldung. Die gleichlautende Beschreibung ist im Abschnitt 10.1. zu finden.

| Tagesdatum + | ||||||||||

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| 0 | A | B | C | Č | D | E | Ě | F | G | H |

| 1 | I | J | K | L | M | N | O | P | Q | R |

| 2 | Ř | S | Š | T | U | V | W | X | Y | Z |

| 3 | Ž | . | , | - | / | 1 | 2 | 3 | ||

| Tagesdatum - | ||||||||||

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| 0 | 4 | 5 | 6 | 7 | 8 | 9 | 0 | |||

Für den dreizehnten des Monats ist die Substitutionstabelle wie folgt dargestellt:

| 13 | 14 | 15 | 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| A | B | C | Č | D | E | Ě | F | G | H |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 | 30 | 31 | 32 |

| I | J | K | L | M | N | O | P | Q | R |

| 33 | 34 | 35 | 36 | 37 | 38 | 39 | 40 | 41 | 42 |

| Ř | S | Š | T | U | V | W | X | Y | Z |

| 43 | 44 | 45 | 46 | 47 | 48 | 49 | 50 | ||

| Ž | . | , | - | / | 1 | 2 | 3 | ||

| 06 | 07 | 08 | 09 | 10 | 11 | 12 | |||

| 0 | 9 | 8 | 7 | 6 | 5 | 4 |

Bzw.:

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | |

| 0 | 0 | 9 | 8 | 7 | ||||||

| 1 | 6 | 5 | 4 | A | B | C | Č | D | E | Ě |

| 2 | F | G | H | I | J | K | L | M | N | O |

| 3 | P | Q | R | Ř | S | Š | T | U | V | W |

| 4 | X | Y | Z | Ž | . | , | - | / | 1 | 2 |

| 5 | 3 |

Eine Besonderheit, die die Dekryptierung erleichtert hatte, ist die Darstellung der Zahlen des Zwischentextes in Bigrammen. Bsp.:AM 05. 04. 1940A M 0 5 . 0 4 . 1 9 4 0 Zwt.: 13 27 06 11 44 06 12 44 48 07 12 06 Im Abschnitt 10.1. wird der Doppelwürfel beschrieben.

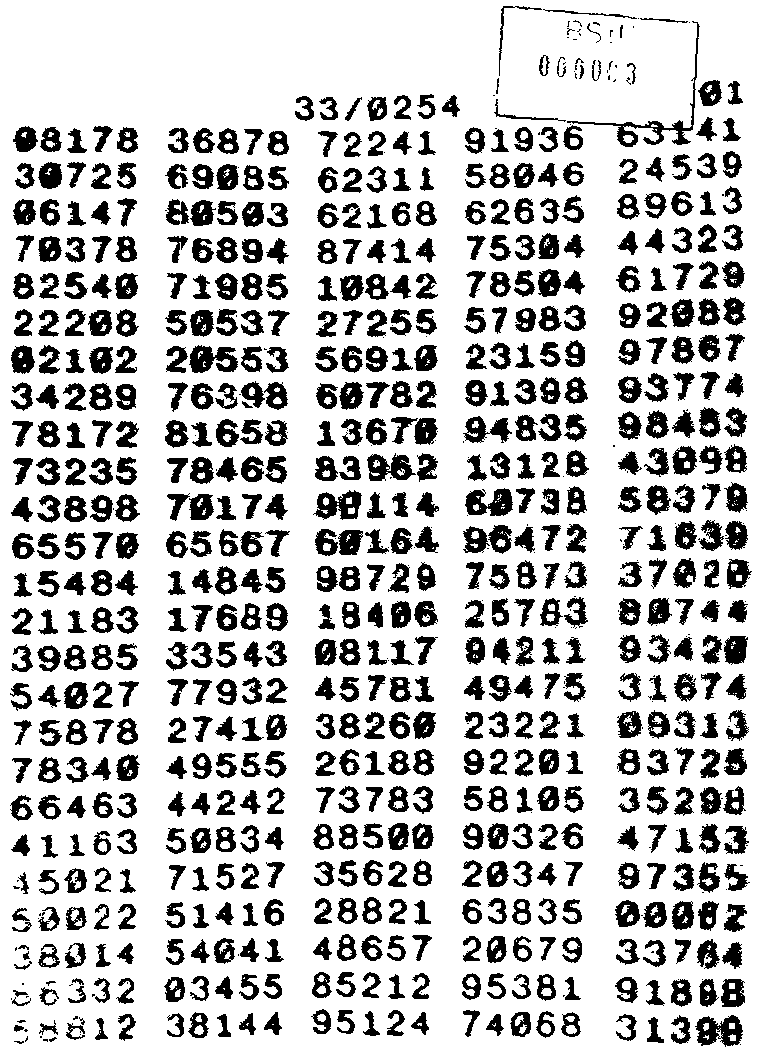

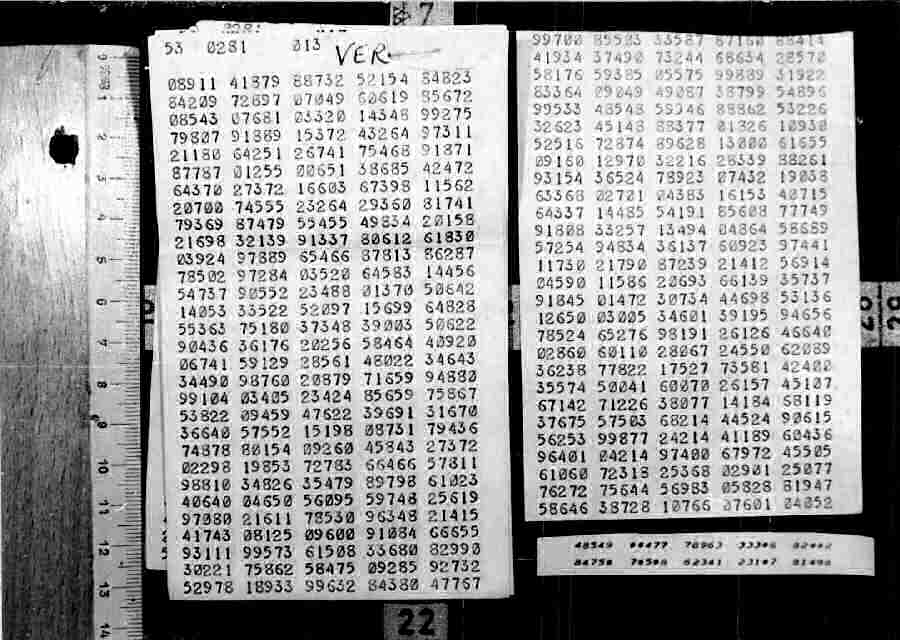

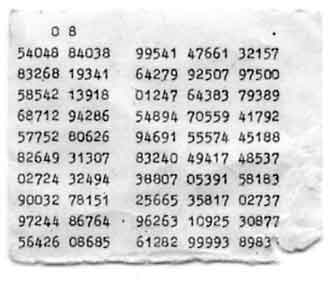

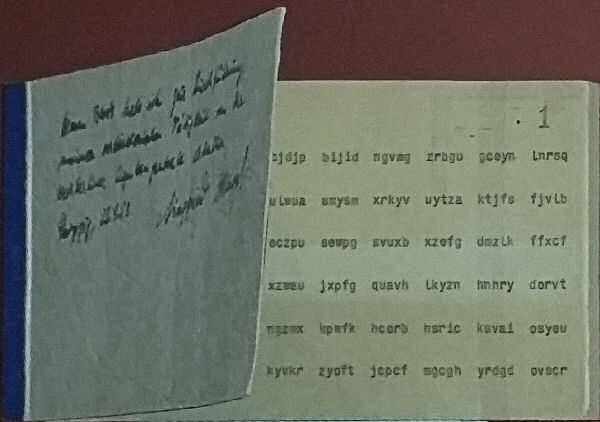

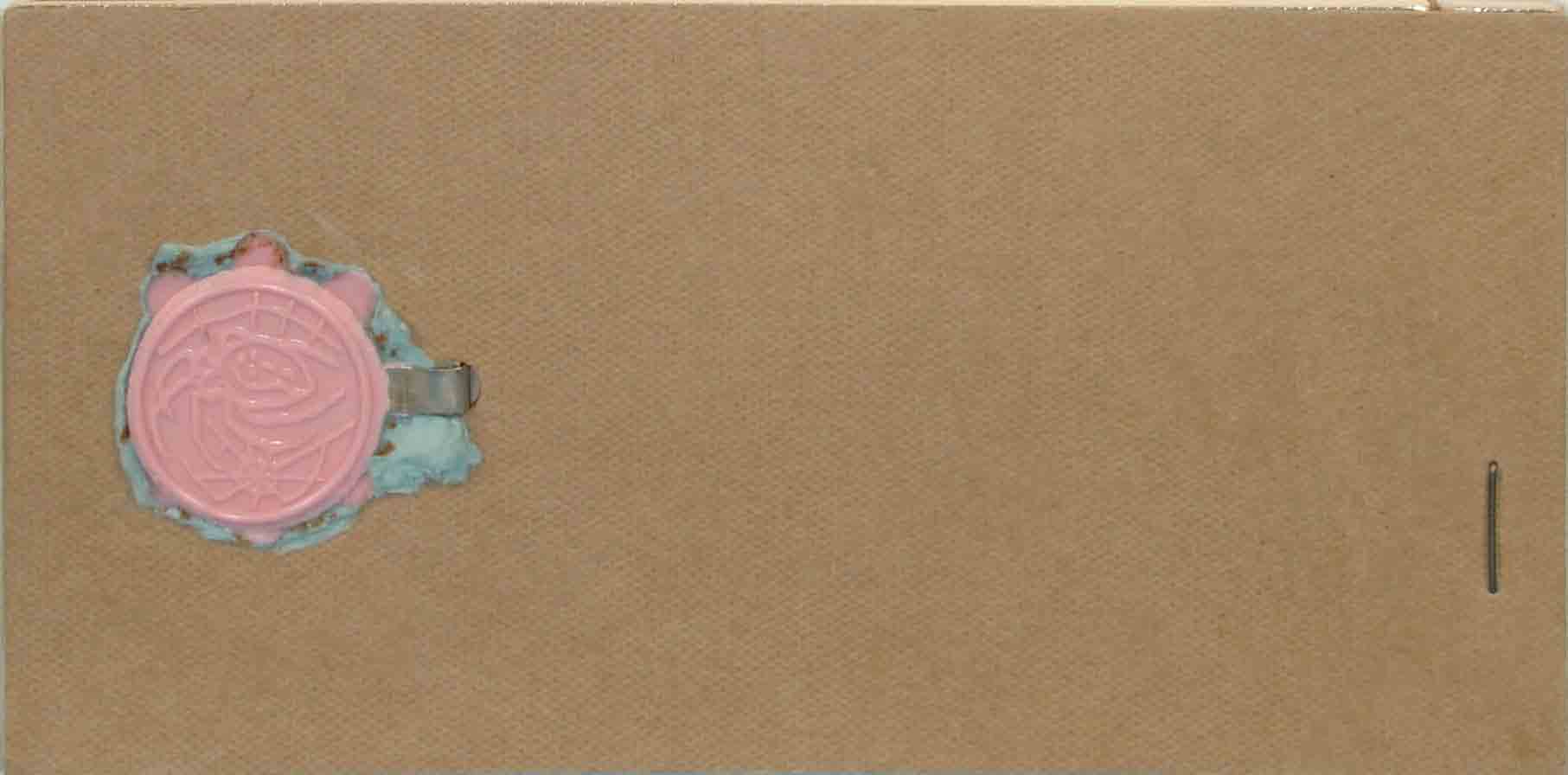

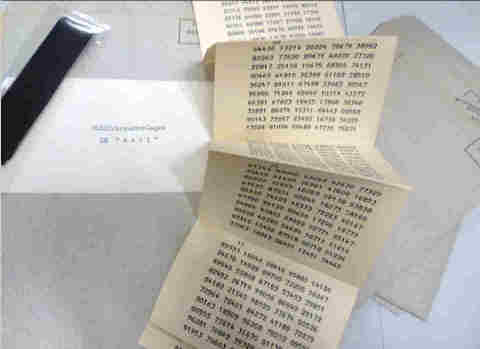

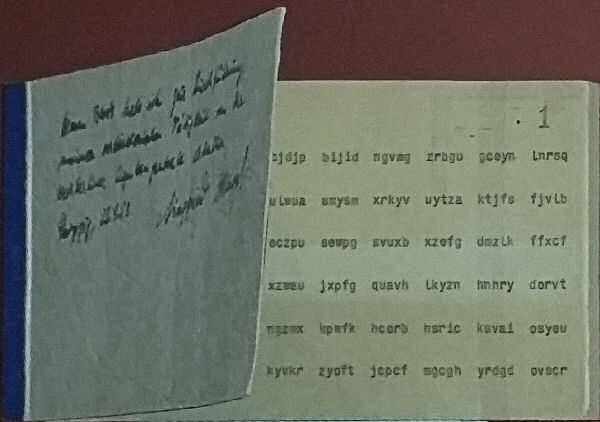

Abb.: OTP Unterlagen der HVA. Sammler*12 Dargestellt sind die Schlüsselunterlagen zum Chiffrieren, im Bild rechts (siehe auch die Abbildung eines OTP der HVA), und zum De- chiffrieren, im Bild obenliegend, sowie die Substitutionstabelle und Codetabellen im braunen Umschlag.

Abb.: OTP Unterlagen eines CIA Agenten BArch*25

Abb.: OTP- und Rufzeichen- Unterlagen eines CIA Agenten BArch*383

Abb.: OTP Unterlagen, DDR NVA; Verbindung 4. MSD mit ER-4, Sammler*16

Abb.: OTP Unterlagen der HV A. Sammler*12

Abb.: OTP Unterlagen des BND. Sammler

Abb.: OTP Unterlagen des BND. BArch*375

Abb.: OTP Unterlagen des BND. BArch*375

Abb.: OTP Unterlagen des BND, 1953. Sammler*133 Die Anwendung ist gleich dem Verfahren DIAMANT - TAXUS, siehe auch OTP CSSR

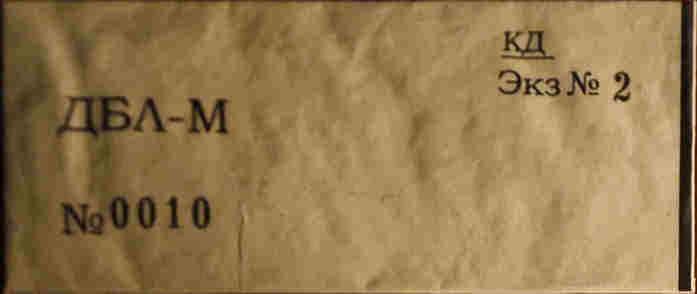

Abb.: Schlüsselhaft DBL-M, OTP Unterlagen, Kryptografie Museum Moskau*148

| a | b | c | d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z | ||

| a | ca | fn | bl | ou | ih | oo | il | bv | bw | er | rm | qm | mn | ab | .. | .. | .. | .. | .. | .. | .. | .. | .. | .. | .. | .. | a |

| b | sk | wm | dg | ia | cw | pf | if | vd | da | xz | .. | .. | .. | .. | b | ||||||||||||

| c | hp | no | ij | xp | .. | .. | .. | c | |||||||||||||||||||

| d | cv | gg | tk | .. | .. | .. | d | ||||||||||||||||||||

| e | di | wz | .. | .. | .. | e | |||||||||||||||||||||

| f | cu | .. | f | ||||||||||||||||||||||||

| g | g | ||||||||||||||||||||||||||

| h | h | ||||||||||||||||||||||||||

| i | i | ||||||||||||||||||||||||||

| j | j | ||||||||||||||||||||||||||

| k | k | ||||||||||||||||||||||||||

| l | l | ||||||||||||||||||||||||||

| m | m | ||||||||||||||||||||||||||

| n | n | ||||||||||||||||||||||||||

| o | o | ||||||||||||||||||||||||||

| p | p | ||||||||||||||||||||||||||

| q | q | ||||||||||||||||||||||||||

| r | r | ||||||||||||||||||||||||||

| s | s | ||||||||||||||||||||||||||

| t | t | ||||||||||||||||||||||||||

| u | u | ||||||||||||||||||||||||||

| v | v | ||||||||||||||||||||||||||

| w | w | ||||||||||||||||||||||||||

| x | x | ||||||||||||||||||||||||||

| y | y | ||||||||||||||||||||||||||

| z | z | ||||||||||||||||||||||||||

| a | b | c | d | e | f | g | h | i | j | k | l | m | n | o | p | q | r | s | t | u | v | w | x | y | z |

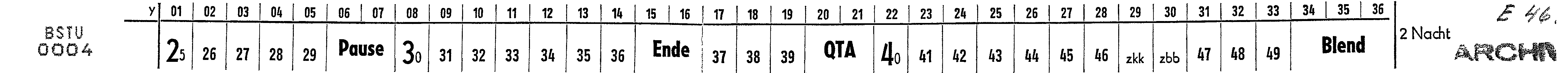

des Diensthabenden Funker im Warschauer Vertrag. Die Signaltabelle ist als Schieber ausgeführt, der tägliche Schlüssel wird als Streifen in den Schieber eingezogen. Die Abbildungen stellen die beiden Schieber sowie 2 Tagesschlüssel dar.

Abb.: Signaltabelle 1050 A. BArch*222

der NVA, die durch den Funker benutzt wurden.

Ausschnitt:

MRP Rufzeichentabelle

MRP RT

Dienstsache

Nr. 5004 _ . Ausfertigung K-447

01 02 03 04 05 06 07 08 09 10

!------!------!------!------!------!------!------!------!------!------!

! ! ! ! ! ! ! ! ! ! !

!---!------!------!------!------!------!------!------!------!------!------!

01! !+6 572!JY754 !+8 771!U9 712!I3 728!RE 814!MR 889!EW 298!I2 358!

! !BARK !ZAGREB!STIEGE!SALETT!TEMPO 1KINZIK!DELITA!PESETA!FEMINA!

!---!------!------!------!------!------!------!------!------!------!

02! !4H 337!KA 916!JN 985!3I 150!9H 217!RM 169!V+ 593!HJ 585!

! !PELLE !ENDAU !JUNGE !SENIOR!RALLEY!ISLAND!ESPAND!DEFROL!

!---!------!------!------!------!------!------!------!------!

03! !8D 688!MS 872!LW 422!+W 123!PK 880!CH 961!L+ 665!

! !LEIHE !KULTUS!ADULA !HOPLIT!LADOGA!DAJAK !DUBLIN!

!---!------!------!------!------!------!------!------!

04! !X1 148!AY 366!XE 596!4G 795!VT 187!JJ 622!

! !KALIKO!FLOEZ !PAMIR !FUGE !ALASKA!GRAVIS!

!---!------!------!------!------!------!------!

05! !8S 847!PX 261!8E 544!DE 864!RN 454!

! !AZETON!IGLAU !MUNDA !OELBAD!HUBERT!

!---!------!------!------!------!------!

06! !4Y 384!3W 927!H1 696!7W 939!

! !DUENE !GLUCKE!PLANUM!MIRAT !

!---!------!------!------!------!

07! !D5 438!GU 654!HM 142!

! !RAMBUR!DANTE !EIMAL !

!---!------!------!------!

08! !6S 591!GW 576!

! !BLICK !FESSEL!

!---!------!------!

09! !KG 657

! !GUTTA

|

|

| Abb.: Parolen und Gesprächstabelle Sammler*14 | Foto: Funker mit Parolen- und Gesprächstabelle Sammler*78 |

№ 0314 Ausfertigung

Parolen- und Gesprächstabelle

des diensthabenden Funkers

SERIE F

Ag 117/II-1/69 - 1203

__________________________________________________________________________________________________

\| | | | |

--------------------------------------------------------------------------------------------------

| Arbeiten | Senden Sie | Gehen Sie über | Arbeiten Sie ohne |

| Sie mit | Spruch(Sprüche) | auf Zahlen | Rufzeichen |

| Gerät T …(Nr) | über …(Rfz.) | | |

| | | | |

| 1 | 2 LUFT | 3 A | 4 FLUGZEUG |

--------------------------------------------------------------------------------------------------

| Gehen Sie auf | Arbeiten | Sie arbeiten mit | Arbeiten Sie |

| Arbeitsfrequenz | Sie mit | falschen Ruf- | (ich arbeite) |

| … kHz | Gerät R … (Nr) | zeichen, über- | mit STA-2M (ST-2M)

| (vereinb. Nr. …) | | prüfen Sie | Drehzahl 102U/min |

| 11 | 12 W | 13 FLUGZEUG | 14 DRINGEND |

--------------------------------------------------------------------------------------------------

| Wechsel der | Gehen Sie auf | |

| Tag- (Nacht-) | Ersatzfrequenz | |

| frequenz um | … kHz | LUFT (L) |

| … Uhr | (vereinb. Nr.) | |

| 21 D | 22 | 23 |

--------------------------------------------------------------------------

| Entschlüsseln Sie | Arbeiten Sie mit |

| mit den Begriffen | Amplituden- |

| der Gesprächs- | modulation |

| tabelle | |

| 31 LUFT | 32 |

--------------------------

| Gehen Sie auf |

| Parallelsender auf |

| d. Frequenz … kHz |

| (vereinb. Nr. …) |

| 41 |

--------------------------

Serie E

--------------------------------------------------------------------------------------------------

| | | | | | | | | | | | | | | | | | | | | | | | |

--------------------------------------------------------------------------------------------------

| | | | | | | | | | | | | | | | | | | | | | | | |

--------------------------------------------------------------------------------------------------

| 1 | 9 | 5 | 7 | 2 |

| 0 | 6 | 2 | 6 |

| 3 | 2 | 9 |

| 9 | 7 |

| 5 |

Serie F

Hier ist die vollständige Abbildung einer Tabelle des diensthabenden Funkers.

Die detailierte Abbildung der Serie C, E und F.

| I | A | Б | B | Г | Д | E | Ж | 3 | И | Й | K | Л | M | H | O | П | P | C | T | У | Ф | X | Ц | Щ | Ы | Ь |

| AA | A(A) | БA | DRINGEND | BA | 24 | ГA | |

| AБ | 00 | ББ | Б(B) | BБ | 25 | ГБ | Übergang (Betriebs- aufnahme) in FuR Nr. … |

| AB | LUFT | БB | 12 | BB | B(W) | ГB | 37 |

| AГ | Gehen Sie auf Er- satzfrequenz Nr. … | БГ | 13 | BГ | teilen Sie Fu.-St. … Rfz) mit, daß ich sie auf … kHz rufe | ГГ | Г(G) |

| AД | 01 | БД | BД | AUSNAHME | ГД | 38 | |

| AE | 02 | БE | Senden Sie (ich sende) Parole | BE | 26 | ГE | Starke atmosphärische Störungen |

| AЖ | Senden Sie auf … kHz | БЖ | 14 | BЖ | Empfangen Sie (ich empfange) auf Fre- quenz Nr. … | ГЖ | DRINGEND |

| A3 | Б3 | 15 | B3 | Г3 | 39 | ||

| AИ | 03 | БИ | Senden Sie (ich sende) auf Frequenz Nr. … | BИ | 27 | ГИ | |

| AЙ | FLUGZEUG | БЙ | FLUGZEUG | BЙ | 28 | ГЙ | Empfangen Sie auf … kHz |

| AK | 04 | БK | Maßnahme gegen Funk- störung Nr. … | BK | 29 | ГK | Übergang in (Be- triebsaufnahme in) FuN Nr. … |

013728 * Tabelle des diensthabenden Funkers TDR-84 --------------------------- Ausgabe 1987 _________________________________________________________________________________ | \ Г | 0 | 1 | 2 | 3 | | \ |-----------------|-----------------|-----------------|-----------------|- |B \__|_________________|_________________|_________________|_________________|_ | | | Reservefrequenz | FLUGZEUG -F- | (Habe) Antenne | MONUMENT -M- | | | | Nr. | | f. Arbeit mit | | | 0 | | | | Flugzeug - Azi- | | | | | | | mutwinkel … | PLATIN -P- | | | | | | (Grad) ausrich- | | | | | | | ten (ausgericht-| | | | | 00| A(A) 01| tet) 02| 03| --------------------------------------------------------------------------------- | | | Gehen Sie auf | Eröffnen Sie | | | | Reservefrequenz | Arbeit in FuR | | | | (Nr. …) | Nr. … | | 1 | | | | | | | | | | | | | | | | | Г(G) 10| 11| -------------------------------------------- | | | Senden Sie (ich | | | | sende) Parole | | | | | | 2 | | | | | | | | | | | | | | 20| --------------------------

| Funknetz-38-111/1 | Frequenzen Funknetz | Programmzeiten: | |||||||||

| Variante 03 | Tag | Res. | Nacht | Res. | 08.30 - 11.30 Uhr | ||||||

| 1. Periode | 5372 | 5750 | 3352 | 3198 | |||||||

| 2. Periode | 4574 | 5906 | 3524 | 3543 | |||||||

| 3. Periode | 3369 | 3374 | 2685 | 2040 | |||||||

| 4. Periode | 3640 | 5191 | 1766 | 2063 | |||||||

| Frequenz nach Kernwaffeneinsatz 1903 KHz | |||||||||||

| lfd. Nr. | Teilnehmer | Rufzeichen Funknetz | Havarie RZ | ständ. Frequ. | Reservefrequenz FR | Reservefrequ. HFst. | |||||

| 1 | 2 | 3 | 4 | Frequenz | Nr. | Frequenz | Nr. | ||||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | |||||

| 1 | Rundspruch | WFMD | 9S5N | 8C1H | KUEW | PKC4 | 2392 | 50 | 2664* | 56 | |

| 2 | Kdo. GT | PKT9 | 8AFT | MW+Q | SLY2 | TUDM | 4640 | 3293 | 51 | 3269 | 57 |

| 3 | Abt. GKN | F4N9 | H27N | 9NIQ | BP41 | BENP | 5013 | 4544 | 52 | 4741# | 58 |

| 4 | UA GAR 5 | 4JPQ | 1UPY | H19N | U5JQ | AHCU | 5483# | 4933 | 53 | 5086# | 59 |

| 5 | UA GR 6 | ZI9G | 9VIK | HZ5R | NTMN | U1QP | 3892 | 5171 | 54 | 5664# | 60 |

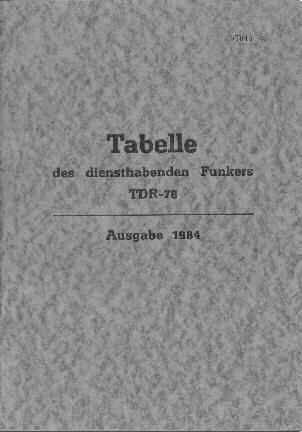

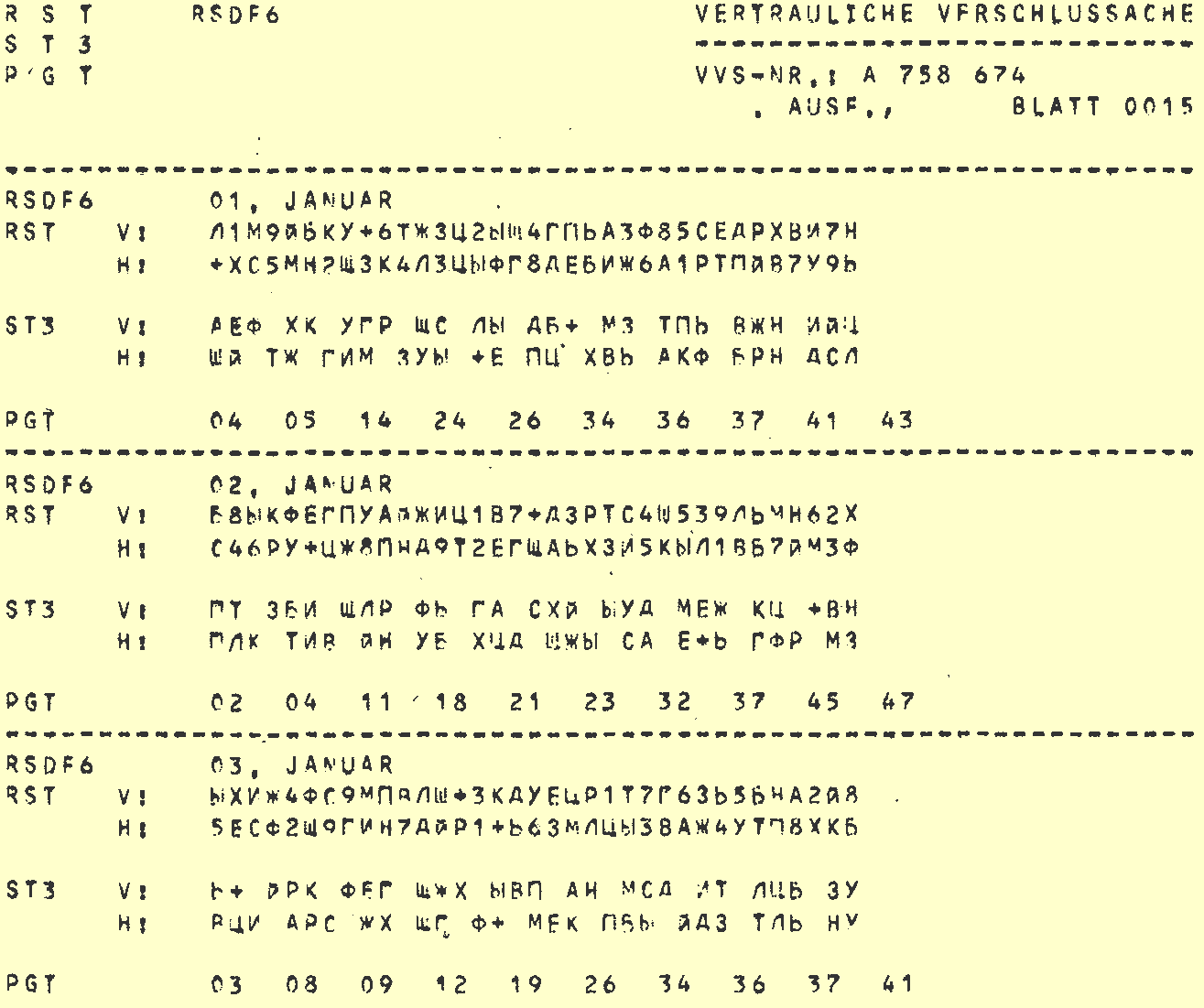

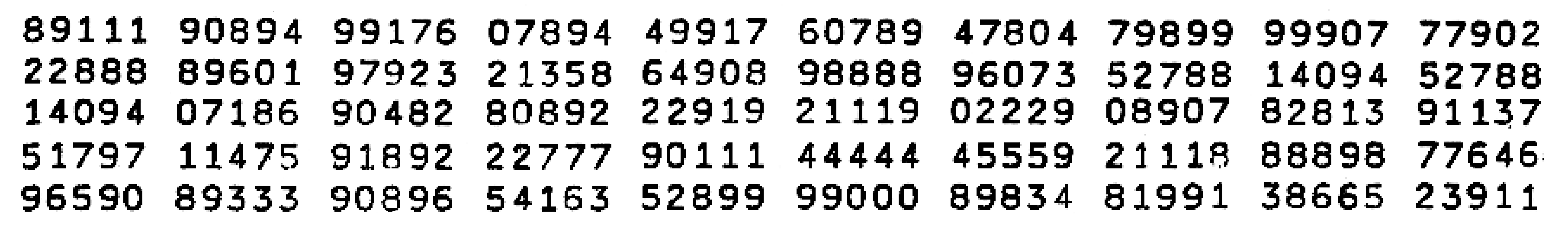

GVS MfS o008 - 17 / 88 BArch*435.8. Auszüge aus der Anweisung 2/88

Die Anweisung regelt den Kurzwellenfunkbetriebsdienst des MfS,

und es basiert auf der DV 040/0/004 Funkbetriebsdienst des MfNV.

Organisatorische Voraussetzung:

- Funkauftrag mit Nummer des Funknetzes, Nummer der Variante, Funkteilnehmer,

Indexzuweisung für Rufzeichen, Havarierufzeichen, Frequenzen.

- Tabelle des diensthabenden Funkers TDR

- Rufzeichentabelle RT

- Unterlagen für den Parolenaustausch

- Schlüsselwechsel in den Funknetzen ist 22.01 Uhr MEZ/MESZ

- Zuweisung der Frequenzen des Funknetzes erfolgt in

4 Gültigkeitsperioden:

- 1. Periode 01.03. - 05.05. 08.00 Uhr 18.00 Uhr

- 2. Periode 06.05. - 31.08. 06.00 Uhr 21.00 Uhr

- 3. Periode 01.09. - 31.10. 08.00 Uhr 18.00 Uhr

- 4. Periode 01.11. - 28./29.02. 09.00 Uhr 17.00 Uhr

Ab dem 25. April 1988 ist die TDR 78-M sowie deren Schlüsselmittel

ungültig und zu vernichten.

Anlage 1: Regeln für die Anwendung der Rufzeichentabelle

Anlage 2: Regeln für die Durchführung des Parolenaus-

tausches - Methode SVSk 84

Anlage 3: Regeln für die Anwendung der Tabelle des dienst-

habenden Funkers (TDR-84)

Anlage 1

Regeln für die Anwendung der Rufzeichentabelle (RT)

1. Die Rufzeichentabelle enthält Felder mit zweistelligen Kombi-

nationen zur Bildung von Tastfunk-/Funkfernschreibrufzeichen und

Substantive mit dreistelligen Zahlen zur Bildung von Sprech-

funkrufzeichen.

2. Am linken vertikalen Rand (von oben nach unten) und am oberen

horizontalen Rand (von links nach rechts) ist der jeweilige

Tagesschlüssel einzutragen.

3. Auf der Grundlage der Indexzuweisung werden die täglich

wechselnden Rufzeichen erarbeitet.

Für die im Funkauftrag ausgedruckten Rufzeichenindexe gilt, daß

die Null und das Zeichen +

dem Buchstaben O

(Otto) ent-

sprechen.

4. Erarbeitung der Tastfunkrufzeichen/Rufzeichen Funkfernschreiben

- 1. Zeichen des Indexes in der vertikalen Schlüsselleiste

aufsuchen

- 2. Zeichen des Indexes in der horizontalen Schlüsselleiste

aufsuchen

- Feld im Schnittpunkt beider gedachter Linien aufsuchen und

daraus zweistellige Kombination als 1. Teil des Rufzeichens

entnehmen

- 3. Zeichen des Indexes in der vertikalen Schlüsselleiste

aufsuchen

- 4. Zeichen des Indexes in der horizontalen Schlüsselleiste

aufsuchen

- Feld im Schnittpunkt beider gedachter Linien aufsuchen und

daraus zweistellige Kombination als 2. Teil des Rufzeichens

entnehmen.

Das vollständige Rufzeichen wird durch das Zusammenfügen des

1. und 2. Teiles gebildet.

5. Erarbeitung des Sprechfunkzeichens

- 1. und 2. Zeichen des Indexes dient zur Festlegung der

Substantivs

- 3. und 4. Zeichen des Indexes dient zur Bildung der

2-stelligen Zahl

(die 2-stellige Zahl besteht aus dem ersten zwei Ziffern

der aufgefundenen 3-stelligen Ziffernkombination).

MRP Tagesschlüssel für den 01. Januar 1990 Sammler*54

Abb.: Schlüsselblatt aus dem MRP-Schlüsselheft.

Abb.: Auszug für den Dh. Funker.Anlage 2

Methode SVSK-84

1. Für den Parolenaustausch werden benötigt:

- die Tabelle des diensthabenden Funkers TDR-84 mit einge-

tragenem Tagesschlüssel

- gültige Parolengruppen.

2. Für jeden Tag sind 10 Parolengruppen (Zahlen zwischen 01 und 49)

festgelegt.

Der tägliche Wechsel der Parolengruppen erfolgt

22.01 Uhr MEZ/MESZ.

Alle Phrasen des Parolenaustausches sind mit der TDR-84 zu

verschleiern.

3. Ordnung des Parolenaustausches

Bei der Parolenanforderung ruft die Funkstelle A die Funkstelle B

und übermittelt die Phrasen:

- Senden Sie (ich sende) Parole

- eine frei gewählte Zahl zwischen 01 und 99.

Die Funkstelle B addiert zu dieser frei gewählten Zahl, wenn

diese gleich oder kleiner 50 ist, bzw. subtrahiert von der frei

gewählten Zahl, wenn diese größer als 50 ist, eine beliebige

Parolengruppe. Die erhaltene Summe bzw. Differenz wird als

Parolenantwort zusammen mit einer gleichfalls frei gewählten

Zahl und der Phrase Senden Sie (ich sende) Parole

an die Funk-

stelle A übermittelt.

Die Funkstelle A überprüft die Richtigkeit der Parolenantwort,

indem sie von der als Parolenantwort erhaltenen zahl die frei

gewählte Ausgangszahl subtrahiert, wenn letztere gleich 50 bzw.

kleiner als 50 ist, bzw. subtrahiert die Parolenantwort von der

frei gewählten Ausgangszahl, wenn letztere größer als 50 ist.

Die Identität der Funkstelle B ist dann gegeben, wenn als Er-

gebnis eine für dem laufenden Tag festgelegte Parolengruppe

ermittelt wird.

Danach ermittelt die Funkstelle A die Gegenparole und

sendet diese mittels Phrase Senden Sie (ich sende) Parole

an die Funkstelle B.

Die Funkstelle B beendet nach Überprüfung der Identität der

Funkstelle A den Parolenaustausch mit der Verkehrsabkürzung

OK

.

4. Beispiel für den Parolenaustausch

8hnl de c6lk zaw zlt k

8hnl zlp zfm zbw k

c6lk zlt zno k

8hnl ok k

Parolengruppen: 04 08 09 14 19 25 31 38 44 47

c6lk - Rufzeichen der Funkstelle A

8hnl - Rufzeichen der Funkstelle B

zaw - Phrase Senden Sie (ich sende) Parole

zlt - frei gewählte Zahl (37)

zlp - Phrase Senden Sie (ich sende) Parole

zfm - Parolenantwort (51)

zbw - frei gewählte Zahl (67)

zlk - Phrase Senden Sie (ich sende) Parole

zno - Parolenantwort (36)

Anlage 3

Regeln für die Anwendung der Tabelle des diensthabenden

Funkers (TDR-84)

1. Die Tabelle des diensthabenden Funkers ist für die Abwicklung

des Dienstfunkverkehrs bestimmt.

2. Die in der Tabelle enthaltenen Felder enthalten Phrasen, Buch-

staben und Zahlen, die mit Hilfe des Tagesschlüssels vor dem

Senden zu verschleiern und nach dem Empfang zu entschleiern sind.

3. Der TDR-Tagesschlüssel besteht aus einem senkrechten

und einem

waagerechten

Teil mit jeweils zehn 2- bzw. 3-stelligen Buch-

stabengruppen.

Der jeweilige Tagesschlüssel ist wie folgt einzutragen:

- die erste Schlüsselreihe in die vertikale Schlüsselleiste der

TDR-84 von oben nach unten

- die zweite Schlüsselreihe in die vertikale Schlüsselleiste

von links nach rechts.

Der Tagesschlüssel ist täglich 22.01 Uhr MEZ/MESZ zu wechseln.

4. Vorgehensweise bei der Verschleierung einer Phrase, eines Buch-

stabens bzw. Zahl:

- in der betreffenden Zeile aus der vertikalen Schlüsselleiste

einen zugeordneten Buchstaben auswählen (1. Zeichen).

- in der betreffenden Spalte aus der horizontalen Schlüssel-

leiste einen Buchstaben auswählen (2.Zeichen).

Die Entschleierung ist in umgekehrter Reihenfolge durchzuführen.

5. Den ermittelten Zeichen ist beim Senden in den Betriebsarten

Tastfunk und Funkfernschreiben der Buchstabe Z

voranzustellen.

Bei Sprechfunk entfällt das Voranstellen des Buchstaben Z

.

6. Die Anwendung der Phrasen Lesen Sie Zahlen

und lesen Sie Buch-

staben

ist nur gestattet, wenn aus der vorher gesendeten Phrase

nicht eindeutig hervorgeht, daß ein Buchstabe bzw. eine Zahl

folget.

7. Vor dem Verschleiern von Zahlen mit ungerader Ziffernanzahl

ist eine Null voranzustellen und anschließend eine paarweise

Verschleierung vorzunehmen.

8. Es ist verboten:

- ganze Wörter bzw. Teste mit Hilfe der TDR-84 zu verschleiern

- eine Phrase stets mit der gleichen Buchstabenkombination zu

verschleiern.

9. Werden Q-Gruppen zusammen mit Uhrzeiten, Spruchnummern, Ruf-

zeichen u.a. gesendet, sind diese Zeichen nicht zu verschleiern.

Werden Q-Gruppen zusammen mit einem Index gesendet, ist im Falle

der Verneinung die Zahl 5 anzufügen.

Die in der TDR-84 aufgeführten Verkehrsabkürzungen und Q- Gruppen

sind gleichfalls für den Dienstfunkverkehr anzuwenden.

Richtfunkbetriebsunterlagen

1. Schlüssel für die Parolen und Gesprächstabelle des

diensthabenden Richtfunkers (PTRTS-73)

Datum senkrecht waagerecht

01., 11., 21., 31. 24895 06713 68931 52470

02., 12., 22. 39572 81064 78654 32190

03., 13., 23. 03657 94182 41835 02976

..

..

2. Tarnzahlen für den Dienstkanalverkehr

Dienststellung 1.Monats- 2.Monats- 3.Monats-

dekade dekade dekade

Chef/Leiter Nachrichten 13 42 85

Vertreter CN/LN 72 03 11

Kommandeur 55 71 67

Stabschef 47 39 41

Stv.Kom.für PA 56 81 01

Stv.Kom.für TA 31 46 96

Stv.Kom.für NT 63 29 98

Ltr.RFuZ/RFuSt 04 59 43

Chef Richtfunkverb. 17 99 20

Ltr.RFuA/RFuR 44 10 17

Truppführer 76 49 31

3. Bezeichnung der Trupps und Richtfunkstrecken

Bereich Truppnummer Nr. der RFuA/RFuR

MfS .1-2. bis .1-4. 80. bis 84.

MdI .1-5. bis .1-59. 85.

MfNV .5-0. bis .5-7.

4. Zuweisung der Nummern der Richtfunkrichtungen und der

Sende-/Empfangskanäle für FM 24/400

1. Bezirksverwaltung (Stationäre Führungsstelle - AFüSt) // Ausweichsführungsstelle

BV Nr.-RR Sende-/Empfangskanal

Rostock 831 880/960

Schwerin 832 716/796

..

..

2. Wachregiment F. Dzierzynski

..

..

3. Zentrale Diensteinheiten des MfS

..

..

5. Regeln für die Anwendung der Tabelle PTRTS-73

(1) Die Tabelle PTRTS-73 ist für den Parolenaustausch bei Aufnahme

der Verbindung und das Führen von Dienstgesprächen zwischen

Diensthabenden der Richtfunkstellen/-zentralen beim Herstellen,

Halten und Betreiben von Richtfunkverbindungen bestimmt. Sie

ist gleichermaßen auf Richtfunkverbindungen zu Funkfernbe-

dienung anzuwenden.

(2) Die Tabelle hat insgesamt 388 Felder, die durch 100 Großfelder

und deren Unterteilung in 4 Kleinfelder gebildet werden.

Die Großfelder sind stark, die Kleinfelder schwach umrandet.

Felder, deren Ecken schwarz markiert sind, dürfen nur inner-

halb der bewaffneten Organe und anderen Organe der DDR genutzt werden.

(3) In den Feldern der Tabelle sind Phrasen, Buchstaben und

Zahlen enthalten, die mit Hilfe der täglich wechselnden

Schlüssel vor dem Senden zu verschleiern sind.

| A | B |

| D | C |

Zuordnung: A - obere Phrase

B - kyrillische und lateinische Buchstaben

C - ein- und zweistellige Zahlen

D - untere Phrase

(4) In die Tabelle sind zwei Schlüssel einzutragen.

Senkrechter Schlüssel: in die vertikalen Schlüsselleisten

von oben nach unten

Waagerechter Schlüssel: in die horizontalen Schlüsselleisten

von links nach rechts

Diese beiden Schlüsselzahlen geben die Koordinaten des Groß-

feldes an.

Das Kleinfeld wird durch die Schlüsselzahl der betreffenden

Phrase

- lesen Sie die obere Phrase

- lesen Sie die untere Phrase

- lesen Sie Ziffern

- lesen Sie Buchstaben

bestimmt.

(5) Reihenfolge der Tätigkeit zur Verschleierung der in den

Feldern aufgeführten Phrasen, Buchstaben und Zahlen.

Jede beliebig in den Feldern enthaltene Phrase/Buchstabe/Zahl

wird mit vier Zahlen des jeweils gültigen Schlüssels ver-

schleiert. Die ersten beiden Zahlen ergeben in der Reihenfolge

senkrecht waagerecht die Koordinaten des Großfeldes. Die dritte

und vierte Zeile bestimmen das Kleinfeld.

(6) Das Entschleiern wird in umgekehrter Reihenfolge durchgeführt.

Die erste Zahl der empfangenen vierstelligen Zahlengruppe wird

in der senkrechten, die zweite Zahl in der waagerechten Schlüssel-

leiste aufgesucht. Die dritte Zahl ist wiederum in der senkrechten, die

vierte Zahl in der waagerechten Schlüsselleiste aufzusuchen.

Im Schnittpunkt befinden sich das Großfeld, welches festgelegt,

welchem der 4 Kleinfelder der Begriff zu entnehmen ist.

(7) Parolenaustausch ist in folgender Ordnung durchzuführen:

a) Zur Parolenanforderung ist die Phrase Geben Sie Parole

und eine zweistellige Zahl aus dem Kleinfeld (C) zu ver-

schleiern. Die Parolenanforderung besteht also aus

2 vierstelligen Zahlengruppen.

b) Zur Ermittlung der Parole sind durch den Empfänger die

beiden Zahlengruppen zu entschleiern. Die aus der zweiten

Zahlengruppe ermittelte Zahl ist in der Reihenfolge

erste Ziffer senkrecht, zweite Ziffer waagerecht im

Schlüsselfeld aufzusuchen. Im Schnittpunkt wird im

Kleinfeld C die Parolenzahl gefunden.

c) Als Parolenantwort ist die Phrase Ich gebe Parole

zu

verschleiern. Als zweite Zahlengruppe ist die unter b)

ermittelte Parolenzahl und die Verschleierung der Phrase

Lesen Sie Ziffern

zu übermitteln.

d) Zur Überprüfung der Parolenantwort ist die erste Zahlen-

gruppe zu entschleiern. Sie muß die Phrase Ich gebe

Parole

enthalten. Die erste zweistellige Zahl der zweiten

Zahlengruppe ist im Kleinfeld C aufzusuchen. Ihre Ver-

schleierung muß die unter a) ausgewählte Zahl ergeben.

(8) Beispiel für den Parolenaustausch

1.) Schlüssel für die PTRTS-73

Senkrecht: 75 09 32 14 86

waagerecht: 38 64 92 01 45

2.) Parolenanforderung

Geben Sie Parole

= 0275

Zahl 52 = 2605

übermitteln werden die Zahlengruppen: 0275 2605

3.) Ermitteln der Parolenzahl

0275 = Geben Sie Parole

2605 = Zahl 52

Ziffer 5 im senkrechten, Ziffer 2 im waagerechten

Schlüsselstreifen, es ergibt sich die Parolenzahl 14.

4.) Parolenantwort

Ich gebe Parole

= 9575

Zahl 14 und Phrase Lesen Sie Ziffern

= 1405

übermittelt werden die Zahlengruppen: 9575 1405

5.) Überprüfen der Parolenantwort

9575 = Ich gebe Parole

Zahl 14 im Kleinfeld C aufsuchen, im senkrechten Schlüssel-

streifen ergibt sich 5, im waagerechten 2, also die der

Parolenaufforderung zu Grunde gelegte Zahl 52.

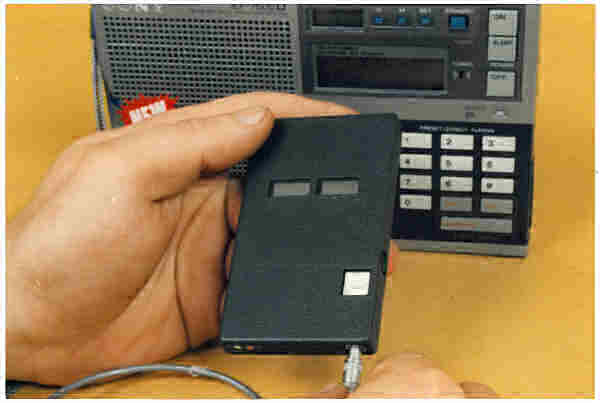

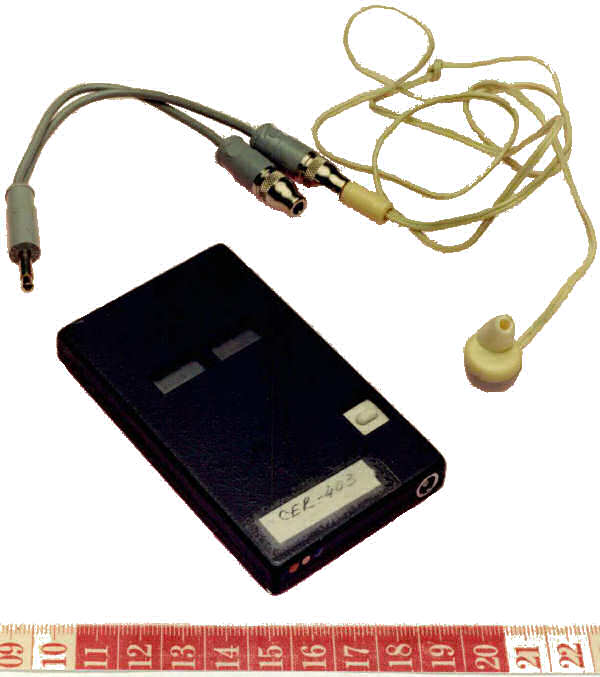

Um Kollisionen mit der Funküberwachung zu vermeiden mußten die Nutzer der operativen Sendetechnik, UFT-Funkgeräte, diese dem Funkdispatcher melden. Dies erfolgte per Telefon kodiert in derart: Als Basis für die Ortsbestimmung in dem Raum in der die Funktechnik genutzt wurde, legte man fest für Berlin das der Stadtplan von Berlin mit folgenden Daten zu nutzen ist:Stadtplan - Berlin 1 : 25 000 Buchplan VEB Tourist Verlag 2. Auflage / 151.- 200 Tausend 1980Die kodierte Meldung: 9B3 Anmeldung 0105 1130 960 Konrad Krause XVIII/8 44353 setzte sich zusammen aus:

| 9 | Seite des Buchplanes |

| B3 | Planquadrat, es wurden keine Unterquadrate gebildet. |

| Anmeldung 0105 1130 | An-, Abmeldung Tag Uhrzeit |

| 960 | Frequenz |