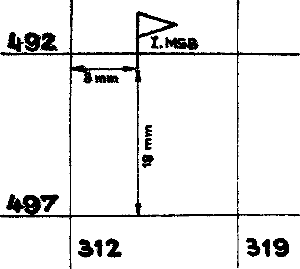

codierter Hochwert 497 codierter Rechtswert 312 Neunersystem 2 Vierersystem 1 codierte Koordinate 49731221

Archiv*58, BArch*71, *69, BW*1 … *5, Sammler*31

DELPHIN-41983, Auszug

In chronologischer Reihenfolge ist die Dienstvorschrift für den Einsatz der gedeckten Truppenführung in der NVA nachzulesen. Von Interesse ist die Entwicklung und der sich verändernde Wissen- stand, der hier abbgebildet ist. Bemerkenswert ist die Nennung der FIALKA, als Gerät des Chiffrierdienstes. Vermutlich aus der Bezeichnung als Codiergerät im Jahr 1968.

VVS-Tgb.Nr.: XV/75/57

Vertrauliche Verschlußsache

37 Ausfertigungen

1 Ausfertigung 5 Blatt

1 Anlage 1 Blatt

Insgesamt 6 Blatt

REGIERUNG

DER DEUTSCHEN DEMOKRATISCHEN REPUBLIK

MINISTERIUM FÜR NATIONALE VERTEIDIGUNG

A N O R D N U N G

DES CHEFS DES HAUPTSTABES

NR.: 8/57

16. März 1957

Inhalt: Übermittlung von chiffrierten Mitteilungen auf

technischen Nachrichtenmitteln

Zur Gewährleistung einer strengen Geheimhaltung und einer geord-

neten Abwicklung des chiffrierten Fernschreib- und Funkspruch-

verkehrs im Ministerium für Nationale Verteidigung

O R D N E I C H A N :

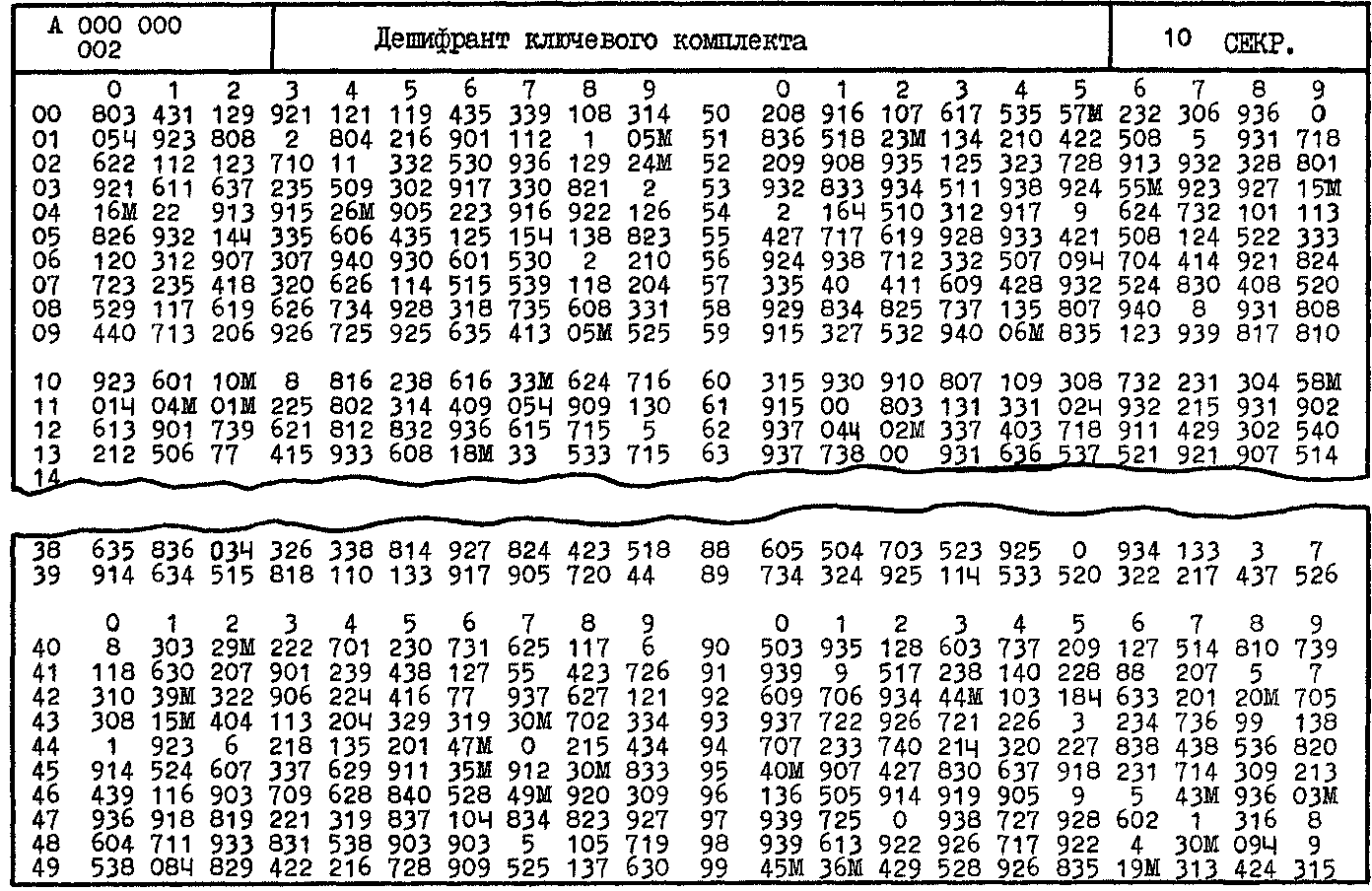

1. Der Gebrauch technischer Nachrichtenmittel zur Übermittlung

kurzgefaßter Befehle, Anordnungen, Mitteilungen usw. ist eine

wichtige Voraussetzung für die Führung im Gefecht. Zur Ver-

besserung der Ausbildung in dieser Hinsicht ist künftig mehr

von kurz- und gedrängt gefaßten Fernschreiben, auch von gehei-

men Texten Gebrauch zu machen. Gleichzeitig muß die Arbeits-

weise in den Dienstbereichen, Verwaltungen und Abteilungen

darauf gerichtet sein, daß bei der Übermittlung vom Bearbei-

ter über die Chiffrierstelle, Fernschreibstelle bis zum Em-

pfänger ständig auf äußerste Zeitersparnisse geachtet wird.

2. Alle im Ministerium für Nationale Verteidigung ausgehenden

Fernschreiben, Funksprüche, Telegramme (außer Telex) gleich

welchen Inhalts sind abzugeben:

Hauptstab 8.Verwaltung, Haus 4 Zimmer 300 (Tel. 2432)

Diese Annahmestelle ist ständig, auch an Sonn- und Feier-

tagen durchgehend besetzt.

3. Fernschreiben, Funksprüche (Telegramme) sind inhaltlich

kurz und im Telegrammstil abzufassen. Fernschreiben, Funk-

sprüche, Telegramme die nicht von einem dazu Berechtigten

unterschrieben sind oder nicht der vorgeschriebenen Form

entsprechen, sind durch den Chiffrierdienst zurückzuweisen.

Gehen solche Mitteilungen an mehrere Empfänger, so ist

jeder Empfänger im Verteiler einzeln zu benennen.

4. Fernschreiben, Telegramme deren Inhalt eine vertrauliche

oder geheime Verschlußsache darstellen, dürfen nur chiff-

riert weiterbefördert werden. Die Verschlüsselung erfolgt

nur in der Hauptstab/8.Verwaltung.

5. Funksprüche dürfen grundsätzlich nur chiffriert übermit-

telt werden.

6. Fernschreiben oder Telegramme, die chiffriert werden sol-

len sind auf die dazu herausgegebenen Formblätter (siehe

Anlage 1) zu schreiben. Diese Formblätter sind auf der

jeweiligen VS-Stelle zu empfangen. Alle bisher im Gebrauch

befindlichen Formblätter sind restlos bis 10. 04. 1957

an die Hauptstab/8.Verwaltung zurückzugeben. (Eine Weiter-

verwendung dieser Formblätter ist nicht mehr gestattet.)

7. Die Chefs der Dienstbereiche, selbständigen Verwaltungen

und Abteilungen entscheiden in eigener Verantwortlichkeit,

wer solche chiffrierenden Fernschreiben, Telegramme aus-

arbeiten und schreiben darf. Die Überbringung solcher Fern-

schreiben zur Chiffrierstelle (siehe Punkt 2) darf nur

durch solche Personen erfolgen, die das zu chiffrierende

Fernschreiben, Telegramm geschrieben, ausgearbeitet oder

unterschrieben haben. Wird ein anderer Mitarbeiter mit der

Überbringung zur Chiffrierstelle beauftragt, so hat die

Beförderung in einem verschlossenen Umschlag zu erfolgen.

8. Bei streng vertraulichen oder geheimen Inhalt, der Schreib-

kräften oder anderen Personen nicht bekannt werden darf,

ist der Text eigenhändig durch den Verfasser auf das ent-

sprechende Formblatt zu schreiben. In solchen Fällen kann

auch einem Mitarbeiter im Chiffrierdienst der Inhalt dik-

tiert werden.

9. Das ausgefüllte Formblatt verbleibt beim Chiffrierdienst

und wird nicht zurückgegeben. Auf dem Formblatt ist stets

die Anzahl der Durchschläge (Durchschriften) anzugeben.

Verschriebene Formblätter sind mit an die Chiffrierstelle

abzugeben und dürfen nicht selbstständig vernichtet werden.

Diese Formblätter dürfen nicht für offene Klartextfern-

schreiben benutzt werden.

10. Bei Fernschreiben, Telegramme, die chiffriert werden sol-

len, sind keine Tarnnamen und Tarnzahlen einzusetzen.

11. Offen eingehende Klartextfernschreiben werden durch die

Nachrichtenbetriebsabteilung den Verwaltungen direkt zu-

gestellt.

Alle chiffriert eingehenden Fernschreiben sind duch die

Nachrichtenbetriebsabteilung unverzüglich der Hauptstab/

8.Verwaltung zuzustellen. Nach der Entschlüsselung sind

die Fernschreiben dem jeweiligen Empfänger gegen Quittungs-

leistung auszuhändigen. Der Empfänger ist dann für die

sichere Aufbewahrung und Nachweisführung im persönlichen

VS-Nachweisbuch verantwortlich. Nach Erledigung des Inhalts

kann das Formblatt selbst vernichtet werden oder zur Ver-

nichtung an die Hauptstab/8.Verwaltung zurückgegeben wer-

den. Die selbständige Vernichtung ist im persönlichen VS-

Nachweisbuch aktenkundig zu machen.

12. Werden chiffrierte Fernschreiben (Ein- und Ausgänge) mit

Kurier befördert, so hat dies nur im versiegelten Umschlag

zu erfolgen. Dem versiegelten Umschlag ist eine Empfangs-

bestätigung beizulegen durch die der Empfang des Fern-

schreibens bestätigt wird. Der Kurier quittiert nur für

einen versiegelten Umschlag.

13. Die bei der Absetzung oder beim Empfang eines chiffrierten

Fernschreibens entstehenden Rückstände in der Fernschreib-

stelle , wie Lochstreifen, Rückläufe, verschriebene Unter-

lagen, Wiederholungen, Berichtigungen usw. sind restlos

mit an die Chiffrierstelle zu übergeben. Eine selbständige

Vernichtung ist verboten.

14. Durch die Hauptstelle/8.Verwaltung ist die Nachweisführung

der eingegangenen chiffrierten Fernschreiben in den Ver-

waltungen mindestens einmal in 3 Monaten zu kontrollieren.

Das Ergebnis der Kontrolle ist mir mitzuteilen.

15. Es ist grundsätzlich verboten, den Inhalt chiffrierter

Telegramme und Fernschreiben oder auch nur Teile davon

im Klartext informatorisch als Fernschreibgespräch (FSG)

oder telefonisch zu übermitteln, bzw. die Chiffrier- und

Fernschreibverbindungen für versäumte Termine auszunützen.

Chef des Hauptstabes / M ü l l e r /

- Generalleutnant -

Anlage 1 zur AO 8/57

D E U T S C H E D E M O K R A T I S C H E R E P U B L I K

Vertrauliche Verschlußsache!

Az.: 58 04 40

VVS-Nr.: A 27643

Inhalt 32 Blatt

Ausf.: № 01616

DV-14/1

Gedeckte Truppenführung

im Nachrichtenwesen

der Nationalen Volksarmee

M i n i s t e r i u m f ü r N a t i o n a l e V e r t e i d i g u n g

1 9 6 8

Berichtigung Nr. 1 vom 01. 07. 1970 eingearbeitet am 02. 09. 1970.

(Unterschrift)

I N H A L T S V E R Z E I C H N I S

I. Allgemeine Bestimmungen

II. Mittel der gedeckten Truppenführung

Einteilung der Mittel der gedeckten Truppenführung nach ihrer

Bestimmung bzw. Anwendung

Einteilung der Mittel der gedeckten Truppenführung nach ihrer

Beschaffenheit

Einteilung der Mittel der gedeckten Truppenführung nach ihrer

Sicherheit

III. Organisation und Sicherstellung der gedeckten Truppenführung

Allgemeine Prinzipien

Die Aufgaben der Kommandeure und Stabschefs, der Chefs der

Waffengattungen und Leiter der Dienste bei der Organisation der

gedeckten Truppenführung

Die Aufgaben des Leiters Nachrichten bei der Organisation und

Sicherstellung der gedeckten Truppenführung

Die Aufgaben des Leiters Spezialnachrichtendienst bei der Organis-

sation und Sicherstellung der gedeckten Truppenführung

Die Organisation der gedeckten Truppenführung für besondere

Maßnahmen

Die Organisation der gedeckten Truppenführung für das Zusam-

menwirken und bei Umunterstellungen

IV. Maßnahmen der gedeckten Truppenführung beim Ausnutzen tech-

nischer Nachrichtenmittel

Einstufung des Charakters der Nachricht und Auswahl der Mittel

der gedeckten Truppenführung

Allgemeine Prinzipien für die Anwendung von Mitteln der ge-

deckten Truppenführung

Auswahl der Nachrichtenübertragung

Die gedeckte Truppenführung bei Bild- und Datenübertragung

sowie beim Übermitteln typisierter Nachrichten

Maßnahmen der Geheimhaltung auf Stabsverbindungen

V. Der Umgang mit den Mitteln der gedeckten Truppenführung und

der damit bearbeiteten Nachrichten

VI. Das Herstellen von Mitteln der gedeckten Truppenführung

Die Aufgaben der Chefs der Waffengattungen und Leiter der

Dienste beim Herstellen von Kodiermitteln

Die Aufgaben des Leiters Nachrichten beim Herstellen von

Kodiermitteln

Anlagen:

Anlage 1 Einteilung der Mittel der gedeckten Truppenführung

Anlage 2 Muster einer Tarntafel Typ 307 mit Tarnstreifen

Anlage 3 Muster einer Gesprächsverschleierung

Anlage 4 Muster der Sprechtafeltypen

Anlage 5 Bestimmung, Handhabung und Herstellung der Sprechtafel

Typ 470

Anlage 6 Muster der Zahlentafeltypen

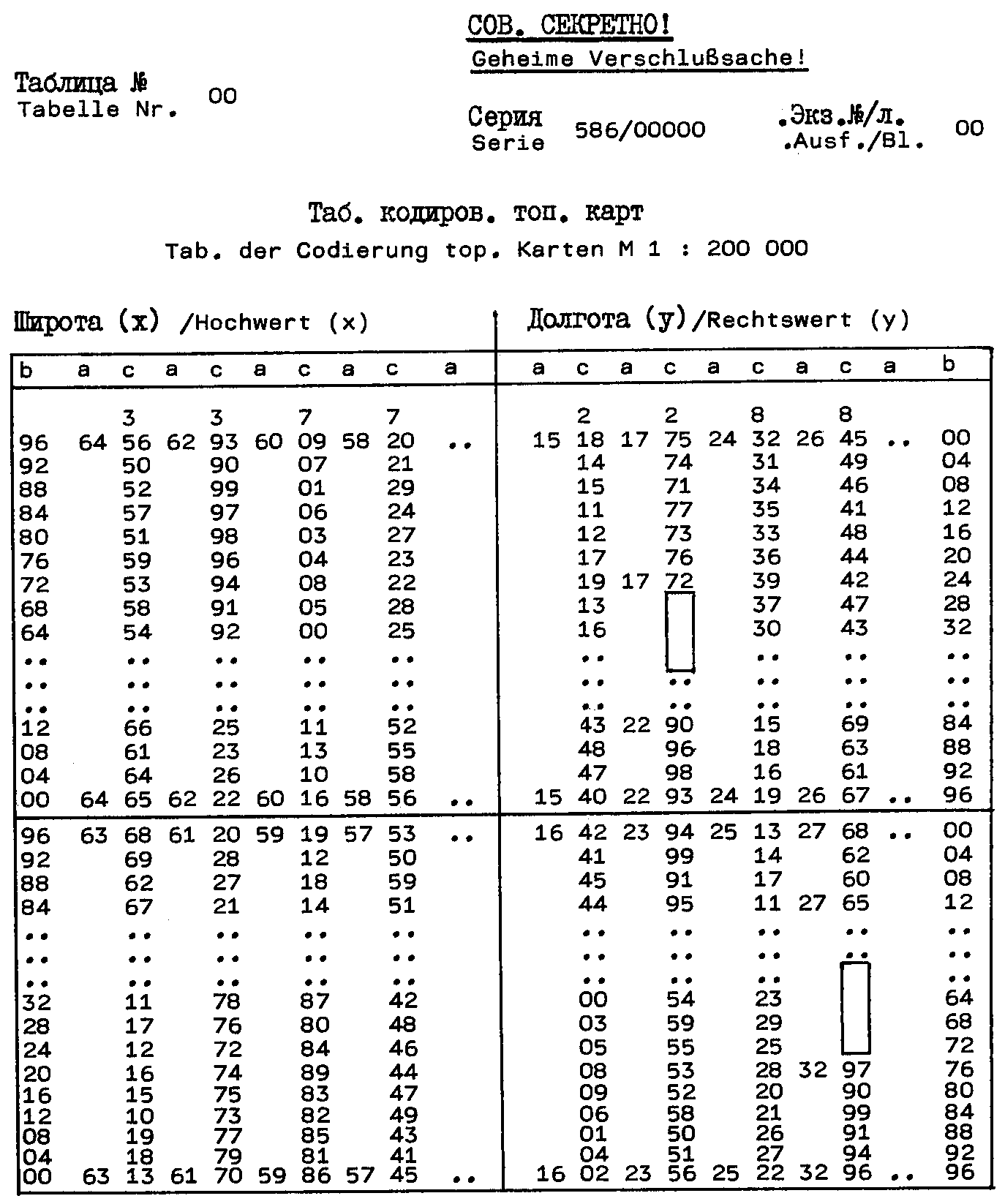

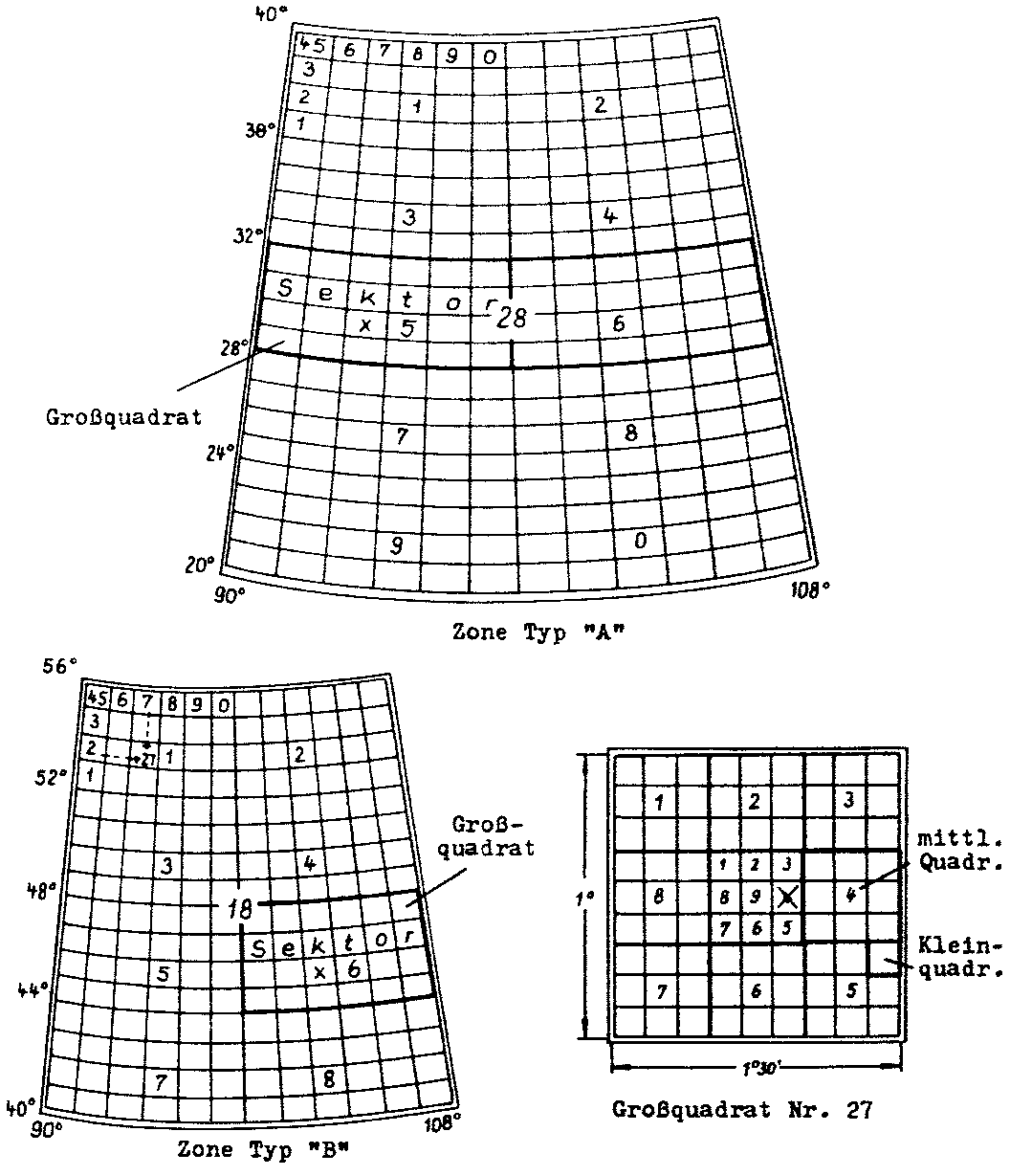

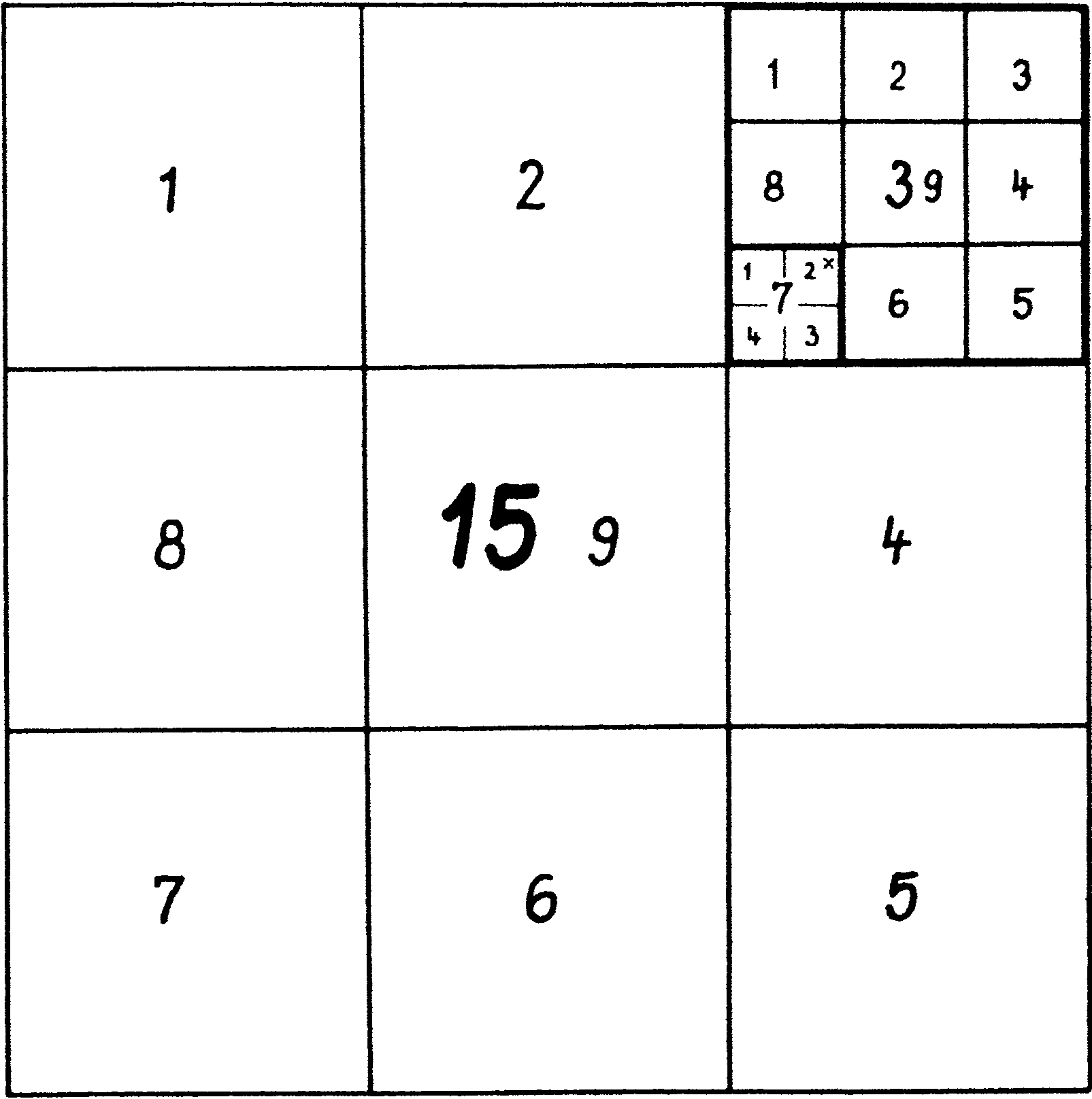

Anlage 7 Methoden zum Kodieren topographischer Karten

Anlage 8 Methoden zum Kodieren des Geländes

Anlage 9 Grundsätze für das Verschleiern beim Anwenden von

Bildübertragungsgeräten

Anlage 10 Antrag auf Einführung eines Kodiermittels

Die DV-14/1 - Gedeckte Truppenführung im Nachrichtenwesen der Natio-

nalen Volksarmee - wird erlassen und tritt mit Wirkung vom 01. 04. 1968

in Kraft.

Die vorliegende Vorschrift legt die Maßnahmen der gedeckten Truppen-

führung im Nachrichtenwesen sowie die Grundsätze für die Ausarbeitung

und Anwendung der Mittel der gedeckten Truppenführung fest. Sie bildet

gemeinsam mit den Grundsatzbestimmungen des Spezialnachrichten-

dienstes (SND) die Grundlage für die Organisation der gedeckten Truppen-

führung im Nachrichtenwesen der Nationalen Volksarmee. Die Dienst-

vorschrift ist verbindlich für alle Teilstreitkräfte, Waffengattungen, Spe-

zialtruppen und Dienste der Nationalen Volksarmee.

Berlin, den 01. 12. 1967 Stellvertreter des Ministers

und Chef des Hauptstabes

I. Allgemeine Bestimmungen

1. Zum Führen der Truppen im modernen Gefecht sind ununterbrochen,

gedeckte und zuverlässig arbeitende Nachrichtenverbindungen erforderlich.

Dem Nachrichtenaustausch über technischen Nachrichtenmittel kommt dabei

die größte Bedeutung zu. Ein wesentlicher Nachteil aller technischen Nach-

richtenmittel, besonders aber der Funkmittel, besteht darin, daß sie von

der gegnerischen Aufklärung und von anderen unbefugten Personen ab-

gehört werden können.

2. Die gedeckte Truppenführung im Nachrichtenwesen (im folgenden nur

gedeckte Truppenführung genannt) ist ein System von Festlegungen,

Regeln und Maßnahmen, das die Truppenführung beim Ausnutzen von

Nachrichtenverbindungen geheimhält. Sie soll das Aufklären durch den

Gegner und die Kenntnisnahme der Nachrichten durch andere unbefugte

Personen verhindern oder weitgehend einschränken.

3. Die Wirksamkeit der gedeckten Truppenführung im Nachrichtenwesen

ist abhängig von:

- dem Sicherheitsgrad der Mittel der gedeckten Truppenführung,

- dem Grad, in welchem die Nachrichtenkanäle abgehört werden können,

- der Einhaltung der Gebrauchsanweisungen und Betriebsanleitungen

der Mittel der gedeckten Truppenführung und der Regeln des Be-

triebsdienstes beim betrieb technischer Nachrichtenmittel,

- dem Umfang der auszutauschenden Nachrichten,

- dem Einschränkungen für die Ausnutzung der Mittel der gedeckten

Truppenführung und der Nachrichtenmittel,

- der Einhaltung aller Festlegungen dieser Dienstvorschrift.

4. Beim Austausch von Informationen über Nachrichtenverbindungen

ist die gedeckte Truppenführung ständig zu organisieren und sicherzu-

stellen. Der Umfang der erforderlichen Maßnahmen der gedeckten

Truppenführung im Nachrichtenwesen ist vom Chef des Stabes/Stabschef1

festzulegen.

5. Alle Benutzer technischer Nachrichtenmittel sind verpflichtet, die

angewiesenen Maßnahmen der gedeckten Truppenführung einzuhalten.

Die Befehlshaber, Chefs und Kommandeure sowie Vorgesetzten aller

Stufen2 haben bei Verstößen gegen die gedeckten Truppenführung unver-

züglich einzugreifen und je nach der Schwere des Vergehens diszipli-

narische Maßnahmen einzuleiten oder gerichtliche Maßnahmen zu veran-

lassen.

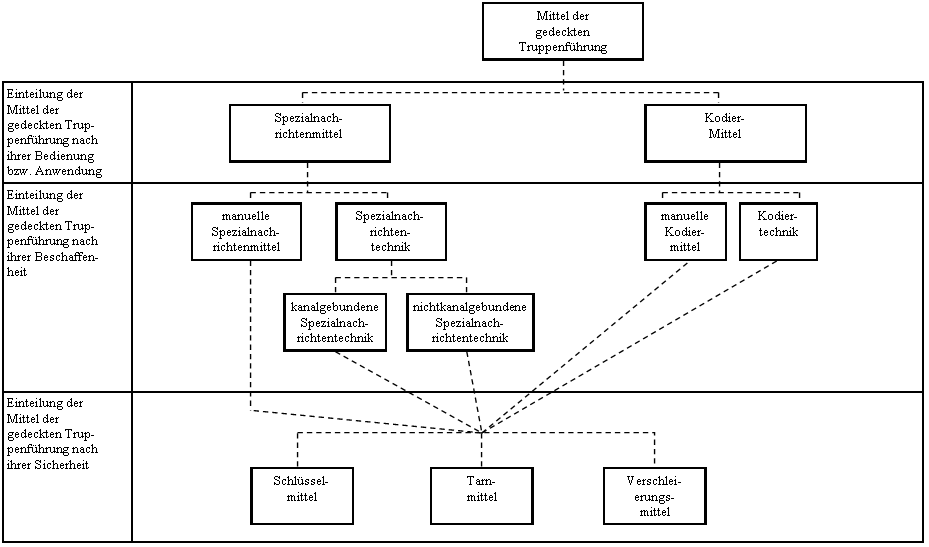

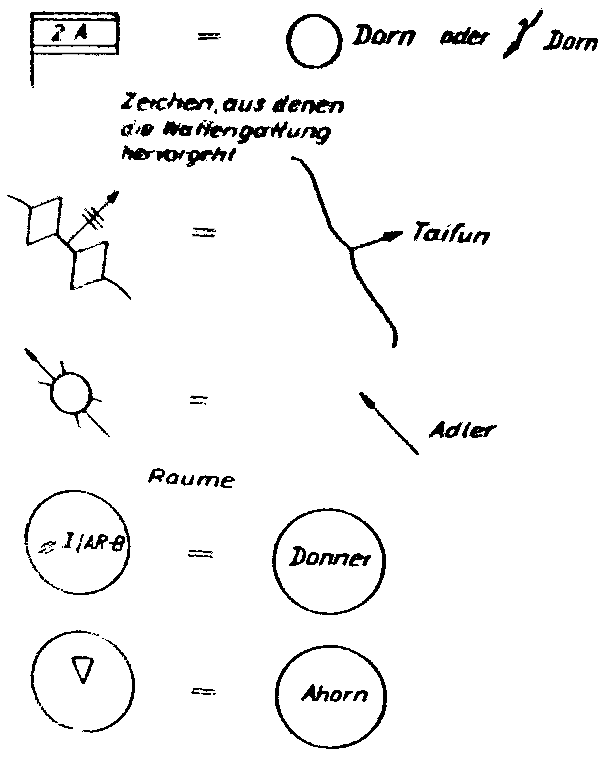

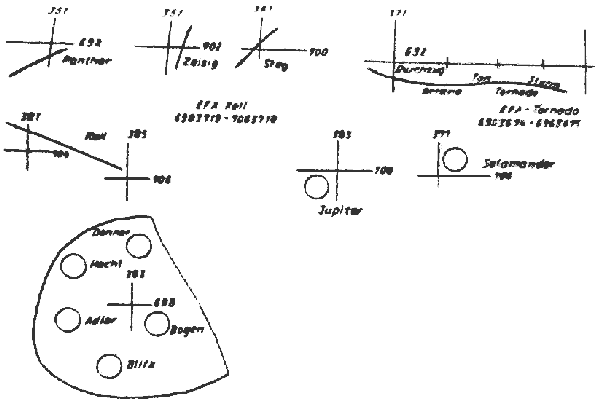

1 Im weiteren nur noch Stabschef genannt. 2 Im weiteren nur noch Kommandeure genannt. II. Mittel der gedeckten Truppenführung 6. Mittel der gedeckten Truppenführung (gleichbedeutend mit Chiffrier- mittel) sind alle Geräte und Unterlagen, die eingesetzt werden, um die Kenntnisnahme des Informationsinhalts durch unbefugte Personen und die Nachrichtenaufklärung durch den Gegner zu erschweren bzw. zu verhindern.7. Die Mittel der gedeckten Truppenführung werden eingeteilt in Anlage 1: - nach ihrer Bedienung bzw. Anwendung, - nach der Beschaffenheit, - nach der Sicherheit.Einteilung der Mittel der gedeckten Truppenführung nach ihrer Bedienung bzw. Anwendung 8. Die Mittel der gedeckten Truppenführung gliedern sich entsprechend dem Personenkreis, der sie bedient oder anwendet, in: - Spezialnachrichtenmittel, - Kodiermittel. 9. Spezialnachrichtenmittel sind der Teil der Mittel der gedeckten Trup- penführung, die ausschließlich vom Spezialnachrichtendienst3 bedient bzw. angewendet werden. Zum Bedienen, Anwenden und Warten dieser Mittel werden bestätigte Mitarbeiter des Spezialnachrichtendienstes eingesetzt. Der Spezialnachrich- tendienst arbeitet in gesonderten Räumen oder Fahrzeugen. Die Komman- deure der Nachrichtentruppenteile und -einheiten, in deren Dienstbereich sich Spezialnachrichteneinheiten und -einrichtungen befinden, müssen ebenfalls für den Spezialnachrichtendienst bestätigt sein. 10. Die Kommandeure und Stabschefs dürfen Spezialnachrichteneinrich- tungen ihres Dienstbereiches betreten und Einsicht in die Spezialnachrich- tenmittel nehmen. 11. Kodiermittel sind Mittel der gedeckten Truppenführung, die durch Angehörige des Spezialnachrichtendienstes durch Kodierergruppen4, Kom- mandeure, Offiziere und andere Angehörige der Stäbe, Truppenteile und Einheiten bedient und angewendet werden. Dazu gehören Kodiergeräte, manuelle Schlüsselverfahren, die als Kodiermittel klassifiziert sind, sowie Tarn- und Verschleierungsmittel. Zum Bedienen und Anwenden von Kodiermitteln (außer den Kodiergeräten) ist keine personengebundene Bestätigung erforderlich. Zum Bedienen und Anwenden von Kodiergeräten ist eine Betriebsberechti- gung notwendig. Die einzelnen Mittel sind dem Personenkreis zugänglich zu machen, der sie zur Erfüllung seiner Dienstpflichten benötigt. Das Be- dienen und Anwenden von Kodiermitteln ist in den jeweiligen Gebrauchs- anweisungen, Arbeitsregeln und Bedienungsanweisungen festgelegt.

3 Spezialnachrichtendienst (SND) ist ein Organ der Nachrichtentruppe und hat die Aufgabe, die gedeckte Truppenführung zu planen, zu organisieren, zu koordinieren, sicherzustellen und zu kontrollieren.4 Kodierer/Kodiergruppe sind unbestätigte Mitarbeiter des Spezialnachrichten- dienstes, die die Kodiergeräte bedienen und manuelle Kodiermittel anwenden.12. Kodiermittel können nach ihrer Beschaffenheit alle unter den Ziffern 13. und 19. (1) genannten Mittel sein. Einteilung der Mittel der gedeckten Truppenführung nach ihrer Beschaffenheit 13. Die Mittel der gedeckten Truppenführung werden nach ihrer Be- schaffenheit in manuelle und technische Mittel eingeteilt. 14. Die manuellen Mittel werden eingesetzt: - als Hauptmittel in den Stäben, Truppenteilen und Einheiten, wenn geeignete technische Mittel der gedeckten Truppenführung nicht zur Verfügung stehen, - zum Überlagern technischer Mittel der gedeckten Truppenführung. 15. Die technischen Mittel der gedeckten Truppenführung werden in kanalbegundenen5 und nicht kanalgebundenen Geräten eingeteilt.

5 Kanal ist die Gesamtheit aller technischen Nachrichtenmittel und Leitungen, die zum Übertragen einer Information in einer Richtung erforderlich sind. 16. (1) Kanalgebundene Geräte werden eingeteilt in - Spezialfernschreibgeräte, - Spezialfernsprechgeräte, - Spezialbildtelegrafiegeräte (2) Spezialfernschreibgeräte werden als kombinierte Buchstaben-Ziffern- Geräte eingesetzt. Sie können mit lateinischen, kyrillischen bzw. mit beiden Typenarten ausgerüstet sein. (3) Mit Spezialfernsprechgeräten können Gespräche geführt werden, deren Inhalt der Geheimhaltung unterliegt. Für den offenen Übertragungsweg vom Endapparat bis zum Spezialfernsprechgerät gelten besondere Sicher- heitsbestimmungen. (4) Mit Spezialbildtelegrafiegeräten können Bilder übertragen werden, deren Inhalt der Geheimhaltung unterliegt. 17. Die kanalgebundenen Geräte chiffrieren automatisch am Nachrichten- kanal. Sie gewährleisten kurze Übertragungszeiten. Ihr Einsatz hängt von der Bereitstellung spezieller Übertragungskanäle ab. Sie arbeiten in Rich- tungen und Netzen (wie allgemeine Nachrichtentechnik). Kanalgebundene Geräte werden besonders in den Stäben eingesetzt, die nur in größeren Abständen die Gefechtsstände wechseln oder ein stationärer Führungs- system besitzen und wo die speziellen Qualitätsanforderungen an die Kanäle erfüllt werden. 18. Nichtkanalgebundene Geräte gewährleisten die Geheimhaltung von Informationen unabhängig vom Nachrichtenkanal. Mit ihnen können Nachrichten während des Marsches und in Zeiten chiffriert werden, in den Nachrichtenverbindungen gestört oder noch nicht hergestellt sind. Für den Übermittlungsweg stellen diese Geräte einen Geheimtext her, der auf jedem Nachrichtenkanal übermittel werden kann. Sie ermög- lichen individuellen6, zirkularen7 und allgemeinen Verkehr8. Nichtkanalgebundene Geräte eigenen sich durch ihre Unabhängigkeit von Nachrichtenkanälen auch zur Geheimhaltung von Informationen, die mit Kurier befördert werden.

6 Individueller Verkehr, ist die Organisation der Nachrichtenverbindungen mit Mit-

teln der gedeckten Truppenführung zwischen zwei Korrespondenten.

7 Zirkularer Verkehr, ist die Organisation der Nachrichtenverbindungen mit Mitteln

der gedeckten Truppenführung, bei der ein Korrespondent nur Absender zu den

anderen Korrespondenten aber Empfänger sind.

8 Allgemeiner Verkehr ist die Organisation der Nachrichtenverbindungen mit Mit-

teln der gedeckten Truppenführung, bei der jeder Korrespondenten mit allen ande-

ren Korrespondenten verkehren kann.

19. (1) Entsprechend der Art, der Klareinheiten/-elemente, die unverändert

chiffriert werden können, wird unterschieden in

- Geräte, die nur Buchstabentexte chiffrierten,

- Geräte, die nur Zifferntexte chiffrieren,

- Geräte, die gemischte Buchstaben- und Zifferntexte chiffrieren.

(2) Geräte, die nur Buchstabentexte chiffrieren, können mit lateinischen

und kyrillischen Typenausgerüstet sein. Der Text, der vom Gerät mit

kyrillischen Typen chiffriert werden soll, muß vorher ins Russische über-

setzt werden. Bei beiden Geräte müssen Ziffern in Buchstaben aus-

geschrieben werden.

(3) Geräte, die nur Zifferntexte chiffrieren, sind für die Sicherung von

Datenübertragungen, typisierten Texten u. ä. geeignet. Mit ihnen können

keine Buchstaben chiffriert werden. Sie sind nur für spezielle und sehr

begrenzte Anwendungsgebiete verwendbar.

(4) Geräte, die gemischte Buchstabe- und Zifferntexte chiffrieren, sind

sowohl für reine Buchstabentexte, reine Zifferntexte als auch beliebig

gemischte Texte gleichermaßen geeignet.

Einteilung der Mittel der gedeckten Truppenführung nach ihrer Sicherheit

20. Unter der Sicherheit eines Mittels der gedeckten Truppenführung

versteht man den Widerstand, den es den Dekryptiermethoden 9 der

gegnerischen Nachrichtenaufklärung entgegensetzt.

9 Dekryptieren ist das Umwandlen von Geheimtext in Klartext durch Personen die

sich nicht offiziell im Besitz der angewendeten Mitteln der gedeckten Truppen-

führung befinden.

Die Sicherheit der Mittel der gedeckten Truppenführung entscheidet

darüber für welchen Zeitraum die damit bearbeiteten Nachrichten der

Dekryptierung durch den Gegner standhalten. Ein Zeitraum für diese

Sicherheit kann nicht absolut gegeben werden, da er außer von dem

Mittel der gedeckten Truppenführung von den verwendeten Nachrichten-

mitteln, der Nachrichtendichte, Nachrichtenlage, Größe des Schlüssel-

bereiches10 und der Verkehrsart sowie vom Benutzer bzw. Bedienungs-

personal u. ä. Faktoren abhängt.

10 Schlüsselmittel ist die Gesamtheit des Bereiches der gleichen

Schlüsselserie, die im gleichen Verfahrens und im gleichen

Zeitraum angewandt wird.

21. Unabhängig von ihrer Beschaffenheit und dem Kreis der Benutzer

werden alle Mittel der gedeckten Truppenführung nach ihrer Sicherheit

eingeteilt in:

- Schlüsselmittel,

- Tarnmittel,

- Verschleierungsmittel.

Schlüsselmittel

22. Schlüsselmittel sind Mittel der gedeckten Truppenführung, die den

damit bearbeiteten Nachrichten eine Sicherheit von mehreren Tagen bis

zur einer unbegrenzten Zeit geben.

Entsprechend diesem Zeitraum werden die Schlüsselmittel nochmals

Unterteilt in

- Mittel, die für Nachrichten mit GVS-Charakter zugelassen sind,

- Mittel, die nur für Nachrichten mit VVS-Charakter zugelassen sind.

Diese Zulassung für die Schlüsselmittel, wird in der jeweiligen Gebrauchs-

anweisung bzw. Betriebsanleitung festgelegt.

23. Die Mehrzahl der Spezialnachrichtenmittel sind Schlüsselmittel.

Kodiermittel mit Schlüsselsicherheit sind Kodiergeräte und die als Kodier-

verfahren eingesetzten Ziffernadditionsverfahren11. Kodiergeräte eignen

sich zum Schlüsseln aller schriftlichen Nachrichten.

Ziffernadditionsverfahren sind besonders zum Schlüsseln kurzer, in Zif-

ferform vorliegender, typisierter Nachrichten geeignet. Beim Verwenden

von Schlüsselmitteln muß der gesamte Text einer Nachricht verschlüsselt

werden. Es ist nicht gestattet Mischtexte herzustellen.

11 Ziffernadditionsverfahren ist ein Schlüsselverfahren, bei dem der

Geheimtext durch Addition bzw. Subtraktion einer beliebigen Ziffern-

reihe zu dem Ziffernform umgewandelten Klartext entsteht.

Tarnmittel

24. Tarnmittel sind Mittel der gedeckten Truppenführung, die den damit

bearbeiteten Nachrichten eine Sicherheit von mehreren (4 bis 6) Stunden

geben. Sie sind für vertrauliche Nachrichten mit kurzfristiger operativer

Bedeutung zugelassen. In Ausnahmefällen können sie zum Tarnen ge-

geheimer Nachrichten (s. Ziffer 65) eingesetzt werden.

Werden Tarnmittel verwendet, ist der gesamte Text einer Nachricht zu

tarnen. Es ist nicht gestattet, Mischtext herzustellen (außer dem Einfügen

kodierter Kartenkoordinaten).

25. Tarntafeln sind Phrasenverzeichnisse12 in Tafelform mit einem großen

Phrasenbestand. Die gebräuchlichste Tarntafel in der Nationalen Volks-

armee ist die des Typs 307 (s. Anlage 2).

Entsprechend ihrem Anwendungsbereich werden verschiedene Tarntafeln

des gleichen Typs mit speziellem Phrasenbestand eingesetzt.

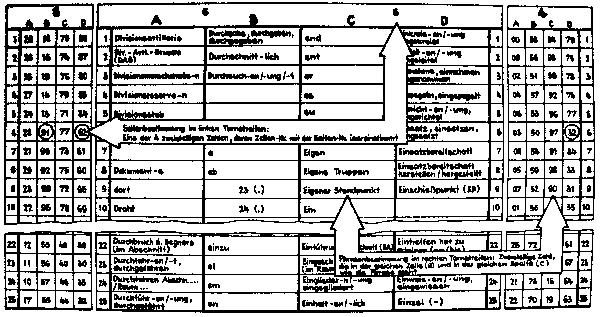

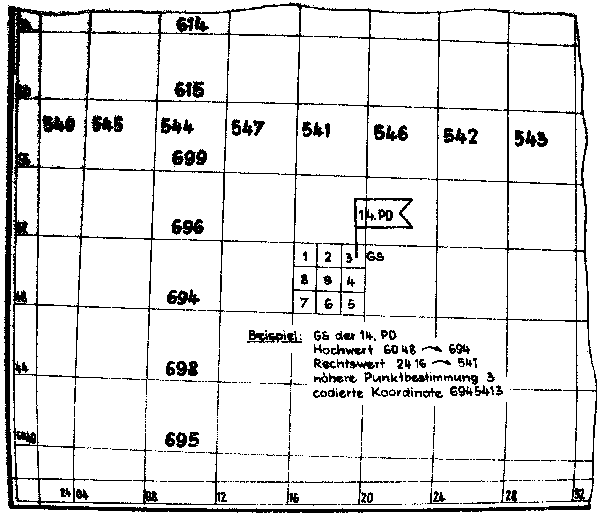

12 Phrasen sind Klareinheiten bei Kodeverfahren. Sie sind von unterschied- licher Länge und Beschaffenheit, z. B. Buchstaben, Ziffern, Satzzeichen, Wörter, Wortfolgen und Sätze. Verschleierungsmittel 26. Verschleierungsmittel sind Mittel der gedeckten Truppenführung, durch die das unmittelbare Mitverstehen einer Nachricht durch den Gegner oder durch unbefugte Personen während der Übermittlung ver- hindert wird. Dem Gegner darf auch keine Zeit verbleiben, um Gegen- Maßnahmen zu ergreifen. 27. Beim Anwenden von Verschleierungsmitteln ist es gestattet, Misch- texte herzustellen. Nur die geheimzuhaltenden Begriffe sind durch Ge- heimeinheiten zu ersetzen, der übrige Text ist als Klartext zu übermitteln. Die Klartextteile dürfen dabei keine Schlüsse auf die konkrete Bedeutung der Geheimeinheiten zulassen. Das heißt, der Mithörende kann aus dem Zusammenhang erkennen, daß sich hinter einer bestimmten Geheimeinheit eine Einheitsbezeichnung, Orts- und Zeitangaben verbirgt, aber nicht, um welche Einheitsbezeichnung, Orts- und Zeitangabe es sich handelt. 28. Die gedeckte Truppenführung erfordert, daß auch Teile von nach- richten ohne VS-Charakter verschleiert werden. Dabei müssen verschleiert werden - Daten, Uhrzeiten, Zahlenangaben, - Einheits- und Dienststellungsbezeichnungen, - operative Begriffe, - Handlungen und Lage der Truppen, - Ortsbezeichnungen und Geländepunkte. 29. Als Verschleierungsmittel werden eingesetzt - Sprechtafeln, - Zahlentafeln, - Karten- und Geländekodierung, - Tarnnamen und Tarnzahlen, - Signale, - Kennworte. 30. Sprechtafeln sind Phrasenverzeichnisse in Tafelform mit einem ge- ringen Phrasenbestand. Sie sind vom Inhalt her entsprechend ihrem Verwendungszweck sehr spezialisiert. Durch ihre unkomplizierte Anwen- dung sind sie zum Führen persönlicher Gespräche über technische Nach- richtenmittel geeignet. 31. In der Nationalen Volksarmee werden gegenwärtig die in der An- lage 4 aufgeführten Sprechtafeln verwendet. Der Inhalt der Sprechtafeln ist so zu gestalten, daß die Phrasen einen möglichst großen Informationsinhalt aufweisen. Es ist nicht gestattet, Einheitsbezeichnungen und Dienststellungen (für Tarnnamen und Tarnzahlen festgelegt sind), Ortsangaben, Ziffern (mit Ausnahme des unter Ziffer 32 genannten Sprechtafeltyps) und Buchstaben (zum Zwecke des Buchstabierens) in den Phrasenbestand von Sprechtafeln aufzunehmen. Solche Angaben sind mit den dafür speziell vorgesehenen Verschleierungs- methoden (Ziffern 33 bis 39) geheimzuhalten. 32. Es ist gestattet, in die Sprechtafel Typ 470 die Ziffern 0 bis 9 auf- zunehmen. Diese Sprechtafel ist für die Führung innerhalb der Truppen- teile und Einheiten bestimmt. Für sie gelten in Abweichung der Bestim- mung über das Herstellen von Mittel der gedeckten Truppenführung gesonderte Festlegungen (s. Anlage 5). 33. Zahlentafeln werden zum Verschleiern von Zahlenangaben, meist in Verbindung mit Sprechtafeln, verwendet.In der Nationalen Volksarmee werden zwei Typen von Zahlentafeln verwendet. Sie unterscheiden sich lediglich im Aufbau und enthalten beide die Ziffern 0 bis 9(s. Anlage 6). 34. Kartenkodierungen werden zum Verschleiern von Orts- und Gelände- angaben verwendet. In der Nationalen Volksarmee werden gegenwärtig die in der Anlage 7 erläuterten Methoden der Kartenkodierung an- gewandt. Das Verfahren ist entsprechend den jeweiligen Bedingungen und Erfor- dernissen auszuwählen. Die einzelnen Methoden sind für folgende Maß- stäbe geeignet: - Kolonnenverfahren für die Maßstäbe 1 : 50 000, 1 : 100 000, 1 : 200 000, - Gitternetzverfahren für die Maßstäbe 1 : 25 000, 1 : 50 000, 1 : 100 000, - Großquadratverfahren für alle Maßstäbe, - Planquadratverfahren für alle Maßstäbe, - Stoßlinienverfahren für die Maßstäbe: 1 : 20 000, 1 : 50 000. Für das Zusammenwirken im Rahmen der Armeen des Warschauer Ver- trages können noch andere Methoden der Kartenkodierung, wie z. B. Flugmeldenetzkodierung und Kodierung der Karte der U-Bootsabwehr angewandt werden. 35. Die Geländekodierung ist überall dort anzuwenden, wo keine Geo- graphischen Karten zum Führen verwandt werden. Dabei erhalten Geländepunkte von der Wirklichkeit abweichende Bezeichnungen. Diese Methode ist durch die betreffenden Kommandeure selbst zu organisieren. Die Geländekodierung wird auf Geländeskizzen aufgetragen oder durch Einweisung im Gelände (s. Anlage 8). 36. Einheitsbezeichnungen und Dienststellungen werden mit Tarnnamen und Tarnzahlen verschleiert. Tarnnamen und Tarnzahlen sind in jedem Falle für den Absender une Empfänger einer Nachricht und im Nach- richteninhalt dann zu verwenden, wenn Dienststellen und Dienststellun- gen nicht mit Mitteln einer höheren Sicherheit bereits geheimgehalten werden. 37. Signale13 werden zur schnellen und gedeckten Warnung, Benachrich- tigung und Führung der Truppen benutzt. Zum Übermitteln über techn- nische Nachrichtenmittel werden gleichförmige, fünfstellige Ziffern- oder Buchstabengruppen als Signale verwendet. Signale sind von den Kommandeuren festzulegen. 38. Kennworte werden zum Verschleiern der Bezeichnungen von besonderen Maßnahmen, wie Übungen, Alarmierungen u. a., benutzt. Kennworte dür- fen keine synonyme Bedeutung für die Maßnahmen, die sie bezeichnen, be- sitzen (z. B. Sturm für den Angriffsbgeginn u. ä). Sind sie nur über Fernsprech- (Funksprech-) und Fernschreibverbindungen zu übermitteln. Zum Auslösen der o. g. Maßnahmen über Tastfunk- und Funkfernschreibverbindungen ist anstelle des Kennwortes eine dem Kenn- wort fest zugeordnete vierstellige, gemischte Buchstabengruppe (signal- gruppe) zu übermitteln. 39. Kennworte und die den Kennworten fest zugeordneten vierstelligen gemischten Buchstabengruppen werden nur vom Spezialnachrichtendienst ausgegeben und sind bei Bedarf beim Chef, Leiter oder Oberoffizier Nach- richten14 zu beantragen. Kennworte und Buchstabengruppen, die nicht mehr benötigt werden, sind dem Leiter Nachrichten wieder zu Verfügung zu stellen, damit sie nicht mehrfach verwendet werden und damit zu Ver- wechselungen führen.

13 Signal ist ein festgelegtes Zeichen, mit dem Befehle, Meldungen, Benach- richtigungen und Warnungen über technische Nachrichtenmittel übermittelt werden (außerdem optische und akustische Signale). 14 Im weiteren nur noch Leiter Nachrichten genannt. III Organisation und Sicherstellung der gedeckten Truppenführung Allgemeine Prinzipien 40. die gedeckte Truppenführung wird auf der Grundlage der Anordnung für Nachrichtenverbindungen des vorgesetzten Stabes und der Weisung des Stabschefs vom Leiter Nachrichten organisiert. Sie ist so zu organisieren, daß sowohl die unmittelbar unterstellten Stäbe, Verbände und Truppen- teile als auch die der nächstniederen Kommandoebene (zwei Stufen) geführt werden können. Die gedeckte Truppenführung ist weiterhin sicherzustellen: - bei den Luftstreitkräften/Luftverteidigung - bis zu den Ketten, funktechnischen Kompanien und funktechnischen Posten sowie Flak- und Raketenbatterien, - bei der Volksmarine - bis zu den Besatzungen bzw. Schiffen, - bei den Grenztruppen und bei der Stadtkommandantur Berlin - bis zu den Grenzposten. Die Aufgaben der Kommandeure und Stabschefs, der Chefs der Waffen- gattungen und Leiter die Dienst bei der Organisation der gedeckten Truppenführung 41. Bei der Planung des Einsatzes von Nachrichtenmitteln ist gleichzeitig der Einsatz von Mitteln der gedeckten Truppenführung zu planen. Dem Leiter Nachrichten sind folgende Angaben zu übergeben: - beteiligte Stäbe, Verbände, Truppenteile und Einheiten - beteiligte Waffengattungen und Dienste, - taktische Idee, - zu erwartender Umfang der Nachrichten, - erforderliche Geheimhaltung, - geplante Dauer des Einsatzes, - geplante besondere Maßnahmen (s. Ziffer 56 bis 60), - benötigte Signale und Kennwörter, - festgelegte Einschränkungen, - Termine. 42. Die Funktarnung und Funktäuschung sind ein Bestandteil der opera- tiven Tarnung und Täuschung. Diese Maßnahmen sind vom Leiter der operativen Abteilung unter Mitarbeit des Leiters Nachrichten im Plan der operativen Tarnung festzulegen und vom Stabschef zu bestätigen. Die Funktarnung und Funktäuschung müssen den operativen Nachrichten- fluß, die taktische und operative Idee, die Anzahl der Stäbe und den Zeitpunkt der Handlungen der Truppen geheimhalten. Die Aufgaben des Leiters Nachrichten bei der Organisation und Sicherstellung der gedeckten Truppenführung 43. Der Leiter Nachrichten ist dem Stabschef für die Organisation, Sicher- stellung und Überwachung der gedeckten Truppenführung beim Benutzen technischer Nachrichtenmittel verantwortlich. Er hat bei der Organisation von Nachrichtenverbindungen gleichzeitig durch Anwendung von Mitteln der gedeckten Truppenführung zu garantieren, daß die Nachrichten ge- heimgehalten werden. In jeder Anordnung für Nachrichtenverbindungen sind dazu im AbschnittGedeckte Truppenführungalle zu ihrer Organisation und Sicherstellung erforderlichen Maßnahmen festzulegen. Zur Erarbeitung des TeilbeitragesGedeckte Truppenführungder Anordnung für Nachrichtenverbindungen hat der Leiter Nachrichten dem Leiter Spezialnachrichtendienst die unter Ziffer 41 genannten Informationen zu übergeben. Im Garnisionsdienst ist periodisch der Plan derSicherstellung der gedeckten TruppenführungGültigkeit der Kodiermittel herauszugeben. 44. Die gedeckte Truppenführung wird sichergestellt durch - den Einsatz von Spezialnachrichtenmitteln, - den Einsatz von Kodiermitteln. Zur Sicherstellung der gedeckten Truppenführung sind ständig Mittel der gedeckten Truppenführung herzustellen, in Reserve zu halten und neu zuzuführen. 45. Zum Überwachen der gedeckten Truppenführung hat der Leiter Nach- siehe: - Sonderaufgabenaufgaben SND richten die erforderlichen Maßnahmen zu organisieren. Durch die Über- und DV 040/0/001 wachung müssen ständig die Wirksamkeit der getroffenen Maßnahmen der gedeckten Truppenführung überprüft und die Nutzer technischer Nachrichtenmittel zur Wachsamkeit und Geheimhaltung erzogen werden. Die technischen Nachrichtenmittels sind von den Kräften des Spezialnach- richtendiensten und von dem zur Überwachung befohlenen Nachrichten- betriebspersonal zu überwachen. Die Auswertung des Überwachungs- materials erfolgt durch den Spezialnachrichtendienst. Die Einhaltung der gedeckten Truppenführung ist vom Spezialnachrichtendienst regelmäßig zu analysieren. Die Ergebnisse der Überwachung sind dem Stabschef zur Auswertung zu übergeben. 46. Der Leiter Nachrichten hat auf Weisung des Stabschefs die erforder- lichen Kräfte und Mittel für die Funktäuschung einzusetzen. Der Übungs- funkverkehr ist im Interesse der Funktäuschung zu führen. Das wirklichkeitsgetreue Spruchmaterial ist vom Spezialnachrichtendienst bzw. nach dem vom Spezialnachrichtendienst zur Verfügung gestellten Material herzustellen. Die Aufgaben des Leiters Spezialnachrichtendienst bei der Organisation und Sicherstellung der gedeckten Truppenführung 47. Der Abteilungsleiter/Unterabteilungsleiter/Oberoffizier Spezialnach- richtendienst15 hat dem Leiter Nachrichten Vorschläge zur Organisation und Sicherstellung der gedeckten Truppenführung zu unterbreiten und die dafür erforderlichen Arbeiten zu Organisieren.

15 Im weiteren nur noch Leiter Spezialnachrichtendienst genannt

Zur Organisation der gedeckten Truppenführung ist der Teilbeitrag zur

Anordnung für Nachrichtenverbindungen zu erarbeiten.

Er muß enthalten:

- Spezialnachrichtenverbindungen als Übersichtsschema,

- Kodierverbindungen und den Plan der gültigen Kodiermittel,

- Einschränkungen in der Ausnutzung von Spezialnachrichten- und

Kodierverbindungen,

- materielle und technische Sicherstellung der gedeckten Truppen-

führung,

- Maßnahmen bei der Kompromittierung16 von Mitteln der gedeckten

Truppenführung.

16 Kompromittierung ist die Kenntnisnahme von Mitteln der gedeckten Truppenfüh- rung durch unberechtigte Personen infolge Verlust, Diebstahl, Einsichtnahme, Mithören, Kopieren Auffangen der Abstrahlung von Geräten, Verrat, Verstoß gegen Gebrauchsanweisungen, Beschädigungen des Siegels und der Verpackung, unbeaufsichtigtes Liegenlassen oder ähnliche Faktoren. Auch der begründete Verdacht der unbefugten Kenntnisnahme und zeitweilige Verlust gelten als Kom- promittierung. 48. Auf Weisung des Leiters Nachrichten hat der Spezialnachrichtendienst die Ausbildung an den Mitteln der gedeckten Truppenführung durch- zuführen und die Nutzer der Spezialnachrichtenverbindungen mit den Erfordernissen bei der Nutzung vertraut zu machen. 49. Bei der Kontrolle der Einhaltung der gedeckten Truppenführung sind folgende Schwerpunkte zu kontrollieren: - die Einhaltung der befohlenen Einschränkungen beim Ausnutzen und Anwenden der Mittel der gedeckten Truppenführung, - die Einhaltung der Maßnahmen zur gedeckten Truppenführung von den Nutzern der Mittel der gedeckten Truppenführung und der tech- nischen Nachrichtenmittel, - die Zweckmäßigkeit der Organisation der eingesetzten Mittel der ge- deckten Truppenführung, - den Zustand, die Sicherung, Unterbringung und vorschriftsmäßige Ausrüstung der Spezialnachrichtenmittel, - die zweckmäßige Abfassung der Nachrichten, mögliche Typisierung und schnelle Bearbeitung auf den Spezialnachrichtenstellen, - die Einhaltung der Gebrauchsanweisungen für die Mittel der ge- deckten Truppenführung, - die reale Funktäuschung bezüglich der Beschaffenheit der Sprüche, - die Herstellung, Aufbewahrung und der planmäßige Wechsel der Mittel der gedeckten Truppenführung. 50. Die Kontrolle der gedeckten Truppenführung wird gewährleistet durch: - Kontrollen der Spezialnachrichtenstellen, - Kontrollen der Nutzer der Kodiermittel, - Analysieren des Überwachungsmaterials der Nachrichtenüberwachung, - Kontrollen aller Klartextausgänge, bevor sie übermittelt werden. 51. Es sind zu kontrollieren: - der eigene Stab sowie die unterstellten Stäbe, Verbände und Truppen- teile, - die Spezialnachrichtenstellen in den Nachrichtentruppenteilen und -einheiten. 52. Zur Durchführung der Kontrolle sind nur die Offiziere berechtigt, die entsprechend derOrdnung über das Ausweiswesen in der Nationalen Volksarmeeeinen Sonderausweis oder einen zeitlich begrenzten Kon- trollauftrag besitzen. 53. Das mit der Kontrolle aller Klartextausgänge beauftragte Nach- richtenpersonal (Spezialnachrichtendienst oder Abfertiger) ist ver- pflichtet, alle zur befördernden Nachrichten darauf zu kontrollieren, daß keine offenen Einheitsbezeichnungen, Dienststellungen, Orts- und Ge- ländepunkte sowie Zeitangaben (sofern sie für den Gegner von Bedeutung sein können) im Spruch enthalten sind. Sprüche, die diese Forderungen nicht erfüllen sind zurückzuweisen. Ausnahmen sind nur bei Klartextübermittlungen entsprechend Ziffer 67 zugelassen. 54. Die Kontrollergebnisse sind in einem Kontrollbericht zusammenzu- fassen und vom Leiter Nachrichten dem Stabschef zur Auswertung im eigenen Stab sowie dem Leiter Nachrichten des übergeordneten Stabes zu übergeben. Grobe Verstöße sind sofort zu melden. 55. Bei Verstößen, durch die Mittel der gedeckten Truppenführung kom- pormittiert wurden, bzw. bei denen der Verdacht einer Kompromittierung besteht, sind Sofortmaßnahmen entsprechend Ziffer 89 zu treffen. Die Organisation der gedeckten Truppenführung für besondere Maßnahmen 56. Für Maßnahmen, bei denen für die Mittel der gedeckten Truppen- führung eine besondere Gefahr der Kompromittierung oder der Erbeutung durch den Gegner besteht, z. B. Aufklärungshandlungen, Ein- satz- und Luftlandetruppen im Rücken des Gegners u. a. ist die gedeckte Truppenführung gesondert zu organisieren. Für diesen Zweck sind gesonderte Mittel der gedeckten Truppenführung einzusetzen. Es ist verboten, Mittel zu verwenden, die gleichzeitig zum Führen anderer Stäbe und Einheiten eingesetzt sind. Im Interesse der Sicherheit dieser Gruppen ist möglichst individuellen Verkehr und häufiger Schlüsselwechsel zu organisieren. Die Organisation der gedeckten Truppenführung für das Zusammenwirken und bei Umunterstellungen 57. Die Organisation der gedeckten Truppenführung zur Sicherstellung des Zusammenwirkens erfolgt auf Weisung des vorgesetzten Stabes. Der Leiter Nachrichten hat die Mittel für das Zusammenwirken fest- zulegen oder die Ausarbeitung spezieller Dokumente zu veranlassen. Wird die gedeckte Truppenführung für das Zusammenwirken nicht vom vorgesetzten Stab organisiert, ist sie Aufgabe des rechten Nachbarn. 58. Bei Umunterstellungen ist die gedeckte Truppenführung vom über- nehmenden Stab zu organisieren. Dazu sind - bereits organisierte Verbindungen des Zusammenwirkens zu ver- wenden - Mittel des übernehmenden Stabes zu verwenden, - Mittel des unterstellten Stabes zu verwenden. 59. Beim Zusammenwirken zwischen Armeen des Warschauer Vertrages sind bei gegenseitiger Umunterstellung ist die gedeckte Truppenführung sicherzustellen durch - die Arbeit mit speziellen Mitteln des Zusammenwirkens, - die Arbeit von operativen Gruppen bzw. Verbindungsoffizieren mit nationalen Mitteln, - das gegenseitige Austauschen von Spezialnachrichten- und Kodier- mitteln sowie Übersetzen der Klartexte ins Russische. 60. Fallen Führungsstellen aus und wird die Führung von gleichgestellten oder bisher unterstellten Stäben übernommen, sind speziell dafür vor- bereitete Verbindungen zu nutzen. Diese Verbindungen sind rechtzeitig mit den dafür vorgesehenen Stäben zu organisieren. Ist der Gegner oder sind unbefugte Personen in den Besitz von Mitteln oder Unterlagen der gedeckten Truppenführung ge- langt oder besteht der Verdacht dazu, darf nicht über Verbindungen weitergeführt werden, an denen der ausgefallene Stab beteiligt war. IV. Maßnahmen der gedeckten Truppenführung beim Ausnutzen technischer Nachrichtenmittel 61. Bei jedem Einsatz technischer Nachrichtenmittel sind Maßnahmen zu treffen, die die gegnerische Nachrichtenaufklärung verhindert bzw. ein- schränkt. Es ist entsprechend den vorhandenen Kräften und Mitteln zur Nachrichtenübermittlung und Nachrichtensicherung sowie der vorhand- denen Zeit und Lage für die zu übermittelenden Nachrichten die größt- mögliche Sicherheit gegen die gegnerische Nachrichtenaufklärung an- zustreben. Sie wird durch Beachtung der nachfolgenden Prinzipien erreicht. Einstufung des Charakters der Nachricht und Auswahl der Mittel der gedeckten Truppenführung 62. Die Sicherheit der Mittel der gedeckten Truppenführung nimmt in der Reihenfolge - Schlüsselmittel, - Tarnmittel, - Verschleierungsmittel ab. Die Sicherheit nimmt entsprechend der Verkehrsart innerhalb der an- geführten Kategorien nochmals in der Reihenfolge - individueller Verkehr, - zirkularer Verkehr, - allgemeiner Verkehr ab. Entsprechend den vorhandenen Mitteln der gedeckten Truppenführung den zu ihrer Bedienung und Anwendung vorhandenen Kräften und ihrer Kapazitäten sowie der vorhandenen Zeit ist für alle Nachrichten das sicherste Mittel der gedeckten Truppenführung anzuwenden. 63. Die Mittel der gedeckten Truppenführung ist abhängig vom Charakter Nachricht auszuwählen. Der Absender der Nachricht hat mit hohem Verantwortungsbewußtsein und nach folgenden Gesichtspunkten das Mittel auszuwählen - VS-Charakter der Nachricht, - Zeitdauer der operativen Bedeutung dieser Nachricht und der damit erforderlichen Geheimhaltungsdauer, - politische Bedeutung einer Nachricht, deren operative Bedeutung zeit- lich zwar begrenzt ist, ihre Kenntnis aber dem Gegner noch danach von beträchtlichen Nutzen ist. Die letztere Einschätzung ist besonders im Garnisionsdienst und bei Übungen wichtig. Beim Ausnutzen der Spezialnachrichtenverbindungen ist dem Leiter der zentralen Abfertigung bzw. dem Leiter der Spezial- nachrichtenzentrale/-stelle diese Einschätzung zur Kenntnis zu geben. Werden Kodiermittel bzw. die Spezialfernsprechverbindungen des Spezial- nachrichtendienstes benutzt, ist die Eignung des vorhandenen Mittels für den jeweiligen Charakter der Nachricht den Gebrauchsanweisungen der Mittel zu entnehmen. 64. Es sind folgende Nachrichten zu schlüsseln: a) alle Nachrichten, die entsprechend den Festlegungen über die Wachsam- keit und Geheimhaltung in der NVA als GVS oder VVS einzustufen sind, mit Ausnahme der in der Anlage 9 dieser Dienstvorschrift getroffe- nen Festlegungen; b) Alle Nachrichten, die auf Grund ihrer operativen und politischen Bedeu- tung länger als 4 bis 6 Stunden geheimgehalten werden müssen, unab- hängig von ihrer Einstufung als GVS oder VVS; c) meteorologische und hydrologische Informationen (nur im Verteidi- gungszustand, mit Ausnahme der Wettermeldungen von weniger als drei Meßstellen. Die unter a) und b) aufgeführten Nachrichten sind sowohl im Garni- sions- als auch im Felddienst zu schlüsseln.im Bereich des Kommandos der Grenztruppen - ab Bataillon; im Bereich des Stadtkommandanten der Hauptstadt der DDR, Berlin - ab Kompanie; im Bereich des Kommandos LSK/LV - ab Fla-Raketenabteilung; im Bereich des Kommandos Volksmarine - ab Gruppe; - Organisation von Nachrichtenverbindungen; - Einsatz, Bestand, Zuführung und Transport von Rakten, einschließ- lich der Feuerkommandos für Raketen; - zusammengefaßte Meldungen über Bestand, Anforderungen, Zuführungen und Transport von Technik und Bewaffnung; - Vorbereitung von Truppentransporten und Verlegungen; - Einschätzung des politisch-moralischen Zustandes und des Ausbildungs- standes; - besondere Vorkommnisse, bei deren Meldung Angaben über geheimzuhaltende Technik, Aus- rüstung und andere geheime Fragen erforderlich sind, mit Schiffen und Flugzeugen der Nationalen Volksarmee (Havarien, Katastrophen, Ausbleiben von ihrem Kampfauftrag, Verletzung der Hoheitsgebiete kapitalistischer Staaten), mit vorsätzlicher oder fahrlässiger Tötung durch Armeeangehörige, mit Fahnenflucht (unter Schußwaffengebrauch, mit Verletzungen oder Tötungen, mit Kfz oder gepanzerter Fahrzeuge) und mit Fahnen- fluchten, bei deren Meldungen Angaben über die Durchbruchstelle) erforderlich sind, mit Offizieren (Verletzungen militärischer Geheimnisse, Mißbrauch der Dienstbefugnisse mit erheblichen Folgen, Befehlsverweigerungen und Nichtdurchführungen von Befehlen mit ernsthaften Auswirkungen auf die Gefechtsbereitschaft und auf den Kampfauftrag sowie Fahnen- fluchten. - Angaben über militärische Anlagen und Einrichtungen.65. Es sind die Nachrichten zu tarnen, die für mehrere (4 bis 6) Stunden der Kenntnis des Gegners entzogen werden sollen. Sind ständig oder zeit- weilig keine Schlüsselmittel vorhanden oder ist es durch Überlastung der Schlüsselmittel nicht möglich sie anzuwenden und auszunutzen, können in diesen Ausnahmefällen auch geheime Nachrichten getarnt werden, wenn sie aus Zeitmangel nicht von Kurieren oder Verbindungsoffizieren über- mittelt werden können. 66. Verschleierungsmittel sind beim Führen von Gesprächen auf offenen Nachrichtenkanälen und für den Spruchaustausch zu verwenden, wenn keine geeigneten Mittel mit größerer Sicherheit vorhanden sind. Nachrichten die vom Absender direkt vom abgesetzten Endstellen aus übermittelt werden, sind besonders verantwortungsbewußt einzustufen. Für die Sicherheit dieser Nachrichten ist der Absender in vollem Umfang verantwortlich. Allgemeinen Prinzipien für die Anwendung von Mitteln der gedeckten Truppenführung 67. Es ist gestattet folgende Nachrichten im Klartext zu übermitteln: - Nachrichten, deren Kenntnis dem Gegner nicht vom Nutzen ist; - Befehle und Kommandos während des Gefechts, bei denen zwischen der Erteilung und Ausführung so geringe Zeit verbleibt, daß der Gegner keine Gegenmaßnahme ergreifen kann; - bei Verlust und nicht rechtzeitiger Zuführung von gültigen Mitteln der gedeckten Truppenführung, wenn ein Überbringen der Nachricht mit Kurier oder Verbindungsoffizier nicht möglich ist; - Beobachtungsergebnisse über den Gegner auf dem Gefechtsfeld, ein- schließlich Luft- und Seezielen (damit die Übermittlungszeit ver- kürzt wird, ist es zweckmäßig, Signale zu verwenden); - Nachrichten, deren Dringlichkeit es ausschließt Mittel der gedeckten Truppenführung anzuwenden und deren rechtzeitige Übermittlung zur Erfüllung der Aufgabe wichtiger als die Geheimhaltung vor dem Gegner ist und andere Überbringungsmöglichkeiten nicht gegeben sind. Die zuletzt genannten Nachrichten sind mit dem VermerkIm Klartext sendenzu versehen, der vom Kommandeur oder Stabschef persönlich abzuzeichnen ist. Entsteht eine solche Dringlichkeit für die Nachricht durch persönliches Verschulden des Absenders, ist er zur Verantwortung zu ziehen. 68. Es ist verboten: - Nachrichten zweimal im gleichen Wortlaut mit Mitteln der gedeckten Truppenführung unterschiedlicher Sicherheit zu bearbeiten, sofern nicht eines der Mittel absolut sicher ist, - Nachrichten, die mit Mitteln der gedeckten Truppenführung bearbeitet werden oder wurden, im Klartext auf offenen Nachrichtenkanälen zu übertragen, - beim offenen Informationsaustausch darauf Bezug zu nehmen, daß be- stimmte Informationen chiffriert wurden (Wird dies nicht eingehalten, werden nicht nur die Sicherheit der Information, sondern auch die des Mittels der gedeckten Truppenführung und somit die gesamten mit diesem Mittel bearbeiteten Informationen gefährdet. Die Nichteinhal- tung ist als schwerer Verstoß gegen die gedeckte Truppenführung zu behandeln), - die Anwendung von Mitteln der gedeckten Truppenführung durch Übersetzen der Informationen oder von Teilen eines Gespräches in eine andere Sprache zu umgehen, - die Anwendung von Mitteln der gedeckten Truppenführung durch Verwendung von Katalogbezeichnungen oder anderen feststehenden Kodes17 zu umgehen, - nichtgenehmigte Mitte der gedeckten Truppenführung zu verwenden und solche Mittel herzustellen, - ungültige Mittel der gedeckten Truppenführung zu benutzen, - Gespräche oder offene Schriftverkehr über Schlüsselsysteme, Ver- fahren, Verbindungen oder technische Einzelheiten über Mittel der gedeckten Truppenführung zu führen.

17 Kode ist eine Zusammenstellung von einander zugeordneten Phrasen und Kodegruppen zum Umwandlen von Klartext in Kodetext. 69. Fernschreiben und Funksprüche sind entsprechend den Festlegungen der DV-10/12a, Abschnitt XIV, und DV-10/12b, Abschnitt XV, Schriftlicher Informationsaustausch über technische Nachrichtenmittel, auszuarbeiten und zu behandeln.70. Nachrichten an Stäbe der Armeen des Warschauer Vertrages die durch den Spezialnachrichtendienst bearbeitet werden sollen, sind in deutscher und russischer Sprache abzufassen.Auswahl der Nachrichtenübertragung 71. Die Sicherheit der Nachrichten hängt wesentlich von der Möglichkeit des Abhörens der Nachrichtenverbindungen ab. Die zur Verfügung stehenden Nachrichtenverbindungen müssen deshalb entsprechend den verwendeten Mitteln der gedeckten Truppenführung und der Einstufung der Nachricht ausgewählt werden. Es ist anzustreben, getarnte und verleierte Nachrichten auf dem abhör- sicherste Nachrichtenkanal zu übertragen. 72. Die Sicherheit der Nachrichtenkanäle nimmt ab in der Reihenfolge - Drahtkanal, - Richtfunkkanal, - Funkkanal. Innerhalb dieser Kategorien sinkt die Sicherheit nochmals in der Reihen- folge: - Fernschreibverkehr, - Tastfunkverkehr, - Sprechfunkverkehr. 73. Damit die Nachrichtenaufklärung durch den Gegner erschwert wird, sind vom Leiter Nachrichten, auf Befehl des Kommandeurs bzw. Stabs- chefs, Einschränkungen beim Ausnutzen der Nachrichtenmittel festzulegen. Die Einschränkungen können die Ausnutzung von Verbindungen für einen bestimmten Personenkreis einschränken oder die Benutzung von Funk- und Richtfunkverbindungen zeitweilig verbieten. Es können folgende Einschränkungen befohlen werden: - Funkstille für Funk- und Richtfunkstellen, - Funksendeverbot für Kurzwellenfunkstellen großer oder mittlerer Leistung, - Verbot der Übermittlung besonders geheimzuhaltender Nachrichten über technische Nachrichtenmittel, wie Planung von Operationen und Gefechtshandlungen, Einsatz von Massenvernichtungsmitteln usw. 74. Entsprechend de Lage der Stäbe und der Sicherheit, die für die Informationen gefordert wird, kann bei Gefährdung der Kurierverbin- dungen von den Kommandeuren und Stabschefs befohlen werden, wich- tige oder alle schriftlichen Nachrichten für den Kurierweg zu verschlüsseln. Die gedeckte Truppenführung bei Bild- und Datenübertragung sowie beim Übermitteln typisierter Nachrichten 75. Bei der Bildübertragung wird die gedeckte Truppenführung erreicht durch - Einsatz von Spezialbildtelegrafiegeräten durch den Spezialnachrichten- dienst, - Verschlüsseln schriftlicher Nachrichten mit nichtkanalgebundenen Ge- räten oder manuellen Mitteln, - Verschleiern grafischer und tabellarischer Darstellungen (s. Anlage 9). 76. Bei der Bildübertragung müssen Nachrichten mit geheimen Charakter auf allen Nachrichtenkanälen und mit vertraulichem Charakter auf Funk- und Richtfunkkanälen verschlüsselt werden. Beim Übermitteln vertraulicher Nachrichten über Drahtverbindungen müssen die in der Anlage 9 festgelegten Methoden angewandt werden. 77. Die Datenübermittlung für Angaben mit geheimen und vertraulichen Charakter ist auf allen Kanälen nur verschlüsselt gestattet. 78. Typisierte Nachrichten sind entsprechend ihrem VS-Charakter wie alle anderen Nachrichten zu sichern. Die unter Ziffer 64 angeführten Nachrichten sind auch in typisierter Form zu verschlüsseln. Es ist besonders die Typisierung von Nachrichten anzustreben, weil da- mit die Nachrichten verkürzt werden und der Informationsfluß erhöht wird. Diese Maßnahme ersetzt jedoch nicht die Anwendung von Mitteln der gedeckten Truppenführung. 79. Die Nachrichten sind von den Waffengattungen und Diensten in Zu- sammenarbeit mit dem Leiter Nachrichten zu typisieren. Für die Überschlüsselung typisierter Nachrichten sind als Kodiermittel klassifizierte absolut sichere manuelle Schlüsselmittel sowie Spezialfern- schreib-, Schlüssel- und Kodiergeräte einzusetzen. Maßnahmen der Geheimhaltung auf Stabsverbindungen 80. Innerhalb der Objekte, Gefechtsstände und Unterbringungsräume von Stäben und Truppenteilen ist es nicht erforderlich, Mittel der gedeckten Truppenführung über drahtgebundene Nachrichtenverbindungen anzuwenden. Die Stabsverbindungen sind durch entsprechende Maßnahmen zu sichern. 81. Nachrichten, die der Geheimhaltung unterliegen und auf Fernverbin- dungen verschlüsselt wurden oder werden sollen, dürfen auf Stabsver- bindungen nicht offen übermittelt werden. Für Spezialfernsprechverbindungen gelten hierfür besondere Sicherheits- bestimmungen. 82.Bei der Ausrüstung von Wechselsprechanlagen sind zur Gewähr- leistung der Geheimhaltung folgende Maßnahmen einzuhalten: (1) Vertrauliche Gespräche sind nur dann zu führen, wenn keine un- befugten Personen bei der Gesprächsführung zugegen sind. (2) Es ist verboten, die Wechselsprechanlage ständig als Rundspruchanlage zu betreiben. Es sind jeweils nur die erforderlichen Teilnehmer ein- zuschalten und zu rufen. (3) Die Lautstärke der Anlage ist so zu regeln, daß Personen außerhalb der Zimmer und Fahrzeuge nicht mithören können. 83. Werden die Endapparate von Stabsverbindungen über Freileitungen verbunden, sind die Maßnahmen der gedeckten Truppenführung ein- zuhalten. 84. Außerhalb von Kfz. oder festen Räumen ist es verboten, Laut- sprecheranlagen als Ersatz für Stabsverbindungen einzusetzen. 85. Beim Betrieb von Stabsfunkanlagen ist noch größere Wachsamkeit als beim Sprechen über drahtgebundenen Stabsverbindungen geboten. Sie sind ausschließlich für Führungszwecke innerhalb des Gefechtsstandes und während des Marsches innerhalb von Kolonnen zu verwenden. V. Der Umgang mit den Mitteln der gedeckten Truppenführung und der damit bearbeiteten Nachrichten 86.Der Umgang mit Spezialnachrichtenmitteln unterliegt besonderen Be- stimmungen des Spezialnachrichtendiensts. Solche Dokumente sind mit dem AufdruckSpezialnachrichtendienstzu kennzeichnen und dürfen nur vom bestätigten Mitarbeitern des Spezialnachrichtendienstes eingesehen werden. 87. Kodiermittel werden, mit Ausnahmen der Sprechtafel Typ 470, als Ver- schlußsache eingestuft und unterliegen den Bestimmungen der DV 10/9a und b. 88. Werden Kodiermittel angewandt, sind die Gebrauchsanweisungen und festgelegten Geltungstermine der Schlüssel streng einzuhalten. Es ist ver- boten, ungültige und kompromittierte Mittel zu verwenden. Ungültige Kodiermittel und Schlüssel sind, wenn von einem vorgesetzten Stab nicht anders befohlen, 48 Stunden nach ihrer Außerkraftsetzung entsprechend den DV-10/9a und b zu vernichten. 89. Sind Mittel der gedeckten Truppenführung kompromittiert, ist dies sofort dem zuständigen Leiter Nachrichten zu melden. Der Leiter Nachrichten hat daraufhin - dem vorgesetzten Stab und dem eigenen Stabschef die Kompromittierung zu melden, - dem eigenen Stab und die unterstellten Stäbe, Verbände und Truppen- teile anzuweisen, daß die kompromittierten Mittel nicht mehr ange- wandt werden, - Reserveunterlagen in Kraft setzen zu lassen, sofern es für die Heraus- gabe des Mittels, das kompromittiert wurde, zuständig war, - bei Verlust von Mitteln der gedeckten Truppenführung Suchaktionen einzuleiten - die Ursache der Kompromittierung zu untersuchen und Maßnahmen zu treffen, damit weitere Kompromittierungen verhindert werden, - das Untersuchungsergebnis und die eingeleiteten Maßnahmen dem vor- gesetzten Stab und dem eigenen Stabschef zu melden. 90. Besteht die Gefahr, daß der Gegner die Mittel erbeutet, hat der Kommandeur bzw. Stabchef rechtzeitig die Vernichtung der Mittel der gedeckten Truppenführung und aller mit diesen Mitteln bearbeiteten Informationen zu befehlen. Bei der unmittelbaren Gefahr der Erbeutung sind die Mittel ohne Befehl von den Benutzern bzw. Bedienungspersonal zu vernichten. Die Mittel sind so zu vernichten, daß der Gegner keine Kenntnis vom Inhalt erhält. Die Technik ist unbrauchbar zu machen, daß sie der Gegner nicht wieder in Betrieb setzen kann. 91. Klartexte, die kodiert werden sollen oder wurden, dürfen nur in registrierte VS-Arbeitsbücher geschrieben werden. Zwischenmaterial, das bei der Bearbeitung entsteht und Klartexte enthält, ist sofort wie in der Gebrauchsanweisung des betreffenden Mittels festgelegt, zu vernichten. Als Nachweis der übermittelten Nachricht kann der Geheimtext auf- bewahrt werden. Es ist verboten, Klar- und Geheimtexte gleichzeitig an das Nachrichtenbetriebspersonal oder anderen Personen zum Übermitteln zu übergeben. 92. Klartexte, die vom Spezialnachrichtendienst verschlüsselt werden sol- len, sind wie folgt zu übergeben: - auf Vordruck Nr.: NVA 40 800, NVA 40 801 und NVA 40 802, - auf Vordruck für typisierte Dokumente, - nach Diktat.- auf formlosen Schriftstücken, - auf Diktat. Für Klartexte mit vertraulichen oder geheimen Inhalt sind die Fest- legungen der DV-10/9a und b für die Erarbeitung, dem Umgang und die Übergabe von VS-Dokumenten bindend.VI. Das Herstellen von Mitteln der gedeckten Truppenführung 93. Die Mittel der gedeckten Truppenführung sind entsprechend den dafür geltenden Bestimmungen des Chefs Nachrichten im Ministerium für Nationale Verteidigung vom Spezialnachrichtendienst herzustellen Andere Personen ist es verboten, mit Ausnahme der Sprechtafel Typ 470 (s. Anlage 5), Mittel der gedeckten Truppenführung herzustellen. Die Aufgaben des Chefs der Waffengattungen und Leiter der Dienste beim Herstellen von Kodiermitteln 94. (1) Die Chefs der Waffengattungen und Leiter der Dienst sind dafür verantwortlich, daß alle durch sie zu übermittelnden geheimen und ver- traulichen Nachrichten mit Kodiermitteln gesichert werden können. Das Herstellen und Überarbeiten von Kodiermitteln ist schriftlich, entspre- chend Anlage 10, beim Leiter Nachrichten zu beantragen. (2) Die für den Antrag benötigten Angaben sind gewissenhaft zu er- erarbeiten. Für Phrasenverzeichnisse der Tarn- und Sprechtafeln ist der geforderte Phrasenbestand dem Leiter Nachrichten mit der Antragsstellung zu übergeben. (3) Durch den Antragssteller ist bei Neueinführung eines Kodiermittels die schriftliche Genehmigung des Stabschefs einzuholen, die gemeinsam mit der in Ziffer 94 genannten Angaben dem Leiter Nachrichten zu über- geben ist. 95. Die dem Chefs der Waffengattungen und Leiter der Dienste zur Mitzeichnung übergebenen Entwürfe der herzustellenden Mittel sind ge- nau zu überprüfen, zu erproben, und es sind Vorschläge zur Verbesserung an den Leiter Nachrichten einzureichen. 96. Damit bereits gültige Kodiermittel verbessert und vervollständigt werden können, sind von den Nutzern ständige Angaben zu sammeln, der zuständigen Waffengattung des herausgebenden Stabes zuzustellen und an die Waffengattungen und Dienste bei der periodischen Überarbeitung der Mittel dem Leiter Nachrichten zur Verfügung zu stellen. Der Phrasenbestand gültiger Kodiermittel darf nur nach Genehmigung durch den Leiter Nachrichten des herausgebenden Stabes handschriftlich ergänzt werden. Die Aufgabe des Leiters Nachrichten beim Herstellen von Kodiermittel 97. Der Leiter Nachrichten hat die Waffengattungen und Dienste beim Erarbeiten der Angaben für den Antrag zum Herstellen eines Kodier- mittel zu unterstützen. Er hat die Waffengattungen und Dienste über die Möglichkeiten, entsprechend den Herstellungsvorschriften des Chefs Nach- richten im Ministerium für Nationale Verteidigung, bezüglich der Ver- fahrens zu informieren und zu beraten. 98. Nach Beantragung eines Kodiermittels hat der Leiter Nachrichten zu überprüfen, ob er entsprechend des Herstellungsvorschriften des Chefs Nachrichten im Ministerium für Nationale Verteidigung berechtigt ist, das betreffende Mittel herzustellen zu lassen. Ist er für das Anfertigen des Mittels zuständig, hat er die ordnungsgemäße Manuskriptherstellung durch den Spezialnachrichtendienst zu veranlassen, die Vervielfältigung in den für die VS-Arbeit bestätigten Stellen anzuweisen bzw. in Auftrag zu geben und die Mittel in Kraft zu setzen. Anderenfalls ist er verpflichtet den Antrag dem Chef Nachrichten des vorgesetzten Stabes zuzuleiten. 99. Die Kodiermittel sind auf Antrag der betreffenden Waffengattungen und Dienst oder in periodischen Zeitabständen auf Befehl des Leiters Nachrichten zu überarbeiten und neu zu drucken. Schlüsselmittel sind nach Bedarf, Tarntafeln alle 3 bis 5 Jahre und Sprechtafeln nach 6 Monaten zu überarbeiten und neu zu drucken. 100. Nach dem Inkraftsetzen von Mitteln der gedeckten Trupppenführung ist der jeweilige Leiter Nachrichten dafür verantwortlich, daß die vom Stab organisierten Schlüsselbereiche ständig mit den erforderlichen Schlüs- sel19 versorgt werden.

19 Schlüssel ist die Vorschrift für eine spezielle Umwandlung von Klar- in Geheim- texten und seine RückwandlungAnlage 1 Einteilung der Mittel der gedeckten Truppenführung

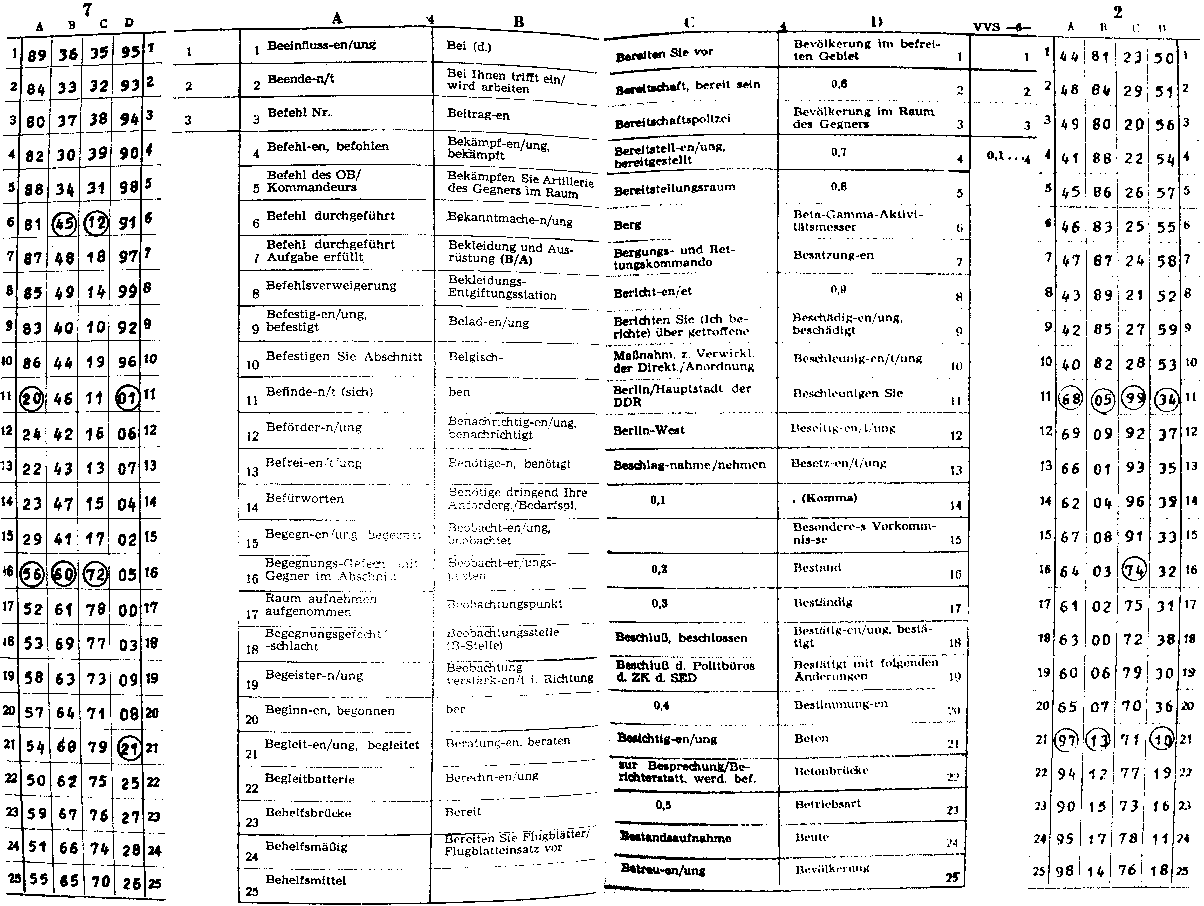

Muster einer Tarntafel Typ 307 mit Tarnstreifen Anlage 2

Entsprechend dem geforderten Phrasenbestand können bis zu 2500 Phrasen aufgenommen werden. Bei Tarntafeln mit verkürztem Phrasenbestand werden Doppelseiten mehrfach belegt. Muster einer Gesprächsverschleierung Anlage 3

| Gesprächsinhalt | zu verschleiernde Klartextelemente | Geheimeinheiten | Verschleierungsmittel | Verschleiertes Gespräch | ||||

|---|---|---|---|---|---|---|---|---|

| Kdr. des MSR-11 ruft den Kdr. des III. MSB an und verlangt die Lage des III. MSB | MSR-11 III. MSB Kdr. geben Sie/ich gebe Lage | Oktavio Pfeil 070 13 | Tarnnamentabelle Tarnnamentabelle Tarnzahlentabelle Sprechtafel | - Pfeil 070 - Oktavio 070, 13 | ||||

| Kdr. des III. MSB gibt die Lage der Kom- panien, den eigenen Standpunkt, Handlung und Lage des Gegners | III/1 III/3 III/2 linker Nachbar Klarkoordinaten Feuerunterstützung auf Abschnitt Einführung der 2. Staffel | Pfeil 1 Pfeil 2 Pfeil 3 Hecht codierte Koordin. 17 23 | Tarnnamentabelle, die Kompanien werden mit dem Tarnnamen des MSB und Indizes angegeben Kartekodierung Sprechtafel Sprechtafel | ; | - 13. Pfeil 1 124763-125750 Pfeil 2 125214- 125222, Pfeil 3 113011- 112316-109410 Pfeil 123000. - Habe Verbindung zu Hecht verloren, Gegner bedroht linke Flanke, bitte um 17-131776- 133552 und 23. | |||

| Kdr. des MSR ge- nehmigt das Einführen der Reserve und gibt Feuerunterstützung durch Einführen der 1. Kompanie. des PB in die Lücke zwischen III/1. und linken Nachbarn ab 13 Uhr. Er verlangt Aufklärungsangaben über eine Ortschaft | PB 1. PK 13 Uhr | Orkan Orkan 1 AKLF | Tarnnamentabelle Tarnnamentabelle Zahlentafel | - 23 genehmigt im Ab- schnitt 126763 - 128975 - Orkan 1 wird ab AKLF zwischen Pfeil 1 und Hecht eingesetzt. - Ist 140995 vom Gegner besetzt? usw. | ||||

| Diese Art der Gesprächsverschleierung ist nur möglich, wenn den Bataillonen Tarnnamen zugeteilt wurden. Andernfalls sind die Einheitsbezeichnungen durch die Geheimeinheiten der Sprech- und Zahlentafeln zu ersetzen. | ||||||||

Muster der Sprechtafeltypen Anlage 4 1. Muster einer Sprechtafel Typ 355a (mit 13 x 13 Feldern)

| WE | BO | VL | CY | HS | IP | TA | FN | QD | ZG | XI | KU | MR | ||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| B L | Klar zum | im Raum | Org mit | |||||||||||

| T G | Maschine | |||||||||||||

| J D | Marsch | |||||||||||||

| E U | ||||||||||||||

| H N | ||||||||||||||

| S Y | ||||||||||||||

| K C | ||||||||||||||

| I P | ||||||||||||||

| R A | ||||||||||||||

| M X | ||||||||||||||

| F Q | ||||||||||||||

| V D | ||||||||||||||

| W Z | ||||||||||||||

2. Muster einer Sprechtafel Typ 355b (Mit 338 Feldern)

| WE | BO | VL | CY | HS | IP | TA | FN | QD | ZG | XJ | KU | MR | ||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| I | ||||||||||||||

| C | ||||||||||||||

| X | ||||||||||||||

| M | ||||||||||||||

| A | ||||||||||||||

| F | ||||||||||||||

| P | ||||||||||||||

| Z | ||||||||||||||

| U | ||||||||||||||

| W | ||||||||||||||

| S | ||||||||||||||

| L | ||||||||||||||

| Q | ||||||||||||||

| BL | TG | JO | EU | HN | SY | KC | IP | RA | MX | FQ | VD | WZ | ||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| E | ||||||||||||||

| J | ||||||||||||||

| N | ||||||||||||||

| H | ||||||||||||||

| T | ||||||||||||||

| R | ||||||||||||||

| V | ||||||||||||||

| D | ||||||||||||||

| G | ||||||||||||||

| O | ||||||||||||||

| Y | ||||||||||||||

| S | ||||||||||||||

| K | ||||||||||||||

3. Muster einer Sprechtafel Typ 357 (mit 10 x 10 Feldern)

| 7 | 3 | 6 | 9 | 4 | 8 | 1 | 2 | 5 | 0 | ||

|---|---|---|---|---|---|---|---|---|---|---|---|

| 5 | GS | ||||||||||

| 1 | Ort | ||||||||||

| 3 | erreicht | ||||||||||

| 0 | |||||||||||

| 6 | |||||||||||

| 8 | |||||||||||

| 4 | |||||||||||

| 2 | |||||||||||

| 9 | |||||||||||

| 7 | |||||||||||

4. Muster einer Sprechtafel Typ 470

| GL | HN | AJ | TS | VF | YE | MD | WXRPIO | QUKCZB | ||

|---|---|---|---|---|---|---|---|---|---|---|

| F | D | 0 | 1 | |||||||

| J | E | |||||||||

| A | U | 2 | 3 | |||||||

| Q | R | |||||||||

| C | G | |||||||||

| X | M | 4 | 5 | |||||||

| Z | W | |||||||||

| L | H | |||||||||

| V | Y | 6 | 7 | |||||||

| B | T | |||||||||

| I | R | |||||||||

| P | O | 8 | 9 | |||||||

| S | N |

Anlage 5 Bestimmung, Handhabung und Herstellung der Sprechtafel Typ 470 1. Bestimmung Die Sprechtafel Typ 470 dient zum Führen innerhalb der Truppenteile und Einheiten. Sie ist ein Verschleierungsmittel, das das unmittelbare Mitverstehen von Gesprächen, Sprüchen und Signalen, die über technische Nachrichtenmittel gesendet werden durch unbefugte verhindert. Der operative Inhalt der betreffenden Nachricht muß sich unmittelbar aus- wirken und so beschaffen sein, daß er dem Gegner nach kurzer Zeit keine wesentlichen Kenntnisnahme mehr liefert. Durch Anwendung der Sprechtafel wird gleichzeitig die Nachricht wesent- lich verkürzt. 2. Gebrauchsanweisung a) Allgemeines Die Sprechtafel besteht aus dem Phrasenteil mit 7 X 13 Feldern und dem Zahlenteil mit den Ziffern 0 bis 9 (s. Muster der Anlage 4). Mit Hilfe der Sprechtafel werden den wichtigsten operativen Begriffen, die Rück- schlüsse auf den Inhalt der Nachricht zulassen, Geheimeinheiten zu- geordnet. Die Sprechtafel wird in Verbindung mit anderen Verschleierungsmitteln, wie Tarnnamen, Tarnzahlen und kodierte Karten bzw. der Gelände- kodierung benutzt. Es ist gestattet, Mischtexte zu übermittelt. Dabei dürfen die Klartext- teile dem Gegner keine konkreten Kenntnisse über den Inhalt der Nachricht liefern. b) Verschleierung Phrasen erhalten als Deckbezeichnung eine zweistellige Buchstabengruppe, die aus dem Buchstaben der entsprechenden Zeile der Phrase und aus einen der zwei Buchstaben der entsprechenden Spalte der Phrase zu- sammengesetz wird. Zahlen erhalten als Geheimeinheit eine zweistellige Buchstabengruppe, die sich aus einen der zwei bzw. drei Buchstaben der betreffenden Zeile und einen der sechs Buchstaben der Spalte zusammen- setzt. Die Buchstaben sind aus dem mehrfach belegten Zeilen- und Spalten- schlüssel unsystematisch auszuwählen. Mehrstellige Zahlen werden aus den Ziffern 0 bis 9 zusammengesetzt. Damit die Geheimeinheiten der Zahlen eindeutig in Klartext zurückver- wandelt werden können, sind mehrere, voneinander getrennte Zahlen- angaben möglichst nicht unmittelbar aufeinander folgen zu lassen. Beispiel: stattEintreffen am Punkt 301 13 Uhr-Eintreffen 13 Uhr Punkt 301c) Entschleierung Die Geheimeinheiten werden durch Aufsuchen des Begriffes, der in der gleichen Zeile wie der erste Buchstabe und in der gleichen Spalte wie der zweite Buchstabe der Geheimeinheit steht, in Klartext zurückver- wandelt. d) Schlüsselwechsel Die Gültigkeit eines Schlüssels beträgt maximal 24 Stunden. Der Schlüssel- wechsel wird vom Herausgeber der Sprechtafel festgelegt. 3. Herstellen der Sprechtafel und der Schlüssel a) Verantwortlichkeit Der unmittelbare Vorgesetzte, in dessen Bereich die Sprechtafel eingesetzt wird, ist für das Erarbeiten und Herstellen der Sprechtafel Typ 470 verantwortlich. b) Sprechtafel Die Sprechtafel ist nach dem Muste dieser Vorschrift aufzubauen. Es sind die wichtigsten Begriffe und Signale für den jeweiligen Verwendungs- zweck aufzunehmen. Ein Phrasenbestand, bestehend aus vielen kurzen Einzelbegriffen, erschwert die Handhabung der Sprechtafel. Ganze Be- fehle, Meldungen und Signale verkürzen die Nachricht dagegen bedeutend. Es ist nicht gestattet einzelne Buchstaben zum Buchstabieren fehlender Phrasen einzuarbeiten. Ist es nicht notwendig en Inhalt der Sprechtafel nach einem Einsatz zu verändern, ist mindestens halbjährlich die Sprechtafel zu überarbeiten und die Anordnung der Phrasen zu verändern. Werden weniger Begriffe benötigt, als Phrasenbestand vorhanden ist, so sind lange Phrasen über mehrere Felder einzutragen. c) Schlüssel Zum herstellen der Schlüssel werden vom Spezialnachrichtendienst Mischungen der Buchstaben herausgegeben. Ist dieses Material nicht vor- handen, werden die 26 Buchstaben des Alphabets für den Zeilenschlüssel und den Spaltenschlüssel auf Lose geschrieben und für den Zeilen- und Spaltenschlüssel getrennt ausgelost. Der Zeilenschlüssel des Phrasen- und Zeilenteils ergänzt sich zum Gesamt- alphabet. Nach dem Auslosen darf jeder Buchstabe des Alphabets sowohl im Zeilenschlüssel als auch im Spaltenschlüssel nur einmal ent- halten sein. Es ist verboten alte Schlüssel wiederzuverwenden oder umzustellen. Die Sprechtafel Typ 470 und die dazugehörige Schlüssel brauchen nicht als Verschlußsache eingestuft zu werden. Muster der Zahlentafeltypen Anlage 61. Muster einer Zahlentafel Typ 1

| Codierteil | Dekodierteil | ||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| VD | US | 0 | NP | XE | NA | QF | UB | XA | |||||

| 0 | ND | QN | UC | XB | |||||||||

| 0 | NE | QO | UD | XD | |||||||||

| 1 | NF | QR | UK | XE | 0 | ||||||||

| 1 | NH | QY | UN | XG | |||||||||

| 1 | NK | 8 | QZ | UP | XH | ||||||||

| 2 | NL | RA | UQ | XI | |||||||||

| 2 | NP | 0 | RB | UR | XK | ||||||||

| 2 | NS | RC | US | 0 | YL | ||||||||

| 3 | NZ | RD | UY | YM | |||||||||

| 3 | OB | RE | VA | YN | |||||||||

| 3 | OC | RG | 5 | VB | YQ | ||||||||

| 4 | OF | RH | VD | YR | |||||||||

| 4 | OH | RL | VE | YS | |||||||||

| 4 | OI | RM | VH | YT | |||||||||

| OL | RG | 5 | VL | NK | OL | 5 | RN | VI | 5 | YU | |||

| 5 | ON | RQ | VJ | YV | |||||||||

| 5 | OQ | RR | VL | YW | |||||||||

| 6 | PD | SM | VM | YX | |||||||||

| 6 | PH | SN | VO | 0 | YZ | ||||||||

| 6 | PJ | SO | VR | ZB | |||||||||

| 7 | PK | SP | WA | ZC | |||||||||

| 7 | PO | SQ | WC | ZD | |||||||||

| 7 | PQ | SR | WK | ZN | |||||||||

| 8 | PR | TA | WL | ZI | |||||||||

| 8 | PS | TB | WH | ZK | |||||||||

| 8 | PT | TG | WN | ZM | |||||||||

| 9 | PU | TH | WP | ZP | |||||||||

| 9 | PY | TK | WQ | ZR | |||||||||

| 9 | PW | TZ | WR | ZS | |||||||||

| Es sind die im Muster angegebenen Buchstabenbigramme in dieser Zahlentafel zu verwenden | |||||||||||||

2. Muster einer Zahlentafel Typ 2 mit Schlüsselstreifen

| W | 0 | H | A | I | U | K | C | S | M | E | P | L | |

| M | 0 | 1 | 2 | ||||||||||

| C | |||||||||||||

| I | |||||||||||||

| P | |||||||||||||

| U | 3 | 4 | 5 | ||||||||||

| L | |||||||||||||

| H | |||||||||||||

| E | |||||||||||||

| S | 6 | 7 | 8 | 9 | |||||||||

| A | |||||||||||||

| W | |||||||||||||

| 0 | |||||||||||||

| K | |||||||||||||

| W | 0 | H | A | I | U | K | C | S | M | E | P | L | |

Es sind folgende Buchstaben für den Schlüssel zu

verwenden: A C E H I K L M O P S U W

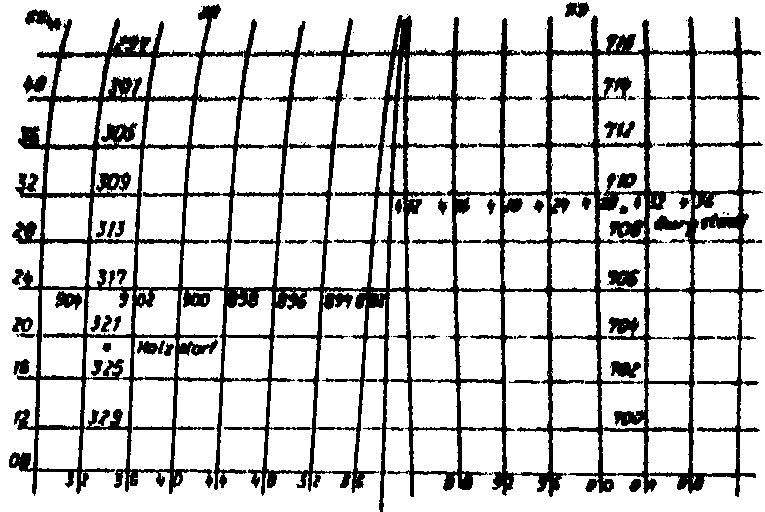

Anlage 7

Methoden zum Kodieren topographischer Karten

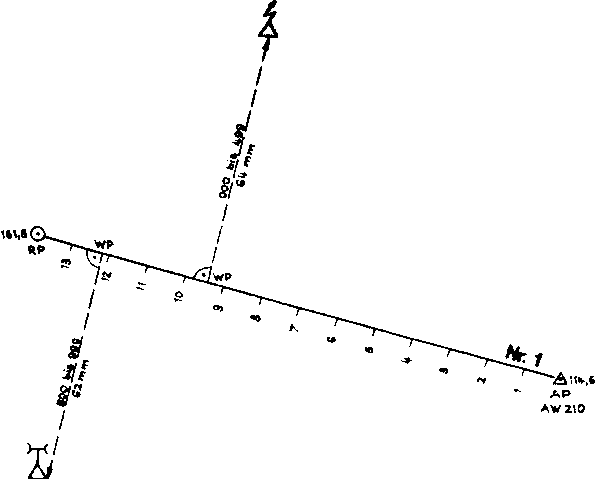

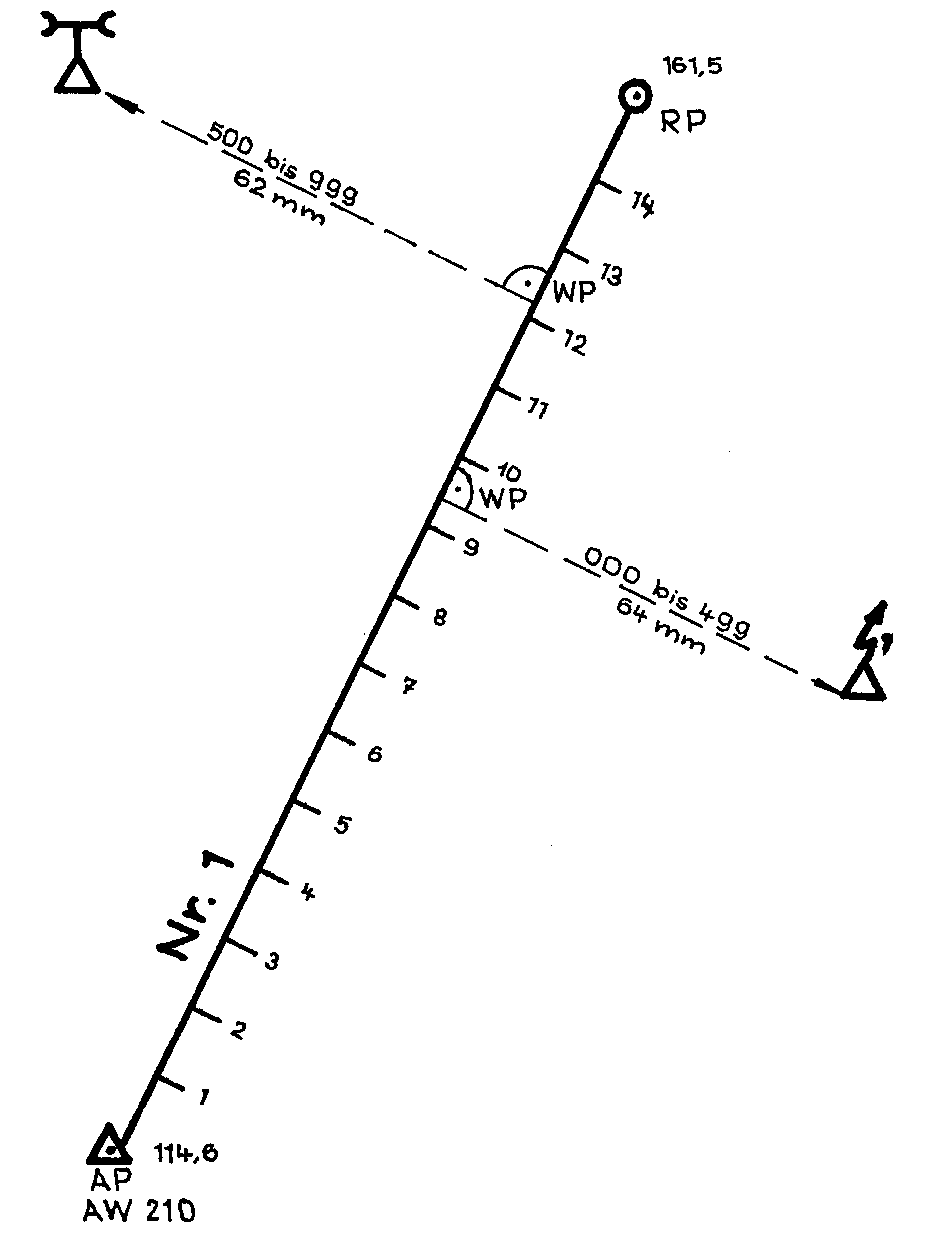

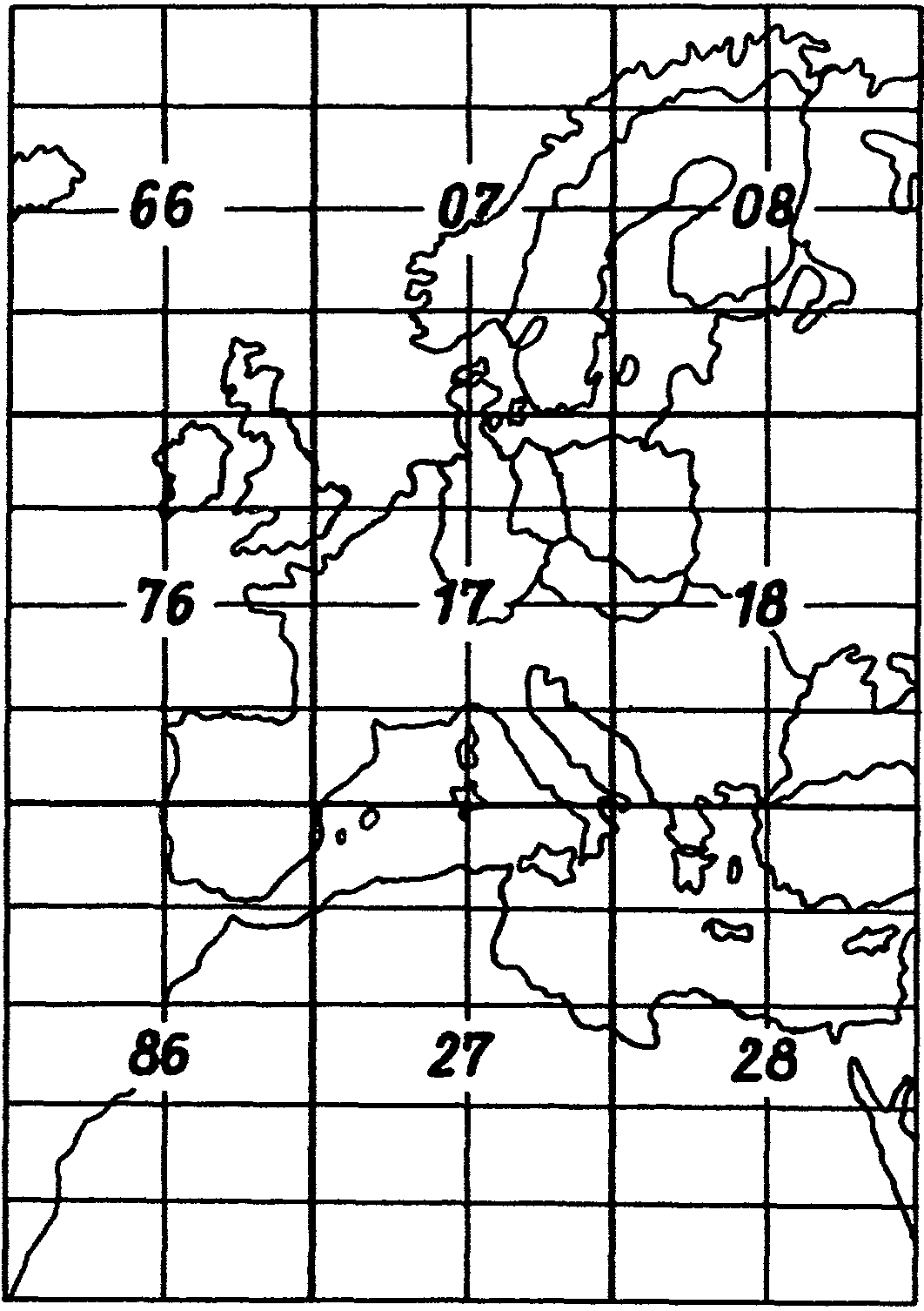

1. Das Kolonnenverfahren

Eine Kolonne hat eine Längenausdehnung von 6° und eine Breiten-

ausdehnung vom Äquator bis zum Pol. Die Nummerierung der Kolonnen

ist identisch mit der topographischen Nomenklatur.

Der west- und mitteleuropäische Raum wird von den Kolonnen 30 bis 33

gebildet. Jede Kolonne wird gesondert kodiert. Dazu wird in jeder

Kolonne mindestens ein Ausgangswert festgelegt, dessen Koordinaten

durch willkürlich festgelegte und vereinbarte dreistellige Zahlen für den

Hoch- und Rechtswert kodiert werden. Es wird die Richtung, in der

addiert bzw. subtrahiert wird, und die Schlüsselfolge mit der die kodier-

ten Koordinaten jedes andern Punktes dieser Kolonne ermittelt werden,

festgelegt.

Beispiel:

| Ausgangs- wert | Klarkoordinaten | Ko- lonne | HW | RW | Schlüsselfolge HW RW | ||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Holzdorf | 5516 | 2633 | 32 | 325 | 904 | +4 Süden | +2 Westen | ||||||

| Burgstädt | 5528 | 3400 | 33 | 708 | 428 | +2 Norden | +4 Osten | ||||||

Sollen die Karten der Maßstäbe 1 : 10 000 bis 1 : 200 000 mit einer gemein- samen Kodierung versehen werden, wird die Schlüsselfolge für jeden Maßstab entsprechend der verzeichneten Gitternetzlinie auf den Karten der verschiedenen Maßstäbe gesondert festgelegt. Der Ausgangspunkt muß auf der Karte der größten Maßstäbe festgelegt werden und gerade Klar- koordinaten besitzen. Auf den Karten der verschiedenen Maßstäbe sind folgende Gitternetzlinien verzeichnet: - Maßstab 1 : 10 000 bis 1 : 50 000 - jede Gitternetzlinie, - Maßstab 1 : 100 000 - jede gerade Gitternetzlinie, - Maßstab 1 : 200 000 - jede zweite gerade Gitternetzlinie. Beispiel: Kodierung der Karten 1 : 50 000, 1 : 100 000 und 1 : 200 000 Ausgangs- punkt Klarkoordinaten Kolonne HW RW Burgstädt 5528 3400 33 708 426 Schlüsselfolge HW RW 1 : 50 000 + 1 Norden + 1 Westen 1 : 100 000 + 2 Norden + 2 Westen 1 : 200 000 + 4 Norden + 4 Westen

Abb. 1 Werden die kodierten Werte zweier Kartenpunkte innerhalb einer Kolonne kompromittiert, so ist die gesamte Kartenkodierung kompro- mittiert. Um die Sicherheit dieser Methode zu erhöhen, können Sprünge im fortlaufenden Differenzabstand festgelegt werden, indem bestimmte Zahlen weggelassen werden. Zur annähernden Punktbestimmung werden die Quadrate von 1 bis 9 unterteilt. Ihre entsprechende Zahl wird der kodierten Kartenkoordinate offen angehängt. Solche Koordinaten mit annähernder Bestimmung des Punktes sind siebenstellig.

| 1 | 2 | 3 |

| 8 | 9 | 4 |

| 7 | 6 | 5 |

Abb. 2 Zum genaueren Bestimmen des Punktes ist die kodierte Koordinate durch offene Angabe der Millimeter von der unteren und linken Gitternetzlinie zu ergänzen. Solche Koordinatenbestimmungen sind zehnstellig.

Abb. 3

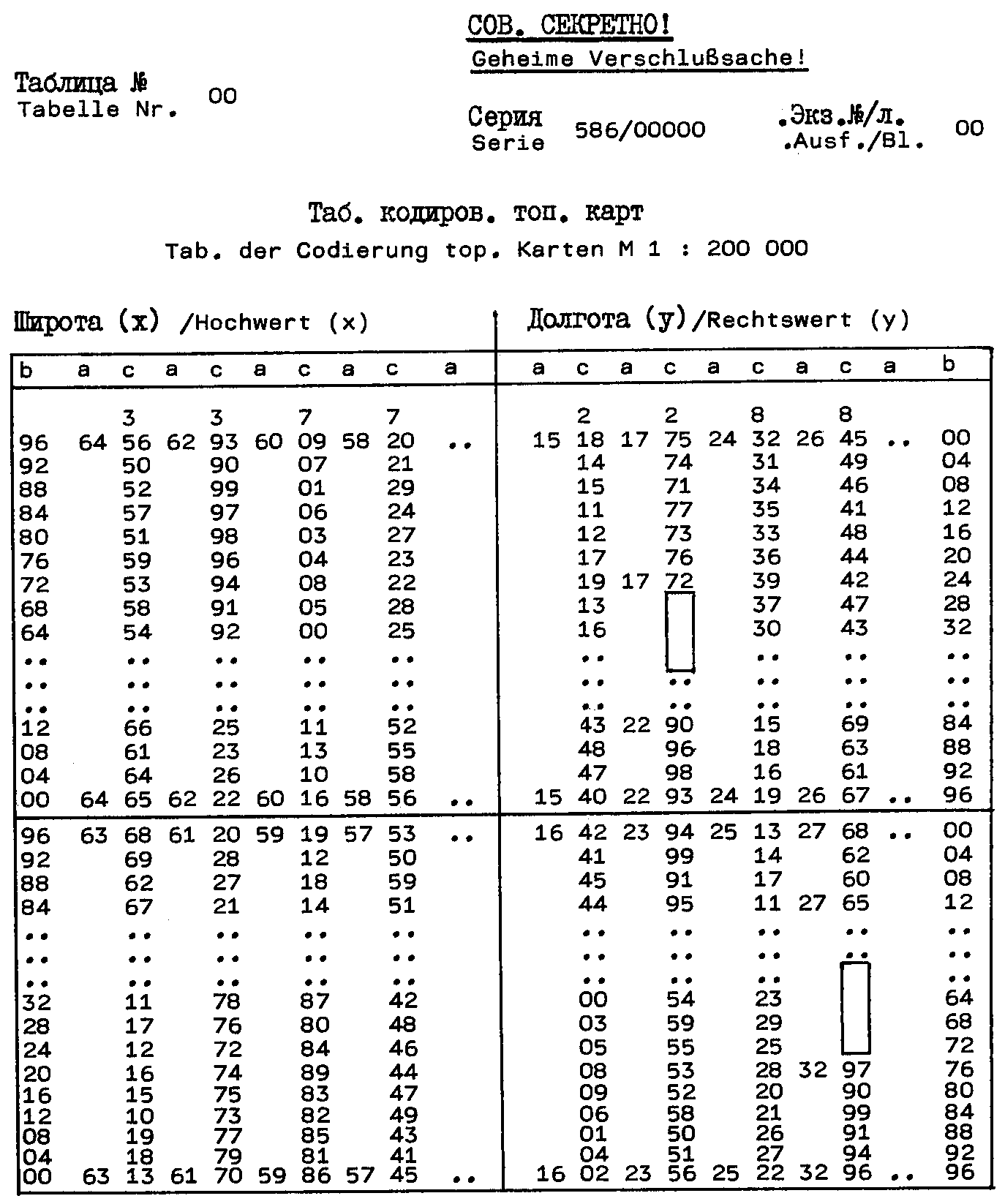

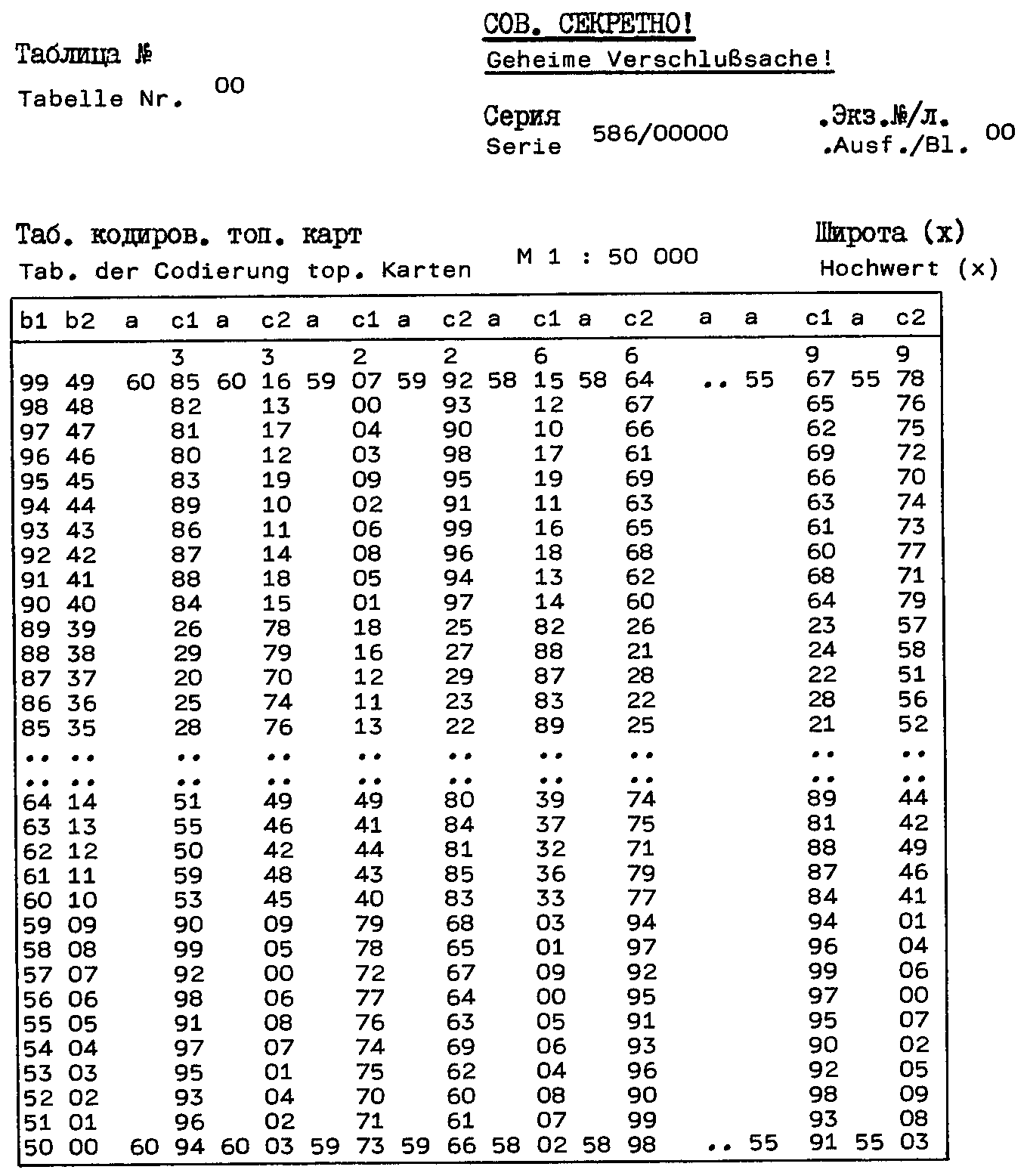

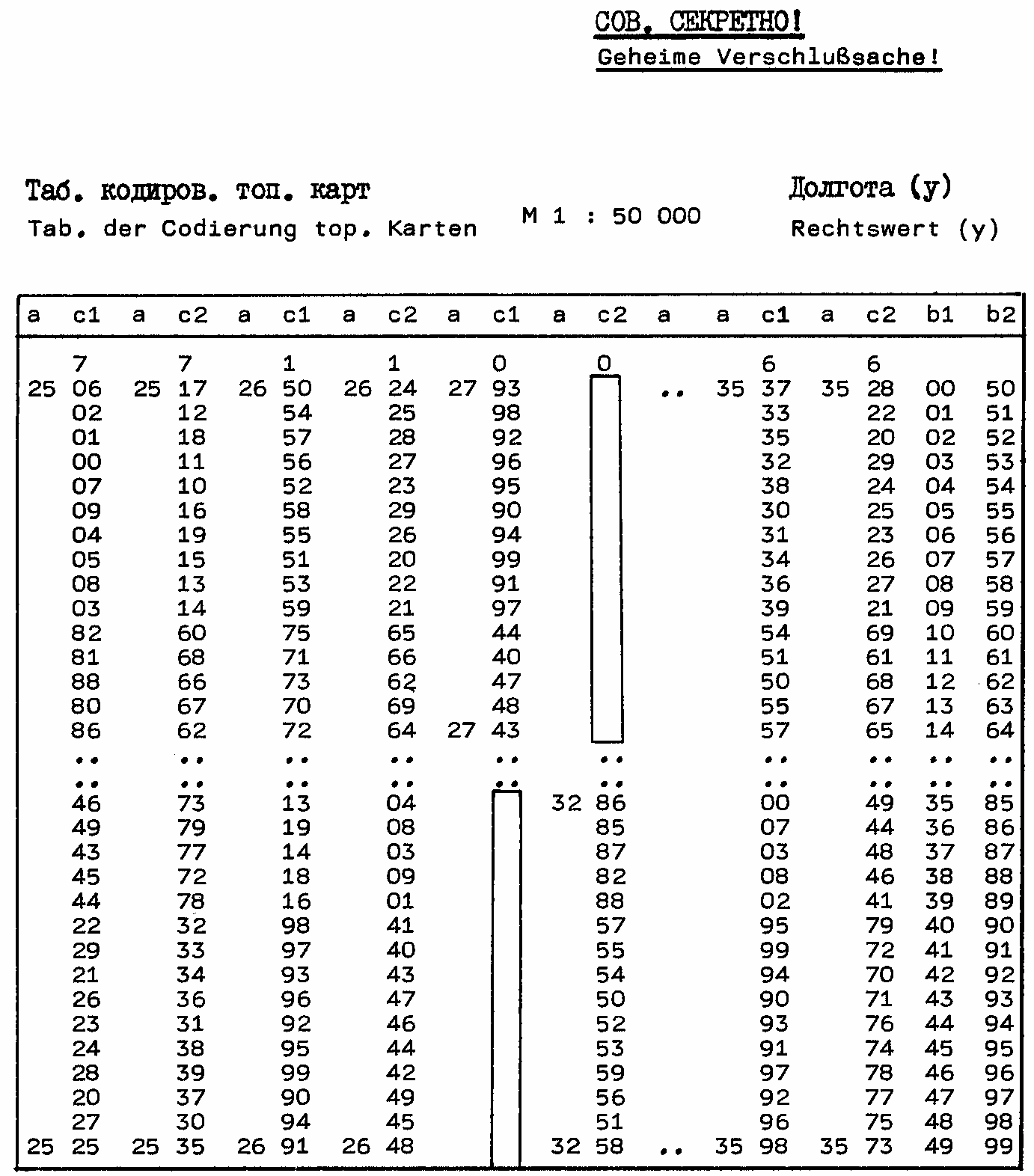

2. Das Gitternetzverfahren

Das Gitternetzverfahren eignet sich besonders für solche Einsätze, bei

denen die Kartenkodierung nicht auf die topographische Karte aufgetragen

wird. Die Karten werden mit Hilfe einer Umwandlungstabelle kodiert.

Die hochgestellten kleingedruckten Gitternetzwerte des Hoch- und Rechts-

wertes werden durch beliebige Ziffern von 0 bis 9, ersetzt.

Beispiel: Hochwert 55 = 6 Rechtswert 26 = 2

37 = 3 usw. 27 = 9

33 = 0 usw.

Die großgedruckten Gitternetzwerte des Hoch- und Rechtswertes werden

durch Umsetzen jeder einzelnen Ziffer kodiert.

Beispiel: Gitternetzwerte 1 2 3 4 5 6 7 8 9 0

kodierte Werte 3 8 6 5 0 9 1 4 2 7

Die Klarkoordinate 5776 2690 wird nach den angeführten Beispielen durch

die kodierte Koordinate 319 227 ersetzt.

Anstelle des Umsetzens der großgedruckten Gitternetzwerte mittels der

Umsetztabelle kann eine Plus- oder Minusdifferenz zu den Gitternetz-

werten festgelegt werden.

Eine Methode der Kartenkodierung hat, wie das Kolonnenverfahren, nur

eine geringe Sicherheit, da die einzelnen Klarelemente konstant durch

die gleichen entsprechenden Geheimelemente ersetzt werden.

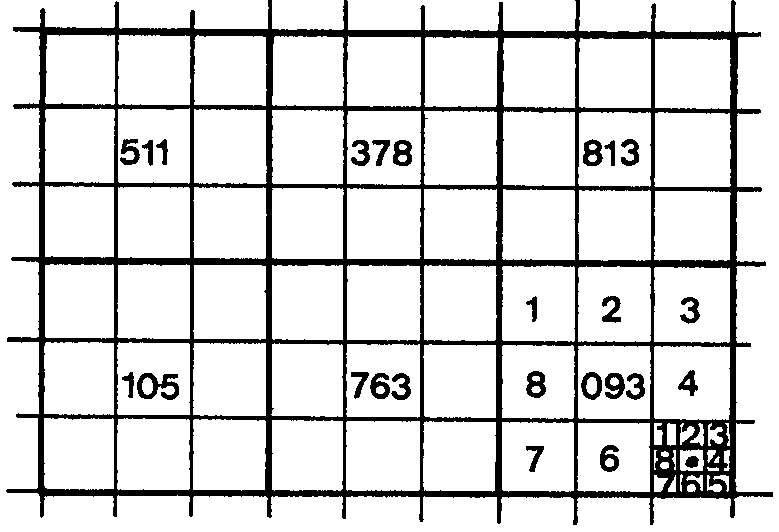

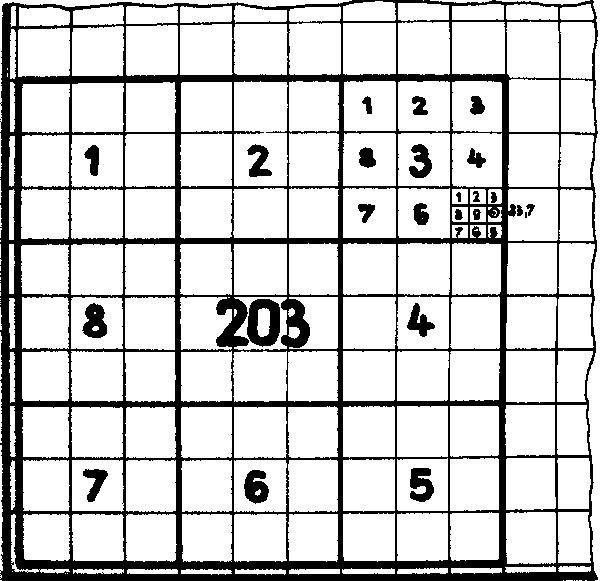

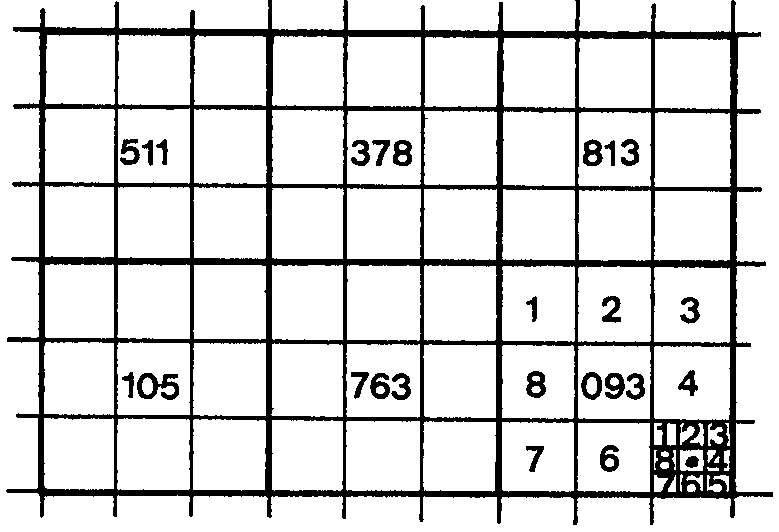

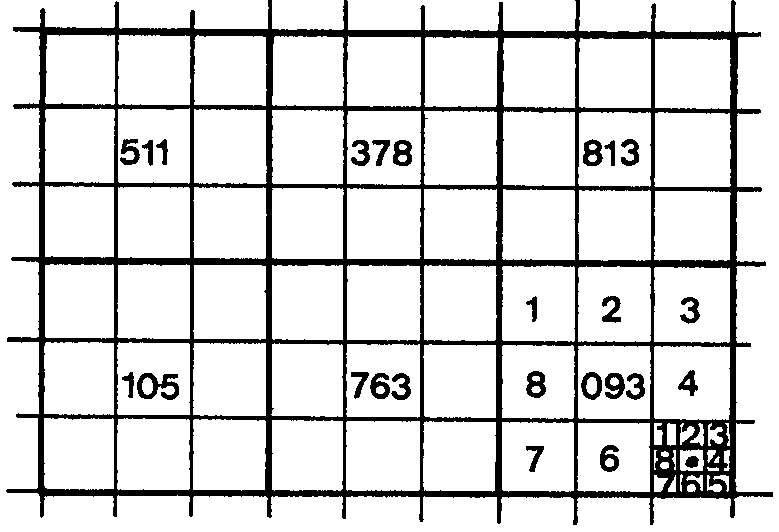

3. Das Großquadratverfahren

(1) Beim Großquadratverfahren werden neun Planquadrate zu einem

Großquadrat zusammengesetzt, das mit einer dreistelligen Zahl kodiert

wird. Eine Koordinate wird durch die Kodierung des Großquadrates und

Nennen der Lage des Planquadrates innerhalb des Großquadrates ent-

sprechend dem Neunersystems angegeben. Zur annähernden Punktbestim-

mung ist ein nochmaliges Unterteilen der Planquadrate nach dem gleichen

System erforderlich.

Solche Koordinatenangaben mit annähernder Punktbestimmung sind

fünfstellig.

Beispiel:

Abb. 4 Der angegebene Punkt hat demnach die kodierte Koordinate 09359 (2) die Zusammenfassung von 81 Planquadraten zu einem Großquadrat vergrößert, insbesondere bei großen Kartenausschnitten, die Übersichtlichkeit, verringert dagegen die Sicherheit des Verfahrens. Das Planquadrat wird in diesem Falle durch die Kodierung des Großquadrates und Nennen der Lage des Planquadrates im Großquadrat durch eine zweimalige Neuner- unterteilung angegeben. Der Punkt wird in gleicher Weise wie beim Zusammenfassen von neun Planquadraten zu einem Großquadrat annähernd oder genau bestimmt. Beispiel: