D E U T S C H E D E M O K R A T I S C H E R E P U B L I K

Az.: 58 04 40 Spezialnachrichtensache!

Geheime Verschlußsache!

GVS-Nr.: A 55 900

Ausfertigung 812  Inhalt: 32 Blatt

DV-14/11

Der Betriebsdienst

der Schlüssel- und Codierstellen

Ministerium für Nationale Verteidigung

1970

Die DV-14/11 - Der Betriebsdienst der Schlüssel- und Codier-

stellen - wird erlassen und tritt mit Wirkung vom 01.12.1970

in Kraft.

Die DV-14/11 ist nur den für die Arbeit des Spezialnachrich-

tendienstes bestätigten Armeeangehörigen und Zivilbeschäftigen

sowie den Kommandeuren und Stabschef, denen Spezialnachrich-

teneinheiten und -einrichtungen unterstehen, zugänglich zu

machen.

Berlin, den 25.06.1970 Chef Nachrichten

Inhaltsverzeichnis

1. Die Aufgaben der Schlüssel- und Codier-

stellen

2. Die Regeln für den Betriebsdienst

Allgemeine Grundsätze

Die Bearbeitung zu sendender Informationen

(Ausgänge)

Die Bearbeitung empfangener Informationen

(Eingänge)

Die Bearbeitung weiterzuleitender In-

formationen (Durchgänge)

Besonderheiten bei der Bearbeitung zu

sendender Informationen (Ausgänge) und

empfangener Informationen (Eingänge) beim

Zusammenwirken mit den Armeen der Länder

des Warschauer Vertrages

3. Die Nachweisführung des Betriebsdienstes

4. Informationstätigkeit und Analyse des

schriftlichen Informationsaustausches

Anlage 1: Zu sendende Information (Geheimtext)

Anlage 2: Empfangene Information (Geheimtext)

Anlage 3: Empfangene Information (Klartext)

Anlage 4: Betriebsbuch

1. Die Aufgaben der Schlüssel- und

Codierstellen

1. Durch die Schlüsselzentralen, Schlüssel-/Codierstellen

und Schlüssel-/Codiertrupps1 ist die gedeckte Truppführung

im Nachrichtenwesen2 innerhalb der Nationalen Volksarmee, im

Zusammenwirken mit den Stäben der Armeen der Staaten des

Warschauer Vertrages sowie mit den anderen bewaffneten

Kräften der DDR und den Partei- und Staatsorganen durch

Schlüsseln und Codieren offener, vertraulicher3 und ge-

heimer4 Informationen zu gewährleisten.

2. Die Erfüllung der Aufgaben der Schlüssel-/Codierstellen

hat auf der Grundlage der DV-14/10 - Der Spezialnachrichten-

dienst in der Nationalen Volksarmee-5, das Merkblatt für

den Spezialnachrichtendienst in den Truppenteilen, selbst-

ständigen Einheiten und Einrichtungen der Nationalen Volks-

armee⁶, der Festlegungen dieser Dienstvorschriften sowie der

Inhalt: 32 Blatt

DV-14/11

Der Betriebsdienst

der Schlüssel- und Codierstellen

Ministerium für Nationale Verteidigung

1970

Die DV-14/11 - Der Betriebsdienst der Schlüssel- und Codier-

stellen - wird erlassen und tritt mit Wirkung vom 01.12.1970

in Kraft.

Die DV-14/11 ist nur den für die Arbeit des Spezialnachrich-

tendienstes bestätigten Armeeangehörigen und Zivilbeschäftigen

sowie den Kommandeuren und Stabschef, denen Spezialnachrich-

teneinheiten und -einrichtungen unterstehen, zugänglich zu

machen.

Berlin, den 25.06.1970 Chef Nachrichten

Inhaltsverzeichnis

1. Die Aufgaben der Schlüssel- und Codier-

stellen

2. Die Regeln für den Betriebsdienst

Allgemeine Grundsätze

Die Bearbeitung zu sendender Informationen

(Ausgänge)

Die Bearbeitung empfangener Informationen

(Eingänge)

Die Bearbeitung weiterzuleitender In-

formationen (Durchgänge)

Besonderheiten bei der Bearbeitung zu

sendender Informationen (Ausgänge) und

empfangener Informationen (Eingänge) beim

Zusammenwirken mit den Armeen der Länder

des Warschauer Vertrages

3. Die Nachweisführung des Betriebsdienstes

4. Informationstätigkeit und Analyse des

schriftlichen Informationsaustausches

Anlage 1: Zu sendende Information (Geheimtext)

Anlage 2: Empfangene Information (Geheimtext)

Anlage 3: Empfangene Information (Klartext)

Anlage 4: Betriebsbuch

1. Die Aufgaben der Schlüssel- und

Codierstellen

1. Durch die Schlüsselzentralen, Schlüssel-/Codierstellen

und Schlüssel-/Codiertrupps1 ist die gedeckte Truppführung

im Nachrichtenwesen2 innerhalb der Nationalen Volksarmee, im

Zusammenwirken mit den Stäben der Armeen der Staaten des

Warschauer Vertrages sowie mit den anderen bewaffneten

Kräften der DDR und den Partei- und Staatsorganen durch

Schlüsseln und Codieren offener, vertraulicher3 und ge-

heimer4 Informationen zu gewährleisten.

2. Die Erfüllung der Aufgaben der Schlüssel-/Codierstellen

hat auf der Grundlage der DV-14/10 - Der Spezialnachrichten-

dienst in der Nationalen Volksarmee-5, das Merkblatt für

den Spezialnachrichtendienst in den Truppenteilen, selbst-

ständigen Einheiten und Einrichtungen der Nationalen Volks-

armee⁶, der Festlegungen dieser Dienstvorschriften sowie der

1)Im weiteren nur noch Schlüssel-/Codierstellen genannt.

2)Die gedeckte Truppenführung im Nachrichtenwesen (im wei-

teren nur noch gedeckte Truppenführung genannt) ist ein

System von Festlegungen, Regeln und Maßnahmen, das den Nach-

richteninhalt beim Ausnutzen von Nachrichtenverbindungen ge-

heim hält. Sie soll das Aufklären durch den Gegner und die

Kenntnisnahme des Nachrichteninhaltes durch unbefugte Per-

sonen verhindern oder weitgehend einschränken.

3)Vertrauliche Informationen sind die, deren Inhalt

VVS-Charakter trägt.

4)Geheime Informationen sind die, deren Inhalt GVS-Charakter

trägt.

5)Im weiteren nur noch DV-14/10 genannt.

6)Im weiteren nur noch Merkblatt genannt.

Gebrauchsanweisungen zu den maschinellen und manuellen

Schlüssel-⁷ und Codiermitteln⁸ zu erfolgen.

3. Die Schlüssel-/Codierstellen gehören zum Bestand der

Nachrichtenzentralen der Stäbe/der Führungsstellen.

Die Unterbringung der Schlüssel-/Codierstellen hat so zu

erfolgen, daß kürzeste Laufzeiten der schriftlichen In-

formationen gewährleistet werden.

4. Ist in einer Nachrichtenzentrale keine Abfertigung ein-

gerichtet, so hat die Schlüsselstelle die Aufgabe der Ab-

fertigung auf der Grundlage der Festlegungen der DV-14/9

- Die Arbeit der Abfertigung der Nachrichtenzentrale -⁹ zu

erfüllen. Diese Festlegung ist nur dann zutreffend, wenn

die Schlüsselstelle im Diensthabenden System arbeitet.

7)Schlüsselmittel sind Mittel der gedeckten Truppenführung,

die den damit bearbeiteten Informationen eine Sicherheit

von mehreren tagen bis zu einer unbegrenzten Zeit geben.

Dazu gehören: Schlüsselgeräte und manuelle Schlüsselmittel.

Schlüsselmittel können auch als Codiermittel klassifiziert

werden, wenn sie außerhalb des Spezialnachrichtendienstes

angewandt werden.

8)Codiermittel sind Mittel der gedeckten Truppenführung, die

durch angehörige des Spezialnachrichtendienstes, durch

Codierer, Kommandeure, Offiziere der Stäbe, Truppenteile

und Einheiten bedient und angewendet werden.

Dazu gehören: Codiergeräte; manuelle Schlüsselmittel, die

als Codiermittel klassifiziert sind; Tarn- und Ver-

schleierungsmittel.

Zum bedienen und Anwenden von Codiermitteln (außer den

Codiergeräten) ist keine personengebundene Bestätigung

erforderlich.

9)Im weiteren nur noch DV-14/9 genannt.

5. Die Sicherheit des Betriebsdienstes der Schlüssel-/Codier-

stellen ist ununterbrochen und unter allen Bedingungen zu ge-

währleisten.

Das ist durch folgende Maßnahmen zu verwirklichen:

(1) Das Betriebspersonal, das an der Bearbeitung geheimer

und vertraulicher Informationen beteiligt ist, trägt in der

Zeit der Bearbeitung der Informationen in der Schlüssel-/Co-

dierstelle für deren Sicherheit die volle Verantwortung.

Es ist verboten, Unbefugten Einblick in diese Informationen

zu gewährleisten oder Mitteilung darüber zu machen.

(2) Das Betriebspersonal hat alle militärischen Bestimmungen

zur personellen und materiellen Sicherheit sowie die Ge-

brauchsanweisungen zu den Schlüssel-/Codiermitteln 10)

strikt einzuhalten, um mögliche Kompromittierungen zu ver-

hindern.

Eine Kompromittierung von Mitteln und Unterlagen der ge-

deckten Truppenführung liegt vor bei Kenntnisnahme durch un-

berechtigte Personen infolge Verlust, Diebstahl, Einsicht-

nahme, Mithören, kopieren, Auffangen der Abstrahlung von

Geräten, Verrat, Verstoß gegen Gebrauchsanweisungen, Be-

schädigungen des Siegels oder der Verpackung, unbeauf-

sichtigtes Liegenlassen oder ähnlicher Faktoren. Auch der

begründete Verdacht der unbefugten Kenntnisnahme und zeit-

weilige Verlust gelten als Kompromittierung.

Es ist die Möglichkeit auszuschließen, daß Unbefugte aus

aufgenommenen Informationen oder auf andere Weise zugängig

gewordenen Unterlagen, Zwischen- und Klartexte von ver-

schlüsselten/codierten Informationen ableiten können.

10) Im weiteren nur noch Gebrauchsanweisungen genannt.

Kompromittierungen liegen insbesondere vor, wenn

a) eine Information oder ein teil von ihr sowohl verschlüsselt/

codiert als auch im Klartext auf offenen Nachrichtenkanälen

übermittelt oder auf sonstige Weise weitergegeben wurde;

b) Klartexte und dazugehörige Geheimtexte sowie Klartexte und

dazugehöriges Zwischenmaterial in Verlust geraten sind;

c) bei der Bildung von Spruchschlüsseln von den Festlegungen

der Gebrauchsanweisungen abgewichen wird;

d) die für das benutzte Schlüssel-/Codiermittel zulässige

Gruppenanzahl überschritten wurde;

e) Schlüssel- und Codiergeräte nicht ordnungsgemäß instand-

gesetzt wurden oder wenn mit defekten Schlüssel- und Co-

diergeräten gearbeitet wird;

f) ungültige Schlüsselunterlagen¹¹ verwendet werden;

g) Schlüsselunterlagen, die nur für einmalige Benutzung zuge-

lassen sind (Spruchschlüssel, Schlüssellochstreifen, Wurm-

tabellen u.a.), wiederholt verwendet werden;

h) Einstellungs- und Bedienfehler an den Schlüssel- und

Codiergeräten gemacht werden.

(3) Für gefährdete Schlüssel-/Codierstellen in Flugzeugen und

auf Schiffen sowie bei Handlungen, wo die Gefahr der Erbeutung

durch den Gegner besonders besteht, ist ein Ausrüstungsminimum

an Schlüssel- oder Codiermitteln festzulegen.

Dabei sind die manuellen den maschinellen Schlüssel-/Codier-

mitteln vorzuziehen.

11)Schlüsselunterlagen sind alle Unterlagen, die Schlüssel

oder Teile von Schlüsseln enthalten.

Dazu gehören: Schlüsselhefte, Lochkarten, Kassetten mit

Schlüssellochstreifen oder Zeitschlüsseln, Wurmtabellen-

hefte, Substitutionstafeln u.a.

6. Die Gefährdung des Geheimnisschutzes und der Sicherheit

ist durch eine straffe Organisation und eine reibungslose Ab-

wicklung des Betriebsdienstes zu vermindern.

Voraussetzung dafür sind:

- die strikte Einhaltung der militärischen Bestimmungen und

der Festlegungen dieser Dienstvorschriften;

- das Intensive Training mit den zur Anwendung kommenden

Schlüssel- und Codiermitteln sowie deren vollkommene Be-

herrschung;

- die Durchsetzung einer hohen militärischen Wachsamkeit;

- die ständige Aufrechterhaltung einer vorbildlichen Disziplin

und Ordnung;

- die ständige Einsatzbereitschaft der Schlüssel- und Codier-

technik durch ordnungsgemäße Wartung und Instandhaltung;

- die Organisation der Sicherung und Verteidigung der

Schlüssel-/Codierstellen und

- die Festlegung von Maßnahmen zum Schutz vor der Erbeutung

der Schlüssel-/Codiermittel durch den Gegner bzw. deren

Vernichtung.

2. Regeln für den Betriebsdienst

Allgemeine Grundsätze

7. Die Abwicklung des Betriebsdienstes hat auf der Grundlage

der Betriebsunterlagen zu erfolgen.

Die Betriebsunterlagen gliedern sich in:

(1) Grundsatzdokumente

Dazu gehören die in der Ziffer 2 dieser Dienstvorschrift ge-

nannten militärischen Bestimmungen.

(2) Führungs- und Berichtsdokumente

Dazu gehören

- das Schema der Schlüsselverbindungen;

- das Schema der maschinellen Codierverbindungen;

- der Auszug aus dem Übersichtsschema der Nachrichtenver-

bindungen;

- die besondere Dienstanweisung;

- der Auszug aus dem Verzeichnis der Tarnnamen und Tarn-

zahlen

- sowie Weisungen und Erfassungslisten zur Analyse des

schriftlichen Informationsaustausches.

(3) Schlüsselunterlagen

(siehe Fußnote 11)

(4) Nachweisdokumente

Dazu gehören:

- Nachweisdokumente des Betriebsdienstes entsprechend

Ziffer 44 dieser Dienstvorschrift;

- Schlüsselmittelbestandskarten zum Nachweis der Schlüssel-

und Codiergeräte sowie der Schlüsselunterlagen;

- VS-Nachweiskarten zum Nachweis der Verschlußsachen;

- Ausbildungs- und Trainingsnachweis der Operateure und

Codierer (siehe Ziffer 52);

- Nachweis über den Übungsspruchaustausch (siehe Ziffer 28);

- Trupp- und Gerätebegleithefte.

8. Zur unterunterbrochenen und reibungslosen Abwicklung des

Betriebsdienstes hat der Leiter der Schlüssel-/Codierstelle

- die ständige Gefechtsbereitschaft der Schlüssel-/Codier-

stelle zu gewährleisten;

- die Sicherheit der Schlüssel-/Codierstelle unter allen

Lagebedingungen aufrechtzuerhalten;

- das Schema der Schlüssel- und Codierverbindungen und das

Übersichtschema der Nachrichtenverbindungen zu kennen;

- die Umgehungswege (Weiterleitungen) bei Schlüssel-/Codier-

verbindungen zu kennen und auszunutzen;

- die diensthabende Schicht (den diensthabenden Operateur/

Codierer) zu leiten, ihr exakte und konkrete Weisungen zu

geben, sie vor Dienstantritt einzuweisen, mit Veränderungen

vertraut zu machen und die erforderlichen Maßnahmen zur

Gewährleistung der Arbeitsbereitschaft zu treffen;

- die richtige Bearbeitung und Nachweisführung der zu

sendenden, der empfangenen und der weiterleitenden In-

formationen zu überwachen und der diensthabenden Schicht

Hilfe zu erweisen;

- die erforderliche Betriebsunterlagen zu besitzen und

deren ordnungsgemäße Führung und Anwendung zu kontrollieren;

- den rechtzeitigen und ordnungsgemäßen Wechsel der Schlüssel-

unterlagen anzuweisen und zu kontrollieren;

- die Reserven an Schlüsselunterlagen zu verwalten und bei

Notwendigkeit an die diensthabende Schicht auszugeben;

- die Gefechtsausbildung der Operateure und Codierer und das

Training mit den Schlüssel- und Codiermitteln zu organi-

sieren und zu leiten;

Schlüssel- und Codiergeräte und der Trupps zu gewährleisten;

- dem Vorgesetzten Meldung über Verstöße gegen die Sicher-

heitsbestimmungen, über technische Störungen (Beschädigungen

an den Schlüssel- und Codiergeräten und über Verzögerungen

bei der Bearbeitung der schriftlichen Informationen zu er-

statten und gemäß dessen Weisungen zu handeln;

- die Einhaltung der Arbeitsschutz- und Brandschutzan-

ordnungen zu gewährleisten und ständig zu kontrollieren.

Darüberhinaus hat der Leiter der Schlüssel-/Codierstelle

während des Felddienstes

- im erforderlichen Umfang ständig die Lage zu kennen;

- den Ausbau von Deckungen für den Schlüssel-/Codiertrupp

und für die Operateure/Codierer zu leiten, Maßnahmen zur

Tarnung vor der Erd- und Luftbeobachtung des Gegners zu

treffen, einen gesicherten Raum um die Schlüssel-/Codier-

stelle zu schaffen sowie die Bewachung sicherzustellen;

- den Schutz der Kräfte und Mittel vor Massenvernichtungs-

mitteln zu organisieren und zu kontrollieren;

- bei Verlegungen des Stabes/der Führungsstellen, die Marsch-

straße in den neuen Raum genau zu kennen, die Schlüssel-/

Codierstelle auf Befehl des Vorgesetzten zu entfalten und

nach Wiederherstellung der Arbeitsbereitschaft ein ver-

schlüsseltes/codiertes Betriebsfernschreiben an den vorge-

setzten Stab/die Führungsstelle zu senden.

9. Die Bearbeitung der geheimen, der vertraulichen und der

mit dem Dienstvermerk Über SNV

versehenen offenen In-

formationen hat ohne unbegründete Liegezeiten in der Reihen-

folge der Dringlichkeitsstufen

- Luft

(L) BOЗДУX

(BЗД)

- Flugzeug

(FL) CAMOЛET

(CMЛ)

- Ausnahme

(AN) BHEOЧEPEДHAЯ

(BH)

- Dringend

(DR) CPOЧHAЯ

(CP)

zu erfolgen.

Liegen mehrere Informationen der gleichen Dringlichkeitsstufe

vor, so ist für die Reihenfolge der Bearbeitung die Annahme-

zeit maßgebend.

Gleichzeitig ist darauf zu achten, daß bei Informationen

ohne Dringlichkeitsstufe oder bei Informationen

niedrigsten Dringlichkeitsstufen nicht zu Anhäufungen kommt.

In diesem Fall sind die am längsten liegenden Informationen

wie solche mit der nächsthöheren Dringlichkeitsstufe zu be-

handeln.

Die Bearbeitung von Informationen der anderen bewaffneten

Kräfte der DDR mit Dringlichkeitsstufen rangiert nach der

Bearbeitung der Informationen der NVA und denen der Armeen

der Staaten des Warschauer Vertrages. Diese Informationen

sind wie solche mit der nächstniedrigeren Dringlichkeitsstufe

zu behandeln.

10. Die Bearbeitung der geheimzuhaltenden Informationen hat

im Rahmen der organisierten und im Schema der Schlüssel- und

Codierverbindungen graphisch dargestellten Verbindungen zu

erfolgen. Die Unterbrechung einer Schlüssel- oder Codierver-

bindung bei längerer Einstellung der Arbeit einer Schlüssel-/

Codierstelle (z. B. durch Verlegung des Stabes/der Führungs-

stelle, Urlaub, Krankheit u.a.), ist den vorgesetzten und den

zusammenwirkenden Schlüssel-/Codierstellen (Nachbarn), mit

denen individuelle und zirkulare Verbindungen hat in jedem

Falle eine Rückmeldung zu erfolgen. Zeitweilige Unter-

brechungen sind im Verbindungsschema zu vermerken.

11. Den Diensthabenden der Schlüssel-/Codierstellen sind

durch den Sachbearbeiter für Spezialdokumente bzw. durch

den mit der Nachweisführung Beauftragten nur die Schlüssel-

unterlagen und Spezialnachrichtendokumente¹² zu übergeben,

die für die Aufrechterhaltung der organisierten Verbindungen

während der Dauer des Dienstes notwendig sind.

Kommen Verfahren zum Einsatz, die auf der Basis von Zeit-

schlüsseln arbeiten, sind dem Diensthabenden nur der jeweils

gültige Tagesschlüssel und der des folgenden Tages auszu-

händigen sowie der des Vortages zu belassen.

Das Überschreiten dieser Festlegungen ist nur bei einem mehr-

tägigen, selbständigen Einsatz eines Operateurs/Codierers

statthaft.

12. Die Übergabe/Übernahme des Dienstes hat entsprechend

der Nachweisdokumente zu erfolgen und ist im Betriebsbuch

(Anlage 4) schriftlich festzuhalten.

Die Schlüsselunterlagen sind entsprechend den Schlüssel-

mittelbestandskarten zu übergeben/übernehmen.

Die Spezialnachrichtendokumente, aller anderen Verschluß-

sachen, die Türschlüssel, die Panzer- bzw. Stahlblechschrank-

schlüssel und die Petschafte sind nachweisbar zu übergeben/

zu übernehmen.

12)Spezialnachrichtendokumente sind alle für die Arbeit des

Spezialnachrichtendienstes notwendigen Dokumente ver-

traulichen und geheimen Charakters, die mit dem Vermerk

Spezialnachrichtensache

versehen werden.

Mit dem Vermerk "Spezialnachrichtensache" werden alle

Dokumente versehen, die die Arbeit des Spezialnachrichten-

dienstes betreffen und deren Einsichtnahme nur für Ange-

hörige des Spezialnachrichtendienstes gestattet ist. Als

Spezialnachrichtensache gelten auch alle Spezialnach-

richtenmittel und -unterlagen, die auf den Schlüssel-

mittelbestandskarten (Vordr.-Nr. NVA 40 153) nachgewiesen werden.

13. Die Beschriftung der Schlüsselunterlagen mit dauerhaften

Schreibmitteln ist verboten.

Es ist gestattet, Schlüsselunterlagen für den täglichen Be-

darf mit Bleistift (Verbindungsnummer, Gültigkeitsdauer,

Nummer der Schlüsselmittelbestandskarte) zu beschriften. Beim

Versand sind diese Vermerke zu entfernen.

14. Werden aus Schlüsselheften, deren Inhalt undurchsichtig

abgedeckt ist sowie aus Kassetten Schlüssellochstreifen,

Wurmtabellen, Spruchschlüssel, Zeitschlüssel u.a. irrtümlich

entnommen, so ist an die Stelle, die Herausgeber der je-

weiligen Organisationsform (individueller, zirkularer, all-

gemeiner Verkehr) ist, ein verschlüsseltes/codiertes Be-

triebsfernschreiben zu senden, in dem die irrtümliche Ent-

nahme der Schlüsselunterlagen zu melden ist.

Die Schlüssel-/Codierstelle, die im Besitz der ersten Aus-

fertigungen von Schlüsselunterlagen der zirkularen Organisations-

form sind, haben an alle einbezogenen Stellen ein ver-

schlüsselts/codierte Betriebsfernschreiben zu senden,

in dem der Stand des Verbrauches an Schlüsselunterlagen und

die Weisung zur Vernichtung mitgeteilt wird.

Diese Betriebsfernschreiben sind zu senden

- bei geringem Verbrauch von Schlüsselunterlagen nach dem

Verbrauch eines Heftes;

- bei starkem Verbrauch von Schlüsselunterlagen nach 24

Stunden

- nach dem Abschluß von Einsätzen und Übungen.

Bearbeitung zu sendender Informationen

(Ausgängen)

15. Die Übergabe von Ausgängen an die Schlüssel-/Codierstelle

kann

- über die Abfertigung der Nachrichtenzentrale;

- unmittelbar vom Absender bzw. Überbringer¹³;

- über die VS-Stelle des Stabes/der Führungsstelle;

- über Rohrpostanalgen oder andere technische Einrichtungen

erfolgen.

16. Der diensthabende Operateur/Codierer hat bei der Über-

nahme von Ausgängen, die nicht über die Abfertigung gelaufen

sind, zu überprüfen:

a) Die Verwendung der vorgeschriebenen Spruchformulare

(Vordruck-Nr.: NVA 40 800, NVA 40 801, NVA 40 802);

b) die ordnungsgemäße Ausfüllung der Spruchformulare ent-

sprechend den Festlegungen des Abschnittes XIV der

DV-10/12 a und b (Arbeitsordnung);

c) die Übermittlungsmöglichkeiten entsprechend dem Schema

der Schlüssel- und Codierverbindungen;

d) die Unterschriftenberechtigung des Absenders entsprechend

der im Stab/in der Führungsstelle festgelegten Arbeits-

ordnung;

e) die Berechtigung zur Anwendung von Dringlichkeitsstufen.

17. Ausgänge, die den Festlegungen der Ziffer 16 wider-

sprechen, sind dem Absender bzw. dem Überbringer unter An-

gabe der Gründe zurückzugeben.

13)Überbringer sind Melder oder vom Absender beauftragte

Offiziere/Unteroffizier des Stabes/der Führungsstelle.

Bei der Übernahme von Ausgängen in verschlossenen Umschlägen

oder versiegelten Mappen ist auf die Unversehrtheit des Um-

schlages und des Siegels zu achten. Die abgedruckten Petschaft-

Nummer muß mit der auf der Mappe gekennzeichneten Petschaft-

Nummer übereinstimmen. Verstöße sind sofort dem vorgesetzten

zu melden.

18. Vor der Bearbeitung der Ausgänge in der Schlüssel-/Co-

dierstelle hat die Auswahl des Schlüssel- bzw. Codiermittels

nach folgenden Gesichtspunkten zu erfolgen:

a) Die Schlüssel-/Codierstelle des Empfängers muß das vor-

gesehene Schlüssel-/Codiermittel und gültige Schlüssel-

unterlagen besitzen;

b) das vorgesehene Schlüssel-/Codiermittel muß der Geheim-

haltungsstufe des Informationsgehaltes entsprechen;

c) ist der Ausgang an mehrere Empfänger gerichtet, die in

mehreren zirkularen Verbindungen oder in mehreren

Schlüsselbereichen des allgemeinen Verkehrs enthalten

sind, so ist die zirkulare Verbindung bzw. der Schlüssel-

bereich des allgemeinen Verkehrs mit der geringsten Teil-

nehmerzahl auszuwählen.

19. Die Herrichtung des Klartextes und das Verschlüsseln/

Codieren hat nach den Gebrauchsanweisungen zu erfolgen.

Bei der Herrichtung des Klartextes sind im Interesse der

Textkürzung entbehrliche Wörter, wie Bindewörter und Für-

wörter sowie Satzzeichen wegzulassen. Der Sinn des In-

formationsinhaltes darf dabei nicht entstellt werden.

Die Anwendung von Abkürzungen, die bei einfacher Ver-

stümmelung zu Sinnentstellungen führen können, sind zu

wiederholen. Ergibt sich dabei keine Textverkürzung gegenüber

dem ausgeschriebenen Begriff, ist auf Abkürzungen zu ver-

zichten.

Es dürfen nur die in militärischen Bestimmungen und die ge-

setzlich festgelegten Abkürzungen benutzt werden. selbständig

gewählte Abkürzungen dürfen nur bei manuellen Schlüssel-/

Codiermitteln angewandt werden. Nach dem Entschlüsseln/De-

codieren müssen die so abgekürzten Begriffe auf dem Spruch-

formular wieder ausgeschrieben werden (sieh auch Gebrauchs-

anweisungen zu den Ziffernadditionsverfahren).

Werden auf Grund instabiler Nachrichtenkanäle starke Ver-

stümmelungen der Informationen erwartet oder festgestellt,

so hat der Leiter der Spezialnachrichtenzentrale bzw. der

Leiter der Schlüssel-/Codierstelle das Recht, zeitweilig

das Ausschreiben von Zahlenangaben bei der Anwendung

maschineller Schlüssl-/Codiermittel mit alphanumerischer

Tastaturbelegung anzuweisen.

Erfolgt die Herrichtung des Klartextes bei der Anwendung

maschineller Schlüssel-/Codiermittel vor dem eigentlichen

Vorgang des Schlüsselns/Codierens auf einem Lochstreifen,

so ist dieser deutlich mit der Aufschrift KLARTEXT

zu

kennzeichnen. Die so angefallenen Klartextlochstreifen sind

in der Schlüssel-/Codierstelle als Zwischenmaterial zu ver-

nichten.

20. Reihenfolge des Verschlüsselns/Codierens von Ausgängen;

a) Geheimhaltungsstufe und VS-Nummer (bei Ausgängen ohne

Geheimhaltungsstufe der Vermerk offen

);

b) Empfänger

c) Text;

d) Absender.

Abweichungen sind nur zulässig, wenn sie in den Gebrauchs-

anweisungen ausdrücklich gefordert sind.

Wird ein Ausgang unter Umgehung der Abfertigung an die

Schlüssel-/Codierstelle übergeben, dessen Inhalt der Empfänger

nur persönlich erhalten darf, ist unmittelbar vor der An-

schrift der Vermerk persönlich

zu verschlüsseln/zu codieren.

Werden Übungssprüche bearbeitet und übertragen, ist vor der

Anschrift der Vermerk Übungsspruch

bzw. УЧEBHAЯ

zu ver-

schlüsseln/zu codieren.

Beispiel:

a) GVS T 93480/12 … PERSÖNLICH … Empfänger … Text …

Absender

b) OFEN … UEBUNGSSPRUCH … Empfänger … Text …

Absender

Wird bei zirkularen Ausgängen durch den Absender angewiesen,

den Verteiler an jeden Empfänger zu übermitteln, ist der Ver-

teiler nach der Absenderangabe am Ende des Ausganges wie

folgt zu verschlüsseln/zu codieren:

GVS T 9340/13 … Empfänger … Text … Absender …

GLEICHEN SPRUCH ERHALIELTEN: STABSCHEF 20.MSD, 21. MSD,

22. PD, 8 RBr.

Um die Übermittlung zirkularer Ausgänge zu beschleunigen,

ist bei der Anwendung maschineller Schlüssel-/Codiermittel

das gleichzeitige Übermitteln auf verschiedenen Nachrichten-

kanälen durch den Einsatz von Lochstreifenvervielfältigern

zu ermöglichen.

21. Sind bei Schlüssel- und Codiermitteln begrenzte Spruch-

längen vorgeschrieben, so sind lange Ausgänge zu teilen,

Eine Teilung von Ausgängen hat auch dann zu erfolgen, wenn

eingeschätzt wird, das die Länge des Geheimtextes 300 Gruppen

überschreitet.

Um die äußerliche Zusammengehörigkeit der einzelnen Teile un-

kenntlich zu machen, ist jeder Teil während der Bearbeitung

und Übermittlung wie ein selbständiger Spruch zu behandeln.

Die Trennung hat zuwischen zwei Sätzen zu erfolgen. ge-

schlossene Zahlenangeben dürfen nicht getrennt werden.

Die Schlüssel-/Codierstelle hat der Sendestelle die Reihen-

folge des Sendens der einzelnen Teile mitzuteilen.

Um die einzelne Teile des Ausganges nach den Entschlüsseln/

Decodieren wieder in der richtigen Reihenfolge zusammenfügen

zu können, werden folgende Fortsetzungskennzeichnungen fest-

gelegt:

Der erste Teil wird mit A und dem Fortsetzungsvermerk FF be-

endet.

Jeder weitere Teil erhält in der Reihenfolge des Alphabets

am Anfang einen der Buchstaben B, C, D, … und außer dem

letzten Teil am Ende den Fortsetzungsvermerk FF.

Der erste Teil enthält die VS-Nummer und den Empfänger, der

letzte Teil den Absender.

Bei Ziffernadditionsverfahren sind die Fortsetzungskenn-

zeichnungen durch Trennzeichen vom Text zu trennen und mit

zu verschlüsseln/zu codieren.

Sollen weitere geteilte Ausgänge an die gleich Stellte über-

geben werden, so erhalten diese zur Unterscheidung einen

weiteren Buchstaben in der Reihenfolge des Alphabets zuge-

wiesen.

Beispiel:

Dreiteiliger Klartext:

1. Teil: VS-Nr. … Empfänger … Text … A FF

2. Teil: B ……… Text …………… FF

3. Teil: C ……… Text ……… Absender

Zwei weitere Ausgänge, die etwa zur gleichen Zeit an die

gleiche Stelle übermittelt werden:

Vierstelliger Klartext:

1. Teil: VS-Nr. … Empfänger … Text … AA FF

2. Teil: AB ……… Text …………… FF

3. Teil: AC ……… Text …………… FF

4. Teil: AD ……… Text ……… Absender

Dreiteiliger Klartext:

1. Teil: VS-NR: ::: Empfänger … Text … BA FF

2. Teil: BB ……… Text …………… FF

3. Teil: BC ……… Text ……… Absender

22. Bei zirkularen Ausgängen, in denen ein oder mehrere

individuelle Textteile (mit unterschiedlichem Inhalt für

die einzelnen Empfänger) enthalten sind, ist der gesamte

zirkulare Text zusammenzuziehen und als ein zirkularer

Ausgang zu bearbeiten.

Der individuelle Textteil ist als selbständiger Ausgang

zu bearbeiten. mehrere individuelle Textteile an den

gleichen Empfänger sind zu einem Text zusammenzuziehen.

Die VS-Nummer des Ausganges ist sowohl im zirkularen als

auch im individuellen Textteil mit zu verschlüsseln/zu

codieren.

Damit der individuelle Text eindeutig in den zirkularen

Text eingefügt werden kann, sind an den Stellen es zir-

kularen und individuellen Textes, wo getrennt wurde, Kenn-

zeichen zu setzen.

Die Kennzeichen IA, IB, IC … sind bei maschinellen Schlüssel-

Codiermitteln vom eigentlichen Text durch zweifachen Zwischen-

raum und bei manuellen Schlüssel-/Codiermitteln durch Trenn-

zeichen zu trennen.

Beispiel:

Ausgang mit 2 unterschiedlichen individuellen Textteilen für

3 Empfänger:

VS-Nr. … Empfänger A, B, C

1. zirk. Textteil

1. ind. Textteil für A

1. ind. Textteil für B

1. ind. Textteil für C

2. zirk. Textteil

2. ind. Textteil für A

2. ind. Textteil für B

2. ind. Textteil für C

3. zirk. Textteil … Absender

Zirkularer Text für A, B, C:

VS-Nr. … Empfänger (allgemein) … 1. zirk. Textteil …

IA … 2. zirk. Textteil … IB … 3. zirk. Textteil …

Individueller Text für A:

Zu VS-Nr. … IA … 1. ind. Textteil A … IB … 2. ind.

Textteil A

Individueller Text für B:

Zu VS-Nr. … IA … 1. ind. Textteil B … IB … 2. ind.

Textteil B

Individueller Text für C:

Zu VS-Nr. … IA … 1. ind. Textteil C … IB … 2. ind.

Textteil C

23. Reihenfolge des Verschlüsselns/Codierens von tabellarische

Aufstellungen:

Um die einzelnen Positionen von Tabellen eindeutig in die

Spalten einzuordnen, sind die Spalten und die Positionen mit

Buchstaben in der Reihenfolge des Alphabetes zu versehen.

Bei der Anwendung maschineller Schlüssel-/Codiermittel sind

die Buchstaben I

und J

zur Bezeichnung der Spalten

tabellarischer Aufstellungen auszulassen.

Beispiel:

Klartext:

Positions- Benennung Nummer des

nummer Teiles

16 Schneckenrad 16.374.001

17 Kegelrad 16.440.003

18 Zwischenwelle 18.464.000

Hergerichteter Klartext:

LIES DREI SPALTEN A POSITIONS NR B BENENNUNG C NUMMER DES

TEILES A 16 B SCHNECKENRAD C 16 374 001 A 17 B KEGELRAD C

18 440 003 A 18 B ZWISCHENWELLE C 18 464 000

24. Die Festlegungen der Ziffer 21. bis 23. gelten nur im

nationalen Bereich.

Für das Zusammenwirken mit den Armeen der Länder des Warschauer

Vertrages gelten besondere, in den Ziffern 39. bis 43 ent-

haltene Festlegungen.

Die Anwendung des Codes der NVA in Verbindung mit den Ziffern-

additionsverfahren ist nur innerhalb der Nationalen Volksarmee

möglich.

25. Eine Mehrfachverschlüsselung/-codierung ist dann not-

wendig, wenn bei einem zirkularen Ausgang nicht alle empfangenden

Stellen im Besitz des gleichen Schlüssel/Codiermittels sind.

Werden auf einem Klartext zwei oder mehr nicht absolut sichere¹⁴

Schlüssel-/Codiermittel angewandt, so ist der Klartext für das

zweite und jedes weitere Mittel abzuwandeln.

Die Abwandlung besteht in der Veränderung der Klartexte, ohne

deren Inhalt zu entstellen. Dabei ist vor allen die Kürzung des

Textes durch Weglassen von entbehrlichen Wörtern und Satz-

zeichen oder die Verlängerung des Textes durch größere Wort-

abstände anzustreben.

Eine Weitere Methode ist das Vertauschen von Abschnitten. Sind

diese nicht numeriert, sind entsprechende Kennzeichen (Teil A,

B und C) zu setzen, um die richtige Reihenfolge wieder her-

stellen zu können.

Bei kurzen Ausgängen sind die einzelnen Sätze in gleicher

Weise zu behandeln.

14)Absolute Sicherheit ist die Eigenschaft eines Schlüssel-/

Codiermittels, die darin besteht, daß diese auch bei Kennt-

nis des Verfahrens, der Herstellungsvorschrift für die

Schlüsselunterlagen und von Geheimtexten beliebiger Anzahl

und Länge nicht dekryptierbar sind. Diese Eigenschaften be-

ruht darauf, daß jedem Geheimtext einer bestimmten Länge

jeder beliebigen Grundtext zugrunde liegen kann, der bei

Anwendung des Verfahrens einen Geheimtext der gleichen

Länge ergeben würde.

26. Verschlüsselte/codierte Ausgänge ohne Dringlichkeitsstufe

sind vor der Übermittlung durch entschlüsseln/Decodieren zu

überprüfen.

Inhalt der Überprüfung:

a) Wurde die Gebrauchsanweisung eingehalten;

b) hat das Schlüssel-/Codiergerät während der Bearbeitung des

Spruches ordnungsgemäß gearbeitet;

c) stimmt der entschlüsselte/decodierte Klartext mit dem her-

gerichteten Klartext des Ausganges überein.

Die Überprüfung soll nach Möglichkeit durch einen anderen

Operateur/Codierer und auf einem anderen Schlüssel-/Codierge-

rät durchgeführt werden.

Trägt der Ausgang eine Dringlichkeitsstufe oder liegt eine An-

häufung von Ausgängen ohne Dringlichkeitsstufe vor, so ist die

Überprüfung entweder nur teilweise oder erst nach der Über-

mittlung durchzuführen.

Werden Fehler festgestellt, ist eine Korrektur in Form eines

verschlüsselten/codierten Betriebsfernschreibens zu senden.

27. Nach dem Verschlüsseln/Codieren der Informationen sind

die Geheimtexte bzw. die Geheimtextlochstreifen entweder der

Abfertigung oder den Sendestellen direkt zu übergeben.

Der diensthabende Operateur/Codierer hat die Kontrolle aus-

zuüben, daß die Rückläufer und das bei der Übermittlung an-

gefallene Zwischenmaterials durch die Abfertigung bzw. die

Sendestelle unverzüglich und vollständig an die Schlüssel-/

Codierstelle zurückgegeben werden.

28. Die Leiter der Schlüssel-/Codierstellen vorgesetzter Stäbe

sind verpflichtet, periodisch verschlüsselten/codierten Übungs-

spruchverkehr auf Schlüssel-/Codierverbindungen mit geringem

Informationsaustausch zu organisieren und durchzuführen. Der

Übungsspruchverkehr ist zu planen und nachzuweisen.

Die Bearbeitung empfangener Informationen

(Eingänge)

29. Die Übergabe von verschlüsselten/codierten Eingängen an

die Schlüssel-/Codierstelle kann

- über die Abfertigung der Nachrichtenzentrale;

- unmittelbar von den Empfangsstellen der Nachrichtenzentrale

und

- über Rohrpostanlagen oder andere technische Einrichtungen

erfolgen.

30. Der diensthabende Operateur/Codierer hat zu überprüfen:

a) Bei Eingängen mit Mitleseblatt

- die Richtigkeit der Empfängerangabe;

- die Übereinstimmung der angegebenen mit der tatsächlichen

Gruppenanzahl;

- die Vollständigkeit der einzelnen Gruppen.

b) Bei Eingängen auf Lochstreifen ohne Mitleseblatt

- die Richtigkeit der Empfängerangabe;

- die Angabe der Kenngruppe (gegebenenfalls der Unter-

scheidungs- und Dienstgruppe) im Spruchkopf.

Treten bei der Überprüfung Unstimmigkeiten auf, deren ein-

deutige Berichtigung nicht möglich ist, so ist sofort eine

Berichtigung oder Wiederholung des Einganges anzufordern.

31. Das Entschlüsseln/Decodieren hat nach den Gebrauchsan-

weisungen zu erfolgen.

Beim Einsatz von Schlüsselgeräten ist der Klartext während

des Entschlüsselns auf ein Spruchformular zu drucken.

Beim Einsatz des Codiergerätes ist der Klartext während des

Decodierens auf gummiertes Streifenpapier zu drucken

und auf ein Spruchformular aufzukleben.

Beim Einsatz manueller Schlüssel- und Codiermittel ist der

Klartext mit Schreibmaschine oder in sauberer Blockschrift

auf ein Spruchformular zu schreiben.

Der Klartext ist gewissenhaft zu prüfen.

Dabei sind

- Irrungen und Kontrollwiederholungen sauber zu streichen bzw.

wegzulassen;

- geringfügige Fehler (z. B. fehlende oder falsche Buchstaben)

zu berichtigen;

- alle Angaben oder Hinweise, aus denen Rückschlüsse auf das

angewandte Schlüssel-/Codiermittel gezogen werden können,

wegzulassen bzw. unleserlich zu machen;

- alle Verstöße gegen die Gebrauchsanweisungen, die durch die

absendende Schlüssel-/Codierstelle verursacht wurden, so-

fort dem vorgesetzten zu melden.

32. Kann ein Eingang nicht oder auf Grund von Verstümmelungen

nur teilweise entschlüsselt/decodiert werden, so ist zuerst

anhand der Entstümmelungshinweise in den Gebrauchsanweisungen

zu versuchen, den Fehler zu finden.

Führt das nicht zum Ziel, ist bei der absendenden Schlüssel-/

Codierstelle eine Rückfrage zu führen.

Bei Eingängen ab der Dringlichkeitsstufe Ausnahme

aufwärts

ist sofort eine Rückfrage zu führen.

Die Rückfrage erfolgt offen über Fernsprech- oder Fernschreib-

kanäle. Die Antwort hat grundsätzlich mit einem ver-

schlüsselten/Codierten Betriebsfernschreiben zu erfolgen.

Es ist verboten, in irgendeiner Form auf den Klartext Bezug

zu nehmen und irgendeine andere als die hier festgelegte

Methode anzuwenden.

Form der Rückfrage und Antwort:

Rückfrage: Spruch-Nr. 287 wiederholen oder

Spruch-Nr. 419, 30. bis 40. Gruppe wiederholen.

Antwort: Durch die absendende Stelle sind entweder der

gesamte Eingang oder die angeforderten Gruppen

nochmals zu übermitteln.

Treten bei der Wiederholung im wesentlichen die gleichen

Fehler auf und ist das Entschlüsseln/Decodieren des Ein-

ganges nicht möglich, so ist eine Neuverschlüsselung/-co-

dierung des gesamten Textes oder von Texteilen beim Ab-

sender in folgender Form anzufordern:

Rückfrage: Spruch-Nr. 024 neu bearbeiten.

Antwort: Durch die absendende Stelle ist der gesamte

Text mit neuen Schlüsselunterlagen nochmals zu

verschlüsseln/zu codieren und zu übermitteln.

Rückfrage: Spruch-Nr. 612, 20. bis 35. Gruppe neu bear-

beiten.

Antwort: Durch die absendende Stelle ist festzustellen,

um welchen Klartextteil es sich handelt. Dieser

Klartextteil ist mit neuen Schlüsselunterlagen

zu verschlüsseln und zu übermitteln.

Am Anfang dieser Berichtigung ist die VS-Nr.

des Spruchs, zu der die Berichtigung gehört,

zu verschlüsseln/zu codieren.

Beispiel:

Zu GVS T 27914/03 … Text der Berichtigung …

Macht sich bei der Anwendung eines nicht absolut sicheren

Schlüssel-/Codierungsmittels eine Neuverschlüsselung des gesamten

Textes oder von Textteilen erforderlich, so ist entsprechend

Ziffer 25. zu verfahren.

Eingänge mit Dringlichkeitsstufen, die stark verstümmelt sind

und deren Bearbeitung noch nicht abgeschlossen ist, sind in

Teilen auszuliefern. Sie sind mit dem Dienstvermerk Spruch

unvollständig, Rückfragen laufen

zu versehen. Die unklaren

Stellen sind zu kennzeichnen. Nach der Klärung ist dem

Empfänger eine vollständige Neufassung des Spruches mit dem

Dienstvermerk Berichtigte Ausfertigung, vorherige Ausferti-

gung/en vernichten

zuzustellen.

33. Erscheint beim Entschlüsseln/Decodieren von Eingängen vor

der Empfängerangabe der Vermerk persönlich

, so sind diese

Eingänge unter Umgehung der Abfertigung durch den dienst-

habenden Operateur/Codierer nur an die Empfänger oder in

deren Abwesenheit an die bevollmächtigten Vertreter auszu-

händigen. Ist auch der bevollmächtigte Vertreter nicht er-

reichbar, so sind derartige Eingänge in einem verschlossenen

und versiegelten Umschlag an die VS-Stelle des Empfängers

zu übergeben. Der Umschlag ist zu beschriften und mit dem

Stempelaufdruck persönlich

zu versehen.

Die Bearbeitung weiterzuleitender Informationen

(Durchgänge)

34. Ausgehende Informationen an Stäbe, Truppenteile, Einheiten

und Einrichtungen, zu denen keine unmittelbaren Schlüssel-/Co-

dierverbindung besteht, sind an unterstellte oder gleichge-

stellte Stäbe, Truppenteile, Einheiten und Einrichtungen zu

senden. Durch diese hat die Umschlüsselung/Umcodierung und die

Weiterleitung an den tatsächlichen Empfänger zu erfolgen. Zu-

vor muß sich der diensthabende Operateur/Codierer Gewißheit

darüber verschaffen, daß die weiterleitende Schlüssel-/Codier-

stelle zu dem tatsächlichen Empfänger eine Schlüssel-/Codier-

verbindung besitzt.

Die Weiterleitung von Ausgängen über vorgesetzte Stäbe darf

erst nach Rückfragen und Bereitschaftserklärung erfolgen.

35. Weiterzuleitende Informationen sind durch die absendende

Schlüssel-/Codierstelle wie folgt zu verschlüsseln/zu codieren:

a) Signal VVVVV oder WWWWW bei maschinellen Schlüssel-/Codier-

mitteln;

b) Codegruppe, die der Phrase Weiterleiten …

entspricht,

bei manuellen Schlüssel-/Codiermitteln;

c) Geheimhaltungsstufe und VS-Nummer bzw. Vermerk offen

;

d) tatsächlicher Empfänger (Dienststellung und Dienststelle);

e) Text;

f) Absender (Dienststellung und Dienststelle).

Beispiel:

VVVVV … VVS T 240I5/21 … Empfänger … Text … Absender

In der Rubrik Empfänger

des Spruchformulares mit dem Ge-

heimtext ist die Tarnbezeichnung (Tarnname und -zahl) der

weiterleitende Schlüssel-/Codierstelle einzutragen.

36. Die weiterleitende Schlüssel-/Codierstelle hat beim Fest-

stellen einer weiterzuleitenden Information das Entschlüsseln/

Decodieren fortzusetzen. Besteht bei bestimmten Schlüsselge-

rätetypen beim Entschlüsseln die Möglichkeit des Einschaltens

des Lochers, so ist gleichzeitig ein Klartextlochstreifen für

das erneute Verschlüsseln herzustellen, der deutlich mit der

Aufschrift KLARTEXT

zu kennzeichnen ist. Der gewonnene Klar-

text ist anschlie0end neu zu verschlüsseln/zu codieren und an

den Empfänger zu übermitteln.

Erfolgt die Weiterleitung mit einem manuellen Schlüssel-/Co-

diermittel, ist vorher der weiterzuleitende Klartext auf ein

Spruchformular zu schreiben und neu zu verschlüsseln/zu co-

dieren.

Reihenfolge:

a) Geheimhaltungsstufe und VS-Nummer bzw. Vermerk offen

;

b) Empfänger (Dienststellung);

c) Text;

d) tatsächlicher Absender (Dienststellung und Dienststelle).

Beispiel:

VVS T 240I5/21 … Empfänger … Text … Absender

In der Rubrik Empfänger

des Spruchformulars mit dem Ge-

heimtext ist die Tarnbezeichnung (Tarnname und -zahl) der

Schlüssel-/Codierstelle des tatsächlichen Empfängers und in

die Rubrik Absender

die Tarnbezeichnung (Tarnname und -zahl)

der weiterleitenden Schlüssel-/Codierstelle einzutragen.

37. Die in der weiterleitenden Schlüssel-/Codierstelle ent-

stehenden Klartexte sind im Spruchnachweisbuch nachzuweisen

und nach Ablauf von 10 Tagen zu vernichten. Das angefallene

Zwischenmaterial ist zu den festgelegten Fristen zu vernichten

und im Betriebsbuch nachzuweisen.

Jede weiterzuleitende Information ist wie ein Eingang und ein

Ausgang zu behandeln.

38. Kommen bei der Bearbeitung weiterzuleitender Informationen

nicht absolut sichere Schlüssel-/Codierungsmittel zum Einsatz, so

ist durch die weiterleitende Schlüssel-/Codierstelle ent-

sprechend Ziffer 25. zu verfahren.

Besonderheiten bei der Bearbeitung zu sendender

Informationen (Ausgänge) und empfangener

Informationen (Eingänge) beim Zusammenwirken

mit den Armeen der Länder des Warschauer

Vertrages

39. Die Herrichtung des Klartextes hat entsprechend speziellen

Festlegungen in den Gebrauchsanweisungen zu erfolgen.

Bei der Teilung von Ausgängen ist wie folgt zu verfahren:

Am Ende des ersten Teiles it ein dienstlicher Absatz anzu-

fügen, in welchem die Anzahl der Teile, der Absender, die

Spruchnummer und wenn angegeben, das Datum der Unterschrift

mitgeteilt werden.

Beispiel:

- aus 3 Teilen Nr. 105 Danilow 28.08.d.J.

- ИЗ TPEX ЧACTEИ HP CTO ПЯTЬ ДAHИЛOB ДBAДЦATЬ BOCЬMOГO

ABГУCTA CГ.

in den nachfolgenden Teilen (mit Ausnahme des letzten) ist

vor dem Text ein dienstlicher Absatz anzufügen, in welchem

die Nummer des Teiles und die Spruchnummer mitgeteilt wird,

zu welcher dieser Teil gehört.

Beispiel:

- Teil 2 Nr. 105

- ЧACTЬ BTOPAЯ HP CTO ПЯTЬ

Im letzten Teil des Ausganges ist vor dem Text ein dienst-

licher Absatz anzufügen, in welchem das Ende des Ausganges

und dessen Nummer mitgeteilt werden.

Beispiel:

- Teil 3 Ende Nr. 105

- ЧACTЬ TPETЬЯ KNЦ HP CTO ПЯTЬ

Ergibt sich, daß der Ausgang aus mehr oder weniger Teilen

besteht, wie es im ersten Teil angekündigt wurde, so ist am

Ende des letzten Teiles ein dienstlicher Absatz anzufügen, in

welchem die genaue Anzahl der Teile mitgeteilt wird.

Beispiel:

- Absatz Telegramm wird nicht in 3, sondern in 5 Teilen über-

mittelt.

- AБЦ ШT ПEPEДAETCЯ HE TPEMЯ ЗПT A ПЯTЬЮ ЧACTЯMИ.

40. Liegt ein Ausgang vor, der an mehrere Empfänger gerichtet

ist und gleichzeitig unterschiedliche Texteinfügungen enthält,

ist zuerst der für alle Empfänger gleiche Text als ein zirku-

larer Ausgang zu bearbeiten.

Die Texteinfügungen sind durch die Signale BCTABKA ПEPBAЯ,

BCTABKA BTOPAЯ, …

usw. oder nur durch das Signal BCTABKA

,

wenn es sich nur um eine Texteinfügung handelt, anzukündigen.

Sind die Texteinfügungen nicht für alle Empfänger bestimmt,

ist am Ende des Ausganges im dienstlichen Absatz mitzuteilen,

für wen die Texteinfügungen bestimmt sind.

Texteinfügungen, die für jeden Empfänger unterschiedlich sind,

werden als selbständige individuelle Ausgänge und Textein-

fügungen, die für eine Gruppe von Empfängern gleich sind, als

selbständiger zirkularer Ausgang bearbeitet.

Am Anfang der Texteinfügungen sind das Signal K HP

, die

Spruchnummer, das Signal BCTABKA

(wenn es sich nur um eine

Einfügung handelt) und der Text der Einfügung oder BCTABKA

ПEPBAЯ

, deren Text, BCTABKA BTOPAЯ

, deren Text usw. anzu-

fügen.

Wenn dabei eine Einfügung nicht für den jeweiligen Empfänger

bestimmt ist, wird z. B. das Signal BCTABKA ПEPBAЯ HET

ge-

setzt.

41. Sind dienstliche Mitteilungen der Schlüssel-/Codierstellen

untereinander notwendig (z. B. Mitteilungen über die Vernichtung

von Schlüsselunterlagen u.a.), so ist da am Ende von operativen

Ausgängen mittels eines dienstlichen Absatzes möglich. Dazu ist

das Signal ABЦ

zu setzen und die dienstliche Mitteilung ist

so kurz als möglich abzufassen.

Dabei sind folgende Abkürzungen zu verwenden:

ШИФPTEЛEГPAMMA (chiffriertes Telegramm) - ШT

ШИФPЛEHTA (Schlüssellochstreifen) - ШЛ

Die dienstliche Mitteilung ist im Betriebsbuch zu vermerken

und durch den Leiter der Schlüssel-/Codierstelle oder den

diensthabenden Operateur/Codierer abzusignieren.

42. Treten bei einem Eingang Verstümmelungen auf, die nicht

aus dem Textzusammenhang oder durch Entstümmelungsversuche

berichtigt werden können, ist offen eine Wiederholung der

Übermittlung des gesamten Einganges oder der verstümmelten

Gruppen des Eingangs anzufordern:

- Überprüfen und wiederholen sie ihre Spruchnummer …

- ПPOBERPЬTE И ПOBTOPИTE BAШ TЛГ HP …

oder

- Überprüfen und wiederholen sie von … bis … Gruppe

ihrer Spruchnummer …

- ПPOBEPЬTE И ПOBTOPИTE OT … ДO … ГPУППЫ BAШEГO TЛГ HP …

Es ist verboten, weitere Mitteilungen offen zu geben.

43. Die Anforderung der Aushändigungsbestätigung hat im

dienstlichen Absatz am Ende des Ausganges durch folgende

Dienstgruppen zu erfolgen:

ПДTB - Aushändigungsbestätigung des Geheimtextes;

BPЧ - Aushändigungsbestätigung des Klartextes.

Die Übermittlungsart ist durch folgende Dienstgruppen zu

bestimmen:

ШИФPOM - durch verschlüsselten/codiertes Betriebsfernschreiben

ГPУППOЙ - durch zwei Fünfergruppen.

Wird keine der beiden Dienstgruppen übermittelt, ist die Be-

stätigung durch einen offenen Ausgang zu geben.

Aushändigungsbestätigung können folgendermaßen gegeben wer-

den:

- Durch ein offenen Ausgang mit Bezug auf die Spruchnummer;

- durch ein verschlüsseltes/codiertes Betriebsfernschreiben

oder im dienstlichen Absatz des folgenden operativen Aus-

ganges mit Bezug auf die Spruchnummer;

- durch einen offenen Ausgang mit zwei Fünfergruppen.

Die Bilder der beiden o.g. Fünfergruppen hat folgendermaßen

zu erfolgen:

- die ersten vier Zeichen der ersten Fünfergruppe sind aus

den ersten vier Zeichen der Kenngruppe des zu bestätigenden

Einganges zu bilden;

- als fünftes Zeichen der ersten Gruppe und als erstes Zeichen

der zweiten Gruppe ist das Tagesdatum einzusetzen;

- als zweites bis fünftes Zeichen der zweiten Gruppe ist die

Uhrzeit (Stunde, Minute) einzusetzen.

Die Ziffern des Datums und der Uhrzeit sind entsprechend der

folgenden Tabelle in Buchstaben umzusetzen:

Ziffer 1 2 3 4 5 6 7 8 9 0

Buchstaben A Б B Г Д E Ж З И K

Beispiel:

Ein Eingang mit der Kenngruppe OKPMП wurde am 09. um 15.20 Uhr

ausgehändigt.

Die beiden Fünfergruppen lauten dann:

OKPMK ИAДБK

Auf diese Art können gleichzeitig mehrere Eingänge bestätigt

werden.

3. Die Nachweisführung des Betriebsdienstes

44. Die Nachweisführung des Betriebsdienstes ist in folgenden

Betriebsunterlagen vorzunehmen:

- Betriebsbuch (Vordruck-Nr.: NVA 40 172);

- Spruchnachweisbuch (Vordruck-Nr.: NVA 40 170);

- Spruchformular A-4 (Vordruck-Nr.: NVA 40 800);

- Spruchformular A-4 (Vordruck-Nr.: NVA 40 801);

- Spruchformular A-5 quer (Vordruck-Nr.: NVA 40 802);

- Quittungsbuch für ausgehende VS-Dienstpost

(Vordruck-Nr.: NVA 36 211);

- Schlüsselmittelbestandskarte (Vordruck-Nr.: NVA 40 153).

Die Schlüssel-/Codierstellen der Truppenteile, selbständigen

Einheiten und Einrichtungen haben anstelle des Betriebsbuches

(Vordruck-Nr.: NVA 40 172) und des Spruchnachweisbuches

(Vordruck-Nr.: NVA 40 170) das Spruchnachweis- und Betriebs-

buch (Vordruck-Nr.: NVA 40 171) für die Nachweisführung des

Betriebsdienstes zu verwenden.

45. das Betriebsbuch (Anlage 4) ist so zu führen, daß es um-

fassend Auskunft über den Inhalt und den Verlauf des Dienstes

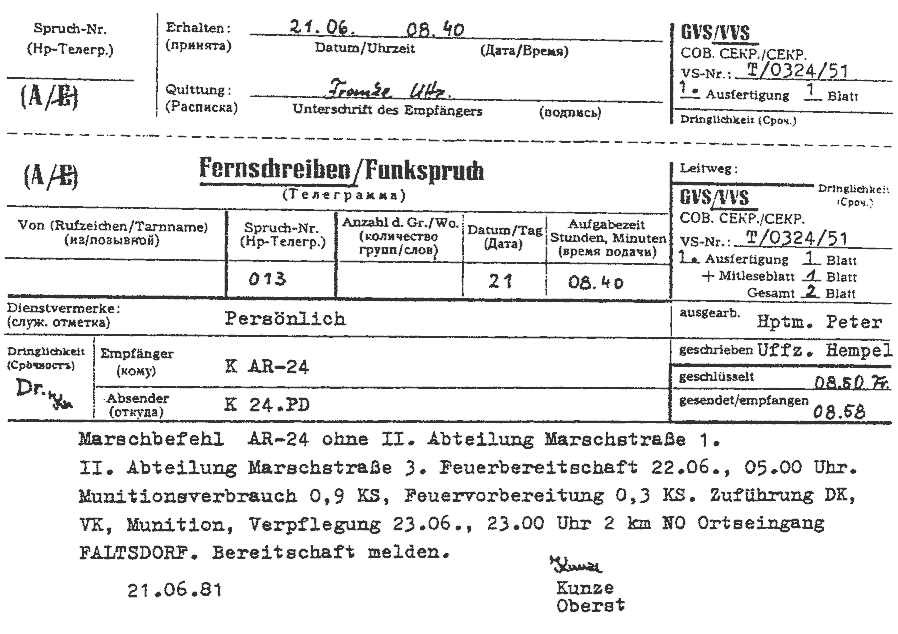

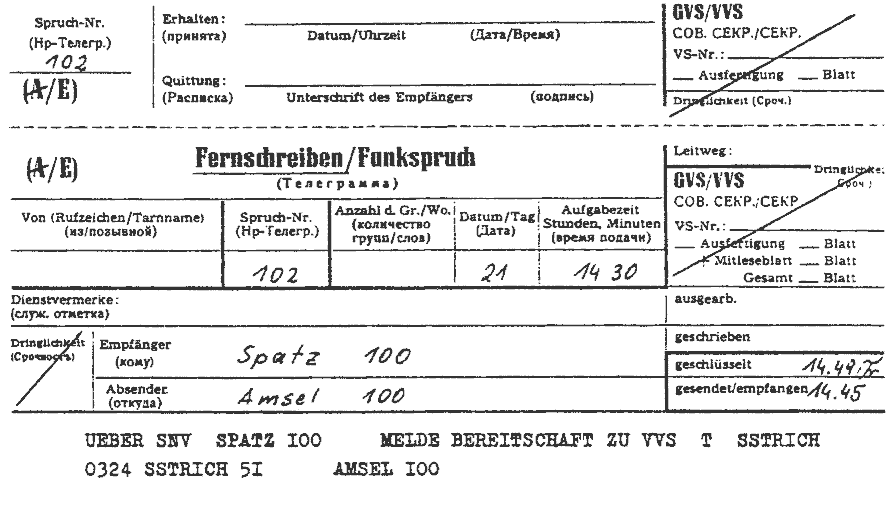

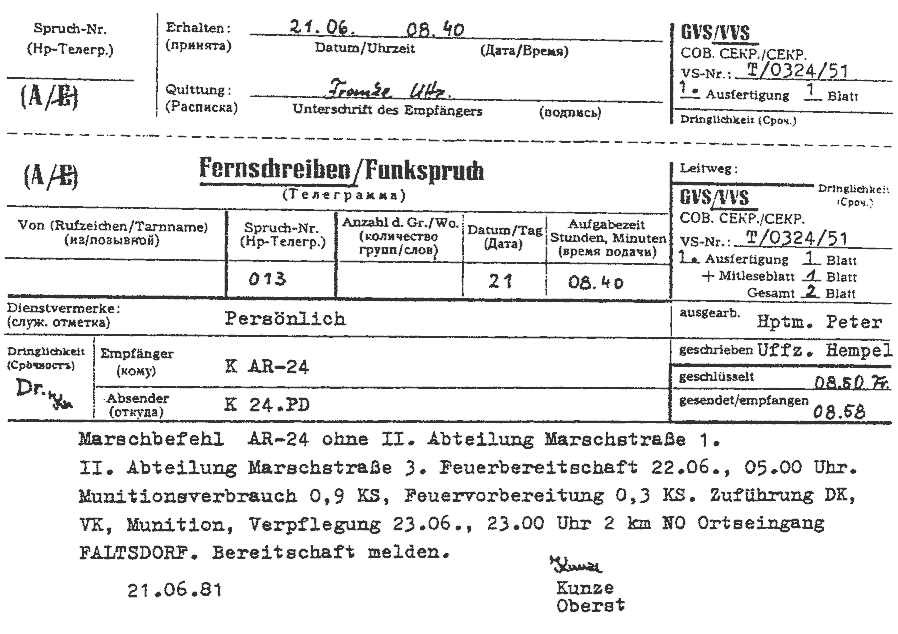

gibt. Es ist als Vertrauliche Verschlußsache/Spezialnach-

richtensache

zu vereinnahmen und vom diensthabenden Operateur/

Codierer sauber und übersichtlich zu führen.

Im Betriebsbuch sind nachzuweisen:

(1) Die Übergabe und die Übernahme des Dienstes

Dazu sind folgende Eintragungen notwendig:

- Die Dauer des Dienstes mit Datum und Uhrzeit von … bis;

- Dienstgrade und Namen der diensthabenden Operateure/Co-

dierer;

- die Anzahl der bearbeiteten Informationen und Gruppe ge-

gliedert in Ausgänge und Eingänge;

- die Anzahl der noch unerledigten Informationen gegliedert

in Ausgänge und Eingänge anhand der VS- bzw. Spruchnummern;

- Vermerke zur Übergabe der Spezialnachrichtendokumente, der

anderen Verschlußsachen, der Schlüsselunterlagen der

Schlüssel- und Codiergeräten der Türschlüssel, der Schlüssel

für die Panzer- bzw. Stahlblechschränke, der Petschafte und

der offenen Unterlagen.

(2) Die Bearbeitung der Aus- und Eingänge

Dazu sind folgende Eintragungen notwendig:

- Die Spruchnummer bei Ausgängen in Spalte 1 und bei Eingängen

in die Spalte 2;

- die Bearbeitungszeit in die Spalte 3 und 4;

- alle mit der Bearbeitung des Aus- bzw. Einganges zusammen-

hängenden Unregelmäßigkeiten wie Verstümmelungen, Rückfragen,

Verstöße gegen die Gebrauchsanweisungen u.a. besondere Vor-

kommnisse in die Spalte 5;

- der Nachweis über die Vernichtung des bei der Bearbeitung

angefallenen Zwischenmaterials in die Spalten 6 bis 8.

(3) Betreten der Schlüssl-/Codierstelle durch Personen, die

nicht für den Spezialnachrichtendienst bestätigt sind

Dazu sind folgende Eintragungen in Spalte 5 notwendig:

- Der Name, der Grund und die dauer (Datum, Uhrzeit von …

bis) des Aufenthaltes in der Schlüssel-/Codierstelle;

- Dienstgrad und Name des Operateurs/Codierers, der die

Person während der Dauer des Aufenthaltes in der Schlüssel-/

Codierstelle beaufsichtigte.

(4) Kontrollvermerke

In die Spalte 5 sind die Ergebnisse der in eigener Zuständig-

keit durchzuführenden Vollzähligkeitskontrollen einzutragen.

Außerdem sind die Ergebnisse der Kontrollen und die sich

daraus ergebenden Aufgabenstellungen und Weisungen durch die

Kontrolloffiziere der vorgesetzten Stäbe einzutragen.

(5) Sonstige Angaben, die mit dem Dienst in der Schlüssel-/

Codierstelle im Zusammenhang stehen, in der Spalte 5.

46. Das Spruchnachweisbuch ist entsprechend den Festlegungen

der DV-14/9 zu führen. Es ist als Vertrauliche Verschluß-

sache

zu vereinnahmen und vom diensthabenden Operateur/Co-

dierer sauber und übersichtlich zu führen.

Im Spruchnachweisbuch sind einzutragen:

a) Alle zu sendenden und empfangenen Informationen, die

persönlich an den Empfänger gerichtet sind und die unter

Umgehung der Abfertigung nachgewiesen, bearbeitet und

weitergeleitet werden;

b) alle weiterzuleitenden Informationen (Durchgänge);

c) alle zu senden und empfangenen Informationen offen,

vertrauliche und geheime Inhaltes, wenn die schlüssel_

stelle entsprechend Ziffer 4. dieser Dienstvorschrift

die Arbeit der Abfertigung der Nachrichtenzentrale über-

nommen hat.

47. Bei der Bearbeitung einer zu sendenden Information sind

folgende Eintragungen auf den Spruchformular vorzunehmen:

(1) Auf dem Spruchformular mit dem Klartext sind einzutragen:

- Die Zeit der Beendigungen des Verschlüsselns/Codierens und

das Signum des Operateurs/Codierers in die Rubrik ge-

schlüsselt

;

- die Quittungszeit der empfangenden Gegenstelle und das

Signum des Operateurs/Codierers in die Rubrik gesendet/

empfangen

, nachdem die Rückläufer von der Sendestelle an

die Schlüssel-/Codierstelle zurückgegeben wurden;

- die Zeit der Aushändigung bei Ausgängen mit dem Dienstver-

merk QDC bzw. ЩДЦ und das Signum des Operateurs/Codierers

in der Rubrik Dienstvermerke

.

(2) Auf dem Spruchformular mit dem Geheimtext bzw. mit dem

angehefteten Geheimtextlochstreifen (Anlage 1) sind einzu-

tragen:

- Die Spruchnummer in die Rubrik Spruch-Nr.

. Handelt es

sich um eine Informationen, die persönlich an den Empfänger

gerichtet ist, so ist eine Spruchnummer aus dem bestand

der Schlüssel-/Codierstelle zu verwenden.

- Die Anzahl der Gruppen in die Rubrik Anzahl der Gr./Wo.

.

Bei der Feststellung der Gruppenanzahl sind Dienstgruppen

nicht mitzuzählen.

- Das Datum (zweistellig) in die Rubrik Datum/Tag

.

- Die Aufgabezeit (vierstellig) in die Rubrik Aufgabezeit

.

- Die Kenngruppe, die Unterscheidungsgruppe, die Dienstgruppe

sowie andere Dienstvermerke in die Rubrik Dienstvermerke

.

- Die Dringlichkeitsstufe mittels Aufkleber oder Stempelauf-

druck in die Rubrik Dringlichkeit

.

- Die Tarnbezeichnung (Tarnname und -zahl) der Schlüssel-/

Codierstelle des Empfängers in die Rubrik Empfänger

.

- Die Tarnbezeichnung (Tarnname und -zahl) der Schlüssel-/

Codierstelle des Absenders in die Rubrik Absender

.

48. Bei der Bearbeitung einer empfangenden Information (An-

lage 3) sind folgende Eintragungen auf dem Spruchformular

vorzunehmen:

(1) Auf den Quittungsstreifen und im Spruchkopf sind ein-

zutragen:

- Die Spruchnummer in die Rubrik Spruch-Nr.

.

- Die Geheimhaltungsstufe (zutreffende Geheimhaltungsstufe

unterstreichen), die VS-Nummer, die Nummer der Ausfertigung

und die Gesamtblattzahl in die Rubrik GVS/VVS

.

Eingänge sind als eine (in Worten) Ausfertigung zu kenn-

zeichnen. Sind von einem Eingang mehrere Ausfertigungen an-

zufertigen, ist fortlaufend (1. bis n-te Ausf.) zu

numerieren. Eingänge von den Armeen der Länder des

Warschauer Vertrages, die mit Schlüsselmitteln bearbeitet

wurden, sind grundsätzlich als Geheime Verschlußsache

ein-

zustufen.

- Die Dringlichkeitsstufe (im Spruchkopf durch Aufkleber) in

die Rubrik Dringlichkeit

.

(2) Im Spruchkopf sind einzutragen:

- Die Anzahl der Gruppen in die Rubrik Anzahl d. Gr./Wo.

.

- Das Datum (zweistellig) in die Rubrik Datum/Tag

.

- Die Aufgabezeit (vierstellig) in die Rubrik Aufgabezeit

.

- Die Empfängerangabe in die Rubrik Empfänger

.

- Die Absenderangabe in die Rubrik Absender

.

- Die Zeit der Beendigung des Entschlüsselns/Decodierens und

das Signum des Operateurs/Codierers in die Rubrik ge-

schlüsselt

.

- Die Quittungszeit der empfangenden Nachrichtenstelle und

das Signum des Operateurs/Codierers in die Rubrik ge-

sendet/empfangen

.

- In die Rubrik Dienstvermerke

sind gegebenenfalls die

entsprechenden Vermerke einzutragen. Wurde beispielsweise

eine Information durch die Bearbeitung mit einem manuellen

Schlüssel-/Codierverfahren verzögert, ist der Dienstver-

merk manuell bearbeitet

einzutragen.

Siehe dazu auch Ziffer 32. dieser Dienstvorschrift.

49. Das Quittungsbuch für ausgehende VS-Dienstpost ist beim

Versand von Spezialnachrichtendokumenten, Schlüsselunterlagen

und aller anderen Verschlußsachen sowie zur Übergabe einge-

briefter Eingänge, die persönlich an den Empfänger gerichtet

sind, durch die Schlüssel-/Codierstelle zu verwenden.

Außerdem ist die Verwendung von Packzetteln möglich.

50. Die Schlüsselmittelbestandskarten (1. Ausfertigungen)

werden dem diensthabenden Operateur/Codierer durch den Sach-

bearbeiter für Spezialdokumente oder durch den Leiter Spezial-

nachrichtendienst des vorgesetzten Stabes zur Nachweisführung

der Schlüsselunterlagen, der Schlüsselgeräte und der Codier-

geräte übergeben. Die Schlüsselmittelbestandskarten sind bei

der Übergabe/Übernahme des Dienstes als Nachweis zu verwenden.

Die Eintragungen auf den Schlüsselmittelbestandskarten sind

entsprechend den Festlegungen der DV-14/10 und des Merkblattes

vorzunehmen.

51. Das Schema der Schlüsselverbindungen, das Schema der

maschinellen Codierverbindungen oder Auszüge aus diesen

Schemata werden der Schlüssel-/Codierstelle durch den Leiter

der Spezialnachrichtenzentrale oder den Leiter Spezialnach-

richtendienst des vorgesetzten Stabes übergeben.

Die Operateure/Codierer müssen das Schema der Schlüsselver-

bindungen bzw. Schema der maschinellen Codierverbindungen

genau kennen und zeitweilige Unterbrechungen von Schlüssel-/

Codierverbindungen, die durch die Abmeldung von Schlüssel-/

Codierstellen hervorgerufenen werden, in das Schemata eintragen.

52. Über das Training mit den Schlüssel-/Codiermitteln und

das Studium der militärischen Bestimmungen ist durch den

Leiter der Schlüssel-/Codierstelle ein formloser Nachweis zu

führen, in den einzutragen sind:

a) Dienstgrade und Namen der Operateure/Codierer;

b) mit welchem Schlüssel-/Codiermittel wurde wann und wie

lange trainiert (Umfang und Fehler);

c) Ablegung von Kontrollübungen und deren Ergebnisse;

d) Studium welcher militärischen Bestimmungen;

e) seminaristische Überprüfungen der Kenntnisse über

militärische Bestimmungen.

53. Es ist verboten, in den Betriebs- und Nachweisunterlagen

zu radieren und zu überschreiben. Fehleintragungen sind so

zu streichen, daß das Gestrichene noch lesbar bleibt.

Streichungen und Änderungen sind grundsätzlich abzusignieren.

Informationstätigkeit und Analyse des

schriftlichen Informationsaustausches

54. Wird die Verletzung der Sicherheit der Schlüssel-/Codier-

stelle oder der kryptologischen Sicherheit der Informationen

während der Bearbeitung und der Übertragung festgestellt, so

sind sofort die zur Wiederherstellung der Sicherheit erforder-

lichen Maßnahmen einzuleiten und alle Vorkehrungen gegen mög-

liche Wiederholungen zu treffen. Voraussetzung für die Ver-

meidung größeren Schadens ist die sofortige Meldung des Ver-

stoßes gegen die Sicherheitsbestimmungen bzw. des besonderen

Vorkommnisses. Nur wenn schnell gemeldet wird, können die zu-

ständigen Stellen rechtzeitig die erforderlichen Sicherheits-

maßnahmen durchführen.

Dem Chef/Leiter Nachrichten des vorgesetzten Stabes sind be-

sondere Vorkommnisse und Verstöße folgenden Inhaltes sofort

zu melde:

(1) Verletzung der Sicherheitsbestimmungen für die Schlüssel-/

Codierstellen durch Einwirkungen von außen und durch das Ver-

schulden von Operateuren und Codierern;

(2) Grobe Verstöße gegen die Gebrauchsanweisungen sowie gegen

die Festlegungen dieser Dienstvorschrift;

(3) Kompromittierung von Schlüssel- und Codiermitteln;

(4) Verletzung der Bestimmungen über die Nachweisführung, die

Aufbewahrung, den Versand und die Vernichtung von Spezial-

nachrichtenmitteln, -unterlagen und -dokumenten.

(5) Verletzung der Verpflichtung durch Operateure und Codierer

soweit nicht bewußter Geheimnisverrat vorliegt. Handelt es

sich nachweisbar um bewußten Geheimnisverrat im Sinne der

Meldetabelle I der Informationsordnung, so ist das besondere

Vorkommnis gemäß der Meld- und Untersuchungsordnung durch

den Kommandeur/Leiter zu melden.

55. Alle unter der Ziffer 54.(1) bis (5) aufgeführten Meldungen

sind zu verschlüsseln/zu codieren.

Dazu sind nach Möglichkeit Schlüsselunterlagen eines Schlüssel-/

Codiermittels zu benutzen,das von dem Verstoß bzw. dem be-

sonderen Vorkommnis nicht betroffen wurde. Sind solche nicht

vorhanden, sind folgende für das betroffenen Schlüssel-/

Codiermittel vorgesehenen nichtkompromittierten Schlüsselunter-

lagen zum Verschlüsseln/Codieren zu verwenden.

56. Neben den o.g. Meldungen über Verstöße und besondere Vor-

kommnisse sind dem Chef/Leiter Nachrichten alle Meldungen und

Berichte vorzulegen, die in der DV-14/10 und im Merkblatt an-

gewiesen sind und die für die Schlüssel-/Codierstellen zu-

treffen.

57. Zur Durchführung von Analysen des schriftlichen Informations-

austausches kann die Schlüssel-/Codierstelle gemeinsam mit der

Abfertigung während eines bestimmten Zeitraumes die Aufgabe er-

halten, alle dafür erforderlichen Anfangsangaben (Daten) listen-

mäßig zu erfassen und mittels Datenfernübertragungseinrichtungen

bzw. anderen Nachrichtenverbindungen an den vorgesetzten Stab

oder direkt an Rechenstationen senden zu lassen.

Die Anfangsangaben (Daten) für die Analyse sind den ausgefüllten

Spruchformularen, dem Spruchnachweisbuch und dem Betriebsbuch

zu entnehmen. Außerdem können im Analysezeitraum zusätzliche

Angaben gefordert werden.

Solche zusätzliche Angaben können sein:

(1) Die Nummer des Mittels der gedeckten Truppenführung

(s. DV-14/10 oder Merkblatt) und eine Nummer des Nachrichten-

mittels, mit dem die jeweilige Information übertragen wurde.

Diese Angaben sind in die Spalte 21 des Spruchnachweisbuches

einzutragen.

(2) Die Anzahl der Gruppen, die in die Spalte 22 des Spruch-

nachweisbuches einzutragen ist.

58. Der Zeitraum, der Umfang und notwendige Einzelheiten der

Analyse des schriftlichen Informationsaustausches werden in

besonderen Weisungen befohlen.

Die Erfassung der Anfangsangaben (Daten) erfordert von den

Abfertiger, den Operateuren und den Codierern ein Höchstmaß

an Genauigkeit und Sorgfalt, da davon die Erreichung des

Zieles der Analysen in entscheidendem Maße abhängt.

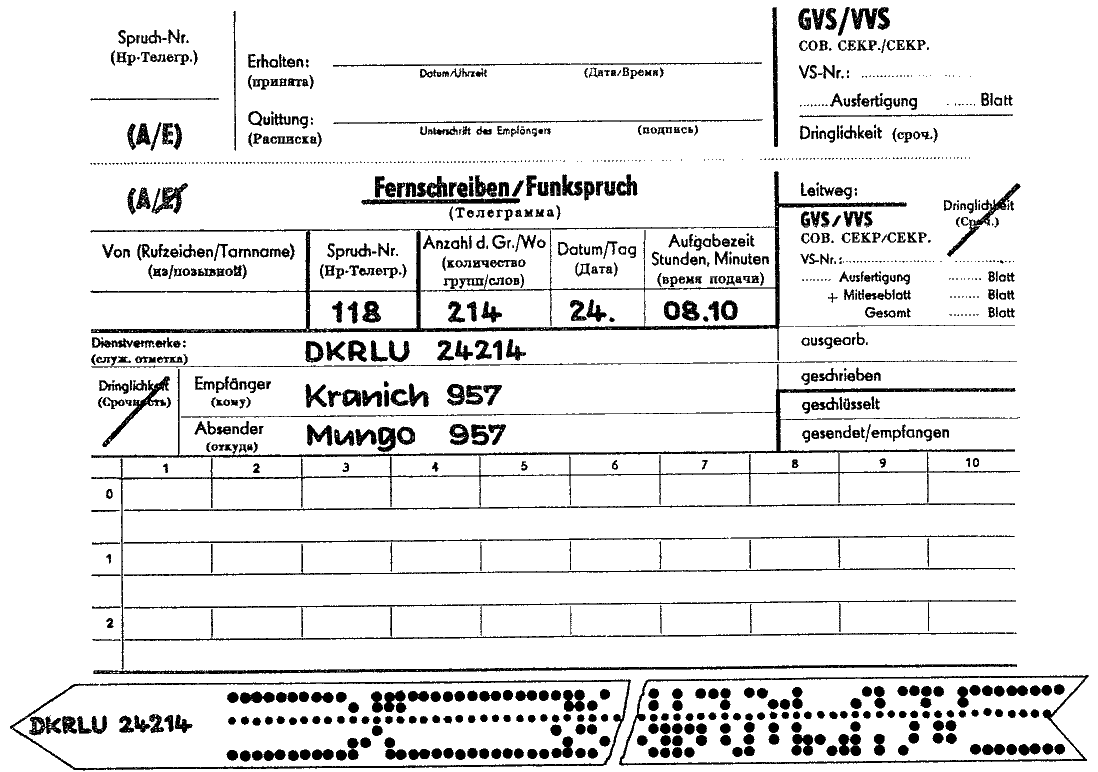

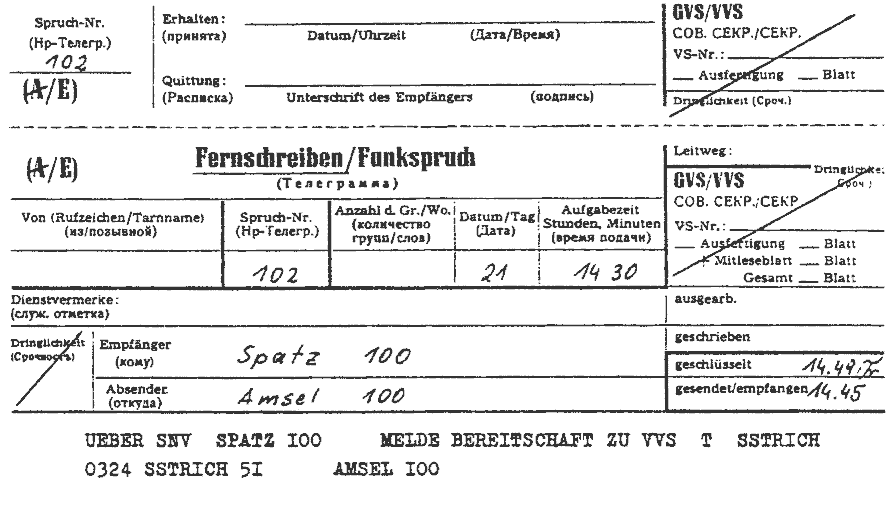

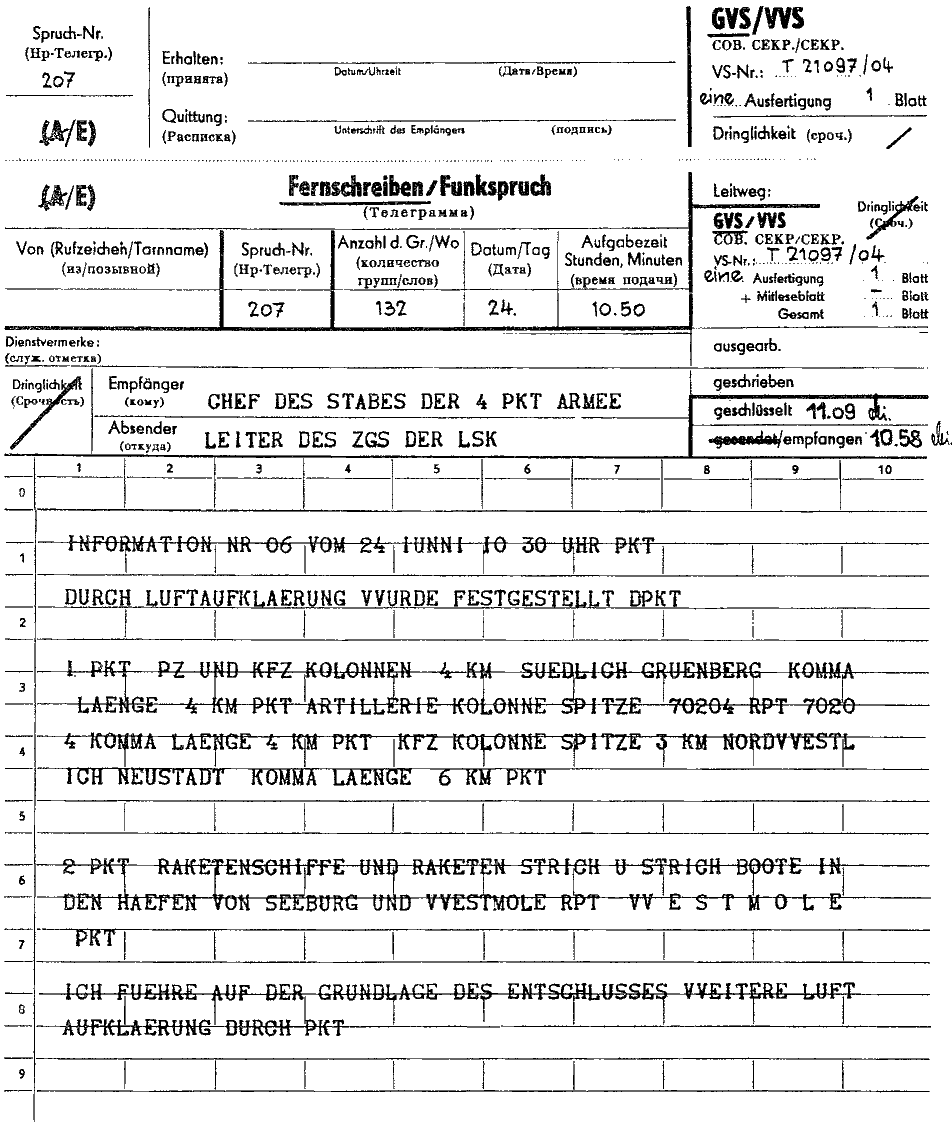

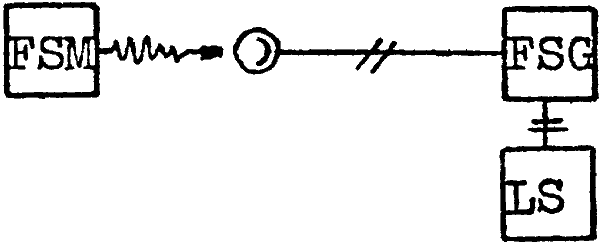

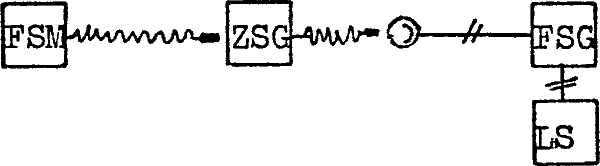

Anlage 1

Zu sendende Information(Geheimtext)

!Achtung! Fehler: Ausgeschrieben- gedruckt: DKRLU

aber gestanzt: ZKRLU

.

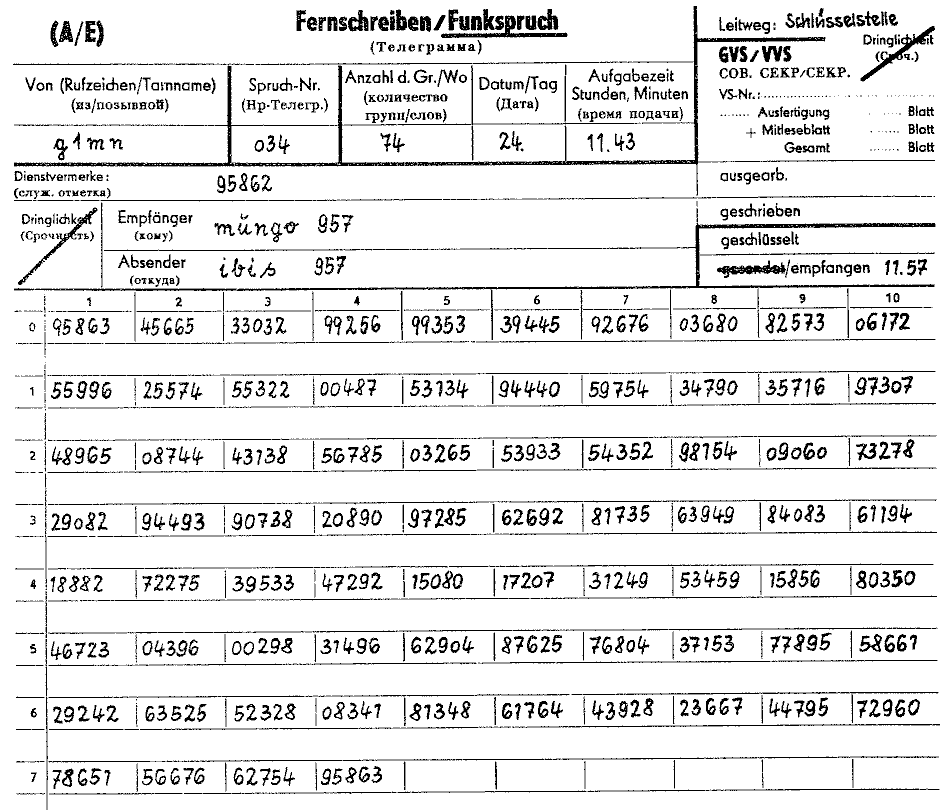

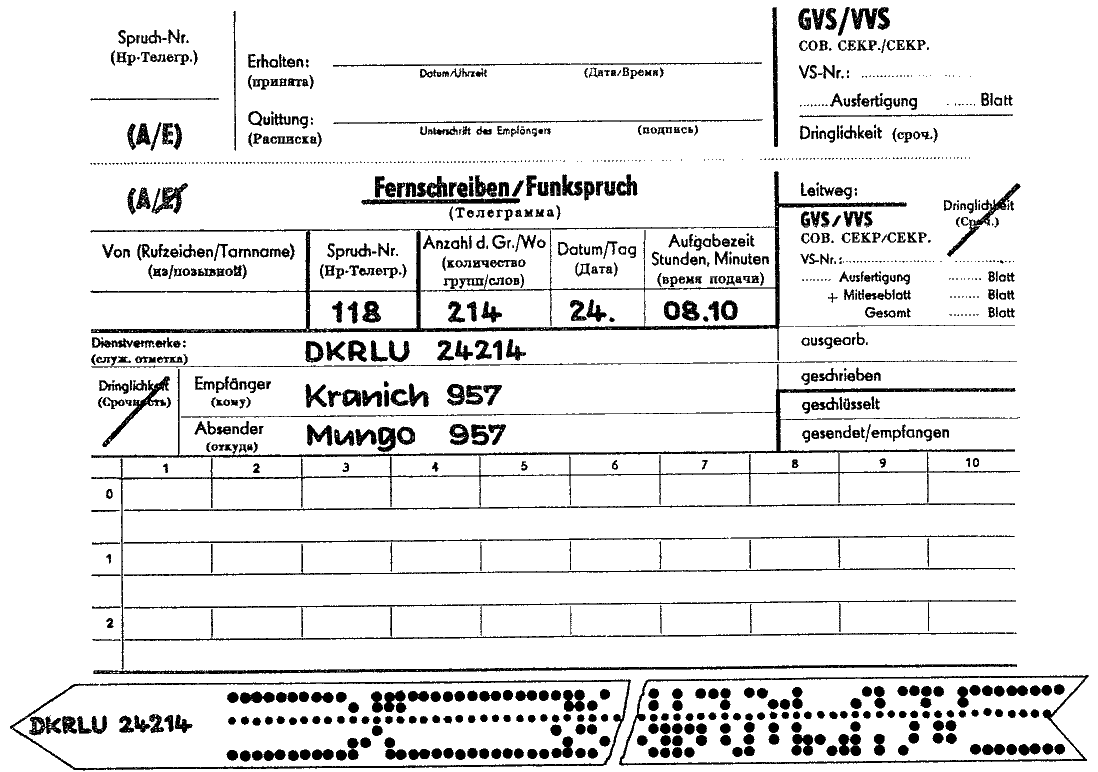

Anlage 2

Empfangene Information (Geheimtext)

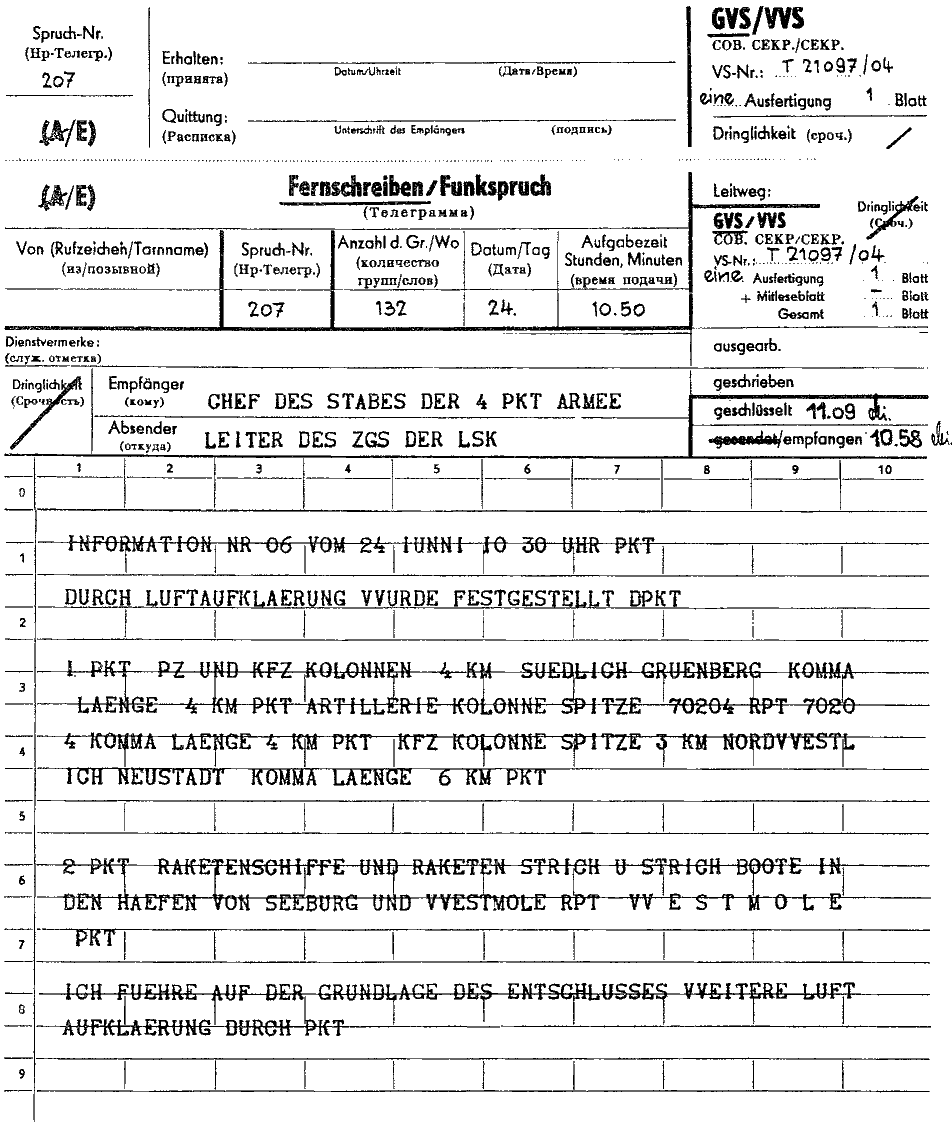

Anlage 3

Empfange Information (Klartext)

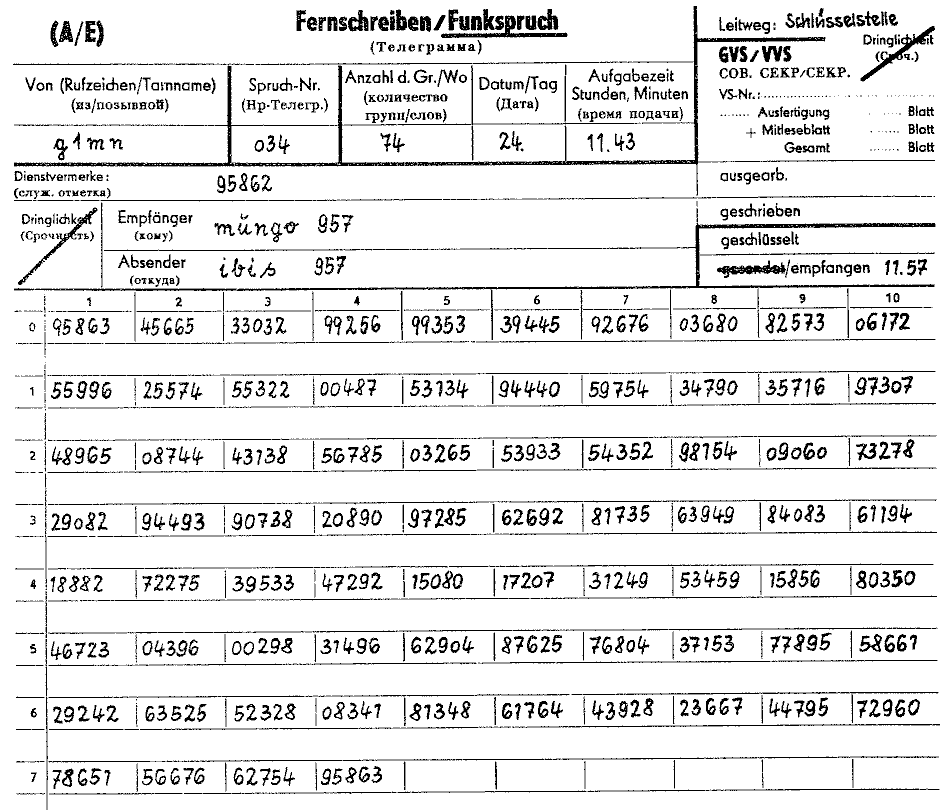

Anlage 4

Spruch-

Nr. | Uhrzeit | Handlungen während des

Betriebsdienstes | Bemerkungen |

| Zwischenmat. vernichtet |

| Ausgang | Eingang | Anfang | Ende | Blatt | am | durch |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| | | | | Diensthabender Operateur | | | |

| | | | | vom 24.06., 08.00 Uhr bis 25.06.70, 08.00 Uhr | | | |

| | | | | Oberfeldw. Grabert

Unterfeldw. Hein | | | |

| | | | | | | | |

| 101 | | 09.30 | 09.38 | - | 3 | 25./6. | Grabert Hein |

| 102 | | 10.02 | 10.14 | - | 3 | 25./6. | Grabert Hein |

| 103 | | 11.40 | 12.03 | - | 3 | 25./6. | Grabert Hein |

| | 016 | 12.24 | 12.29 | 1 Rückfrage wegen unvollständiger Gruppen | 2 | 25./6. | Grabert Hein |

| | | 12.45 | 13.08 | Anwesenheit des Elektrikers Weber, Paul

Grund: Auswechseln der Deckenleuchte | | | |

| | | | | Aufsicht: Oberfeldw. Grabert | | | |

| 109 | | 15.12 | 15.28 | - | 3 | 25./6. | Grabert Hein |

| 110 | | 15.30 | 15.42 | - | 3 | 25./6. | Grabert Hein |

| | 317 | 18.56 | 19.03 | - | 2 | 25./6. | Grabert Hein |

| 117 | | 20.15 | 20.34 | - | 3 | 25./6. | Grabert Hein |

| 118 | | 20.40 | 20.58 | - | 3 | 25./6. | Grabert Hein |

| | | | | Es wurden bearbeitet: | | | |

| | | | | 7 Ausgänge mit 1264 Gruppen | | | |

| | | | | 2 Eingänge mit 329 Gruppen | | | |

| | | | | | | | |

| | | | | Es wurden übergeben (unerledigte Sprüche): | | | |

| | | | | 1 Ausgang (GVS-Nr.: T 20506/18) | | | |

| | | | | 2 Eingänge (Fs.-Nr.: 186, 187) | | | |

| | | | | Dienst, Spezialnachrichtendokumente lt. Nachweis. | | | |

| | | | | SNT und Schlüsselunterlagen lt. Schlüsselmittelbe- | | | |

| | | | | standskarten | | | |

| | | | | r i c h t i g | | | |

| | | | | übergeben: übernommen | | | |

| | | | | Grabert Oberfeldw. Meinhardt Uffz. | | | |

| | | | | | | | |

| | | | | | | | |

| | | | | | | | |

| | | | | | | | |

| | | | | | | | |

| | | | | | | | |

Ministerium für Nationale Verteidigung O. U., den .08.1971

- Chef Nachrichten -

Az.:

VVS-Nr.: A 127 296 Vertrauliche Verschlußsache!

01. Ausf. = 27 Blatt

Bestätigt: Chef Nachrichten R e y m a n n , Ing.

am: 1971 Generalmajor

E n t w u r f

Grundsätze für die Anwendung

manueller Schlüssel- und Codiermittel

in der NVA in den Jahren 1972 - 1975

1. Zielstellung:

Die Organisation und Sicherstellung der gedeckten Truppen-

führung in der NVA erfolgt nach der 1967 durch den Chef

des Hauptstabes erlassenen DV-14/1 Gedeckte Truppenführung

im Nachrichtenwesen der NVA

und den Instruktionen des

Zentralen Chiffrierorgans des MfS über die Herstellung, Aus-

arbeitung und Anwendung von Schlüssel-, Tarn- und Ver-

schleierungsmitteln. Durch die Einführung von kanalgebundener

Spezialnachrichtentechnik, sowie Schlüssel- und Codiergeräten

in der Ausrüstung der NVA ist in den vergangenen Jahren die

Anwendung manueller Mittel zurückgegangen. Außerdem entsprechen

die Formen und Anwendungsbedingungen einiger manueller Mittel

nicht mehr den Bedingungen der Truppenführung der NVA.

Dadurch entsteht die Aufgabe, Art, Umfang, Einsatz- und

Organisationsprinzipien der manuellen Schlüssel- und Codier-

mittel bis 1975 neu zu bestimmen.

2. Analyse der Anwendung manueller Schlüssel- und

Codiermittel in der NVA bis 1971

2.1. Manuelle Schlüsselmittel

In der NVA werden die beiden manuellen Schlüsselverfahren

001 und Zobel benutzt.

Das Verfahren 001 wird im täglichen Dienst eingesetzt:

- zu Truppenteilen, die noch nicht mit Codiergeräten

ausgerüstet sind

- zwischen den WBK und WKK

- für das Zusammenwirken der WBK/BEL mit den Bezirks-

leitungen der SED, den Räten der Bezirke, VE-Betrieben

und Instituten

- zur Überlagerung bei Ausfall der Schlüssel- und Codier-

geräte

Nach Herstellung der vollen Gefechtsbereitschaft nutzen

alle Verbände und Truppenteile aus dem Sol II das Ver-

fahren 001.

In den letzten Jahren wurden durchschnittlich jährlich

6 000 Sprüche mit ca. 450 000 Gruppen geschlüsselt.

Das Verfahren 001 hat sich als sicheres Neben- bzw. Über-

lagerungsverfahren bewährt. Für die Feldführung ist es

aus Zeitgründen nicht geeignet. Das Verfahren 001 ist ein

einheitliches manuelles Schlüsselverfahren aller sozia-

listischen Armeen und der bewaffneten Kräfte der DDR sowie

der Chiffrierorgane der SED und Ministerrates. Aus diesem

Grunde sollte es auch weiterhin im erforderlichen Umfang

Verwendung finden.

Das Verfahren Zobel wird im täglichen Dienst einge-

setzt:

- zur Überlagerung in allen Schlüsselstellen der NVA

- vom MfNV zu den zentralen Lagern, Werkstätten und

Einrichtungen

- von den Kdos. der Teile und MB zu Truppenteilen,

Lagern und Einrichtungen

- zu den Feuerabteilungen der Fla.-Raketentruppen und

funktechnischen Posten des Kdos. LSK/LV

- im Militärtransportwesen, bis einschließlich Transport-

abteilung

Im Verlauf eines Jahres werden in der NVA ca. 4000 Sprüche

mit insgesamt 150 000 Gruppen mit dem Verfahren Zobel ge-

schlüsselt. Die Anwendung des Verfahren Zobels erfolgt

fas ausschließlich zu Einrichtungen und Dienststellen der

NVA, die über keine strukturmäßiges Personal des SND ver-

fügen. Das erschwert die Auswahl und Ausbildung des bestä-

tigten Personals und führt häufig zu Verstößen gegen die

Gebrauchsanweisung. (Halbjährlich 15 - 18; bei 001 dagegen

nur 1 - 2 Verstöße gegen die Gebrauchsanweisung)

Aus folgenden Gründen entspricht das Verfahren Zobel nicht

den Anforderungen einer modernen Truppenführung:

- zu hoher Zeitaufwand

- geringe Sicherheit (Mehrfachwurmverfahren)

- komplizierte Anwendungsbedingungen

- ständige Schulung und Kontrollen erforderlich

Nachteilig wirkt sich auch aus, daß das nichtstruktur-

mäßige Personal (außer im Militärtransportwesen) für den

SND Stufe IV bestätigt sein muß und dadurch ein erheblicher

Aufwand entsteht, einschließlich den Kontrollen in diesen

kleinen Dienststellen.

Zur Verkürzung der Texte werden in Verbindungen mit den Ver-

fahren 001 und Zobel folgende Schlüsselcode benutzt:

- Code NVA-2 (Auflage 1971)

- Code Transport (Auflage 1963)

- Code TVM (Auflage 1970)

Die Anwendung von Schlüsselcodes hat sich bewährt.

Es ist jedoch erforderlich, die Codes in Abständen

von 4 - 6 Jahren zu überarbeiten und die Phase der

veränderten Terminologie und Struktur anzupassen.

Zweckmäßig ist die Vereinigung des Codes Transport

und TVM zu einem einheitlichen Code.

2.2. Manuelle Schlüsselmittel für das Zusammenwirken im

Rahmen des Warschauer Vertrages

Durch das OKVSt wurde für die Land- und Luft-

streitkräfte/Luftverteidigung der einheitliche Militär-

code Sturm

und für das Zusammenwirken der Flotten-

kräfte der Code Delphin

eingeführt. Die Codes gewähr-

leisten auf der Grundlage einheitlicher Gebrauchsanweisungen

und Überschlüsselungsverfahren (001, 900 und über-

schlüsselungskomplekte) die Geheimhaltung des Nachrichten-

verkehrs zwischen den Armeen des Warschauer Vertrages bei

gleichzeitiger Übersetzung des Spruches in die Sprache des

Empfängers.

Nach Einführung der Schlüsselgeräte Amethyst im Jahr 1966

wurde der Code Sturm

weder im täglichen Dienst noch

bei Übungen benutzt.

Der Code Delphin

hat sich für die gedeckte Übermittlung kurzer

Meldungen bis 20 Gruppen zwischen den Schiffen und Booten

der verbündeten Flotten bewährt. Als operatives Führungs-

mittel für Handlungen der Schiffe und Boote sind Codes je-

doch wenig geeignet. Bewährt haben sich die Einsatzbedingungen

für den Code Delphin

; da sowohl Angehörige des SND, Offiziere

und Codierer (Uffz.) mit dem Code arbeiten können. er ist

dadurch vielseitig einsetzbar, ermöglicht einfache Organisa-

tion und ist in den höheren Kdo.-Ebenen zugleich ein sicheres

Überlagerungsmittel.

3. Manuelle Codiermittel

Die von den Offizieren der Stäbe und VS-bestätigten Uffz.

benutzten manuellen Mittel der gedeckten Truppenführung

werden auf der Grundlage der Instruktionen des ZCo er-

arbeitet und entsprechend der DV-14/1 angewandt. Die 1971

in der NVA verwendeten manuellen Codiermittel sind in

der Anlage 1 aufgeführt.

3.1. Typisierte Gefechtsdokumente mit Überschlüsselungs-

verfahren Kobra

Informationen, die in Form von Ziffern vorliegen z. B.

Stärkemeldungen, Kernstrahlungslage, hydrometeorologische

Angaben usw. werden im täglichen Dienst und bei Übungen

in typisierter Form übermittelt und mit dem Verfahren

Kobra geschlüsselt. Die typisierten Gefechtsdokumente

können in 2 verschiedenen Arten Verwendung finden:

a) in Form zusammengefaßter Blöcke (12 verschiedene

innerhalb der NVA)

b) in Form von einzelnen Formularen (ca. 40 bei LSK/LV)

Das Verfahren hat in der Hauptsache folgende Vorteile:

- hohe kryptologische Sicherheit;

- einfache Handhabung (geringe Anzahl von Verstößen);

- Verkürzung der Texte durch den Wegfall der konstanten

Teile der Informationen und geringer Redundanz des

variablen Teils;

- Verkürzung der Zeiten für Ver- und Entschlüsselung

sowie Übermittlung der Texte;

- Schneller Wechsel der typisierten Formulare möglich;

- Vielseitig verwendbar; individueller, zirkularer und

gegenzirkularer Verkehr möglich. Für Rundspruch-

sendungen mit hoher Teilnehmerzahl geeignet.

Das Verfahren hat sich bewährt und sollte in den nächsten

Jahren auf Grund der genannten Vorteile weiter benutzt

und vervollständigt werden.

3.2. Tarntafeln

In der NVA werden hauptsächlich Tarntafeln des Typs 307

verwendet. Zur Zeit sind in der NVA 17 inhaltlich ver-

schiedene Tarntafeln mit einer Gesamtauflage von ca. 13 500

Exemplare vorhanden. Jährlich werden dazu 550 Tarnserien

mit einer Auflagenhöhe von 100 - 1 000 Exemplare benötigt.

Die Verwendung von Tarntafeln ist vorgesehen:

- im täglichen Dienst und bei der Führung diensthabender

Systeme

- bei der Überprüfung der Gefechtsbereitschaft

(Alarmierungen)

- bei Übungen und Ausbildungsmaßnahmen

- bei der erhöhten und vollen Gefechts- und Mobilmachungs-

bereitschaft

Die Tarnserien sind nach diesen Anwendungsgebieten und nach

Schlüsselbereichen verteilt.

Die Anwendung der Tarntafeln ist im täglichen Dienst und

auch bei Übungen stark zurückgegangen. Das hat folgende

Ursachen:

1. Die Zeiten für das Tarnen taktischer und operativer

Sprüche ist zu hoch (in 1 Min. ca. 2 - 4 Gruppen), Gesamt-

laufzeit eines Spruches von ca. 25 Gruppen 40 - 50 Min.