T-314 Datenchiffriergerät

BArch*14, *83, *132, *171, *662, *696, *726, *727, *730, *731, *735

Das Datenchiffriergerät T-314 MAJA ist der Nachfolger der T-325 POLLUX.

Die T 314.F ist das Datenchiffriergerät zur elektronischen Fernschreibmaschine F 3000.

die T 314.L ist das Datenchiffriergerät Fernsprechwahlnetzen.

Die T-314.X SAMBO für das automatisierte Paketdatennetz.

Projektiert und gebaut im VEB robotron Radeberg/Sömmerda.

Bis 1987 wurden bereits 50 Geräte ausgeliefert.

Kurzauskunft T-314 MAJA und SAMBO:

Modell: T-314 Datenchiffriergerät für Standleitungen

T-314.L Datenchiffriergerät für Leitungen im Fernsprechwahlnetz,

Schnittstelle V.24/V.28.

T-314.X Datenchiffriergerät für paketvermittelte Netze,

Schnittstelle X.21/X.25 mit max. 4,8 kBit/s

geplant T-314.F in Verbindung mit der Fernschreibmaschine F-3000.

T-314.M für den mobilen Einsatz.

Chiffrierung der Daten der BSC-1 und BSC-3 Prozedur.

Die T-314 MAJA sollte folgende Datenchiffrier-/WTsch Geräte mit den entsprechenden

Schnittstellenwandler ersetzen:

Konzeption des Datenchiffriergerätes T-314 MAJA

Zweckbestimmung:

Das Gerät T-314 MAJA soll ein Datenchiffriergerät in der Schnitt-

stelle I2 (V.24 / V.28) zur Chiffrierung/Dechiffrierung der

Daten einer BSC-Prozedur im Synchronmodus arbeiten-

den Datenfernverarbeitungskonfiguration (DVF) sein.

BSC = proprietär, synchrones Übertragungsverfahren,

Punkt zu Punkt- und Mehrpunktverbindung

halbduplex, 4 Drahtverbindung

HDLC = proprietär, Duplexbetrieb; synchrone bitorientierte DFV-Prozedure

SDLC = synchrone bitorientierte DFV-Prozedure

Anschließbare DFV-Konfiguration

| Datenendeinrichtung | | (DEE) | | | |

| Bildschirmsystem | | (BSS) | | | EC 7920 |

| | mit Bildschirm | | (BS) | | | EC 7927 |

| | und Gerätesteuereinheit | | (GSE) | | | EC 7921 |

| Einzelbildschirm | | (BS) | | K 8914 | EC 7925 |

| Bürocomputer | | (BC) | | A 5120/5130 | EC 8577 |

| Universelles Bildschirmterminal | | (UBT) | | K 8931 | EC 8565 |

| Multiplexer MPD-4 mit SAS 4220 | | | | | EC 8404 |

| Kommerzieller Basisrechner | | (KBR) | | A 6402 | EC 8551 |

| Terminalrechner TSR/A | | (MUX/KON) | | K 8563 | EC 8373 |

| Datenübertragungseinrichtung | | (DÜE) | | | |

| Modem | | | | TAM 601 | EC 8006 |

| | | | AM 1200 | EC 8006 |

| | | | AM 2400 | EC 8011 |

| GDN | | DNÜ | | K 8172 | EC 8028 |

Anforderung an die DFV

| Übertragungsgeschwindigkeit in Bit/s | 600 |

| 1200 |

| 2400 |

| 4800 |

| 9600 |

| Übertragungsmodus | Synchron |

| BSC-Prozedur |

| Übertragungscode | K0I 7 |

| DKOI |

| Transparentmodus |

| Betriebsarten | Halbduplex |

| Duplex Übertragungsstrecke |

| Betriebsweisen | Unterodnungs- |

| Konkurrenzbetrieb |

| Übertragungswege | Standleitung |

| Wählleitung |

| Schnittstellenanschlüsse | V.24 zu DEE und DÜE |

| V.28 zu DEE und DÜE |

Einsatzbedingung der T-314 MAJA

Die T-314 MAJA und die DFV sind in der kontrollierten Zone

aufzustellen.

Verbindungskabel der T-314 MAJA zur DEE darf 15 m nicht überschreiten.

Der Abstand zu fremder Technik muß größer 0,5 m sein.

Chiffriersicherheit

Die Daten / Informationen dürfen den Geheimhaltungsgrad GVS tragen.

Die Chiffrierung erfolgt mit internen Schlüssel und der Algorithmus

verwendet einen Zeitschlüssel.

Nach Anfangsstellung erfolgt die chiffrierte Verbindung Vollautomatisch.

Eigen-, prophylaktische Prüfung, Zeitschlüsseleinlesen und Anfangsstellung

dauert ca. 1 Minute.

Abstrahlung, KOMA

Das Gerät T-314 MAJA garantiert die Sicherheit gegen die

Ausstrahlung unerwünschter Signale für:

- Schlüsselinformationen außerhalb einer kontrollier-

ten Zone von 30 m,

- Klartextinformationen außerhalb einer kontrollier-

ten Zone von 30 m ohne angeschlossene DEE sowie

ohne DEE-Kabel (Abschluß der DEE-Schnittstelle mit

Testadapter),

- Schlüsselinformationen an allen Geräteschnittstellen,

- Klartext an der DÜE-Schnittstelle (unmittelbar am

Steckverbinder ohne angeschlossene DÜE und ohne

DÜE-Kabel).

Die Eigenschaften der Datentechnik bezüglich der Aus-

strahlung unerwünschter Signale werden durch die Zwischen-

schaltung von T-314 in keiner Wiese verbessert.

Technische Forderungen

elektrische Leistungsaufnahme = 50 W

Größe (B x H x T) = 550 x 500 x 400

Gewicht = 40 kg

Keine Verwendung von NSW Bauelemente!

Erweiterbarkeit

- Übergang auf weiter Übertragungsprozeduren (HDLC, SDLC),

- setzen von Markierungen, die den markierten Block nicht Chiffrieren.

Entwicklungen der T-314

- T-314 End-zu-End-Chiffrierung für die Datenübertragung bis 9,6kbit/s

mit BSC1- bzw. BSC3-Protokoll durch die DEE über

Standleitungen oder kodetransparente Leitungsvermittelte Netze

(keine automatische Vermittlung zur DEE).

Das Chiffriergerät wird in der Schnittstelle V.24/V.28 zwischen DEE

und DÜE eingesetzt und besitzt 4 manuell wählbare Schlüsselbereiche.

- T-314.F Anschluß der Fernschreibmaschine F-3000.

Siehe auch Spezifikationen zur T-314.F

- T-314.X End-zu-End-Chiffrierung für Übertragung über gewählte virtuelle

Verbindungen des Datenpaketnetzes(DPN) der Deutschen Post bis 4,8 kbit/s.

Das Chiffriergerät wird in der Schnittstelle X.25, X.21 bzw. X.21bis

zwischen der DEE und der Datenanschlußeinrichtung (DAE) eingesetzt.

Es chiffriert alle Nutzerdaten in den Datenpaketen und stellt den

Schlüssel automatisch entsprechend der Netzadresse ein.

Austausch alter Datenchiffriergeräte

Die T-314 soll die T-226 D mit T-319,

T-226 DM mit T-309,

T-226 DM mit T-319

ab 1991 ersetzen bzw. ergänzen.

Zur Sicherung der Datenübertragung über das DPN wird ab 1992 die

T-314.X zur Verfügung stehen. Durch die universelle Schnittstelle

kann eine Vielzahl X.25-fähiger DEE, z. B. EC 1835,

LAN-Gateways zum DPN oder IWU-Netzübergänge von leitungsvermittelten

Einrichtungen, bedient werden.

Durch die Nutzung von T-314-Hardware wird eine

Umrüstung der T-314 auf eine T-314.X ermöglicht.

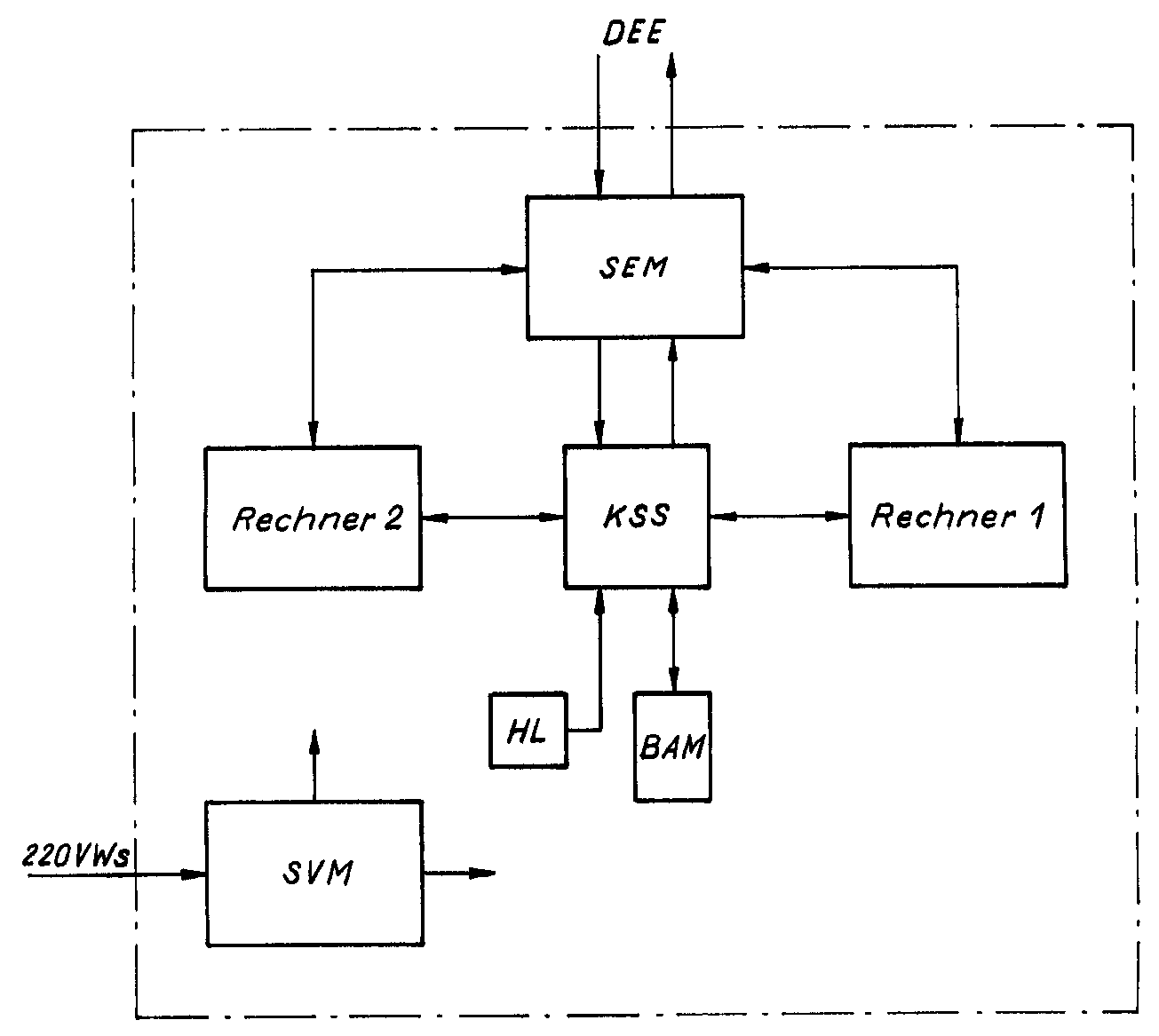

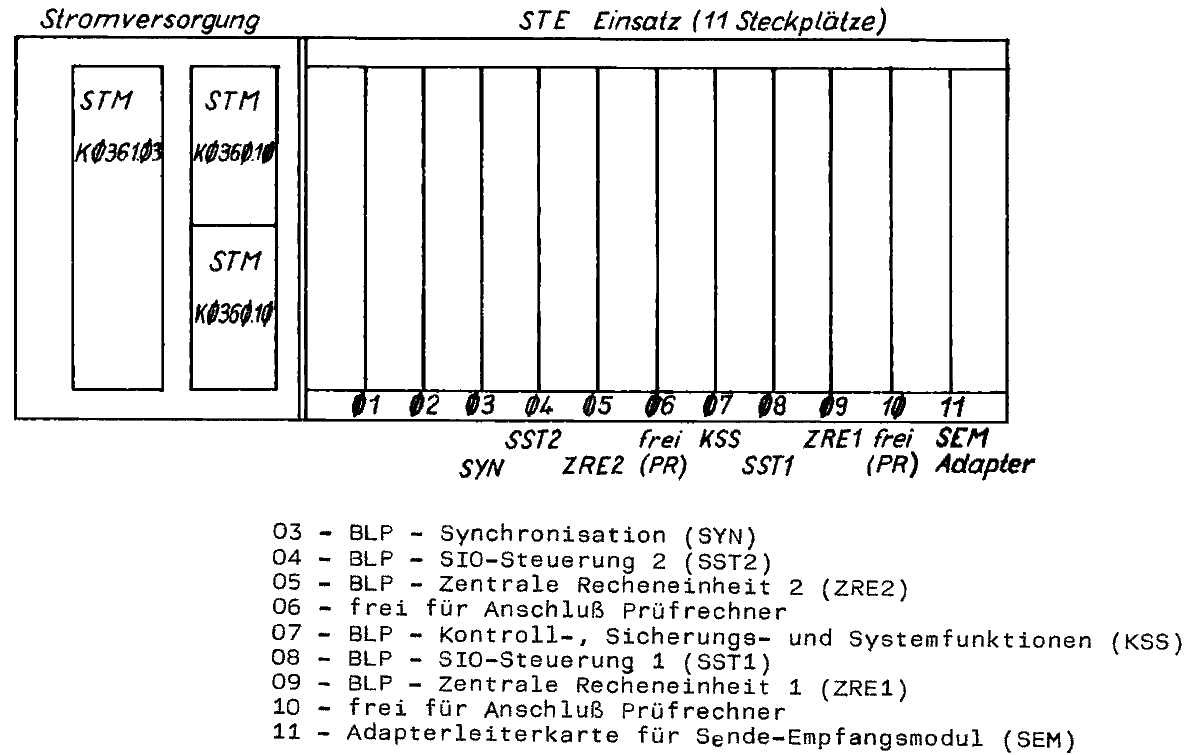

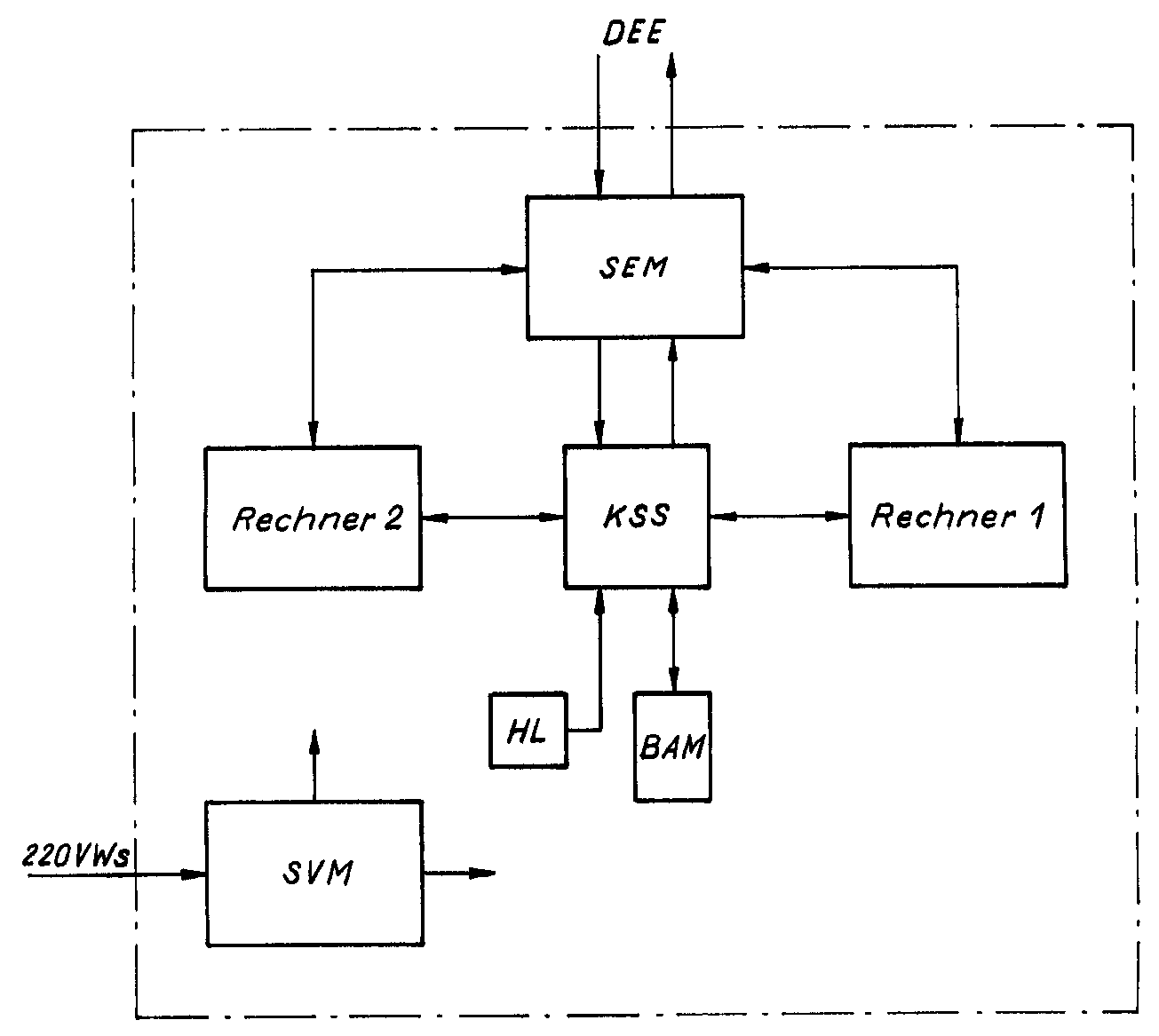

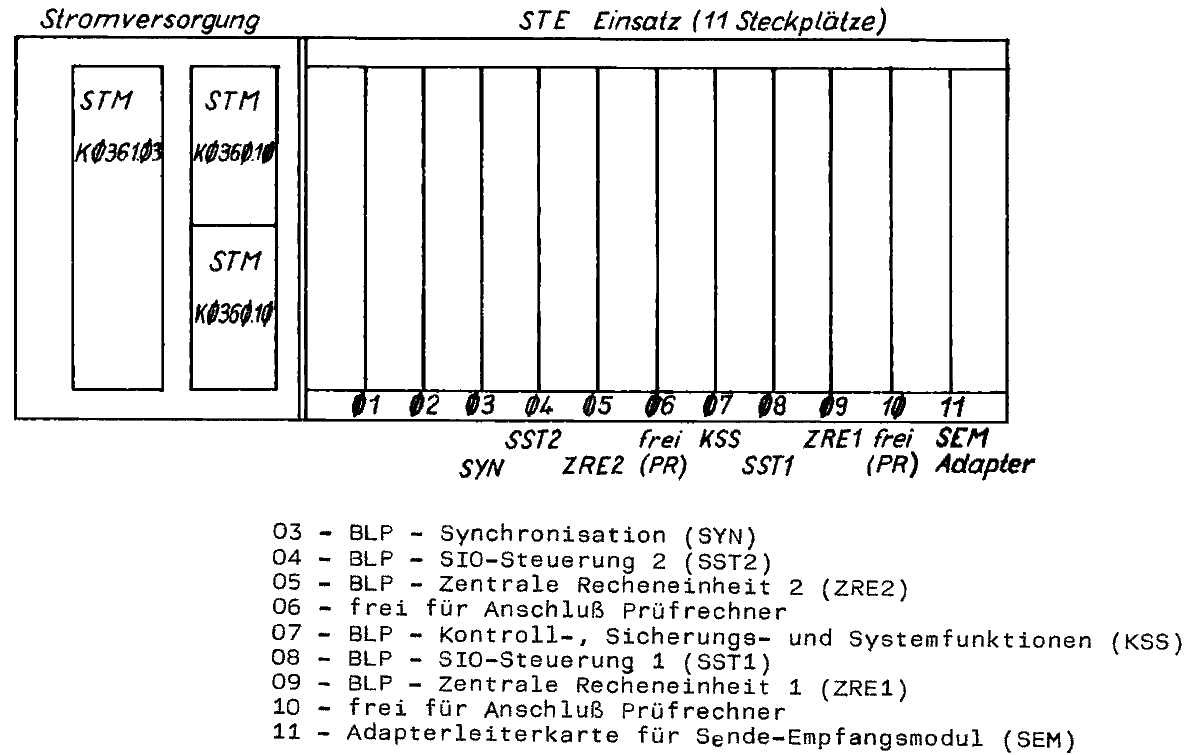

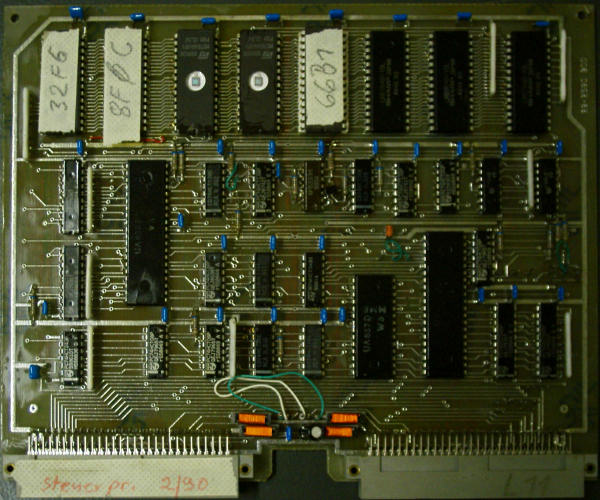

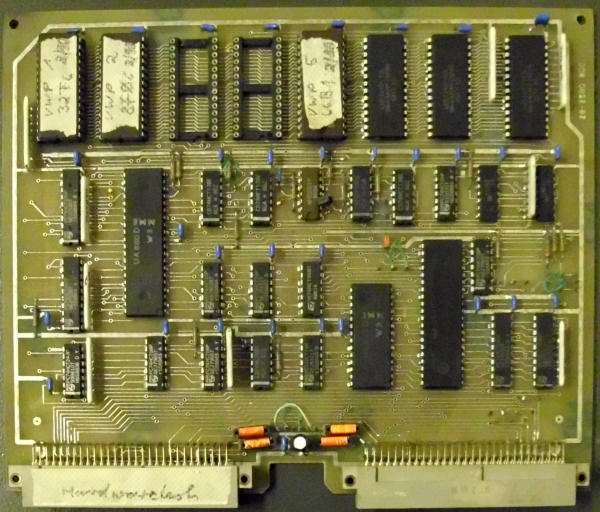

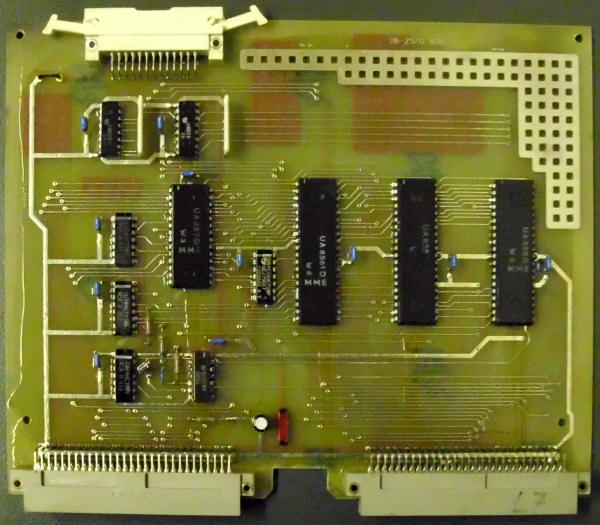

Abb.: DSG Variante 1 und 2

Abb.: DSG Variante 3

BAM = Bedien- und Anzeigemodul

HL = Handleser (manueller Lochbandleser)

KSS = Kontroll- und Sicherungssystem

SEM = Sende- und Empfangsmodul

SVM = Stromversorgungsmodul

GVS ZCO-063/87

1. Anwendungsforderungen

1.1. Zweckbestimmung

Das Gerät T 314 soll ein Datenchiffriergerät in der

Schnittstelle I2 (V.24/V.28) zur Chiffrierung/Dechiffrierung

der Daten einer mittels BSC-Prozedur im Synchronmodus

arbeitenden Datenfernverarbeitungskonfiguration sein.

1.2. Anschließbare Datenfernverarbeitungs (DFV)-Konfigurationen

- Datenendeinrichtung (DEE)

Bildschirmsystem (BSS) EC 7920

● mit Bildschirm (BS) EC 7927

● und Gerätesteuereinheit (GSE) EC 7921

Einzelbildschirm (BS) K 8914 EC 7923

Bürocomputer (BC) A 5120/5130 EC 3577

Universelles Bildschirmterminal (UBT) K 8231 EC 8565

Multiplexer MPD-4 mit SAS 4220 EC 8404

Kommerzieller Basisrechner (KBR) A 6402 EC 8551

Terminalsteuerrechner TSR/A (MUX/KON) K 8563 EC 8373

- Datenübertragungseinrichtung (DÜE)

Modem TAM 601 EC 8006

AM 1200 EC 8006

AM 2400 EC 8011

GDN DNÜ K 8172 EC 8028

Weitere perspektivisch durch das Kombinat Robotron zu

entwickelnde DFV-Geräte (BSC - wie auch HDLC/SDLC- fähig)

sind bei der Entwicklung von 314 zu berücksichtigen.

Bei Erfüllung der in der Aufgabenstellung T 314 genannten

Parameter durch weitere Datenend- und Datenübertragungs-

einrichtungen ist T 314 auch mit diesen Einrichtungen

nutzbar, wenn der praktische Nachweis für das Zusammen-

wirken erbracht werden kann.

1.3. DFV-typische Forderungen

T 314 muß folgende DFV-typischen Forderungen erfüllen:

- Übertragungsgeschwindigkeit: 600, 1200, 2100, 4800 und

9600 Bit/s

- Übertragungsmodus: synchron, BSC-Prozedur

- Übertragungscode: KOI7 oder DKOI;

Transparentmodus

- Betriebsarten: Halbduplex, Duplex bezogen

auf die Übertragungsstrecke

zwischen den DEE

- Betriebsweisen: Unterordnungsbetrieb;

Konkurrenzbetrieb

- Übertragungswege: Standleitungen; Wählleitungen

mit Vermittlungs- und

Wähleinrichtungen kanalseitig

- Schnittstellenanschlüsse: V.24/V.28 zu DEE und DÜE

- Einsatzklasse: EK3 (+5/+40/+30/80//10/1/10)

nach TGL 23465

1.4. Operativ-taktische Forderungen

1.4.1. Einsatzzeitraum

Entsprechend vorgesehener Datentechnik

1.4.2. Einsatzbedingungen

Der Haupteinsatz erfolgt in Verbindung mit vorhandener

DFV-Technik (DEE, DÜE), die die "Anforderungen an die

Geräte der Informationstechnik zur Verhinderung uner-

wünschter Ausstrahlung und unerwünschter Funkstörspan-

nungen und -ströme" (VVS B 153-994/86) nicht erfüllt.

Das Gerät T 314 ist stationär im Sperrbereich innerhalb

der kontrollierten Zone, die DFV-Technik innerhalb der

kontrollierten Zone aufzustellen.

Die Länge der geschirmten Verbindungskabel zur DEE sowie

zur DÜE beträgt max. 15 Meter. der Minimale Abstand

fremder Technik zum Gerät T 314 beträgt 0,5 Meter.

1.4.3. VS-Grad der Daten

Chiffrierprinzip gestattet die Übertragung von GVS-Daten.

1.4.4. Ausstrahlung unerwünschter Signale

Das Gerät T 314 garantiert die Sicherheit gegen die

Ausstrahlung unerwünschter Signale für:

- Schlüsselinformationen außerhalb einer kontrollierten

Zone von 30 Meter

- Klartextinformationen außerhalb einer kontrollierten

Zone von 30 Meter ohne angeschlossene DEE sowie ohne

DEE-Kabel (Abschluß der DEE-Schnittstelle mit Test-

adapter)

- Schlüsselinformationen an allen Geräteschnittstellen

- Klartext an der DÜE-Schnittstelle (unmittelbar am Steck-

verbinder ohne angeschlossene DÜE und ohne DÜE-Kabel).

Die Eigenschaften der Datentechnik bzgl. der Ausstrahlung

unerwünschter Signale werden durch die Zwischenschaltung

von T 314 in keiner Weise verbessert.

1.4.5. Kryptologische Eigenschaften

Chiffrierung mit internem Schlüssel

Chiffrieralgorithmus auf der Basis Zeitschlüssel

1.4.6. Arbeitsregime

Arbeitsweise voll automatisch nach Anfangseinstellung

Eigenprüfung mit voller Prüfbarkeit des Teilsystems

T 314 - DÜE - Kanal - DÜE - T 314.

Anfangseinstellung einschließlich Zeitschlüsseleingabe

und prophylaktischer Prüfung leicht zu beherrschen,

Zeitaufwand = 1 Minute.

1.5. Technische Forderungen

Leistungsaufnahme: = 50 W

Göße: = 500 x 500 x 400 (BxHxT)

Gewicht: = 40 kg

Einsatz ausschließlich SW-Bauelemente.

2. Anzustrebende Ausbaufähigkeit

2.1. Übergang auf weitere Übertragungsprozeduren wie HDLC

oder SDLC.

2.2. Ausnahme spezieller gekennzeichneter Datenfolgen

/z. B. Adressen) aus der Chiffrierung.

GVS MfS-o020/270/88

Abteilung XI/1 Berlin, den 30. Oktober 1988

Geheime Verschlußsache

GVS-o020

MfS-Nr. XI/270/88

06. Ausf. Bl.01 bis 07

Birke

Generalmajor

A-Pflichtenheft T314.X

Leiter

Büttner

Oberstleutnant

1. Grundlagen der Entwicklung, Zweckbestimmung des Gerätes

Kurzbezeichnung für das Gerät: T-314.X

Tarnbezeichnung für das Chiffrierverfahren: SAMBO

Geheimhaltungsgrad der Entwicklung: GVS

Das Gerät T 314.X ist als Datenchiffriergerät für den Anschluß

an Datenendeinrichungen im PDN mit der Schnittstelle X.25 und

Übertragungsgeschwindigkeiten bis 4,8 kBit/s zu entwickeln.

Die Entwicklung erfolgt auf der Grundlage folgender Dokumente:

/1/ Beschluß des Ministerrates vom 22.10.1987 zum beschleunigten

Aufbau des automatisierten Datennetzes der DDR

/2/ Kryptologische Schaltung des Datenchiffrieralgorithmus (DCA)

GVS B 434-438/85

/3/ Aufbauprinzipien des Schlüsselsystems des Datenchiffrier-

standards (DCS), VVS XI/409/86

/4/ Dokumentation A4-Leistungsstufe DSG, VVS B 434-124/88

/5/ Studie zum Chiffrierverfahren SAMBO (T 314.X),

GVS MfS-o020-XI/215/88

/6/ Informationsmaterialien zum zukünftigen paketvermittelten

Datennetz der DDR, die im einzelnen im Quellenverzeichnis

zu /5/ aufgeführt sind.

/7/ Datensicherungsgerät DSG. Aufgabenstellung für die K-Ent-

wicklung. T 314) Anlage 1 bis 3

VVS B 434-123/88, VVS B 434-074/88

GVS B 434-075/88, VVS B 434-076/88

2. Taktisch-technische Forderungen

2,1. Taktische Forderungen

2.2.1. Anwendungsbereich

T 314.X soll im Paketdatennetz der DDR für langsame Datenüber-

tragung bis 4,8 kBit/s universell für Datenendeinrichtungen (DEE)

mit X.25-Schnittstelle (genaue Schnittstellenbedingungen s. Punkt

2.3.) einsetzbar sein. T 314.X soll zwischen DEE und Datenan-

schlußeinheit (DAE) geschaltet werden.

2.1.2. Sicherheitserfordernisse, die durch das Chiffrierverfah-

ren/-technik erfüllt werden sollen

(1) Für die Geheimhaltung der primären Information ist garan-

tierte Sicherheit zu gewährleisten.

Primäre Informationen sind die Nutzerdaten, die im Paket-

typ "Datenpaket" übermittelt werden.

(2) Es ist End-zu-End-Chiffrierung zu realisieren.

(3) Es ist grundsätzlich individueller Verkehr zu realisieren.

Allgemeiner Verkehr muß möglich sein.

(4) Imitationsschutz

Unerkannte Verfälschungen der Daten bei der Übertragung

sowie durch Wiederholung von Datenpaketen aus früheren

virtuellen Verbindungen sind sicher auszuschließen.

Maßnahmen zur Authentifikation von Sender und Empfänger

sind zu unterstützen.

2.1.3. Kryptologisches Konzept

Chiffrieralgorithmus

DCA in der Arbeitsart Additionsverfahren mit Selbstregeneration

/2/.

Imitationsschutz

Berechnung und chiffrierte Übertragung von CRC-Kontrollgruppen

über den hergerichteten Klartext. Der Klartext ist so zu erwei-

tern, daß die CRC-Kontrollgruppe nicht mit primären Informationen

gemeinsam in einem 64-Bit-Block chiffriert wird.

Durch die Bildung der PÜS ist einem Echo von Datenpaketen und

eine Wiederholung von Datenübertragungen früherer Verbindungen

entgegenzuwirken.

Authentikation von Sender und Empfänger

Durch individuellen Verkehr und den speziellen Algorithmus zur

Bildung der primären Übertragungsschlüssel (PÜS) ist eine Authen-

tikation von Sender und Empfänger zu unterstützen.

Schlüsselsystem

Zum Schlüsselsystem gehören:

Langzeitschlüssel (LZS), sekundäre Übertragungsschlüssel (SÜS)

und primäre Übertragungsschlüssel (PÜS).

Als LZS werden die K-Boxen /2/ verwendet. Der LZS wird wie in

T 314 realisiert.

Für SÜS und PÜS wird X /2/ verwendet. Die SÜS sind Zeitschlüssel

und werden über Lochband in das Chiffriergerät eingegeben. Sie

sind individuelle Schlüssel und werden den Netzadressen der

Gegenstelle zugeordnet, eingelesen und abgespeichert. Die maxi-

male Anzahl der abspeicherbaren SÜS ist in der A-Entwicklung zu

präzisieren. Als erste Orientierung sollen mindestens 100 SÜS

möglich sein.

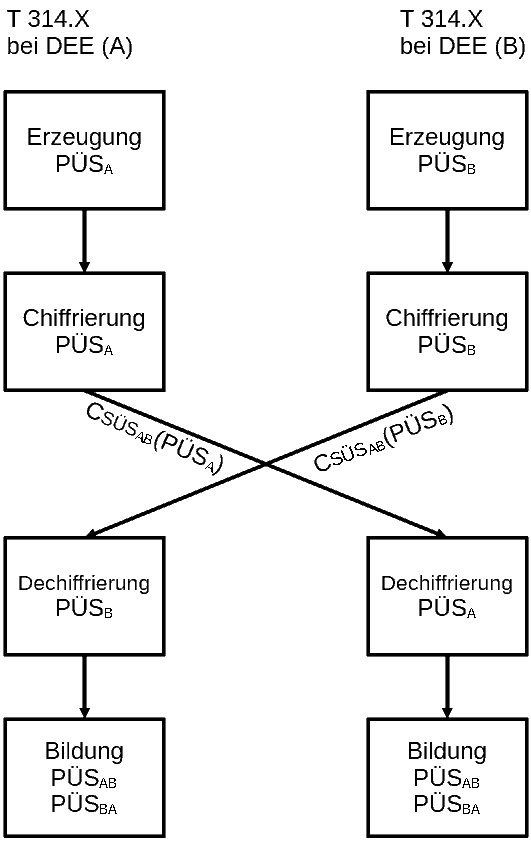

Mittels Zufallsgenerator und SÜS werden für jede gewählte

virtuelle Verbindung durch die korrespondierenden T314.X für

beide Richtungen getrennte PÜS gebildet.

Schlüsselmittel:

Zur Eingabe der SÜS sind die gleichen Schlüsselmittel wie bei

T314 zu verwenden.

Betriebszustände:

(1) Schlüsseleingabe:

Für alle in Frage kommenden Verbindungen ist ein SÜS in

folgenden 2 Schritten einzugeben:

· Eingabe der Adresse der Gegenstelle von Lochband

· Eingabe des entsprechenden SÜS von Lochband.

Es muß möglich sein, durch Eingabe des Lochbandes mit einer

Adresse den entsprechenden SÜS, einschließlich der zugeordne-

ten Adresse, aus dem Speicher zu löschen.

(2) Aufbau der Chiffrierverbindung

Er beinhaltet die Bildung der PÜS. Mit der Verbindungsauf-

nahme durch die DEE gehen beide korrespondierenden T314.X in

diesen Betriebszustand über. Liegt für die gewünschte Verbin-

dung in einer der T314.X kein gültiger SÜS vor, so ist die

Verbindung durch Weiterleitung von Auslösungspaketen, anstatt

der Pakete zur Verbindungsaufnahme, abzubrechen. Beide T314.X

tauschen Dienstgruppen von je 32 Byte Zufallstext mit dem für

die gegebene Verbindung gültigen SÜS vor chiffriert aus und bil-

den die PÜS für die beiden Richtungen durch Addition mod 264

bzw. bitweise Addition mod 2 der dechiffrierten Dienstgruppen.

(3) Chiffrieren und Dechiffrieren

In diesen Betriebszustand wird übergegangen , wenn ein

Datenpaket erkannt wurde und für den betreffenden logischen

Kanal der Betriebszustand "Aufbau der Chiffrierverbindung"

ordnungsgemäß abgeschlossen wurde. Es wird der dem logischen

Kanal entsprechende PÜS für Chiffrieren bzw. Dechiffrieren

eingestellt .

Chiffrieren:

- Bildung des Grundtextes:

(a) Anfügung von 7 für die virtuelle Verbindung festen Byte

Zufallstext an die Nutzerdaten (primäre Information) des

Datenpakets;

(b) Berechnung und Anfügung des CRC-Wertes über die durch (a)

erhaltenen Daten;

- Chiffrieren des Grundtextes:

Mit jeder aufgenommenen virtuellen Verbindung ist eine SYF vom

Zufallsgenerator bereitzustellen.

Als SYF der folgenden Datenpakete ist der letzte Geheimtextblock

vom vorangegangenen Datenpaket des betreffenden logischen Kanals

zu verwenden.

- Übertragung von SYF und Geheimtext im Datenpaket

Dechiffrieren:

- Entnahme der SYF aus dem Nutzerdatenfeld des Datenpaketes.

- Dechiffrieren des restlichen Nutzerdatenfeldes.

2.3. Schnittstellen zum ITS

T314.X kommt in der Schnittstelle (SST) zwischen Datenendein-

richtung (DEE) und der Datenanschlußeinheit (DAE) des PDN zum

Einsatz. Mit T314.X wird eine Chiffrierung in der SST X.25 in

folgendem Sinne realisiert:

- Chiffrieren/Dechiffrieren der Nutzerdaten in den Datenpaketen

- sonstige Pakettypen sind im Betriebszustand Chiffrieren/

Dechiffrieren transparent.

Forderungen bzgl. DEE:

- Protokoll und SST nach X.25 und X.21 bis oder X.21

Für HDLC- und Paketebene nur Zulassung des Basisbetriebs,

d. h. Folgenzählung Modulo 8.

- Übertragungsgeschwindigkeit maximal 4,8 kBit/s.

- Bei der Einrichtung der DEE ist festzulegen:

· Zulassung der maximalen Datenlänge in Datenpaketen

von 128 Byte (entspricht Standard).

· Keine Zulassung von festen virtuellen Verbindungen,

d. h. nur Zulassung der Verbindungsart "gewählte virtuelle

Verbindungen".

· Zulassung von maximal 16 logischen Kanälen über die ein

simultaner Betrieb möglich ist.

- Bei Anwendung von T314.X im Kanal, ist kein offener Verkehr

möglich.

Forderungen bzgl. des Netzes (PDN):

- Protokoll X.25 nach dem Stand von 1984.

- Gegenüber dem Netz ist die DEE mit einer maximalen möglichen

Länge des Nutzerdatenfeldes von 256 Byte zu vereinbaren.

(Paketverlängerung um 17 Byte wird durch T314.X beansprucht).

Bemerkung:

In der A-Entwicklung ist zu überprüfen, ob bzgl. der maximal

zugelassenen Anzahl der logischen Kanäle eine Reduzierung

möglich (Anwendersicht) bzw. notwendig (Speicherplatzeinsparung) ist.

Für die Realisierung der physikalischen Schnittstelle sind 2

Varianten zu untersuchen:

1. Universelle DÜE-Kassette, umschaltbar zwischen V.24/V.26,

X.21 und X. 21 bis.

2. DÜE-Kassette entsprechend T314 A-Muster mit Zusatzhardware

für X.21 bis.

Die 1. Variante hat Vorzug.

2.4. Bedienung

Folgende Änderungen ergeben sich gegenüber der Bedienung des

Gerätes T314:

- Betriebszustand "Schlüsseleingabe".

Die Schlüsseleingabe ist in der A-Entwicklung zu präzisieren.

Es ist zu prüfen, ob für die in Punkt 2.1.3 . verschiedenen

Arten der Eingaben der Zeitschlüsselauswahlschalter genutzt

werden kann.

- In den Betriebszuständen "Aufnahme der Chiffrierverbindung" und

"Chiffrieren und Dechiffrieren" ist ein automatischer Betrieb

vorgesehen.

Die Auswahl der Schlüssel erfolgt ebenfalls automatisch,

wodurch der Auswahlschalter hierfür nicht mehr notwendig

ist.

3. ökonomische Forderungen

anzunehmender Bedarf: 1000 Geräte

Einsatzzeitpunkt: ab 1992

Einsatzzeitraum: 10 bis 20 Jahre

Preisobergrenze: 40 000 M (T314)

4. Organisation der Entwicklung

4.1. Entwicklungsablauf

Die A-Entwicklung ist durch XI/1 auf der Grundlage A-Muster

T314 in enger Verbindung mit den Aufgaben zur Betreuung der

K-Entwicklung T314 bei RES durchzuführen.

A 1 Bestätigtes PB T.: 30.11.88

A 2 HW-Konzeption T.: 11/88

Realisierungskonzeption T.: 1/89

- Funktionelle Zustände und Übergange

- Chiffrierverfahren (CV)

- Softwarestruktur

- Hardwarestruktur

- Bedienabläufe

Schlüsselmittelanforderungen

Informationsbeziehungen

A 3 Softwaredokumentation T . : 8/89

Laborerprobung

Erprobungsprogramm

Nutzerdokumentation (vorläufige)

Vorläufige Analyse

- Ausstrahlungssicherheit

- cv

- Bedienung

A 4 operative Erprobung T.: 12/89

Ergebnisanalyse

- funktionelle Sicherheit

- Bedienung

- AS

Pflichtenheftvergleich

A4-Abschlußbericht

Erarbeitung Aufgabenstellung K-Entwicklung

A4-Vorverteidigung

A4-Abschlußverteidigung

4.2. Anzahl der Muster

2 Geräte unter Nutzung von T325-Geräten.

4.3. Geheimhaltung

Nomenklatur für A-Entwicklung entspricht der von T314.

Abteilunq XI/1 Berlin, 1.Oktober 1988

Referat 15 Ka/Fb/15-STUDSA.MBO

Geheime Verschlußsache

GVS-o020

MfS- Nr. XI/215/88

03. Ausf. Bl. 1 bis 31

S t u d i e

zum

Chiffrierverfahren

SAMBO (T314.X)

Inhaltsverzeichnis

Abkürzungen

1. Einleitung

2. Informationen zum zukünftigen PDN der DDR

2.1. Informationen zur Netzplanung

2.2. Informationen zur Funktion des PDN

2.3. Informationsstand zu Datenendeinrichtungen

3. Hypothetische OTF

3.1. Einsatzbereich

3.2. Anforderungen an das kryptologische Konzept

3.3. Anforderungen an die Realisierung

4. Realisierungskonzeption

4.1. Kryptologische Algorithmen und Schlüsselsystem

4.1.1. Chiffrieralgorithmen

4.1.2. Schlüsselsystem

4.1.3. Vorschlag zur Bildung primärer Übertragungsschlüssel

4.2. Einbettung der Chiffrierprozesse in die

X.25-Protokolle

4.2.1. Allgemeine Steuerungsabläufe in T 314.X

4.2.2. Betriebszustand zum Aufbau der Chiffrierverbindung

mit primären Übertragungsschlüsseln

4.2.3. Betriebszustand Chiffrieren und Dechiffrieren

(1) Einfaches Tauschverfahren

(2) Additionsverfahren mit Selbstregeneration bei

Paketverlängerung

(3) Additionsverfahren mit Selbstregeneration ohne

Paketverlängerung

4.3. Eignung des DSC T 314 für den Einsatz im PDN

4.3.1. Schnittstellen des DSC

4.3.2. Einsatzmöglichkeiten des DSG T 314 bezüglich seiner

Schnittstellen im PDN

4.3.3. Realisierung der Chiffrierung/Dechiffrierung auf

der Grundlage der HW von T 314

5. Zusammenfassung

5.1. Vorzugsvariante der Realisierungskonzeption

5.2. Realisierbarkeit der kryptologischen OTF auf der

Grundlage der Vorzugsvariante

5.3. Einschätzung und Probleme zur technischen

Realisierung

5.4. Wertung der Ergebnisse

5.5. Maßnahmevorschläge

Quelle

Anhang Informationsmaterial an das IPF und Stellungnahme

des IPF (nur im Ex Ref. 15)

Abkürzungen

CV - Chiffrierverfahren

ITS - informationstechnisches System

DEE - Datenendeinrichtung

PDN - paketvermitteltes Datennetz

DAE - Datenanschlußeinrichtung

DÜE - Datenübertragungseinrichtung

GVV - gewählte virtuelle Verbindung

FVV - feste virtuelle Verbindung

DCA - Datenchiffrieralgorithmus

PÜS - primäre Übertragungsschlüssel

SÜS - sekundäre Übertragungsschlüssel

ÜS - Übertragungsschlüssel

HW - Hardware

SW - Software

SYF - Synchronfolge

ZG - Zufallsgenerator

SST - Schnittstelle

1. Einleitung

Der beschleunigte Aufbau des automatisierten Datennetzes

(PDN) der DDR auf der Grundlage des Beschlusses des Polit-

büros des ZK der SED und des Ministerrates vom 22.10.87 /15/

erfordert eine beschleunigte Bereitstellung von Chiffierver-

fahren für das automatisierte Datennetz. Als Entscheidungs-

grundlage für die Entwicklung eines geeigneten Chiffrierver-

fahrens wurde die Erarbeitung einer Studie angewiesen. Als

Prämissen für die Studie zeichneten sich ab:

- kurzfristige Lösung entsprechend Entwicklungstempo des PDN

bis 1990/91,

- weitgehende Nutzung vorhandener bzw. in Entwicklung befind-

licher Chiffriertechnik, da keine zusätzlichen Entwicklungs-

kapazitäten zur Verfügung stehen,

- die Lösung soll keine spezielle Forderung an die DEE und

das PDN stellen.

Die Aufgabenstellung der Studie wurde deshalb präzisiert:

Untersuchung der Möglichkeiten zur Entwicklung von Chiffrier-

technik für das PDN auf der Hardwarebasis T 314.

Damit konnte die zu untersuchende Lösung nur eine erste Tei-

lösung sein, da einige Parameter des PDN grundsätzlich nicht

erreichbar sind (z. B. Chiffriergeschwindigkeit 48 kbits-1),

vollständiges X.25 Protokoll).

Die Erarbeitung der Studie war dadurch gekennzeichnet, daß

- keine Konzeption zur Gewährleistung der Datensicherheit beim

Einsatz des PDN existiert bzw. weder Verantwortung noch Maß-

nahmen zur Gewährleistung der Datensicherheit im /15/ fixiert

sind (mit einer Ausnahme bei der Erarbeitung von Sicherheits-

komponenten in der Basiskommunikationssoftware durch KDV /8/).

Es existierten keine OTF für das Chiffrierverfahren;

- der Aufbau des PDN und der zugehörigen DEE erst anläuft und

deshalb viele für die Konzipierung des Chiffrierverfahrens

wichtige Fragen noch offen sind;

- die Bearbeiter der Studie sich erst in die komplizierte Pro-

blematik paketvermittelter Netze einarbeiten und entsprech-

ende Informations- und Arbeitsbeziehungen aufgebaut werden

muß.

Deshalb verzögert sich der Abschluß der Studie um 1 Monat.

2. Informationen zum zukünftigen PDN der DDR

Das automatisierte PDN der DDR befindet sich im Aufbau. Hier

sollen bisher bekannte und für die Einbettung des CV in das

ITS wesentliche Fakten und Prämissen aufgeführt werden (vgl.

/1/ - /15/).

Zunächst soll zwecks Einordnung des Themas kurz die geplante

Entwicklung des Netzes dargestellt werden.

2.1. Informationen zur Netzplanung

Nach /4/ sind in der ersten Ausbaustufe bis Januar 1990

geplant:

1 Netzkontrollzentrum (Berlin)

4 Netzknoten (Dresden, Karl-Marx-Stadt, Leipzig, Berlin)

47 Konzentratoren (in übrigen Bezirksstädten und Schwer-

punkten)

36 Multiplexoren

4034 Anschlüsse

Die Anschlüsse werden wie folgt aufgeteilt:

| kBits/s | X.25 | X.25 | BSC 3 | BSC 1 | X.28 | SDLC/SNA |

| X.21 | X.21 bis | X.21 bis | X.21 bis | V.24 | X.21 bis |

| 2,4 | 560 | 560 | 570 | 240 | 203 | 70 |

| 4,8 | 240 | 240 | 250 | 100 | 111 | 20 |

| 9,6 | 170 | 170 | 170 | 70 | 81 | 20 |

| 48 | 100 | 89 | - | - | - | - |

Im Zeitraum 1991 - 1995 sollen in der 2. Ausbaustufe 11 Netz-

knoten, 1 Netzkontrollzentrum und 50 - 60 Konzentratoren da-

zukommen und ca. 10 000 Anschlüsse realisiert werden. Bis zum

Jahre 2000 sollen ca. 40 000 bis 50 000 Anschlüsse realisiert

werden. Das handvermittelte Datennetz soll ab 1995 eingestellt

werden. Ab 1995 sollen keine Datenanschlüsse mit PAD-Funktionen

(betrifft DEE mit X.28, SDLC und BSC) hinzukommen (s. Tabelle),

da die in der DDR zu entwickelnde Vermittlungstechnik diese

Schnittstellen nicht berücksichtigen wird.

Folgende Tabellen zur Entwicklung der Anschlußmöglichkeiten,

geordnet nach Protokollarten bzw. Übertragungsgeschwindigkeit,

wurden /7/ entnommen.

| Protokollentwicklung: |

|---|

| 1990 | 1995 | 2000 |

| X.25/X.24(X.21) | 1.070 | 10.500 | 25.500 |

| X.25/X.21 | 1.059 | 6.000 | 12.000 |

| BSC3/X.21 bis | 990 | 1.000 | 1.000 |

| BSC1/X.21 bis | 410 | 400 | 400 |

| SDLC/X.21 bis | 110 | 100 | 100 |

| X.28/V.24 | 395 | 1.000 | 1.000 |

| Übertragungsgeschwindigkeiten: |

|---|

| 1990 | 1995 | 2000 |

| 2,4 kbit/s | 2.203 | 7.000 | 11.000 |

| 4,8 kbit/s | 961 | 7.000 | 12.000 |

| 9,6 kbit/s | 681 | 3.800 | 13.000 |

| 48/64kbit/s | 189 | 1.200 | 4.000 |

T 314.X würde für DEE mit X.25 unter den Pkt. 4.3. genannten

Voraussetzungen einsetzbar sein.

2.2. Informationen zur Funktion des PDN

Die Paketvermittlung erfolgt in der ersten Ausbaustufe ent-

sprechend der CCITT-Empfehlung X.25 von 1984 (Rotbuch). Nach

1995 soll nach der CCITT-Empfehlung X.25 von 1988 (Blaubuch)

arbeitende Vermittlungstechnik zum Einsatz kommen /4/.

In dieser Studie wird vom Rotbuch /6/ ausgegangen.

Die untersten 3 Ebenen des OSI-Modells der Datenübertragung

nach X.25 sind:

Ebene 1: bitweise Übertragung nach X.21 bzw. X.21 bis

Ebene 2: HDLC-Übertragung

Ebene 3: Paketvermittlung nach X.25

Die Datenübertragung erfolgt im Duplexbetrieb.

Es werden die Verbindungsarten

- feste virtuelle Verbindung (FVV)

- gewählte virtuelle Verbindung (GVV)

als Dienste unterstützt.

Über mehrere logische Kanäle (nach /3/ maximal 16) ist es

möglich, daß eine DEE simultan mehrere virtuelle Verbindungen

unterhält. Eine DEE kann mit GVV und FVV eingerichtet sein.

Der gesamte Informationsaustausch erfolgt mittels Pakete. Es

gibt 'Datenpakete' und Steuerpakete. Alle Pakete haben einen

Paketkopf von mindestens 3 Byte. Die 'Datenpakete' unterschei-

den sich von den anderen Pakettypen im Wesentlichen durch ein

Bit im 3. Byte des Paketkopfes. Für eine bestehende virtuelle

Verbindung ist die maximale Anzahl der Nutzerdaten je Daten-

paket fixiert. Der Standard für die maximale Länge ist 128 Byte.

Bei der Verbindungsaufnahme besteht prinzipiell die Möglichkeit,

diese Länge mit 256 Byte zu vereinbaren. Das PDN wurde in diesen

Fällen den entsprechend größeren Speicherbedarf für die virtuelle

Verbindung einplanen. Längere Nachrichten werden bei der Paket-

bildung automatisch in Abschnitte der maximalen Länge unterteilt

und in 'Datenpakete' verpackt. Die Einhaltung der maximalen Daten-

feldlänge je Paket wird vom PDN kontrolliert.

Der kontrollierte und in Abhängigkeit bestimmter Bedingungen zu

quitierende Austausch der Datenpakete erfolgt nach der soge-

nannten Flußregelung (Zählung und Bestätigung der Datenpakete

nach der Fenstertechnik) von DEE zu DEE.

Der Nutzer (DEE) kann außer in Datenpaketen und außerhalb der

Flußregelung im Paket 'Verbindungsanforderung' 16 Byte Nutzer-

daten (z. B. zur Übermittlung eines Paßwortes) und in den Pa-

keten 'Unterbrechung' 32 Byte Nutzerdaten der Gegenstelle

übermitteln.

Diese Fakten sind zu berücksichtigen, wenn z. B. spezielle

Daten zur Organisation der Chiffrierung zwischen den korres-

pondierenden T 314.X ausgetauscht werden sollen.

Das Protokoll X.25 zur Steuerung und Sicherung der Datenüber-

tragung ist sehr umfangreich und kompliziert. T 314.X wird

nicht das gesamte Protokoll beherrschen können bzw. sollte

das X.25 Protokoll so wenig wie möglich beeinflussen.

2.3. Informationsstand zu Datenendeinrichtungen

Zukünftige Neuentwicklungen von DEE sollen ab 2. Halbjahr 1990

alle mit X.25 ausgerüstet werden.

Es bestehen erste Arbeitskontakte zu

- Kombinat Robotron, Dr. Gröber

- LfA Berlin, Dr. Ilse,

um zukünftige Entwicklungen zu DEE mit X.25 berücksichtigen

bzw. beeinflussen zu können.

Kontakt wurde zum ZfN aufgenommen. Hier laufen erste Unter-

suchungen zu X.25-Realisierungen aus Anwendersicht. Im ZfN

wurde die Meinung vertreten, daß unser Problem, siehe Pkt.

4.2.3. (2), durch eine Vorgabe der max. Datenlänge von 118

Byte für die Paketierung in der DDR zu lösen, nicht reali-

sierbar erscheint. Denn, die X.25-Realisierung wird hard-

ware- und Softwaremäßig keine Eigenentwicklung, sondern ein

Nachbau sein. Auch müßte beschaffte und international be-

währte Anwendersoftware auf unser DEE abarbeitbar sein.

Aus diesen Gründen erscheinen Änderungen in der HW oder SW

zur X.25 nicht realisierbar.

3. Hypothetischer OTF

Da für den Einsatz des PDN in der DDR keine Konzeption zur

Datensicherheit existieren - mit der Erarbeitung wurde in der

AG Zimmermann das MPF zu 10/88 verpflichtet - und zur Entwick-

lung des Chiffrierverfahrens keine Aufgabenstellung oder OTF

(vergl. Weisung XI/45) vorliegen, werden für die Studie hy-

pothetische OTF angenommen. Das Chiffrierverfahren erhält

den Namen SAMBO.

3.1. Einsatzbereich

(1) SAMBO soll den Schutz von Staatsgeheimnissen (bis ein-

schließlich GVS) bei der Übertragung das PDN gewähr-

leisten.

(2) SAMBO soll für Übertragungsgeschwindigkeiten bis 9,6 kbps

mit den Schnittstellen X.25 und X.21 bzw. X.21 bis, vergl.

Pkt. 2.1., eingesetzt werden.

(3) SAMBO soll weitgehend keine spezielle Anforderungen an

DEE und DAE (Netz) stellen.

Begründung:

(1) Der Schutz der Staatsgeheimnisse ist vordringlich und

umreißt den zuverlässigen Aufwand für SAMBO. Der Schutz

anderer geheimzuhaltender Informationen und Dienstsachen

durch vorhandene Chiffrierverfahren ist anzustreben, be-

gründet allein aber nicht den Einsatz von SAMBO.

(2) Durch diese Festlegung wird ein großer Teil der Anschlüsse

erfaßt. Es bestehen keine Angaben über die Anschlüsse,

über die Staatsgeheimnisse übertragen werden. Die Geschwin-

digkeitsbegrenzung ergibt sich aus dem Einsatz von 8-bit-

Mikrorechnertechnik in T 314.X. Die Chiffrierung bei Ein-

satz von PAD (BSC- und X.28-Anschlüsse) ist sehr kompli-

ziert und wird ausgeschlossen.

(3) Spezielle Forderungen an das Netz sind wegen Import der

Netztechnik und mangelnder Kapazität für gesonderte Ent-

wicklungenauszuschließen. Gegenwärtig werden X.25-Reali-

sierungen in DEE nur importiert bzw. nicht nachgebaut.

Für Eigenentwicklung durch KDV wird eine periphere Chif-

frierung in Betracht gezogen /8/, kann aber in der Studie

nicht berücksichtigt werden.

3.2. Anforderung an das kryptologische Konzept

(1) Primäre Informationen sind die Nutzerdaten, die im Paket-

typ 'Datenpaket' übermittelt werden.

Es ist unzulässig, geheimzuhaltende Informationen im

Paket 'Verbindungsanforderung' und 'Unterbrechung' zu

übertragen.

(2) Für die Geheimhaltung der primären Information ist garan-

tierte Sicherheit zu gewährleisten.

(3) Es ist End-zu-End-Chiffrierung zu realisieren.

(4) Es ist grundsätzlich individueller Verkehr zu realisieren.

(5) Unerkannte Verfälschungen der Daten (Verändern, Ergänzen

oder Weglassen von Teilen der Daten, Wiederholung von Über-

tragungen) bei der Übertragung sind sicher auszuschließen.

Maßnahmen zur Authentikation von Sender und Empfänger sind

zu unterstützen.

Begründung:

(1) Ein weiterer Schutz vor Verkehrsaufklärung würde Teil-

streckenchiffrierung mit wesentlich höherem Aufwand

erfordern.

(2) Die Forderungen (2) bis (5) ergeben sich aus einer Quali-

fizierung des Schutzes der Staatsgeheimnisse.

Allgemeiner Verkehr ermöglicht die Kenntnisnahme und Aus-

wertung aller Informationen in einem i. a. großen Schlüssel-

bereich, auch von Informationen, die nicht für alle Korres-

pondenten bestimmt sind. Das widerspricht Grundsätzen des

Geheimnisschutzes.

Der Schutz der Staatsgeheimnisse schließt den Schutz vor

Verfälschungen ein.

(3) Der Pkt. (5) ist eine allgemeine Forderung der Datensicher-

heit, die durch Chiffrierung unterstützt werden kann.

3.3. Anforderungen and die Realisierung

(1) Das Chiffriergerät T 314.X soll als 2. Variante der T 314

zur Produktion ab 1992/1993 eingeordnet werden.

(2) Der Übergang von T 314 zu T 314.X ist weitgehend duch neue

Software und minimale Änderung der Hardware zu vollziehen.

(3) Es ist die Umrüstbarkeit von T 314 auf T 314.X anzustreben.

Begründung:

(1) und (2) ergibt sich aus den für eine kurzfristige Bereit-

reitstellung von Chiffriertechnik dem ZCO allgemein und

Kombinat Robotron, RES, speziell zur Verfügung stehenden

Kapazität.

(3) Resultiert aus dem zu erwartenden Übergang der Nutzung von

von T 314 vom leitungsvermittelten Datennetz zum paketver-

mittelten Datennetz mit den weiteren Ausbau des PDN ab

1995. Die Forderung zielt auf eine Weiterverwendbarkeit

der vorhandenen Chiffriertechnik.

4. Realisierungskonzeption

4.1. Kryptologische Algorithmen und Schlüsselsystem

4.1.1. Kryptologische Algorithmen

In diesem Punkt wird die Auswahl des Chiffrieralgorithmus und

des Imitationsschutzes unter den konkreten Bedingungen des

X.25-Protokolls diskutiert.

Als Chiffrieralgorithmus kommt der DCA in einer der 3 Arbeits-

arten in Frage.

Als Imitationsschutz kann der Imitationsschutz des DCA nach

/13/ und die Chiffrierung von CRC-Kontrollgruppen im einfach-

en Tauschverfahren bzw. Additionsverfahren mit Selbstregene-

ration genutzt werden.

(1) Einfaches Tauschverfahren

Das Einfache Tauschverfahren besitzt den Vorteil, daß keine

Synchronfolge übertragen werden muß. Schwächen des einfachen

Tauschverfahrens sind:

- Es ist nur für redundanzlose bzw. redudanzarme Grundtexte

kryptologisch sicher.

Da gleiche Grundeinheiten (64 Bit- Blöcke) gleiche Geheim-

textexstrukturen im Geheimtext erkennbar (z. B. Darstellung

von Balkendiagrammen bei Telefax, Angriff "elektronisches

Codebuch").

- Eine Vertauschung von 64 Bit-Blöcken Geheimtext innerhalb

der Geltungsdauer des X-Schlüssels (Zeitschlüssel) führt

zur Vertauschung der entsprechenden Grundtextblöcke ohne

deren inhaltliche Veränderung.

Die Anwendung des einfachen Tauschverfahrens ist deshalb für

allgemeine Anwendungen aus Sicherheitsgründen abzulehnen. Es

wird im weiteren nur als Notvariante betrachtet.

(2) Additionsverfahren

Das Additionsverfahren gewährleistet (unabhängig von der Re-

dudanz der Grundtexte) bei Geheimhaltung von K und X, s. /13/,

garantierte Sicherheit.

Der Imitationsschutz ist aus heutiger Sicht nur durch Anwen-

dung des Imitationsschutzes des DCA nach /13/ zu gewährleisten.

(3) Additionsverfahren mit Selbstregeneration

Diese Arbeitsart gewährleistet unter gleichen Bedingungen wie

(2) ebenfalls garantierte Sicherheit.

Der Imitationsschutz kann gegenüber (2) auf eine zusätzliche

Art, durch Berechnung der CRC-Kontrollgruppe über voll Grund-

einheiten und Chiffrieren der Kontrollgruppe gewährleistet

werden. Diese Variante erfordert einen wesentlich geringeren

Arbeitsaufwand als der Imitationsschutz nach /13/.

Die Vorzugsvariante ist das Additionsverfahren mit Selbstre-

gneration und Berechnung des CRC-Wertes über volle 64-Bit-

Blöcke und dessen chiffrierte Übertragung.

4.1.2. Schlüsselsystem

Für das Schlüsselsystem werden 2 Varianten untersucht.

1. Variante:

- Langzeitschlüssel (LZS)

- Übertragungsschlüssel (ÜS)

2. Variante:

- Langzeitschlüssel (LZS)

- sekundärer Übertragungsschlüssel (SÜS)

- primärer Übertragungsschlüssel (PÜS)

Beide Varianten ist gemeinsam:

- als LZS werden die K-Boxen /13/ verwendet.

der LZS dient

· zur Trennung von Netzen, die nicht miteinander zu-

sammenarbeiten müssen,

· als kryptologische Reserve bei Kompromittierung von

Chiffriergeräten.

Der LZS wird wie bei T 314 realisiert.

- ÜS und SÜS sind Zeitschlüssel und werden über Lochband in

das Chiffriergerät eingegeben. Sie sind individuelle

Schlüssel und werden

· für GVV den Netzadressen

· für FVV den logischen Kanälen

zugeordnet,

Für ÜS, SÜS und PÜS wird X, s. /13/, verwendet.

Bei der 1. Variante werden alle Datenpakete innerhalb der

Gültigkeitsdauer von SÜS mit gleichen X, aber unterschied-

lichen S (Synchronfolge), chiffriert.

Bei der 2. Variante wird

- bei GVV je Verbindung

- bei FVV zu bestimmten Zeitpunkten durch ein noch nicht

untersuchtes Protokoll

ein PÜS gebildet. Damit wird

- der SÜS und PÜS nur für eine gegenüber ÜS geringere Text-

menge benutzt,

- der Authentikationsprozeß unterstützt (s. 4.1.3.).

Es ist zu beachten, daß die 2. Variante in Verbindung mit

Pkt. 4.2. noch keinen Austausch primärer Übertragungsschlüs-

sel in hierarchisch organisierten Netzen bzw. mit Schlüssel-

verteilungszentrum nach /14, Pkt. 3 und 4/ ermöglicht.

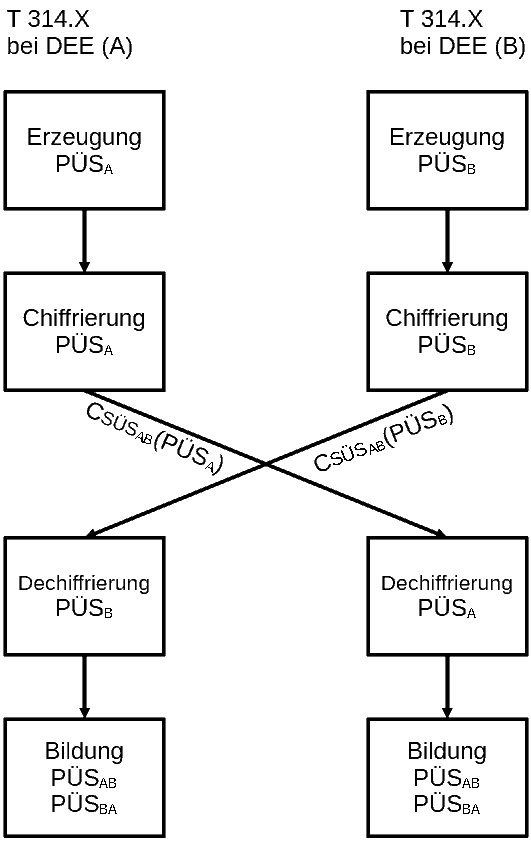

4.1.3. Vorschlag zur Bildung primärer Übertragungsschlüssel

DEE (A) Verbindung aufbauende DEE

DEE (B) Verbindung entgegennehmende DEE

PÜSAB - PÜS für Texte von A nach B

PÜSBA - PÜS für Texte von B nach A

PÜSA, PÜSB - vom ZG gewonnene 32 Byte der jeweiligen T 314.X

Formel zur Bildung der PÜS:

(1) PÜSAB = PÜSA ⊕ PÜSB (bitweise mod 2)

(2) PÜSAB = PÜSA  PÜSB (mod 264)

Bemerkung:

Die Verbindung aufbauende Station A verwendet PÜSAB zum

Chiffrieren und PÜSBA zum Dechiffrieren und die Station B,

die die Verbindung annimt, verwendet PÜSBA zum Chiffrieren

und PÜSAB zum Dechiffrieren.

Es gilt P{PÜSAB ≠ PÜSBA} = 1 -(3/4)63 ≈ 1 - 1,3 · 10-8

Eine Bitkombination

(1,1) = (PÜSAi, PÜSBi) für

PÜSB (mod 264)

Bemerkung:

Die Verbindung aufbauende Station A verwendet PÜSAB zum

Chiffrieren und PÜSBA zum Dechiffrieren und die Station B,

die die Verbindung annimt, verwendet PÜSBA zum Chiffrieren

und PÜSAB zum Dechiffrieren.

Es gilt P{PÜSAB ≠ PÜSBA} = 1 -(3/4)63 ≈ 1 - 1,3 · 10-8

Eine Bitkombination

(1,1) = (PÜSAi, PÜSBi) für  erzeugt

einen Übertrag auf die Stelle (i + 1).

Mit diesem Vorschlag wird erreicht, daß bei jeder Verbindungs-

aufnahme die PÜS zufällig und in Abhängigkeit von

beiden T 314.X gebildet werden und in beiden Richtungen

unterschiedlich sind. Damit ist ein wesentlicher Schutz gegen-

über gegnerischen Angriffen, wie in der OTF unter Punkt (5)

gefordert, gegeben. D. h., es ist

- keine Wiederholung von Sprüchen und

- keine Imitation einer berechtigten DEE (z. B. bei Kenntnis

der Chiffrierfolge aus einer ehemaligen Verbindung)

möglich, da die PÜS jeweils durch zwei Seiten gebildet werden

müssen und mindestens eine Seite dies unter Nutzung seines ZG

tun würde.

D. h., bei jeder Chiffrierverbindung müssen beide Seiten mit

den neuen PÜS aktiv chiffrieren können!

Da die PÜS in beiden Richtungen unterschiedlich sind, ist

auch kein Echo von gesendeten Daten oder dessen Teile durch

einen Unbefugten möglich.

4.2. Einbettung der Chiffrierprozesse in die X.25-Protokolle

4.2.1. Allgemeine Steuerungsabläufe in T 314.X

In T 314.X sind im Wesentlichen 3 Betriebszustände vorzusehen:

- Schlüsseleingabe

- Aufbau der Chiffrierverbindung und

- Chiffrieren/Dechiffrieren

Zunächst folgen einige Bemerkungen zu notwendigen Aktivitäten

der T 314.X auf der HDLC-Ebene.

- Alle ankommende Blöcke (frames) sollen über den CRC-Wert

auf Gültigkeit geprüft werden. Bei falschen CRC-Wert sind

die Blöcke ohne weitere Reaktionen zu verwerfen.

- Alle gültigen S- und U-Blöcke sind bis auf Ausnahmen im Be-

triebszustand zur Aufnahme der Chiffrierverbindungen unver-

ändert weiterzuleiten.

- Bei den I-Blöcken muß eine Paketauswertung erfolgen. Falls

nicht schon von der SIO speziell realisiert, müssen chif-

frierte/dechiffrierte Datenpaket und evtl. weitere durch

T 314.X inhaltlich geänderte Pakettypen neu in einem HDLC-

Rahmen verpackt werden (CRC-Wertbildung und Transparenz).

Über die Auswertung der Pakete sollen die Abläufe in T 314.X

wie folgt gesteuert werden. Die Pakete sind nach dem Kennzei-

chen des Pakettyps im 8. Byte des Pakets zu identifizieren.

- Handelt es sich um ein Paket 'Verbindungsanforderung' oder

'Ankommender Anruf' mit dem Kennzeichen des Pakettyps 0000 1011,

so ist für den entsprechenden logischen Kanal in den Betriebs-

zustand zum Aufbau der Chiffrierverbindung überzugehen.

- Handelt es sich um ein Datenpaket, d. h. 1. Bit des 3. Bytes

gleich Null, so ist in den Betriebszustand Chiffrieren und

Dechiffrieren überzugehen.

- Alle übrigen Pakettypen, außer 'RESET' bei 4.2.3. (3),

sollen keine zusätzlichen Reaktionen in T 314.X auslösen.

Sie sind unverändert weiterzuleiten.

4.2.2. Betriebszustand zum Aufbau der Chiffrierverbindung mit

primärem Übertragungsschlüssel

Die Pakete zum Verbindungsaufbau sind von den T 314.X weiter-

zuleiten - sie dienen den T 314.X zur Steuerung des Betriebs-

zustandes. Die prinzipiellen Aktivitäten der T 314.X in die-

sem Betriebszustand sollen am Schema zur Paketebene dargestellt

werden. Die Details, wie z. B. das Senden von Steuerpaketen

und Steuerblocks von den T 314.X und dessen Bedeutung, werden

weiter unten auf HDLC-Ebene betrachtet. Prinzipiell geht es

aus der Sicht der Funktion des PDN darum, daß die beiden be-

teiligten T 314.X und nicht die DEE miteinander korrespondieren

müssen, um gemeinsam die PÜS zu bilden.

Das Schema enthält nur die zum Aufbau der Chiffrierverbindung

unbedingt notwendigen Pakete. D. h., es sind evtl. noch wei-

tere Steuerpakete und Pakete zu anderen logischen Kanälen zu

berücksichtigen.

Treten während des Aufbaus der Chiffrierverbindung zum betref-

fenden logischen Kanal Datenpakte auf, so sind diese von der

T 314.X zu verwerfen.

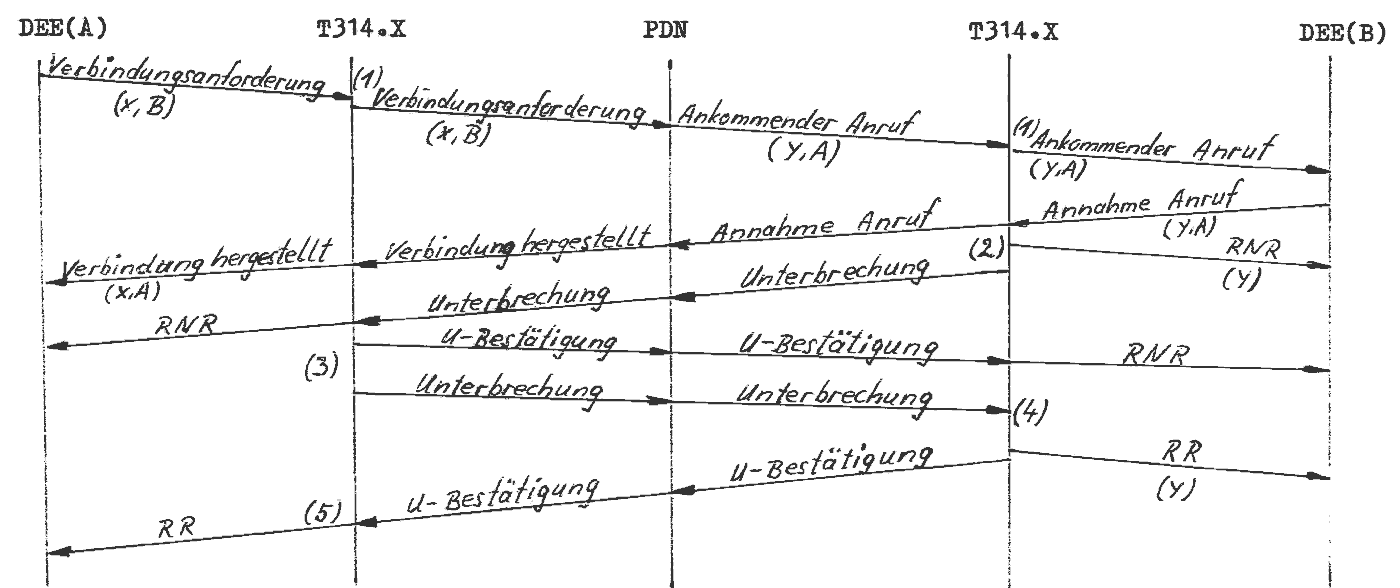

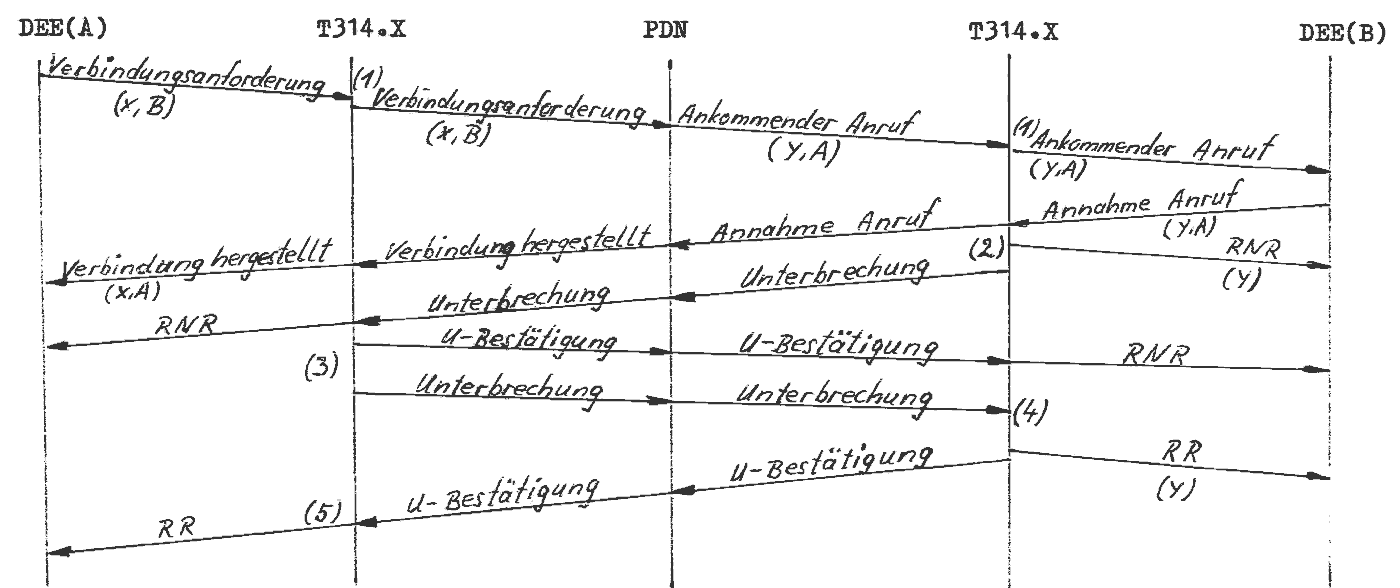

Aufbau der Chiffrierverbindung (Paketebene)

erzeugt

einen Übertrag auf die Stelle (i + 1).

Mit diesem Vorschlag wird erreicht, daß bei jeder Verbindungs-

aufnahme die PÜS zufällig und in Abhängigkeit von

beiden T 314.X gebildet werden und in beiden Richtungen

unterschiedlich sind. Damit ist ein wesentlicher Schutz gegen-

über gegnerischen Angriffen, wie in der OTF unter Punkt (5)

gefordert, gegeben. D. h., es ist

- keine Wiederholung von Sprüchen und

- keine Imitation einer berechtigten DEE (z. B. bei Kenntnis

der Chiffrierfolge aus einer ehemaligen Verbindung)

möglich, da die PÜS jeweils durch zwei Seiten gebildet werden

müssen und mindestens eine Seite dies unter Nutzung seines ZG

tun würde.

D. h., bei jeder Chiffrierverbindung müssen beide Seiten mit

den neuen PÜS aktiv chiffrieren können!

Da die PÜS in beiden Richtungen unterschiedlich sind, ist

auch kein Echo von gesendeten Daten oder dessen Teile durch

einen Unbefugten möglich.

4.2. Einbettung der Chiffrierprozesse in die X.25-Protokolle

4.2.1. Allgemeine Steuerungsabläufe in T 314.X

In T 314.X sind im Wesentlichen 3 Betriebszustände vorzusehen:

- Schlüsseleingabe

- Aufbau der Chiffrierverbindung und

- Chiffrieren/Dechiffrieren

Zunächst folgen einige Bemerkungen zu notwendigen Aktivitäten

der T 314.X auf der HDLC-Ebene.

- Alle ankommende Blöcke (frames) sollen über den CRC-Wert

auf Gültigkeit geprüft werden. Bei falschen CRC-Wert sind

die Blöcke ohne weitere Reaktionen zu verwerfen.

- Alle gültigen S- und U-Blöcke sind bis auf Ausnahmen im Be-

triebszustand zur Aufnahme der Chiffrierverbindungen unver-

ändert weiterzuleiten.

- Bei den I-Blöcken muß eine Paketauswertung erfolgen. Falls

nicht schon von der SIO speziell realisiert, müssen chif-

frierte/dechiffrierte Datenpaket und evtl. weitere durch

T 314.X inhaltlich geänderte Pakettypen neu in einem HDLC-

Rahmen verpackt werden (CRC-Wertbildung und Transparenz).

Über die Auswertung der Pakete sollen die Abläufe in T 314.X

wie folgt gesteuert werden. Die Pakete sind nach dem Kennzei-

chen des Pakettyps im 8. Byte des Pakets zu identifizieren.

- Handelt es sich um ein Paket 'Verbindungsanforderung' oder

'Ankommender Anruf' mit dem Kennzeichen des Pakettyps 0000 1011,

so ist für den entsprechenden logischen Kanal in den Betriebs-

zustand zum Aufbau der Chiffrierverbindung überzugehen.

- Handelt es sich um ein Datenpaket, d. h. 1. Bit des 3. Bytes

gleich Null, so ist in den Betriebszustand Chiffrieren und

Dechiffrieren überzugehen.

- Alle übrigen Pakettypen, außer 'RESET' bei 4.2.3. (3),

sollen keine zusätzlichen Reaktionen in T 314.X auslösen.

Sie sind unverändert weiterzuleiten.

4.2.2. Betriebszustand zum Aufbau der Chiffrierverbindung mit

primärem Übertragungsschlüssel

Die Pakete zum Verbindungsaufbau sind von den T 314.X weiter-

zuleiten - sie dienen den T 314.X zur Steuerung des Betriebs-

zustandes. Die prinzipiellen Aktivitäten der T 314.X in die-

sem Betriebszustand sollen am Schema zur Paketebene dargestellt

werden. Die Details, wie z. B. das Senden von Steuerpaketen

und Steuerblocks von den T 314.X und dessen Bedeutung, werden

weiter unten auf HDLC-Ebene betrachtet. Prinzipiell geht es

aus der Sicht der Funktion des PDN darum, daß die beiden be-

teiligten T 314.X und nicht die DEE miteinander korrespondieren

müssen, um gemeinsam die PÜS zu bilden.

Das Schema enthält nur die zum Aufbau der Chiffrierverbindung

unbedingt notwendigen Pakete. D. h., es sind evtl. noch wei-

tere Steuerpakete und Pakete zu anderen logischen Kanälen zu

berücksichtigen.

Treten während des Aufbaus der Chiffrierverbindung zum betref-

fenden logischen Kanal Datenpakte auf, so sind diese von der

T 314.X zu verwerfen.

Aufbau der Chiffrierverbindung (Paketebene)

x,y - logische Kanäle; A, B - Adressen der DEE

Erläuterungen zum Schema:

(1) Übergang in 'Aufbau der Chiffrierverbindung' für diese

virtuelle Verbindung (logischer Kanal x DEE (A) bzw. y

DEE (B)).

Auswahl von SÜSAB entsprechen der Adresse B bzw. A, und

Zuordnung des Kanals zum Schlüssel, x zu SÜSAB bzw. y zu

SÜSAB.

(2) - Senden RNR-Paket an DEE (B);

- Bildung PÜSB durch ZG, dessen Abspeicherung in

zuordnung zu (y) und dessen Chiffrierung mit SÜSAB

(diese Aktivitäten können zwecks Zeitersparnis auch

direkt nach (1) durchgeführt werden);

- Senden von CSÜSAB in einem Paket Unterbrechung

an die entfernte T 314.X.

(3) - es ist mittels ZG ein PÜSA zu bilden und mit SÜSAB zu

chiffrieren (zur Zeitersparnis evtl. direkt nach (1)).

- T 314.X hat in diesem Betriebszustand im Kanal (x) auf

ein Paket 'Unterbrechung' zu warten. Der Inhalt dieses

Pakets ist mit SÜSAB zu dechiffrieren.

- Anstelle des Pakets Unterbrechung soll ein Paket RMR

an die DEE (A) weitergeleitet werden.

- Nach Bestätigung des Unterbrechungspakets ist ein

eigenes Paket Unterbrechung mit dem Inhalt von

CSÜSAB(PÜSA) zu senden.

- Aus PÜSA und PÜSB sind nach Pkt. 4.1.3. PÜSAB und

PÜSBA zu bilden und dem logischen Kanal (x) zugeordnet

abzuspeichern.

(4) - T 314.X wartet im Kanal (x) auf eine Bestätigung des

gesendeten Unterbrechungspakets, sendet an dessen Stelle

ein Paket RNR weiter an die DEE (B) und wartet weiter-

hin auf ein Paket Unterbrechung vom Kanal.

- Der Inhalt dieses Pakets wird mit SÜSAB dechiffriert

und durch Verknüpfung der PÜSA und PÜSB nach Pkt.

4.1.3. werden PÜSAB und PÜSBA gebildet und dem Kanal

(y) zugeordnet abgespeichert.

- Die T 314.X sendet der Gegenstelle eine Unterbrechungs-

bestätigung und meldet der DEE (B) mit dem Paket RR die

Bereitschaft zum Empfang von Datenpaketen im Kanal (y).

(5) Weiterleitung eines RR-Pakets anstelle der Unterbrechungs-

bestätigung.

Beide T 314.X gehen für die aufgebaute GVV in den betriebszu-

stand Chiffrieren und Dechiffrieren über.

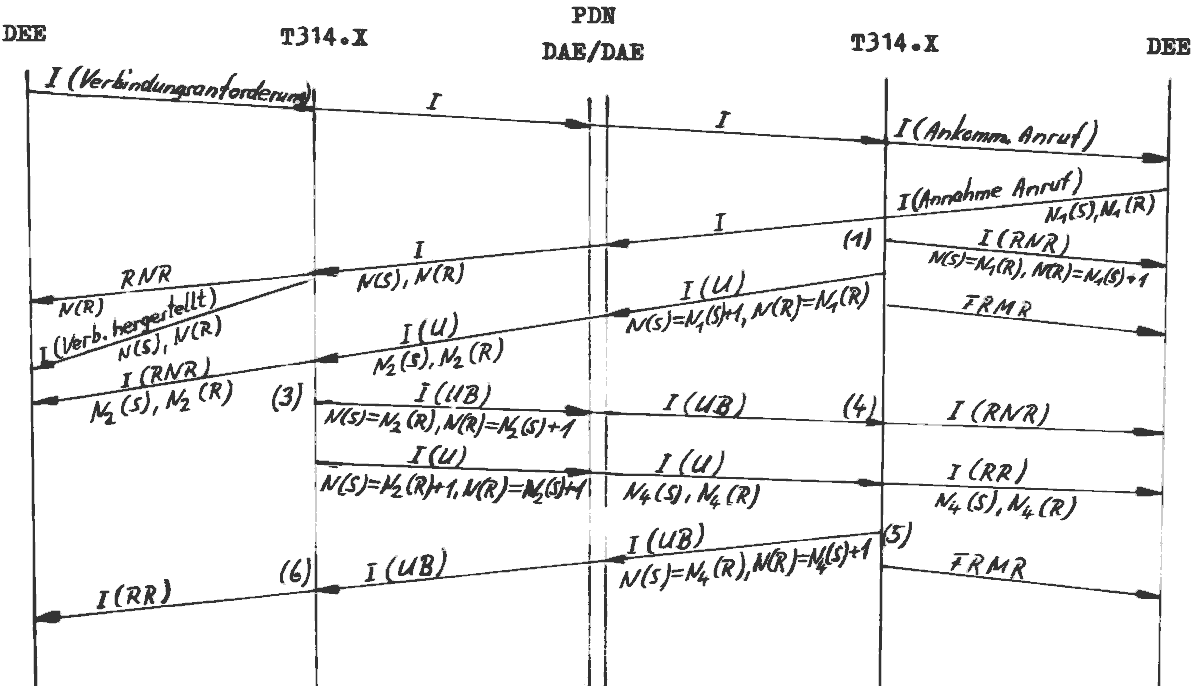

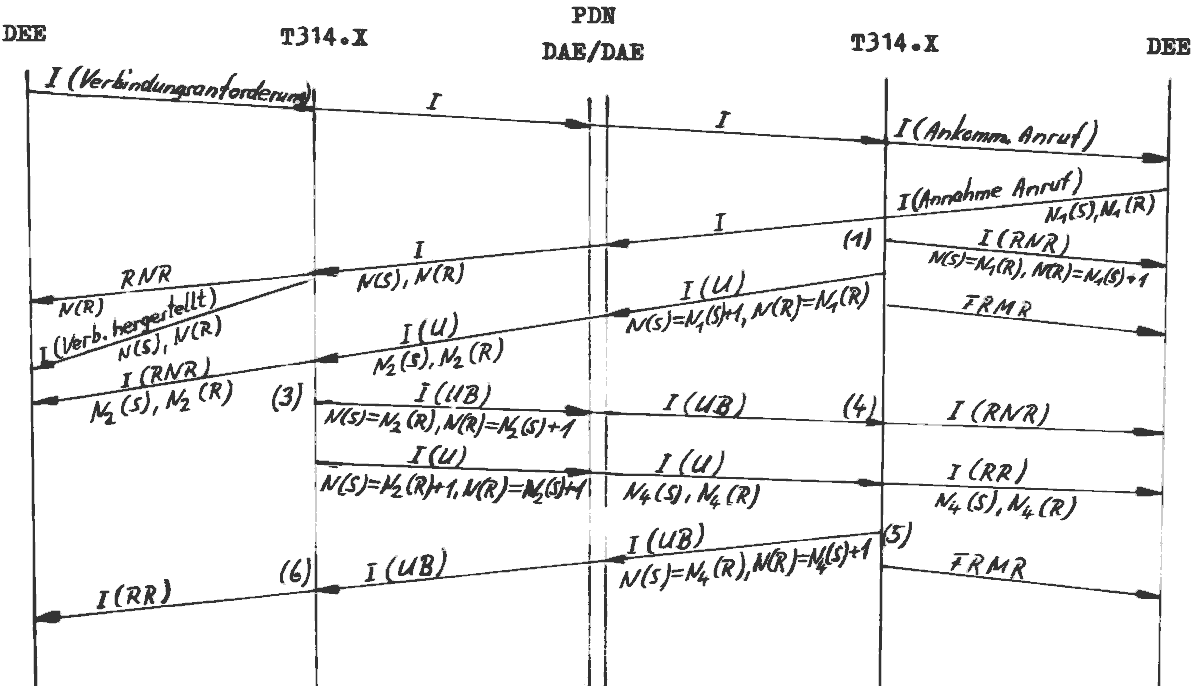

Austausch von HDLC-Blöcken zum Aufbau der Chiffrierverbindung

für einen logischen Kanal

U - Paket Unterbrechung

UB - Bestätigung der Unterbrechung

N(R), N(S) - Empfangs- und Sendefolgenummern

Nachfolgend sollen aus der Sicht der X.25-Protokolle nochmals

alle Detailabläufe auf den Ebenen 2 (HDLC) und 3 (Paketebene)

dargestellt und erläutert werden. Die Darstellung erfolgt durch

ein Ablaufschema auf der Ebene 2. Oberhalb der Übertragungs-

pfeile wird der HDLC-Block, wobei bei I-Blöcken der Pakettyp

in Klammern folgt, und unterhalb dieser Pfeile werden die

Empfangs- uns Sendefolgennummern der HDLC-Blöcke angegeben.

Da von den T 314.X keine eigenen Datenpaket übermittelt werden

sollen, wird der Flußregelung auf der Paketebene nicht gestört.

Die Störungen der Folgennummerierung auf der HDLC-Ebene in den

Abschnitten DEE - DAE durch das Senden von Blöcken durch die

T 31.X sollen so gering wie möglich gehalten werden.

Erläuterung zum Schema:

(1) - Entnahme der N(S) und N(R) und Weiterleitung des Pakets

'Annahme des Anrufs';

- Versetzen des logischen Kanals in Zustand 'Nichtbereit'

durch das Paket RNR;

Durch das Paket RNR soll gleichzeitig der Block mit dem

Paket 'Annahme des Anrufs' gegenüber der DEE bestätigt

werden.

- Senden des Pakets 'Unterbrechung' mit 32 Byte Daten

(PÜSB.

- Zum Abschluß der von T 314.X nach (1) aufeinanderfolg-

genden Maßnahmen wird durch den Block FRMR die DDE

angeregt ein RESET einzuleiten.

(Folgenummerierung wurde durch T 314.X gestört.)

(2) Das Paket 'Verbindung hergestellt' ist weiterzuleiten und

duch einen Block RNR ist die Nichtbereitschaft zum Empfang

von I-Blöcken zu melden. Damit soll verhindert werden, daß

Datenpakete auf dem logischen Kanal, wo der Aufbau der

Chiffrierverbindung erfolgt, gesendet werden.

Die Sendung eines Pakets RNR würde die Folgenumerierung

stören.

(3) - Das Paket 'Unterbrechung' wird als Paket RNR weiterge-

leitet. Wenn weiter unten der Abschnitt nach einem

RESET wieder beidseitig bereit wird, bleibt damit die

Nichtbereitschaft des logischen Kanals Datenpakete zu

empfangen.

- Sendung des Pakets Bestätigung der Unterbrechung und

Sendung eines eigenen Pakets Unterbrechung mit 32 Byte

Daten (PÜSA).

- Durch den Block FRMR soll die DEE angeregt werden, ein

RESET einzuleiten, da die Folgennumerierung im Abschnitt

gestört wurde.

(4) Weiterleitung des Pakets 'Bestätigung der Unterbrechung'

als RNR-Paket.

Damit wird die Folgennumerierung nicht gestört und die

Meldung der Nichtbereitschaft des logischen Kanals wie-

derholt.

(5) - Mit dem Empfang des Unterbrechungspakets kann der Be-

triebszustand 'Aufbau der Chiffrierverbindung' abge-

schlossen werden, d. h., mit dem Paket RR wird die

Bereitschaft zum Empfang von Datenpaketen gemeldet.

- Weiterhin wird ein Paket zur Bestätigung der Unterbre-

chung gesendet. Da mit die Folgennumerierung gestört

wird, soll durch den Block FRMR die DEE angeregt werden,

ein RESET einzuleiten.

(6) Das Paket der Unterbrechungsbestätigung wird als RR-Paket

weitergeleitet. Damit wird die Folgenumerierung nicht ge-

stört und die Bereitschaft des log. Kanals Datenpakete

zu empfangen gemeldet.

Die jeweils notwendige Berechnung der Folgenummern N(S),

N(R) bei der Sendung von Paketen durch die T 314.X ist

im Schema dargestellt.

4.2.3. Betriebszustand Chiffrieren und Dechiffrieren

Wurde ein Datenpaket erkannt, ist in den Betriebszustand

'Chiffrieren und Dechiffrieren' überzugehen, falls T 314.X

sich für den betreffenden logischen Kanal nicht mehr im

Betriebszustand 'Aufbau der Chiffrierverbindung' befindet.

Es wird entsprechend dem logischen Kanal der PÜS (der nach

4.1.3. unterschiedlich für Chiffrieren und Dechiffrieren ist)

bzw. der ÜS eingestellt.

Das Chiffrieren und Dechiffrieren der Nutzerdaten in den Da-

tenpaketen erfolgt dann entsprechend dem eingesetzten Regime

des DCA.

(1) Einfaches Tauschverfahren (beachte Pkt. 4.1.1. (1))

Die Länge des Klartextes muß ein Vielfaches von 8 Byte

betragen - was gegebenenfalls durch Auffüllung zu erreichen

ist. Ansonsten werden hier keine Probleme der Anwendung

gesehen.

(2) Additionsverfahren mit Selbstregeneration bei Paketver-

längerungen

Es wird angenommen, daß durch T 314.X die Datenfelder der

Datenpakete um 10 Byte verlängert werden können.

Chiffrieren:

- Berechnung des CRC über die Nutzerdaten des Datenpakets;

- Bildung einer SYF durch den ZG;

- Chiffrieren der Nutzerdaten und des angefügten CRC-Wertes;

- Voranstellung der SYF vor den Geheimtext und Verpackung

aller Daten im Datenpaket:

Dechiffrieren:

- Entnahme der SYF aus dem Nutzerdatenfeld;

- Dechiffrieren des restlichen Nutzerdatenfeldes;

- Berechnung des CRC-Wertes über den durch Dechiffrieren

erhaltenen Grundtext;

Stimmt der berechnete nicht dem dechiffrierten

CRC-Wert überein, ist das Datenpaket zu verwerfen.

Das PDN kontrolliert die Datenpakete auf die Einhaltung der

maximalen Nutzerdatenfeldlänge. Es werden deshalb folgende 2

Möglichkeiten zur Verlängerung dieses Feldes durch T 314.X

gesehen.

(1) Bei Neuentwicklung von Datenendtechnik (einschließlich der

Kommunikationssoftware) ist zu untersuchen, ob die Länge

von 118 Byte statt der bisherigen 128 Byte für die Paket-

ierung vorgeschrieben werden könnte. Diese Variante wäre

für die Nutzer kostengünstiger als die folgend beschrie-

bene, da für die Kostenberechnung der Datenübertragung die

Anzahl der 64-Byte-Blöcke je Datenpaket in Rechnung gestellt

werden.

(2) Vorschlag zur Verlängerung des Nutzerdatenfeldes gegenüber

dem Netz:

- Die korrespondierenden DEE, die mit den T 314.X arbeiten,

werden bei deren Einrichtung durch die Post mit einer

maximalen Datenfeldlänge von Lmax = 128 Bytes initiali-

siert, gegenüber dem Netz jedoch mit Lmax =

256 Bytes vereinbart.

- T 314.X müßte im Paket Verbindungsanforderung zusätz-

lich das Leistungsmerkmal zur Längenvereinbarung mit

Lmax = 256 Bytes eintragen, bzw. auf Empfängerseite

entfernen. Damit würde die virtuelle Verbindung netz-

seitig mit Lmax = 256 Bytes hergestellt.

- Längere Grundtexte werden von der DEE in 128 Byte lange

Abschnitte unterteilt in Datenpaketen gesendet.

T 314.X würde Datenpakete mit 138 Byte Nutzerdaten (d.

h. nicht die maximale Länge von 256 Byte ausfüllen)

weiterleiten.

- Die Datenpakete müßten in der entfernten DEE in gleicher

weise empfangen werden, wie sie gesendet wurden. U. a.

ist eine Zusammenfassung von Paketdaten durch das Netz

unzulässig (um in Paketfolgen die vereinbarte max. Feld-

länge auszulasten). Um dies zu verhindern, sind in allen

Datenpaketen durch T 314.X das M-Bit = 0 zu setzen (keine

Paketfolgeanzeige).

(3) Additionsverfahren mit Selbstregeneration ohne Paket-

verlängerung

In diesem Falle müßte jede T 314.X im Betriebszustand

'Aufbau der Chiffrierverbindung' der Gegenstelle eine

SYF übermitteln. Konkrete Realisierungsvorschläge hierzu

wurden noch nicht untersucht. Denkbar wäre, dies mit dem

PÜS-Austausch zu verbinden - problemlos, wenn nur ein PÜS

für beide Richtungen gebildet werden sollte. Das Prinzip

der Bildung des PÜS in gleichen Anteilen durch beide T 314.X

müßte beibehalten werden.

Die Gesamtheit der in einer Richtung über T 314.X gehende

Daten der Datenpakete während der gesamten Zeit des Be-

stehens der Chiffrierverbindung wäre aus kryptologischer

Sicht als ein Spruch zu betrachten.

Durch die Übertragungsprotokolle ist es möglich, daß Daten-

pakete auf Senderseite wiederholt gesendet werden müssen

(auf Empfängerseite nur einmalig ankommen) oder im Netz

befindlich Datenpakete verworfen werden und, durch höhere

Protokolle in den DEE organisiert, ein Wiederanlauf der

verlustfreien Datenübertragung erfolgen muß. In diesen

Fällen würden die korrespondierenden T 314.X die Synchro-

nität verlieren. Dies heißt wegen der Selbstregeneration,

daß 8 Byte falsch dechiffriert würden.

Das Problem der Erhaltung der Synchronität soll durch fol-

genden Vorschlag gelöst werden:

Angenommen, die Paketzählung erfolgt mod8.

Zu einem logischen Kanal ist zu jeder Paket-Nummer (0

bis 7) der aktuelle Chiffrierzustand abzuspeichern. Zu

Beginn wird bei der Verbindungsaufnahme die SYF als

Chiffratorzustand 0 abgespeichert. Das Paket mit der Nr.

0 wird zuerst chiffriert (mit Chiffratorzustand 0),

danach wird der aktuelle Chiffratorzustand der Nr.1 zu-

geordnet. Allgemein wird das Paket Nr. i mit dem Chif-

fratorzustand Nr. i chiffriert und danach der aktuelle

Chiffratorzustand der Nr. i + 1 mod 8 zugeordnet.

Werden jetzt Paketwiederholungen (In der Regel nur durch

die HDLC-Absicherung eines Übertragungsabschnittes mög-

lich, Paketwiederholung auf Paketebene ist ein zusätz-

liches Leistungsmerkmal) notwendig, so wird in der Chif-

fratorfolge nicht fortgefahren, sondern von dem zu Paket

gehörigen Chiffratorzustand ausgehend nochmals chiffriert.

D. h., durch einfache Paketwiederholung geht die Synchro-

nität der T 314.X nicht mehr verloren.

Tritt eine Störung/Fehler auf, die nicht durch eine Paket-

wiederholung beseitigt werden kann, so erfolgt entweder

eine Auslösung oder ein Rücksetzen der Verbindung. Nach

einer Auslösung müßte die Verbindung neu aufgebaut, d. h.

auch die Synchronität hergestellt werden. Bei einem Rück-

setzen (RESET) wird der logische Kanal neu initialisiert,

d. h., u. a. wird der Paketsendezähler auf 0 gesetzt. Da-

mit werden auch im Netz befindliche Datenpakete verworfen.

Ohne zusätzliche Maßnahmen würden danach beide T 314.X das

nächste Datenpaket mit der Nr. 0 auch mit dem Chiffrator-

zustand Nr. 0 chiffrieren. Der Chiffratorzustand Nr. 0

kann in Abhängigkeit vom Eintrittspunkt der Störung der

gleiche sein oder auch nicht. Wahrscheinlichkeitsaussagen

hierzu hängen ab von der Fenstergröße, vom Durchsatz und

davon, ob eine End-zu-End-Bestätigung erfolgt.

Andererseits könnte die T 314.X das Paket RESET in die

Paketauswertung mit einbeziehen. Bei Erkennung eines

Pakets RESET wäre für den betreffenden logischen Kanal

in einen gesonderten Betriebszustand zur Neusynchroni-

sation überzugehen. Die Neusynchronisation könnte analog

des Aufbaus der Chiffrierverbindung durch einen gegen-

seitigen Austausch der SYF über Unterbrechungspakete

erfolgen.

Schlußfolgerung

Wegen Pkt. 4.11. (1) und vieler offener Probleme bei der Pro-

tokollgestaltung anderer Varianten wird die Variante 2 (2)

(Additionsverfahren mit Selbstregeneration und unterschied-

licher Vereinbarung der Paketlänge gegenüber DEE und Netz)

als Vorzugsvariante betrachtet.

4.3. Eignung des DSG (Datensicherungsgerät) T 314 für den

Einsatz im Paketvermittelten Datennetz

4.3.1. Schnittstellen des DSG

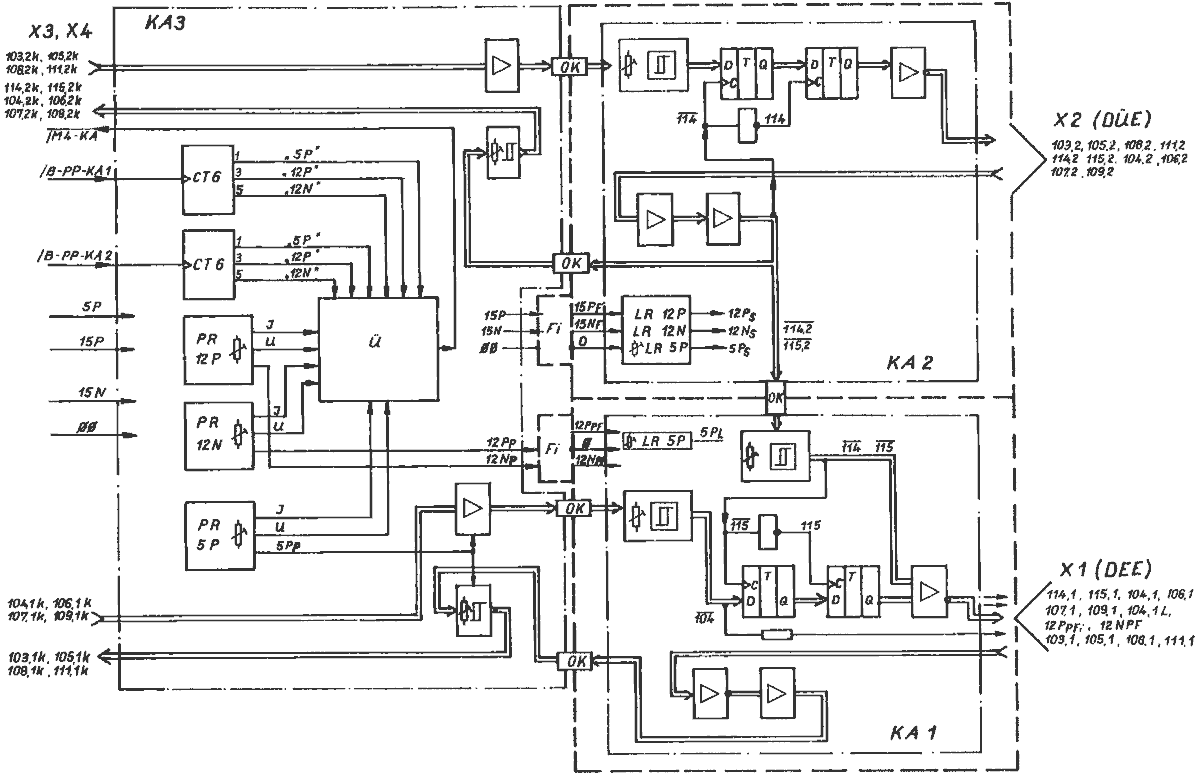

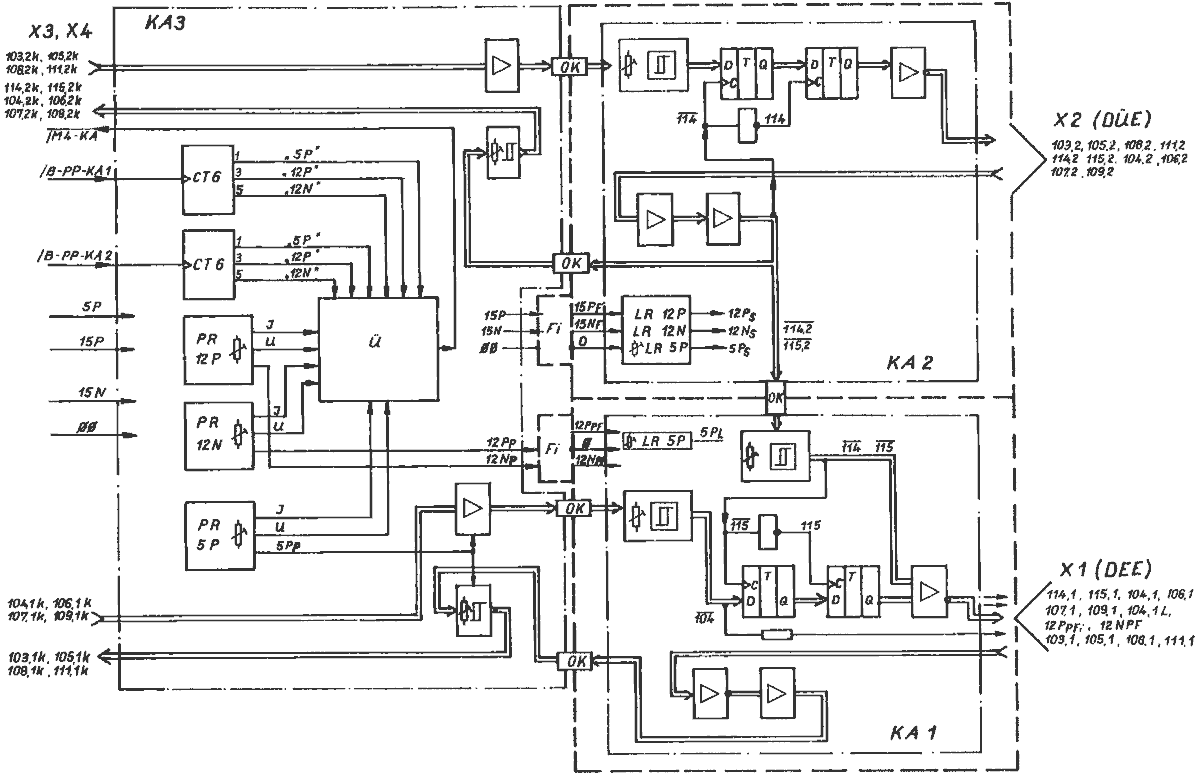

Das DSG T 314 besitzt die Schnittstelle I2 (V.24/V.28) zur

DEE und zur DÜE mit folgenden Schnittstellenleitungen:

DEE DÜE

102.1 102.2

103.1 103.2

104.1 104.2

105.1 105.2

106.1 106.2

107.1 107.2

108.1 108.2

109.1 109.2

111.1 111.2

114.1 114.2

115.1 115.2

Der Anschluß der DEE und DÜE erfolgt über geschirmte Kabel

mittels geschirmte 2 RM Rundsteckverbindern am DSG. Die

Schnittstellen arbeiten mit asymmetrischen Treiber- bzw.

Empfängerschaltungen mit elektrischen Signalpegeln nach V.28

bzw. sind kompatibel mit Signalpegeln nach V.10.

Die oben beschriebene Schnittstelle gewährleistet in Zusam-

menhang mit dem eingesetzten Peripherieschaltkreis (serieller

Input-Output Schaltkreis U 8561) den synchronen bzw. asyn-

chronen Datenaustausch mit angeschlossener DEE und DÜE.

Dabei werden durch den Peripherieschaltkreis folgende Über-

tragungsverfahren unterstützt:

- asynchron Start-Stopp-Prozedur

- Mono- und Bisynchronmodem (byteorientierte synchrone Über-

tragungsprozeduren)

- HDLC bzw. SDLC (bitorientierte synchrone Übertragungs-

prozeduren)

Der eingesetzte SIO U 8561-Baustein gewährleistet sowohl in DEE

alsc auch in DÜE-Richtung Halbduplex- und Vollduplexbetrieb.

Die gesamte Steuerung der Schnittstellen (DEE und DÜE) erfolgt

über eine 8 bit-Rechnerkonfiguration, bestehend aus CPU, ROM,

RAM und Peripherie. Die auf den Schnittstellen erreichbare

Datenübertragungsgeschwindigkeit ist abhängig vom konkret zu

realisierenden Steuerungsprogramm und dem damit verbundenen

Einsatzzweck des Gerätes.

4.3.2. Einsatzmöglichkeiten des DSG T 314 bezüglich seiner

Schnittstellen im PDN

Prinzipiell bestehen 2 Möglichkeiten des Einsatzes von T 314.

1. Anschluß an DEE bzw. an die DAE (Datenanschlußeinheit)

mit X.21 Schnittstelle und X.25-Protokoll

2. Anschluß an DEE bzw. an die DAE (Datenanschlußeinheit)

mit X.21 bis Schnittstelle und X.25 Protokoll

Zu 1.

Zur Realisierung dieser SST ist eine Änderung der DÜE-Kas-

sette (geschirmte Schnittstellenkassette für den Anschluß

DEE und DÜE) erforderlich.

Es ist der Einsatz anderer Treiberschaltkreise, z. B. DL 2631D

und Empfängerschaltkreise z. B. DL 2632D erforderlich. Beide

erfüllen den CCITT-Standard V.11 für symmetrische SST-Leitungen,

sind aber auch für asymmetrische SST nach V.24 oder V.10 ein-

setzbar. (Siehe /9/)

Die DÜE-Kassette im Gerät T 314 ist für eine asymmetrische SST

ausgelegt. Aufgrund von Forderungen der Ausstrahlungssicherheit

wurden aber jeder einzelnen Steuerleitung eine eigene Masselei-

tung zugeordnet.

Für T 314.X muß die DÜE-Kassette so konzipiert werden, daß die

Masseleitungen für die einzelnen SST-Leitungen als Rückleiter

für eine symmetrische SST genutzt werden. Durch Einstellung

(z. B. Wickel- oder Lötbrücken) kann eine Umschaltung von V.11

auf V.10 und damit eine universelle Einsetzbarkeit der DÜE-

Kassetten erreicht werden.

Der mechanische Anschluß erfolgt über einen 15poligen Stecker

nach ISO-Standard 4903 (siehe /10/). Demzufolge ist der Einsatz

von Kabeladaptern für den Übergang von 2RM-Steckverbindern an

der DÜE-Kassette zu den Anschlüssen der DEE und der DAE mit

Cannon-Steckverbindern notwendig.

Zu 2.

Bei dieser Variante besteht eine weitgehende Übereinstimmung

der Schnittstellenleitungen sowie der elektrischen Parameter

(asymmetrische Doppelstromkreise nach V.28). Der hardwaremä-

ßige Anschluß wäre für die Nutzerklasse 8, 9 und 10 nach CCITT-

Empfehlung X.1 (2,4; 4,8; 9,6 kbit/s) möglich (Siehe /10/).

In einigen Einsatzfällen sind bestimmte Besonderheiten beim

Zusammenschalten der Leitung zu beachten (siehe /11/).

Mechanisch erfolgt der Anschluß mit 25poligen Stecker nach

ISO-Standard 2110 (siehe /10/). Hier ist ebenfalls der Ein-

satz von Kabeladaptern notwendig.

4.3.3. Realisierung der Chiffrierung/Dechiffrierung auf der

Grundlage der HW von T 314

In T314 ist folgende Rechnerstruktur realisiert:

a) ZRE (Rechnerleiterkarte)

· CPU U 880

· CTC U 857

· PIO U 855

· 16 k ROM mit U 2732

· 8 k RAM mit CMOS-Hybrid-RAM, Typ 85551

b) SST (SIO-Steuerleiterkarte)

· SIO U 8561

· CTC U 857

· 2 x PIO U 855

Durch das DSG kann mit programmtechnischen Mitteln die Über-

tragung im HDLC-Format erfolgen (wird durch SIO-Baustein

U 8561 realisiert).

Duplexbetrieb ist möglich, wobei die Übertragungsgeschwindig-

keit durch die Chiffrierung/Dechiffrierung im DSG und die Zeit-

dauer der Eingabe- und Ausgaberoutinen bestimmt wird. Da das

Gerät T 314 nur mit einem 8 bit Rechner ausgerüstet ist und

bei Vollduplex die Chiffrierung und Dechiffrierung quasi gleich-

zeitg ablaufen, ist nach ersten Abschätzungen nur eine Geschwin-

digkeit von 2400 Bit/s möglich.

Da durch die SIO zwar das HDLC-Protokoll (Rahmenbildung) unter-

stürzt wird, aber Auswertung usw. über die CPU realisiert

werden müssen, ist die Realisierung der Chiffrierung/Dechif-

frierung mit dem Gerät T 314 im Paketprotokoll nur mit Ein-

schränkungen möglich:

- begrenzte Datenübertragungsgeschwindigkeit max. 2400 bit/s,

- geringer Speicherplatz (64 k möglich) vorhanden, zur Zeit

realisiert 16 k ROM und 8 k RAM (4 k-RAM gepuffert als

Schlüsselspeicher),

- Chiffrierung/Dechiffrierung mit gleicher CPU, die Ein- und

Ausgabeprozesse des DSG steuert.

Nach ersten Abschätzungen kann bei der Realisierung des Steu-

erprogramms für T 314.X (X.25 Protokoll) nur der Einsatz einer

höheren Programmiersprache zum Erfolg führen. Aus dem Vergleich

mit einem realisierten Programm T 314.F (HDLC-Format zum Daten-

austausch zwischen F 3000 und T 314.F) läßt sich ein wesentlich

größerer Speicherplatzbedarf für T 314.X ableiten, der vorerst

nicht bei der Entwicklung vorgesehen ist.

Bei der Realisierung von T 314.X dürfte mit Sicherheit die

Leistungsgrenze des bisher eingesetzten 8 bit-Rechners erreicht

werden, was zu großen Schwierigkeiten bei der Gestaltung der

Steuersoftware führen wird.

5. Zusammenfassung

5.1. Vorzugsvariante der Realisierungskonzeption

Für das Chiffrierverfahren SAMBO wird vorgeschlagen:

(1) Anwendung des DCA in der Arbeitsart Additionsverfahren mit

Selbstregeneration.

(2) Imitationsschutz durch berechnung und chiffrierte Übertra-

gung von CRC-Kontrollgruppen über volle 64 Bit-Grundtext-

blöcke.

(3) Verwendung von Langzeitschlüssel, den Netzadressen zuge-

ordneter sekundärer Übertragungsschlüssel sowie primärer

Übertragungsschlüssel für jede einzelne Verbindung getrennt

nach Sende- und Empfangsrichtung.

(4) Der Austausch von Dienstgruppen zur Bildung der primären

Übertragungsschlüssel mittels Unterbrechungspakete.

(5) Die Verlängerung der Datenpakete durch Vereinbarung unter-

schiedlicher Paketlängen gegenüber DEE (128 Oktetts) und

PDN (256 Oktetts).

(6) Die Vorbereitung der T 314-Hardware auf eine Realisierung

der Schnittstellen X.21 bis bzw. X.21.

5.2. Realisierbarkeit der hypothetischen OTF auf der Grundlage

der Vorzugsvariante

Bei Realisierung der Vorzugsvariante werden aus gegenwärtiger

Sicht die hypothetischen OTF, Pkt. 3, wie folgt erfüllt:

- SAMBO ist für die Übertragung von Staatsgeheimnissen über

das PDN bei

· Übertragungsgeschwindigkeiten 2,4 kbit/s (evtl. 4,8

kbits/s),

· physikalische Schnittstelle X.21 bis (sowie X.21 bei

zusätzlichen Hardwareänderungen in der Entwicklung),

· gewählten virtuellen Verbindungen,

· Datenpunktlängen 128 Oktetts durch die DDE

geeignet.

- SAMBO gewährleistet garantierte Sicherheit gegenüber De-

kryptierung der Geheimtexte für die Nutzerdaten in den

Datenpaketen.

- SAMBO realisiert End-zu-End-Chiffrierung und individuellen

Verkehr.

Allgemeiner Verkehr ist durch Zuordnung eines Schlüssels für

mehrere "individuelle" Verkehre möglich.

- Es wird ein Imitationsschutz für die Nutzerdaten mit 16 Kon-

trollbit pro Paket realisiert. Eine wiederholte Sendung von

Datenpaketen oder eine Veränderung der Reihenfolge der Pa-

kete ist nur innerhalb einer gewählten virtuellen Verbindung

möglich.

Bei der Organisation individueller Verkehrs erfolgt ein Nach-

weis der Gegenstelle bei Verbindungsaufnahme.

- Es ist eine Umrüstung von T 314 zur T 314.X durch Austausch

der Software und zusätzlicher Hardware außerhalb von T 314

für X.21 bis möglich.

5.3. Einschätzung und Probleme zur technischen Realisierung

Aus den Untersuchungen der hardwaremäßigen Realisierung der

T 314 ergibt sich eine Möglichkeit der hier vorgesehenen DÜE-

Kassette für Schnittstelle (SST) X.21 und X.21 bis umzurüsten.

Um diese Kassette in Geräten T 314.X einsetzten zu können, muß

bei der Entwicklung auf den Einsatz universeller Treiber und

Empfänger, wie z. B. DL 2631D und DL 2632D sowie auf die Um-

schaltbarkeit von V.24 (V.10) und V.11 orientiert werden.

Mit Entwicklungsbeginn der Grundgeräte T 314 (Oktober 1988)

muß diese Entscheidung feststehen, um die DÜE-Kassette für

X.21 und X.21 bis mit zu konzipieren. Über die Einordnung der

X-Schnittstellen bestehen bisher keine Festlegungen zwischen

An und Ag. Zur K1-Verteidigung beim Staatssekretär Gen. Nendel

wurde die X-Variante T 314 nicht zum Leistungsumfang der

Entwicklung T 314 und der Varianten T 314.L und T 314.F erho-

ben (nicht Bestandteil der Aufgabenstellung und des PH)!

Aufgrund der Hardwarebasis von T 314 (8-Bit-Mikroprozessor)

wird aus heutiger Sicht eingeschätzt (s. Pkt. 4.3.), daß die

Übertragungsgeschwindigkeit von 9,6 kbit/s nicht realisierbar

ist, aber eine maximale Übertragungsgeschwindigkeit von 2,4

kbit/s gewährleistet und evtl. auch 4,8 kbit/s erreicht werden

kann. 9,6 kbit/s und wahrscheinlich auch 48 kbit/s können nur

mit einem 16 Bit Mikroprozessor erreicht werden. Hierzu müßte in

der bestehenden T 314-HW die Rechnerplatine ausgetauscht werden.

Zur Anzahl der in T 314.X auf RAM abspeicherbaren Schlüssel

(SÜS/ÜS) kann noch keine endgültige Aussage getroffen werden,

da z. Z. noch nicht eingeschätzt werden kann, wieviel Speicher-

platz das Steuerprogramm benötigen wird. Beispielsweise muß

für 160 Schlüssel, die gespeichert und gepuffert werden müssen,

ein RAM-Bereich von ca. 6 kByte bereitgestellt werden.

Bis Oktober 1988 muß eine Aufteilung der RAM- und ROM-Bereiche

feststehen. Um den Speicherbedarf für das Steuerprogramm zu

ermitteln, muß eine Softwarekonzeption erstellt werden, in der

enthalten ist, welche Programmteile realisiert werden müssen.

Um die Variante T 314.X in RES einordnen zu können, muß bis

August 1989 der theoretische und praktische Nachweis der Re-

alisierbarkeit auf der zu 10/88 festgelegten HS-Struktur

erbracht werden.

Das bedeutet Aufbau und Erprobung eines Labormusters mit voll-

stnadigen Realisierung des Steuerprogramms, einschließlich der

notwendigen Teile der HDLC- und X.25-Protokolle.

5.4. Wertung und Ergebnisse

SAMBO ist nur eine erste Teillösung für die Chiffrierung im

automatisierten Datennetz. Sie ermöglicht eine schnelle Bereit-

stellung von einfacher, langsamer Datenchiffrierung ohne be-

sondere Anforderungen an die Datenendtechnik auf der Basis bzw.

durch Modifizierung in Entwicklung befindlicher Datenchiffrier-

technik T 314.

Einschränkungen für den Einsatz können sich weiterhin ergeben,

aus dem notwendigen Verzicht auf das Leistungsmerkmal der

Längenvereinbarung ( von 128 auf 256 Bytes Daten je Daten-

paket) und der Kompatibilität zu zukünftiger Chiffriertechnik,

die auf einer peripheren Schnittstelle (wie z. B. T 330)

und/oder einer anderen Schlüsselorganisation (hierarchisch-

organisierter Netze bzw. mit Schlüsselverteilungszentrum)

beruhen könnte.

Durch die Studie wurden Vorleistungen für die Entwicklung des

Chiffrierverfahrens SAMBO und des Chiffriergerätes T 314.X auf

dem Niveau der kryptologischen Konzeption geleistet.

5.5. Maßnahmevorschläge

(1) Ausarbeitung von Vorschlägen für die komplexe Gestaltung

der Chiffrierung im automatisierten Datennetz der DDR bis

1995.

(2) Aufnahme der Entwicklung des Chiffrierverfahrens SAMBO ge-

mäß Anweisung XI/45. Präzisierung des Entwicklungsablaufes

gemäß 4.2. (2) der Anweisung mit

Aufnahme der A-Entwicklung T 314.X mit Abschluß C2.

Quellen

/1/ A4-Abschlußbericht zum PDN und Arbeitsberichte, IPF

/2/ Information zur Nutzung des automatisierten Datennetzes

der Deutschen Post, IPF, 1987

/3/ Aktennotiz zur Beratung bei Dr. Milhig, IPF

Tgb.-Nr. XI/1/144/340/88