Geräte und Maschinen der Schlüsselmittelproduktion

BArch*60, *105, *126, *157, *680, *682 … *687 *716

- Software der Schlüsselmittelproduktion

- Studie MISCHUNG - Permutation; 1980

- I-400 individuelle und zirkulare Schlüssellochstreifen - Produktion

- I-409 zirkulare Schlüssellochstreifen - Produktion

- SOEMTRON 527 und 528

- T-010 - T-046 weitere Geräte und Maschinen der Schlüsselmittelproduktion

- T-101 Rauschgenerator

- T-102 .

- T-103 .

- T-104 .

- T-105 .

- T-106 .

- T-107 .

- T-108 .

- T-109 .

- T-110 .

- T-111 .

- T-113 .

- T-150 Rauschgenerator mit Stanzeinrichtung, Folgenkontroll- und zähleinrichtung, Streifenvergleich

- T-151 Rauschgenerator mit Stanzeinrichtung, Folgenkontroll- und zähleinrichtung, Streifenvergleich

- T-153 Rauschgenerator mit Stanzeinrichtung, Folgenkontroll- und zähleinrichtung, Streifenvergleich

- T-200 Schreib- und Zählmaschine

- T-202 Kombinator und Vergleicher

- T-203 Schreibautomat

- T-203 Schreibautomat mit Kugelkopf

- T-251 Nebeneinanderschreiben

- T-253 Streifenschreibmaschine mit Kugelkopf

- T-601 Netzteil

- T-602 Vergleicher

- T-603 Modul-Prüfgerät

- T-814 Aufspuleinrichtung

- T-815 Papierschneide- und Aufspuleinrichtung

- T-817 Querschneideeinrichtung

- M-10 10fach Lochstreifenvervielfältiger

Rauschgenerator T-101

Freigabe für die Produktion ab 1967.

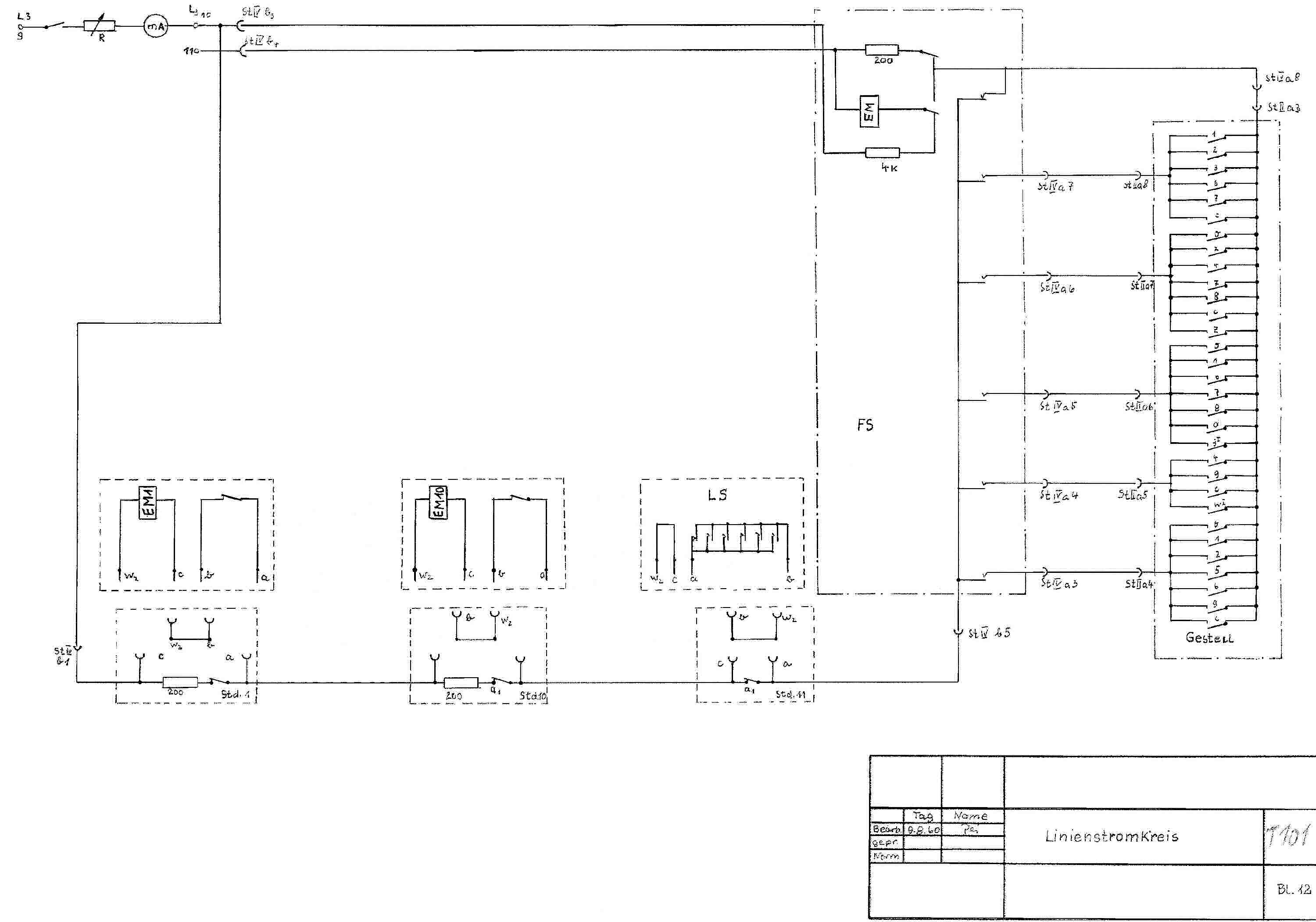

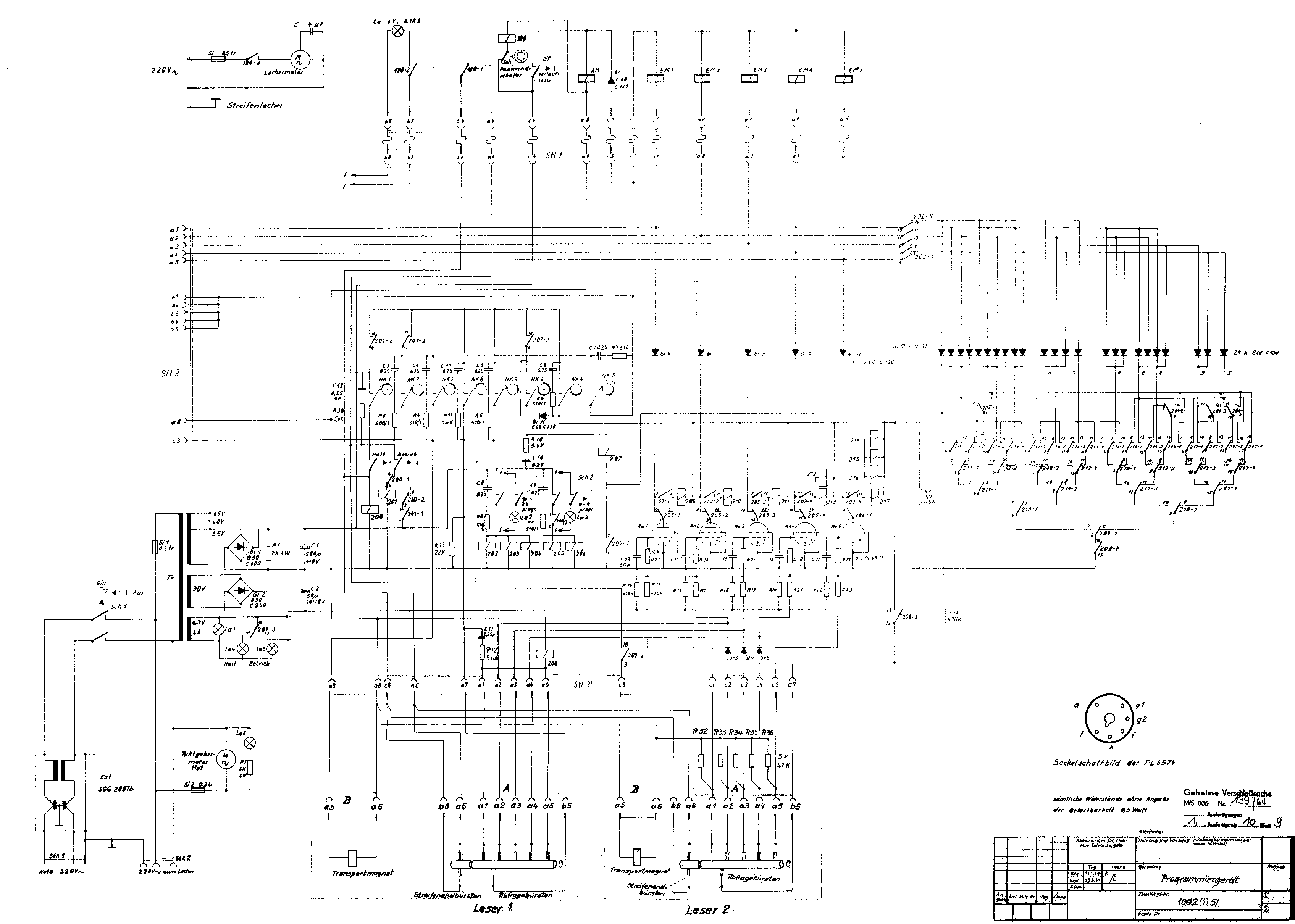

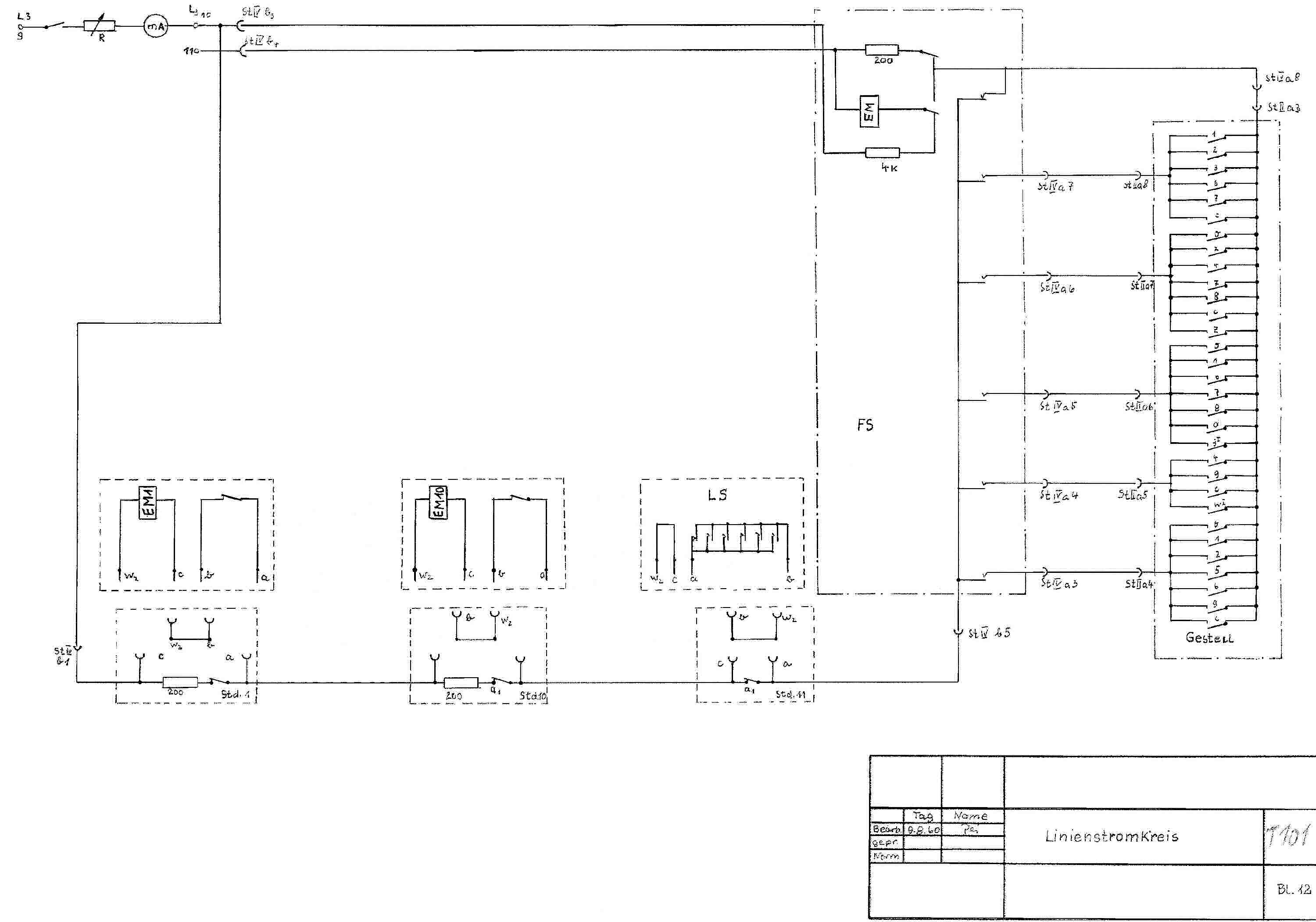

Abb.: T-101 Stromlaufplan

Rauschgenerator T-102

Freigabe für die Produktion ab 1967.

Rauschgenerator T-103

Bedingte Freigabe für die Produktion ab 1967, aber hohe Ausschußquote.

Rauschgenerator T-104.

Das Gerät T-104 dient zur Herstellung von Handschlüssel-

unterlagen und Schlüssellochstreifen.

80 Würfelgeneratoren, Rauschgeneratoren, arbeiteten ca. 16 Stunden

am Tag um den Bedarf an Schlüsselunterlagen zu decken.

Es kam zu verspäteten Freigabe für die Produktion wegen schlechter Zufallsfolgen.

Ein Gerät bestand aus einem Schreibwerk, einer Tastatur und drei

Lochstreifenlesern. Desweiteren mußte ein Zeichenzählgerät, ein

Doppellochstreifenleser oder Programmlocher und eine Aufwickeleinrichtung,

ähnlich dem DARO-System, angeschlossen werden.

Die Tastatur bestand im wesentliche aus folgenden Schaltern:

Netz (Gerätesystem Ein- Ausschalten)

Schreibwerk (Einschalten des Schreibwerkes mit der Vorgabe 0-9 oder 26, SOEMTRON 527

Locher

Halt (Anhalten des Laufes bei Störungen)

Locher EIN (Einschalten der Locher)

Betrieb

W (Einschalten des Zählwerks)

S1 (Zeichenzähler des Lochstreifenleser 1)

S2 (Zeichenzähler des Lochstreifenleser 2)

Programm (Programmleser, zählt WR, ZV, ZL)

0-9 (Zahlenausgabe, keine Mischtexte)

26 (Ausgabe von Buchstabentexten, keine Mischtexte)

32 (Schalter quittiert das Auftreten einer 32.ten Kombination)

Schritt (Quittieren der Prüfung des aktuellen Schrittes, Spaltenzähler des Schreibwerkes)

Die Ausgabe der Zahlen erfolgt durch die Kombination folgender Buchstaben:

K-Q-F = 1 R-L-Zv = 4 U-J-Zi = 7

A-W-X = 2 N-T-Wr = 5 I-G-M = 8

E-D-Z = 3 Y-S-B = 6 H-O-Zw = 9 V-C-P = 0

In der Modifikation der T-104/5 erfolgte die Zahlenausgabe nach folgender Lochkombination:

Kanal 1 A-W-X = 2 E-D-Z = 3

Kanal 2 U-K-Zi = 7 P-L-Zv = 0

Kanal 3 I-C-F = 8 S-Y-Zw = 6

Kanal 4 B-O-J = 2 R-Wr-N = 4

Kanal 5 H-T-M = 5 Q-V-G = 1

Die Auswertung der Zufallsfolgen erfolgte mit dem Programm P-640 und P-636.

Abb.: Übersichtsschaltbild T-104/5.

Rauschgenerator T-105

Der Rauschgenerator T-105 wurde 1966 vom ZCO entwickelt und erbaut.

Er basiert auf die Patentschrift Nr. 958-933 und dem Zufallsgenerator

der Firma Reichert.

In der Patentschrift werden fünf unabhängige Rauschgeneratoren

zur Bildung von 5 Kanal Lochstreifen oder zur Ansteuerung,

über eine Diodenmatrix, einer 36 Typen Schreibmaschine die Zufallsfolgen ausdruckt.

Basis des Rauschgenerators ist eine Vierschichtdiode. Diese erzeugt Sägezahnsignale.

Diese werden zu einem Flip-Flop geführt.

Wenn die Schwingung der Vierschichtdiode abbrechen, abgeschaltet wird, verbleibt das Flip-Flop

in seine letzte Lage. Es wird dann eine 0(0 V) oder 1(-14 V) ausgegeben.

Für die Transistoren der Flip-Flopschaltung wurde festgelegt das die Stromverstärkung

nicht größer als 100 sein soll und diese paarig auszumessen sind (50 - 70).

Mit dem Kondensator C2, siehe Abb.1 der parallel zur Vierschichtdiode liegt, kann die

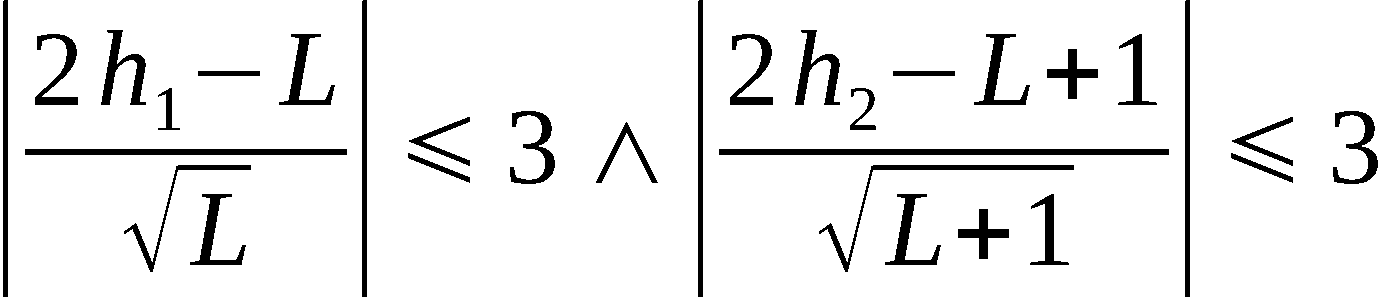

Frequenz variiert werden. Diese sollte folgende Bedingung erfüllen:

f1 * f2 >= 1600 Hz.

Die Dimensionierung der fünf Kanäle ist wie folgt festgelegt worden:

Kanal 1 f1 = 150 kHz f2 = 20ms +- 2ms

Kanal 2 f1 = 120 kHz f2 = 20ms +- 2ms

Kanal 3 f1 = 120 kHz f2 = 20ms +- 2ms

Kanal 4 f1 = 110 kHz f2 = 20ms +- 2ms

Kanal 5 f1 = 125 kHz f2 = 20ms +- 2ms

f1 = Schwingfrequenz; f2 = Anstoßzeit

Abb. 1: Rauschgenerator auf Grundlage des Patents.

Die ersten Analysen des T-105 ergaben das das anfänglich gleichzeitige Einschalten

aller fünf Rauschgeneratoren über ein Nockenschaltkontakt dazu führte

das die Verteilung der erzeugten Zufallszahlen extrem Schlecht war und es zu vielen

Wiederholungen kam.

Es wurde daraufhin fünf Relais über den Nockenkontakt geschalten.

Die bedingt durch Fertigungstoleranzen die Rauschgeneratoren zu besseren Ergebnissen

führte.

Abb. 2: Rauschgenerator der endgültigen Fassung mit diversen Änderungen

gegenüber der Abb. 1.

Die Überprüfung der erzeugten Zufallsfolgen wurde mit dem Programm

P 620 und GAMMA 10 realisiert.

Rauschgenerator T-106

Bedingte Freigabe für die Produktion wegen fehlender Auswertung der Zufallsfolgen.

Rauschgenerator T-107

Freigabe für die Produktion ab 1967.

Rauschgenerator T-108

Keine Freigabe für die Produktion wegen schlechter Zufallsfolgen

Rauschgenerator T-109

Freigabe für die Produktion ab 1967.

Rauschgenerator T-110

Keine Freigabe für die Produktion wegen schlechter Zufallsfolgen.

Rauschgenerator T-111

Keine Freigabe für die Produktion wegen schlechter Zufallsfolgen.

Rauschgenerator T-113

Ist ein Rauschgenerator mit Anbindung an ein Mikro-

rechnersystem unter Verwendung der U-880 CPU.

Die T-113 erzeugt im Start-Stopp-Betrieb 8bit-Zufallsfolgen zur

Bildung von Schlüsselunterlagen des Typs 618, 758 und 821.

Rauschgenerator T-150

Rauschgenerator mit Stanzeinrichtung für 5 Kanal-Lochstreifen.

Es wurden Schlüsselmittel in Ziffern- oder Buchstabenausgabe

erzeugt. Es wurde auf der Basis des Reichert-Gerät

der

Firma Willi Reichert Elektronik PG 5605 entlehnt.

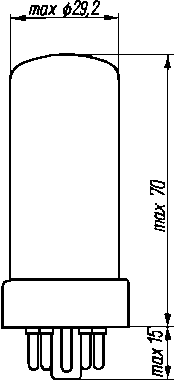

Rauschgenerator T-151

Der Rauschgenerator T-151 diente zum Erzeugen von Schlüssellochstreifen

für die Chiffriergeräte: CM-2, T-301

sowie zur Erzeugung von Kenngruppenheften für die Chiffriergeräte

M-125 FIALKA und M-105 AGAT.

Gebaut wurde es durch den VEB Steremat Berlin, ab 1969.

Abb.: Prinzipschaltbild T-151

Beschreibung des Schlüsselaufbaus für die CM-2 und T-301

Ein fortlaufender Lochstreifen wird mit Fernschreibzeichen ITA-2 gestanzt

das alle Kombinationen enthält außer:

V, E, X, ≡, Bu, 32te und es dürfen nicht 5 mal -

auftreten.

Beschreibung des Schlüsselaufbaus für Buchstabenlochstreifen

Der Schlüssellochstreifen enthält alle 26 Buchstaben - Fernschreibzeichen des ITA-2.

Beschreibung des Schlüsselaufbaus für Ziffernlochstreifen

Der Schlüssellochstreifen enthält alle 10 Ziffern - Fernschreibzeichen des ITA-2.

Es darf 5 mal -

nicht auftreten.

Abb.: Stromlaufplan des Rauschgenerators T-151

Rauschgenerator T-153

Rauschgenerator mit Stanzeinrichtung für 5 Kanal-Lochstreifen.

Es wurden Schlüsselmittel in Ziffern- oder Buchstabenausgabe

erzeugt.

T-200 Schreib- und Zählmaschine

Zählen der geschrieben Informationen, für die Prüfung

der Qualität von Schlüsselunterlagen.

T-202 Kombinator und Vergleicher

Der Kombinator bildet aus zwei Information mittels XOR ein Ergebnis,

das wiederum im Vergleicher geprüft wird.

Es können Lochstreifen von 5 bis 8 Kanal-Lochstreifen eingelesen

werden.

Es diente der automatischen Kryptoanalyse von chiffrierten Texten.

Als Halbleiter wurden OC872, 828 und OA 685C verwendet.

T-203 Schreibautomat

Die T-203 ist ein Schreibautomat für die Schlüsselmittelproduktion,

nach dem Vorbild der IBM 73.

T-251 Nebeneinanderschreiben

Schreibmaschine zum Nebeneinanderschreiben von Informationen aus 3 Lochkarten.

Das Nebeneinanderschreiben von Informationen die von 3 Lochkarten

parallel gelesen wurden. Erzeugung von Schlüsselunterlagen und

zur Prüfung insbesondere der Kryptoanalyse.

T-253 Streifenschreibmaschine

Die T-253 Streifenschreibmaschine enspricht der T-51 Fernschreibmaschine

- Streifenschreiber. Wurde ca 1965 geplant, wegen Unwirtschaftlichkeit

nicht realisiert.

T-601 Netzteil

Die T-601 ist ein Netzteil auf der Grundlage von Thyristoren, anstatt

Quecksilber-Thyratrons. Es ersetzte das Netzteil für Lochkarten der

Tabelliermaschine 402.

T-602 Vergleicher

Die T-602 vergleicht 5-Kanal-Lochstreifen die mit zwei T-53,

Fernschreibmaschinen-Lochstreifenleser, eingelesen wurde.

Die Lochstreifen wurden mit dem Gerät T-102 erzeugt.

T-603 Modul-Prüfgerät

Das Prüfgerät T-603 dient der Prüfung von URS-Modulen.

T-814 Aufspuleinrichtung

Die Aufgabe der T-814 das Aufspulen von bedruckten A4-Papier sowie

5-Kanal Lochstreifenpapier. Die Fernschreibmaschine T-51 ist das

Druckwerk.

T-815 Papierschneide- und Aufspuleinrichtung

Die Aufgabe T-815 ist das automatisierte Abschneiden von

A4-Endlospapierabschnitten sowie das Aufspulen von bedruckten A4-Papier.

Erzeugt durch eine Fernschreibmaschine T-51.

Die T-814 und T-815 wurde erbaut vom VEB Radebeuler Maschinenfabrik PLANETA.

T-817 Querschneideeinrichtung

Die Ausgabe der T-51, A4 Papier, wurde durch die T-817 zurechtgeschnitten.

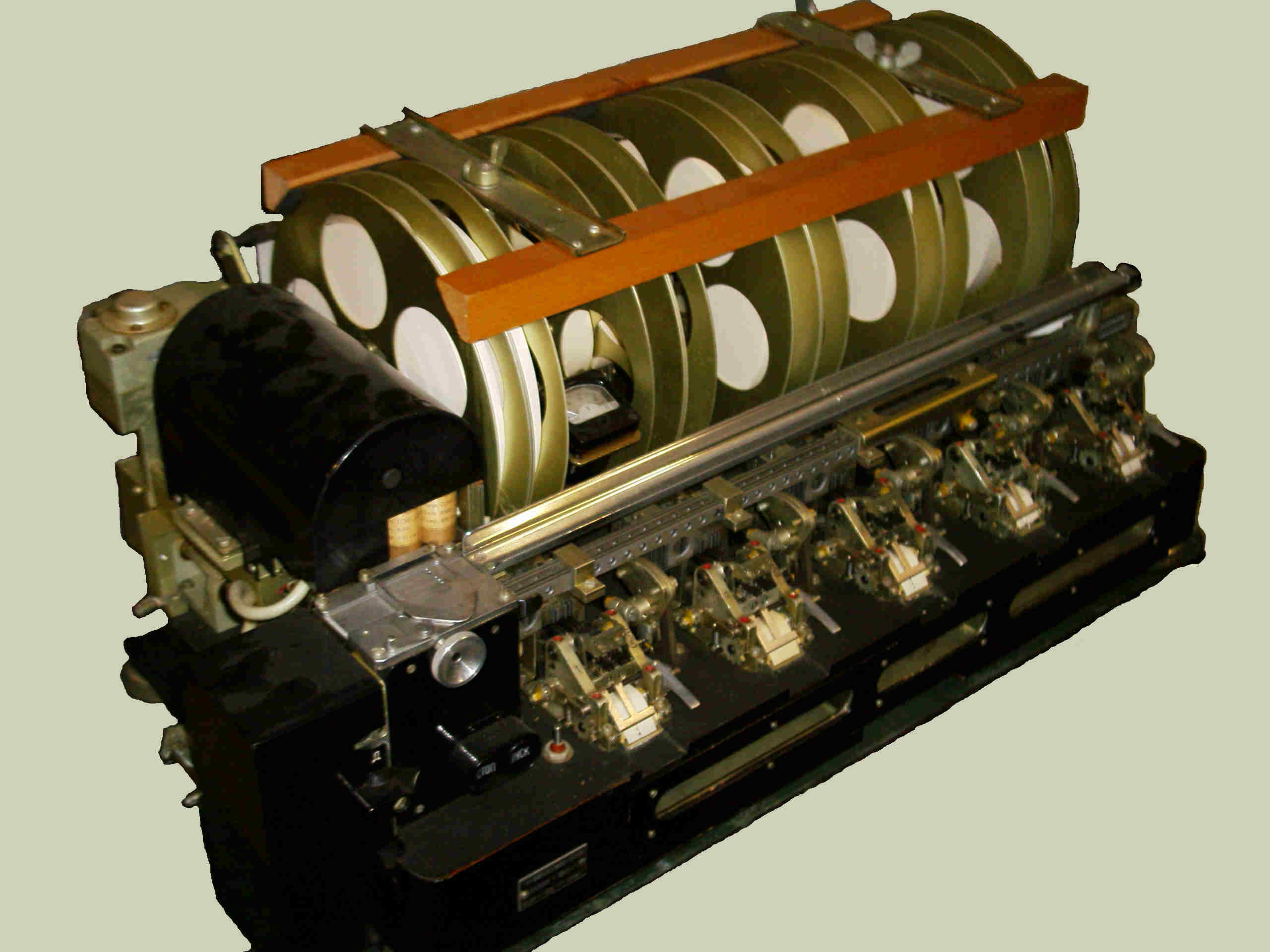

M-10 Lochstreifenduplizierer (10fach)

Der Lochstreifenduplizierer dient zum Stanzen von 10 Lochstreifen.

Die Eingabe erfolgt über den Lochstreifenleser oder über den

elektrischen Anschluß eines Rauschgenerators oder anderer Geräte

wie CM-1, CM-2 oder M-130.

Dieses Gerät ermöglicht die schnelle Duplizierung von zirkularen Sprüchen

und Schlüsselunterlagen.

Eine Besonderheit ist das über 5 Stanzwerke 10 Lochstreifen gestanzt werden.

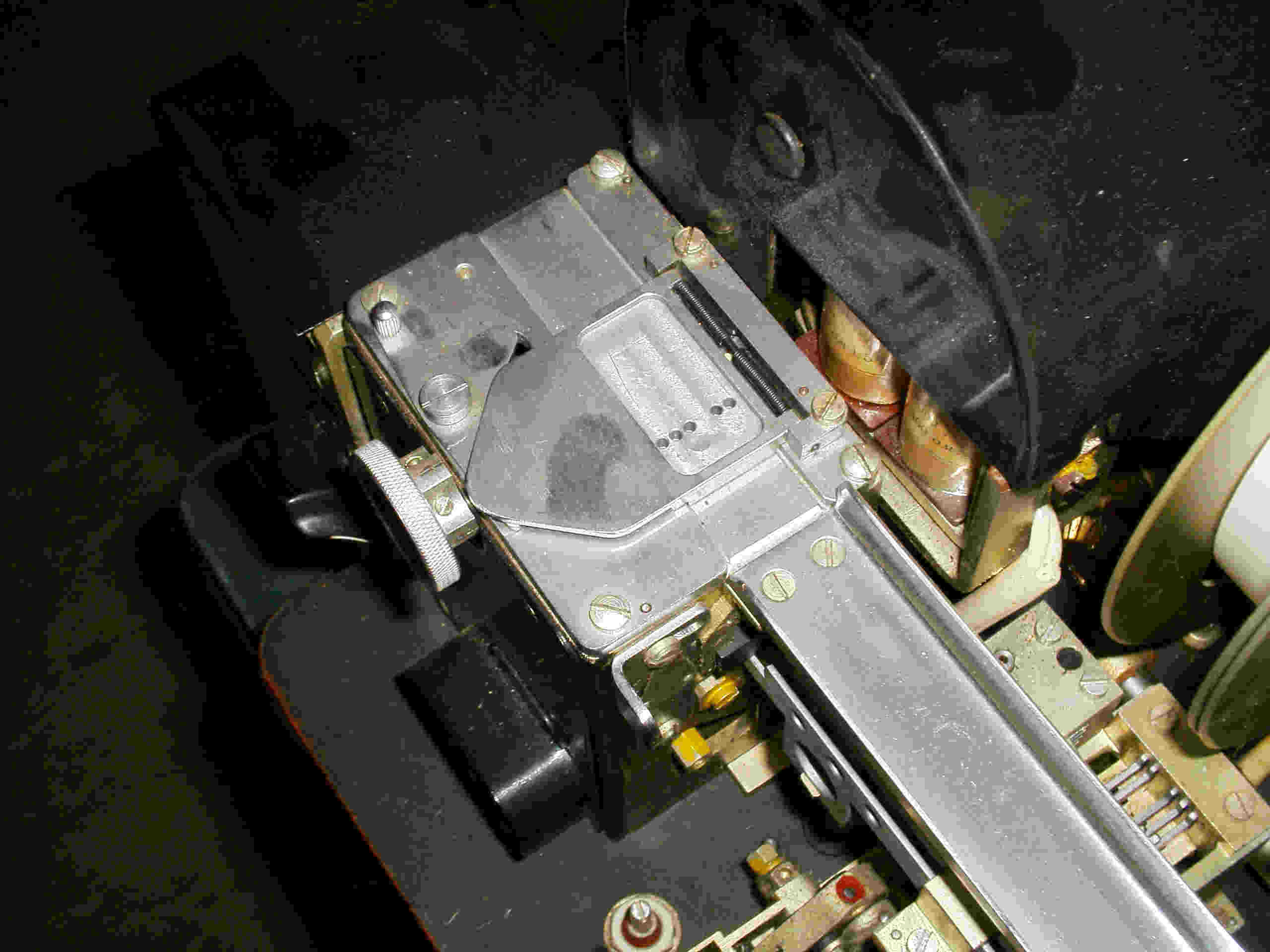

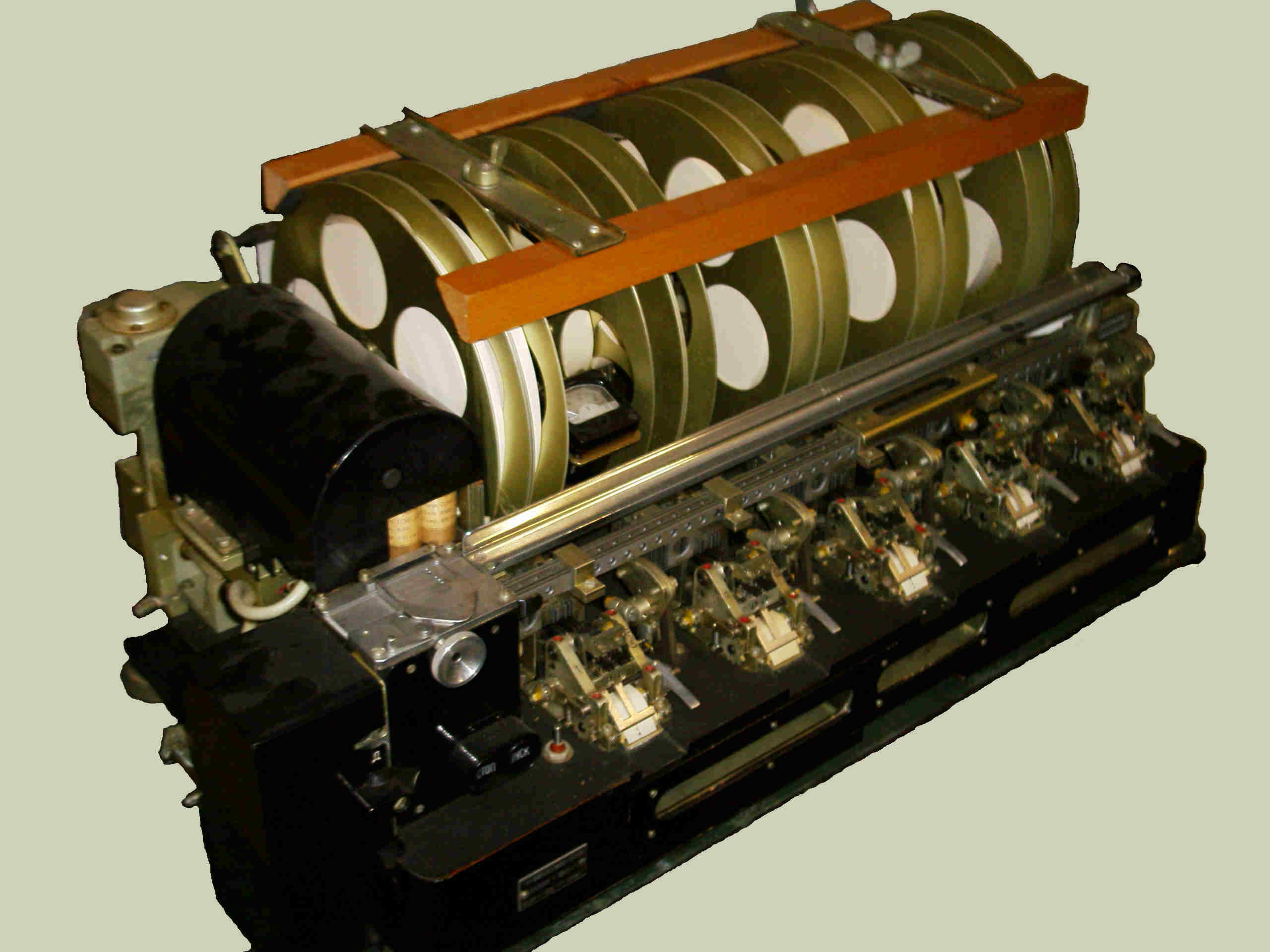

Abb.: 10fach Lochstreifenduplizierer M-10, Sammler *76

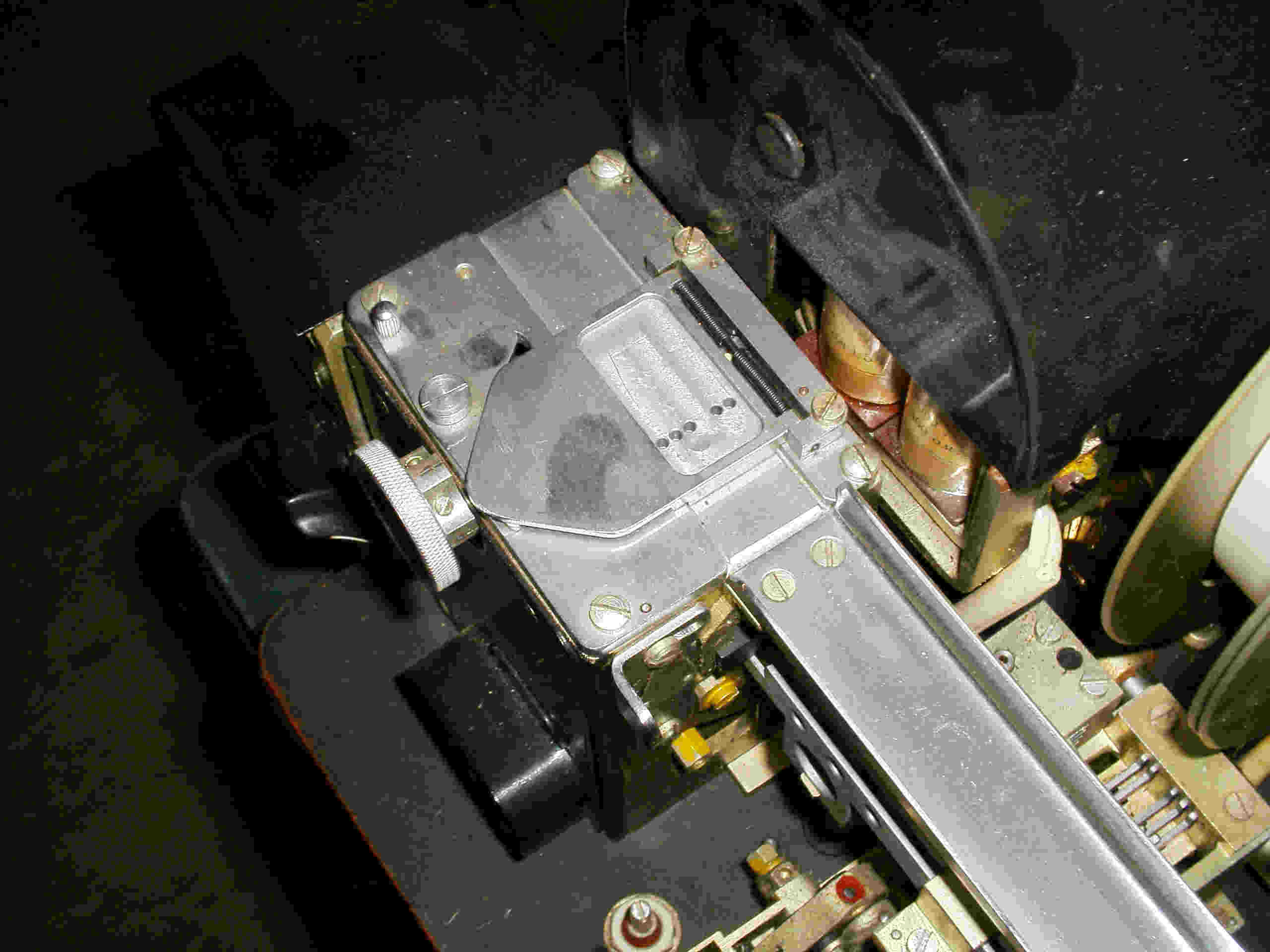

Abb.: Detail Lochstreifenleser, *76

Vertrauliche Verschlußsache

MfS 076/5432/62

Pflichtenfestlegung für den Umbau von Programmiergeräten

1. An das Programmiergerät werden zusätzlich folgende

Forderungen gestellt, die in aufgeführter Reihen-

folge stufenweise zu realisieren sind:

1.1. Von einem Lochstreifen, der alle 32 Lochkombinationen

des Internationalen Telegrafenalphabets Nr. 2 ( ITA )

enthalten kann, sollen hergestellt werden:

1.1.1. Bei der Betriebsart "Ziffern von 0 bis 9 programmiert"

1.1.1.1. Lochstreifen, die nur den Ziffern entsprechende Loch-

kombinationen enthalten. Die Anordnung dieser Loch-

kombinationen im Ausgangsstreifen soll den Anordnungen

der Lochkombinationen im Eingangsstreifen gemäß dem

für das Programmiergerät geltenden Umsetzungsschlüs-

sel von 32 Lochkombinationen auf 10 Lochkombinationen

(Ziffern) entsprechen.

1.1.1.2. Lochstreifen, die nur den Ziffern entsprechende Loch-

kombinationen enthalten und die Lochkombinationen für

"Zwischenraum", "Wagenrücklauf" und "Zeilenvorschub".

Die Verteilung dieser Lochkombinationen im Ausgangs-

streifen muß so programmiert werden können, daß von

jeder beliebigen Stelle ab jede dieser Lochkombina-

tionen t.beliebig oft eingeblendet werden kann. Die

Anordnung entsprechender Lochkombinationen im Ein-

und Ausgangsstreifen erfolgt so wie in 1.1.1.1.

1.1.2. Bei dar Betriebsart "26 Buchstaben programmiert"

1.1.2.1. Lochstreifen, die nur den 26 Buchstaben des deutschen

Normalalphabets entsprechende Lochkombinationen ent-

halten. Im Ein-und Ausgangsstreifen besteht die glei-

che Anordnung der den Buchstaben entsprechenden Loch-

kombinationen.

1.1.2.2. Lochstreifen, die nur den 26 Buchstaben entsprechende

Lochkombinationen und die Lochkombinationen für

"Zwischenraum", "Wagenrücklauf" und "Zeilenvorschub"

enthalten. Die Verteilung dieser Steuerkombinationen

muß wie in 1.1.1.2. und die Anordnung der den Buchsta-

ben entsprechenden Lochkombinationen wie in 1.1.2.1.

erfolgen.

1.1.3. Bei der Betriebsart "CM-2 programmiert"

Lochstreifen, die nur 25 verschiedenen Buchstaben ent-

sprechende Lochkombinationen und die Lochkombination

für "Wagenrücklauf" enthalten. Die Anordnung dieser

Lochkombinationen im Ausgangsstreifen muß wie in

1.1.2.1. erfolgen.

Von einem Lochstreifen, der alle 32 verschiedene Loch-

kombinationen enthält, sind die 28. LK (Ze), die 29.

LK (Bu), die 30. LK (Zi), die 31.LK (Zw), die 32. LK

und je nach der optimalsten technischen Realisierbar-

keit entweder die 24. LK (x) oder die 1. LK (A) zu

überlesen.

1.2. Bei jeder Betriebsart soll es möglich sein, zwei

identisch gleiche Lochstreifen herzustellen. Auf

jeden dieser beiden Lochstreifen muß nach einer

festgelegten Anzahl von Lochkombinationen eine Nummer

und eine Einlegemarkierung aufgedruckt werden können.

Diese Funktion muß abschaltbar sein.

Für die Realisierung sind etwa nachstehende Möglich-

keiten zu beachten:

1.2.1. Den Streifenlocher für das Programmiergerät durch

ein Stanzwerk mit Doppelstreifenlochung zu ersetzen

und ein entsprechendes Zähl- und Druckwerk anzu-

bringen oder

1.2.2. vom Programmiergerät direkt einen vorhandenen Doppel-

streifenlocher anzusteuern.

1.3. Nach einer vorher gewählten oder durch einen Programm-

streifen gesteuerten Anzahl von Lochkombinationen muß

im Falle 1.1.1. und 1.1.2. eine fortlaufende Numerie-

rung einblendbar sein. Diese muß wahlweise durch ein-,

zwei-und dreistellige Zifferngruppen erfolgen können

und in den Ausgangsstreifen eingelocht werden.

2. In Perspektive ist ein Programmiergerät so umzubauen,

daß folgende Funktionen ausgeführt werden können:

2.1. Von jeder beliebigen Stelle ab sollen innerhalb eines

Lochstreifens, der bis zu 32 verschiedene Lochkombi-

nationen enthalten kann, beliebige Lochkombinationen

oder Gruppen von Lochkombinationen eingeblendet werden

können. Diese Einblendung muß auf zwei Arten möglich

sein:

2.1.1. Steuerung durch einen Programmstreifen

2.1.2. Steuerung durch bestimmte im Eingangsstreifen ent-

haltene Lochkombinationen, die vorwählbar getastet

oder gesteckt werden können, wobei alle möglichen

32 Lochkombinationen des ITA gleichberechtigt vor-

wählbar sein müssen.

2.1.3. Beispiel zu 2.1.1.

Der Eingangsstreifen möge alle 32 Lochkombinationen

des ITA enthalten. Nach beispielsweise je 20 Loch-

kombinationen des Eingangsstreifens soll in den Aus-

gangsstreifen eine bestimmte Gruppe von Lochkombi-

nationen eingeblendet werden.

Die Gruppe von Lochkombinationen befindet sich in

einem Programmstreifen. Während aus dem Programm-

streifen übernommen wird, muß der Eingangsstreifen

stoppen, und zwar so lange, bis aus dem Programm-

streifen das Signal kommt "Übernehme aus dem Ein-

gangsstreifen". Der Programmstreifen läuft während

der Übernahme aus dem Eingangsstreifen synchron mit,

bis aus dem Programmstreifen das Signal kommt: "Über-

nehme aus dem Programmstreifen". Außer diesen beiden

Übergangssignalen müssen alle möglichen Gruppen von

Lochkombinationen, die diese beiden nicht enthalten,

aus dem Programmstreifen übernommen werden können.

2.1.4. Beispiel zu 2.1.2.

Der Eingangsstreifen kann wieder alle 32 verschiedene

Lochkombinationen enthalten. Beispielsweise sei die

32. Lochkombination zur Einblendung vorgewählt worden.

Jedes mal, wenn im Eingangsstreifen die 32. Lochkom-

bination abgetastet und im Ausgangsstreifen eingelocht

worden ist, soll im Ausgangsstreifen eine Gruppe von

Lochkombinationen eingeblendet werden, z.B. 5-mal Bu-

Umschaltung oder Bu, a, b, c, d, e.

Diese Gruppen von Lochkombinationen werden aus einem

Programmstreifen entnommen. Jedesmal, wenn im Ein-

gangsstreifen die vorgewählte Lochkombination er-

scheint, bleibt der Eingangsstreifen stehen und löst

gleichzeitig den Start des Programmstreifens aus.

Ist aus dem Programmstreifen die gewünschte Loch-

kombination übernommen worden, wird durch ein Signal

im Programmstreifen der Stopp desselben ausgelöst

und es erfolgt der Start des Eingangsstreifens.

2.2. Überlesen und Austauschen

2.2.1. Überlesen von Lochkombinationen im Eingangsstreifen

Unter Überlesen soll verstanden werden, daß Lochkom-

binationen im Eingangsstreifen unterdrückt werden

und im Übergangsstreifen dafür keinerlei Markierung

erscheint.

Es soll möglich sein, Gruppen von Lochkombinationen

von vorgewählter Länge zu überlesen.

Es ist eine wahlweise Einteilung des Ausgangsstrei-

fens in Zweier-, Dreier-, Vierer- und Fünfergruppen

vorzusehen.

Als Teilungskombination muß dann eine im Ausgangs-

streifen nicht enthaltene Lochkombination dienen

können. Die Teilung muß abschaltbar sein.

2.2.2. Austauschen von Lochkombinationen oder Gruppen von Loch-

kombinationen gegen andere

Unter Austauschen soll verstanden werden, daß vorwähl-

bare Lochkombinationen oder Gruppen von Lochkombina-

tionen gegen andere ausgetauscht werden.

So soll im Eingangsstreifen, der alle 32 verschiedene

Lochkombinationen enthalten kann, beispielsweise ein

vorgewähltes Polygramm der Länge k ≤ 20 gegen ein

Polygramm der Länge m ≤ 20, bestehend aus den Loch-

kombinationen für Zwischenraum und Bu-Umschaltung,

ausgetauscht werden. Das geschieht so, daß im Eingangs-

streifen eine vorgewählte Gruppe von Lochkombinationen

der Länge k überlesen wird und dafür im Ausgangsstrei-

fen eine bestimmte andere Gruppe von Lochkombinationen

der Länge m aus einem Programmstreifen eingeblendet

wird. Die Steuerung der Ein-und Ausgangsstreifen

könnte etwa sinngemäß wie in 2.1.4. erfolgen.

Es ist die Möglichkeit zu prüfen, wieviele verschie-

dene Gruppen von Lochkombinationen etwa bis zur Länge

k = 20 gleichzeitig gegen andere ausgetauscht werden

könnten. Eine Teilung des Ausgangsstreifens ist

ebenso wie in 2.2.1. vorzusehen.

Als Minimalforderung wird erhoben, daß jede Loch-

kombination des ITA unabhängig von jeder anderen

gegen jede andere ausgetauscht werden kann. So muß

sich z.B. die 32. Lochkombination durch jede andere

der noch verbleibenden 31 ersetzen lassen.

Kostenstelle 214 Berlin, den 18. 12. 1962

Pei./

Aktennotiz

Besprechung über Änderung der Anlage I 400 am 8. 12. 1962

Thema: Änderung der Anlage I 400, damit Lochstreifen

für den T 301-Betrieb hergestellt werden können.

1. Es wurde festgelegt, die Änderung im Gerät I 401 durchzuführen.

Es wird die Funktion 1 x W 26 für den T 301-Betrieb hergerichtet.

2. Die Funktion, wird nicht umschaltbar ausgeführt, da auch in

absehbarer Zeit keine Geräte eingesetzt werden, die Buchstaben-

streifen als Zirkulare benötigen. Reine Buchstabenstreifen wer-

den nur in einfacher Ausfertigung benötigt und können deshalb

auch mit den Geräten I 409 aus Streifen, die alle 32 Kombina-

tionen enthalten, hergestellt werden.

3. Es wird der Buchstabe "A" ausgeblendet.

4. Umfang der Änderung:

Die Leitung des Ruhekontaktes 90-3 (Anschluß 11) wird auf den

Arbeitskontakt 90-1 gelegt. Die geänderten Unterlagen werden

der Kst. 810 nach Fertigstellung nachgereicht.

5. Die Änderung wird durch die Genossen der Kst. 810 ausgeführt.

6. Die Änderung im Gerät I 400 hat gegenüber einer Änderung im

Gerät I 409 den Vorteil, daß sofort entweder ein Streifenpaar

für individuellen Betrieb oder ein Zirkular bis Z = 20 herge-

stellt werden kann

( P e i s e r )

B e r i c h t

über die Realisierung des OT-Auftrages 2.214.02.662

( T 150 )

1. Einleitung

Von der Abteilung XI wird

- für die Analyse von eigenen und fremden Chiffrier-

verfahren,

- für die Herstellung von speziellen Chiffriermitteln,

(z. B. Mischalphabeten),

- für die Herstellung von Geheimtexten für die Dekryp-

tierungszwecke und

- für die Herstellung von Lochstreifen mit speziellem

Informationsinhalt zur weiteren Verarbeitung auf

Spezialmaschinen

ein Gerät benötigt, das

- programmierte Lochstreifen nach dem Internationalen

Telegraphen-Alphabet Nr. 2 (ITA) herstellt,

- aus 31 Lochstreifen nach einem Programm Informationen

übernimmt,

- durch ein Programm festgelegte Kombinationen

ausblendet oder durch andere ersetzt,

- Lochstreifen miteinander vergleicht, und

- Lochstreifen auf Folgen vorwählbarer Länge m (m = 1 ... 8)

kontrolliert.

Eine detaillierte Pflichtenfestlegung ist im vorläufigen

Pflichtenheft der Abteilung XI niedergelegt.

2. Lösungsmöglichkeiten

Es bietet sich zwei grundsätzliche Lösungsmöglichkeiten an.

- Umentwicklung eines westdeutschen Gerätes unter teil-

weiser Verwendung westdeutscher Bauelemente,

- Neuentwicklung mit Verzicht auf Importbauelementen.

2.1. Lösungsvariante 1

Diese Lösungsvariante sieht die Umentwicklung und Er-

weiterung des Programmiergerätes PG 5605 der Fa. Reichert,

Trier, vor. Die Grundforderungen, wie sie auch im vor-

läufigem Pflichtenheft der Abteilung XI genannt werden,

werden von diesem Gerät erfüllt. Die vorhandenen Bau-

gruppen

- Stromversorgung,

- Locher,

- Ausblendschaltung,

- Betrieb-Halt-Schaltung

- Entschlüsselungsmatrix,

- Umschlüssler,

- Würfelstreifensender,

- Programmsender und

- Taktgeber

können voll und ganz herangezogen werden.

Die Forderung, daß die Betriebsarten

- 26 Buchstaben programmiert und

- Ziffern 0 - 9 programmiert

erhalten bleiben, wird erfüllt.

2.2. Lösungsvariante 2

Die Lösungsvariante sieht die vollkommene Neuentwicklung

des Gerätes vor, d. h. es wird nicht auf das Programmier-

gerät der Fa. Reichert und auch nicht auf die Einbau-

abtaster dieser Firma zurückgegriffen.

3. Arbeitsumfang

3.1. Realisierung der Lösungsvariante 1

Folgende Veränderungen müssen vorgenommen werden:

3.1.1. Umentwicklung des Programmsenders

Der Programmsender wird so verändert, daß er selbst

keine Informationen an den Locher überträgt. Er erhält

eine Auswerteschaltung mit 31 (32) Ausgängen.

Von diesen Ausgängen werden 31 Sender - 1 Primär - und

30 Sekundärsender (Lochstreifenleser) - angesteuert.

Bei Aufruf eines Senders gibt dieser die von ihm aus

dem einliegenden Lochstreifen abgetasteten Informationen

an den Locher ab.

Es ist zweckmäßig, das Gerät mit Sendern der gleichen

Bauart wie sie bereits in der Industrieausführung vor-

handen sind, zu erweitern. Dadurch ist eine einheitliche

Ansteuerung, Auswechselbarkeit der Sender, sowie eine

einheitliche weitere Auswertung der abgetasteten Infor-

mationen möglich.

Die Stromversorgung braucht trotz der zusätzlichen 30

Lochstreifenabtaster nicht erweitert werden.

3.1.2. Erweiterung des Umschlüßlers

Der Umschlüßler ist so zu erweitern, daß sämtliche

Zeichen (nicht nur die Ziffern 0 - 9) über den Um-

schlüßler geführt werden können.

3.1.3. Erweiterung der Entschlüsselungsmatrix

Zwischen Entschlüsselungsmatrix und dem Umschlüßler

ist eine Baueinheit einzufügen, die gestattet, einen

beliebigen Ausgang der Entschlüsselungsmatrix auf einen

beliebigen Eingang des Umschlüßlers zu schalten, bzw.

der Ausblendschaltung zuzuführen.

3.1.4. Entwicklung der Folgenkontrolleinrichtung

Die Folgenkontrolleinrichtung ist im Programmiergerät

der Fa. Reichert nicht enthalten, sie muß neu entwickelt

werden. Sie besteht aus einer mehrstufigen Transistor-

schaltung mit verschiedenen Ausgängen, an denen Zähler

angeschlossen sind. Diese Kontrolleinrichtung arbeitet

mit den Funktionsgruppen Locher, Ausblendschaltung,

Programmiersender und den 31 Sendern (1 Primär- und

30 Senkundärsendern) zusammen.

Diese Folgenkontrolleinrichtung wird auch für das Ent-

wicklungsthema T 151 und T 153 vorgesehen.

3.1.5. Streifenvergleich

Diese Betriebsart ist im Programmiergerät noch nicht

vorhanden. Sie muß neu entwickelt werden. Bei dieser

Schaltung handelt es sich um eine logische Transistor-

schaltung, die mit den Funktionsgruppen Locher, Programm-

sender, Sekundärsender, Umschlüßler und Betrieb-Halt-

Schaltung zusammenarbeitet.

3.2. Zusammenfassung der Lösungsvariante 1

Um Entwicklungszeit und Kosten zu sparen, wird beabsich-

tigt, ein handelsübliches Programmiergerät der Fa. Reich-

ert, Trier zu verwenden und zu erweitern. Dies hat den

Vorteil, daß ein großer Teil der Funktionsgruppen schon

vorliegt.

Als Leseköpfe sind zweckmäßigerweise die Einbau- Abtaster

der gleichen Firma zu verwenden. Dieser Kopf ist steck-

bar und dadurch auswechselbar. Er zeichnet sich durch

Verhältnismäßig kleines Volumen und leichtes Gewicht aus,

und befindet sich in einer gewissen Stückzahl bereits bei

der Abteilung XI in verschiedenen Geräten im Einsatz.

Gleichartige Abtastköpfe werden in der DDR nicht hergestellt.

Eine Entwicklung dieser Abtaster ist wegen der geringen

Stückzahlen aus wirtschaftlichen Gründen nicht zu vertreten.

Außerdem würde eine Eigenentwicklung wegen der notwendigen

Werkzeuge und Vorrichtungen sehr teuer und zeitraubend sein.

Folgende Kosten fallen bei dieser Variante an:

DM West: 1 Programmiergerät PG 5605 15 620 DM West

35 Einbau- Abtaster 21 35 34 720 " "

Spezialbauelemente 1 680 " "

52 000 DM West

‗‗‗‗‗‗‗‗‗‗‗‗‗‗

DM der Deutschen Notenbank

Bauelemente 5 000 DM

Entwicklungskosten (geschätzt) 60 000 DM

65 000 DM

‗‗‗‗‗‗‗‗‗

Es ist beabsichtigt, die Entwicklung in der volkseigenen

Industrie durchführen zu lassen.

Geplanter Entwicklungsbeginn: Anfang III/64.

4. Neuentwicklung

Eine Neuentwicklung ist wegen des hohen Anteils an mecha-

nischen Baugruppen - Locher, - Einbauabtaster, - Taktgeber

(nockengesteuert) - und der damit verbundenen hohen Werk-

zeugkosten bzw. langen Entwicklungszeiten nicht zu empfehlen.

Außerdem würden die Entwicklungskosten erheblich höher sein.

Für die Kostenstelle 214:

Fickenwirth Peiser

Für die Abteilung XI:

Stephan Bürger

gesehen:

Schürrmann Baruth

Geheime Verschlußsache

MfS 006/139/64

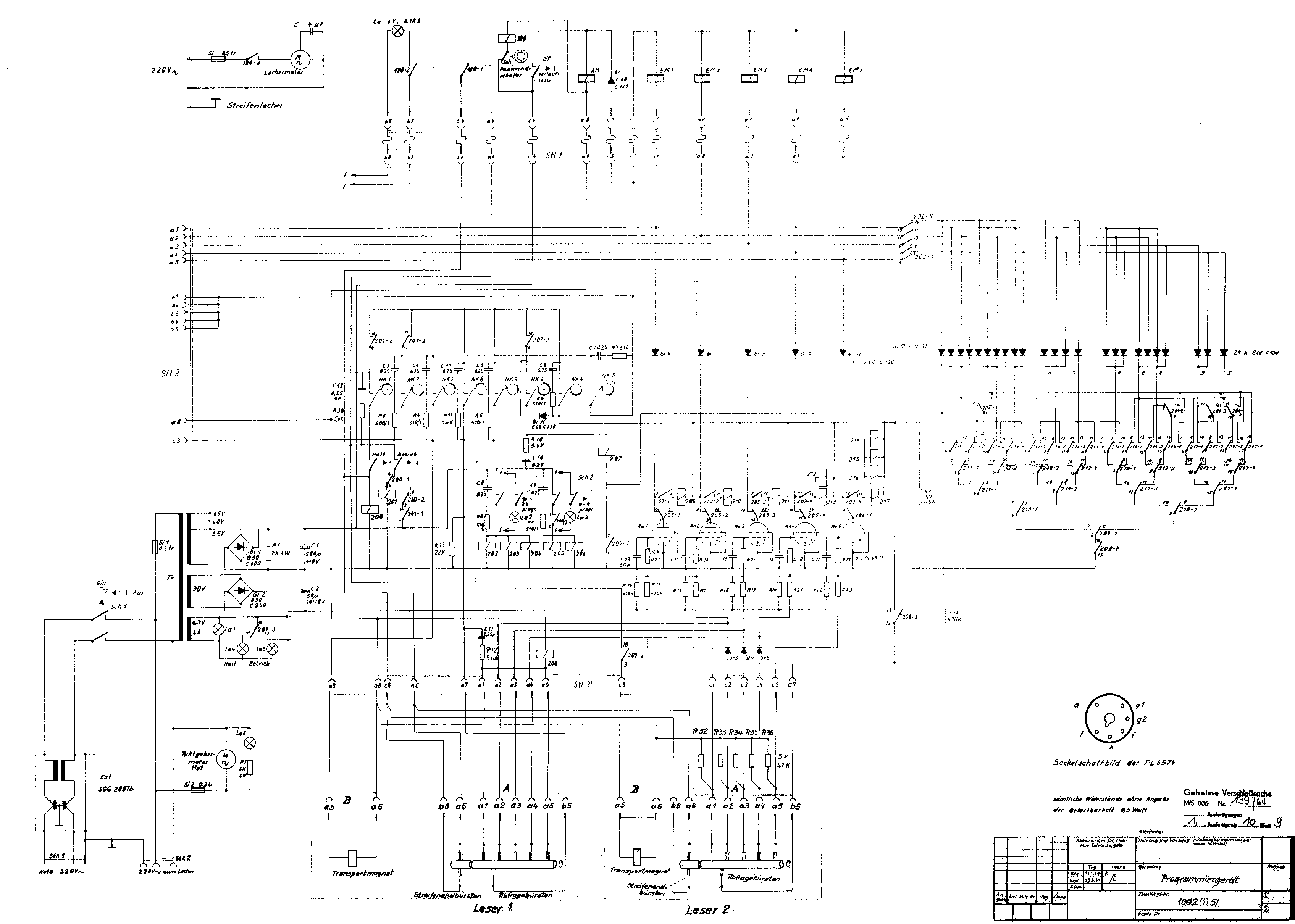

Programmiergerät

1.) Allgemeines

Das Programmiergerät dient zur Herstellung programmierter

Lochstreifen. Das Programmiergerät ist im wesentlichen mit

2 Lochstreifenlesern und einem, durch ein Verbindungskabel

an das Gerät angeschlossenen Streifenlocher ausgerüstet.

Vom ersten Lochstreifenleser wird der Programmstreifen

(Lochstreifen 1) gelesen, von dem zweiten Leser der Lochstrei-

fen 2, in dem alle 32 Kombinationen des Internationalen Tele-

grafenalphabetes Nr. 2 (ITA Nr. 2) enthalten sein können.

Im Programmstreifen sind die Zeichen Wagenrücklauf, Zwischen-

raum, Zeilenvorschub und das Zeichen "Z" in einer gewünschten

Reihenfolge enthalten, d.h. dieser Streifen muß vor Inbetrieb-

nahme des Gerätes hergestellt werden. Die vom Progrmmnstreifen-

Leser gelesenen Zeichen "WR, ZW und ZL" werden dem Streifen-

locher zugeführt und abgelocht. Liest der Programmstreifen-

leser das Zeichen "Z", dann werden dem Streifenlocher vom

Leser 2 gelesene Zeichen so zugeführt, wie es in den 2 mög-

lichen Betriebsarten des Programmiergerätes im folgenden näher

beschrieben ist.

Zur Registrierung der in dem programmierten Lochstreifen ent-

haltenen Zeichen kann ein Zeichenzählgerät an das Programmier-

gerät angeschlossen werden. Die Arbeitsgeschwindigkeit des

Programmiergerätes beträgt ca. 10 Zeichen pro Sekunde. Durch

das Ausblenden einiger Zeichen kann die Geschwindigkeit zeit-

weilig auf 8 Zeichen pro Sekunde reduziert werden.

Betriebsart "26 Buchstaben programmiert"

Es wird ein programmierter Lochstreifen hergestellt, in dem

die Zeichen Wagenrücklauf, Zwischenraum und Zeilenvorschub,

sowie die Zeichen A-Z (26 Zeichen) in einer von Lochstreifen

1 und 2 abhängigen Reihenfolge enthalten sind.

Die im Programmstreifen enthaltenen Zeichen "WR, ZW, ZL"

werden dem Streifenlocher zugeführt und abgelocht. Liest der

Programmstreifen-Leser das Zeichen "Z", dann werden die im

Leser 2 vorliegenden Zeichen von einer Relaispyramide ausge-

wertet. Von dieser werden die Zeichen Buchstabenwechsel, Zif-

fernwechsel, Zeilenvorschub, Zwischenraum, Wagenrücklauf und

das 32. Zeichen (Leerzeichen) unterdrückt, d. h. diese Zei-

chen werden vom Streifenlocher nicht abgelocht und vom Zei-

chenzählgerät nicht registriert. Die übrigen 26 Zeichen (A-Z)

werden in der im Streifen 2 vorliegenden Reihenfolge dem

Streifenlocher zugeführt und. abgelocht. Das angeschlossene

Zeichenzählgerät registriert alle im programmierten Loch-

streifen abgelochten Zeichen.

Betriebsart "Ziffern 0-9 programmiert"

Es wird ein programmierter Lochstreifen hergestellt, in dem

die Zeichen "Wagenrücklauf, Zwischenraum und Zeilenvorschub"

sowie die Ziffern 0-9 in einer vom Lochstreifen 1 und 2 ab-

hängigen Reihenfolge enthalten sind. Die Zeichen "WR, ZW und

ZL" werden wie bei Funktion "26 Buchstaben programmiert" aus

dem Programmstreifen vom Streifenlocher übernommen.

Liest der Programmstreifenleser das Zeichen "Z", dann werden

die im Leser 2 vorliegenden Zeichen von der Relaispyramide

ausgewertet. Die Zeichen "Buchstabenwechsel" und das 32.Zeichen

werden unterdrückt. Die restlichen 30 Zeichen des Streifens 2

werden von der Relaispyramide in 10 Gruppen zu je 3 Zeichen

aufgeteilt und einem Umschlüssler für die Ziffern 0-9 des

5-er Code zugeführt. Aus diesem Umschlüssler werden die Zif-

fern 0-9 vom Streifenlocher übernommen und abgelocht. Das

Zeichenzählgerät registriert alle im programmierten Streifen

enthaltenen Zeichen.

2.) Technische Beschreibung

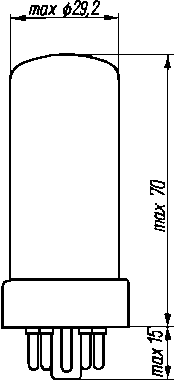

a) Aufbau

Das Programmiergerät ist in einem Gehäuse montiert, das

mit seitlichen, umklappbaren Transportgriffen versehen

ist. Auf der Deckplatte des Gehäuses sind zwei Einbau-

Lochstreifen-Leser, eine Abwickeltrommel für den Loch-

streifen 2 und ein Teleskop-Streifenhalter für den Pro-

grammstreifen angebracht. Die max. Länge des Programm-

streifens kann bei voll ausgezogenem Teleskop-Streifen

halter ca. 2,2 m betragen.

Auf der Frontplatte des Einschubes sind die Bedienungs-

elemente, wie Netzschalter, Betrieb-Halt-Tasten, Funktions-

wahlschalter, Sicherungen und Kontrollampen montiert. Das

Chassis des Einschubs vereinigt das Netzteil, ein Entstör-

gerät, einen motorgetriebenen Taktgeber mit 8 Nockenkon-

takten, 5 Thyratronröhren PL 6574, eine aus 9 Kammrelais

aufgebaute Kontakt-Pyramide mit 32 Ausgängen, einen Sperr-

zellen-Umschlüssler, Umschaltrelais udgl. An der Rückseite

des Gerätes befinden sich vier Anschlußbuchsen für den

Netzeingang, den Netzausgang und Steueranschluß zum Strei-

fenlocher und zum Zeichenzählgerät.

b) Betrieb-Halt-Schaltung

Die Frequenz, Folge und Dauer der elektrischen Vorgänge

im Programmiergerät ist durch 8 Nockenkontakte, die von

einem Getriebemotor getrieben werden, bestimmt. Zur Ver-

meidung von Fehlfunktionen bei Starten und Stoppen des

Gerätes dient eine Betrieb-Halt-Schaltung, die sich haupt-

sächlich aus dem Nockenkontakt NK 1 (65° - 120°), den

Tasten "Betrieb" und "Halt", sowie den Relais 200 und

201 zusammensetzt. Bei Betätigen der Taste "Betrieb" wird

Rel. 201 über NK 1 und Rel. - Kont. 200-1 erregt und hält

sich über Kontakte 200-2 und 201-1 selbst. Kontakt 201-2

schließt den Speisestromkreis der Einstellmagnete und des

Auslösemagnets des Streifenlochers, der Transportmagnete

der Lochstreifenleser 1 und 2, der Zeichenausblendung und

der Zählerregung im Zeichenzählgerät. Bei Betätigen der

Taste "Halt" wird Rel. 200 über NK 1 erregt. Kontakt 200-2

öffnet den Selbsthalte-Stromkreis vom Rel. 201 und dieses

fällt ab. Kontakt 200-1 öffnet und verhindert eine Erregung

von Rel. 201, solange Rel. 200 erregt ist. Kontakt 201-2

öffnet den Speisestromkreis für die bereits angeführten

Elemente.

Eine Erregung von Rel. 200, d.h. Stoppen des Programmier-

gerätes, kann auch durch Schließen der Streifenendkontakte

der Lochstreifenleser 1 und 2 und durch Schließen von Kon-

takt 190-1 des Streifenendrelais 190 im Streifenlocher er-

folgen.

c) Betriebsart "26 Buchstaben programmiert"

Die Relais 202, 203 und 204 werden bei Betätigen der Taste

"26 Progr." erregt. Die Kontakte 202-1 bis 202-5 trennen

den Umschlüssler, der aus den Sperrzellen Gr 12 - Gr 35

aufgebaut ist, von den Einstellmagneten des Streifenlochers.

Die Kontakte 203-1 bis 203-5 verbinden die Relais 209 - 216

mit den fünf Einstellmagneten des Streifenlochers.

Die Kontakte 205-1 bis 205-4 und 206-1 sind in Ruhelage

(durch gegenseitige Auslösung mit Taste "26 progr." ist

Taste "0 - 9 progr." geöffnet und Rel. 205 und 206 nicht

erregt,) und so die Anoden der Thyratronröhren Rö 1 Rö 5

(PL 6574) mit den Einstellmagneten des Streifenlochers

verbunden. Die Kontakte 204-1 bis 204-4 schalten die

Pyramidenausgänge der Zeichen "Ziffernwechsel, Zeilenvor-

schub, Zwischenraum und Wagenrücklauf" der Zeichenaus-

blend-Schaltung zu. Wird z.B. vom Programmstreifenleser

das Zeichen "Zeilenvorschub" (Kanal 2) gelesen, dann

ist Abfragekontakt 2 geschlossen und über diesen bei

Schließen von NK 8 (75° - 360°) dem Zündgitter des Thy-

ratrons Rö 2 eine positive Spannung zugeführt. Rel. 208

ist nicht erregt (Abfragekontakt 1 u. 5 des Programm-

streifenlesers sind geöffnet). Kontakt 208-2 ist geöffnet,

so daß der Leser 2 keinen Transportimpuls erhält. Kontakt

208-3 ist geöffnet, so daß den Thyratronröhren über die

Abfragebürsten des Lesers 2 kein Zündimpuls zugeleitet

werden kann. Kontakt 208-4 ist geöffnet und trennt die

Kontaktpyramide von der Ausblendschaltung. Bei 120° Nocken-

wellensteilung (NWS) (siehe Nockenzeitdiagramm 1003 )

zündet Thyratron 2 durch Schließen von NK 4, Rel. 210

wird erregt, Kontakte 210-1 und 210-2 sind in Arbeits-

stellung und stellen die Pyramide auf das Zeichen Zeilen-

vorschub ein.

Kontakt 208-4 ist jedoch, wie bereits oben erläutert, ge-

öffnet, so daß eine Erregung des Ausblendrelais 207 nicht

erfolgen kann und Kontakt 207-3 in Ruhelage bleibt.

Somit werden der Einstellmagnet EM 2 und der Auslösemag-

net AM des Streifenlochers bei 190° NWS über NK 5 erregt.

Das Zeichen "Zeilenvorschub" wird abgelocht. Parallel

zum Einstellmagnet EM 2 wird Rel. 148 im Zeichenzählgerät

erregt. Die Pyramide ist dann für Zähler 28 eingestellt,

und dieser erhält bei Schließen von NK 7 einen Fortschalt-

impuls. In gleicher Weise werden die vom Programmstreifen-

leser gesendeten Zeichen: "Zwischenraum und Wagenrücklauf"

vom Streifenlocher abgelocht und vom Zeichenzählgerät re-

gistriert. Liest der Programmstreifenleser das Zeichen "Z"

(Kanal 1 u. 5) dann ist Rel. 208 bei Schließen von NK 8

erregt. Kontakt 208-3 ist geschlossen, so daß jetzt die

Zündimpulse über die Abfragebürsten des Lesers 2 abhängig

vom vorliegenden Zeichen den Thyratronröhren zugeführt

werden. Kontakt 208-4 ist geschlossen und somit die Kon-

taktpyramide zur Ausblendung von 6 Zeichen vorbereitet.

Liest der Leser 2 z.B. das Zeichen "Buchstabenwechsel",

ein Zeichen, das ausgeblendet werden soll (1,2,3,4,5),

zünden bei Schließen von NK 4 alle Thyratronröhren und

die Rel. 209 - 217 sind erregt. Die Kontaktpyramide wird

eingestellt und das Rel. 207 bei Schließen von NK 6 erregt.

Folgender Stromkreis: (+) 70V - NK 4 - Gr 11 - NK 6 -

Rel. 207 - Kont. 214-1 Kont. 212-1 - Kont. 211-1 - Kont.

201-1 - Kont. 209-1 Kont. 208-4 -(-) 70 V. Rel. 207 hält

sich über Kontakte 207-1 und 207-2 selbst. Kontakt 207-3

öffnet, so daß Streifenlocher, Zeichenzählgerät und der

Transportmagnet das Programmstreifenlesers keine Erreger-

impulse erhalten. Der Leser 2 erhält bei Schließen von

NK 3 (Kontakt 208-2 ist geschlossen) einen Transportim-

puls, so daß das nächste Zeichen im folgenden Umlauf ab-

gefragt werden kann. NK 6 öffnet bei 750 NWS und Rel.

207 fällt ab. In gleicher Weise erfolgt die Ausblendung

der Zeichen "Zi, WR, ZL, ZW u. 32. Zeichen" , wenn diese

vom Leser 2 gelesen werden.

Rel. 207 wird nicht erregt, wenn die Zeichen A-Z vom

Leser 2 abgefragt werden. Kontakt 207--3 bleibt geschlos-

sen und diese Zeichen werden abgelocht und vom Zeichen-

zählgerät registriert.

d) Betriebsart: "Ziffern 0-9 programmiert"

Taste "0-9 prog." ist gedrückt und Taste "26 progr."

durch gegenseitige Auslösung geöffnet. Die Rel. 202,

203 und 204 sind nicht erregt. Die Kontakte 202-1 bis

202-5 verbinden die Einstellmagnete des Lochers mit

dem Sperrzellenumschlüssler. Kontakte 203-1 bis 203-5

sind geöffnet und somit die Einstellmagnete von den

Pyramiden - Rel. 209-217 getrennt. Kontakte 204-1 bis

204-4 trennen die Pyramidenausgänge der Zeichen "Zi, ZL,

ZW und WR" von der Ausblendschaltung und schalten diese

Ausgänge jeweils 2 anderen Ausgängen der Pyramide zu,

so daß 30 Ausgänge der Pyramide in 10 Gruppen mit jeweils

3 parallelgeschalteten Pyramidenausgängen zusammengefaßt

sind. Diese Gruppen sind mit dem Sperrzellen-Umschlüssler

verbunden. Die vom Programmstreifenleser abgetasteten

Zeichen "ZW, ZL und WR" werden wie bei Betriebsart "26

prog." vom Streifenlocher abgelocht und vom Zeichenzähl-

gerät registriert. Kontakt 208-1 ist dann geöffnet, die

Rel. 205 und 206 nicht erregt und deren Kontakte 205-1

bis 205-4 und 206-1 in Ruhelage. Die Einstellmagnete des

Lochers sind so den Thyratronröhren zugeschaltet. Kontakt

208-4 ist geöffnet und es erfolgt keine Ausblendung.

Eine Erregung der Einstellmagnete über den Sperrzellenum-

schlüssler und die Kontaktpyramide ist dann nicht möglich.

Liest der Programmstreifenleser das Zeichen "Z" (Kanal 1

u. 5), dann ist Rel. 208 erregt und dessen Kontakte in

Arbeitsstellung. Die Rel. 205 und 206 sind über Kontakte

208-1 erregt, deren Kontakte in Arbeitsstellung und somit

die Einstellmagnete des Lochers von den Thyratronröhren

getrennt und diesen Röhren die Pyramidenrelais 209-217

zugeschaltet.

Das vom Leser 2 gelesene Zeichen stellt die Kontaktpyra-

mide ein. Die Pyramidenausgänge der Zeichen: "Buchstaben-

wechsel und 32. Zeichen" sind in der Ausblendschaltung

verblieben. Diese Zeichen werden unterdrückt. Tastet der

Leser 2 z.B. das Zeichen "A" (Kanal 1 und 2) ab, dann

sind die Pyramidenrelais 209 und 210 bei Schließen von

NK 4 durch Zünden der Röhren 1 und 2 erregt. Die Pyramide

wird eingestellt und bei Schließen von NK 5 ergibt sich

folgender Stromkreis: für die Einstellmagnete 1, 2 und 5

des Streifenlochers: (+) 70 V-Kont. 201-2 - Kont. 207-3

- NK 5 - EM 1,2,5 - Gr 19,20,21 - Kont. 214-4 - Kont. 212

-2Kont. 211-1 - Kont. 210-1 - Kont. 209-1 - Kont. 208-4

(-) 70 V. Es wird demnach das Zeichen der Ziffer 2 abge-

locht, was ebenso geschieht, wenn die Zeichen "W" (Ka-

nal 1, 2 u. 5.) und das "X" (Kanal 1,3, 4 u. 5) vom Leser

2 abgetastet werden. Die Zuordnung der übrigen 9 Gruppen

zu den restlichen Ziffern ist aus dem Schaltbild und

einer diesen Unterlagen beigefügten Tabelle ersichtlich.

Alle im programmierten Ausgangsstreifen enthaltenen Zei-

chen werden wie bei Betriebsart "26 progr." vom Streifen-

locher abgelocht und vom Zeichenzählgerät registriert.

3.) Bedienungsanweisung

Den Streifenlocher und das Zeichenzählgerät an das Pro-

grammiergerät anschließen. Auf die Streifenvorratstrommel

des Lochers eine Streifenrolle auflegen und den Abtasthe-

bel des Papierendschalters in Arbeitsstellung bringen.

Netzschalter im Programmiergerät einschalten. Den Streifen

in den Papierkanal des Lochers einführen. Die Pappierklappe

aufdrücken, den Streifen unter der Klappe durchführen und

die Papierklappe wieder zuschnappen lassen. Die Taste "Vor-

lauf" solange drücken, bis ein genügend langer Streifen zur

Befestigung in der Aufrolltrommel des Lochers vorgelaufen

ist. Den Programmstreifen, in dem die Zeichen "WR, ZL, ZW

und "Z" in einer gewünschten Reihenfolge enthalten sind,

in den Programmstreifenleser einlegen. Eine gelochte Strei-

fenrolle, in der alle Kombinationen des ITA Nr. 2 enthal-

ten sein können, auf die Vorratstrommel des Programmier-

gerätes auflegen und den Streifen in den Leser 2 einlegen.

Die gewünschte Betriebsart durch Drücken der Tasten "26

progr." oder "0-9 progr." im Programmiergerät einstellen.

Die Taste "Betrieb" drücken. Vom Streifenlocher wird ein

programmierter Lochstreifen der gewählten Betriebsart ent-

sprechend abgelocht. Ist der Streifen in der Vorratstrom-

mel des Programmiergerätes oder des Streifenlochers abge-

laufen, dann schließt der Papierendschalter des Lochers,

bzw. des Lesers 2 und stoppt das Programmiergerät. Das

Gerät ist dann auszuschalten, bzw. neue Streifen zur wei-

teren Inbetriebnahme aufzulegen. Die Klebestelle des als

endloses Band laufenden Programmstreifens ist sauber aus-

zuführen, damit Abfragefehler vermieden werden.

| Edelgas-Thyratron | S 1,3/2 i V |

|---|

| electronic | |

|---|

Die S 1,3/2 iV ist eine edelgasgefüllte

Glühkatodenröhre mit Steuer- und

Schirmgitter. Sie wird vorwiegend für

Relaisschaltungen verwendet.

Diese Röhre entspricht den Typen ASG 6574,

CV 2253, EN 32, PL 6574 und 6574 und ist

den Typen B-2A und EN 33 ähnlich.

|  |

| Heizung | |  |

| Indirekt geheizte Oxidkathode |

| uf | | 6,3 V |

| If | ca. | 0,95 A |

| tA | ≥ | 15 s |

| Betriebswerte | |

| Ui | | 10 V | |

| Uz | | 40 V |

| (bei Ug1 = Ug2 = 0 V) |

| Grenzwerte | |

| -Uas | max | 1,3 kV |

| Uas | max | 0,65 kV |

| Iks | max | 2 A |

| -Ug1 s | max | 250 V*1 |

| -Ug1 s | max | 10 V*2 |

| Ig1 | max | 20 mA*3 |

| Rg1 | max | 10 MΩ*3 |

| (bei Ik = 20 mA) |

| -Ug2 s | max | 100 V*1 |

| -Ug2 s | max | 10 V*2 |

| Ig2 | max | 20 mA*4 |

| |

| Betriebslage: | | beliebig |

| Masse: | ca | 35 g |

| Sockel: | | 8-17 |

| TGL 200-8157, Bl. 2 |

| Röhrenstandard: | | TGL 12079 |

| Fassung: | 8-17 | TGL 14896 |

| |

| *1 | bei gelöschter Röhre. |

| *2 | bei gezündeter Röhre. |

| *3 | tint g1 max = 1 Periode |

| *4 | tint g2 max = 1 Periode |

| VEB Werk für Fernsehelektronik 1/4.68 |

| Grenzwerte |

| tint | max. | 15 s |

| U-f/k | max. | 100 V |

| U+f/k | max. | 25 V |

| +Tamb | max. | 90°C |

| -Tamb | max. | 75°C |

|

| Kapazitäten | |

| Ce | ca. | 2,5 pF |

| Ca | ca. | 3 pF |

| Cg1/a | ≤ | 0,35 pF |

|

Zündkennlinien-Streubereiche bei R1 = 0,1 MΩ und Rg1 = 10 MΩ,

wie sie durch die Unterschiede bei der Röhrenherstellung,

durch Alterungserscheinungen der Röhren sowie durch Unter-

heizung oder Überheitzung auftreten können.

Berlin, den 21. Febr. 1964

Geheime Verschlußsache

MfS 006/137/64

Vorläufiges Pflichtenheft

für Programmiergerät T 150

Ein Programmiergerät ist so umzubauen, daß nachstehende

Forderungen erfüllt werden:

1. Aufgabenstellung

Das Programmiergerät ist mit insgesamt 32 Lesern auszustatten.

Alle Leser sind 5-Kanal-Leser. Die Lochkombinationen entsprechen

denen des Internationalen Telegraphenalphabets Nr. 2 (ITA)

1.1. Bezeichnung der Leser

Die Leser 1 - 26 werden fortlaufend mit den Buchstaben

A - Z bezeichnet. Für die restlichen 6 Leser sind folgende

Symbole zu verwenden:

Leser 27: ̸O

28: #

29: Ɔ

30: »

31: ∆

32: ↑

1.2. Auf-und Abwickelvorrichtung

Alle 32 Leser sollen eine Auf- und, Abwickelvorrichtung

besitzen. Der Leser 32 soll außerdem den Teleskop-

Streifenhalter beibehalten.

1.3.1. Der Leser 32 (Programmstreifenleser) steuert die rest-

lichen 31 Leser. Liest der Leser 32 die Kombination A,

so wird der Leser 1 (A) aufgerufen; liest er die Kom-

bination B, so wird der Leser 2 (B) aufgerufen usw.

Liest er die Kombination Zw, so wird der Leser 31 (∆)

aufgerufen.

Die Reihenfolge des Aufrufes der einzelnen Leser wird

durch einen Programmstreifen festgelegt. Dieser Programm-

streifen ist jeweils vor Inbetriebnahme des Gerätes her-

zustellen und in den Leser 32 einzulegen. Die von den

Lesern 1 - 31 gelesenen Kombinationen werden in einen

Streifen (Ausgangslochstreifen) gelocht.

1.3.2. Liest der Leser 32 die 32. Kombination (leer), so ist

diese Kombination in den Ausgangslochstreifen zu über-

nehmen.

1.3.3. Für den Leser 32 (Programmstreifenleser) muß Dauer-

und Einzelauslösung möglich sein.

1.4. Funktionen der Leser 1 - 31

1.4.1. Systematische Rückkehr zum Programmstreifen

Der Leser, der vom Leser 32 aufgerufen wird, gibt die

bei ihm anstehende Lochkombination des eingelegten

Lochstreifens an den Streifenlocher. Danach wird die

nächste Kombination im Leser 32 gelesen und der, der

Kombination entsprechende Leser aufgerufen.

Beispiel:

Programmstreifen

Kombinationsfolge: ACAZK

Lochstreifen im Leser 1 (A)

Kombinationsfolge: HUND

Lochstreifen im Leser 3(C)

Kombinationsfolge: ABCD

Lochstreifen im Leser 26(Z)

Kombinationsfolge: BODE

Lochstreifen im Leser 11 (K)

Kombinationsfolge: EFGH

Der Leser 32 liest die Kombination A und ruft damit

den Leser 1 auf. Der Leser 1 liest die Kombination H

und gibt sie an den Streifenlocher. Der Streifenlocher

stanzt die Kombination H. Danach liest der Leser 32 die

Kombination C und ruft den Leser 3 auf. Der Leser 3

liest die Kombination A und gibt sie an den Streifen-

locher. Der Streifenlocher stanzt die Kombination A.

Danach liest der Leser 32 die Kombination A und der

Zyklus wiederholt sich.

Jedem Lesevorgang im Leser 32 (Aufruf eines der Leser

1 - 31) entspricht also einem Lesevorgang in einem der

Leser 1 - 31 (systematische Rückkehr zum Programmstrei-

fen) und einem Stanzvorgang.

1.4.2.Bedingte Rückkehr zum Programmstreifen

Der Leser, der vom Leser 32 aufgerufen wird, gibt seine

Kombinationen solange an den Streifenlocher, bis er eine

32. Kombination liest. Diese 32. Kombination wird nicht

in den Ausgangslochstreifen übernommen. Sie gibt dem Leser

32 den Befehl, den nächsten Leser aufzurufen.

Beispiel:

Programmstreifen

Kombinationsfolge: ABA

Lochstreifen im Leser l (A)

Kombinationsfolge: ALLE∆↑ENTSCHEN∆↑

(∆: Zw; ↑ : 32. Kombination)

Lochstreifen im Leser 2 (B)

Kombinationsfolge: MEINE∆↑

Der Leser 32 liest die Kombination A und ruft damit den

Leser 1 auf. Dieser gibt seine Kombinationen ALLE∆ an

den Streifenlocher. Danach liest er die 32. Kombination.

Der Leser 32 erhält den Befehl weiterzulesen. Er liest

die Kombination B und ruft damit den Leser B auf.

Dieser gibt seine Kombinationen MEINE∆ an den Streifen-

locher. Danach liest er die 32. Kombination und gibt dem

Leser 32 den Befehl weiterzulesen. Der Zyklus wiederholt

sich von neuem.

Jedem Lesevorgang im Leser 32 entspricht also einer Reihe

von Lesevorgängen im aufgerufenen Leser und einer Reihe

von Stanzvorgängen (bedingte Rückkehr zum Programmstreifen).

1.4.3. Jeder der Leser 1 - 31 muß unabhängig voneinander

- abgeschaltet werden können, d.h. wenn er aufgerufen

wird, so gibt er keine Kombinationen an den Streifen-

locher. Der Leser 32 liest danach die nächste Kombi-

nation und ruft damit den nächsten Leser auf.

- auf die systematische Rückkehr zum Programmstreifen

eingestellt werden können;

- auf die bedingte Rückkehr zum Programmstreifen ein-

gestellt werden können.

1.5. Sonderfunktion des Lesers 1

1.5.1. Alle vom Leser 1 gelesenen Kombinationen sollen wahl-

weise unabhängig voneinander ausgeblendet oder in eine

beliebige der 32 möglichen Kombinationen des ITA umge-

schlüsselt werden können. Die Einstellungen für die

einzelnen Kombinationen sind vor Beginn der Arbeit

manuell vorzunehmen.

1.5.2. Zur Realisierung der unter Pkt. 1.5.1. genannten For-

derung ist der im Industriegerät bereits vorhandene

Umschlüssler so zu erweitern, daß er entsprechend dem

ITA für jede der 32 möglichen Kombinationen einen

Eingang besitzt.

1.5.3. Die 32 Ausgänge der Relaispyramide, die 32 Eingänge

des Umschlüsslers und der Eingang der Ausblendschal-

tung sind auf eine Programmtafel zu führen. Die Aus-

gänge der Relaispyramide sind als Einzelbuchsen, die

Eingänge des Umschlüsslers als Doppelbuchsen und der

Eingang der Ausblendschaltung als Multibuchse mit 10

Einzelbuchsen auszuführen.

Die Programmtafel soll außerdem ein Multibuchsenfeld

von mindestens 80 Multibuchsen mit je 5 Einzelbuchsen

besitzen.

Die Programmtafel soll auswechselbar sein. Insgesamt

werden 10 Programmtafeln benötigt.

Für die Herstellung der Programmtafeln sind Buchsen-

streifen, die in der Lochkartentechnik bzw. Büroma-

schinentechnik zur Herstellung von Programmtafeln

dienen, zu verwenden.

1.5.4. Der Leser 1 muß wahlweise auf Sonderfunktion oder auf

die normale Funktion, bei der die Leser 1 - 31 gleich-

berechtigt sind, eingestellt werden können.

1.5.5. Wird der Leser 1 auf Sonderfunktion eingestellt, so muß

es nach wie vor möglich sein, bei Ansteuerung der Leser

2 - 31 durch den Leser 32, die in den Lesern 2 - 31

anstehenden Kombinationen in den Ausgangslochstreifen

zu übernehmen.

2. Kontrolleinrichtung

Das Programmiergerät ist mit einer Kontrolleinrichtung zu

versehen, die die vom Leser 32 abgerufenen und zu kontrol-

lierenden Informationen der Leser 1 31 vor dem Ablochen

kontrolliert.

Sie besteht aus einer Folgenkontroll- und einer Folgenzähl-

einrichtung. Die Leser 1-31 müssen wahlweise und vonein-

ander unabhängig der Kontrolleinrichtung zugeschaltet werden

können.

2.1. Folgenkontrolleinrichtung

Die aus den Lesern 1 31 abgerufenen und zu kontrollieren-

den Informationen sind auf Folgen gleicher Kombinationen

bestimmter Länge zu überprüfen und auf Folgen gleicher

Kombinationen der maximal zugelassenen und vorwählbaren

Länge m (m = 1 … 8) zu reduzieren.

Das Einstellen der gewünschten Länge muß vor Beginn der

Arbeit manuell möglich sein.

Beispiel:

Es sei

m = 2;

Folge der zu kontrollierenden Informationen vor der

Kontrolleinrichtung:

ACCCCDEFFGGGH

Folge der zu kontrollierenden Informationen nach der

Kontrolleinrichtung:

ACCDEFFGGH

Die am Ausgang der Kontrolleinrichtung gegenüber dem

Eingang fehlenden Informationen werden ausgeblendet.

2.2. Folgenzähleinrichtung

Die Folgenzähleinrichtung muß die Folgen gleicher Kombi-

nationen der Längen 1 bis m (m = 1 … 8) der zu

kontrollierenden Informationen e i n z e l n zählen.

Diese Zählergebnisse weisen die Zähler 1 bis 8 aus.

Alle Folgen gleicher Kombinationen der Länge k (k > m)

sind mit dem Zähler 9 zu zählen.

Zur Anzeige sind neun, mindestens vierstellige ziffernan-

zeigende Zähler (Hengstler-Zähler) zu verwenden.

2.2.1. Arbeitsweise der Zähleinrichtung

Folgt einer beliebigen Kombination des ITA eine von

ihr abweichende Kombination, so erhält der Zähler 1

einen Zählimpuls. Folgt auf zwei gleichen Kombinationen

des ITA eine von ihnen abweichende Kombination, so

erhält der Zähler 2 einen Zählimpuls usw.

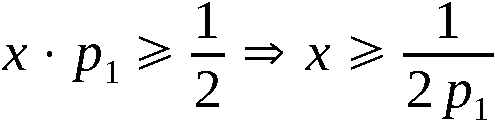

Ist die vorgewählte Länge m erreicht, so erhält der

Zähler m einen Zählimpuls. Bei Längen k (k > m) der

zu kontrollierenden Folgen gleicher Kombinationen erhält

der Zähler 9 bei der (m + 1)sten Kombination einen Zähl-

impuls. Die übrigen [k - (m + 1)] Kombinationen bewirken

keine Änderung der Zähleranzeige.

Beispiel:

Es sei

m = 3;

Folge der zu kontrollierenden Informationen vor der

Kontrolleinrichtung:

AABCDDDDEFGHHIIIIIIJKLLLM

Folge der zu kontrollierenden Informationen nach der

Kontrolleinrichtung:

AABCDDDEFGHHIIIJKLLLM

Folgende Zähleranzeige muß vorliegen:

Zähler 1: 8 (B,C,E,F,G,J,K,M)

Zähler 2: 2 (AA, HH)

Zähler 3: 3 (DDD, III, LLL)

Zähler 4: 0

Zähler 5: 0

Zähler 6: 0

Zähler 7: 0

Zähler 8: 0

Zähler 9: 2 (DDDD, IIIIII)

2.2.2. Konstruktive Gestaltung der Kontrolleinrichtung

Die Kontrolleinrichtung ist als konstruktive selbst-

ständige Baugruppe auszuführen.

Alle Ausgangs- und Eingangsleitungen sind an genormte

Steckerleisten zu führen.

3. Vergleichereinrichtung

Das Programmiergerät ist mit einer Vergleichereinrichtung

auszustatten, die wahlweise abschaltbar ist. Für den Ver-

gleich sind zweckmässigerweise die Leser 1 - 16 vorzusehen.

3.1. Nur Vergleichen

Es muß möglich sein, wahlweise 2 - 16 Lochstreifen gleich-

zeitig miteinander zu vergleichen. Bei dieser Betriebsart

ist der Ausgangsstreifenlocher abgeschaltet. Bei Ungleich-

heit wird der Vergleich der Streifen gestoppt. Eine op-

tische Anzeige muß angeben, welcher Leser in Bezug auf

Leser 1 die falsche Kombination abgetastet hat.

3.2. Vergleichen, Programmieren und Ablochen

Es muß möglich sein, wahlweise 2 - 16 Lochstreifen gleich-

zeitig miteinander zu vergleichen. Der Vergleich ist so

durchzuführen, daß bei Gleichheit die von den zu verglei-

chenden Lochstreifen gleichzeitig abgetastete Kombination

in den Ausgangslochstreifen gestanzt wird.

Bei Ungleichheit müssen folgende Möglichkeiten bestehen:

- Bei Ungleichheit mindestens einer der gleichzeitig ab-

getasteten Kombinationen muß in den Ausgangslochstreifen

die 32. Kombination gestanzt werden.

- Eine Programmierung des Ausgangslochstreifens muß mög-

lich sein, indem Informationen aus den Lesern 17 - 32

abgerufen werden können. Dabei ist eine systematische

Rückkehr zum Programmstreifen vorzusehen.

- Die gleichzeitig abgetasteten, aber nicht übereinstim-

menden Kombinationen werden überlesen und in den Aus-

gangslochstreifen wird nichts gelocht.

Es werden alle Leser und der Ausgangsstreifenlocher ge-

stoppt. Eine optische Anzeige muß angeben welcher Leser

in Bezug auf den Leser 1 die falsche Kombination abge-

tastet hat.

Referat 1 A / 1 T Berlin, den 15. 11. 1965

Auftrag des Vorganges T 153

Bearbeitung des Vorganges T 153

Zur Vereinfachung der Herstellung komplizierter programmierter

Lochstreifen sind in Verbindung mit OTS Programmiergeräte mit

5 Sendeköpfen auszurüsten. Die Programmiergeräte sind durch

Zusätze so zu erweitern, daß eine teilweise automatische Krypto-

logische Kontrolle der Streifen möglich ist.

Alle bei der Bearbeitung anfallenden Schriftstücke u. ä. sind

unter dem Aktenzeichen T 153 zu erfassen.

…

Pflichtenfestlegung für Programmiergerät T 153

Ein Programmiergerät ist so umzubauen, daß nachstehende For-

derungen erfüllt werden:

1. Aufgabenstellung

Das Programmiergerät ist mit insgesamt 6 Lesern auszustatten.

Alle Leser sind 5-Kanalleser. Die Lochkombinationen entsprechen

denen des Internationalen Telegraphenalphabets Nr. 2 (ITA)

1.1. Bezeichnung der Leser

Die ersten fünf Leser sind fortlaufend mit den Ziffern 1 - 5

und der 6. Leser mit dem Buchstaben P zu bezeichnen.

1.2. Auf- und Abwickelvorrichtung

Die Leser 1- 5 sollen eine Auf- und Abwickelvorrichtung be-

sitzen. An jedem Leser sollte ein Teleskopstreifenhalter be-

festigt werden können.

1.3. Funktion des Lesers P

1.3.1. Der Leser P (Programmstreifenleser) steuert die rest-

lichen 5 Leser. Liest er die Lochkombination E, so wird der

Leser 1 (Lochung im ersten Kanal) aufgerufen, bei der Loch-

kombination Zeilenvorschub (Lochung im 2. Kanal) der 2. Leser,

bei der Lochkombination Zwischenraum der 3. Leser, bei der

Lochkombination Wagenrücklauf der 4. Leser und bei der Loch-

kombination T der 5. Leser.

1.3.2. Liest der Leser P die 32. Kombination (leer), so ist

diese Kombination in den Ausgangslochstreifen zu übernehmen.

1.3.3. Werden vom Leser gleichzeitig mehr als ein Leser ange-

rufen, so hat das Programmiergerät anzuhalten.

1.3.4. Für den Leser P muß Dauer- und Einzelauslösung möglich sein.

1.4. Funktion der Leser 1 - 5

1.4.1. Systematische Rückkehr zum Programmstreifen

Der Leser, der vom Leser P aufgerufen wird, gibt die bei ihm

anstehende Lochkombination des eingelegten Lochstreifens an

den Streifenlocher, der diese in den Ausgangsstreifen locht.

Danach wird die nächste Kombination im Leser P gelesen und

der, der Kombination entsprechenden Leser aufgerufen usw.

Jedem Lesevorgang im Leser P entspricht also ein Lesevorgang

in dem aufgerufenen Leser und ein Stanzvorgang.

Beispiel:

Programmstreifen

Kombinationsfolge: E, ZW, E, WR, T

Lochstreifen im Leser 1

Kombinationsfolge: H, I, J, K

Lochstreifen im Leser 3

Kombinationsfolge: A, B, C, D

Lochstreifen im Leser 4

Kombinationsfolge: B, C, D, E

Lochstreifen im Leser 5

Kombinationsfolge: E, F, G, H

Der Leser P liest die Kombination E und ruft damit den Leser 1

auf. Der Leser 1 liest die Kombination H und gibt sie an den

Streifenlocher. Der Streifenlocher stanzt die Kombination H.

Danach liest der Leser P die Kombination ZW und ruft den Leser 3

auf. Der Leser 3 liest die anstehende Lochkombination A und

gibt sie an den Streifenlocher, von dem sie gestanzt wird.

Danach liest der Leser P die Kombination E. Er ruft den Leser 1

auf usw.

1.4.2. Bedingte Rückkehr zum Programmstreifen

Der Leser, der vom Leser P aufgerufen wird, gibt seine Kombi-

nation solange an den Streifenlocher, bis er eine 32. Kombi-

nation liest. Diese 32. Kombination wird nicht in den Ausgangs-

lochstreifen übernommen. Sie gibt dem Leser P den Befehl, den

nächsten Leser aufzurufen.

Jedem Lesevorgang im Leser P entspricht einer Reihe von Lesevor-

gängen im aufgerufenen Leser und der gleichen Anzahl Stanzvor-

gängen.

Beispiel:

Programmstreifen

Kombinationsfolge: E T E

Lochstreifen im Leser 1

Kombinationsfolge: ENTWURF∆↑FESTLEGUNG

(∆: Zw; ↑ : 32. Kombination)

Lochstreifen im Leser 5

Kombinationsfolge: PFLICHTEN↑

Der Leser P liest die Kombination E und ruft damit den Leser 1

auf. Dieser gibt die Folge von Kombinationen ENTWURF ∆ an den

Streifenlocher. Danach liest er die 32. Kombination. Damit er-

hält der Leser P den Befehl, den nächsten Leser aufzurufen.

Er liest dann die Kombination T und ruft damit den Leser 5 auf.

Dieser gibt die Folge von Kombinationen PFLICHTEN an den

Streifenlocher. Danach liest er die 32. Kombination und gibt

dem Leser P den Befehl, die nächstfolgenden Kombination zu

lesen usw.

1.4.3. Schaltmöglichkeiten

Jeder der Leser 1 - 5 muß unabhängig von den anderen

- abgeschaltet werden können, d. h. wenn er aufgerufen wird,

gibt er keine Kombinationen an den Streifenlocher. Der

Leser P liest dann automatisch die nächste Kombination und

ruft den entsprechenden Leser auf;

- auf die systematische Rückkehr zum Programmstreifen einge-

stellt werden können;

- auf die bedingte Rückkehr zum Programmstreifen eingestellt

werden können.

1.5. Sonderfunktionen des Leser 1

Der Leser 1 muß unabhängig von anderen Einstellungen auf

folgende Betriebsarten von Hand aus einstellbar sein

- Betriebsart 32 Kombinationen \

- Betriebsart 26 Buchstaben } programmiert

- Betriebsart 10 Ziffern /

2. Kontrolleinrichtung

Das Programmiergerät ist mit einer Kontrolleinrichtung zu ver-

sehen, die die vom Leser P abgerufenen Informationen der Leser

1 - 5 vor dem Ablochen kontrolliert. Die Kontrolleinrichtung

besteht aus einer Folgenkontroll- und einer Folgenzähleinrich-

tung. Es muß möglich sein, jeden der 5 Leser unabhängig vonein-

ander mit in die Kontrolle einzubeziehen oder von der Kontrolle

auszuschließen.

2.1. Folgenkontrolleinrichtung

Die von den Lesern abgerufenen und zu kontrollierenden Infor-

mationen sind auf Folgen gleicher Kombinationen bestimmter

Länge zu überprüfen. Vor Beginn der Arbeit muß es möglich

sein, eine maximal zulässige Länge m (1 ≤ m ≤ 8) der Folgen

gleicher Kombinationen manuelle einzustellen. Alle auftreten-

den Folgen von gleichen Kombinationen, die länger als diese

Zahl m sind, sind auf die Länge zu reduzieren. Die überzäh-

ligen Kombinationen sind auszublenden.

Beispiel:

Es sei m = 2; die Folge der zu kontrollierenden Informationen

vor der Kontrolleinrichtung lautete:

ACCCCDEAAGGGH

Dann lautet die Folge der kontrollierten Informationen nach

Durchgang durch die Kontrolleinrichtung:

ACCDEAAGGH.

2.2. Folgenzähleinrichtung

Die Folgenzähleinrichtung muß die Folgen gleicher Kombina-

tionen der Länge 1 bis m (1 ≤ m ≤ 8) der zu kontrollieren-

den Informationen einzeln zählen.

Diese Zählergebnisse weisen die Zähler 1 bis 8 aus.

Alle Folgen gleicher Kombinationen der Länge k (k > m) sind

mit dem Zähler 9 zu zählen.

Zur Anzeige sind 9 mindestens vierstellige ziffernanzeigende

Zähler (Hengstler-Zähler) zu verwenden.

2.2.1. Arbeitsweise der Zähleinrichtung

Folgt einer beliebigen Kombination des ITA eine von ihr ab-

weichende Kombination, so erhält der Zähler 1 einen Zähl-

impuls. Folgt auf zwei gleiche Kombinationen des ITA eine von

ihnen abweichende Kombination, so erhält der Zähler 2 einen

Zählimpuls usw.

Ist die vorgewählte Länge m erreicht, so erhält der Zähler m

einen Zählimpuls. Bei Längen k (k > m) der zu kontrollierenden

Folgen gleicher Kombination erhält der Zähler 9 bei der

(m + 1).ten Kombinationen erhält einen Zählimpuls. Die übrigen

k - m - 1 Kombinationen bewirken keine Änderung der Zähl-

anzeige.

Beispiel:

Es sei m = 3

Die Folge der zu kontrollierenden Informationen vor der Kon-

trolleinrichtung lautete:

AABCDDDDEFGHHBBBBBBJKLLLL

Es muß nach dem Durchlaufen der Folgenzähleinrichtung folgen-

de Zähleranzeige vorliegen

Zähler 1: 8 (B, C, E, F, G, J, K, M)

Zähler 2: 2 (AA, HH)

Zähler 3: 1 (LLL)

Zähler 9: 2 (DDDD, BBBBBB)

2.2.2. Konstruktive Gestaltung der Kontrolleinrichtung

Die Kontrolleinrichtung ist als selbständige konstruktive

Baugruppe auszuführen.

Alle Ausgangs- und Eingangsleitungen sind an genormte Stecker-

leisten zu führen.

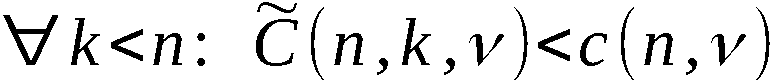

(Es ist möglich, daß sich nach Abschluß mathematischer Unter-

suchung eine Präzisierung oder Abschwächung der Anforderungen

an die Folgenkontroll- und Folgenzähleinrichtung ergibt).

Arbeitsgebiet 111 Berlin, 25. September 1980 bis

Geheime Verschlußsache 24. März 1986

MfS 020 Nr.: XI/702/80

01. Ausf. 11 Blatt

Autoren: Schneider, Hauptmann

Kaiser, Hauptmann

Einverstanden: Krey, Major

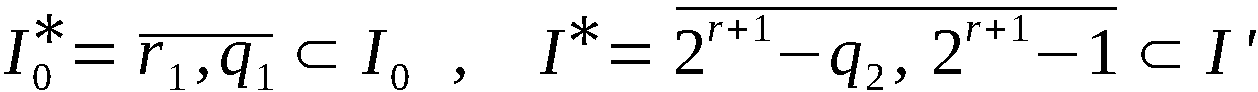

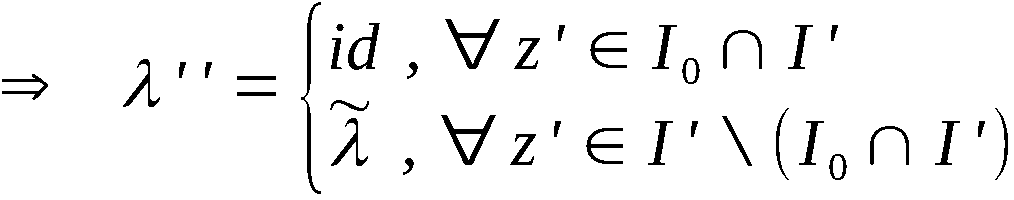

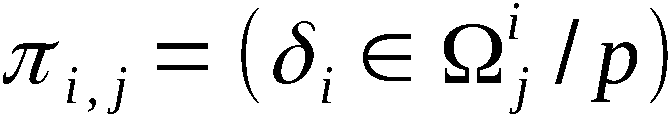

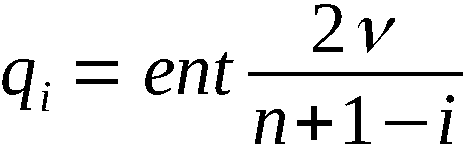

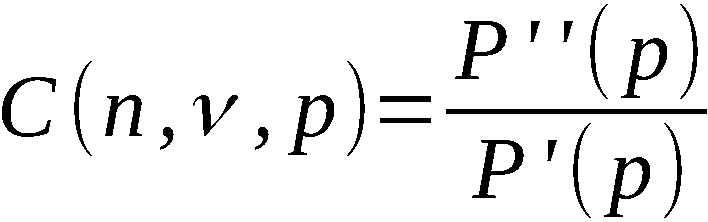

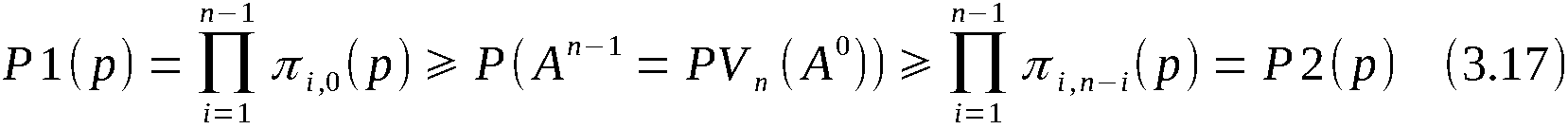

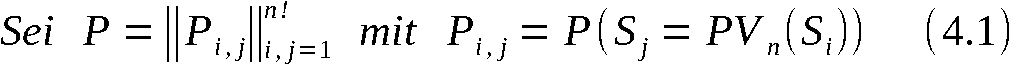

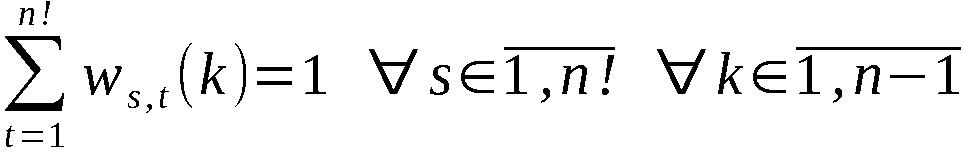

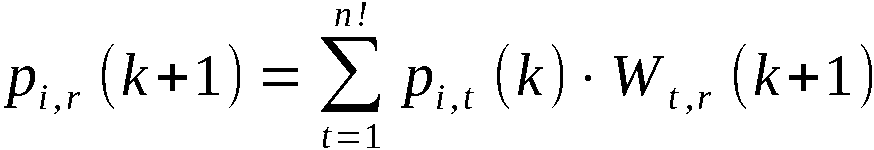

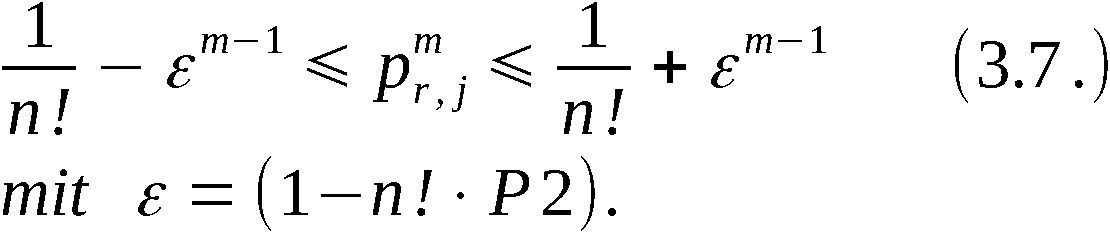

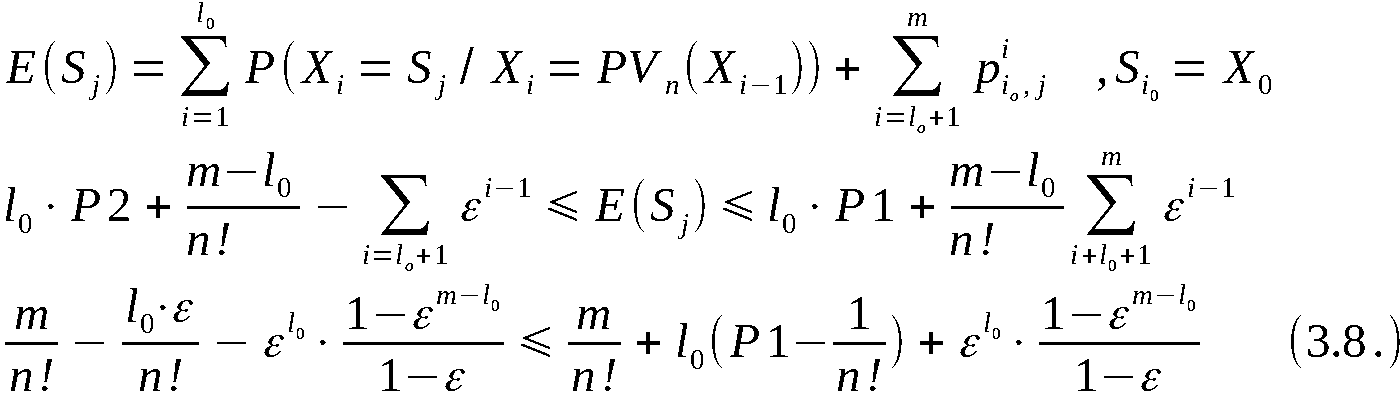

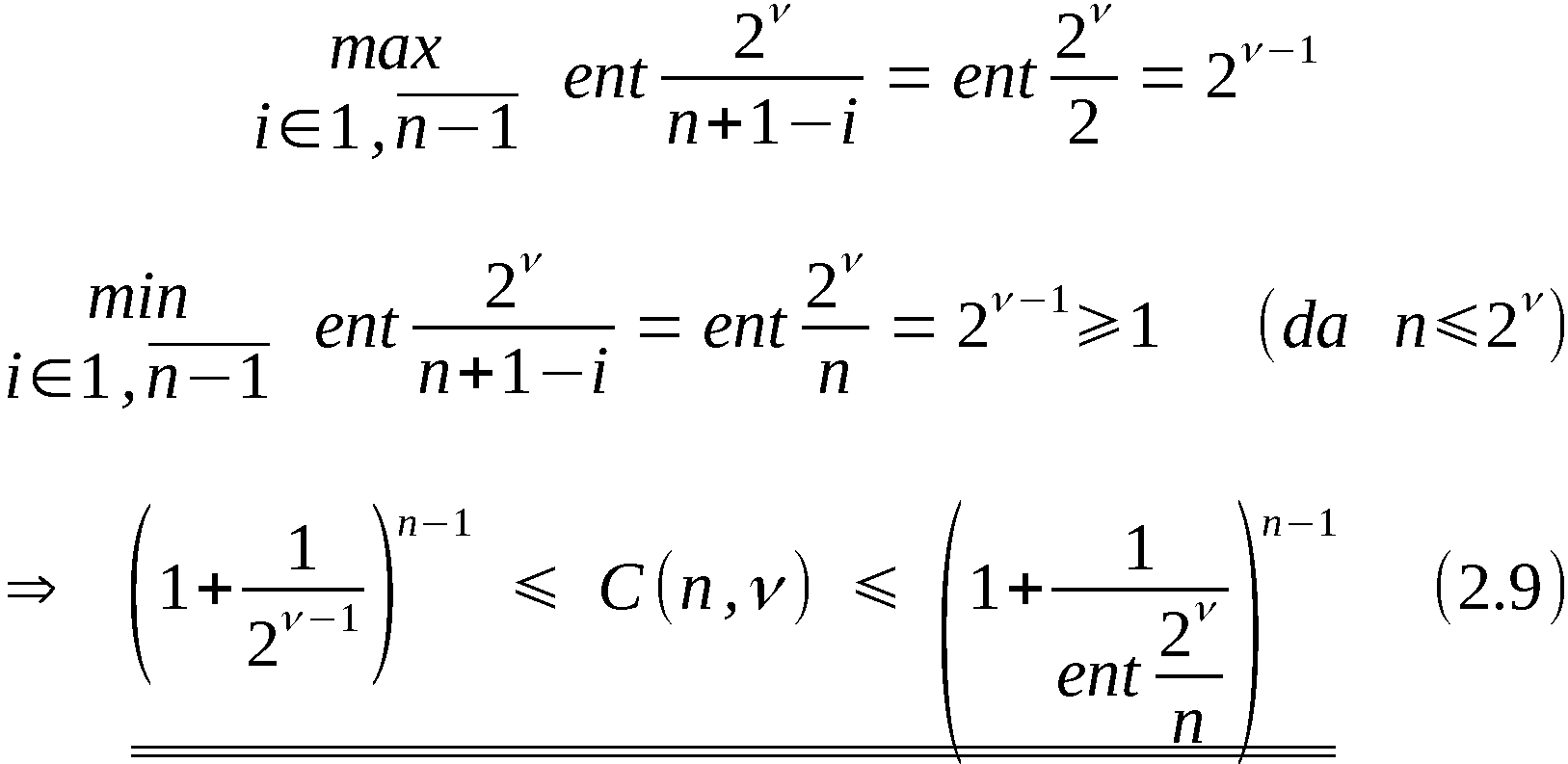

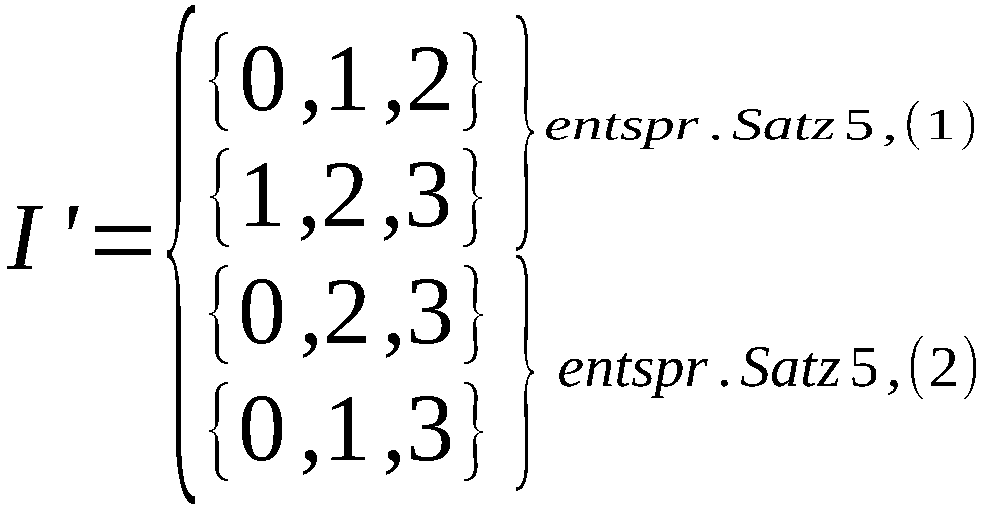

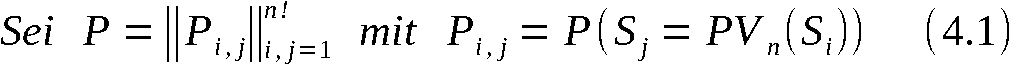

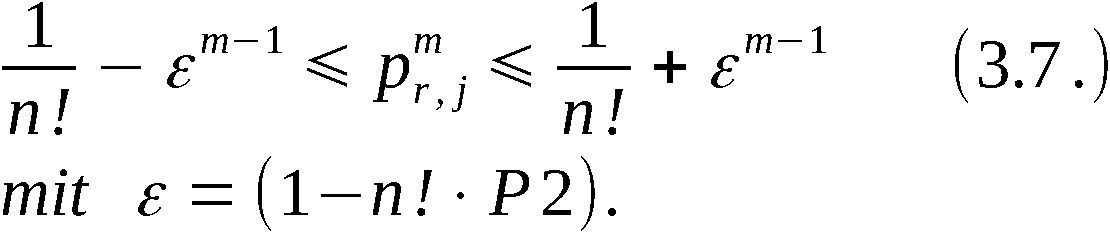

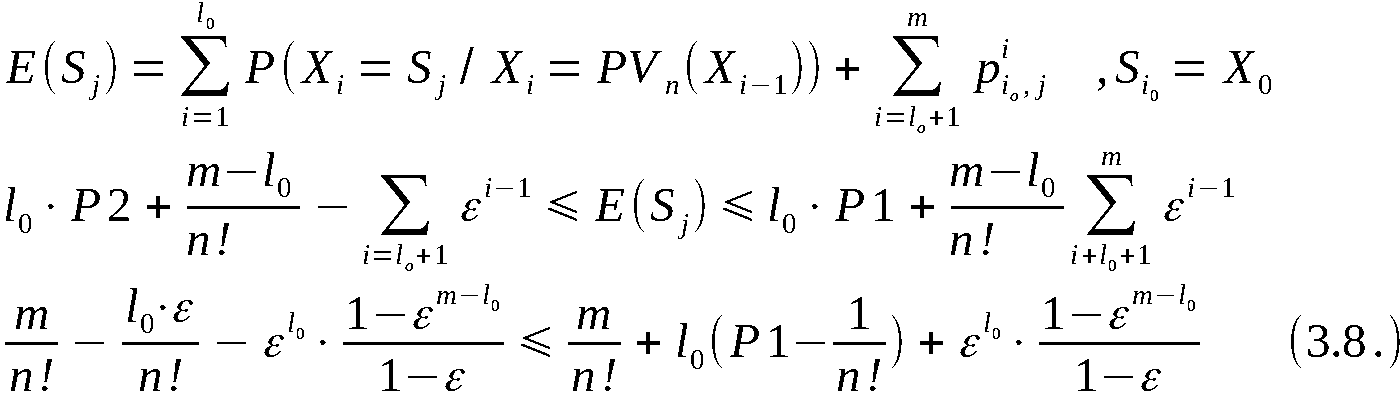

Untersuchungsergebnisse zu MISCHUNG

Inhaltsverzeichnis

Literaturverzeichnis

Einleitung

1. Begründung der Untersuchungen zum Thema MISCHUNG

2. Inhalt des Themas MISCHUNG

3. Definition und Charakterisierung des Algorithmus

des paarweisen Vertauschens (APV)

4. Literaturübersicht zu APV

5. Zum Charakter des vorliegenden Dokuments

Nachtrag zur Einleitung

6. Die Realisierung des APV auf EDVA bei Verwendung eines

physikalischen Zufallsgenerators

Teil I: Erzeugung einer Permutation oder Anordnung durch APV

Teil II: Erzeugung von Folgen von Permutationen oder Anord-

nungen mittels des APV

Teil III: Anwendung des APV zur Chiffriermittelproduktion

Literaturverzeichnis

/1/ Beschluß zur Eröffnung des Themas MISCHUNG XI/098/78

/2/ Algorithmus zur Erzeugung von Zufallspermutationen und

Zufallsanordnungen (2. Exemplar mit Begründungen)

VVS XI/751/78

/3/ Guy de Balbine, Note on Random Permutations. Mathematics

of Computation, Vol. 21, No. 100 (1967)

/4/ Пиpьянoвич B.A., Oб oднoм эффekтибнoм мeтoдe пoлучeния

cлучaйныx пepecтaнoвok.

"Aвтoмaтизиpoвaнныe cиcтeмы плaнoвыx pacчeтoв в pecпублиkaнckиx

плaнoвыx opгaнax" выпуck 9 (I977)

/5/ Mathematik für Kryptologen XI/1/696/75

/6/ Fisz, Wahrscheinlichkeitsrechnung und mathematische Statistik; Berlin, 1958

/7/ A.Renyi, Wahrscheinlichkeitsrechnung; Berlin, 1962

/8/ Kнут, Иckуccтвo пpoгpaммиpoвaния для ЭВM.

T.2: Пoлучиcлeнныe aлгopитмы Mockвa I977

/9/ Sloane, Encrypting by Random Rotations.

Lecture Notes in Computer Science,

Vol. 149, pp. 71 - 128

(Proceedings of the Workshop an Cryptography,

Burg Feuerstein, Germany, March 29 - April 2, 1982)

/10/ Pиopдaн, Bвeдeниe в koмбинaтopный aнaлиз, Mockвa I963

/11/ Axo, Xoпkpoфт, Ульмaн, Пocтpoeниe и aнaлиз вычиcлитeльныx

aлгopитмoв. Mockвa I979

/12/ Vorschrift zur Herstellung von Permutationen/Anordnungen

mit der DV-Technik PRS 4000 mit Peripherie

VVS XI/766/83

Einleitung

1. Begründung der Untersuchungen zum Thema MISCHUNG

Anlaß für die Untersuchungen zum Thema MISCHUNG, deren Ergeb-

nisse in diesem Dokument festgehalten werden, war der Verschleiß

der EDVA GAMMA 10 und die dadurch notwendig gewordene Neueinfüh-

rung der EDVA PRS 4000. Damit verbunden war die Umstellung der

Produktion der bisher auf dem GAMMA 10 hergestellten Chiffrier-

mittel bzw. Manuskripte für Chiffriermittel auf die EDVA PRS 4000.

Durch die verbesserten Leistungsparameter des PRS 4000 bezüglich

Rechengeschwindigkeit und Speicherkapazität ergaben sich neue Mög-

lichkeiten für die Verbesserung der Qualität der Mittelproduktion

auf EDVA. Es sollte eine rationellere, effektivere und standardi-

sierte Herstellung und Überprüfung der Mittel erreicht werden. Das

Thema MISCHUNG sollte alle Arbeiten zur Erreichung dieser Zielstel-

lung für die Produktion von Mitteln auf der Grundlage von zufälli-

gen Permutationen umfassen, siehe EröffnungsbeschluB /1/.

Die zu erarbeitende Lösung sollte umfassend und langfristig stabil

sein und dabei gleichzeitig eine flexible Anpassung an die Bedarfs-

entwicklung, die Entwicklung der Peripherie des PRS 4000 und andere

veränderliche Bedingungen ermöglichen.

Nach Sichtung der Literatur und Überlegungen zum Vergleich verschie-

dener Erzeugungsvorschriften wurde unter Beachtung kryptologischer

Aspekte sowie der Möglichkeiten günstiger programm- und rechentech-

nischer Realisierungen in Hinblick auf eine rationelle und standar-

disierte Gesamttechnologie der Mittelproduktion entschieden, als

grundsätzliche Erzeugungsvorschrift für die Herstellung zufälliger

Permutationen und Anordnungen den Algorithmus des paarweisen Ver-

tauschens APV anzuwenden /2/.

Die in der offenen Literatur gefundenen Eigenschaften des APV waren

für die kryptologische Anwendung nicht ausreichend, auch gab es kei-

ne eigenen Untersuchungen zu diesem Algorithmus, da er bisher bei uns

nicht angewendet wurde.

Daraus ergab sich die Notwendigkeit eigener Untersuchungen im Rah-

men des Themas MISCHUNG.

2. Inhalt des Themas MISCHUNG

Seit dem Eröffnungsbeschluß zum Thema MISCHUNG /1/ hat sich der In-

halt des Themas etwas geändert.

Unter dem Thema MISCHUNG im Sinne des vorliegenden Dokuments ver-

stehen wir ein kryptologisches Untersuchungsthema, das die krypto-

logischen Aspekte der Produktion der Chiffriermittel, die mittels

APV erzeugte zufällige Permutationen und Anordnungen darstellen

bzw. auf diesen basieren, umfaßt. Somit gehören zum Thema MISCHUNG:

- mathematische Untersuchungen des APV

- kryptologische Untersuchungen von Realisierungen des APV zur

Chiffriermittelproduktion

- Untersuchungen kryptologischer Aspekte der Technologie der Chif-

friermittelproduktion bei Verwendung des APV, insbesondere Un-

tersuchungen zur Wirksamkeit der kryptologischen Kontrollen.

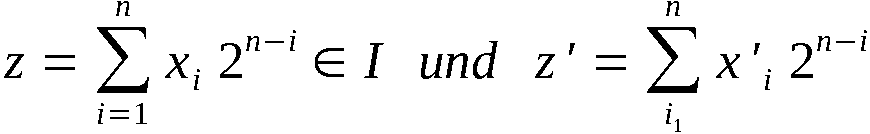

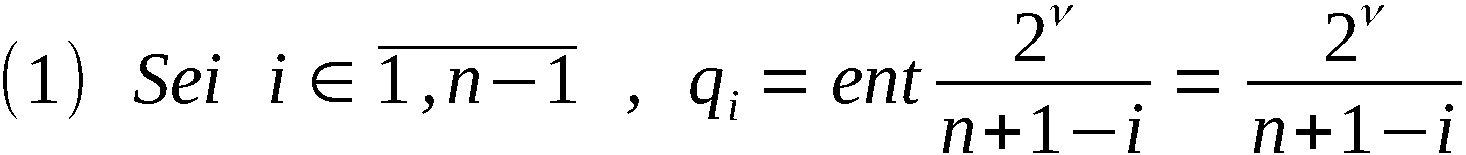

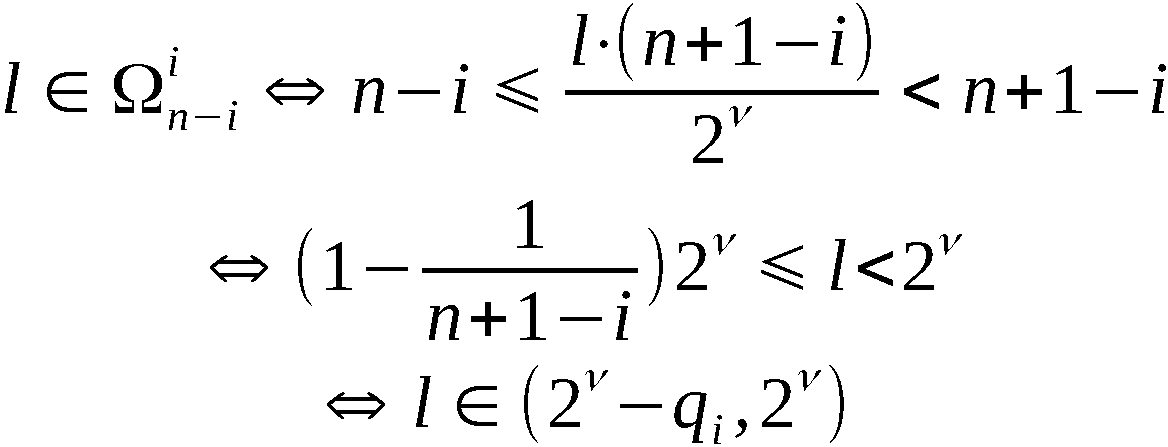

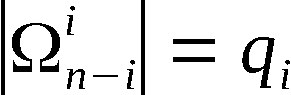

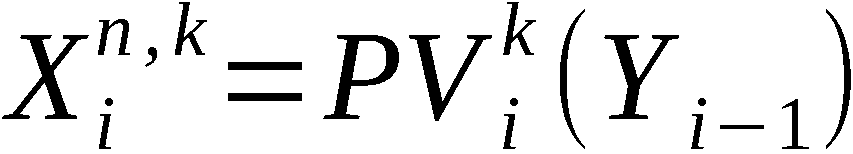

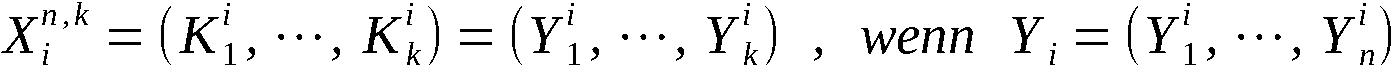

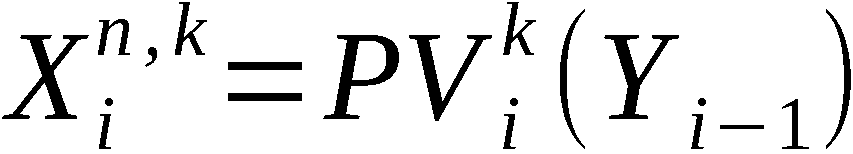

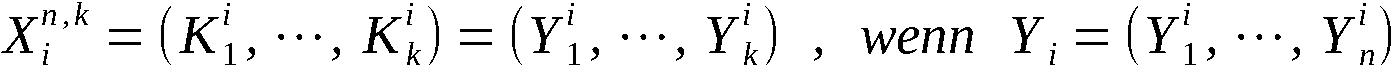

3. Definition und Charakterisierung des Algorithmus des

paarweisen Vertauschens APV

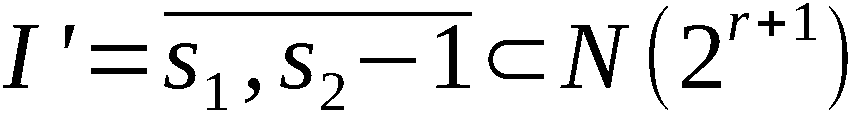

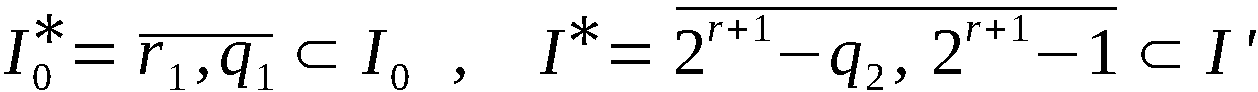

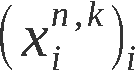

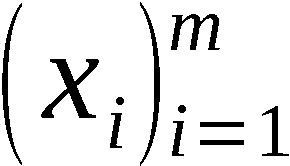

Der APV ist ein Algorithmus zur Umwandlung einer Permutation (Aus-

gangspermutation) n-ten Grades, n-1 ∈ N, in eine andere Permuta-

tion (Ergebnispermutation) n-ten Grades unter Benutzung von n-1

reellen Zahlen aus dem Intervall (0,1); d. h. einschließlich 0 und

ausschließlich 1.

Er ist weiterhin zur Erzeugung einer Anordnung von k aus n Elemen-

ten, k ∈ 1,n-1, aus einer Permutation n-ten Grades verwendbar. Un-

ter einer Anordnung verstehen wir eine geordnete Auswahl von k Ele-

menten aus einer n-elementigen Menge ohne Wiederholung (kurz: k-An-

ordnung).

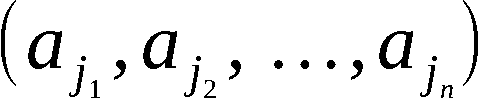

Die Elemente der Ausgangs-und Ergebnispermutation sowie der Anord-

nung gehören ein und derselben Menge an.

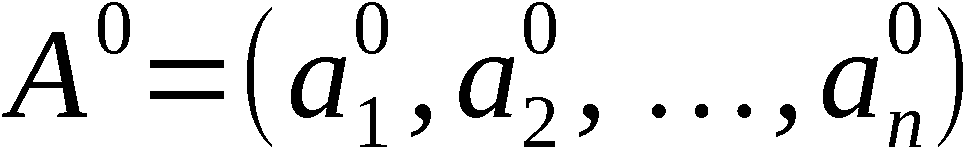

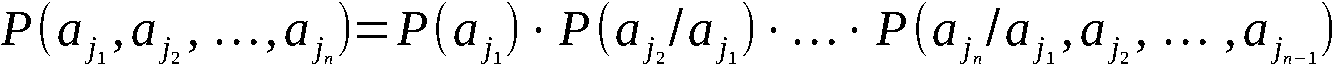

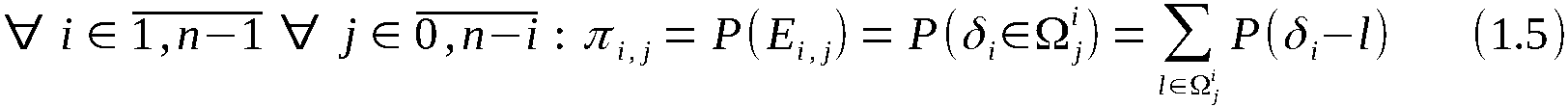

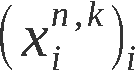

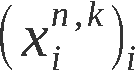

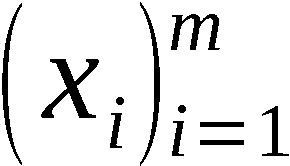

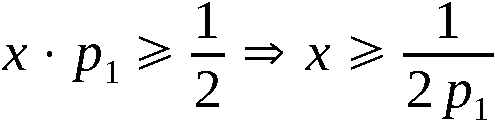

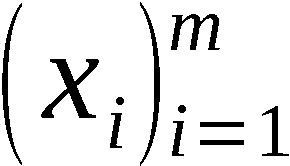

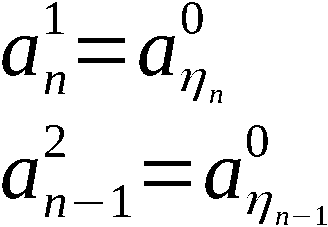

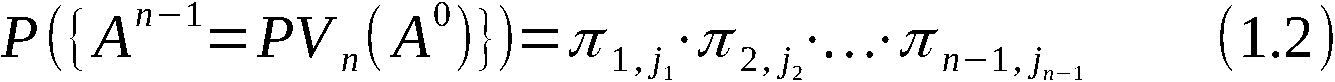

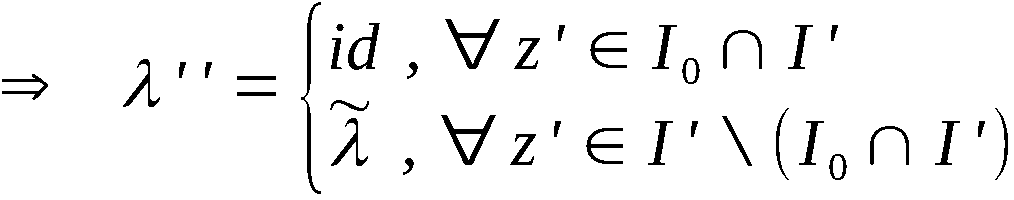

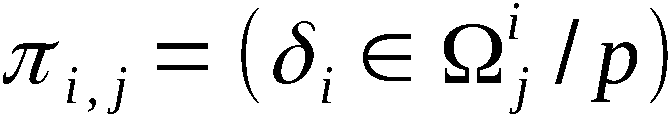

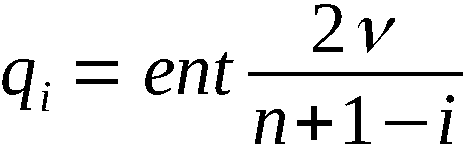

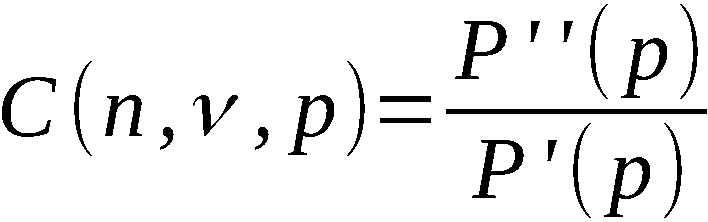

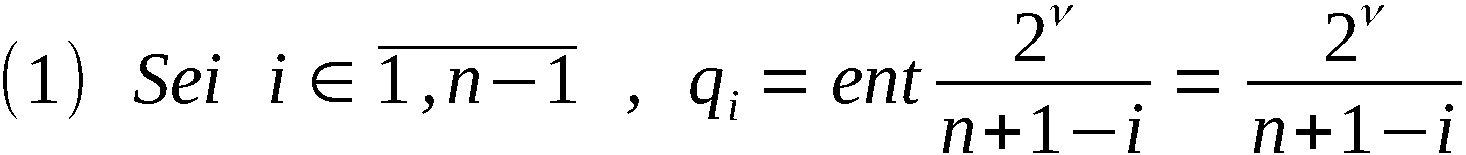

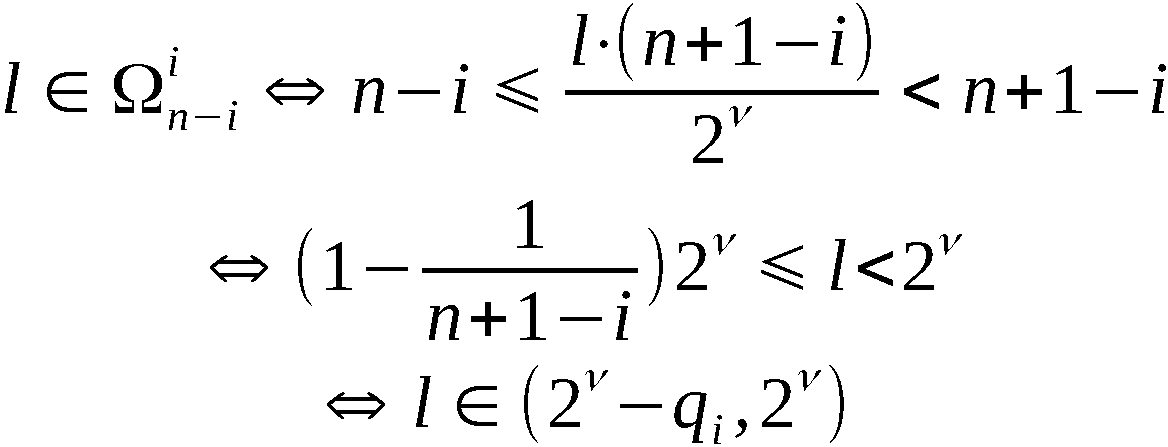

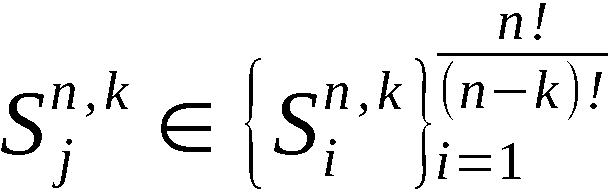

Definition APV:

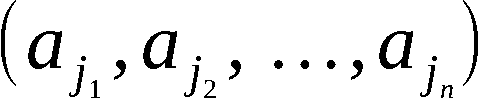

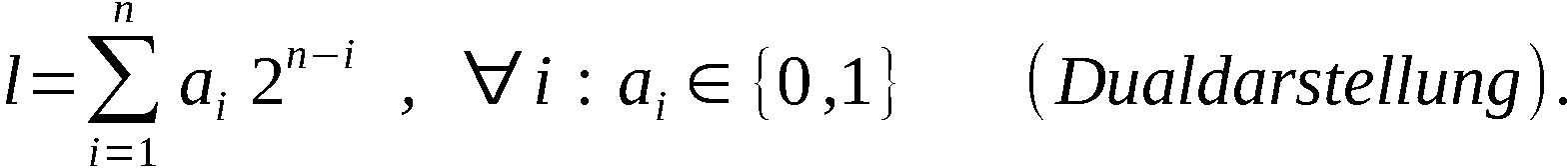

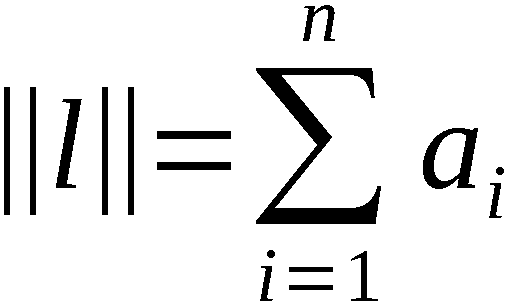

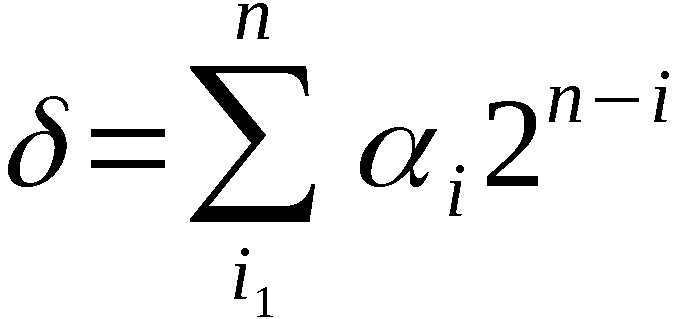

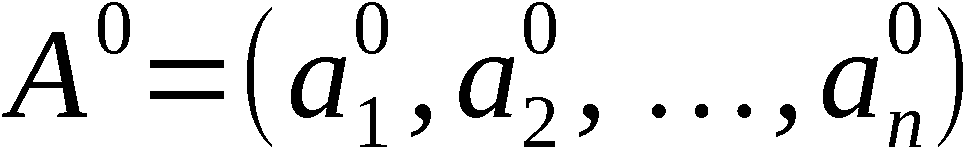

Gegeben seien die Ausgangspermutation

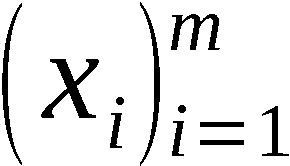

und die Zahlenfolge

Wir definieren ∀ i ∈ 1,n-1:

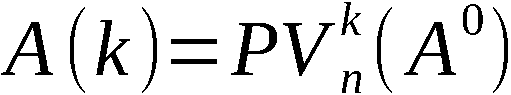

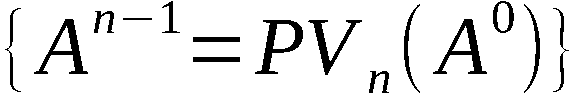

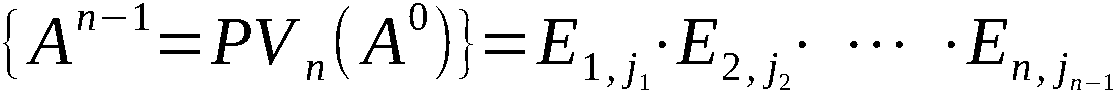

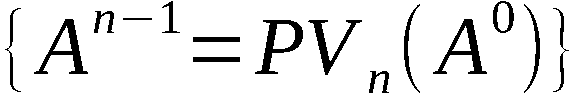

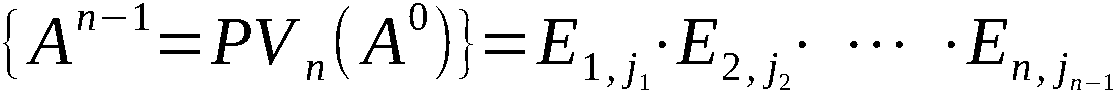

Mit diesen Bezeichnungen ist An-1 die Ergebnispermutation, symbo-

lisch:

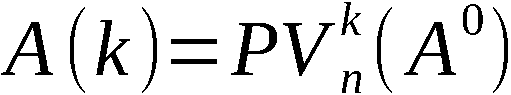

An-1 = PVn (A0)

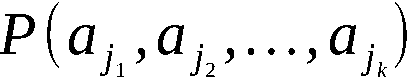

und A(k) mit k ∈ 1,n-1 die erzeugte k-Anordnung, symbolisch:

Zur Erzeugung von An-1 bzw. A(k) werden somit n-1 bzw. k Schritte

des Algorithmus abgearbeitet. Im i-ten Schritt, i ∈ 1,n-1 bzw. i ∈ 1,k,

wird aus der Permutation Ai-1 durch Vertauschung der Elemente an

den Stellen i und i + ηi ∈ i,n, wobei alle anderen Elemente unverändert

bleiben, die Permutation Ai erzeugt.

Für die Erzeugung von zufälligen Permutationen und Anordnungen für

kryptologische Anwendungen ist der Algorithmus APV aufgrund der

nachfolgend bewiesenen Eigenschaften interessant.

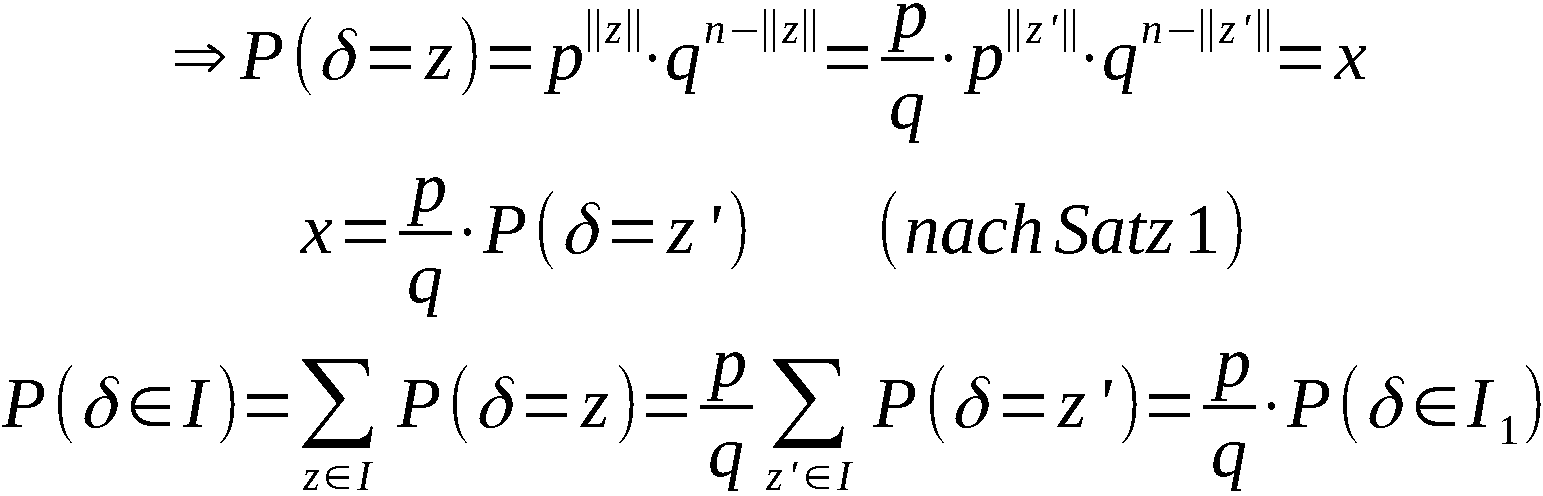

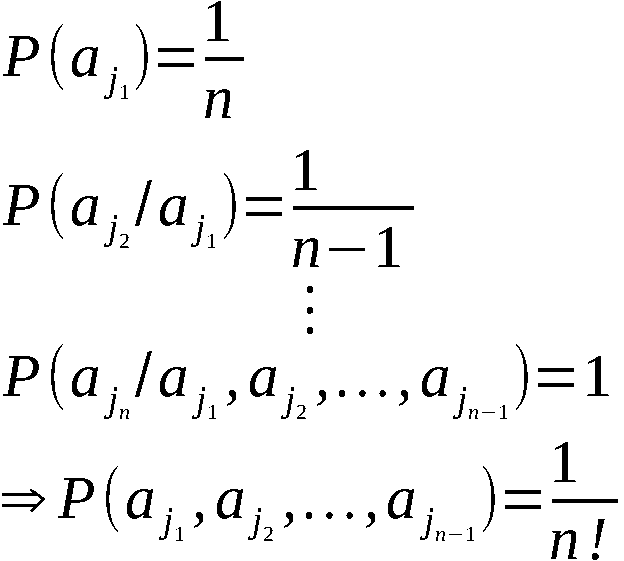

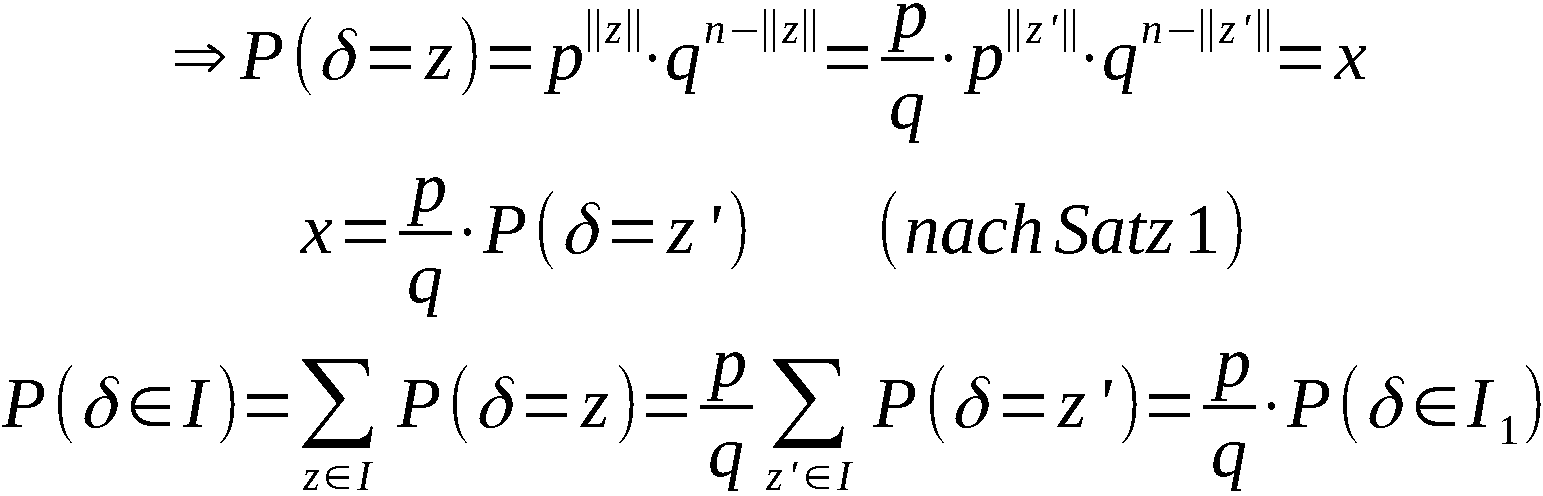

Satz 1:

Wenn die Folge  eine Folge unabhängiger Realisierungen einer auf

(0,1) gleichverteilten (stetigen) Zufallsgröße X ist, dann sind bei

beliebiger Ausgangspermutation (a1, a2, … , an) alle Ergebnisper-

mutationen gleichwahrscheinlich.

Beweis:

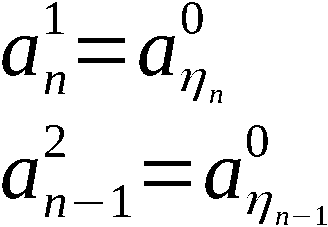

Sei

eine Folge unabhängiger Realisierungen einer auf

(0,1) gleichverteilten (stetigen) Zufallsgröße X ist, dann sind bei

beliebiger Ausgangspermutation (a1, a2, … , an) alle Ergebnisper-

mutationen gleichwahrscheinlich.

Beweis:

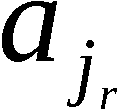

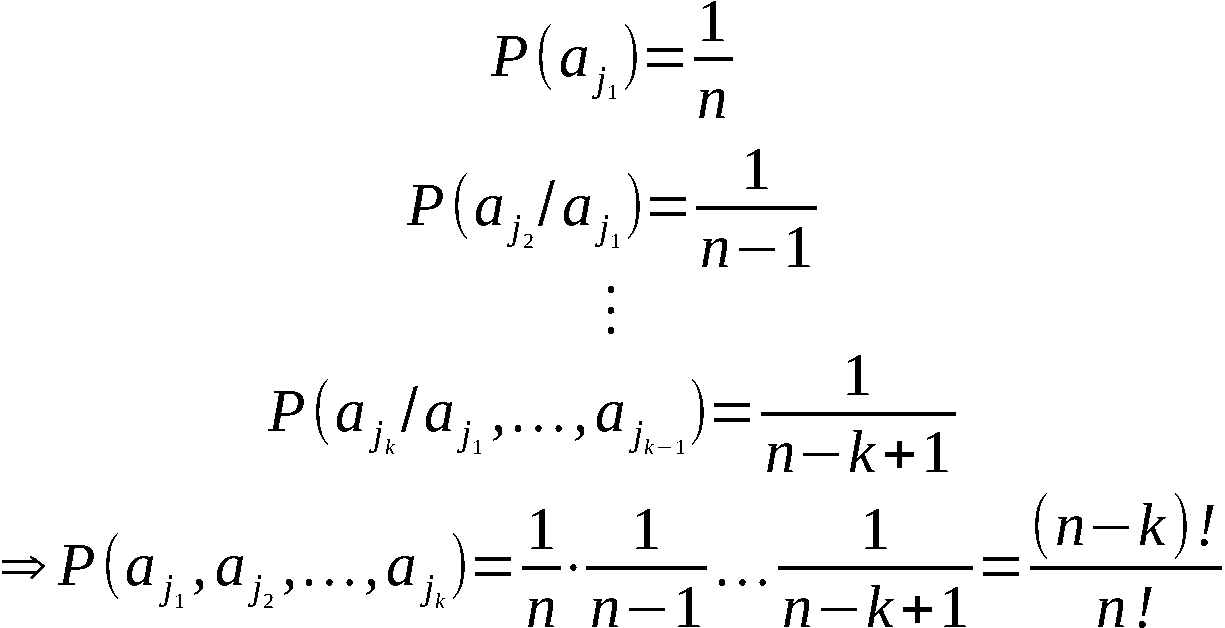

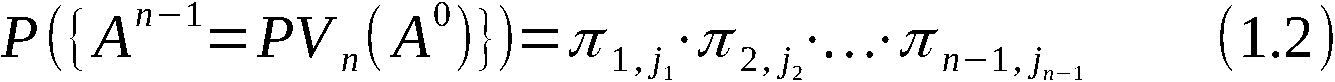

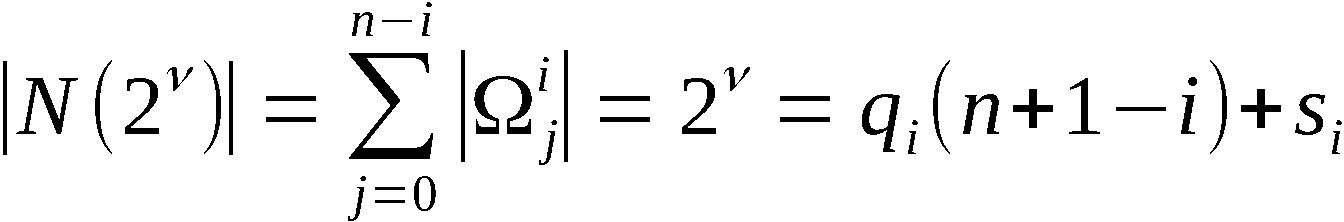

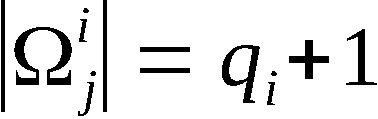

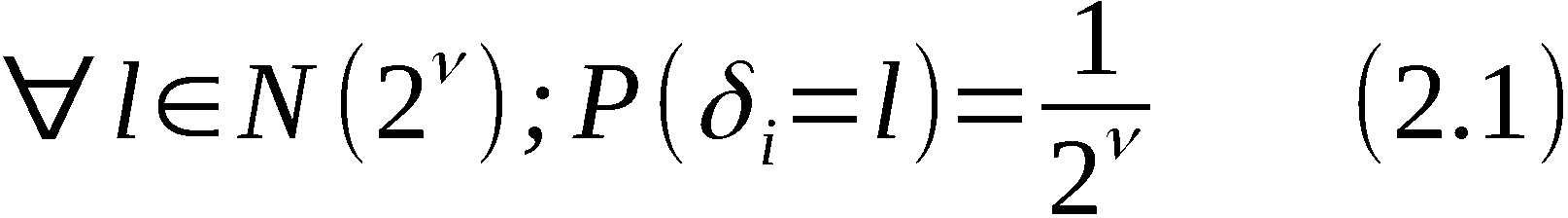

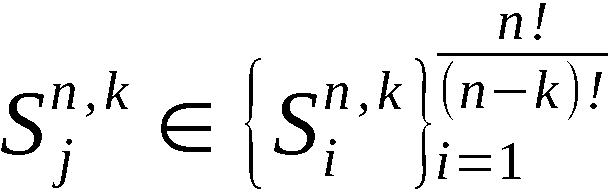

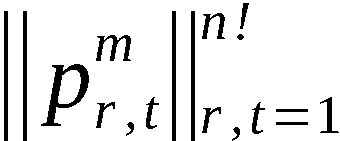

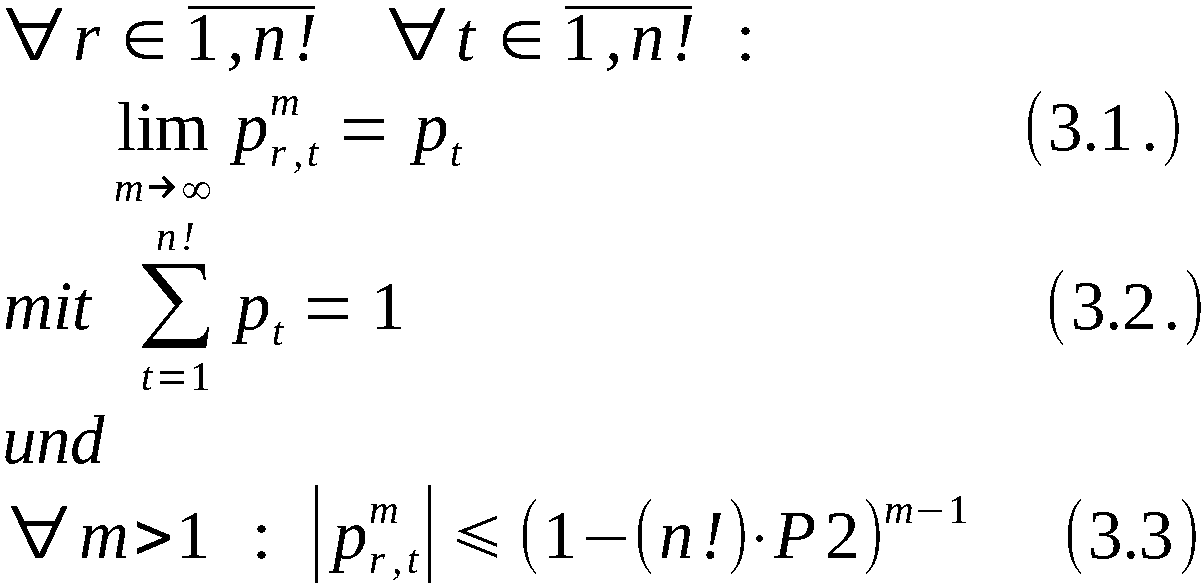

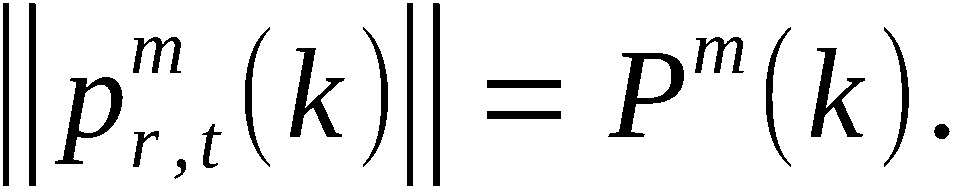

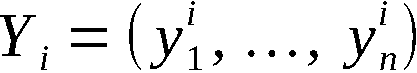

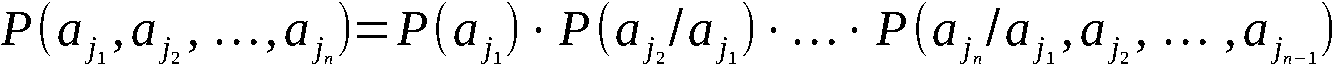

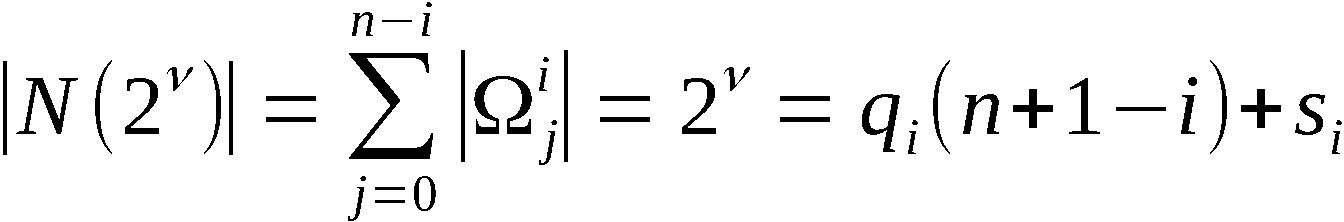

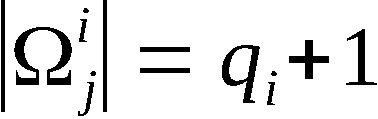

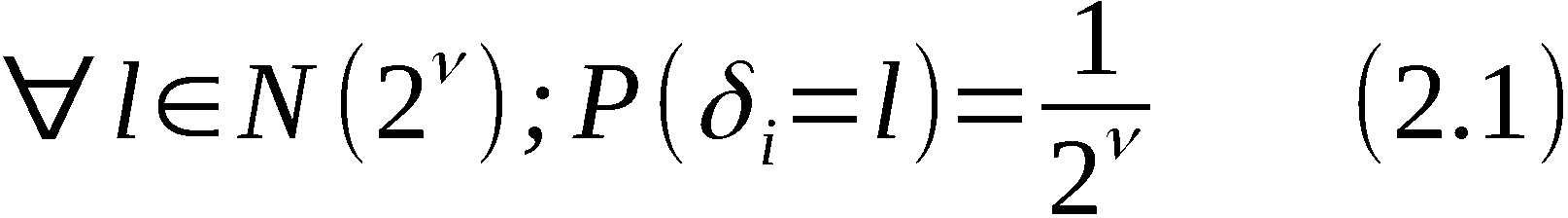

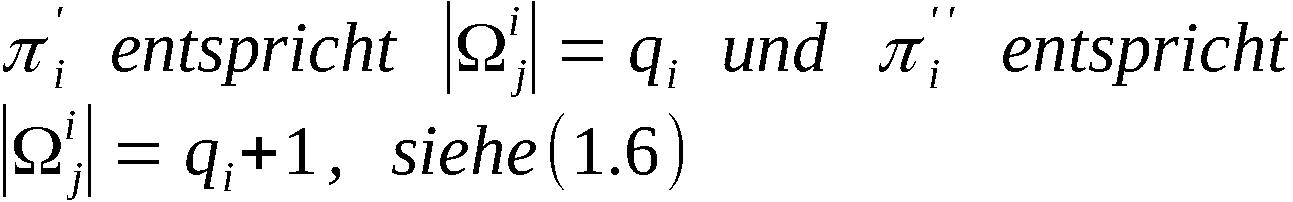

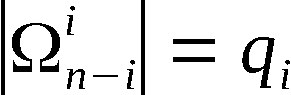

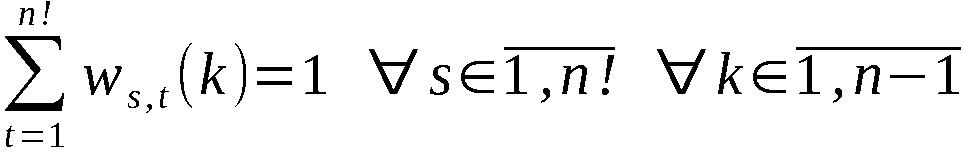

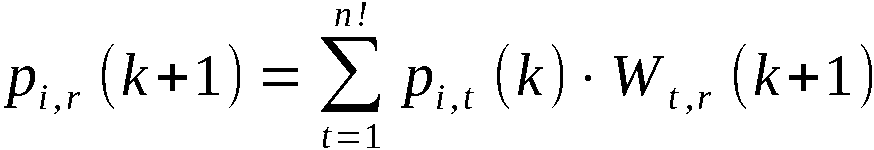

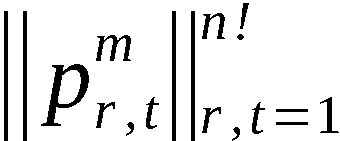

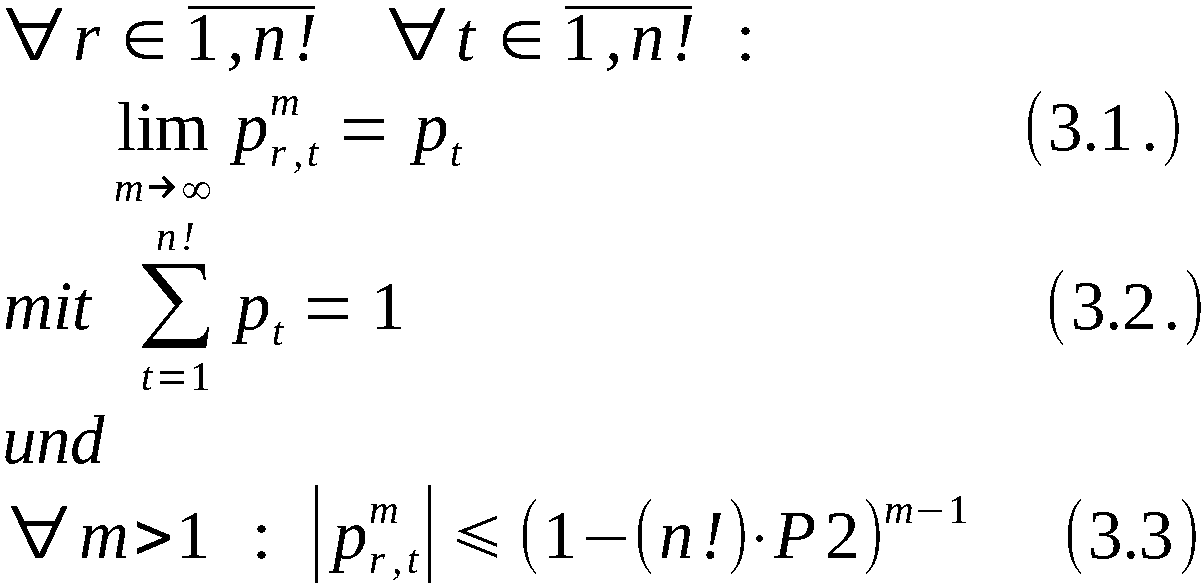

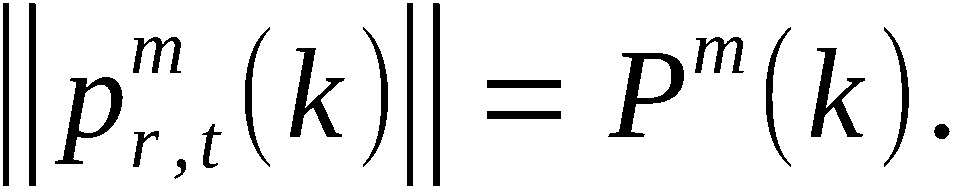

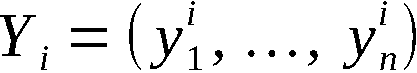

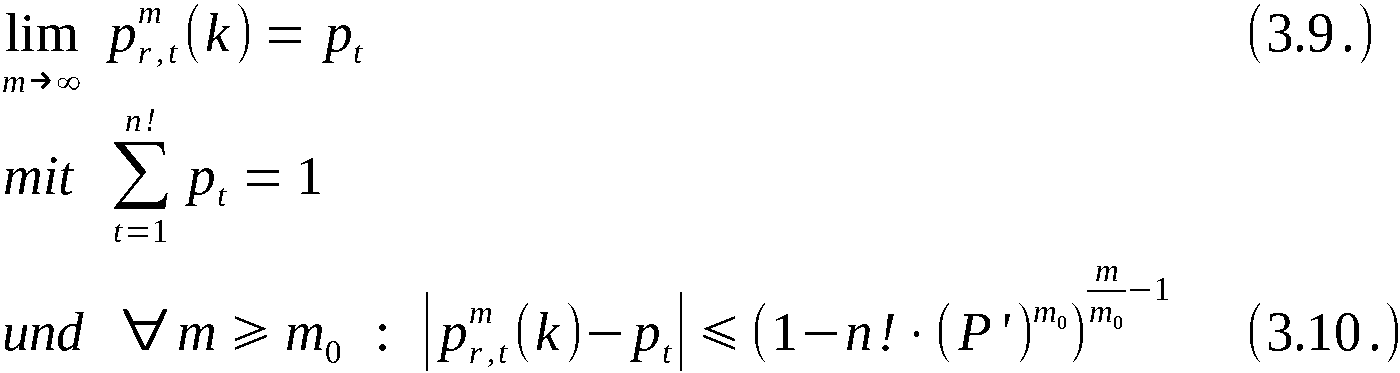

Sei  die Wahrscheinlichkeit dafür, im Ergebnis

der Anwendung von APV eine beliebige Permutation

die Wahrscheinlichkeit dafür, im Ergebnis

der Anwendung von APV eine beliebige Permutation  zu erhalten.

Es gilt

zu erhalten.

Es gilt

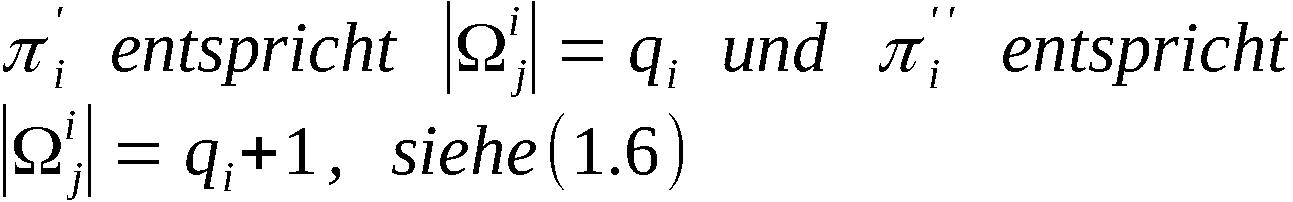

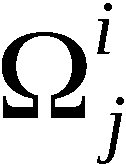

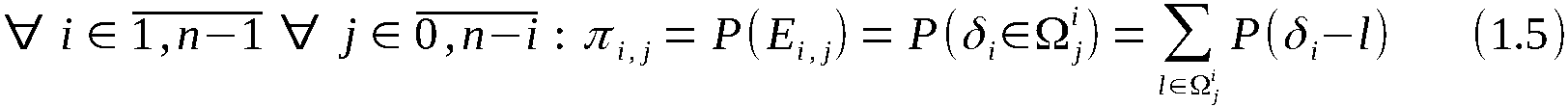

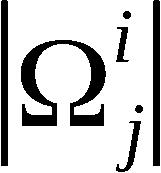

wobei  -Wahrscheinlichkeit dafür, daß an

r-ter Stelle das Element

-Wahrscheinlichkeit dafür, daß an

r-ter Stelle das Element  , erscheint unter der Bedingung, daß

, erscheint unter der Bedingung, daß

an den Stellen 1, 2, … , r-1 stehen (r ∈ 2,n).

Infolge der Gleichverteilung von X auf (0,1) gilt

an den Stellen 1, 2, … , r-1 stehen (r ∈ 2,n).

Infolge der Gleichverteilung von X auf (0,1) gilt

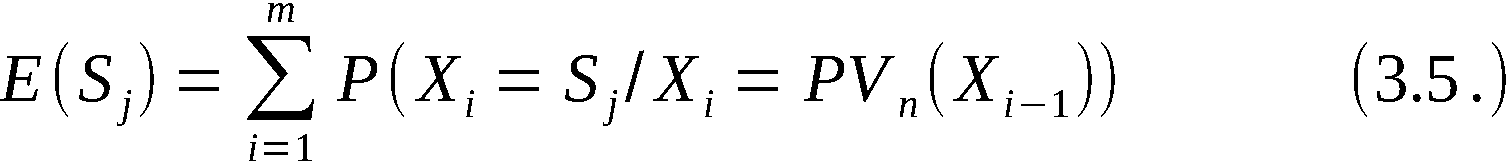

Da  eine beliebige der n! möglichen Ergebnis-

permutationen ist, sind damit alle Ergebnispermutationen gleich-

wahrscheinlich.

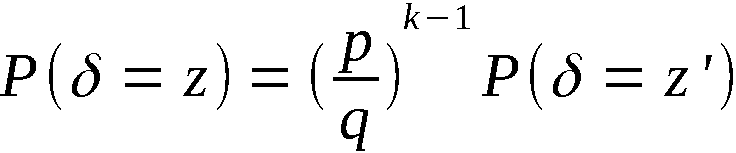

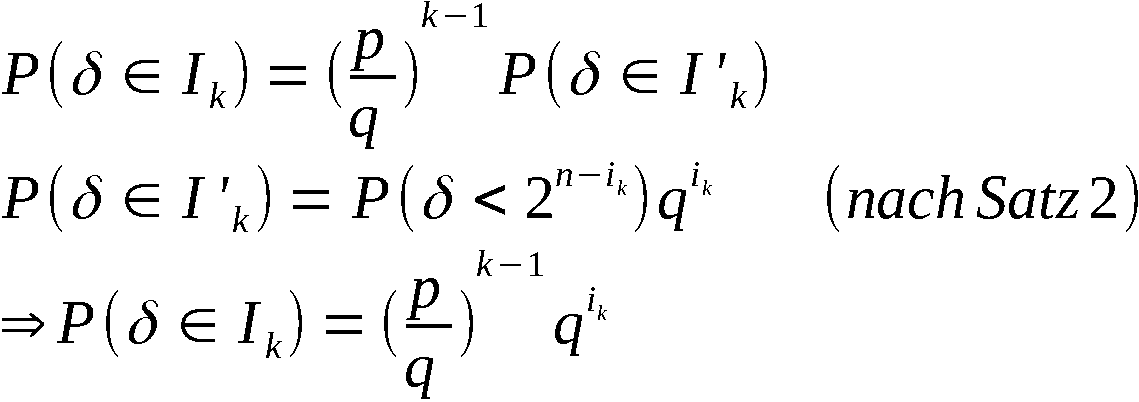

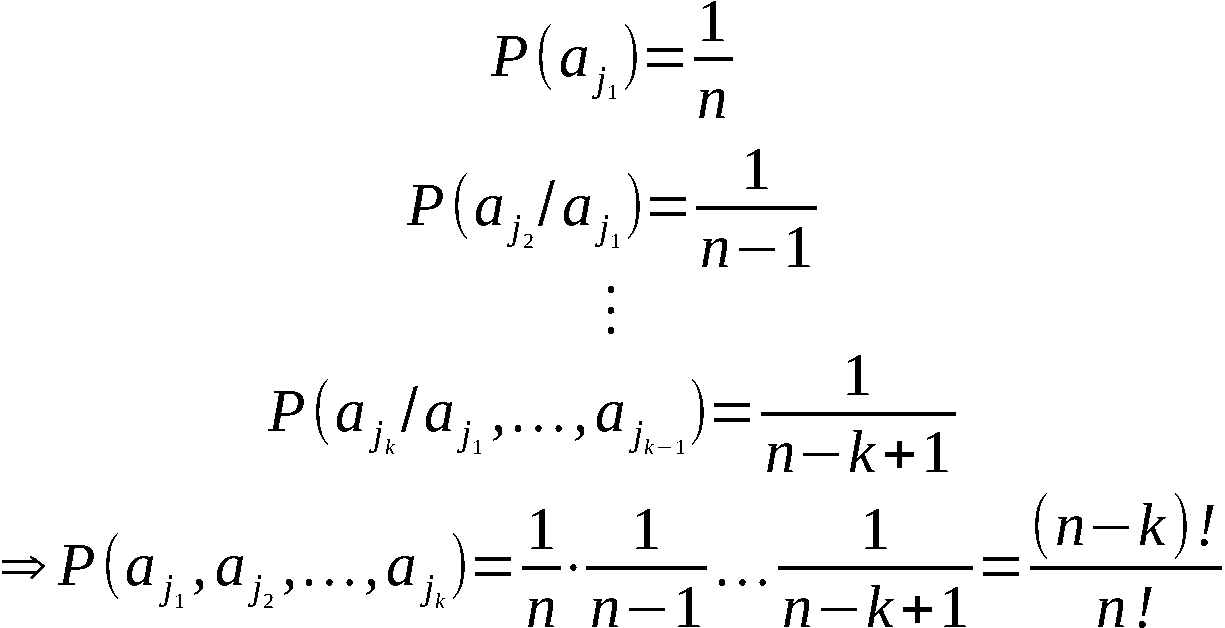

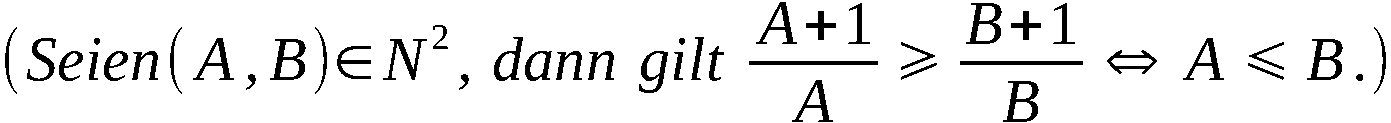

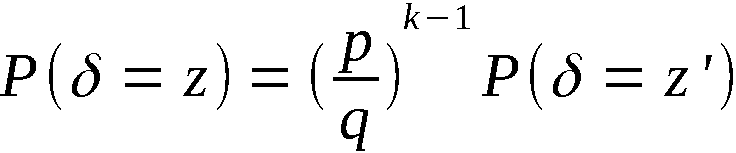

Satz 2:

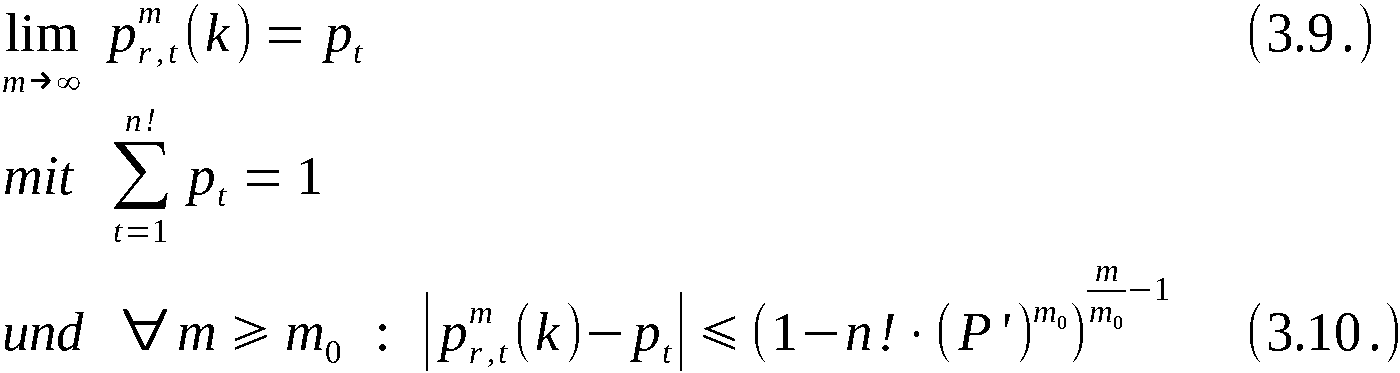

Wenn für fixiertes k ∈ 1,n-1 die Folge

eine beliebige der n! möglichen Ergebnis-

permutationen ist, sind damit alle Ergebnispermutationen gleich-

wahrscheinlich.

Satz 2:

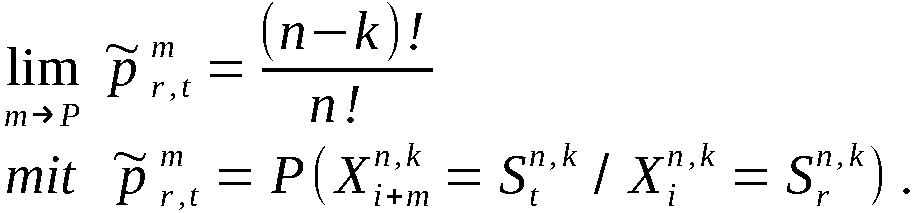

Wenn für fixiertes k ∈ 1,n-1 die Folge  eine Folge unabhän-

giger Realisierungen einer auf (0,1) gleichverteilten Zufallsgröße

ist, dann sind bei beliebiger Ausgangspermutation alle k-Anordnun-

gen gleichwahrscheinlich.

Beweis:

Sei

eine Folge unabhän-

giger Realisierungen einer auf (0,1) gleichverteilten Zufallsgröße

ist, dann sind bei beliebiger Ausgangspermutation alle k-Anordnun-

gen gleichwahrscheinlich.

Beweis:

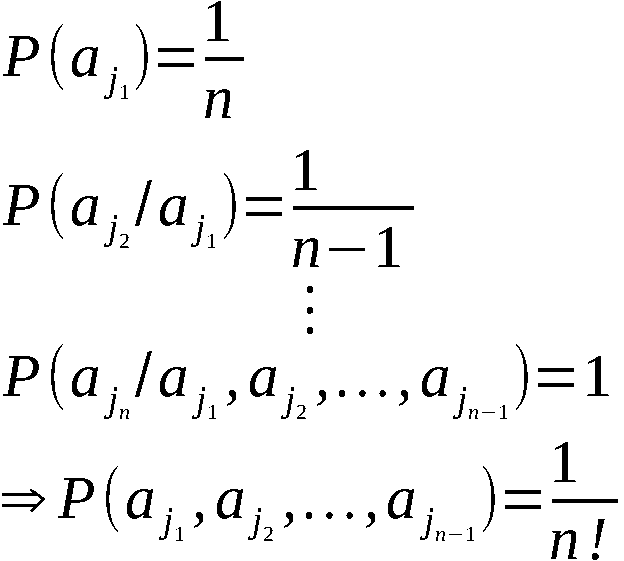

Sei  die Wahrscheinlichkeit dafür, im Ergebnis

der Anwendung von APV eine beliebige k-Anordnung

die Wahrscheinlichkeit dafür, im Ergebnis

der Anwendung von APV eine beliebige k-Anordnung  zu erhalten.

Es gilt

zu erhalten.

Es gilt

(Bezeichnungen analog Beweis zu Satz 1)

Infolge der Gleichverteilung von X gilt

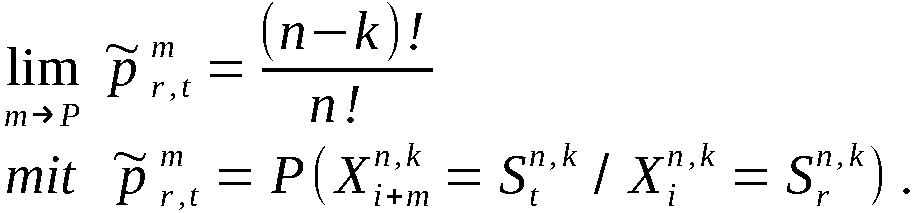

Da  eine beliebige der

eine beliebige der  möglichen k-An-

ordnungen ist, sind damit alle Anordnungen gleichwahrscheinlich.

Bei der Entscheidung, APV als grundsätzliche Erzeugungsvorschrift

für die Herstellung von zufälligen Permutationen und Anordnungen

anzuwenden, wurden u. a. folgende Charakteristika von APV berück-

sichtigt:

(1) APV erfaßt Permutationen und Anordnungen und ist für alle prak-

tisch notwendigen Grade n der Permutationen auf PRS 4000 zu

realisieren.

(2) Die Anzahl der notwendigen Schritte hängt nur von n bzw. k ab

und ist unabhängig von der Wahl von A0 und den konkreten Werten

ξi.

(3) Das Übergangsverhalten A0→An-1 bzw. A0→A(k) hängt nicht von

der Wahl von A0 ab (alle A0 sind gleichberechtigt).

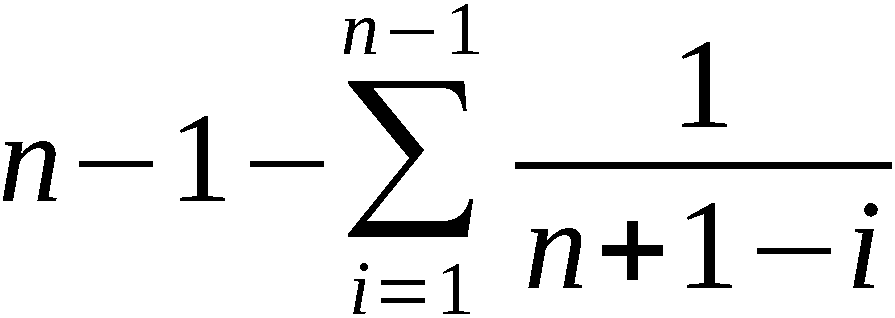

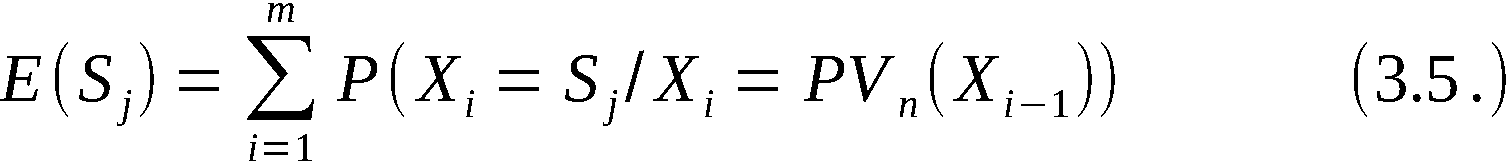

4. Literaturübersicht zu APV

Der Algorithmus APV wurde in der in 3. beschriebenen Form in /3/ ver-

öffentlicht. Die kurze Notiz enthält neben der Beschreibung den Be-

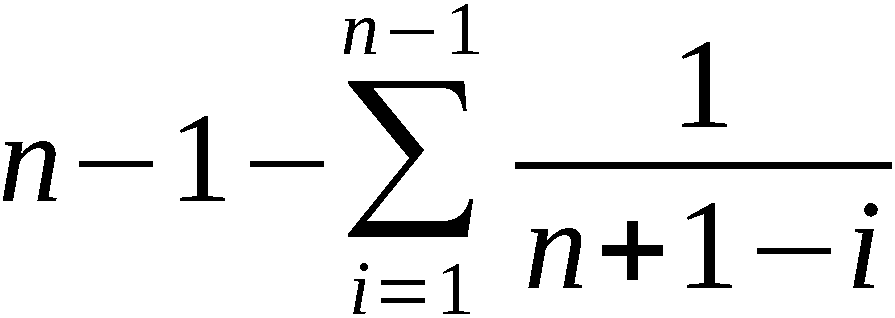

weis, daß unter den Bedingungen des Satzes 1 die Wahrscheinlichkeit

dafür, daß ein vorgegebenes Element an der m-ten Stelle der Ergebnis-

permutation steht, 1/n beträgt (n-Grad der Permutation) und der Erwar-

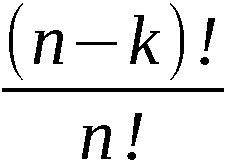

tungswert für die Anzahl der Vertauschungen gleich

möglichen k-An-

ordnungen ist, sind damit alle Anordnungen gleichwahrscheinlich.

Bei der Entscheidung, APV als grundsätzliche Erzeugungsvorschrift

für die Herstellung von zufälligen Permutationen und Anordnungen

anzuwenden, wurden u. a. folgende Charakteristika von APV berück-

sichtigt:

(1) APV erfaßt Permutationen und Anordnungen und ist für alle prak-

tisch notwendigen Grade n der Permutationen auf PRS 4000 zu

realisieren.

(2) Die Anzahl der notwendigen Schritte hängt nur von n bzw. k ab

und ist unabhängig von der Wahl von A0 und den konkreten Werten

ξi.

(3) Das Übergangsverhalten A0→An-1 bzw. A0→A(k) hängt nicht von

der Wahl von A0 ab (alle A0 sind gleichberechtigt).

4. Literaturübersicht zu APV

Der Algorithmus APV wurde in der in 3. beschriebenen Form in /3/ ver-

öffentlicht. Die kurze Notiz enthält neben der Beschreibung den Be-

weis, daß unter den Bedingungen des Satzes 1 die Wahrscheinlichkeit

dafür, daß ein vorgegebenes Element an der m-ten Stelle der Ergebnis-

permutation steht, 1/n beträgt (n-Grad der Permutation) und der Erwar-

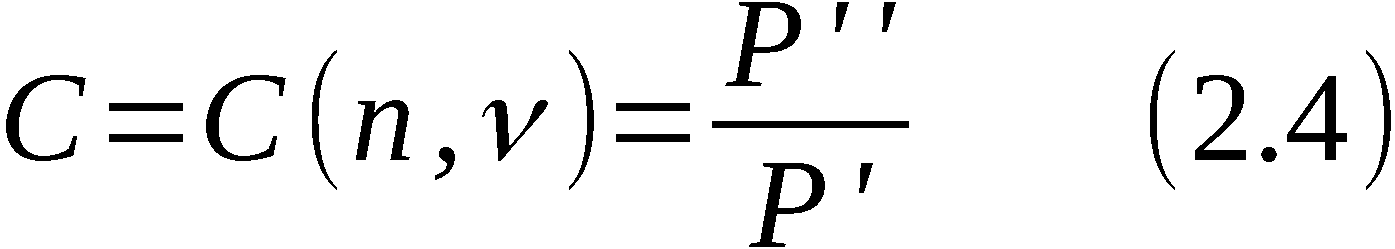

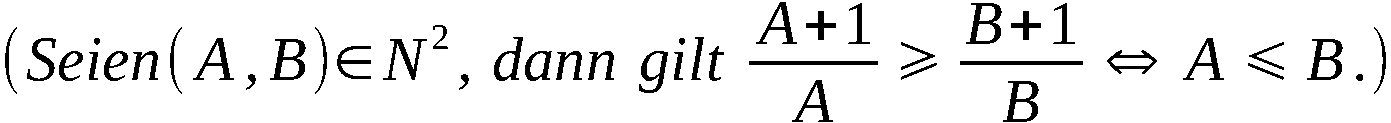

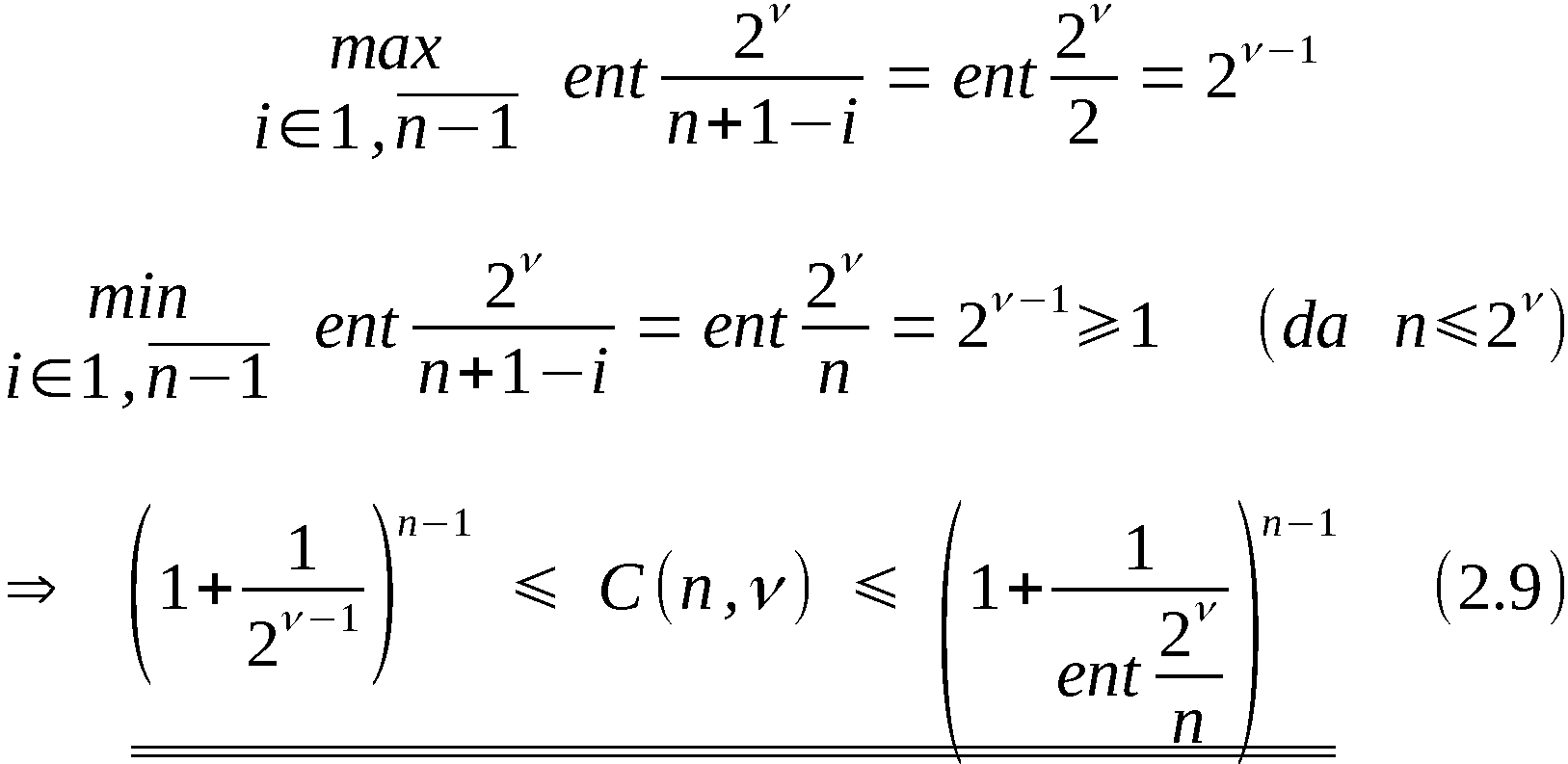

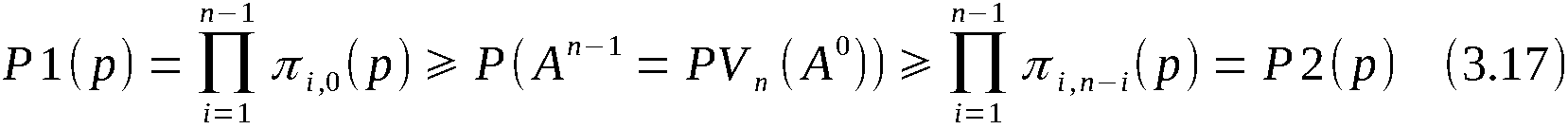

tungswert für die Anzahl der Vertauschungen gleich  ist.

Es wird bemerkt, daß kleine Abweichungen von der Gleichverteilung in

den kleinsten signifikanten Digitalstellen der Realisierungen der auf

(0,1) gleich verteilten Zufallsgröße praktisch keinen Einfluß auf die

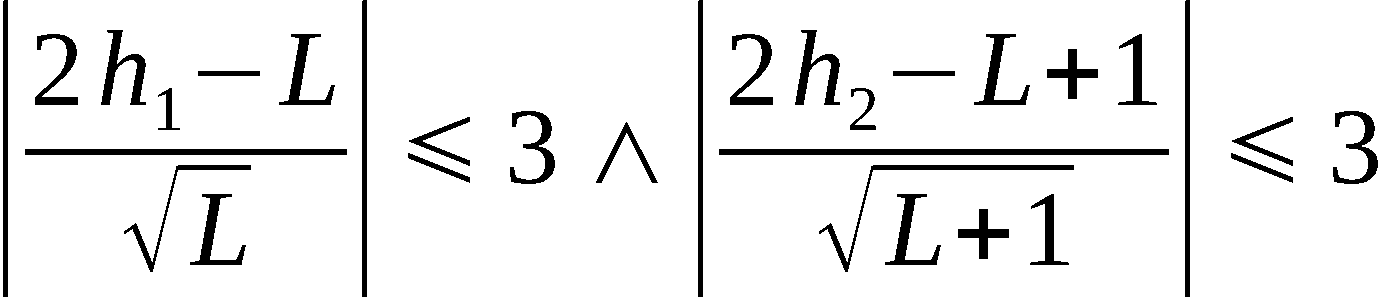

Verteilung der Zufallspermutationen haben.