Handverfahren zur Schlüsselmittelproduktion

Handverfahren für Mischalphabeten

Rauschgeneratoren für die Schlüsselproduktion

Geräte für die Schlüsselproduktion

Rechnergestützte Schlüsselmittelproduktion:

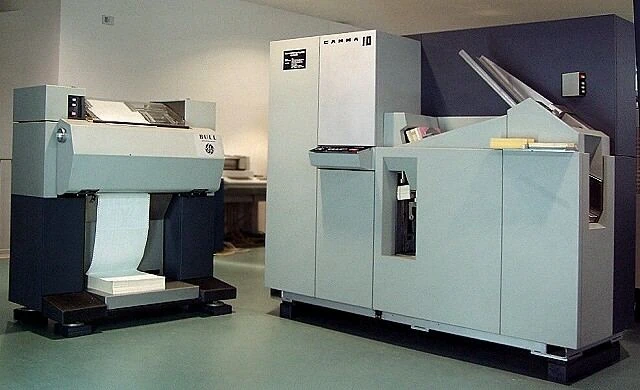

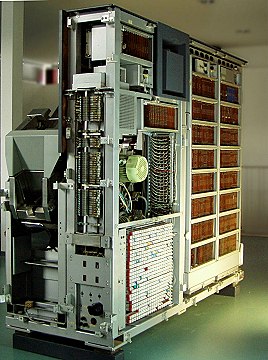

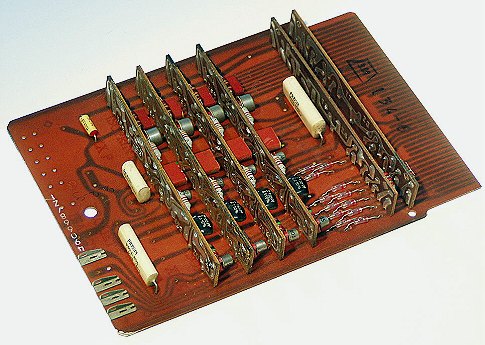

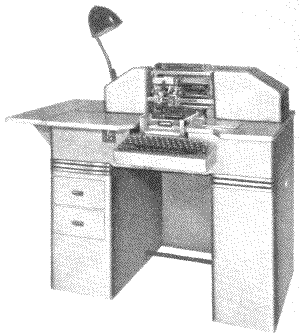

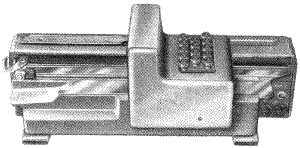

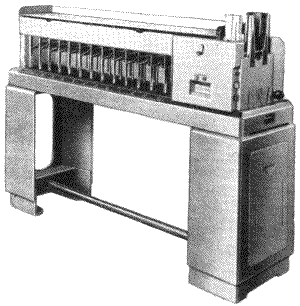

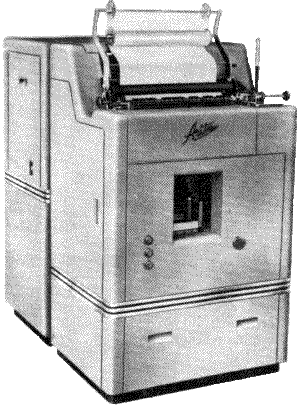

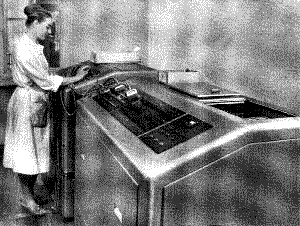

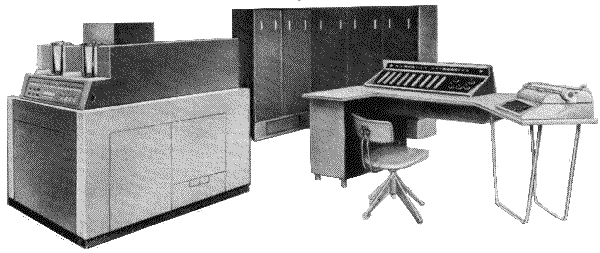

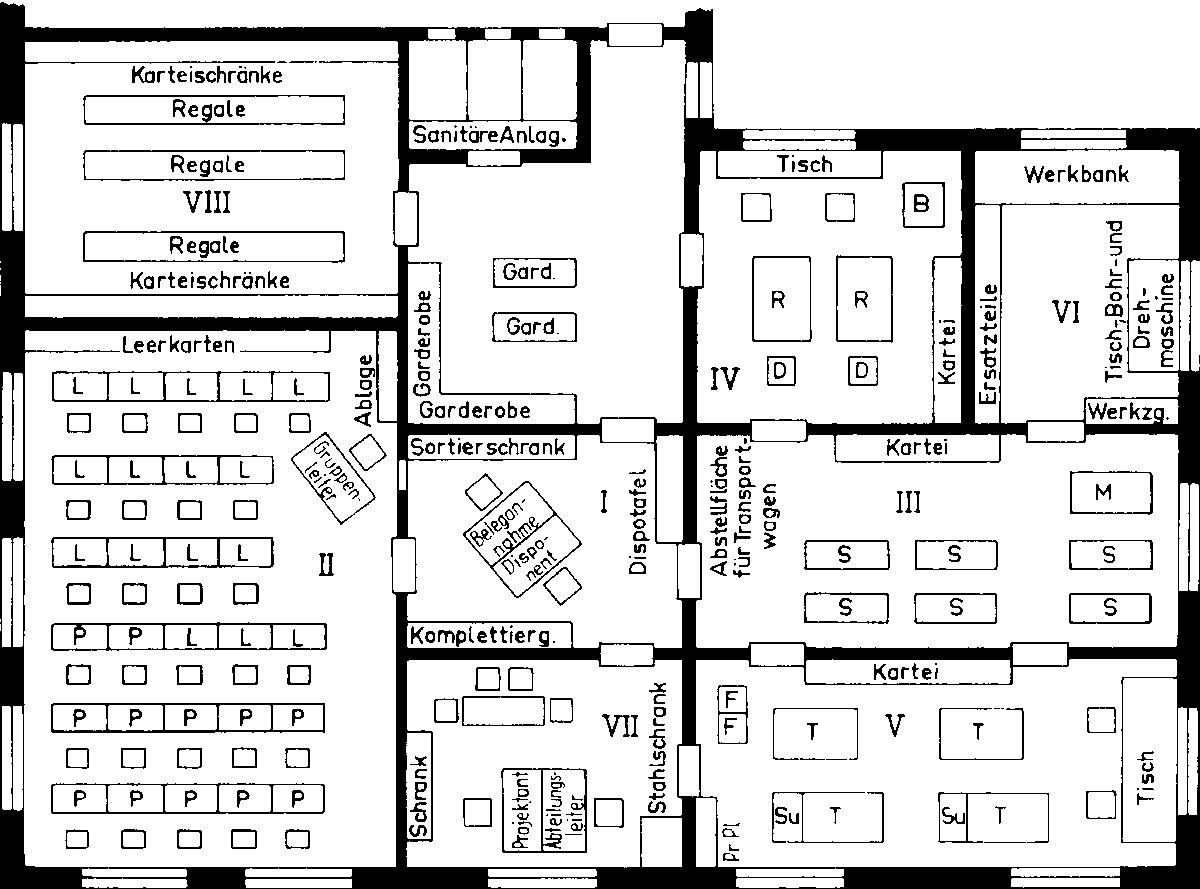

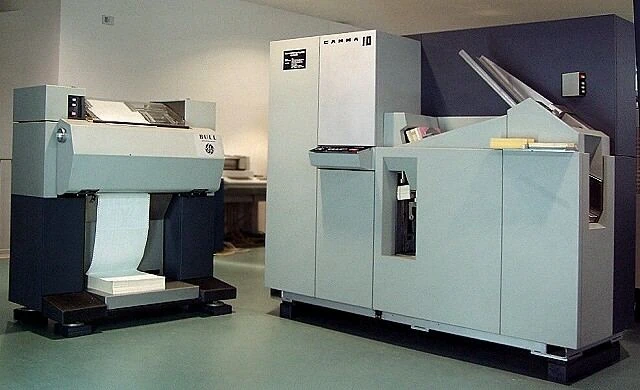

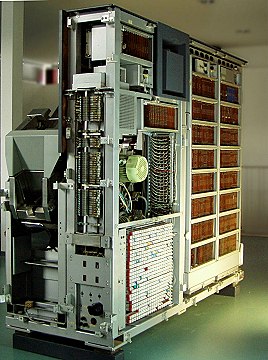

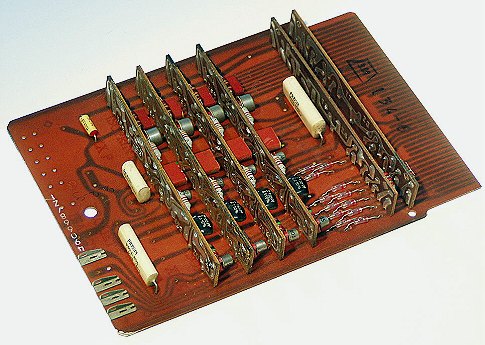

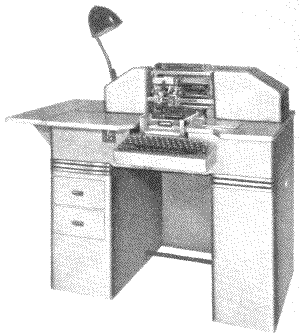

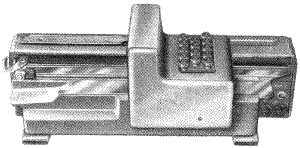

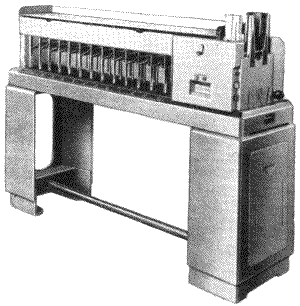

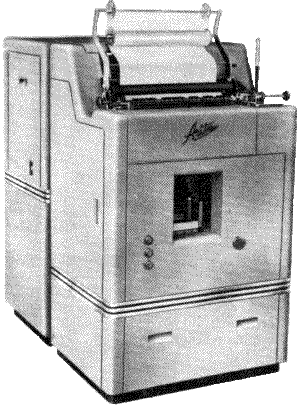

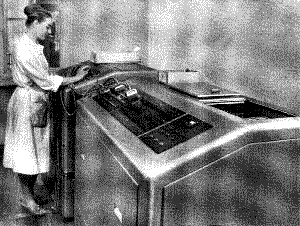

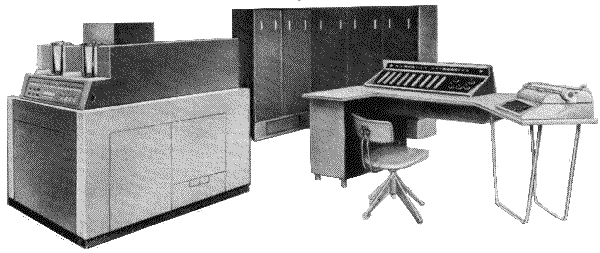

Die in den Programmen verwendete Geräte GAMMA-10 sind

Tabuliermaschine Tabma, Doppler, Mischer und Sortiermaschine

der Firma BULL. Das Technikum29 zeigt auf seiner Homepage die

o. g. GAMMA10 Maschinen. Mit freundlicher Genehmigung des

Technikum29 habe ich die Bilder der GAMMA 10 zusammengestellt.

Die Rauschgeneratoren T-10x werden unter Rauschgeneratoren beschrieben.

In der Liste der verwendeten Rechentechnik des ZCO für die entsprechend

zugeordneten Aufgaben, wie z. B. der Schlüsselmittelproduktion und De-

kryptierung, zeigt den bescheidenen Umfang.

Im Anschluß ist die Lochkartentechnik der 1960er, insbesondere der

Begrifflichkeiten, aufgeführt.

- Handverfahren zur Herstellung von Zeilen und Spaltensubstitutionen für das Verfahren ACME

- P-011b Programm zur Herstellung von Wurmtabellen für das Verfahren KORALLE - ZOBEL - ILTIS

- P-017.04 Programm zur Erstellung der Schlüsselgruppentafel

- P-010 … P-021 Herstellung von Schlüsselunterlagen

- P-022 Herstellung von Schlüsselunterlagen

- P-540 Suche LZS-Varianten mittels reduzierter Menge

- P-541 Transitivität G(P,R) T-310/50

- P-542 Überprüfung PROGRESS-2

- P-607 Herstellung von Schlüsselunterlagen E-602

- P-608 Herstellung von Schlüsselunterlagen E-606

- P-609 Herstellung von Lochkarten ML-15, für die Dekryptierung

- P-612 Berechnungen mittels Wahrscheinlichkeitsrechnung für die Dekryptierung

- P-618 Herstellung von Mischalphabeten aus 42 Elementen, mittels Zufallsgenerator T-107

- P-622 Herstellung von Mischalphabeten aus 13 Elementen, mittels Zufallsgenerator T-107

- P-623 Herstellung von Schlüsselunterlagen Typ 515

- P-624 Herstellung von Schlüsselunterlagen für ZOBEL-2

- P-625 Herstellung von Bi- und Trigramme für die Dekryptierung

- P-626 Herstellung von Schlüsselunterlagen Typ E-450

- P-627 Herstellung von Schlüsselunterlagen Typ E-307, E-308

- P-627.1 Herstellung von Tarnstreifen

- P-628 EDV Aufbereitung eines US Telefonbuch

- P-631 Herstellung von Schlüsselunterlagen Typ E-412

- P-632 Herstellung von Schlüsselunterlagen

- P-634 Statistische Auswertung von Zufallsfolgen

- P-635 Herstellung von Schlüsselunterlagen Typ 355, 357

- P-636.1 Auswertung von Bigramme für die Dekryptierung

- P-636.2 Auswertung von Bigramme für die Dekryptierung

- P-636.3 Auswertung von Bigramme für die Dekryptierung

- P-637 Herstellung von Blendspruchmaterial

- P-637.1 Auswertung feindlicher Chiffrierverkehre

- P-637.2 Auswertung feindlicher Chiffrierverkehre

- P-637.3 Auswertung feindlicher Chiffrierverkehre

- P-637.4 Auswertung feindlicher Chiffrierverkehre

- P-637.5 Auswertung feindlicher Chiffrierverkehre

- P-637.6 Auswertung feindlicher Chiffrierverkehre

- P-637.7 Auswertung feindlicher Chiffrierverkehre

- P-637.8 Auswertung der Blindfunknetze KMA 1, DMBL und KFA 4

- P-637.9 Auswertung der Blindfunknetze DF und DMe

- P-637.11 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten

- P-637.12 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637.13 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637.14 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637.15 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637.16 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637.17 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637.18 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637.19 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

- P-637 K, Auswertung des Blindfunknetzes der Abt. F in Wochen-, Monats und Jahresergebnissen.

- P-638 Herstellung von Statistiken

- P-638.1 Herstellung von Schlüsselunterlagen Typ E-490

- P-640 Auswertung Zufallsfolgen

- P-641 Auswertung von Lochstreifen

- P-642 Herstellung von Blendkommandos Typ E-492

- P-643 Herstellung von Schlüsselunterlagen Typ E-491

- P-645 Herstellung zufälliger Permutationen in der Anordnung der Kenngruppentafel ZOBEL,

Chiffrier- und Dechiffrierteil

- P-646 Prüfprogramm für die mit GAMMA-10 erstellten Lochstreifen (Zufallsgenerator T-107)

- P-649 Programm zur Erstellung von Lochstreifen mittels Zufallsgenerator T-107 für den Typ 365

- P-650 Herstellung von Schlüsselgruppentafel für das Verfahren ZOBEL-2

- P-652.1 Herstellung von Schlüsselunterlagen Mischalphabet mit 26 Zeichen mittels

Zufallsgenerator T-107

- P-653 Herstellung von Buchstabenfolgen zur Lösung von Geheimtexten eines maschinellen

Verfahrens für ein spezielles Additionsverfahren

- P-656.2 Herstellung von Schlüsselunterlagen vom Typ 357 mittels Zufallsgenerator T-107

- P-658 Herstellung der Tafeln für Typ 586 (SAPAD-71)

- P-659 Erstellung von EDV Bestellisten für Ersatzteile

- P-661 Herstellung von Schlüsselunterlagen Typ 149

- P-661.1 Herstellung von Schlüsselunterlagen

- P-661.2 Herstellung von Schlüsselunterlagen

- P-661.3 Herstellung von Schlüsselunterlagen

- P-662.1 Auflisten von Ziffern- und Buchstabenkombinationen für die Dekryptierung

- P-665 Herstellung von Schlüsselunterlagen Typ 517

- P-665.1 Herstellung von Schlüsselunterlagen Typ 515

- P-668 Herstellung von Schlüsselunterlagen Typ 530, 531

- P-668.1 Herstellung von Schlüsselunterlagen

- P-674 Dekryptierung von Sprüchen mit Hilfe der Wahrscheinlichkeitsrechnung

- P-674.1 - und Probalilitätswörter

- P-674.2 - aus Geheimtextanfängen mittels Buchstabentextverfahren

- P-674.3 - Wandlung von Buchstabentexten in Zifferntexten mit vorgegebenen Substitutionstafeln

- P-674.4 - Wandlung von Buchstabentexten mittels MF-Datei

- P-674.5 - Erstellen MF-Datei aus LK-Datei

- P-675 Herstellung von Schlüsselunterlagen

- P-677 Herstellung von Schlüsselunterlagen Typ 547 und 551

- P-677.1 Herstellung von Schlüsselunterlagen Typ 547 und 551

- P-682 Zufallsauswahl 26 aus 100 für den Typ 630

- P-683.1 Bestimmung von Parallelstellen in Ziffern- Buchstabentexten

- P-684 Herstellung von Schlüsselunterlagen Typ 618

- P-685 Herstellung von Schlüsselunterlagen Mischalphabete Typ 515

- P-685.1 Herstellung von Schlüsselunterlagen Typ 559

- P-687 Herstellung von Kenngruppenhefte Typen: 541, 542, 543

- P-689 Herstellung von Schlüsselunterlagen Typ 626

- P-689.1 Herstellung von Schlüsselunterlagen Typ 605

- P-691 Elementenzählung von 5 Kanallochstreifen

- P-696 operative Analyse des Materials mittels KMA-1 Test

- P-701 Herstellung von EDV Ersatzteilkatalog M-125 FIALKA

- P-702 Doppeln von Lochstreifen vom Typ 619

- P-703 Herstellung von Buchstabenmischalphabeten Typ 559

- P-703 Herstellung von Buchstabenmischalphabeten Typ 667

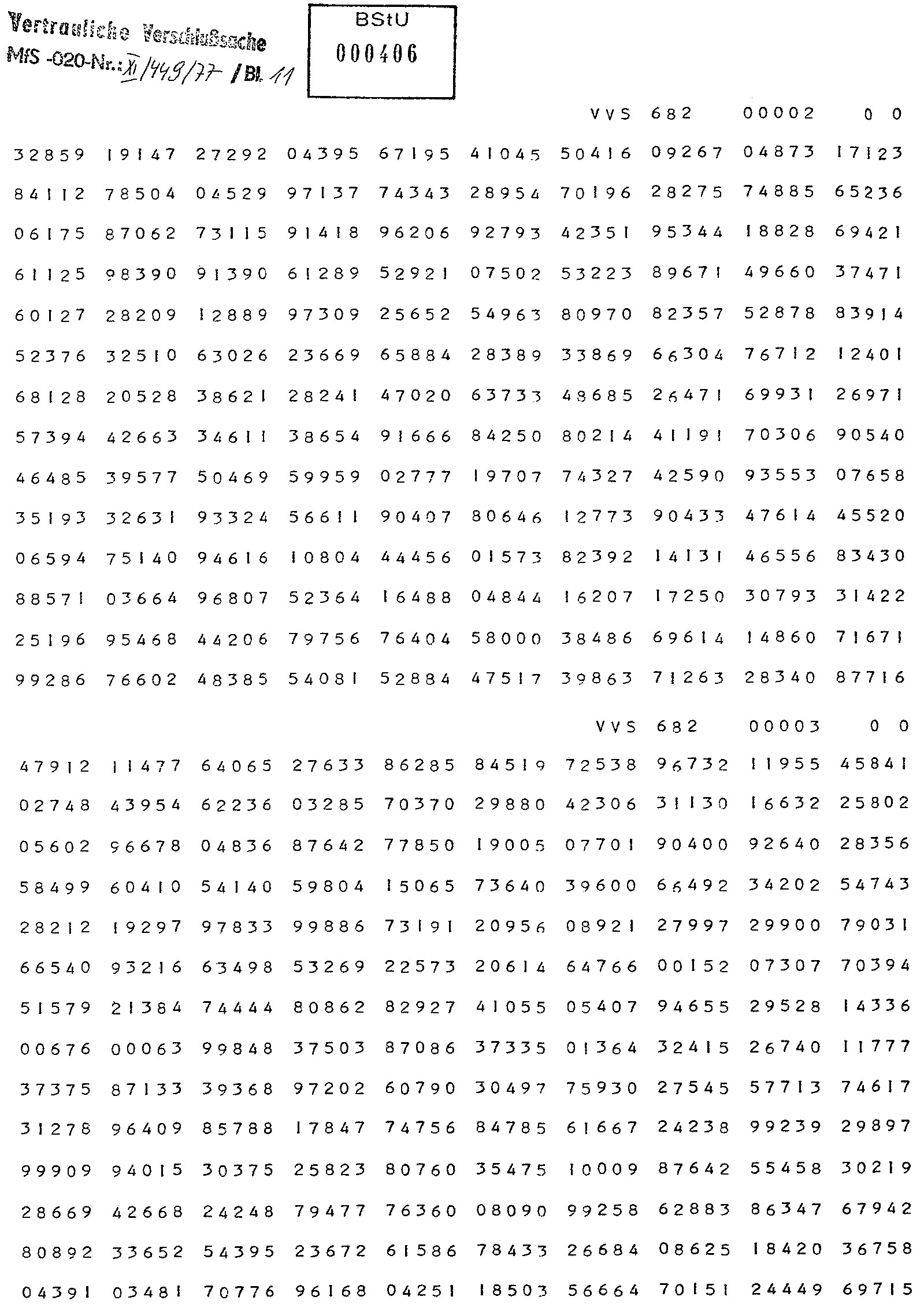

- P-705 Herstellung des Blendmaterials Typ 682

- Algorithmus zur Herstellung von Zeitschlüsseln in Form von Bitfolgen,

Typen 618, 758, 800 und 853

- Algorithmus zur Herstellung von Schlüsselmittel,

für die T 311, T 314 T 317 und T 325

- Algorithmus zur Herstellung von Additionsreihen,

unter Verwendung T 034, T113 und K 1520

BArch*20, *60, *114, *137, *140 … *142, *147 … *157, *160, *161, *291, *709

Handverfahren zur Herstellung von Zeilen und Spaltensubstitutionen für das Verfahren ACME

Schlüsselerzeugung mittels Handwürfelverfahren. 1960

Vorwort:

Das hier beschriebene Verfahren ist ein der damaligen Zeit typisches

angewandtes Handverfahren zur Erzeugung von Schlüsseln.

Es werden mit diesem Verfahren Permutationsgruppen gebildet um

die ACME Tabellen entsprechend dem erzeugten Schlüssel zu mischen.

Kasten mit den Losen

============================================= Zeilenbestimmung

1 00, 10, 20, 30, 40

2 2, 3, 4, 5, 6, 7, 8

3 00 - 09

4 10 - 19

5 20 - 29

6 30 - 39

7 40 - 49

============================================= Spaltenbestimmung

8 00, 05, 10, … in Fünferschritten

9 00 - 04

10 05 - 09

11 10 - 14

12 15 - 19

13 20 - 24

14 25 - 29

15 30 - 34

16 35 - 39

17 40 - 44

18 45 - 49

19 50 - 54

20 55 - 59

21 60 - 64

22 65 - 69

23 70 - 74

24 75 - 79

25 80 - 84

26 85 - 89

27 90 - 94

28 95 - 99

------------------------------------------------------------

Alle Kästen schütteln!

Bestimmung der Zeilenbezeichnungen

Ziehen eines Loses aus den Kasten 1 und 2.

Beispiel: Kasten 1 = 20, Kasten 2 = 7, ergibt 27.

Ziehen aus Kasten 3 - 7, entsprechend der Kasten 1 und Kasten 2

gebildeten Summe. Entsprechend viele Lose der Anzahl des Loses

aus dem Kasten 2 ziehen.

Beispiel: aus Kasten 5 (Wertebereich 20 … 29) 7 Lose ziehen.

Lose aus Kasten 1 und Kasten 2 wieder in die Kästen zurücklegen.

Und die Kästen schütteln!

Ziehen eines Loses aus den Kasten 1.

Ist das Los bereits gezogen worden so wird kein Los aus

Kasten 2 gezogen. In diesem Fall wird aus dem Kasten mit dem

Wertebereich des Loses die nächsten Lose gezogen.

Trifft dieser Fall nicht ein wird wie zum Anfang (Bestimmung

der Zeilenbezeichnung) fortgesetzt.

Das Ziehen der Lose wird solange fortgeführt bis alle Lose

aus dem Kasten 3 bis 7 verbraucht sind.

In der Reihenfolge der Entnahme werden in der ersten Einzel-

tafel als Zeilenbezeichnung notiert.

Somit ist die erste Einzeltafeln mit den Zeilenbezeichnungen

erstellt. Die Einzeltafeln 2 bis 10 werden nach dem gleichen

Prinzip erstellt.

------------------------------------------------------------

Bestimmung der Spaltenbezeichnungen

Aus dem Kasten werden 2 Lose gezogen. Mit diesen werden die

2 Kästen , Kasten 9 bis Kasten 29,ermittelt um die

Spaltenbezeichnungen auszulosen.

Die ermittelten zwei Werte werden notiert als Register.

Beispiel: Aus Kasten 8 wurden die Lose 05 und 30 gezogen.

Kasten 10 Wertebereich 05 - 09 und Kasten 15 Wertebereich 30 - 34

werden verwendet.

Der Inhalt der beiden Kästen werden in einen geworfen und geschüttelt.

Daraus werden alle Lose gezogen und so nebeneinander gelegt.

Beispiel: 06, 32, 33, 05, 30, 07, 09, 34, 08

Diese Reihenfolge stellt die Spaltenzeichnung der ersten Einzeltafel dar.

Für die Einzeltafel 2 bis 9 wird das ganze wiederholt.

Sind alle Einzeltafeln mit einer Spaltenbezeichnung belegt worden

sind auch die Kästen verbraucht.

Somit sind 10 Einzeltafeln mit je 100 Spalten erstellt worden.

////////////////////////////////////////////////////////////

Erstellen einer Schlüsselserie ATLAS 001

_____________________________________________________________

| VVS …… |

| Ex.Nr. …… |

| Tafel 1: Register: 05,20 |

| Spalten: 06,32,33,05,30,07,09,31,34,08 |

| Zeilen: 23,29,22,20,25,21,28;44,47,43,48;31,… |

| |

| Tafel 2: Register: 70,85 |

| Spalten: 88,74,87,70,71,85,72,73,89,86 |

| Zeilen: 34,30,37,32;55,57, ………………… |

: :

| Tafel 10: …… |

: :

| |

Herstellung von Mischalphabeten für Verschleierungsverfahren

Chi 4303 Vertrauliche Verschlußsache!

1. 4. 1972 ZCO - 97/72

2 Blatt ex. 000 *

Blatt 1

Allgemeine Instruktion für die Herstellung von

Mischalphabeten für Verschleierungsverfahren

1. Die zur Bildung von Schlüsseln für Verschleierungsverfahren be-

nötigten Mischalphabete werden im allgemeinen vom ZCO zur

Verfügung gestellt.

Die eigene Herstellung von Mischalphabeten bedarf grundsätz-

lich der schriftlichen Genehmigung des ZCO.

2. Unter einem Mischalphabet im Sinne dieser Anweisung wir eine

zufallsmäßige Anordnung der N Elemente einer Menge ver-

standen.

Beispiele:

- Ziffernmischalphabete für den Codetafeltyp 357: Anordnung

der N = 10 Ziffern in zufälliger Reihenfolge, z. B. 4132798056

- Mischalphabete für den Codetafeltyp 412: Anordnung von

N = 50 vorgegebenen Buchstabenbigrammen in zufälliger

Reihenfolge, wobei je 10 aufeinanderfolgende Bigramme den-

selben ersten Buchstaben haben müssen.

(Vgl. Herstellungsanweisung für Sprech- und Zahlentafeln,

VVS-ZCO-718/70, Chi 4302)

3. Bei Einhaltung der Festlegungen dieser Anweisung können Misch-

alphabete für alle vom ZCO genehmigten Typen von Ver-

schleierungsverfahren (vgl. VVS-ZCO-718/70) in eigener Zustän-

digkeit hergestellt werden.

4. Die Herstellung von Mischalphabeten für Tarn- und Schlüsselver-

fahren durch Stellen außerhalb des ZCO ist verboten.

5. Die Mischalphabete sind als VVS auszuzeichnen und zu behan-

deln, Abweichungen von dieser Festlegung bedürfen der Be-

stätigung durch das ZCO.

6.1. Die Erzeugung der Mischalphabete kann maschinell (z. B. EDVA)

oder manuell (z. B. Würfeln, Lose) erfolgen.

Die maschinellen Methoden ist gegenüber manuellen Methoden

der Vorzug zu geben.

6.2. Die angewandte Methode muß gewährleisten, daß die vor-

gegebenen Elemente in jedem Mischalphabet zufallsmäßig an-

geordnet sind und daß die Mischalphabete voneinander unab-

hängig gebildet werden.

Die Anwendung von Pseudozufallsgeneratoren, Pseudozufalls-

folgen oder anderen im Sinne der Wahrscheinlichkeitsrechnung

nicht zufälligen Methoden ist verboten.

6.3. Durch geeignete Maßnahmen ist zu gewährleisten, daß

- jedes Mischalphabet nur aus den vorgegebenen Elementen

besteht,

- jedes Element in jedem Mischalphabet nur einmal auftritt und

- aufeinanderfolgend erzeugte Mischalphabete sich an min-

destens 2/3 aller Stellen voneinander unterscheiden.

7. Jedes erzeugte Mischalphabet darf nur für einen Schlüssel

benutzt werden.

8. Der Leiter des Chiffrierdienstes des Bereiches ist für die Gewähr-

leistung der Sicherheit und Konspiration bei der Herstellung und

Anwendung der Mischalphabete entsprechend den einschlägigen

Bestimmungen des Chiffrierwesens verantwortlich.

Er entscheidet in eigener Zuständigkeit über Format, Druckbild,

Vervielfältigung, Verpackung, Nachweisführung, Aufbewahrung

und Vernichtung im Rahmen der geltenden Bestimmungen des

Chiffrierwesens, sofern bei einzelnen Typen keine anderen fest-

legungen getroffen wurden.

9. Der Antrag zur Genehmigung eines Verfahrens zur Erzeugung von

Mischalphabeten muß folgende Angaben enthalten:

a) Typ des Verschleierungsverfahrens und Art des Mischalpha-

betes,

b) allgemeine Einsatzbedingungen der Schlüssel,

c) wie wird die Konspiration bei der Herstellung der Mischalpha-

bete gewährleistet?

d) Eindeutige und vollständige Beschreibung des Verfahrens zur

Herstellung der Mischalphabete einschließlich der angewand-

ten Kontrollmethoden.

P-010 … P-021 Herstellung von Schlüsselunterlagen

Mit dem Programm P-010.01 werden Chiffrierunterlagen zu den Verfahren

BETA

und HPF 4

erzeugt.

Beispiel:

BETA

VVS 398.64

SERIE

BN JS 0 UQ US BN JS 0 UQ US

AC CS 1 EM YQ AC CS 1 EM YQ

FS HD 3 KY XM FS HD 3 KY XM

AG QJ 4 MK RT AG QJ 4 MK RT

:

:

Das Programm P-016.01 dient der amorphen Zuordnung von Ziffern-

oder Buchstabenbigrammen.

Die Bigramme wurden für die Kenngruppentafeln für das Verfahren

ZOBEL verwendet.

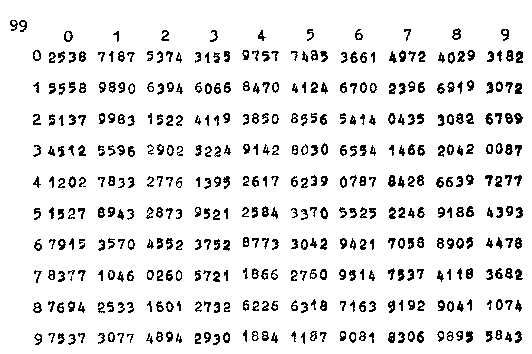

Beispiel für Ziffernbigramme P-016.01:

50 11 26 93 75 08 14 01 12 94 87

51 29 18 00 15 41 49 89 39 49 38

52 85 40 98 …

Beispiel für Ziffernbigramme P-016.05 für ZOBEL:

12-90 12-12 34-34 12-56 12-78 34-90 12-12 12-34 34-56 12-78 12-90 34-12

00-01 00-11 00-11 00-11 00-11 00-12 00-22 00-22 00-22 00-22 00-23 00-33

:

:

Das Programm P-020 wird zur Herstellung irregulärer Variationen

von 3 Einheiten zur k. Klasse in irregulärer Reihenfolge verwendet.

Das Programm P-020.01 Dient der Herstellung irregulärer Variationen

der Elemente O, M, U zur 4. Klasse in irregulärer Anordnung.

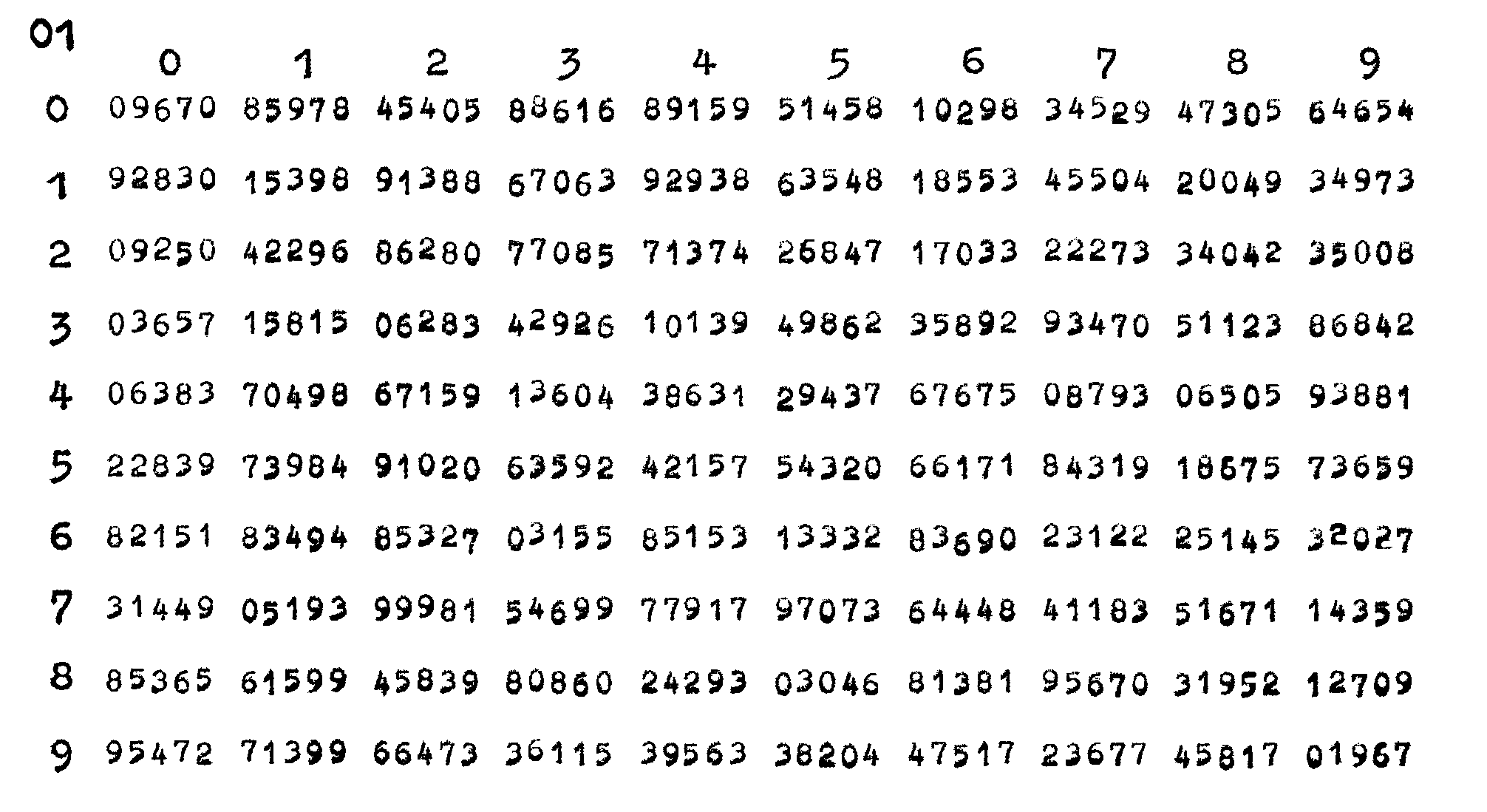

Das Programm P-021 dient zum Ausdrucken von Zufallsfolgen in Tabellen.

P-011b Programm zur Herstellung von Wurmtabellen für das Verfahren KORALLE - ZOBEL - ILTIS

Die mit dem Programm P-011b erstellten Wurmgruppen wurden für die

manuellen Chiffrierverfahren KORALLE und ZOBEL nach folgender Vorschrift

hergestellt. Bei dem Verfahren ILTIS treffen die gleichen Bedingungen zu

mit der Ausnahme das Vierergruppen (Abb. 1b) gebildet werden.

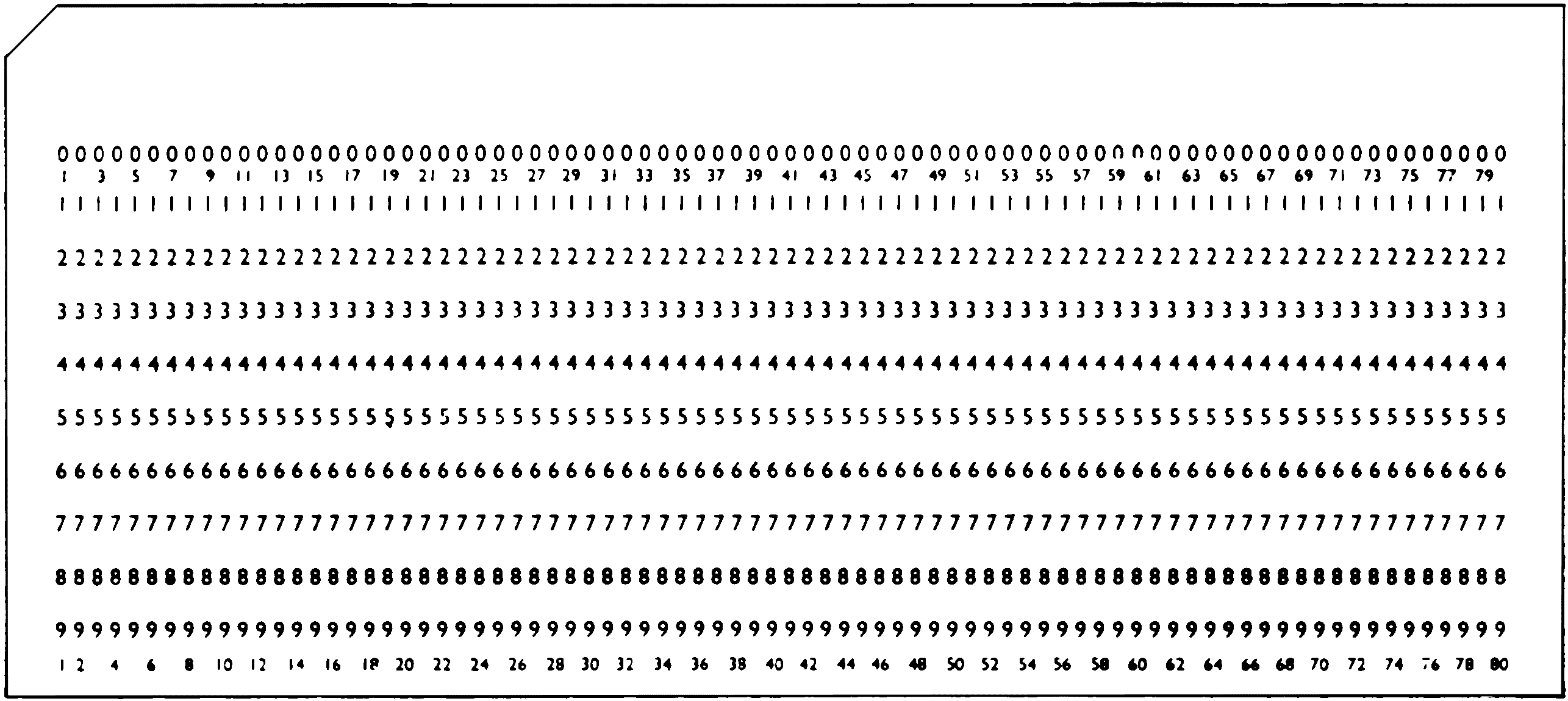

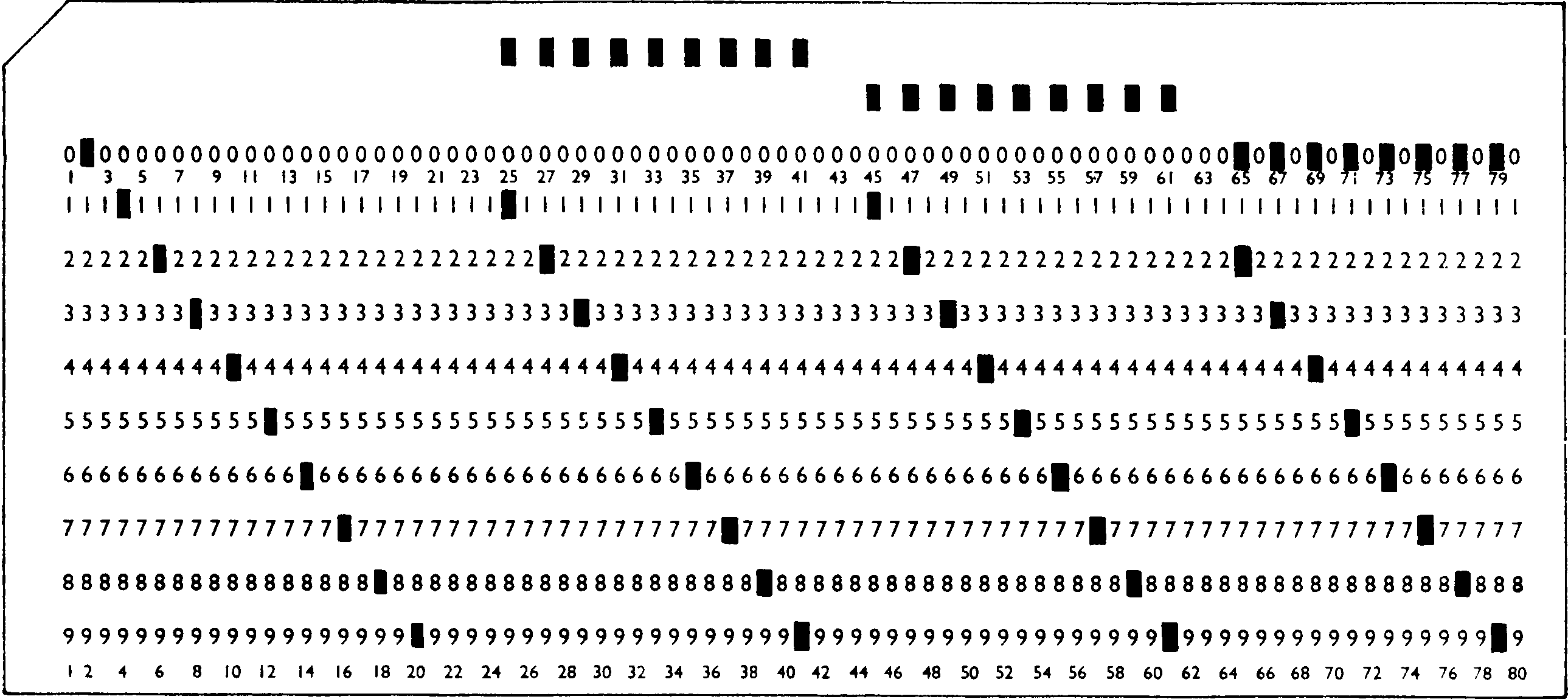

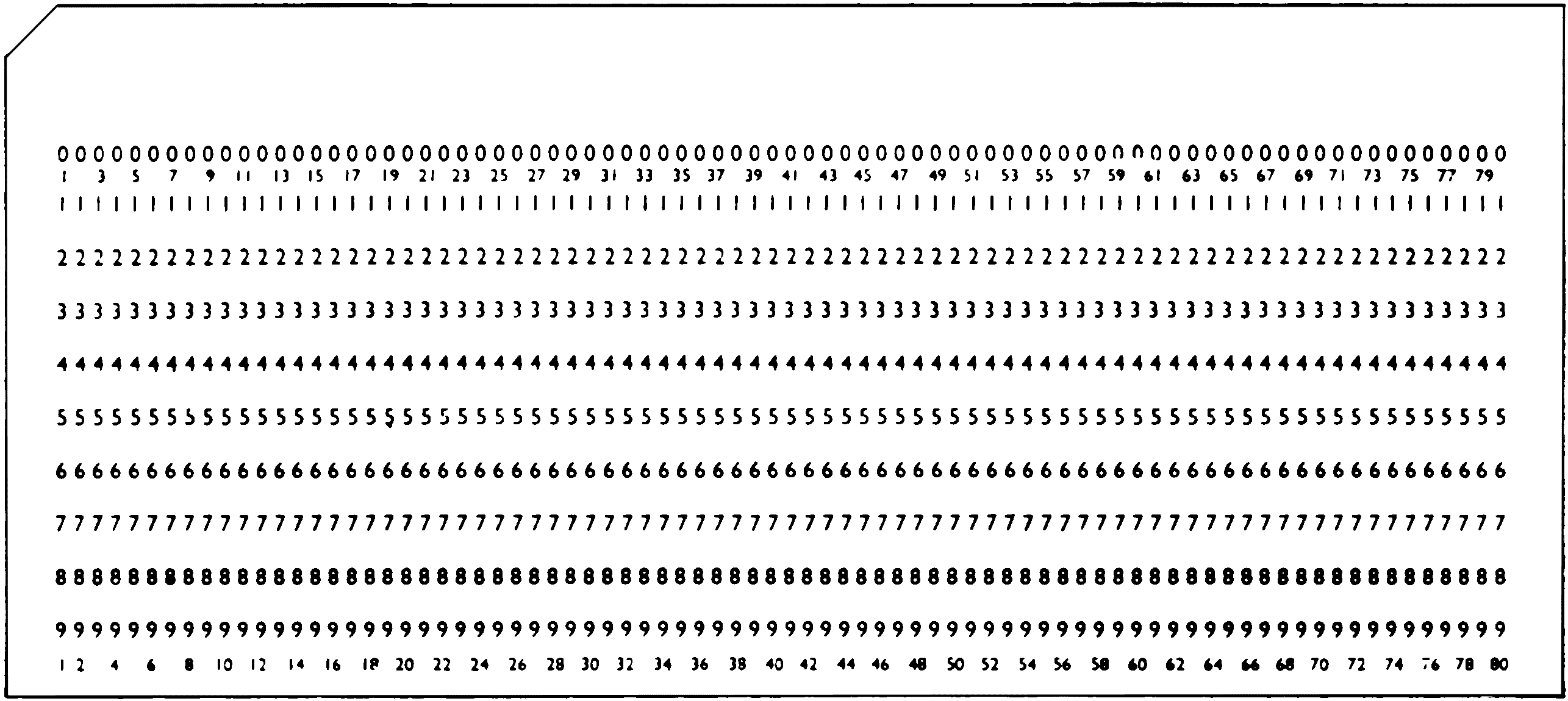

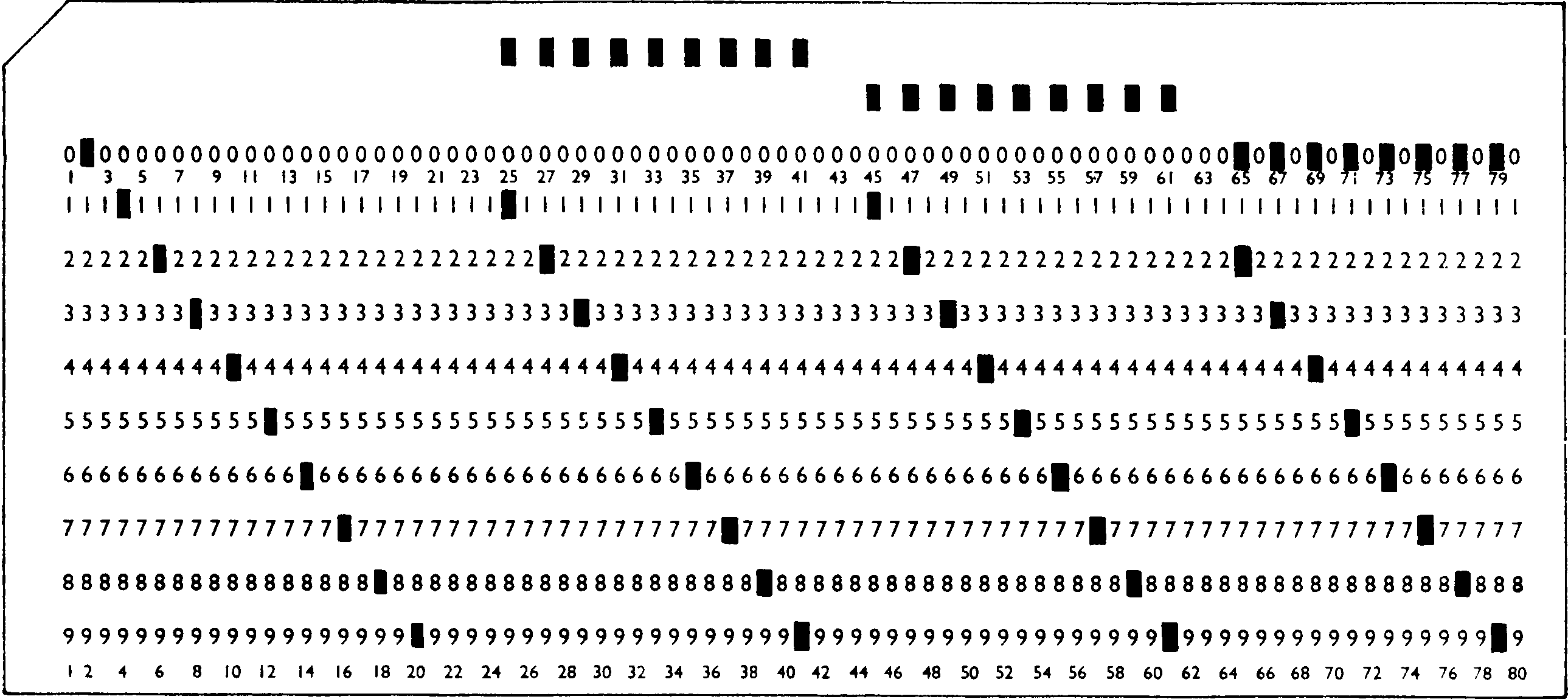

Aus der Dokumentation ist erkenntlich das zur Herstellung der Wurmtabellen

eine Hollerithmaschine verwendet wurde, was auch in den Zeitraum paßt

(1961-1970) und es von einer Umverdrahtung der Maschine für die Herstellung

solcher Unterlagen gesprochen wird.

Zur Erstellung der Wurmtabellen wurden 8000 Lochkarten benötigt.

Auf den 8000 Lochkarten wurden 80 Spalten mit Zufälligen Zahlen gestanzt.

Das entspricht 80 Ziffern, und dies wiederum 640.000 einzelne Ziffern.

Aus diesen könnten 128.000 Fünfergruppen gebildet werden.

In der ersten Runde der Verwendung der Lochkarten werden von den

80 Ziffern einer Lochkarte nur 50 zufällig ausgewählt.

Diese 50 Ziffern werden anschließend Permutiert und auf eine

Papierrolle ausgedruckt. Das entspricht jetzt 80.000 Fünfergruppen.

In der zweiten Runde werden die 8000 Lochkarten sortiert nach

zwei beliebigen Spalten, dies entspricht einer Umsortierung der Karten.

Anschließend wird aus den 80 Spalten wieder zufällig 50 Spalten ausgewählt,

sowie permutiert. Jetzt werden die 8000 Lochkarten mit den 50 Spalten

weiter auf der vorhandenen Papierrolle ausgedruckt.

Im gesamten sind so fortlaufend 160.000 Fünfergruppen auf einer

Papierrolle erzeugt worden. Aus diesen werden sechs verschiedene

Schlüsselserien hergestellt.

Auf den Ausdruck wird eine Schablone aufgelegt, in denen 10 zusammenhängende

Zeilen heraus Fotografiert werden. Es dürfen keine Überschneidungen

mit der Schablone erzeugt werden. Im Offsetdruck erfolgte der Ausdruck.

Eine Forderung bei der Herstellung ist das 20% der erzeugten Lochkartenspalten

nicht verwendet werden dürfen. Das wird mit der zufälligen Auswahl der

50 Spalten aus den vorhandenen 80 Spalten realisiert.

Bei der Analyse des CIA OTP habe ich das gleiche System/Eigenschaft

des OTP feststellen können.

Abb. 1a: Wurmreihen für das Chiffrierverfahren KORALLE und ZOBEL

Abb. 1b: Wurmreihen fü das Chiffrierverfahren ILTIS

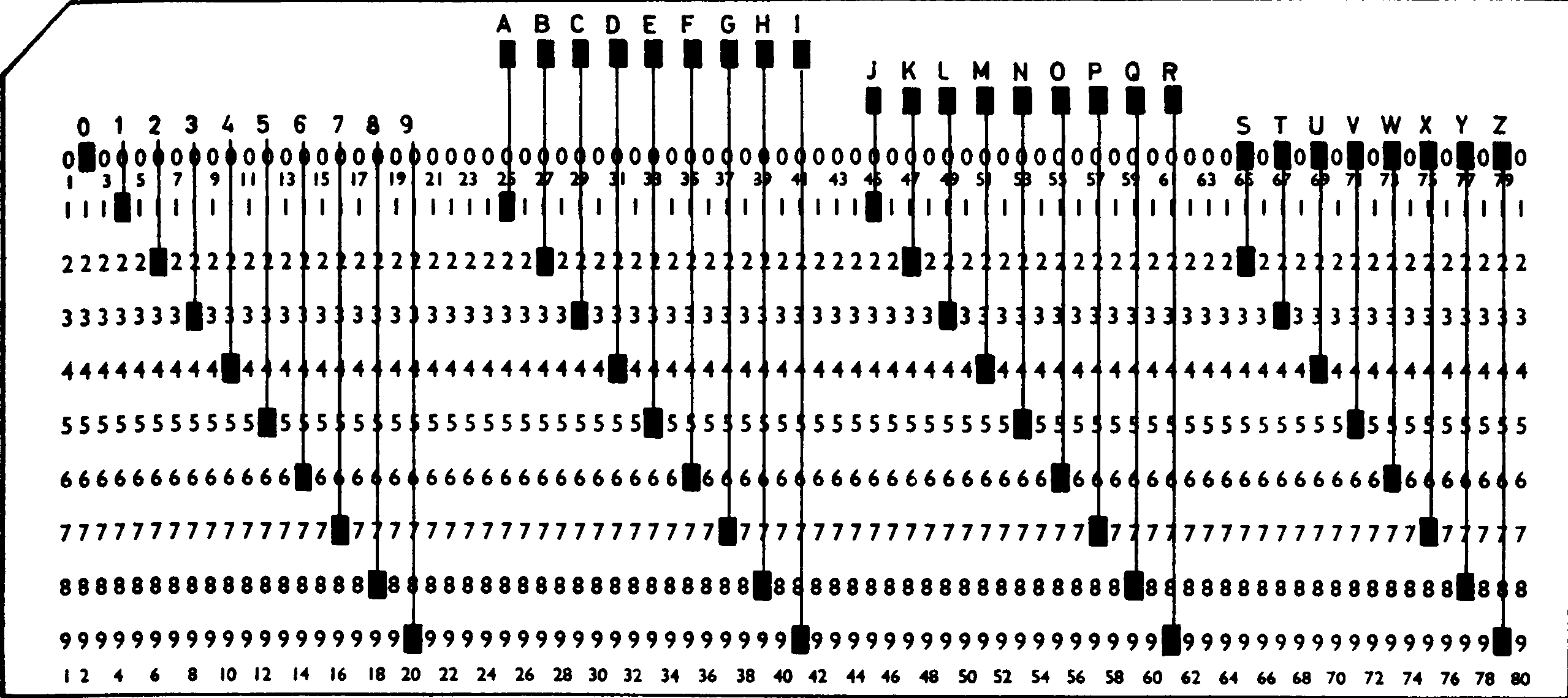

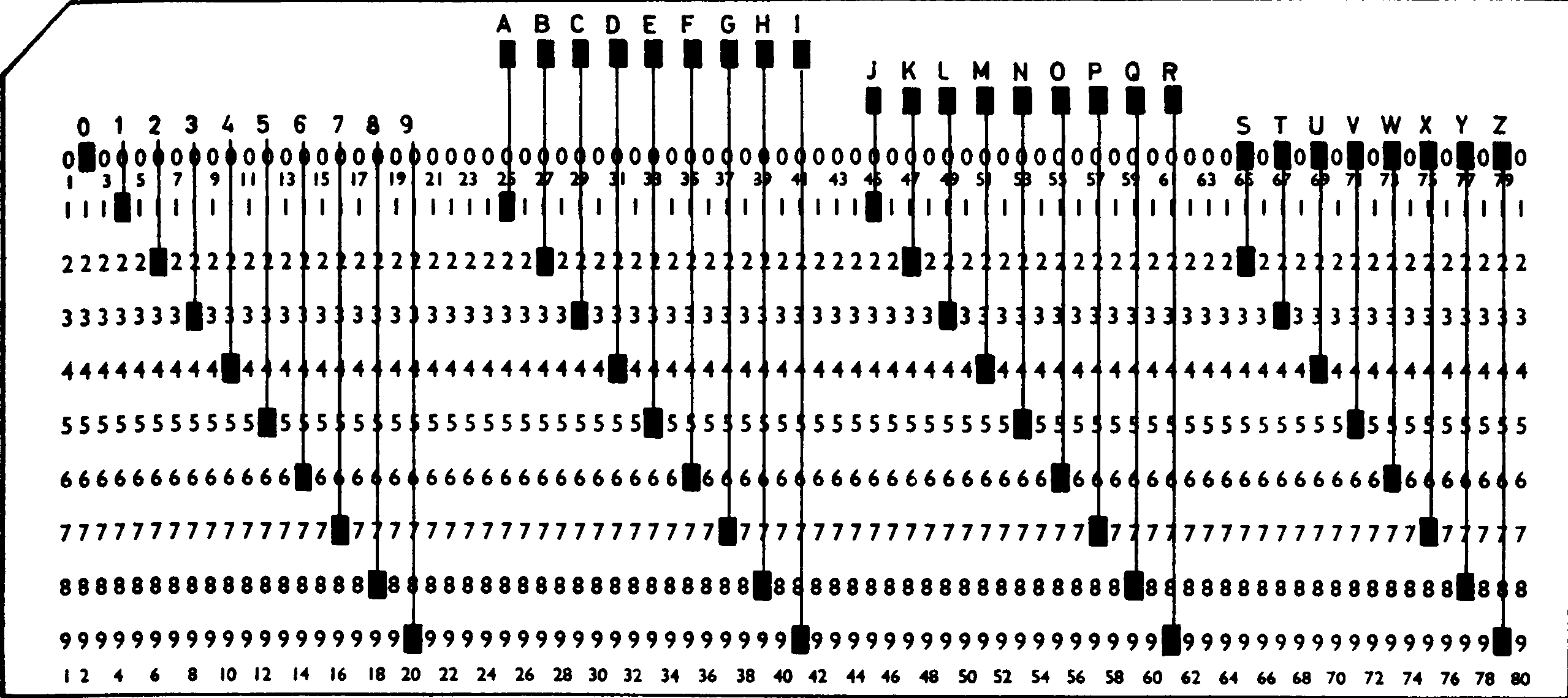

P-017.04 Programm zur Erstellung der Schlüsselgruppentafel

Das Programm erstellt Schlüsselgruppentafeln als festgelegte Einsatzpunkte

im Chiffrierverfahren ZOBEL. Dieses umfaßte 50 Vierergruppen mit folgenden

Festlegungen an diese Vierergruppen:

- von den möglichen 10.000 Schlüsselgruppen stehen nur 9801 zur Verfügung

- es sind folgende Kombinationen zu verwerfen:

00x0; 0y00; 00xy; vy00; 0yx0; 0y0z; v0x0; vy0z; vyx0; 0yxz; v0xz; vyxz;

wobei v, y, x, z, Elemente 1…9 sind.

Es werden zufällige Zifferngruppen mit den o.g. Forderungen gelocht, diese

zufallsmäßig gemischt und auf eine Rolle gedruckt.

In einer Zeile stehen 10 Vierergruppen.

Abb. 2: Schlüsselgruppentafel für das Chiffrierverfahren ZOBEL

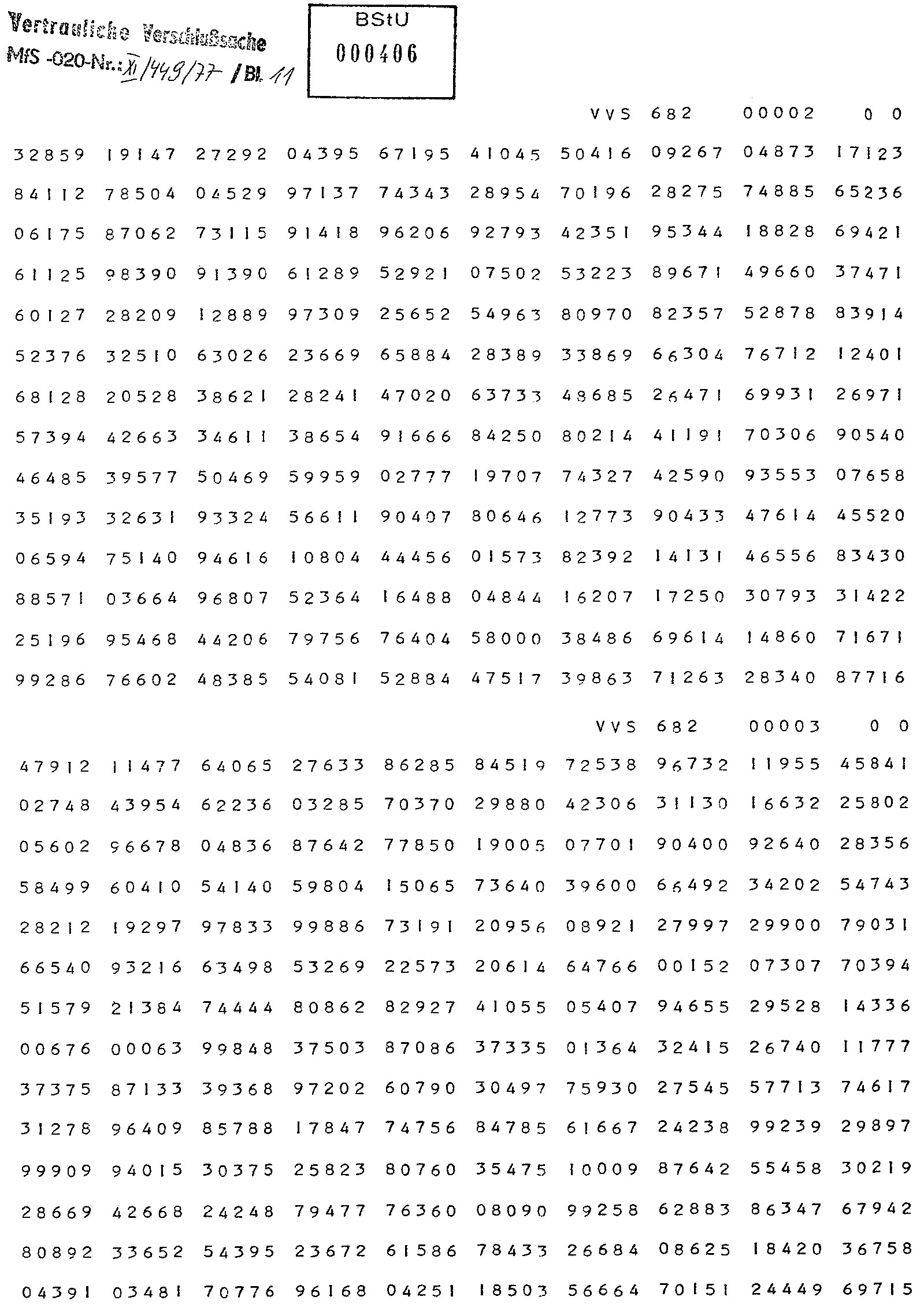

P-022 Programm zur Erstellung der Schlüssel

Mit dem Programm werden Tabellen mit 2 bis 5 Gruppen mit Buchstaben und Ziffern.

Z. B. für das Chiffrierverfahren KOBRA.

Beispiel:

18521 19437 94700 30710 27977

73241 69765 86228 02324 04270

26904 51785 58528 69853 65358

96966 85213 18825 31484 41451

43919 87495 80536 46324 61351

71661 63900 94505 60657 14684

66520 22579 93385 71294 61218

59014 03684 87725 81219 18573

77889 98316 37813 75606 02180 02

Beispiel Programm P-022.05

xhbmm lgvwe xyruz utckj soggs

ekzrs hpcyj ghmzk exmfh qoxzx

juhgw svbhj viffm idzit dayif

rpspw eexfr oagle orohz wchue

etyaf ctnrk eaxeh kqzhv kqqyb

hwyop srofh bvesi lxuyp werqs

apnlh fgoal bjkek dutnf xxump

kawsj mrquc xzlox xopcj nrbjg

oskha exrhn yxivn mhihk guknj

lrrsk qelan plkle micca hegex 02

Beispiel Programm P-022.06

0 1

29893 16899 63335 51991 58690 28554 26701 42993 87272 60343

07754 33435 53700 19100 40809 63551 86567 2813 22822 04522

08121 …

Beispiel Programm P-022.08

vvs 51/65

ex.

blatt 33

yxu clr pdv hoj hop yak wbh ubh ywm moe

nqj hch yte vip olb bjh efj gya qyl bis

rjg …

Beispiel P-022.09

17 18 19 20 21 22 23 24

30. 30. 30. 30. 30. 30. 30. 30.

qps qho uxb dnw cmd awv ckc tei

djz cos ahb jhv zao oec awt swi

kjp dvz …

Beispiel Programm P-022.10

0123456789

9 6

0 77079 70512 53068 53353 22440 90333 46358 97718 87254 76972

1 40745 65036 32375 34915 71237 82314 65833 75531 78135 95865

2 21023 38226 …

:

:

Beispiel Programm P-022.11

9 9

0 57930 55148 84620 96954 21434 54505 24370 81902 56685 27080

1 65405 59926 83530 65359 01489 61419 05317 07650 33337 16095

2 15982 …

Beispiel P-022.12

00 5545 7608 8222 7883 4123 6829 5465 8260 0999 1444

01 4872 5967 7221 6720 7804 1844 9204 3047 5988 4651

:

:

Beispiel P-022.13

2 0 2 0

tptqt srtkz xybyp inebr evueye plupi tqpmo yhdhk ontrr ukzqu

nqhjt mxfzw jxwxi dnqfy msogh zhiev ootok bmqzo qomuq rnqod

onnei gprci hgzsi ioond gwffp hsybl fpfku …

Beispiel P-022.14

2 0 2 0

fjnyf qooev ayynn vennp msxxg yrjoe qnenw jvyrm zrqep fnajd

sfvcj ostso wszby jcqkl izdwy byibl oritm wyrqr vuksg crecf

vwaxq qbjyt oieik yaprn ucbxu ljkze …

P-54, Komplex Kontrollfunktion PROGRESS 2

P-540-01

P-541-01 Berechnung von Kontrollwerte für die Funktions-

kontrolle des Gerätes T032, PRÜFUNG-36

P-542-01 Berechnung von Kontrollwerte für PROGRESS 2

,

die Untersuchung der Automorphismengruppe, Zusammenhänge der

reduziertem Menge M', Abbildung ϕT

Nutzung des Programms P-541-01

ϕT ist die Abbildung von ϕ in der 36 Bitvariante ist. (ALPHA T-310/50)

ϕS ist die Abbildung von ϕ in der 27 Bitvariante ist. (ALPHA SKS V/1)

P-542-03 Auswertung der Daten von P-542-01

P-542-04 Berechnung von Zykluslängen für φ0, φ1,..,φ7

von Langzeitschlüssel für die T-310/50.

P-542-04 Zerlegung der Zyklenlängen von φ0,..,φ7 in

Produkte von Primfakoren und Berechnung aller möglichen Kongruenzen.

P-580-01 Auswertung der Daten vom Programm P-542-01

P-607 Programm zur Erstellung der Schlüssel

Das Programm erzeugt Schlüsselunterlagen vom Typ E-602.

Es werden mit dem Programm ein Kodier- und ein Dekodierteil erzeugt.

Das Kodierteil besteht aus 250 Zeichenfolgen der Länge 4, denen

Zeichenbigramme zufällig zugeordnet werden.

Das Dekodierteil enthält die im Kodierteil erzeugten Zeichenbigramme

in einer sortierten Form.

Die Zeichenbigramme werden vom Auftraggeber vorgegeben.

Die 250 Zeichenpaare werden in einer 50x5 Matrix gedruckt.

Zur Bildung der 4 stelligen Zeichenfolge wird eine Zufallsfolge

genutzt die auf einem 5-kanal Lochstreifen gelocht ist.

Aus den 32 möglichen Kombinationen werden nur 30 genutzt.

Diese werden den Zahlen 0 … 9 zugeordnet.

Aus drei dieser Zufallszahlen wird eine 3 stellige Ziffer gebildet.

Diese wird durch 250 geteilt, Modular 250. Der Rest, 0 … 249,

wird zur Bildung der Zuordnungsnummer genutzt.

Ist eine Zuordnung schon getroffen worden wird eine neue Zuordnung

berechnet.

Beispiel eines Chiffrier- und Dechiffrierteiles:

| VVS 602/00002 | VVS 602/00002 | |

| CHIFFRIERTEIL | EX. | DECHIFFRIERTEIL | EX. |

| 0 | OL | 2 | ZT | 4 | RS | 6 | ZB | 8 | QD | AB | 780 | FA | 4I | LB | 7I0 | QB | 370 | VB | 670 |

| 00 | RM | 20 | YQ | 40 | BJ | 60 | UV | 80 | MC | AD | 66 | FC | 70 | LD | 060 | QD | 8 | VD | 7 |

| 000 | DG | 200 | PF | 400 | KH | 600 | NY | 800 | WJ | AG | 88 | FG | 67 | LE | 880 | QG | 06 | VH | I00 |

| 0000 | CX | 2000 | UP | 4000 | BR | 6000 | BY | 8000 | OW | AI | 450 | FI | 7250 | LI | 85 | QI | 640 | VI | 5I0 |

| 0I | NK | 2I | KF | 4I | FA | 6I | OU | 8I | GO | AL | 9750 | FL | 57 | LM | 290 | QL | 94 | VL | 050 |

| 0I0 | DY | 2I0 | TJ | 4I0 | PX | 6I0 | ZQ | 8I0 | GT | AN | 580 | FN | 700 | LO | I6 | QN | 44 | VN | 420 |

| 02 | NF | 22 | NO | 42 | ZV | 62 | EF | 82 | JB | AQ | 27 | FQ | 860 | LR | 320 | QR | 93 | VQ | 92 |

| 020 | BM | 220 | RU | 420 | VN | 620 | XA | 820 | MP | AS | I0 | FS | 8500 | LT | 690 | QT | I500 | VS | 360 |

| 0250 | GJ | 2250 | UX | 4250 | SI | 6250 | TL | 8250 | PA | AV | 530 | FV | 34 | LW | II0 | QW | 05 | VW | 07 |

| 03 | KX | 23 | MH | 43 | TO | 63 | KQ | 83 | ZJ | AX | I90 | FX | 930 | LY | I5 | QY | 46 | VY | I70 |

| 030 | BE | 230 | NT | 430 | OJ | 630 | XD | 830 | MS | BC | 840 | GB | 490 | MC | 80 | RC | 97 | WC | I000 |

| 04 | RH | 24 | SF | 44 | QN | 64 | MN | 84 | UC | BE | 030 | GD | I9 | ME | 86 | RE | 5I | WE | 59 |

| 040 | WH | 240 | HZ | 440 | PH | 640 | QI | 840 | BC | BH | 7I | GH | 680 | MH | 23 | RH | 04 | WH | 040 |

| 05 | QW | 25 | CN | 45 | HN | 65 | XU | 85 | LI | BJ | 40 | GJ | 0250 | MJ | 58 | RJ | I60 | WJ | 800 |

| 050 | VL | 250 | DJ | 450 | AI | 650 | DE | 850 | NI | BM | 020 | GM | 77 | MN | 64 | RM | 00 | WM | I4 |

| 0500 | PQ | 2500 | KS | 4500 | OP | 6500 | DA | 8500 | FS | BO | 380 | GO | 8I | MP | 820 | RO | 29 | WO | 340 |

| 06 | QG | 26 | CU | 46 | QY | 66 | AD | 86 | ME | BR | 4000 | GR | 7500 | MS | 830 | RS | 4 | WR | 50 |

| 060 | LD | 260 | DO | 460 | SN | 660 | XY | 860 | FQ | BT | 3 | GT | 8I0 | MU | II | RU | 220 | WT | 30 |

| 07 | VW | 27 | AQ | 47 | XI | 67 | FG | 87 | EP | BW | 90 | GW | I80 | MX | I750 | RX | 54 | WX | I3 |

| 070 | UF | 270 | JE | 470 | JU | 670 | VB | 870 | HP | BY | 6000 | GY | 350 | MZ | 76 | RZ | 730 | WZ | 35 |

| 0750 | DT | 2750 | JR | 4750 | DQ | 6750 | NQ | 8750 | YF | CD | 540 | HC | 08 | NA | 72 | SA | 890 | XA | 620 |

| 08 | HC | 28 | ZE | 48 | XF | 68 | UH | 88 | AG | CF | 5750 | HE | 56 | ND | 9000 | SD | 790 | XD | 630 |

| 080 | YW | 280 | SP | 480 | TE | 680 | GH | 880 | LE | CI | I | HI | 770 | NF | 02 | SF | 24 | XF | 48 |

| 09 | TZ | 29 | RO | 49 | JW | 69 | PK | 89 | UA | CK | 3I | HK | 3I0 | NI | 850 | SI | 4250 | XI | 47 |

| 090 | OR | 290 | LM | 490 | GB | 690 | LT | 890 | SA | CN | 25 | HN | 45 | NK | 0I | SK | 720 | XK | 53 |

| I | CI | 3 | BT | 5 | XN | 7 | VD | 9 | UM | CP | 9500 | HP | 870 | NO | 22 | SN | 460 | XN | 5 |

| I0 | AS | 30 | WT | 50 | WR | 70 | FC | 90 | BW | CS | 39 | HS | 950 | NQ | 6750 | SP | 280 | XP | 3000 |

| I00 | VH | 300 | EW | 500 | ZZ | 700 | FN | 900 | DV | Cu | 26 | HU | 970 | NT | 230 | ST | 990 | XS | 38 |

| I000 | WC | 3000 | XP | 5000 | OE | 7000 | OZ | 9000 | ND | CX | 0000 | HX | 95 | NV | I7 | SV | I40 | XU | 65 |

| II | MU | 3I | CK | 5I | RE | 7I | BH | 9I | TU | CZ | 960 | HZ | 240 | NY | 600 | SY | 33 | XY | 660 |

| II0 | LW | 3I0 | HK | 5I0 | VI | 7I0 | LB | 9I0 | OB | DA | 6500 | JB | 82 | OB | 9I0 | TB | 3500 | YA | I8 |

| I2 | YT | 32 | KC | 52 | JP | 72 | NA | 92 | VQ | DE | 650 | JE | 270 | OE | 5000 | TE | 480 | YB | 920 |

| I20 | PM | 320 | LR | 520 | JG | 720 | SK | 920 | YB | DG | 000 | JG | 520 | OG | 36 | TG | 740 | YF | 8750 |

| I250 | KV | 3250 | TW | 5250 | DL | 7250 | FI | 9250 | YK | DJ | 250 | JK | 560 | OJ | 430 | TJ | 210 | YI | 96 |

| I3 | WX | 33 | SY | 53 | XK | 73 | EH | 93 | QR | DL | 5250 | JM | 980 | OL | 0 | TL | 6250 | YK | 9250 |

| I30 | UR | 330 | EK | 530 | AV | 730 | RZ | 930 | FX | DO | 260 | JP | 52 | OP | 4500 | TO | 43 | YL | 55 |

| I4 | WM | 34 | FV | 54 | RX | 74 | ZG | 94 | QL | DQ | 4750 | JR | 2750 | OR | 090 | TQ | 550 | YQ | 20 |

| I40 | SV | 340 | WO | 540 | CD | 740 | TG | 940 | JZ | DT | 0750 | JU | 470 | OU | 6I | TU | 9I | YT | I2 |

| I5 | LY | 35 | WZ | 55 | YL | 75 | EB | 95 | HX | DV | 900 | JW | 49 | OW | 8000 | TW | 3250 | YV | 79 |

| I50 | PS | 350 | GY | 550 | TQ | 750 | ER | 950 | HS | DY | 0I0 | JZ | 940 | OZ | 7000 | TZ | 09 | YW | 080 |

| I500 | QT | 3500 | TB | 5500 | UK | 7500 | GR | 9500 | CP | EB | 75 | KA | 99 | PA | 8250 | UA | 89 | ZB | 6 |

| I6 | LO | 36 | OG | 56 | HE | 76 | MZ | 96 | YI | EF | 62 | KC | 32 | PC | 98 | UC | 84 | ZE | 28 |

| I60 | RJ | 360 | VS | 560 | JK | 760 | ZL | 960 | CZ | EH | 73 | KF | 2I | PF | 200 | UF | 070 | ZG | 74 |

| I7 | NV | 37 | PV | 57 | FL | 77 | GM | 97 | RC | EK | 330 | KH | 400 | PH | 440 | UH | 68 | ZJ | 83 |

| I70 | VY | 370 | QB | 570 | EM | 770 | HI | 970 | HU | EM | 570 | KL | 590 | PK | 69 | UK | 5500 | ZL | 760 |

| I750 | MX | 3750 | EU | 5750 | CF | 7750 | KN | 9750 | AL | EP | 87 | KN | 7750 | PM | I20 | UM | 9 | ZO | 78 |

| I8 | YA | 38 | XS | 58 | MJ | 78 | ZO | 98 | PC | ER | 750 | KQ | 63 | PQ | 0500 | UP | 2000 | ZQ | 6I0 |

| I80 | GW | 380 | BO | 580 | An | 780 | AB | 980 | JM | EU | 3750 | KS | 2500 | PS | I50 | UR | I30 | ZT | 2 |

| I9 | GD | 39 | CS | 59 | WE | 79 | YV | 99 | KA | EW | 300 | KV | I250 | PV | 37 | UV | 60 | ZV | 42 |

| I90 | Ax | 390 | EZ | 590 | KL | 790 | SD | 990 | ST | EZ | 390 | KX | 03 | PX | 4I0 | UX | 2250 | ZZ | 500 |

P-608 Programm zur Erstellung der Schlüssel

Das Programm erzeugt Schlüsselunterlagen für den Typ E-606.

Es wird eine Postentabelle erzeugt die für einen Monat gültig ist.

Diese Tabelle besteht aus 93 Mischalphabete der Länge 26.

Für jeden Tag sind also 3 Mischalphabete (Permutationen) aus

je 26 Buchstaben vorhanden.

Auszug aus einer Postentabelle:

SCHLUESSEL FUER DIE POSTENTABELLE 606/00001 EX.

MONAT

DAT. ZEILENKOMPO- ZEILENKOMPO S P A L T E N K O M P O N E N T E A

S P A L T E N K O M P O N E N T E B

NENETE A

NENTE B

01. BGISRDONJLTHP XUAEKWZCQYVMF DV HN PF XY BI SO EM AW CH GQ RK UT ZL CP KF OE JB DX WZ RA LY IV QU SM HG NT

02. XSNIPJMADZKEB VROTQHULWCGYF BK IJ VU SE AD PF XL MG RC NY QW HT ZO DZ IN PW UM BQ JO HK RC FE GY VS AX LT

03. SURXQABKCZTJP WLGFHEDVYMION WS EC AN VJ QO RM TF GU IY ZP LD XH KB LT BJ KD EG IM XA UC QO WH FP ZV YN RS

:

:

:

31. YVOCSIQPGJFNR LZDTKMXABWUHE UA VW IJ NE XC KG SD RT OB FY MQ PZ LH IA GS WH VR NJ YK UZ CO TF LB EP QX DM

P-609 Programm zur Erzeugen von Lochkarten ML-15

Das Programm erzeugt aus den Kommandofolgen ML-15, das vom

englischen Secret Service ML-15 ausgesandten Kommandofolgen/

Steuersendung. Diese wurden täglich So. - Fr., selten

Sa. gesendet. Diese entsprechen dem Netz KFBE

. Die Berechnungen

der ML-15 Steuerkommandos erfolgte auf ESER R-300.

Aufbau des 8-kanal Lochstreifens der erfaßten Steuersendung:

+ Anfang der Steuersendung

a = 5 Stellen lfd. Nr., rechtsbündig mit Vornullen, mit Beginn

des Jahres neue Zählung

b = 4 stellen Netz, ohne Zwischenraum

c = 8 Stellen Datum, Punkt hinter Tag und Monat, Vornullen bei ein-

stelligen Tagen und Monaten

d = 4 Stellen Zeit der Zentrale, Vornullen bei einstelligen

Stundenangaben

e = 2 Stellen Zuweisung

e = 5 Stellen Zuweisung

f = 4 Stellen Zeit des Korrespondenten, Vornullen bei einstelligen

Stundenangaben

g = 6 Stellen Frequenz, rechtsbündig mit Vornullen ohne Komma lochen

h = 3 Stellen Linie, rechtsbündig mit Vornullen.

WRZL = Wagenrücklauf-Zeilenvorschub Ende der Steuersendung.

+xxxxx..xxxx..xxxxxxxx..xxxx..xx..xxxxx..xxxx..xxxxxx..xxxWRZL

a b c d e e f g h

Gestaltung von Lochkarten für die Auswertung erfaßten der

Steuersendung auf 8-kanal Lochstreifen.

Es wurde gleichzeitig die Vollständigkeit der Angaben geprüft.

Desweiteren erfolgte die Auswertung der Informationen

- auf ihre zahlenmäßige Vollständigkeit (=28, =41),

- auf a-Zeichen,

- auf das angegebene Netz,

- nach aufsteigender Reihenfolge der lfd. Nr. und

- nach dem angegebenen Frequenzbereich (025 000 bis 200 000)

Entspricht in einer Steuersendung eine Information nicht den ge-

forderten Bedingungen, so wird diese Steuersendung, entsprechend

der Anforderung für die Lochkarte, in ein Fehlerprotokoll gedruckt.

Es wird keine Lochkarte gestanzt.

Für die weitere Auswertung dieser Steuersendung wir die Quersumme

einer 5er Zuweisung benötigt. Diese wird in die Lochkarte gestanzt.

Beispiel für die erfaßten Daten von Steuersendungen:

+00010 ML15 01.03.72 0940 32 15309

+00011 ML15 02.03.72 1003 15 73982 0959 038209 708

+00012 ML15 05.08.72 2308 17 50381

+00013 ML15 12.08.72 0523 35 02931 0525 025301 102

Ausdrucklisten der gestanzten Lochkarten:

10100010 ML15 01.03.72 09.40 32 15309 18

10100011 ML15 02.03.72 10.03 15 73982 29 09.59 03820.9 708

10100013 ML15 12.08.72 05.23 35 02931 15 05.25 02530.1 102

P-612 Programm der Wahrscheinlichkeitsrechnung

Mit dem Programm wurde zur Dekryptierung von feindlichen

Chiffrierverkehre die Wahrscheinlichkeitsrechnung angewandt.

Das Programm ist in 4 Teile untergliedert:

- Ausgabe der Wahrscheinlichkeit

- Ausgabe der σ Bereiche für

n

- Wurzelberechnung

- Seitenzahl

Zu 1.

Die Werte der Wahrscheinlichkeit werden aus Konstanten gebildet:

1/2, 7/13, 1/5, 3/5.

Zu 2.

Zu den jeweiligen n

stehen in den entsprechenden Spalten der

Wahrscheinlichkeiten links die Werte n*pγ + δ*σ und rechts n*pγ - δ*σ.

Zu 3.

Zur Wurzelberechnung wird ein Unterprogramm benutzt, das auf das Newtonsche

Rekursionsformel basiert.

1 n

x = - * ( x + -) // xα-1= 1/2 * (xα-1 + n/xα-1)

α-1 2 α X

α

Zu 4.

Der Seitenzähler stellt das Ende des Programmes fest und druckt

auf einer Seite die Steuungsbereiche für n

aus.

P-618 Erstellung von Mischalphabeten

Mit dem Programm wurden Mischalphabete mit 42 Elementen erzeugt.

Jedes Alphabet enthält folgende Elemente:

A Ä B C E D F G H I J K L M N O Ö P Q R S ß T U Ü V W X Y Z

0 1 2 3 4 5 6 7 8 9 . -

Die Elemente Ä = A, Ö = O, Ü = U, 0 = O, ß = $, - = _ ersetzt.

Es werden Permutationen erzeugt und in einen 7*6 Rechteck ausgedruckt.

Beispiel:

I B II3 I I B II3 2 I B II3 3

O I 3 4 N G O I 3 4 N G O I 3 4 N G

W B - P E J W B - P E J W B - P E J

Y L 0 K D 5 Y L 0 K D 5 Y L 0 K D 5

Q X T A O A Q X T A O A Q X T A O A

B R 2 V M $ B R 2 V M $ B R 2 V M $

6 U 7 I C 9 6 U 7 I C 9 6 U 7 I C 9

U F S Z H . U F S Z H . U F S Z H .

I B II4 I I B II4 2 I B II4 3

2 M K N I 4 2 M K N I 4 2 M K N I 4

O O C I L X O O C I L X O O C I L X

$ Y D F H 5 $ Y D F H 5 $ Y D F H 5

. B 8 3 V E . B 8 3 V E . B 8 3 V E

Q U T G S Z Q U T G S Z Q U T G S Z

6 J 7 A P W 6 J 7 A P W 6 J 7 A P W

A - U 9 0 R A - U 9 0 R A - U 9 0 R

…

P-622 Erzeugung von Mischalphabeten

Das Programm erzeugt Mischalphabete mit 13 Elementen, unter Anwendung

des Zufallsgenerators T-107. Für die Typen: E-355, E-357, E-357-II.

Es werden 31 Schlüssel erzeugt und die Qualität der Permutationen geprüft.

Die Schlüsselunterlagen der Zahlentafel zum Sprechtafeltyp 357 besteht

aus 13 Buchstaben:

A, B, C, D, E, H, I, K, L, M, O, P, S, U, W

Aus diesen Buchstaben werden Permutationen gebildet.

Auf einer Seite werden 3 * 31 Permutationen abgedruckt.

Beispiel:

000004

0I. K L W C P S U O H M E A I 0I. P U C A H L I E O H S K W 0I. O M A C H P E I U L S K W

02. M I H C E U S A P K O L W 02. H C L A K P M I S O W E U 02. H L A S K E U M O C W I P

:

:

P-623 Erzeugung von Schlüssel

Das Programm erzeugt Umsetztafeln Typ 515 aus der

Permutation aus den Elementen 0 … 9. In der ersten Zeile

sind die Zahlen in der Reihenfolge 0 - 9 aufgelistet.

In der zweiten Zeile ist die Permutation aufgelistet.

Das Schlüsselheft hat 20 Tabellen.

Alle Permutationen der 20 Tabellen sind unterschiedlich.

Beispiel:

VVS 515/00123 VVS 515/00124 VVS 515/00125 VVS 515/00126

EX. EX. EX. EX.

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9

0I 6 2 1 7 5 0 3 9 4 8 0I 9 6 2 4 1 3 8 7 5 8 0I 3 9 0 6 4 1 5 8 2 7 0I 7 2 9 8 1 6 4 5 3 0

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9

02 4 0 2 7 9 3 1 6 8 5 02 4 3 0 5 2 1 9 6 8 7 02 0 9 1 6 5 4 8 7 3 2 02 5 2 7 8 0 9 1 3 6 4

:

:

0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9

20 3 4 1 2 5 6 8 9 7 0 20 8 3 1 7 6 5 9 4 0 2 20 4 5 0 2 7 6 1 9 3 8 20 6 3 9 1 5 0 7 4 8 2

P-624 Erzeugen von Schlüssel

Das Programm generiert für ZOBEL-2 die Schlüsselunterlagen.

P-625 Programm zur Erzeugung von Buchstaben Bi- und Trigramme

Das Programm erzeugt aus lateinischen Buchstaben Bi- und

Trigramme zur Dekryptierung von feindlichen Chiffrierverkehre.

P-626 Programm zur Erzeugung von Schlüssel

Das Programm erzeugt Permutationen aus den Elementen 01 … 40

für den Typ E-450.

P-627 Programm zur Erstellung der Schlüssel

Programm zum Erstellen der Schlüsselunterlagen E-307 und E-308

Diese werden verwendet für:

Tarntafelkenngruppen

Es werden 31 Schlüsselgruppen zu je 4 Ziffern gebildet.

Es wird geprüft ob Doppelungen der Ziffern auftreten (00, 11, 22, …),

sind mehr als 19 zifferngleiche Bigramme aufgetreten wird neu begonnen.

Beispiel:

7181 4133 4085 7238 1881 8057 7489 2470 2908 1603 6978 0257 4734

5470 3106 4400 3026 8328 1159 7812 0308 9605 6808 4191 0245 5472

:

:

Kenngruppentafeln

werden durch einlesen von Zufallsfolgen gebildet.

Das erste Zeichen ist die Zehnerstelle das zweite Zeichen wird mittels

Addition/Subtraktion mit 5 erzeugt.

Ist die Zehnerstelle >= 5 so ist die Einerstelle <5, oder

ist die Zehnerstelle <5 dann ist die Einerstelle >=5.

So werden 50 Schlüsselgruppen hergestellt.

Jede Schlüsselgruppe wird zweimal verwendet.

Die Kontrollsumme aller 100 Schlüsselgruppen muß 4950 betragen.

Beispiel:

05 06 07 08 09

15 16 17 18 19

25 26 27 28 29

35 36 37 38 39

45 46 47 48 49

50 51 52 53 54

60 61 62 63 64

70 71 72 73 74

80 81 82 83 84

90 91 92 93 94

Tarnseiten

Die Tarnseiten enthalten die Zahlen 00 bis 99.

Es dürfen nicht mehr als 60 wiederkehrende zifferngleiche Bigramme

auftauchen. (00, 11, 22, …)

Es können 17 verschieden Listenarten erzeugt werden.

P-627.1 Programm zur Erstellung der Schlüssel

Mit dem Programm werden Tarnstreifen z.B. für Sprech- und

Tarntafeln erzeugt.

P-628 Programm zur Erstellung der EDV Telefonbuchlisten

Das Programm erzeugt EDV gerechte Bearbeitung des US Telefon-

buches über Dienststellen und Personen der amerikanischen

Streitkräfte in Westberlin. Mittels dieser Listen konnte z.B.

über entsprechende Suchanfragen von Telefongesprächen

Personen- oder Dienststellen zugeordnet werden.

P-631 Programm zur Erstellung der Schlüssel

Das Programm erstellt Buchstabenpermutationen für den Typ E-412.

In 5 Zeilen werden 10 Bigramme abgebildet.

In einer Zeile stehen immer die gleichen Zehnerstellen.

Beispiel:

VVS 412.000I EX.

SN SP SZ SK SU SS SE ST SH SO

KP KM KA KW KY KU KL KE KF KT

AA AI AF AP AK AS AO AW AY AH

OM ON OL OY OI OZ OW OH OS OU

YM YF YE YZ YT YK YA YI YO YL

VVS 412.0002 EX.

SO SZ SH SK SU SN SE ST SP SS

OY OU OM ON OH OZ OS OI OW OL

YA YO AZ YF YL YE YK YI YM YT

KE KL KA KF KP KY KM KW KU KT

AY AI AP AA AK AF AW AH AS AO

P-632 Programm zur Erstellung der Schlüssel

Das Programm erzeugt Permutationen mit 198 Elementen.

Es werden Tarntafeln erzeugt.

In 6 Spalten und 33 Zeilen werden aus 50 Elementen 198

Permutationsfolgen gebildet. Jedes der 50 verschiedenen

Elemente darf nur 4 mal auftreten.

Beispiel:

SCHLUESSLGRUPPENTAFEL SCHLUESSLGRUPPENTAFEL SCHLUESSLGRUPPENTAFEL

VVS307/6800 EX. VVS307/6801 EX. VVS307/6802 EX.

A B C D E F A B C D E F A B C D E F

1 50 05 51 06 52 07 1 50 05 51 06 52 07 1 50 05 51 06 52 07

2 53 08 54 09 60 15 2 53 08 54 09 60 15 2 53 08 54 09 60 15

3 61 16 62 17 63 18 3 61 16 62 17 63 18 3 61 16 62 17 63 18

4 64 19 70 25 71 26 4 64 19 70 25 71 26 4 64 19 70 25 71 26

5 72 27 73 28 74 29 5 72 27 73 28 74 29 5 72 27 73 28 74 29

6 80 35 81 36 82 37 6 80 35 81 36 82 37 6 80 35 81 36 82 37

7 …

8 …

9 …

10

11

.

.

.

29

30

31

R1

R2 91 46 92 47 93 48 R2 91 46 92 47 93 48 R2 91 46 92 47 93 48

P-634 Programm statistischer Verteilung

Das Programm ermittelt die statistische Verteilung von erzeugten

Zufallsfolgen. Die Zufallsfolgen liegen auf einem 5-kanal Loch-

streifen vor. Es erfolgt eine Einzelelementenzählung aller

32 verschiedenen Elemente. Es wird eine Impulszählung durch-

geführt: Die Bitstellen eines Zeichens wird mit der Häufigkeit

des Zeichens aufsummiert. Eine Bigrammvergleichszählung ist im

Programm P-641 Z2 Variante B beschrieben. Die Folgenzählung für

Elemente ermittelt wie oft hintereinander gleiche Zeichen auftreten.

Die Folgenzählung für Impulse

-kanalweise ermittelt das hintereinander auftreten von gleichbe-

legten Kanälen, -elementeweise ermittelt welches Element sich

an das Bitmuster des 1. Elementes das Bitmuster des 2. Elementes usw.

lückenlos bis zum n-Element anschließt Es werden 20 000 oder

80 000 Elemente ausgezählt.

P-635 Programm zur Erstellung der Schlüssel

Das Programm erzeugt die Zahlentafel MdI vom Typ 355 und 357.

Beispiel:

ZAHLENTAFEL VERTRAULICHE DIENSTSACHE

SERIE 00000 N2 -

AUSFERTIGUNG

DARF NICHT GELOESCHT UND

CODIERTEIL VERNICHTET WERDEN

0 1 2 3 4 5 6 7 8 9

SM TA PO WR RE TQ UC TC ZK VL UY TB NS ZI OC SX ZP YQ PJ SQ

OI XH TH VH PQ ZH YM WF YT VE SR RB NZ PK PD OB VI WN YV XE

YS OH RA ZB OM VM RD NQ ND WK WP RH NF RL WQ UN UB RG UR VD

RN PT XG XI NL VJ US NA TR SW SP OR ZS WM OP VB NE PH PS ZR

RM OL WV NH YW YR SO ZC OQ XB TK RC YN XK PR UP UD OF WA WL

ZD YL TY PU XA UQ VA SV ZM NK SZ TO SN TZ XN VO XS XR UK YU

DECODIERTEIL

N O P R S T U V W X Y Z

A3 B7 D7 A1 M0 A0 B8 A3 A9 A2 L0 B1

D4 C7 H8 B5 N6 B5 C3 B7 C1 B4 M3 C3

E8 F8 J9 C5 O3 C3 D8 D9 F3 D8 N6 D0

F6 H0 K6 D3 P5 H1 K9 E4 K4 E9 Q8 H2

H1 I0 O1 E2 Q9 K5 N7 H1 L9 G1 R2 I6

K4 L0 Q2 G8 R5 O5 P7 I8 M6 H0 S0 K4

L2 M2 R7 H5 V3 Q2 Q2 J2 N8 I1 T4 M4

Q3 P7 S9 L6 W4 R4 R9 L4 P5 K6 U9 P8

S6 Q4 T0 M0 X7 Y1 S3 M2 Q7 N7 V9 R9

Z6 R5 U1 N0 Z5 Z6 Y5 O7 R1 R8 W2 S6

P-636.1 Programm zur Auswertung von Bigramme und Zeichen

für die Dekryptierung.

Das Programm 636 dient der Auszählung von Lochstreifen in 2 Varianten.

Variante 1: Zählung aller 32 Kombinationen eines 5-kanal Lochstreifen ITA-2.

Variante 2: Zählung der Ziffern auf einem 5-kanal Lochstreifen ITA-2.

Die Variante 1 untergliedert sich in Elementenzählung und Bigrammzählung.

P-636.2 Programm zur Auswertung von Bigramme und Zeichen

für die Dekryptierung.

Es dient zur Auswertung der 5- oder 8-kanal Lochstreifen des Typs 4012.

P-636.3 Programm zur Auswertung von Bigramme und Zeichen

für die Dekryptierung.

Das Programm dient der Zählung von Ziffernbigrammen.

P-637 Programm Blindfunknetze

Das Programm generiert Unterlagen für den Blendfunk, gesendet auf

den Blendfunknetze KMA1, DMBL, KFA4 sowie die statistische Aus-

wertung des Blindfunknetzes.

P-637.1 Programm zur Auswertung feindlicher Chiffrierverfahren

P-637.2 Programm zur Auswertung feindlicher Chiffrierverfahren

Es erfolgt die Ermittlung der Gesamtgruppenzahl der Funksprüche

P-637.3 Programm zur Auswertung feindlicher Chiffrierverfahren

P-637.4 Programm zur Auswertung feindlicher Chiffrierverfahren

P-637.5 Programm zur Auswertung feindlicher Chiffrierverfahren

P-637.6 Programm zur Auswertung feindlicher Chiffrierverfahren

P-637.7 Programm zur Auswertung feindlicher Chiffrierverfahren

P-637.8 Programm zur Auswertung feindlicher Chiffrierverfahren

Das Programm erstellt Statistiken der Blindfunknetze KMA 1, KFA 4 und DMBL.

Die Auswertung erfolgt getrennt nach Erstsendungen oder Wiederholungssendungen.

P-637.9 Statistikprogramm für die Blindfunknetze DF und DMe.

P-637.11 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es erfolgt die Auswertung des Blindfunknetzes der Abteilung F.

P-637.12 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es erfolgt die Zählung der Funksendungen je Funknetz.

P-637.13 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es erfolgt die Ermittlung der Verbindungen entsprechend dem vorgegebenem Zeitraum.

P-637.14 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es wird ermittelt welche Funksprüche die gleiche 1. Fünfergruppe hat.

P-637.15 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es wird ermittelt welche Funksprüche die gleiche 2. Fünfergruppe hat.

P-637.16 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es wird ermittelt welche Funksprüche die gleiche 1. und 2. Fünfergruppe hat.

P-637.17 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es wird ermittelt welche Funksprüche die gleiche 2. und 3. Fünfergruppe hat.

P-637.18 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es wird ermittelt welche Funksprüche die gleiche 1., 2. und 3. Fünfergruppe hat.

P-637.19 Auswertung von Blindfunknetzen nach unterschiedlichen Gesichtspunkten.

Es wird nach einer vorgegebenen Fünfergruppen gesucht.

P-637 K, Auswertung des Blindfunknetzes der Abt. F in Wochen-, Monats und Jahresergebnissen.

P-638 Statistikprogramm

Das Programm dient der statistischen Auswertung der Wochen-,

Monats- und Jahreswerte von DF und DMe.

P-638.1 Erzeugung von Schlüssel

Das Programm generiert Schlüsselunterlagen für die Buchstaben-

und Zahlentafeln E-490.

P-640 Programm der Schlüsselprüfung

Das Programm wertet die Zufallsfolgen eines 5 Kanallochstreifens,

unter kryptologischen Gesichtspunkten, aus.

P-641 Programm zur Auswertung

Das Programm wertet 5-kanal Lochstreifen statistisch aus.

Im Ergebnis werden die Bigramm -folgenzählung, -vergleichszählung

und der Chi-Quadrat-Wert ausgegeben.

P-642 Programm zur Erzeugung von Blendkommando

Das Programm erzeugt Blendkommandos vom Typ E-492 auf Lochstreifen.

Das Verfahren E 492 (Blendspruchvorlagen für Taifun D).

Es werden

P-643 Programm zur Erzeugung von Schlüssel

Das Programm erzeugt Schlüsselunterlagen für die Buchstabiertafel

vom Typ E-491.

Beispiel:

VVS 491/00000

EX.

| | 0 | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 |

| A | | 12 | | 30 | | A | 54 | | | 82 | | A |

| B | 04 | | 22 | | 43 | B | | | 71 | | | B |

| C | 01 | | | 32 | | C | 51 | | 78 | | | C |

| D | | 19 | 26 | | 44 | D | | | | | 90 | D |

| E | | | | 38 | | E | | | 70 | 84 | 99 | E |

| F | 00 | 11 | | | | F | 55 | | | 83 | | F |

| G | | | 21 | 31 | | G | | | 75 | | 95 | G |

| H | | 18 | | 37 | | H | | | 76 | | 98 | H |

| I | 02 | | | 36 | | I | 56 | | | 88 | | I |

| K | | | 27 | | 48 | K | | 62 | | 81 | | K |

| L | | 17 | | 35 | | L | 58 | | 72 | | | L |

| M | | | 29 | | 49 | M | | 63 | | | 97 | M |

| N | 03 | | | | 47 | N | 52 | | 74 | | | N |

| O | 08 | 16 | | | | O | 59 | | | 89 | | O |

| P | | | 24 | | | P | 57 | 66 | | | 96 | P |

| Q | 05 | | | 39 | | Q | | 68 | 73 | | | Q |

| R | | | 28 | | 41 | R | | 69 | | | 94 | R |

| S | | 10 | | | 42 | S | 50 | | | 87 | | S |

| T | | | 20 | | 46 | T | | | 79 | | 93 | T |

| U | 06 | | | 34 | | U | | 65 | | | 91 | U |

| V | | 14 | | | 40 | V | | 67 | | 86 | | V |

| W | | | 23 | | 45 | W | 53 | | 77 | | | W |

| X | 07 | 15 | | | | X | | 64 | | 80 | | X |

| Y | | 13 | 25 | | | Y | | 61 | | 85 | | Y |

| Z | 09 | | | 33 | | Z | | 60 | | | 92 | Z |

| 0 | 1 | 2 | 3 | 4 | | 5 | 6 | 7 | 8 | 9 | |

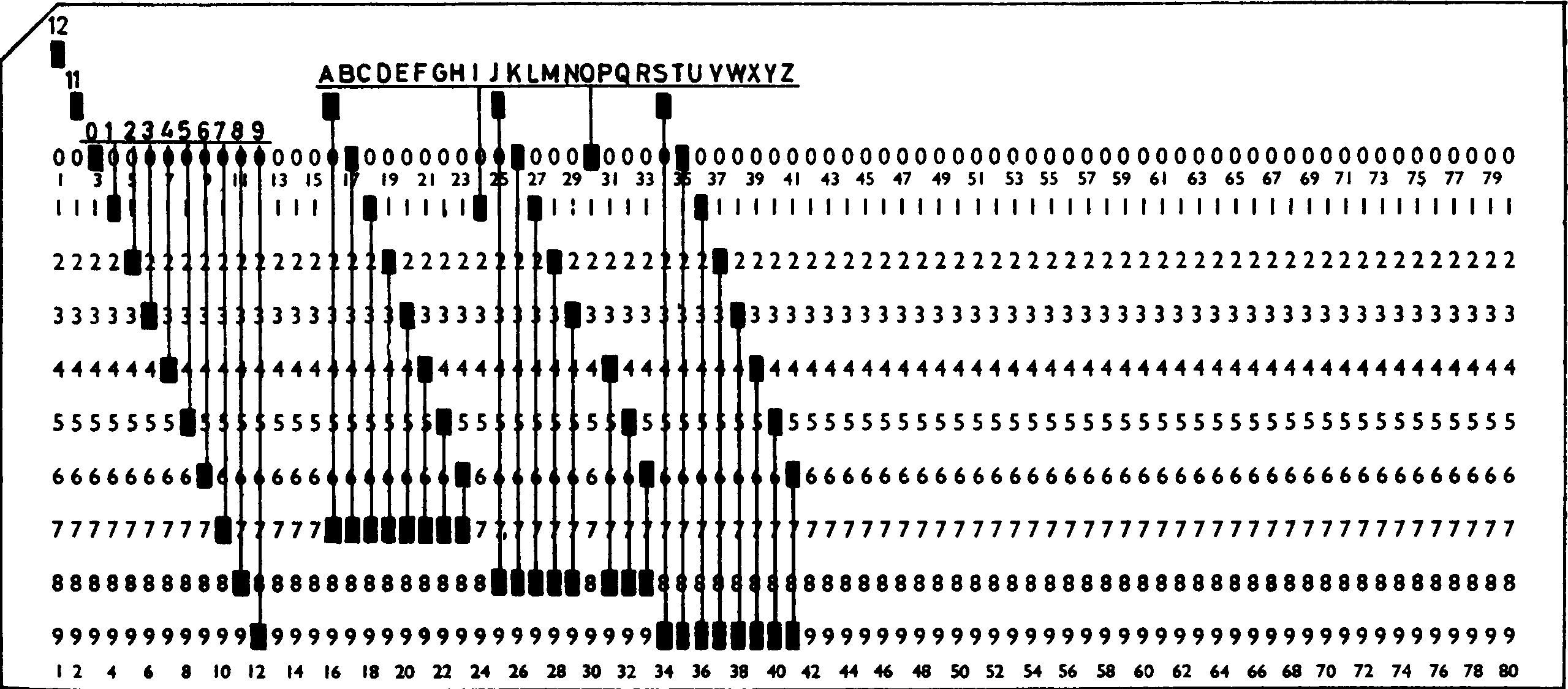

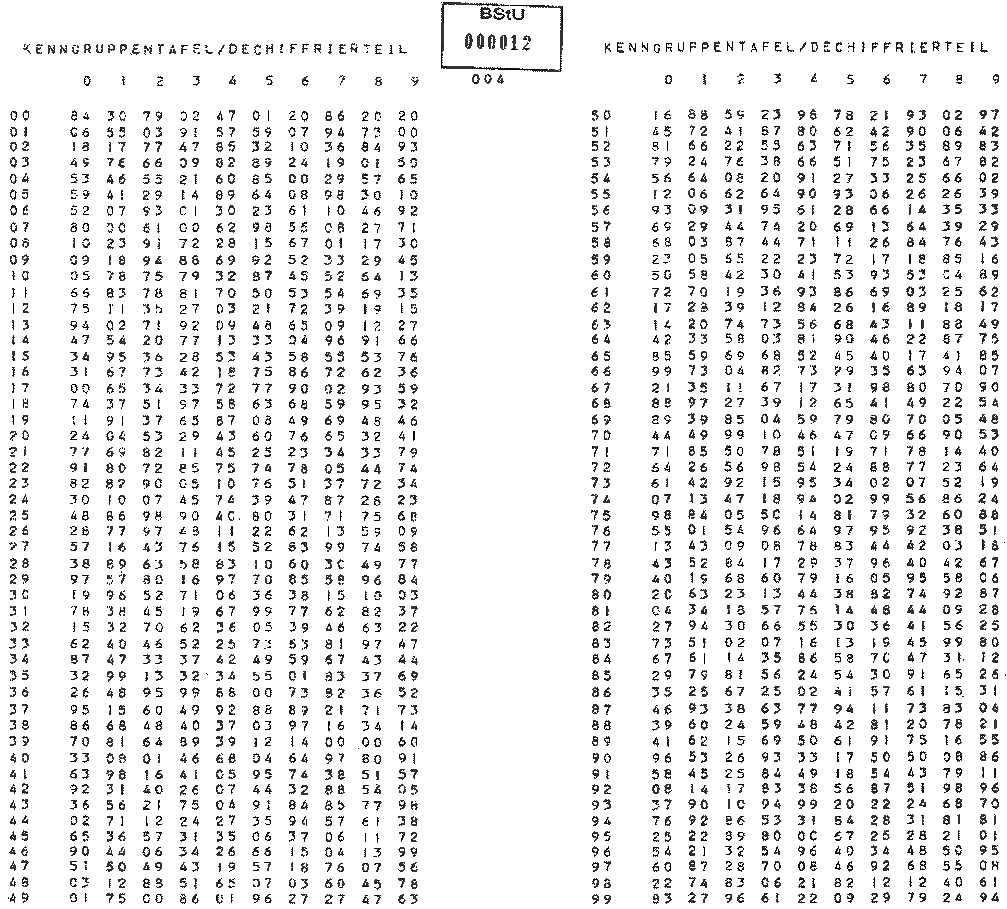

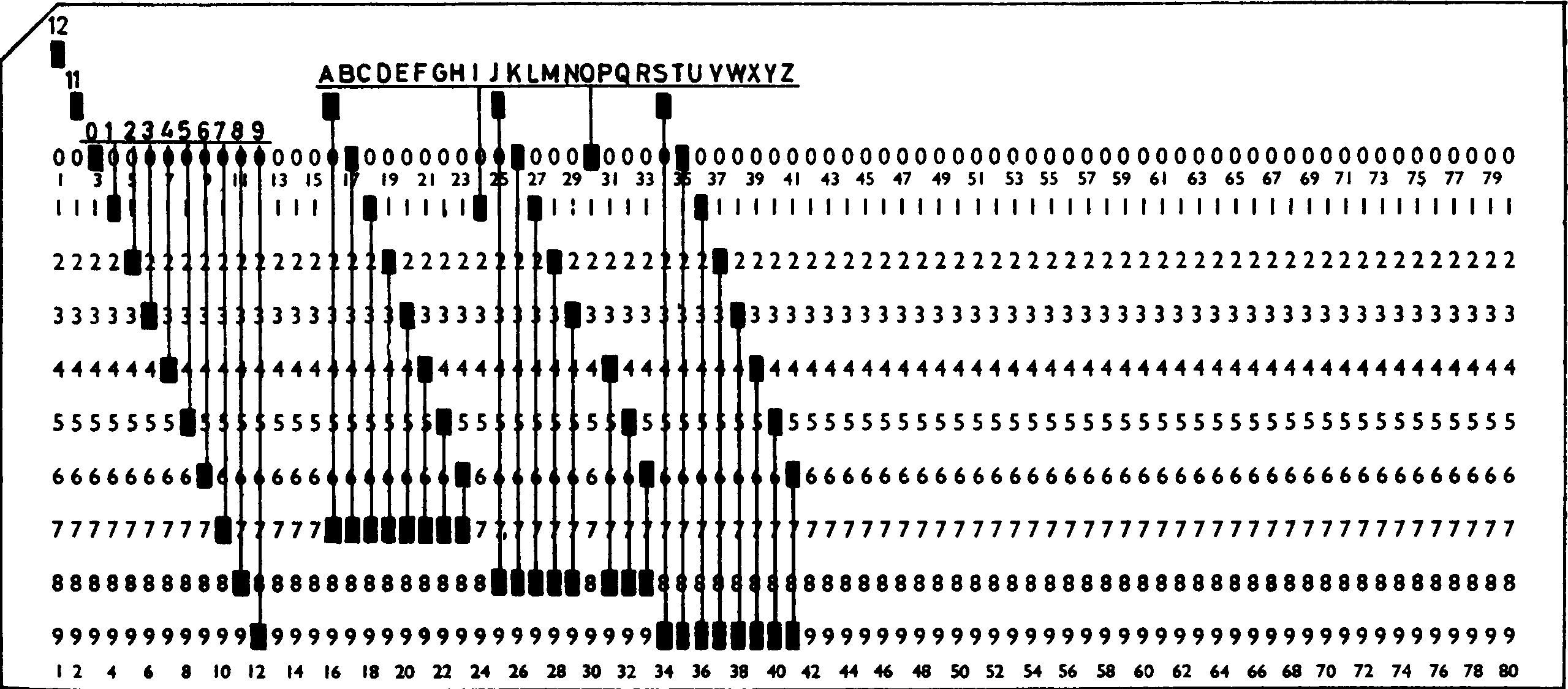

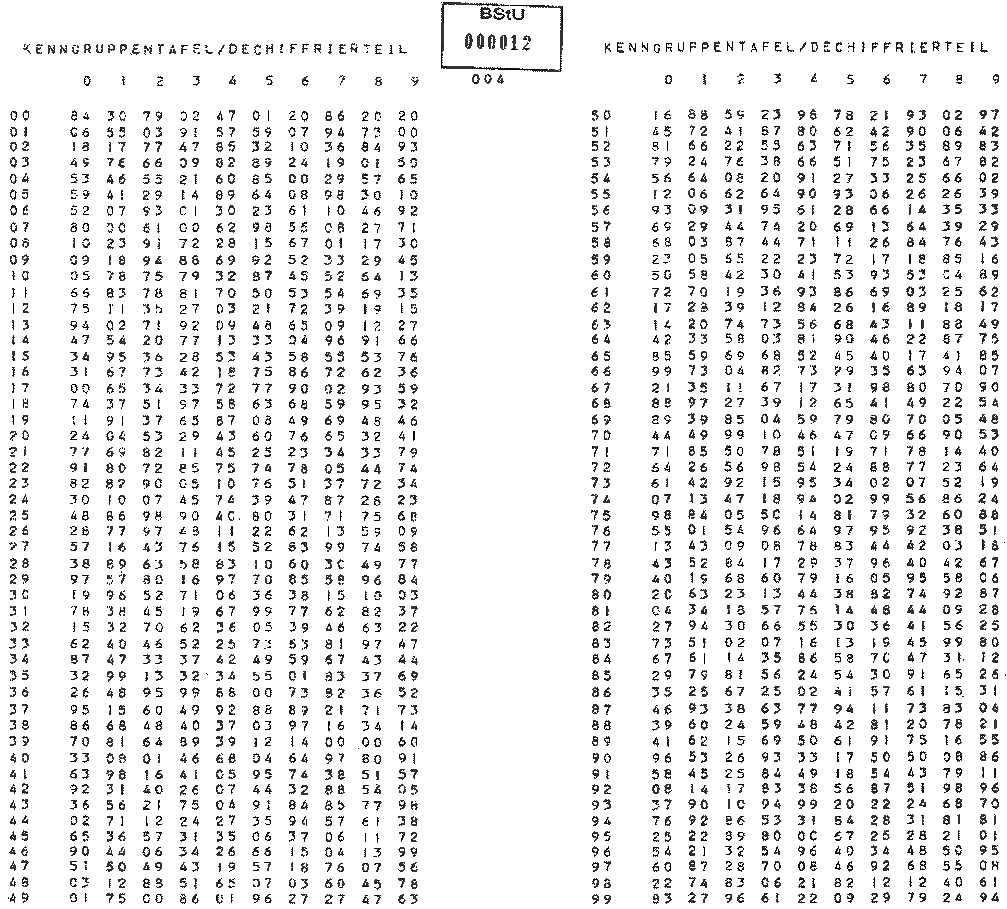

P-645 Kenngruppentafel für KORALLE - ZOBEL - ILTIS

Aufgabenstellung:

Mit dem Programm P645 werden zufällige Permutationen in

der Anordnung der Kenngruppentafel ZOBEL, Chiffrier- und

Dechiffrierteil, hergestellt.

Ausgangsmaterial:

1. gezählter Lochstreifen mit allen 32 verschiedenen Elementen

des Internationalen Telegrafenalphabets Nr. 2 in zufalls-

mäßiger Anordnung

2. zufällige Permutation von 10 Ziffern, gestanzt in

Lochkarten von Spalte 60 - 80, die nach dem Programm P 656

hergestellt werden.

Material- und Zeitbedarf:

Zur Herstellung einer Serie wird benötigt:

- im Mittel ca. 5,2 m Lochstreifen ~ 2050 Lochkombinationen

- 10 Zufallspermutationen aus 10 Ziffern = 10 Lochkarten

- 90 Sekunden Maschinenzeit

- 2 Bogen Papier Format A 3

Beschreibung des Algorithmus

- aus Speicherplatzgründen wurde auf eine Prüfung

der Permutationen verzichtet.

- es erfolgt eine Summenbildung der Permutation diese muß

immer 4950 betragen.

- der Zufallsgenerator T-107 wird genutzt.

- aus je 2 Zufallszahlen wird X1 und X2

- mit der Formel X = (30X1)+X2 mod 100

wird aus einer Matrix P[10,10] = 0 … 99 die

Permutation ausgewählt Pi = P[XHighbyte, XLowbyte]

darauf folgend wird Pi verschlüsselt zu Pj = Pi+k mod 100

- mit den 10x100 erzeugten Elementen wird der Chiffrierteil

ausgedruckt.

- Der Wert des Schlüssels K ist nicht dargestellt worden!

- Der Dechiffrierteil wird aus der Umsortierung des Chiffrier-

teils gebildet: Dechiffrier[Zeile] = Inhalt Chiffrier[zeile:spalte],

Dechiffrier Spalte = Chiffrier[spalte] und genauso umgekehrt:

Chiffrier[Zeile] = Dechiffrier[zeile:spalte],

Chiffrier[Spalte] = Dechiffrier[spalte]

Bsp.: aus der unteren Grafik: Chiffrier [zeile = 05, spalte = 9] = 42,

ergo Dechiffrier [zeile = 42, spalte = 9] = 05

Bilder Chiffrier- und Dechiffrierteil

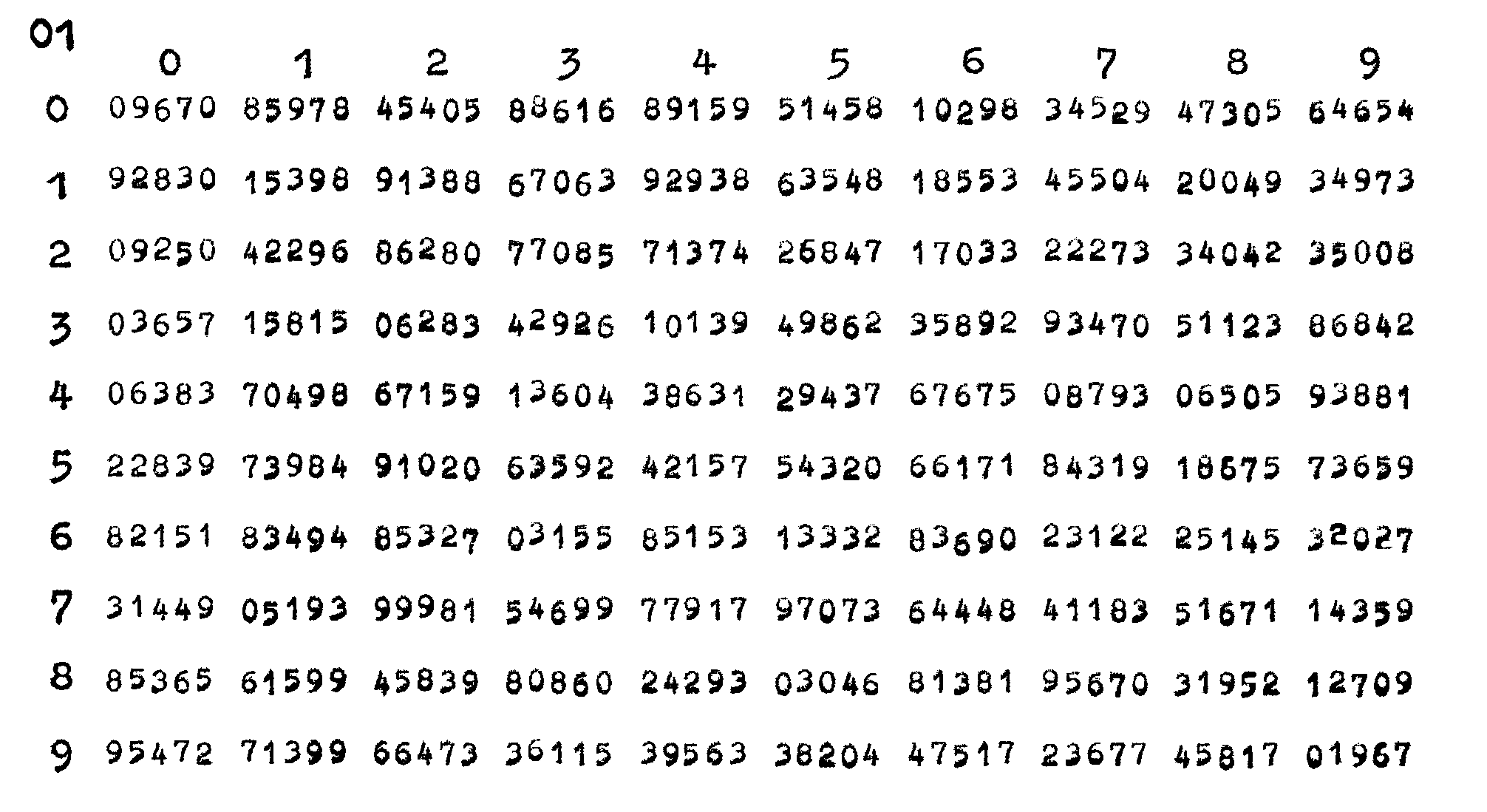

Abb. 3: Kenngruppentafel, Chiffreteil, für das Chiffrierverfahren ZOBEL

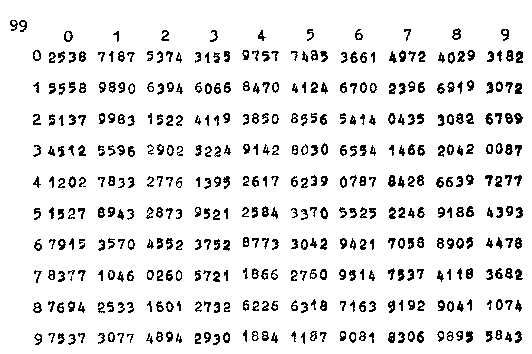

Abb. 4: Kenngruppentafel, Dechiffrierteil, für das Chiffrierverfahren ZOBEL

P-646 Prüfprogramm für die mit GAMMA-10 erstellten Lochstreifen (Zufallsgenerator T-107)

Die im nachfolgenden Programm P649 erzeugten Lochstreifen werden

mit diesem Programm auf Einhaltung der geforderten

Gesetzmäßigkeiten überprüft.

P-649 Programm zur Erstellung von Lochstreifen mittels Zufallsgenerator T-107

Das Programm erzeugt Schlüsselunterlagen vom Typ 365.

Voraussetzung:

- in den vom Zufallsgenerator T-107 erzeugten ITA-2 Lochstreifen werden

die BU Umschaltung sowie die 32te Kombination ausgeblendet, das sind die

Bitkombination: 00000 und 11111.

- Bildung eines Elements aus 2 Elementen von Zufallsgenerator T-107

es ist somit nur ein Zeichenvorrat von 01 … 30 vorhanden

Programmablauf:

- Bildung von 900 Bigramme aus den 30 o.g. Elementen

- Die Permutationselemente werden durch die Formel F(x,y)= (x * 30 + y) / 36

P-650 Herstellung von Schlüsselgruppentafel für das Verfahren ZOBEL-2

Das Programm wurde wegen des geringen Speichers des Systems in

zwei Teile aufgesplittet.

Programm P 650.1:

- Erzeugung einer Matrix die gefüllt ist mit zufälligen Elementen

Programm P 650.2:

- zufallsmäßige Auswahl aus dem Speicherbereich von Elementen

aus der Matrix und Ausdruck der gebildeten Schlüsselgruppen

- Sonderoption: zusätzlicher Ausdruck je Schlüsselgruppe

wird eine EDV-Karte, in der Reihenfolge der Schlüsselgruppe,

mit einer Schlüsselgruppe gestanzt und deren Seriennummer

aufgedruckt. Hinweis: Es wird also für eine Schlüsseltabelle mit

z.B.: 31 Schlüsselgruppen parallel je eine EDV Karte erzeugt!

Programmbeschreibung:

- es werden je nach Anforderung 550 bis 2250 vierstellige Schlüssel-

gruppen erzeugt.

- die 4 Ziffern der vierstelligen Ziffernfolgen sind alle

untereinander ungleich.

- die 5te Ziffer wird aus einer zusätzlichen Zufallselement

(Lochstreifen) an die Gruppe angefügt.

- das Programm erstellt je nach Anforderung Schlüsseltafel 1, 2 oder 3

Beispiel: siehe P 645

P-652.1 Programm zur Erzeugung von Schlüssel

Das Programm erzeugt aus den Zufallsfolgen des T-107 Mischalphabete

mit 26 Elementen. Es werden 31 Schlüssel erzeugt und die Qualität

der Permutationen geprüft. Es handelt sich um Buchstabenmischalphabete

für den Typ 355.

P-653 Herstellung von Buchstabenfolgen zur Lösung von Geheimtexten

eines maschinellen Verfahrens für ein spezielles Additionsverfahren

Das Programm dient der Dekryptierung feindlicher Chiffrierverkehre.

- Es werden Permutationen des Alphabets erzeugt die z.B. für einfache

Substitutionen chiffrierte Sprüche die Grundlage bilden.

- mittels der gebildeten Permutationsreihen die zur Lösung spezieller

Additionsverfahren dienen sollen,

- Das Ergebnis des Programms soll es sein dem Alphabet ein eindeutig

zuordnungsbares Substitutionsalphabet.

Bsp.: 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25

Q U G K S I H O X F M J E L C P Z B D W A V T Y R N

P-656.2 Herstellung von Schlüsselunterlagen vom Typ 357

Das Programm P-656.2 ist eine geänderte Fassung des Programms P-656.

Zu verwenden ist der Zufallsgenerator T-107.

Die erzeugten Schlüssel werden für das Chiffriersystem ZOBEL

bzw. Tafel 586 genutzt.

Die Beschreibung entspricht dem Programm P 705!

Es handelt sich hier um den Vorläufer des Programms P 705.

Folgende grundlegende Änderung gegenüber o.g. Programm sind zu erwähnen:

- der K Wert ist fest auf 2 definiert

- die Grenzwerte sind festgelegt auf 87<>533

- es werden 2 Serien (Serie = 31 Schlüssel) auf ein Blatt gedruckt.

Es werden 31 Schlüssel erzeugt und die Qualität der Permutationen geprüft.

P-658 Herstellung der Tafeln für Typ 586 (SAPAD-71)

Programmbeschreibung:

- bilden von Permutationen aus 10 Ziffern für die

zehner und für die einer Dekade

- bilden von 100 Ziffernbigramme die in

2 Spalten zu je 50 Elementen angeordnet werden.

- ein Ausdruck beinhaltet 6 Doppelspalten

P-659 Programm EDV gerechter Ersatzteillisten

Das Programm erzeugt EDV gerechte Ersatzteil- und Bestellisten.

Insbesondere Ersatzteillisten für das Chiffrierverfahren CM-2 (FLIEDER)

P-661 Programm zur Schlüsselmittelproduktion

Das Programm generiert Schlüssel vom Typ 149.

Das Programm erstellt zufällige Permutationen von 1000

verschiedenen 3stelligen Zahlen.

P-661.1 Unterprogramm für P-661

Das Unterprogramm stellt die 1000 Elemente auf einem MF

serienweise bereit. Desweiteren erstellt es Codierlisten für

die Schlüsselserie.

P-661.2 Unterprogramm für P-661

Das Unterprogramm listet die auf dem MF gespeicherten Schlüssel-

serien als Codierteil aus. Es werden aus den 1000 Elementen 960

Elemente verwendet. Hier werden 4stellige Buchstaben und Zahlen-

kombinationen gebildet.

P-661.3 Unterprogramm für P-661

Das Unterprogramm erstellt aus den in dem Unterprogramm P-661.2

erstellten Codierlisten die entsprechenden Decodierlisten.

Zwischen beiden Listen besteht eine eindeutige Zuordnung.

P-662.1 Programm zum Auslisten

Das Programm dient zum Auslisten von Buchstaben und Zahlenkom-

bination und dient der Dekryptierung feindlicher Chiffrierverkehre.

P-665 Erzeugung von Schlüssel

Das Programm erzeugt Umsetztafeln Typ 515 aus der Permutation aus

den Elementen 0 … 9. Und Schlüsselunterlagen des Typs 517.

P-665.1 Unterprogramm des Programmes P-665

P-668 Programm zur Schlüsselmittelproduktion

Das Programm erzeugt Schlüsselunterlagen des Typs 530.

P-668.1 Programm zur Schlüsselmittelproduktion

Das Programm erzeugt Schlüsselunterlagen des Typs 531.

P-674 Programm zur Dekryptierung feindlicher Chiffrierverkehre

Mit feindlicher Chiffrierverkehre

waren die Funkverbindungen zu den BND Agenten die in der DDR arbeiteten.

Die Originalunterlagen eines Schweigefunkers sind in Manuelles Chiffrieren

beschrieben,

Sowie in den BND Unterlagen im Bundesarchiv.

Das Programm bildet die Basis der folgenden Programme. Es wird

versucht mittels der Wahrscheinlichkeitsrechnung empfangene

Sprüche zu dekryptieren.

Das Programm bildet Wahrscheinlichkeitswörter in Buchstaben.

Die Wahrscheinlichkeitswörter werden umgesetzt mit der Umsetztafel

DEIN STAR

. Die Ausgabe errechnet sich entweder aus:

BT + C = KT oder BT - C = KT.

Wobei C ein unbekannter Geheimtext ist.

BT ist der Buchtext in Zahlen und KT der wahrscheinliche Klartext

in Zahlen. Die Umsetztafel DEIN STAR

ist wie folgt aufgebaut:

0 1 2 3 4 5 6 7 8 9

D E I N S T A R

4 B C F G H J K L M 0

5 P Q U V W X Y Z . ,

P-674.1 Programm zur Dekryptierung

Die Dekryptierung wird mit Probilitätswörter versucht.

PW + C = KT oder PW - C = KT oder C - PW = KT. (Rechnung MOD(10)

PW ist das Probalitätswort.

P-674.2 Programm zur Dekryptierung

Die Dekryptierung erfolgt mit einem Buchtextverfahren die

bei den Geheimtextanfängen greifen.

P-674.3 Programm zur Substitution

Das Programm automatisiert die Substitution von Buchstaben- in

Zifferntexten anhand bekannter Substitutionstafeln.

P-674.4 Programm zur Substitution

Das Programm wandelt Buchtexte anhand einer MF Datei.

P-674.5 Programm zur Erstellung von MF Dateien

Das Programm generiert anhand einer LK-Datei MF-Dateien

P-675 Programm zur Erstellung von Schlüsselunterlagen

P-677 Programm zur Erstellung von Schlüsselunterlagen

Mit dem Programm werden Schlüsselunterlagen vom Typ 547 und

551 erstellt.

P-677.1 Unterprogramm des Programmes P-677

P-682 Programm zur Schlüsselmittelproduktion

Das Programm erstellt 26 aus 100 Elementen für die Schlüssel-

unterlagen vom Typ 630.

P-683.1 Programm zur Prüfung von Schlüsselunterlagen

Das Programm prüft die Parallelstellen in Ziffern- und Buch-

stabentexten.

P-684 Programm zur Schlüsselproduktion

Das Programm erzeugt Schlüsselunterlagen vom Typ 618.

Es handelt sich hier um Schlüsselunterlagen in Form von

Schlüssellochkarten mit 12 Zeilen und 80 Spalten.

Die Lochkarte muß folgenden Aufbau haben:

Die Spalten 59 und 60 geben die Seriennummer wieder,

54 - 58 dürfen nicht genutzt werden,

1 - 53 werden für den Schlüsselgenutzt

wobei die Zeilen wie folgt belegt sind:

Die Zeile 0 in den Spalten 3, 5, 9, … 49, 52

sind zu Lochen, Taktlochung

1 in den Spalten 1, und 53 Kennlochungen

11 in den Spalten 1, 52 und 53

ebenfalls Kennlochung

1 - 4, 6 - 9 in den Spalten 4, 6, 8, … 48, 50

sind Teile der 198 irreguläre

Dualfolgen abgelocht

5 in den Spalten 4, 6, 8, … 32 und 34

ebenfalls Teile der o.g. Dualfolgen.

In den Zeilen 1 - 4 und 6 - 9 ist ein Prüfbit gelocht, so das

sie Zeile immer ungerade Anzahl der Lochungen ergeben.

In der Zeile 5 sind 2 Prüfbits festgelegt, so das in den

Spalten 4 - 18 und 20 - 34 ebenfalls eine ungerade Anzahl an

Lochungen ergeben. In den Zeilen 1 - 4 und 6 - 9 muß in jeder

Zeile mindestens 5 und höchsten 19 Lochungen betragen.

P-685 Erzeugung von Schlüssel

Das Programm erzeugt Umsetztafeln Typ 515 aus der Permutation

aus den Elementen 0 … 9. Sowie von Mischalphabete.

P-685.1 Programm zur Schlüsselmittelproduktion

Das Programm generiert Schlüsselunterlagen vom Typ 559.

Mittels des Rauschgenerators T-107 werden 31 Buchstabenmisch-

alphabete, bestehend aus 26 Buchstaben erzeugt.

Die Permutationsreihen dürfen nicht gleich sein.

P-687 Programm zur Erzeugung von Schlüsselunterlagen

Das Programm erzeugt Kenngruppentafeln der Typen:

541 mit 2500 Kenngruppen

542 mit 5000 Kenngruppen und

543 mit 10000 Kenngruppen.

Bestehend aus 3stelligen Ziffernreihen sowie Chiffrier-

und Dechiffrierteil.

Beispiel:

KENNGRUPPENTAFEL GVS SERIE 541/00000 - BLATT 31

DECHIFFRIERTEIL 10016 - 19910

11016 0499 11740 0287 13647 0268 15807 0408 17915 0424

10103 0272 11763 0486 13698 0493 15826 0313 18025 0293

10185 0282 11824 0330 13725 0298 15885 0397 18088 0269

:

:

11678 0472 13624 0342 15786 0426 17866 0327 19910 0434

KENNGRUPPENTAFE GVS SERIE 541/00000 - BLATT 26

CHIFFRIERTEIL 0000 - 0249

0000 07312 0050 01594 0100 07933 0150 10514 0200 09366

0001 14520 0051 07891 0101 15998 0151 13188 0201 14043

0002 16596 0052 15922 0102 17789 0152 13647 0202 17254

:

:

0049 19910 0099 04856 0149 06657 0199 09022 0249 01141

P-689 Programm zur Herstellung von Schlüssel

Das Programm erzeugt einen 8 Kanallochstreifen Typ 626 mittels

Zufallsgenerator T-107. Der Schlüssellochstreifen hat 290 Abschnitte

mit je 128 Additionsreihen. Die Abschnitte sind getrennt und sind

nur einzeln zu verwenden.

P-689.1 Programm zur Herstellung von Schlüssel

Das Programm erzeugt einen 7 Kanallochstreifen Typ 605 mittels

Zufallsgenerator T-107. Der 8. Kanal wird nur als Paritätsbit

genutzt, aber nicht für das Chiffrierverfahren. Ergibt sich in

den 7 Kanälen eine gerade Anzahl von Lochungen wird der

8. Kanal gelocht.

P-691 Programm zur Elementenzählung

Das Programm zählt alle Elemente eines 5 Kanallochstreifens.

Es werden Buchstaben- und Ziffernelemente getrennt gezählt.

P-696 Operative Analyseprogramm

Das Programm dient der Analyse des Materials mit dem KMA 1-Test.

Es wird analysiert:

- welche Kenngruppen wurde in jeder de 35 Sendeperioden verwendet?

- welche Kenngruppe einer Sendeperiode tauchen in anderen

Sendeperioden auf?

P-701 EDV erzeugte Ersatzteilkatalog.

Das Programm erzeugt eine EDV gerecht aufbereiteter Ersatz-

teilkatalog für die M-125 FIALKA.

P-702 Vervielfältigung von 8-kanal Lochstreifen

Das Programm dupliziert Lochstreifen und prüft die Korrektheit

des Typ 619. Es werden Originallochstreifen zu erst auf Daten-

speicher kopiert. Der Originallochstreifen wird mit der Datenkopie

verglichen. Danach werden die Kopien vom Originallochstreifen mit

den Daten der Datenspeicher verglichen.

P-703 Buchstabenmischalphabet Typ 559 und Typ 667

Pflichtenheft:

Mit dem Programm P 703 werden Permutationen der 26 Buchstaben des

Alphabets erzeugt.

Der Typ 559 würde für die Codierung der TDR-78 genutzt.

Anforderungen:

- Anschluß des Zufallsgenerators T-107

- Innerhalb der Permutation der Länge 26 darf jeder Buchstabe

(Element) nur einmal auftreten.

- Zwei aufeinanderfolgende Permutationen dürfen nur an ent-

sprechend vorgegebener Anzahl von Stellen (K-Wert) übereinstimmen.

Ansonsten wird eine neue Permutationsreihe gebildet und der Test

wiederholt.

- Aufsummierung aller Elemente entsprechend ihrer Stellennummer.

überschreitet die Aufsummierung einen vorgegebenen Grenzwert

wird das Blatt mit DIESES BLATT ***VERNICHTEN***

bedruckt

und ein neues erzeugt.

Beispiel Typ 559 Serie xxxx:

VVS 559/4257

01. XPDKGTOWNLIJHUQEZMCFASYVRB

TCMWXSVULFKJAGRZIBHYDOPNEQ

.

.

.

31. OUEKAIJGHMYZRTLDBSPVWCNFXQ

ULZGIHYFCVKWABMEQRTOSNPXDJ

Beispiel Typ 667:

VVS 01. XPDKGTOWNLIJHUQEZMCFASYVRB 06. OUEKAIJGHMYZRTLDBSPVWCNFXQ

TCMWXSVULFKJAGRZIBHYDOPNEQ ULZGIHYFCVKWABMEQRTOSNPXDJ

↑

K = 1 K = 0

GRENZWERTE

A = 880

B = 731

C = 808

D = 838

E = 802

Grenzwertbetrachtung

Der Grenzwert je Schlüsselblatt liegt in folgenden Bereichen:

Grenzwert

kleinster mittlerer höchster

60 780 1560

Bei kleinen Grenzwerten ist der Buchstabe vorwiegend im

vorderen Teil der Permutationsreihe.

Bei einem mittleren Grenzwert ist eine gleichmäßige Ver-

teilung eines Buchstabens in den Permutationsreihen gegeben.

Bei großen Grenzwerten ist der Buchstabe vorwiegend im hin-

teren Teil der Permutationsreihe.

Es ist also anzustreben einen mittleren Grenzwert zwischen

650 und 910 zu erreichen. In dem ESER Programm wurde per Parameter-

übergabe die Grenzwerte, die K-Werte, die Anfangsseriennr. und

die Serienanzahl (3 teilbar) vorgeben.

Tabelle mit Parameter:

Grenzwert = 750<>880, Seriennr. = 667 und Seitenzahl = 3

Abb. 5: Schlüssel P-703

P-705 Herstellung des Blendmaterials Typ 682

Mit dem Programm P 705 wird Blendmaterial erstellt,

daß aus Fünfergruppen mit Ziffern besteht.

Auch werden die erzeugten Unterlagen für das System ZOBEL genutzt.

Dieses Blendmaterial wird per Sprechfunk versandt.

Das wurde nicht nur im MfS sondern auch bei der NVA

praktiziert. Bei der NVA wurde vorwiegend Tastfunk zum

versenden genutzt und es gab auch immer eine Gegenstelle.

Während beim Blendfunk/Material des MfS davon auszugehen

ist das damit die gegnerischen Geheimdienste bedient wurden.

Es gab auch Blendmaterial mit Buchstaben und Mischtexten.

Anforderungen:

- Die hier beschriebene Erzeugung von Ziffern wird auch kurz

GAMMA-10 genannt

- Anschluß des Zufallsgenerators T-107

- Substitutionstabelle, Wandlung des ITA-2 in Ziffern

- bei Ausfall eines Kanals des T-107 fehlen mindestens

2 Ziffern

Kanal 1 = 1 und 5

Kanal 2 = 4 und 9

Kanal 3 = 6 und 8

Kanal 4 = 0 und 7

Kanal 5 = 2 und 7

| ITA2 Bu | A | B | C | D | E | F | G | H | I | J | K | L | M | N | O | P | Q | R | S | T | U | V | W | X | Y | Z | wr | zv | bu | zi | zwr | 32. |

| Ziff/Zeich | | | | | 3 | | | | 8 | | | | | | 9 | 0 | 1 | 4 | | 5 | 7 | | 2 | | 6 | | | | | | | |

| Ziffer | 9 | 2 | 8 | 0 | 5 | 0 | 9 | 6 | 4 | 1 | 1 | 3 | 7 | 8 | 2 | 8 | 2 | 4 | 5 | 3 | 5 | 7 | 9 | 1 | 6 | 3 | 0 | 4 | 7 | 6 | - | - |

Das bedeutet fällt z.B. der Kanal 1, im Lochstreifen bzw.

im Speicherbereich des ESER Rechners, aus wird beim ITA-2

Zeichen J, K, X

keine 1 oder ITA-2 Zeichen E, S, U

keine 5 gedruckt sondern aus J

wird R

aus der Substi-

tutionstabelle folgernd eine 4 ausgegeben.

Die Ausgabe erfolgt auf DIN A4 mit 14 Zeilen a 10 Fünfer-

gruppen sowie 2 verschiedenen Tabellen mit gleicher Seriennr.

ausgedruckt.

Überprüfung der Elemente und ihrer Häufigkeit:

- Anzahl gleicher Elemente hintereinander darf 5 betragen

maximal 10 wird der Wert überschritten ist der Zufalls-

generator zu überprüfen.

- Überprüfung der Elementenhäufigkeit nach 10 Tabellen,

ein vorgegebener Grenzwert bestimmt ob die Tabellen

verworfen werden. Gibt es mehr als 2 Wiederholungen

des Vorgangs wird die Herstellung abgebrochen.

Beispiel:

Abb. 6: Blendmaterial Typ P-705

Abteilung XI/10 Berlin, 25. Juni 1987

Geheime Verschlußsache

GVS-o020

MfS-Nr. XI/012/87

04. Ausf. Bl./S. 1 bis 11

bestätigt: Leiter Abteilung XI/10

Krey

Oberstleutnant

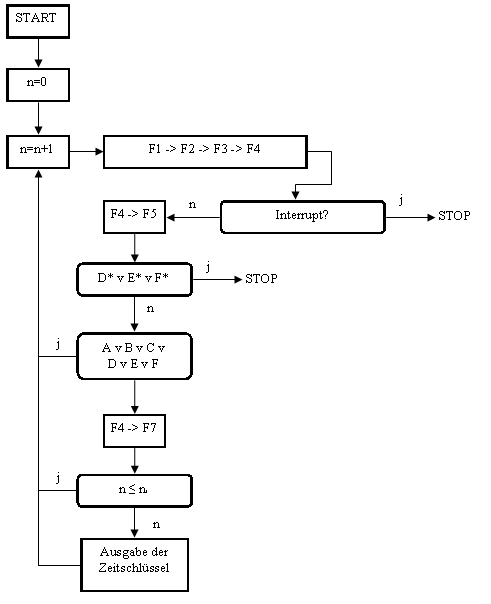

A L G O R I T H M U S

zur Herstellung

von Zeitschlüsseln in Form von Bitfolgen

Gliederung:

1. Algorithmus

2. Kryptologische Interpretation und Realisierungen

3. Schema

Quellen

Anlagen: Anlage 1: Zeitschlüssel der Typen 618 und 758

Anlage 2: Zeitschlüssel der Typen 800 und 853

1. Algorithmus

In diesem Punkt wird ein Algorithmus dargestellt, der eine

beliebige Dualfolge in eine Dualfolge mit vorgegebenen Eigen-

schaften umformt.

1.1. Definitionen

(1) Gegeben sei eine Folge

heißt i-tes Glied der Folge X.

heißt i-tes Glied der Folge X.

Die Teilfolge

Die Teilfolge heißt Block der Läge l in der Folge X.

(2) Gegeben sei eine Folge X. Die Teilfolge Y der Folge X ist

aus X durch Ausblenden entstanden, wenn aus X genau alle

die Glieder bzw. Blöcke entfernt werden, die eine bestimmte

fest vorgegebene Eigenschaft besitzen.

1.2. Folgen

F1 - Folge über der Menge

heißt Block der Läge l in der Folge X.

(2) Gegeben sei eine Folge X. Die Teilfolge Y der Folge X ist

aus X durch Ausblenden entstanden, wenn aus X genau alle

die Glieder bzw. Blöcke entfernt werden, die eine bestimmte

fest vorgegebene Eigenschaft besitzen.

1.2. Folgen

F1 - Folge über der Menge F2 - Folge über der Menge

F2 - Folge über der Menge

F3 - Folge über der Menge

F3 - Folge über der Menge F3 entsteht aus F2 durch Ausblenden der Glieder,

die Elemente der Menge

F3 entsteht aus F2 durch Ausblenden der Glieder,

die Elemente der Menge sind.

F4 - Folge über der Menge

sind.

F4 - Folge über der Menge

F4(i) - endliche Folge:

F4(i) - endliche Folge:

F5 - Folge über die Menge

F5 - Folge über die Menge

F6 - Folge über die Menge

F6 - Folge über die Menge

mit l = 4r, wobei

mit l = 4r, wobei ein fester Parameter sei.

F7 - Folge über der Menge

ein fester Parameter sei.

F7 - Folge über der Menge F7 entsteht aus F4 durch Ausblenden von Blöcken.

Der Block, der dem n-ten Glied fn in der Folge F6 ent-

spricht, wird ausgeblendet genau dann, wenn er die

Eigenschaft A v B v C und/oder wenn die Folge F4(nl)

die Eigenschaft D v E v F besitzt.

1.3. Abbruchkriterium

Der Algorithmus bricht nach Erzeugung von dnl ab genau dann,

wenn die Folge F4(nl) die Eigenschaft D* v E* v F* besitzt.

1.4. Eigenschaften

Sei

F7 entsteht aus F4 durch Ausblenden von Blöcken.

Der Block, der dem n-ten Glied fn in der Folge F6 ent-

spricht, wird ausgeblendet genau dann, wenn er die

Eigenschaft A v B v C und/oder wenn die Folge F4(nl)

die Eigenschaft D v E v F besitzt.

1.3. Abbruchkriterium

Der Algorithmus bricht nach Erzeugung von dnl ab genau dann,

wenn die Folge F4(nl) die Eigenschaft D* v E* v F* besitzt.

1.4. Eigenschaften

Sei fest. Wir bezeichnen mit

fest. Wir bezeichnen mit

Häufigkeiten von

Häufigkeiten von bzw. von

bzw. von bzw. von

bzw. von

und mit

und mit

die Häufigkeit von

die Häufigkeit von .

Weiterhin bezeichnen wir

.

Weiterhin bezeichnen wir

In

In ist

ist Seine schließlich 9 feste Parameter, positive reelle Zahlen

gegeben:

Seine schließlich 9 feste Parameter, positive reelle Zahlen

gegeben:

mit

mit Dann werden die Eigenschaften A – F* wie folgt definiert:

Dann werden die Eigenschaften A – F* wie folgt definiert:

2. Kryptologische Interpretation und Realisierungs-

voraussetzungen

Mit dem in Punkt 1 definierten Algorithmus dürfen Zeit-

schlüssel in Form von Bitfolgen der Länge k hergestellt

werden, die für den Einsatz zur Chiffrierung von Staats-

geheimnissen mittels Chiffrierverfahren mit internem

Schlüssel zugelassen sind, wenn vom Chiffrierverfahren

alle 2k Folgen als Zeitschlüssel zugelassen und gleichwertig

sind und, außer der jederzeit exakten technischen Umsetzung

des Algorithmus, nachfolgend aufgeführte Bedingungen ein-

gehalten werden.

(1) Für den Parameter r gilt:

(a) r > 160,

(b) k | l = 4r, k < l.

(2) Für die Bildung der Zeitschlüssel ist die Folge F7 zu

nutzen. Ein Block S = Sn = (z(n-1)k+1, …, znk) ist ein

Zeitschlüssel.

(3) Die ersten n0 Blöcke der Länge l der Folge F7 sind

nicht für die Schlüsselerzeugung zu verwenden! Für

den Parameter n0 gilt: n0l > 300 000.

(4) Für die Parameter

2. Kryptologische Interpretation und Realisierungs-

voraussetzungen

Mit dem in Punkt 1 definierten Algorithmus dürfen Zeit-

schlüssel in Form von Bitfolgen der Länge k hergestellt

werden, die für den Einsatz zur Chiffrierung von Staats-

geheimnissen mittels Chiffrierverfahren mit internem

Schlüssel zugelassen sind, wenn vom Chiffrierverfahren

alle 2k Folgen als Zeitschlüssel zugelassen und gleichwertig

sind und, außer der jederzeit exakten technischen Umsetzung

des Algorithmus, nachfolgend aufgeführte Bedingungen ein-

gehalten werden.

(1) Für den Parameter r gilt:

(a) r > 160,

(b) k | l = 4r, k < l.

(2) Für die Bildung der Zeitschlüssel ist die Folge F7 zu

nutzen. Ein Block S = Sn = (z(n-1)k+1, …, znk) ist ein

Zeitschlüssel.

(3) Die ersten n0 Blöcke der Länge l der Folge F7 sind

nicht für die Schlüsselerzeugung zu verwenden! Für

den Parameter n0 gilt: n0l > 300 000.

(4) Für die Parameter  gilt:

gilt:

(5) Hardwaremäßig werden der Zufallsgenerator T113 gemäß

Funktionsbeschreibung in /1/ und ein Mikrorechner mit

Mikroprozessor U880 vorausgesetzt.

- Im ZG T113 und im Mikrorechner wird das Prinzip der

blockweisen Erarbeitung und Freigabe zur Weiterverar-

beitung der Folgen angewandt (Start-Stop-Regime) /1/.

F1 ist die am Ausgang der Analog-Binärumsetzung in

T113 anliegende Folge. Nach Erzeugung eines Blocks der

Länge 8 von F4 wird die Erzeugung weiterer Glieder von

F1 solange unterbrochen, bis der Block aus dem ZG T113

in den Mikrorechner übernommen worden ist.

- In ZG T113 wird F1 folgender Kontrolle unterzogen:

Sei

(5) Hardwaremäßig werden der Zufallsgenerator T113 gemäß

Funktionsbeschreibung in /1/ und ein Mikrorechner mit

Mikroprozessor U880 vorausgesetzt.

- Im ZG T113 und im Mikrorechner wird das Prinzip der

blockweisen Erarbeitung und Freigabe zur Weiterverar-

beitung der Folgen angewandt (Start-Stop-Regime) /1/.

F1 ist die am Ausgang der Analog-Binärumsetzung in

T113 anliegende Folge. Nach Erzeugung eines Blocks der

Länge 8 von F4 wird die Erzeugung weiterer Glieder von

F1 solange unterbrochen, bis der Block aus dem ZG T113

in den Mikrorechner übernommen worden ist.

- In ZG T113 wird F1 folgender Kontrolle unterzogen:

Sei und T0 – die Häufigkeit von

und T0 – die Häufigkeit von in

in Der ZG T113 bildet ein Interruptsignal, wenn ein gege-

bener Block

Der ZG T113 bildet ein Interruptsignal, wenn ein gege-

bener Block die Eigenschaften (T0 < 64) v (T0 > 191)

besitzt /1, Pkt. 2.3/.

Der Mikrorechner muß auf den Interrupt so reagieren,

daß die weitere Erzeugung von Zeitschlüsseln einge-

stellt wird.

(6) Wird die Erzeugung von Zeitschlüsseln wegen Interrupt

(Punkt 2.(5) oder wegen Abbruch des Algorithmus (Punkt

1.3.) eingestellt, ist eine Überprüfung des Zufallsge-

nerators zu veranlassen.

(7) Bei der Ausarbeitung der Produktionstechnologie ist

anzustreben, daß eine größtmögliche Länge der Folge F7

erreicht wird, bevor die Zeitschlüsselproduktion durch

den Bediener der Produktionstechnik beendet wird.

Ist die Einhaltung dieser Bedingung aufgrund des Aufwands

für die Weiterverarbeitung der erzeugten Blöcke S er-

schwert, so kann sie realisiert werden, indem nach einer

festen Vorschrift ein Teil der Blöcke S nur erzeugt, aber

nicht weiterverarbeitet wird.

Sind nicht alle 2k Folgen als Zeitschlüssel zugelassen und

gleichwertig oder sind andere o.a. Bedingungen nicht erfüll-

bar, so sind neue Festlegungen auszuarbeiten. Sie sind als

Anlage zu vorliegendem Dokument schriftlich zu fixieren

und durch den Leiter der Abt. 10 zu bestätigen.

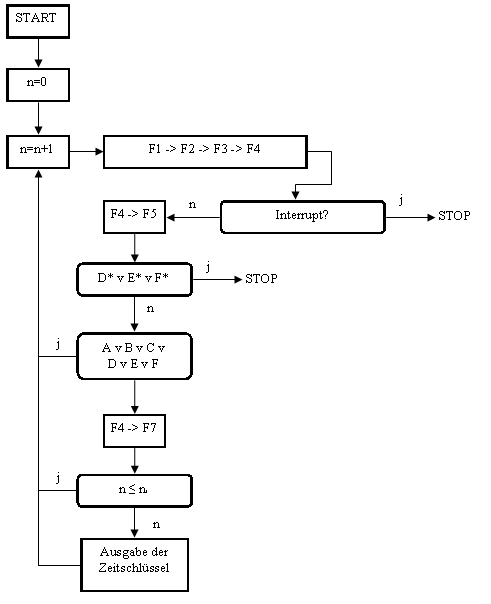

3. Schema

Dieses Schema dient nur der Illustration und ist kein

Bestandteil des Algorithmus.

die Eigenschaften (T0 < 64) v (T0 > 191)

besitzt /1, Pkt. 2.3/.

Der Mikrorechner muß auf den Interrupt so reagieren,

daß die weitere Erzeugung von Zeitschlüsseln einge-

stellt wird.

(6) Wird die Erzeugung von Zeitschlüsseln wegen Interrupt

(Punkt 2.(5) oder wegen Abbruch des Algorithmus (Punkt

1.3.) eingestellt, ist eine Überprüfung des Zufallsge-

nerators zu veranlassen.

(7) Bei der Ausarbeitung der Produktionstechnologie ist

anzustreben, daß eine größtmögliche Länge der Folge F7

erreicht wird, bevor die Zeitschlüsselproduktion durch

den Bediener der Produktionstechnik beendet wird.

Ist die Einhaltung dieser Bedingung aufgrund des Aufwands

für die Weiterverarbeitung der erzeugten Blöcke S er-