Analyseergebnisse des Chiffrieralgorithmus ARGON

BArch*59, *171, *172, *314, *358, *367, *381

Abteilung XI Berlin, 27. Mai 1988

Rückflußinformation Nr. 2/88

Hinweise zur Nutzung des Verfahrens ARGON

Uns gegebener Veranlassung sowie aufgrund wiederholter Anfragen

zur Nutzung des Verfahrens ARGON

werden die nachfolgenden Hin-

weise gegeben.

Aus kryptologischer Sicht ist es gestattet, Informationen, die

offen übertragen werden dürfen, sowohl offen als auch mit dem

Verfahren ARGON

chiffriert zu übertragen.

Dadurch wird weder der Schlüssel noch das Verfahren kompromittiert

und auch die Geheimhaltung weiterer chiffrierter Sprüche wird

nicht gefährdet, wenn die Gebrauchsanweisung des Verfahrens ARGON

eingehalten wird (insbesondere darf die textabsendende Seite nicht

durch die Gegenstelle aufsynchronisiert werden).

Durch die offene Übertragung eines chiffrierten Fernschreibens

entsteht kein Vorkommnis im Sinne eines Verstoßes gegen die Ge-

währleistung der kryptologischen Sicherheit des Verfahrens ARGON

.

Entsprechend § 12(4) der 1. DB zur AO über das Chiffrierwesen

(GVS B 434-400/77) gelten die Regelungen der Gebrauchsanweisung

der Chiffrierverfahren für die o. g. Verfahrensweise.

In der Gebrauchsanweisung ARGON

, GVS B 434-081/83, wird folgen-

des festgelegt:

Das Verfahren ARGON (T-310/50) ist für die Bearbeitung von Infor-

mationen, bis einschließlich Geheimhaltungsgrad GVS zugelassen.

Bei Verfahren mit externen Schlüssel (z. B. DUDEK) können In-

formationen, die offen übertragen werden dürfen, ebenfalls sowohl

offen als auch chiffriert übertragen werden, ohne die Geheimhal-

tung weiterer Informationen zu gefährden.

Wird derartig vorgegangen, kann zwar der Schlüssel bestimmt wer-

den - dieser darf jedoch nicht noch einmal verwendet werden (s.

Gebrauchsanweisung).

Unabhängig vom eingesetzten Chiffrierverfahren gibt es Festlegungen

darüber, welche Informationen nicht offen übertragen werden dürfen:

1. Staatsgeheimnisse:

Bei einer offenen Übertragung von Staatsgeheimnissen durch

technische Nachrichtenmittel handelt es sich um eine Verlet-

zung der AO zum Schutz von Staatsgeheimnissen gemäß § 32(1)

und (2), die der Untersuchung bedarf.

2. Andere geheimzuhaltende Informationen und durch die verant-

wortlichen Leiter ausgewählte Dienstsachen:

Die zuständigen Leiter entscheiden, ob die Information chif-

friert übertragen wird oder offen. Einzelheiten werden in

zukünftigen Regelungen der Datensicherheit und des Chiffrier-

wesens geregelt.

Die kryptologische Eigenschaften des Chiffrierverfahrens ARGON

gestatten es, die Chiffrierverbindungen besser auszulasten durch

die chiffrierte Übertragung offener Informationen. Gleichzeitig

werden damit die Angriffe des Gegners in funkelektronischen Kampf

gegen das Fernmeldenetz der DDR erschwert.

Diese Herangehensweise wird u. a. umgesetzt durch die organisa-

torische und technische Zusammenlegung der Fernschreibstellen und

der Chiffrierstellen in den zentralen und örtlichen Staatsorganen

zu sogenannten Fernschreibstellen - C. Die Schaffung von Fern-

schreibstellen - C wird von uns befürwortet und entspricht dem

vom Staatssekretär, Genossen Dr. Möbis, bestätigten Jahresarbeits-

plan des COM (VVS B 2/4-76/87).

Zur Gewährleistung von Sicherheit, Ordnung und Geheimnisschutz

in den Fernschreibstellen - C sind spezielle Verfahrensweisen

und Regelungen in Arbeit.

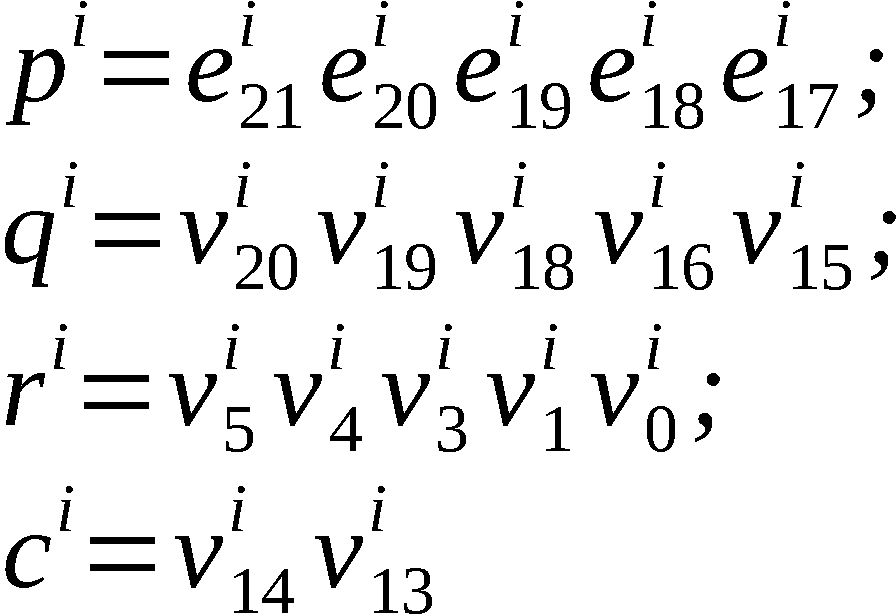

Komplizierungsalgorithmus der SKS V/1 OPERATION und der T-310

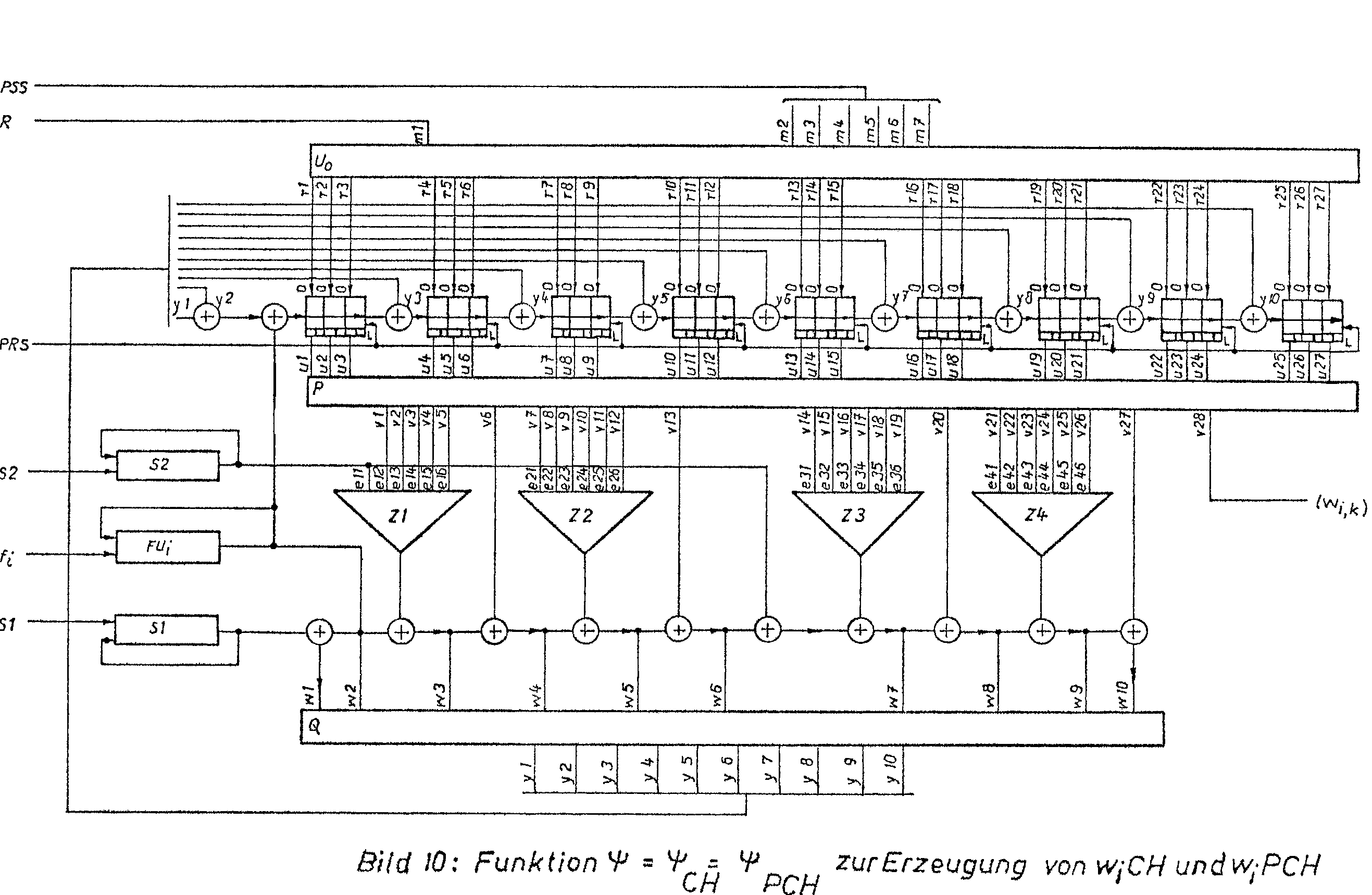

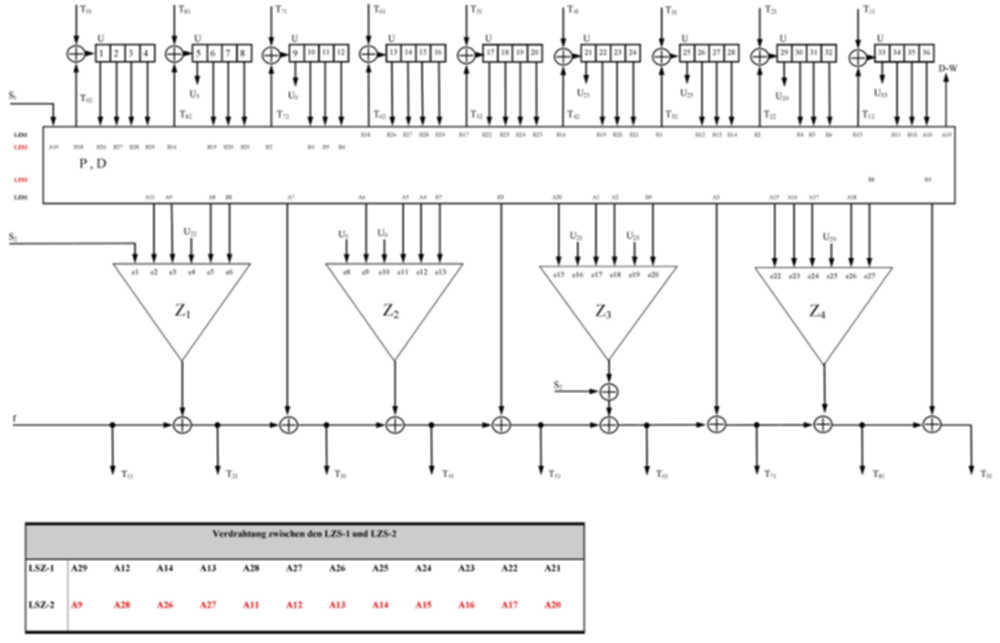

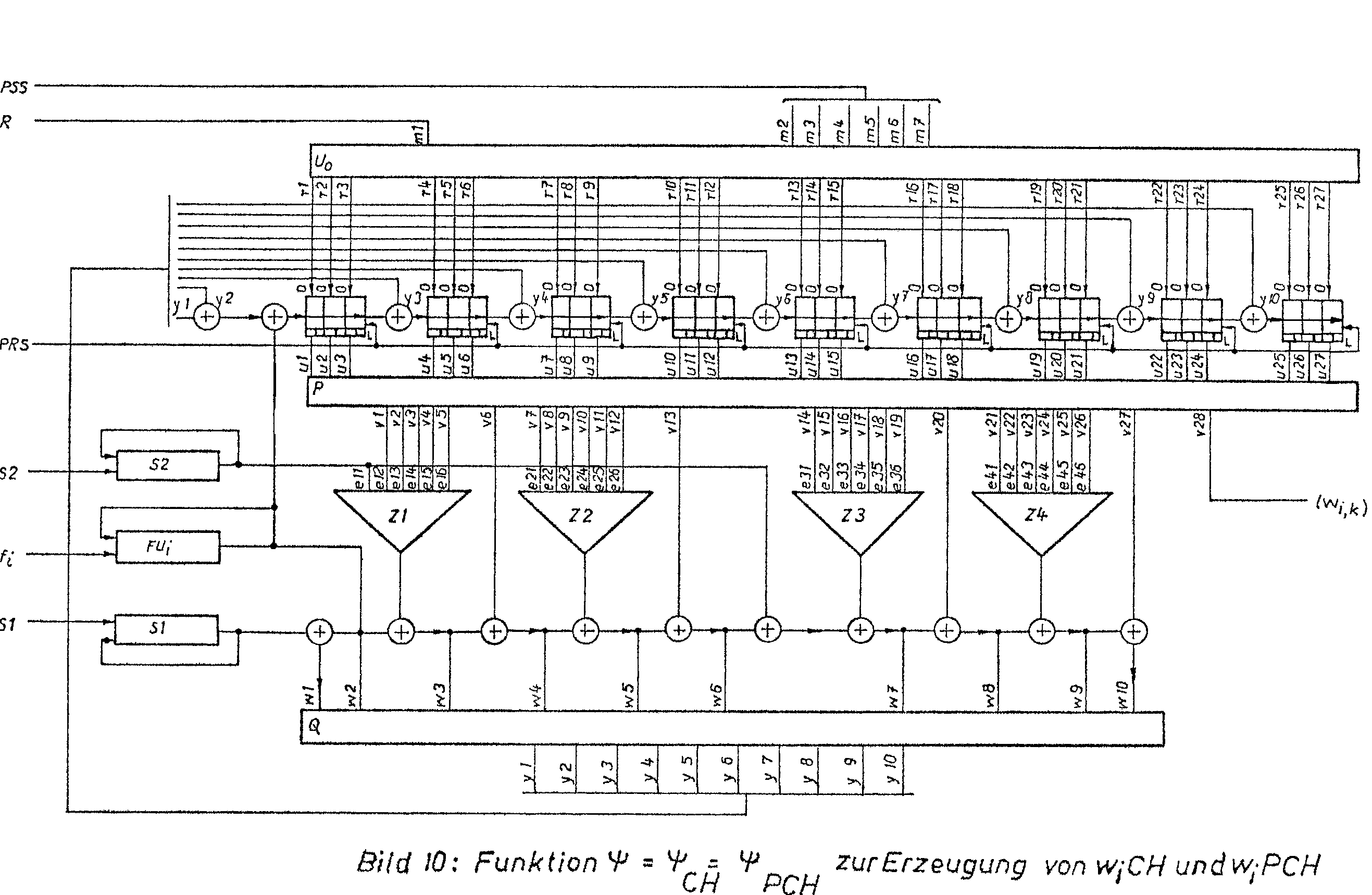

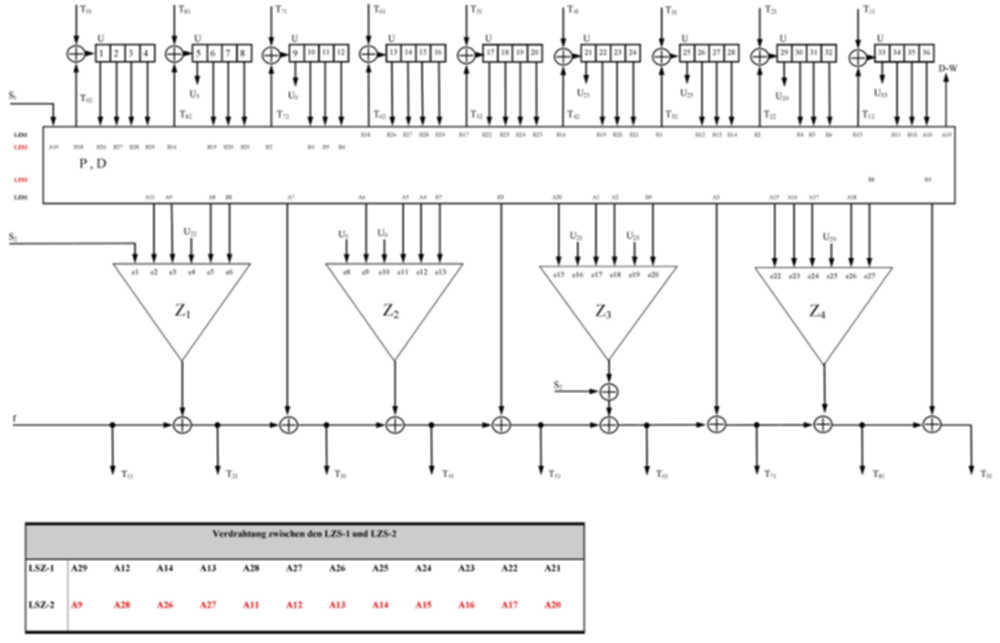

Aufgabe der Komplizierungseinheit ist es aus den beiden Schlüsselteilen S1 und S2,

den U-Vektor sowie den Initialisierungsvektor f die Wurmgruppen für den Chiffrator

zu bilden.

Abb.: Komplizierungseinheit der SKS V/1

Abb.: Komplizierungseinheit der T-310

Der Zufallsgenerator im Gerät T-310/50

Arbeitsgruppe 112 Berlin, 31. Januar 1984

Geheime Verschlußsache

GVS-o020

MfS-Nr. XI/265/84

01. Ausf. Bl. 01 bis 15

Der Zufallsgenerator

im Gerät T-310/50

Killmann

Hauptmann

1. Einleitung

Der Zufallsgenerator im Gerät T 310/50 (T 310/50-ZG) dient der

Erzeugung der Spruchschlüssel. Bei seiner Entwicklung sind z.

T. neue Wege beschritten und umfangreiche Untersuchungen durch-

geführt worden.

Vorliegendes Dokument gibt eine konzentrierte Darstellung und

Wertung des T 310/50-ZG. Da Zufallsgeneratoren in vielen Chif-

friergegäten zur Anwendung kommen, entwickelt und analysiert

werden müssen, wurde der Verallgemeinerung der zum T 310/50-ZG

gewonnenen Erkenntnisse und Erfahrungen breiter Raum gewidmet.

Bezüglich Details wird auf die entsprechende Dokumente verwiesen.

2. Zufallsgeneratoren in Chiffriergeräten

2.1. Zweckbestimmung

Zufallsgeneratoren (ZG) sind Geräte oder Baugruppen zur Erzeugung

irregulärer Folgen. Irreguläre Folgen sind "durch wiederholte

Realisierung eines Experimentes mit zufälligen Ausgängen …

entstandene Folge(n) endliche Länge, wobei für bestimmte Zwecke

die Realisierung hinreichend unabhängig voneinander erfolgen

und die verschiedenen Ausgänge hinreichend gleichwahrschein-

lich sind." /22/

Bezgl. der zu erzeugenden Folgen können 2 Anwendungsrichtungen

unterschieden werden, für

(1) Folgen, die für den Gegner unbestimmt, d. h. nicht auf

Grund vorliegender Informationen bestimmbar oder hinreich-

end eingrenzbar, sein müssen, z. B. Schlüssel aber auch

Blendtext

(2) Folgen, die mit hinreichender Sicherheit voneinander ver-

schieden, aber sonst beliebig sein können.

Während die erste Richtung vor allem für die Produktionstechnik

für Chiffriermittel zutrifft, ist die zweite typisch für den

Spruchschlüsselerzeugung und analoge Anwendungen in Chiffrier-

geräten und soll näher erläutert werden.

Für Chiffriergeräte mit internem Schlüssel wird Verhinderung

schlüsselgleicher Geheimtexte ein zusätzliches Schlüsselelement

eingeführt, das es ermöglicht, aus einem Grundschlüssel ver-

schiedene Chiffrierfolgen zu erzeugen.

Dieses Schlüsselelement muß

- bei Anwendung eines Grundschlüssels für jede Chiffrierfolge

selbst jeweils verschienden+ gewählt werden

- einen hinreichend großen Schlüsselvorrat besitzen

_____

+ (hier wie im folgenden sollen Äquivalenzen bzgl. der Chif-

frierfolge vernachlässigt werden; sonst: aus verschiedenen

Äquivalenzklassen)

Es braucht nicht geheim gehalten zu werden (die Sicherheit wird

allein durch den Grundschlüssel gewährleistet).

Folglich kann dieses Schlüsselelement in dem chiffrierenden

Gerät automatisch gebildet und den Empfängern offen übermittelt

werden. Die Bildung kann determiniert, sie kann aber auch

zufällig erfolgen. Bei zufälliger Erzeugung muß die Verschie-

denheit der Elemente mit praktisch ausreichender Wahrschein-

lichkeit gewährleistet sein. Das ist bei hinreichend gleich-

mäßiger Verteilung und größe des Schlüsselvorrates immer möglich.

Technische wird die zufällige Bildung des Schlüsselements durch

einen ZG realisiert. Sie ist im Unterschied zur Bildung von

irregulären Folgen in der Chiffriermittelproduktion keine kryp-

tologische Notwendigkeit, sondern eine technische Möglichkeit!

Neben der Erzeugung des erwähnten Schlüsselelements dienen ZG

in manchen Geräten der Erzeugung von Blendtexten.

2.2. Anforderungen an Zufallsgeneratoren in Chiffriergeräten

Die Anforderungen an ZG in Chiffriergeräten ergeben sich aus dem

Verwendungszweck und den konkreten Produktions- und Einsatzbe-

dingungen.

1. Die erzeugte Zufallsfolge muß den kryptologischen Anforderungen

an die Bildung des zusätzlichen Schlüsselelements bzw. der

anderen Anwendungen gerecht werden.

2. Der ZG soll für die Serienproduktion der Chiffriergeräte

geeignet sein, d. h. die technische Lösung muß reproduzier-

bar und ökonomisch günstig sein.

3. Die Kontrolle der Funktionstüchtigkeit des ZG muß im Rahmen

regelmäßiger Prüfung durch Bediener und Chiffriergerät mög-

lich sein. Weitere Kontrollen sind nur bei regelmäßigen War-

tungsarbeiten in größeren Abständen möglich.

4. Der ZG muß unter den Einsatzbedingungen und im Einsatzzeit-

raum des Chiffriergerätes unter Berücksichtigung von Instand-

setzungen in vertretbarem Umfang zuverlässig arbeiten.

2.3. Typen von Zufallsgeneratoren

ZG sind nach folgendem Grundprinzip aufgebaut /9/:

- Primärquelle

- Wandler des Zufallssignals

- Einrichtung zur Kontrolle der Signalparameter

Kriterien für die Auswahl der Primärquellen sind unter Beach-

tung der o. g. allgemeinen Anforderungen an den ZG

- hinreichende Entropie, d. h. das auswertbare Zufallssignal

muß hinreichend "zufällig" sein

- Einfachheit und Güte der Wandler des Zufallssignals

Nach der Stellung der Primärquelle zum Chiffriergerät können

die ZG eingeteilt werden in

- ZG mit interner Primärquelle (ZGIP)

- ZG mit externer Primärquelle (ZGEP)

und als Sonderfall (ohne eigene Primärquelle)

- Pseudozufallsgeneratoren (PZG)

2.3.1. Zufallsgeneratoren mit interner Primärquelle

Als Primärquelle dienen elektronische Bauelemente oder andere

Baugruppen des ZG, in denen physikalische stochastische Pro-

zesse ablaufen, z. B.

- thermisches Rauschen von Widerständen

- Schrotrauschen von Halbleiterdioden

- radioaktiver Zerfall

Man spricht deshalb auch von physikalischen ZG.

Physikalische ZG sind in der Technik weit verbreitet. Die

physikalischen stochastischen Prozesse der Primärquellen und

Prinziplösungen für Wandler sind allgemein bekannt, wenn auch

letzter meist für den wissenschaftlich-technischen Gerätebau

ausgelegt sind.

Zum Einsatz physikalischer ZG in Chiffriergeräten sind fertige

Lösungen in sowjetischer Technik bekannt und Erfahrungen aus

der Entwicklung von SKS V/1 vorhanden.

Umfangreiche, langjährige Erfahrungen gibt es bei der Entwick-

lung und Anwendung von physikalischen ZG in Produktionstechnik

für Chiffriermittel.

Hauptprobleme bei der eigenen Entwicklung von physikalischen

ZG für Chiffriergeräte liegen in

- Reproduzierbarkeit der Rauschquelle (manche Dioden rauschen

nur schlecht, es gibt nur schwer spezielle "Rauschdioden")

- Entwicklung technisch und ökonomisch günstiger Kontrollmecha-

nismen, einschließlich prophylaktischer Prüfung, die eine

Arbeit des ZG in den für das Chiffriergerät vorgesehenen

Grenzen kontrollieren.

2.3.2. Zufallsgeneratoren mit externer Primärquelle

Diese ZG sind dadurch charakterisiert, daß die Primärquelle

außerhalb des Chiffriergerätes liegt.

Alle realen, nicht idealisierten Prozesse sind unregelmäßig,

vor irgendwelchen Störgrößen beeinflußt. Folglich sind ihre

Parameter zeitabhängige Zufallsgrößen, auch wenn die Abweich-

ungen vom Mittelwert geringfügig sein können. "Mißt" man die

Parameter mit hoher Genauigkeit in Zeitabständen, bei denen

Korrelationserscheinungen vernachlässigbar werden, so kann man

daraus Folgen unabhängiger Zufallsgrößen ableiten.

Die Grundidee der ZGEP besteht in der Nutzung bereits vorhan-

derner von außen auf das Chiffriergerät wirkender Prozesse als

Zufallsquelle.

Die Primärquelle wird über Bedienelemente oder Eingabevorrich-

tungen abgetastet und im ZG in das weiterzuverarbeitende Digi-

taslsignal umgewandelt.

Ein Beispiel ist das GRETAG-Patent /10/. Dabei wird zu den Zeit-

punkten der Betätigung von Bedienelementen ein "elektronischer

Würfel" abgetastet, der einzelne Zeichen für den Spruchschlüssel

bereitstellt.

Der Vorteil dieses Typs ZG besteht in der Einfachheit der Rea-

lisierung, weil weitgehend bereits Vorhandenes genutzt und der

ZG selbst auf ein Minimum reduziert werden kann.

Der Nachteil dieses Typs ZG liegt vor allem im Analyseaufwand

zum Nachweis seiner kryptologischen Qualität, wenn an sie hohe

Anforderungen gestellt werden:

- die Primärquelle unterliegt sehr vielen verschiedenen, schwer

einschätzbaren Einflüssen (z. B. Bedienhandlungen)

- die Kontrolle der Funktionsfähigkeit der Primärquelle und ihr

Schutz vor unbefugter Einflußnahme ist durch deren Lage außer-

halb des Chiffriergerätes erschwert

- durch Nutzung anderer Baugruppen ist der ZG stark von deren

konkreten Realisierung abhängig

2.3.3. Pseudozufallsgeneratoren

Ein PZG besitzt keine eigene Primärquelle.

Als Primärquelle dient streng-genommen nur der Anfangswert,

von dem eindeutig determiniert Folgen abgeleitet werden.

Diese Folgen verhalten sich bezüglich bestimmter Funktionale

wie Realisierungen idealer Zufallsfolgen bzw. unterscheiden

sich von denen nur geringfügig. Sie sind in diesem Sinne ir-

regulär. Andererseits unterscheiden sie sich in bestimmten

Eigenschaften (Periodizität, innere funktionale Abhängigkeiten)

wesentlich von Realisierungen idealer Zufallsfolgen (sie be-

säßen als solche nur eine verschwindend geringe Wahrschein-

lichkeit).

Am bekanntesten und weitverbreitesten sind als PZG Schiebe-

register mit linearer Rückkopplung, deren Eigenschaften gut

bekannt sind /11/.

Je nach konkreter Anwendung der Endfolge kann deren deter-

minierte Erzeugung von Vor- oder Nachteil sein. Wird z. B.

die Ausgangsfolge zur Spruchschlüsselerzeugung genutzt, so

kann durch Einsatz von PZG sichergestellt werden, daß alle

Spruchschlüssel voneinander verschieden sind. Das setzt aber

die Wahl spezieller, für jedes Gerät und jedes Einschalten

eines Gerätes verschiedener Anfangswerte des PZG voraus.

Die Anwendbarkeit eines PZG ist also stets sorgfältig vom

kryptologischen Standpunkt aus zu prüfen. Ist sie gegeben,

so ist die technische Realisierung eines PZG im Vergleich zu

allen anderen ZG voraussichtlich ökonomisch und zuverlässig.

3. Zufallsgenerator des Gerätes T 310/50

3.1. Zweckbestimmung und Anforderungen

Der Zufallsgenerator des Gerätes T 310/50 (T 310/50-ZG) dient

der Erzeugung des Spruchschlüssels (SpS). der SpS soll mit

großer Wahrscheinlichkeit Phasengleichheit der Chiffrierab-

bildung ausschließen /8II.1/.

Ausgehend von den Eigenschaften des Chiffrieralgorithmus /8II.1

und IV.1 können die kryptologischen Anforderungen des Punktes

2.2.(1) für den T 310/50-ZG formuliert werden:

(1) Es müssen "mit für die Praxis genügend großer Wahrschein-

lichkeit alle SpS, die während der Gültigkeit ein und des-

selben Zeitschlüssels gebildet werden, paarweise voneinan-

der verschieden" sein /8II.3.1/.

Für die Dekryptierung substitutionsreihengleicher Texte

mittels Probabilitätswortmethode, die, falls die entsprech-

enden Voraussetzungen gegeben sind, durchaus erfolgsver-

sprechend ist, benötigt man mindestens 2 substitutionsrei-

hengleiche Texte /8VI.1/. Deshalb ist für die Analyse der

Erzeugung der SpS das Auftreten 3 gleicher SpS zu ein und

demselben Zeitschlüssel gesondert zu betrachten.

Eine weitere nicht kryptologisch bedingte Forderung ergibt

sich aus operativer Sicht unter bestimmten Einsatzbedingungen.

(2) Eine Ordnung der T 310-Sprüche nach Leitgeräten darf durch

die SpS-Erzeugung nicht unterstützt werden, d. h. die SpS,

die von ein und demselben Gerät gebildet werden, müssen hin-

reichend unabhängig voneinander sein.

3.2. Entwicklung des ZG in T 310/50

Es soll kurz die Entwicklung des 310/50-ZG von den Anfängen

bis zur heutigen Lösung umrissen werden. Dabei kann nur auf

wesentliche Eckpunkte und Beweggründe für die Entscheidung

eingegangen werden.

Das dürfte bereit genügen, um die Kompliziertheit des Entwick-

lungsprozesses zu veranschaulichen und die Besonderheit der

gegenwärtigen Lösung zu erklären.

(1) Zu Beginn der Entwicklung wurde für die Spruchschlüssel-

erzeugung 2 Varianten gefordert /12/

(a) Eingabe des SpS über Peripherie

(b) Eingabe der Anfangsstellung eines PZG mittels Loch-

karte, ständige Arbeit des PZG, Bildung des SpS aus

dem aktuellen Zustand des Pseudozufallsgenerators bei

Übergang in die Chiffrierlage

(a) sollte die Möglichkeit bieten, in Zeitschlüsselberei-

chen für allgemeinen Verkehr über die Wahl eines geheimen

SpS beliebige individuelle Verkehre oder allgemeine Verkehre

mit kleinerem Schlüsselbereich zu realisieren.

Die Variante (a) wurde in Auswertung der A-Entwicklung wegen

zu hohen Aufwands an Spruchschlüsselmaterial und des hohen

technischen Aufwands (Vielzahl von Funktionen) verworfen /14/.

Der PZG sollte nur nach Einschalten des Gerätes mittels Loch-

karte eingestellt werden /15/.

(2) Durch /16/ wurde, neben der in /15/ bestätigten Variante, die

Realisierung eines ZGEP, des Systemzufallsgenerators SZG, er-

möglicht und durch /17/ festgelegt. Variante (b) entfiel.

Diese Änderung wurde "im Interesse einer wesentlichen

schaltungsmäßigen Reduzierung und struktrumäßigen Verein-

fachung des Chiffrators insgesamt, einer starken Verbes-

serung der Einfachheit und Übersichtlichkeit der prophy-

laktischen Prüfung des Chiffrators und im Interesse einer

bedeutenden Verringerung des organisatorischen Aufwandes

bei Einsatz des Gerätes T 310/50" /16/ vorgenommen. Die

Änderung erforderte nur geringfügige technischen Aufwand

und sollte nach vorläufiger Einschätzung eine Einsparung

von 2 große KES erbringen.

Der SZG wurde seit Mitte 1979 mit unterschiedlicher Inten-

sität untersucht. Die eingehende Untersuchung der Spruch-

schlüsslerzeugung wurde von den sowjetischen Genossen als

Schwerpunkt der T 310-Analyse herausgestellt /19/, /10/.

Trotz sehr erheblichen Aufwandes konnte jedoch nicht aus-

reichend geklärt werden, ob die kryptologische Qualität

des SZG in T 310/50 ausreicht.

(3) Ausgehend von den unbefriedigenden Untersuchungsergebnissen

zum SZG und der Möglichkeit, im Rahmen einer selektiven

Weiterentwicklung Ergänzungen zur Spruchschlüsselerzeugung

vorzunehmen, wurde der zusätzliche Einbau eines physika-

lischen ZG (ZFG) festgelegt /18/.

Damit besteht der ZG in der T 310/50 für alle Seriengeräte

T 310/50 (Produktion 1983 durch Nachrüstung, Produktion

1984 und später ab Werk) aus zwei weitgehend unabhängig

voneinander wirkenden und sich gegenseitig ergänzenden

Teilen zur Erzeugung von Binärfolgen, die beide in einem

für SZG und ZFG gemeinsamen Schieberegister verarbeitet

werden. Der Zustand des Schieberegisters zum Zeitpunkt des

Übergangs in Chiffrierlage dient als SpS.

4. Systemzufallsgenerator in T 310/50

4.1. Funktionsprinzip

Der SZG ist ein ZGEP.

Als externe Primärquelle dienen verschiedene Zufallssignale,

die durch unterschiedliche Verfahren in Binärfolge zur Weiter-

verarbeitung gewandelt werden /1/:

(a) Zeitpunkt und Geschwindigkeit des Herausziehens der Loch-

karte bei Zeitschlüsseleingabe /3/. Die Wandlung erfolgt

durch Abtastung einer Taktspur (Jede zweite Spalte ein

Loch) der Zeitschlüssellochkarte im Taktraster von 76,8 kHz.

(b) Zeitpunkt und Inhalt der durch T 310/50 im Linienbetrieb

ohne Chiffrierung linienseitig als Fernschreibzeichen er-

kannten Signale /4/. Die Wandlung erfolgt im Eingabespeicher

Linie, wobei der Zeitpunkt des Signals im Taktraster 1,6 kHz

(bei 50 Bd Übertragungsgeschwindigkeit) bzw. 3,2 kHz (bei

1900 Bd) und der Inhalt des Signals durch Abtastung nach

je 20 ms bzw. 10 ms erfaßt wird.

(c) Zeitpunkt und Inhalt der durch T 310 im Lokalbetrieb ohne

Chiffrierung peripherieseitig als Fernschreibzeichen er-

kannten Signale /4/. Wandlung analog (b)

(d) Zeitpunkt und Dauer des 3. Prüfschritts der prophylakti-

schen Prüfung /1/. Die Wandlung erfolgt durch Abtastung

eines entsprechenden Signals im Taktraster 50 Hz bzw.

100 Hz.

(e) Anfangseinstellung eines 61stelligen Schieberegisters bei

Einschalten des Gerätes /2/. Die Verarbeitung der Binär-

folgen erfolgt in einem rückgekoppelten Schieberegister

der Länge 61 mit primitivem charakteristischen Polynom,

in dem die Binärfolge modulo 2 zur Rückkopplung addiert

wird. Das Schieberegister arbeitet ständig bzw. während

der Chiffrierung entsprechend dem Start-Stop-Prinzip des

Chiffrators. Der Zustand des Schieberegisters bei Übergang

in die Chiffrierung dient als SpS.

Eine Kontrolle des SZG erfolgt nur für die Addition von

Binärfolgen und Rückkopplung im Rahmen der prophylaktischen

Prüfung und die Arbeit des Schieberegisters durch Duplierung

(außer nach extern Synchronisation) /21/.

4.2. Hauptuntersuchungsrichtungen

Die Hauptuntersuchungsrichtungen lassen sich nach folgenden

Untersuchungsobjekten gliedern:

- technische Realisierung des SZG

- Primärquelle, d. h. die Parameter, die im SZG verarbeitet

werden

- Wandler, mit Schwergewicht auf den Zusammenhang zwischen

Binärfolgen und Binärvektor im Schieberegister

- Wertung der durch den SZG gelieferten Ergebnisse bezüglich

der kryptologischen und sonstigen operativen Anforderungen

Die Untersuchungen der technischen Realisierung des SZG als

Bestandteil des gesamten Gerätes ist in /1/, /2/ und /6/ dar-

gelegt. Sie erbrachte gegenüber ersten Erkenntnissen zu Beginn

der Untersuchung des SZG wesentliche neue Erkenntnisse, die

die Einschätzung der Wandlung der Primärquelle zu Binärfolgen

entscheidend beeinflußen.

Die Analyse der Primärquellen bezüglich der für die Arbeit des

SZG wesentlichen Parameter war aus zwei Gründen schwierig

- es konnten keine exakten Angaben zu den in der Praxis typi-

schen Werte gemacht, sondern nur vermutet werden

- durch Laboruntersuchungen konnte aus Aufwandsgründen nur

eine geringe Menge an Daten gewonnen werden

Die untersuchten Parameter der Folgen ließen sich auf Zeitin-

tervalle zurückführen, die für die als Modell mehrdimensionale

Normalverteilung herangezogen wurden. Für die Bestimmung der

Parameter der Folge bei Zeitschlüsseleingabe wurde ein Spezial-

gerät gebaut und Versuchsserien durchgeführt. Um den Analyse-

aufwand sinnvoll zu begrenzen, mußten Abhängigkeiten zwischen

den Komponenten der Normalverteilung näherungsweise durch

lineare Regression erfaßt werden und einige Komponenten unbe-

rücksichtigt bleiben /3/. Die Parameter in den Fällen b, c und

d (Punkt 3.1) konnten nur geschätzt werden.

Als schwierigstes Problem erwies sich die Untersuchung der

Verarbeitung der von den Primärquellen abgeleiteten Binärfol-

gen durch das Schieberegister. Hier konnte nur für die Ein-

gabe von Zufallstext in Form einer Folge gleichmäßig über dem

Alphabet verteilter Zeichen ein exaktes Modell abgeleitet wer-

den. Es lieferte, nimmt man die Versuche nach der Monte-Carlo-

Methode auf EDVA als gesichert an, sehr gute Resultate /4/.

In den anderen Fällen mußte, ausgehend von einer "Unabhängig-

keit" der Struktur der Binärfolgen und der Art ihrer Verarbei-

tung, der nach Eingabe resultierende Zustand des Schieberegis-

ters verteilt angesehen werden. Unter dieser Annahme ließen

sich Angaben (Anzahl der möglichen Verteilung der Zustände,

max. Wahrscheinlichkeit für einen Zustand) über die Verteilung

der Zustände nach bestimmten Handlungsabläufen ableiten /6/.

Für Berechnungen der Wahrscheinlichkeiten des Auftretens von

2 bzw. 3 gleichen SpS lagen nur Methoden unter der Vorausset-

zung vor, daß

- jeder SpS unabhängig von allen anderen SpS gebildet wird und

- jeder SpS mit gleicher Wahrscheinlichkeit jeden beliebigen

Wert annehmen kann.

Diese Voraussetzungen konnten aber durch o. g. Untersuchungen

nicht nachgewiesen werden. Es gelang aber, die Berechnung einer

oberen Schranke für die Wahrscheinlichkeit 2 gleicher SpS auf

diese Methoden zurückzuführen. Für den Fall 3 gleicher SpS

konnte die Anwendbarkeit der Methode nur als Hypothese ange-

nommen werden /5/.

Die Untersuchungen zur technische Realisierung und den über

der SpS-Menge erzielten Verteilungen bildeten gleichzeitig die

Grundlage für die Untersuchung der Zuordnung der SpS zu den sie

erzeugenden Leitgeräten /6 VI/.

Im Verlauf der Untersuchungen zur technischen Realisierung der

SpS-Erzeugung trat ein für den SZG spezifisches Problem auf -

die potentielle Möglichkeit des Gegners die Arbeit des SZG im

kryptologisch negativen Sinne zu beeinflussen. Dieses Problem

wurde bereits in /8 II, 3.3.6./ erkannt, aber bezüglich seiner

möglichen Folgen unterbewertet. Es wurde in /6, VII/ versucht,

die prinzipiellen gegnerischen Möglichkeiten näher zu betrachten.

4.3. Hauptergebnisse

Wenn der T 310/50-ZG nur aus dem SZG besteht (Vorseriengeräte,

Seriengeräte ohne Nachrüstung mit ZFG, Ausfall ZFG) gelten

folgende Aussagen /6/:

(1) Vorausgesetzt, daß

- der Zeitschlüssel eine Gültigkeitsdauer von 1 Woche be-

sitzt und im Zeitschlüsselbereich bis zu 150 Geräte ein-

gesetzt sind

- nach Einschalten des Gerätes Zeitschlüsseleingabe und

prophylaktische Prüfung durchgeführt wird

- pro Minute 1 SpS gebildet wird

ergeben sich die in Tab. 1 angegebenen Zahlenwerte als

obere Schranken für die Wahrscheinlichkeit des Auftretens

von mindestens 2 bzw. 3 gleiche SpS zu einem Zeitschlüssel.

Dabei ist zu beachten, daß die Berechnungen auf den o. g.

Annahmen und Idealisierung beruhen.

(2) Die Zuordnung von T 310-Sprüchen durch Auswertung der SpS

ist im allg. praktisch ausgeschlossen. Ausnahme: Wenn der

SZG zwischen der Bildung zweier SpS weder durch Schlüssel-

eingabe, prophylaktischer Prüfung noch durch Fernschreib-

zeicheneingabe (z. B. bei Arbeit mit Mithörsperre) beein-

flußt wurde, ist ein Nachweis des Zusammenhangs zwischen

beiden SpS praktisch und sehr zuverlässig realisierbar.

(3) Die potentielle Möglichkeit der linienseitigen Beeinflus-

sung des SZG durch den Gegner zur Hervorrufung bzw. Begün-

stigung kryptologisch negativer Erscheinungen (Auftreten

spruchschlüsselgleicher Texte) ist gegeben. Ihre prak-

tische Nutzung erfordert spezielle technische Einrich-

tungen und ist u. U. durch den Bediener der Fernschreib-

maschine erkennbar.

5. ZFG in T 310/50

Alle Untersuchungen zum ZFG sind in /7/ dargestellt.

5.1. Funktionsprinzip

Der ZFG ist ein ZGIP.

Als interne Primärquelle dient Schrotrauschen der in Sperr-

richtung betriebenen Basis-Emitter-Diode eines Transistors des

Bauelements B 340 D (Stromverstärkungsgruppe d). Das entstehen-

de Rauschsignal wird verstärkt und durch einen Schmitt-Trigger

in ein binäres Signal umgeformt. Dieses Signal wird durch ein

D-Flip-Flop getaktet (50 Bd. Übertragungsgeschwindigkeit mit

1,6 kHz, 100 Bd Übertragungsgeschwindigkeit mit 3,2 kHz) über-

nommen. Das entstehende Zufallssignal entspricht folglich der

Anzahl L/H-Flanken mod. 2 zu den durch das Taktsignal vorgege-

benen Zeitpunkten.

Dieses Zufallssignal wird im selben Schieberegister wie das

Zufallssignal des SZG während Lokalbetrieb ohne Chiffrierung

und Linienbetrieb ohne Chiffrierung zur Rückkopplung mod. 2

addiert.

Für den ZFG sind Kriterien für die Produktionsabnahme vorge-

sehen, die eine Kontrolle des Rauschsignals und der Zufalls-

folge mit einfachen Mitteln und die Prüfung im Rahmen der

prophylaktischen Prüfung vorsehen.

Eine Kontrolle des ZFG erfolgt wöchentlich im Rahmen der pro-

phylaktischen Prüfung durch Bestimmung der Häufigkeit des Auf-

tretens einer 6 Bit-Kombination im Zufallssignal (Zeitraum 1

min., Genauigkeit ±16 bei einem Erwartungswert 1500, zu-

lässiges Intervall überstreicht ca. 99% der Wahrscheinlichkeits-

masse).

Bezüglich der Kontrolle der Addition zur Rückkopplung und Ar-

beit des Schieberegisters gilt dieselbe Aussage wie für SZG.

5.2. Hauptuntersuchungsrichtungen

Die Untersuchungen zum ZFG richten sich auf

- technische Realisierung einschließlich der funktionellen

Eingliederung in das Gerät

- experimentelle Untersuchungen der Zufallsfolge

- theoretische Untersuchungen zur Verarbeitung der Zufalls-

folge im Schieberegister

- Begründung der Prüfkriterien

- Wertung der Ergebnisse bezüglich der kryptologischen und

sonstigen operativen Anforderungen

Das Funktionsprinzip des ZFG wurde ausgehend von Hinweisen aus

der Fachliteratur und Erfahrungen bei der Entwicklung von ZG

für die Chiffriermittelproduktion sowie in Anlehnung an den ZG

in SKS V/1 entworfen und beurteilt. Bei der Untersuchung der

funktionellen Eingliederung konnte auf Ergebnisse zum SZG zu-

rückgegriffen werden.

Die experimentellen Untersuchungen zum ZFG konnten nur an zwei

bzw. an einem Muster durchgeführt werden. Sie sind folglich

wenig repräsentativ. Sie umfaßt wichtige physikalische Parameter

und statistische Eigenschaften der Endfolge (z. T. Test mit

Kontrollprogramm PA 04 für ZG der Produktionstechnik).

Die theoretischen Untersuchungen zur Verarbeitung der Zufalls-

folge im Schieberegister waren wegen der günstigen Struktur

der Zufallsfolge (regelmäßige Abstände zwischen den Zufallsbit)

einfachen und erlaubten scharfe Aussagen, so der Konvergenzge-

schwindigkeit der Verteilung der Registerzustände zur gleich-

mäßigen Verteilung über allen Zuständen.

Die Kontrolle im Rahmen der prophylaktischen Prüfung wurde in

Anlehnung einer Prüfung des ZG in T 226 DM entwickelt.

Für die Berechnung der Wahrscheinlichkeiten für das auftreten

2 bzw. 3 gleicher SpS konnte auf mathematischen Ergebnisse zur

Analyse des SZG zurückgegriffen werden. (Urnenmodell für gleich-

mäßige Verteilungen)

Offene Probleme:

- Reproduzierbarkeit der Eigenschaften der Produktionsmuster

unter den Bedingungen der Serienproduktion

- Langzeitverhalten der Schaltung unter Einsatzbedingungen

- Einfluß von Umgebungstemperatur, elektrischen und elektro-

magnetischen Störungen am Gerät.

Hier liegen zu wenig Erfahrungen und Untersuchungsergebnisse vor.

5.3. Hauptergebnisse

(1) Die Beurteilung der Schaltung nach den vorliegenden Erfah-

rungen zu Zufallsgeneratoren für Produktionstechnik und die

experimentellen Untersuchungen ergaben keine Hinweise auf

wesentliche Schwachstellen. Die systematische Abweichung

der rel. 1-Häufigkeit (um 0,50) ist für relativ einfache

Schaltungen üblich und die Ursachen dafür sind bekannt.

(2) Durch die ständige Verarbeitung der Zufallsfolge im

Schieberegister wird in einer für die Praxis ausreichenden

Zeit eine annähernde Gleichverteilung über den Registerzu-

ständen und damit der SpS erreicht.

Beispiel: Bei einer 1-Häufigkeit von 0,51 und einer Unab-

hängigkeit der einzelnen Bit untereinander (beide

Voraussetzungen werden durch die Produktionsab-

nahmekriterien gesichert) besitzt bereits nach

6 s Arbeit des ZFG alle Zustände des Schiebere-

gisters eine Wahrscheinlichkeit von

4,34 * 10-19 ±3, 12*10-24.

(3) Vorausgesetzt, daß

- der Zeitschlüssel eine Gültigkeitsdauer von 1 Woche be-

sitzt und bis zu 150 Geräte in einem Zeitschlüsselbereich

eingesetzt werden

- pro Minute 1 SpS gebildet wird und das Gerät zwischen der

Bildung zweier SpS wenigstens 6 s sich im Lokal- bzw.

Linienbetrieb ohne Chiffrierung befindet

ergeben sich die in Tab. 1 angegebenen Werte für die Wahr-

scheinlichkeit des Auftretens mindestens 2 bzw. 3 gleicher

SpS zu einem Zeitschlüssel. Sie stimmen mit den aufgrund

des Spruchschlüsselvorrates überhaupt erreichbaren (bei

idealen ZG) Werten überein.

(4) Eine Zuordnung von T 310-Sprüchen zu den Leitgeräten durch

Auswertung der SpS ist bei Einhaltung der Gebrauchsanwei-

sung ausgeschlossen.

(5) Eine zielgerichtete linienseitige Einflußnahme des Gegners

auf die SpS-Erzeugung ist ausgeschlossen.

6. Zusammenfassung

(1) Die Spruchschlüsselerzeugung in den Vorseriengeräten und

Seriengeräten durch SZG genügt für den vorgesehenen Einsatz-

zeitraum (für Seriengeräte bis zur Nachrüstung durch ZFG)

von 3 Jahren den kryptologischen Anforderungen. Besondere

Maßnahmen bez. Zuordnungen von T 310-Sprüchen zu Leitgeräten

und gegnerische Einflußnahme auf die Spruchschlüsselerzeu-

gung müssen nicht getroffen werden.

(2) Die Spruchschlüsselerzeugung durch den T 310/50-ZG be-

stehend aus SZG und ZFG (Seriengeräte ab 1984, nachge-

rüstete Seriengeräte des Jahres 1983) erfüllt alle kryp-

tologische Anforderungen. Eine Zuordnung der T 310-

Sprüche zu Leitgeräten ist bei Einhaltung der Gebrauchs-

anweisung ausgeschlossen.

(3) Der Einsatz von Zufallsgeneratoren mit externer Primär-

quelle in Chiffriergeräten ist möglich, erfordert jedoch

einen hohen Analyseaufwand zur Sicherstellung hoher kryp-

tologischer Qualität. In Zukunft sollte deshalb bei der

Entwicklung von Chiffriergeräten in der Regel auf den

Einsatz von (physikalischen) Zufallsgeneratoren mit in-

terner Primärquelle orientiert werden.

Tabelle 1

| Anz. ZG- | Zeit- | mind. Anz. | 60 SpS h-1 | 6 SpS h-1 |

|---|

| Bereiche | raum | gleicher SpS | SZG | ZFG | ZFG |

|---|

| 1 | 1 Woche | 2 | 1,26*10-3 | 4,96*10-7 | 4,96*10-7 |

| 3 | 1,58*10-6 | 2,46*10-13 | 2,46*10-17 |

| 3 Jahre | 2 | 0,178 | 7,73*10-5 | 7,73*10-7 |

| 3 | 2,46*10-4 | 3,83*10-11 | 3,83*10-15 |

| 20 Jahre | 2 | 0,731 | 5,17*10-4 | 5,17*10-6 |

| 3 | 1,65*10-3 | 2,56*10-10 | 2,56*10-14 |

| 100 | 20 Jahre | 2 | 1 | 5,04*10-2 | 5,17*10-4 |

| 3 | 0,152 | 2,56*10-8 | 2,56*10-12 |

Literaturverzeichnis

/1/ Beschreibung der SpS-Erzeugung in T 310/50, VVS XI/394/82

/2/ Der Anfangszustand des PZG im Gerät T 310/50 (XI/534/82)

/3/ Untersuchung der Variabilität der durch Eingabe von

Schlüssellochkarten erzeugten Dualfolgen (XI/731/82)

/4/ Wirkung der Eingabe von FS-Zeichen auf den PZG des Gerätes

T 310/50 (XI/648/82)

/5/ Das Auftreten gleicher Spruchschlüssel bei Geräten T 310/50

VVS XI/393/82

/6/ Untersuchungsergebnisse zur Spruchschlüsselerzeugung im

Chiffriergerät T 310/50, GVS XI/537/81

/7/ Spruchschlüsselerzeugung mit physikalischem Zufallsgenera-

tor (ZFG) im Chiffriergerät T 310/50, GVS XI/341/83

/8/ T 310-Analyse, GVS ZCO 402/80

/9/ БOБНEВ M.П. ГEHEPИPOBAHИE CИУЧACOB, ИЗД. ЭHEPГИЯ,

M. 1971

/10/ Europäische Patentanmeldung, GRETAG (AG), Veröffentlichungs-

nummer 0 011 050/A1 (14.5.1980)

/11/ Golomb, Shiftregister Sequences

/12/ Vorgaben für das Gerät T 310, GVS ZCO-587/75

/13/ Vorläufiges Pflichtenheft T 310/50 (Leistungsstufe A2)

GVS B 253-08/77,- Chiffrator - GVS B 253-09/77

/14/ Minimalanforderung an T 310/50, GVS ZCO-112/78

/15/ Entwicklungaufgabenstellung T 310/50, GVS ZCO-467/78,

Anlage Chiffrator GVS ZCO-468/78

/16/ Erzeugung des Spruchschlüssels F im Chiffrator T 310/50

GVS ZCO-490/78

/17/ Pflichtenheft T 310/50 VVS B 253-63/78

Anlage Chiffrator GVS B 253-64/78

/18/ Änderung der Spruchschlüsselerzeugung im Gerät T 310/50

GVS B 434-730/81

/19/ Bericht Herbst-Konsultation 1980 (Referat 11), GVS XI/857/80

/20/ Detailbericht Herbstkonsultation 1980 (Ref. 11), GVS XI/858/80

/21/ Kryptologische Analyse des Prüf- und Blockiersystems vom

Chiffrator des Gerätes T 310/50, GVS XI/856/80

/22/ Fachbegriffe des Chiffrierwesens, VVS ZCO/407/71

Aufbau der Maschinenbefehlsfolge und des GTX

In der Tabelle von Nr. 1 bis 36 zeigt die gesendeten Klartext-Informationen.

Ab der Nr. 37 und folgende, zeigt die gesendeten chiffrierten Informationen.

Der Kodeumsetzer ist nicht eingeschaltet! Der verwendete LZS ist nicht dokumentiert!

Link zur kompletten Abbildung der Testvektoren für den LZS-31.

| Nr. | Lochband/Zeichen |

| 1 | 2 | 3 | 4 | 5 | Inhalt |

| 1 | 1 | 1 | 1 | 1 | 1 | A… | M |

| 2 | 0 | 0 | 0 | 1 | 0 | < | B |

| 3 | 0 | 1 | 0 | 0 | 0 | ≡ | F |

| 4 | 1 | 0 | 0 | 1 | 1 | b | B |

| 5 | 1 | 0 | 0 | 1 | 1 | b | F |

| 6 | 1 | 0 | 0 | 1 | 1 | b | F |

| 7 | 1 | 0 | 0 | 1 | 1 | b | |

| 8 | 1 | 0 | 0 | 0 | 1 | | S

Y

F |

| 9 | 0 | 0 | 1 | 0 | 1 |

| 10 | 0 | 1 | 1 | 0 | 0 |

| 11 | 1 | 1 | 0 | 0 | 1 |

| 12 | 1 | 0 | 0 | 0 | 0 |

| 13 | 0 | 1 | 1 | 0 | 0 |

| 14 | 1 | 0 | 1 | 1 | 0 |

| 15 | 1 | 0 | 0 | 0 | 0 |

| 16 | 1 | 0 | 0 | 0 | 0 |

| 17 | 1 | 1 | 0 | 0 | 1 |

| 18 | 1 | 1 | 1 | 0 | 1 |

| 19 | 1 | 0 | 1 | 0 | 1 |

| 20 | 0 | 1 | 0 | 0 | 1 |

| 21 | 0 | 1 | 0 | 1 | 1 |

| 22 | 0 | 1 | 1 | 1 | 1 |

| 23 | 1 | 1 | 1 | 1 | 0 |

| 24 | 0 | 1 | 1 | 1 | 0 |

| 25 | 1 | 1 | 0 | 0 | 0 |

| 26 | 1 | 1 | 0 | 0 | 0 |

| 27 | 1 | 0 | 0 | 0 | 1 |

| 28 | 1 | 0 | 1 | 0 | 1 |

| 29 | 1 | 1 | 0 | 0 | 0 |

| 30 | 0 | 0 | 0 | 1 | 0 |

| 31 | 1 | 0 | 0 | 0 | 1 |

| 32 | 1 | 1 | 0 | 1 | 0 |

| 33 | 1 | 1 | 1 | 1 | 0 | k | B |

| 34 | 1 | 1 | 1 | 1 | 0 | k | F |

| 35 | 1 | 1 | 1 | 1 | 0 | k | G |

| 36 | 1 | 1 | 1 | 1 | 0 | k | |

| Lochband

(Geheim-

einheit) | Ergebnis der

Dechiffrierung

(Klareinheit) |

| 1 | 2 | 3 | 4 | 5 | 1 | 2 | 3 | 4 | 5 | Inhalt |

| 39 | 1 | 1 | 0 | 1 | 1 | 1 | 1 | 1 | 1 | 1 | A… | M |

| 40 | 0 | 1 | 1 | 1 | 0 | 0 | 0 | 0 | 1 | 0 | < | B |

| 41 | 1 | 1 | 1 | 1 | 1 | 0 | 1 | 0 | 0 | 0 | ≡ | F |

| 42 | 0 | 1 | 0 | 0 | 0 | 0 | 1 | 0 | 0 | 0 | ≡ | 2 |

| 43 | 1 | 1 | 1 | 1 | 0 | 1 | 1 | 0 | 0 | 0 | a | G |

| 44 | 0 | 0 | 0 | 1 | 0 | 1 | 0 | 0 | 1 | 1 | b | T |

| 45 | 1 | 1 | 1 | 1 | 0 | 0 | 1 | 1 | 1 | 0 | c | X |

| 46 | 1 | 1 | 0 | 0 | 1 | 1 | 0 | 0 | 1 | 0 | d | |

| 47 | 0 | 0 | 1 | 1 | 0 | 1 | 0 | 0 | 0 | 0 | e |

| 48 | 0 | 0 | 0 | 1 | 0 | 1 | 0 | 1 | 1 | 0 | f |

| 49 | 0 | 1 | 1 | 1 | 1 | 0 | 1 | 0 | 1 | 1 | g |

| 50 | 1 | 1 | 0 | 0 | 1 | 0 | 0 | 1 | 0 | 1 | h |

| 51 | 1 | 0 | 0 | 0 | 0 | 0 | 1 | 1 | 0 | 0 | i |

| 52 | 1 | 1 | 0 | 0 | 1 | 1 | 1 | 0 | 1 | 0 | j |

| 53 | 0 | 0 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | 0 | k |

| 54 | 1 | 0 | 0 | 1 | 0 | 0 | 1 | 0 | 0 | 1 | l |

| 55 | 0 | 0 | 1 | 0 | 0 | 0 | 0 | 1 | 1 | 1 | m |

| 56 | 0 | 1 | 0 | 1 | 1 | 0 | 0 | 1 | 1 | 0 | n |

| 57 | 1 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 1 | 1 | o |

| 58 | 0 | 0 | 1 | 1 | 1 | 0 | 1 | 1 | 0 | 1 | p |

| 59 | 1 | 1 | 0 | 0 | 0 | 1 | 1 | 1 | 0 | 1 | q |

| 60 | 1 | 1 | 1 | 0 | 0 | 0 | 1 | 0 | 1 | 0 | r |

| 61 | 1 | 1 | 1 | 0 | 0 | 1 | 0 | 1 | 0 | 0 | s |

| 62 | 1 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 1 | t |

| 63 | 0 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | 0 | 0 | u |

| 64 | 1 | 0 | 1 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | v |

| 65 | 1 | 0 | 0 | 1 | 0 | 1 | 1 | 0 | 0 | 1 | w |

| 66 | 1 | 0 | 0 | 0 | 0 | 1 | 0 | 1 | 1 | 1 | x |

| 67 | 0 | 0 | 0 | 0 | 1 | 1 | 0 | 1 | 0 | 1 | y |

| 68 | 1 | 1 | 1 | 1 | 0 | 1 | 0 | 0 | 0 | 1 | z |

| 69 | 0 | 1 | 0 | 0 | 1 | 1 | 1 | 0 | 1 | 1 | Zi |

| 70 | 1 | 1 | 0 | 1 | 1 | 1 | 1 | 1 | 0 | 1 | 1 |

| 71 | 0 | 0 | 1 | 1 | 0 | 1 | 1 | 0 | 0 | 1 | 2 |

| 72 | 1 | 1 | 0 | 0 | 1 | 1 | 0 | 0 | 0 | 0 | 3 |

| 73 | 0 | 1 | 1 | 0 | 1 | 0 | 1 | 0 | 1 | 0 | 4 |

| 74 | 1 | 0 | 1 | 1 | 1 | 0 | 0 | 0 | 0 | 1 | 5 |

| 75 | 1 | 1 | 0 | 0 | 0 | 1 | 0 | 1 | 0 | 1 | 6 |

| 76 | 1 | 1 | 1 | 0 | 1 | 1 | 1 | 1 | 0 | 0 | 7 |

| 77 | 1 | 1 | 1 | 0 | 1 | 0 | 1 | 1 | 0 | 0 | 8 |

| 78 | 1 | 1 | 1 | 1 | 1 | 0 | 0 | 0 | 1 | 1 | 9 |

| 79 | 1 | 1 | 1 | 1 | 1 | 0 | 1 | 1 | 0 | 1 | 0 |

| 80 | 1 | 1 | 1 | 0 | 1 | 0 | 0 | 0 | 1 | 0 | < |

| 81 | 0 | 1 | 1 | 0 | 1 | 0 | 1 | 0 | 0 | 0 | ≡ |

| 82 | 0 | 1 | 1 | 1 | 1 | 0 | 1 | 0 | 0 | 0 | ≡ |

MBF 1 Maschinenbefehls-

folge 1 A.. < ≡ |

MBF 2 Maschinenbefehls-

folge 2 A.. < ≡ ≡ |

| BFF Beginnfolge |

| BFG Beginnfolge Geheimtext |

| GTX Geheimtext |

| SYF Synchronfolge |

| Solldaten für Schlüsseleingabe |

|---|

| n | 1 | 8 | 16 | 24 | 32 | 40 | 48 | 56 | 64 | 72 | 80 | 88 | 96 | 104 | 112 | 120 |

| D-S1 | 1000

8 | 0001

1 | 0000

0 | 0010

2 | 0000

0 | 0000

0 | 0100

4 | 0000

0 | 1000

8 | 0001

1 | 0000

0 | 0000

0 | 0010

2 | 0000

0 | 0100

4 | 0000

0 | 1000

8 | 0000

0 | 0001

1 | 0000

0 | 0010

2 | 0000

0 | 0100

4 | 0000

0 | 0000

0 | 1000

8 | 0001

1 | 0000

0 | 0010

2 | 0000

0 |

| D-S2 | 0000

0 | 0100

4 | 0000

0 | 1000

8 | 0001

1 | 0000

0 | 0000

0 | 0010

2 | 0000

0 | 0100

4 | 0000

0 | 1000

8 | 0000

0 | 0001

1 | 0000

0 | 0010

2 | 0000

0 | 0100

4 | 0000

0 | 0000

0 | 1000

8 | 0001

1 | 0000

0 | 0010

2 | 0000

0 | 0000

0 | 0100

4 | 0000

0 | 1000

8 | 0001

1 |

Anzahl der 1 in S1 und S2 ist immer ungerade! |

Die Z Funktion

Die Z- Funktion wird in den Unterlagen zur Beschreibung der

kryptologischen Funktion als Dekoder bezeichnet.

Aus den sechs eingehenden Signalen wird ein ausgehendes Signal gebildet.

Die Funktion Z wird wie folgt als Shegalkinsches Polynom beschrieben:

Z = L + e1 + e5 + e6 +

e1e4 + e2e3 + e2e5 + e4e5 + e5e6 +

e1e3e4 + e1e3e6 + e1e4e5 +

e2e3e6 + e2e4e6 + e3e5e6 +

e1e2e3e4 + e1e2e3e5 + e1e2e5e6 + e2e3e4e6 +

e1e2e3e4e5 + e1e3e4e5e6

(Achtung L = das logische Signal 1)

Gleichbedeutend im Kanaugh Plan:

| | 0 | 1 | 0 | 1 | 0 | 1 | 0 | 1 | e6 |

| 0 | 0 | 1 | 1 | 0 | 0 | 1 | 1 | e5 |

| e1 | e2 | e3 | 0 | 0 | 0 | 0 | 1 | 1 | 1 | 1 | e6 |

| 0 | 0 | 0 | 1 | 0 | 0 | 0 | 1 | 0 | 1 | 1 | |

| 0 | 0 | 1 | 1 | 0 | 0 | 1 | 1 | 0 | 1 | 0 | Z (e1, … e6) |

| 0 | 1 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | 0 | 1 |

| 0 | 1 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 1 | 1 |

| 1 | 0 | 0 | 1 | 1 | 1 | 1 | 0 | 0 | 0 | 0 |

| 1 | 0 | 1 | 0 | 0 | 1 | 1 | 0 | 0 | 1 | 0 |

| 1 | 1 | 0 | 0 | 1 | 0 | 1 | 1 | 1 | 1 | 1 |

| 1 | 1 | 1 | 1 | 0 | 0 | 0 | 0 | 1 | 0 | 1 |

Darstellung in der minimalen disjunktive Normalformel:

Z = Z(e1, e2, …, e6) = Z(1, 2, …, 6) =

= 123456 v 12345 v 12346 v

23456 v 23456 v 1234 v 1245 v 1246 v

1256 v 1346 v 2346 v 2356 v 3456

In der Betrachtung werden mathematische Ableitungen der

Booleschen Funktion Z durchgeführt.

Das sind:

- k fache Ableitung,

- vollständige Ableitung des k-ten Grades,

mit der Aussage über effektive Belegung.

- Effektivitätstupel,

mit der Aussage alle Tupel sind Effektivitätstupel.

- statistische Struktur,

mit der Aussage das das 0-1 Verhältnis statistisch gut ist.

- Symetrieeigenschaften,

mit der Aussage das jede Permutation der Eingangsvariablen

ändert die Boolesche Funktion und die Funktion Z ist nicht symetrisch.

- wahrscheinlickeitstheoretische Untersuchung.

Die P-D Funktion

Die P-D Funktion realisiert die Permutation des 27. Grades der Bits die aus dem

U-Vektor bereitgestellt werden. Es repräsentiert den Langzeitschlüssel.

Der U-Vektor

Der U-Vektor wird in der Startbedingung mit einem vorgegebenen Wert geladen.

Der U-Vektor lautet: 0110 1001 1100 0111 1100 1000 0101 1010 0011

Der F-Vektor

Der F-Vektor ist ein 61 bit großes rückgekoppeltes Schieberegister

mit dem Polynom x61 = x5 + x2 + x1 + x0.

Es garantiert die Minimalperiode von 261 - 1.

Die Binärfolge muß F0 ≠ (0, 0, 0, … , 0) sein.

Für das primitive Polynom wurde 61 bit gewählt da die Periode

eine Primzahl ist.

Die aus der SKS V/I festgelegte F-Vektor von x52 wurde für den ALPHA

Algorithmus (Klasse) verworfen. Die Minimalperiode F0 = 252 -1 besitzt

echte Teiler, die möglicherweise zu kleineren Perioden der Additions-

folgen führt.

Prüfung im unerlaubten Zustand

Es wurde die prophylaktische Prüfung, die Prüfung der Schlüssel sowie

der Synchronfolge außer Betrieb genommen.

Der Schlüssel S1 und S2 wurde mit den Werten (0, 0, … 0) geladen.

Die Synchronfolge wurde mit der Folge (0, 0, … 0) initialisiert.

Die einzige Konstante im Chiffrieralgorithmus, der U-Vektor, blieb unverändert.

Die Überprüfung ergab das für diesen unerlaubten Zustand die Sicherheit

des Algorithmus und des chiffrierten Textes immer noch sehr hoch ist.

Bei über 1,8 millionen Fernschreibzeichen wurde kein Zyklus festgestellt.

Analyseergebnisse des Chiffrieralgorithmus

Der Eindeutigkeitsabstand beträgt l0 ≥ 90, des Zeitschlüssels S

und der Synchronfolge F da: 2240 * 261 ≈ 4 * 1090

In dem Sachbestandsbericht aus dem Jahr 1976 über den Chiffrier-

algorithmus wird die Kompliziertheit des entwickelten Algorithmus

dargestellt. Es wird aber auch ersichtlich das es schon Kenntnisse

über die differentielle Kryptoanalyse vorhanden sind.

Zitat:

Einschätzung der Ergebnisse

Die Methode der dichten Mengen stellt eine weitgehende

Modifikation der totalen Probiermethode (zu jedem V, s.(1),

werden alle (pi)ki=1, kεN, durchprobiert) dar, d.h. es

werden Untermengen der dichten Mengen durch zufälliges

oder systematisches Probieren miteinander verbunden,

wobei in großem Umfang im Algorithmus existierende Zu-

sammenhänge genutzt werden. Sie stellt einen einfachen

Entscheidungsalgorithmus dar, der, falls M tatsächlich

eine Zustandsklasse bildet, mit hinreichend großen

Erfolgsaussichten das Resultat mit geringem Aufwand

erbringt. Bei der Methode der dichten Mengen sind

theoretische Untersuchungen und Experiment auf der EDVA

organisch miteinander verbunden.

Zitatende

In Einführung in die Kryptographie

, S 89,

von J. Buchmann wird die diffentielle Kryptoanalyse

wie folgt beschrieben:

"Die diffentielle Kryptoanalyse ist ein Chosen-Plaintext-Angriff.

Aus vielen Paaren Klartext-Schlüsseltext versucht der Angreifer

den verwendeten Schlüssel zu bestimmen. Dabei verwendet er die

Differenzen

der Klar- und Schlüsseltexte, d.h. sind

p und p′ Klartexte und sind c und c′ die zugehörigen Schlüsseltexte,

dann berechnet der Angreifer p⊕p′ und c⊕c′. Er nutzt aus, daß in

vielen Verschlüsselungsverfahren aus dem Paar (p⊕p′, k⊕k′)

Rückschlüsse auf den verwendeten Schlüssel gezogen werden können."

Zur stochastischen Untersuchung wird im weiteren ausgeführt:

Zitat:

Für das Modell wurden weiterhin untersucht

- der Zusammenhang zwischen Grundeinheitendifferenzenver-

teilung und Geheimeinheitendifferenzenverteilung phasen-

gleicher Geheimtexte,

- Methoden der Rekonstruktion der Parameterverteilung bei

vorliegen eines genügend langen Grundtext-Geheimtext-Paares,

- stochastische Kriterien zum Erkennen zweier bzw. dreier

phasengleicher Texte unter Ausnutzung der Grundeinhei-

tenverteilung.

Weiterhin wurde die Anwendbarkeit der Probabilitätswort- (Wahrscheinlichkeitswortmethode)

methode bei Vorliegen phasengleicher Texte untersucht.

Zitatende

Im weiteren wird bei der Begründung des Einsetzen der Substitution

anstatt der Addition ausgeführt:

Zitat:

Substitutionsschaltung

Die sowjetischen Genossen wiesen auf der Juni-Konsul-

tation 1975 darauf hin, daß sie bzw. der Sicher-

heit der Chiffrierverfahren gegen Dekryptierung

schlüsselgleicher Texte hohe Forderungen stellen und

in diesem Zusammenhang in der weiteren Entwicklung

die Spaltenverfahren immer mehr dominieren werden.

Für T-310 sind schlüsselgleiche Texte infolge Be-

dienfehlern, technische Fehlern oder durch Zufall

nicht auszuschließen, da z.B. der Spruchschlüssel

manuell eingegeben werden kann.

Durch den Einsatz des vorgeschlagenen Substitu-

tionsverfahrens wird

- bei Kenntnis des Chiffrierverfahrens die Proba-

bilitätswortmethode erst bei Vorliegen von 3 (Wahrscheinlichkeitswortmethode)

phasengleichen Geheimtexten anwendbar (bei

Additionsverfahren - 2 phasengleiche Geheim-

texte),

- bei Kenntnis des Chiffrierverfahrens die Rekon-

struktion der a-Folgen erst bei Vorliegen von 3 (a-Folgen, Additionsfolgen, Wurmgruppen)

phasengleichen Geheimtexten bzw. 2 phasen- (handschriftliche Anmerkung bei phasengleiche…

gleichen Klartext-Geheimtext-Paaren möglich (natürlich nur über 1.)

(bei Additionsverfahren - 2 phasengleiche

Geheimtexte, 1 Klartext-Geheimtext-Paar),

- die Ausnutzung lokaler statistischer Abweichungen

der a-Folge von einer irregulären Folge zur Dekryp-

tierung erschwert.

Zitatende

Analysen zur T-310/50

Austrahlungssicherheit

Das Gerätesystem wurde 1983 in die Produktion übergeleitet.

Gemessen am heutigen Kenntnisstand auf dem Gebiet der kompromit- (1990)

tierenden Ausstrahlung (KOMA) und an den heutigen Möglichkeiten

der Elektroniktechnologie entspricht die T 310/50 nicht mehr dem

neusten Stand (TTL-Bauelemente; mehrere Einzelgeräte statt ein

kleines kompaktes Gerät; keine LWL).

Besonders hervorzuhebende Ausstrahlungssicherheitsmaßnahmen:

- Anwendung des RED/BLACK-Prinzips bei

· interner Gestaltung (Entkopplung der Klartext- und Chiffra-

torseite von Linie und Stromversorgung, z. B. mittels spe-

zieller geschirmter Baugruppen für telegraphietypische Hoch-

pegelsignale in der Anschalteinheit),

· Installation (Aufstellung, Verkabelung),

- Schirmung (Grundgerät GG, Stromversorgung SV, Kabel) und Filte-

rung (Schnittstellen),

- spezielle Schaltung (aktive elektronische Entstörung AES) zur

Beseitigung der wesentlichsten KOMA-Komponente der angeschlos-

senen elektromechanischen Fernschreibmaschinen (FSM),

- in der Installationsvorschrift vorgeschriebene Mindestabstände

· der Teile des Gerätesystems untereinander und

· des Gerätesystems

- zu fremden technischen Einrichtungen und

- zur Grenze der kontrollierten Zone.

Bei der Anwendung der T-310/50 ist folgendes zu bedenken:

Die Maßnahmen zur Gewährleistung der Ausstrahlungssicherheit auf

der Lokalseite (FSM) wurden für die Zusammenarbeit mit elektro-

mechanischen Fernschreibmaschinen konzipiert (entsprach der dama-

ligen Aufgabenstellung).

Bei der Zusammenarbeit mit modernen elektronischen Fernschrei-

bern können zusätzliche Probleme auftreten (z. B. durch steilere

Impulse im Lokalkreis und ggf. dafür nicht ausreichende Schir-

mungs- und Entkopplungseigenschaften).

Bei besonderen Anforderungen wurde das Gerätesystem oder nur die

Endtechnik in geschirmten Kabinen AURORA installiert.

Ferner ist zu achten auf:

- ordnungsgemäße Kontaktierung der Kabelschirme und Steckverbinder,

- Gewährleistung eines telegraphischen niederohmigen Linien-

abschluß,

- Einhaltung der vorgeschriebenen Mindestabstände bei der Installation.

Statische Sicherheit

Unter statischer Sicherheit eines Chiffrierverfahrens wird der

Schutz vor Beeinträchtigung der Geheimhaltung der zu schützenden

Information und anderer Funktionen des Chiffrierverfahrens durch

Mißbrauch der Chiffriertechnik oder unbefugtes Eindringen in die

Chiffriertechnik bzw. Schlüsselmittelverpackung verstanden.

Sie schließt den Schutz vor unbefugten Zugriff auf Schlüssel-

mittel und Chiffriergerät zum Zweck der Aufklärung und Manipulation ein.

Maßnahmen zur Gewährleistung der statischen Sicherheit an der

Chiffriertechnik werden unter dem begriff "Gefäßabsicherungs-

system" zusammengefaßt.

Die statische Sicherheit des Chiffrierverfahrens ARGON ist für

die Zeitschlüsselmittel (verpackt und geöffnet), das BT/BTZ,

das GG und die SV untersucht worden.

Generell gilt, daß entsprechend allgemeinen Regelungen des Chif-

frierwesens durch organisatorische und baulich-technische Maßnahmen

der Zugriff auf Schlüsselmittel und Chiffriertechnik sowie

ARGON-spezifisch auf die Fernschreibendstelle mit BT für Unbefugte

verhindert wird. Im folgenden wird deshalb nur auf spezifische Gefährdung

und Gegenmaßnahmen hingewiesen.

Statische Sicherheit der Schlüsselmittel

Ziel des Angriffs: Aufklärung der Schlüssel

Angriffsmethoden: Unbefugte Entnahme aus der Verpackung, Röntgen des

geschlossenen Schlüsselheftes.

Gegenmaßnahmen und Wertung:

- Die unbefugte Entnahme von Schlüsseln ist durch die Kuvertierung

der ZS-Lochkarten und die Sicherung der Kuverts im Heft wesentlich

erschwert. Das Erkennen des unbefugten Öffnens und

Wiederverschließens der Verpackung kann durch spezielle

Schweißmuster auf den Schweißlinien erschwert werden.

- Durch Röntgen lassen sich Stanzungen de Lochkarten feststellen.

Der Angriff und mögliche Abwehrmaßnahmen erfordern einen

hohen Aufwand.

- Organisatorische Sicherheitsmaßnahmen sind

· der sichere Transport und die sichere Verwahrung der Schlüssel-

mittel einschließlich zuverlässiger Vernichtung,

· kleine ZS-Bereiche zur Begrenzung der Gefahr und der Auswirkungen

von Kompromittierungen.

Statische Sicherheit des BT/BTZ und Kabels

Ziel des Angriffs: Aufklärung von Klartexten

Angriffsmethoden:

Mißbrauch der Fernschreibendstelle durch

• Dechiffrieren von Geheimtexten des Zeitschlüsselbereichs

• bewußte Erzeugung schlüssel- und synchrongleicher

Geheimtext als Unterstützung der Dekryptierung.

Gegenmaßnahme:

Auswahl zuverlässigen Bedienpersonals, Verhinderung unkontrollierter

Nutzung der Fernschreibendstelle durch Aufstellung im Sperrbereich.

Angriffsmethode:

Manipulation des BT/BTZ oder der Verbindungskabel BT - GG z. B. durch

- Einbau zusätzlicher Hardware in BT/BTZ zur Informationsspeicherung

und -abgabe bei Linienbetrieb ohne Chiffrierung (Bedienteil ist

galvanisch mit der Fernschreiblinie verbunden),

- Manipulation der Hardware zur Erhöhung der kompromittierenden

Abstrahlung.

Gegenmaßnahmen:

Mögliche Verplombung und regelmäßige Kontrolle des Bedienteils

bzw. Zusatzbedienteils (Erkennen eines unbefugten Eindringens).

Der Aufwand für die Gegenmaßnahme sollte vergleichbar oder ggf.

höher sein, als der Aufwand für den Schutz der Klarinformationen

und der Verarbeitung.

Statische Sicherheit des GG

Ziel des Angriffs: Aufklärung des Zeitschlüssels

Angriffsmethode: Eindringen in das GG bei eingegebenen ZS

Gegenmaßnahmen:

- Mikrotaster an den Gefäßwänden schalten die Stromversorgung bei

öffnen des Grundgerätes ab und löschen damit den gespeicherten

Schlüssel und ggf. die Klartexte (im Kodeumsetzer). Die Mikro-

taster sind bei einem vorbereiteten Angriff mit technische Mitteln

umgehbar.

- Verplombung des GG dient dem Erkennen erfolgter Angriffe (ohne

Spezialplomben geringe Sicherheit).

Ziel des Angriffs:

Manipulation der Hardware zur Erleichterung der Aufklärung über

kompromittierende Ausstrahlung u. a. m.

Bediensicherheit

Die Gefährdung der Sicherheit eines Chiffrierverfahrens durch

Verletzungen der Gebrauchsanweisung sind ein wichtiger Analyse-

gegenstand. Die vom Auftraggeber geforderten Betriebsarten und

Funktionen des Chiffrierverfahrens ARGON, insbesondere

- die Möglichkeit der uneingeschränkten Arbeit der Fernschreib-

endstelle ohne Chiffrierung,

- der Dialogverkehr ohne Neusynchronisation,

- der Übergang in eine Betriebsart ohne Chiffrierung nach Empfang

einer gestörten Synchronfolge

sowie die "beschränkte Intelligenz" des Chiffriergerätes (SSI-

Schaltkreise) führten zu Kompromißlösungen, die durch Bestim-

mungen der Gebrauchsanweisung kompensiert werden mußten.

Die umfangreiche Bedienanalyse ergab, daß bei Einhaltung der

Gebrauchsanweisung die Sicherheit des Chiffrierverfahrens gewährleistet

ist.

Im folgenden werden fahrlässige Gefährdungen der Sicherheit bei

Abweichungen von der Gebrauchsanweisung durch Bedienfehler darge-

stellt. Darüber hinaus gibt es auch Bedienfehler ohne Gefährdungen

der Sicherheit, z. B. falsche Wahl der Teilnehmerschaltung am GG.

Zur Bedeutung der Bedienhandlungen siehe Gebrauchsanweisung ARGON.

Bedienfehler durch Bediener am Fs-Endplatz

Taste "C" nicht betätigt

Bedienfehler

- vor beabsichtigter Chiffrierung wird Betätigen der Taste "C"

vergessen und Chiffrierbetriebsart nicht erreicht,

- Übergang in die Betriebsart Chiffrierung wird nicht durch Beobachten

der Anzeige "C" kontrolliert.

Folgen: Klartext gelangt unchiffriert auf den Kanal bzw. das Lochband

(Vorchiffrierung).

Gegenmaßnahmen:

Dem Klartext werden die Zeichenkombination ""bbbb" vorangestellt.

Das Chiffriergerät erwartet dann bei Direkt- und Teildirekt-

chiffrierung Typ A die Synchronfolge vom Kanal und blockiert die

Ausgabe von Fernschreibzeichen.

Beim Vorchiffrieren werden 25 Zeichen des Klartextes als Synchron-

folge interpretiert und nicht ausgegeben. Erfüllen diese 25

Fernschreibzeichen nicht die Rekursion der Synchronfolge, was

sehr wahrscheinlich ist, werden die folgenden Fernschreibzeichen

ausgegeben. Der Fehler wird durch Kontrolldechiffrieren festgestellt.

Bemerkung:

- Diese erste Maßnahme ist nicht wirksam, wenn die Sperre (Taste SP)

der Mithörfunktion zur Auswertung von "bbbb" für den Übergang

in die Chiffrierlage (z. B. bei Verlassen des Fs-Endplatzes)

eingeschaltet ist.

- Abläufe und Kontrolle der Chiffrierung sind Ausbildungsschwerpunkt.

Keine Kontrolle der Anzeige "C" bei Aufnahme und Beendigung der

Chiffrierung.

Bedienfehler:

Anzeige "C" wird bei Auslösen der Synchronisation, Übergang in

die Chiffrierung und Beendigung der Chiffrierung nicht kontrolliert.

Folgen:

Keine Kontrolle zur Vermeidung eigener Bedienfehler, aber auch Angriffe

Unbefugter werden möglich, s. u.

Gegenmaßnahmen: Schulung der Bediener.

Lokalbetrieb über Fernschaltgerät (FSG)

Bedienfehler:

Zur Herstellung von Klartextlochbändern wird der Lokalbetrieb über

das FSG hergestellt.

Folgen:

- Der Lokalbetrieb wird bei Anwahl der Fernschreibendstelle nach akustischer

Signalisation abgebrochen und die Fernschreibverbindung hergestellt.

Bei fortgesetzter Klartexteingabe gelangt Klartext auf den Kanal.

- Ein Übersprechen des Klartextes über das FSG auf die Linie

ist möglich.

Gegenmaßnahme:

Lokalbetrieb nur über T-310/50 durch Taste "LOK" herstellen.

Kein Stop der Klartexteingabe über Lochstreifensender vor Übergang

in eine Betriebsart ohne Chiffrierung

Bedienfehler:

Bei Übergang aus einer Betriebsart mit Chiffrierung in eine Betriebs-

art ohne Chiffrierung wird die Klartexteingabe über Lochstreifensender

fortgesetzt. Das kann insbesondere beim Direktchiffrieren durch Gegenschreiben,

beim Vorchiffrieren durch löschen der Anruferkennung durch Betätigen der Tasten

"LÜ" oder Annahme des Anrufes durch Betätigen der Tasten "LÜ" und "LIN"

geschehen.

Folgen: Klartext gelangt auf den Kanal.

Gegenmaßnahme:

Festlegungen in der Gebrauchsanleitung zum Stoppen des Lochstreifen-

senders in der angegebenen Situation.

Fehler durch den Chiffreur

Unterlassen der Funktionskontrolle

Fehler:

Die Funktionskontrolle wird seltener, als in der Gebrauchsanweisung

angegeben, durchgeführt.

Folgen:

Fehler bzw. Ausfälle des Prüf- und Blockiersystems und des

Zufallsgenerators werden nicht festgestellt. Es erhöht sich die

Wahrscheinlichkeit technischer Mehrfachfehler.

Gegenmaßnahme:

Nachweis über Funktionskontrolle im Betriebsbuch und Kontrolle

des Nachweises durch Vorgesetzte.

Fehler bei Zeitschlüsselwechsel

Bedienfehler:

Bei der Zeitschlüsseleingabe wird der Schalter LE nicht bestätigt

und Anzeige "LE", "SE", "S" und/oder "F" werden nicht

kontrolliert.

Folgen:

Der Schlüssel wird nicht von der Lochkarte gelesen, der gespeicherte

Zeitschlüssel bleibt aktiv. Die Gültigkeitsdauer des Zeit-

schlüssels wird ohne unmittelbare negative Folgen für die Sicherheit

verlängert.

Gegenmaßnahme:

Der Fehler wird bei der nächsten Direktchiffrierung bemerkt bzw.

von der Gegenstelle ein nicht zu dechiffrierender Geheimtext gemeldet.

Nachrichtenflußanalyse

Wegen

- der Aufnahme der Fernschreibverbindung im Linienbetrieb ohne

Chiffrierung,

- der Start-Stop-Betrieb der Chiffrierung (jedes Zeichen wird zum

Zeitpunkt seiner Eingabe chiffriert und ausgegeben, in den

Übertragungspausen werden keine Füllzeichen gesendet)

ist folgende Nachrichtenflußanalyse möglich:

- Zeitpunkt der Übertragung,

- verwendetes Chiffrierverfahren,

- Absender und Empfänger (Fernschreibrufname),

- Länge von Geheimtextteilen und deren Zuordnung zu den

Korrespondenten.

Ein offenes Problem ist die Auswertung des Schreibrhythmus bei

manueller Eingabe des Klartextes. Die Ausgabe der Fernschreib-

zeichen erfolgt in einem Zeitraster von 0,625 ms (50 Baud) bzw.

0.3125 ms (100 Baud). Die Verarbeitungszeit im Chiffriergerät ist

unabhängig vom Inhalt des Klartextzeichens. Es ist unklar, ob indivi-

duell bedingte Zeitintervalle zwischen den Geheimtextzeichen zur

Rekonstruktion des Klartextes genutzt werden können.

In der Gebrauchsanweisung wurde deshalb festgelegt, daß VS-Texte grund-

sätzlich über Lochstreifensender zur Chiffrierung einzugeben sind.

Diese Regelung entsprach auch Festlegungen zur Nutzung der Lochstreifen-

sender zur Entlastung des Fernschreibnetzes.

Nachrichtenaufklärung

Jedes Chiffrierverfahren schafft konkrete Bedingungen für die

Dekryptierung. Diese Bedingungen können unterteilt werden nach

- Einhaltung des Chiffrierverfahrens,

- Abweichung vom Chiffrierverfahren (zufällig, fahrlässig,

durch aktive Einflußnahme Unbefugter).

Im folgenden werden einige Dekryptierbedingungen untersucht.

Dekryptierung einzelner Sprüche

Dekryptiermethode

Abhebend der Steuerfolge bei 3 phasengleichen Sprüchen durch Pro-

babilitätswortmethode auf der Grundlage der Kenntnis des Sub-

stitutionsalgorithmus.

Einschätzung der Dekryptiermethode

Es müssen zu zwei Geheimtexten wahrscheinliche Klartexte angenommen

werden. Daraus wird die Steuerfolge berechnet und der dritte Geheim-

text dechiffriert. Die Sinnfälligkeit des resultierenden Klar-

textes entscheidet über die Richtigkeit der Lösung für alle

drei Geheimtexte. Die Methode wird als aufwendig, aber realisierbar,

eingeschätzt.

Eintreten der Voraussetzung bei Einhaltung des Chiffrierverfahrens

Phasengleiche Sprüche können entstehen durch:

(1) Schwächen des Chiffrieralgorithmus.

Die Wahrscheinlichkeit dafür ist sehr gering.

(2) Schlüsselgleiche Sprüche mit gleicher Synchronfolge.

Wegen der Qualität des Zufallsgenerators und der Länge des

f-Folgeanfangsabschnittes ist die Wahrscheinlichkeit des Eintretens

dieser Voraussetzung hinreichend gering.

Zum Erkennen phasengleicher Texte kann ein Vergleich der ersten 4 Geheim-

textzeichen herangezogen werden, die durch Chiffrierung einer für alle

Sprüche gleichen Maschinenbefehlsfolge zur Erzeugung eines einheitlichen

Druckbildes entstehen.

Eintreten der Voraussetzung bei Abweichungen von Chiffrierverfahren

Angriffsmethode:

Gleiche Synchronfolgen für die Chiffrierung von Klartexten können

dadurch provoziert werden, daß

- sich ein Angreifer in eine Fernschreibverbindung kurz vor Aus-

lösung der Synchronisationsprozedur einschaltet und beide Chif-

friergeräte mit einer von ihm gewählten Synchronfolge synchro-

nisiert. Beide Endstellen können danach ordnungsgemäß ihren

Chiffrierverkehr abwickeln,

- der Angreifer selbst die Chiffrierverbindung aufbaut, der Ge-

genstelle einen aufgefangenen Spruch desselben Schlüsselbe-

reiches übersendet und auf das Senden der Gegenstelle (Dialog-

verkehr ohne Neusynchronisation) hofft,

Die Geheimtexte wären bei entsprechender Wiederholung des Angriffs

phasengleich.

Gegenmaßnahmen:

Nach Gebrauchsanweisung darf nur die textabsendende (verbindungs-

aufbauende) Endstelle die Synchronisation auslösen. bei Verstößen

ist Gegenzuschreiben. Im Falle des o. g. ersten Angriffs würde die

textabsendende Endstelle aber durch die Gegenstelle (den

Angreifer) synchronisiert.

Weiter ist in der Gebrauchsanweisung festgelegt, daß nach Aufbau

der Chiffrierstelle sich beide Endstellen durch Austausch der

Namensgeber von der Fähigkeit der Gegenstelle zum aktiven Chif-

frieren zu überzeugen haben.

Bemerkung:

Die gleiche Methode zur Erzeugung von phasengleichen Geheimtexten

könnte ein Bediener der Fernschreibendstelle allein oder in Zu-

sammenarbeit mit anderen nutzen, um die Dekryptierung durch Chif-

frieren von Texten zu unterstützen. Bei ihm wären dann keine

direkte Beweise für die Kompromittierung von Texten nachweisbar.

Angriffsmethode:

Ein Angreifer könnte versuchen, die Erzeugung der Synchronfolge

durch zielgerichtete Eingabe von Fernschreibzeichen vom Kanal zu be-

einflussen.

Einschätzung:

Der Angriff ist nicht möglich, da auf ein empfangenes Fern-

schreibzeichen (5 Bit) 160 Bit Zufallsfolgen des physikalischen

Zufallsgenerator kommen.

Bestimmung de Zeitschlüssels

Bedingungen für die Bestimmung des Zeitschlüssels

In Ergänzung zu den allgemein üblichen Bedingungen zur Dekryp-

tierung ist zu bemerken, daß dem Dekrypteur für jeden Spruch 20

Bit eines Klartext/Geheimtext-Paares (chiffrierte Maschinenbefehls-

folge) sowie je nach Strukturierung des Klartextes weitere

Bits zur Verfügung stehen. Diese 20 Bit führen

aber nicht direkt zur Rekonstruktion von Elementen der a-Folge,

denn dazu wäre mindestens 2 phasengleiche Geheimtexte notwendig.

Einschätzung

Die mathematisch-kryptologische Analyse erbrachte keine Hinweise

auf praktisch realisierbare Methoden zur Bestimmung des Zeit-

schlüssels.

Mitlesen chiffrierter Sprüche durch Teilnehmer des Zeit

Schlüsselbereiches

Im Zeitschlüsselbereich mit mehr als zwei Teilnehmern (allge-

meiner Verkehr) kann Grundsätzlich jeder Teilnehmer alle Geheim-

texte des Zeitschlüsselbereiches dechiffrieren. Die Zeitschlüs-

selbereiche sind deshalb nur so groß wie unbedingt zur Gewährlei-

stung der Informationsbedingungen nötig zu wählen. Die Gebrauchs-

anweisung gibt eine Grenze von maximal 150 Teilnehmern an. Bei zu

kleinen Schlüsselbereichen müssen ggf. Endstellen in mehreren Zeit-

schlüsslbereichen arbeiten. Das ist wegen der geringen Zeit für

den Zeitschlüsselwechsel möglich, erhöht aber die Gefahr der

Kompromittierung der Zeitschlüssel und schränkt die Verfügbarkeit

der Geräte ein.

Desinformation

ARGON unterstützt die fernschreibtypischen Authentisierung des

Senders und Empfängers sowie die Datenintegrität der chiffrierten

Nachrichten.

Datenintegrität

ARGON unterstützt die Datenintegrität auf der Grundlage der

Redundanz der Klartexte und der Eigenschaften des Chiffrieralgo-

rithmus, wobei die Entscheidung über die Integrität der Nachricht

außerhalb des Chiffrierverfahrens durch den Bediener zu treffen ist.

Im Gegensatz zu einem Additionsverfahren muß der Angreifer über 2

phasengleiche Klartext/Geheimtext-Paare verfügen, um wenigstens

einen Geheimtext sinnvoll verfälschen zu können. Phasengleiche Geheim-

texte sind bei Einhaltung der Gebrauchsanweisung praktisch ausgeschlossen.

Authentisierung des Senders und Empfängers

ARGON schreibt für Direktchiffrierung vor:

- den Namensgeberaustausch vor und nach Übergang in die Chiffrierung,

- die Angabe des Fernschreibnamens der absendenden Endstelle

mit Dringlichkeit, Nummer des Fernschreibens, Datum und Zeit

der Aufgabe des Fernschreibens in chiffrierter Form,

- Quittierung mit aktueller Zeit durch absendende und empfangende

Endstelle sowie Spruchnummer, Dringlichkeitsstufe und Fern-

schreibrufname durch den Empfänger.

Diese Angaben werden gegenüber Verfälschungen auf dem Übertragungs-

kanal geschützt.

Die Authentisierung durch die Fähigkeit zum aktiven Chiffrieren

erfolgt nur mit einer Genauigkeit bis auf den Zeitschlüsselbe-

reich (Teilnehmer innerhalb des Zeitschlüsselbereiches können

durch das Chiffrierverfahren nicht unterschieden werden).

Desinformationsmöglichkeit bei Bedienfehlern

1.Variante

Grundlage:

T-310/50 besitzt die Eigenschaft, daß Fernschreibzeichen, die

zwischen dem Empfang einer ordnungsgemäßen Synchronisationsfolge

und dem Erkennen der Kombination "KKKK" (bzw. "((((" im Ziffern-

register) von der Linie empfangen werden, auf die Peripherie

ausgegeben werden.

Angriffsmethode:

Ein Angreifer stellt eine Fernschreibverbindung nach Gebrauchsan-

weisung her. Nach der Synchronfolge sendet er "KBuKKK" (Bu =

Register Buchstaben/Lat.). Es wird "KKKK" und danach

jeder beliebige vom Angreifer gewünschte Text auf den Fernschreiber

ausgegeben. Während dieser Ausgabe blinkt die Anzeige "C".

Nach Empfang von "KKKK" oder "((((" geht das Chiffriergerät in

Chiffrierung über, die Anzeige "C" zeigt Dauerlicht.

Die Methode ist geeignet, einer Endstelle einen Text zu übermitteln

und dabei mit geringen Abweichungen das Druckbild eines chiffrierte

übermittelten Textes zu erzeugen ("KKKK" oder "((((" am Ende).

Gegenmaßnahme:

Dieser Angriff ist nur möglich, wenn der Bediener es entgegen der

Gebrauchsanleitung unterläßt, den Übergang in die Chiffrierung

durch Beobachten der Anzeige "C" zu kontrollieren sowie sich

durch Namensgeberaustausch von der Fähigkeit zum aktiven Chif-

frieren durch die Gegenstelle zu überzeugen.

2. Variante

Grundlage:

T-310/50 geht nach Empfang einer gestörten Synchronfolge in die

ursprüngliche Betriebsart ohne Chiffrierung zurück.

Angriffsmethode:

Ein Angreifer kann den Übergang in die Chiffrierlage durch Über-

mittlung einer gestörten Synchronfolge vortäuschen und dann den

Text (ohne Chiffrierung) übermitteln.

Gegenmaßnahme:

Nach Empfang der gestörten Synchronfolge erlisch die Anzeige

"C". Bei Einhaltung der Gebrauchsanweisung stellt der Bediener

fest, daß der empfangene Text ohne Chiffrierung übermittelt wird.

Stören

Der Schutz vor aktiven Störangriffen war nicht Bestandteil der

Aufgabenstellung. Die kanalseitige Störanfälligkeit des Chif-

frierverfahrens ist im Sinne der Gewährleistung der Funktionali-

tät Gegenstand der Analyse.

Kanalstörungen

Die Chiffrierverbindung ist anfällig gegenüber Kanalstörungen,

die die Synchronfolge verfälschen oder die Fernschreibzeichen

einfügen oder "verschlucken". Im letzten Fall werden die Chiffra-

toren asynchron und die Chiffrierverbindung muß neu aufgenommen werden.

Blockieren der Fernscheibendstelle

Eine Fernscheibendstelle kann durch Übermittlung der Kombination

"bbbb" (Beginn der Synchronfolge) und Auslösen der Verbin-

dung blockiert werden. Als Gegenmaßnahme schriebt die Gebrauchs-

anleitung die Betätigung der Sperre vor, wenn der Bediener den

Fernscheibendplatz verläßt (T-310/50 wertet dann "bbbb" nicht aus).

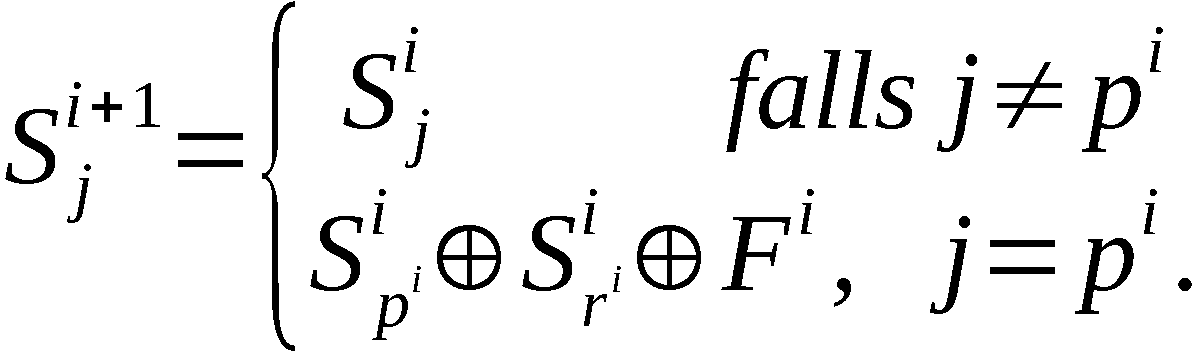

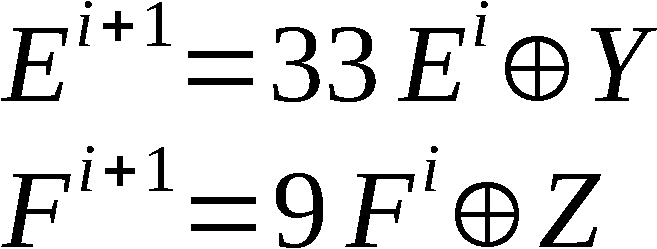

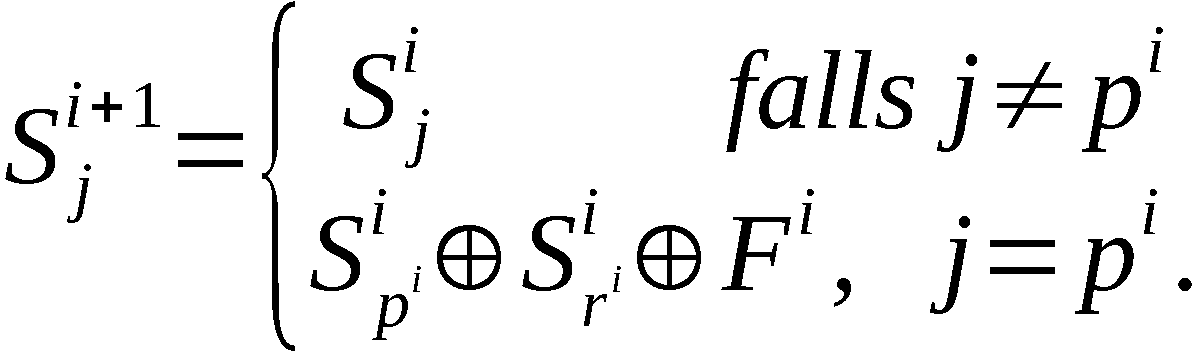

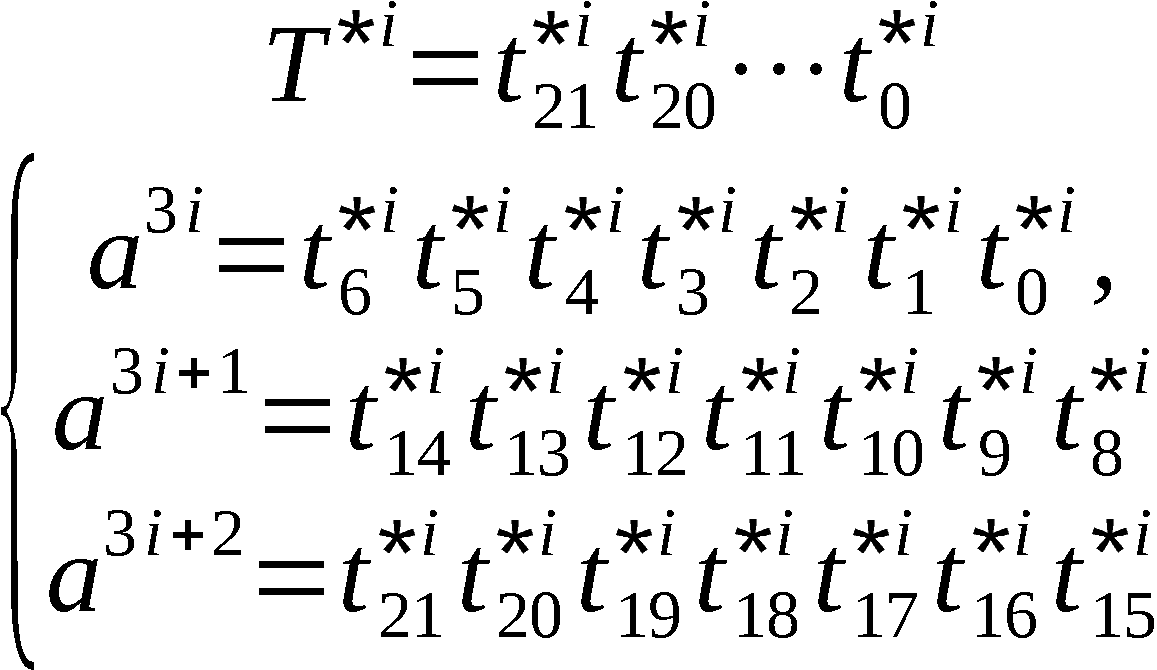

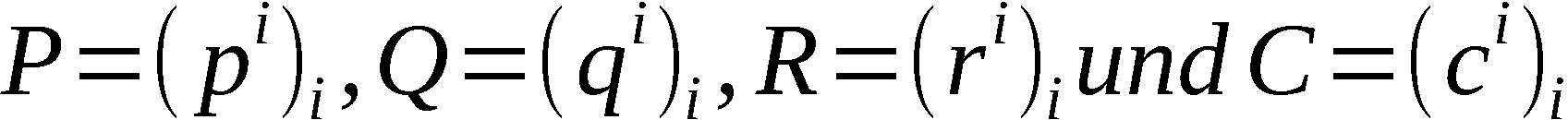

BETA-Klasse, BOA-Algorithmus

Grundlage für die Untersuchung und Entwicklung der BETA-Klasse

ist der Zufallszahlengenerator von Hull und Dobell(1962).

Die Entwicklung der BETA-Klasse begann 1974 und endete nach

umfassender Analyse 1979.

Im Jahr 1988 wurde die Geheimhaltung des Verfahrens aufgehoben.

Der Algorithmus wurde 1974 bis 1975 spezifiziert und bis 1979

wurden statistische Untersuchungen unternommen in denen die

kryptologische Sicherheit der Klasse nachgewiesen wird.

Ziel war es, wie es in der ALPHA-Klasse realisiert wurde, einen

sicheren Algorithmus zu erstellen mit dem man Zufallsfolgen,

Additionsfolgen, für den Chiffrieralgorithmus bereitstellt.

Geplant war bis zur Schließung der Akte, den BOA Algorithmus

für weitere Chiffriersysteme zu nutzen.

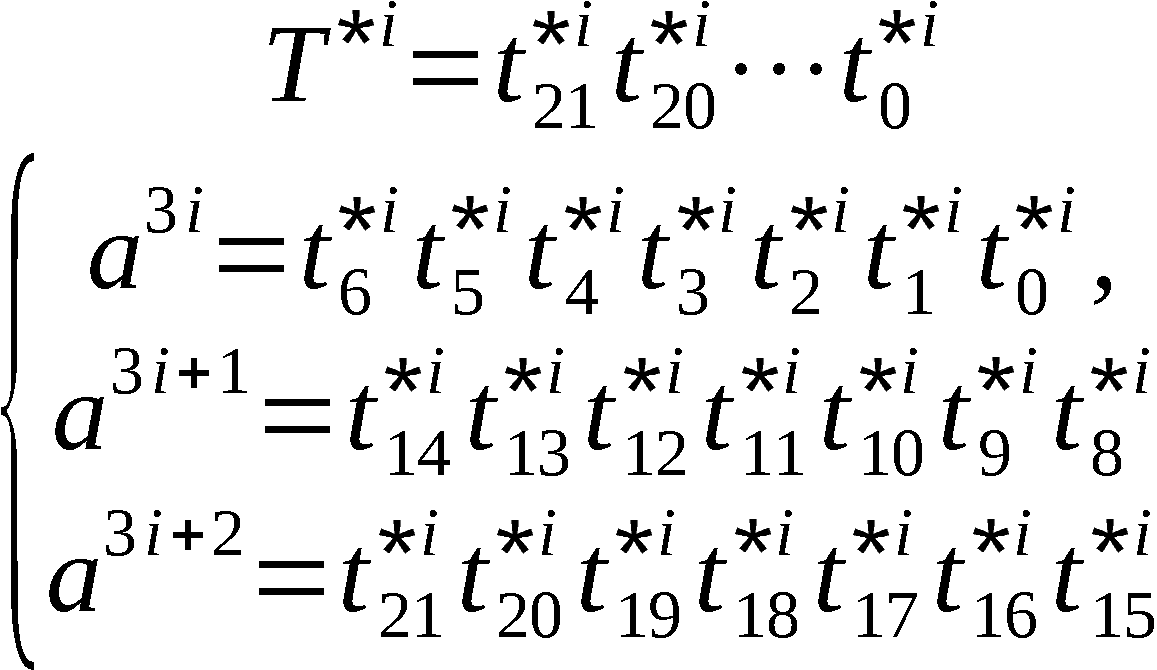

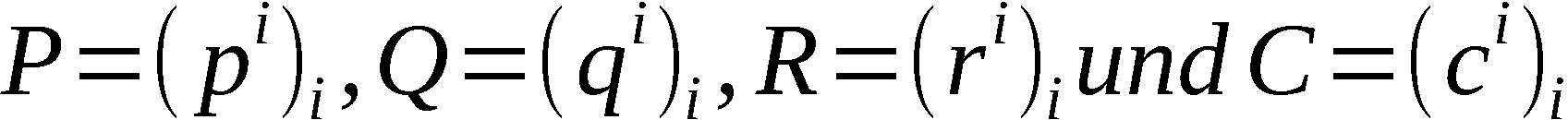

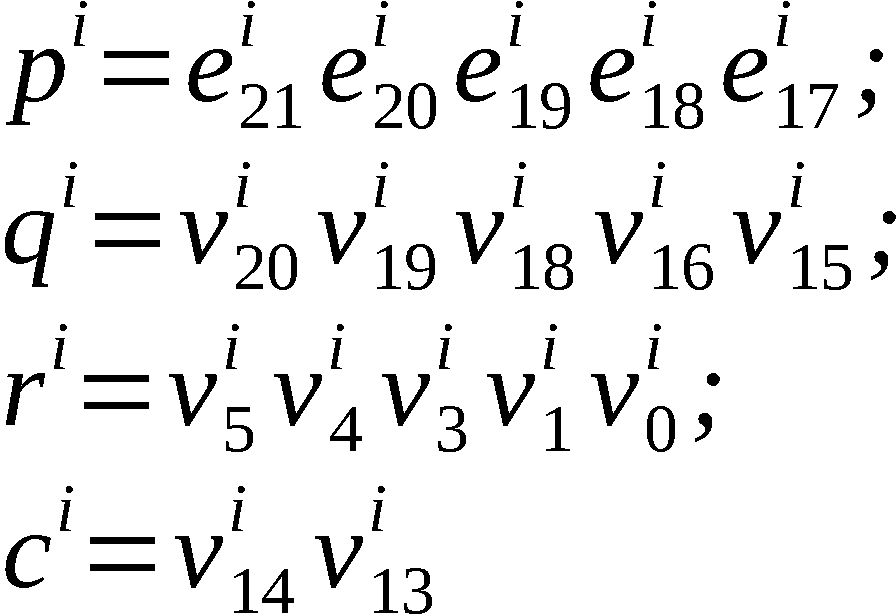

Die Folge A = (an) n ∈ N0 ist die Additionsreihe.

∀ j ∈ N(22) :  ∀ j ∈ N(22) : tj*ii

∀ j ∈ N(22) : tj*ii

;

S = (S0, S1, …, S31) ist der Schlüssel

;

S = (S0, S1, …, S31) ist der Schlüssel

heißen Steuerfolgen.

heißen Steuerfolgen.

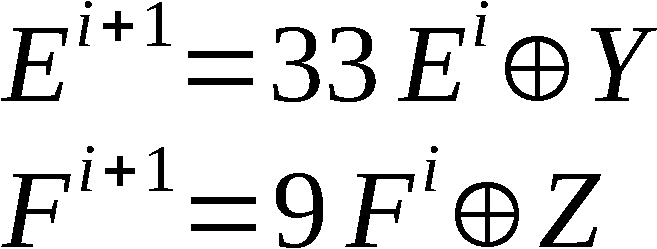

Das Schlüsselsystem umfaßt:

Schlüssel

Das Schlüsselsystem umfaßt:

Schlüssel  ⊕ entspricht mod(222)

Y und Z sind immer ungerade.

Die Additionsreihen werden wie bei der T-310 nicht direkt

mit dem Klartext, bzw. Geheimtext XOR-verknüpft.

Bei entsprechender Wahl des Schlüssels, große Primzahlen,

können bis zu 600 Millionen Zufallszahlen erzeugt werden,

dann beginnt der Zyklus. (Periodizität)

In der Häufigkeitsverteilung konnte nachgewiesen werden

das diese paarweise verschieden sind.

⊕ entspricht mod(222)

Y und Z sind immer ungerade.

Die Additionsreihen werden wie bei der T-310 nicht direkt

mit dem Klartext, bzw. Geheimtext XOR-verknüpft.

Bei entsprechender Wahl des Schlüssels, große Primzahlen,

können bis zu 600 Millionen Zufallszahlen erzeugt werden,

dann beginnt der Zyklus. (Periodizität)

In der Häufigkeitsverteilung konnte nachgewiesen werden

das diese paarweise verschieden sind.

∀ j ∈ N(22) : tj*ii

∀ j ∈ N(22) : tj*ii

;

S = (S0, S1, …, S31) ist der Schlüssel

;

S = (S0, S1, …, S31) ist der Schlüssel

heißen Steuerfolgen.

heißen Steuerfolgen.

Das Schlüsselsystem umfaßt:

Schlüssel

Das Schlüsselsystem umfaßt:

Schlüssel  ⊕ entspricht mod(222)

Y und Z sind immer ungerade.

Die Additionsreihen werden wie bei der T-310 nicht direkt

mit dem Klartext, bzw. Geheimtext XOR-verknüpft.

Bei entsprechender Wahl des Schlüssels, große Primzahlen,

können bis zu 600 Millionen Zufallszahlen erzeugt werden,

dann beginnt der Zyklus. (Periodizität)

In der Häufigkeitsverteilung konnte nachgewiesen werden

das diese paarweise verschieden sind.

⊕ entspricht mod(222)

Y und Z sind immer ungerade.

Die Additionsreihen werden wie bei der T-310 nicht direkt

mit dem Klartext, bzw. Geheimtext XOR-verknüpft.

Bei entsprechender Wahl des Schlüssels, große Primzahlen,

können bis zu 600 Millionen Zufallszahlen erzeugt werden,

dann beginnt der Zyklus. (Periodizität)

In der Häufigkeitsverteilung konnte nachgewiesen werden

das diese paarweise verschieden sind.