- Begriffserläuterung Kompromittierung

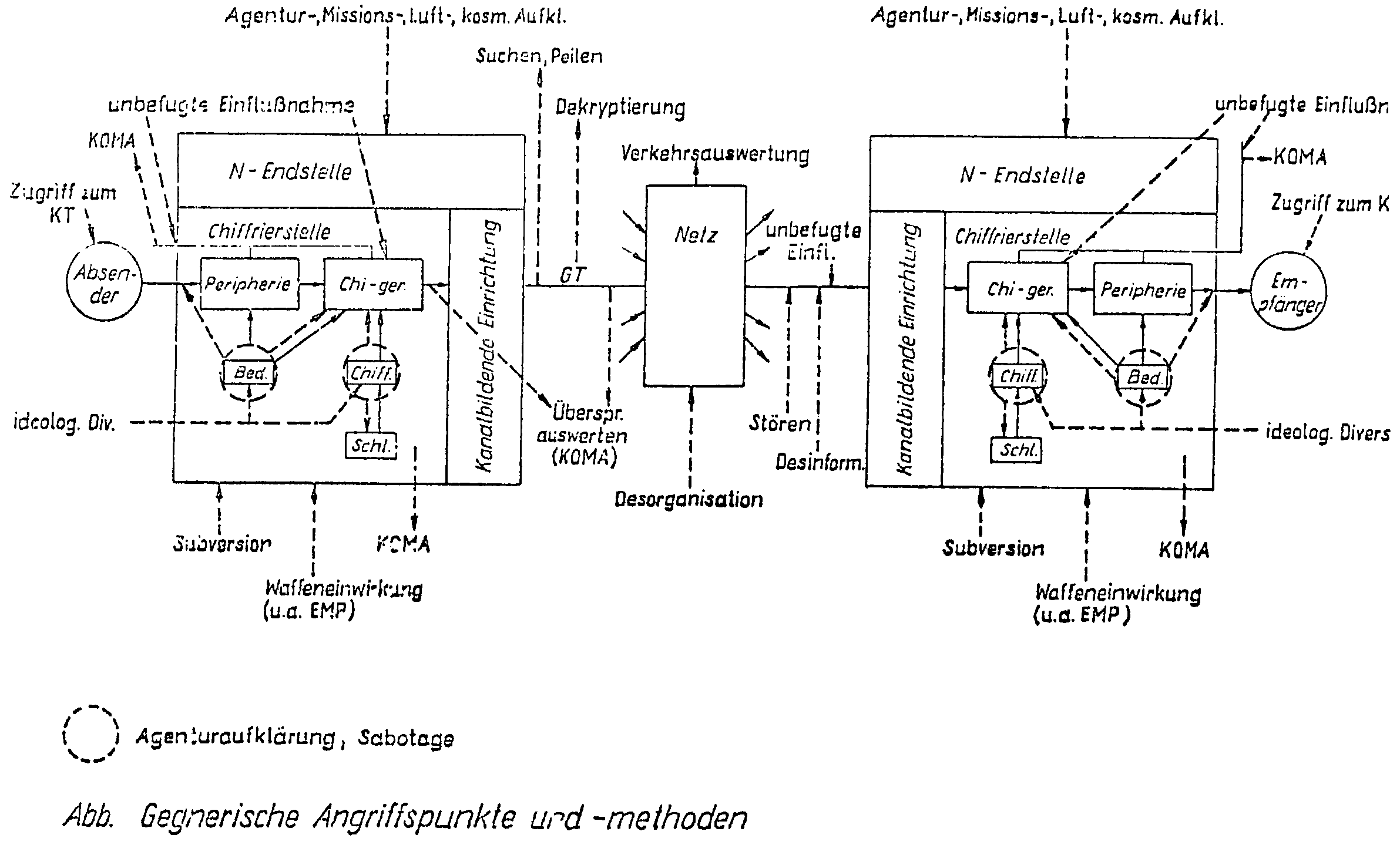

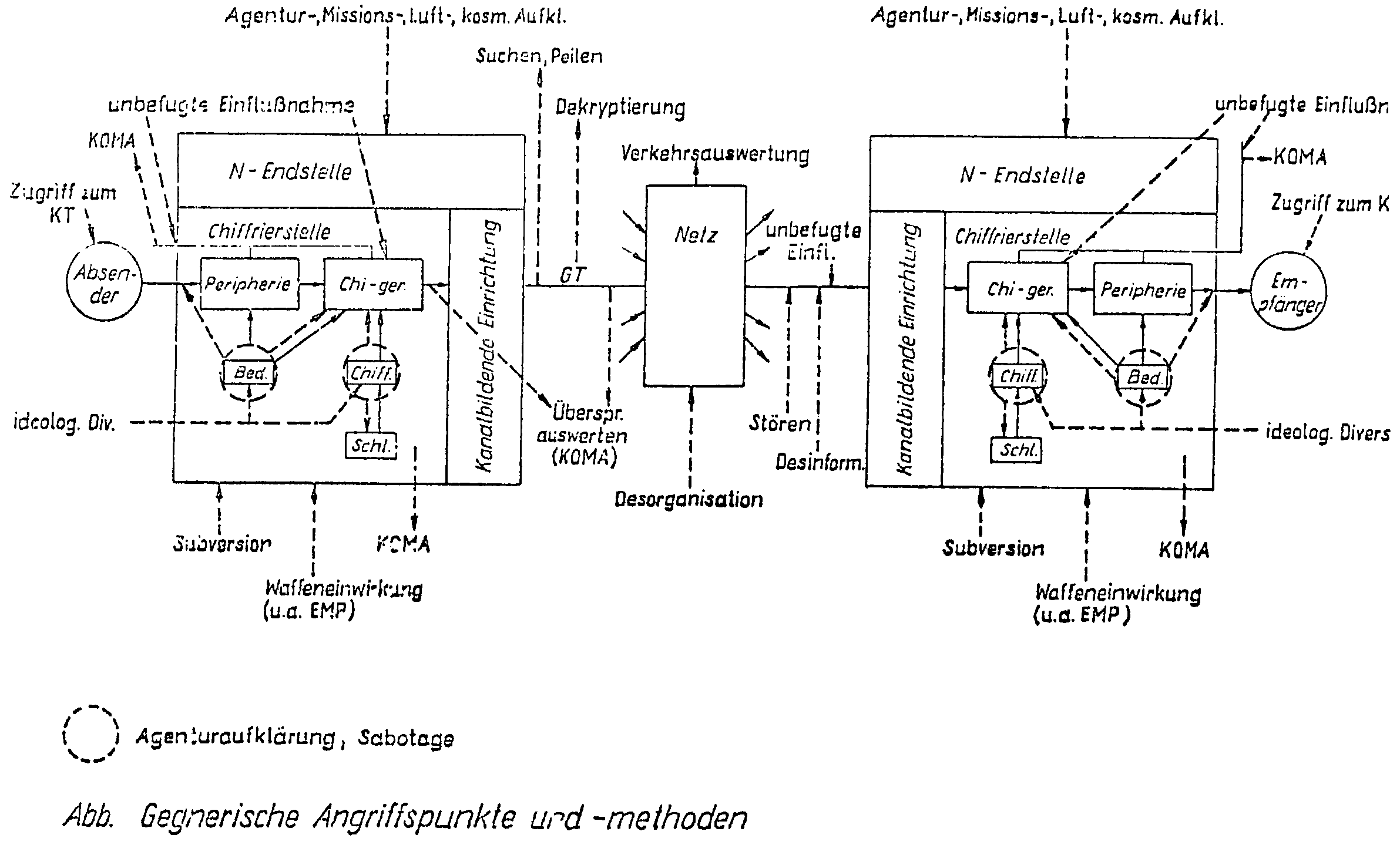

- Angriffsmöglichkeiten des Gegners

- 1960 dokumentierte Kompromittierungen

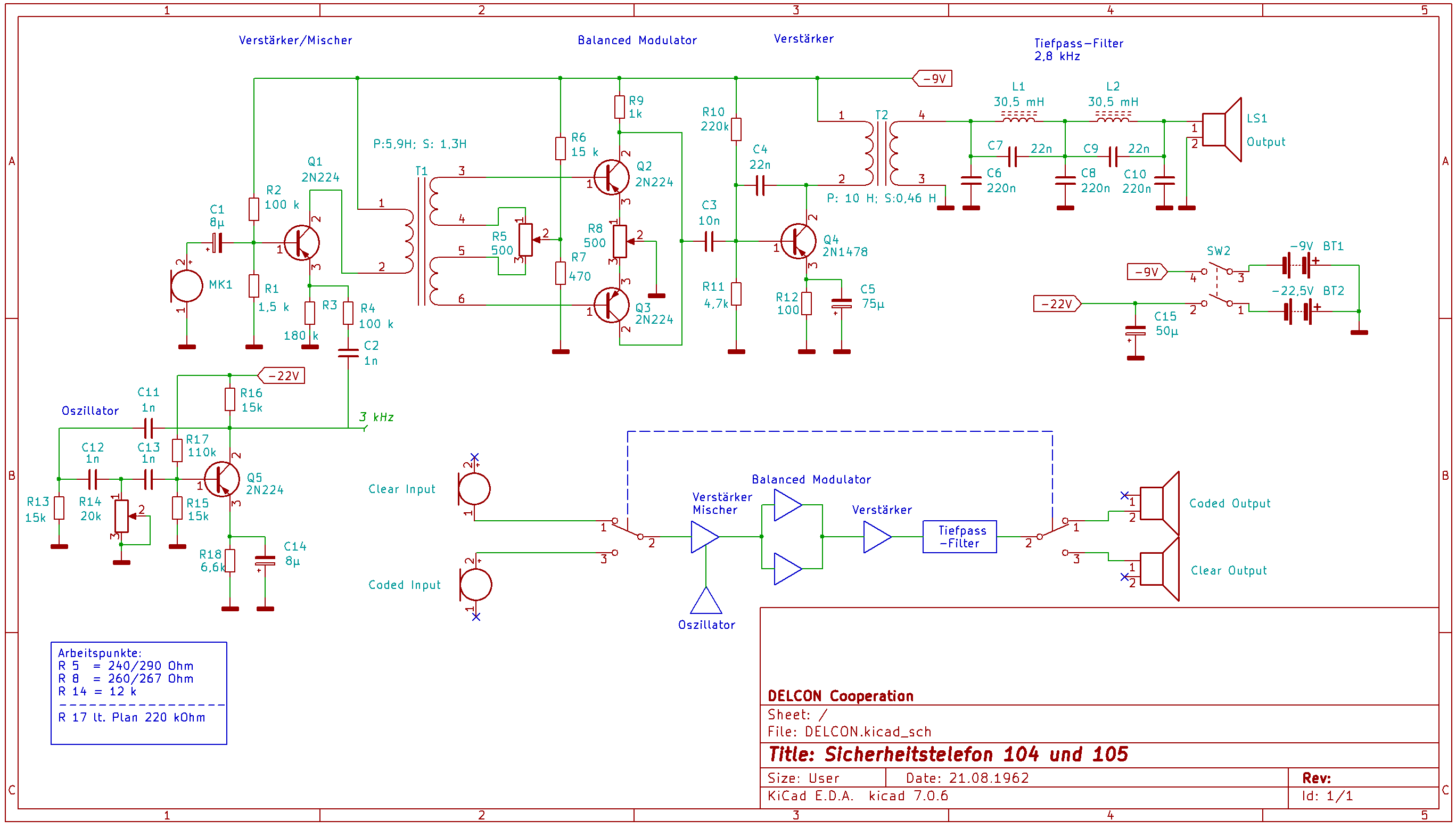

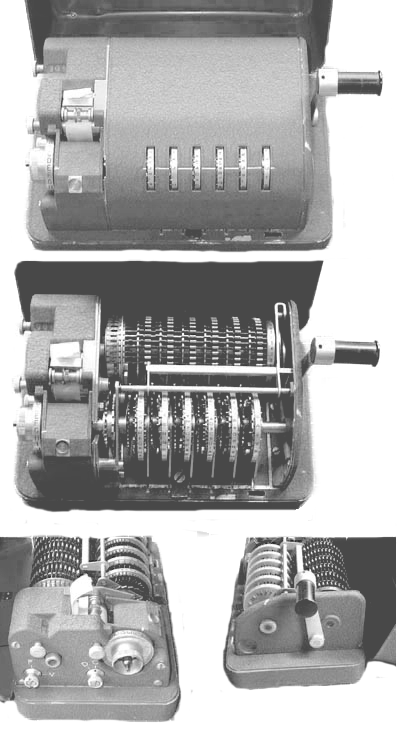

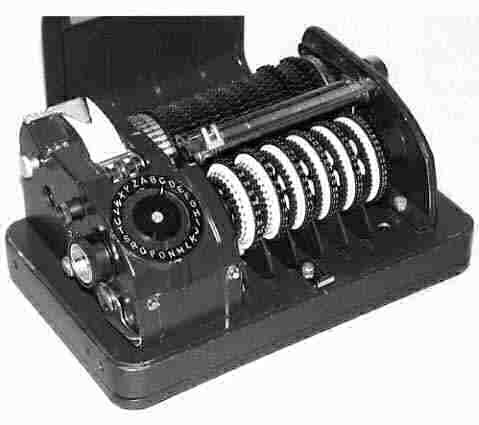

- 1963 Analyse des Sprachchiffriergerätes Security Telephone 104, 105

- Kompromittierung bzw. Verlust, bei der Handelsschiffahrt der DDR

- Kompromittierung und Verlust in Grenada M-105 AGAT

- Siemens T-1000 CA

- Auflistung laut Verzeichnis ZCO

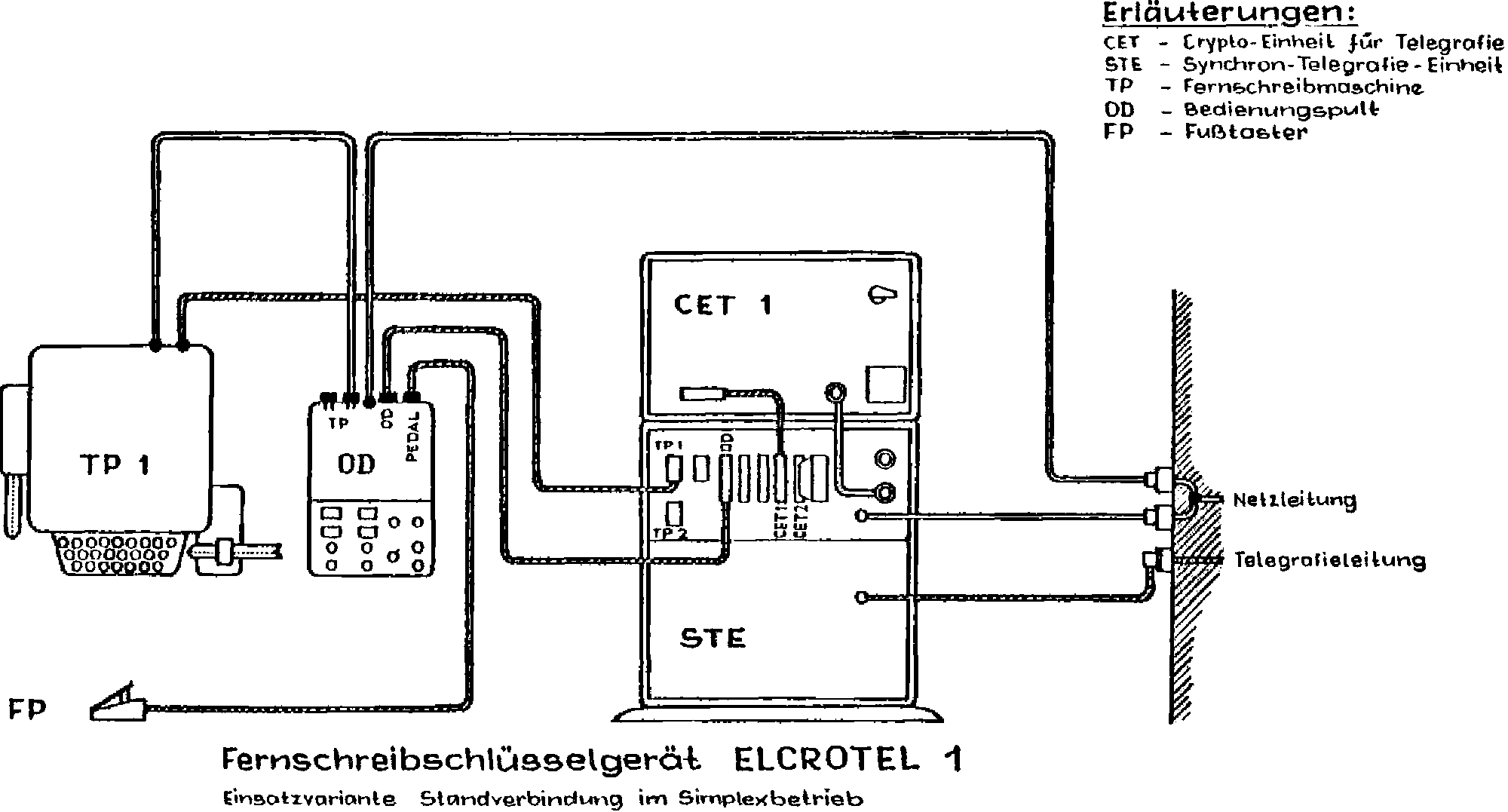

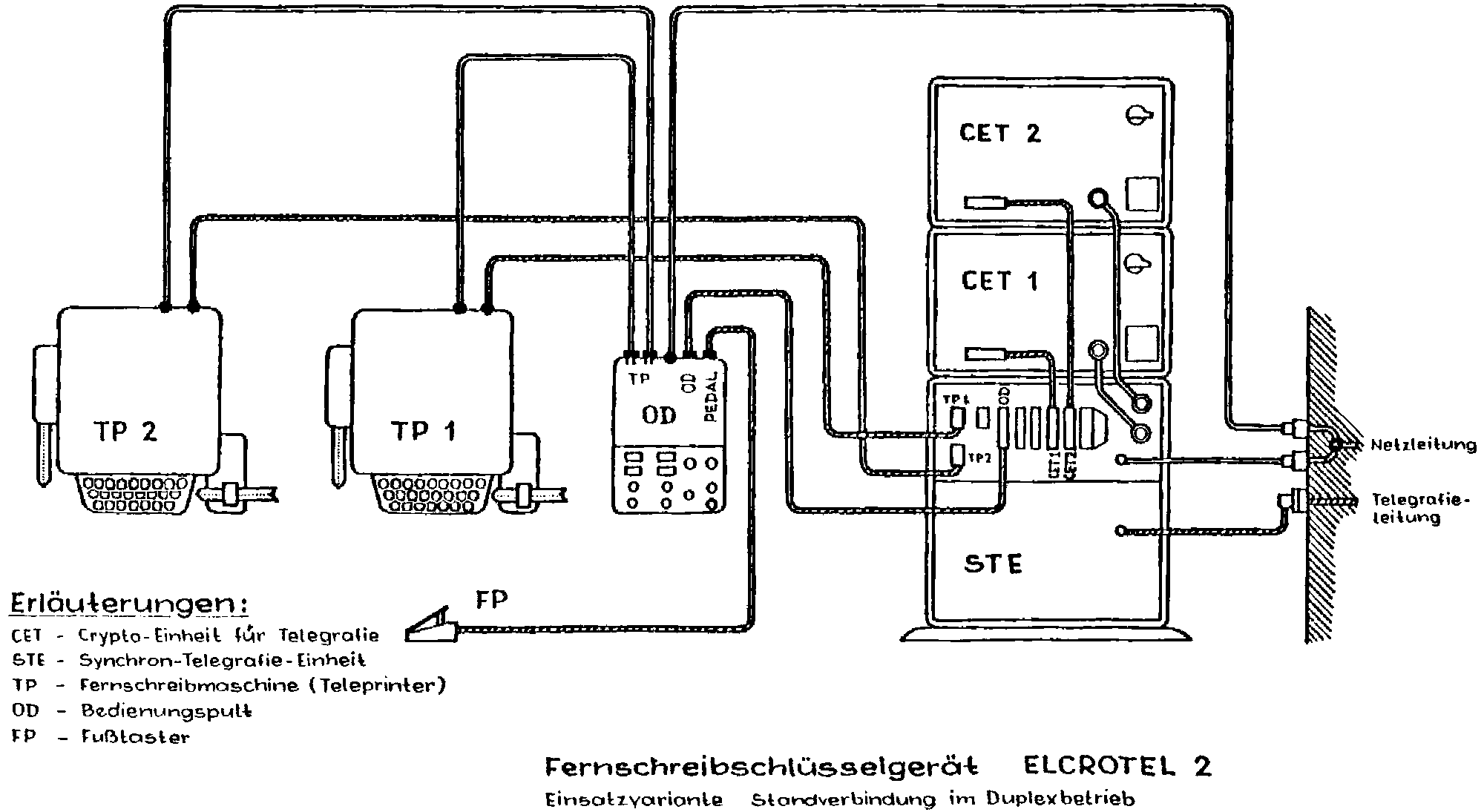

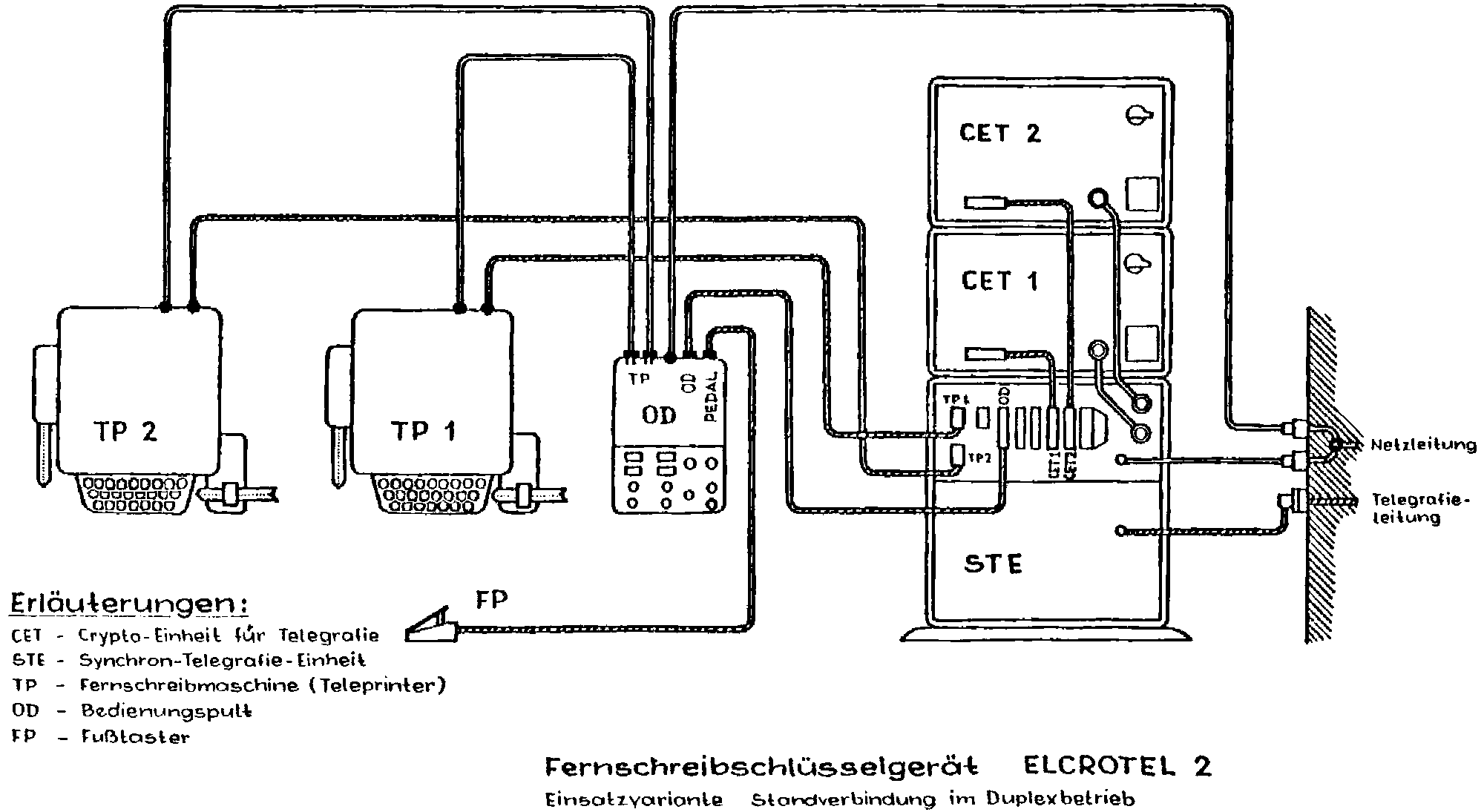

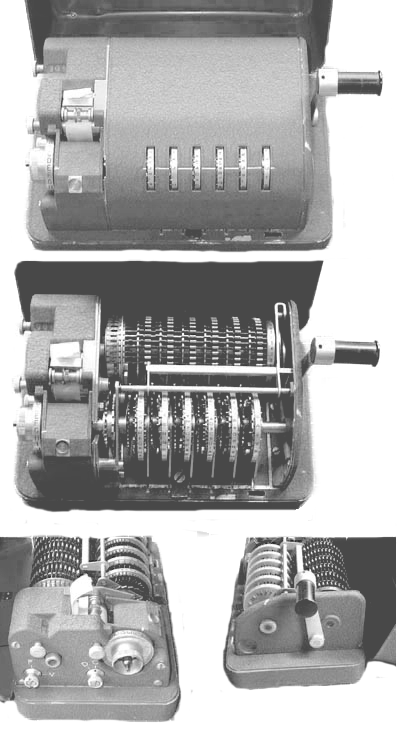

- Elcrotel, AZET

- BRD Botschaft in Kuba, AZET

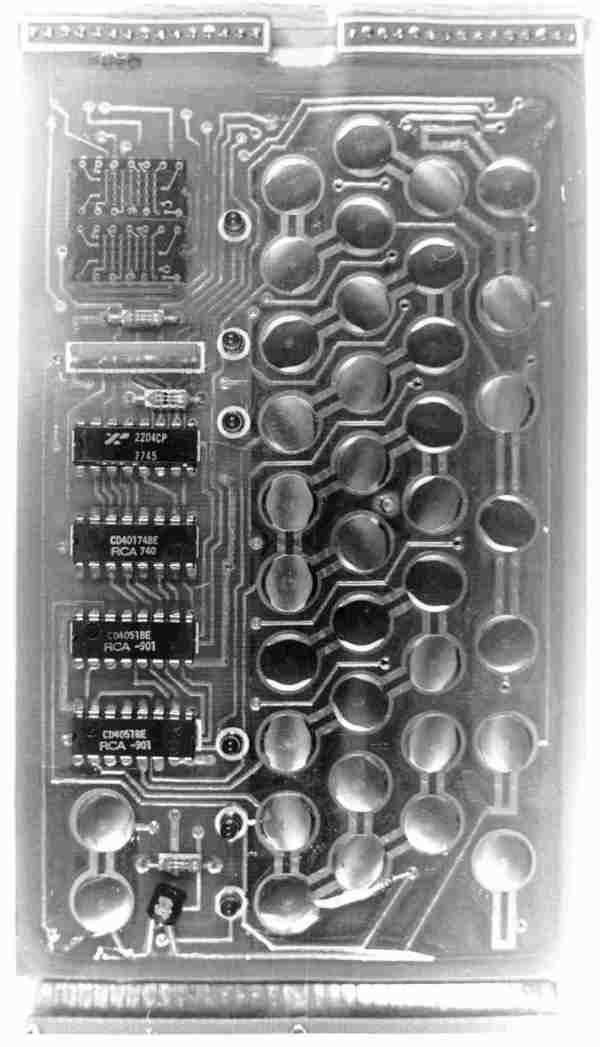

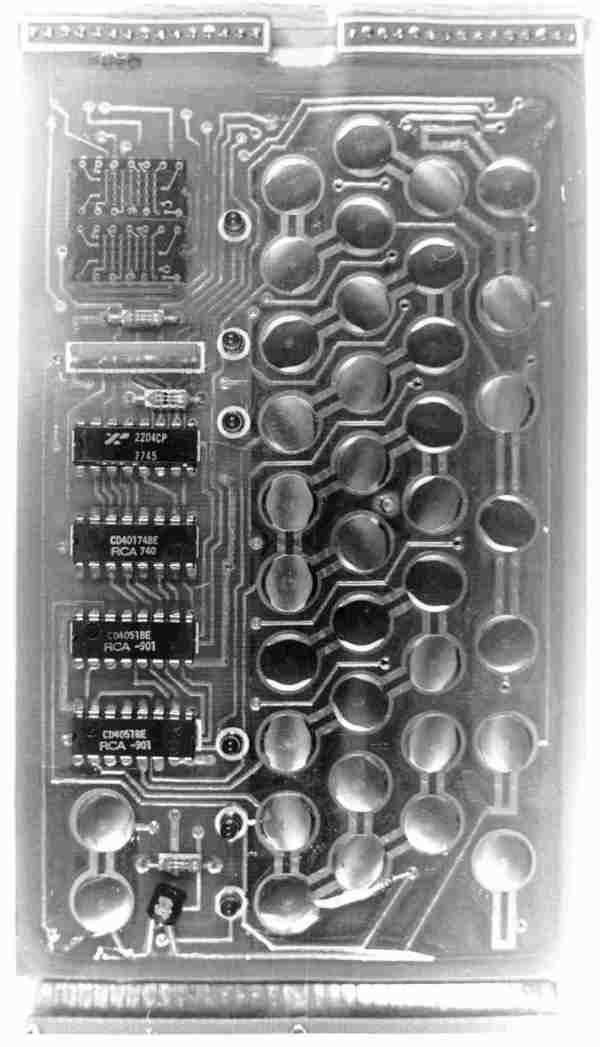

- TCC Chiffriergerätehersteller

- Chilenische Botschaft / Crypto AG

- Äthiopische Botschaft / Crypto AG

- Historisches, 6 Tage Krieg

- Kompromittierung der Hagelin Chiffriergeräte der Crypto AG

- RÖTEL, Crypto AG

- CRYPTOPHON und VERICRYPT, Beschreibung, Dekryptierung, Nutzer

- Jahresbericht des ZCO /Abt. XI über Dekryptierarbeit aus dem Jahr 1988

- Zusammenarbeit HA III - SPIN (Verwaltung Aufklärung)

- HC-250 Sprach-Chiffriergerät der Krypto-AG, Übergabe und Analysen.

- H-460 - GC-906 Dekryptierung

- SpV-1204, Sprachverschleierungsgerät, Beschreibung

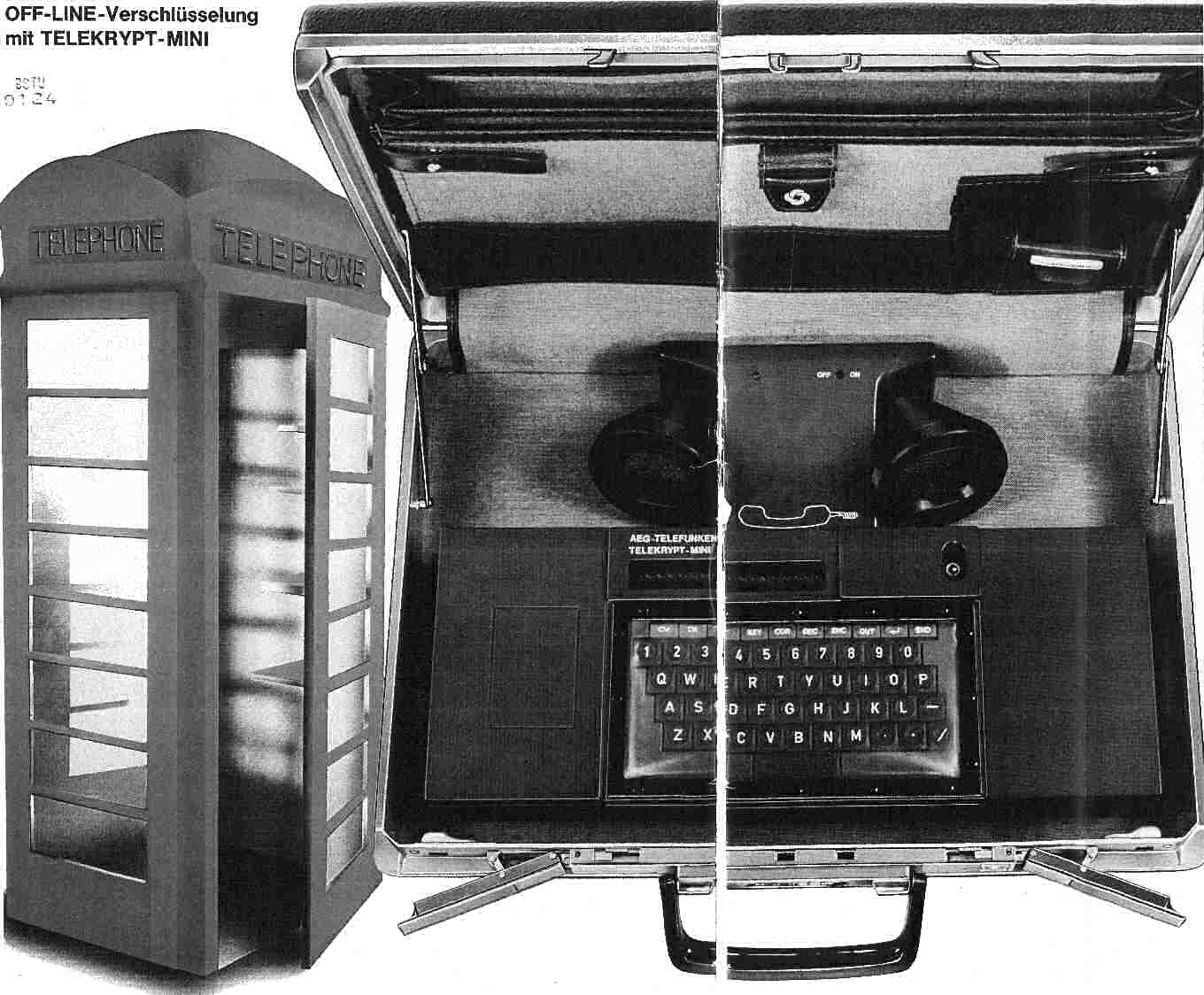

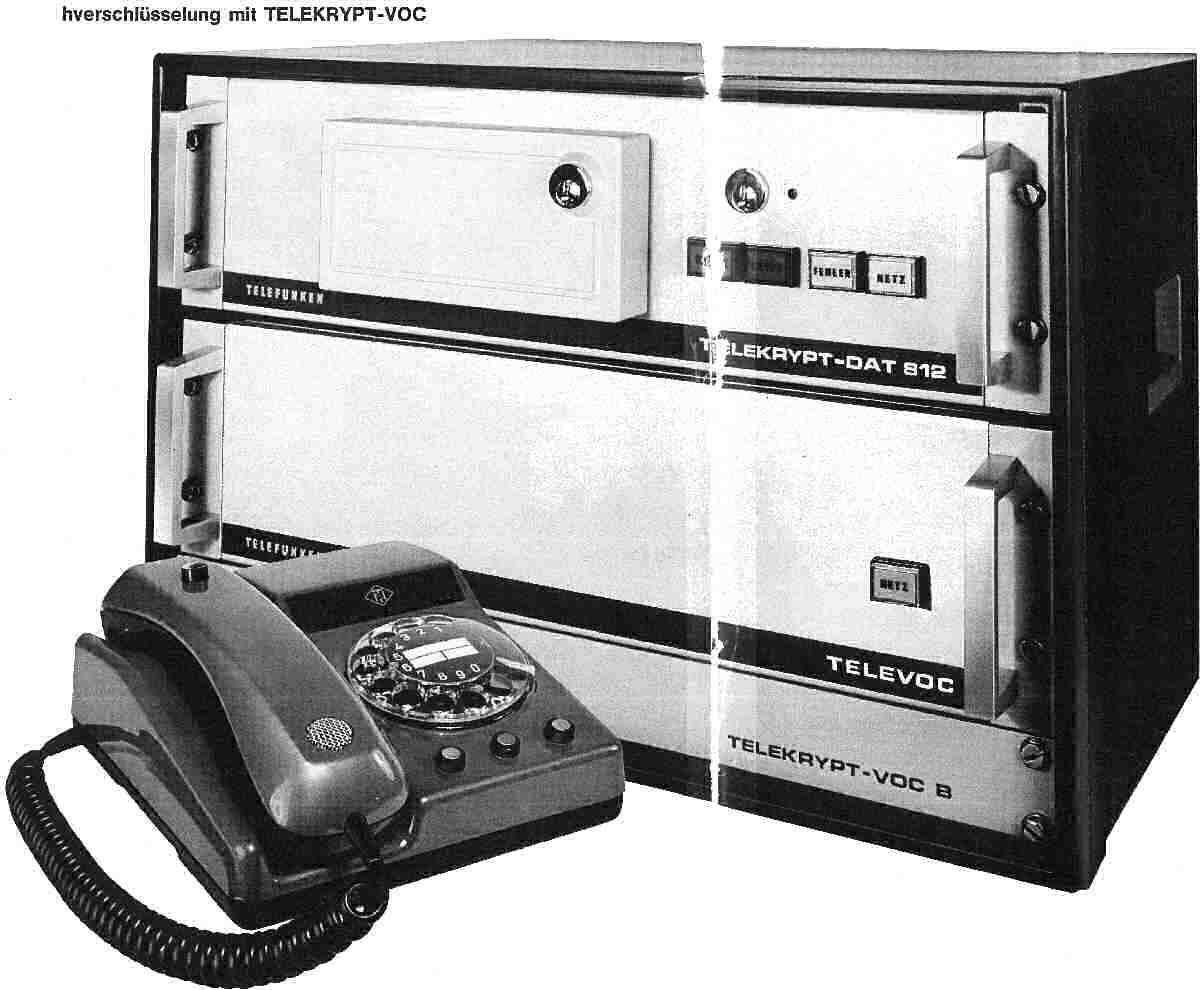

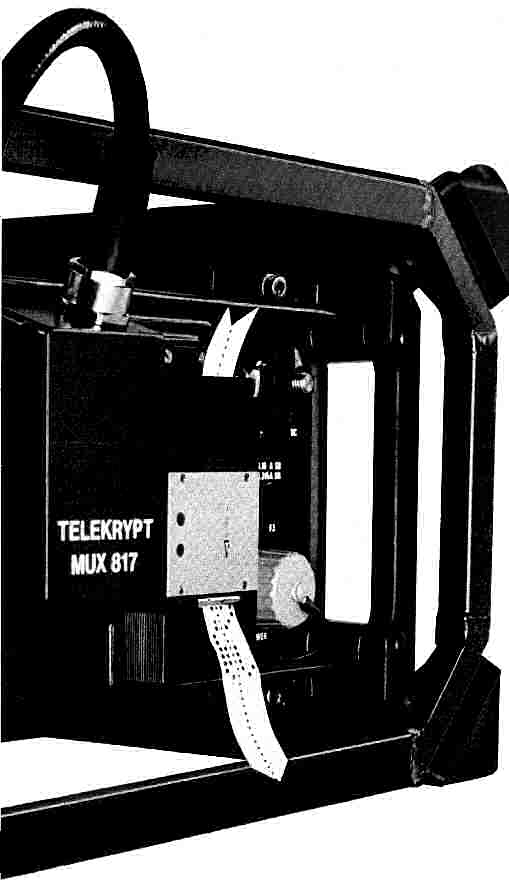

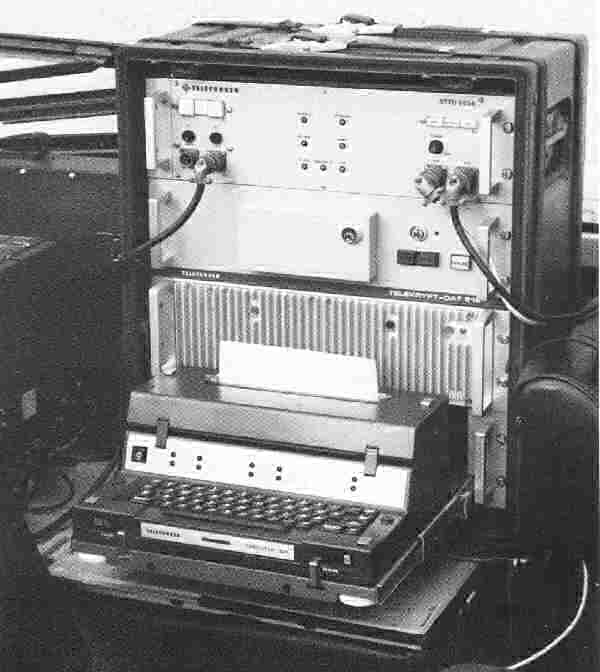

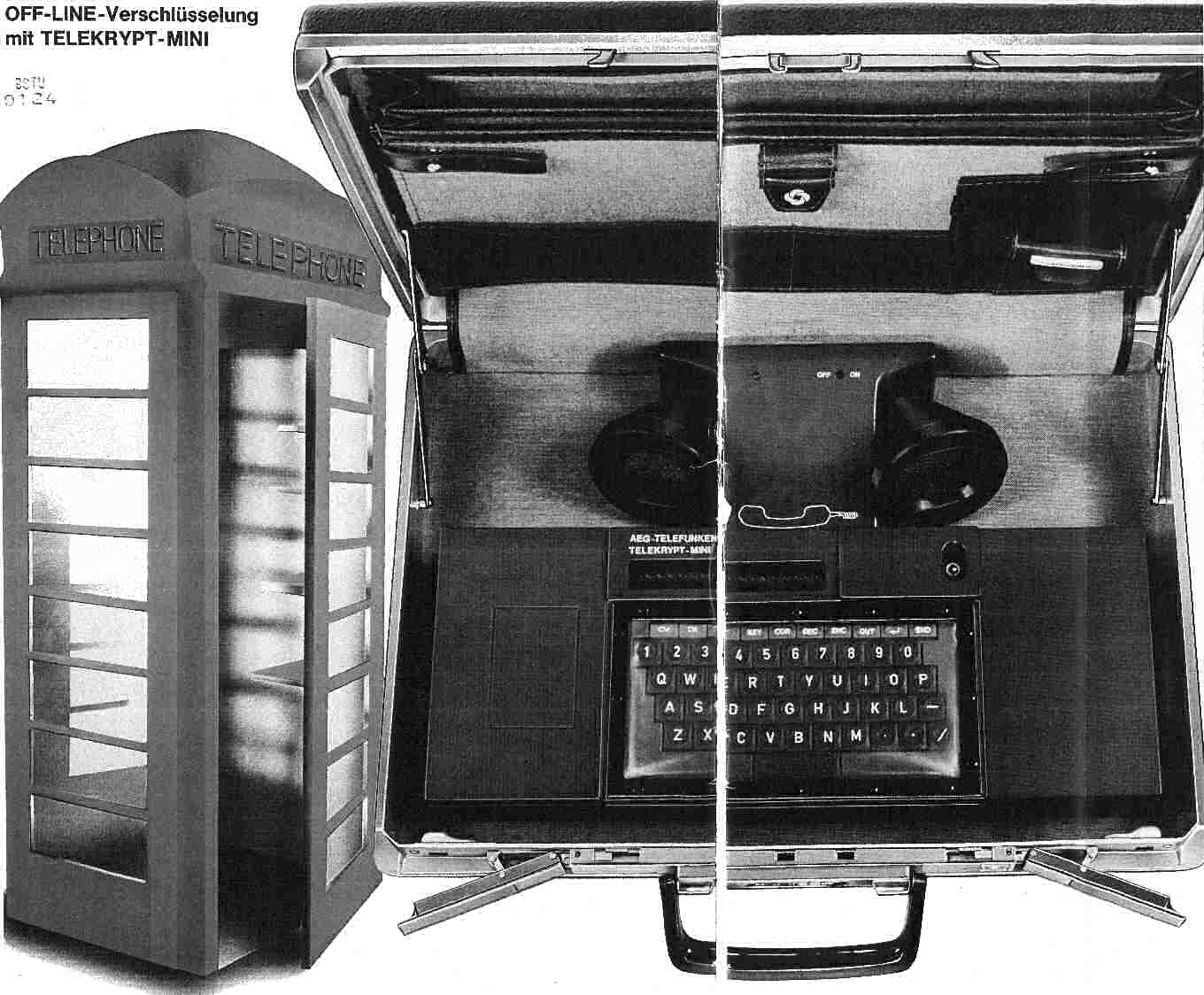

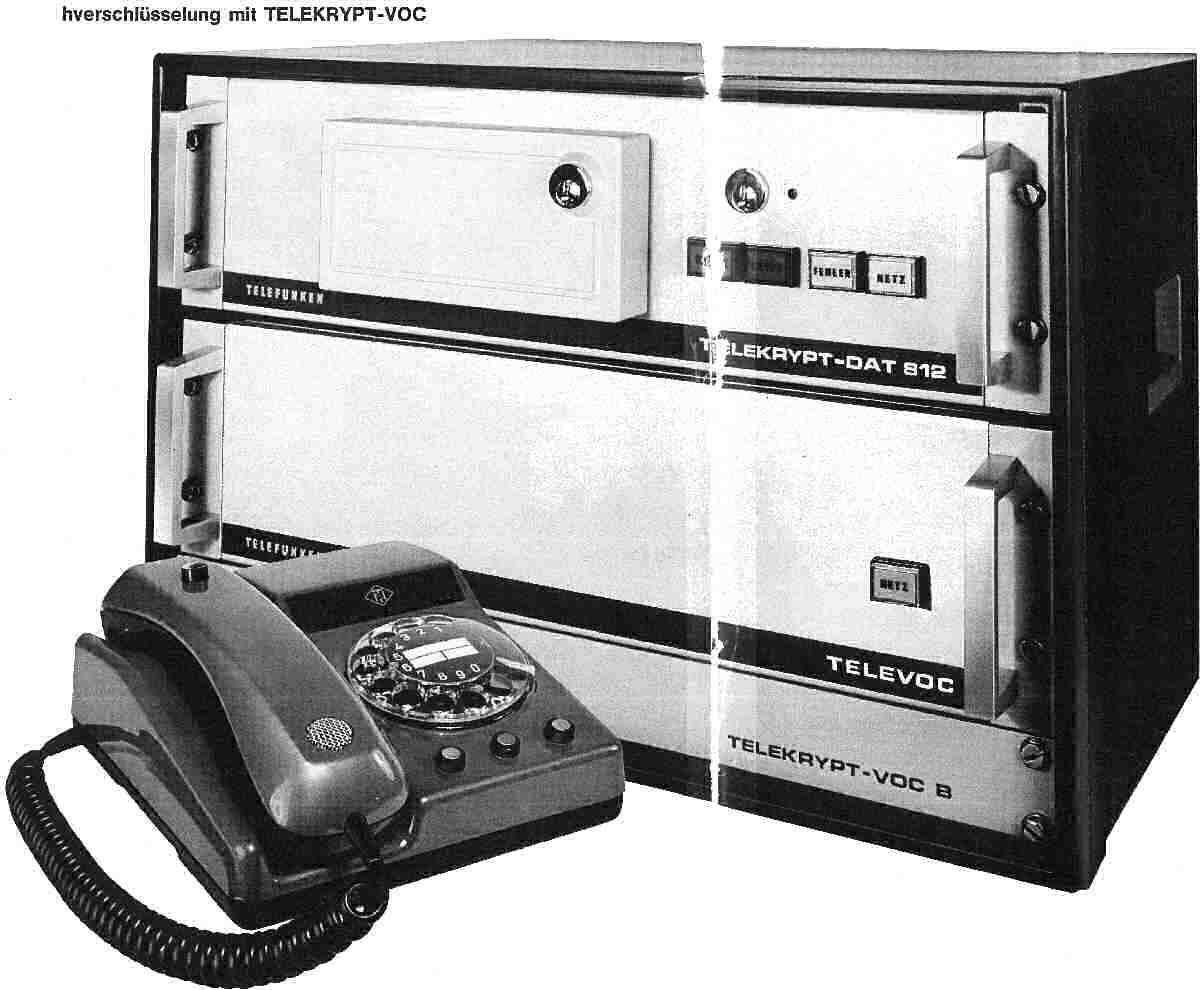

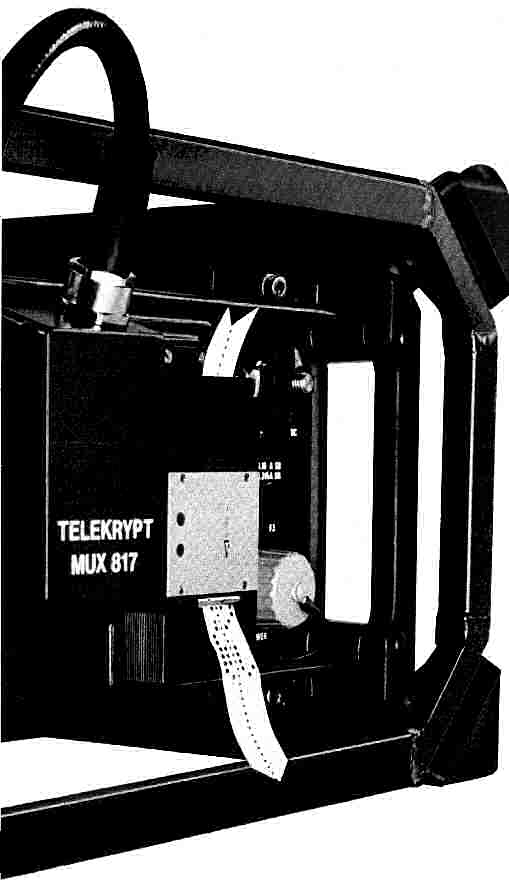

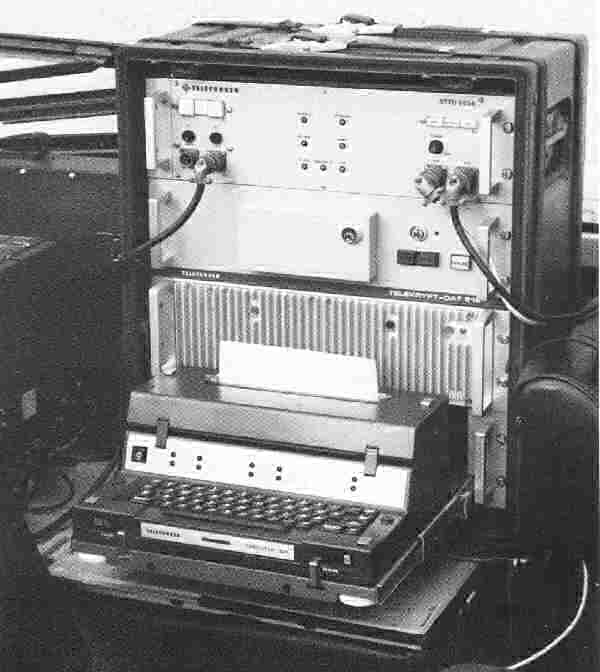

- Telefunken TELEKRYPT

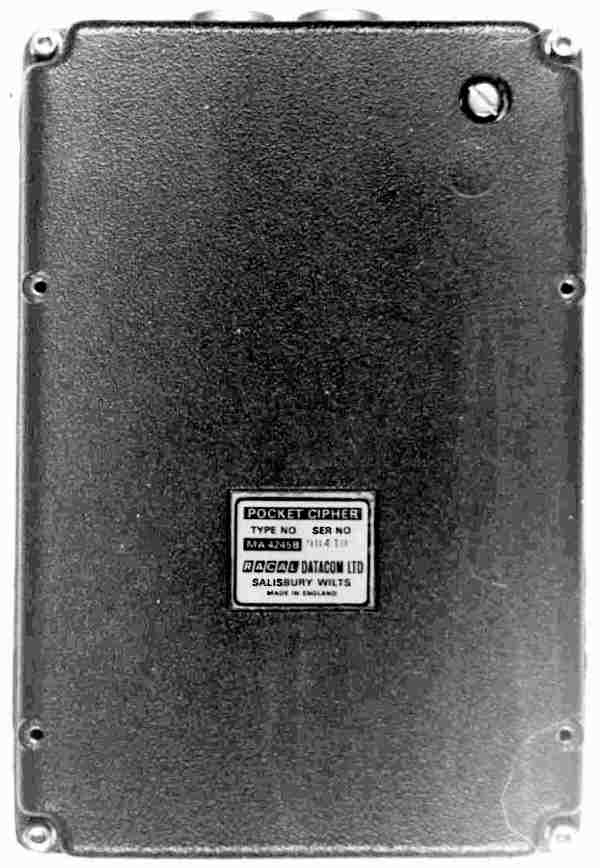

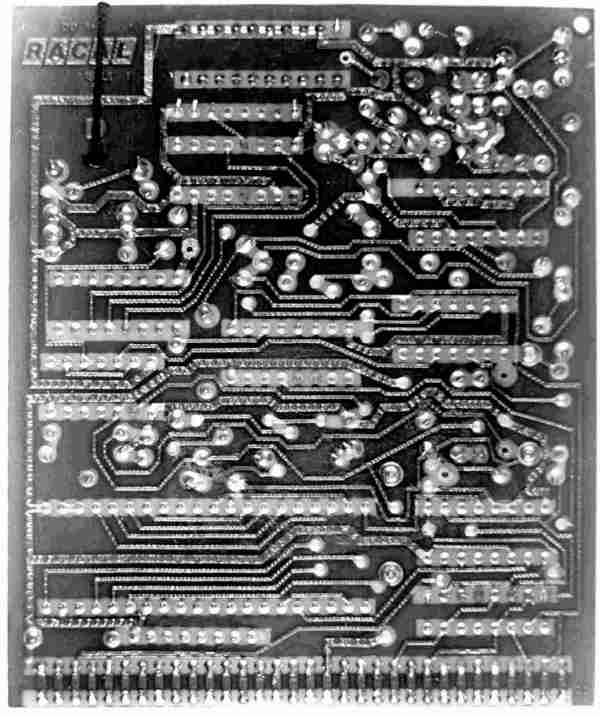

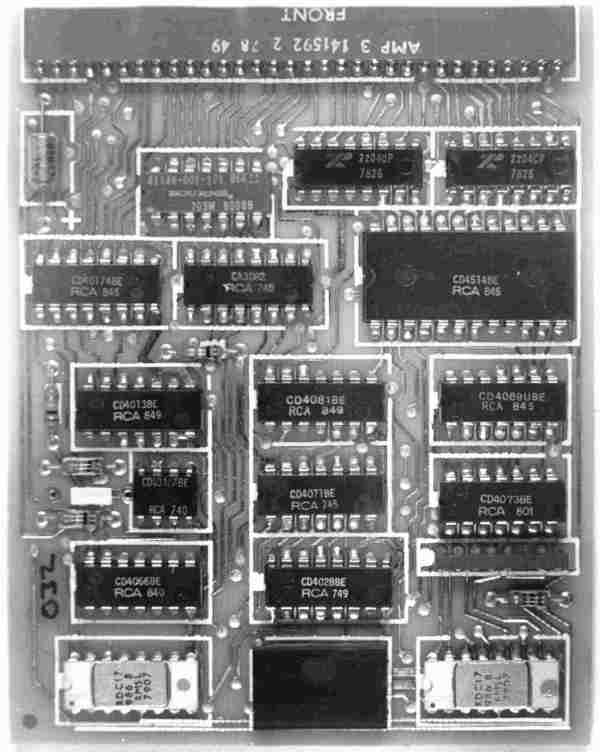

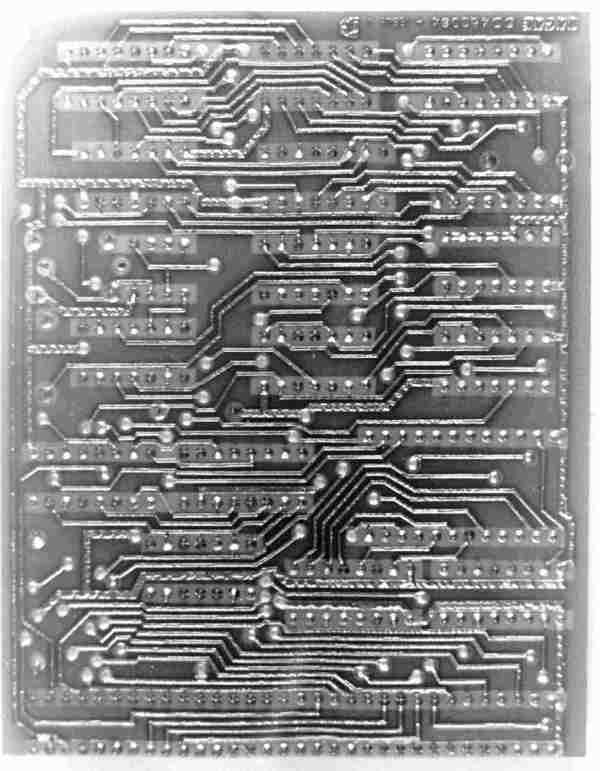

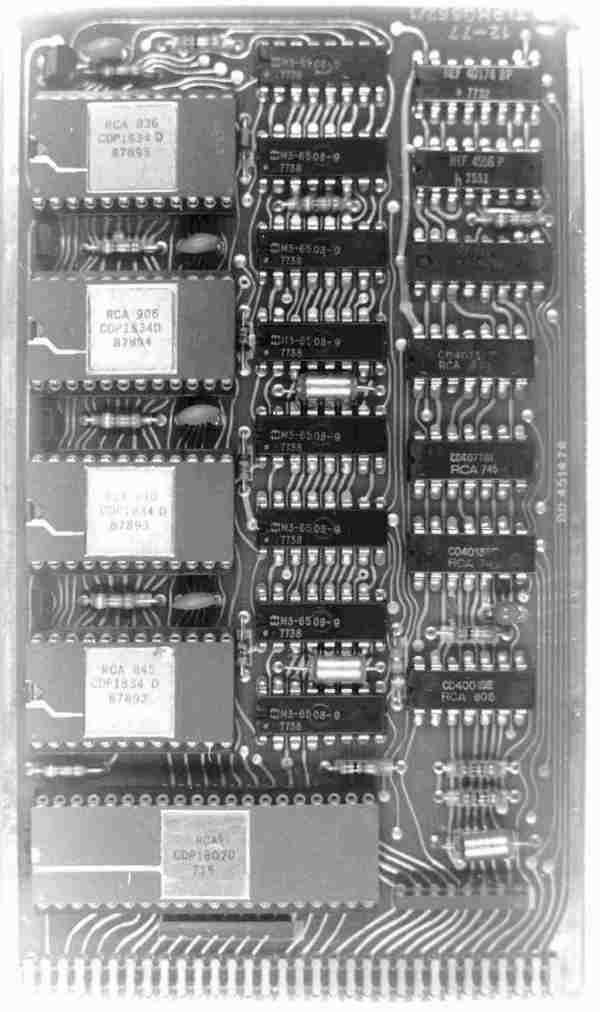

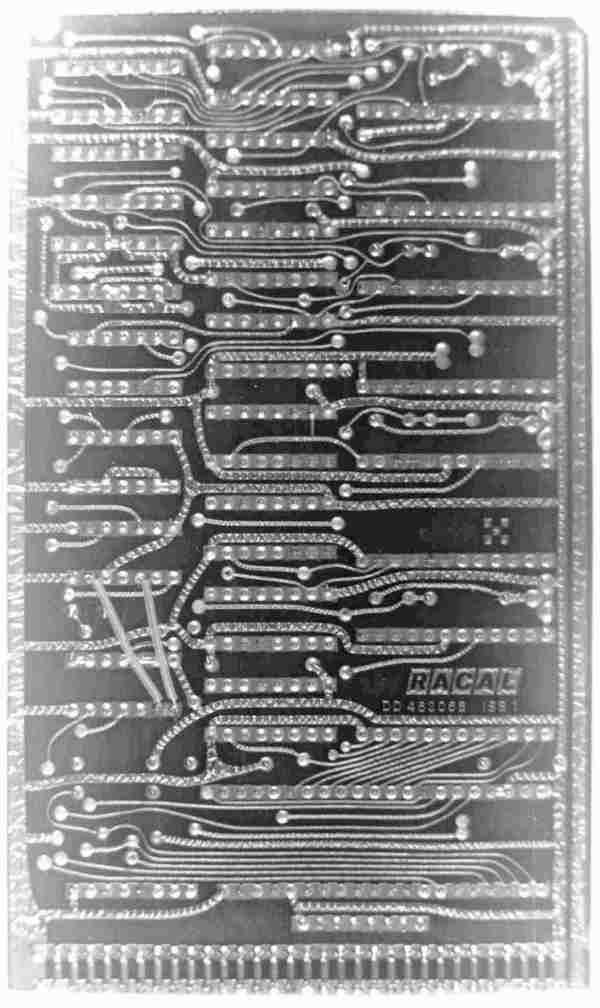

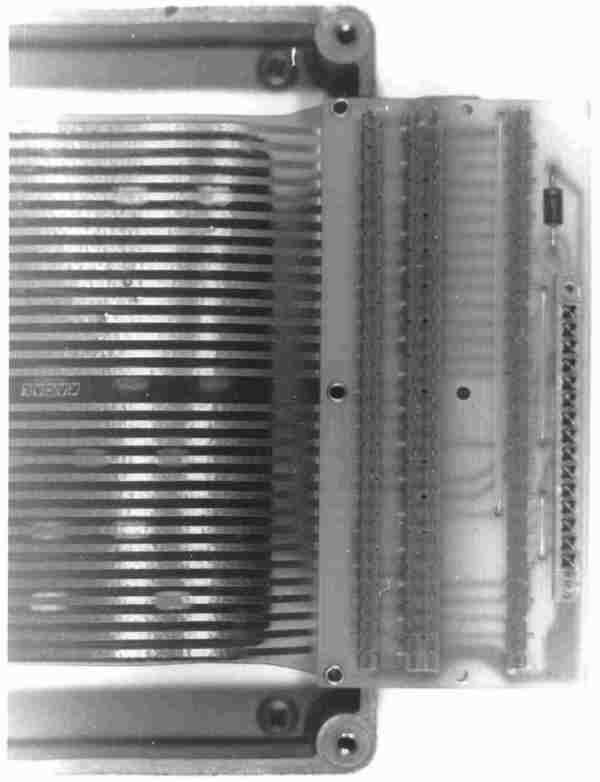

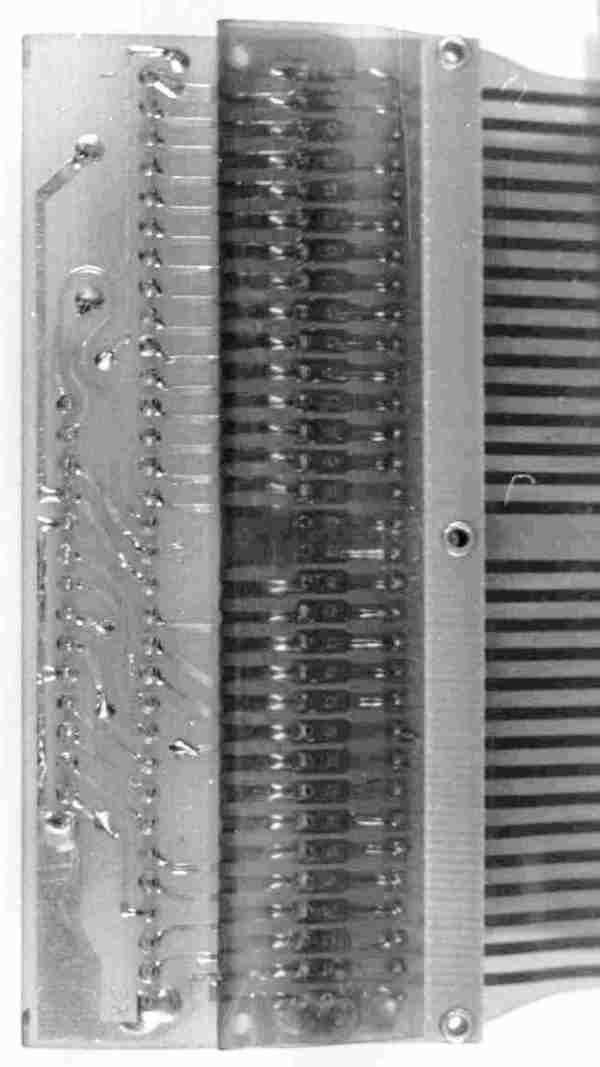

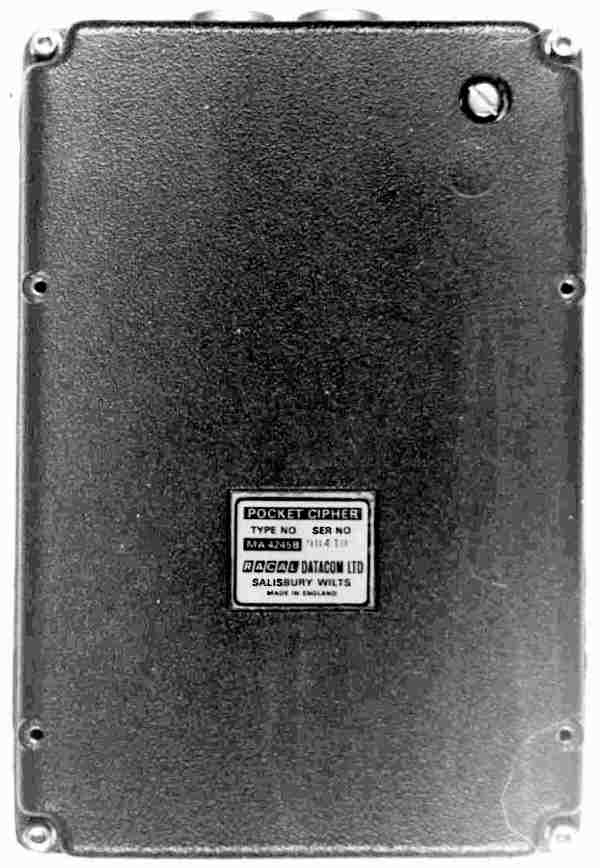

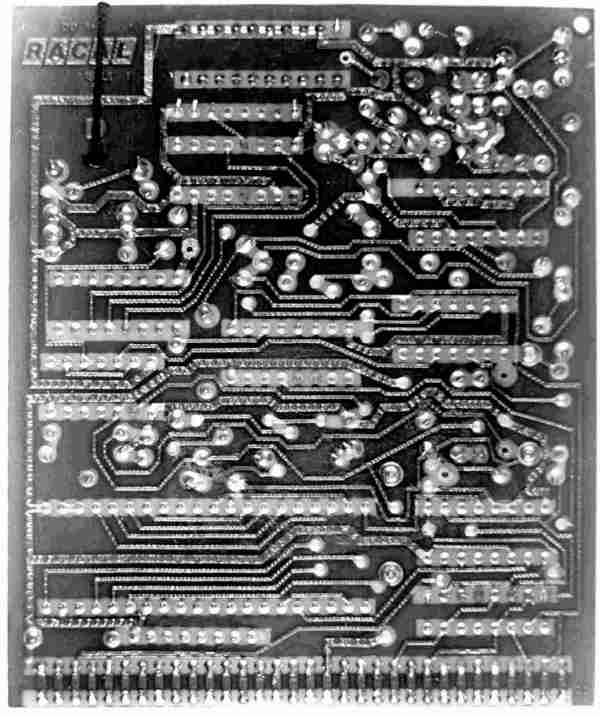

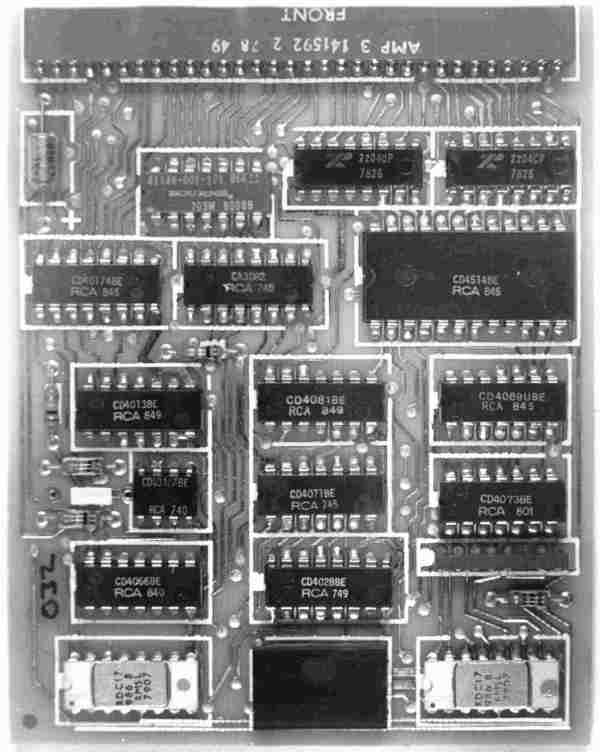

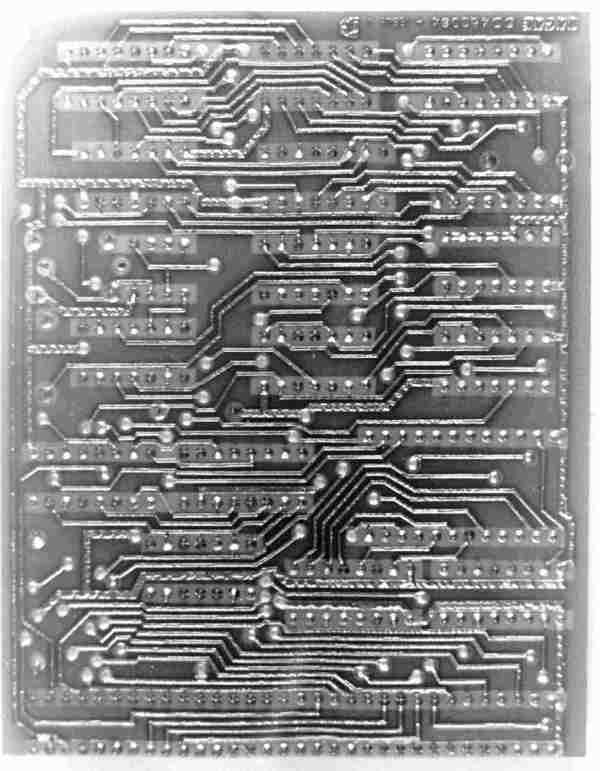

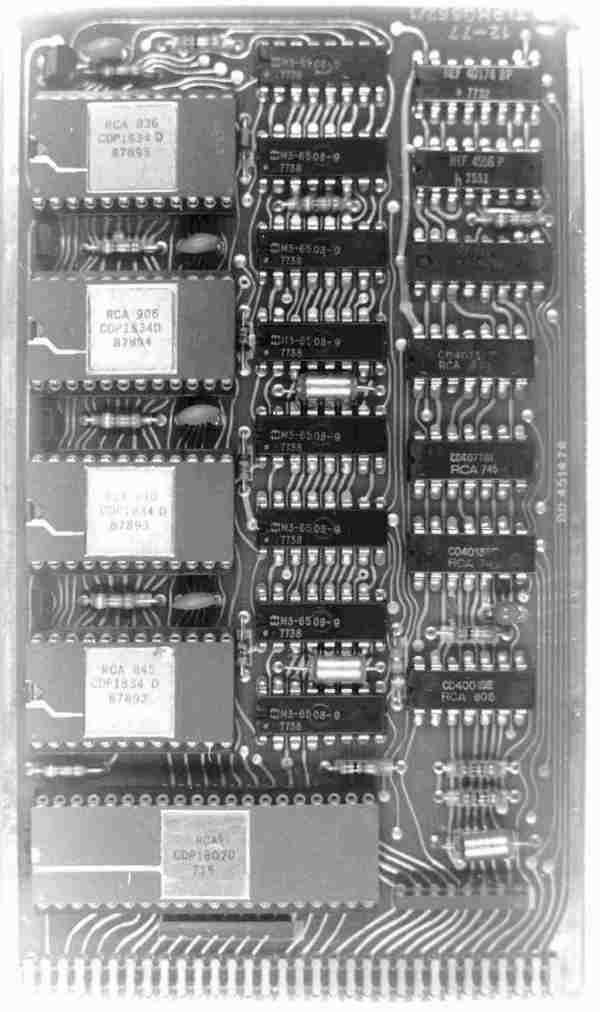

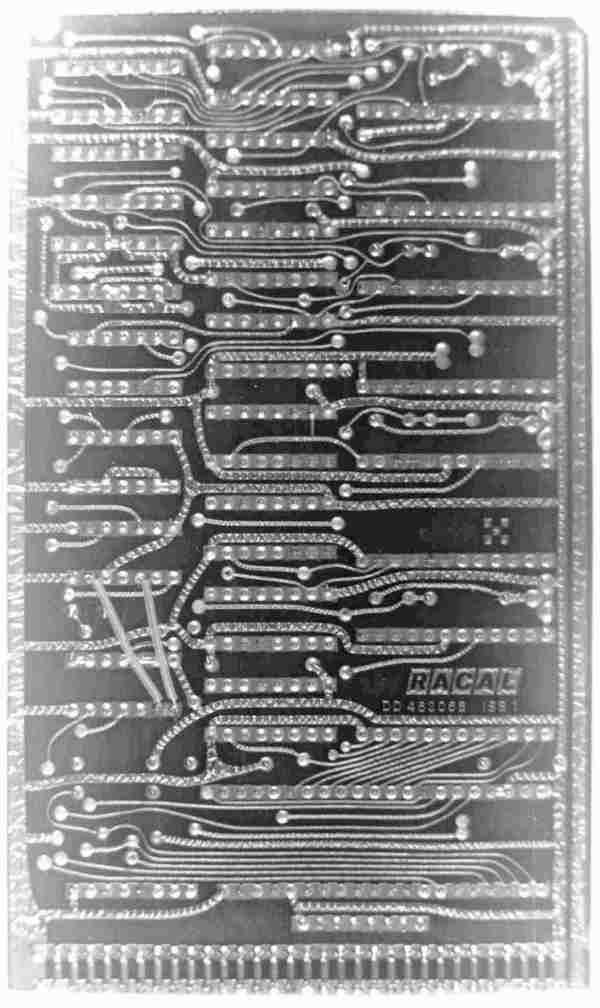

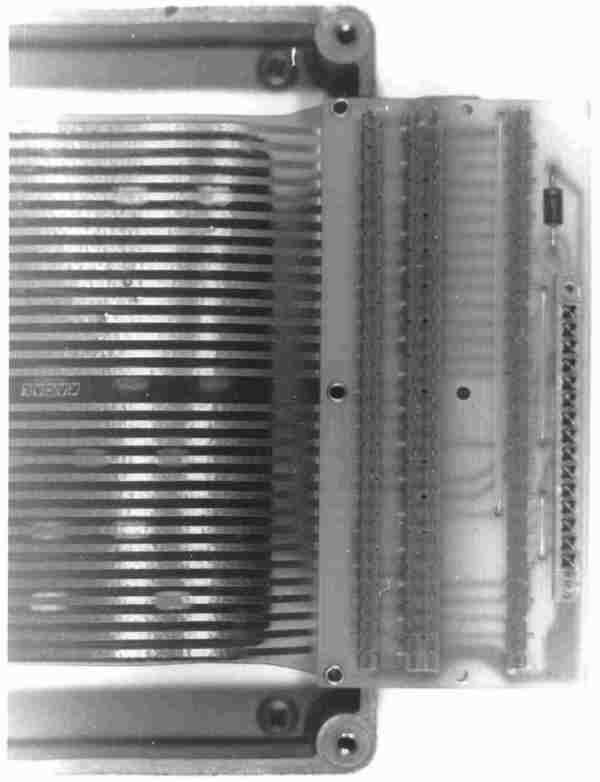

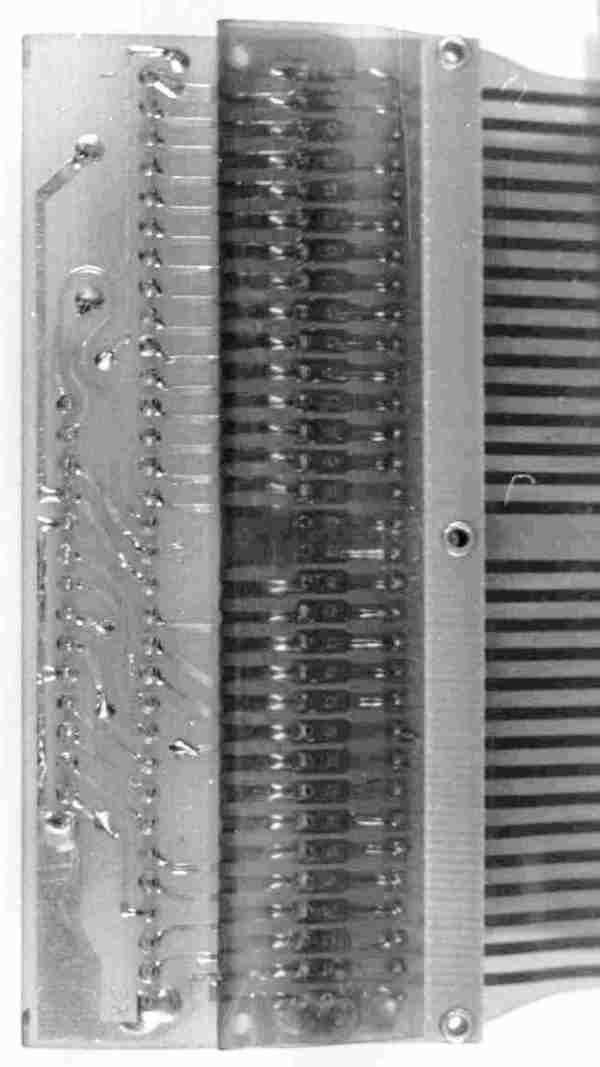

- RACAL

- Das ZCO eigene VENONA Projekt,

in Zusammenhang mit der Aufklärung von GLADIO/STAY BEHIND.

- Verzeichnis der BRD und NATO Chiffriergeräte, 1988

- Rechnergestützte Dekryptierung

- Anmerkung zur Dekryptierung von Botschaftsmeldungen, ZCO und ZfChi

- Software zur rechnergestützten Dekryptierung der B-011 und B-018

- HA III

- Problematik der Verwendung von Codebücher

- Austausch von Postentabellen der Grenztruppen, durch Verlust

- Funküberwachung der Chiffrierverkehre der NVA durch die HA III

- Dekryptierung der Chiffrierverkehre der DDR durch das KfS

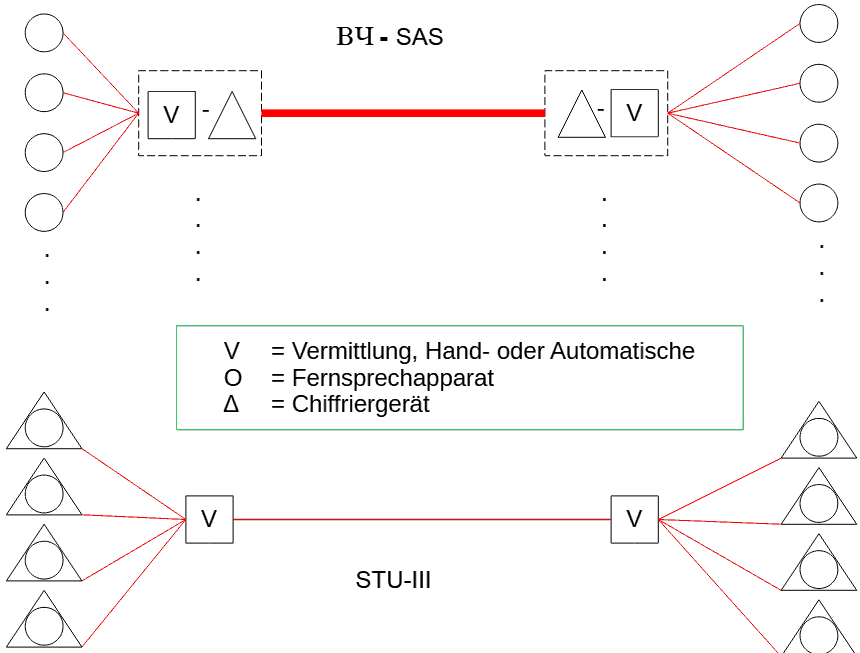

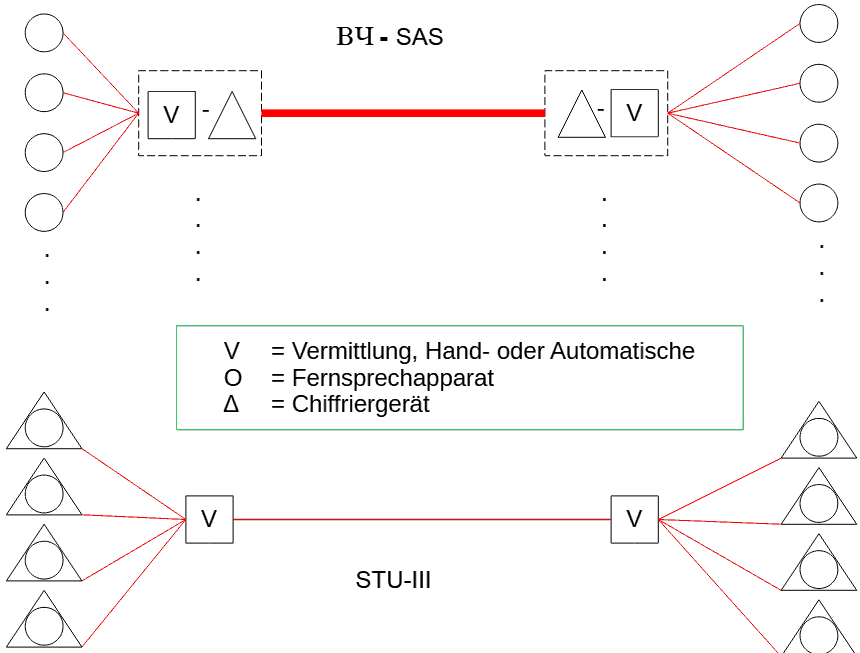

- Schreiben der Vereinten Streitkräfte bezüglich Funkaufklärung von SAS-Fe Gesprächen

- Liste der Kompromittierung durch das KfS - den KGB

- Wikileaks, Geheimtext-Klartextkompromittierung

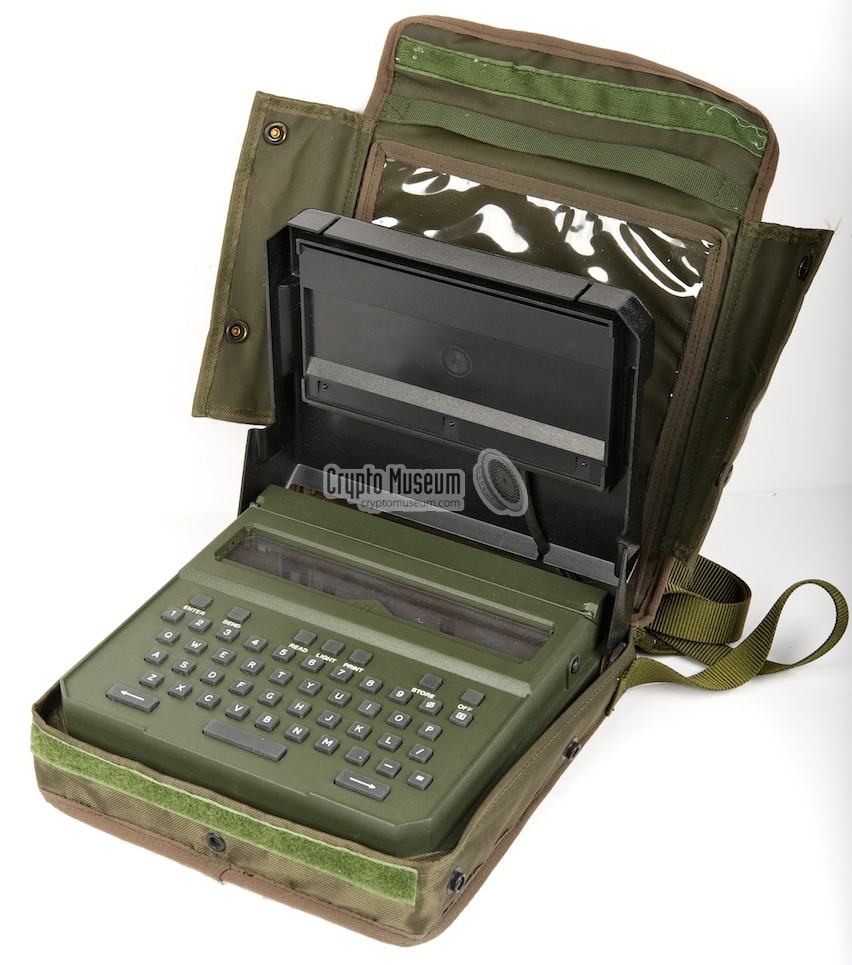

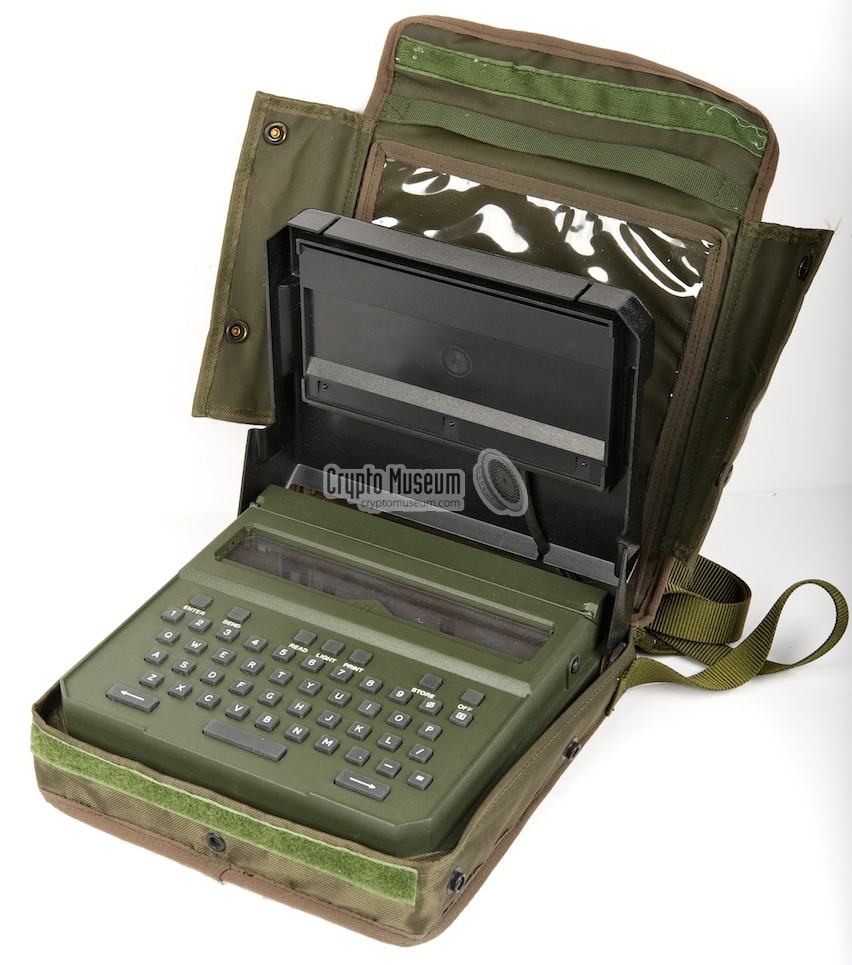

- STU Sprachchiffrierung der NATO

- Kompromittierung bedingt durch die Ereignisse in der DDR, VR Polen und der CSSR ab 1990

- Blackbox aus Istanbul

- Kartei, Vorkommnisse/Fehler bei der Anwendung von Chiffrierverfahren

- Sicherung Spezialnachrichtentechnik in stationären und mobilen Einrichtungen des Chiffrierwesens

Kompromittierung:

Definition laut MfS Abt. XI:

Eine Kompromittierung (Bloßstellung) von Mitteln der gedeckten

Führung liegt vor, wenn unbefugte Personen infolge von Verlust,

Diebstahl, Einsichtnahme, Verlautbarung, unkontrollierter

Beschädigung des Siegels oder der Verpackung, unbeaufsichtigtem

Liegenlassen oder aus anderen Gründen vom Inhalt der Mittel

Kenntnis erhalten oder erhalten haben können.

Definition laut Dienstvorschrift:

Auszug aus der DV 040/0/010 - Begriff

und Beispiele für Kompromittierungen

BArch*72

Fälle von Kompromittierungen

1. Eindeutige Kompromittierungen

a) Diebstahl von SAS- oder Chiffriergeräten oder von

Teilen, die als Verschlußsache eingestuft sind bzw.

von Schlüsselunterlagen (einschließlich der Schlüs-

seltabellen, -streifen und -kassetten mit einge-

stelltem Schlüssel);

b) Erbeutung einer NZ, in deren Bestand sich eine SCZ

befand, einer SAS- und Chiffrierstelle, von SAS-

oder Chiffriergeräten und gültiger Schlüsselunter-

lagen oder eingestellter Schlüsselkassetten durch

den Gegner

c) zuverlässige Angaben darüber, daß dem Gegner der

gültige (laufende) Schlüssel oder Schlüsselunter-

lagen bekannt sind.

2. Fälle, die eine zusätzliche Klärung und Feststellung

der Tatsache einer Kompromittierung erfordern

a) Verlust von SAS- oder Chiffriergeräten oder von

Teilen dieser Geräte, die eine Verschlußsache ein-

gestuft sind;

b) Verlust gültiger Schlüsselunterlagen oder -kassetten

mit eingestellten gültigen Schlüsseln;

c) Vernichtung einer SAS- oder Chiffrierstelle, des

fliegenden/schwimmenden Gefechtsstandes, an dessen

Bord sich SAS- oder Chiffriergeräte befanden, wo-

bei die Entnahme des gültigen Schlüssels und der

anderen Schlüsselunterlagen durch Unbefugte nicht

auszuschließen und der Verbleib dieser Unterlagen

ungeklärt ist;

d) Beschädigung der Petschierung, Plombierung oder Öff-

nen der Türen von Panzer- bzw. Stahlblechschränken

oder Gerätesätzen, in denen sich Schlüsselunterlagen

befinden;

e) Beschädigung der Verpackung der Schlüsselunterlagen

oder deren Siegele bzw. Plomben während des Versandes

und der Lagerung;

f) Nichtübereinstimmung der äußeren Form der Schlüssel-

unterlagen mit deren Beschreibung;

g) Einsichtnahme in den gültigen Schlüssel und in an-

dere Schlüsselunterlagen durch Personen, denen die

Arbeit mit Schlüsselunterlagen nicht gestatte ist;

h) vorsätzliches, vorzeitiges Öffnen von Schlüsselunter-

lagen und vorzeitiges Freilegen von Schlüsseltabellen

und Schlüssellochstreifen vor dem Zeitpunkt der

Nutzung;

i) Verlust der Verbindung zu SAS- oder Chiffrierstellen,

über deren Verbleib und Handlungen längere Zeit

nichts bekannt ist;

j) Angaben darüber, daß dem Gegner Informationen be-

kannt sind, die über SAS-Verbindungen oder chiffriert

worden sind;

k) falscher Austausch der Kennung bei der Verbindungs-

aufnahme.

Maßnahmen zum Schutz vor Kompromittierung: - zum Dienstbeginn und

Dienstende prüfen der Vollzähligkeit der Schlüsselunterlagen,

der Chiffriergeräte und aller sonstigen Betriebsunterlagen. Das Ver-

schließen und Versiegeln (Petschieren) der Betriebs-

räume. In der Regel waren die Türen noch mit einer Sicherungsanlage

und einem akustischen Alarm ausgestattet.

Also es konnte schon genügen das man Schlüsselunterlagen verlegte,

sich über den Inhalt eines Fernschreiben unterhielt.

Die WTsch, SAS und offene Telefonapparate müssen voneinander soweit

entfernt stehen, das die Hörer nicht gegeneinander gehalten werden

können und eine evtl. Abstrahlung an systemfremden Geräte nicht

auftreten. Gefordert wird desweiteren, daß die elektronischen Schreib-

maschinen zu den o.g. Telefonen auch einen entsprechenden Abstand

haben. Wegen der kompromittierenden Abstrahlung der Geräte.

Dies gilt für die Schreibmaschinen des Typs: S6005, S6006/6130 f,

S6120 und S6011/6130.

Die Einhaltung der Abstände sind periodisch zu Prüfen.

Dies erfolgte beim SAS Fe Telefon durch die jährliche Prüfung

und Einmessung des Anschlußes durch die SAS Fe Mechaniker.

Unzählige SAS- und Chiffriergeräte, die von der UdSSR geliefert waren,

sind im 6-Tage Krieg (1967) durch den israelischen Geheimdienst erbeutet

worden.

Durch das tschechischen Chiffrierorgan wurde 1983 mittels

PL1 Programmen die Brechung der Fialka M-125 nachgewiesen.

In der Literatur nachgewiesen Kompromittierung: T-217/T-219

ELBRUS/JACHTA bei der NSA unter dem Kodenamen: Rainfall

lief.

Siehe Lit.: NSA S. 354.

Bei der M-105 sind die Schlüsselunterlagen maßgebend denn bei

dieser Maschine handelt sich um ein Wurmadditionsverfahren, nur

kryptologische Fehler im Schlüssel oder in der fehlerhaften

Umsetzung der Chiffrierung im Gerät ermöglichen ein mitlesen

Unbefugter. Das ist hier sehr unwahrscheinlich.

In der Literatur, Markus Wolf Spionagechef im geheimen Krieg

S.269, ist auch zu lesen das durch Inhalte wie Geburtstagsglück-

wünsche in einem kompromittierten Chiffriersystem, der Verdacht

auf Günter Guillaume verstärkte. In Spionageprozesse

, von Klaus

Wagner, und in Spektrum der Wissenschaft Dossier wird ausgeführt

das in den 50ern der Doppelwürfel verwendet wurde.

Das Chiffrierverfahren ist eine Doppeltransposition.

Es war dem MfS 1958 bekannt geworden das die westlichen Geheimdienste

mittels EDV das, als sowjetisches Chiffriersystem bezeichnete, Verfahren

zu brechen versuchten. Woraufhin sofort das Verfahren abgesetzt wurde.

Erste Erfolge bei der Brechung des Chiffrierverfahrens konnte erst 1960

durch den BND/ZfChi verzeichnet werden.

In den 1950ern aufgegriffenen Agenten wurde das Chiffriermaterial kompro-

mittiert und die rechnergestützte Dekryptierung erleichtert.

In diesem Zusammenhang wurde immer ein Buch Ovid - Verse der Römerinnen

vorgefunden.

Nur aus G. Guillaume Buch Die Aussage

wird bekannt das es sich bis 1958

um einen zweiseitigen Funkverkehr handelte. Diesen führte Christel Guillaume

mittels eines lochstreifengesteuerten Schnellsenders durch.

Bis 1958 erfolgte die Chiffrierung des zweiseitigen Funkverkehrs mittels,

das in den Unterlagen des ZCO geführten, E 160 GRANIT

Verfahren durch.

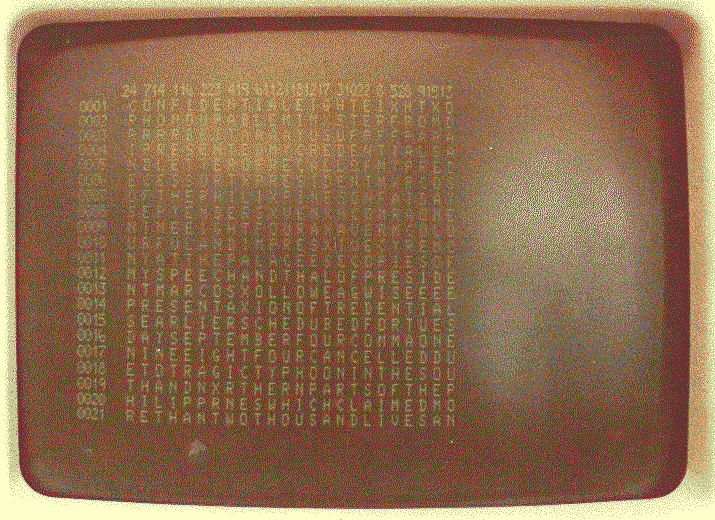

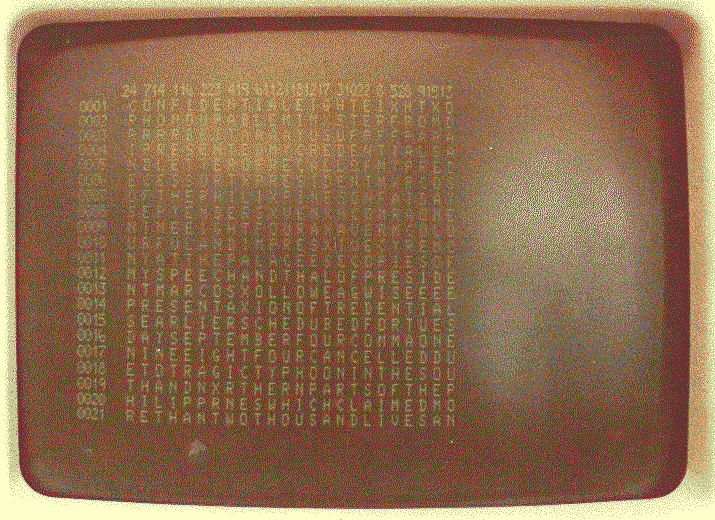

In der Dokumentation: Der Kanzlerspion; Das Doppelleben des Günter Guillaume

*TV

von Gabriele Denecke, werden Unterlagen der dechiffrierten Sprüche aus den Jahren

1957 bis 1959 gezeigt.

Die vollständigen Sprüche aus dem Bundesarchiv*15:

(Kommentare auf der rechten Seite entsprechen den Randnotizen des Originals)

Der kürzeste Spruch hat 10 Gruppen und der längste hat 75 Gruppen.

Datum Rufzeichen/Gruppenanzahl

11. 6.56 1037/58 18. 6.56 8137/58 23. 7.56 1737/65 13. 8.56 1827/29

27. 8.56 7937/37 29.10.56 3758/37 3.11.56 9376/40 10.11.56 3487/58

17.11.56 5317/39 24.11.56 4937/41 1.12.56 3679/36 8.12.56 3725/46

15.12.56 3847/29 22.12.56 4937/17

5. 1.57 5370/32 12. 1.57 3478/33 19. 1.57 2317/56 26. 1.57 5397/54

2. 2.57 8371/34 9. 2.57 3728/38 16. 2.57 6372/21 23. 2.57 3642/42

9. 3.57 9837/15 23. 3.57 6372/36 30. 3.57 2317/37 6. 4.57 3737/15

13. 4.57 3678/51 20. 4.57 3147/36 27. 4.57 4378/75 4. 5.57 3744/43

11. 5.57 6327/33 18. 5.57 2937/10 31. 5.57 3572/36 7 .6.57 3567/17

14. 6.57 6347/30 21. 6.57 3179/29 28. 6.57 1367/33 5. 7.57 3817/34

20. 7.57 4370/38 27. 7.57 3871/38 3. 8.57 6437/23 10. 8.57 3517/55

29. 8.57 5662/64 31. 8.57 3767/42 3. 9.57 1409/26 10. 9.57 4752/14

12. 9.57 1849/51 14. 9.57 8371/38 17. 9.57 5419/58 28. 9.57 2659/33

10.10.57 1475/34 12.10.57 4798/29 2.11.57 6359/26 9.11.57 4625/53

23.11.57 6150/23 30.11.57 9167/48 7.12.57 2443/48 14.12.57 5416/39

21.12.57 5867/33 28.12.57 6459/31

4. 1.58 6417/42 18. 1.58 3656/41 25. 1.58 7162/33 30. 1.58 6147/29

1. 2.58 3862/28 15. 2.58 4562/50 15. 3.58 5281/35 22. 3.58 3579/34

5. 4.58 1842/28 12. 4.58 4973/35 19. 4.58 5063/46 3. 5.58 9510/32

10. 5.58 2478/36 17. 5.58 3954/12 7. 6.58 4284/24 28. 6.58 6514/27

5. 7.58 4623/39 12. 7.58 2495/28 2. 8.58 2539/25 9. 8.58 4672/21

20. 9.58 5173/24 4.10.58 8410/47 11.10.58 6428/30 25.10.58 1963/44

1.11.58 9378/44 8.11.58 4695/31 15.11.58 5281/42 22.11.58 5498/33

29.11.58 1676/39 6.12.58 6743/41 13.12.58 4506/50 20.12.58 5273/43

27.12.58 6483/41

3. 1.59 4670/34 10. 1.59 5647/28 17. 1.59 7514/20

11. 6. 56 1037/58:

HERZLICHEN FUNKGRUSS. POST AM 7.6. ERH. K HAT

29.5. BERTA BELEGT. SAGTE, BIS 3.6. SEI NICHT

ENTLEERT. K. ENTLEERT UND BELEGT BERTA 12.6.

VERWENDE ANDERE TUBE. SCHREIBE AUCH IRMA DRABANDT,

B.SCH. STR. 68

18. 6.56 8137/58:

ZWEITE ST.. KARTE ERHALTEN. K. WAR AM 12. BEI BERTA

U. BELEGTE. WARUM DEINERSEITS NICHT BELEGT. BITTEN

UNBEDINGT UM BELEGUNG RENATE ZUM 24.6. MIT ALTEN U.

ANGEKUENDIGTEN MAT. BITTEN OMA SOFORT DURCH

TELEGRAMM BESTAETIGEN.

23. 7.56 1737/65:

VERWENDETE ADRESSE IRMA BLN. BSCHW. BSCHSTR.

68 GRUSS V. BERTA U. BRIEF ERH. ERWARTEN AUSFUEHRL.

M, BERICHT UEBER LEGAL. U. ARBEIT MIT V. BEI V KURS

AUF STAATSFUNKTION. V NICHT MIT DEINEM TEL. ANRUFEN.

SENDEN AUG. KAFFEE. GRUESSE AN ALLE. DURCHHALTEN. E

13. 8.56 1827/29:

DRITTE SENDUNG BERTA DANKEND ERHALTEN. ERBITTEN

KONKRETE BERICHTE UEBER LEGALISIERUNG, U.A. IN MIKRO.

GRUSS AN ALLE.

27. 8.56 7937/37:

LIEBER GEORG. ES IST UNERLAESSLICH, DASS DU UNS WIE

VERABREDET, REGELMAESSIG SCHREIBST. ERWARTE VON UNS

AM 6.9. POST UEBER BERTA. GRUSS EDUARD

29.10.56 3758/37:

BERICHTE AUS CLUB U.A. UEBER WIEDERSPIEGELUNG DER

PROVOKATION GEGEN UNGARN. BEFINDEN VON V. IN DIESEM

ZUSAMMENHANG. HAST DU ARBEIT, GRUESSE.

3.11.56 9376/40:

3. ZAHLENGRUPPE TBK SOFORT ENTLEEREN, DANACH TBK

STOP. 33. MAL POST ERHALTEN. KLAERE AUF GRUENDE FUER

ZURUECKPFEIFEN PROVOKATIONEN GEGEN DDR.

10.11.56 3487/58:

ERWARTE BERICHTE UND DRINGEND BESTAETIGUNG FUER

WEITEREN F.EMPFANG UND TBK. ENTLEERUNG. BEACHTE JOHN

PROZESS. AUFWEICHTAKTIK GEGEN DDR UND PROBLEME DER

FRAKTION. SEIT IN DIESER SCHWEREN ZEIT UNBEUGSAME

KAEMPFER DER ARBEITERKLASSE..

17.11.56 5317/39:

ALLE BESTAETIGUNGEN ERHALTEN. FREUEN UND DASS DU

ARBEIT HAST. VERBINDUNG ZU V. NICHT LOCKERN. LAGE

ERFORDERT, INFORM. REGELMAESSIG UND SCHNELL SCHICKEN

24.11.56 4937/41:

JUNGE DA. STREBE AN, UNS REGELMAESSIG UEBER F. UND

AUSSCHLUSSITZUNG ZU INFORM. GEGENWAERTIG INTERESSIERT

ADENEAUER PROVOKATION UND GLEICHSCHALTUNGSVERSUCHE..

1.12.56 3679/36:

POST VOM 26. NOV. ERH. JUNGE WAR NUR DIE ERSTE

HAELFTE VERSTAENDLICH. PERSOENLICHES BITTE

WIEDERHOLEN. ERWARTEN BRIEF. ALLES GUTE GRUSS.

8.12.56 3725/46:

ES IST NOTWENDIG V. REGELMAESSIG ZU TREFFEN

INFORMATION. BERICHT DES VORSITZENDEN VOR DER ERSTEN

MANNSCHAFT JETZT BESONDERS WICHTIG. SCHREIBE SO,

DASS WIR IN DER REGEL DONNERSTAG POST HABEN.

15.12.56 3847/29:

WIR SIND ERFREUT UEBER DEINEN JUNGEN. C. ERLAUBT.

KOMME AM 27. NACH BERLIN. TEILE ZEIT MIT. BEACHTE

WETTER.

22.12.56 4937/17:

TEILE NAEHERES UEBER ANKUNFT MIT. WUENSCHEN EUCH

FROHE WEIHNACHTEN.

5. 1.57 5370/32:

BIST DU GUT ANGEKOMMEN. Z 001, STIMMEN ZU

VERHANDLUNGEN DDR, SOWIE UEBERHAUBT ZUR

INTERNATIONALEN ENTWICKLUNG..

12. 1.57 3478/33:

ERWARTEN NACHRICHT. BEACHTE VERHANDL. SU DDR, SU

CHINA, USA NAHOSTPOLITIK., AUSWIRKUNG. BERICHTE

UEBER TREFF MIT V. GRUSS AN ALLE.

19. 1.57 2317/56:

MONTAG NICHT 6200 KHZ SONDERN 6290 KHZ. WIR WAREN

IN SORGE WEIL WIR ERST VOM 14 POST ERHIELTEN. BEACHTE

ES ALS DISZIPLINFRAGE DICH REGELMAESSIG ZU MELDEN.

BEACHTE SAAR U. AMNESTIE FRAGE. BERTA AM 23.1.

26. 1.57 5397/54:

WAREN AM DONNERSTAG 19 UHR BEI BERTA. ZEICHEN

VORGEFUNDEN ABER KEIN MATERIAL. DENKEN DASS

MISSVERSTAENDNIS BEI UNS WAR. BESUCHEN BERTA MONTAG

ERNEUT, MACHE ERNEUTES ZEICHEN. ACHTUNG DIESE TERMINE

SIND NICHT VERSCHLUESSELT.

2. 2.57 8371/34:

00002 DANKEN FUER GUTE ARBEIT. FUER UNS GESPRAECH

MIT E. DAS WERTVOLLSTE. FALLS MANDAT NICHT

GEFAEHRDET, ANGEBOTE E. ANNEHMEN.

9. 2.57 3728/38:

PAECKCHEN 7.2. INSTRUKR. CA. 50 KENNT NUR DEINE

ALLGEMEINEN PROBLEME. TRAGE IHM TROTZDEM ALLES VOR.

VERWENDE DECKNAME. WIR ANTWORTEN.

16. 2.57 6372/21:

MIT PAKET EINVERSTANDEN. TEILE ANKUNFT IN ERFURT

MIT. DANKEN FUER 00002.

23. 2.57 3642/42

DAS BESTE WAR MATERIAL UEBER 1. MANNSCHAFT UND

JUNIOREN, AUCH GESPRAECH MIT L.B. ERWARTEN TERMIN

FUER PAKET. HOLEN DICH IN E. AB. AM WICHTIGSTEN JETZT

REISE DES DES CLUBBVORS..

9. 3.57 9837/15:

ZUM FRAUENTAG AN C. UND M. HERZLICHEN KAMPFESGRUSS.

23. 3.57 6372/36:

VERKAUF EINVERSTANDEN. 00001 BEI TINO KLUGE VORSICHT

GEBOTEN, EVTL, AGENT. SIND INTERESSIERT AN

GESPRAECH F. MIT E. GEB. GRUSS AN F…

30. 3.57 2317/37:

SIEHST DU WIEDERSPRUCHSVOLLE ERSCHEINUNGEN BEI TINO.

UNS FEHLT KLARHEIT. KOENNEN UNS IN DEINE LAGE

VERSETZEN, ABER ERWARTEN MIKRATE. AGARTZ GRUSS AN

CHR.

6. 4.57 3737/15:

TUE ALLES UM ZU ANTWORTEN. AMNESTIEDEBATTE

13. 4.57 3678/51:

BRAUCHEN GRUNDSAETZLICH DEINEN M.BERICHT UEBER

KONKR. LAGE IN 1. MANSCH. ERWAEHNTE MACHTKAEMPFE, F.

PERS. STELLUNGSNAHME. DANACH BERATUNG F. EVTL. UEBER

PAECKCHEN GLUECKWUENSCHE ZU 2. MANN

20. 4.57 3147/36:

PAECKCHEN AM 12 UND 13.4. 14 UND 16 UHR. UEBER

PROBLEME DER 18 WISSENSCH. SCHNELL UND LAUFEND PER

M. BERICHTEN.

27. 4.57 4378/75:

MAT. BES. GESPR. WERTVOLL. F. MUSS SICHER GEHEN,

DARF NICHT VORAUS EILEN. RUNDF. VEROEFFENTL. WIRD

UNTERS. BISHER ERGEBNIS AUSGESCHL. DURCH UNS.

TEILEN EUCH KONKR. ERGEBN. MIT. JEDENFALLS F. NICHT

GEFAEHRD. KEINE BEWEISE. WAS WAR MIT F. UND AG.

GEMEINT. WENN JUNGE OBJEKTIV UNMAEGLICH GIB SIGNAL

4. 5.57 3744/43:

PRUEFUNGSERGEBNIS. DOKUMENT NUR IN UNSERER HAND

GEBLIEBEN. DURCH UNS NICHT VEROEFFENTLICHT.

NATOTAGUNG UND ATOMDEBATTE WICHTIG. MITARB. C. WIE

IN BERLIN BESPR. GENEHM

11. 5.57 6327/33:

REGELMAESSIGE ARBEIT MIT V. UND JUNGEN DRINGEND

NOETIG, BESONDERS NATOTAGUNG, ATOMFRAGEN, HALTUNG

DES KLUBS, PLAENE GEGEN DDR

18. 5.57 2937/10:

FREUEN UNS IN ERWARTUNG DES PAKETS.

31. 5.57 3572/36:

INTERESSIERE DICH FUER TEILERGEBNISSE

ABRUESTUNGSVERHANDL. OLLENHAUER PLAN, ABAENDERUNG

ARTIKEL 15 AUSWIRKUNG AUF KOALITIONSFRAGEN.

7 .6.57 3567/17:

WIE VERHALTEN SICH JUNIOREN ZU KERORTEN, ERWARTEN

PERS. BERICHT.

14. 6.57 6347/30:

WIR BENOETIGEN BERICHT UEBER, ARBEITSSTELLE

ERGEBNIS FRITZ. BENUTZE JUNGEN AUF RUSSPLATTE ODER = LOMPSCHER

DERGLEICHEN.

21. 6.57 3179/29:

JUNGEN ANGEKOMMEN. ALLES BRAUCHBAR. SORGFAELTIGER

SCHREIBEN, TIEFER EINLEGEN, BESSER VERKLEBEN. WO

ARBEITET C

28. 6.57 1367/33:

JUNGEN GUT. ES GEHT UNS UM REGELMAESSIGKEIT.

BERICHTERSTATTUNG OPERATIV D. POL. INFORM.

DOKUMENTE. WANN MACHTS DU URLAUB.

5. 7.57 3817/34:

ERWARTE PAECKCHEN AM 6.7. ES WIEGT 1400 GRAMM.

BEREITE INFORM. VOR UND TEILE NOCH HEUTE PROBLEME

PER JUNGEN MIT..

20. 7.57 4370/38:

I. GUT ANGEK. WARUM SO WENIG INFORM. WAS IST AUF

WAHLVERSAMMLUNGEN LOS, STELLUNGN. ZUR AKTUELLEN

POLITIK. ERW. FORTL. BERICHT DURCH JUNGEN.

27. 7.57 3871/38:

ERW. INF. GUTACHTEN UEBER PARTEIGESETZ. BESUCH B. = Bulganin, Chruschow

UND C. IN DDR. SOFORT, E. AUSWERTEN. 1. BIS 18.8.

AN D. NICHT SCHREIBEN. JUNGE GUT..

3. 8.57 6437/23:

ERW. PAECKCHEN 10.8. BESTAETIGE TERMIN ODER NEUEN

GEEIGNETEREN. ERW. INFORM. EILT

10. 8.57 3517/55:

KURIER DORA NICHT GEF. FUER PAECKCHEN 10 ERWARTEN

WIR UMFANGREICHE INFORM. DOKUMENT. ANTWORT AUF

FRAGEN. BEACHTE LAUFEND C. BESUCH, VERH. MIT FDP U.

KIRCHE, JEDES WORT VON GESPR. MIT E. WAHLKAMPF

AKTIONEN

29. 8. 57 5662/64:

DEUTSCHLANDSENDER. LW 1621,6 M. MW 383,6 M. KW 41,96

M. JEDEN TAG 21,45 AUF DEUTSCHL.SENDER, AKTUELLES

VOM TAGE. JEDEN MITTWOCH 22,10 AUSSENPOL. UMSCHAU.

SONNTAG 11 UHR EINE WICHE ZEITGESCHEHEN..

31. 8.57 3767/42:

PLANT BONN EINLADUNG TITO. ZWECK, ABSICHTEN. EVTL.

GEPLANTE GROESSERE SPD WAHLAKTIONEN BESONDERS ATOM.

EVTL. BESPR. SPD CDU KOAL. WELCHE KRAEFTE BES.

BAYERN..

3. 9.57 1409/26

BEACHTE FUER PAECKCHEN EIN TAG VORHER TREFF MIT, F,

ZU UNSEREN FRAGEN AUCH MEINUNG VON, F, MITTEILEN.

10. 9.57 4752/14:

I. GUT ANGEKOMMEN. EINSCH. MATERIAL IN 2 TAGEN

12. 9.57 1849/51

INF. VON D. INTERESSANT. F. SOLL TESTBERICHT MEGL.

IM WORTLAUT BESORGEN. FUER NAECHSTES PAECKCHEN

BEANTWORTE AUSFUEHRL. DIE VON I. UEBERGEBENEN FRAGEN.

AB 28.9. OMA SONNABEND WIE DIE ANDEREN TAGE.

14. 9.57 8371/38:

TUT ALLES UM DIE KULISSENVORGAENGE ZUM WAHLERGEBNIS

ZUR BILDUNG DER NEUEN REGIERUNG AUSFUEHRLICH ZU

BERICHTEN. AUSGEHEND V. LETZTEN PAECKCHEN..

17. 9.57 5419/58:

JUNGE ANGEK. BERICHTE, EINSCH. U. SCHLUSSF. ZU

WAHLERG. URSACHEN. REAKTION BEI VERSCH. GRUPPEN PV,

FRAKT. U. UNTEN. WEITERE ABSICHTEN. AUSEINANDERSETZ.

IN PARTEI, ANGRIFFE, REAKTION, STIMMUNG, TESTMATERIAL

ALS DOKUMENT BESORGEN

28. 9.57 2659/33:

I. ZURUECK. BERICHT F GUT. UNBEDINGT AUSWERTUNG 1.

MANNSCHAFT UND 28 DORA WIRD BEREITS FREITAG AB 10 UHR

BESUCHT

10.10.57 1475/34:

MAEDCHEN ANGEK. MIT TERMINEN EINVERST. BEACHTE,

WEITERE AUSEINANDERSETZUNGEN SPD, STELLUNGNAHMEN ZU

SOWJ. ERDSAT. KOEXIST. ABRUEST.

12.10.57 4798/29:

MAEDCHEN ANGEK. MIT TERMINEN EINVERST. WEITERE

AUSEINANDERSETZ. IN SPD. STELLUNGN. ZU ERDSAT.

KOEXIST. ABRUESTUNG

2.11.57 6359/26:

ERW. PAKET 9.11. TEILE GENAUE ANKUNFT MIT. ERW.

AUSFUEHRL. INF. UEBER VEREINBARTE PROBLEME.

9.11.57 4625/53:

BEIDE JU. ERH. NICHT VOLLK. LESBAR. PAKET 9.11. BIS

23 UHR. REAKT. 33. PLENUM. REG. ERKL. AD. KNOERRING

BESTR. BAYR.FRONT. STRASSBURG TAG. SOZ. INT. ALLES

AUS FRAKT. ARBEITSMETH. FRAKT..

23.11.57 6150/23:

MAEDCHEN GUT. KURIER GESTERN BEI DORA. WENN DORA

GEST. NICHTS HATTE, WARTET K. BIS HEUTE ABEND

30.11.57 9167/48:

M. GUT ANGEK. WERTVOLL. WER SIND MITGL. DER 2

ARBEITSKR. WAS WURD IN DISK. ZU DEN AUSF. VON 4

UND 5 GESAGT. WIE SCHAETZT F. DAS ERG. EIN. INFORM.

ALLES SOFORT WAS NATOTAG. BETR.

7.12.57 2443/48:

HABEN SEIT DORA NOCH KEINE NACHRICHT VON DIR. F.

SOLL VERSUCHEN VON E. EINZELHEITEN UEBER NATOTAGUNG

ZU ERFAHREN. SPD TEILNAHME EVTL. O. UND E. WENN

ERFORDERLICH KOMMT J. ERW. SOFORT ANTWORT..

14.12.57 5416/39:

POST ERH. ERW. JUNGEN. SCHWERPUNKT NATOKONF. BERICHT

O. UEBER GESPRAECH MIT A. VOR 1. MANNSCHAFT. BERICHTE

VOM ENTW. F, E. INSTR. KOMMT ANF. JANUAR

21.12.57 5867/33:

SO UNZUREICHEND DU BERICHTEST, SO UNZUREICHEND

HAELST DU DIE GESAMTVERABREDUNGEN DES LETZTEN

TREFFS. DENK AN DIE POL. LAGE..

28.12.57 6459/31:

POST VOM 16.12. MIT VERZOEGERUNG ERH. ERW. JUNGEN.

WUENSCHEN ALLES GUTE, GESUNDHEIT U. ERFOLG IM NEUEN

JAHR

4. 1.58 6417/42:

HOFFEN NOCH AUF JUNGEN. VERWENDE NUR BRIEF U. KARTE.

I. KOMMT 5.1. 14 UHR ZU BESTAETIGEN TREFF NACH

HEID. UM ZU KLAEREN WANN WIE JUNGE ABGESCH. U.

INHALT..

18. 1.58 3656/41:

I GUT ZURUECK. ERFR, UEBER POS. FRITZ. ERW. ENTSPR. = Fritz == Lompscher

INFORM. VON STRB. U. AUSSCHUSS FUER DORA.

WIEDERHOLE SOWEIT MOEGLICH INF. DES JUNGEN. BALD

TERMIN C

25. 1.58 7162/33:

POST ERH. TEILE UNBED. DORA TERMIN FUER C. MIT. C.

SOLL KOMMEN WENN F. ZURUECK UND INF. MITARB. ERW.

BERICHT ZUR POSITION F..

30. 1.58 6147/29:

PAECKCHEN 23.1.58. 19 UHR. PAECKCHEN 23.1 19 UHR.

PAECKCHEN 23.1. 19 UHR.

1. 2.58 3862/28:

IDA GUT ANGEKOMMEN. TERMIN C. EINVERST. 1.2., 10 UHR

UND 11 UHR. GLUECKW. ZUM GEBURTSTAG

15. 2.58 4562/50:

ERW. TERMIN FUER PAKET. BEACHTE DISKUSSION UM

DOKUMENT SICH.AUSSCH. URSACHEN FUER VERSCHIEBUNG

NATOMILITAERK. AUF APRIL. AUFSTELLUNG AUSSCHUESSE

UND ARBEITSKREISE CLUB UND 1. MANSCHAFT.

15. 3.58 5281/35:

INF. GUT DIESE PROBLEME WEITER BEACHTEN. STATT

VERSTECK IDA ZUM GLEICHEN TERMIN. BEREITE INF. VOR

TEILE UNGEH. MIT OB U. WANN IHR KOMMT..

22. 3.58 3579/34:

NOCH KEIN JUNGE EINGETROFFEN. IDA 22 BERICHTE AUSF.

DEBATTE BESONDERS EMIL. WEITERE ABSICHTEN DES CLUB

NACH ERGEBNIS. STREIKLAGE.

5. 4.58 1842/28:

IDA DA, WARUM KEIN JUNGE. VEREINB. EINHALTEN INF.

EINSCH. NAECHSTE WOCHE. TEILE MIT WANN C. ENDE

APRIL KOMMT

12. 4.58 4973/35:

INF. GUT FORTLAUFEND UEBER 1. MANNSCH. BER. INF.

JUNIOREN ZU NSDAP. DRINGEND DELEGIERTENLISTEN.

BIS SXET. 20 PER JUNGE.

19. 4.58 5063/46:

HABEN VON DIR NOCH KEINE NACHRICHT. ERW. JUNGEN U.

TERMIN FUER PAKET C. WIE ERSCHWERT BONN GK, DISK.

UM SOWJ. FRIEDENSVERTR. VORSCHL. ANZ. FUER KONTAKTE

CDU, FDP, SPD GRUPPEN.

3. 5.58 9510/32:

BEACHTE, ULBRICHT, HEARST INTERVIEW. AUSWIRKUNG AUF = Fehler Herbst

NATOTAGUNG. CLUB MEINUNG VON EMIL BIS WERNER. JETZT = Erler und Wehner

REGELM. JUNGE

10. 5.58 2478/36:

P. 4.5 ERH. BEACHTE FUER HERRENPARTIE, REGIE FUER

CLUBTAG INSTRUIERUNG DER DELEG. AUF LANDESEBENE.

SCHICKE JUNGEN NOCH VOR CLUBTAG.

17. 5.58 3954/12:

IDA KOMMT 17. WIE V.PLAN VORSIEHT.

7. 6.58 4284/24:

ERW. DICH WIE MIT IDA VEREINBART. BEACHTE

CLUBSITZUNG 9.6. MANIPULATION UM STIMMEN

28. 6.58 6514/27:

I. WIE VORGESEHEN, BEACHTE IN BERLIN GETR. VEREINB.

TEILE I. WEITERE TERMINE AUCH FUER MI.SENDUNG MIT…

5. 7.58 4623/39:

IDA GUT ANGEK. SENDUNG GUTE QUALITAET. ERW.

AUSFUEHRL. BERICHT UEBER GESAMTVERLAUF. KOMMT C.

AM 12. WENN NICHT, WANN GUENSTIGER TERMIN FUER IDA.

12. 7.58 2495/28:

P. ERH. JUNGE NICHT EINGETR. IDA KOMMT WIE

VEREINBART. BEREITE INF. UEBER TAGUNG GUT VOR. C.

SOLL KOMMEN.

2. 8.58 2539/25:

P. VOM 20. ERH. HABEN ERGEBNIS ERWARTET. BITTE

MITTEILUNG BLEIBT BESUCH WIE VEREINBART..

9. 8.58 4672/21:

2.P. ERHALTEN. WAS IST UEBER BESPR. EMIL UND C. SCH.

MIT BRENTANO BEKANNT.

20. 9.58 5173/24:

WIR BITTEN C. HIER ZU PAKET ZU KOMMEN. TEILE TERMIN

MIT. MOEGLICHST 22. KURZ NACH F

4.10.58 8410/47:

MIT F. IST VEREINBART, DASS DU IHN MITTWOCHS IN W.

AUF VERSAMMLUNG TRIFFST. WICHTIGE TAGUNG 1.MANNSCHAFT.

PAECKCHEN AM 2. UM 13.30 UHR. GEBURTSTAGSGRUSS AN

C…

11.10.58 6428/30:

IDA DA. EINSCH. MATERIAL ERST IN EINER WOCHE. TEILE

NACH RUECKSPRACHE MIT F. TERMIN PAECKCHEN FUER ENDE

DES MONATS MIT…

25.10.58 1963/44:

MAT. LESBAR. WIR BITTEN F. SICH UEBER SITZUNG 1.

MANNSCHAFT ZU INFORMIEREN UND ZU BERICHTEN. WENN

MOEGLICH AUCH AUSSCHUSS. FUER 22 BELEGE HEINI BIS

8 UHR

1.11.58 9378/44:

K. ZURUECK. MAT. IN ORDNUNG. BENOETIGEN DRINGEND

BERICHT UEBER CLUB, WEHRPOLITIK UND PSYCH.

VERTEIDIGUNG. WER HAT IN 1. MANNSCHAFT GEGEN

ERLERLINIE GESTIMMT, NAMEN.

8.11.58 4695/31:

POST ERH. WANN SOLL HEINI WIEDER BESUCHT WERDEN,

SENDE BERICHT VON C. MIT. TEILE AUCH PER MIKR.

NAEHERES VON PAKET F. MIT..

15.11.58 5281/42:

PAKET ERH. F. WILL AUSZUG IVENS USW. INHALT ZUM TEIL

UNRICHTIG. MIT F. EINF. VEREINBART IN 10 TAGEN

ABHOUNG BEI ILSE AB 8 UHR HEINIS FLASCHE UNTER LAUB.

22.11.58 5498/33:

BESUCHEN ILSE WIE VEREINBART IN 3 TAGEN. BEACHTE

BERICHT C. WEITERE REAKTION AUF SCHAEFFER REISE

UND CHRUSCHTSCHOW ERKLAERUNG

29.11.58 1676/39:

ILSES MAEDCHEN GUT ANGEK. MAT. INTERESSANT. OMA VOM

15. WAR IN ORDNUNG. IDA 13. BERICHTE PER JUNGEN

WAHLEINSCHAETZUNG UND REAKTION AUF NOTE DER SU.

6.12.58 6743/41:

POST ERH. F. SOLL EINSCH. WAHLERGEBIS BERLIN UND

LANDTAGE BEACHTEN. WIE SCHAETZT ER NOTE EIN. PAKET

13. GUT VORBEREITEN. JUNGE MUSS LAUFEN LERNEN, UEBEN.

13.12.58 4506/50:

POST ERH. PAECKCHEN 13. BEACHTE NEUE IDA. BEREITE

INFORM. GUT VOR. WAS KANN F. UEBER EINSCH. BERLINER

WAHLERGEBNIS IN 1. MANNSCH. UND ANDEREN SPARTEN

SAGEN. C. SOLLTE SCHRIFTLICH BERICHTEN.

20.12.58 5273/43:

POST ERH. NEUE IDA SCHON DA. HEUTE 14 UND 16 UHR FUER

MAEDSCHEN VON FRITZ WARTET ILSE AM 22. AB 12 UHR.

DU SOLLST SIE DANN 14 UHR WIEDER ABHOLEN…

27.12.58 6483/41:

I UND K. ZURUECK. INF. WERTVOLL. FUER ILSE UEBER

TAGUNG UNF. KULISSENBERICHT. F. OHNE UNSER WISSEN

IN L. TEILE ZUSAMMENHAENGE MIT. ZU PAKET KOMME

SELBST.

3. 1.59 4670/34:

TEILE MIT, WANN DU MOEGLICHST BALD PAKET SCHICKST.

WARUM F. IN LEIPZIG. BERATUNG ERFORDERLICH. NAECHSTE

ILSE FAELLT DESHALB AUS.

10. 1.59 5647/28:

POST ERH. FREUEN UNS AUF PAKET. BEACHTE REAKTION

REISE MIKOJAN, GROTEWOHL, ERLER. ANTWORTNOTEN ZU

BERLIN.

17. 1.59 7514/20:

POST ERH. ERWARTEN DICH WIE ANGEKUENDIGT. F. AUF

21. PARTEITAG ORIENTIEREN. WAS WIRD ERWARTET. IDEOL.

PROVOKAT.

Der Doppelwürfel der RAF wurde ebenfalls durch intensive EDV Bearbeitung

gebrochen. Die Auszüge der Beschreibung kann sind im Kapitel

manuelle Chiffrierverfahren

beschrieben.

Eine Softwareimplementierung ist ebenfalls vorhanden.

Desweiteren erfolgen in Afghanistan und den aktuellen Kriegen im

russischen Teil Europas immer wiederkehrende Kompromittierung.

Nicht zuletzt auch das starke Interesse der Geheimdienste

z. B. an dem Afghanistankrieg und Irakkrieg reicht, um anzunehmen,

das das erbeutete Kriegsmaterial nicht nur dazu dient:

Zu Erfahren wie eine Rakete funktioniert!

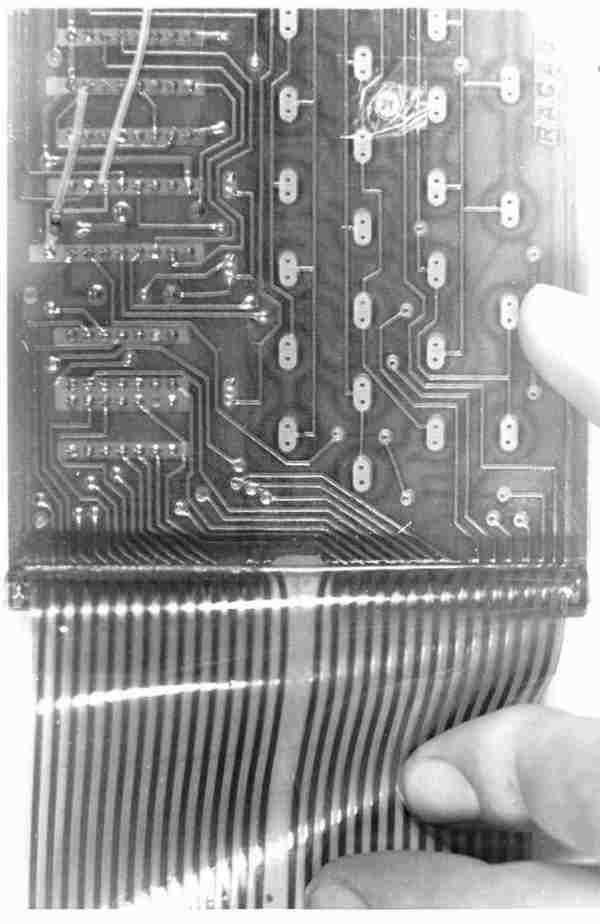

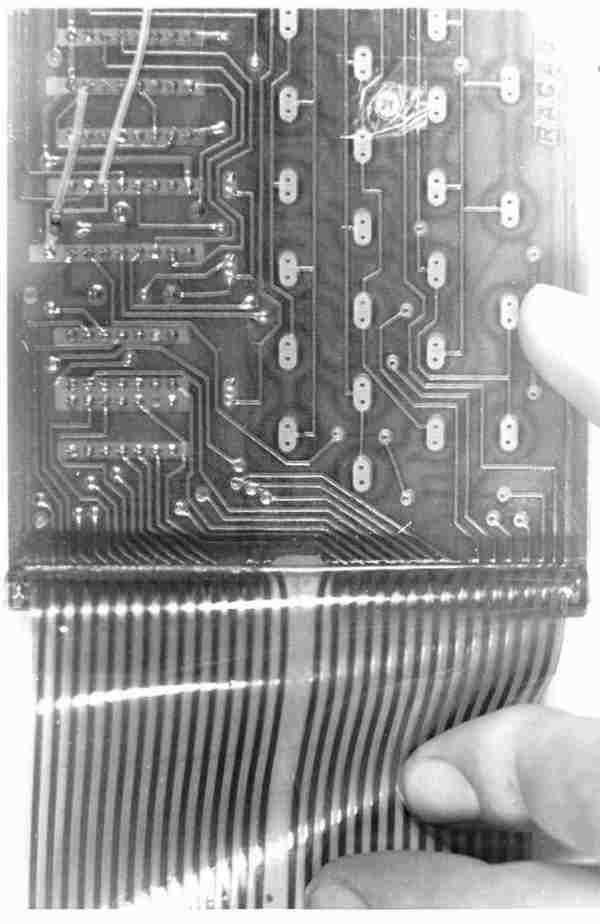

Durch die intensive Beobachtung der Militärverbindungsmissionen

(MVM) wurde aufgedeckt das die englische MVM im MB-III den

Trupp P-244 TM fotografiert hat. Bekannt ist nicht ob dabei der

Aufbau im Koffer des P-244 TM fotografiert wurde.

Eine Form der unbeabsichtigten Kompromittierung ist das versenden

von Fernschreiben durch das Direktchiffrieren, wenn das Fernschreiben

nicht per vorbereiteten Lochstreifen versandt wird sondern direkt

vom Fernschreiber eingegeben wird. Untersuchung von Schreibverhalten,

den Abstände zwischen den Fs-Zeichen und festgelegte Fernschreib-

formulare und -regeln geben einen sicheren Aufschluß auf das ein-

gegebene Fernschreibzeichen.

Das wurde bei der Untersuchung der T-310 BArch*78 mit überprüft.

Da dies schon seit der Nutzung der DUDEK T-352/T-353 bekannt war.

Es wurde im Ergebnis zwingend gefordert T-353 bzw. T-310 Fernschrei-

ben vorzustanzen und dann entweder im Direktchiffrierverfahren

oder Vorchiffriert zu versenden.

Wie wichtig es ist das Kompromittierungen der gegnerischen Seite

geheimzuhalten ist, ist auch in der Literatur Markus Wolf

Spionagechef im geheimen Krieg

S. 407, nachzulesen.

Das MfS erhielt aus direkter Hand die Information das die NSA in

der Lage ist die chiffrierten regierungsinternen Fernschreiben

mitzulesen. Was zu einer verstärkten Einführung der T-310/50

in den 80ern führte. Auch der Druck der vom ZCO ausgeübt wurde

das die Fernschreiben mit einem hohen Deckungsgrad durch alle

Institutionen, Betriebe, Behörden und Ämtern zu versenden sind

liegen auch der o.g. Information zu Grunde. Es wurde aber auch

bis Anfang der 80er aus Kostengründen auf Chiffriertechnik in

den o.g. Bereichen verzichtet. Gerade auf der Regierungsebene

war es leicht die Fernschreiben und Ferngespräche mitzuhören da

diese über Richtfunkverbindungen liefen. Das sollte sich auch

ändern wenn über genügend T-311 zur Verfügung stehen.

Der umgehende Wechsel von Chiffriersystemen und die Einführungen

in vielen Bereichen, erschwerte und verhinderte das die westlichen

Geheimdiensten die Abschöpfung dieser Kanäle.

Angriffsmöglichkeiten des Gegners. BArch*299

Im MfS 1960 dokumentierte Kompromittierung von Schlüsselunterlagen und Dokumenten

in der BRD.

Dokumentierte Kompromittierung, Geheimtext - Klartext in der DDR.

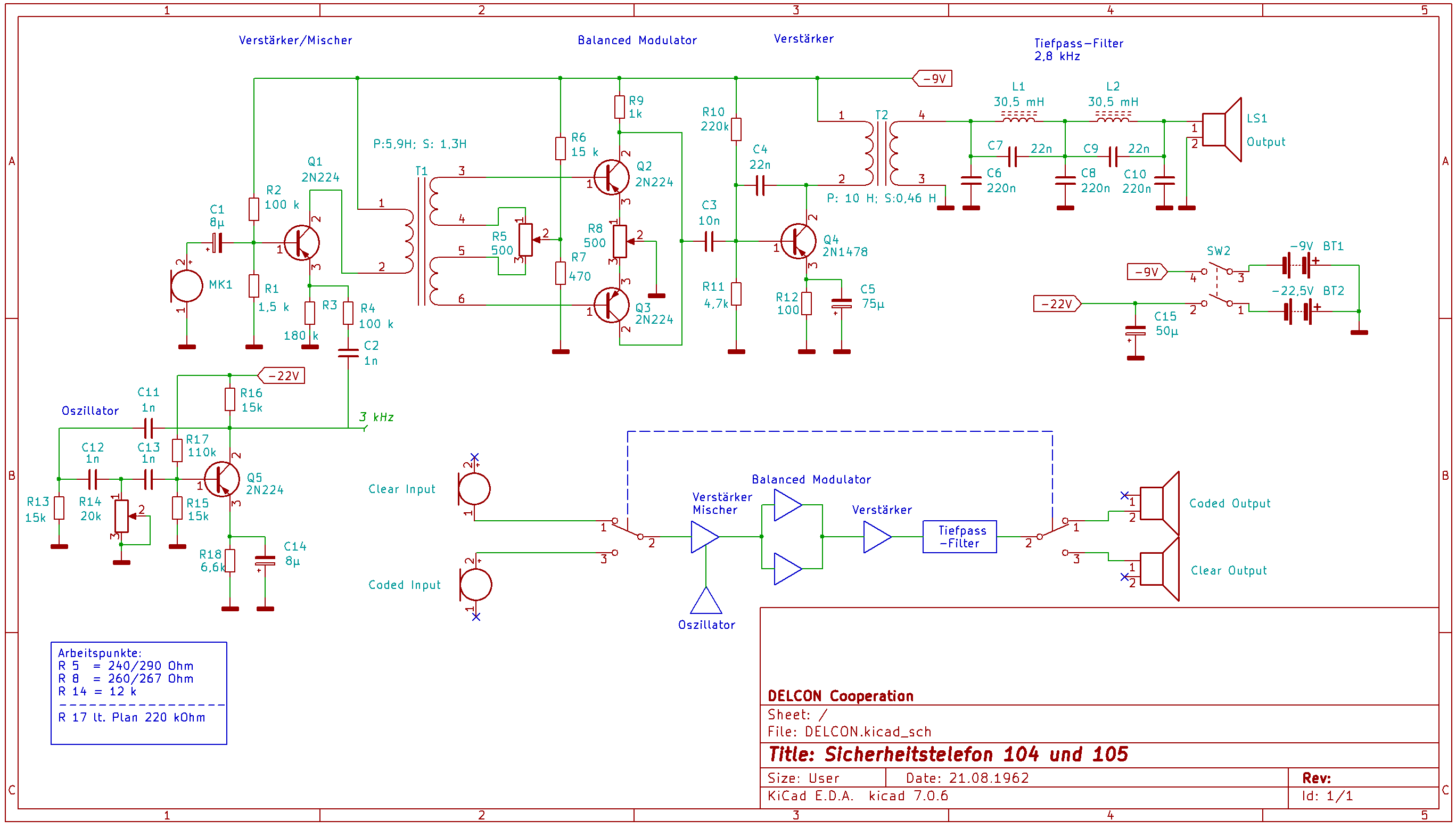

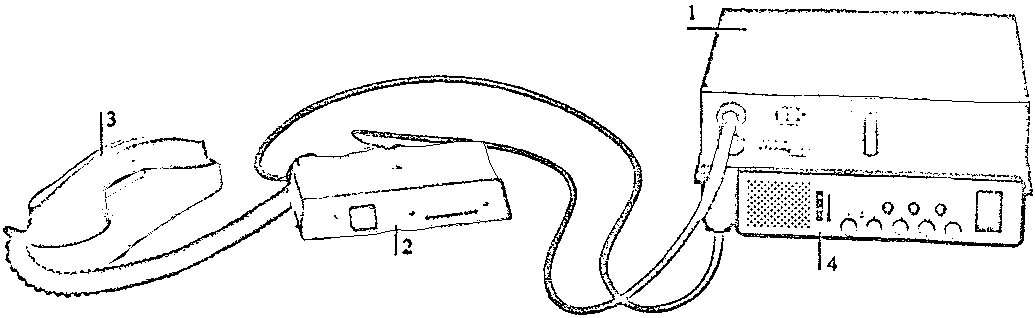

Analyse des Sprachchiffriergerätes Security Telephone 104, 105

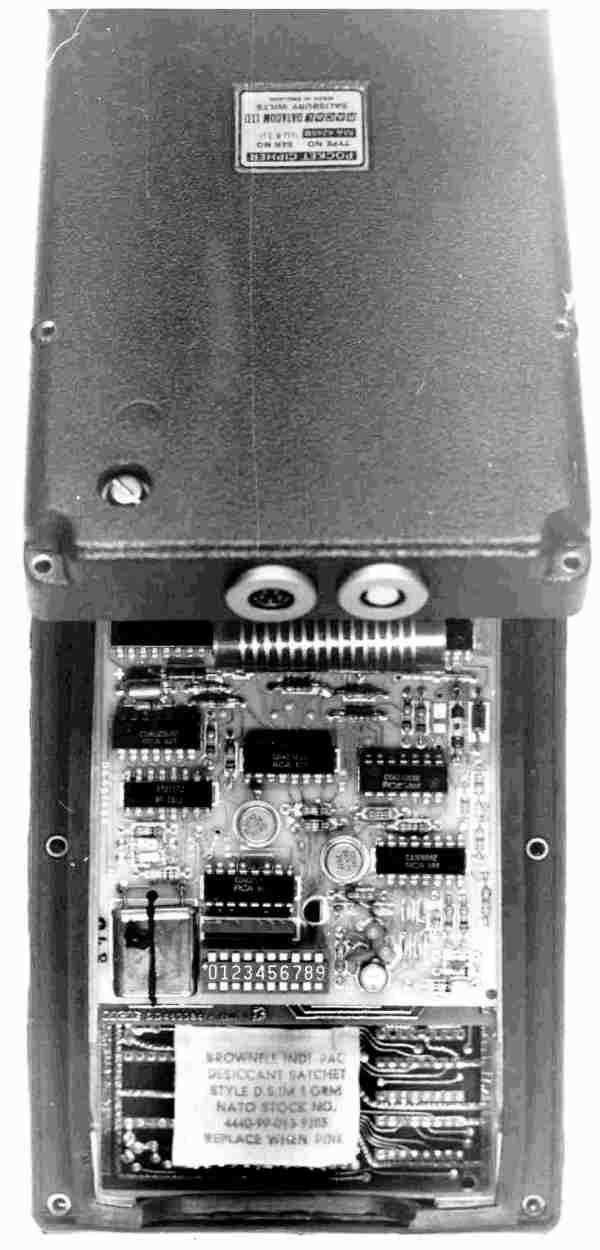

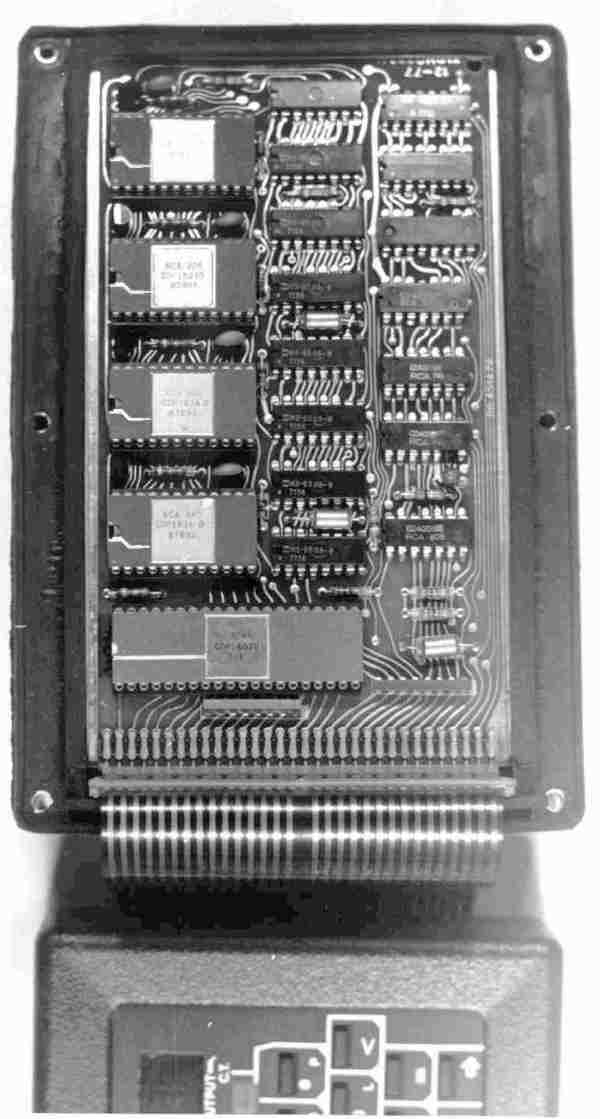

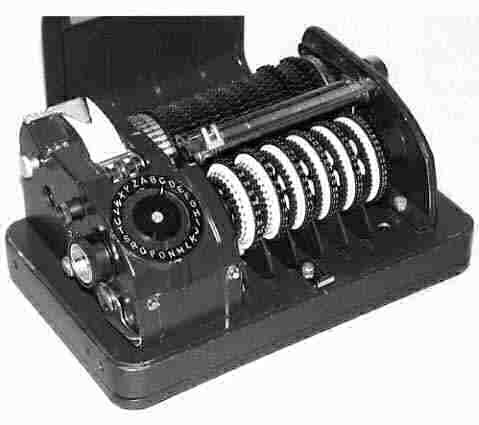

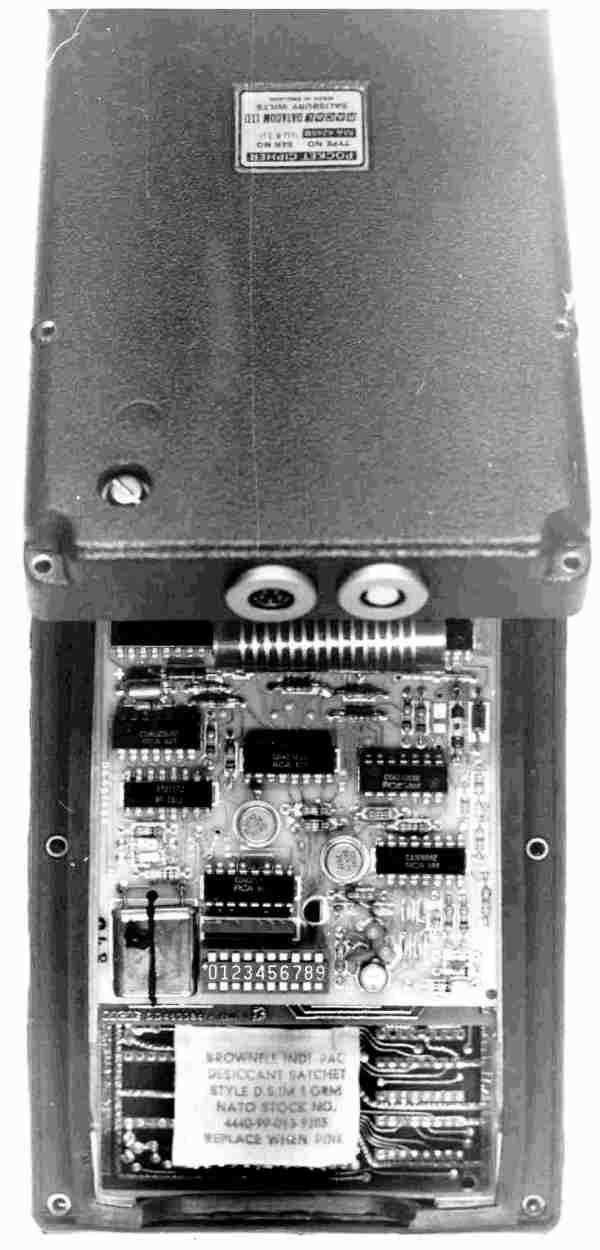

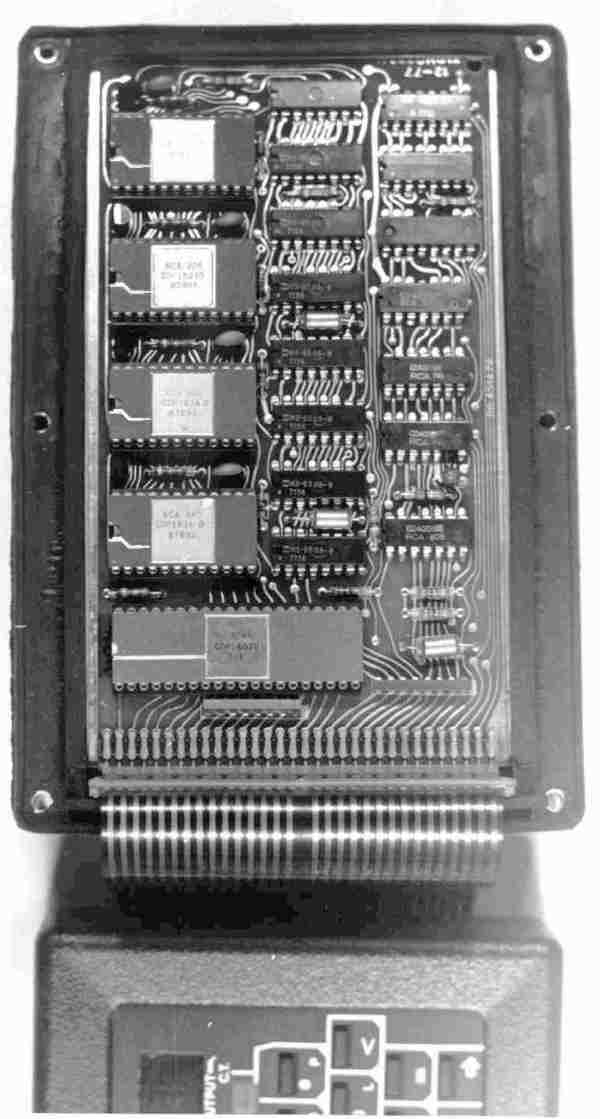

Das ZCO erwarb, vor dem 12.4.1962, je zwei DELCON Cooperation

Security Telephone 104, 105 Sprachverschleierungsgeräte.

Diese wurden in einem unbrauchbaren Zustand ausgeliefert.

Es fehlten Transistoren und Transformatoren. Die Verarbeitung

zeugte von schlechter Qualität.

Es erwies sich als Unbrauchbar für die Nutzung im Chiffrier-

dienst, da es sich nur um eine Sprachverschleierung handelt und

wie ein Akustikkoppler betrieben wurde.

Eventuelle Umgebungsgeräusche können durch den Akustik-

koppler nicht kompensiert werden.

Die Basis des Security Telephone 104 bzw. 105 ist das

US-Patent 3,114,800 vom 17. 12. 1963.

Beantragt am 11.08. 1960.

Der Preis für ein Gerät:

- Model 104 (Simplex) 159 $

- Model 105 (Duplex) 219 $

- Model 106 (Funk-Station) 249 $

Das Gerät entspricht dem was im Patent abgebildet ist.

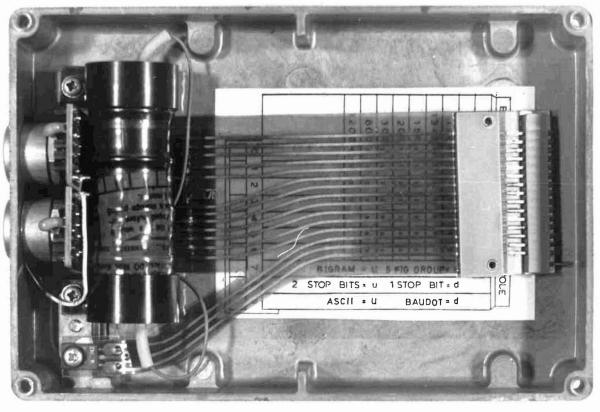

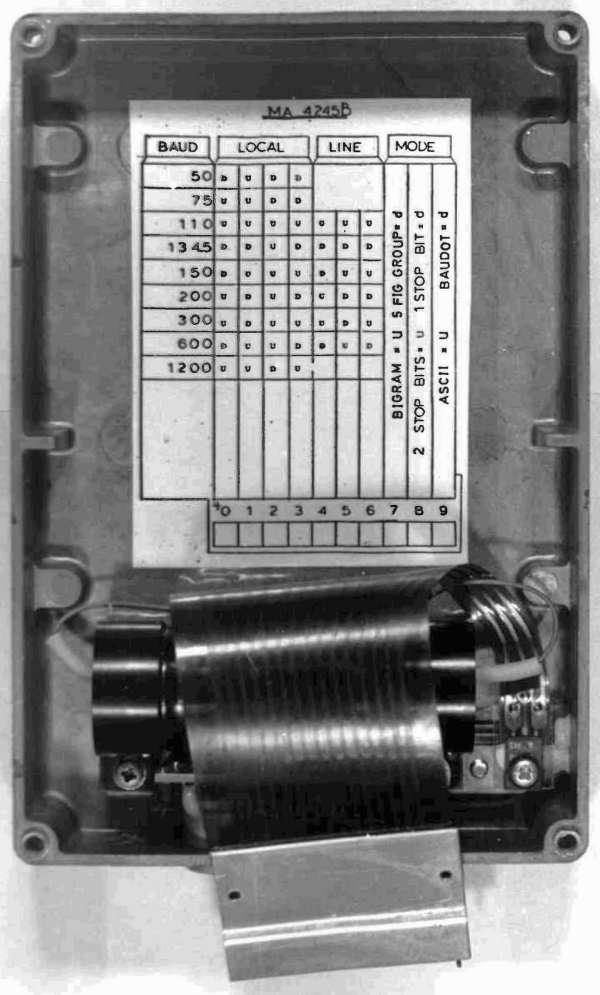

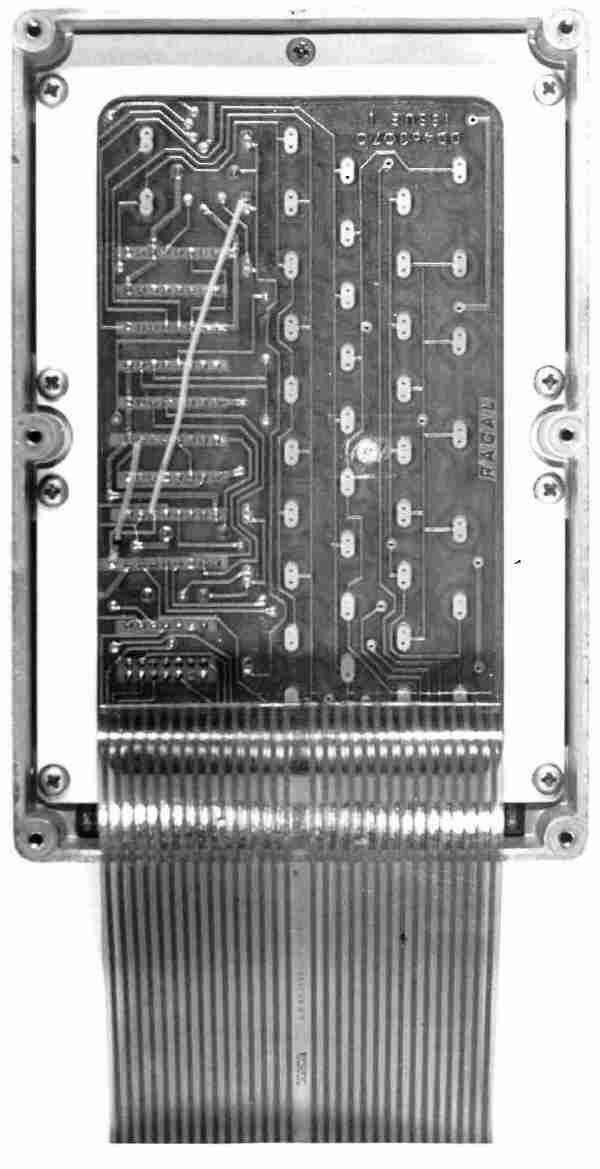

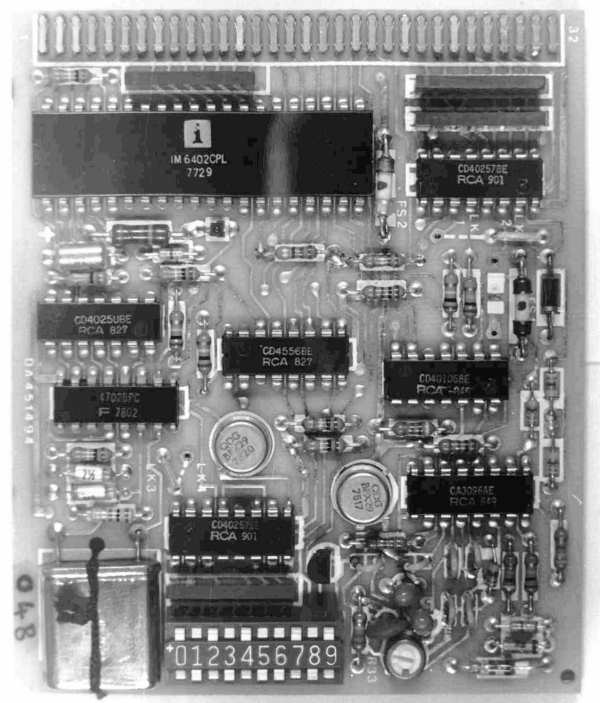

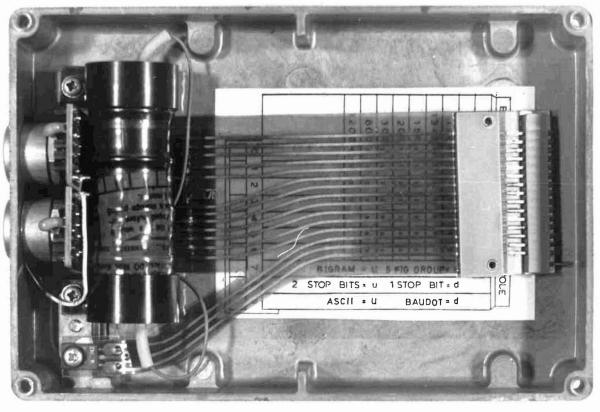

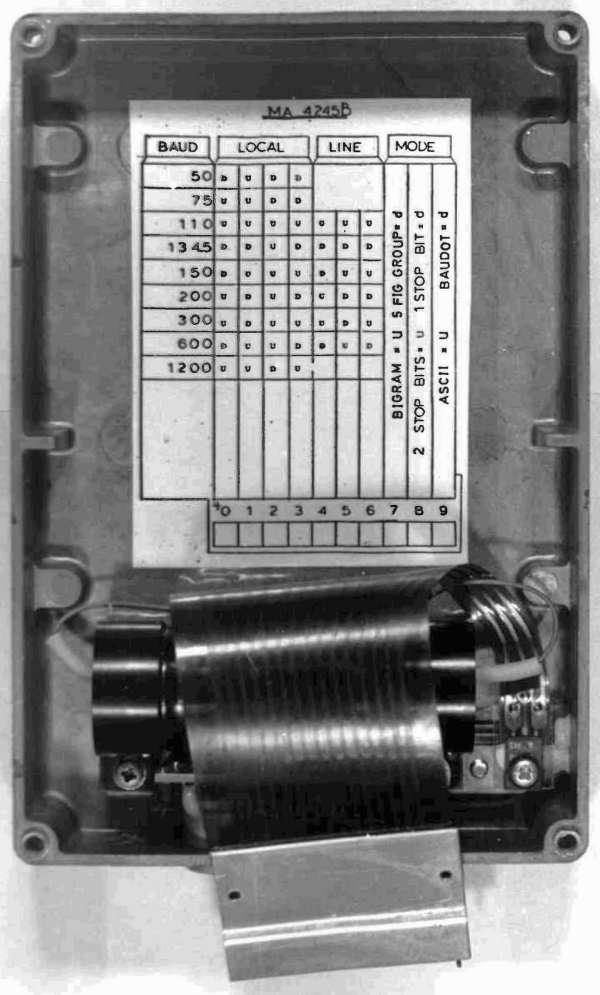

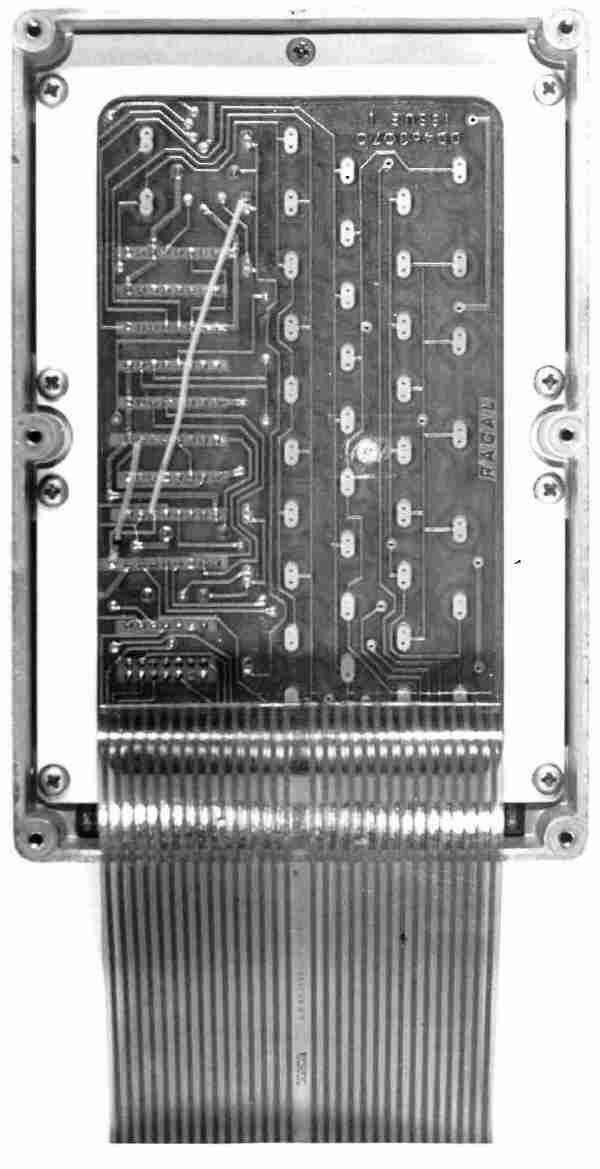

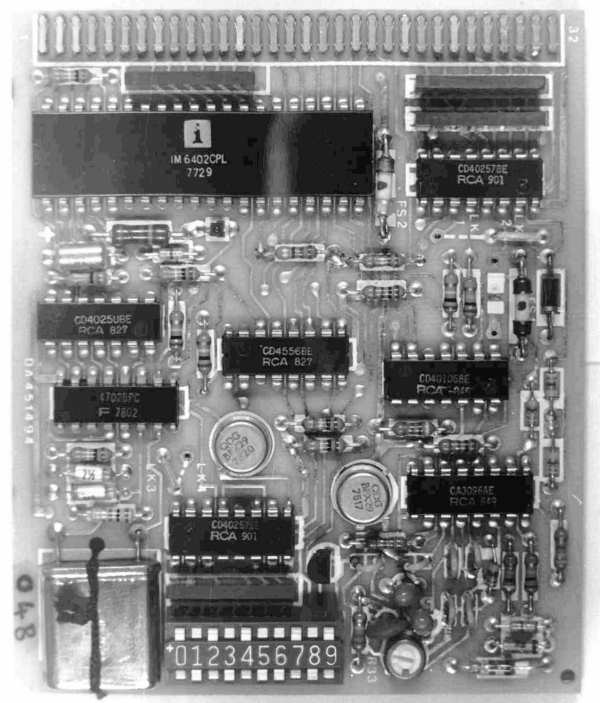

Abb.: Stromlaufplan von Original-Geräten erstellt.

Gebrauchsanweisung für das Sicherheitstelefon

Modell 104 (Sprechtaste) und Modell 105 (Duplex) BArch*714

Delcon Corporation

Handhabung

Das Sicherheitstelefon kann in Verbindung mit allen gebräuch-

lichen Telefonhörern benutzt werden, wie in obiger Abbildung

gezeigt wird.

(1) Schalter auf "ON" stellen.

(2) Verbindung mit dem gewünschten Partner ohne Benutzung des

Sicherheitstelefon herstellen. Spezielle Vorrichtungen

können entwickelt werden, um den vollständigen Gebrauch

des Sicherheitstelefons bei Anrufen zu ermöglichen.

(3) Das Sicherheitstelefon mit dem Telefonhörer so verbinden,

daß das mit "Talk" bezeichnete Sprechkapsel in der Nähe

des Mundes ist. Das gewährleistet die richtige Funktion

des Sicherheitstelefons.

(4) Bei dem Modell 104 (Sprechtaste) ist es notwendig, jedes-

mal beim Sprechen diese Taste zu drücken. Die Taste

muß beim Hören losgelassen werden. Diese Technik wird

schnell beherrscht; die Anwendung ist die gleiche wie bei

einem Funkgespräch.

Das Modell 105 (Duplex) ermöglicht während der ganzen Zeit

den zweiseitigen Verkehr wie beim Gebrauch eines gewöhn-

lichen Telefons.

(5) Obwohl das Sicherheitstelefon für eine mittlere Lautstärke

konstruiert wurde, spricht es normalerweise auch auf eine

leisere Stimme an. Zur größeren Klarheit kann es aber not-

wendig sein, die andere Seite aufzufordern, leiser oder

lauter zu sprechen. Der elektronische Vorgang der Ver-

und Dechiffrierung der Stimme führt zu einem gewissen

Verlust an Klarheit im Vergleich mit dem normalen Telefon-

gespräch.

(6) Um größte Geheimhaltung zu erreichen, muß das Sicherheits-

telefon fest gegen den Telefonhörer gehalten werden, um zu

verhindern, daß die Sprache direkt in die Sprechkapsel des

Telefons geht.

Anwendungsweise

Um größtmögliche Geheimhaltung zu erreichen, ist es ratsam,

den Gebrauch des Sicherheitstelefons für Privatgespräche zu

verhindern. Ständiger und unnötiger Gebrauch dieser Chiffrier-

vorrichtung führt zur Herabsetzung der Sicherheit der Geräte.

Ihr Sicherheitstelefon kann mit jedem Telefon, auch Hotel-

oder Münztelefon benutzt werden.

Stromversorgung

Ihr Sicherheitstelefon arbeitet mit zwei kleinen Batterien.

Beide sind handelsübliche Batterien und in Radiogeschäften

erhältlich. Nehmen Sie keine anderen als die folgenden oder

gleichwertigen:

9-Volt-Batterie (NEDA Std. 1604)

Mallory M1604

Burgess 2U6

Eveready 216

Ray-O-Vac 1604

Mallory TR-146R+ (8,4 V)

22,5-Volt-Batterie (NEDA Std. 215)

Mallory M215

Burgess U15

Eveready 412

Ray-O-Vac 215

Mallory RM-412R+

+ Sonderpreis wegen längerer Lebensdauer

Zur Beachtung

Beim Einsetzen der Batterien entsprechend der Abbildung.

Falsches Einsetzen von Batterien verursacht Beschädigung

der Elektronik des Sicherheitstelefon.

Auswechseln von Batterien

Batterien wie folgt auswechseln:

(1) Schalter auf "Off" stellen.

(2) Die beiden Schrauben von oben vorsichtig entfernen.

(3) Das Gehäuse öffnen und mit dem Oberteil nach unten wie in

der Abbildung legen. Vorsichtig die Isolierung entfernen.

Die 9-Volt-Batterie befindet sich am Ende und die 22,5-Volt-

Batterie im oberen Teil des Gehäuses.

(4) die 22,5-V-Batterie von den Federklemmen löse und aus-

wechseln. Batteriepolung (+) und (-) beachten, wie sie

auf dem Gehäuse neben der Batterie abgebildet ist. Prüfen,

ob die Batterie durch beiden Kontaktklammern festgehalten

wird und diese Kontakte sauber sind.

(5) 9-Volt-Batterie entfernen und auswechseln. Die Kontakte

werden durch Standard-Klemmen hergestellt. Die Batterie

kann nur in einer Art angeschlossen werden.

(6) Die Isolierung wieder anbringen und Gehäuse mit den zwei

Befestigungsschrauben schließen.

Wichtig!

Wenn der Ton schwach wird, wird die Rede nicht mehr richtig

Ver- und Entschlüsselt. Ein Pfeif- oder Brummton tritt auf.

Der wahrscheinlichste Grund ist, daß die Batterien verbraucht

sind. Auch die Kontakte der Batterien müssen immer sauber und

glänzend sein. Prüfen Sie zuerst diese Dinge, wenn obige Symp-

tome auftreten.

Wird das Gerät längere Zeit nicht genutzt sind die Batterien

aus dem Gerät zu entfernen.

Verbrauchte Batterien sind immer herauszunehmen, da auslaufende

Batterien Schäden verursachen können.

Pflege des Sicherheitstelefons

Ihr Sicherheitstelefon sollte nicht größerer Wärme wie in der

Nähe von Heißluftstrahlern oder Öfen ausgesetzt werden, da

solche Temperaturen die Elektronik beschädigen können. Wenn

solche Wärme auf das Gerät eingewirkt hat, muß es vor Gebrauch

eine Zeitlang in normaler Umgebung liegen.

Das Sicherheitstelefon hält physikalische Einwirkungen im

normalen Maße aus und sollte im allgemeinen mit dem Grad von

Sorgfalt wie ein tragbares Radiogerät behandelt werden.

Kundendienst

Der spezielle Code Ihres Sicherheitstelefons wird in Verbin-

dung mit der Seriennummer des Gerätes registriert. Diese Num-

mer steht auf der Unterseite des Griffs. Sie muß bei Anfor-

derung weiterer Geräte der gleichen Serie oder bei Schreiben

an die Herstellerfirma angegeben werden. Nur auf diesem Wege

können weitere Geräte der gleichen Serie angefordert werden.

Anforderungen unter einem Firmen- oder Privatnamen werden

nicht ausgeführt.

Bei jeder Funktionsstörung sollte das Sicherheitstelefon an

die Herstellerfirma eingesandt werden. Auch jede Anforderung

auf Codewechsel sollte direkt an die Herstellerfirma gerichtet

werden. Jede Anforderung dieser Art wird prompt erledigt.

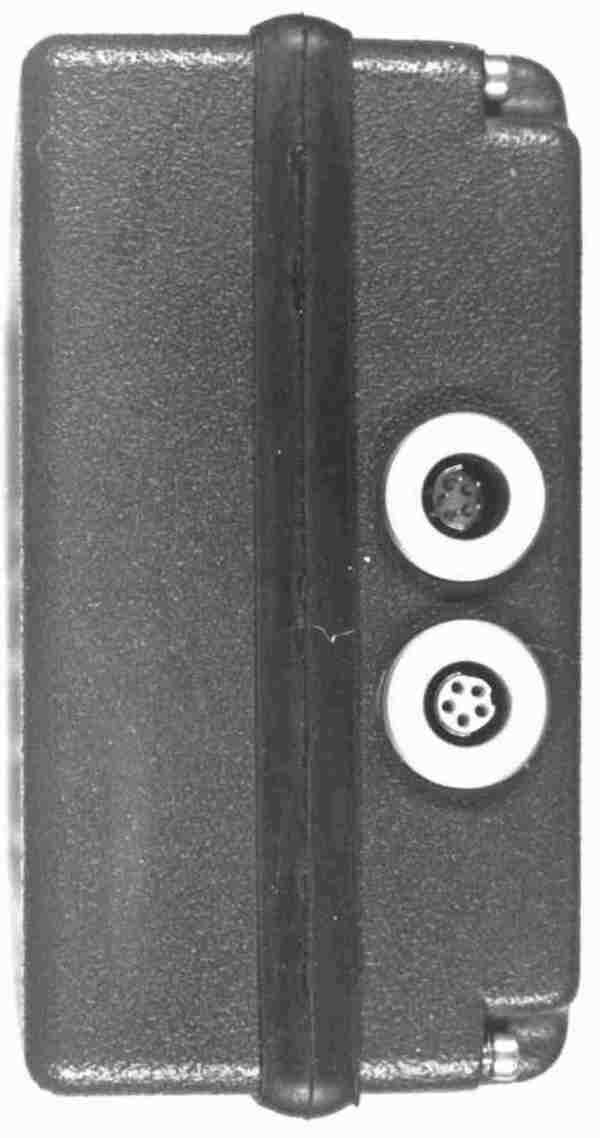

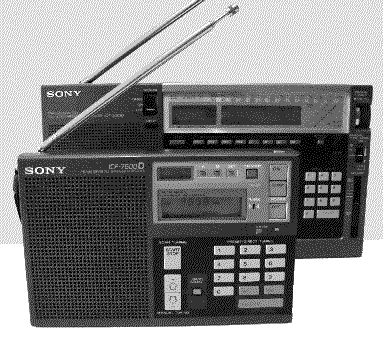

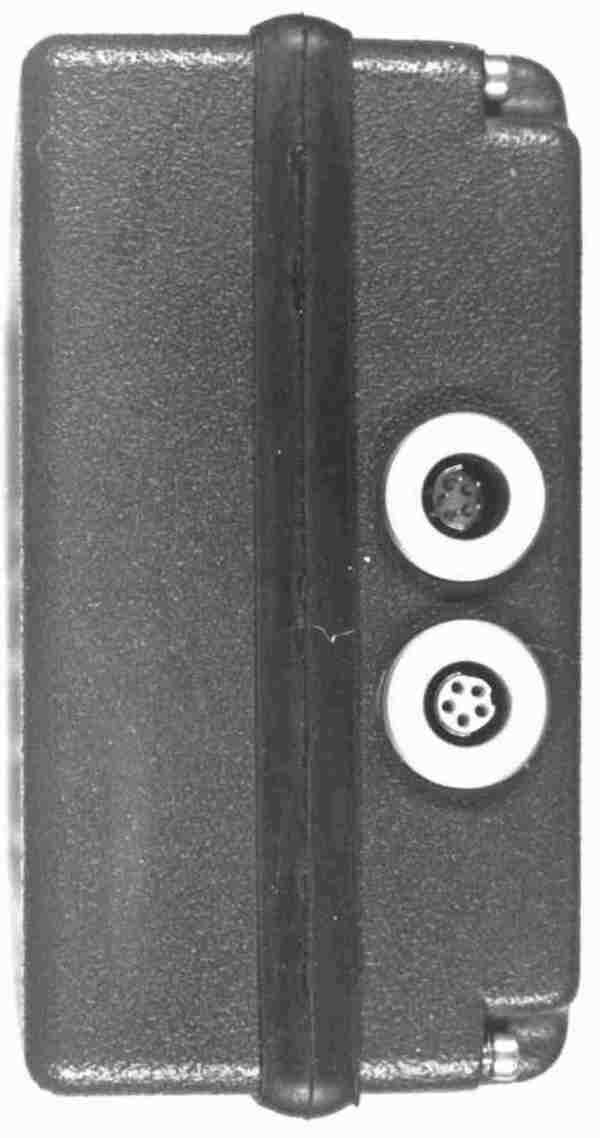

Abb.: Security Telephone 105, Museum*148

Details zum Siemens T-1000-CA wird gesondert beschrieben.

In der Abhandlung zu den Hagelin HC-500 sind weitere Details dokumentiert.

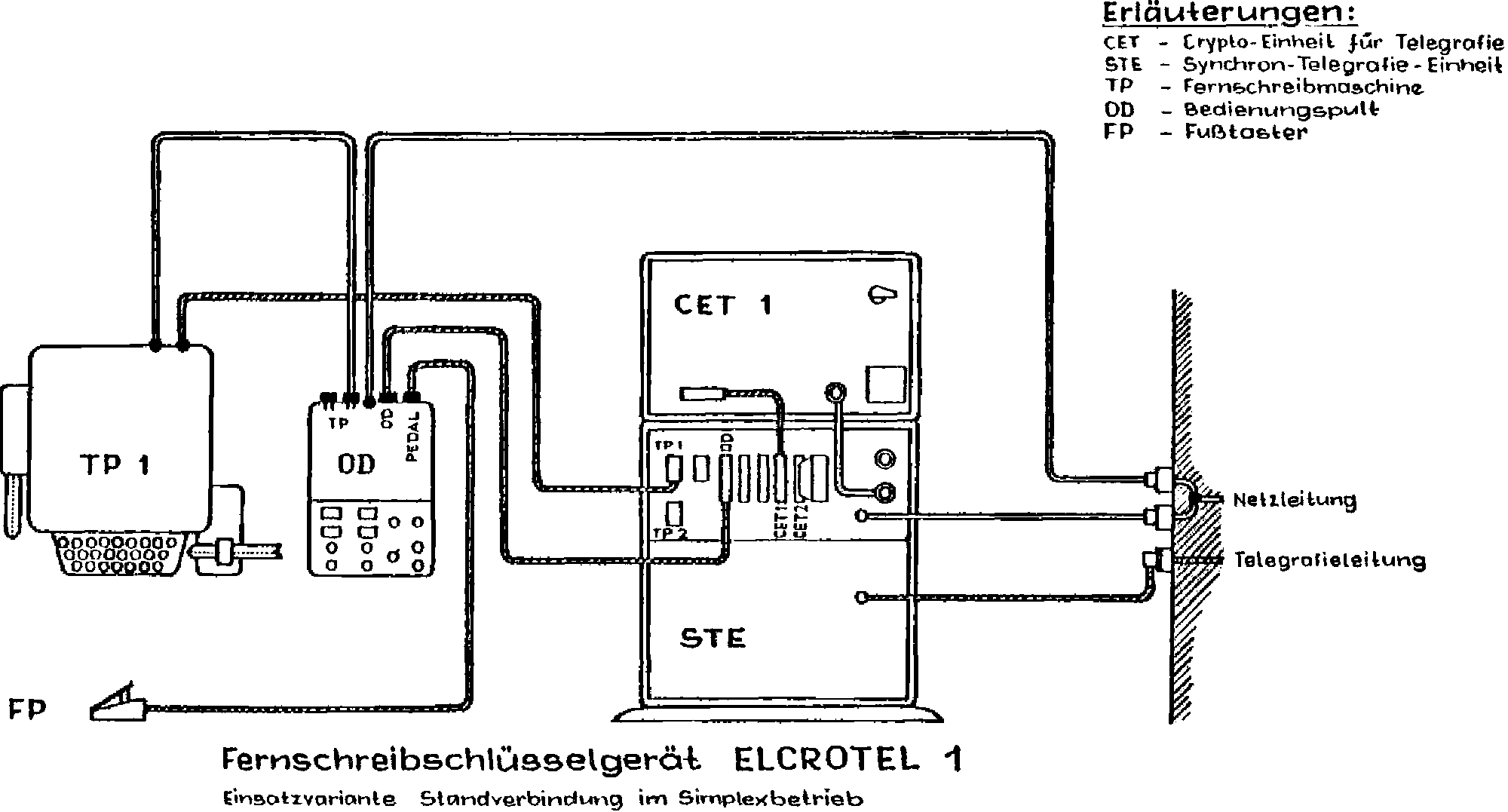

Im Buch über die Militäraufklärung der NVA wird ausgesagt das der Chiffrator

des ELCROTEL über längere Zeit vom KGB und dem MfS in Berlin analysiert wurde.

Bereits 1972 erhielt die Militäraufklärung der NVA einen vollständigen

ELCROTEL-Gerätesatz zur zeitweiligen Analyse übergeben.

Die Funktionen des Chiffrators ELCROTEL können vom Fernschreiber ausgelöst werden.

Desweiteren wurde ab 1972 Schlüsselunterlagen der BRD und später auch der NATO

geliefert.

ELCROTEL 1 und ELCROTEL 2

Im Jahr 1987 wurde die Auslastung der T-1000 CA zur Dekryp-

tierung für das Jahr 1986 mit 30% angegeben.

Firma TCC (Technical Communications Corporation)

Anschrift:

- Lexington, 422 Marrett Road, Massachusetts, USA

- Concord, 56 Winthrop Street, Massachusetts, USA

Die Firma ist Produzent von Daten-, Sprach- und Faksimilechif-

friergeräten.

Die Sprachchiffriergeräte sind für die Zusammenschaltung mit

der standardisierten Fernsprech- und Funktechnik vorgesehen.

Sie arbeiten auf standardisierten Fernsprech- und Funkfern-

sprechkanälen mit Bandbreiten von

300 - 2500 Hz bis 300 - 3400 Hz.

Sie sind mit integrierten Schaltkreisen hoher Lebensdauer

bestückt und gewährleisten eine hohe Qualität der wiederher-

gestellten Sprache bei Empfang und eine gute Erkennbarkeit

der Stimme des Teilnehmers.

Für jede Serie sind die allgemeinen Chiffrierprinzipien, die

schaltungstechnischen Lösungen und gegenseitig austauschbaren

Chiffrierelemente gleich. Die Serien werden mit den Zahlen

105, 107, 202, 205, 207, 280, 305, 807, FX-703 bezeichnet.

Außerdem erfolgt bei den Serien 105, 107, 202, 205, 207, 305

und 307 eine Kennzeichnung mit Buchstaben entsprechend den

Kanälen (R-Funk, T - Draht), der Ausführung (B - stationär,

V - mobil, P - tragbar, C - tragbar im Koffer), der Anschluß-

möglichkeit an die Linie oder der Sende-/Empfangseinrichtung

(A - akustisch, W - galvanisch).

Bei der Serie 107 handelt es sich um einen Scrambler für

allgemeine/industrielle Anwendungen mit niedrigem/mittlerem

Sicherheitsgrad.

Die Serie 280 hat einen höheren Sicherheitsgrad für Polizei-

dienststellen.

Die Serien 207/307 bieten strategische Sicherheit für Sprache

und Faksimile.

Die Serie FX-703 dient der Sicherheit für tonfrequenzmodulierte

Faksimileübertragungen.

Den höchsten Sicherheitsgrad für Sprachchiffriergeräte bietet

die Serie 807, die für die Regierung und den diplomatischen

Dienst vorgesehen ist.

Das Nationale Standardisierungsbüro der USA stufte die Serie

105 in die Klasse 2, das Spitzengerät der Serie 807 in die

Klasse 6 ein.

Das CSD 909 kann mit jedem Sprach-/Datenübertragungssystem

über Funk, Telefonleitungen oder Satellitenverbindungen zu-

sammengeschaltet werden. CSD 909 gehört zur dritten Chiffrier-

gerätegeneration der Firma TCC.

Die Serien DPD 72 und DPD 100 sind Datenchiffriergeräte.

Unterlagen der chilenischen Botschaft in Berlin. BArch*755

Im September/Oktober wurde der Gegenspionage die Unterlagen

des chilenischen Chiffrierdienstes, der Botschaft in Berlin,

als Fotokopie übergeben.

In der chilenischen Botschaft in Berlin wurde zur Chiffrierung

eine CX-52, Serie D Seriennr. 33 436 genutzt.

Als Hand- bzw. Ersatzverfahren wurde das manuelle Verfahren

MK-2, mit der Seriennummer 055, verwendet.

Der "Vorgang CLAREX" ist ein Beleg dafür das ab dem 01.10.1972

im Bereich des Ministreriums für Auswärtige Angelegenheiten Chiles

die o. g. Chiffriergeräte und Ersatzverfahren eingesetzt und

vorherige Verfahren Außerkraft gesetzt wurden.

Desweitern war die HA III und das ZCO seit dem Zeitpunkt nicht in

der Lage gewesen die Meldungen der chilenischen Botschaft zu lesen.

Dabei handelte es sich um die Fernschreiben:

U - 1138/69750 vom 22.09.1972; 1172/22104 vom 07.11.1972

1138/40273 vom 22.09.1972; 1174/00793 vom 03.11.1972

1132/97564 vom 22.09.1972; 1176/85742

Zu den Chiffrierverfahren wurde ein Codebuch und das Codebuch

"SOLAR" mitgeliefert.

In dem BArch ist eine Untersuchung einer diplomatischen Postsendung zu finden.

Von der Crypto AG an die Äthiopische Botschaft.

Da diplomatische Sendungen nicht geöffnet werden dürfen, wurde

kurzerhand die Sendung Röntgenosokipiert und im Ergebnis wurde erkannt das

es sich um eine Hagelin CX handelt.

Da die Unsicherheit dieses System bekannt war, wurde

ohne weiterem Interesse die Sendung der Botschaft zugeführt. Auch mit dem

Hinweis das Äthiopische Chiffrierdienst die Schlüsselunterlagen selber

herstellen werden.

Kompromittierung von Chiffriertechnik:

Geschichtlich: - 6tage Krieg

- diverse Kriege mit Ägypten

- diverse Kriege mit Syrien

- der Vietnamkrieg

- der Afghanistankrieg

- der Irakkrieg

- diverse untergegangene U-Boote der sowjetischen Marine

die im nach herein durch die USA sowie einige Ostseestaaten geborgen wurden

- 1986 Verlust eines LTS-Bootes der 4. Flottille der VM mit allen Chiffriermitteln. BArch*193

- die Übernahme des

Zentralen Chiffrierorgan der DDR

durch das ZSI/BSI

sowie die Übernahme von Dokumenten der SAS- WTsch- und Chiffriertechnik

durch die Bundeswehr, BMI und BSI.

- Der Übergang von ehemaligen Warschauer Vertragsstaaten in die NATO.

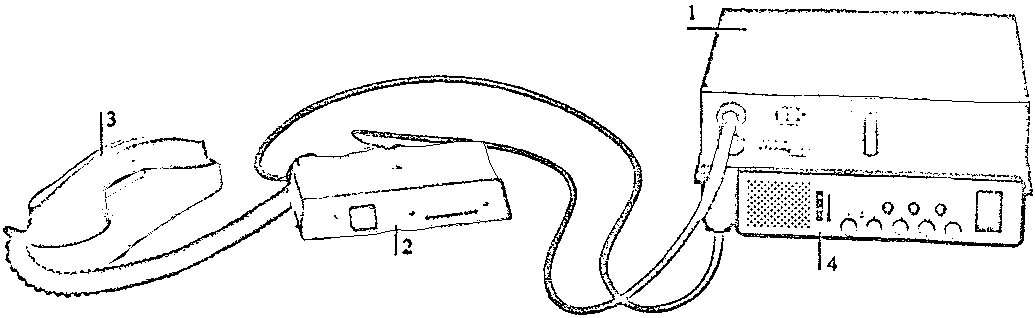

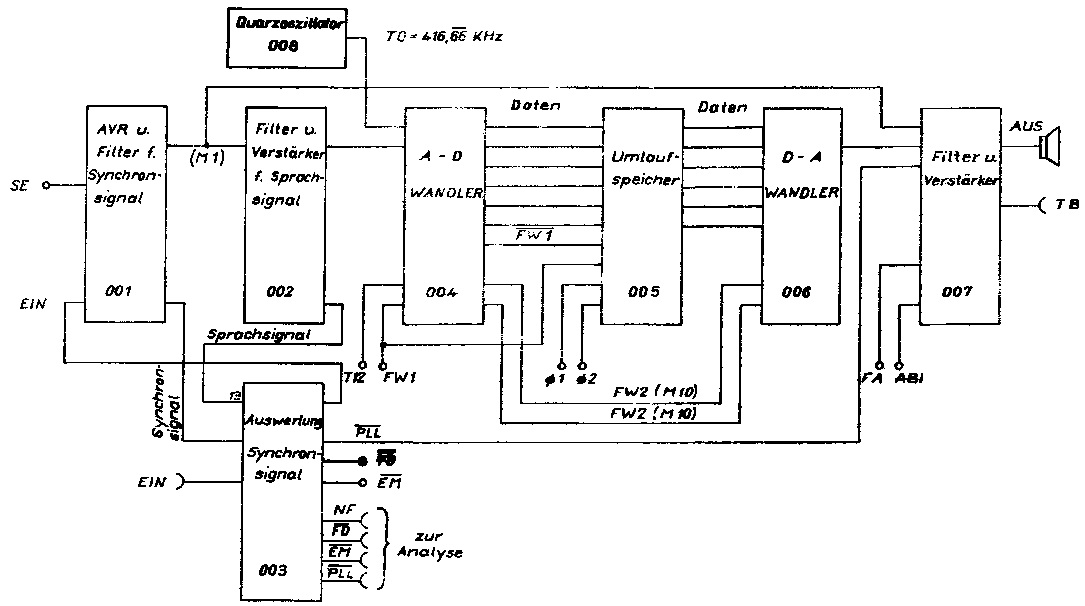

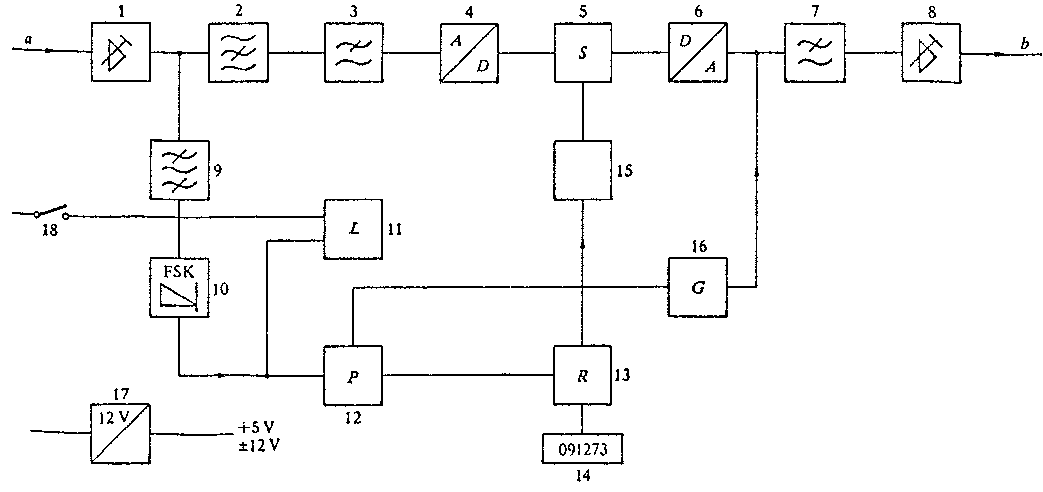

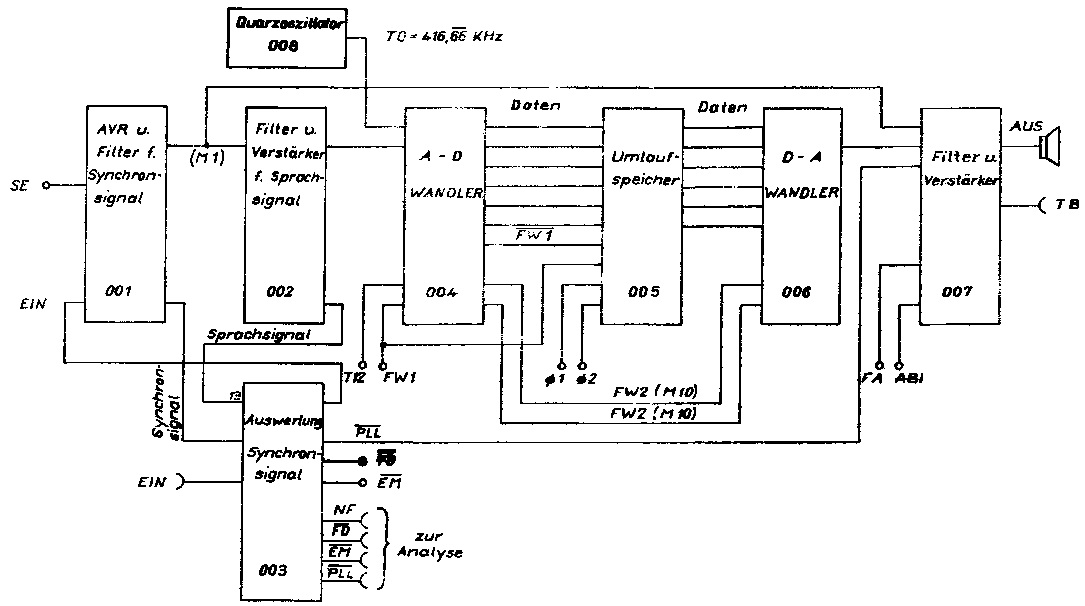

Beschreibung des CRYPTOPHON 1100

BArch*176

Hersteller: Brown Boveri

Technische Daten:

Schlüsselung

Anzahl der Schlüssel,

frei wählbar: 10⁶

Der Schlüsselcode ist eine 6stellige Dezimalzahl.

Programmperiode 8,5 h

Anforderung an den Übertragungskanal

Bandbreite

(für gute Sprachqualität) 300 … 2700 Hz

Geräuschabstand > 10 dB

Laufzeitdispersion (Zerlegung in Zeitabschnitte)

(für gute Sprachqualität) < 5 ms

Frequenzdrift < 30 Hz

System: Dauersynchronisierung

mit Hilfston 1830 ± 100 Hz

Zeitbedarf bei Verbindungsaufnahme ca. 1,5 s

Zeitbedarf bei Richtungswechsel ca. 0,2 s

Übertragungsqualität

Quantisierungsgeräusch -26 dB

Verzögerung der Übertragung 480 ms

Speisung

Versorgungsspannung 10 … 16 V

Minuspol an Masse

Stromaufnahme < 1,5 A

bei offener Betriebsart 0 A

Das Gerät verfügt über kein Echoschutz.

Sind Übertragungswege über Vierdraht-Zweidraht-

Übergänge vorhanden, so entstehen bei Duplex-

betrieb starke Echostörungen.

Baugruppen:

Abb.: CRYPTOPHON 1100

1 - Sprachverschlüssler SV 11

2 - Bediengerät PSV 11

3 - Telefonhörer

4 - Sprechfunkgerät RT 31

Abb.: CRYPTOHPON 1100

Abb.: CRYPTOPHON Telefonhörer

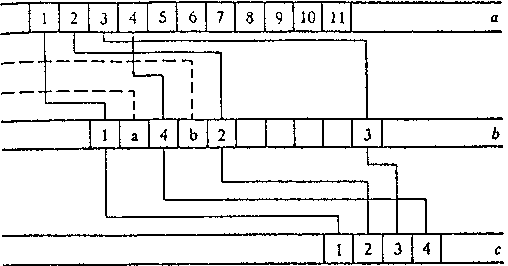

Blockschema des Sprachverschlüssler:

1 - Eingangsverstärker 2 - Pilotsperrfilter

3,7 - Tiefpass 4 - A/D Wandler

5 - Speicher 6 - D/A Wandler

8 - Ausgangsverstärker 9 - Pilotfilter

10 - Pilotdemodulator 11 - Leitwerk

12 - Programmregister 13 - Schlüsselrechner

14 - Schlüsseleingabe 15 - Speichersteuerung

16 - Pilotgenerator 17 - Stromversorgung

18 - Sende- Empfangsumschalter

a - Eingang (Mikrofon oder Kanal)

b - Ausgang (Hörkapsel oder Kanal)

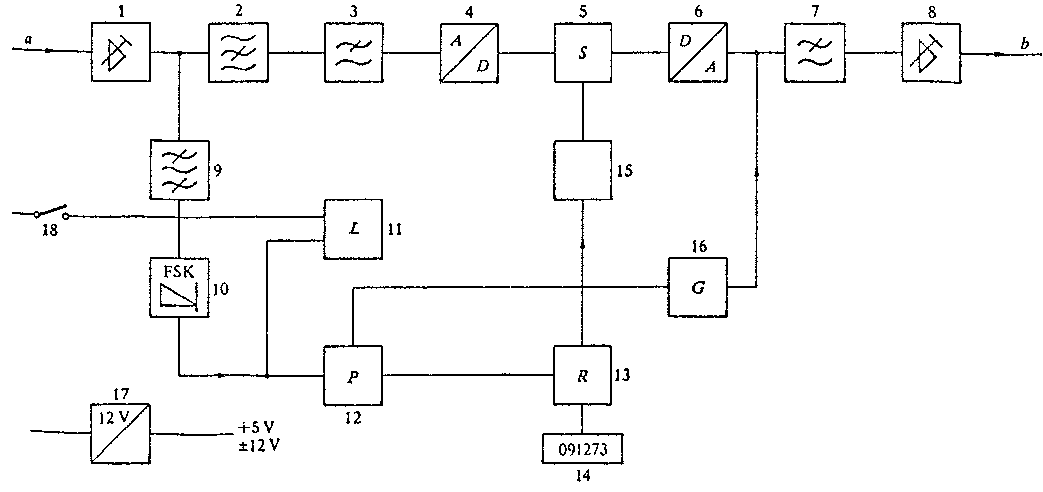

Abb.: Permutation der Sprachsignale

a - Sprachsignal am Mikrofon

b - Verschlüsseltes Sprachsignal

c - Entschlüsseltes Sprachsignal

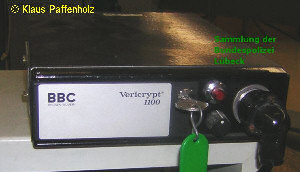

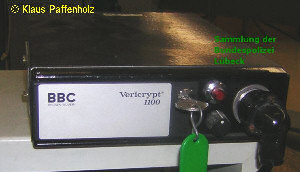

BBC VERICRYPT Module, Fotos wurden freundlicher Weise

zur Verfügung gestellt von Klaus Paffenholz

Abb.: VERICRYPT (C)BOS-Funk Klaus Paffenholz

Abb.: VERICRYPT 1100, Sammler

Abb.: VERICRYPT 1100, Sammler

Auf der Seite des cryptomuseum.com ist eine ausführliche

Beschreibung.

Und die Aufzeichnung einer Vinyl-Schallplatte, die die Sprach-

verschlüsselung beschreibt.

Hauptabteilung III Berlin, 6. September 1984 BArch*660

Leiter ka-kr/T/4/3081/84

Streng geheim!

Persönlich

Stellvertreter des Ministers

Genossen Generalleutnant Neiber

In Ergänzung zu den im

Bericht über die Arbeitsberatung mit kubanischen Tschekisten in der Zeit

vom 16. 7. - 24. 7. 1984/30. 7. 1984

vom 31. 7. 1984 enthaltenen Aussagen, teile ich Ihnen in Beantwortung Ihrer

Fragen folgendes mit:

1. Wie bereits im o. g. Bericht genannt , wurden der HA III und der Abteilung XI

insgesamt drei Tonbandkonserven durch die kubanischen Genossen zur technischen

Untersuchung übergeben.

Trotz schlechter Qualität dieser Tonbandkonserven konnte durch die Abteilung XI

dennoch das benutzte Sprachchiffrierverfahren eindeutig bestimmt werden. Es

handelt sich dabei um das von der Schweizer Fa. BBC entwickelte Gerätesystem

Cryptophon 1100

bzw. dessen Weiter Entwicklung Vericrypt 1100

.

Dieses Verfahren wird durch die HA III gemeinsam mit der Abteilung XI be-

herrscht und trägt im MfS die interne Bezeichnung A 003

. Durch in-

tensive Bemühungen von Spezialisten der Abteilung XI konnten von zwei der

aufgezeichneten chiffrierten Sprüche der verwendete Spruchschlüssel rekon-

struiert und der Klartext (in spanischer Sprache) gewonnen werden. Diese

Textstellen enthalten im ersten Spruch jedoch lediglich phrasenhafte Ver-

ständigungsverkehr zwischen zwei Funkstationen ohne jegliche operative Be-

deutung. Im zweiten Spruch wird durch einen Funkteilnehmer einer anderen

Funkstation die Änderung der Schlüsseleinstellung (4. Ziffer des 6-stelligen

Schlüssels von 8 auf 7) mitgeteilt.

Weitere Sprüche konnten aufgrund der bereits erwähnten Aufnahmequalität

nicht dekryptiert werden.

Im Rahmen des vorgenannten Arbeitstreffen wurde der kubanischen Seite mit-

geteilt, daß zur eindeutigen Klärung des vorliegenden Chiffrierverfahrens

sowie zur Einschätzung der operativen Bedeutsamkeit der übertragenen Infor-

mationen dringend weitere, hochwertige Tonbandaufzeichnungen benötigt werden.

Die dazu unbedingt einzuhaltenden Aufzeichnungsparameter wurden der

kubanischen Seite im Verlauf des Arbeitstreffens im April 1984 in

der DDR-Hauptstadt übergeben.

Seit dem Arbeitstreffen sind in der HA III und der Abteilung XI

keine weiteren Tonbandkonserven von kubanischer Seite eingegangen.

Anmerkung:

Bei den bisher bekannten Nutzern des Chiffrierverfahrens A 003

konnten

gemeinsam durch die HA III und Abteilung XI unterschiedliche Verfahrens-

weisen im Schlüsselwechsel herausgearbeitet werden, die für die

ständige Bearbeitung von großer operativer Bedeutung sind, z. B.

Anwendung von

- Monatsschlüssel

- Wochenschlüssel

- Tagesschlüssel

Bei Anwendung von z. B. Monatsschlüssel bedeutet das für die operative

Bearbeitung, daß nach einmaliger Rekonstruktion der Schlüsseleinstellung

am Monatsbeginn in der gesamten übrigen Zeit unmittelbar bei Anliegen

von Funksendungen sofort Klartext gewonnen werden kann.

Zur Klärung des Regimes für den Schlüsselwechsel bei den konterrevolutionären

Kräften Nikaragua sowie zur Bestimmung der operativen Bedeutsamkeit

der übertragenen Informationen ist deshalb die Übergabe weiterer, hochwertiger

Tonbandkonserven über einen längeren Zeitraum und von jeweils mehreren

aufeinanderfolgenden Tagen dringend erforderlich.

Entsprechend den Festlegungen des Arbeitstreffens vom 16. 7. - 24. 7. 1984

wird von Seiten der HA III über den Verbindungsoffizier der kubanischen

Botschaft, Gen. Oberst Roque, nochmals auf die Dringlichkeit dieses

Problems aufmerksam gemacht.

2. Das von den konterrevolutionären Kräften Nikaraguas angewandte Sprach-

chiffrierverfahren (MfS-interne Bezeichnung A 003

) wird gegenwärtig

bei folgenden gegnerischen Diensten in der BRD eingesetzt

- BND - MAD - BfV - LfV - BGS - BKA - Länderpolizei

- politische Polizei Hamburg - Bayrische Grenzpolizei

Sämtliche Dienste werden durch die HA III mit Unterstützung der

Abteilung XI bearbeitet. Die gewonnen Informationen sind von

hohen politisch-operativen Wert.

Bei Übergabe eines bzw. mehrerer im MfS entwickelten Geräte an die

Sicherheitsorgane Nikaraguas muß in Rechnung gestellt werde, daß

unter Umständen

- ein derartiges Gerät verloren gehen kann bzw.

- Informationen über den Einsatz eines solchen Gerätes in

Nikaragua an den Gegner abfließen können.

Aus der Konstruktion und dem Aufbau dieser Geräte ist bei Geräte-

verlust bzw. fotooptischer Aufklärung anhand der verwendeten Bau-

elemente und der Mechanik (einheitliches Gefäßsystem - EGS, wird

nur in der DDR eingesetzt) unzweifelhaft die DDR als Hersteller-

land ersichtlich.

Der Gegner würde in diesem Falle davon Kenntnis erhalten, daß

- das MfS der DDR das von ihm eingesetzte Verfahren kennt

- dieses Verfahren vom MfS beherrscht wird,

- bereits Dekryptiergeräte entwickelt, produziert und eingesetzt werden

- das MfS derartige Geräte mit Sicherheit gegen die entsprechenden

Nutzer in der BRD einsetzt.

Darüber hinaus kann durch den Gegner nach Analyse eines solchen Gerätes

bei einem evtl. Verlust desselben der Leistungsstand des MfS auf dem Gebiet

der Dekryptierung/Geräteentwicklung abgeleitet werden.

Aus den genannten Fakten erwächst die potentielle Gefahr, daß der Gegner

die für das MfS operativ-bedeutsamen Quellen des MfS im Operations-

gebiet gefährdet werden, die an der Beschaffung von Mustertechnik be-

teiligt waren.

Selbst bei Gewährleistung der Sicherheit der Geräte kann der Gegner

aus entsprechenden Reaktionen der nikaraguanischen Sicherheitsorgane

schlußfolgern, daß seine chiffrierten Sendungen dekryptiert werden.

Allein aus dieser Tatsache können jedoch nicht zwingend Rückschlüsse

auf das MfS der DDR gezogen werden, da prinzipiell die potentielle

Möglichkeit der Erlangung von Original Geräten (z. B. Beutegeräten)

durch die Sicherheitsorgane Nikaraguas besteht.

Sollte es sich im Ergebnis der noch zu analysierenden Tonbandaufzeichnungen

erweisen, daß der Inhalt der Sprüche für die Sicherheitsorgane Nikaraguas

von außerordentlicher Bedeutung ist, könnte in Erwägung gezogen werden,

unmittelbar in Kuba Voraussetzungen zur Schlüsselrekonstruktion, zur

Dekryptierung und Auswertung zu schaffen.

Diese Maßnahmen beinhalten den Einsatz von Geräten A 003

auf

dem Territorium Kubas.

Für die Realisierung der o. g. Lösung wären folgende Varianten möglich:

a) Übergabe der erforderlichen Technik sowie der Dekryptiermethode, bei

Gewährleistung der entsprechenden Sicherheit, an das kubanische

Bruderorgan im Rahmen der bereits praktizierten gegenseitigen Unter-

stützung und Zusammenarbeit zur Informationsgewinnung aus gegnerischen

chiffrierten Nachrichtenverkehre.

Anmerkung:

Dabei kann jedoch nicht mit Sicherheit ausgeschlossen werden, daß die

kubanische Seite dennoch diese Geräte unmittelbar vor Ort in Nikaragua

einsetzt.

b) Erfüllung der o. g. Aufgabenstellungen durch eigene Kräfte des

MfS der DDR in Kuba.

Unabhängig von beiden Varianten sind folgende personelle und materielle

Mindestvoraussetzungen erforderlich:

- zwei Geräte A 003

(Bereitstellung durch die HA III)

- ein geeigneter Mikrorechner (aus DDR-Produktion wäre möglich)

- ein spezielles Analysegerät vom Typ SONAGRAPH

Anmerkung:

Bei diesem Gerät handelt es sich um ein Produkt aus den USA, das strengen

Embargobestimmungen unterliegt. Der Preis für dieses Gerät beträgt

100 000,-- DM. Im MfS sind jeweils nur Einzelexemplare in der HA III,

in der Abteilung XI sowie im OTS eingesetzt, die für o. g. Aufgabe nicht

zur Verfügung gestellt werden können.

- qualitativ hochwertige Tonbandgeräte (dazu sind z. Zt. nur Geräte aus

dem NSW einsetzbar).

- qualifiziertes Fachpersonal (Kryptologe, Ingenieure, EDV-Spezialisten)

für die Ausbildung und zeitweilige Betreuung kubanischer Spezialisten

oder die ständige Bearbeitung durch das MfS in Kuba

- die Lösungsmethode zur Schlüsselrekonstruktion der Abteilung XI, ange-

paßt an den konkret eingesetzten Mikrorechner.

In Abhängigkeit von der gewählten Variante ist über die Bereitstellung

der erforderlichen technischen Basis gesondert zu entscheiden.

Bei einer laufenden Bearbeitung des Chiffrierverfahrens nach einer der

beiden Varianten in Kuba wäre folgender Informationsfluß möglich:

- Herstellung qualitativ hochwertiger Tonbandaufzeichnungen in

Nikaragua durch das nikaraguanische Sicherheitsorgan

- Transport der Tonbandaufzeichnungen auf dem Luftwege von Nikaraua

nach Kuba

- Schlüsselrekonstruktion nach jedem Schlüsselwechsel, Dekryptierung

und Auswertung der Informationen in Kuba

- Übermittlung der gewonnen Informationen auf dem Luftwege bzw.

über gesicherte Nachrichtenverbindungen von Kuba an die Sicher-

heitsorgane Nikaraguas. Nach Vorliegen der Tonbandaufzeichnungen

in der Dekryptierstelle können die gewonnen Informationen bei

Rückübertragung über gesicherte Nachrichtenverbindungen ca.

3 Stunden später in Nikaragua vorliegen.

Es wird vorgeschlagen, eine Entscheidung über die weitere konkrete

Verfahrensweise erst im Ergebnis der kryptologischen Analyse der von

kubanischer Seite noch zu übergebenden weiteren Tonbandaufnahmen zu

treffen.3. Bereits während des ersten Arbeitstreffens mit kubanischen Genossen

im Dezember 1982 wurde der HA III Material über die BRD-Botschaft in

Havanna zur Auswertung übergeben. Dieses Material wurde nach dem Besuch

einer Delegation der HA III und der Abteilung XI im September 1983 in

Havanna durch Übergabe weiterer Unterlagen ergänzt.

Im wesentlichen handelt es sich dabei um Fotokopien von in der BRD-

Botschaft in Havanna eingesetzten Chiffriergeräten, deren Bedienungs-

anleitungen und Betriebsvorschriften, Geheimtexten (Telegramme) sowie

von Sicherheitseinrichtungen.

Die gemeinsame Auswertung dieses Materials durch die Abteilung XI und

die HA III ergab, daß in der BRD-Botschaft in Havanna das Chiffrier-

gerät AZET

zum Einsatz gelangt. Bei diesem Gerät (wird in allen

Auslandsvertretungen der BRD eingesetzt) handelt es sich um ein Gerät

mit garantierter Sicherheit. Ein Eindringen in dieses Verfahren (De-

kryptierung der Geheimtexte) ist nur bei Vorhandensein der aktuellen

Spruchschlüssel und Chiffrieralgorithmus möglich.

Gegenwärtig bestehen von kubanischer Seite keine Möglichkeiten der

Schlüsselbeschaffung, da diese Mittel vom Gegner besonders gesichert

und ständig auf unbefugte Einsichtnahme kontrolliert werden.

Aus diesem Grund ist die Übergabe weiterer Geheimtexte nicht sinnvoll,

solange keine operativen und technischen Möglichkeiten zu unbemerkten

Öffnen der Schlüsselkassetten geschaffen wurden.

Männchen

Generalmajor

Hauptabteilung II/5 Berlin, 8. Dezember 1979 BArch*702

pi-uh

A n a l y s e

zum Sendeplan "Alpha Uniform" (AU) aus dem Funknetz DMe (IRSD)

des BND

Bei dem Funknetz DMe handelt es sich den individuellen Rund-

spruchdienst des Bundesnachrichtendienstes. Die Funkzentrale

befindet sich im Raum München. Mit einer Vielzahl von Zeit-/

Frequenzpläne schafft sich der BND in diesem Funknetz - neben

einer guten Tarnung - die Möglichkeit, Agenturen und Residen-

turen auf allen Kontinenten wie auch in unmittelbarer Umgebung

der Zentrale funkmäßig zu erreichen.

In der DDR und anderen sozialistischen Staaten konnte bisher

nur in wenigen Fällen nachgewiesen werde, daß die Funkverbin-

dung Zentrale - Spion über das Funknetz DMe realisiert wurde.

Die der HA II/5 zugänglichen Informationen zu diesem Funknetz

lassen keine umfassende Einschätzung zu. Der Sendeplan "Alpha

Uniform" bildet nach bisherigen Erkenntnissen einen Bestand-

teil des Funknetzes DMe des BND. Aus diesem Sendeplan und

dessen Vorläufern wurden der HA II/5 seitens der Abteilung

XI bisher 126 völlig oder teilweise dekryptierte Funksprüche

zur weiteren Bearbeitung übergeben.

Gegenstand der vorliegenden Untersuchung ist der Sendeplan

"Alpha Uniform". Die Untersuchung soll mit der Zielstellung

geführt werden, operativ auswertbare Erkenntnisse zur Ent-

wicklung, Charakter und Verwendungszweck dieses Sendeplanes

zu erarbeiten.

In enger Zusammenarbeit mit der Abteilung F und der Abteilung

XI wurden die dekryptierten Ergebnisse der Funkbeobachtung

zum Plan "Alpha Uniform" sowie andere bei der Abteilung F vor-

liegende Materialien erfaßt, aufbereitet und analysiert.

Im Rahmen dieser Untersuchung konnte

- eine Übersicht über die Entwicklung des Sendeplanes "Alpha

Uniform";

- eine Teilaufklärung des möglichen Verwendungszweckes

dieses Sendeplanes;

- ein möglicher Zusammenhang mit der Ausbildung sogenannter

"Stay-Behind-Quellen" und mit schnellautomatischen Funk-

sendungen aus grenznahen Räumen der BRD zur DDR sowie aus

bestimmten anderen Orten des Operationsgebietes

erarbeitet werden.

1. Entwicklung und Verwendungszweck des Sendeplanes

"Alpha Uniform"

1.1. Der Sendeplan "AU" wurde im März 1973 eingerichtet und

ist entsprechend seiner Zeit/Frequenzpläne für den Empfang im

mitteleuropäischen Raum ausgelegt. Im Plan wurden bisher 110

Rufnummern eingesetzt, von denen ein Teil über den gesamten

Zeitraum immer wieder genutzt wird. Für diese 110 Rufnummern

wurde von März 1973 bis einschließlich November 1979 insgesamt

5820 Funksendungen - davon 916 Erstsprüche - abgestrahlt. Eine

detaillierte Übersicht über die vom Sendeplan "AU" und dessen

Vorläufern abgestrahlten Funksendungen einschließlich Wieder-

holungen und Gesamtgruppenzahlen sowie der Sendezeiten ist aus

Anlage 1 ersichtlich.

Zusammenfassend kann über die Arbeitsweise des Planes "AU"

aus der Funkbeobachtung folgendes festgehalten werden:

- Einsatz von 1 bis 21 Rufnummern pro Tag;

Tägliche Beschickung von Rufnummern bis zu 15 Monaten

mit und ohne kurzzeitige Unterbrechungen;

- keine Herausbildung von konstanten Plänen über einen

längeren Zeitraum;

- Sendezeiten der Zentrale - rund um die Uhr;

- Reine Sendezeit pro Tag von einer 1/2 Stunden bis zu

21 Stunden;

- Abstrahlung von Funksprüchen mit 10 bis 150 Textgruppen;

- Einsatz der 2 Festfrequenzen des RSD zu Zeiten in denen

dieser nicht arbeitet, dagegen keine Nutzung von Frequenzen

die in anderen Plänen des IRSD Verwendung finden;

- Betriebsart A 3, seit 12. 3. 1974 überwiegend A 3 J (Fonie,

weiblicher Sprecher in deutsche Sprache - für 4 Rufnummern

bisher in englischer Sprache);

- Sendepausen des Planes von einem Tag bis zu 3 Monaten.

In dieser Vielschichtigkeit unterscheidet sich der Sendeplan

"AU" wesentlich von den übrigen Plänen des Netzes DMe und

läßt aus dieser Sicht bereits erkennen, daß eine konstante

Funkbeschickung von aktiven Agenturen und Residenturen, für

die eine relative Stabilität der Rufnummern und Zeit/Frequenz-

pläne charakteristisch ist, hier nicht oder nur bedingt zur

Anwendung kommt.

1.2. Anhand gefertigter Textanalysen (dekryptierte Funksprüche),

der Auswertung funk-taktischer Parameter wie Sendezeiten, Fre-

quenzen, Ausbreitungsbedingungen elektromagnetischer Wellen,

Rufnummernbestimmung usw. - unter Nutzung des bei der Abtei-

lung F vorhandenen Materials - konnten zur Entwicklung, zum

Charakter und Verwendungszweck des Sendeplanes "Alpha Uniform"

nachstehend aufgeführte Erkenntnisse gewonnen werden:

Seit Beginn der 70er Jahre führte der BND unter Nutzung ver-

schiedener Sendepläne des Funknetzes RSD Ausbildungshandlungen

mit Agenten durch. In der Folgezeit wurden diese Handlungen

auf das Funknetz IRSD verlagert und seit 1973 im sogenannten

Ausbildungsplan "AU" konzentriert.

Neben der dafür bereits genannten typischen Arbeitsweisen,

kann diese Einschätzung noch durch folgende Fakten ergänzt

werden:

- Zeit- und Frequenzanalyse lassen den Schluß zu, daß sich

der überwiegende Teil der Empfänger in der näheren Umgebung

Münchens befand.

- Auf Grund des relativ hohen Anteils an dekryptierten Sprüchen

im Plan "AU" (126 von 916) kann angenommen werden, daß zu-

mindest in Sendeperioden in denen mehr als 5 Rufnummern pro

Tag bedient werden, nur mit einer oder zwei Schlüsselrollen

bzw. Blöcken gearbeitet wird. Insgesamt fanden solche Perioden

im Untersuchungszeitraum 34mal statt, in denen 487 Erstsprüche

gesendet wurden. Von den 126 teilweise oder vollständig de-

kryptierten Sprüchen stammen 122 aus solchen Perioden, deren

Sendezeiten von 1 bis 2 Tagen - von Ende 1972 bis November

1979 gesehen - sich mit Ausnahme des August auf alle Monate

erstrecken.

- Grundsätzlich wurden dabei nur die Wochentage von Montag bis

Freitag genutzt. (siehe Anlage 2)

Untersuchungen der genannten Ausbildungsperioden, die seit

Ende 1972 jährlich 2 bis 7mal stattfanden, deuten darauf hin,

daß gleichzeitig mehrere Personen geschult bzw. ausgebildet

werden. Auf der Grundlage der uns vorliegenden Erkenntnisse

kann nicht eingeschätzt werden, ob diese Ausbildung in Gruppen

oder einzeln erfolgt. Die Aussage, daß mehrere Personen gleich-

zeitig ausgebildet werden, stützt sich besonders auf folgende

Merkmale:

- Der Empfang von 1 600 Textgruppen bei einer täglichen Sende-

zeit bis zu 21 Stunden und einem durchgängigen Senderhythmus

von 4 Stunden ist für eine Einzelperson mit hoher Wahrschein-

lichkeit auszuschließen.

- Darüber hinaus deutet die Textanalyse der dekryptierten

Sprüche daraufhin, daß weitere, über die Funkempfangs- und

Dechiffriertätigkeit hinausgehende Ausbildungshandlungen

möglich und wahrscheinlich sind.

- Außer diesen kurzzeitigen Sendeperioden über 1 bis 2 Tage an

denen bis zu 21 Rufnummern eingesetzt wurden, strahlt der Plan

"AU" auch für 1 bis 4 Rufnummern Funksendungen ab, die oft-

mals über den 1 bis 2-Tage-Rhythmus hinausgehen und bis zu

15 Monaten reichen. Eintägige Pausen sind dabei keine Selten-

heit. In der Regel konnte bei dieser Arbeitsweise auch eine

höhere Zahl an Wiederholungssendungen festgestellt werden

(5 347 von insgesamt 5 778).

Es ist nicht auszuschließen, daß der Empfang der Einzelsen-

dungen im Rahmen von Treffs erfolgt bzw. die Abstrahlung die-

ser Sendungen dem autodidaktischen Training bestimmter Per-

sonen dient. Die Große Anzahl von Wiederholungen der genann-

ten Sendungen deutet auf die Gewährung eines größeren Spiel-

raumes für den Empfang hin, der bei den angenommenen perio-

dischen Ausbildungen nicht notwendig ist.

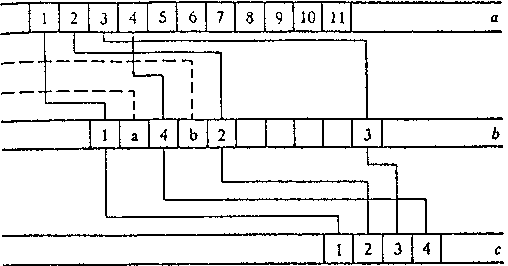

1.3. Zu den von der Abteilung XI bisher dekryptierten Sprüchen

aus dem Plan "AU" und dessen Vorläufern, die im Zeitraum Ende

1972 bis November 1979 gesendet wurden, kann folgendes einge-

schätzt werden:

Entsprechend der Textanalyse zeichnen sich deutliche unter-

schiedliche Zielstellungen bzw. Ausbildungsrichtungen ab:

- Beschreibung und eventuelle Hebung von TBK vorwiegend im

Raum um den und südliche des Starnberger Sees;

- Empfang und Entschlüsselung standardisierter Funksprüche,

die im nachrichtendienstlichen Sprachgebrauch (meist Militrä-

technik der Warschauer Vertragsstaaten, aber auch NATO-

Staaten) abgefaßt sind;

- Ausbildung subversiver Kräfte unter den Bedingungen einer

Besatzungsmacht. Es ist nicht auszuschließen, daß es sich

hierbei um sogenannte Überrollagenten des BND handelt.

Ausgehend von den dekryptierten Sprüchen ist zu erkennen, daß

innerhalb einer Sendeperiode jeweils nur eine der 3 vorgen-

annnten Ausbildungsrichtungen praktiziert wird. So befaßten

sich die um 14. und 7. 12. 1972 sowie die am 26. 3. 1974,

30. 7. 1975, 6. 10. 1976 und 17. 3. 1977 ausgestrahlten Sen-

dungen inhaltlich ausschließlich mit der Beschreibung von

angelegten TBK. Dabei konnte festgestellt werden, daß die

TBK-Beschreibungen oftmals auf 2, möglicherweise auch auf

mehr Sprüche an verschiedene Rufnummern verteilt wurden

(siehe Anlage 3).

Es konnten dazu keine Merkmale erarbeitet werden , die Auf-

schluß über die Anzahl der Empfänger geben. Insgesamt wurden

zu dieser Thematik 41 Funksprüche teilweise oder vollständig

dekryptiert, in denen im Rahmen der TBK-Beschreibungen 50 Orts-

namen - ausgeschrieben oder in Form von Abkürzungen - angeführt

waren. (siehe Anlage 4)

Durch einen Vergleich der in den TBK-Beschreibungen angeführten

Ortsnamen mit einer Karte von Südostbayern sowie des Ortsver-

zeichnisses der BRD kann nachgewiesen werden, daß die genannten

Ortschaften existent sind und sich ausnahmslos in einem Kreis

von ca. 30 - 35 km rund um den Starnberger See und südlich

desselben gruppieren (siehe Karte zur Anlage 4). Zu 5 der Ab-

kürzungen konnten keine entsprechenden Orte gefunden werden.

Ausgehend von der Annahme, daß sich diese Ausbildung nicht nur

auf den Empfang und die Entschlüsselung von Funksprüchen be-

schränkt sondern auch die praktische Seite des Auffindens der

beschriebenen TBK im Programm steht, müßte sich das Ausbildungs-

zentrum - entsprechend der Entfernung zu den genannten Ort-

schaften - in unmittelbarer Nähe des Starnberger Sees befinden.

Überprüfungen unsererseits in den Speichern der Hauptabteilung

II/AKG ergaben, daß einige Ortschaften im Raum des Sternberger

Sees dem MfS als Sitz von Dienststellen oder Schulungsobjekten

des BND bekannt sind. (siehe Anlage 5)

Eine andere Zielstellung konnte anhand der Funksprüche vom

15. 11. 1973, 9. 1. 1975, 2. 12. 1975 und 19./20. 7. 1976

sowie vom 14. 12. 1977, 8. 3. 1978, 16. 1. 1979, 7. 6. 1979 und

21. 6. 1979 nachgewiesen werden. Inhaltlich befassen sich diese

mit standardmäßiger Abfassung von militärischen Spionagebe-

richten die zu ca. 80 % Staaten des Warschauer Vertrages und

anderer sozialistischer Länder sowie zu ca. 20 % NATO-Mitglieds-

länder betreffen. Bei diesen Schulungen verwendet der BND mit

hoher Wahrscheinlichkeit eine Art "Ausbildungs- bzw. Spruch-

katalog", dessen Aufgabe vermutlich darin besteht, neben dem

Vertrautmachen mit militärischen Fakten besonders die Abfas-

sung von Spionageberichten unter Berücksichtigung der spezi-

fischen Chiffrierformen des BND (Klartext - Zwischentext -

Tabelle) zu üben.

Diese Form der Ausbildung weist auf einen Einsatz im Rahmen

der Militärspionage hin und könnte möglicherweise mit der Auf-

gabenstruktur der sogenannten "Überrollagenten" in Zusammen-

hang gebracht werden.

Eine Dekryptierung zu diesem Komplex gelang zu 80 Funksprüchen.

Anhand des Aufbaues und Inhaltes dieser Funksprüche kann fol-

gendes nachgewiesen werden:

- Der überwiegende Teil der 1973 eingesetzten Sprüche wurde

in den Jahren 1975 - 79 nicht wiederholt.

- Bei ca. 80 % der dekryptierten Sprüche mit Numerierung und

einer Gruppenzahl zwischen 35 und 60 Gruppen konnte eine

inhaltliche Identität entsprechend der jeweiligen Textnummer

nachgewiesen werden (siehe Anlage 6)

- Sprüche mit weniger als 30 Gruppen weisen trotz gleicher

Textnummer wie bei den obengenannten einen anderen Inhalt aus.

Daraus kann geschlußfolgert werden, daß spätestens seit 1975

ein Spruchkatalog genutzt wurde, dessen Inhalt relativ konstant

blieb. Das schließt nicht aus, daß einzelne Sprüche durch an-

dere ersetzt werden. Die Funksprüche wurden größtenteils an

verschiedene Rufnummern in unterschiedlicher Gruppenanzahl

abgestrahlt.

Die Erkenntnis, daß ein Teil der dekryptierten Funksprüche sich

schematisch wiederholt, unterstreicht die Schlußfolgerung, daß

im Sendeplan "AU" Ausbildungs- und Übungshandlungen durchgeführt

werden.

Von den während der Sendeperiode am 15. 1. 1977 abgestrahlten

Funksprüchen konnte nur einer dekryptiert werden. Dieser Funk-

spruch unterscheidet sich inhaltlich Grundlegend von den 2 vor-

genannter Ausbildungsrichtungen. Ausgehend vom Text des Funk-

spruches und der Erkenntnis, daß während einer Sendeperiode

nur eine Thematik behandelt wird, kann angenommen werden, daß

es sich um die Ausgangs genannte 3. Ausbildungsrichtung handelt

- um einen speziellen Teil der Schulung von sogenannten

"Überrollagenten". Unterstrichen wird diese Annahme noch durch

3 dekryptierte Funksprüche an die Rufnummer 809 (Einzelsend-

ungen außerhalb der Perioden), die Analogien in dieser Richtung

aufweisen.

2. Mögliche Zusammenhänge des Sendeplanes "Alpha Uniform" mit

sogenannten "Stay-Behind-Quellen" ("Überrollagenten") und Funk-

sendungen aus dem grenznahen Raum der BRD zur DDR sowie be-

stimmten anderen Orten im Operationsgebiet

2.1. xxxx wurde uns durch eine Information bekannt, daß der

BND ca. 80 "Stay-Behind-Quellen" unterhält, bei denen es sich

um geheime Funkverbindungen auf dem Territorium der BRD handeln

soll. Aufgabe der im grenznahen Raum der BRD zur DDR dislo-

zierten "Stay-Behind-Quellen" wäre es, sich um im Ernstfall

vom Gegner überrollen zu lassen, um dann aus dem feindlichen

Hinterland durch nachrichtendienstliche oder andere subversive

Handlungen aktiv zu werden.

Es wurde analysiert, daß vor der Einrichtung des Sendeplanes

"AU" Rufnummern des Funknetzes DF-blind für spezielle Ausbil-

dungszwecke genutzt wurden. So wurden am 15. 3. 1970 und

25. 3.1979 für die Rufnummer 889 folgende Funksprüche abge-

setzt, die von der Abteilung XI dekryptiert werden konnten:

15. 3. 1970

44 Burgweg Ecke Haltenhoffstr. in H9 21. Mai 19.15 Uhr. Ausweich:

Ecke Gauß-Rühlemannstr. in J9. Wiederholung alle 6 Stunden.

Linke Hand gerol… (die letzten 24 Gruppen konnten nicht

dekryptiert werden)

Überprüfung zum Text ergab die Stadt Hannover.

25. 3. 1970

1. Erbitten Bericht über Wirkung letzter Flugblattaktion gegen

Bürgermeister HAHN. Wie reagierte Besatzungsmacht? Aktion gegen

Beigeordneten KLEIN wegen Kollaboration wird vorbereitet. Können

Sie negative Fakten beisteuern?

Aus dem Sendeplan "Alpha Uniform" gelang der Abteilung XI die

Dekryptierung folgender Sprüche, die ab 1977 abgestrahlt wurden

und bestimmte Analogien zu den obengenannten Funksendungen auf-

weisen:

15. 4. 77 DMe AU 554 23 Gruppen

"… Ab Mai bitte Deckadresse 2 verwenden. Brief vom

1. 4. sehr gut. Ende"

4. 3. 78 MDe AU 809 59 Gruppen

"… München trifft Köln halbstündlich ab 05 1230 Alpha MAR

MAR am HBF HBF Esslingen Haupteingang. SI Zeichen ohne Brille.

Bericht …" (17 Gruppen konnten nicht dekryptiert werden.)

14. 3. 79 DMe AU 809 42 Gruppen

"… An 58 BB 14 März Zulu Papa 3 hat Nürnberg verlassen.

Sofort Telefonbericht an 58 Bravo über Erkenntnisse zu Zulu

Papa 3 Gruß Forster Ende"

11. 10. 79 DMe AU 809 33 Gruppen

"… Nach Werbung Probeauftrag erteilen. Bisher gewonnene

Info auf Postweg (Durchschreibverfahren) an DA DA Ende"

Anhand der genannten Sprüche kann nachgewiesen werden, daß

diese spezifische Ausbildungsform zuerst im Funknetz RSD ge-

tätigt, später vom Sendeplan "AU" übernommen wurde und Hand-

lungen auf dem Gebiet der BRD beinhaltet.

Es ist nicht auszuschließen, daß zischen den bisher angeführten

Feststellungen und dem nächsten Punkt ein Zusammenhang besteht.

2.2. Durch die Auswertung der Ergebnisse der Funkbeobachtung

konnte erarbeitet werden, daß, bezogen auf den Zeitraum 1973

(Beginn des Sendeplanes "AU") bis 1976, entlang der Grenze der

BRD zur DDR 18 Schnellgebersendungen - Charakteristik DMa und

DFb - abgestrahlt wurden. In den folgenden Jahren bis Ende

1979 wurden solche Funksprüche aus grenznahen Gebieten nicht

mehr festgestellt, dagegen konnten verstärkt schnellautoma-

tische Sendungen, vor allem aus den Räumen München, Rosenheim

und Bad Tölz gepeilt werden. (Siehe Anlage 7 und Karte)

Es wäre denkbar, daß die Funksendungen 1973 - 1976 aus den

für den E-Fall vorgesehenen Einsatzräumen der genannten "Stay-

Behind-Quellen" abgestrahlt wurden, wogegen der BND in den

folgenden Jahren aus Gründen der Tarnung diese Übungshandlungen

in schon bekannte Ausbildungsräume verlegte.

Unterstützt würden diese Überlegungen durch folgende Fest-

legungen:

- Seit 1977 testet der BND ständig steigendem Maße eine neue

Schnellgebereinrichtung (unsere Bezeichnung DMb);

- die technische Analyse ca. 50 schnellautomatischer Sendungen

ergab, daß der BND zur Abstrahlung derselben nur 4 - 5

Schnellgeber einsetzte;

- der überwiegende Teil dieser Sendungen wurde aus den ge-

nannten Ausbildungszentren gepeilt;

- Abstrahlung bis zu 8 Sendungen an einem Tag aus einem Aus-

bildungszentrum.

3. Zusammenfassung

Zum Charakter und Verwendungszweck des Sendeplanes "Alpha

Uniform" kann eingeschätzt werden, daß

- dieser Plan, zumindestens Teile dasselbe, mit hoher Wahr-

scheinlichkeit zu Ausbildungs- bzw. Schulungszwecken be-

nutzt wird;

- in bestimmten Sendeperioden gleichzeitig mehrere deutsch-

sprachige Personen ausgebildet werden;

- sich das vermutliche Ausbildungszentrum im Raum des Starn-

berger Sees befinden müßte;

- er keine feststehenden Zeit-/Frequenzpläne besitzt, sondern

in unregelmäßigen Abständen arbeitet;

- er auf Frequenzen arbeitet, die von anderen Plänen des IRSD

nicht genutzt werden;

- Im Plan die 2 Festfrequenzen des RSD - zu Zeiten in denen

dieser nicht sendet - genutzt werden;

- solche Sendeperioden, die nach unserer Einschätzung für

mehrere Personen bestimmt sind, nur im Zeitraum von Montag

bis Freitag abgestrahlt werden;

- im Rahmen der entsprechenden Sendeperioden jeweils thema-

tisch unterschiedliche Schulungen stattfinden, die zusammen-

hängend betrachtet über ein einheitliches Ganzes bilden

könnten;

- ein möglicher Zusammenhang mit den sogenannten "Stay-Behind-

Quellen" und damit verbunden, mit schnellautomatischen Funk-

sendungen vom Territorium der BRD, nicht ausgeschlossen

werden kann.

Ob auf dem Sendeplan "Alpha Uniform" auch Spione oder Agenten

ausgebildet wurden bzw. werden

- die eine feindliche Tätigkeit gegen die DDR oder andere so-

zialisitischen Staaten ausüben (Sowohl in den sozialistischen

Staaten aufhältliche Spione als auch Reisespione)

- oder solche, die in Entwicklungsländern subversiv zum Ein-

satz gebracht werden,

kann nach den vorliegenden Ergebnissen nicht bestimmt werden.

Schlußfolgerung:

Um die Ergebnisse der Analyse weiter zu präzisieren und neue

politisch-operative Erkenntnisse zu gewinnen und nutzbar zu

machen ist erforderlich, daß

- die Abteilung F alle Aktivitäten im Sendeplan "AU" sowie

alle schnellautomatischen Funksendungen des BND sofort der

Hauptabteilung II/5 übermittelt;