11. Ausfertigung

Hinweise

für die politisch-operative Sicherung

von Spezialnachrichtentechnik in stationären und

mobilen Einrichtungen des Chiffrierwesens

11. Ausfertigung

Hinweise

für die politisch-operative Sicherung

von Spezialnachrichtentechnik in stationären und

mobilen Einrichtungen des Chiffrierwesens

Errichtung einer Chiffrierstelle Die Räumlichkeiten sollten fern und frei von Öffentlichkeits- und Publikumsverkehr sein. Räumlichkeiten außerhalb von Schutzbauwerken müssen folgende Punkte einhalten: - Die Fenster dürfen keine Einsicht in den Raum gewähren (Milchglas etc.). - Die Fenster sind durch ins Mauerwerk verankerte Gitter geschützt und haben einen Gitterabstand von ca. 10 cm. - Die Tür ist von außen mit einer Gittertür gesichert, die zweite Tür hat die Scharniere im Betriebsraum und muß gegen aushebeln gesichert sein. - Der Zylinder muß den Sicherheitsgrad 9 haben (entspricht 9 Sicherheitskriterien eines Zylinders wie Stifte, Füh- rungsnuten etc.) - Der Raum selber muß Schallgedämmt sein (es ist kein Echo wahrnehmbar!). - Die Räume der Botschaften wurden als faradayscher Käfig aufgebaut. - Mindestabstände zwischen SAS und Chiffriergeräten sollte mindestens 20 cm betragen. - Alle Geräte sind sternförmig zu Erden. - offene Telefone sind in einem Abstand so aufzustellen das diese keine akustische Kopplung zu anderen Geräten haben. (z. B. SAS-Fernsprech/Kompromittierung) oder ganz aus dem Betriebsraum zu verbannen - Stahlblechschränke sind an den Fußboden oder an die Wände fest zu Verankern/Verschrauben. - Mitnahme von Fotoapparaten, Tonbandgeräten, später Computer, sind Verboten (Aufzeichnungsgeräte jeglicher Art) - Das Essen und Trinken sowie das Rauchen ist in den Betriebs- räumen verboten. - Das Prüfen der Zutrittsberechtigung in die SAS-und Chif- frierzentrale da dort NUR zugelassenes Personal Zutritt hat. Diese Personen hatten entweder einen Dienstausweis der diese als Mitarbeiter des SAS-und Chiffrierdienst oder des ZCO auswies (ausgestellt meistens direkt vom ZCO der DDR) oder so wie ich eineEinstufungfür den SAS-und Chiffrier- dienst auf einem DIN-A5 Vordruck der immer im aktuellen Standort in der VS-Abteilung der SAS-und Chiffrierabteilung mit einigen Unterlagen zur Person verwahrt war. Nach der Errichtung einer Chiffrierstelle wurde diese durch das ZCO abgenommen und per Protokoll freigegeben für die Nutzung oder noch mit Auflagen belegt. Das obige Protokoll ist eine Chiffrierstelle der NVA, in diesem Protokoll wird die Abnahme der unten dargestellten SAS-Chiffrierstelle dokumentiert. Jährlich erfolgte durch den SCD und dem ZCO eine Prüfung der Räumlichkeiten sowie dem Wartungszustand der Technik (auch Manipulations,- Sabotagekontrollen). Die Mitarbeiter des ZCO weisen sich mit entsprechenden Berechtigungskarten aus. Abbildung der Fernschreib- und Chiffrierstelle:

Abteilung XI Berlin, 24. November 1983 BArch*395

Geheime Verschlußsache

GVS-o020

MfS-Nr. XI/458/83

11. Ausfertigung

Hinweise

für die politisch-operative Sicherung

von Spezialnachrichtentechnik in stationären und

mobilen Einrichtungen des Chiffrierwesens

11. Ausfertigung

Hinweise

für die politisch-operative Sicherung

von Spezialnachrichtentechnik in stationären und

mobilen Einrichtungen des Chiffrierwesens

| Lfd. Nr. | Datum | Zugang Blatt | Abgang Blatt | Bestand Blatt | Unterschrift Einarb. bzw. Entn. | Bezeichnung |

| 13 | Anfangsbestand | |||||

| 1 | 17.10. 83 | 21 | - | 34 | Pohle | |

Hinweise für die politisch-operative Sicherung bei der nach-

richtentechnischen Installation von SAS- und Chiffriertechnik

in Einrichtungen des Chiffrierwesens

1. Grundlagen

Die in den Hinweisen enthaltenen Aufgabenstellungen sollen dazu

beitragen, die Sicherung des Einsatzes der SAS- und Chiffrier-

technik durch wirksame politisch-operative Maßnahmen vor allem

durch den Einsatz von IM/GMS zu unterstützen.

Auf der Grundlage der Regelungen und Bestimmungen des Chiffrier-

wesens der DDR werden durch die Chiffrierorgane eigene grund-

sätzliche Weisungen erlassen. Die in diesen Weisungen verankerten

Sicherheits- und Geheimhaltungsbestimmungen sind verbindlich und

stellen eine Grundlage für die Instruierung der inoffiziellen

Basis in diesem Schwerpunktbereich dar.

Diese Hinweise berücksichtigen wesentliche, grundsätzliche Fest-

legungen zu den auf dem Territorium der DDR eingesetzte SAS-

und Chiffrierverfahren bzw. Feldgerätesätzen.

2. Sicherheits- und Geheimhaltungsbestimmungen für stationäre und

mobile Einrichtungen des Chiffrierwesens

Die Chiffrierarbeit hat grundsätzlich in einem speziell gesicherten

Bereich (Sperrbereich), welcher sich in einem festgelegten Ab-

stand zur Grenze der kontrollierten Zone (bewachte Objektumzäunung)

befindet, zu erfolgen.

Stationäre Einrichtungen sind abnahmepflichtig.

Stationäre Einrichtungen Mobile Einrichtungen

a) Abnahme und Organisation des

Betriebsdienstes

Folgende Dokumente müssen vorhanden sein: Mobile Einrichtungen (SAS- und Chiffrierge-

rätesätze), einschließlich beweglicher

· Dokumente zu verwendeten Kabeltypen Führungssysteme, die aus Staaten des

· Installationspläne zur Aufstellung der Warschauer Vertrages eingeführt werden, be-

Geräte dürfen keine Abnahme durch die Abt. XI des

· Kabellageplan aller Kabel der Ortsseite MfS. Bei selbständigen Ausrüstungen sind die

· Schemata SV, TSA, Erdung Projektierungs- und Installationsunterlagen

· Nachweise zur Verteilerbeschaltung, Erd- der Abt. XI über die vorgesetzte Stelle

messung, Kontrolle der Verteiler und Teil- (Chiffrierorgan) einzureichen.

nehmer

· Arbeitsgenehmigung des Personalbestandes

· Dienstanweisungen zur Organisation des

Betriebsdienstes

b) Statische Anforderungen (Normen siehe

Übersicht

Die Einrichtungen des Chiffrierwesens sind so zu sichern, daß das Eindringen, die Entwen-

dung von Chiffriermitteln und -technik, die Einsichtnahme in diese und das Mithören von

Gesprächen verhindert wird.

Räume

· massive Wände (bei Nichteinhaltung aus Forderungen:

objektiven Gründen - Einsatz TSA oder

Posten) - Änderungen an Gerätesätze, welche im Zu-

· möglichst keine Versorgungsleitungen sammenhang mit dem Einsatz von SAS- und

(Frage Zutrittberechtigung) Chiffriertechnik stehen, bedürfen der Be-

stätigung durch die Abt. XI des MfS.

Fenster

· Sicherung mit im Mauerwerk befestigtem - Bewachung des Sperrbereiches mit einem bzw.

Gitter mehreren Posten (Posten müssen eingewiesen

sein.

Tür

· Gitter- oder Stahlblechtür mit wirksamer - Die Arbeit auf den Gerätesätzen hat grund-

Versiegelung sätzlich bei geschlossenen und verriegelten

· Sicherung mit Blindknauf und Wechselschloß Türen zu erfolgen.

· Einsatz von Türöffnereinrichtungen, nur

dann möglich, wenn deren Bedienung von - Die entsprechenden Abstände zur Grenze der

innen erfolgt kontrollierten Zone sind einzuhalten (Über-

sicht).

Allgemeine Anforderungen:

- Die Sicherung von Garagen in denen SAS- und

- Abfertigerluke im Mauerwerk oder der Ein- Chiffriertrupps (aufgerüstet) untergebracht

gangstür 15 x 25 cm. werden, erfolgt entsprechend den stationären

- Schallisolierung (entsprechend Notwendig- Anforderungen (zusätzlich 2 Kontrollen

keit). innerhalb 24 Stunden).

- Für alle Tür- und Fensterschlösser müssen

mindestens 2 Schlüssel vorhanden sein: - Bei Eisenbahntransporten hat die Sicherung

1. Aufbewahrung beim Vorgesetzten im ver- durch Posten zu erfolgen.

siegelten Umschlag,

2. Schlüsselkassetten des Bereiches - Beim laufenden Betriebsdienst bzw. während

Kennzeichnung des Marsches ist die Bereitstellung von

Name, Petschaft-Nr., Empfangsberechti- Waffen und Munition auf jedem Gerätesatz

gung zu gewährleisten.

Bestätigung.

- Es müssen 2 verschiedene Petschafte - Bei Kfz-Märschen dürfen SAS- und Chiffrier-

(innen und außen) vorhanden sein. Mit der gerätesätze nicht am Anfang und am Ende

Innenpetschaft dürfen nur Stahlblechschränke des Marschbandes eingeordnet werden.

und Chiffriertechnik versiegelt werden

(nicht Einganstür). - Die Bestätigungsdokumente des Personalbe-

standes sind auf den Gerätesätzen mitzu-

führen.

- Der Umfang an Chiffriermitteln und Dokumen-

ten ist entsprechend den objektiven Bedin-

gungen zu gestatten.

c) Anforderungen zur Sicherung von SAS- und

Chiffriertechnik

SAS-Fe-, Fs- und Datenchiffriergeräte

· Alle Blöcke, Bedienteile müssen gesichert sein (verplombt/petschiert).

· Alle Kabel der Geräte und ihre peripheren Einrichtungen sind zu erden.

· Der Einsatz von leichten Feldkabeln und · im Felddienst möglich

leichten Feldleitungen ist verboten.

· Alle freien Adern (Ortsseite) sind zu erden.

Erdung

· Alle Geräte müssen zuverlässig geerdet · Die Erdbohrer sind in einem Abstand von

sein (Querschnitt entsprechend Ge- mindestens 20 m innerhalb des Sperrbereiches

brauchsanweisung, Verbindung siehe anzubringen.

TGL 200 - 0602, 200 - 0604, 33373). · Bei trockenem Wetter ist durch Angießen die

· die Erde darf keinen Ring bilden. Wirksamkeit der Erde herzustellen.

· Der Erdabholpunkt ist zu sichern

(petschieren/verplomben).

· Der Erdübergangswiderstand kleiner als 2 Ohm ist zu relaisieren (Meßprotokoll).

Verteiler

· Verteilereinrichtungen der Ortsseite sind grundsätzlich im geschlossenen Metallgehäuse

unterzubringen und zu versiegeln.

(gehört zur strukturmäßigen Ausrüstung der

Gerätesätze)

· Die Kabeleinführung sind zu sichern

(gegen unbefugten Zugriff).

Teilnehmer

· SAS-Teilnehmerapparate sind zu versiegeln bzw. petschieren.

· Im Sprechweg muß ein Kondensator von 0,01μF (P-170 T erfüllt Forderung - sowjetische Ausführung)

eingebaut sein.

TSA

· muß so beschaffen sein, daß außerhalb des

Sperrbereiches kein Zugriff bzw. Manipula-

tion möglich ist.

d) Umgang mit Chiffriermitteln und Dokumenten

· Aufbewahren in Panzer- bzw. Stahlblechschränken

· Vernichtung von Schlüsselmitteln spätestens 48 Stunden nach Ablauf Gültigkeit

· Die Einstufung von VS ist entsprechend · Dieses Problem ist vor allem bei Übungs-

Nomenklatur vorzunehmen. maßnahmen zu beachten.

3. Fragen bzw. Probleme, deren Nichteinhaltung zu Verletzungen

von Sicherheit und Geheimhaltung führen können und somit in der

politisch-operativen Arbeit zu beachten sind

(1) Werden Änderungen an Installationen von SAS- und Chiffrier-

stellen vorgenommen, welche nicht mit der zuständigen Stelle

der Abt. XI abgestimmt und durch diese abgenommen werden?

Zum Beispiel:

· Änderung der Bestimmung von Räumen

· Verlegung bzw. Neueinrichtung von SAS-Teilnehmern

· Änderung an Erdungsanlagen

·. Verlegung von SAS- und Chiffrierzentralen

(2) Werden Änderungen an SAS- und Chiffriertechnik vorgenommen,

welche nicht durch die Abt. XI des MfS bestätigt wurden?

Zum Beispiel:

· direkt an SAS- und Chiffriergeräten

· periphere Einrichtungen, welche die Sicherheit der SNT

herabsetzen oder im direkten Einfluß mit dieser stehen

(3) Werden unerlaubte Eingriffe an SAS- und Chiffriertechnik bzw.

peripheren Einrichtungen von Stellen/Gerätesätzen vorgenommen,

in deren Resultat die Einsatz- und Gefechtsbereitschaft dieser

nicht mehr gewährleistet wird?

(4) Werden unerlaubte Eingriffe an SAS-Technik (SFe) vorgenommen,

in deren Resultat die offene Information gewonnen werden?

(5) Werden meldepflichtige Vorkommnisse, welche im Zusammenhang

mit SAS- und Chiffriergeräten bzw. Gerätesätze stehen, durch

Vorgesetzte nicht weitergemeldet?

4. Übersicht

| Abstand | Mindest- abstand (Meter) | Bemerkungen | ||

| (1) | Gesicherter Bereich zur Grenze der kontrollierten Zone | Achtung: Bei ausländischen Vertretungen gelten abweichende Festlegungen (z.Zt. 100 m) | ||

| a) stationäre Einrichtungen | - MdI und alle Datenchiffrierstellen | 10,00 | ||

| - alle Einrichtungen der NVA | 15,00 | |||

| - zivile Bereiche | 10,00 | |||

| b) mobile Einrichtungen | - MdI | 20,00 | Radius Sperrbereich 10,00 m | |

| - NVA (SFe/CSt/Da) | 10,00 | |||

| - NVA /SFs) | 35,00 | |||

| (2) | SAS- und Chiffriergeräte zu | |||

| - anderen Nachrichtengeräten (einschließlich Bild- und Tonbandgeräte/Telefone | 2,00 | |||

| - Fremdkabeln mit direktem Ausgang aus kontrollierter Zone | 1,00 | |||

| - Raumwänden (nicht für Gerätesätze) | 0,50 | Abweichungen bei Ver- fahren beachten) | ||

| Datenchiffriergeräte zu | ||||

| - geschirmten Fremdkabeln mit direktem Ausgang aus kontrollierter Zone | 0,05 | |||

| - ungeschirmten Fremdkabeln mit … | 0,30 | |||

| (3) | Kabel | |||

| - Orts- zu Fernseiten | 1,00 | |||

| - Orts- zu Fremdkabeln mit Ausgang aus kontrollierter | ||||

| Zone (stationär) geschirmt | 0,08 | |||

| Zone (stationär) ungeschirmt | 0,50 | |||

| -Orts- und Abonnentenkabel zur Grenze der kon- trollierten Zone (stationär) | 10,00 | |||

| - Abonnentenkabel zur Grenze der kontrollierten Zone (mobil) | ||||

| Abonenntenkabellänge bis 100 m | 10,00 | |||

| bis 400 m | 20,00 | |||

| 400 bis 800 m | 40,00 | |||

| 800 bis 1500 m | 70,00 | |||

| über 1500 m | 100,00 | |||

| -Abonnenten- und Verbindungskabel zwischen Geräte- sätzen (mobil) | ||||

| zu anderen Kabeln/Leitungen geschirmte Ab.-/Verb.-Kabel | 1,00 | unabhängig von der Länge des Parallelverlaufes bei max. 100 m Parallelverlauf | ||

| 0,20 | ||||

| ungeschirmtes Ab.-/Verb.-Kabel | 0,10 | |||

| - rechtwinklige Kreuzung von Kabeln aller Art sind zulässig | ||||

| (4) | Verteilereinrichtungen | |||

| - Orts- zu Fernverteilern | 1,00 | |||

| - Verteiler zur Grenze der kontrollierten Zone | 10,00 | |||

| - Verteiler zu Fremdkabeln | 1,00 | |||

| - Vermittlungen zu Fremdkabeln (stationär) | 0,50 | |||

| (5) | Abonnentenapparate/End-FSM zu | |||

| - Grenze der kontrollierten Zone | 10,00 | |||

| - anderen Fernsprechgeräten/WL stationär | 1,00 | |||

| mobil | 1,00 | |||

| - Fremdkabeln mit direktem Ausgang aus kontrollierter Zone | 1,00 | |||

| (6) | Max. Länge der Abmantelung/Abisolierung von Kabeln an Anschaltpunkten | 0,25 | ||

| (7) | Länge der Parallelverlegung von Kabeln (max.) | |||

| - Haupt- und Verteilerkabel der Fernseite mit Kabeln mit direktem Ausgang aus kontrollierter Zone | 4,00 | (an5 113 dB) | ||

| - Haupt-, Verteiler- und Abonnentenkabel innerhalb der kontrollierten Zone mit Kabeln mit direktem Ausgang … | 70,00 | |||

| - Verbindungskabel zwischen SFe-Gerät und FSM mit Fremdkabeln | 4,00 | |||

| - zeitweilige Abonnentenkabel (bis zu einem Monat) mit Kabeln mit direktem Ausgang aus kontrollierter Zone | ||||

| bei Abstand von 0,04 m | 20,00 | |||

| bei Abstand von 0,10 m | 100,00 | |||

| (8) | Statische Anforderungen | |||

| - Anforderungen Stahlblechtür (Blechstärke) NVA mindestens 3 mm | ||||

| MdI beidseitig 1,5 mm/Türstärke 50 mm/ | ||||

| Feuerwiderstand 0,75 h | ||||

| - Anforderungen Stahlgitter max. horizontaler Abstand der Streben 600 mm | ||||

| max. vertikaler Abstand der Streben 150 mm | ||||

| überstehende Enden 100 mm | ||||

| Materialien Rundstahl Ø 16 mm | ||||

| Vierkant 16 x 16 mm | ||||

| Flachstahl 5 x 15 mm | ||||

| Kreuzungspunkte sind zu verschweißen! | ||||

| - Sicherheitsgrade für Schlösser NVA 9 aus der Produktion | ||||

| MdI 8 sozialistischer Staaten | ||||

| MR 8 (keine Lizenzproduktion aus dem NSA) | ||||

5. Schlußbestimmungen

Können bestimmte Anforderungen an die Installation nicht reali-

siert werden, sind diese durch organisatorische Maßnahmen wie

Halteverbot vor Gebäuden/Einrichtungen, Überwachung des Personen-

verkehre durch Posten bzw. Kamera usw. zu kompensieren.

Alle Maßnahmen außerhalb des Sperrbereiches sollen nicht auf den

besonderen Charakter der Einrichtung schließen lassen. Zweckmäßig

sind z. : Maßnahmen wie Begrünung oder das Anlegen von Blumen-

rabatten/-analgen um den Sperrbereich.

Gerätespezifische Fragen der nachrichtentechnischen Installation,

die nicht verallgemeinert werden können, sind in den Gebrauchs-

anweisungen und Installationsvorschriften der Kanalchiffriertech-

nik bzw. in den Hinweisen für die politisch-operative Sicherung

für die jeweilige Kanalchiffrierverfahren (siehe Anlagen) ent-

halten.

Hinweise für die politisch-operative Sicherung beim Einsatz

des Chiffriergerätesatzes T 310 (Verfahren ARGON)

1. Grundlagen

(1) Gerätesystem T 310/50, Installationsvorschrift, B 434 210/83

(2) Gerätesystem T 310/50, Installationsvorschrift,

1. Ergänzung - Zentrale Chiffrierstellen, B 434-065/83

(3) Gerätesystem T 310/50, Gebrauchsanweisung

2. Allgemeines

3. Chiffriermittel

4. Taktisch-technische Daten

5. Einsatzebenen

6. Sicherheitsbestimmungen

6.1. Installation

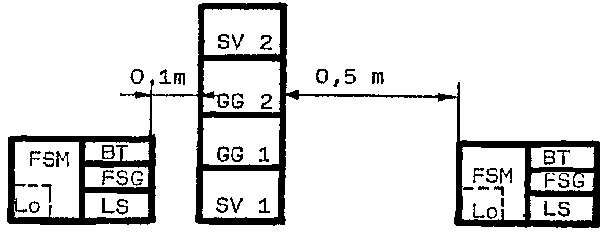

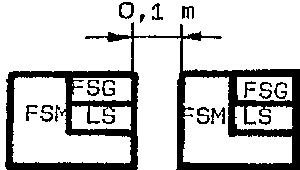

(1) GG und SV müssen grundsätzlich innerhalb des Sperrbereiches

betrieben werden. Die FS-Endstellentechnik, einschließlich

BT/BTZ, kann im Sperrbereich betrieben werden.

Folgende Varianten der Aufstellung der Geräte T 310 sind unter

Beachtung der angegebenen Bestimmungen (Abstände/Entfernungen)

möglich:

Bis zur Ausrüstung der GG mit Entstörleiterplatte (1984) ist

zur Sicherung der Informationen mit GVS-Charakter der Abstand

zur Grenze der kontrollierten Zone auf 200 m festzulegen.

Kann dieser Abstand nicht eingehalten werden, dürfen nur In-

formationen bis einschließlich VD übertragen werden.

(2) Abstände bei verschiedenen Aufstellungsvarianten:

- T 310 zu aller systemfremden Installation (z. B. Wasser/

Energie) ≥ 50cm

- T 310 zu anderen Chiffriergeräten ≥ 50 cm (unter Beachtung

der Sicherheitsbestimmungen der anderen Chiffriergeräte)

c) Stellt die Kombination von a) und b) dar.

Bemerkung: Wenn die Kombination von a) und b) erfolgt,

dann beträgt der Abstand zwischen 2 Grund-

geräten 0,15 m.

d)

Abstände zweier Geräte T 310/50 (gestapelt von FS-Endplätzen Abstand zweier FS-Standgehäuse

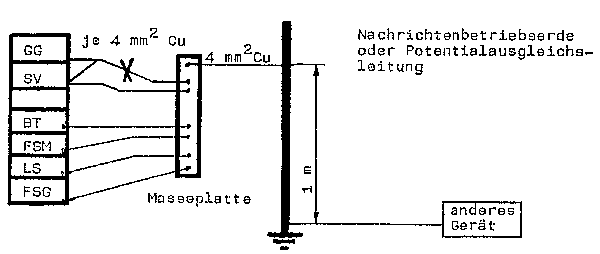

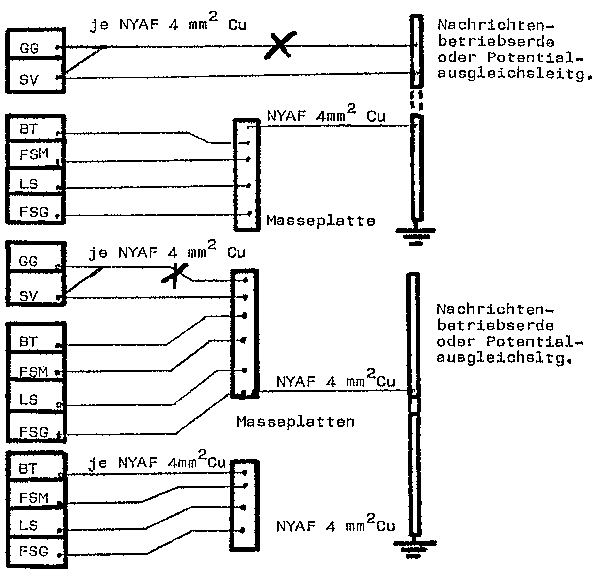

(3) Erdung

- Die Baugruppen der Geräte T 310 und die FSM sind an eine

gemeinsame Masseplatte zu bringen. Bei abgesetzter FSM

sind getrennte Masseplatten möglich.

- An die Masseplatte sind keine anderen Geräte anzuschließen.

Erdungsvarianten

a)

Erdkabel NYAF 4 mm²

- Der Schutzkontakt als Ersatz für die Erde ist unzulässig.

- Die Massepunkte GG und SV sind zu verbinden, der Masse-

anschluß zur Masseplatte erfolgt vom SV.

- Erdübergangswiderstand

Baugruppe - Masseplatte ≤ 1,0 Ohm

Massepunkte auf Platte zueinander ≤ 0,2 Ohm

(4) Verkabelung (siehe Punkt 9.)

- Die Verkabelung der Baugruppen erfolgt durch mitgelieferte

Kabel.

GG - BT/BTZ und BT - BTZ durch H2Y(C)Y 4x1x0,22

zusätzlich können verwendet werden H2YF(CYK) 3x2x0,22

H2YF(CYK) 2x2x0,22

H2YF(C)Y 4x1x0,25

HYF(C)Y 4x1x0,25

Linienkabel FSM, LS, FSG durch H2Y(C)Y 4x1x0,22

zusätzlich können verwendet werden H2YF(C)Y 4x1x0,25

HYF(C)Y 4x1x0,25

- Die Schirme der Informationskabel sind beidseitig zu erden.

- Der Biegeradius von 0,2 m bei Verbindungskabeln ist nicht

zu unterschreiten.

- Kabelreserven sind in Ringe, nicht unmittelbar am Anschluß-

punkt zu legen.

- Linienkabel müssen auf kürzestem Weg zur Liniendose geführt

sein.

- Verbindungskabel zwischen BT/BTZ und GG/SV sind in einem

Abstand von ≥ 0,5 m von anderen Kabeln mit direktem Ausgang

aus der kontrollierten Zone zu verlegen.

Der Abstand kann auf 0,05 m verringert werden, wenn die

Verbindungskabel in einem beidseitig geerdeten metallischen

Rohr geführt werden.

- Sind in einem Raum mehrere Verbindungen organisiert, so sind

zwischen den Verbindungskabeln BT/BTZ - GG/SV ≥ 0,1 m ein-

zuhalten.

Der Abstand kann verringert werden, wenn jeweils zwei Ver-

bindungskabel eines Systems in einem beidseitig geerdeten

metallischen Rohr geführt werden.

(5) Netzanschlüsse (siehe Punkt 12.)

- Die einzelnen Baugruppen der T 310 und des Fs-Endstellen-

platzes sind über Mehrfachsteckdosen an eine Netzsteckdose

zu rühren.

- Bei abgesetztem Fs-Endplatz sind die SV an einen und der

gesamte Fs-Endplatz mit BT/BTZ über eine Mehrfachsteckdose

an eine andere Netzsteckdose zu führen.

- Das Betreiben weiterer Verbraucher an o. g. Steckdosen ist

nicht gestattet.

- Die Netzanschlußkabel sind auf kürzestem Weg bei größt-

möglichen Abstand an andere Kabel zu verlegen.

6.2. Kryptologische Sicherheitsbestimmungen

- Die Zeiten des Schlüsselwechsels sind genau einzuhalten.

- Nach jedem Schlüsselwechsel, mindestens jedoch einmal am Tage,

ist die Funktionskontrolle durchzuführen und nachzuweisen

(BPN - Blockierungsüberprüfung, Eintragung Betriebsbuch).

- Der Chiffrierbetrieb ist nur beim Leuchten der Lampe "C" ge-

stattet.

- Bei nichtlöschbaren Störungen ist das Gerät von der Linie zu

trennen und darf nicht mehr genutzt werden.

- VS-Fernschreiben sind nach Möglichkeit immer über LS zu senden.

Nach Lochstreifenende ist der LS auszuschalten.

- Vor Eingabebeginn der Information ist viermal "B" einzutasten

bzw. diese Kombination dem Klartextlochstreifen voranzustellen.

- Nur die die Verbindung aufbauende Fernschreibstelle darf die

Synchronisation einleiten.

- Durch Namensgeberaustausch ist nach Herstellung der Synchroni-

sation eine Identifikation beider Stellen im Geheimtext vorzu-

nehmen.

- Nach einer Stunde ist die Verbindung zu unterbrechen und neu

aufzunehmen.

- Die Übermittlung eines Klartextes nacheinander mit unterschied-

lichen Spruchschlüssel an verschiedene Teilnehmer ist zulässig.

7. Schlüsselmittel

(1) Langzeitschlüssel LZS

- ist in Form von Steckkarten im Gerät realisiert

- sein Wechsel wird nur bei Notwendigkeit (z. B. Kompro-

mittierung) grundsätzlich durch Kräfte der zuständigen

Abteilung XI vorgenommen

(2) Zeitschlüssel ZS

- wird mit Hilfe von Lochkarten

Typ 758 Zusammenwirken Zentrale Führungsebene

Typ 796 in BEL/KEL und innerhalb der Organe

eingestellt

- hat eine Gültigkeit von bis zu einer Woche

(für Vorseriengeräte - Einsatzjahr 1982 - wird für ein

Jahr täglich Schlüsselwechsel durchgeführt)

(3) Spruchschlüssel SpS

- wird intern im Gerät gebildet

Ein Siegel-/Plombenbruch am GG ist gleichbedeutend mit einer

Kompromittierung des LZS.

8. Instandsetzung/Wartung

- Die Instandsetzung der Baugruppen der T 310 erfolgt grundsätz-

lich durch die AG T der Abteilung XI.

- Die Instandsetzung der FSM entsprechend den Vereinbarungen der

Bereiche. Die FSM ist vorher in den ursprünglichen Zustand zu

bringen.

- Die Wartung erfolgt entsprechend der Gebrauchsanweisung.

Hinweise für die politisch-operative Sicherung beim Einsatz

des SFs-Gerätes T-206 (Verfahren WESNA)

1. Allgemeines

Kurzcharakteristik T-206 MT

2. Sicherheitsbestimmungen

(Abweichungen von grundsätzlichen Dokumenten)

- Die Gehäuse der T 206, SV und Grundgerät , sind voneinander zu

isolieren (Übergangswiderstand muß ≥ 0,5 MΩ betragen).

- SV-Block darf nur für T 206 verwendet werden.

- Linienanschlußgerät ПЛB muß im Abstand von 1 m Entfernung vom

Gerät T 206 bzw. der FSM sein.

- Es darf nur der Einsatz der in den Nutzungsregeln angegebenen

peripheren Technik erfolgen (z. B. FSM, Lochstreifensender,

Linienanschlußgerät).

3. Kryptologische Sicherheit

(1) Schlüsselmittel

(2) Nutzung/Vernichtung der Schlüsselmittel

Täglich nach der Wartung ist eine Funktionskontrolle, einschließlich

Blockierungs- und Signalisationsprüfung, durchzuführen und im Be-

triebsnachweis einzutragen.

Es ist verboten, mit dem Kontrollschlüssel operative Verbindungen

zu betreiben.

Hinweise für die politisch-operative Sicherung beim Ein-

satz der SFe-Geräte T 217/T 617 (Verfahren ELBRUS/K) und

T 219/T 817 (Verfahren JACHTA)

1. Allgemeines

Kurzcharakteristik

2. Sicherheitsbestimmungen

(Abweichungen von grundsätzlichen Dokumenten)

(1) T 217/T 617 - Abstand von Kabeln, die Ausgang aus kon-

trollierter Zone haben,

zu Seitenwänden und Frontplatte ≥ 0,8 m

zu allen anderen Gerätewänden ≥ 0,1 m

- Abstand zwischen Haupt- und ≥ 0,1 m

Bedienblock (nur T 217)

(2) T 219/T 817 - Abstand Funksender, anderer T 219/T817,

Kabel/Leitungen mit Ausgang aus kontrollier-

ter Zone zu Hauptblock, Bedienpult

und Sprechgarnitur ≥ 0,3 m

- Abstand zwischen Hauptblock ≥0,05 m

und Bedienpult

3. Kryptologische Sicherheit

(1) Schlüsselmittel

(2) Nutzung/Vernichtung der Schlüssel

Hinweise für die politisch-operative Sicherung beim Einsatz

des Datenchiffriergerätes T 226 D mit Schnittstellenwandler

T 313 (Verfahren TERZETT)

1. Allgemeines

Kurzcharakteristik

2. Sicherheitsbestimmungen

(Abweichungen von grundsätzlichen Dokumenten)

- Abstand T 226 D, T 313, Fernbedienteil ПДУ-I, DFE und

alle Verbindungskabel zur Grenze der kontrollierten

Zone ≥ 15 m

- Abstand geschirmtes Kabel mit Ausgang aus kontrollierter

Zone zu den Geräten ≥ 0,08 m

- Abstand Fernsprechkabel zu Geräten ≥ 0,5 m

- Abstand Verbindungskabel T 226 D - Fernbedienteil zweier

Geräte zueinander ≥ 0,1 m

3. Kryptologische Sicherheit

(1) Schlüsselmittel EI-N mit 33 Tabellen

(2) Nutzung

Hinweise für die politisch-operative Sicherung beim Einsatz

des Datenchiffriergerätes T 226 DM mit Schnittstellenwandler

T 309 (Verfahren GAMBIT)

1. Allgemeines

Kurzcharakteristik

2. Sicherheitsbestimmungen

(Abweichungen von grundsätzlichen Dokumenten)

Das Gerät T 226 DM ist innerhalb eines Sperrbereiches, in

der Regel getrennt von Datenübertragungs- und Datenendeinrich-

tung (DÜE/DEE) innerhalb einer kontrollierten Zone (Radius

≥ 50 m) zu installieren.

Alle anderen Geräte sind innerhalb einer kontrollierten

Zone zu installieren.

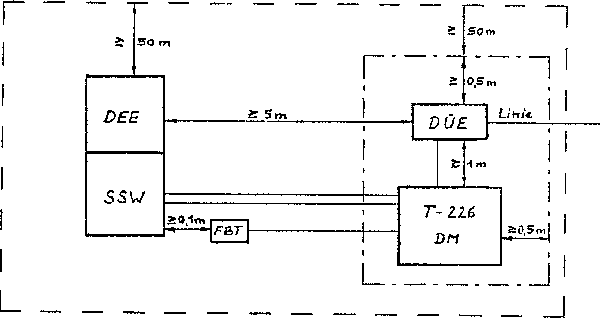

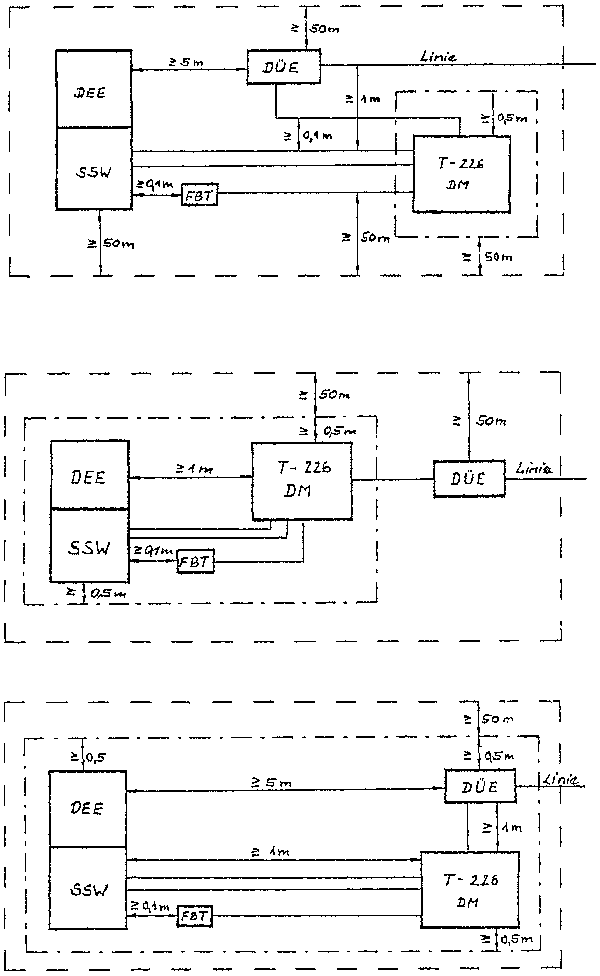

(1) Aufstellung - - - - - - - - Grenze kontrollierte Zone

-.-.-.-.-.-.-.- Grenze Sperrbereich

| a) |  |

| b) |  |

| c) | |

| d) |

- Das FBT ist grundsätzlich beim T 309 zu installieren. - Abstand systemfremder Geräte/Anlagen/Kabel/Heizung/Wasser usw. mit Ausgang aus der kontrollierten Zone zur · T 226 DM, DÜE und den Verbindungskabeln ≥ 1 m · SSW und die Verbindungskabel SSW - DEE ≥ 5 m - Abstand zwischen zwei in einem Raum betriebenen/instal- lierten T 226 DM ≥ 0,15 m Der Biegeradius aller Verbindungskabel ist ≥ 0,1m ein- zuhalten. Kabelreserven sind in Ringe zu legen und abzubinden. · Abstand der Ringe zueinander sowie zu Steckverbindern des Gerätes T 226 DM ≥ 0,3 m Linienkabel sind auf kürzestem Weg, im maximalen Abstand zum Gerätekomplex und seinen Verbindungskabeln zu verlegen. (2) Netzanschluß - der Gerätekomplex ist aus einer gemeinsamen Netzverteilung mit der DEE zu speisen. - Der Schutzleiter ist ab dieser gemeinsamen Verteilung für jede Steckdose getrennt zu führen. Die Schutzleiter dür- fen keinen Betriebsstrom führen (3 polige Installation der Steckdosen). - Systemfremde Geräte dürfen nicht aus dieser Netzverteilung gespeist werden. - Die Netzanschlußkabel der Geräte des Gerätekomplexes sind in maximalem Abstand von Verbindungskabeln sowie Linien- anschlußkabeln zu verlegen. - Das Gerät T 226 DM ist mit der Geräteanschlußleitung für T 226 DM fest an das Netz anzuschließen. Dazu ist in Gerätenähe eine Abzweigdose (Schutzgrad IP 20) fest zu installieren. Die 2 Klemmen (ge) der Geräteanschluß- leitung sind mit dem Neutral- bzw. Außenleiter, die Masseklemme "" (sw) mit dem separaten Schutzleiter zu verbinden. - Der Schutzleiter ist in der gemeinsamen Netzverteilung mit der Potentialausgleichsleitung (zentrale Schutz- leiteranschlußstelle) zu verbinden. - Es wird empfohlen, das Gerät T 226 DM in der Nähe dieser gemeinsamen Netzverteilung zu installieren. (3) Erdung - Das Gerät T 226 DM und das FBT sind mittels NYAF ≥ 4,00 mm² gn/ge (TGL 21804) und Lötkabelschuh auf kürzestem Wege an die zentrale Schutzleiter- anschlußstelle, die nach TGL-200-0602/03 mit dem Potentialausgleichsystem verbunden ist, anzuschließen. - Das Erdkabel ist an die entsprechenden Klemmen "

" des FBT und des Stromversorgungseinschubes der T 226 DM anzuschließen. - Die Erdklemmen der einzelnen Geräte des Gerätekomplexes sind mittels mitgelieferter Erdleitungen miteinander zu verbinden. 3. Kryptologische Sicherheit Schlüsselmittel Hinweise für die politisch-operative Sicherung beim Einsatz des Chiffriergerätes M 105 (Verfahren AGAT) 1. Allgemeines Kurzcharakteristik Zum Gerät M 105 gehört das Stromversorgungsgerät. 2. Kryptologische Sicherheitsbestimmungen (1) Schlüsselmittel (2) Nutzung/Vernichtung Hinweise für die politisch-operative Sicherung beim Einsatz des Chiffriergerätes M 125 (M 125 MN/M 125 3MN) Verfahren FIALKA 1. Allgemeines Kurzcharakteristik Zum Gerät M 125 gehört das Stromversorgungsgerät. 2. Kryptologische Sicherheit (1) Schlüsselelemente (2) Schlüsselmittel (3) Nutzung/Vernichtung Hinweise für die politisch-operative Sicherung beim Einsatz des Chiffriergerätes T 307 1. Allgemeines Kurzcharakteristik 2. Kryptologische Sicherheit

| Verfahren | Gerätetyp | Mitteltyp | ||

|---|---|---|---|---|

| maschinell | teilmaschinell | Blendmaterial | ||

| DUDEK | T-307/1 /2 | 747 | ||

| DIAMANT | T-307/2 | 513 | 507, 672 | 610 |

| PYTHON | T-307/1 | 503 | 502, 670 | 536, 682 |

Erläuterungen zu den Mitteltypen

Anhang

Bei der Arbeit mit der inoffiziellen Basis sind im Zusam-

menhang mit der Klärung von Verstößen und Vorkommnissen

bei der Auftragserteilung, Instruierung und Berichterstat-

tung folgende Schwerpunkte zu beachten

1. Bei Kompromittierung von Informationen (z. B. Klar-

textübermittlung

(1) Wie ist die politische, militärische bzw. ökonomische

Bedeutung einzuordnen?

(2) Mit welchen Nachrichtenmitteln wurde die Information

übertragen (Übertragungsart)?

(3) Wurde die Information noch einmal bzw. vorher schon

anderweitig übertragen bzw. bearbeitet?

2. Bei Kompromittierung der Schlüsselmittel

(1) In welchem Schlüsselbereich und welcher Ebene war das

Mittel eingesetzt?

(2) Wurden Informationen im kompromittierten Schlüsselbe-

reich bereits bearbeitet und über Nachrichtenkanäle

übertragen?

(3) Erfolgte eine Sofortmeldung zum Verstoß und die Heraus-

lösung des Schlüsselmittels aus dem Betriebsdienst?

(4) Welcher Art ist die Kompromittierung (Verlust, Siegel-

bruch, usw.)?

3. Bei unerlaubten Eingriffen in Chiffriertechnik, deren Be-

schädigung sowie bei Änderungen von Installationsbedingungen

(1) Für welche Nachrichtenverbindung ist das Chiffriergerät

eingesetzt?

(2) Erfolgte eine Beschädigung bzw. ein Eingriff in GVS-Bau-

gruppen?

(3) Wurde durch den Eingriff die kryptologische Sicherheit

beeinflußt, ohne daß dabei der Nachrichtenbetrieb gestört

wurde?

(4) Gibt es Anzeichen für Vorsätzlichkeit, Nachlässigkeit

oder konspirative Handlungsweise?

4. Bei allen Verstößen und Vorkommnissen sollte die Beant-

wortung folgender Fragen herausgearbeitet werden

(1) Welche politischen, militärischen bzw. ökonomischen Aus-

wirkungen/Schäden sind erkennbar?

(2) Welche Sofortmaßnahmen sind auf Grund der konkreten

Lage bzw. auf der Grundlage von Dienstvorschriften

erforderlich bzw. wurden bereits angewiesen?

(3) Wann, wo und was wurde festgestellt?

Wie, womit und warum ist der Verstoß/das Vorkommnis

entstanden?

Wen betrifft der Verstoß/das Vorkommnis?

Wer ist der Verursacher/sind Zeugen?

Was wurde veranlaßt?

Bezirksverwaltung BArch*399 für Staatssicherheit Abteilung XI Leiter H a l l e Untersuchung zur Einhaltung der Bestimmungen zum Einsatz der Chiffrierverfahren ELBRUS, JACHTA, WESNA, TERZETT, BRONZE bzw. zur Zusammenarbeit der Geräte T-226 D/DM (JEL/SAGO) Auf Grundlage von Hinweisen des KfS der UdSSR zur Beschränkung der Einsatzmöglichkeiten bzw. der notwendigen Modifizierung von Geräte ergibt sich eine Informationsbedarf für die Abteilung XI, der u.a. mit Hilfe der inoffiziellen Basis der Abteilung XI der BVfS erarbeitet werden muß. In der Anlage erhalten Sie dazu Schwerpunkte/Fragen. In diesem Zusammenhang verwiese ich auf die Nutzung derHinweise für die politisch-operative Sicherung von Spezialnachrichtentechnik in stationären und mobilen Einrichtungen des Chiffrierwesens, GVS o020 MfS-Nr. XI/458/83. Der Informationsbedarf ist bis zum 10.09.1987 zu realisieren. Anlage Birke Generalmajor Anlage I n f o r m a t i o n s b e d a r f Der zu realisierende Informationsbedarf bezeiht sich auf Einrichtungen des Chiffrierwesens des Kommando VM, LSK/LV, der Grenztruppen der DDR, der Organe des MdI sowie des Bereiches COM / Kombinat Datenverarbeitung. 1. Organisationsformen (ständige Einsatz-/Gefechtsbereitschaft und höhere Stufen der Einsatz-/ Gefechtsbereitschaft) (1) Welche Kanäle werden genutzt (Dr/Fu/RFu; Post/Organintern)? (2) Wieviele Kanäle werden zwischen den einzelnen Gegenstellen betrieben? (3) Wieviele Geräte arbeiten in einem Schlüsselbereich? (4) Welche Vermittlungen (Typ) bzw. Ortsnetze (mit/ohne Verteiler) sind entfaltet? (5) Welche Festlegungen zum Einsatz über Funk-/RFu-Kanäle gibt es und wie erfolgt deren Umsetzung (SP: ELBRUS, JACHTA)? (6) Gibt es Kanalübergänge (Transit) zwischen Draht- und Funkkanälen? (7) Ist eine Zusammenarbeit zwischen T-226-D und T-226 DM realisiert? · Aufgrund welcher Festlegung? · Zwischen welchen Gegenstellen? · Auf welchen Kanälen? (8) Wurden die technischen Veränderungen an Geräten T-206 MT realisiert? · In welchen Einrichtungen und auf welchen Kanälen aufgrund welcher Festlegungen nicht? (9) Ist eine Zusammenarbeit zwischen umgerüsteten und nicht umgerüsteten T-206 MT realisiert? ·. In welchen Einrichtungen und auf welchen Kanälen aufgrund welcher Festlegung nicht? Anmerkung: - verbale Ausführungen sind durch schematische Darstellungen der Organisationsstruktur, ebenenbezogen, zu ergänzen 2. Informationsbezeihungen (bezogen auf 1. HJ 87) (1) Wie hoch ist das Informationsaufkommen? · zwischen den Gegenstellen · bezogen auf genutzte Kanäle (2) Wie stellt sich die prozentuale Verteilung der Informationen (unter- teilt nach Geheimhaltungsgraden) bezogen auf die genutzten Kanäle dar? 3. Durchsetzung Sicherheitsbestimmungen 3.1. Technikinstallation (1) Werden die Festlegungen der Installationsvorschriften (einschließlich für Verteiler- und Vermittlungseinrichtungen sowie periphere Technik) abstrichslos eingehalten? (2) Wo wurden welche Kompromisse zugelassen? · Wo wurden diese dokumentarisch erfaßt? · In welcher Form liegen dazu von wem Genehmigungen bzw. Freigaben vor? (3) Sind die zu sichernden Baugruppen/Blöcke/Einschübe u. a. entsprechend geltenden Festlegungen gesichert (petschiert/verplombt) und durch wen? 3.2. Techniknutzung (1) Erfolgt Bedienung/Nutzung ausschließlich durch bestätigte, ausgebildete und berechtigte Angehörige des Chiffrierwesens? (2) Werden die Festlegungen der kontinuierlichen Eigen- und Blockierungs- prüfungen realisiert und nachgewiesen? · Entsprechen die Ergebnisse der Überprüfungen den Festlegungen zur Einschätzung der Einsatzbereitschaft? (3) Werden die Gerätesysteme in den festgelegten Betriebs- und Regime- verhältnissen sowie über die festgelegten Kanäle betrieben? 3.3. Schlüsselmittel/Schlüsselmittelträger (Kassetten, Hefte, Tabellen, Lochbänder, Einstellkassetten u. a.) (1) werden diese lückenlos aktenkundig nachgewiesen? (2) Erfolgen aktenkundige Übergaben (zwischen Diensthabenden; zwischen Ltr. und DH bzw. personal)? (3) Wo werden diese wie gelagert? (4) Erfolgt eine exakte Trennung in täglichen Dienst und Reserven? (5) Entspricht der Bestand dem objektiv erforderlichen Maß? (6) Erfolgen die Vernichtungen von Schlüsselmitteln bzw. Löschungen von Schlüsselmittelträgern aktenkundig, durch zwei Geheimnisträger; Vernichtung/Löschung sowie Nachweis als geschlossene Handlung und zweifelsfrei? 3.4. Dokumente/Geräte/teile (Gebrauchsanweisung; Bedienungsanleitung, Installationsvorschriften, Wartungstechnologien/-anleitungen, technische Dokumentationen, Bau- teile/-gruppen) (1) Werden diese Lückenlos aktenkundig nachgewiesen? (2) Erfolgen aktenkundige Übergaben (zwischen DH; zwischen Leiter und DH bzw. Personal)? (3) Wo werden diese wie gelagert? (4) Entspricht der Bestand dem objektiv erforderlichen Maß? (5) Entspricht der Wartungs- bzw. Instandsetzungsnachweis dem tatsächlich realisierten Umfang der festgelegten Arbeiten?

Bezirksverwaltung für Halle, 4. 9. 87 BArch*399

Staatssicherheit Halle

Abteilung XI

Vertrauliche Verschlußsache

VVS-o011

BVfS Hle-Nr.: 198/87

2, Auf. Bl./S 1 bis 5

Untersuchungsergebnisse zur Einrichtung der Bestimmungen beim

Einsatz der Chiffrierverfahren ELBRUS, JACHTA, TERZETT bzw.

zur Zusammenarbeit der Chiffriergerätesysteme T-226 DM in den

Chiffriereinrichtungen des MdI und COM im Verantwortungs-

bereich MfS Abteilung XI der BV Halle

Leiter der Abteilung

i. V.

Mai

Major

In die Untersuchungen wurden auf der Grundlage des vorgegebenen

Informationsbedarfs des Leiters der Abteilung XI des MfS vom

18. 5. 87, die IM in Schlüsselpositionen der Chiffrierein-

richtungen des SND der BDVP Halle und des DVZ Halle einbezogen

und dabei folgender Stand herausgearbeitet:

1. Organisationsformen

Im Bereich der Chiffriereinrichtung des DVZ Halle werden die

Chiffriergerätesysteme T-226 DM in täglichen Dienst und die

T-226 D als Ausweichvariante angewandt. Als Gegenstelle ist

gegenwärtig nur das DVZ/Statistik Berlin einbezogen. Von den

Möglichkeiten der gedeckten Informationsbeziehungen zwischen

der DVZ der Bezirke wird noch kein Gebrauch gemacht, obwohl

die Schlüsselbereiche dafür ausgelegt sind.

Als Nachrichtenkanal wird die Drahtverbindung über die

Deutsche Post genutzt.

Im Bereich des SND der BDVP werden die organisierten Draht-

verbindungen bzw. Ersatzschaltung RFu der Deutschen Post ge-

nutzt.

Zwischen den Gegenstelle werden folgende Kanäle betrieben:

- DVZ 1 Kanal, DVZ-Statistik Berlin

- BDVP 1 Kanal, MdI-BDVP

1 Kanal, BDVP-VPKA.

In den Schlüsselbereichen arbeiten:

- DVZ 1 T-226 DM/T-313

- BDVP 7 Geräte T-217.

Entfaltet und genutzt werden folgende Vermittlungstypen/

Ortsnetze:

- DVZ Handvermittlung/Datennetz über Deutsche Post

- BDVP Uniferm, 40 Teilnehmer in der BDVP

Uniferm, 20 Teilnehmer in der VPKA

Ortsnetze mit Verteiler.

Im Bereich des DVZ Halle sind keine RFu-Verbindungen

Organisiert.

Im Bereich des SND der BDVP Halle erfolgt im Chiffrierver-

fahren ELBRUS nach Ankündigung der Informationsaustausch

(Gespräche bis VD) über den RFu-Kanal der Deutschen Post.

Kanalübergänge (Transit) über Draht und Funkkanäle gibt es

in beiden Bereichen nicht.

Eine Zusammenarbeit zwischen den Geräten T-226 D und T-226 DM

ist in keinem Bereich organisiert und auch in Perspektive

nicht vorgesehen.

Die T-206 MT ist in beiden Bereichen nicht eingesetzt.

Der Einsatz dieses Gerätes beschränkt sich gegenwärtig nur

auf den Bereich 11. MSD/NVA, der jedoch nicht Gegenstand

dieser Einschätzung ist. Die angewiesenen technischen

Veränderungen am Gerät T-206 wurden jedoch realisiert.

Eine Zusammenarbeit zwischen umgerüsteten und nicht umgerüsteten

T-206 MT liegt in unserem Verantwortungsbereich nicht vor.

2. Informationsbeziehungen

Durch die Chiffriereinrichtung des DVZ halle wurden im ersten

Halbjahr 1987 insgesamt 140 Datenübertragungen durchgeführt,

was einen Durchschnitt von 1,28 Informationen pro Tag ent-

spricht. 94 % davon trugen NfD und 6 % VVS-Charakter.

Im Bereich des SND der BDVP Halle ist das Informationsaufkom-

men gering. Zwischen dem MdI und der BDVP Halle werden durch-

schnittlich 1 Gespräch pro Tag und zwischen der BDVP und den

VPKA wöchentlich ca 2 Gespräche geführt.

40 % dieser Informationen tragen VD, die übrigen 60 %

VVS-Charakter.

3. Durchsetzung der Sicherheitsbestimmungen

Technikinstallation

Die Festlegungen der Installationsvorschriften, insbesondere

für die Verteiler und Verteilungseinrichtungen sowie den Ein-

satz der peripheren Technik wurden im Bereich der BDVP Halle

vollständig und im DVZ Halle bis auf eine Ausnahme eingehalten.

Die Kabellänge vom Modem zum Chiffriergerätesystem beträgt dort

anstelle 8 m 10 Meter. Die Genehmigung zum betreiben dieses

Kabels wurde im Rahmen der Raumabnahme durch den Leiter der

Operativ-technischen Arbeitsgruppe der Diensteinheit genehmigt

und im Abnahmeprotokoll aktenkundig erfaßt. In diesem Bereich

werden die zu sichernden Baugruppen, Blöcke, Einschübe durch

den Leiter der Operativ-technischen Arbeitsgruppe der Dienst-

einheit verplombt und Kontrolliert.

Im Bereich des SND der BDVP Halle erfolgt die Verplombung und

Kontrolle der Petschierung in Zuständigkeit des Verantwort-

lichen Referatsleiters SND.

Bei Nachkontrollen wurde durch die Mitarbeiter der Operativ-

technischen Arbeitsgruppe im FuAR/NVA (welches ebenfalls nicht

zum Gegenstand der Einschätzung gehört) festgestellt, daß Ver-

änderungen an der Absicherung der Verteiler sowie unsachgemäße

Leitungsverlegung vorgenommen wurden. So wurden z. B. nicht

zum System gehörende Kabel im gleichen Kabelkanal der Teil-

nehmerapparate verlegt. Diese Mängel wurden im Zusammenwirken

mit der HA I inzwischen abgestellt.

3.2. Techniknutzung

Die Bedienung und Nutzung der Chiffriertechnik erfolgt sowohl

im Bereich des DVZ als auch der BDVP Halle ausschließlich durch

bestätigte und ausgebildete Geheimnisträger des Chiffrierwesens.

Die festgelegten Eigenkontrollen zur Überprüfung der Blockierung

und technischen Einsatzbereitschaft werden kontinuierlich

durchgeführt und im Betriebsbuch oder auf Nachweiskarten nach-

gewiesen. Die Chiffriergerätesysteme werden in den festgelegten

Betriebs- und Regimeverhältnissen über die organisierten Nach-

richtenverbindungen betrieben.

3.3. Schlüsselmittel/Schlüsselmittelträger

Der Bestand an o.g. Mitteln wird in den Chiffriereinrichtungen

lückenlos und aktenkundig nachgewiesen.

Durch den Oberoffizier SBD, Offz. SNM und die Diensthabenden

werden im Rahmen der Dienstübergabe Kontrollen durchgeführt,

die ebenfalls aktenkundig nachgewiesen werden.

Die Lagerung der Mittel des täglichen Dienstes erfolgt in den

dafür eingerichteten Fächern der Stahlblechschränke, die noch-

mals separat verschließbar sind.

Die Exakte Trennung der Mittel des täglichen Dienstes von den

Reserven ist gewährleistet. Die Lagerung der Reservemittel er-

folgt im Bereich des SND der BDVP Halle beim Offz. SNM und in

den VPKA beim Offz. SND.

Der gegenwärtige Bestand an Mitteln entspricht im wesentlich-

en den Bedarf.

Die Entnahme der jeweils gültigen bzw. die Vernichtung der un-

gültigen Schlüsselmittel wird in beiden Bereichen aktenkundig

innerhalb der festgelegten Vernichtungsfristen durch jeweils

2 Geheimnisträger in einer verschlossenen Handlung durchgeführt

und dabei eine zweifelsfreie und weisungsgemäße Vernichtung

erreicht.

3.4. Dokumente/Geräte/Teile

Die angeführten Dokumente/Geräte/teile werden auf Bestands-,

Grund- oder Begleitkarten nachgewiesen.

Zwischen den Leitern/Beauftragten und Diensthabenden erfolgen

im Rahmen der Dienstübergabe Kontrolle, deren Ergebnisse im

Diensttagebuch aktenkundig festgehalten werden.

Die Lagerung der Dokumente erfolgt in den Stahlpanzerschränken,

die der Chiffriergerätesätze in den Chiffriereinrichtungen in

den dafür vorgesehenen Behältnissen, die nach Dienstschluß

petschiert werden.

Der vorhandene Bestand an o. g. Gegenständen entspricht gegen-

wärtig dem erforderliche Bedarf.

Die Kontrolle des Wartungs- und Instandsetzungsnachweises wird

durch die Operativ-technische Arbeitsgruppe der Diensteinheit

im Rahmen der Überprüfungen/Instandsetzungen der Chiffrier-

technik einer ständigen Kontrolle unterzogen.